2024 FIC线下决赛

2024 FIC线下决赛

计算机介质

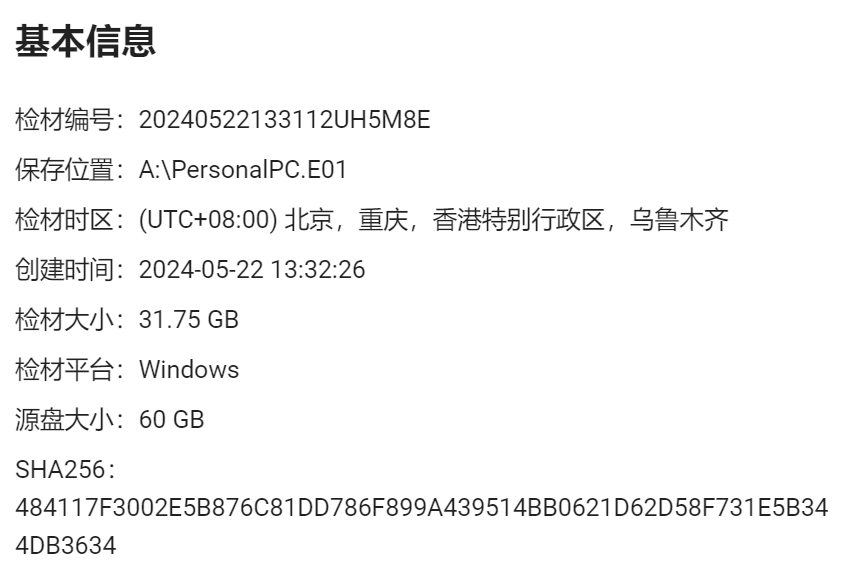

1.请分析卢某的计算机,并计算原始检材的SHA256值

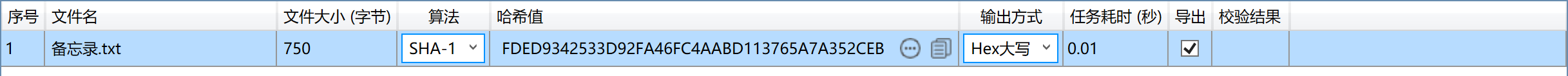

2.嫌疑人回收站中的”备忘录.txt”文件SHA1 值为

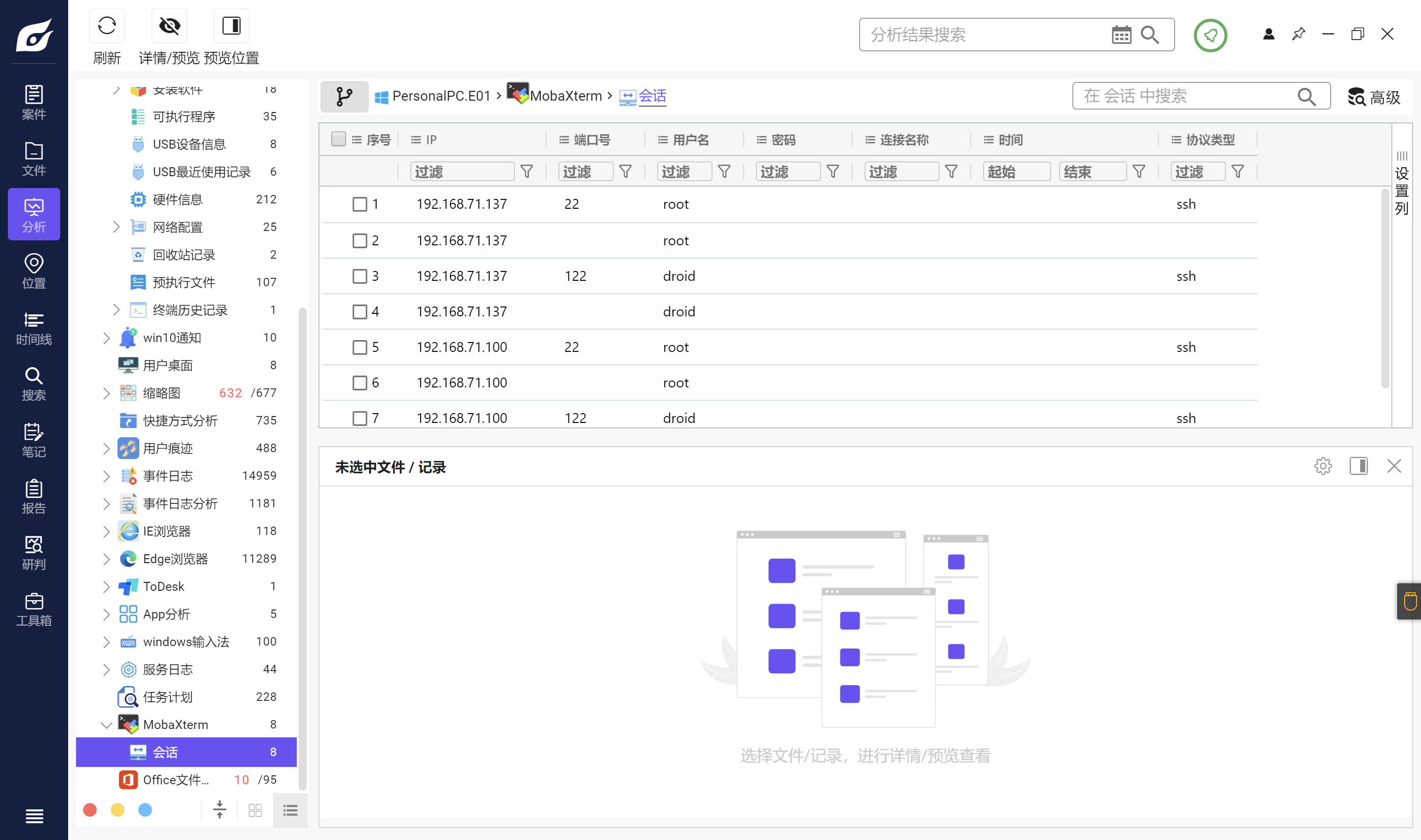

3.嫌疑人使用ssh连接工具,该工具的名称为

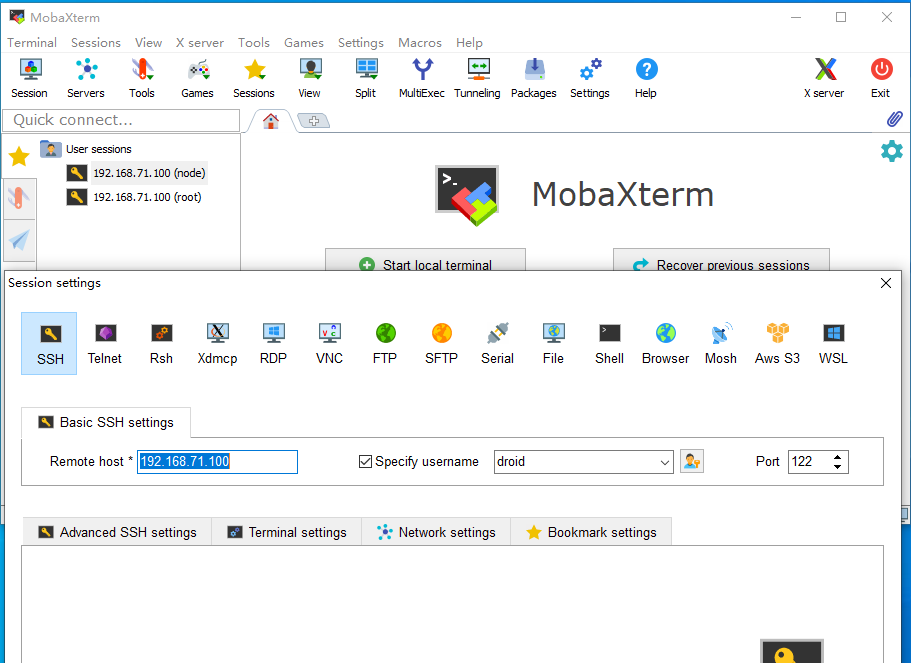

4.嫌疑人使用ssh连接工具,其中连接名为node的连接记录,连接的端口为

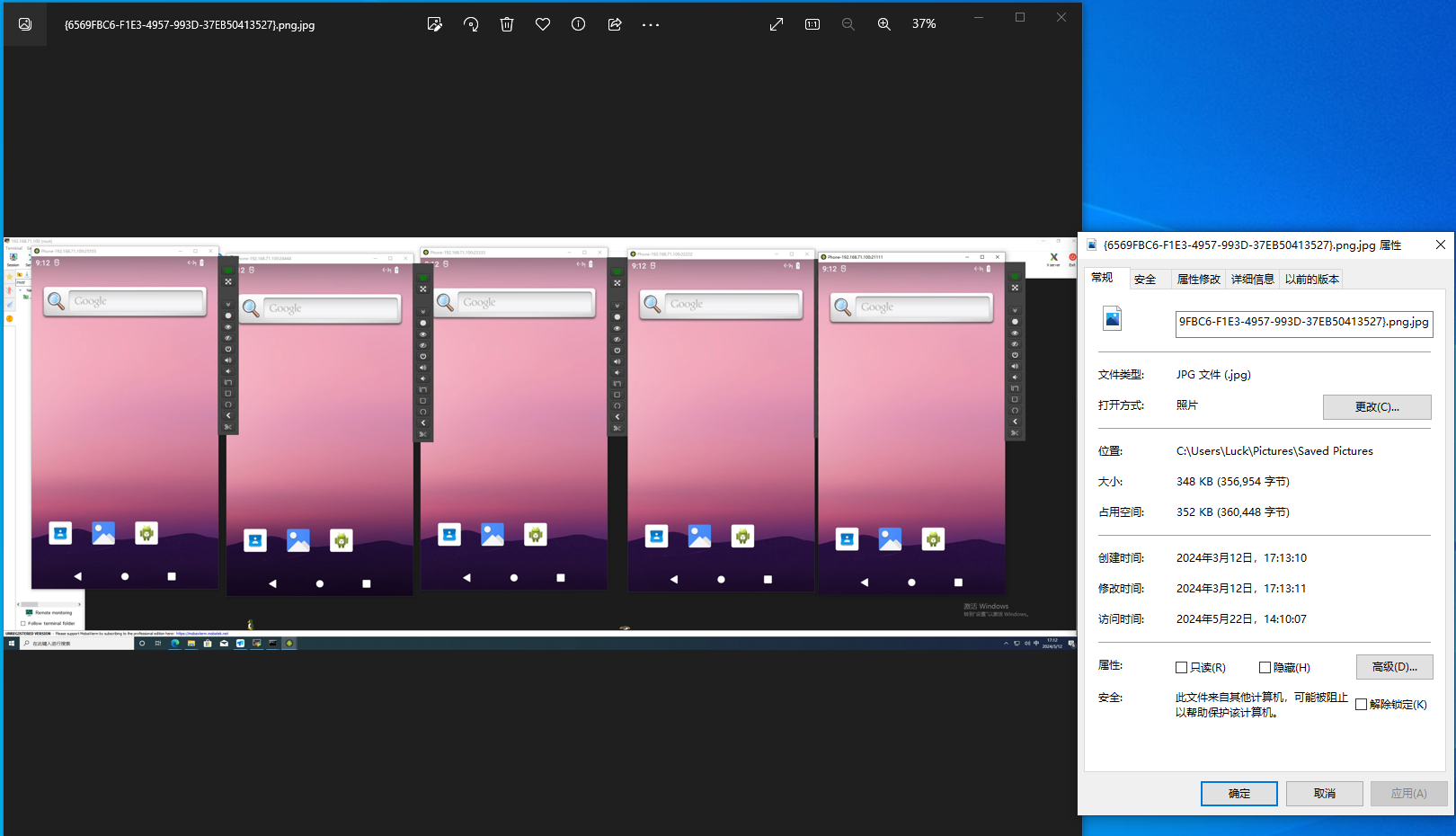

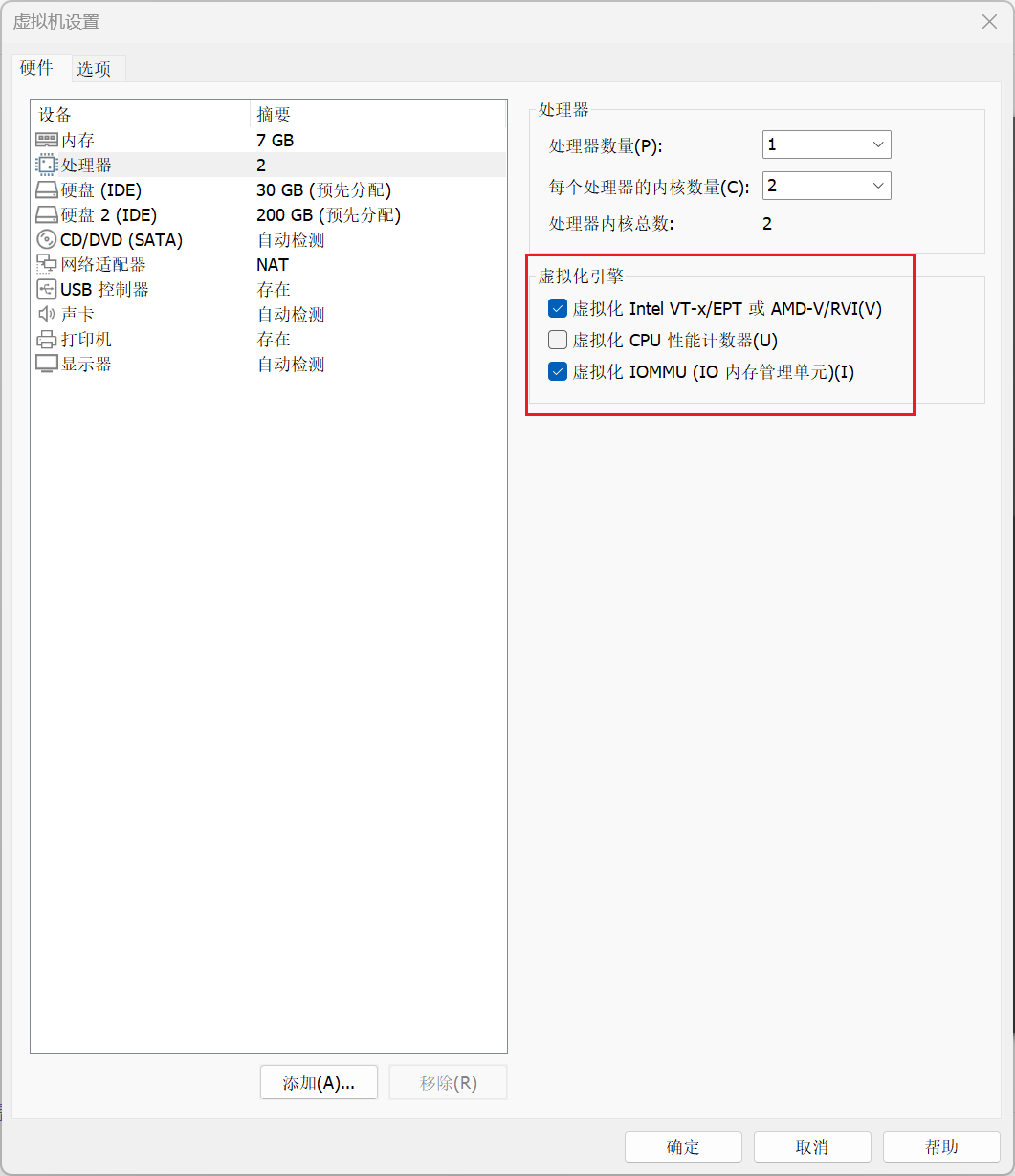

5.在2024-03-12 17:13左右,嫌疑人计算机最少连接了__台安卓虚拟机

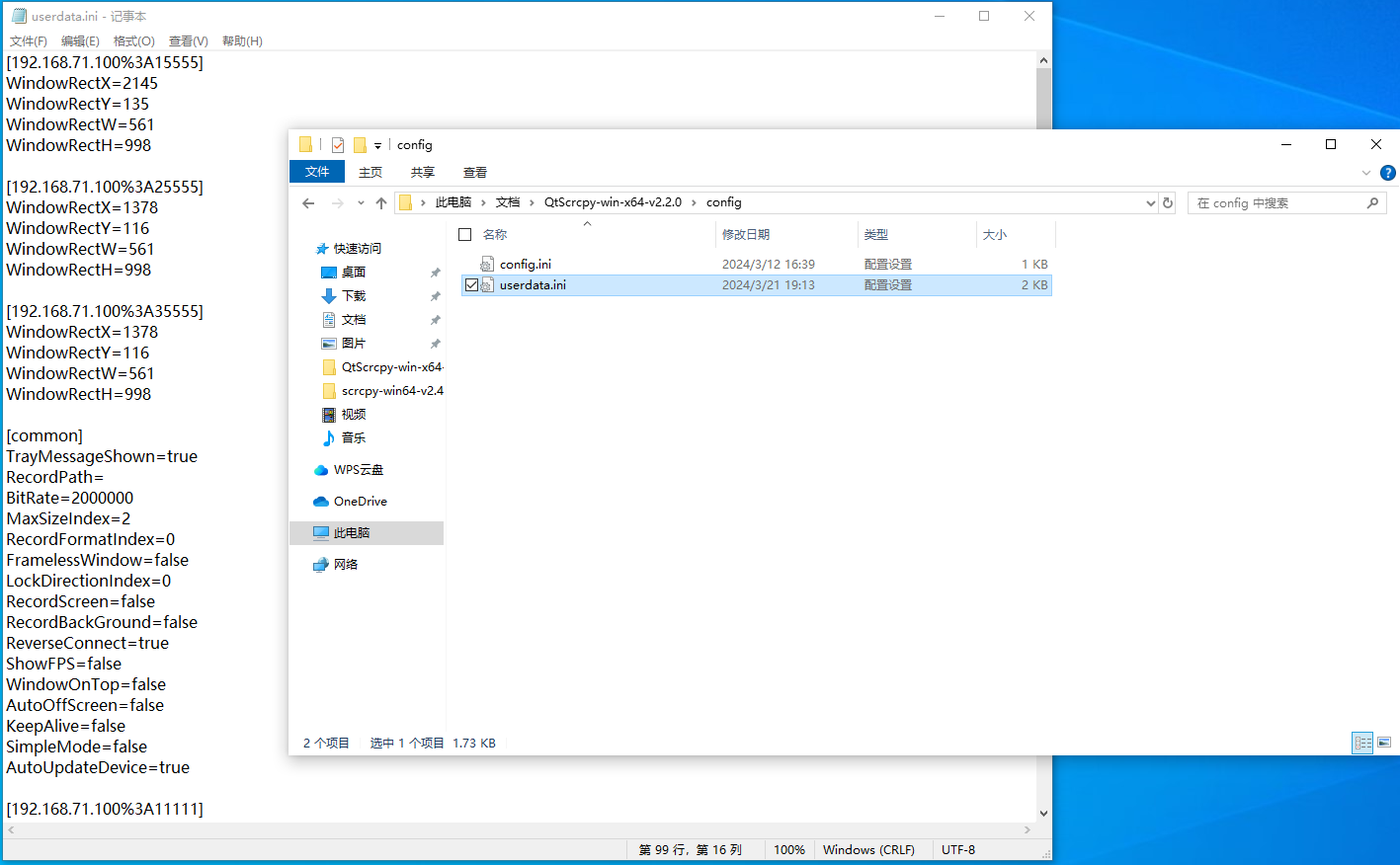

6.软件“QtScrcpy”的配置文件显示,嫌疑人配置了__台安卓虚拟机(以连接端口计数)

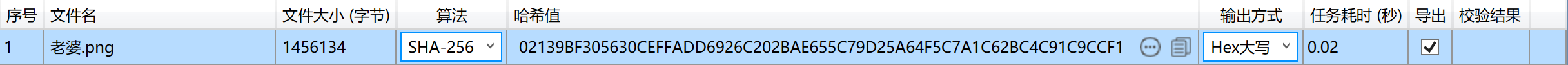

7.嫌疑人桌面文件”老婆.png”的SHA256哈希值为

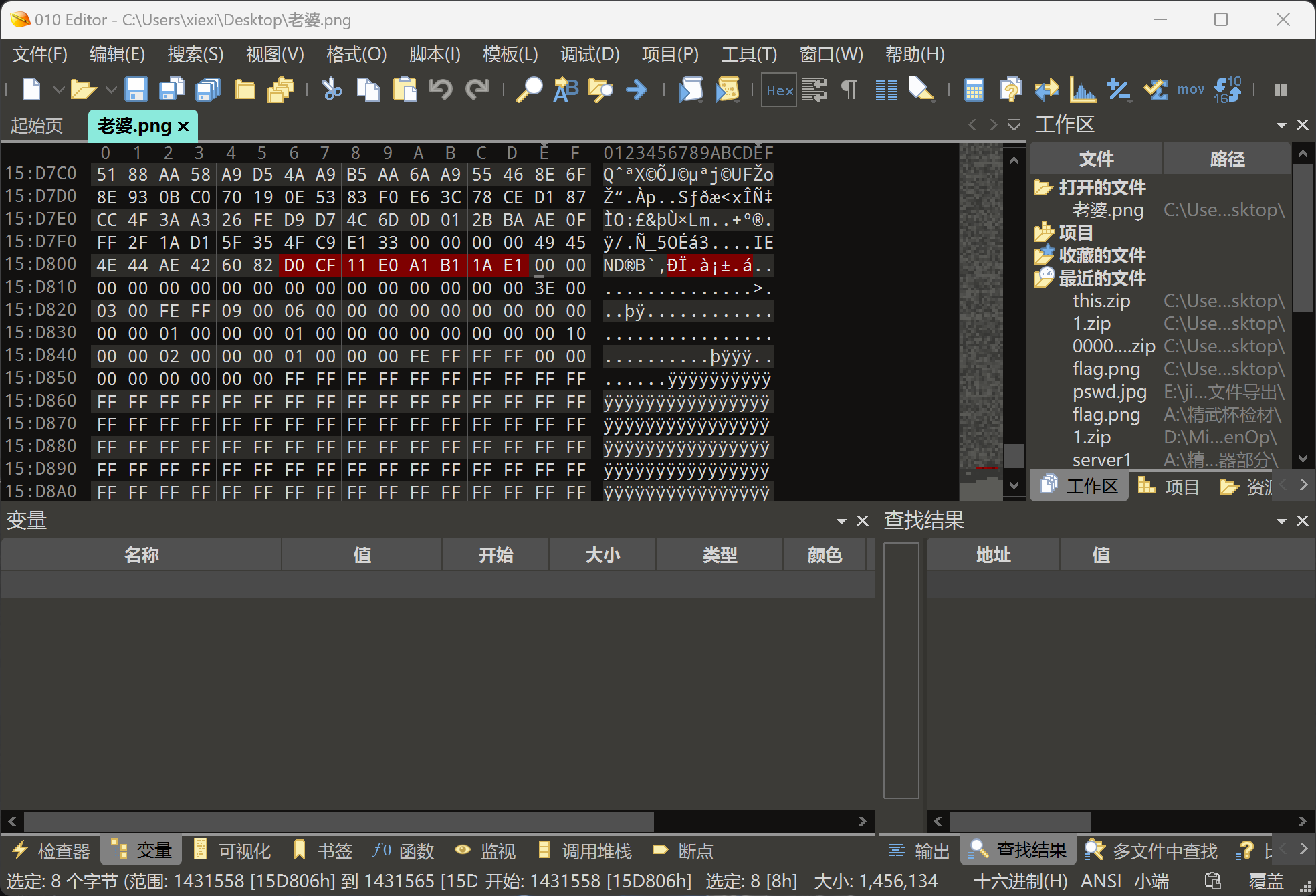

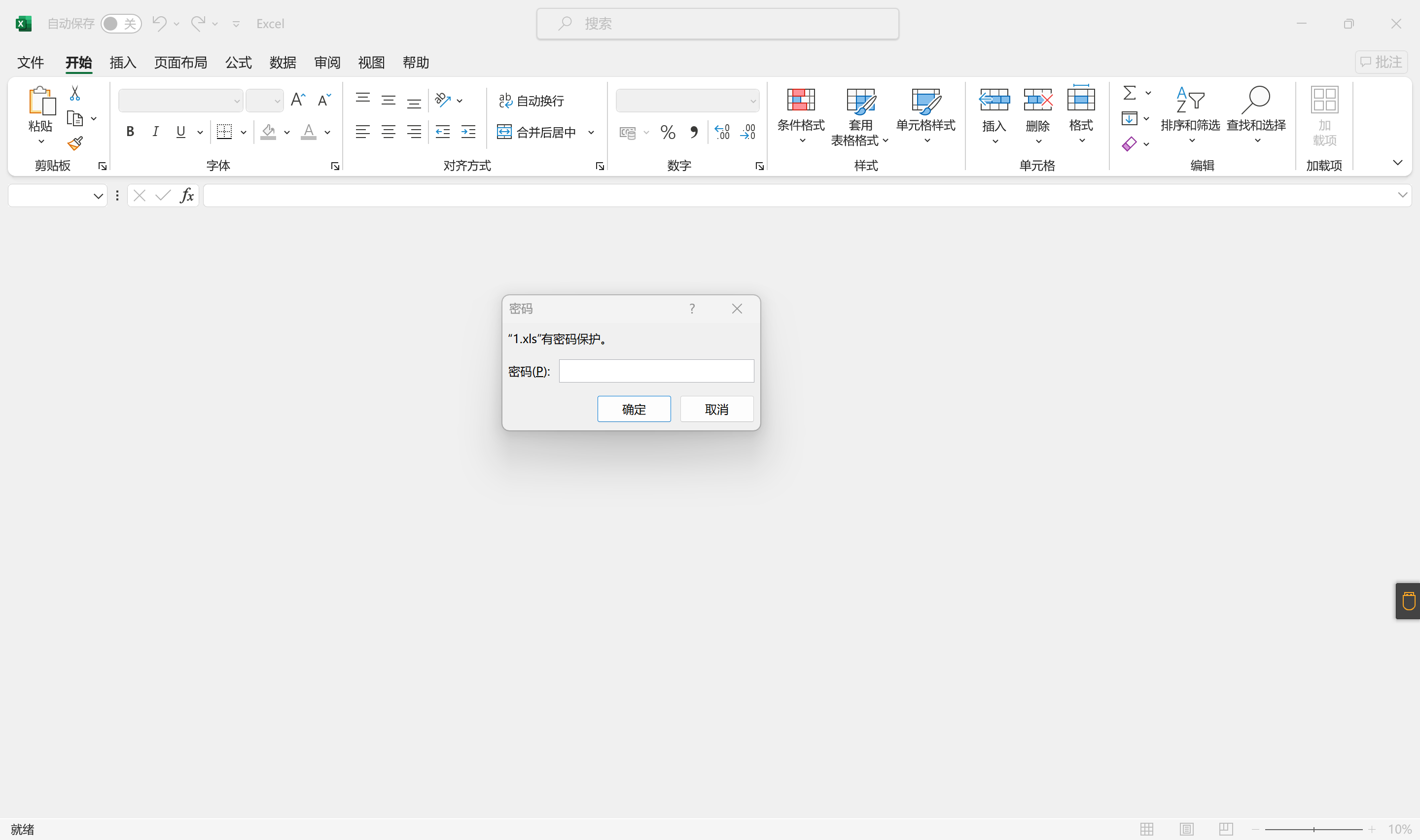

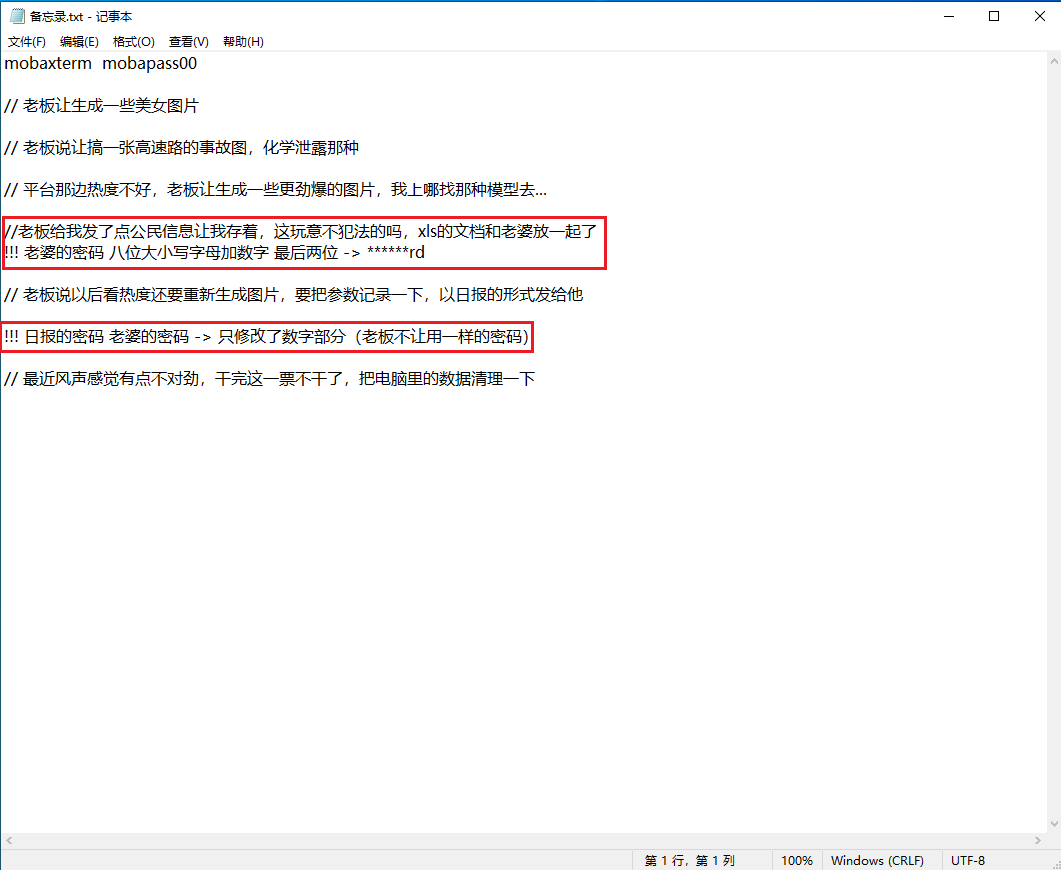

8.嫌疑人把xls文件藏入老婆.png中,该xls的密码为

用010editor打开后,在文件尾部可以找到xls文件的文件头,粘贴到新文件中得到xls文件

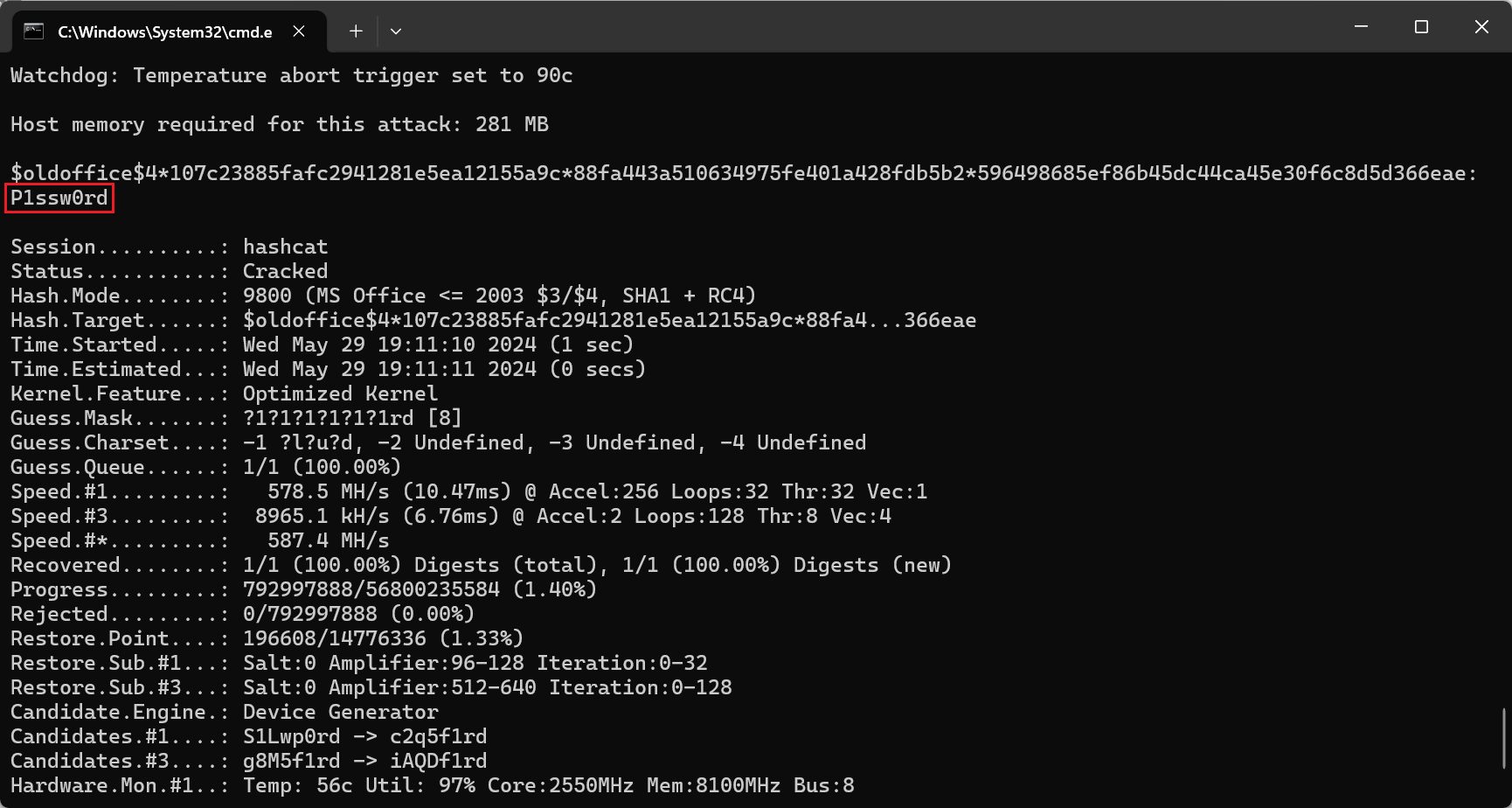

根据备忘录里的内容,使用hashcat爆破密码

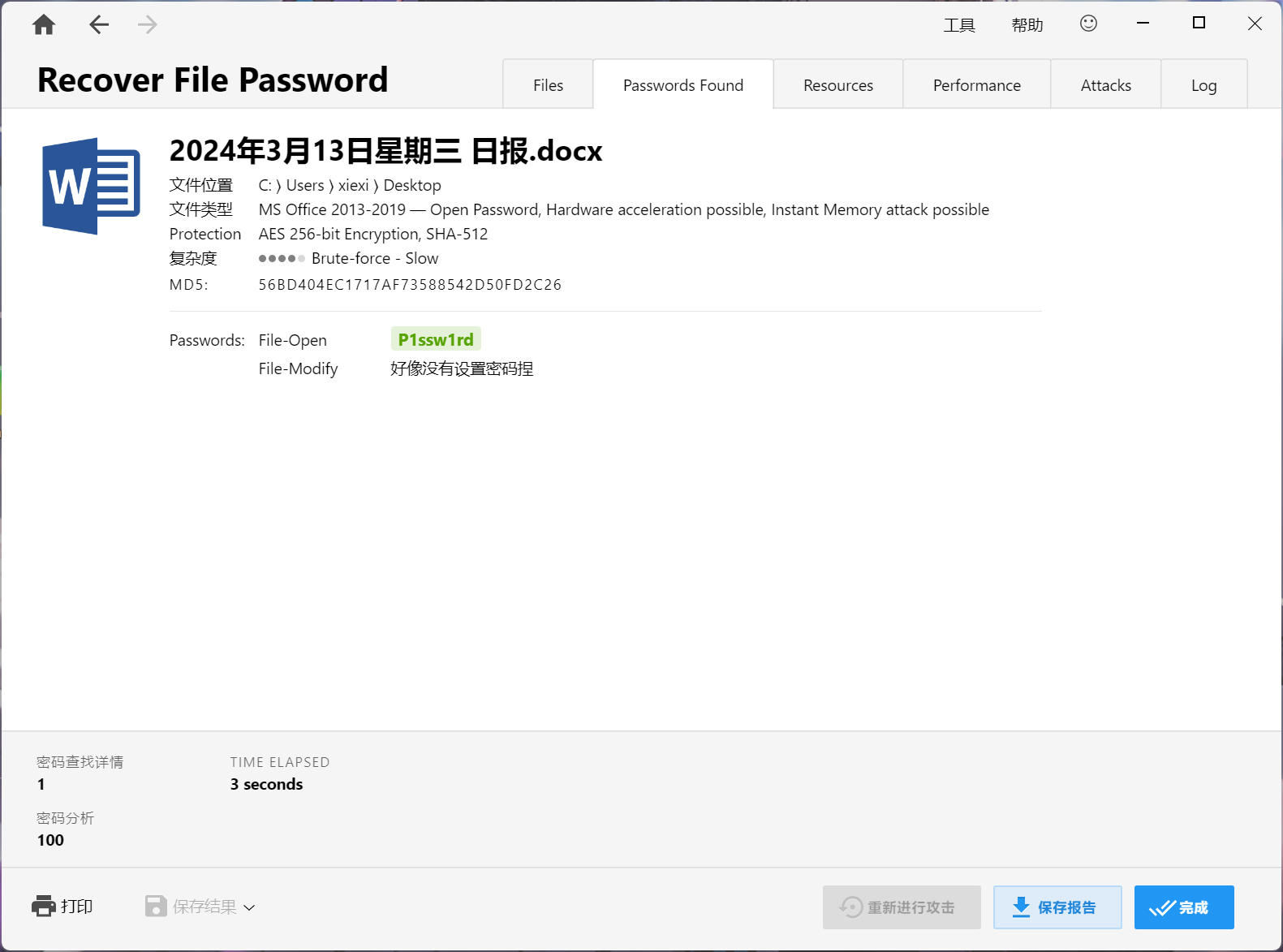

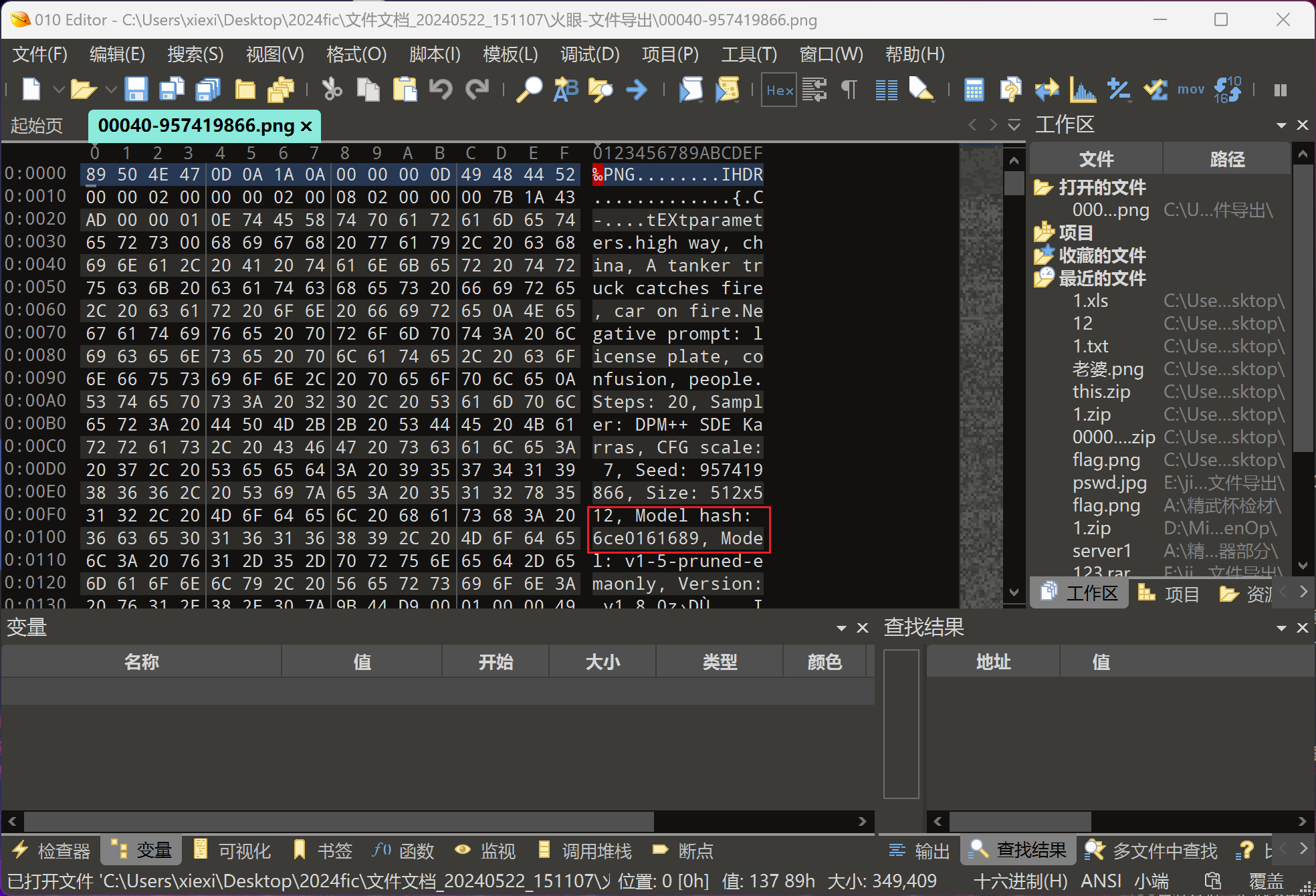

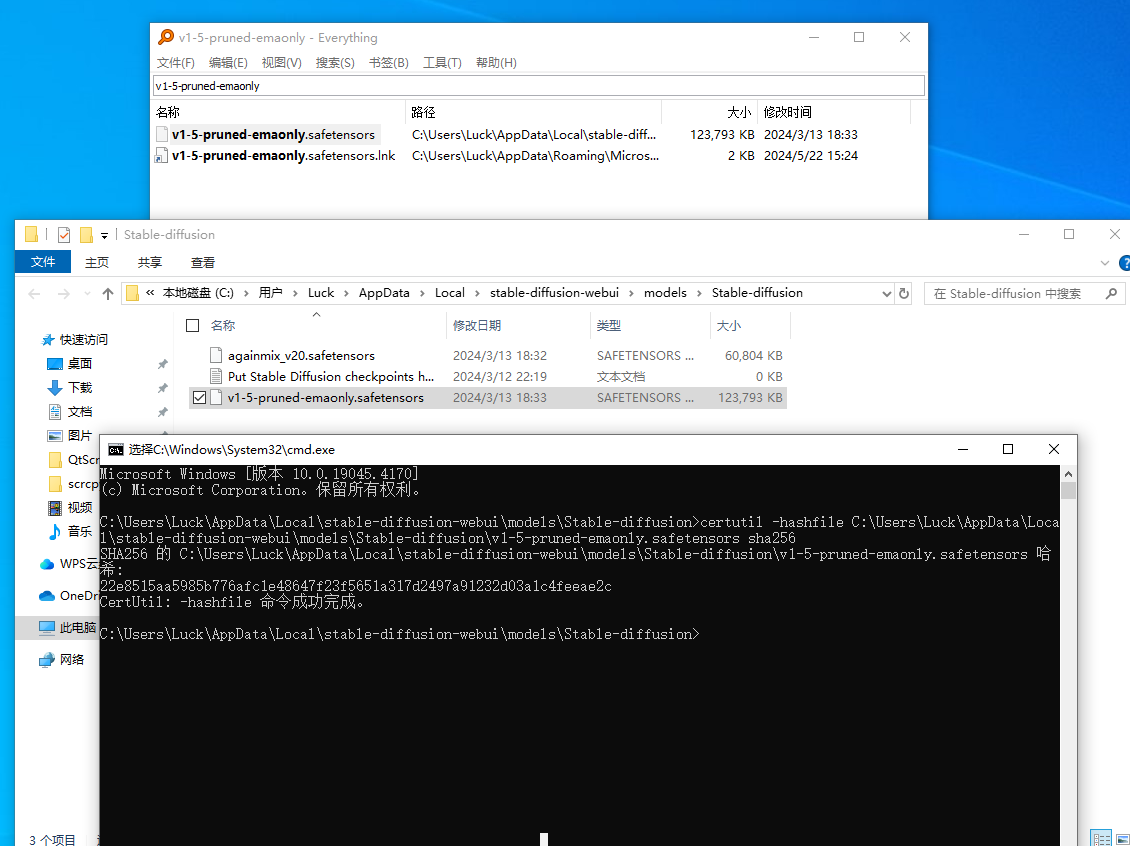

9.嫌疑人桌面”2024年3月13日星期三 日报.docx”文档密码为

根据上题的到的密码和备忘录里的规则爆破一下

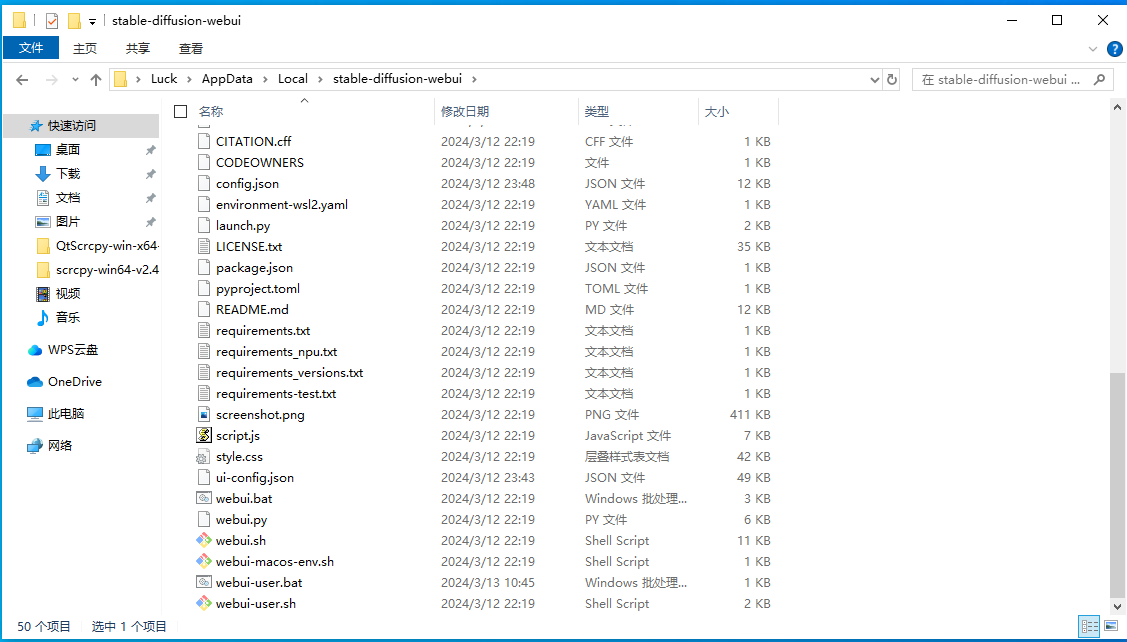

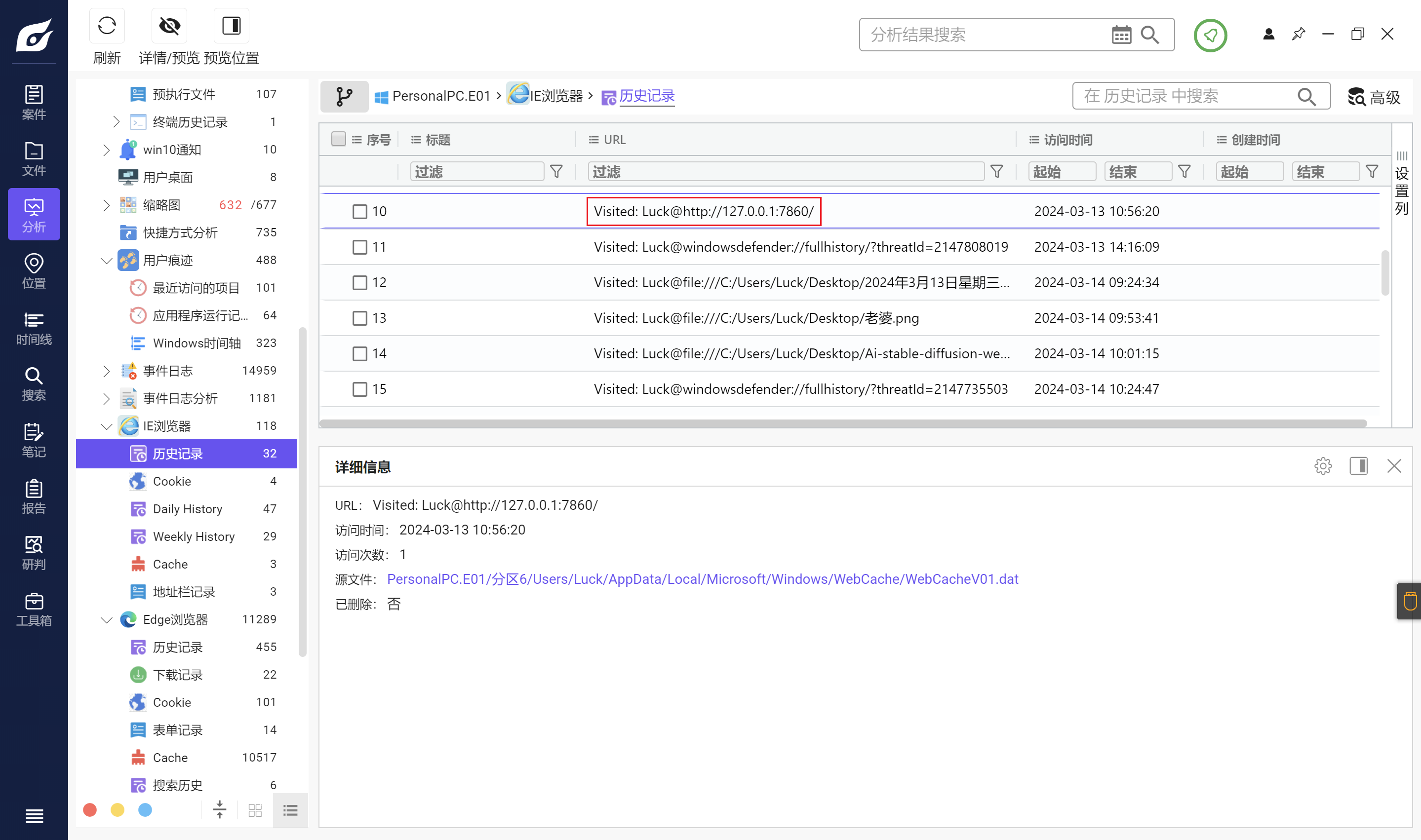

10.嫌疑人使用的AI软件名称为

11.嫌疑人使用的AI软件监听端口为

12. AI软件安装目录下的“2024-03-13”目录,其中由AI生成的图片有多少张

13.嫌疑人使用Ai软件生成燃烧的汽车图片使用的模型SHA256哈希值为

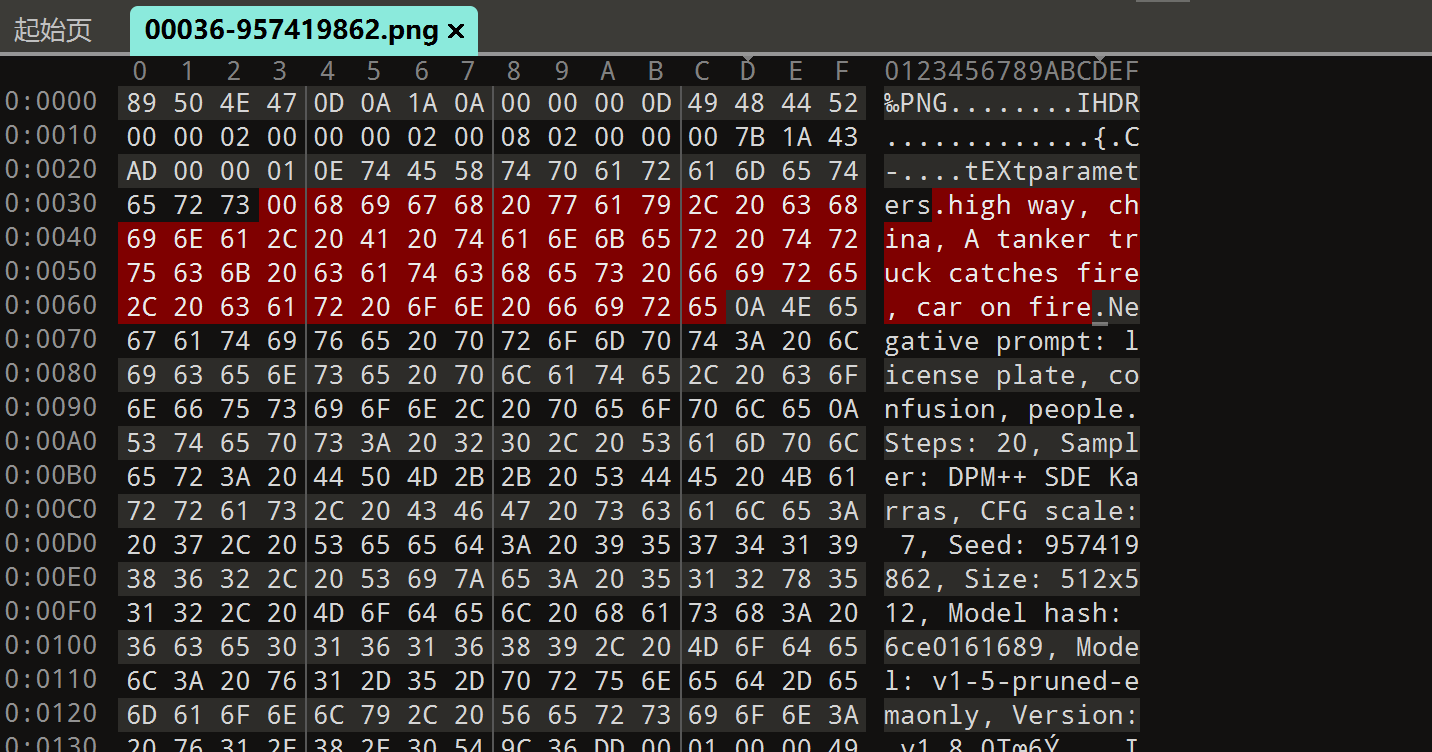

14.嫌疑人使用Ai软件生成燃烧的汽车图片(00036-957419862.png)使用的正向提示词,包含哪些

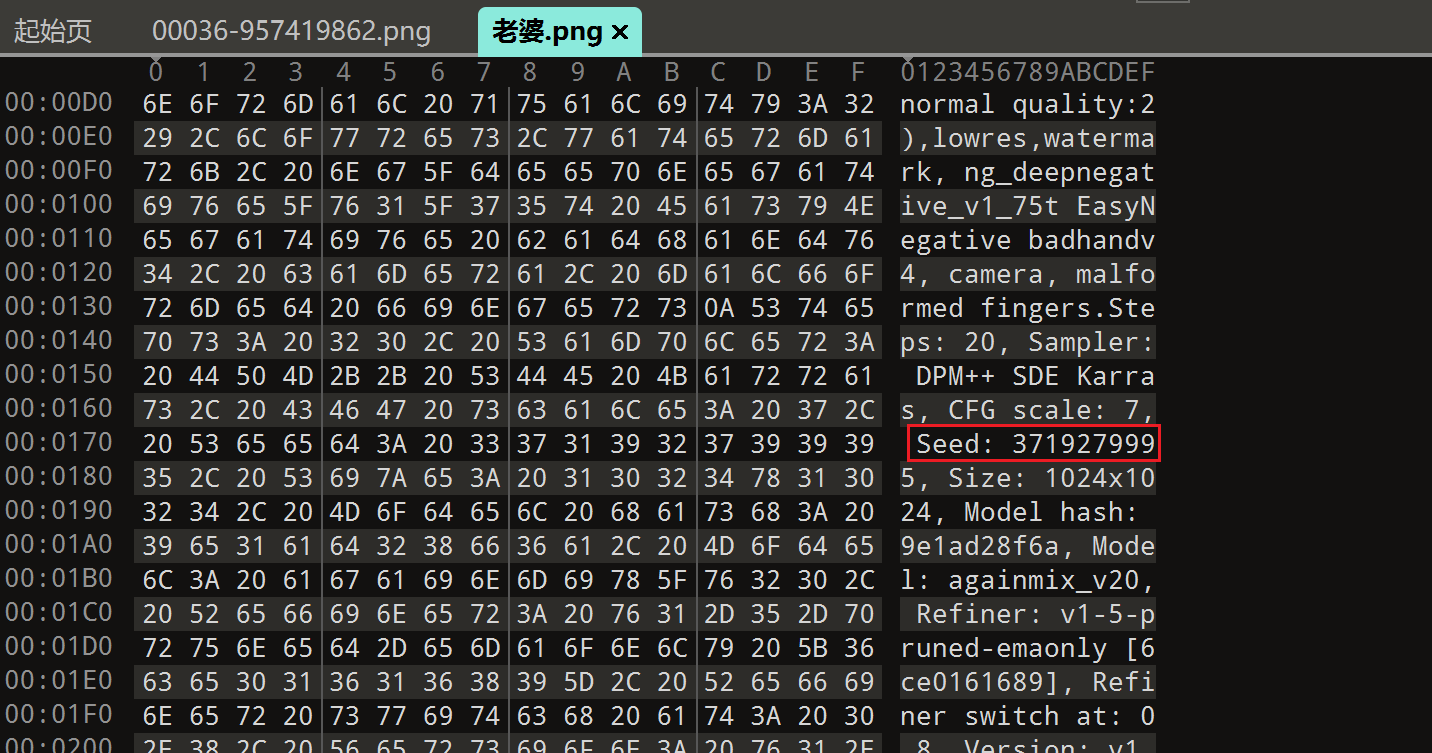

15.嫌疑人桌面文件”老婆.png”的图像生成种子是

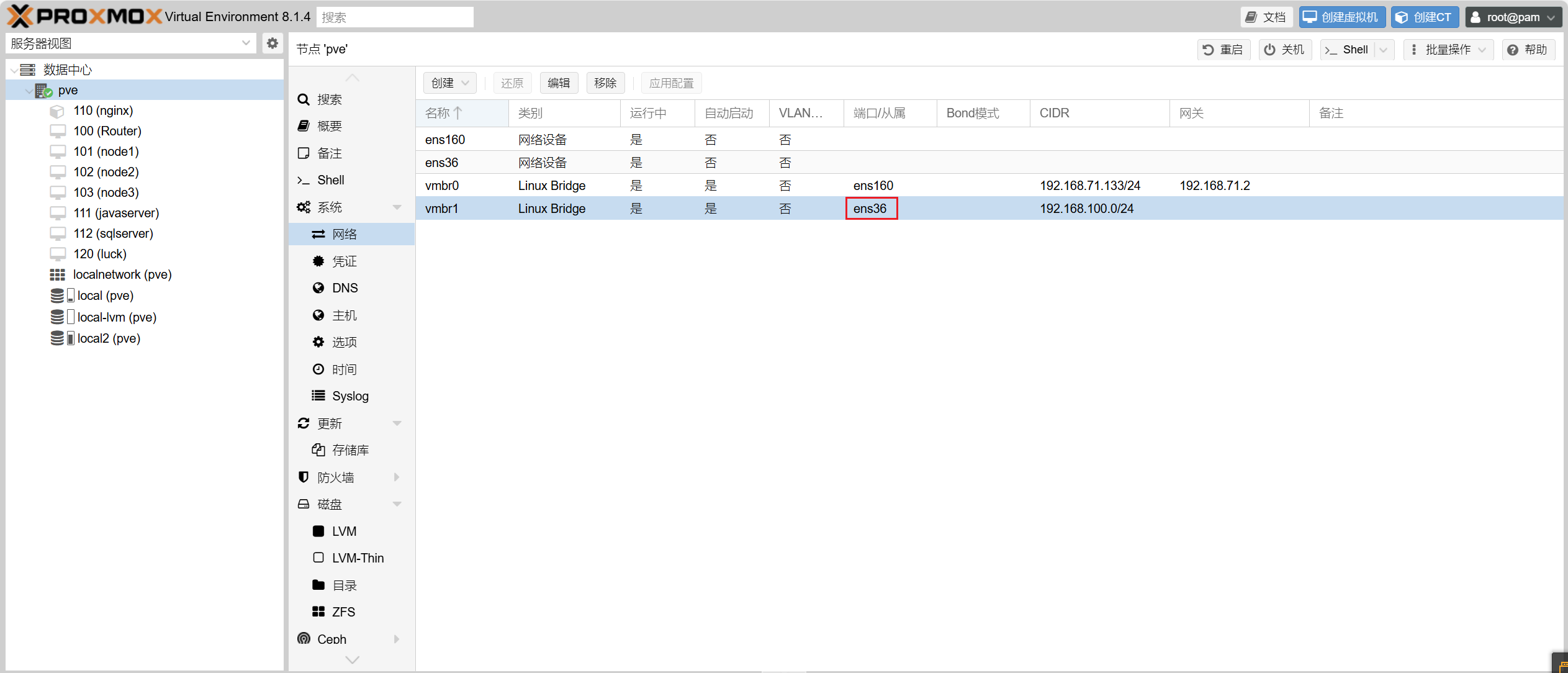

PVE虚拟化平台

前期配置

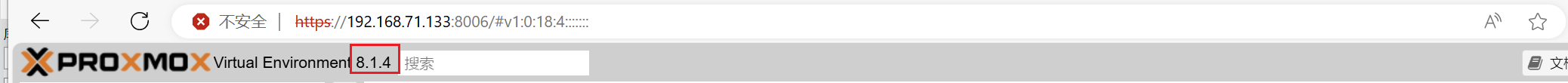

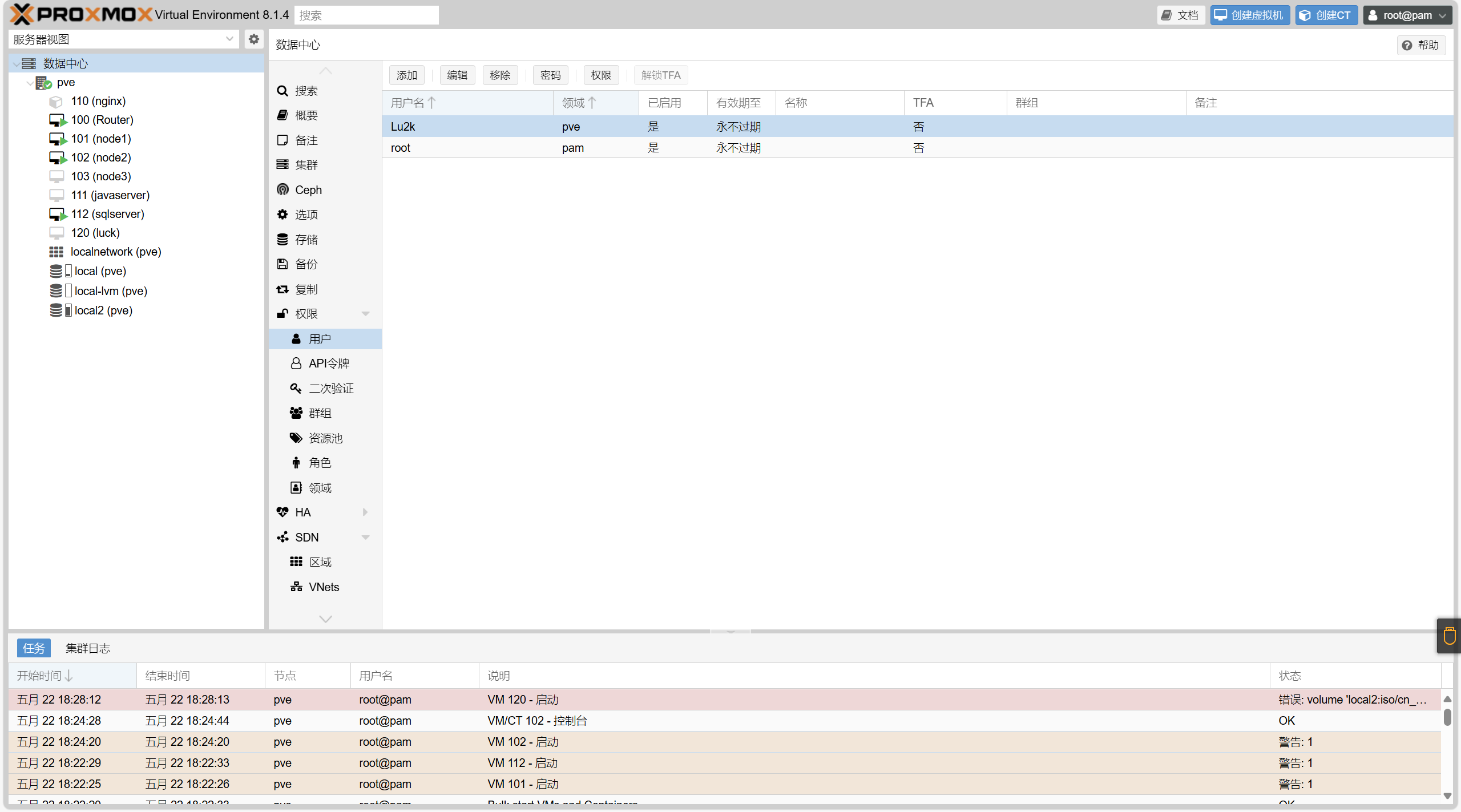

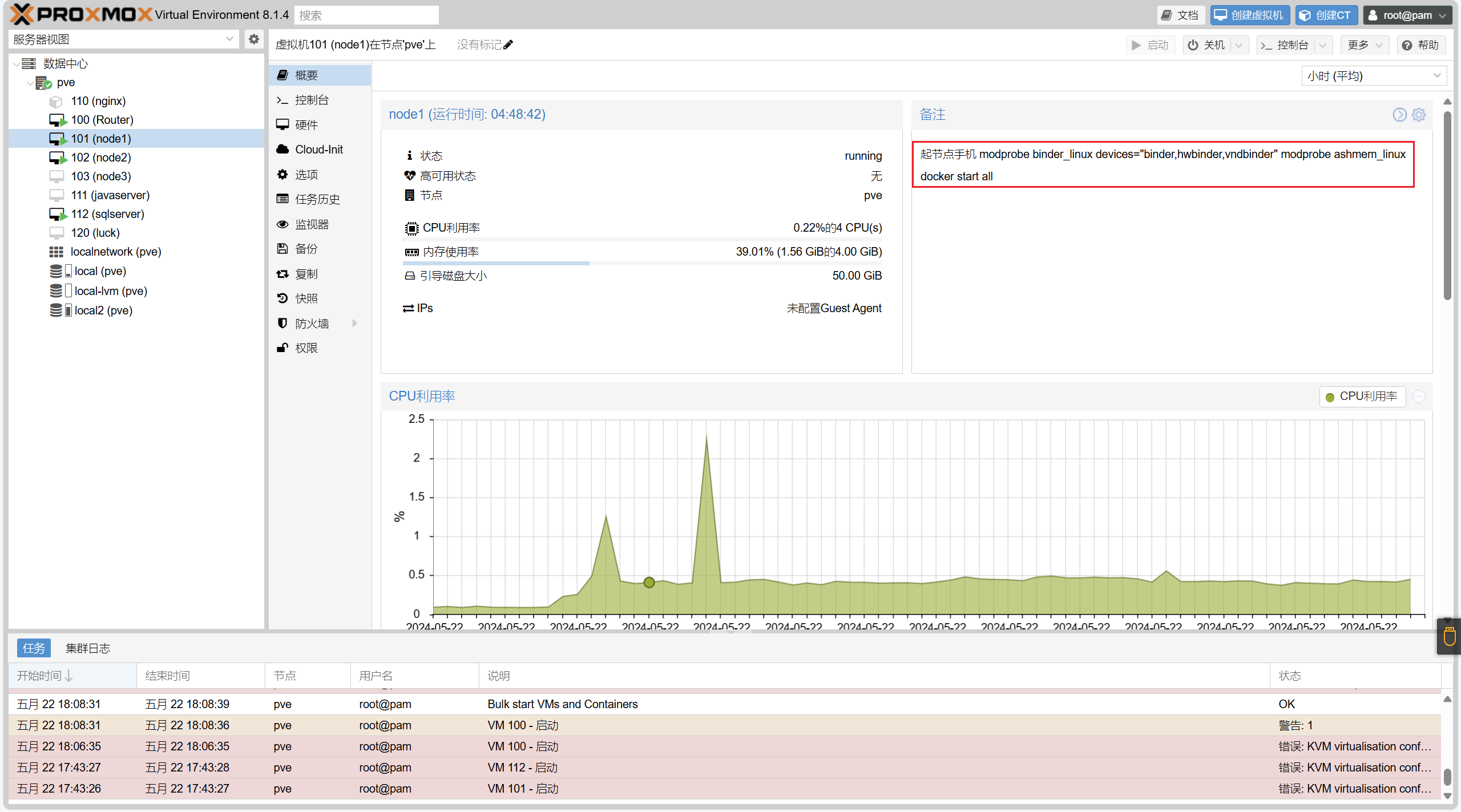

1.PVE虚拟化平台版本号为

2. PVE虚拟化平台的web管理地址为

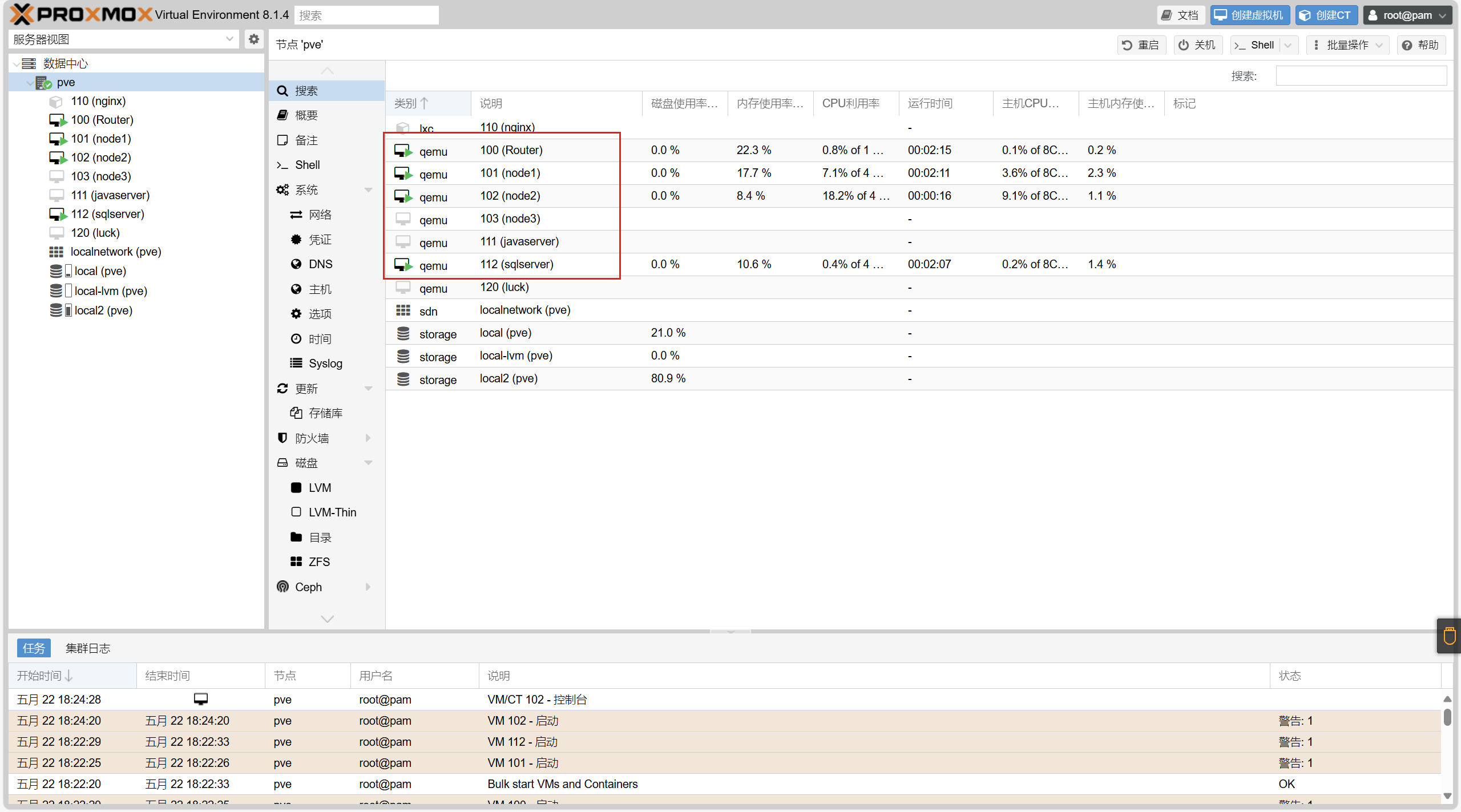

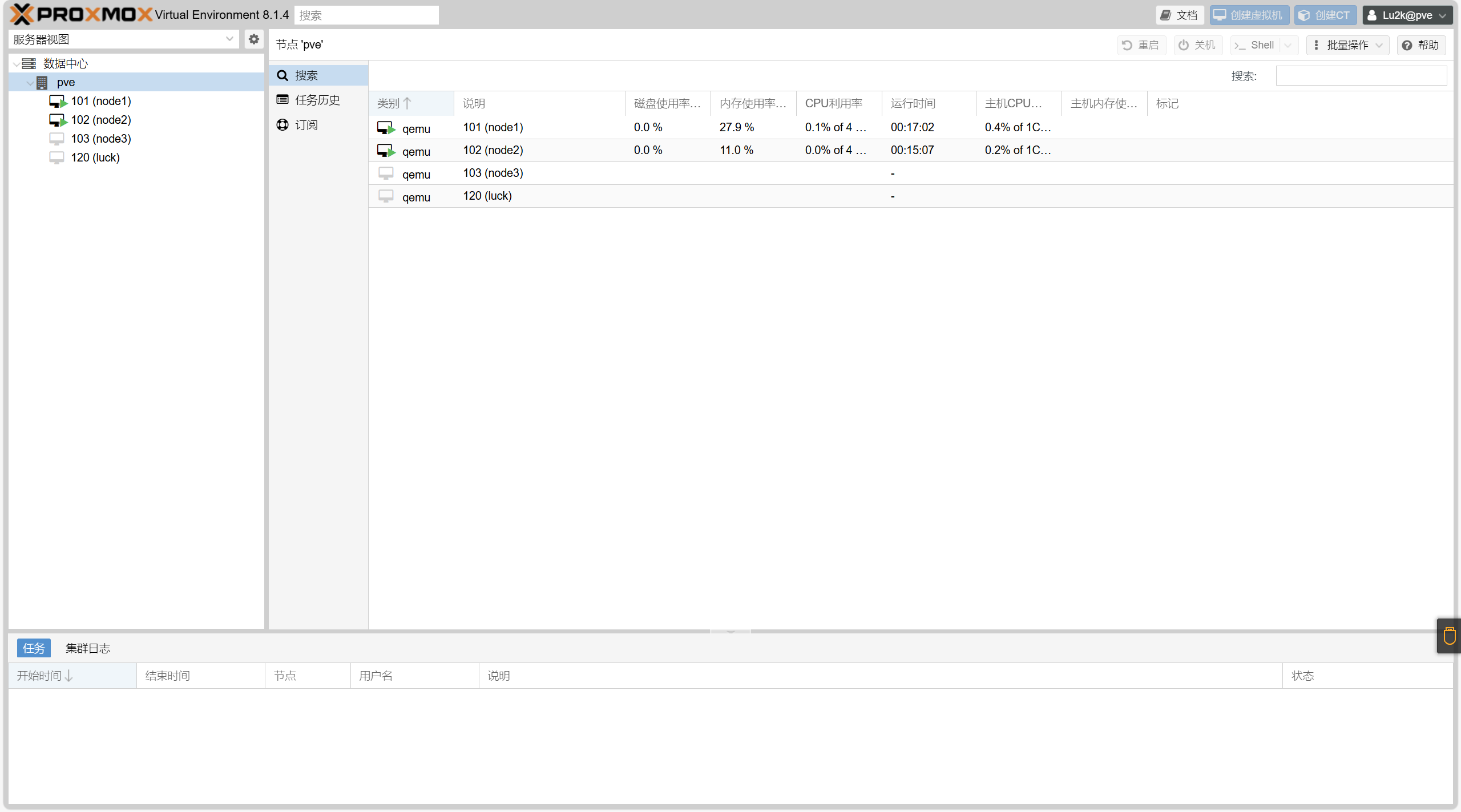

3.在PVE虚拟化平台中,当前共有多少个虚拟机

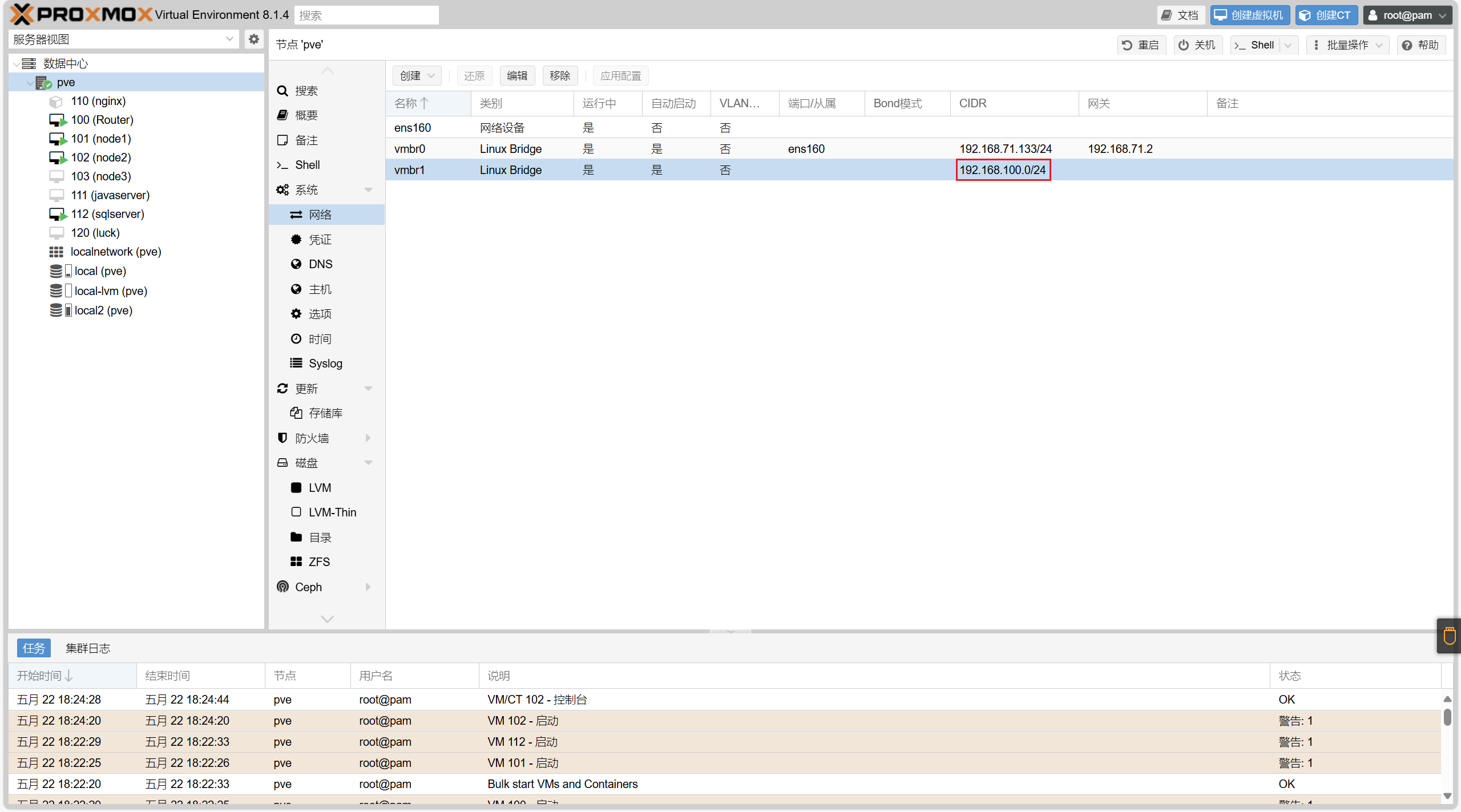

4.PVE虚拟化平台的“vmbr1”网卡所使用的网段为

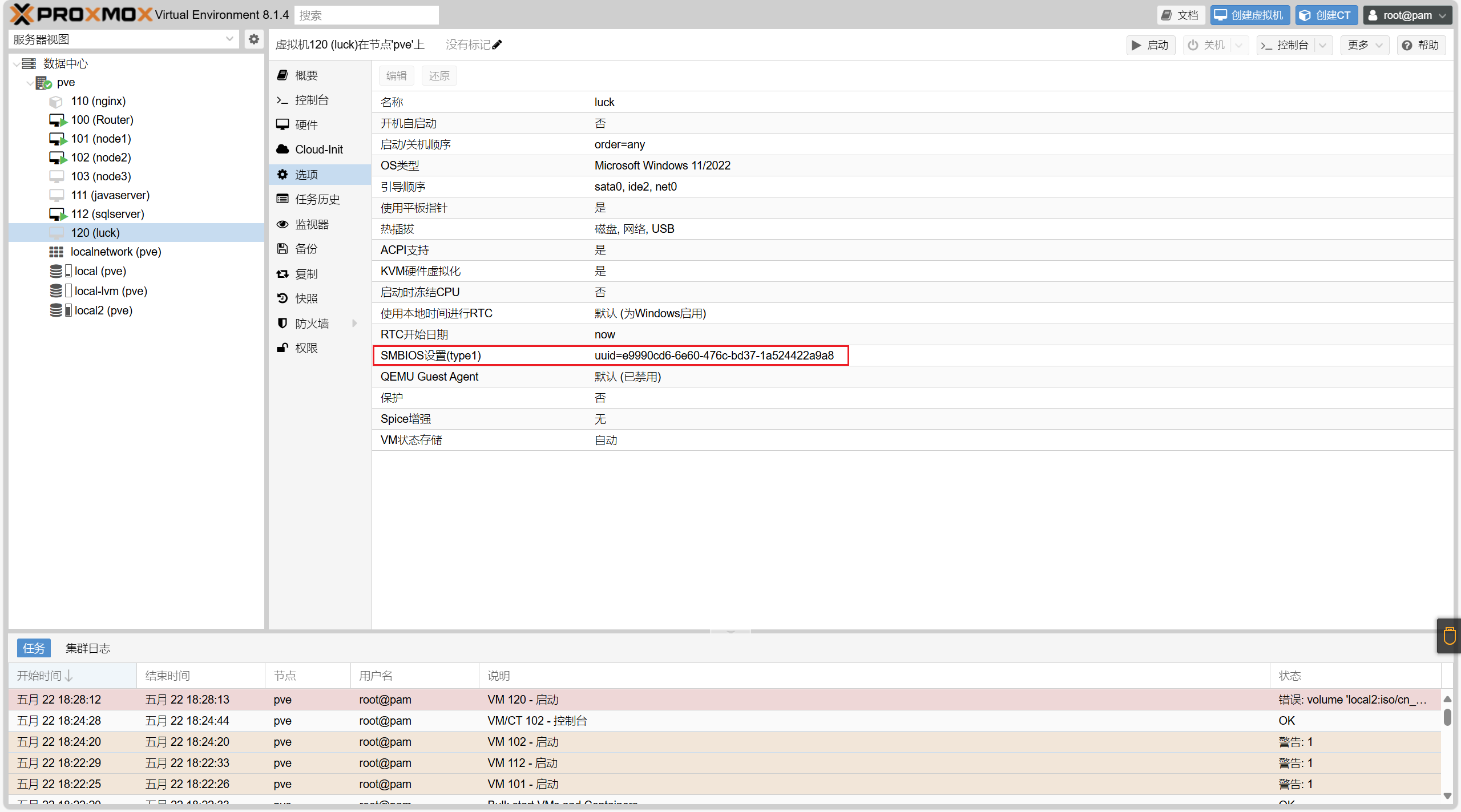

5. PVE虚拟化平台中”120(Luck)”虚拟机的smbios uuid为

6.在PVE虚拟化平台中,用户“Lu2k”被授予了多少个虚拟机的使用权限

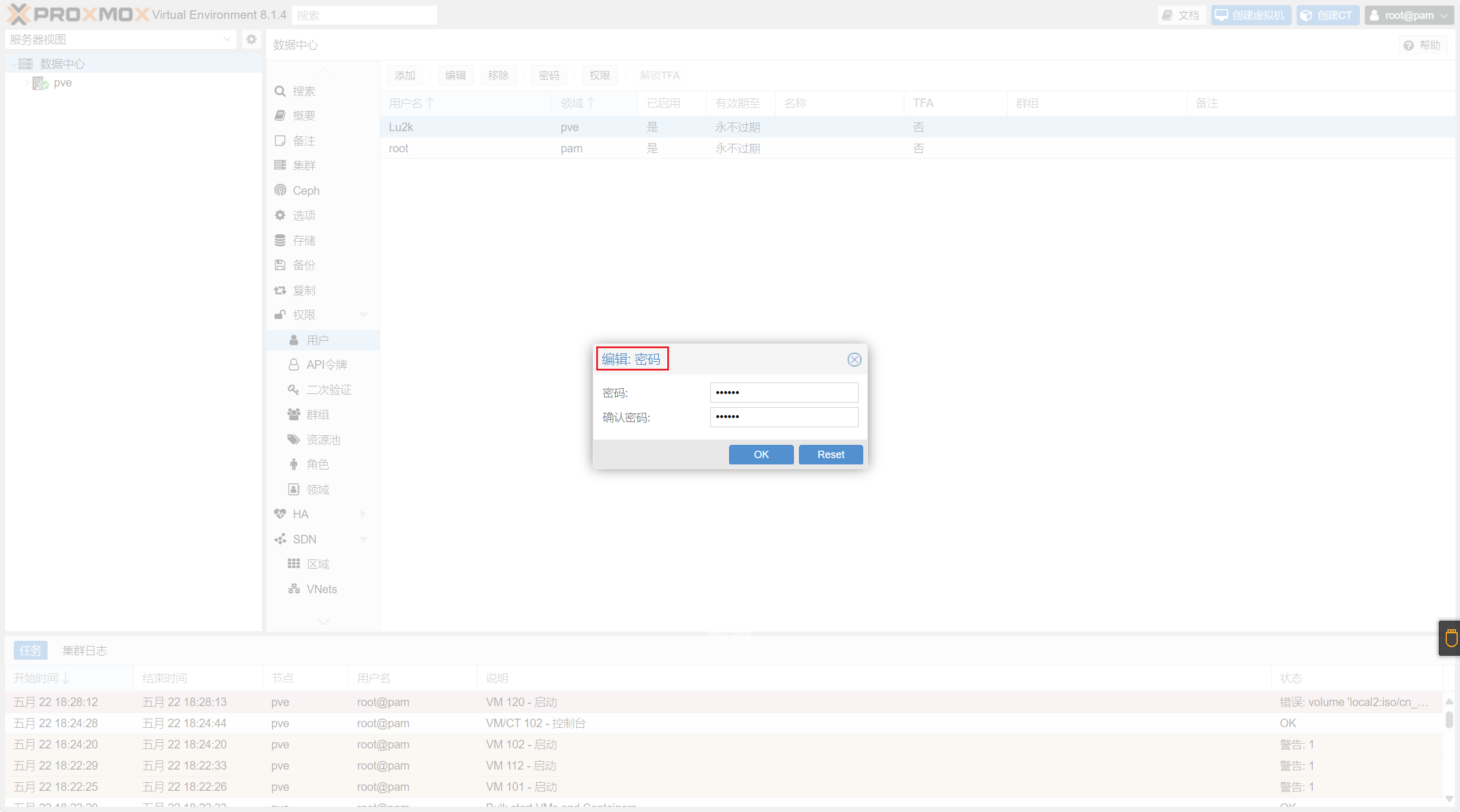

修改一下该用户密码,并用该用户登录

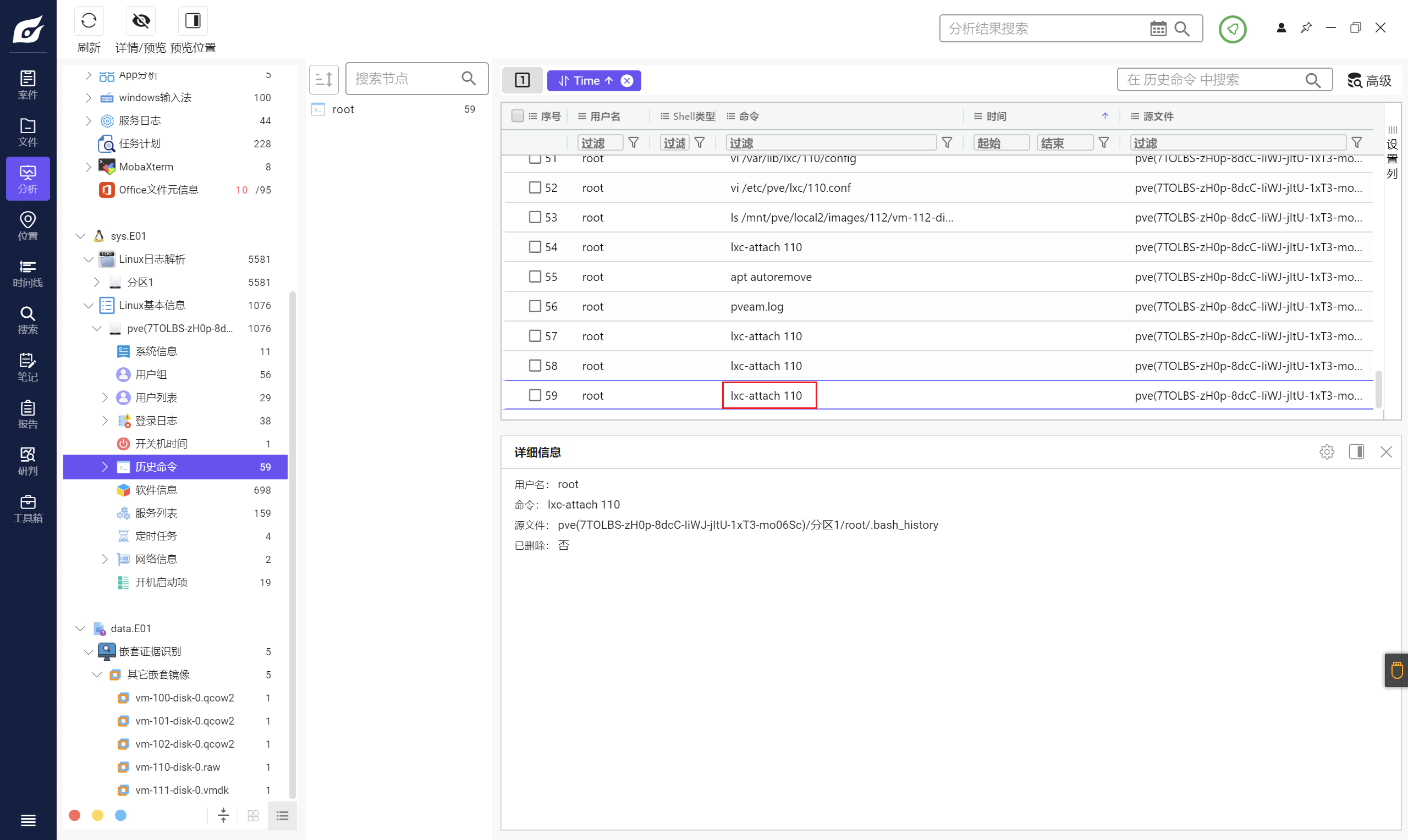

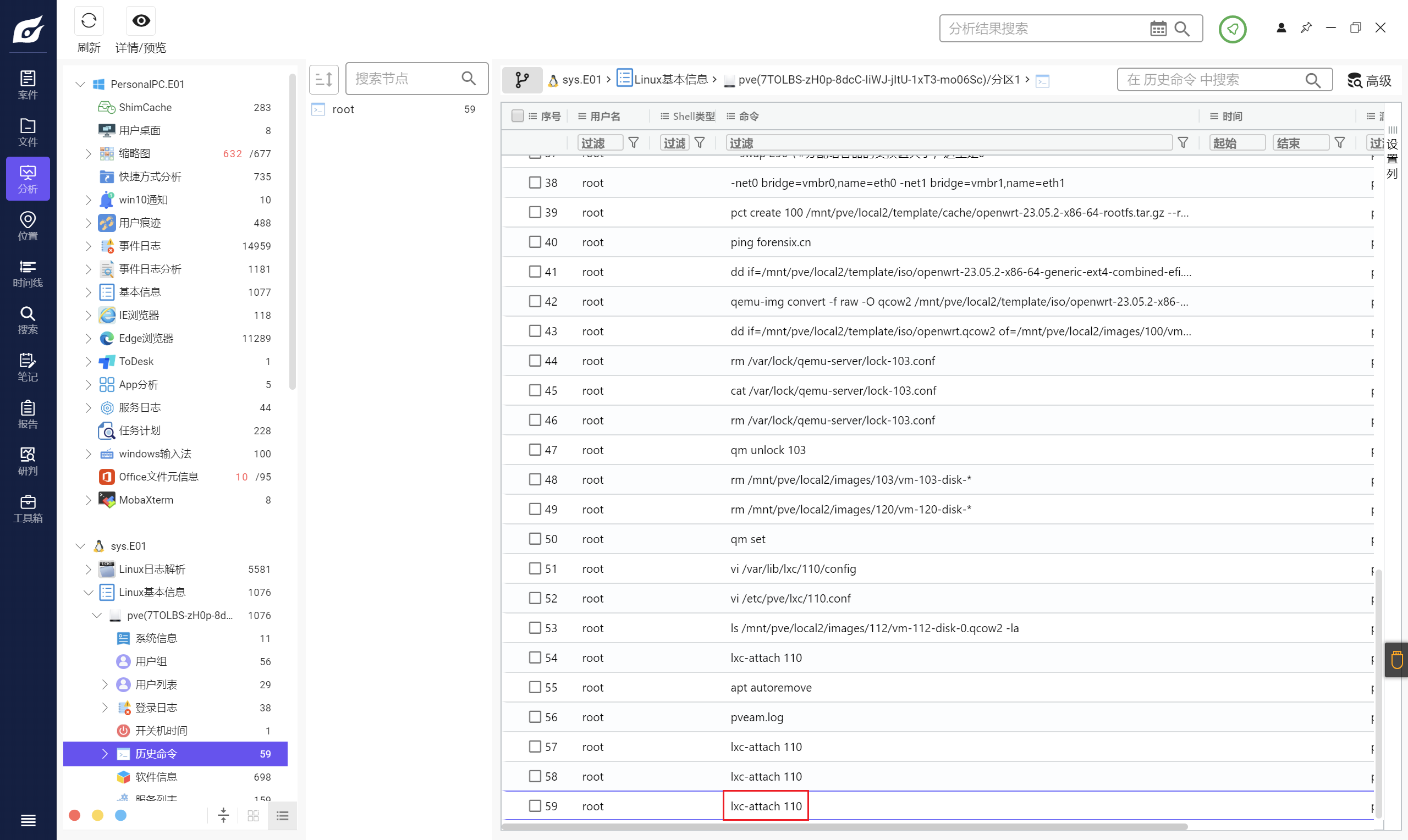

7.在PVE虚拟化平台中,shell历史命令中最后一条命令为

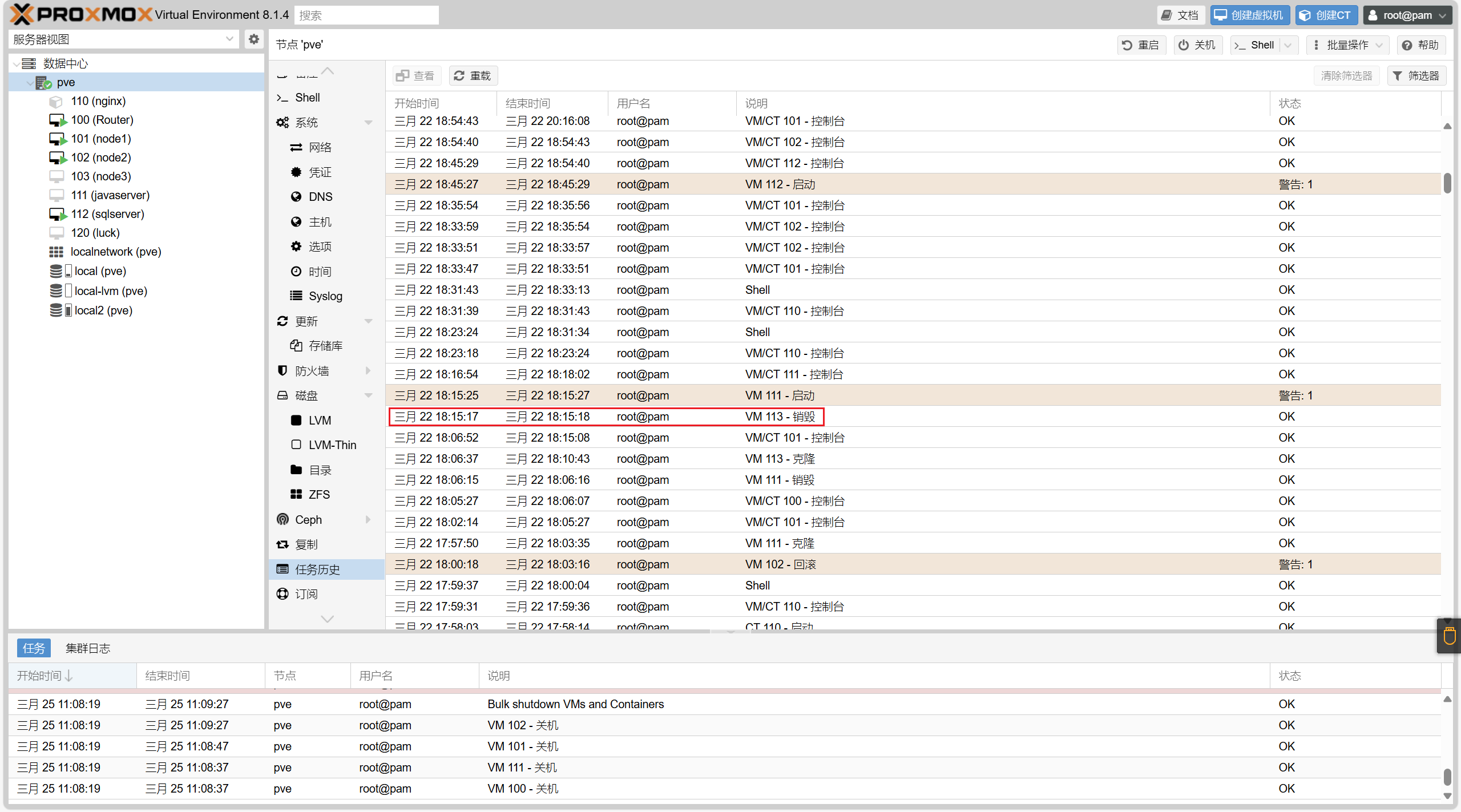

8.请分析嫌疑人最近一次销毁虚拟机的时间为

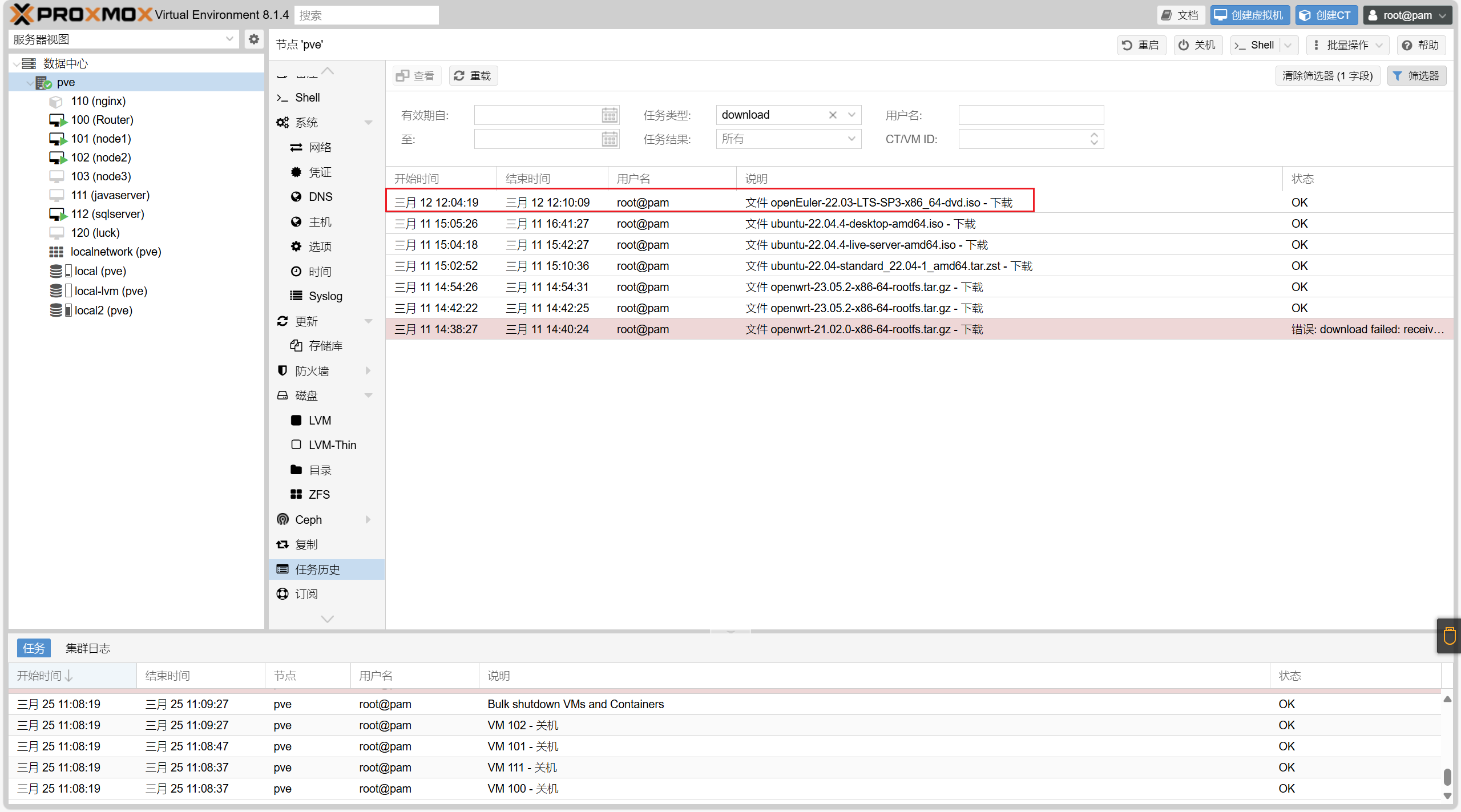

9. PVE虚拟化平台的openEuler系统镜像下载的开始时间为

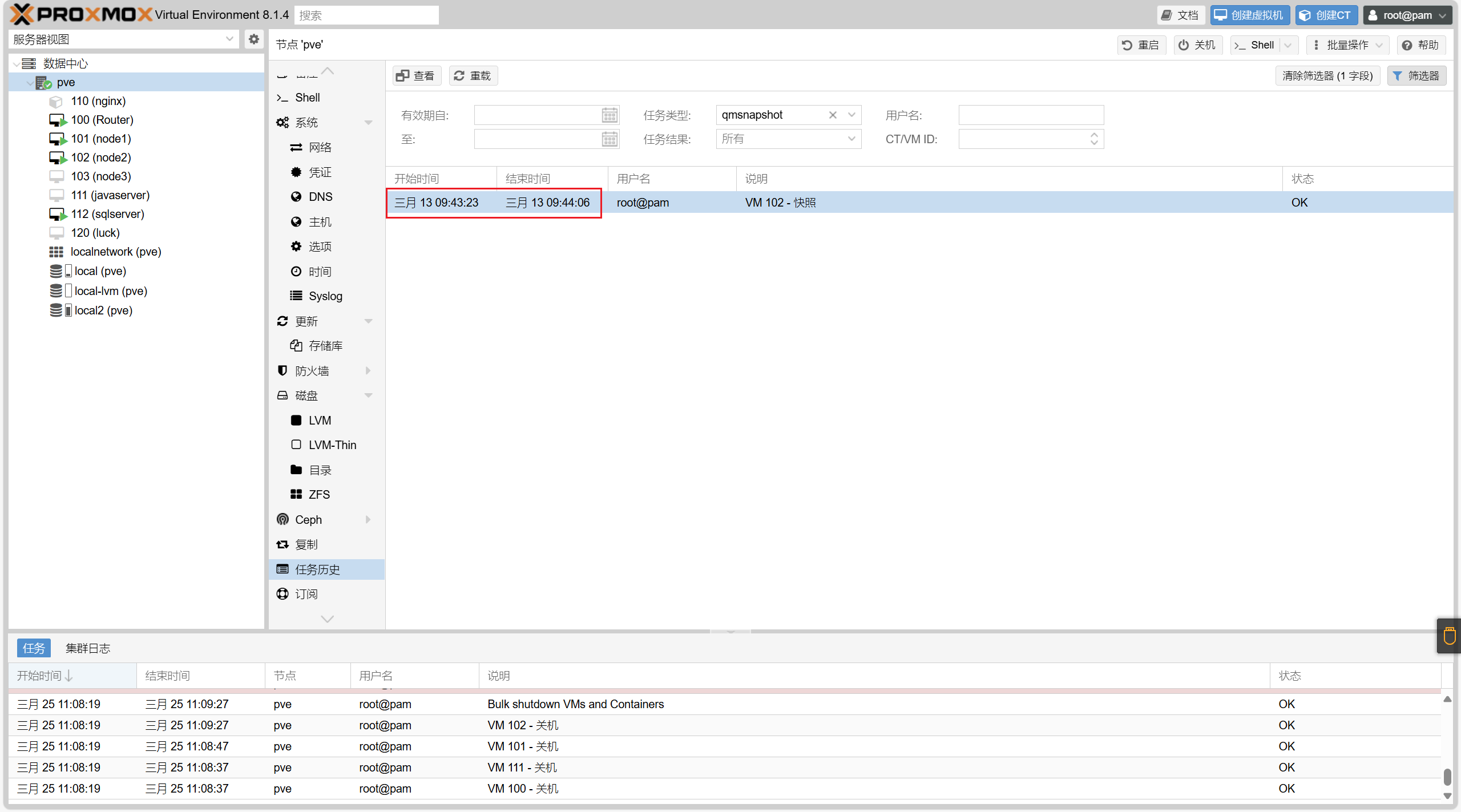

10.根据嫌犯供述,可通过快照启动PVE虚拟化平台中的云手机。请根据该条线索找到对应虚拟机,其快照的时间为

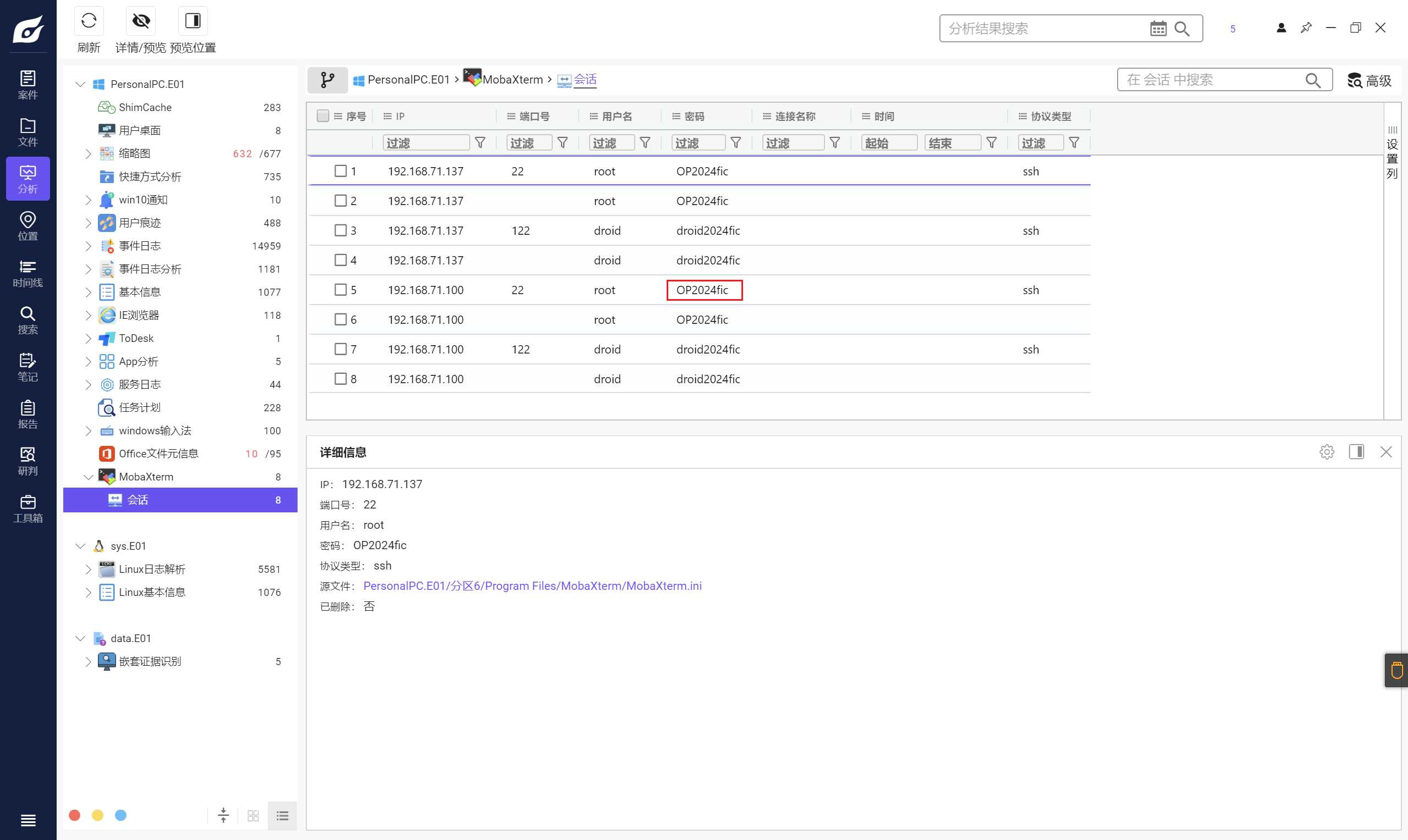

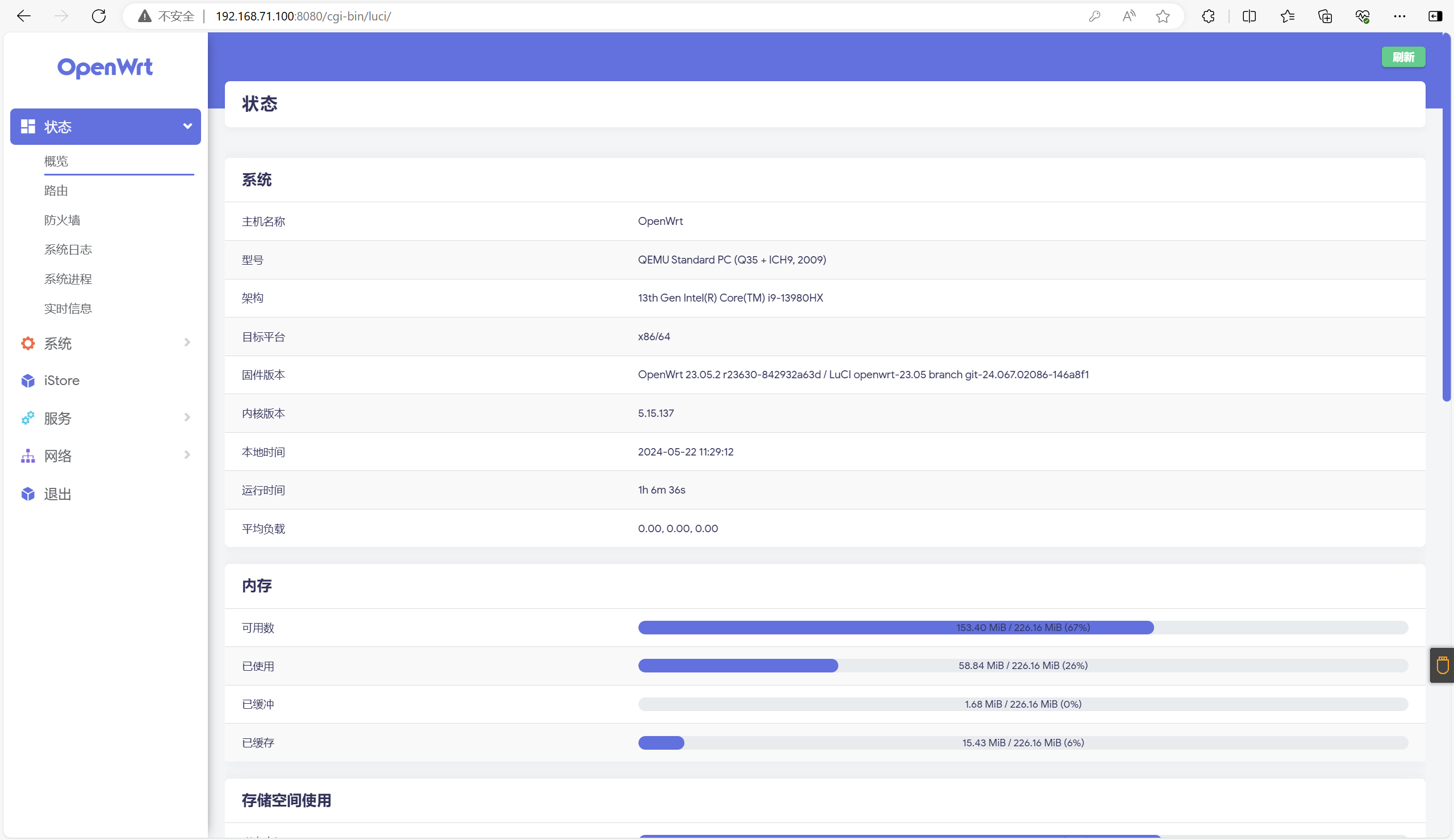

软路由

1.软路由root用户的密码是

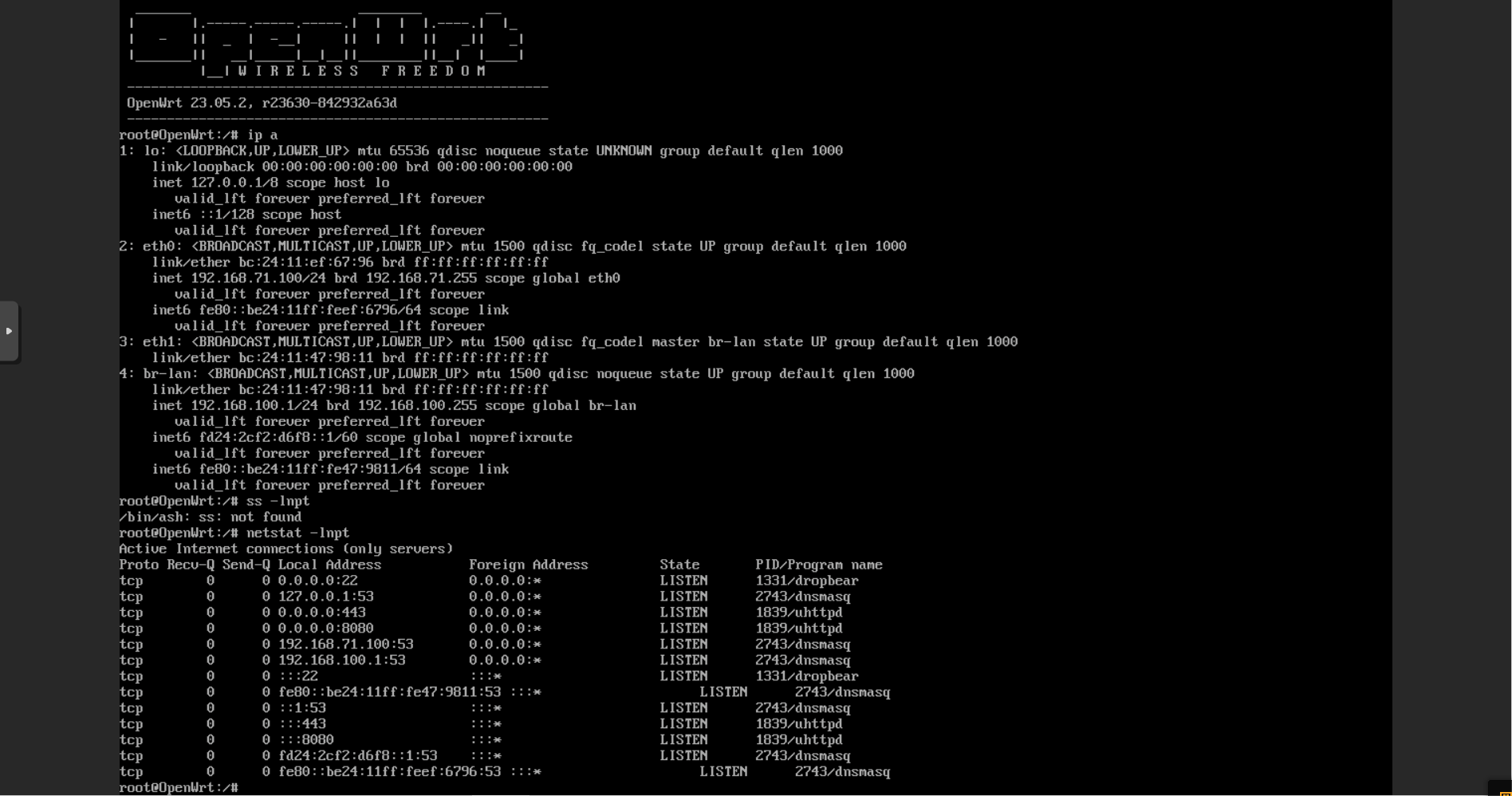

2.软路由管理面板所用http协议监听的端口为

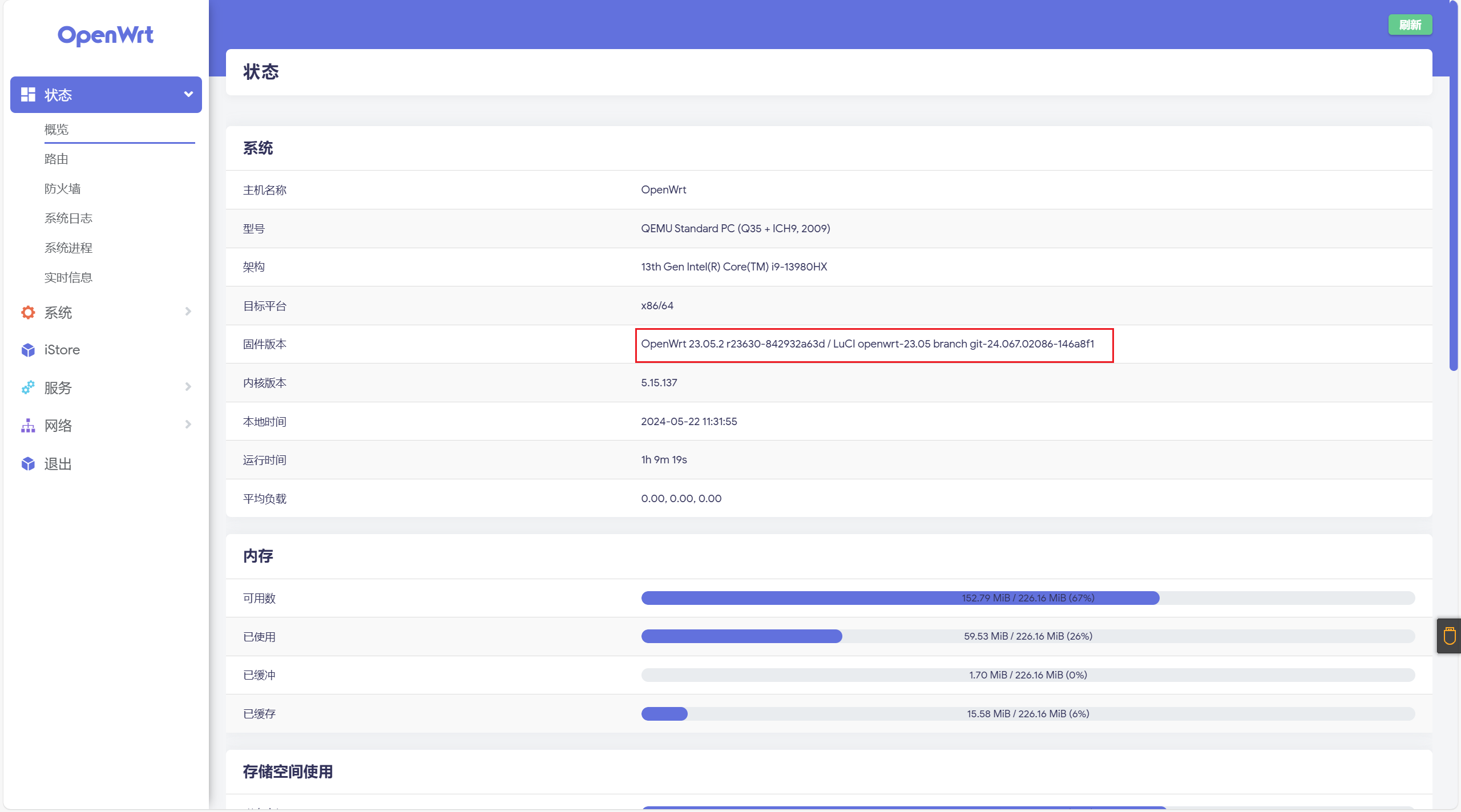

3.软路由的系统版本号为

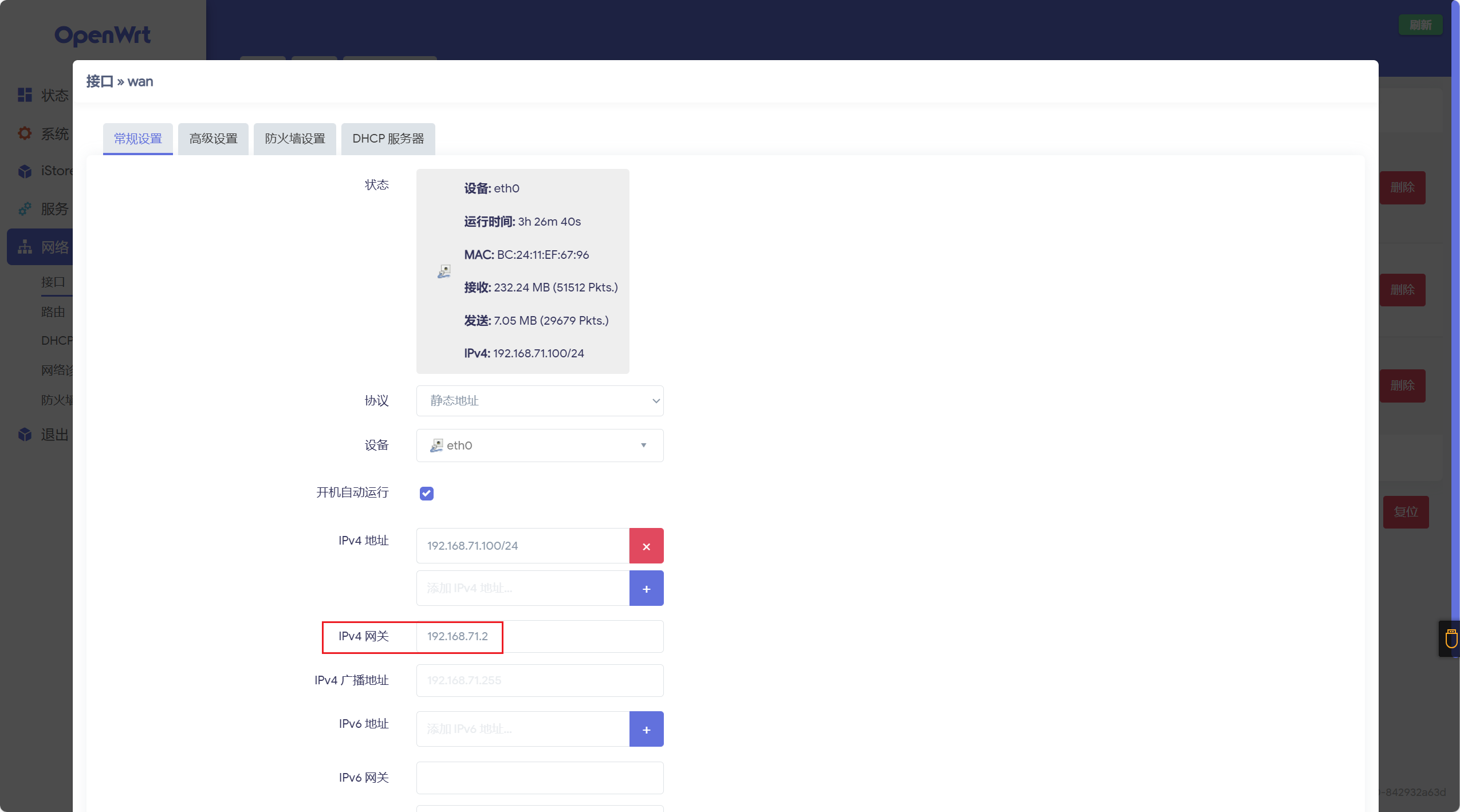

4.软路由的WAN口所配置的网关为

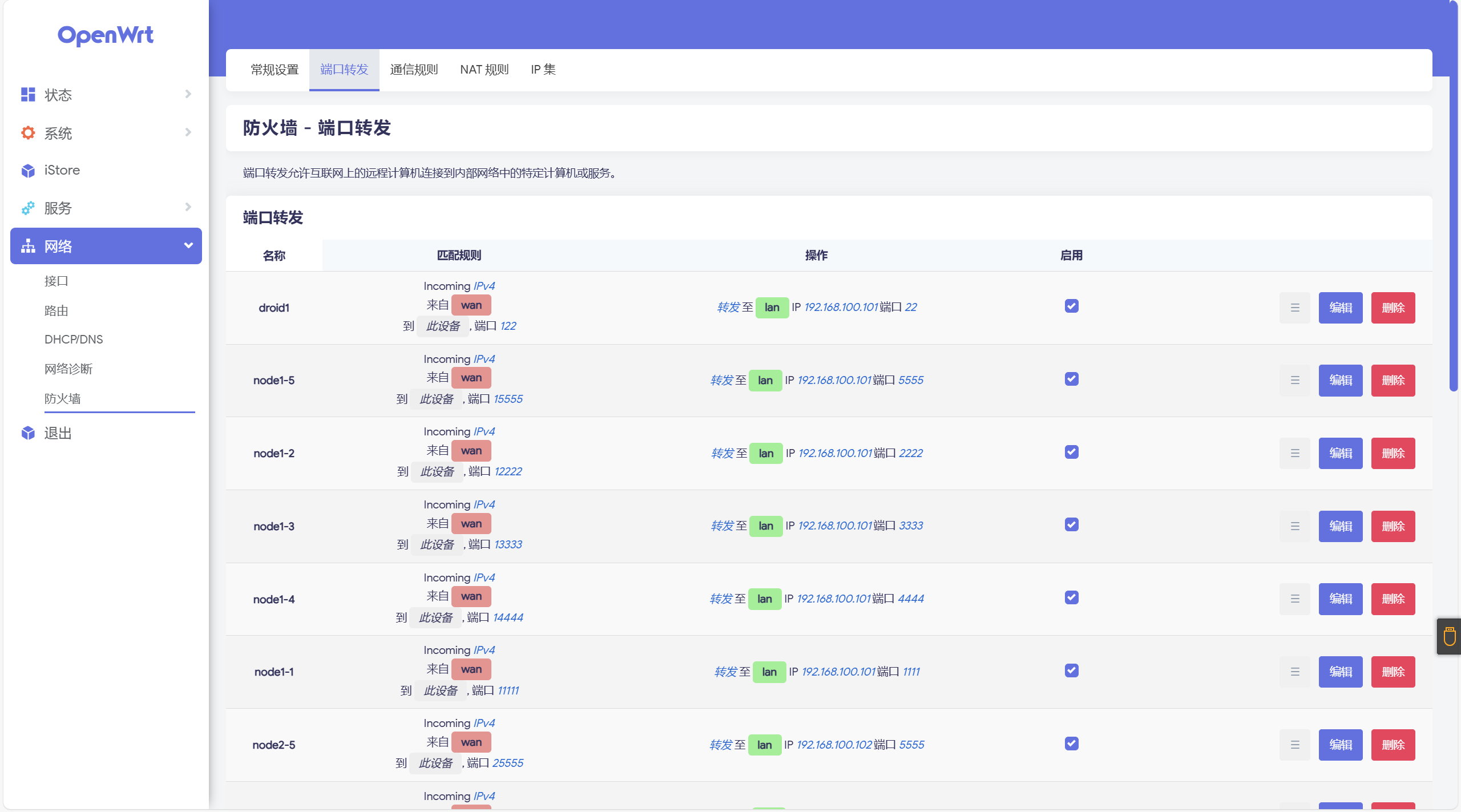

5.软路由防火墙端口转发规则有多少条记录

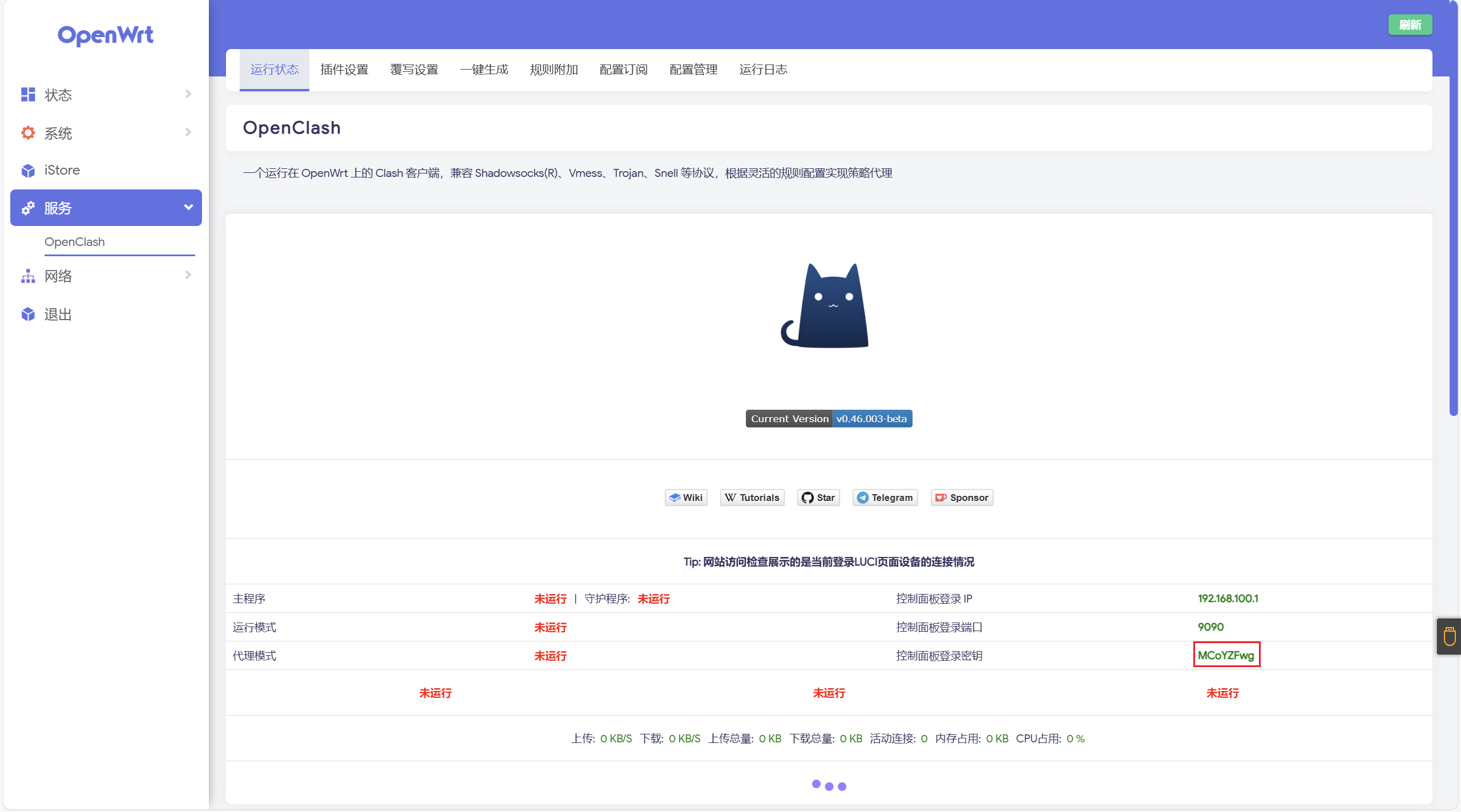

6.OpenClash控制面板登录密钥为

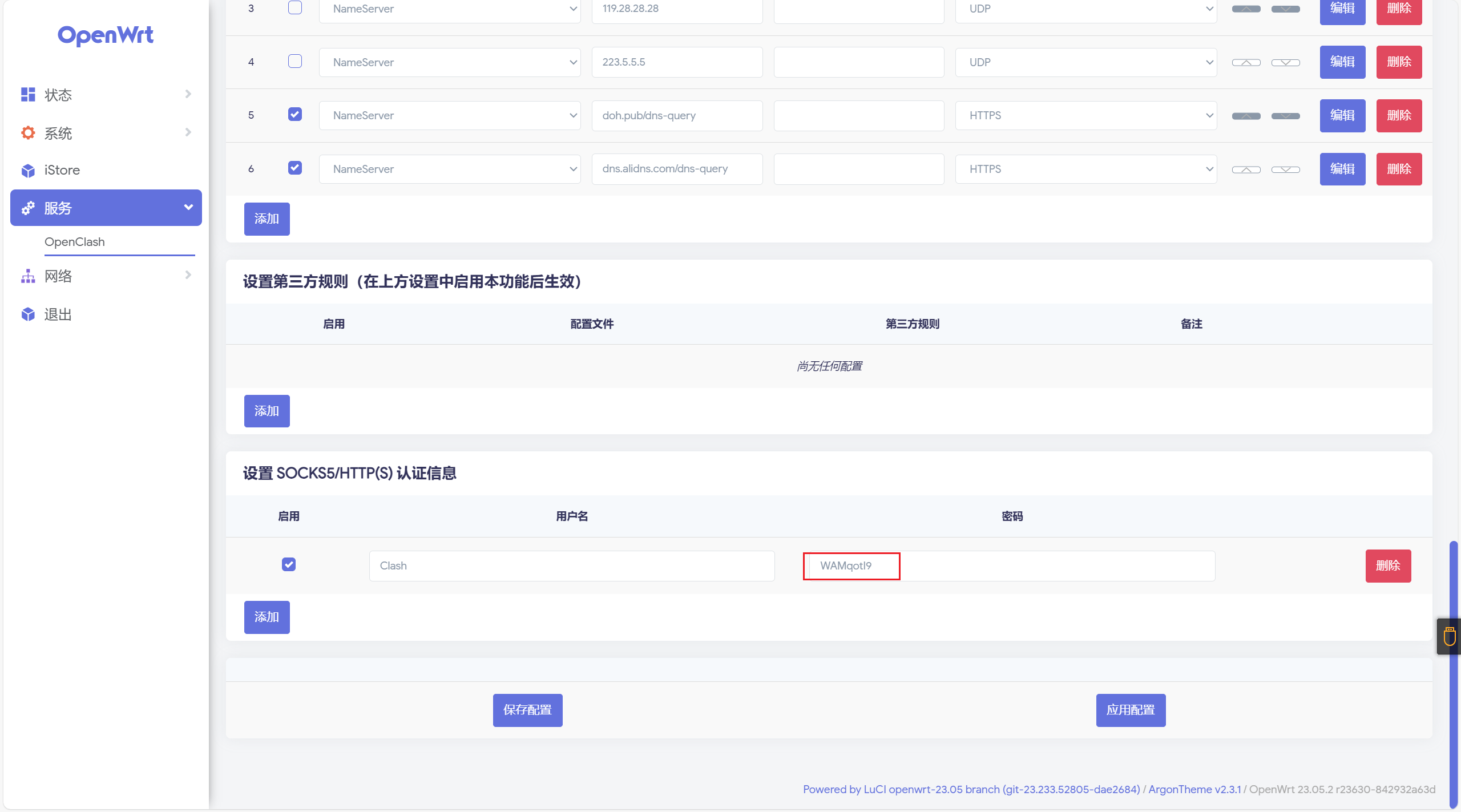

7.OpenClash的局域网代理密码(SOCKS5/HTTP认证信息)为

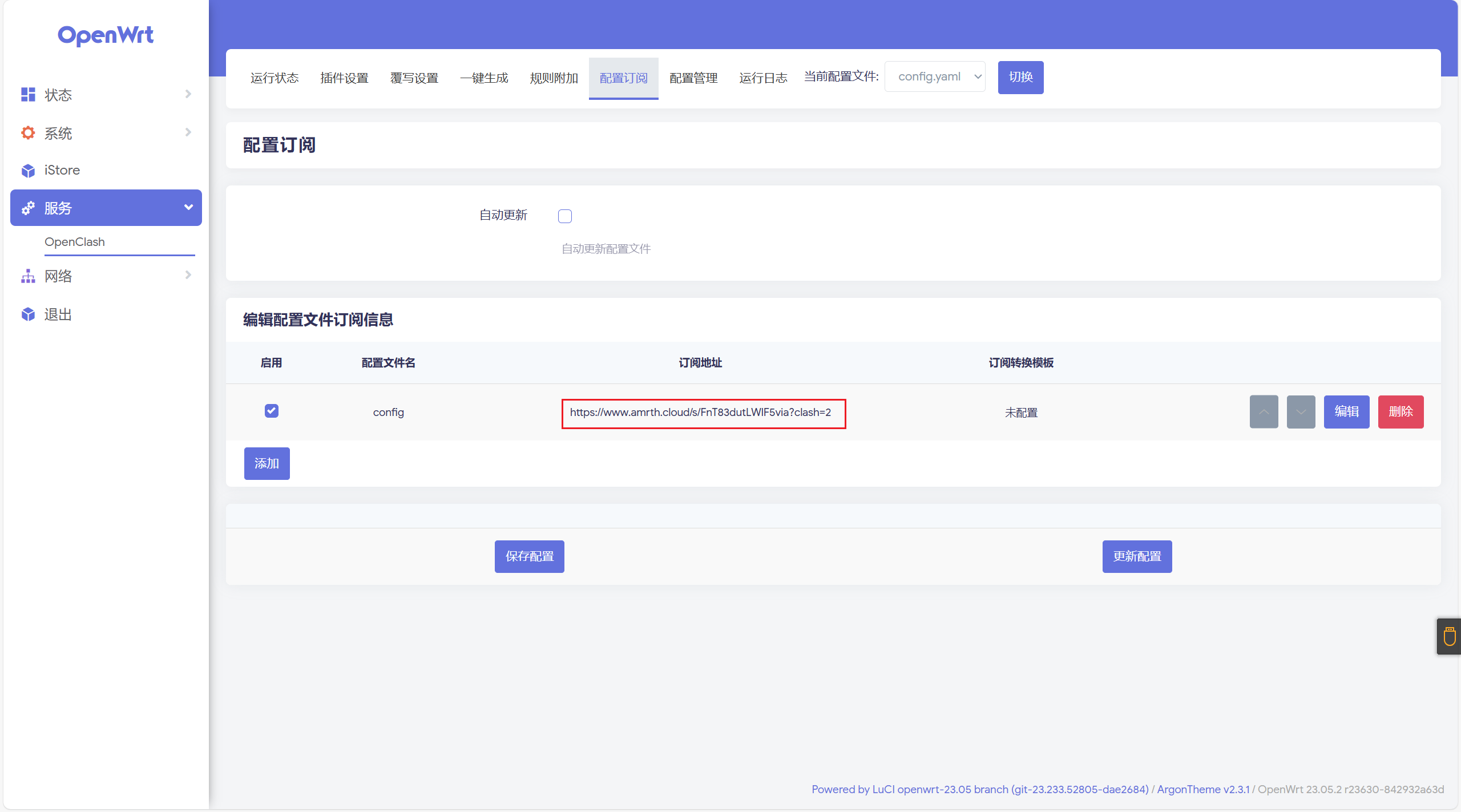

8.OpenClash的订阅地址为

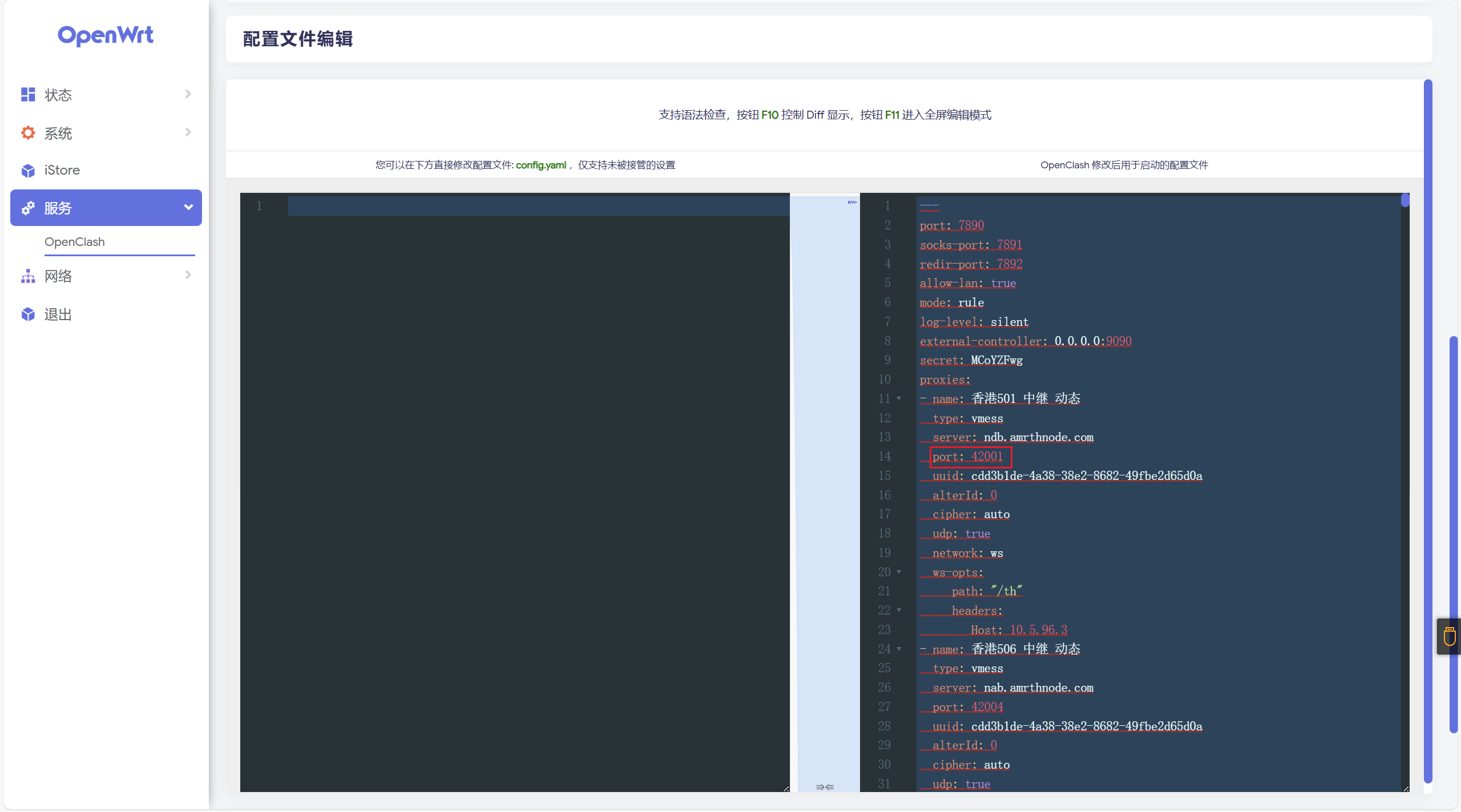

9.代理节点”香港501 中继 动态”的服务端口为

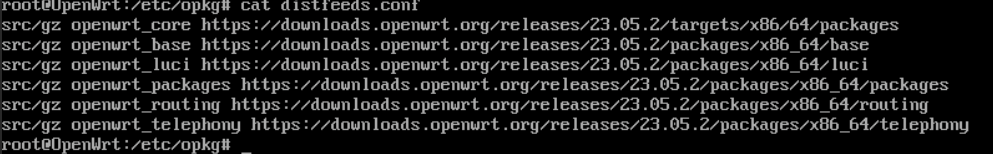

10.OpenWrt的包管理软件的系统镜像源配置文件的绝对路径是

在OpenWrt系统中,包管理软件(如opkg)的系统镜像源配置文件的绝对路径是:

1 | /etc/opkg/customfeeds.conf |

但改系统修改了一下,这个目录下都查看一下

云手机

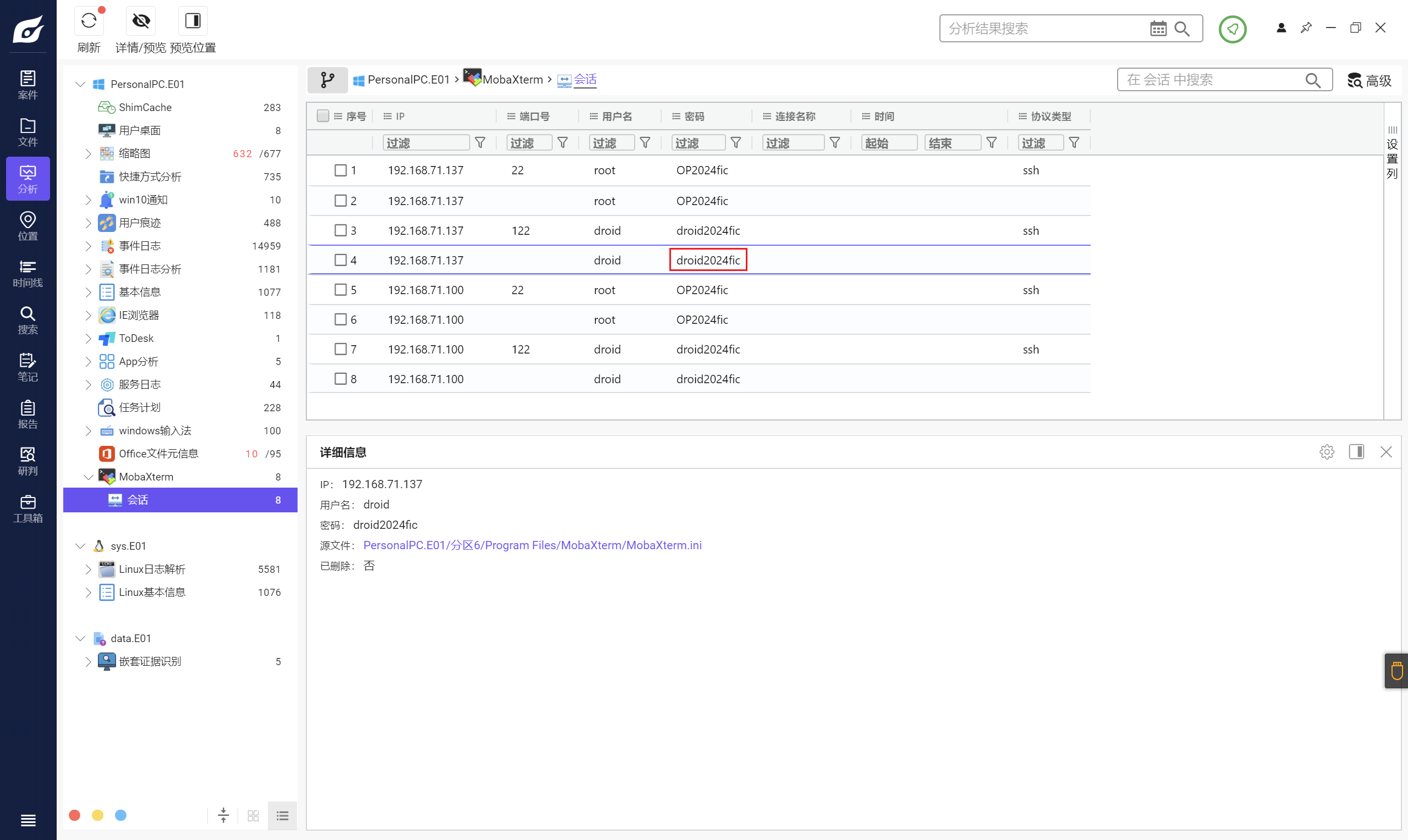

1.PVE虚拟化平台的虚拟机”101(node1)”的droid用户登录密码为

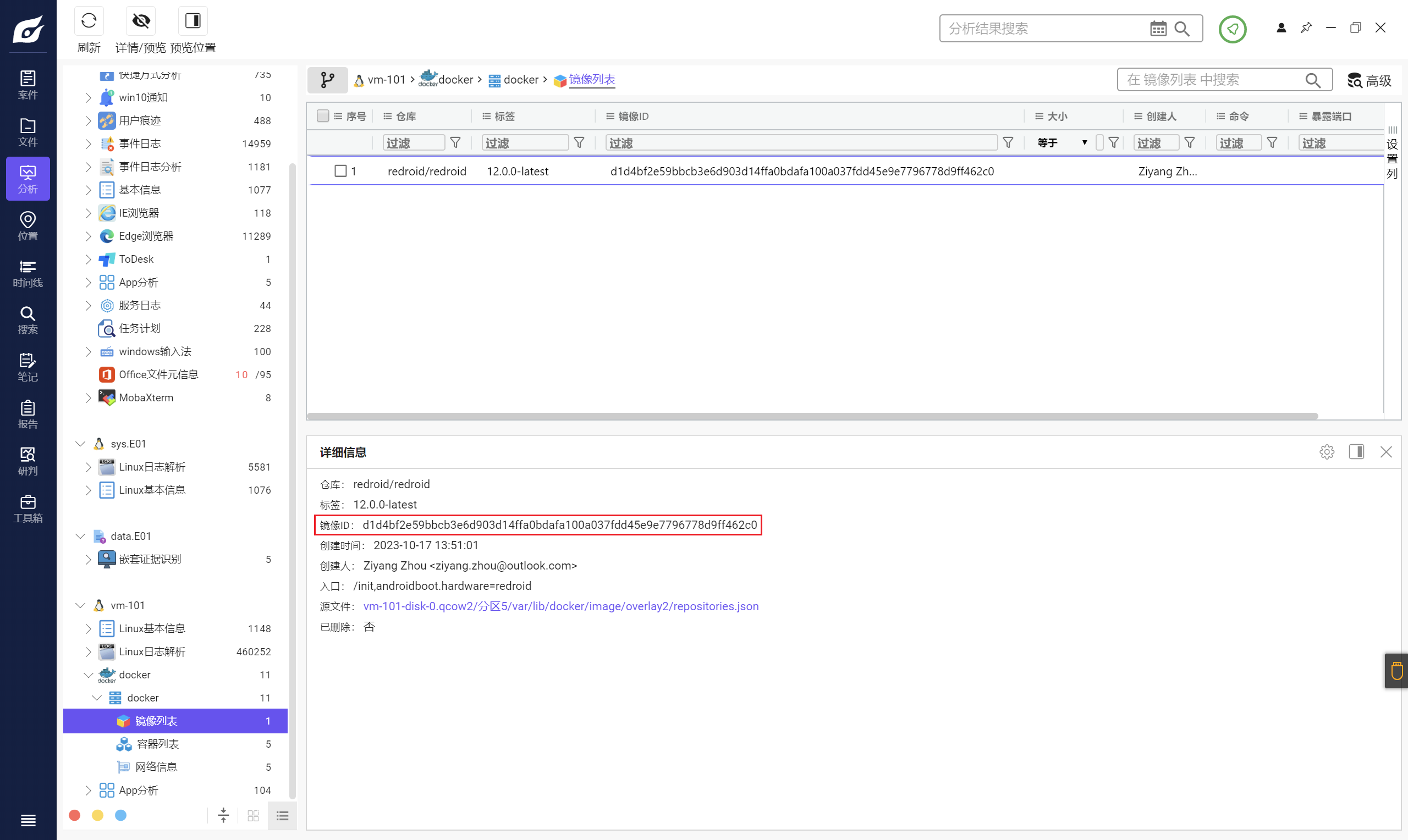

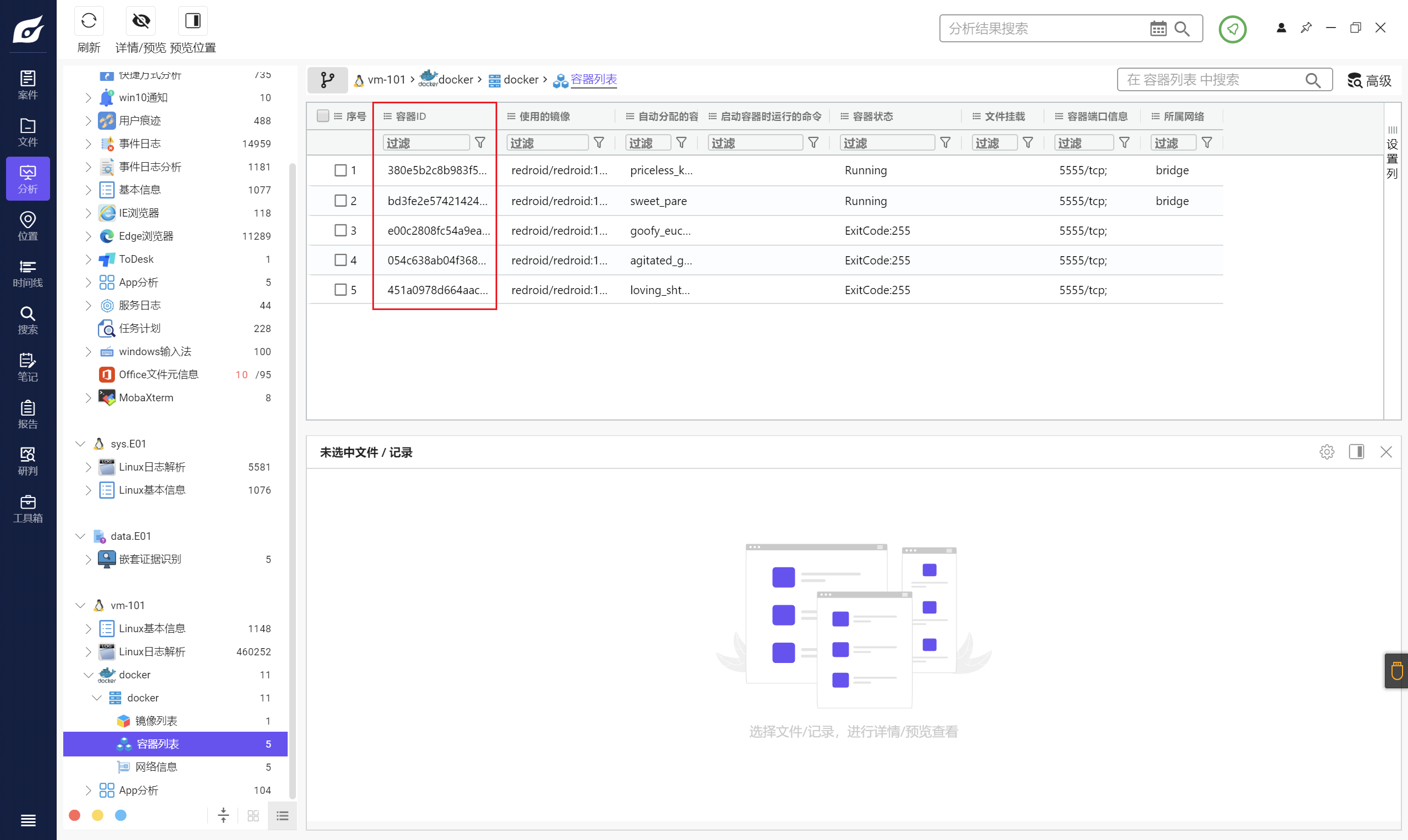

2.PVE虚拟化平台的虚拟机”101(node1)”中Docker容器的镜像ID的前六位为

3.在PVE虚拟化平台的node1虚拟机中,容器手机的数量为

4.在PVE虚拟化平台的node1虚拟机中,若要启动手机容器,有几条前置命令

5.在PVE虚拟化平台的”101(node1)”虚拟机中启动“priceless_knuth”手机容器后,该安卓手机的蓝牙MAC地址是多少

传销网站部分

PVE中打开要密码,直接导出用火眼仿真

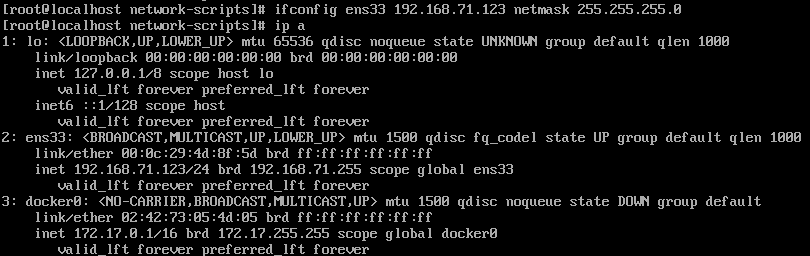

重新分配ip,打镜像

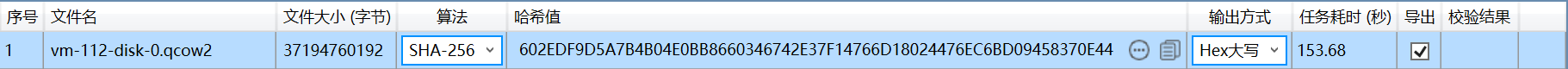

1.涉案服务器集群中,sql数据库服务器112(sqlserver)对应的虚拟磁盘的SHA256值为

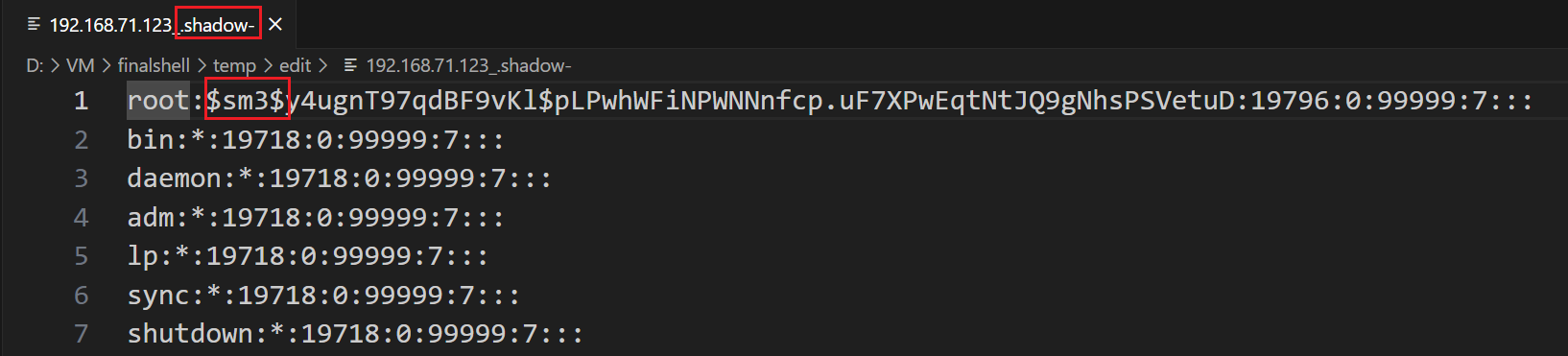

2.涉案服务器集群中,数据库服务器的root用户密码加密方式为

我是用火焰仿真的,改过密码了,因该查看shadow的备份文件shadow-

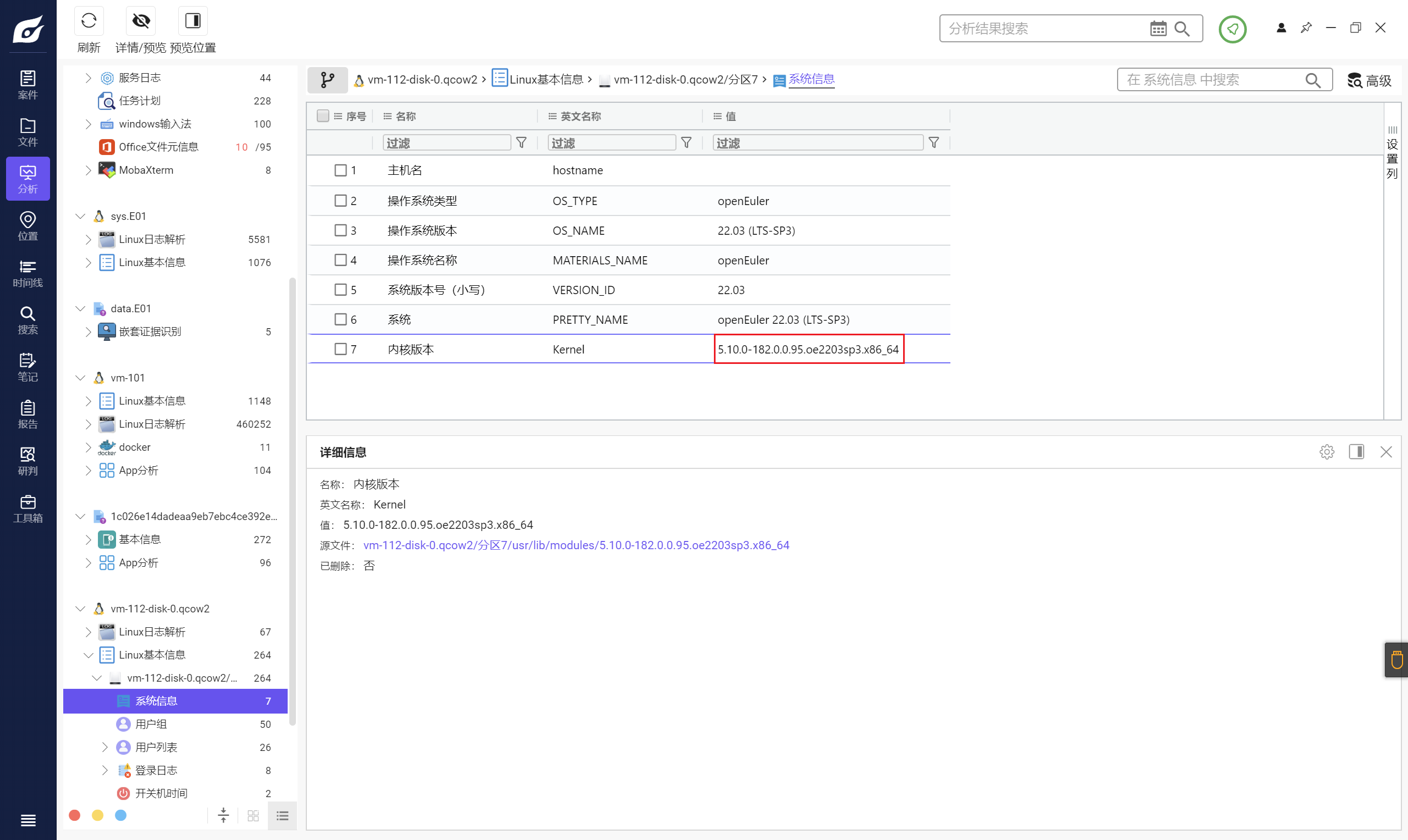

3.涉案服务器集群中,数据库服务器的内核版本

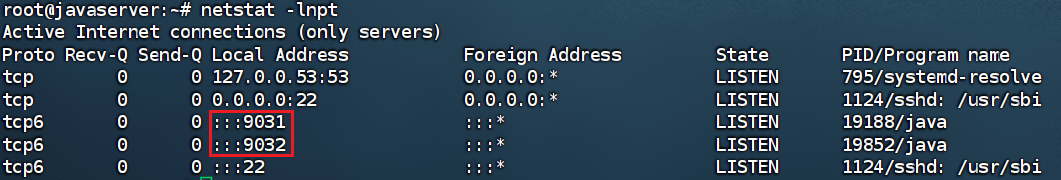

4.涉案服务器集群中,Java服务器web服务监听的端口为

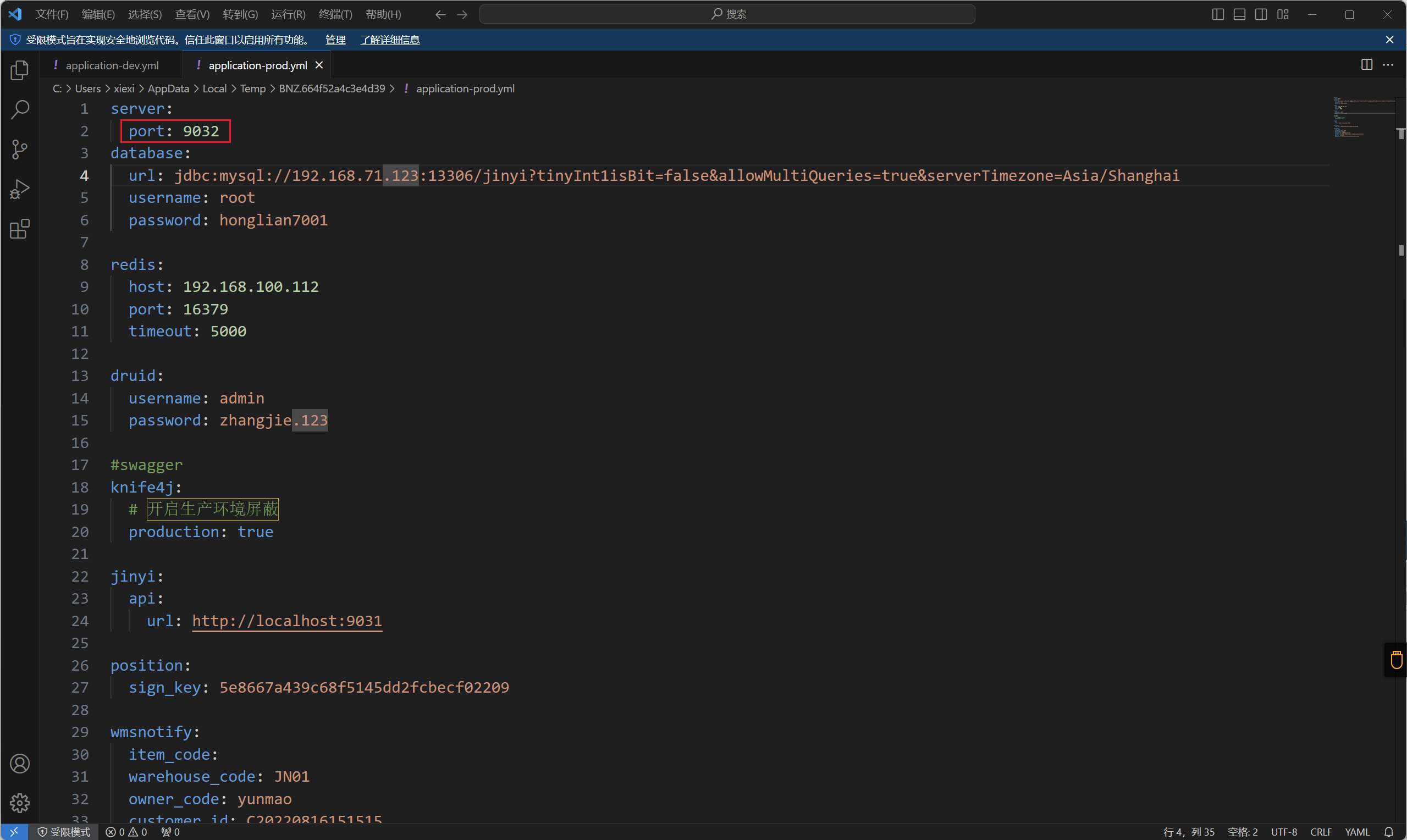

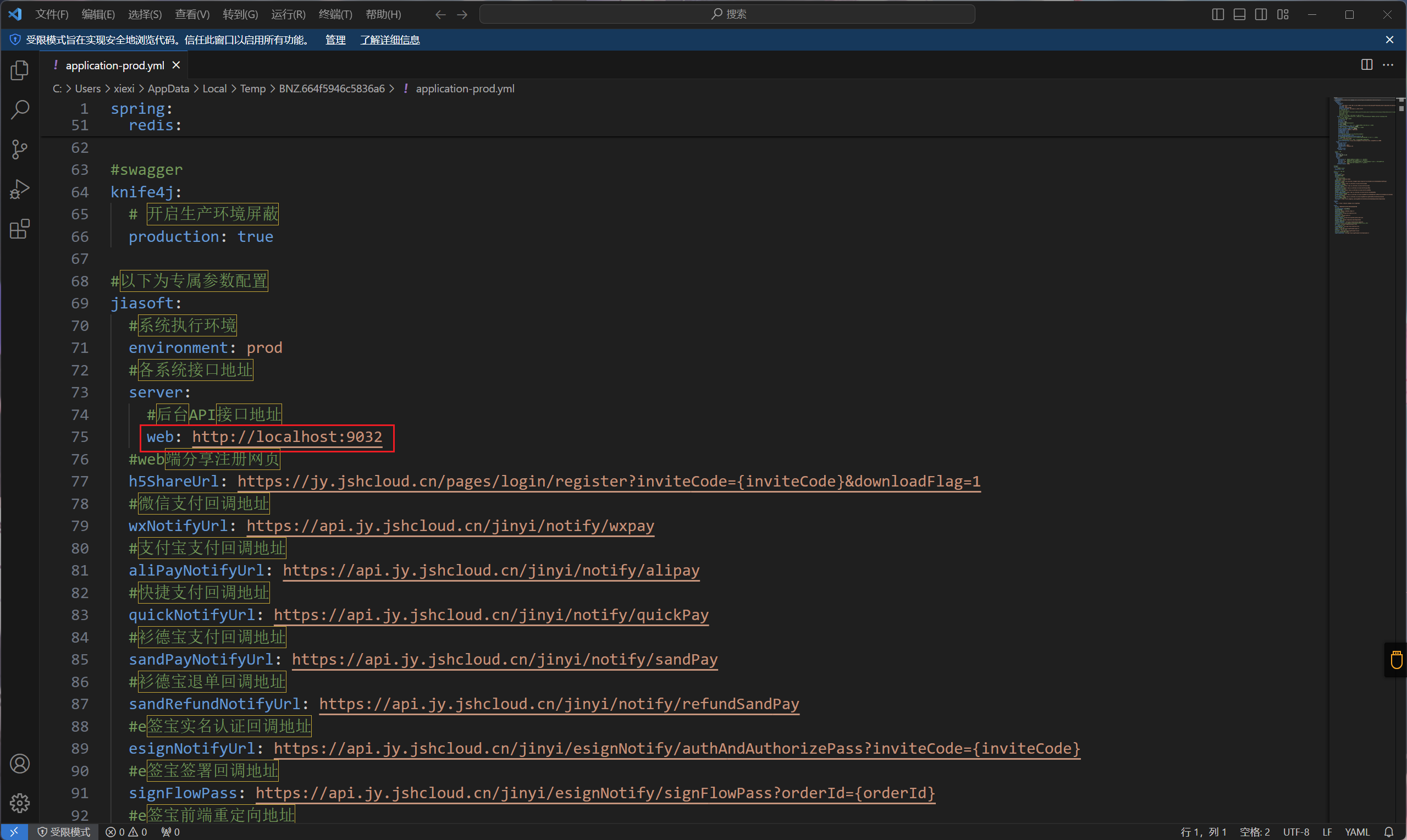

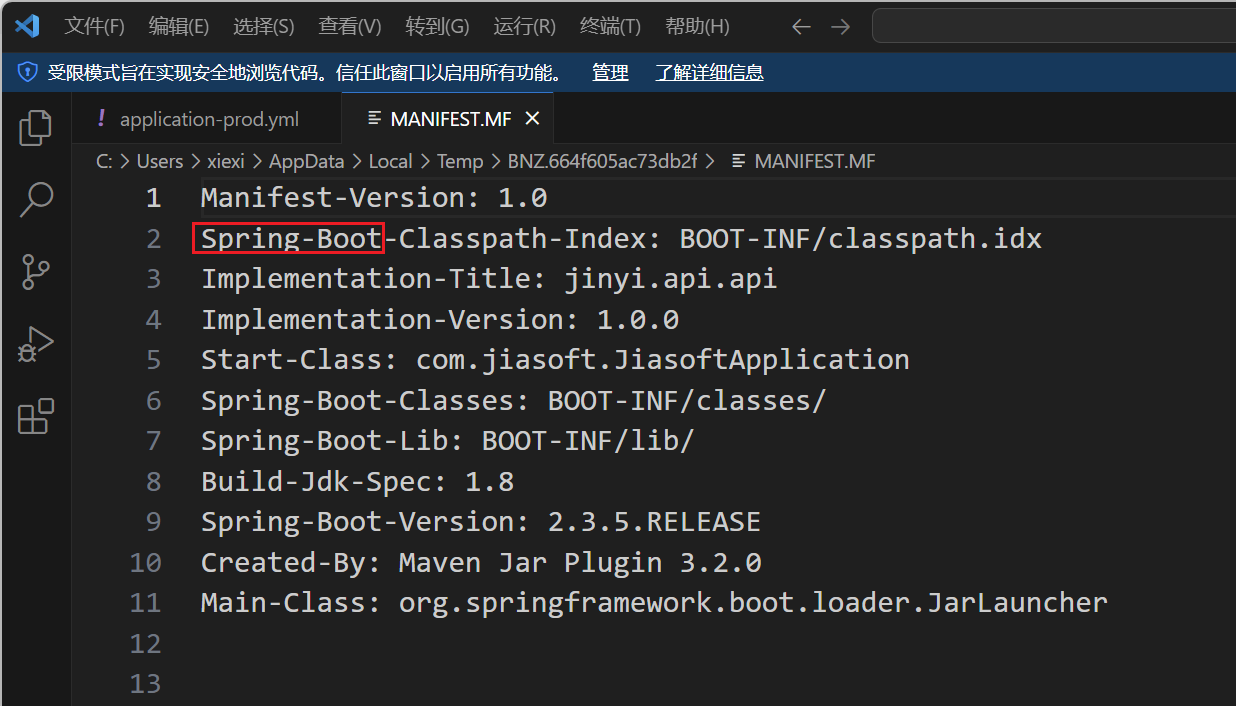

jinyi.web.web.jar占用9032端口,jinyi.api.api-1.0.0.jar占用9031端口

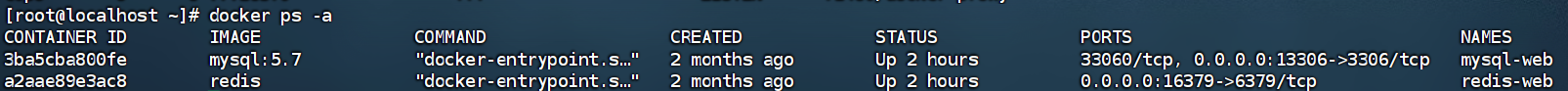

5.涉案服务器集群中,数据库服务器中Docker容器的数量为

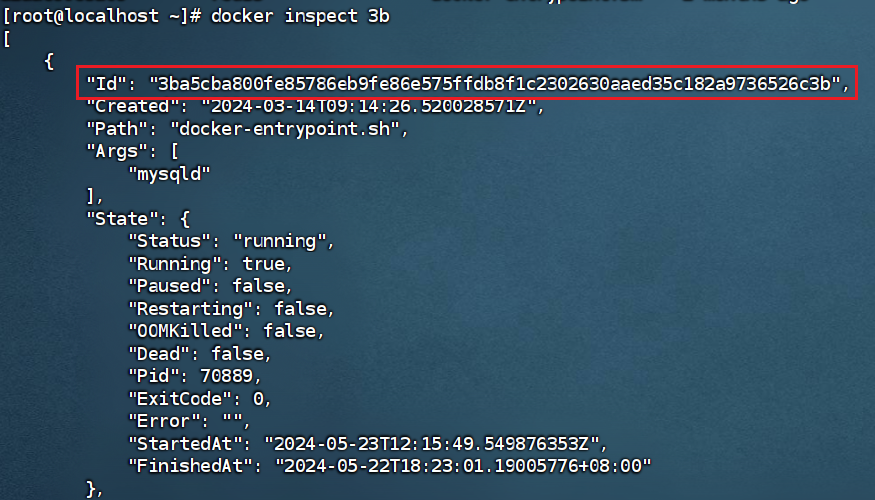

6.涉案服务器集群中,数据库服务器有一个mysql容器节点,该容器的ID前六位为

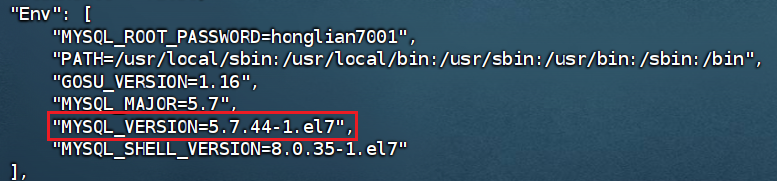

7.涉案服务器集群中,数据库服务器mysql容器节点的数据库版本号为

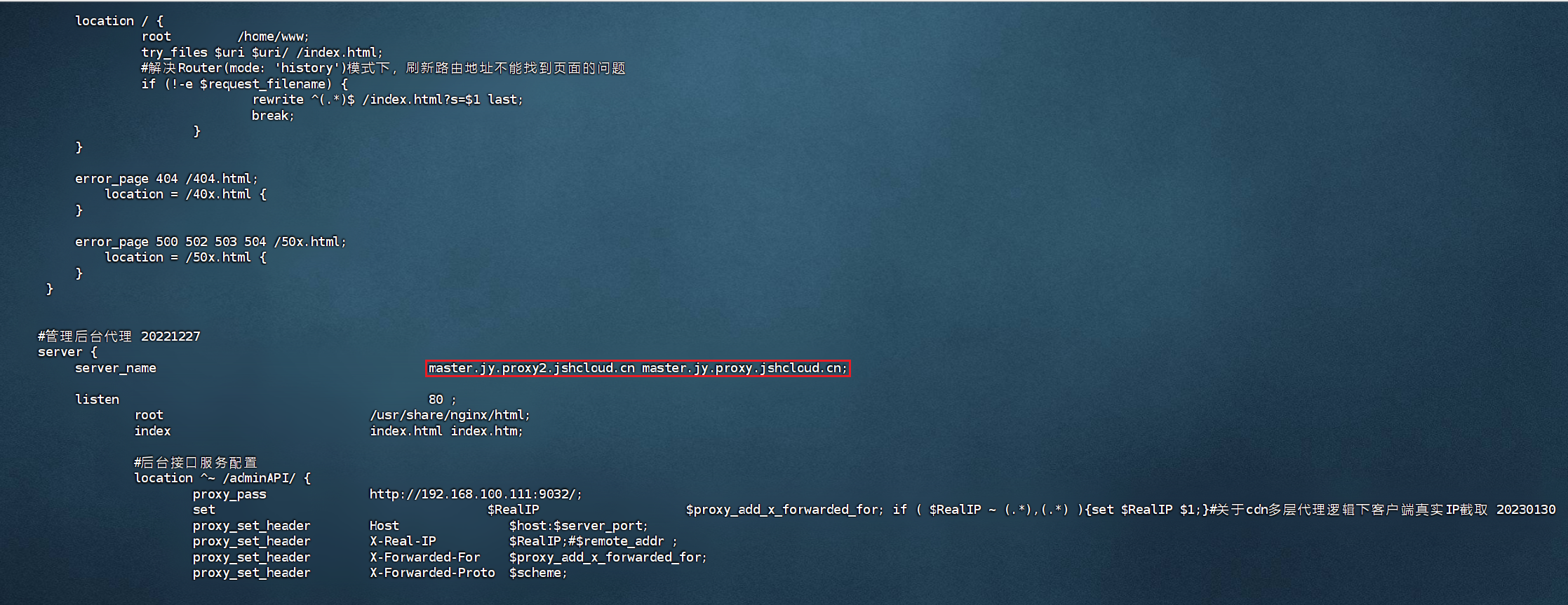

8.从外部访问涉案网站”鲸易元MALL管理系统”管理后台所使用的域名为

在nginx里看看有没有登录日志

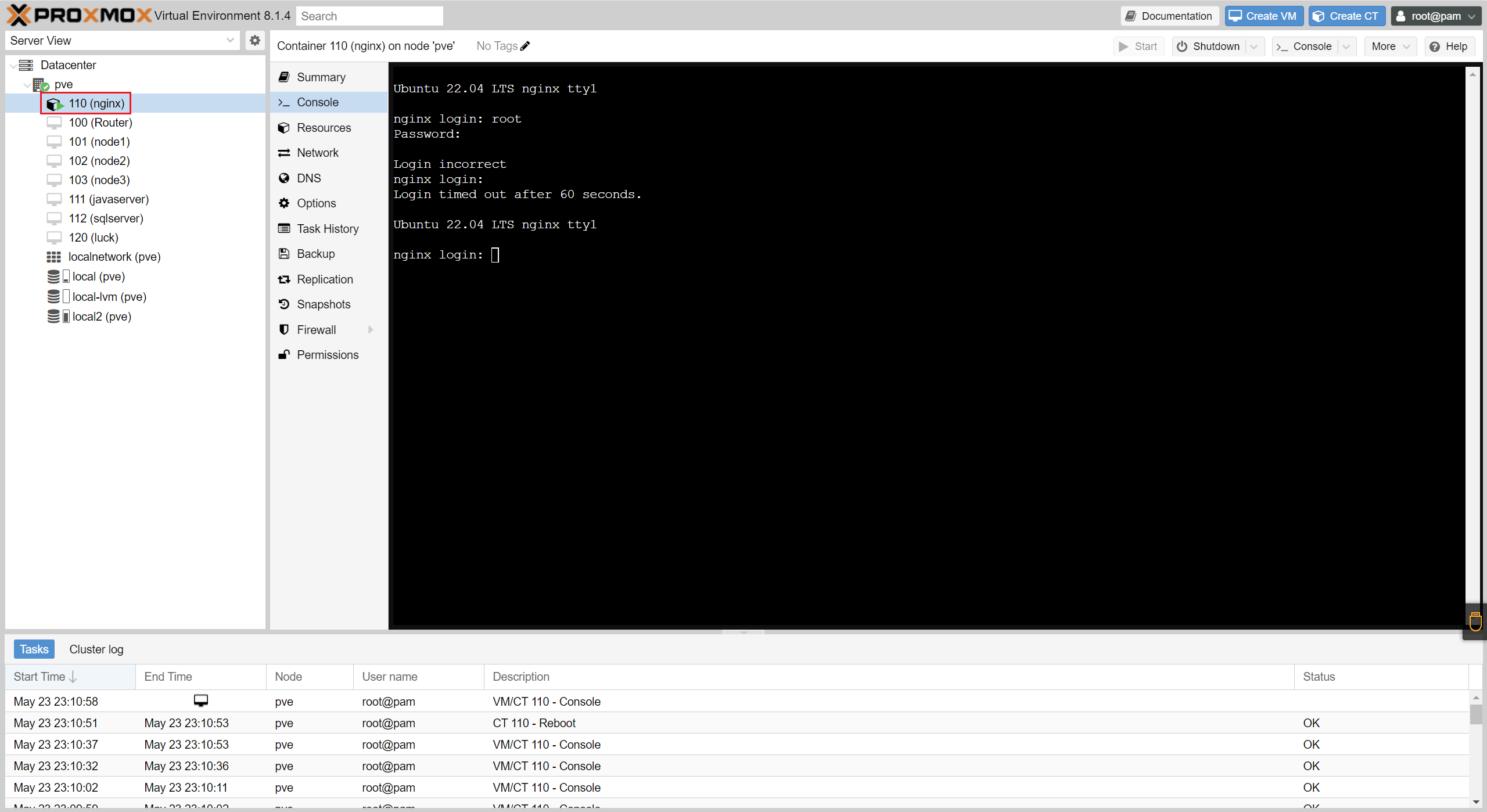

发现有密码,但在历史命令中有lxc-attach 110,该命令用于进入容器的shell,可以直接连接nginx容器

Nginx 服务器的配置文件通常位于 /etc/nginx/nginx.conf

配置文件没有域名信息,查看一下该文件夹下的其他配置文件,发现/etc/nginx/conf.d/proxy.conf

9.“鲸易元MALL管理系统”管理后台所使用的网站框架为

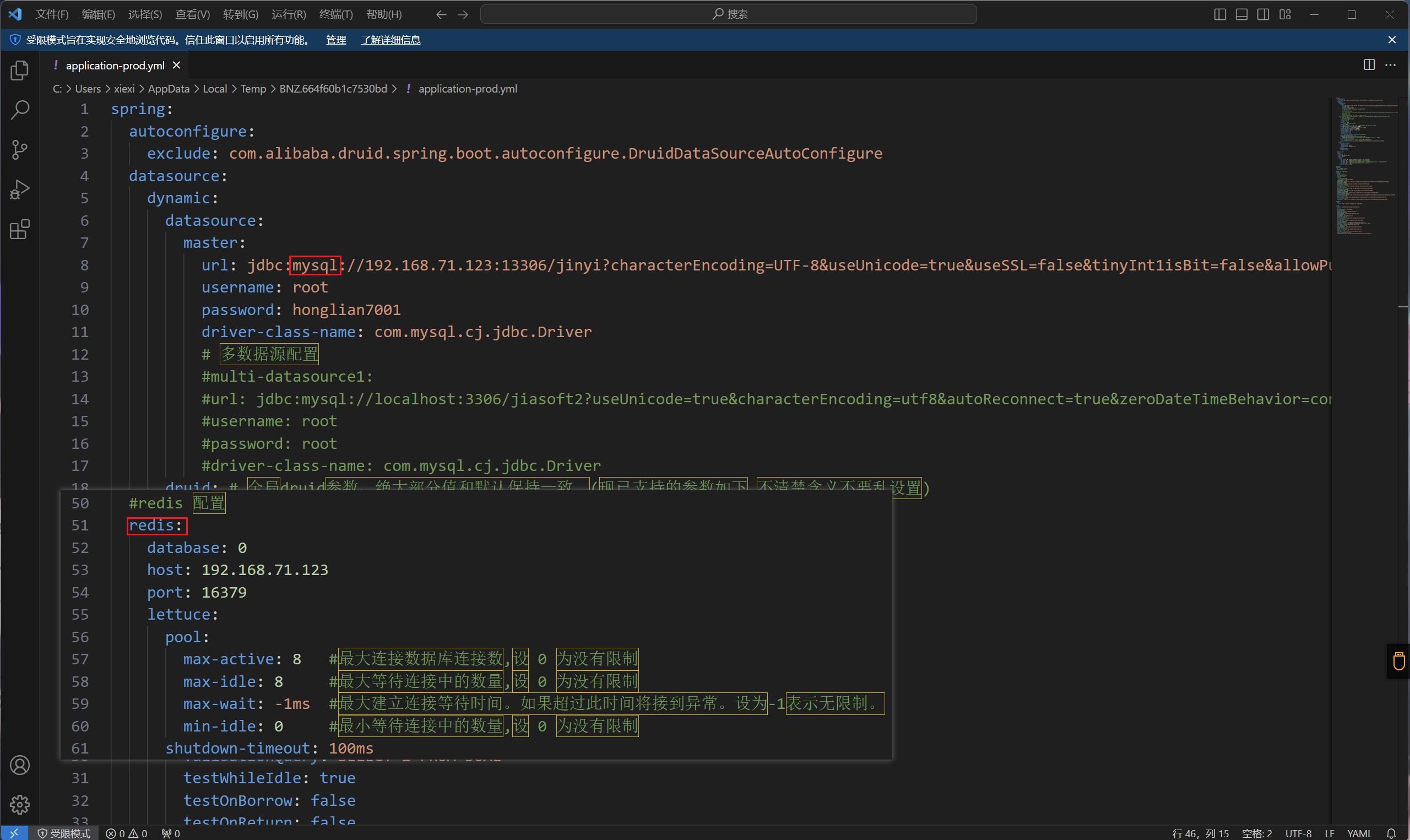

10.“鲸易元MALL管理系统”管理后台运行时,依赖了几种不同的数据库

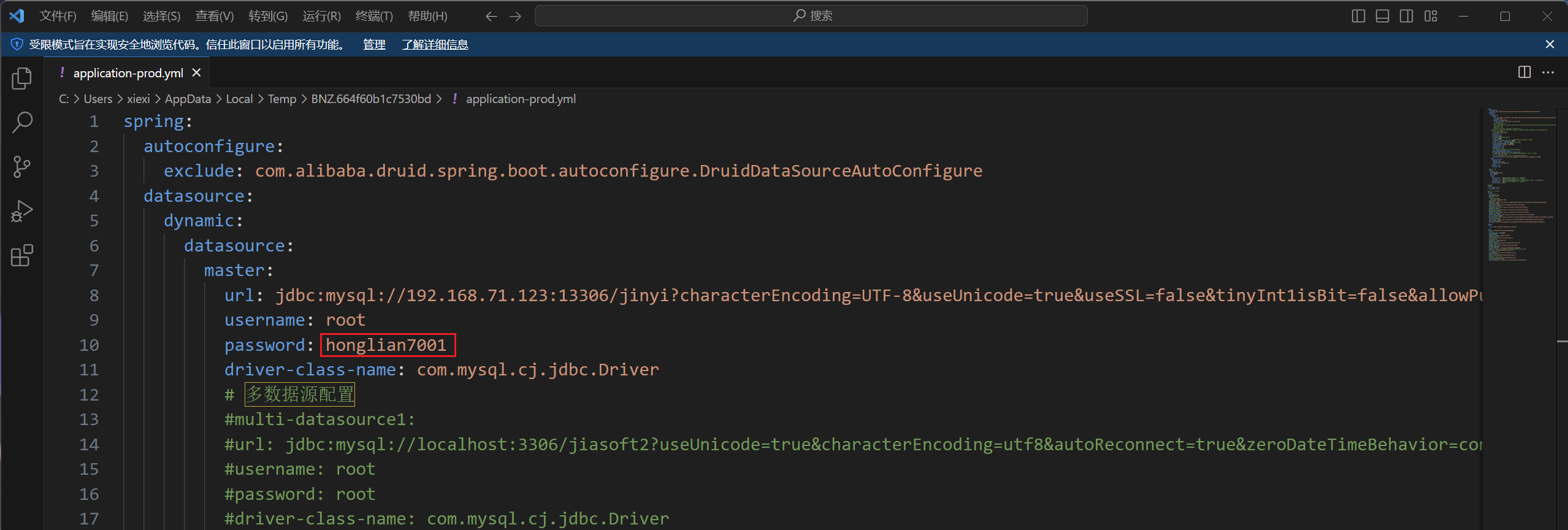

11. “鲸易元MALL管理系统”管理后台运行时,在生产环境(prod)下所连接的mysql服务器密码为

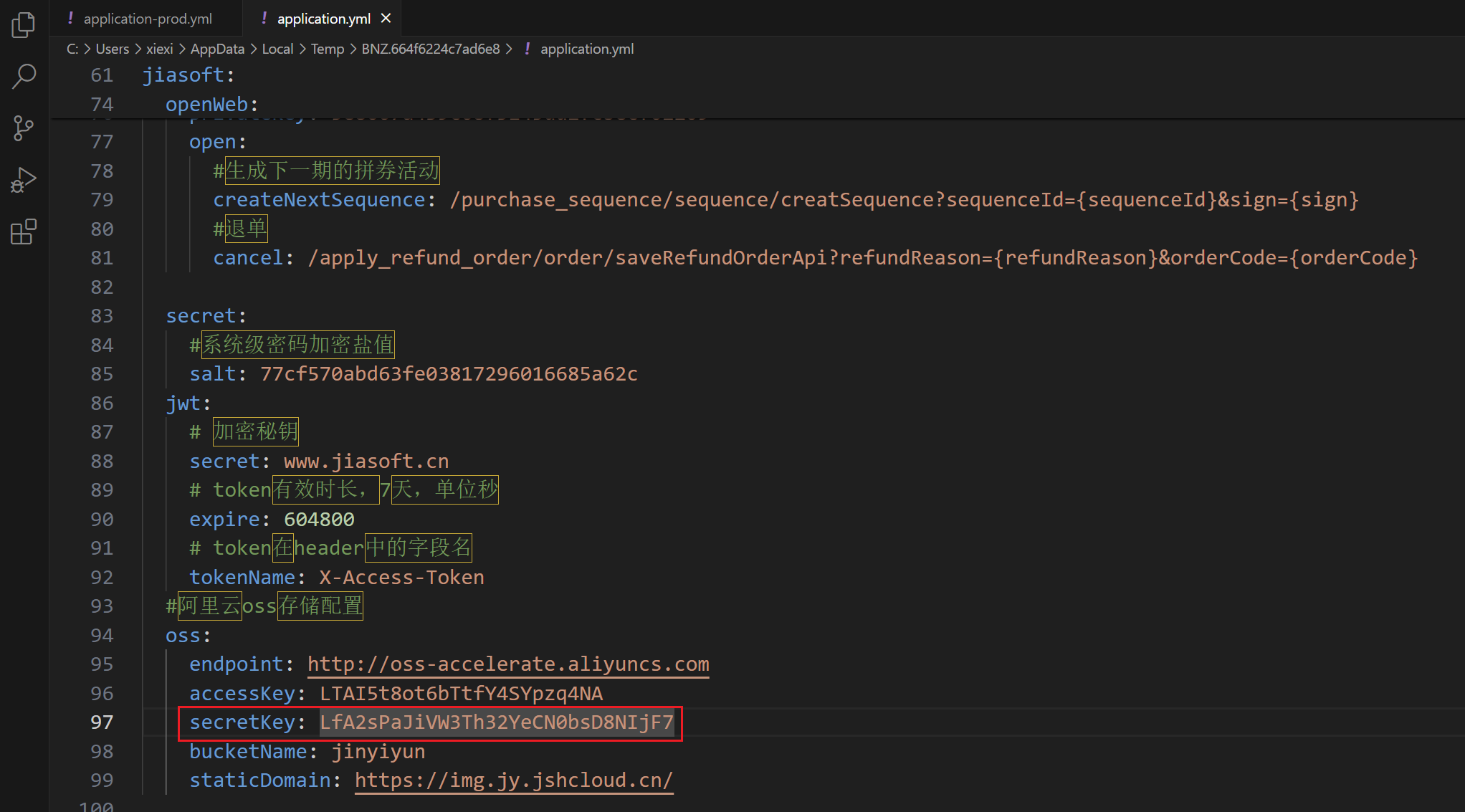

12. “鲸易元MALL管理系统”管理后台中Aliyun OSS对应的密钥KEY是为

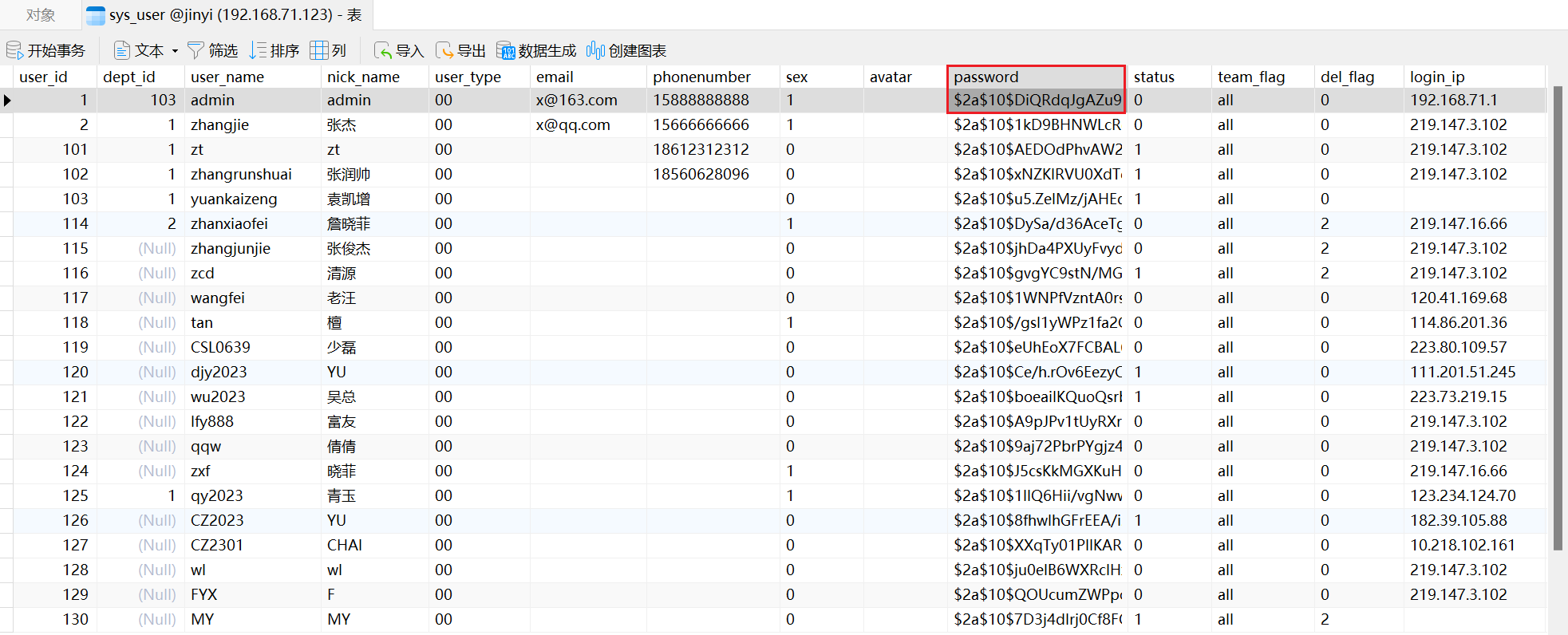

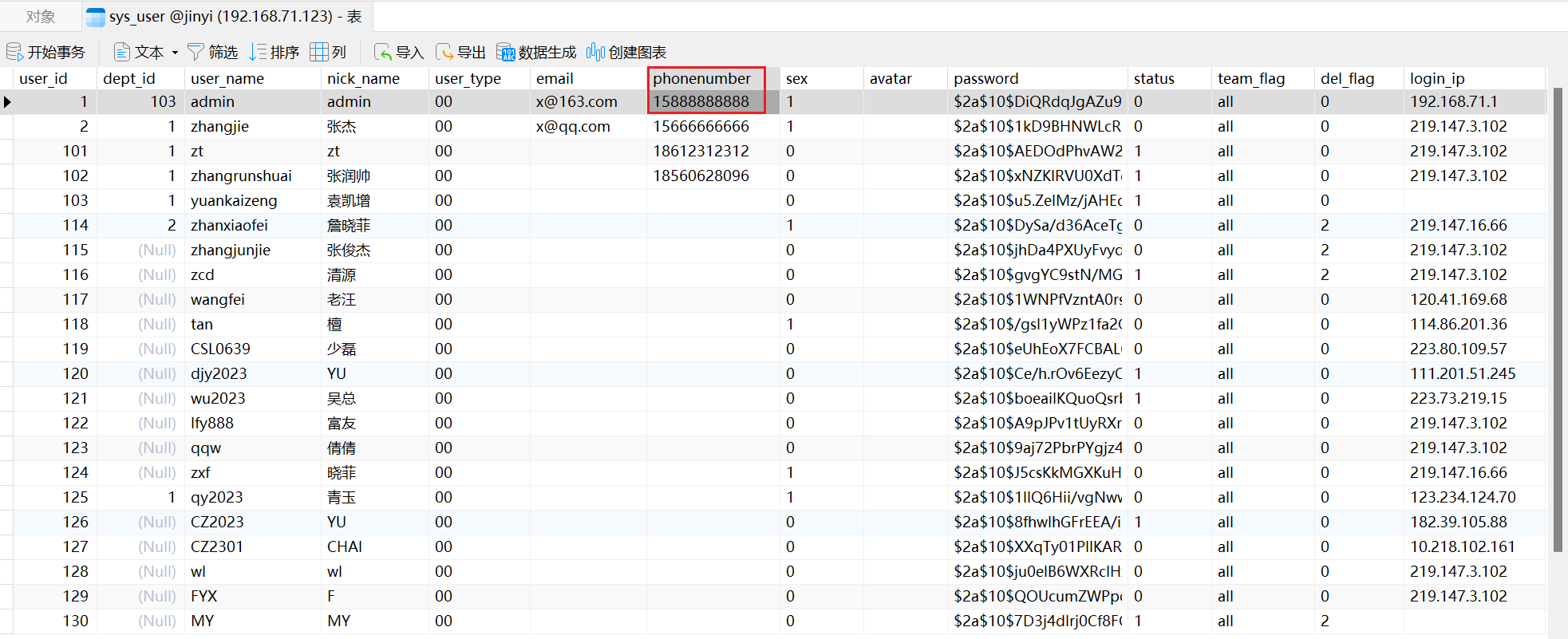

13.”鲸易元MALL管理系统”管理后台中,管理员(admin)的账号密码采用了什么样的加密方式

navicat连接数据库

14. “鲸易元MALL管理系统”管理后台中,管理员(admin)账号绑定的手机号码为

15.“鲸易元MALL管理系统”管理后台中,会员的数量为

网站重构

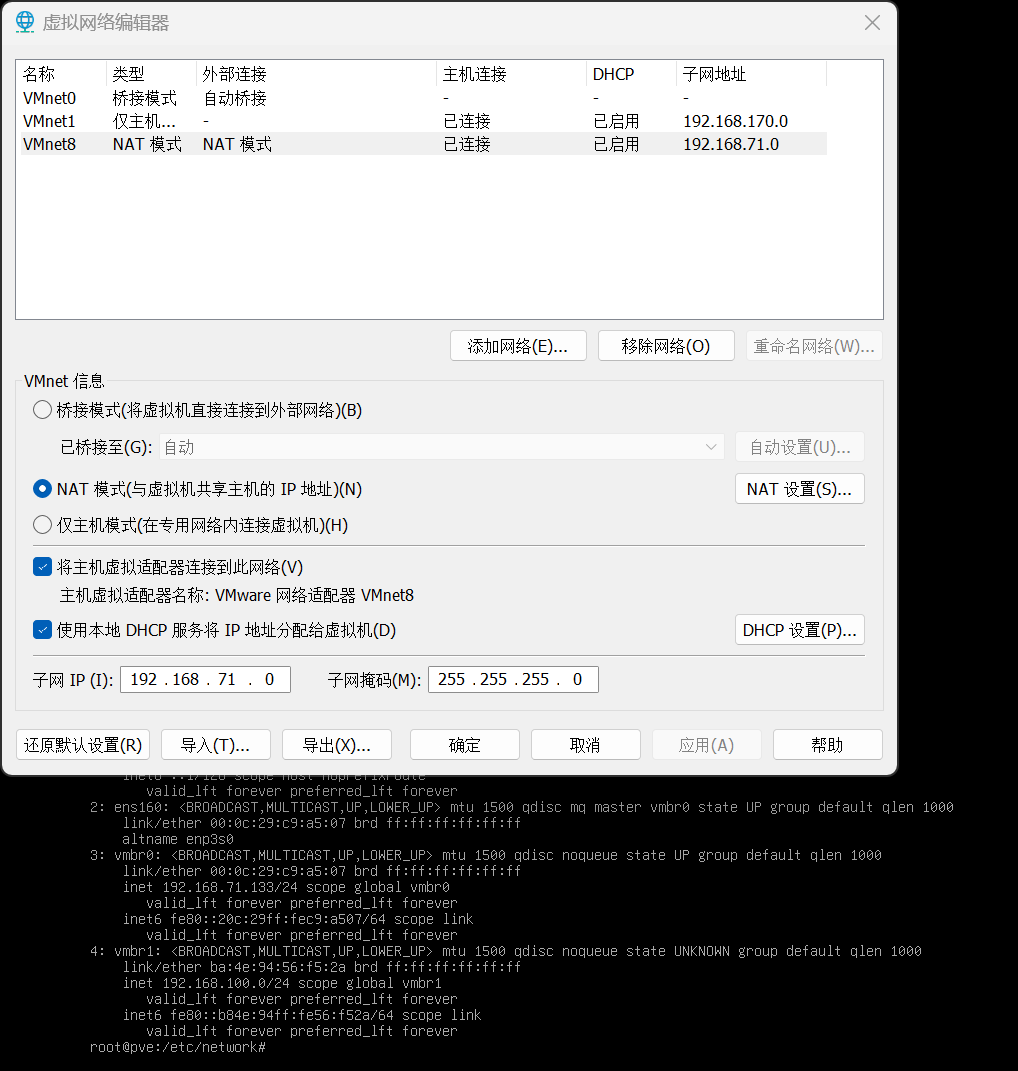

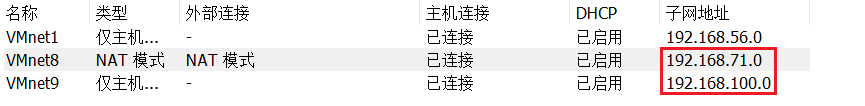

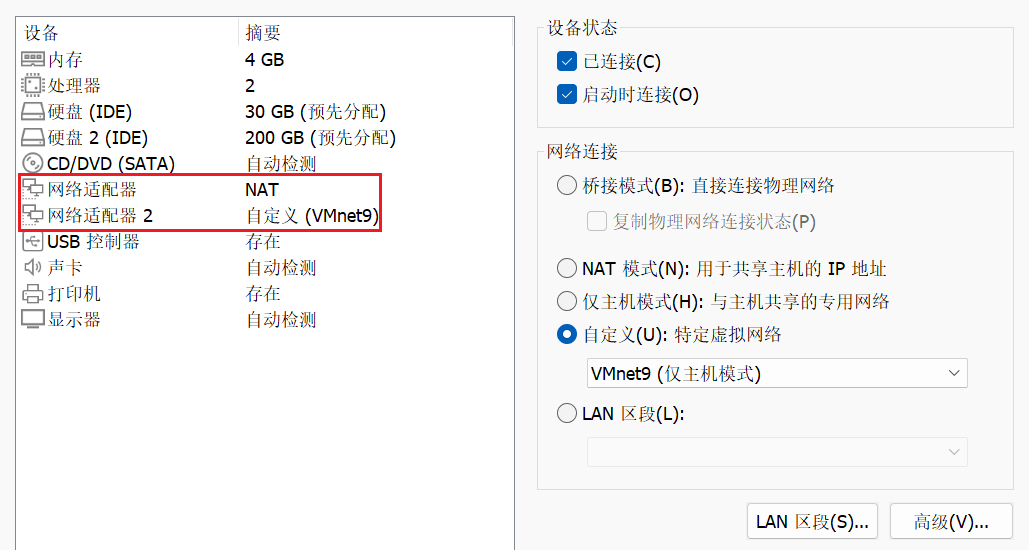

nginx在pve虚拟机中,pve有两张网卡,一张仅主机(71),一张nat(100),需要将仅主机的网卡桥接到nat网卡上,使其能够连接到导出后仿真的两台虚拟机

pve虚拟机的网卡配置

让vmbr1从属于ens36(.100的仅主机网卡)

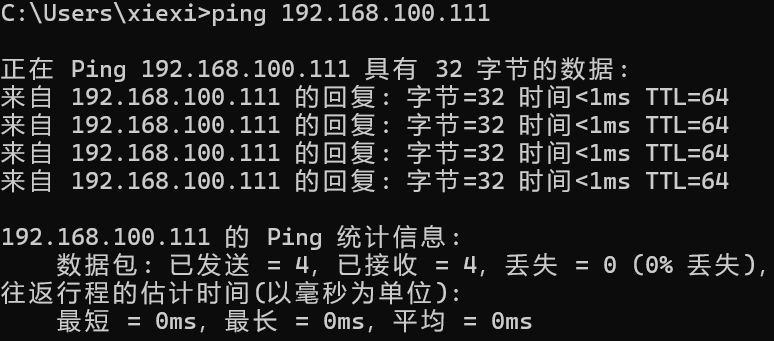

.111虚拟机的网络配置

1 | ifconfig ens33 192.168.100.111/24 |

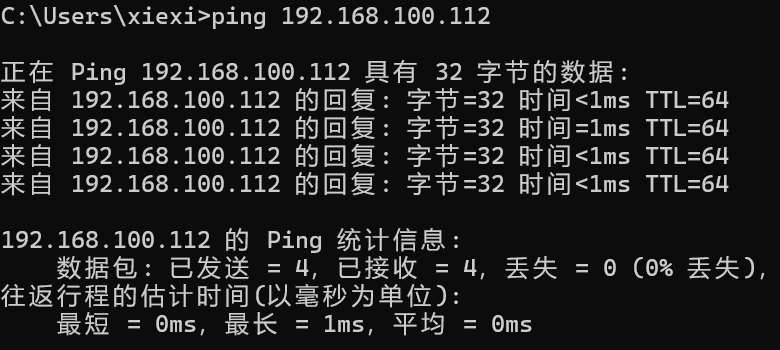

.112虚拟机的网络配置

1 | ifconfig ens33 192.168.100.111/24 |

配置好以后,pve中的nginx就能与网站虚拟机相互ping通了

修改本机hosts,将nginx配置文件中的server_name与容器的IP绑定,不然是无法找到并网站目录的

1 | 192.168.100.110 jy.proxy2.jshcloud.cn |

然后访问网址就能进入网站相关页面

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 饰光!