2024FIC

1 | categories: |

2024FIC

容器挂载密码为:2024Fic@杭州PoweredbyHL!

2024年4月,卢某报案至警方,声称自己疑似遭受了“杀猪盘”诈骗,大量钱财被骗走。卢某透露,在 与某公司交流过程中结识了员工李某。李某私下诱导卢某参与赌博游戏,起初资金出入均属正常。但随 后,李某称赌博平台为提升安全性,更换了地址和玩法,转为通过群聊抢红包形式进行赌博。随着赌资 不 断增加,卢某投入巨额资金后,发现无法再访问该网站,同时李某也失去联系,卢某遂意识到自己被 骗。 在经济压力下,卢某选择报警,并承认参与赌博活动,愿意承担相应法律后果。 警方依据卢某提 供的线索和手机数据,迅速锁定犯罪团伙,并在一藏匿地点成功抓获犯罪嫌疑人李某 和赵某。警方对嫌 疑人持有的物品进行了证据固定:李某手机被标记为检材1,窝点内服务器为检材2,赵 某使用的计算 机为检材3

手机部分

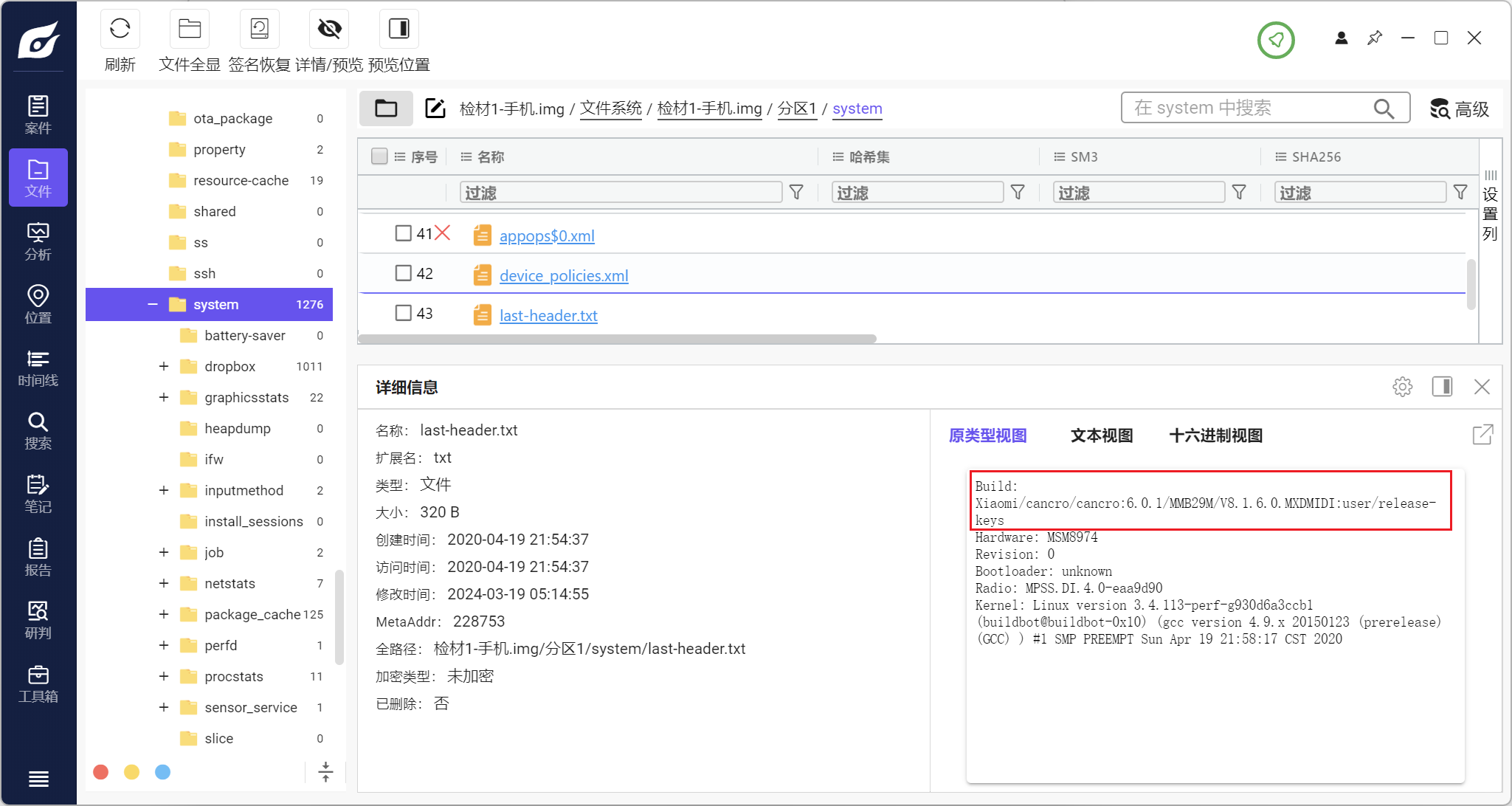

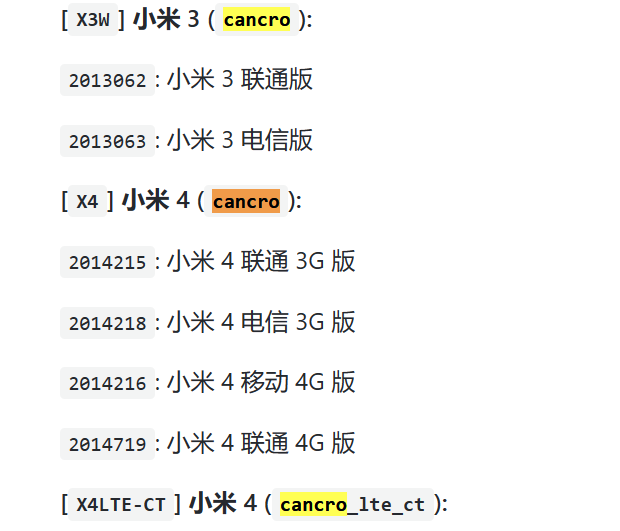

1. 嫌疑人李某的手机型号是?

2. 嫌疑人李某是否可能有平板电脑设备,如有该设备型号是?

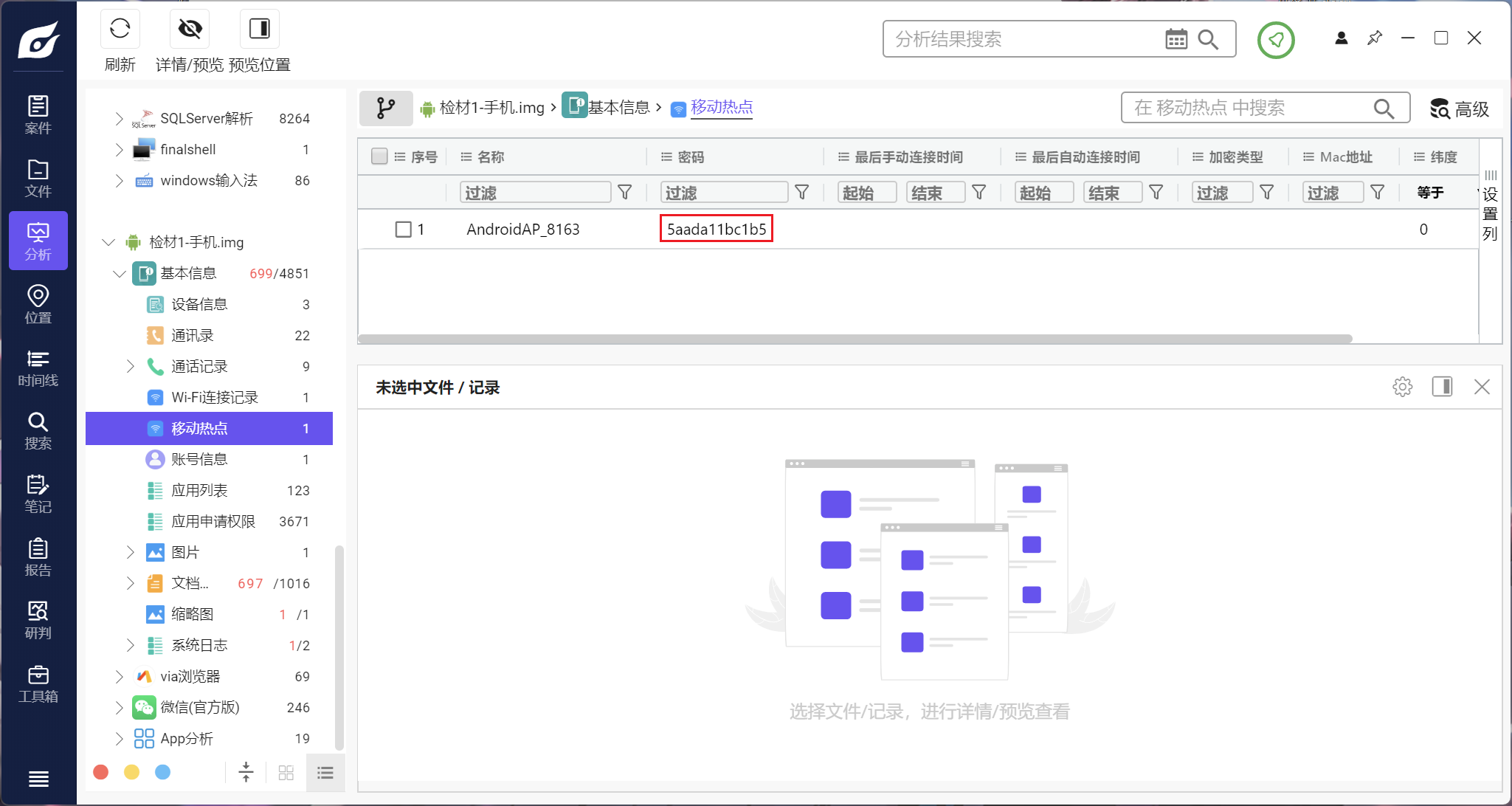

3. 嫌疑人李某手机开启热点设置的密码是?

4. 嫌疑人李某的微信内部ID是?

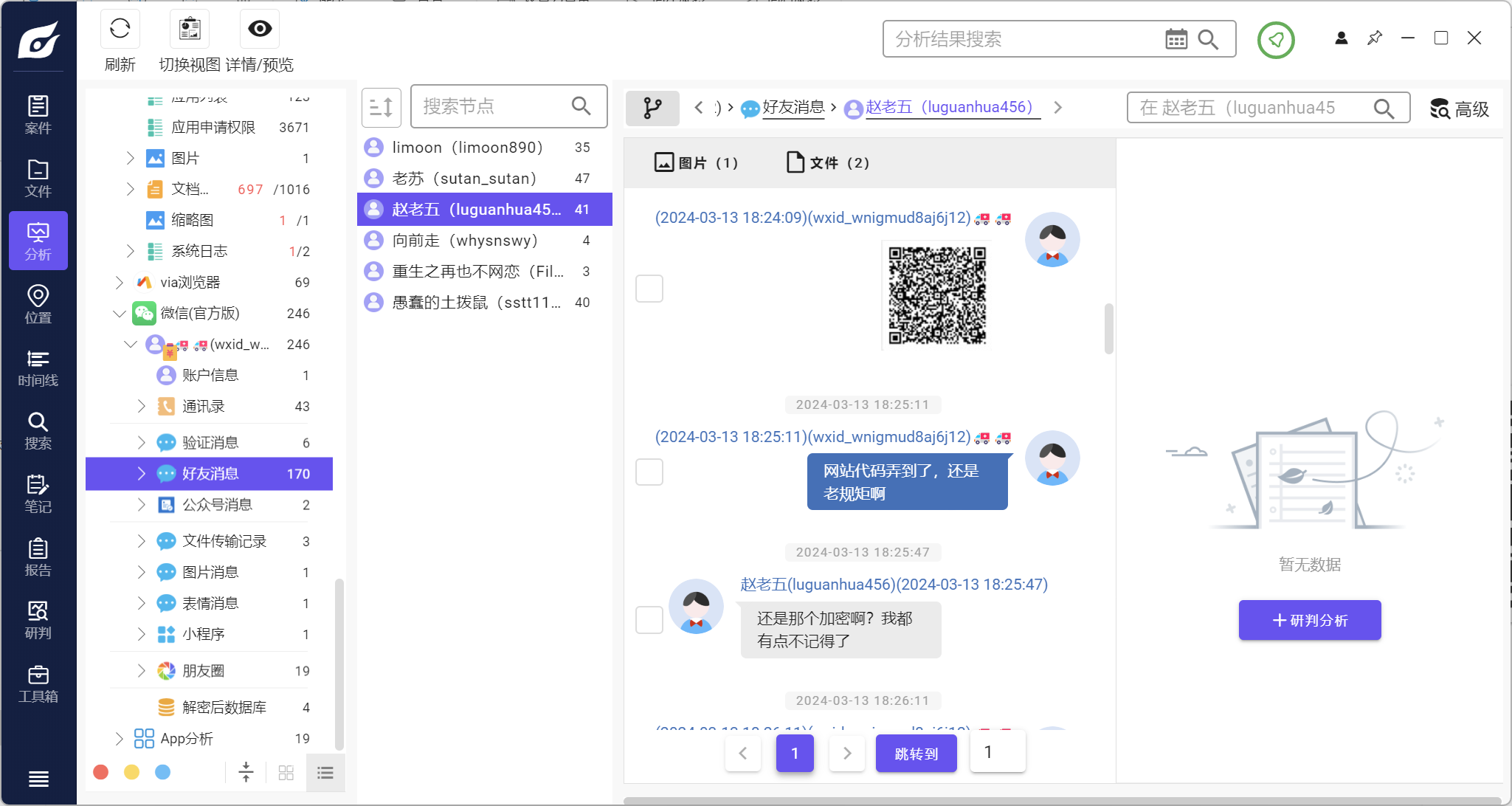

5. 嫌疑人李某发送给技术人员的网站源码下载地址是什么

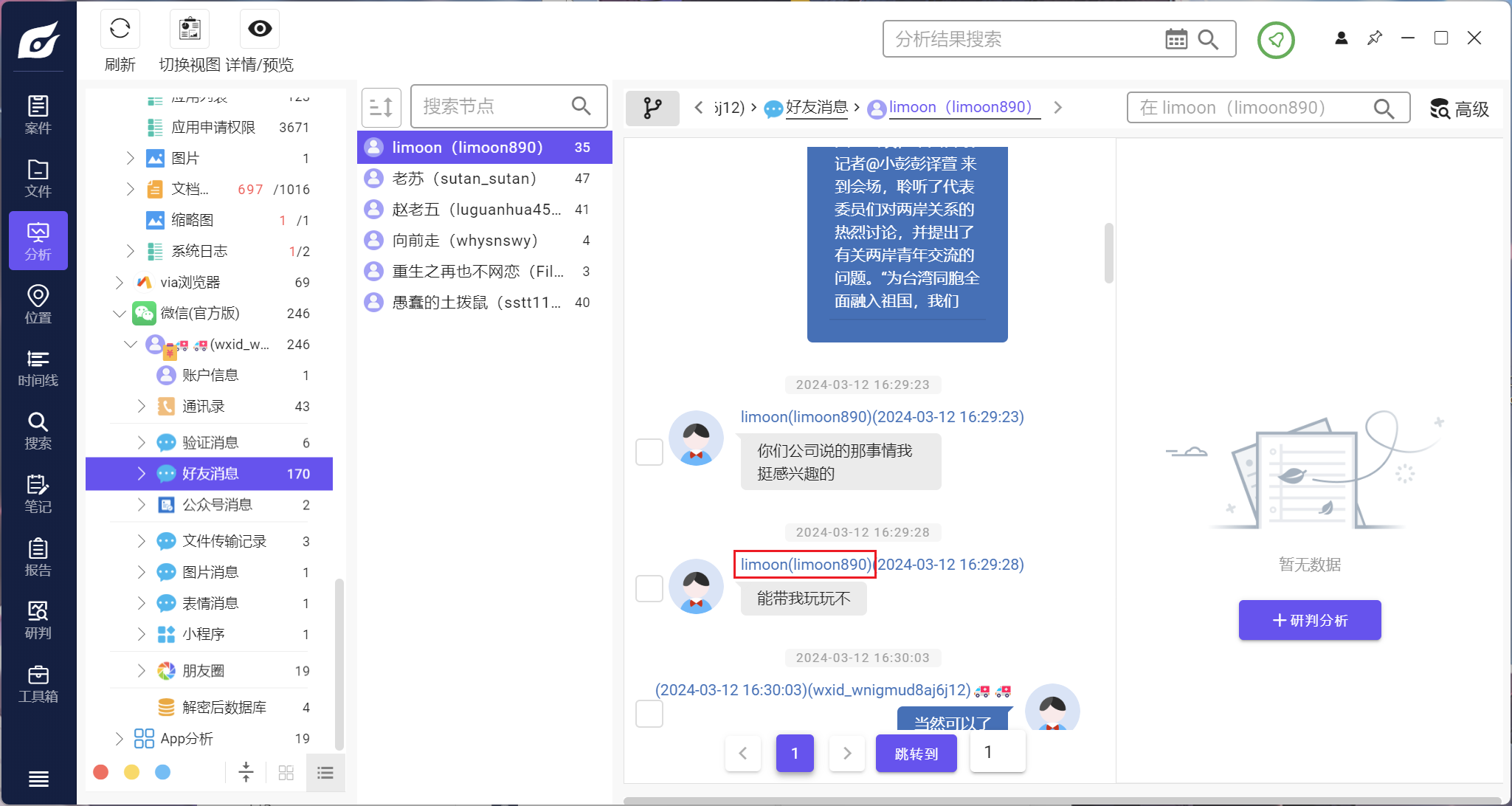

6. 受害者微信用户ID是?

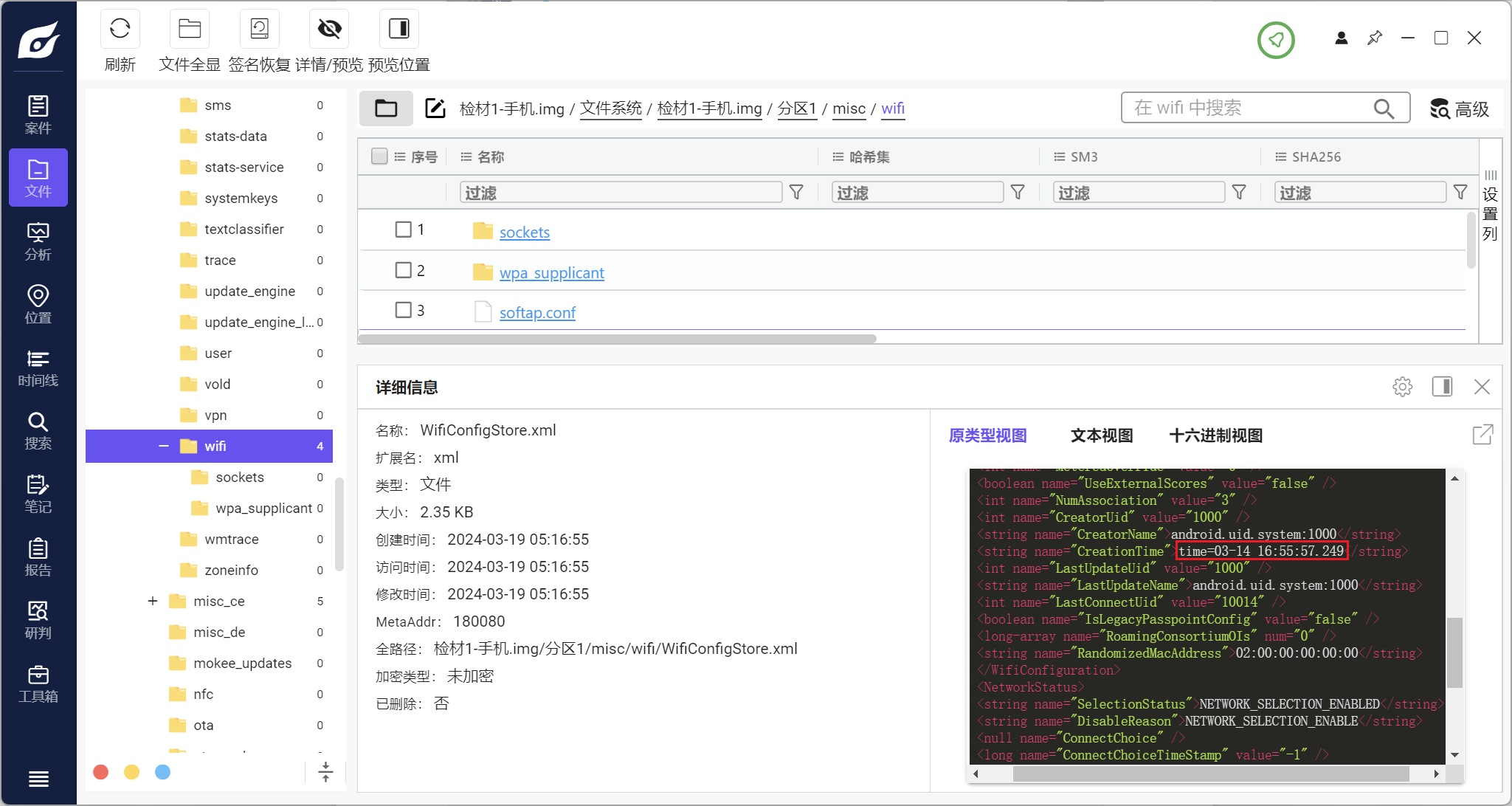

7. 嫌疑人李某第一次连接WIFI的时间是?

8. 分析嫌疑人李某的社交习惯,哪一个时间段消息收发最活跃?

看一下大致时间,下面是师兄解决方法,记录一下:

导出所有聊天记录的时间为csv

1 | import pandas as pd |

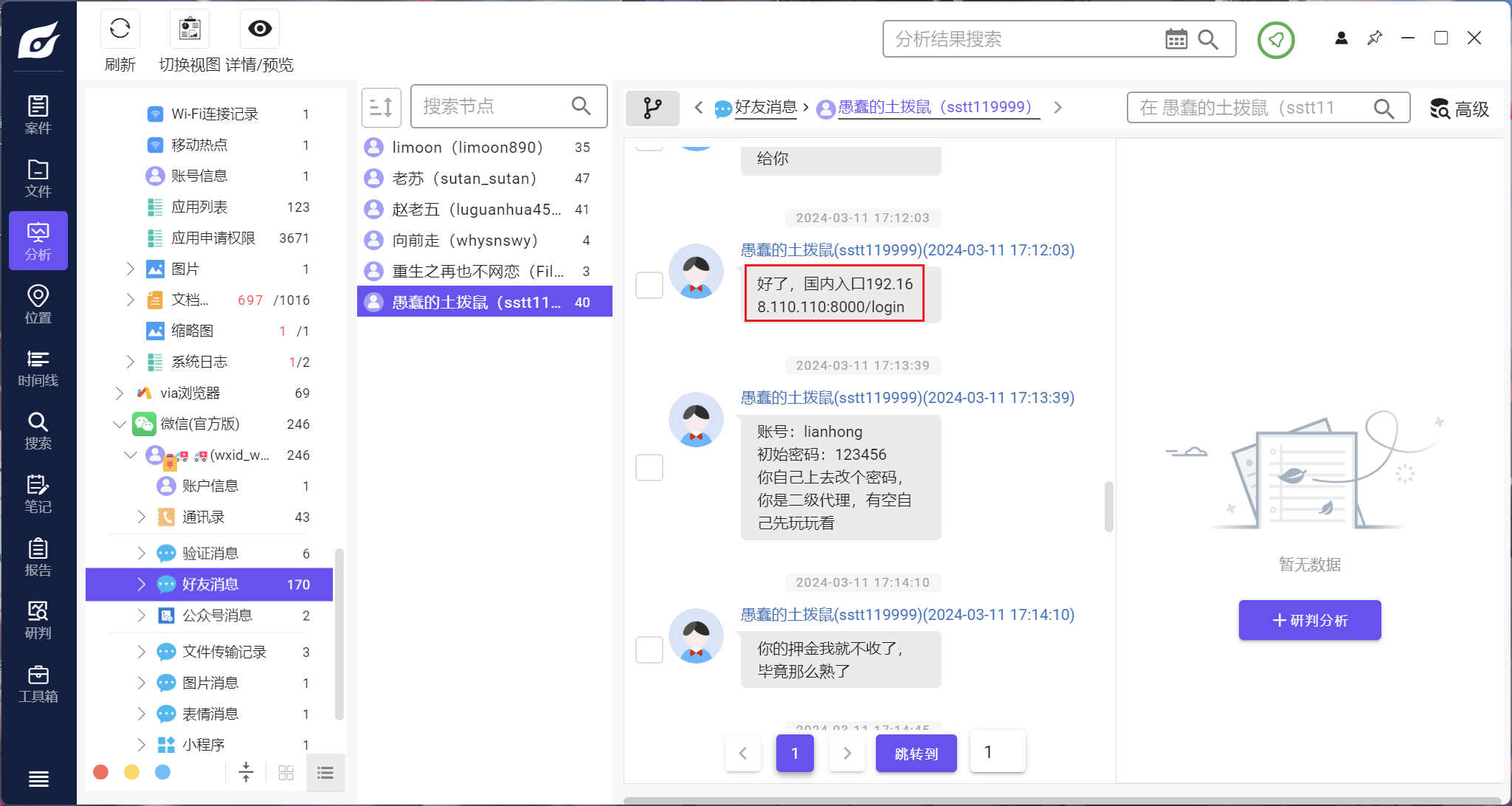

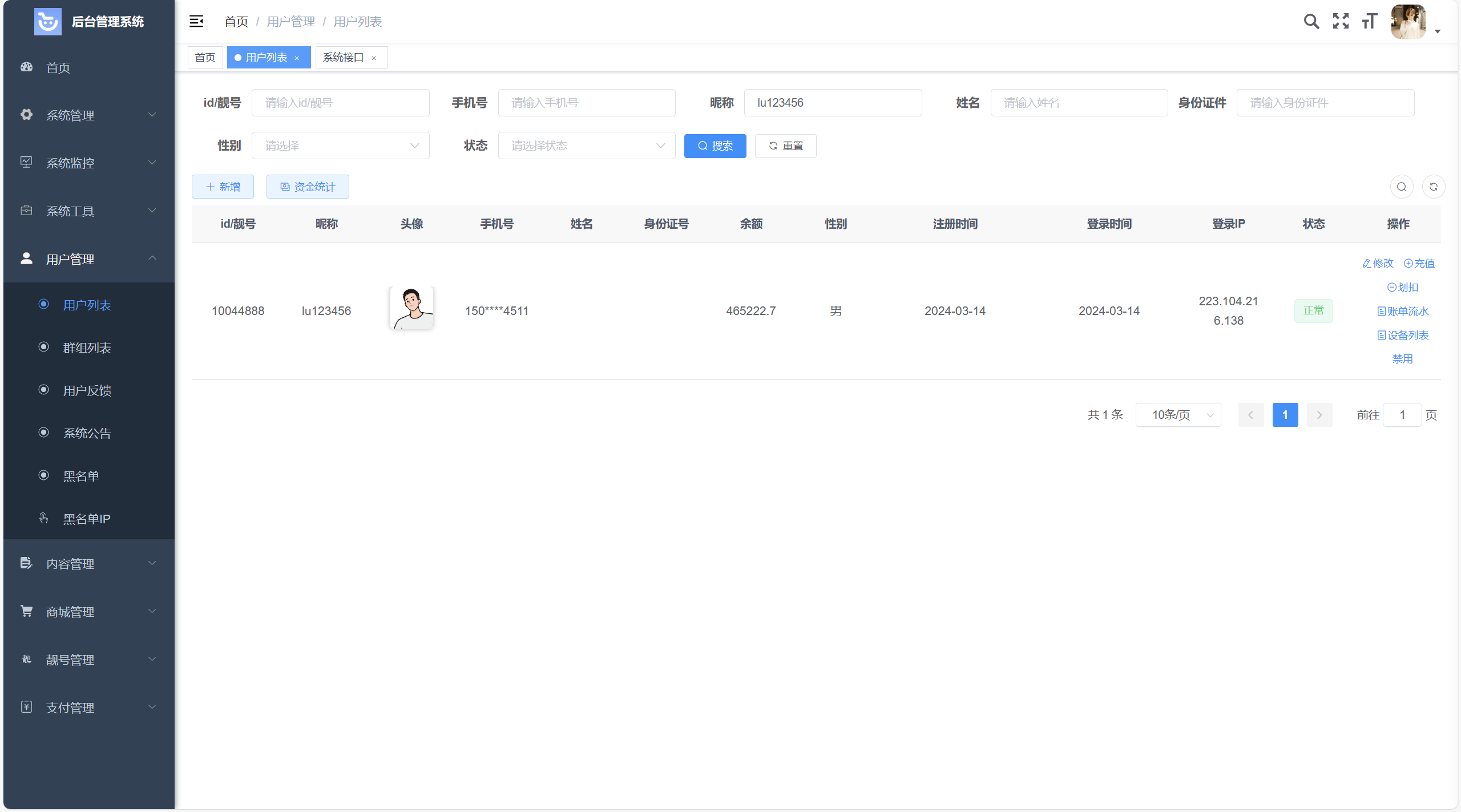

9. 请分析嫌疑人手机,该案件团伙中,还有一名重要参与者警方未抓获,该嫌疑人所使用的微信账号ID为?

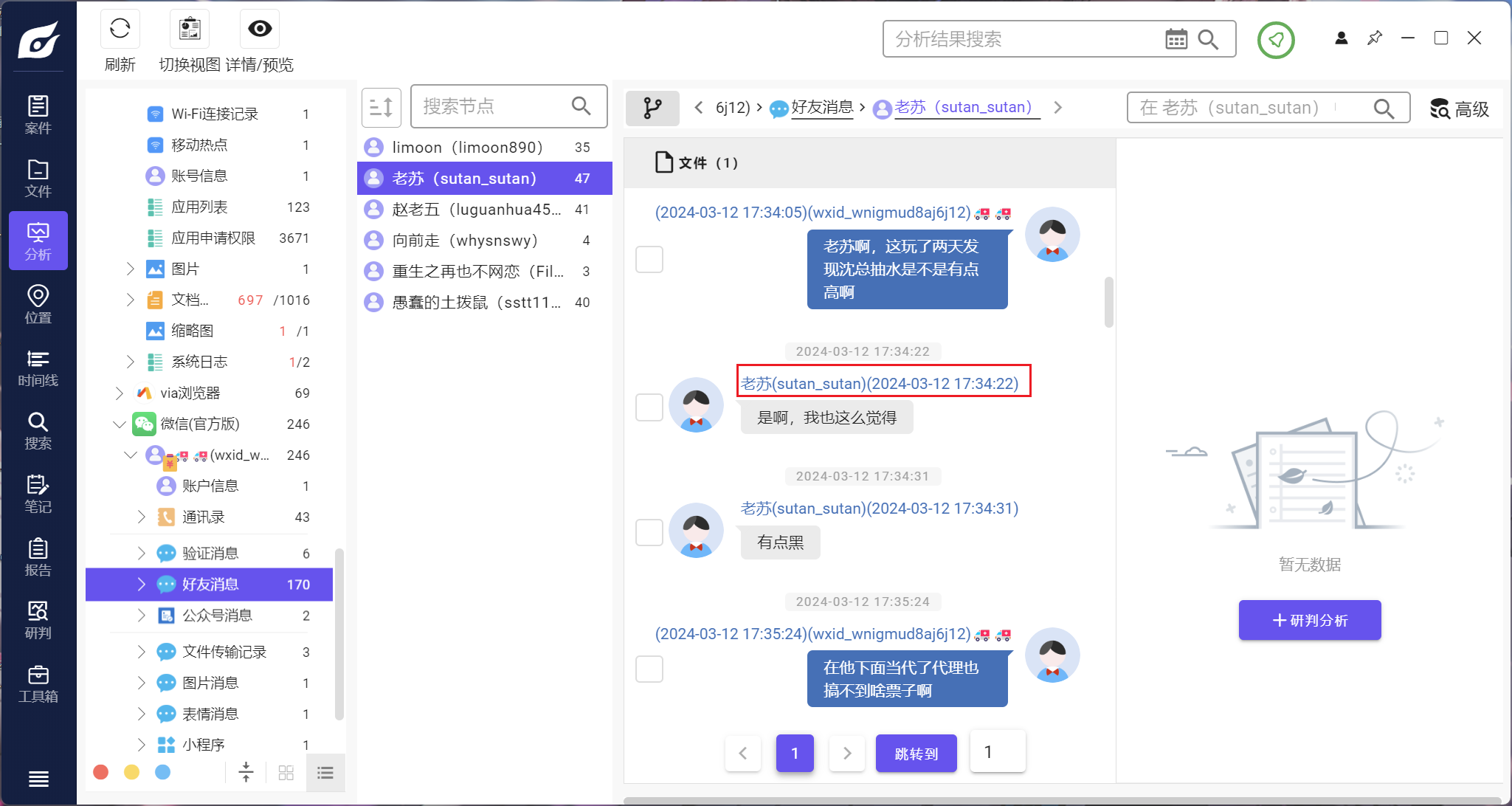

10. 请分析嫌疑人手机,嫌疑人老板组织人员参与赌博活动,所使用的国内访问入口地址为?

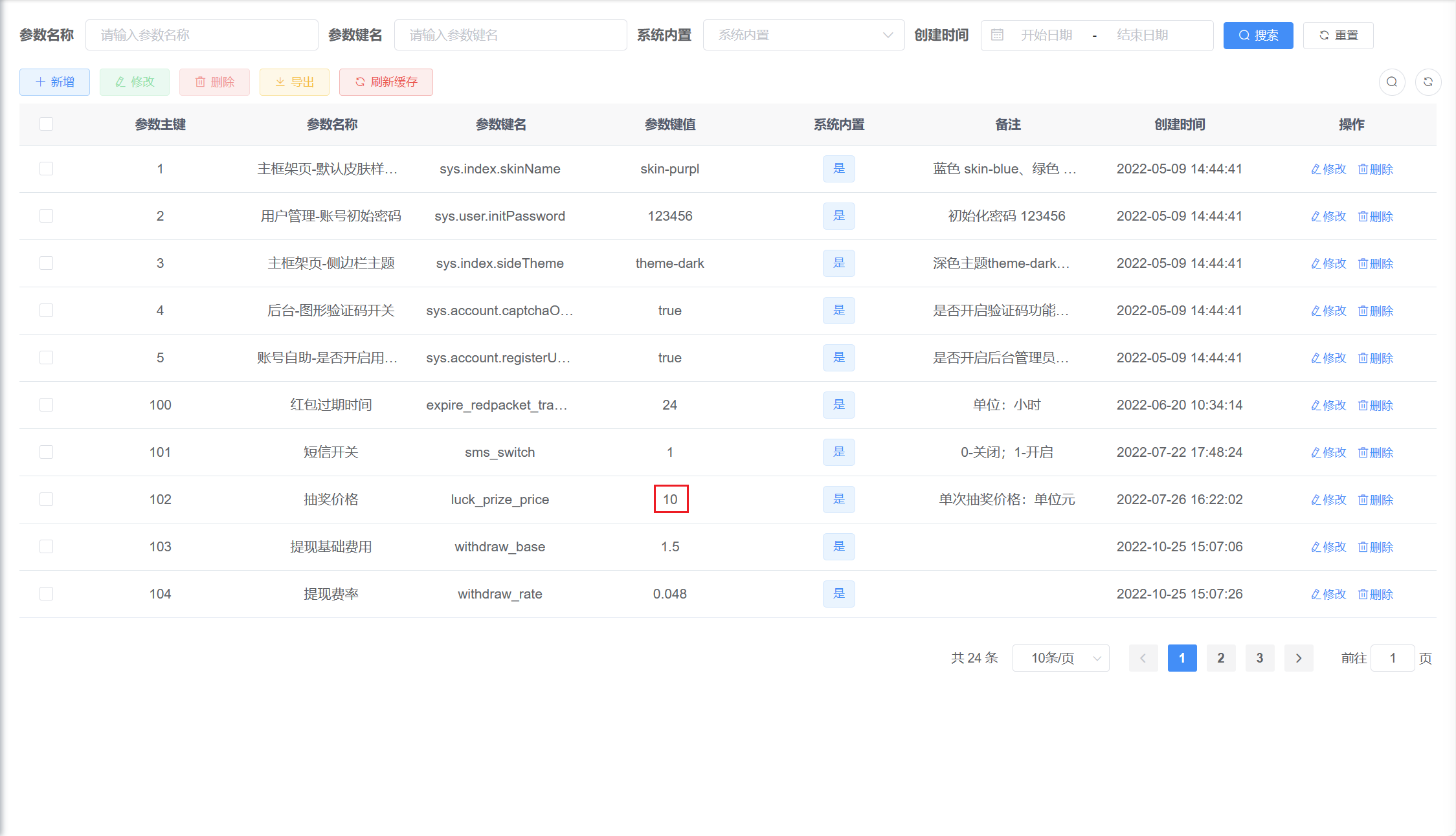

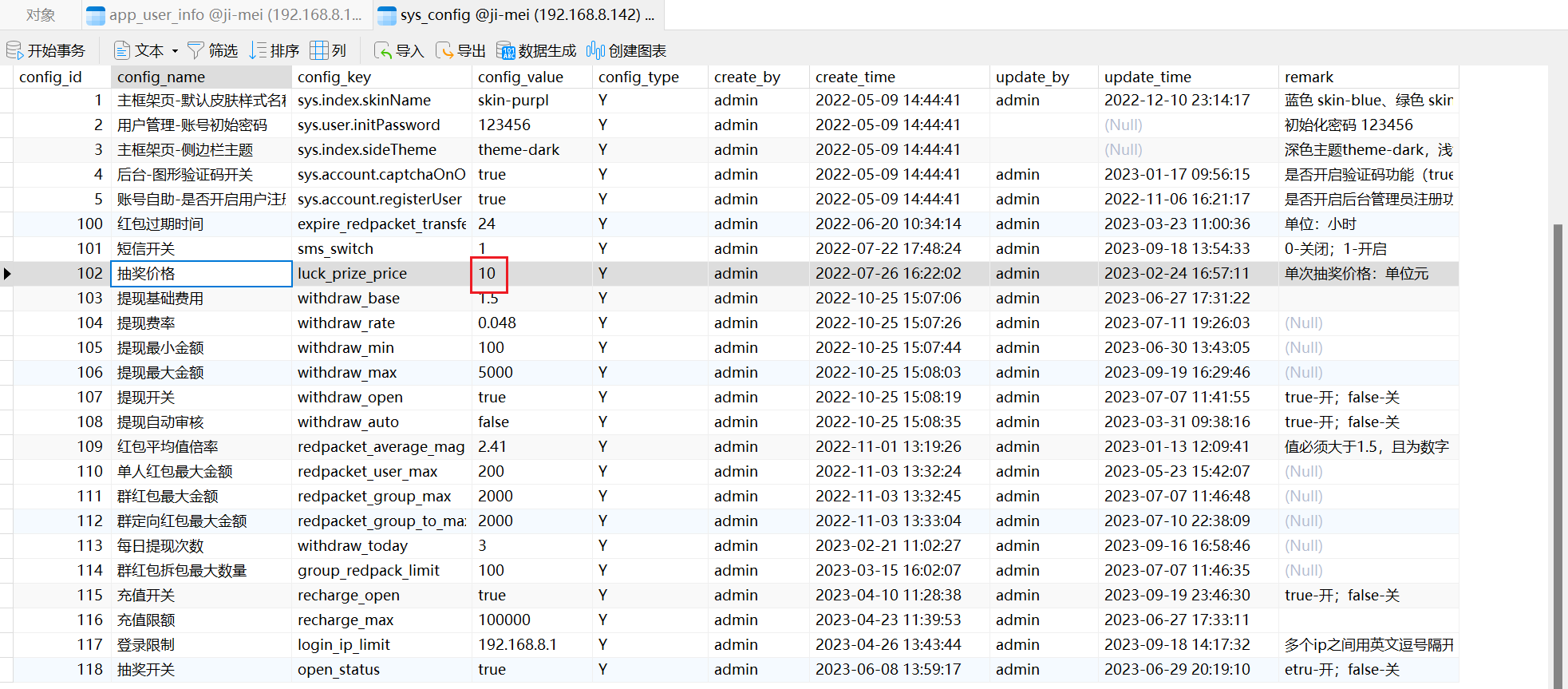

服务器集群

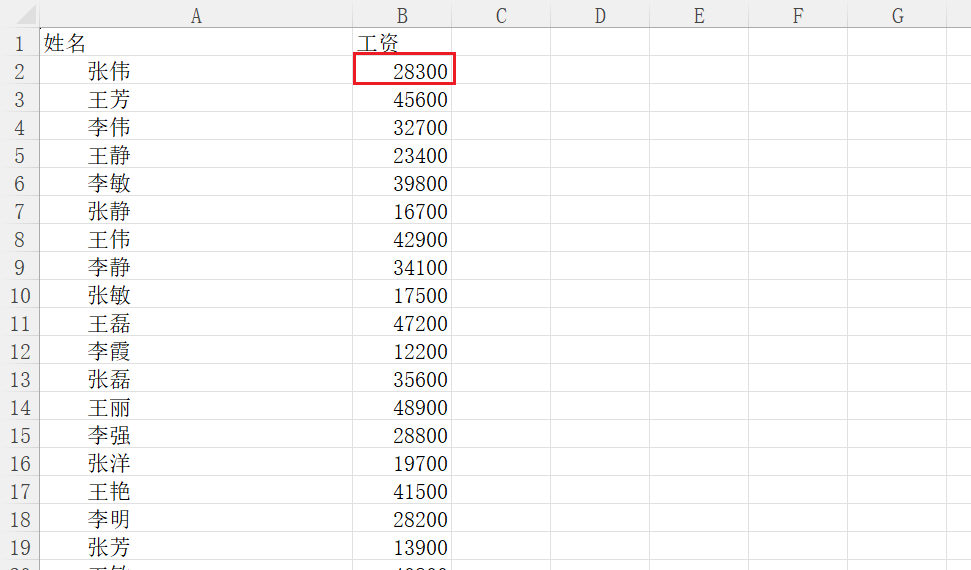

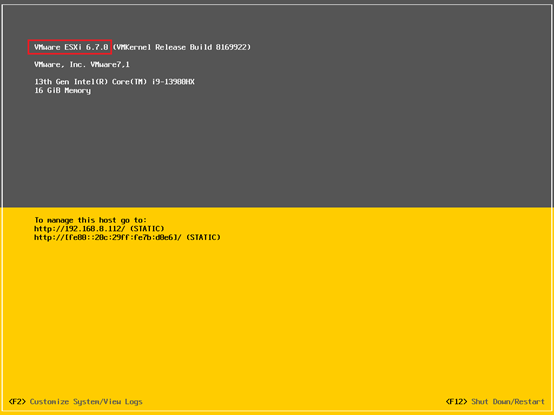

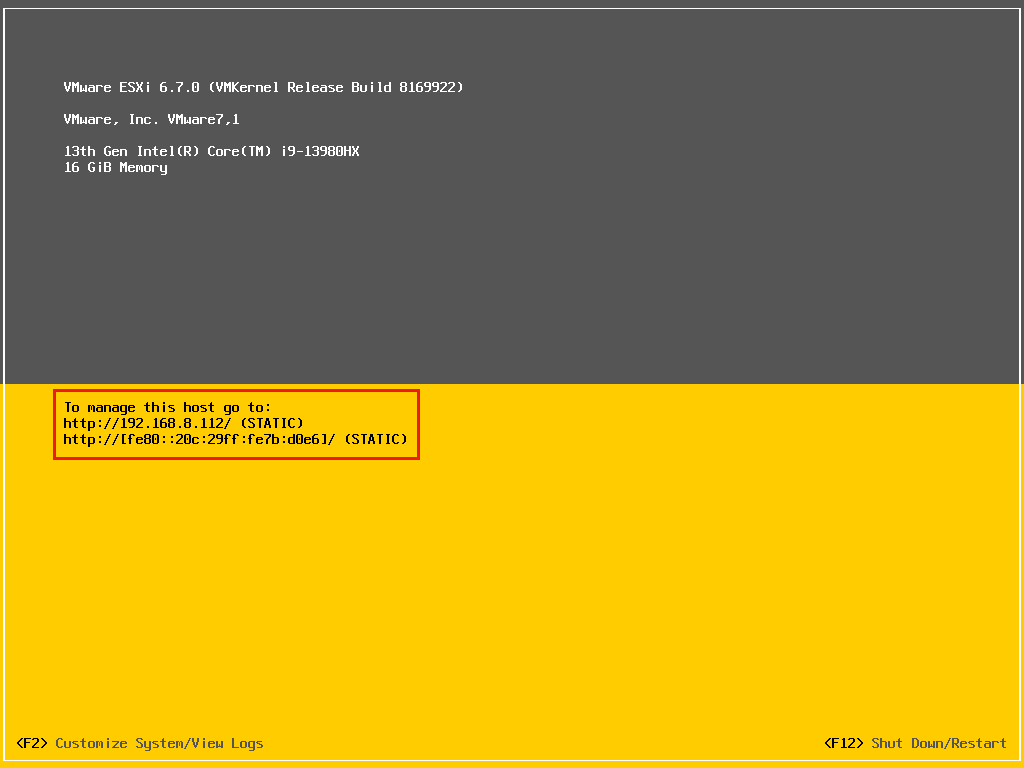

1. esxi服务器的esxi版本为?

2. 请分析ESXi服务器,该系统的安装日期为:

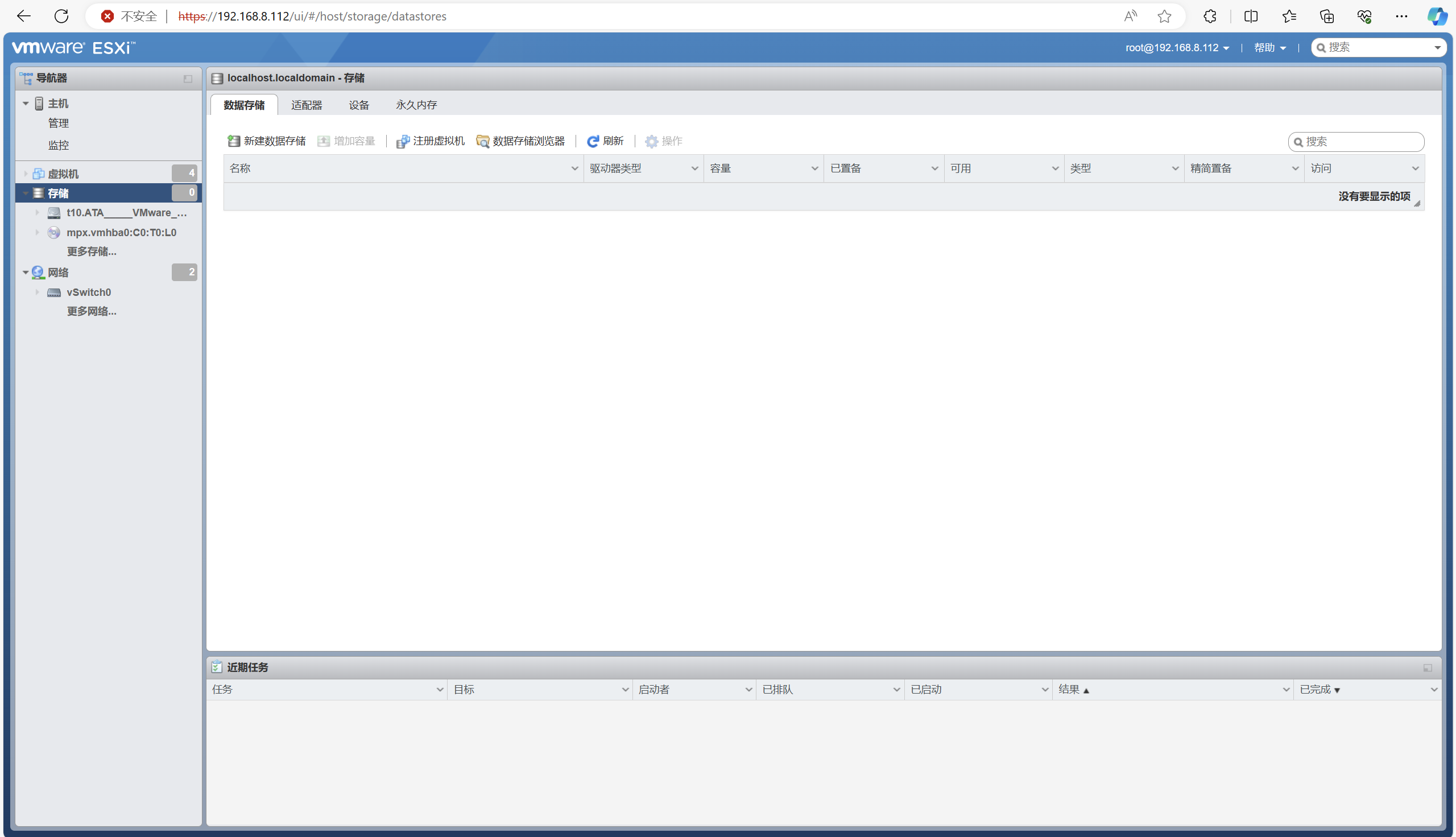

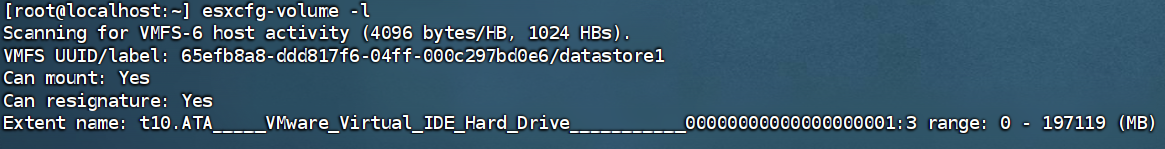

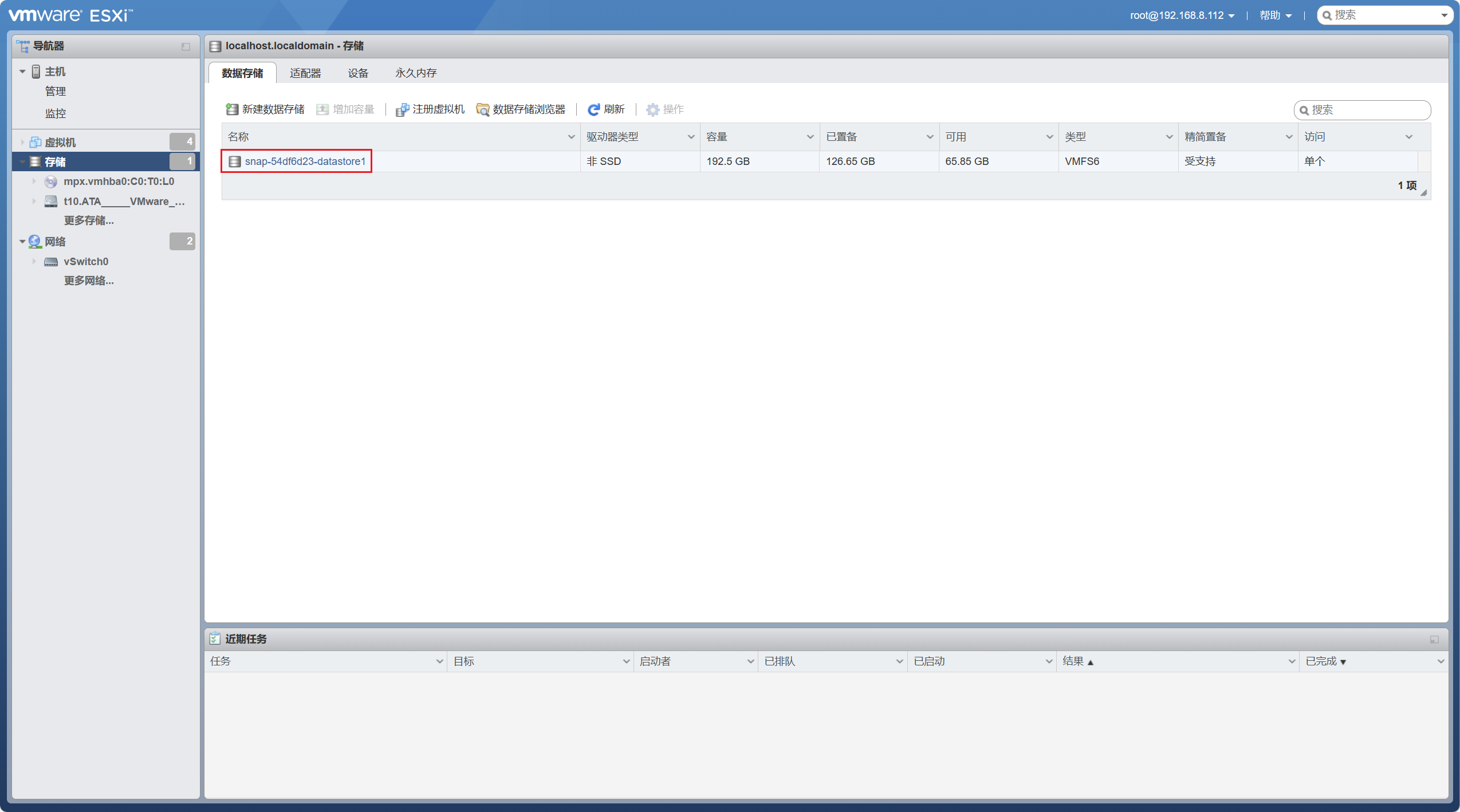

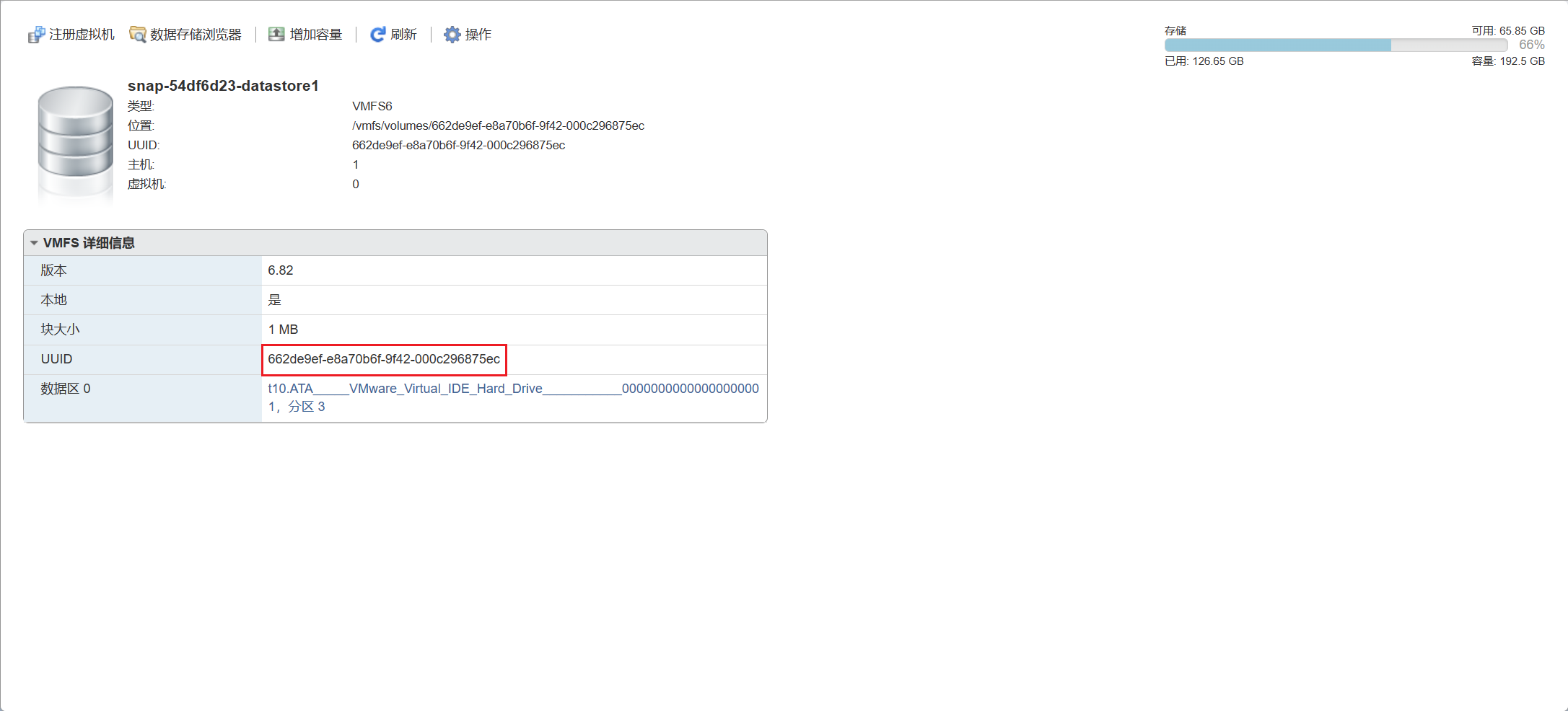

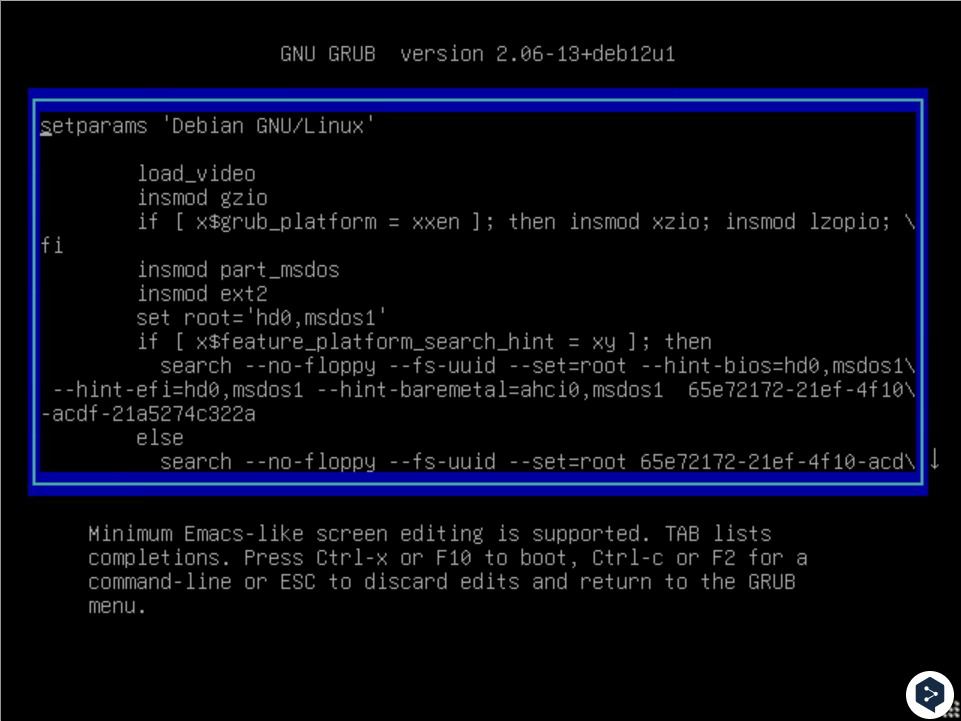

3. 请分析ESXi服务器数据存储“datastore”的UUID是?

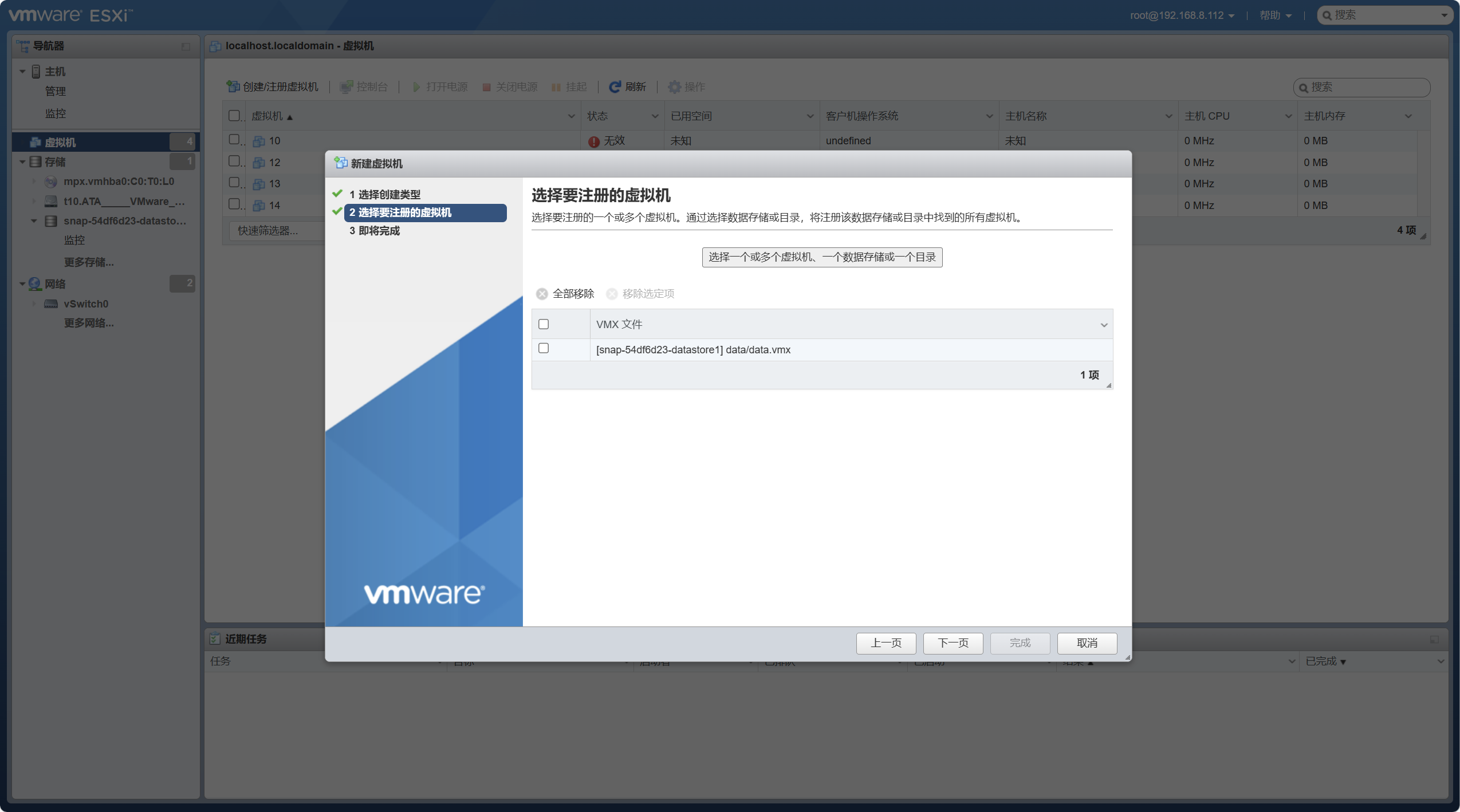

没有显示存储说明没有挂载起来

查看磁盘情况

1 | esxcfg-volume -l |

挂载磁盘

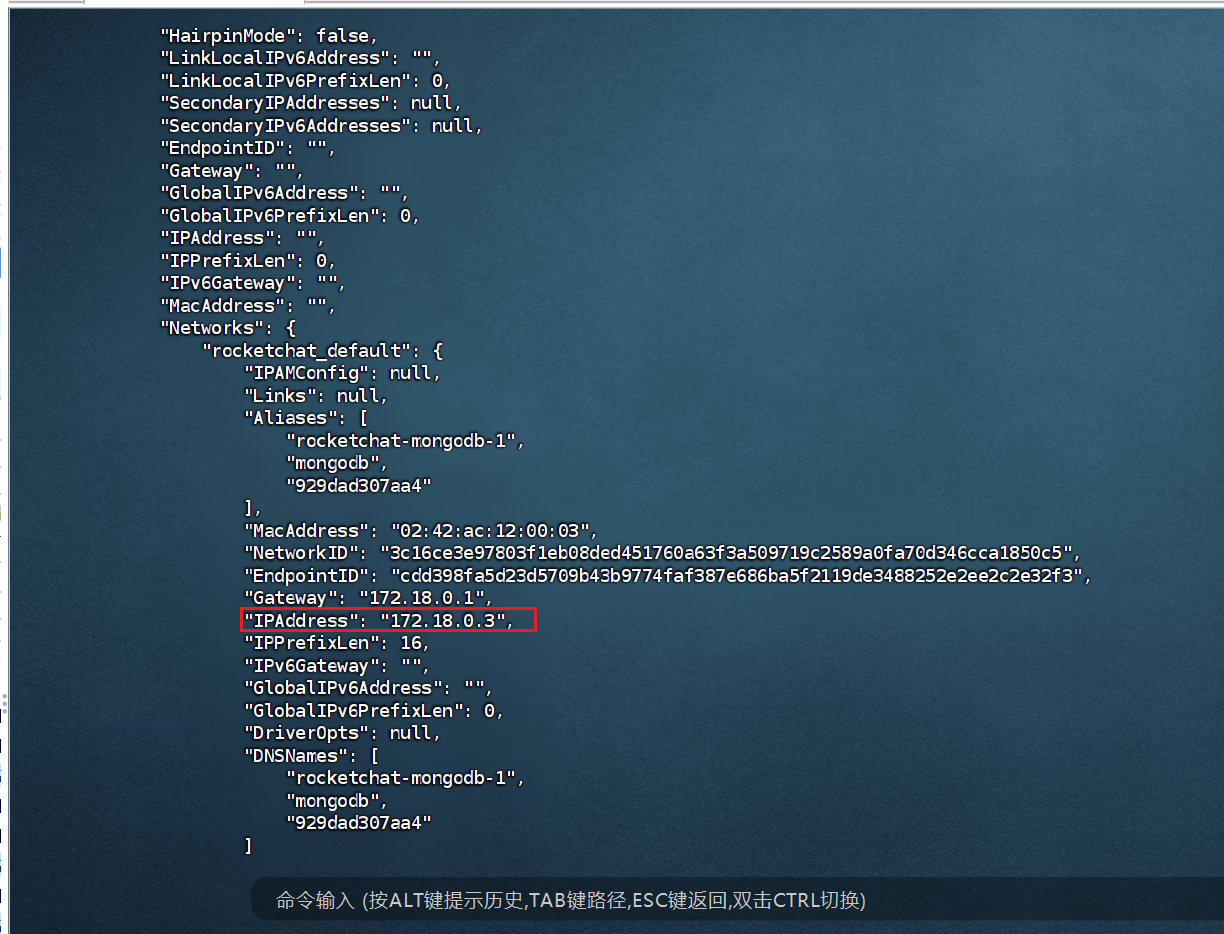

1 | esxcfg-volume -r 65efb8a8-ddd817f6-04ff-000c297bd0e6 |

成功挂起

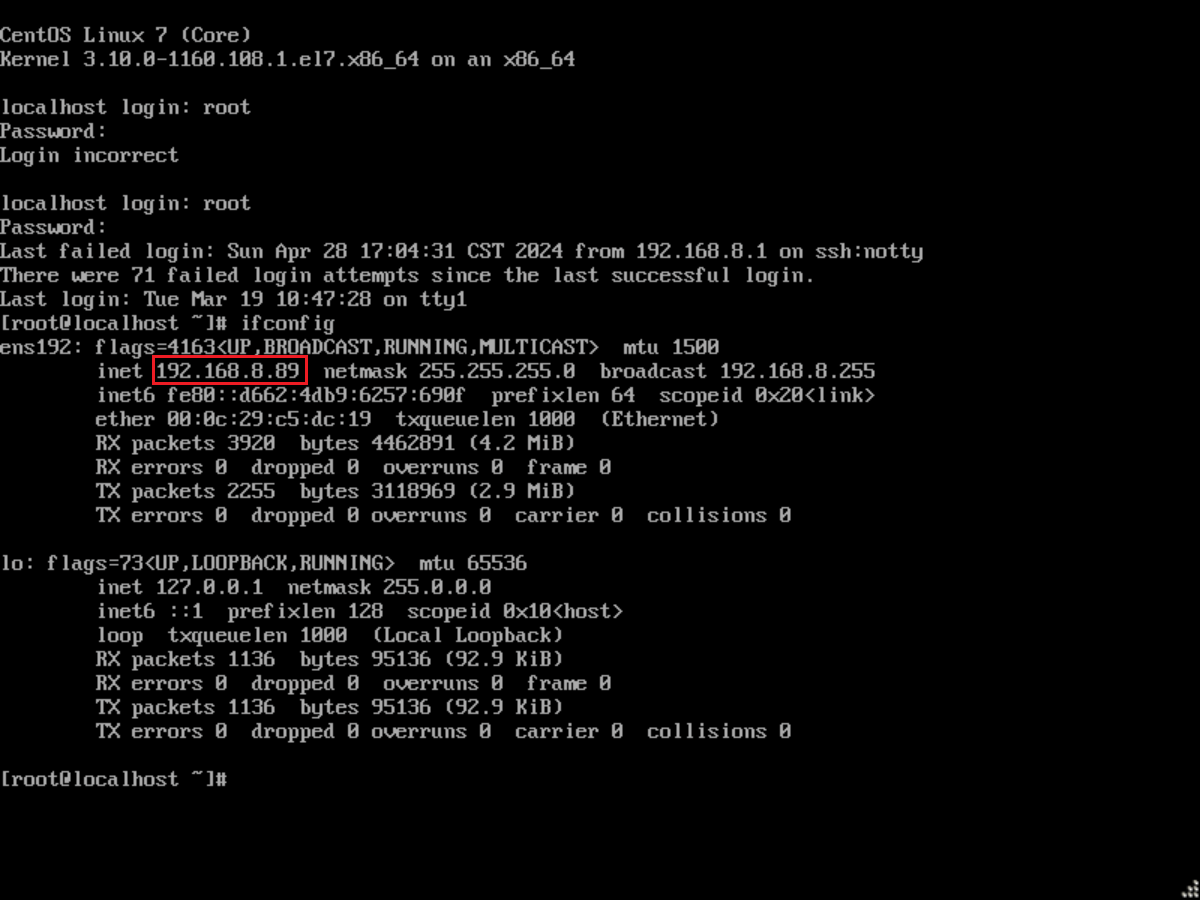

4. ESXI服务器的原IP地址?

设置的是静态ip

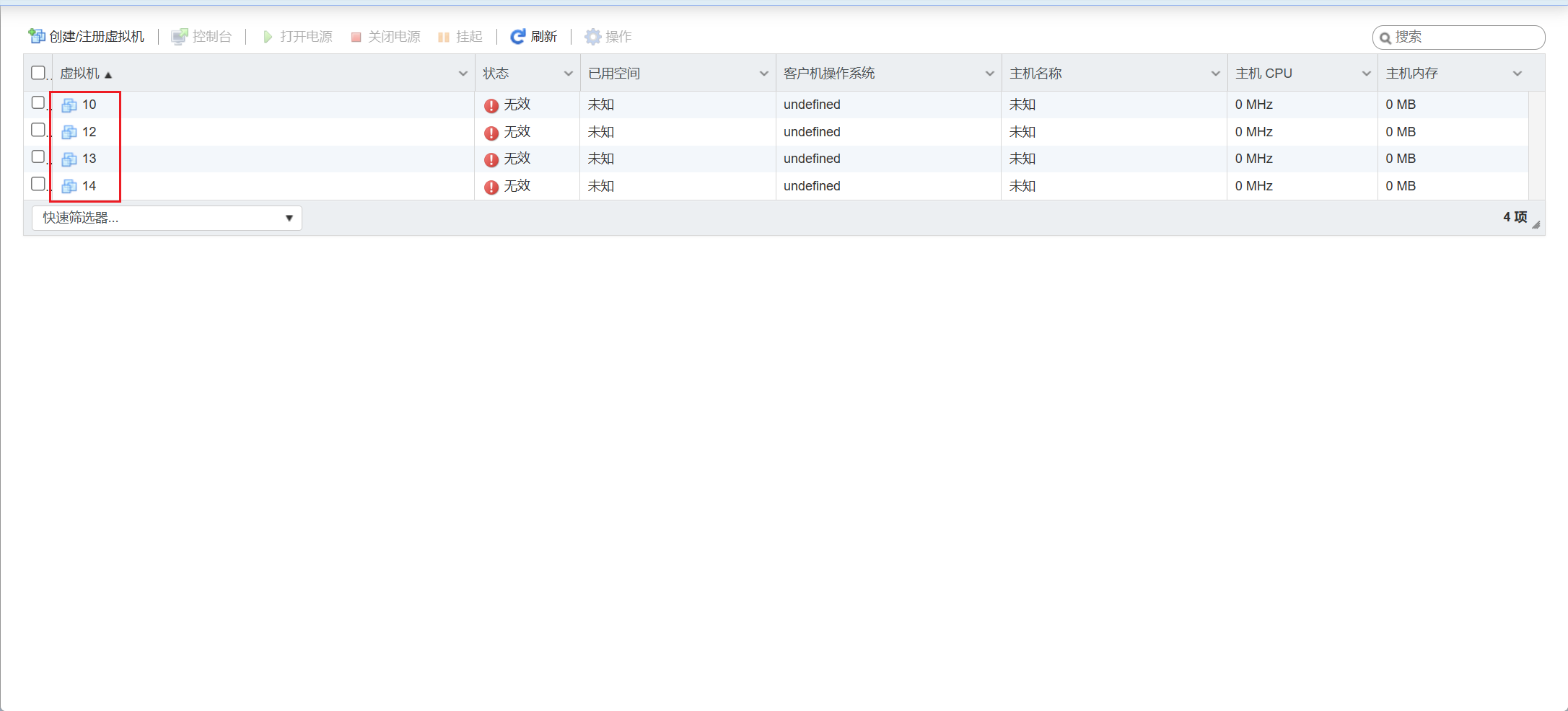

5. EXSI服务器中共创建了几个虚拟机?

6. 网站服务器绑定的IP地址为?

重新注册虚拟机

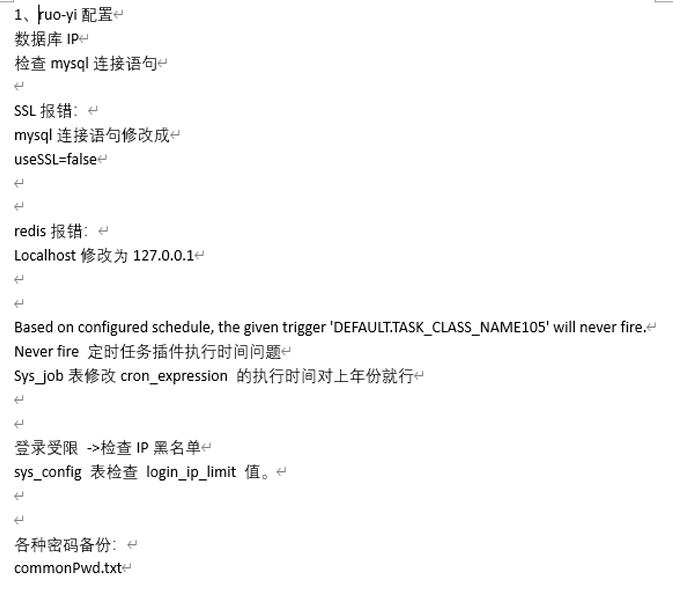

密码本和运维手册在pc中

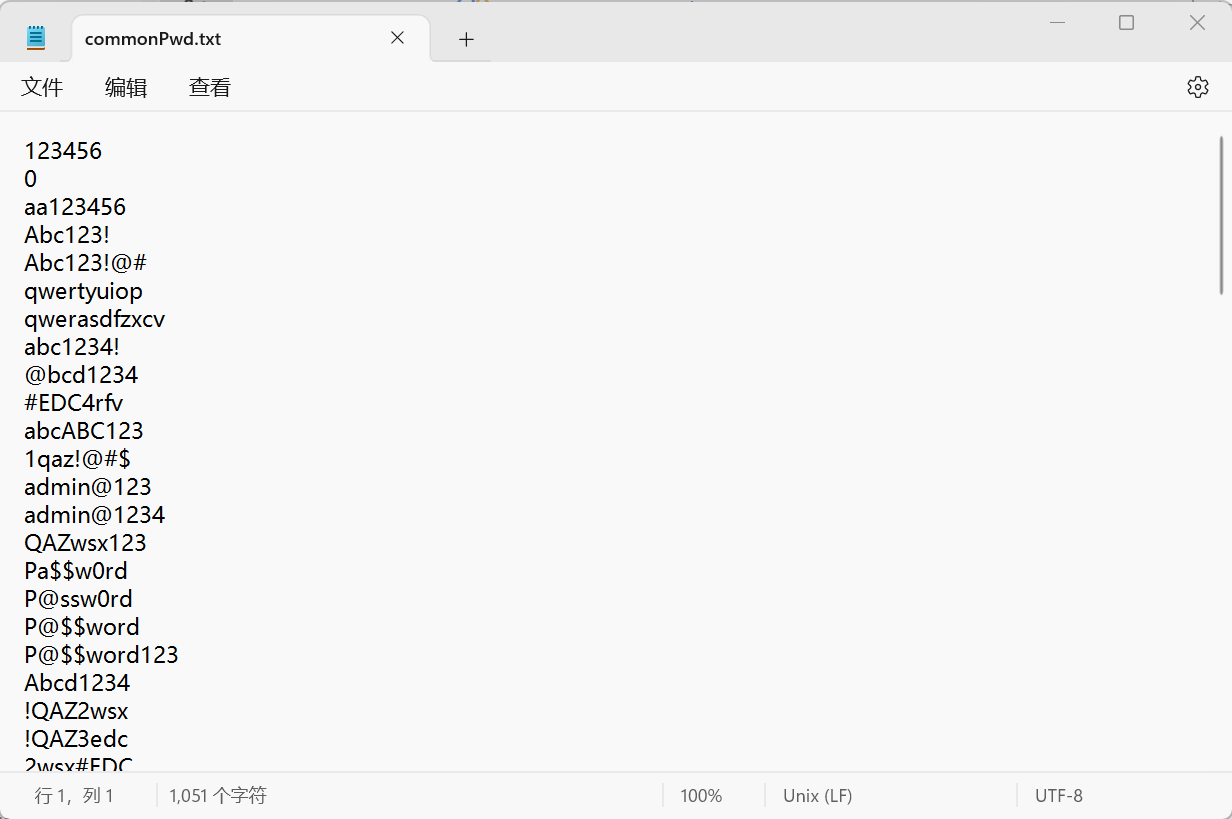

赵某的密码字典

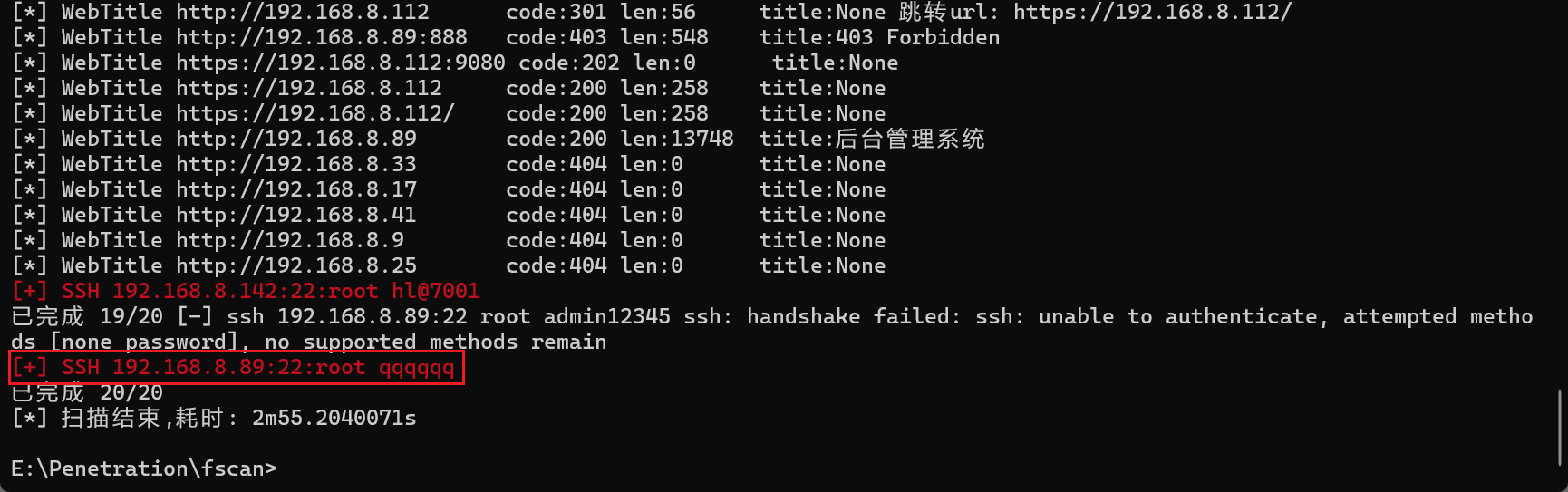

用fscan爆一下密码

7. 网站服务器的登录密码为?

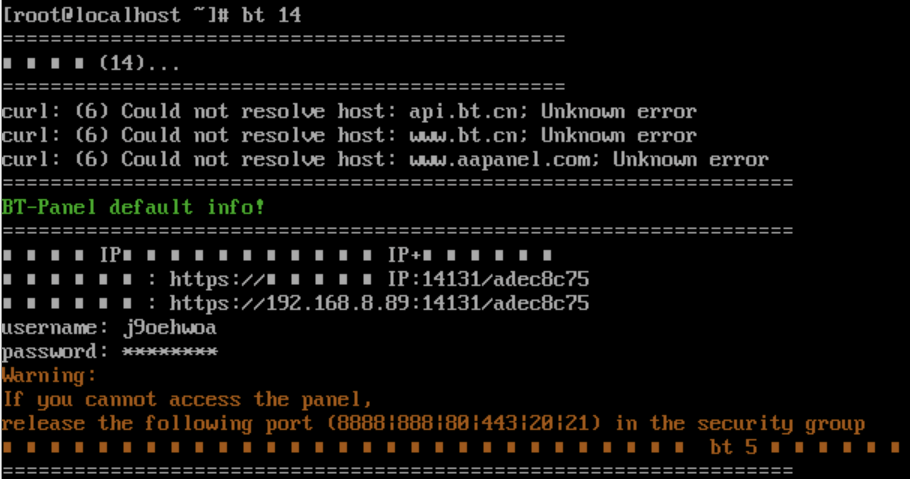

8. 网站服务器所使用的管理面板登陆入口地址对应的端口号为:

就是bt面板的登录入口端口

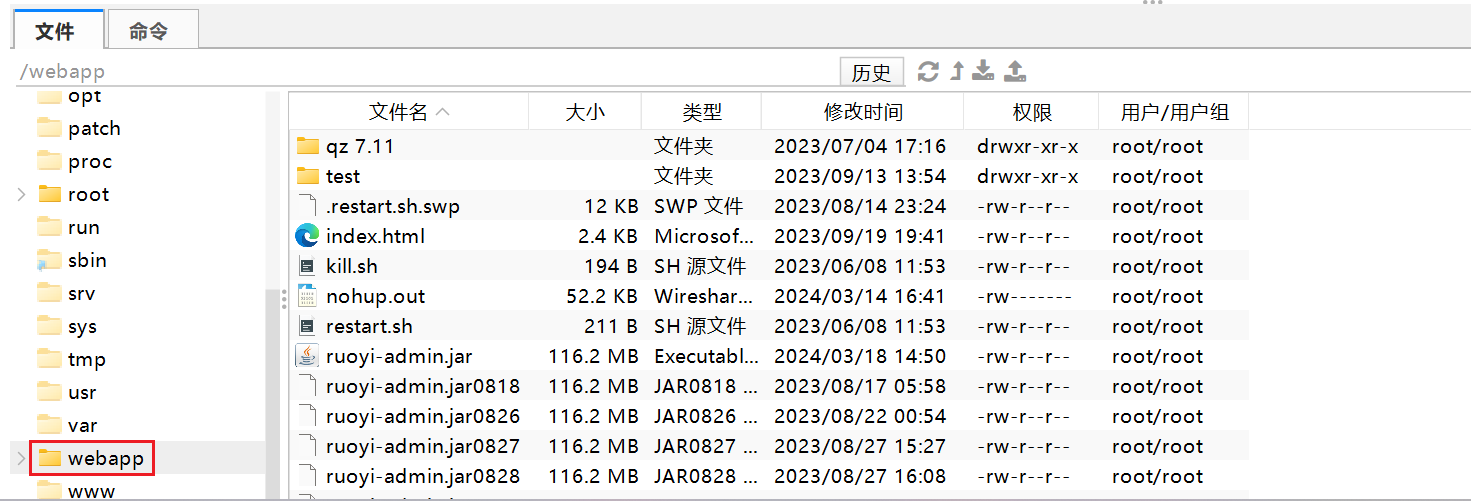

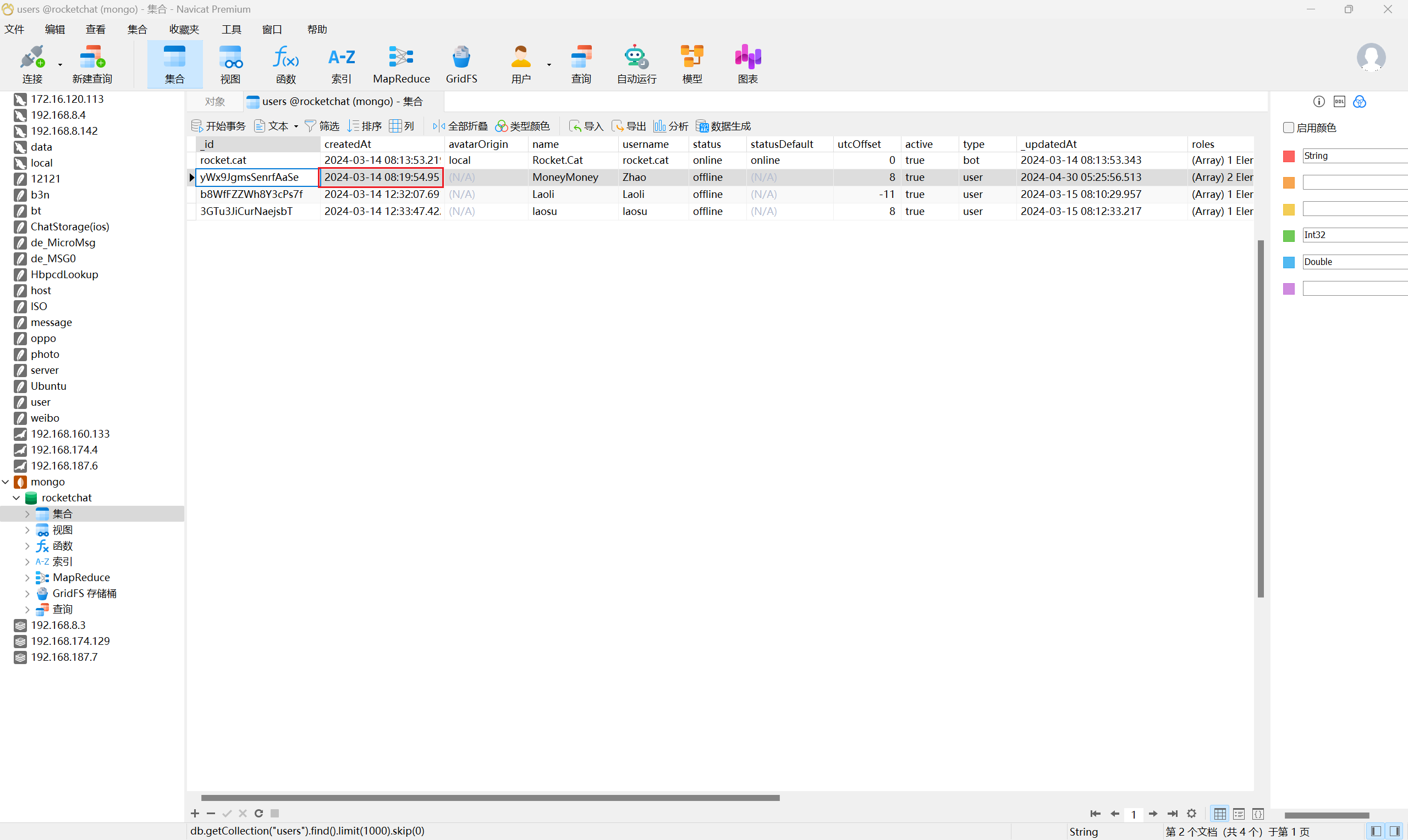

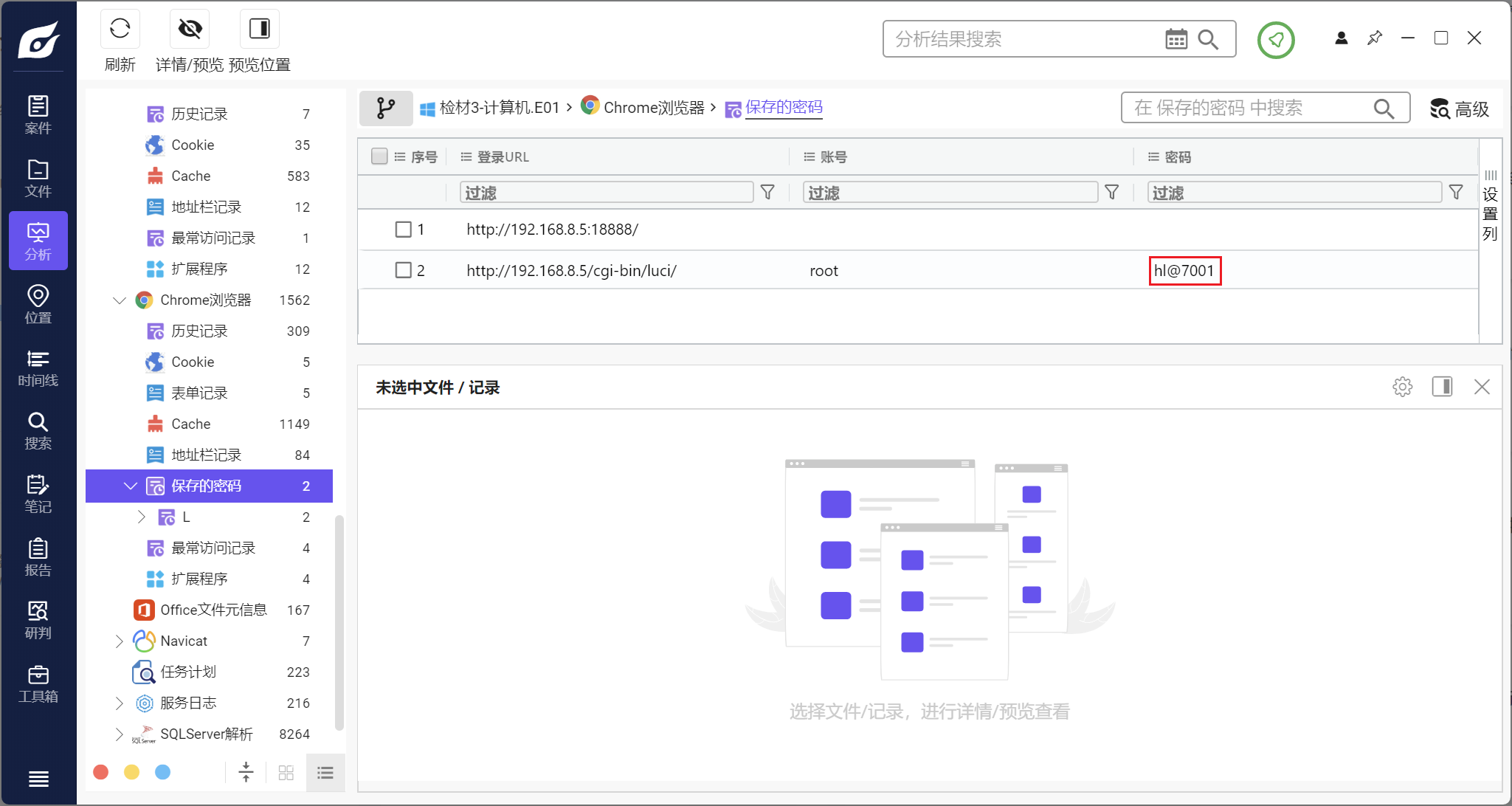

9. 网站服务器的web目录是?

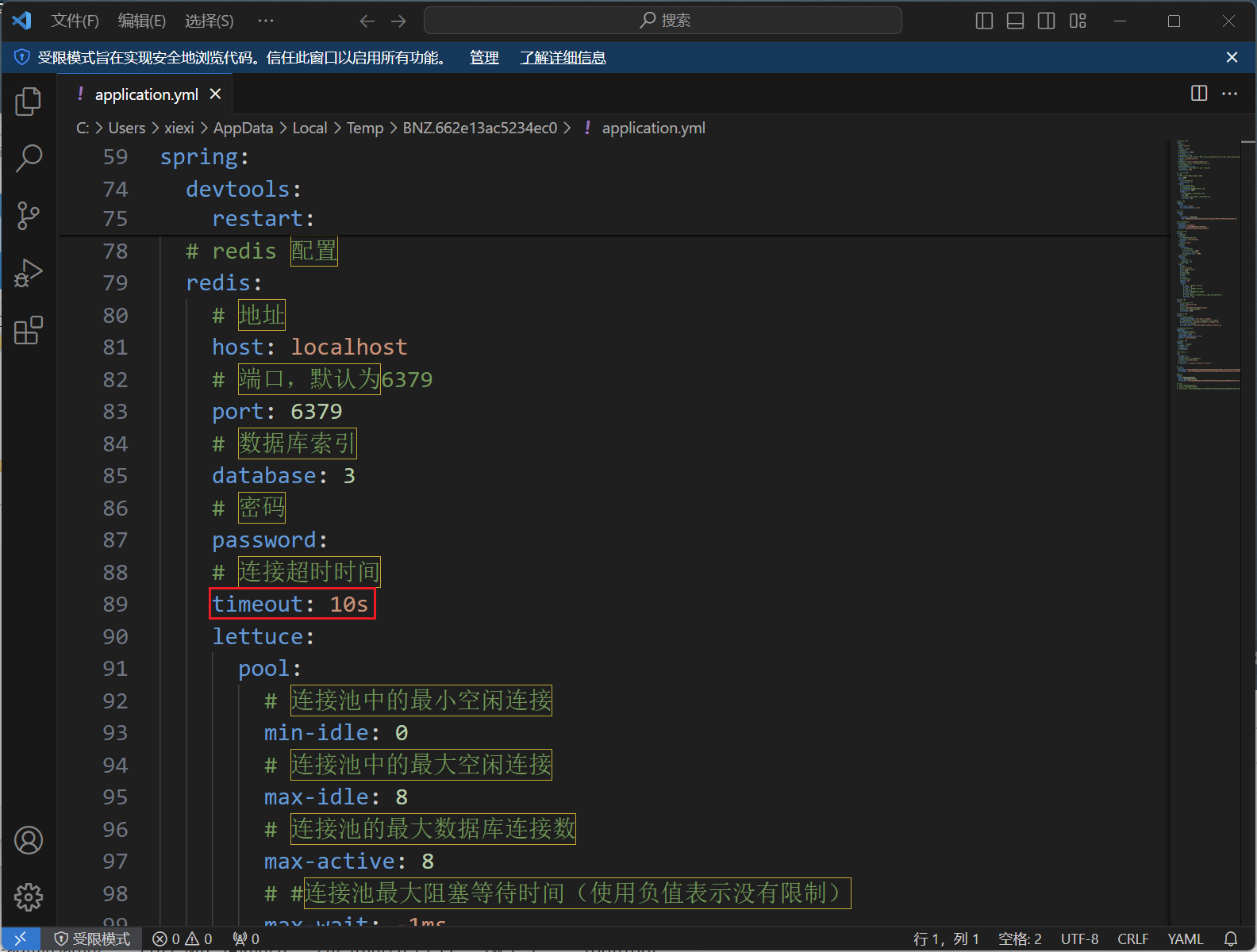

10. 网站配置中Redis的连接超时时间为多少秒

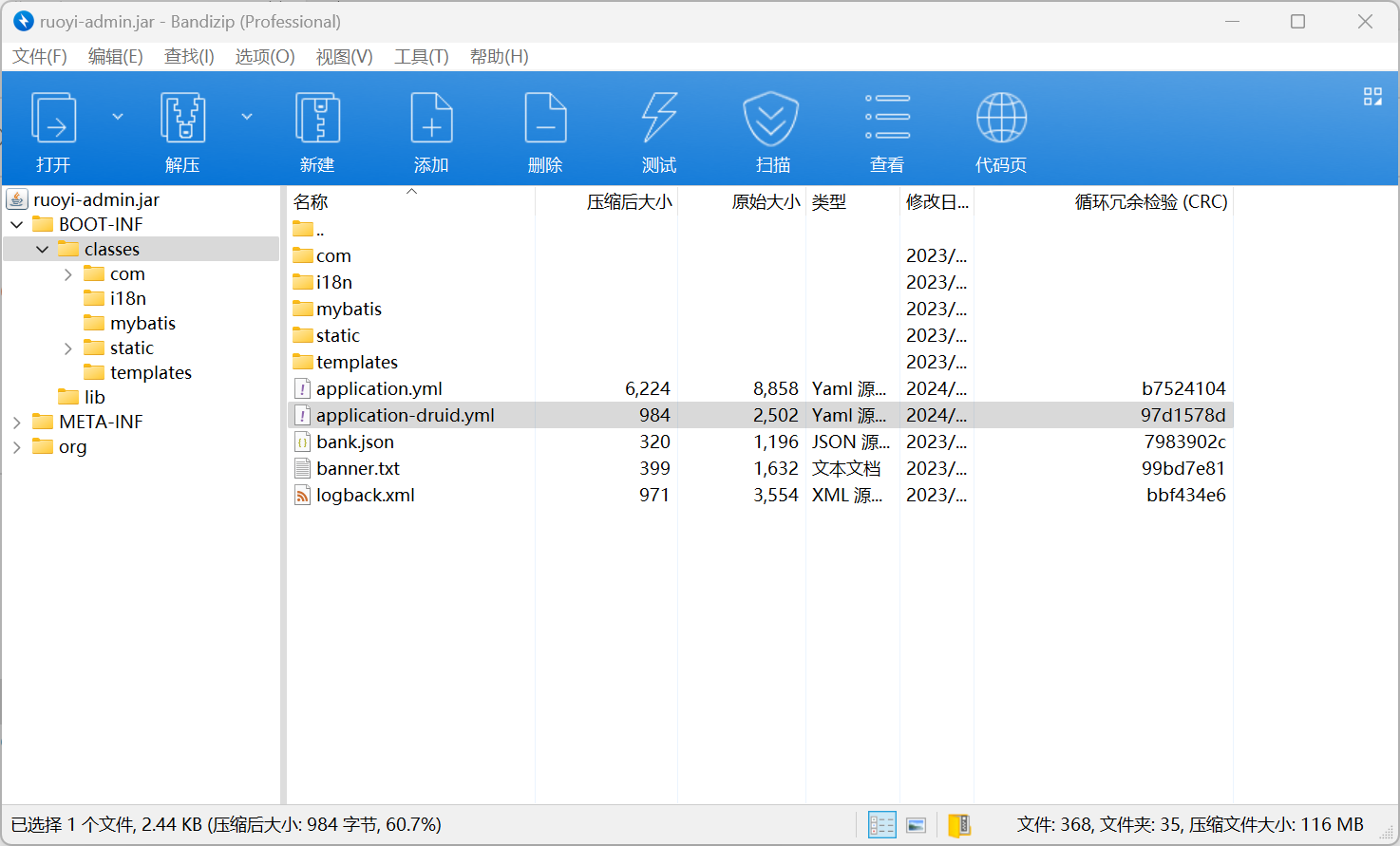

打开后台的jar包

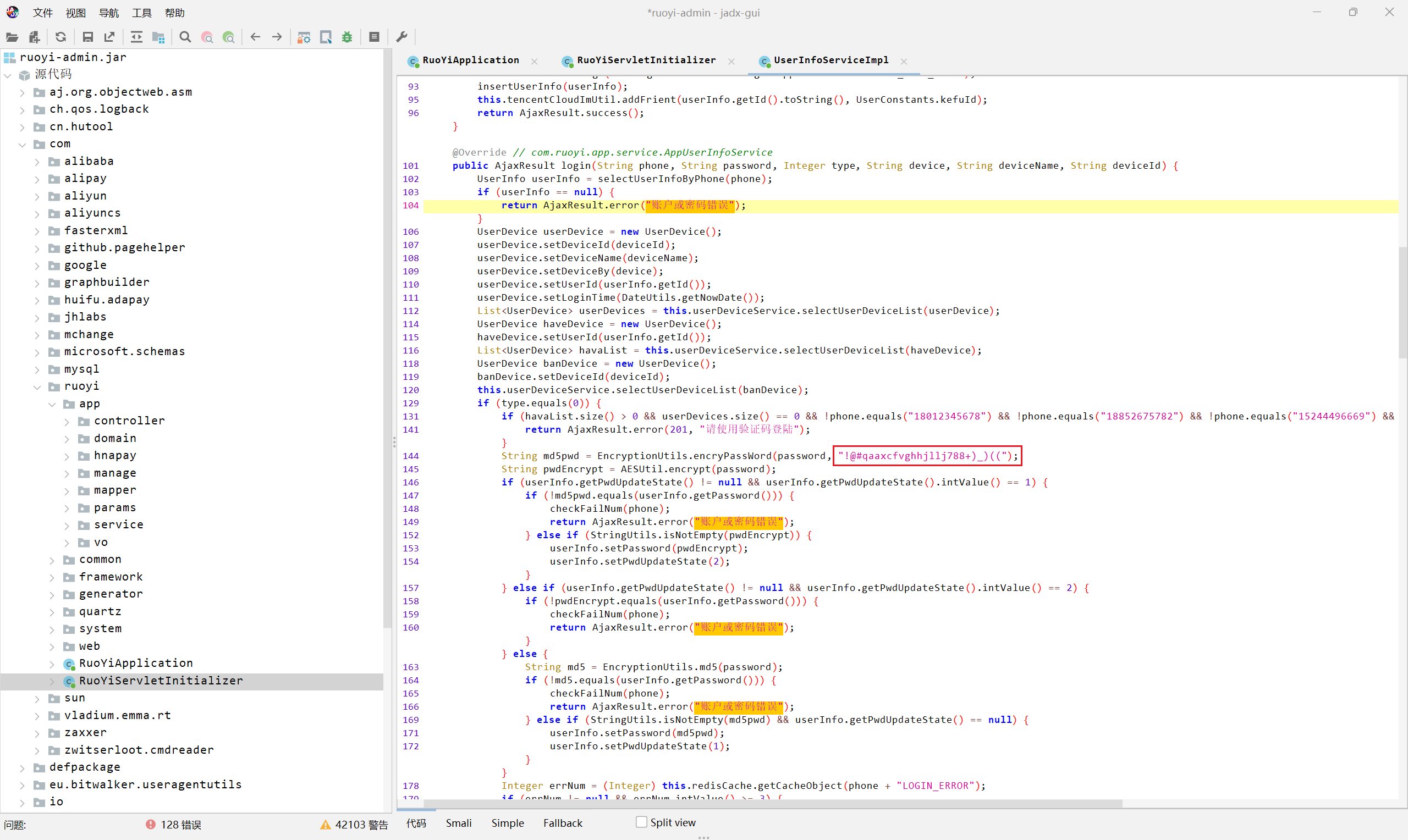

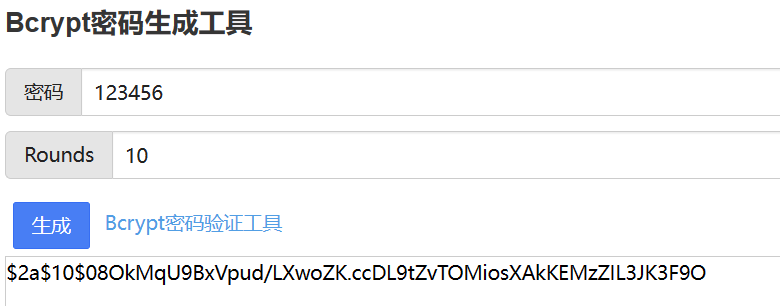

11. 网站普通用户密码中使用的盐值为10 分

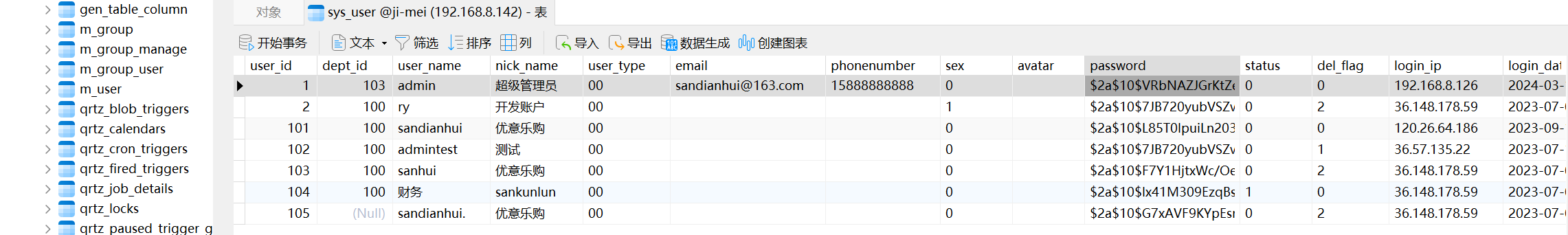

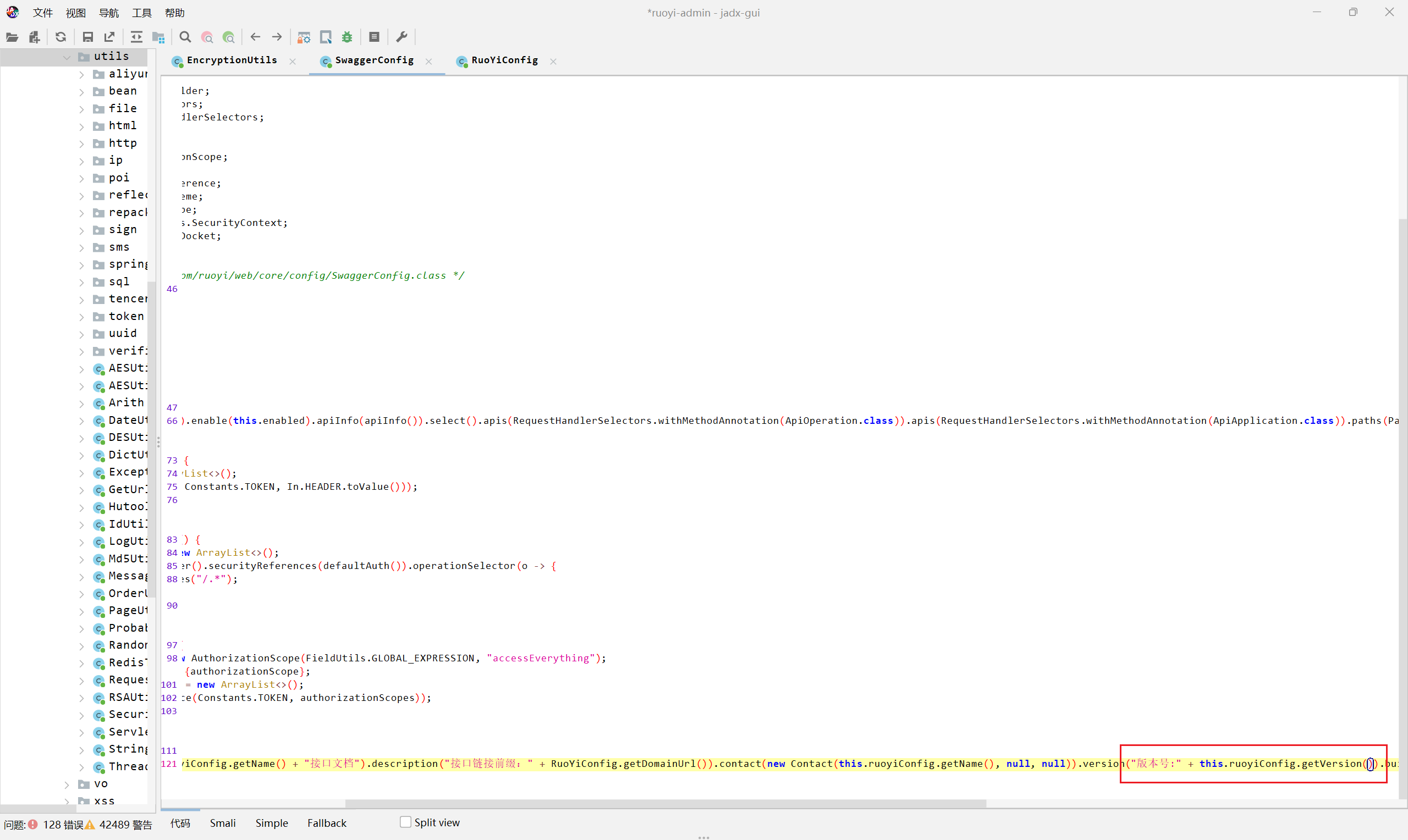

12. 网站管理员用户密码的加密算法名称是什么

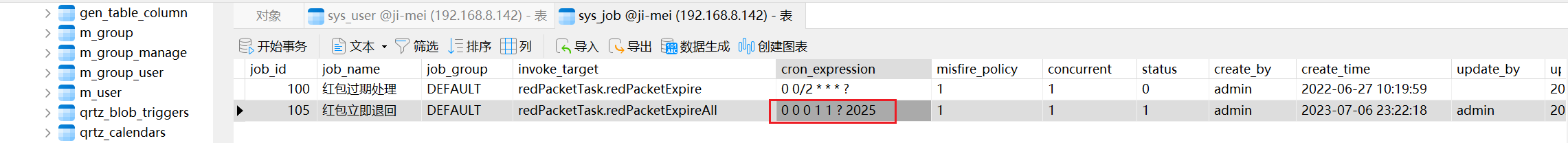

打开mysql数据库

1 | [root@localhost ~]# systemctl start docker |

1 | "$2a$"表示使用了bcrypt算法,后面的"10"表示工作因子 |

13. 网站超级管理员用户账号创建的时间是?

见上题图

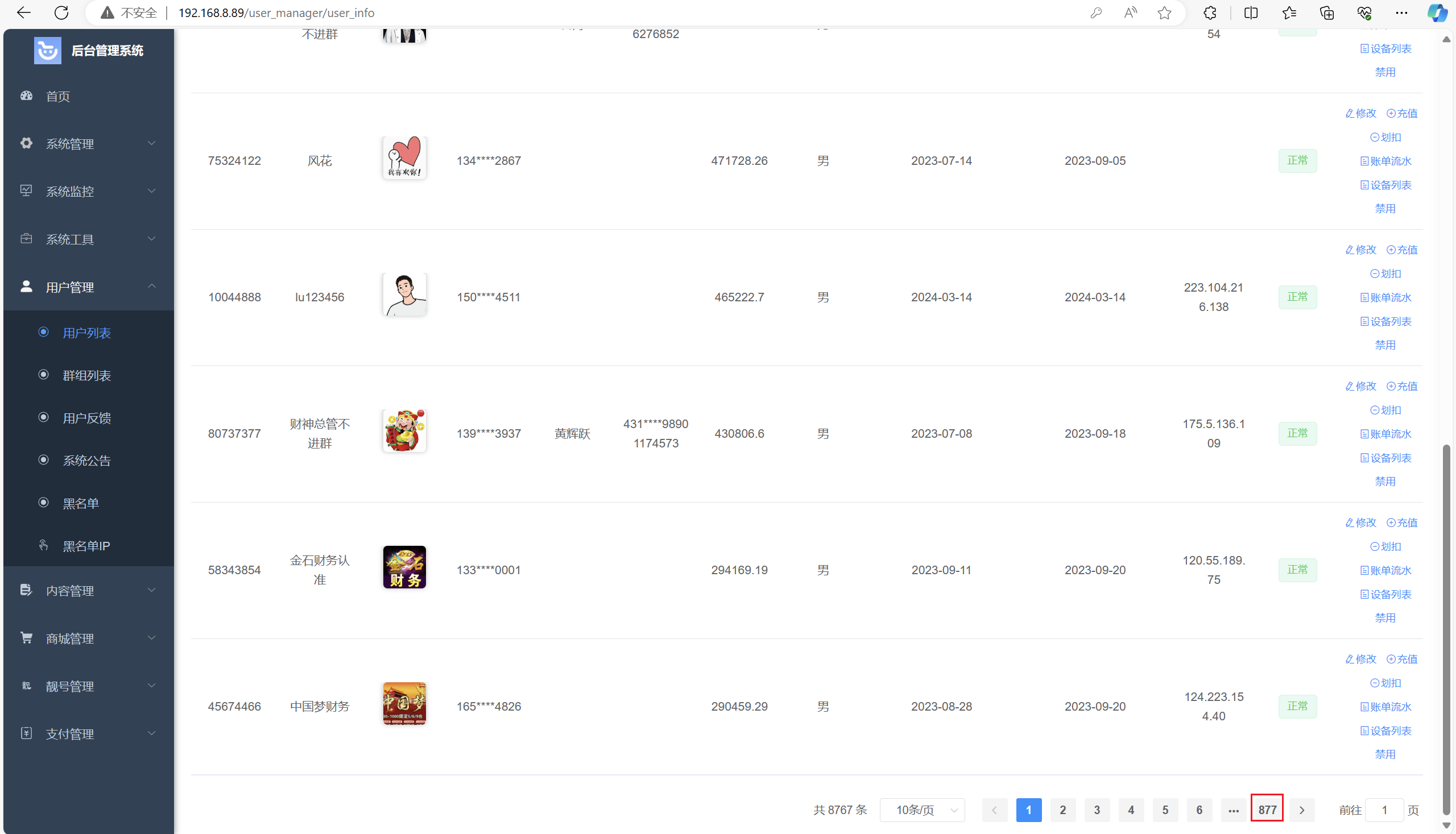

14. 重构进入网站之后,用户管理下的用户列表页面默认有多少页数据

修改jar包

1 | /webapp/start.sh start |

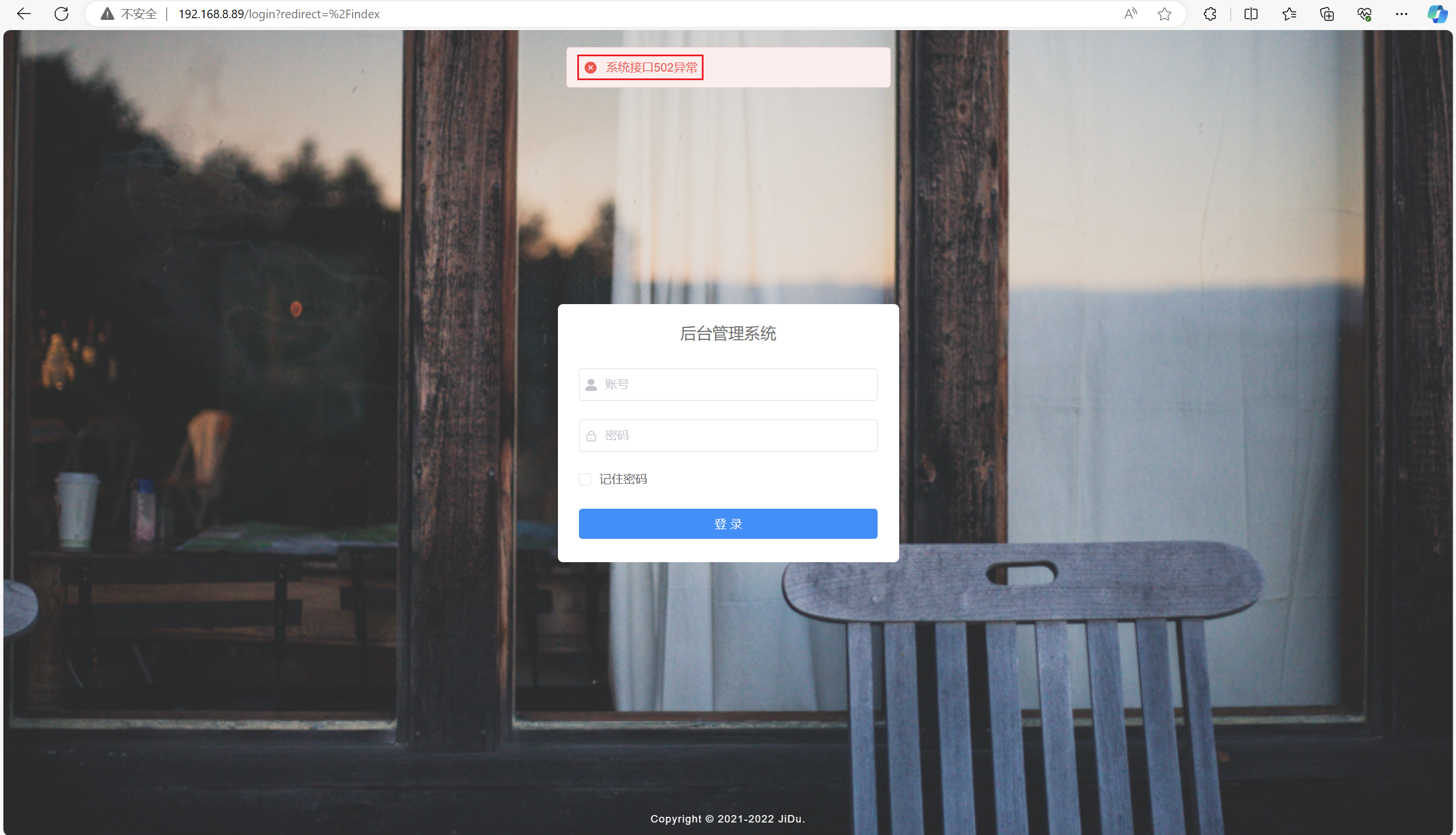

重构网站,打开发现爆接口错误

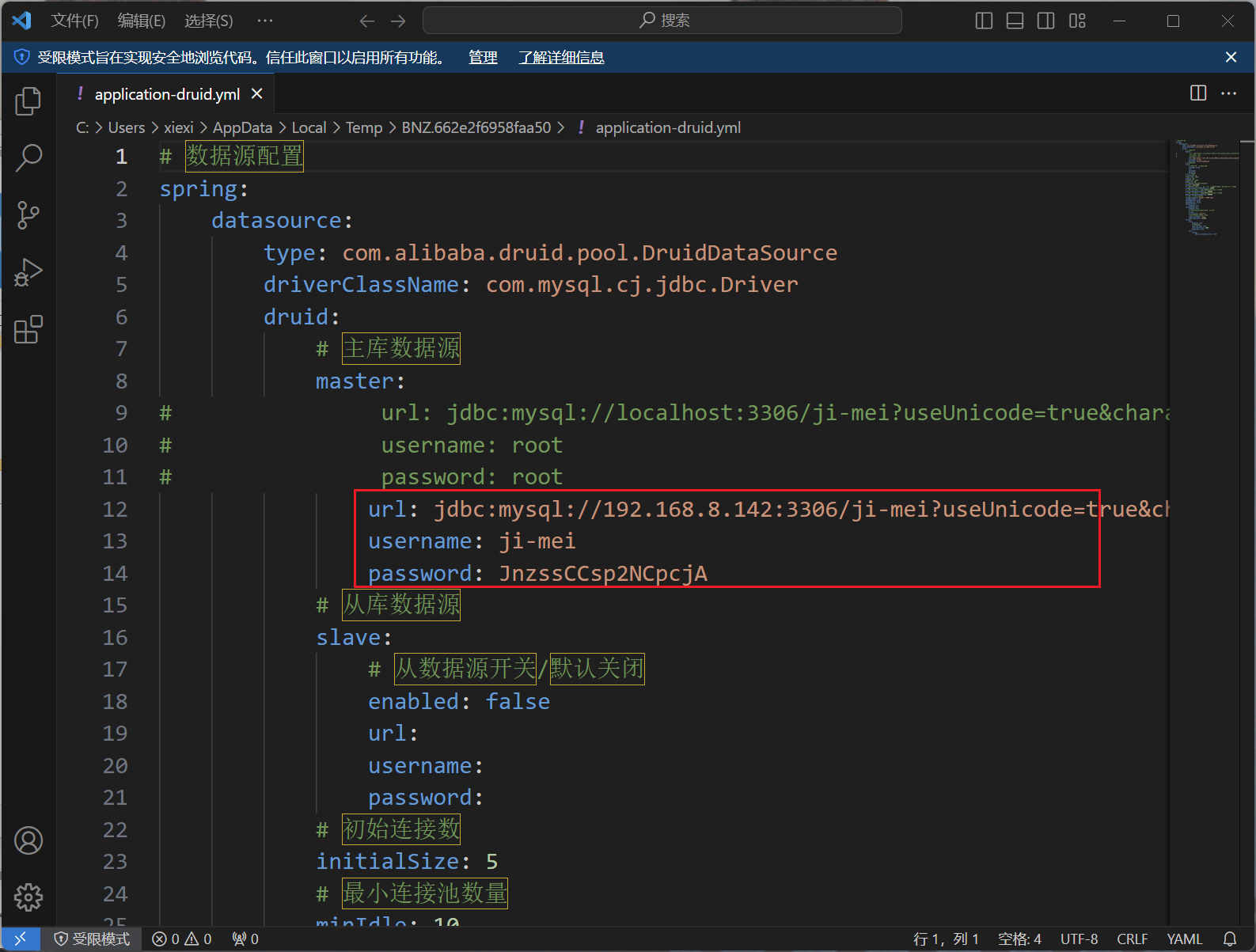

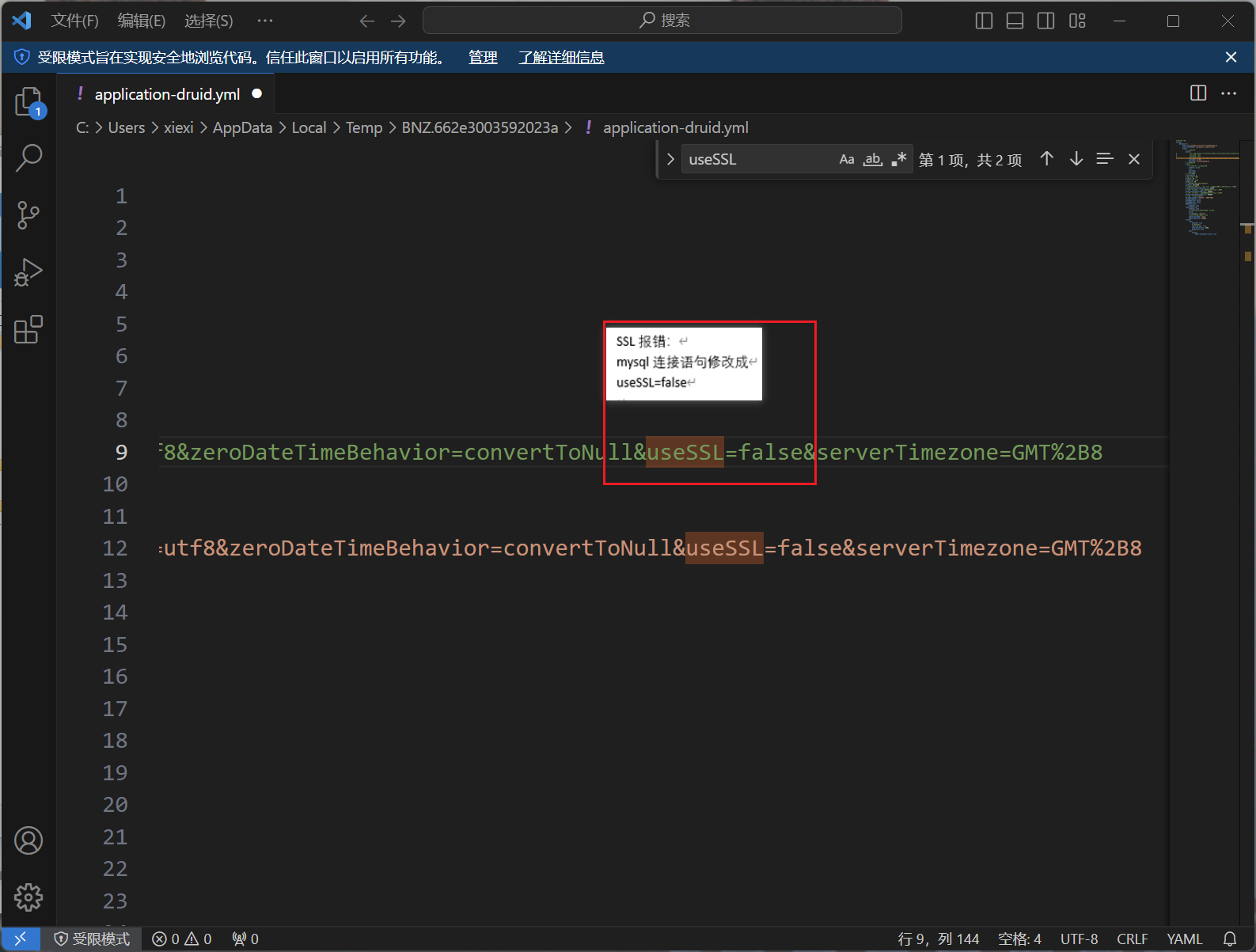

根据运维手册修改配置文件

修改sys_job时间

生成密码填充数据库绕过密码

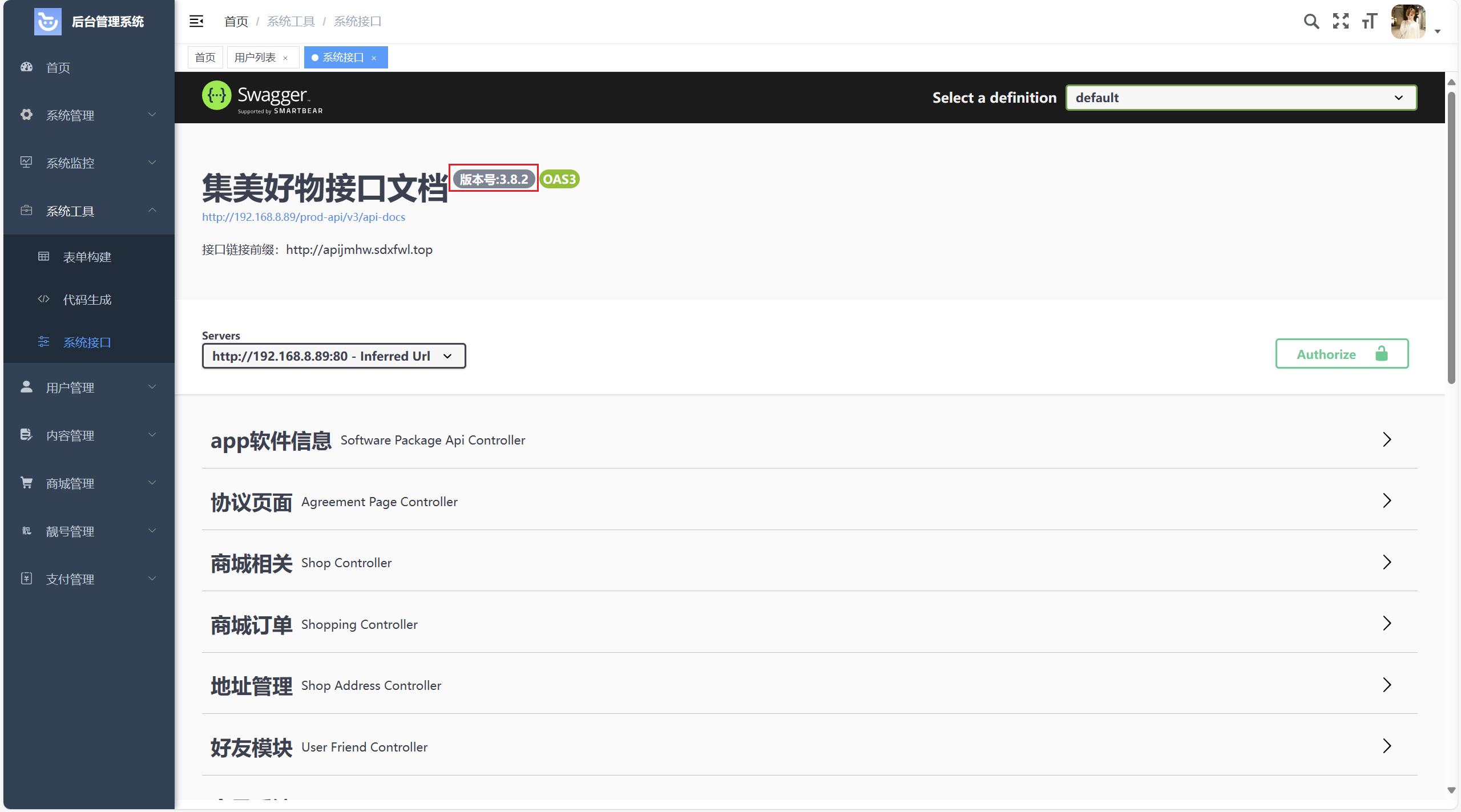

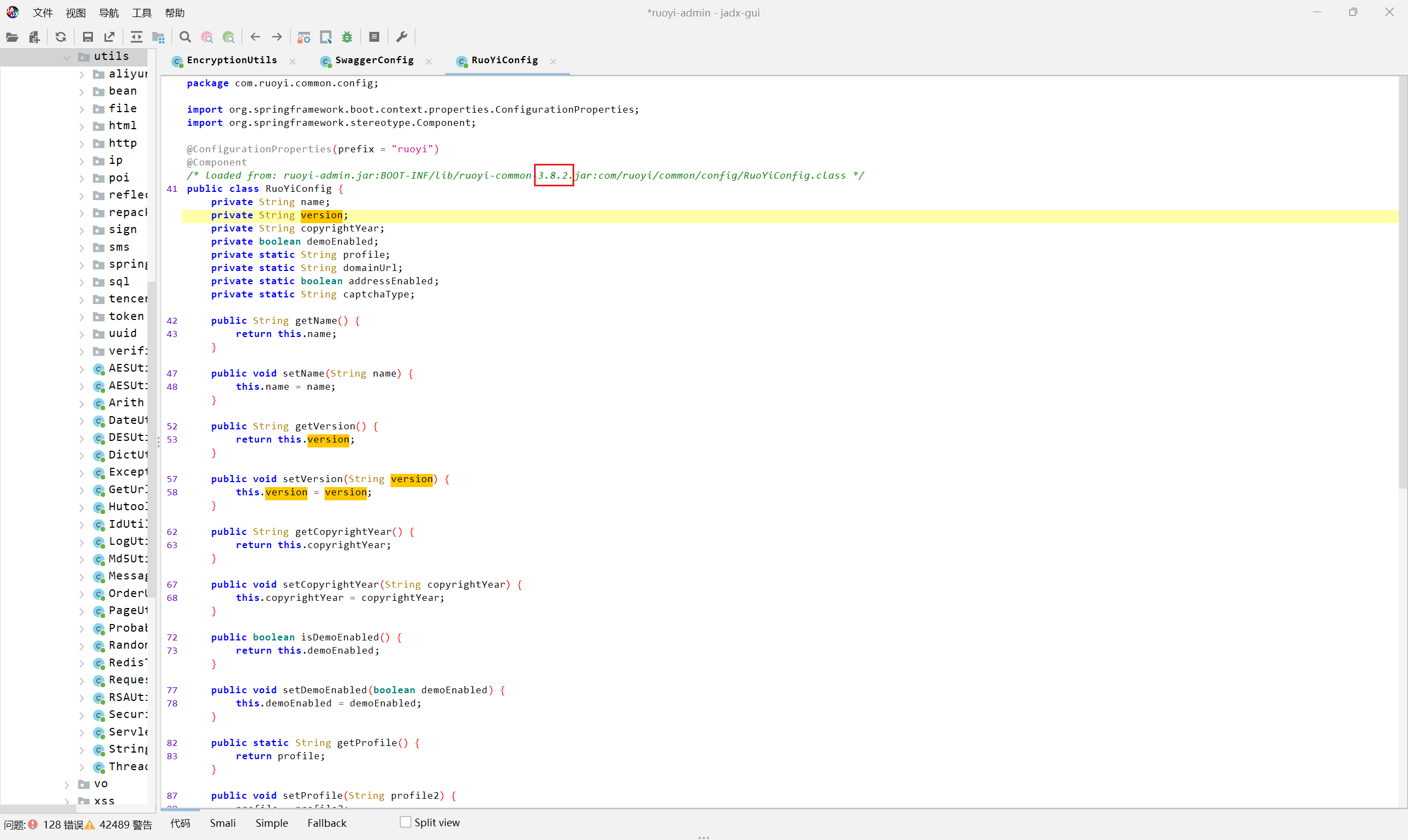

15. 该网站的系统接口文档版本号为

或从jar包里找(数据库中没有相关记录)

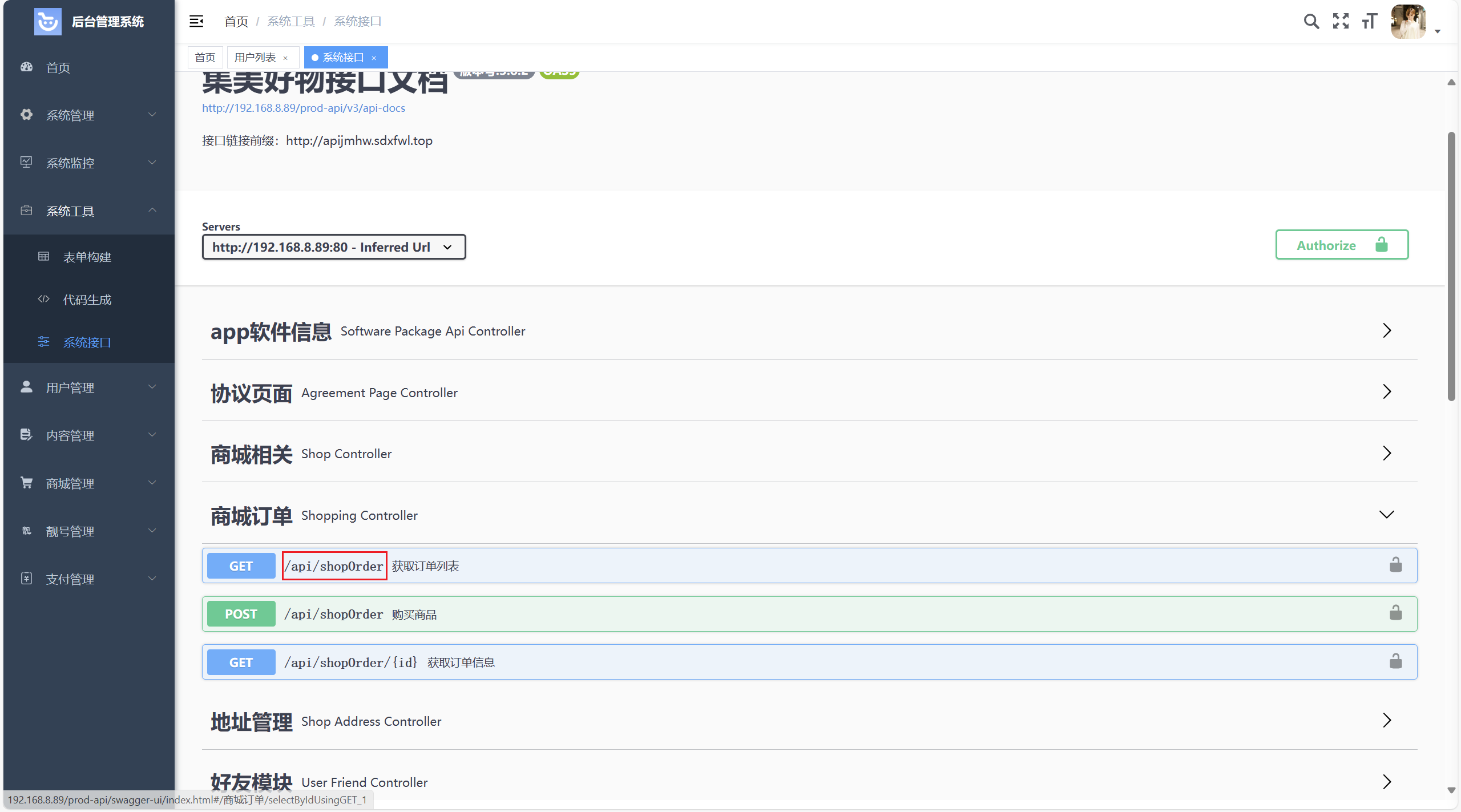

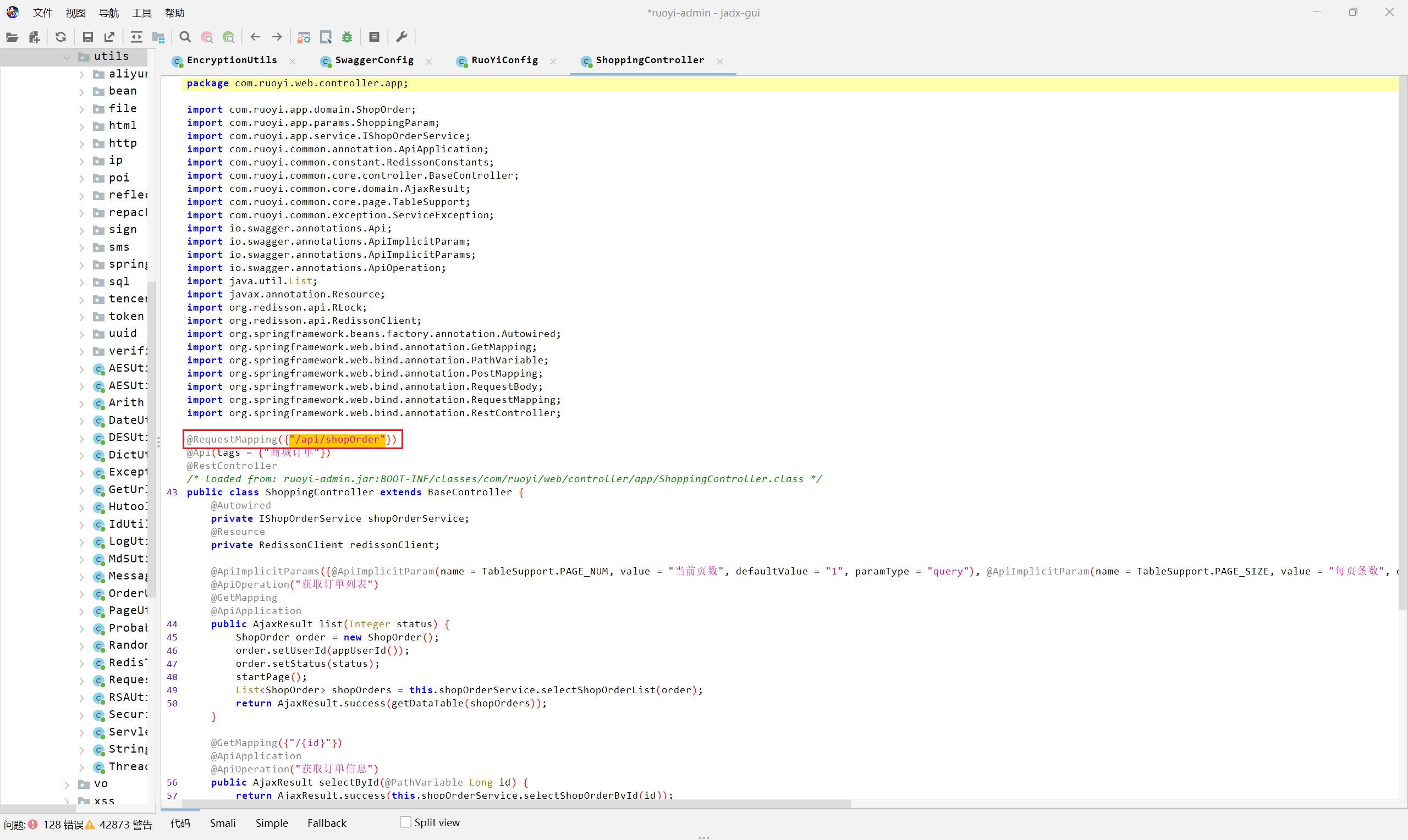

16.该网站获取订单列表的接口

可以jar包爆搜订单列表

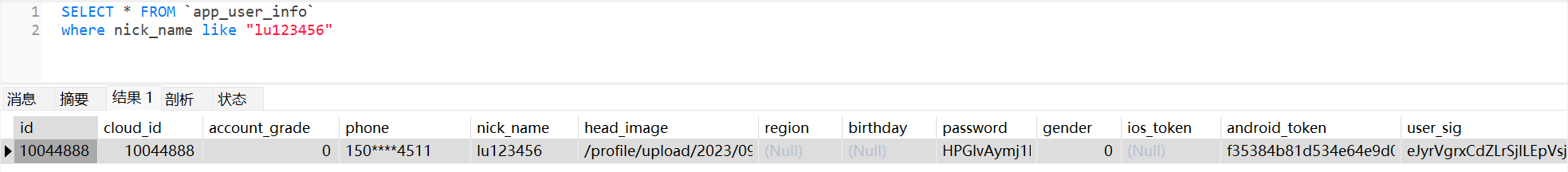

17. 受害人卢某的用户ID

在手机的微信里有其账号信息,账号lu123456

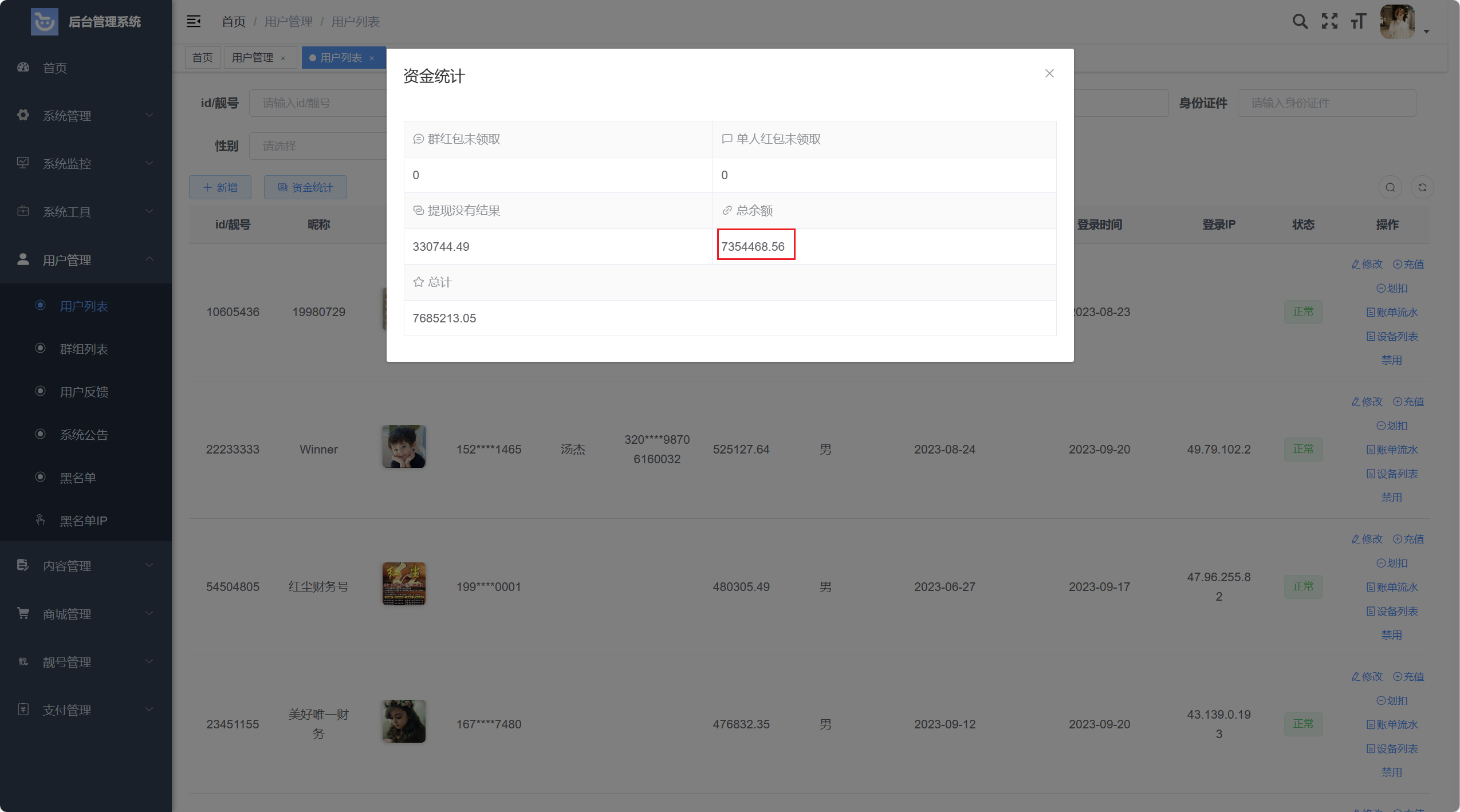

18. 受害人卢某一共充值了多少钱

19. 网站设置的单次抽奖价格为多少元

20. 网站显示的总余额数是

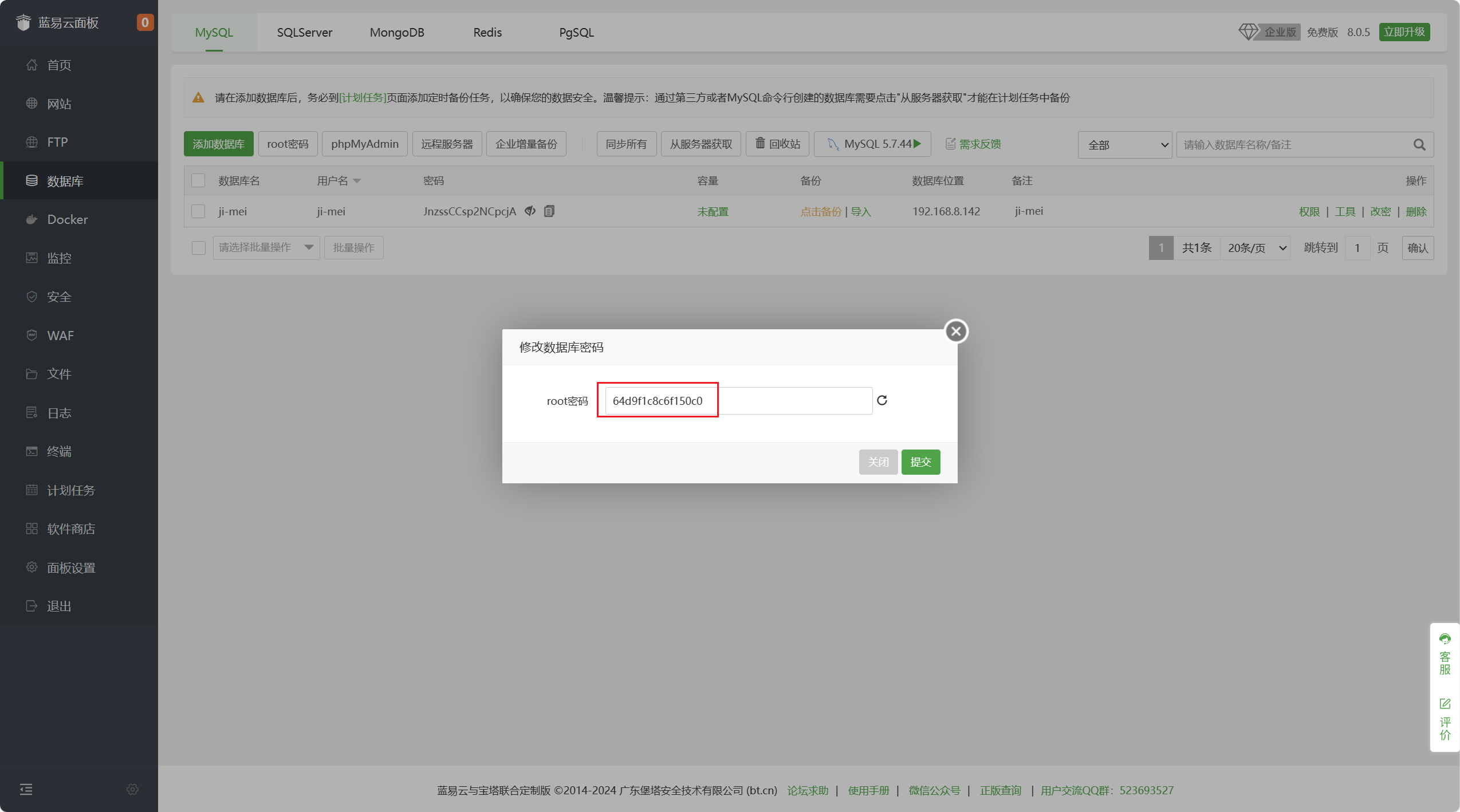

21. 网站数据库的root密码

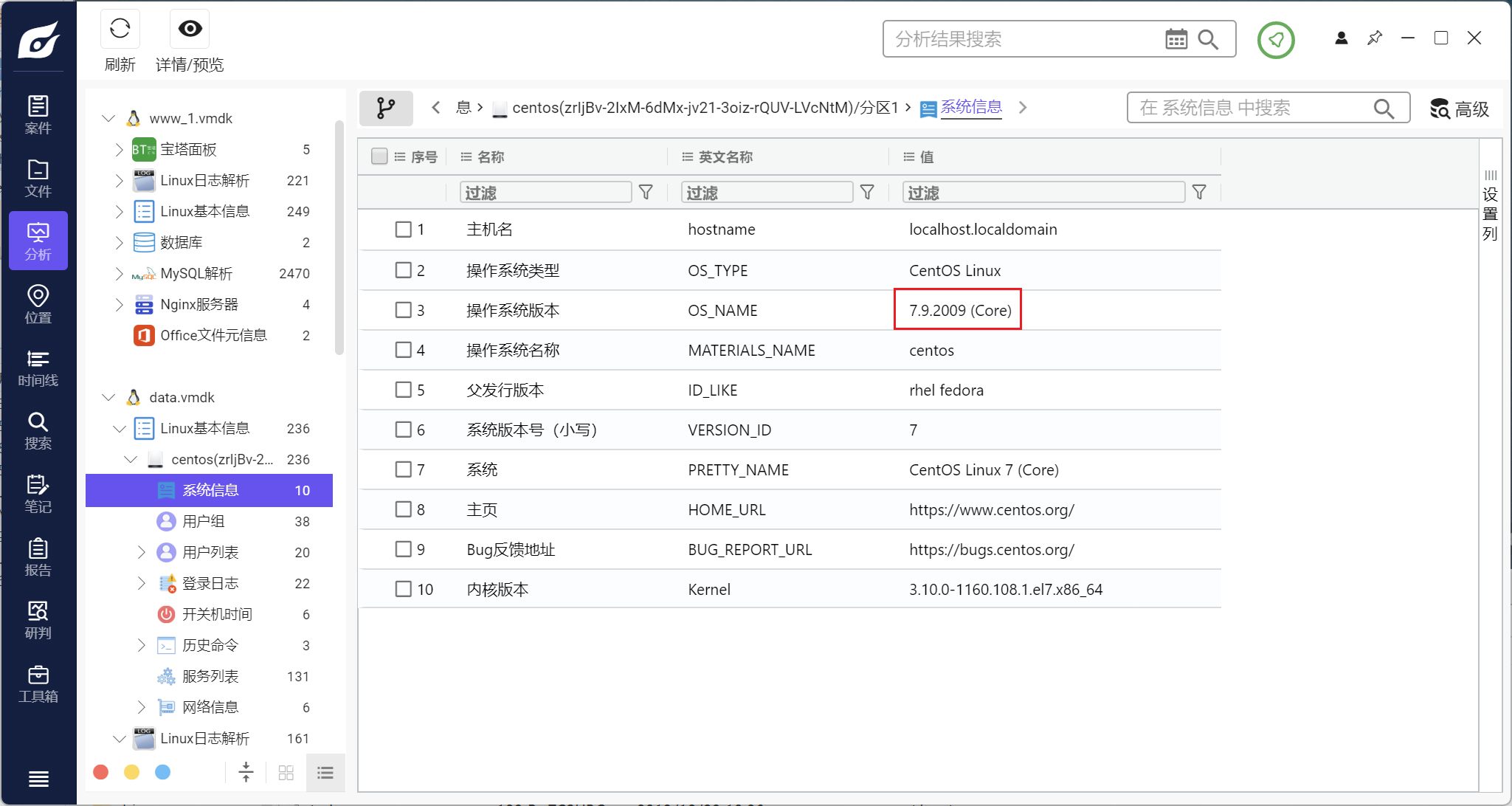

22. 数据库服务器的操作系统版本是

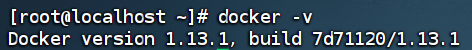

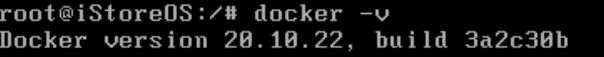

23. 数据库服务器的Docker Server版本是

1 | docker -v |

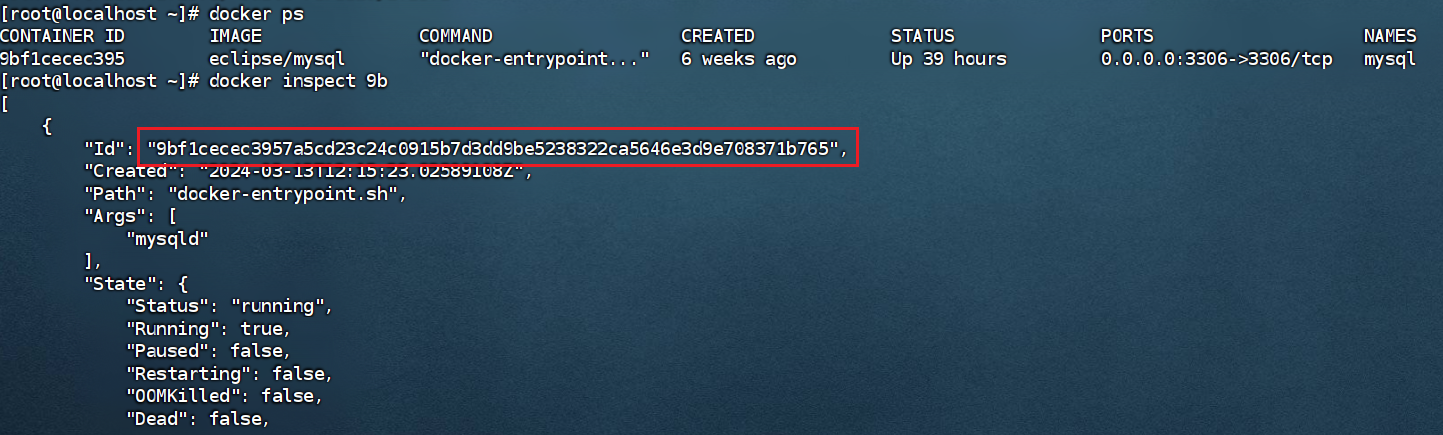

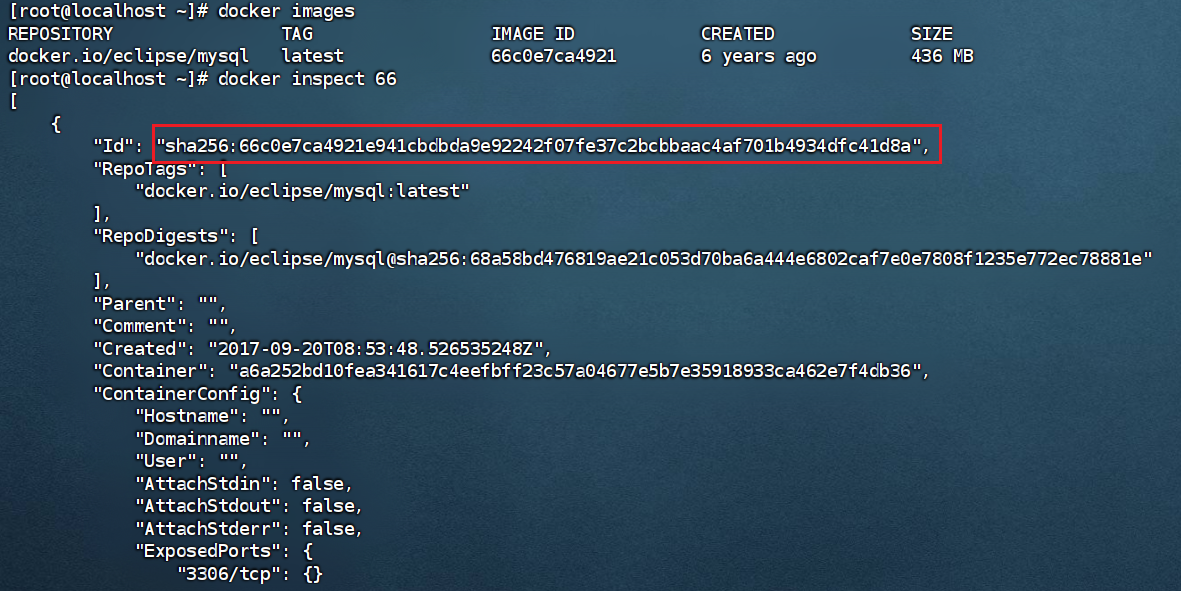

24. 数据库服务器中数据库容器的完整ID是

25. 数据库服务器中数据库容器使用的镜像ID

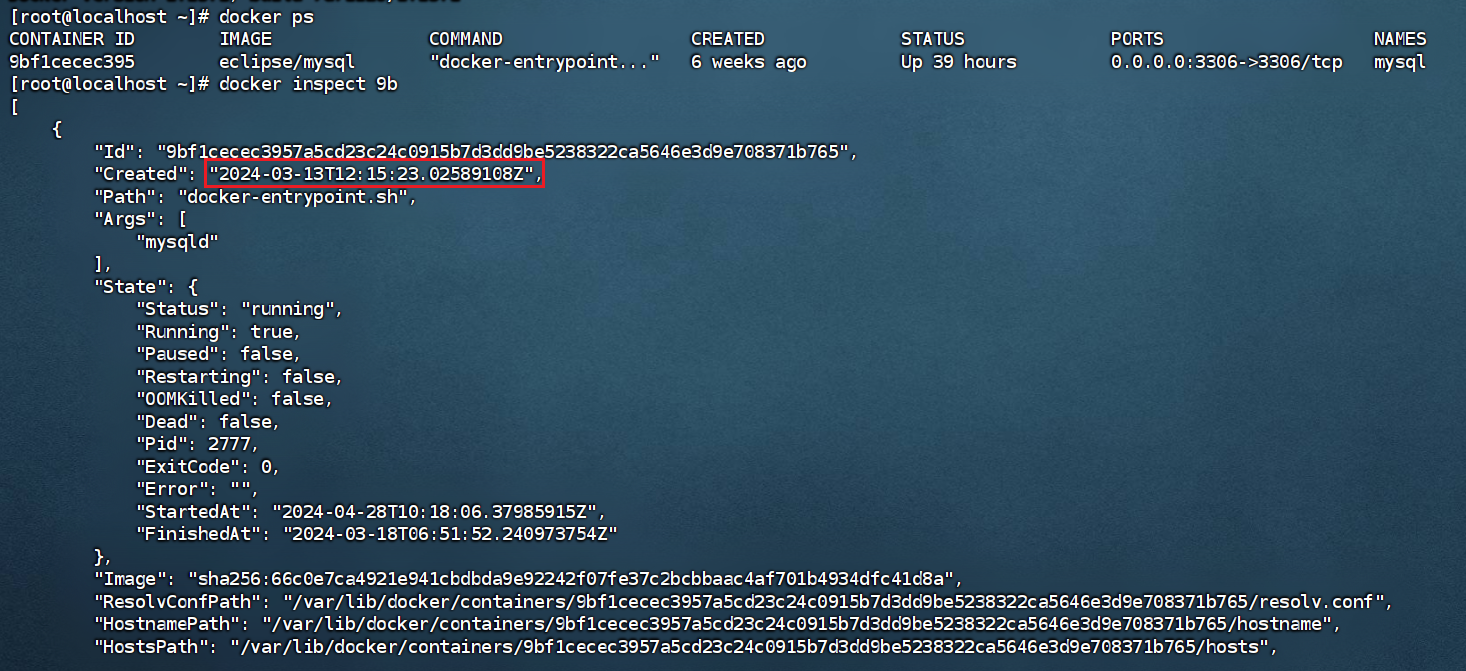

26. 数据库服务器中数据库容器创建的北京时间

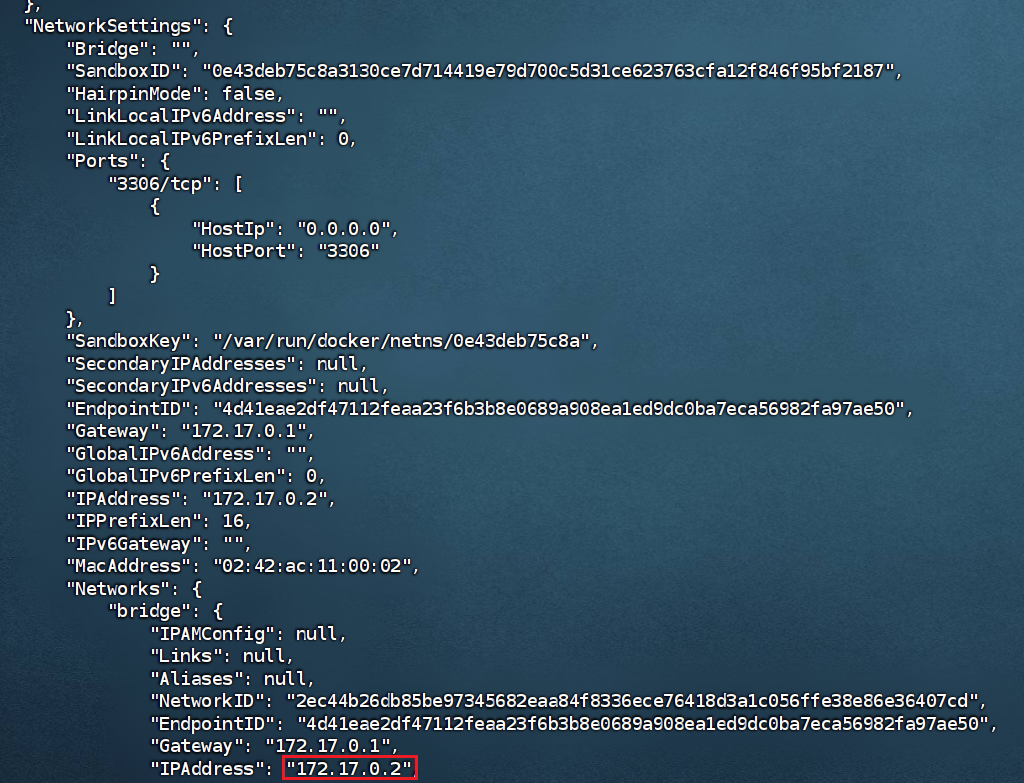

27. 数据库服务器中数据库容器的ip是

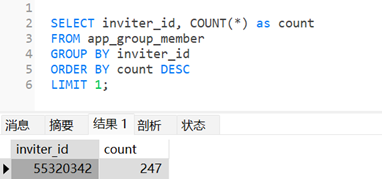

28. 分析数据库数据,在该平台邀请用户进群最多的用户的登录IP是

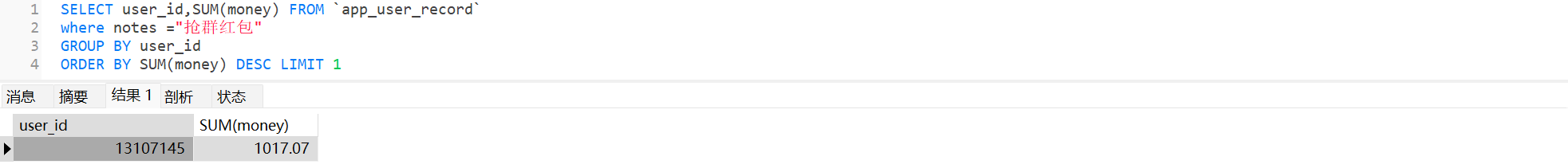

29. 分析数据库数据,在该平台抢得最多红包金额的用户的登录IP是

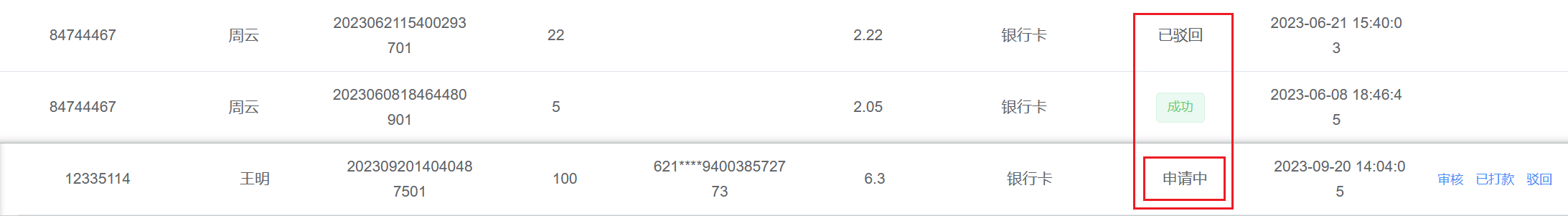

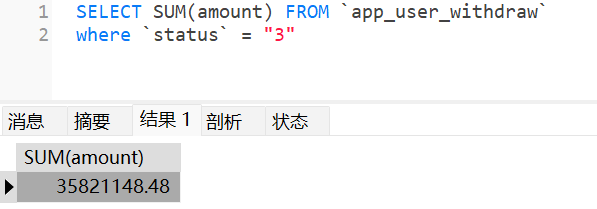

30. 数据库中记录的提现成功的金额总记是多少(不考虑手续费)10 分

共有三种状态,成功的状态号status是3

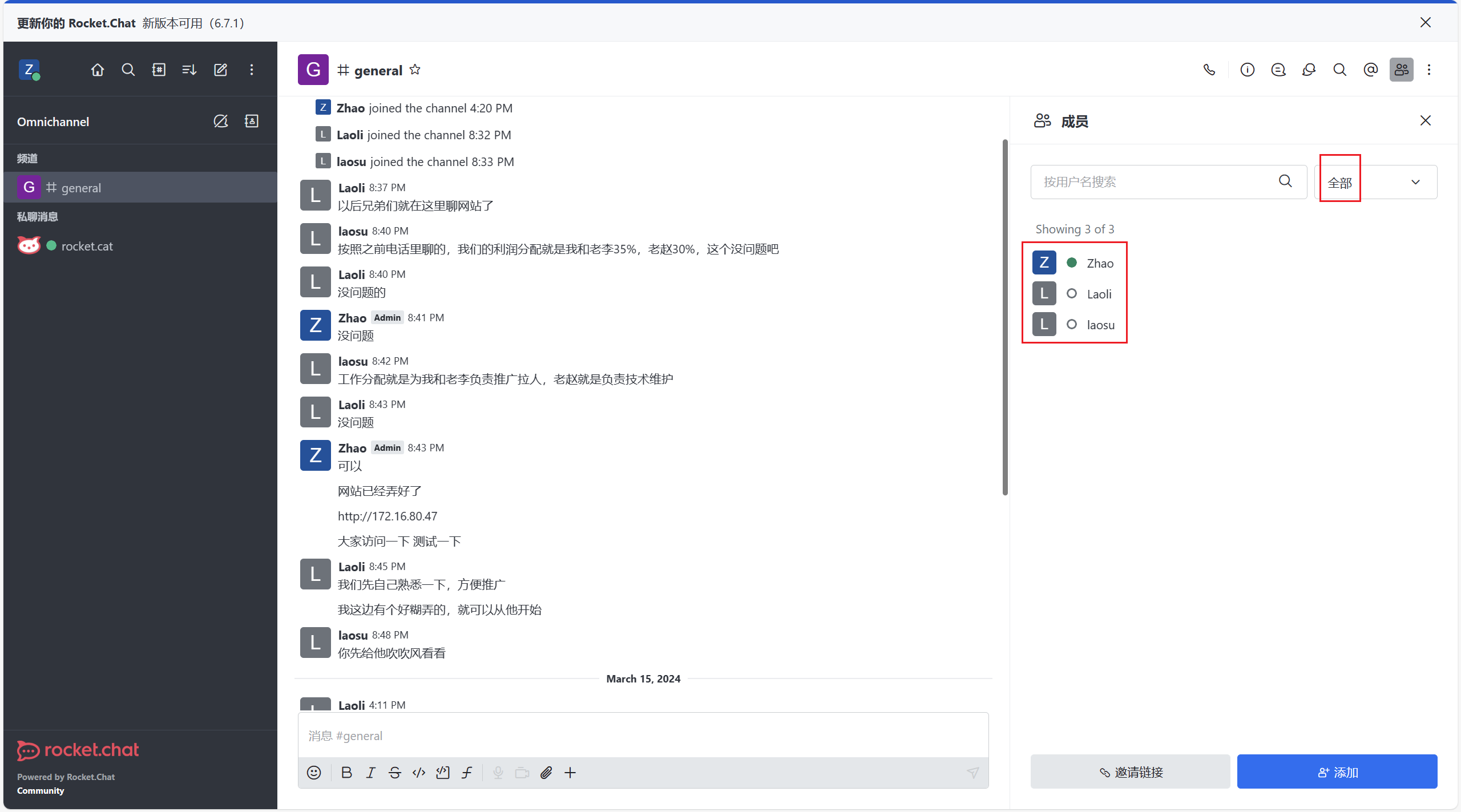

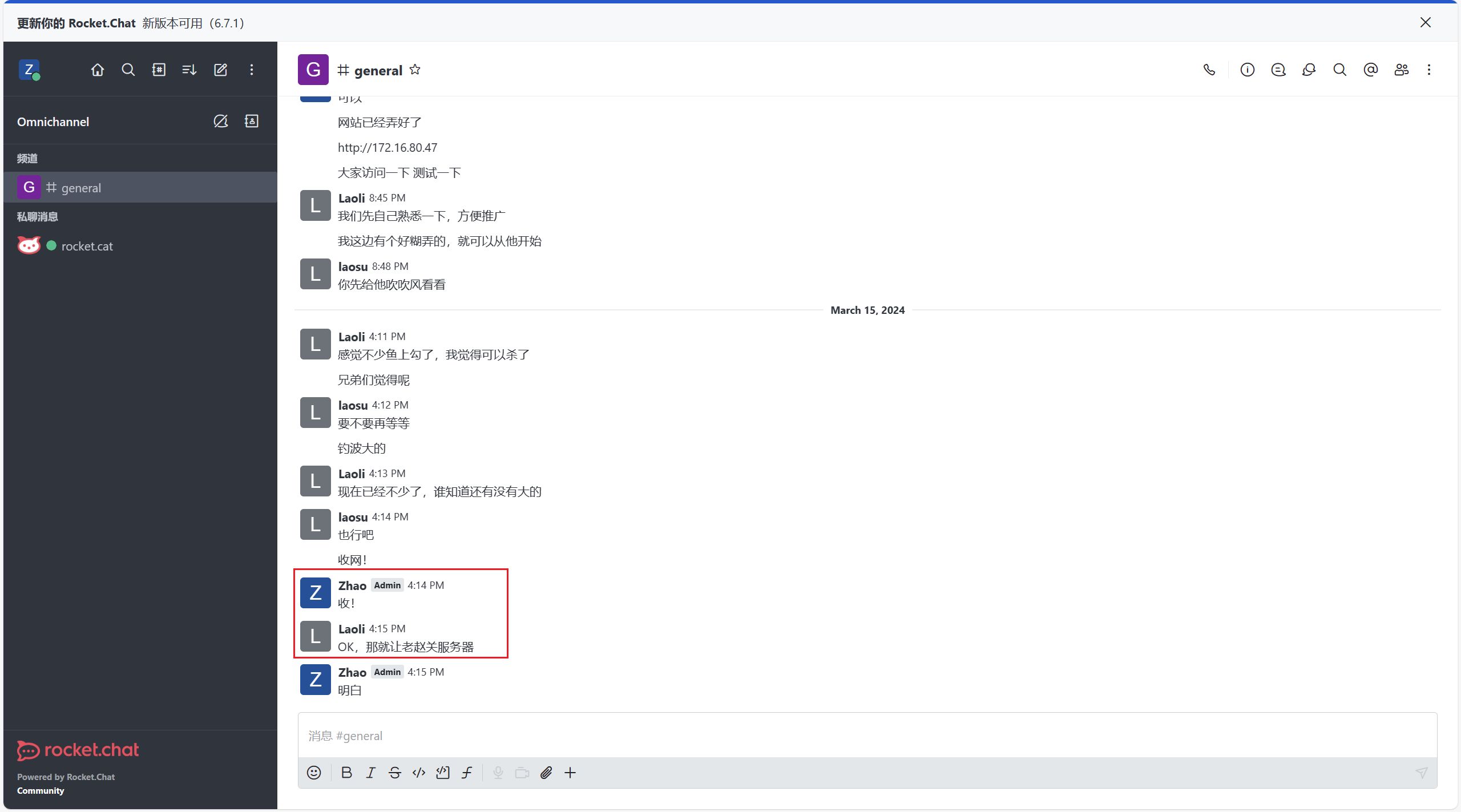

31. rocketchat服务器中,有几个真实用户?

进入聊天服务器

32. rocketchat服务器中,聊天服务的端口号是?

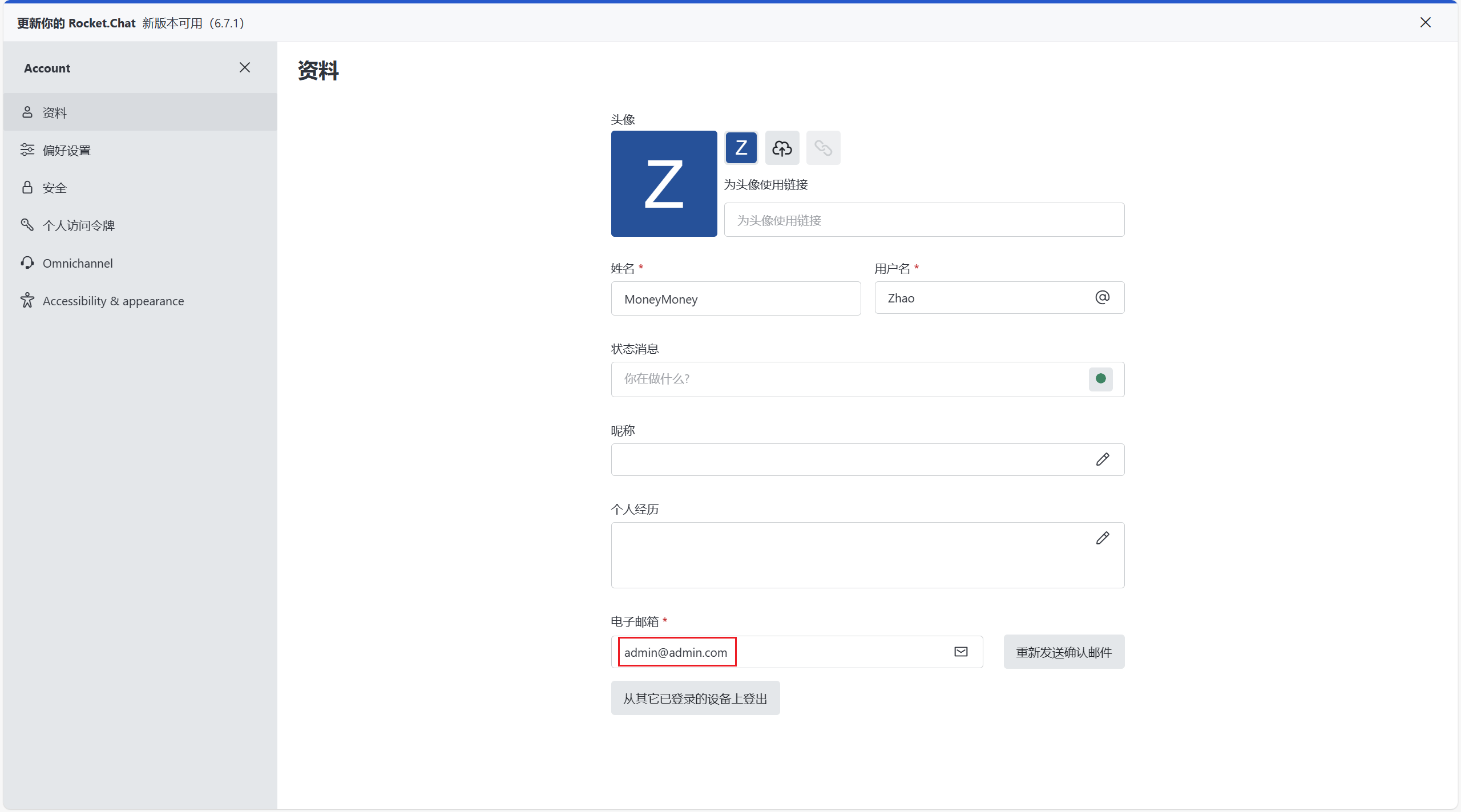

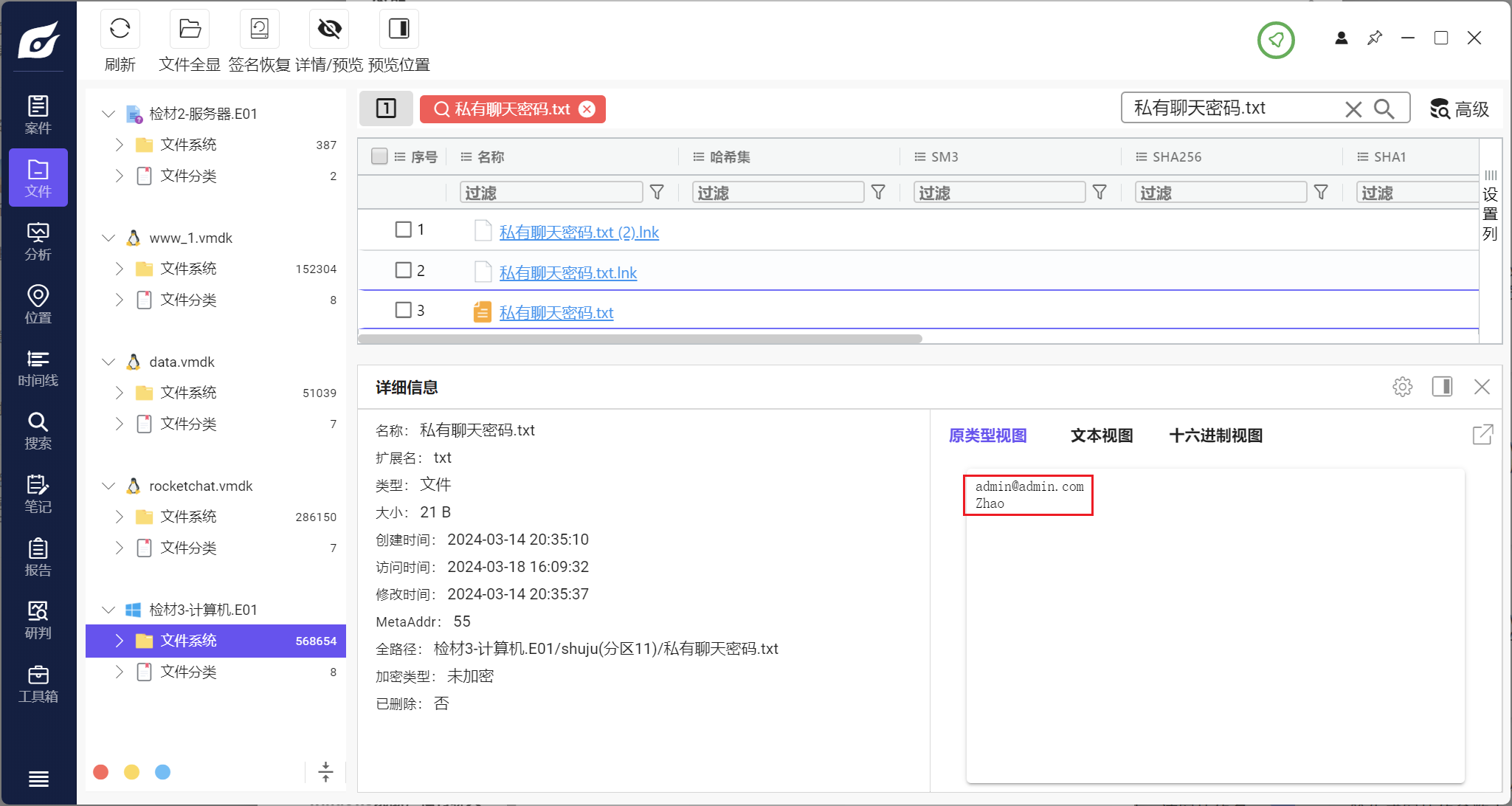

33. rocketchat服务器中,聊天服务的管理员的邮箱是?

34. rocketchat服务器中,聊天服务使用的数据库的版本号是?

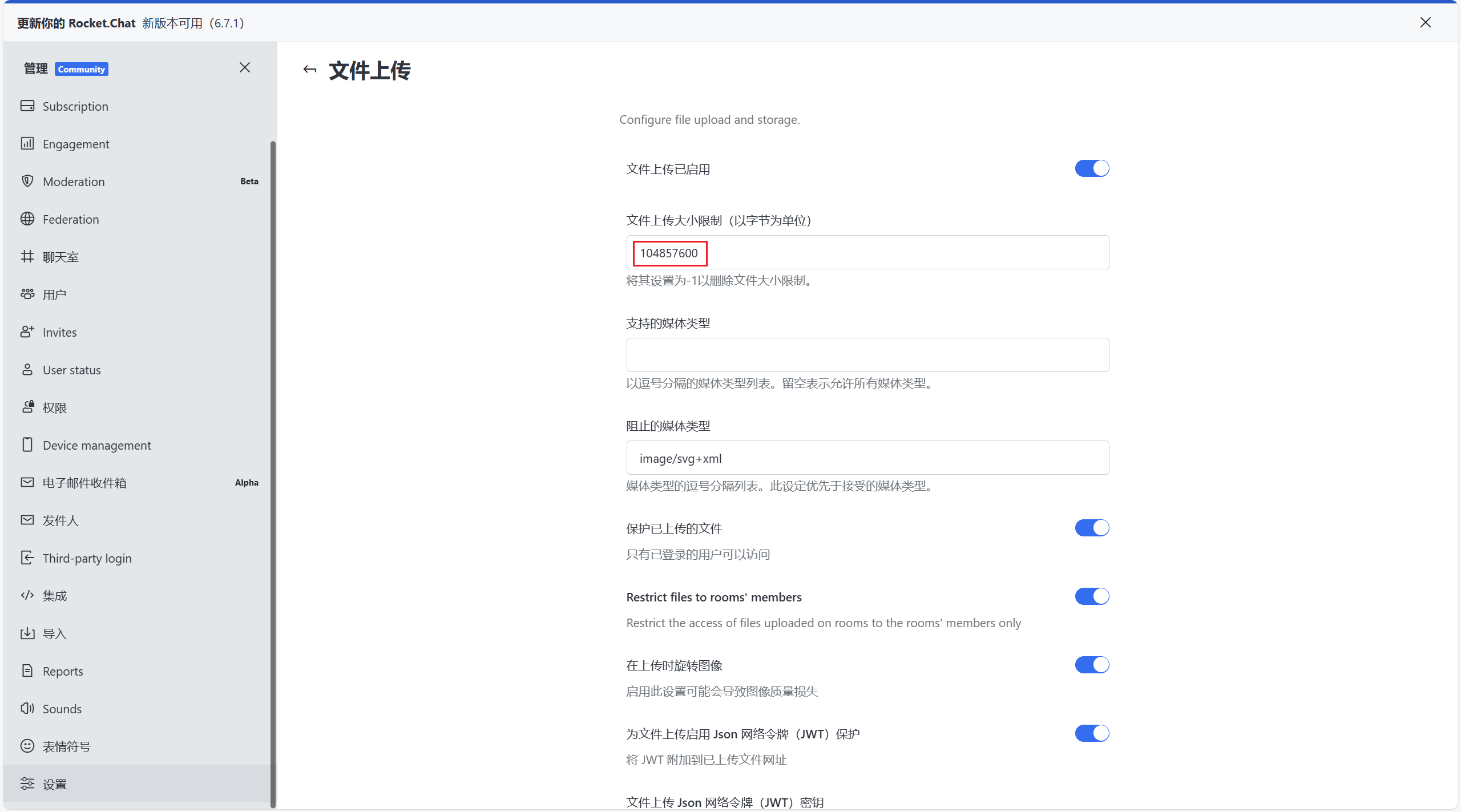

35. rocketchat服务器中,最大的文件上传大小是?

36. rocketchat服务器中,管理员账号的创建时间为?

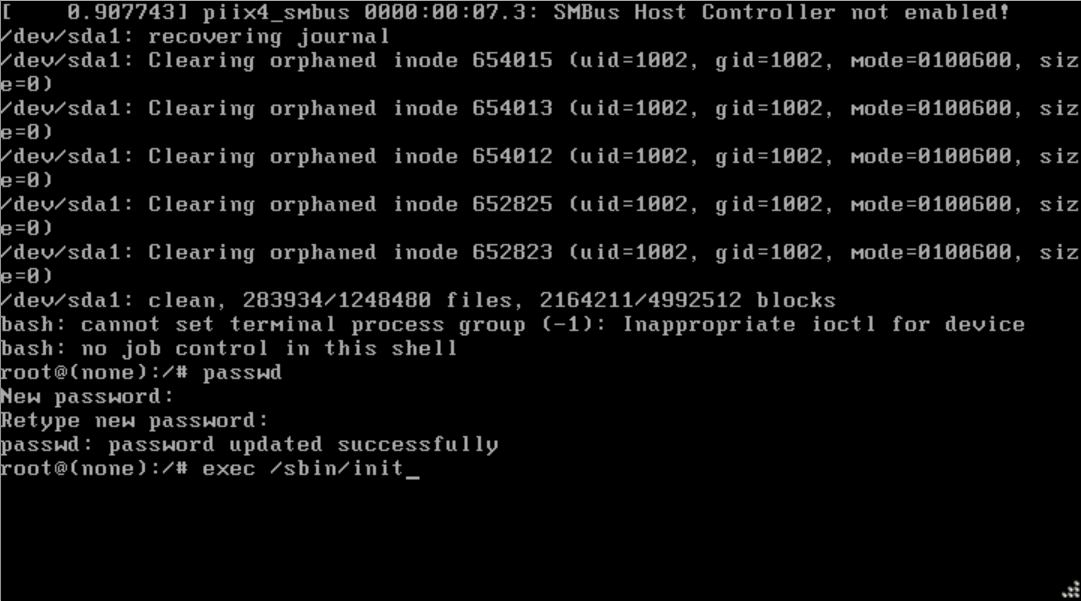

登录需要手动绕过密码

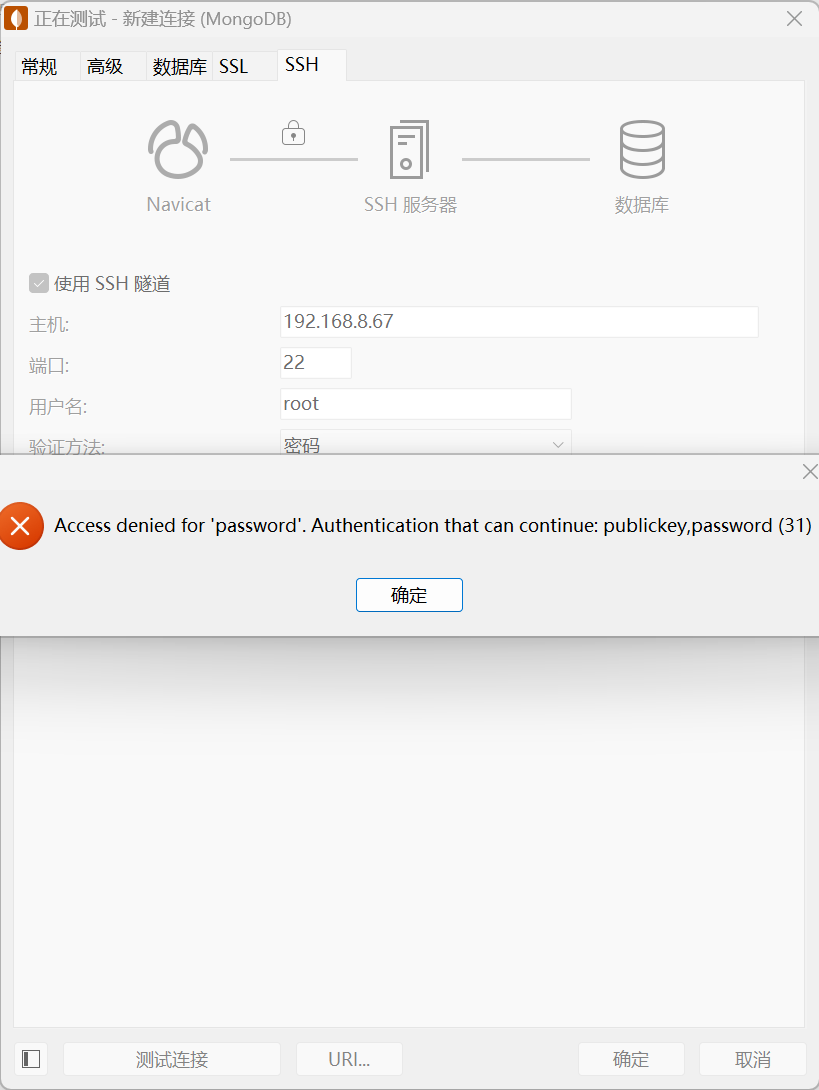

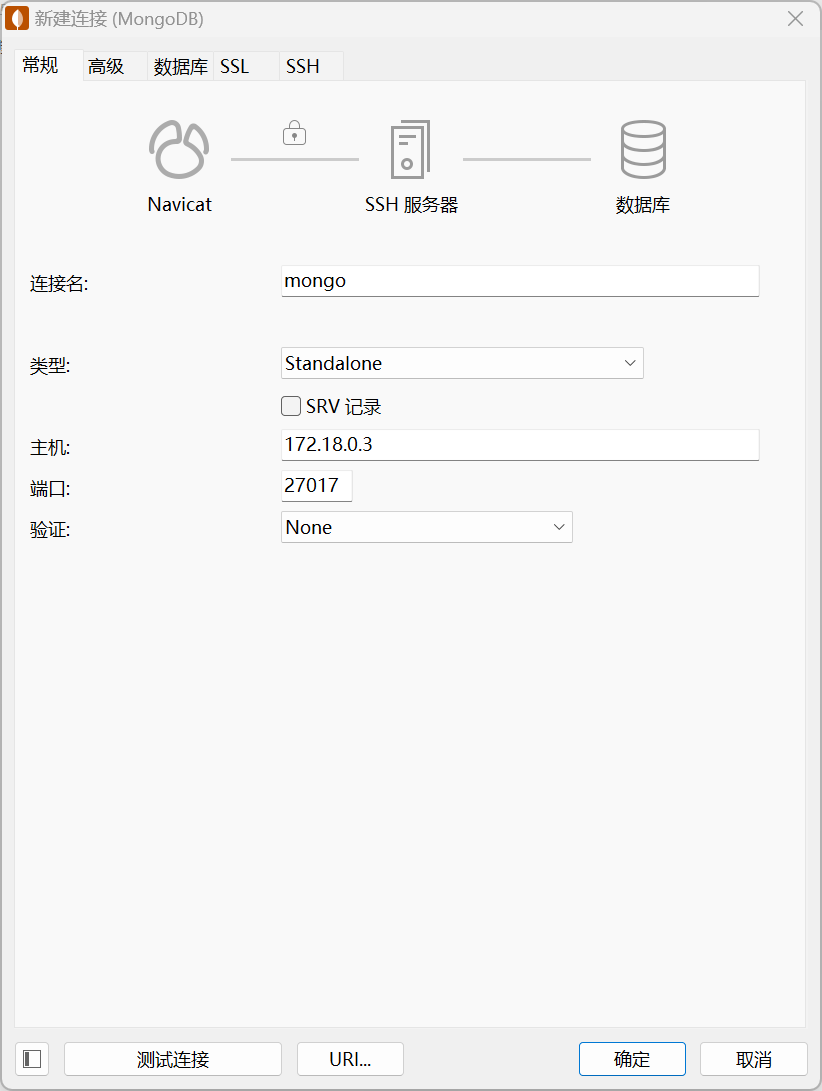

navicat连接数据库,发现爆ssh错误

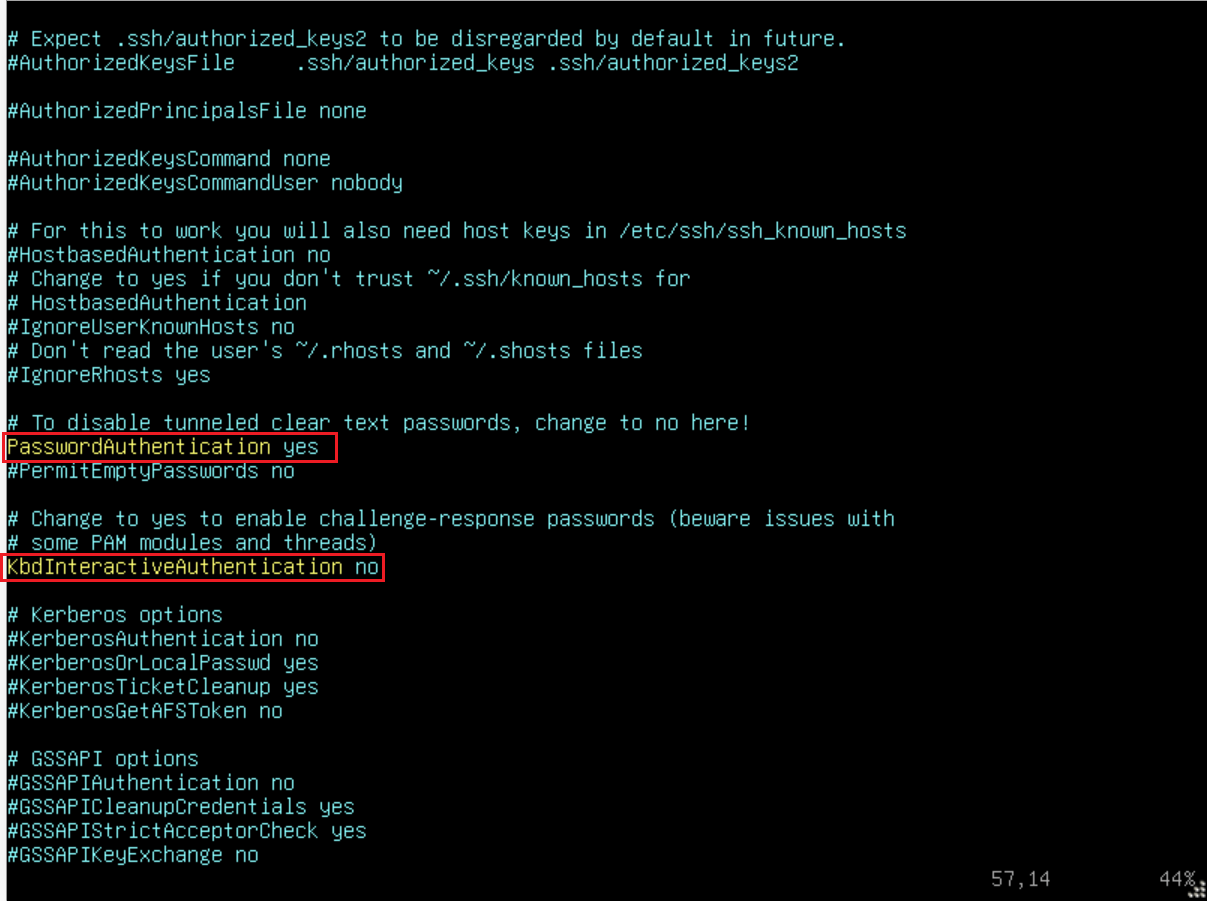

修改ssh配置文件

根据mongodb在doker中的ip配置navicat连接

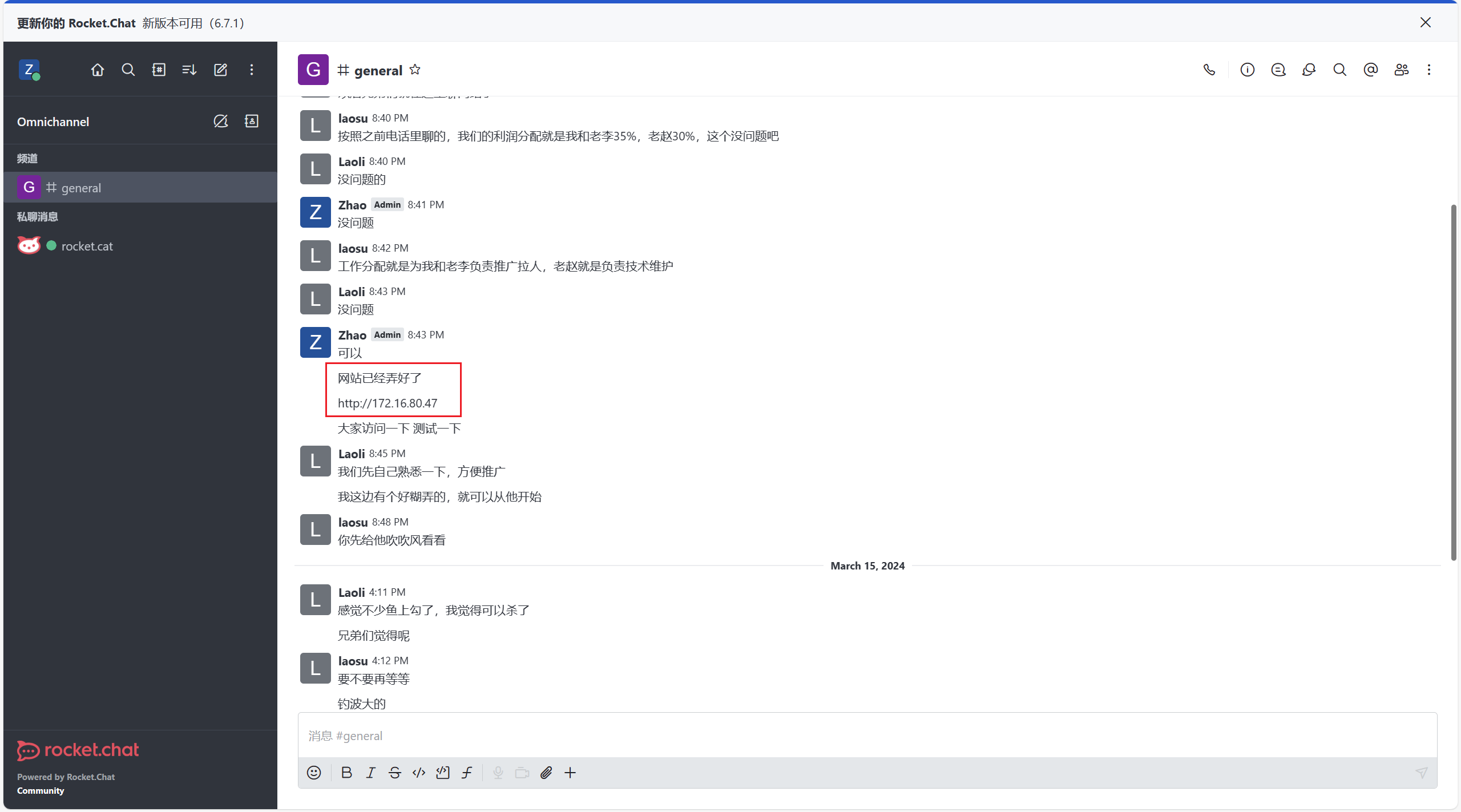

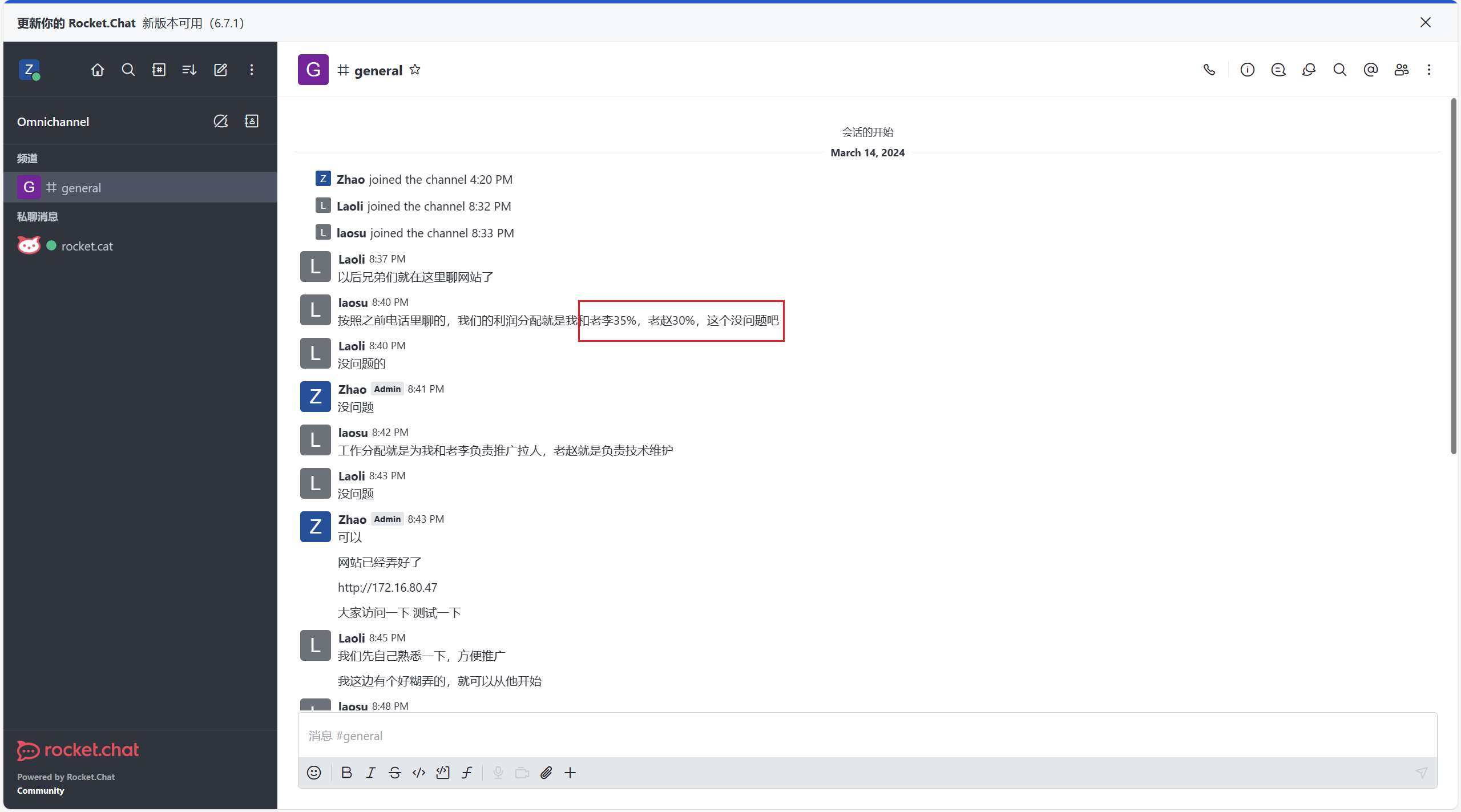

37. rocketchat服务器中,技术员提供的涉诈网站地址是?

38. 综合分析服务器,该团伙的利润分配方案中,老李的利润占比是多少

39. 综合分析服务器,该团队“杀猪盘”收网的可能时间段为

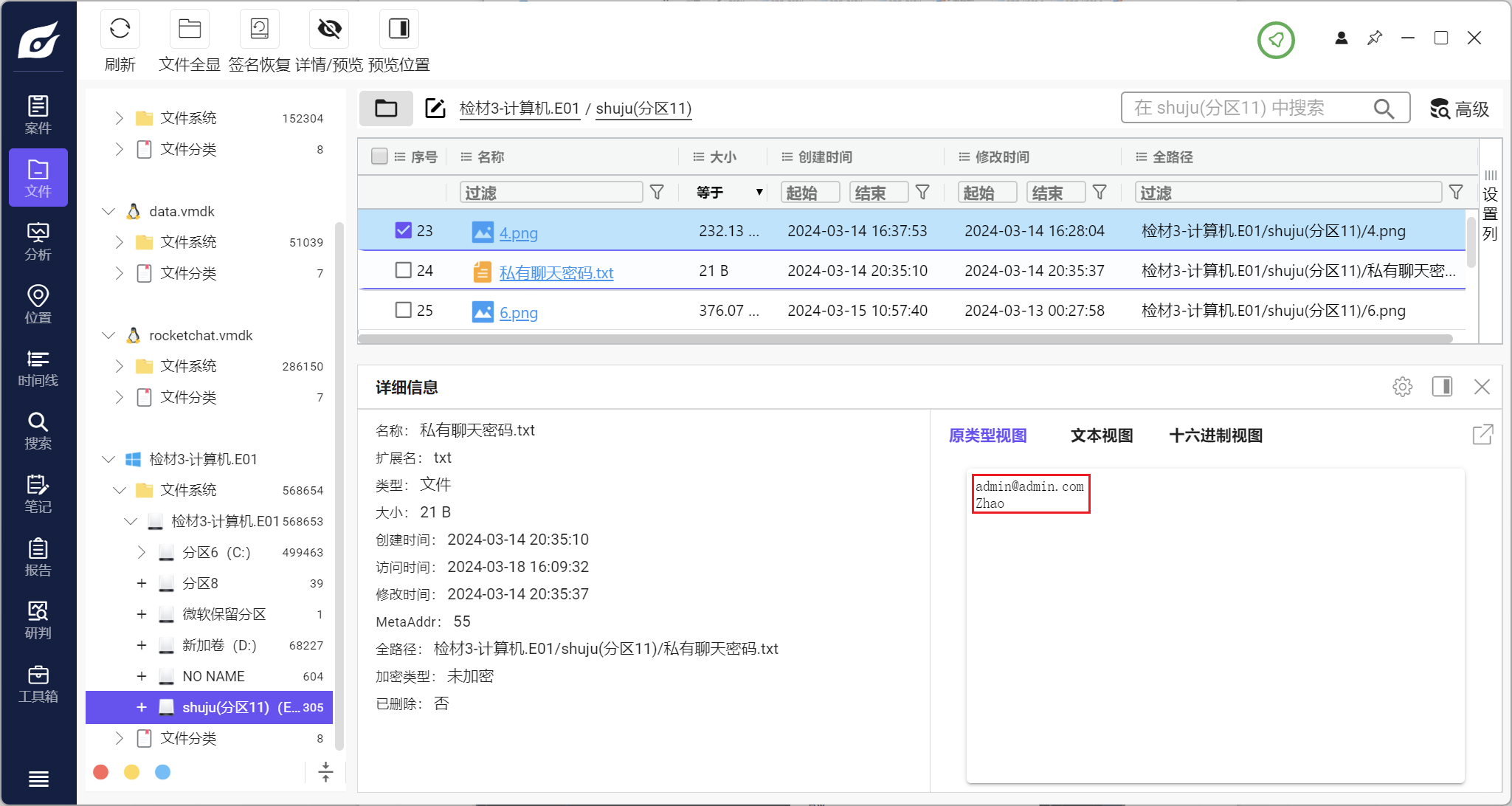

40. 请综合分析,警方未抓获的重要嫌疑人,其使用聊天平台时注册邮箱号为?

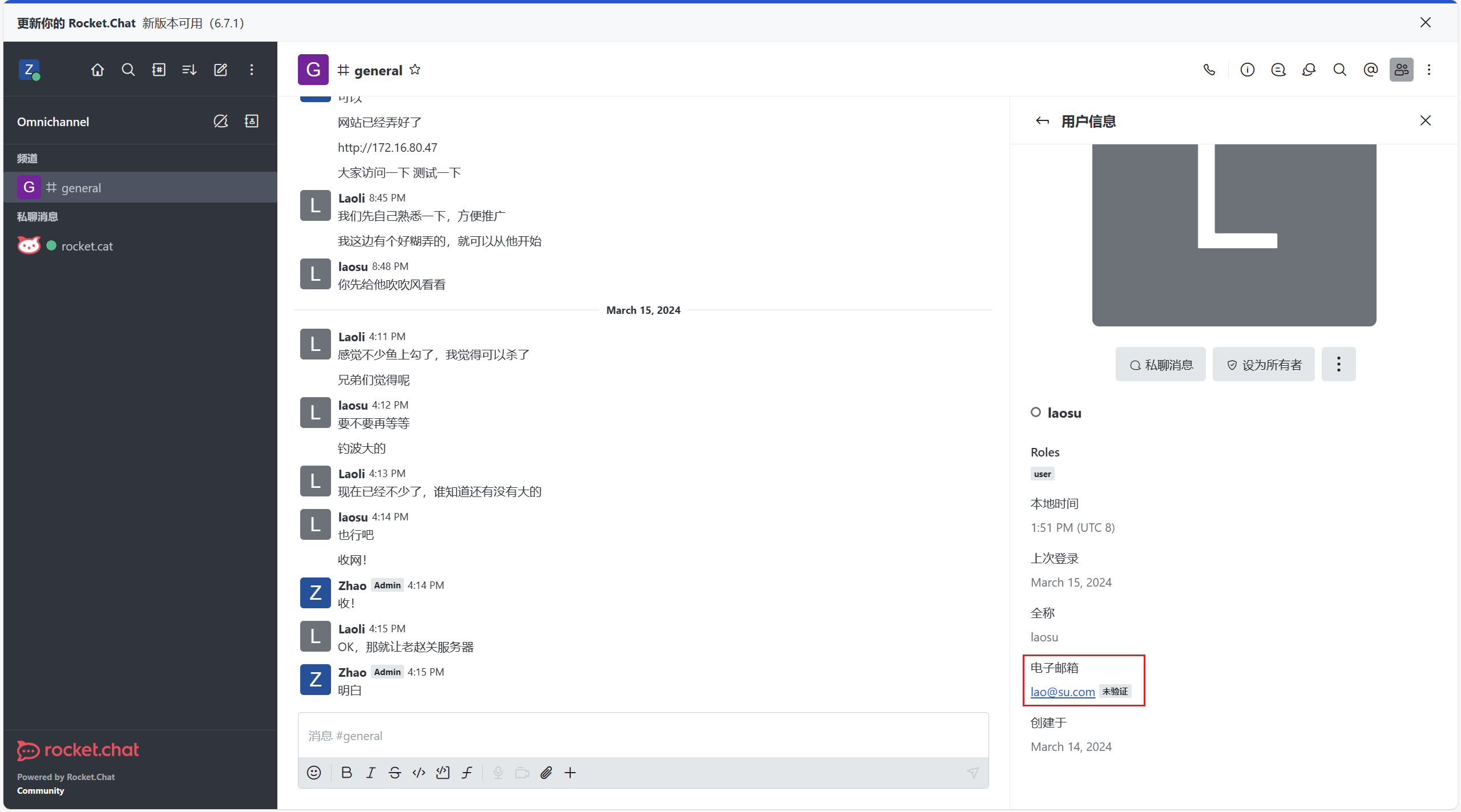

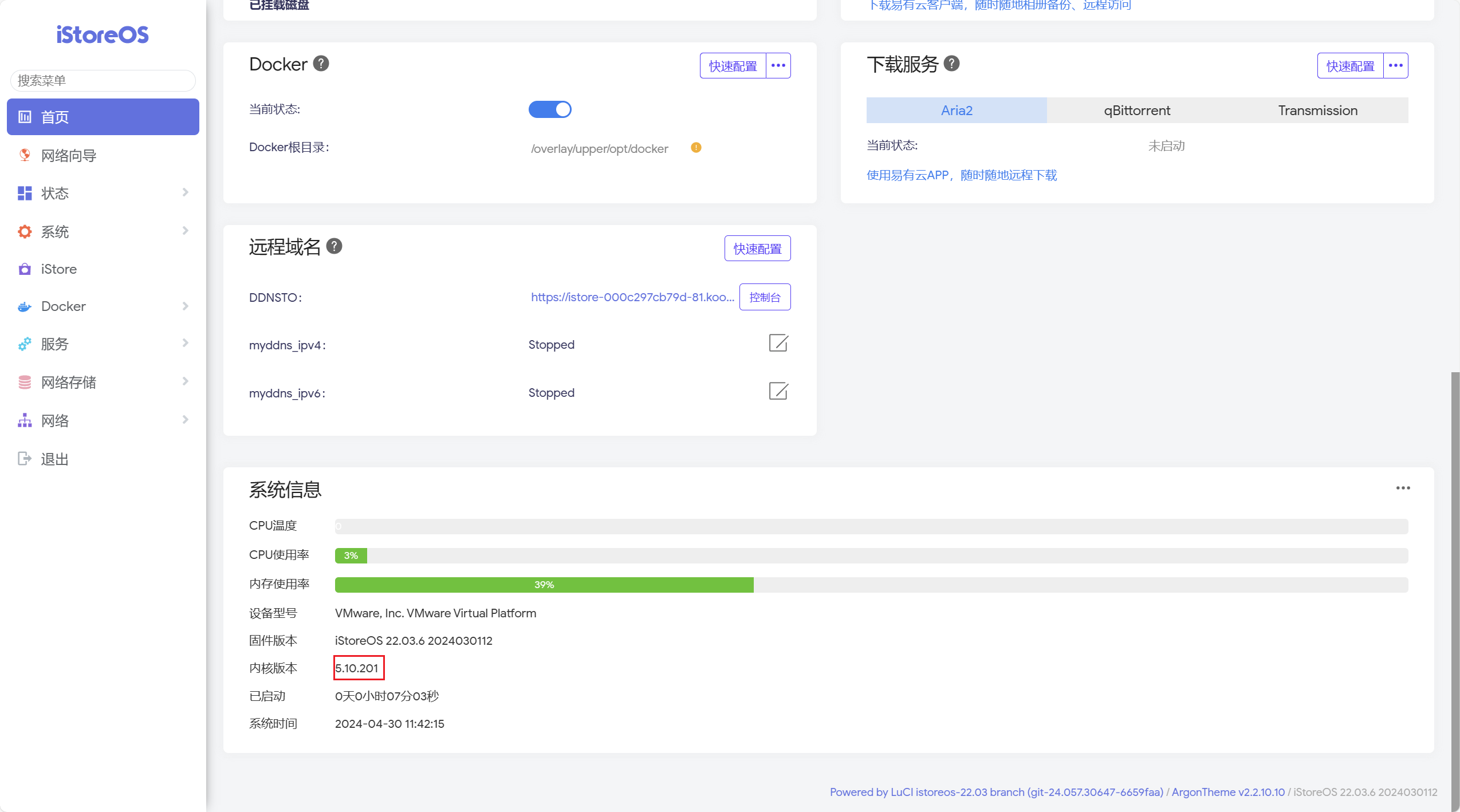

41. 分析openwrt镜像,该系统的主机名为

42. 分析openwrt镜像,该系统的内核版本为

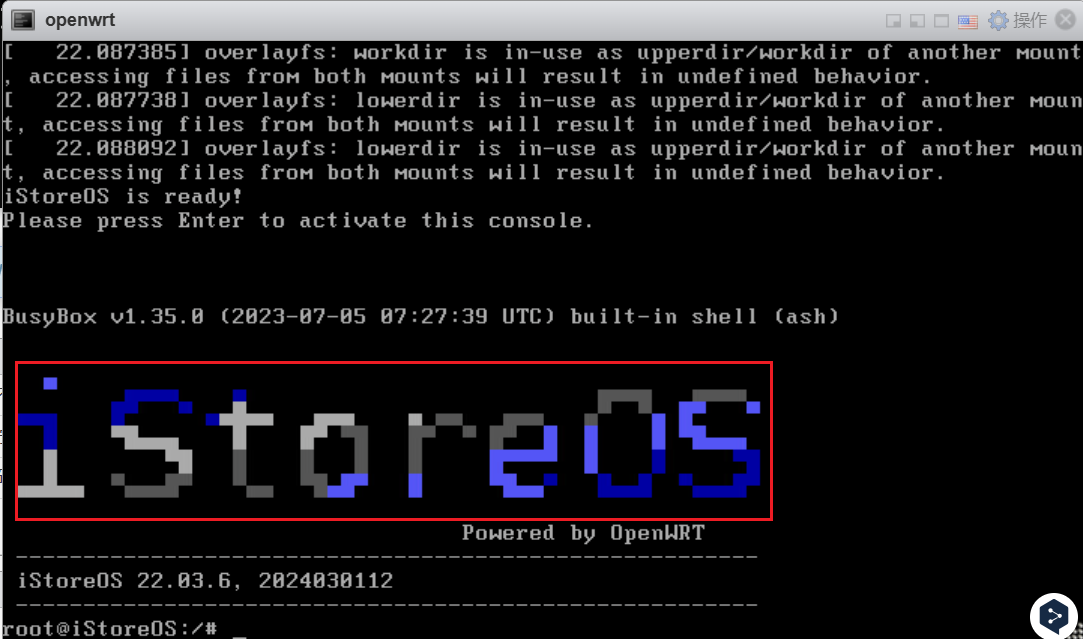

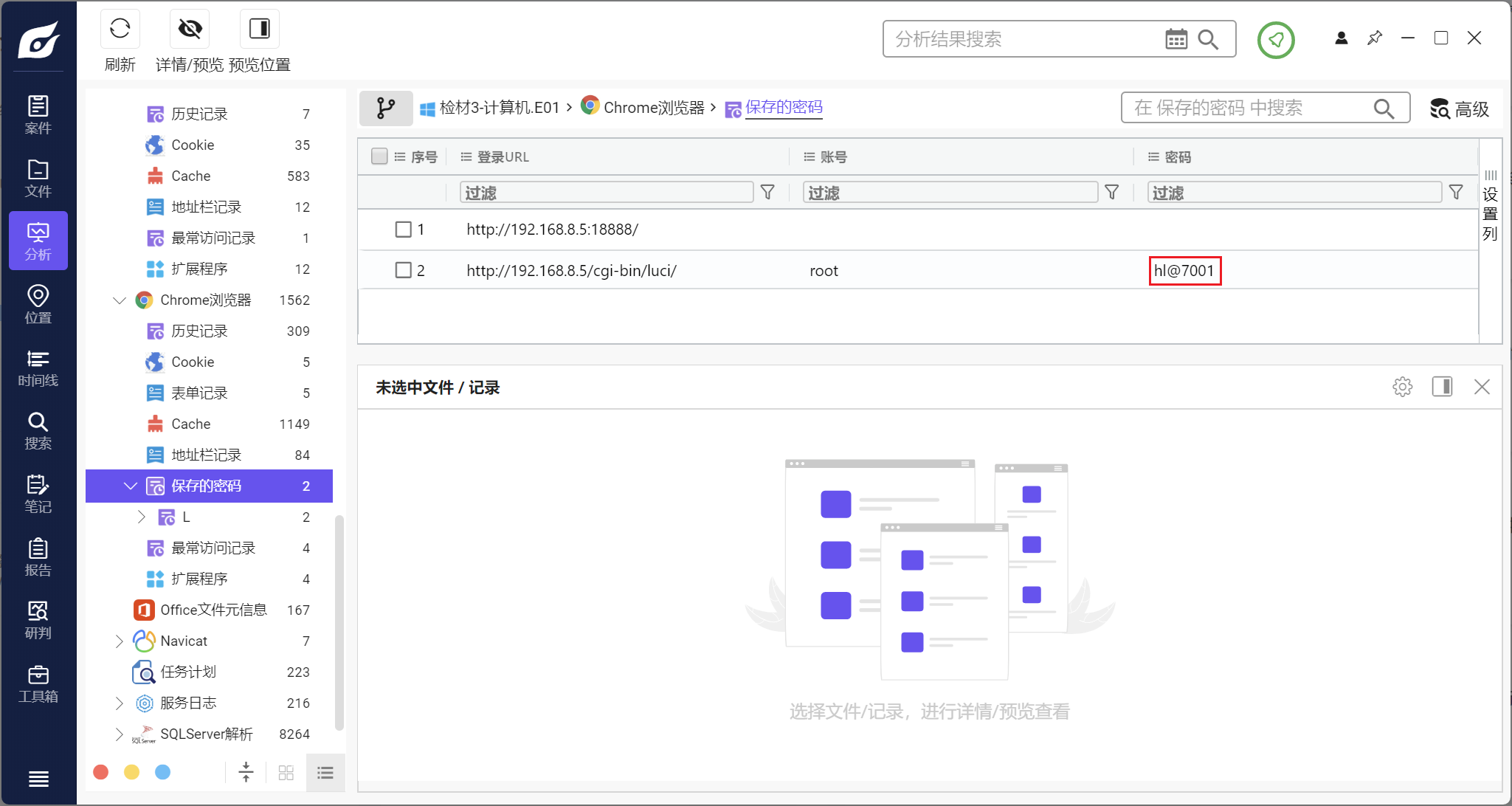

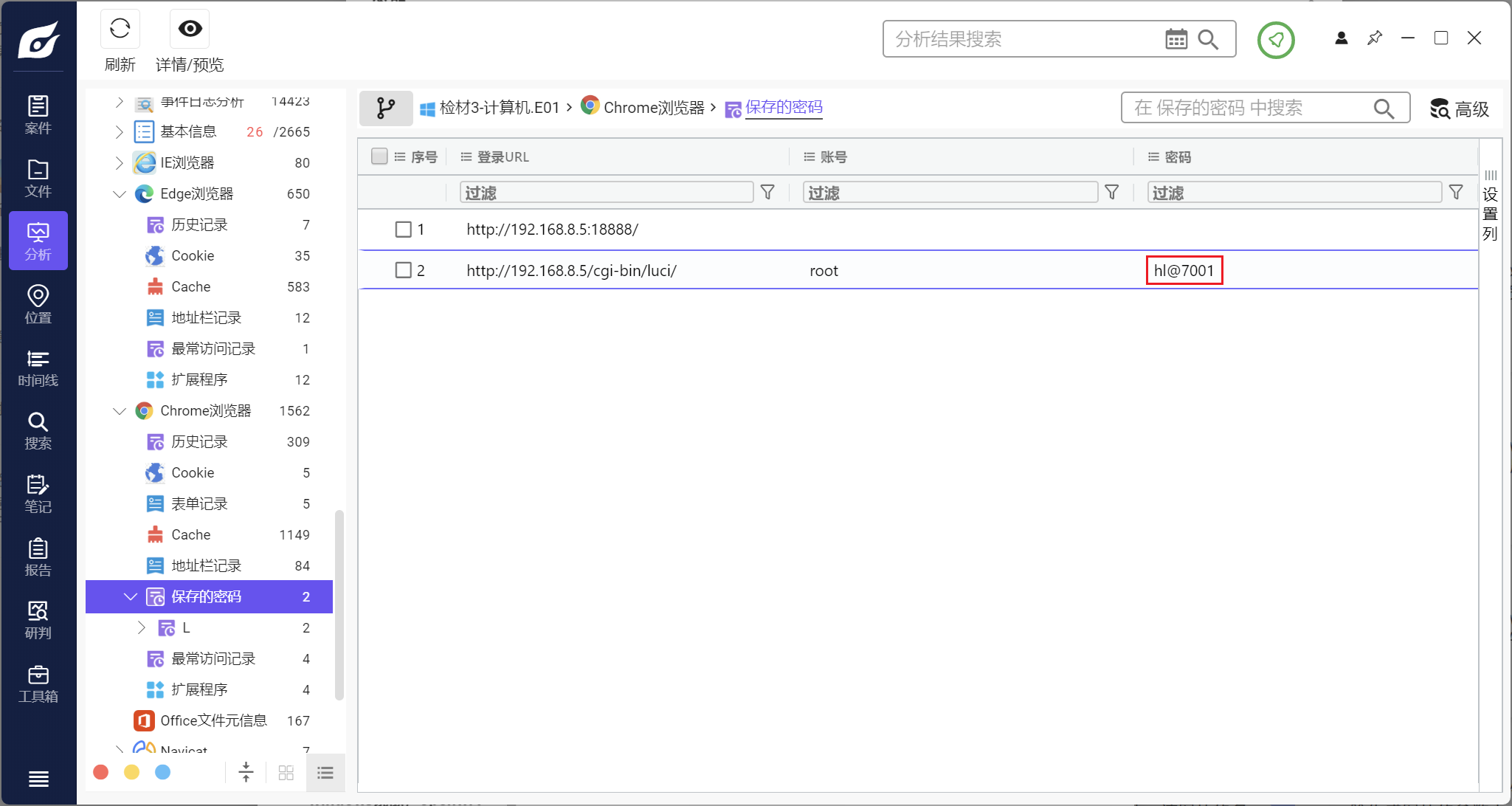

登录密码在pc浏览器密码中

43. 分析openwrt镜像,该静态ip地址为

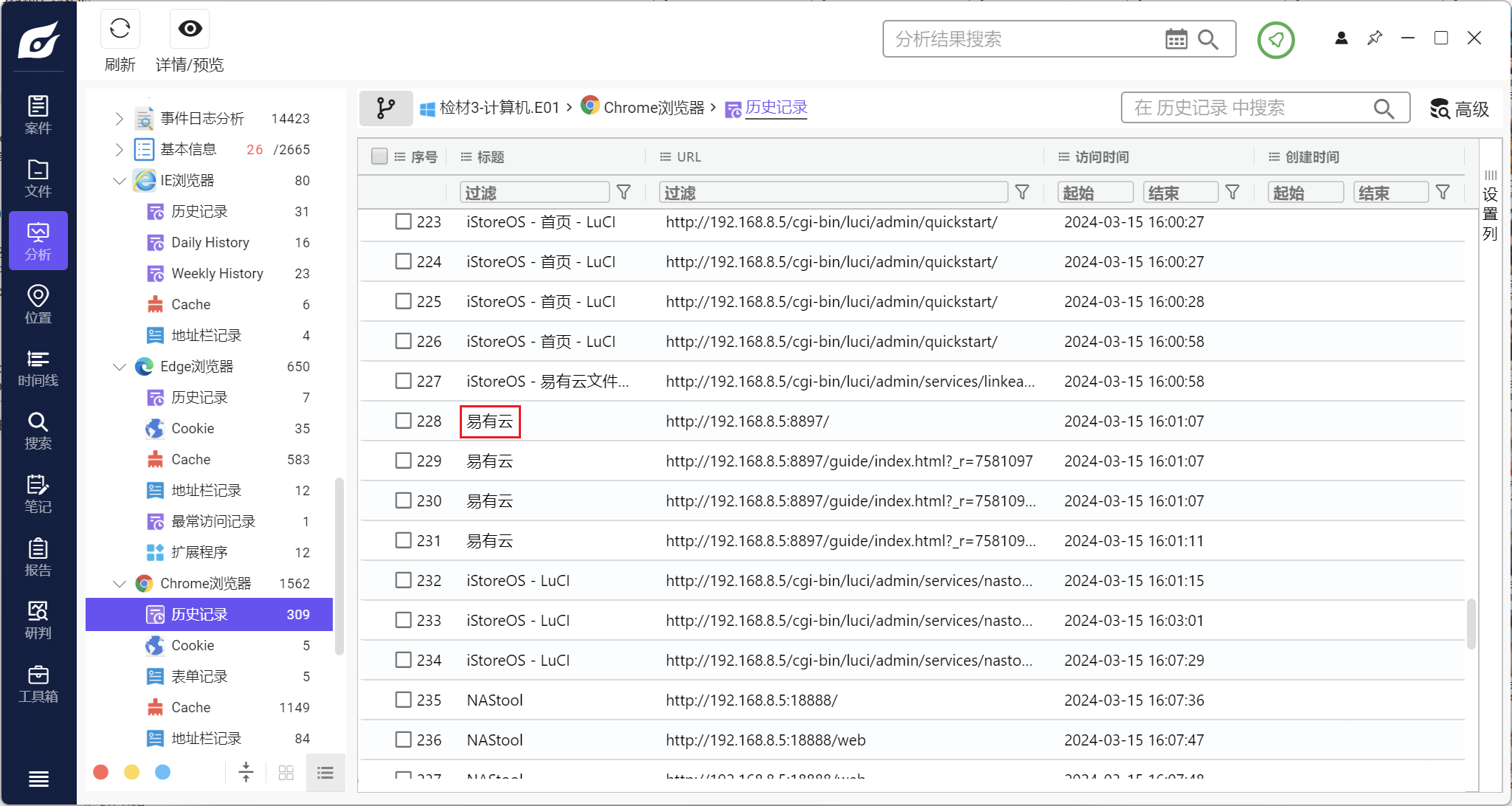

浏览器记录中

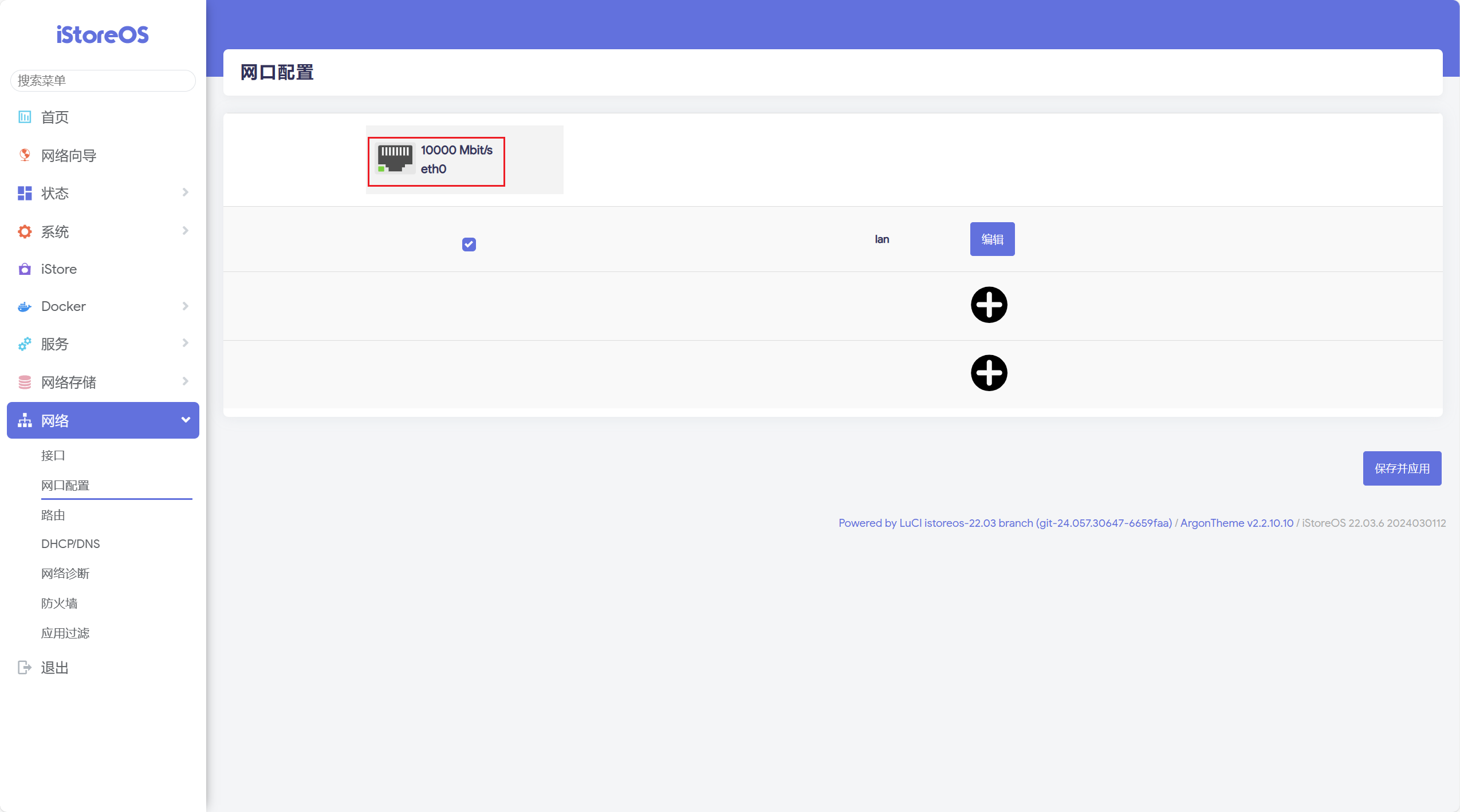

44. 分析openwrt镜像,所用网卡的名称为

45. 分析openwrt镜像,该系统中装的docker的版本号为

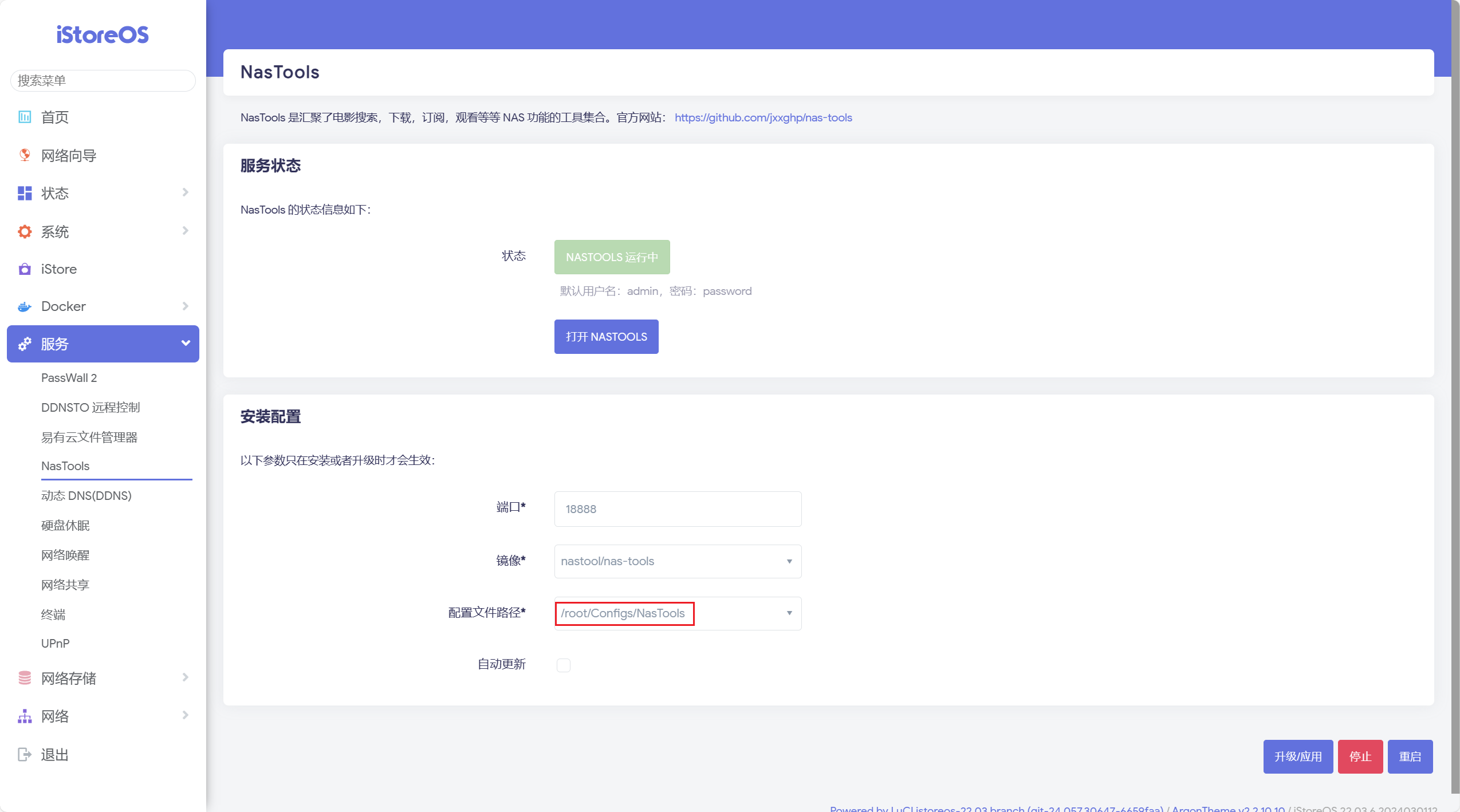

46. 分析openwrt镜像,nastools的配置文件路径为

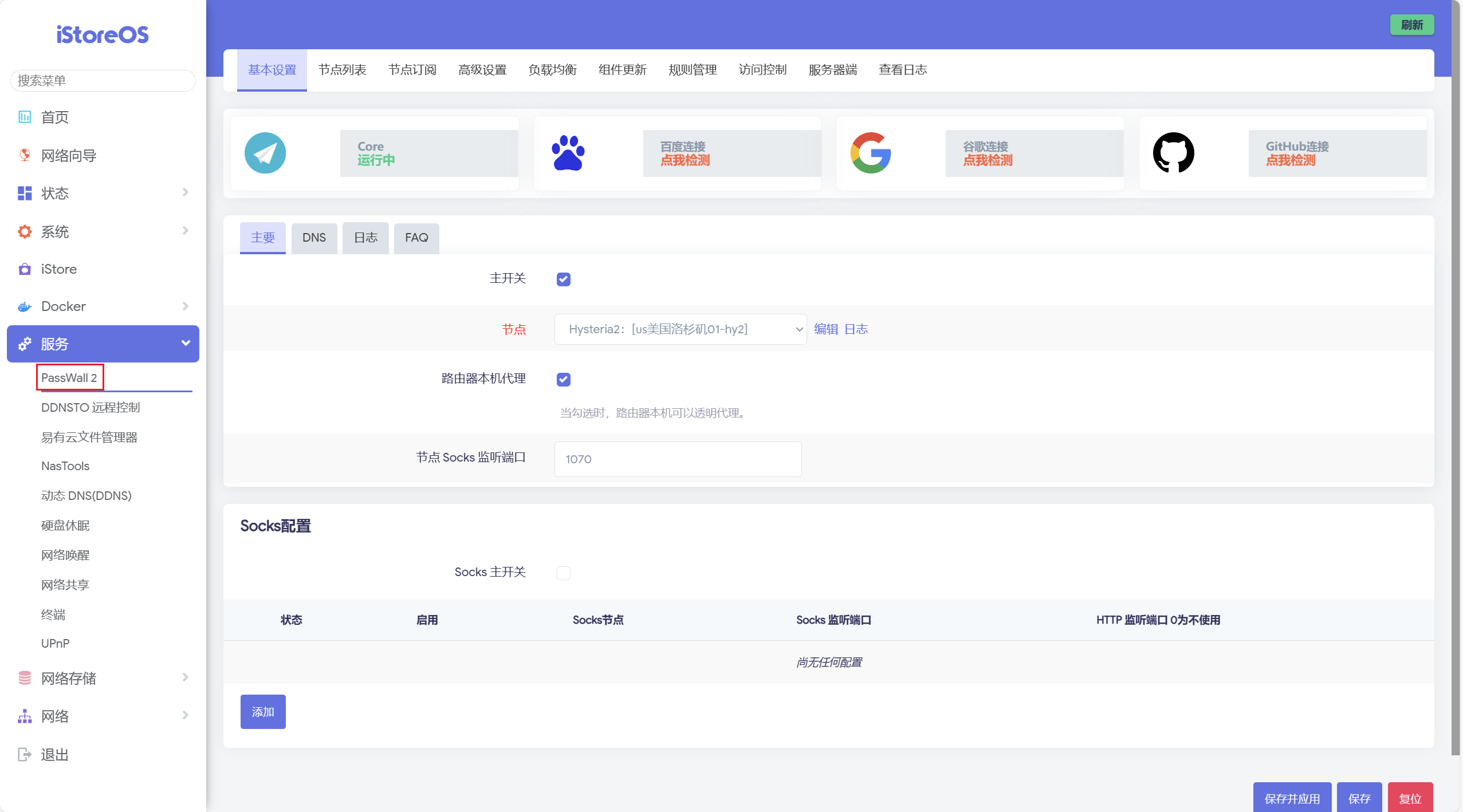

47. 分析openwrt镜像,使用的vpn代理软件为

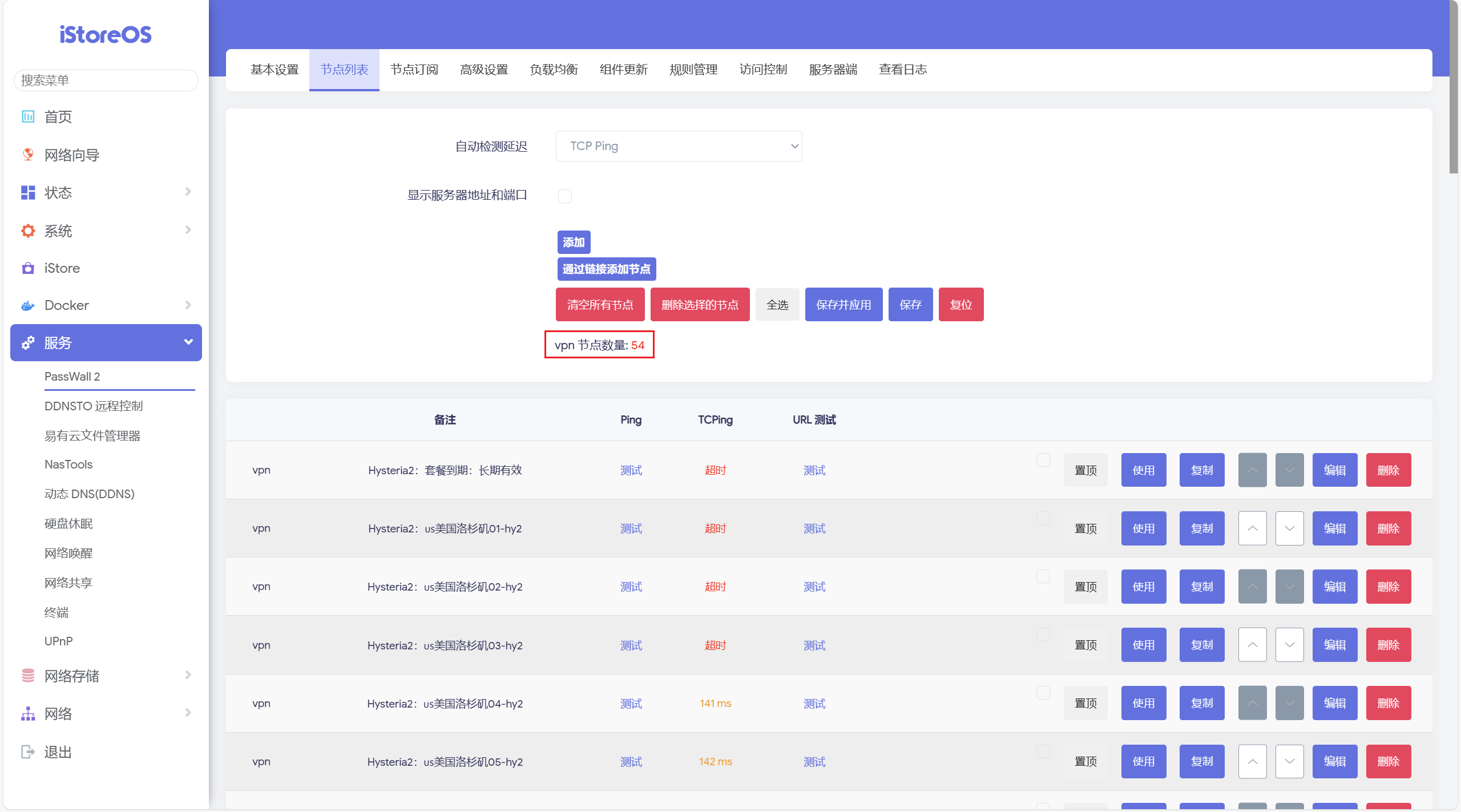

48. 分析openwrt镜像,vpn实际有多少个可用节点

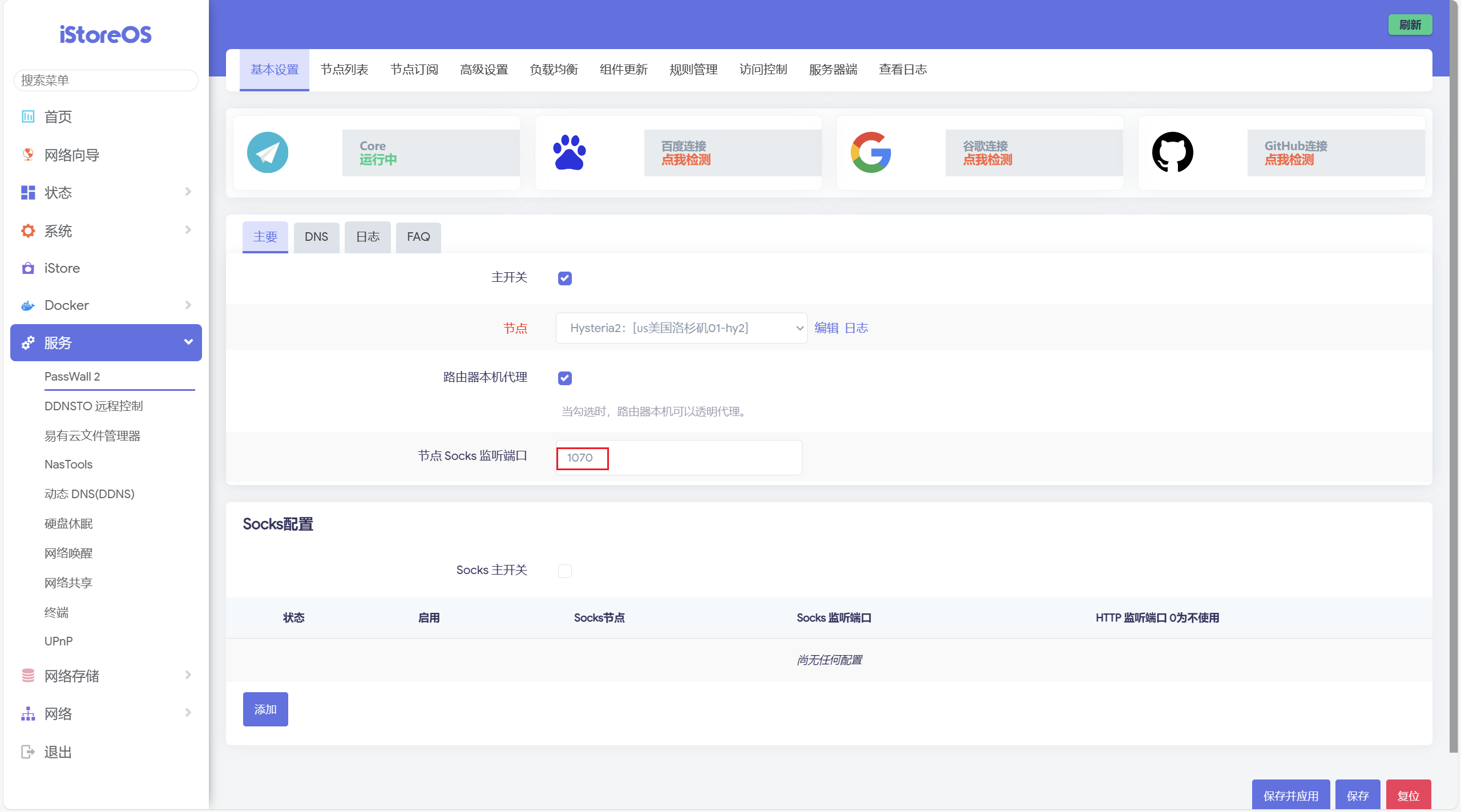

49. 分析openwrt镜像,节点socks的监听端口是多少

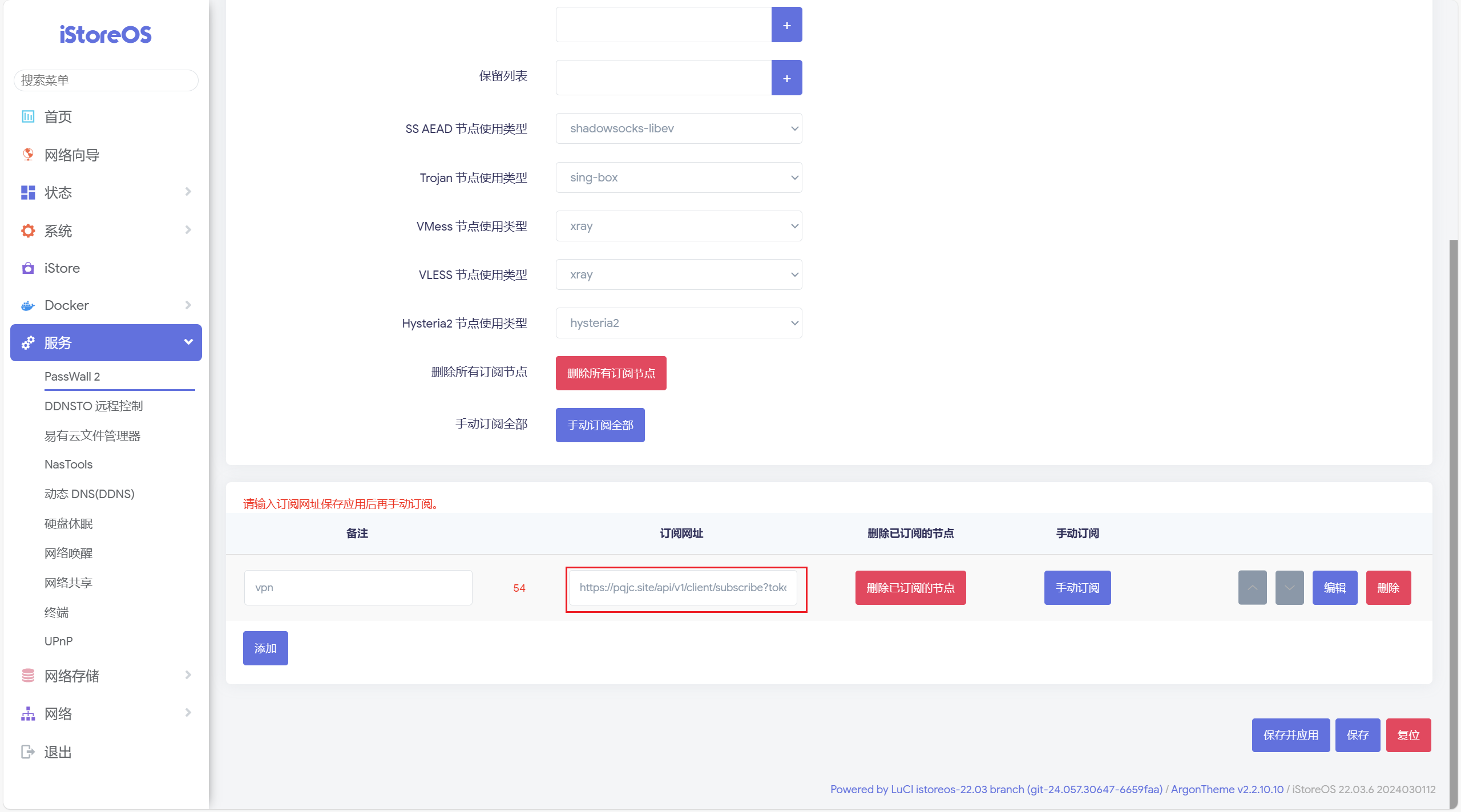

50. 分析openwrt镜像,vpn的订阅链接是

windows镜像

1. 分析技术员赵某的windows镜像,并计算赵某计算机的原始镜像的SHA1值为

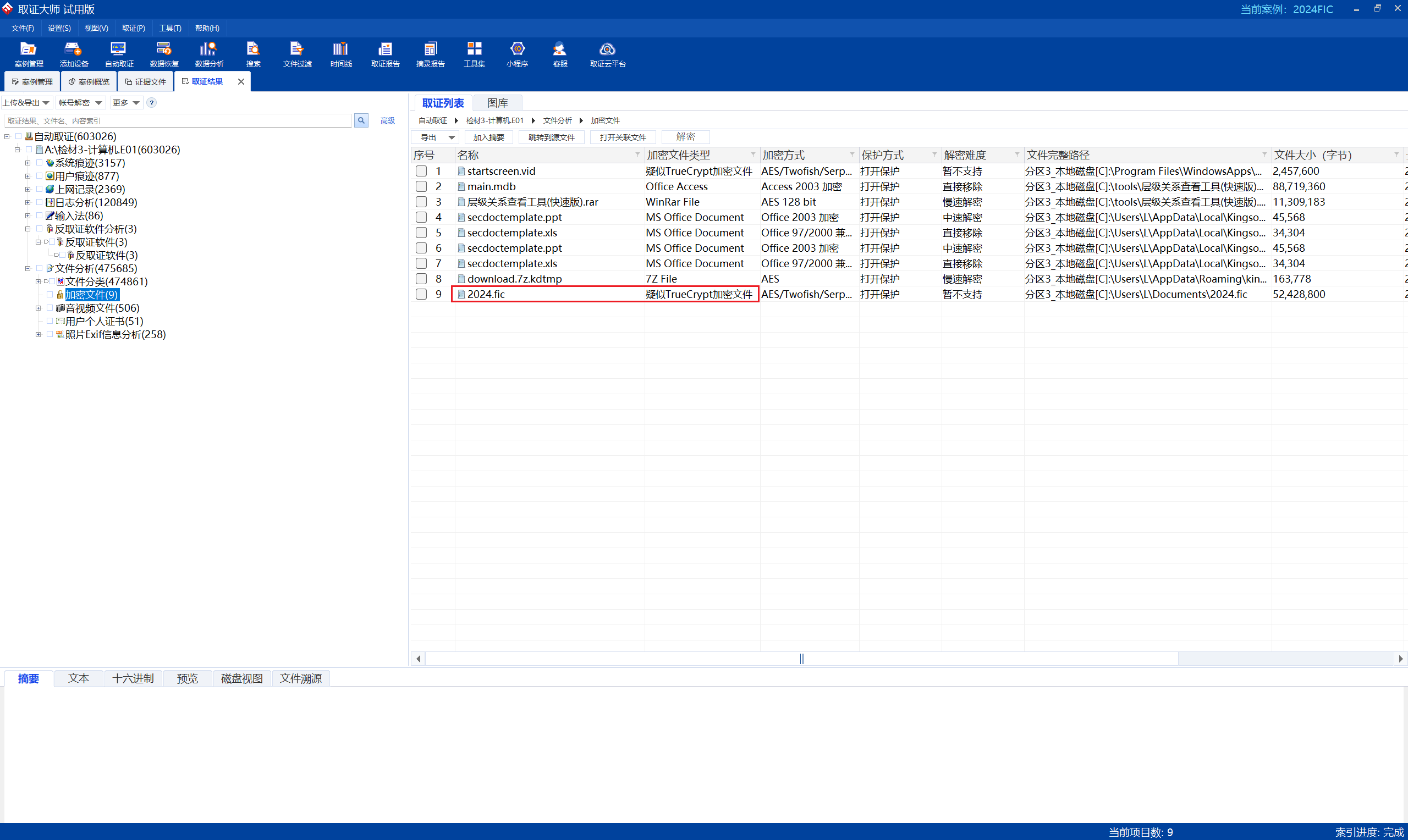

2. 分析技术员赵某的windows镜像,疑似VeraCrypt加密容器的文件的SHA1值为?

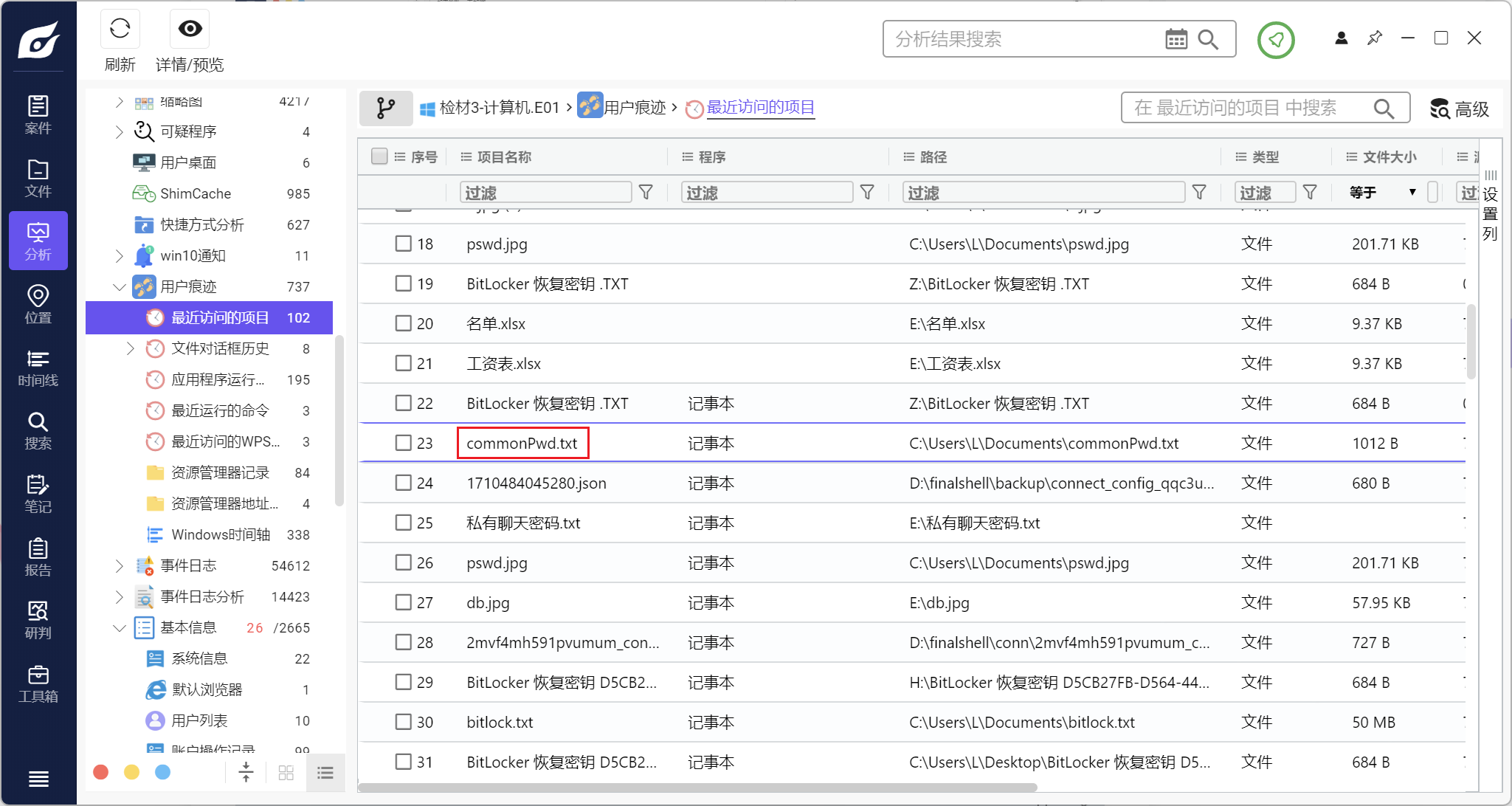

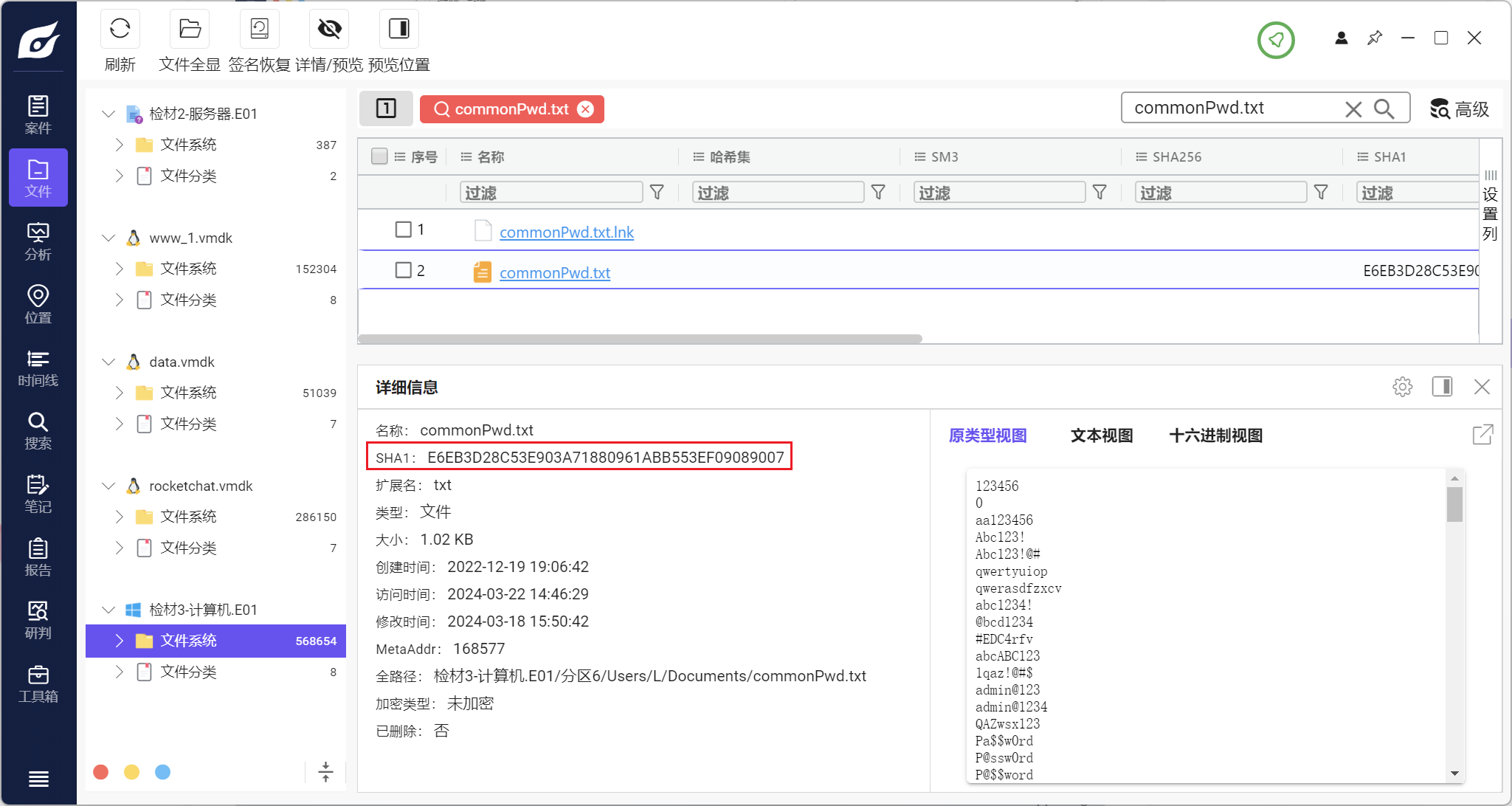

3. 据赵某供述,他会将常用的密码放置在一个文档内,分析技术员赵某的windows镜像,找到技术员赵某的密码字典,并计算该文件的SHA1值?

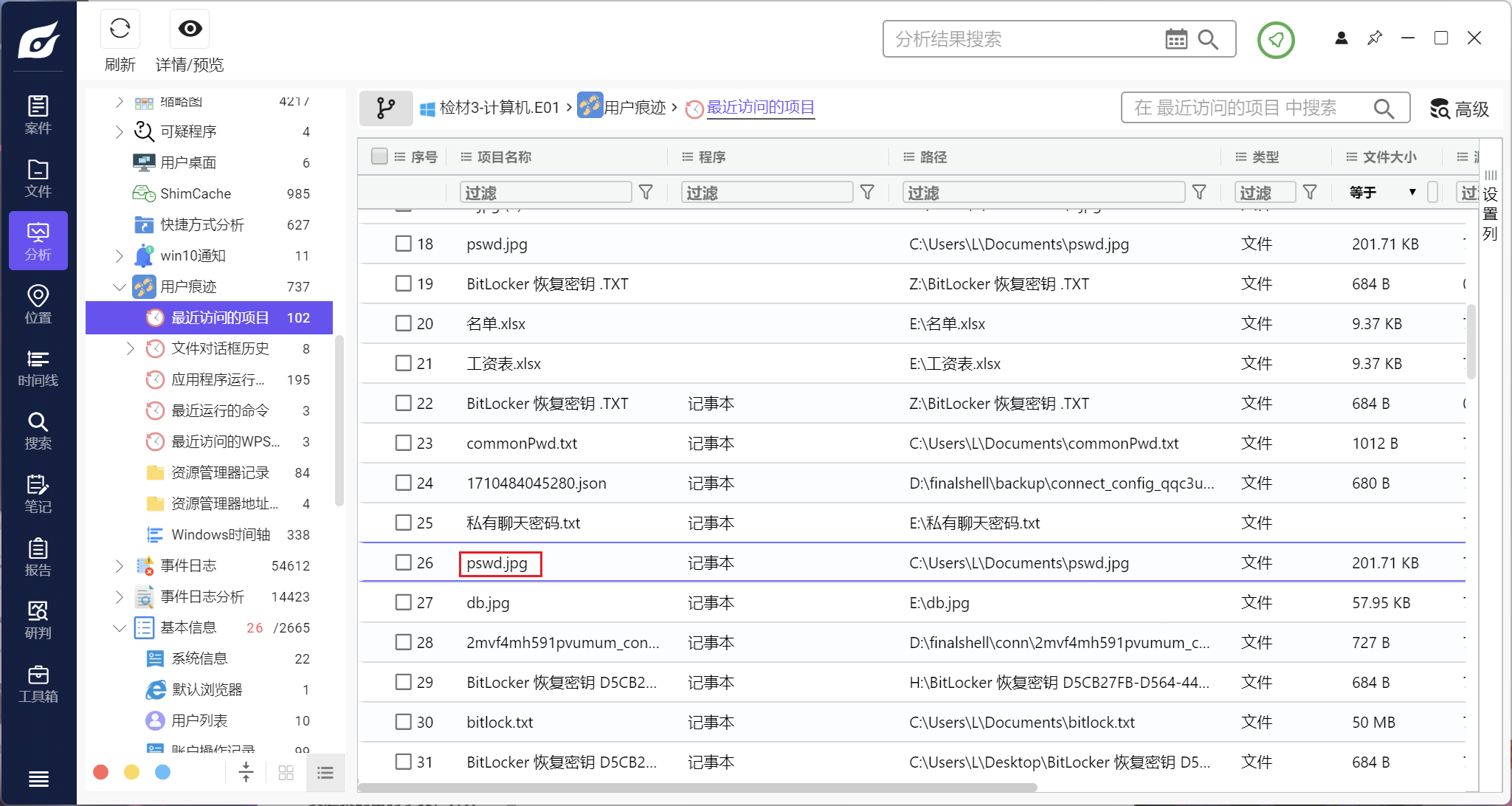

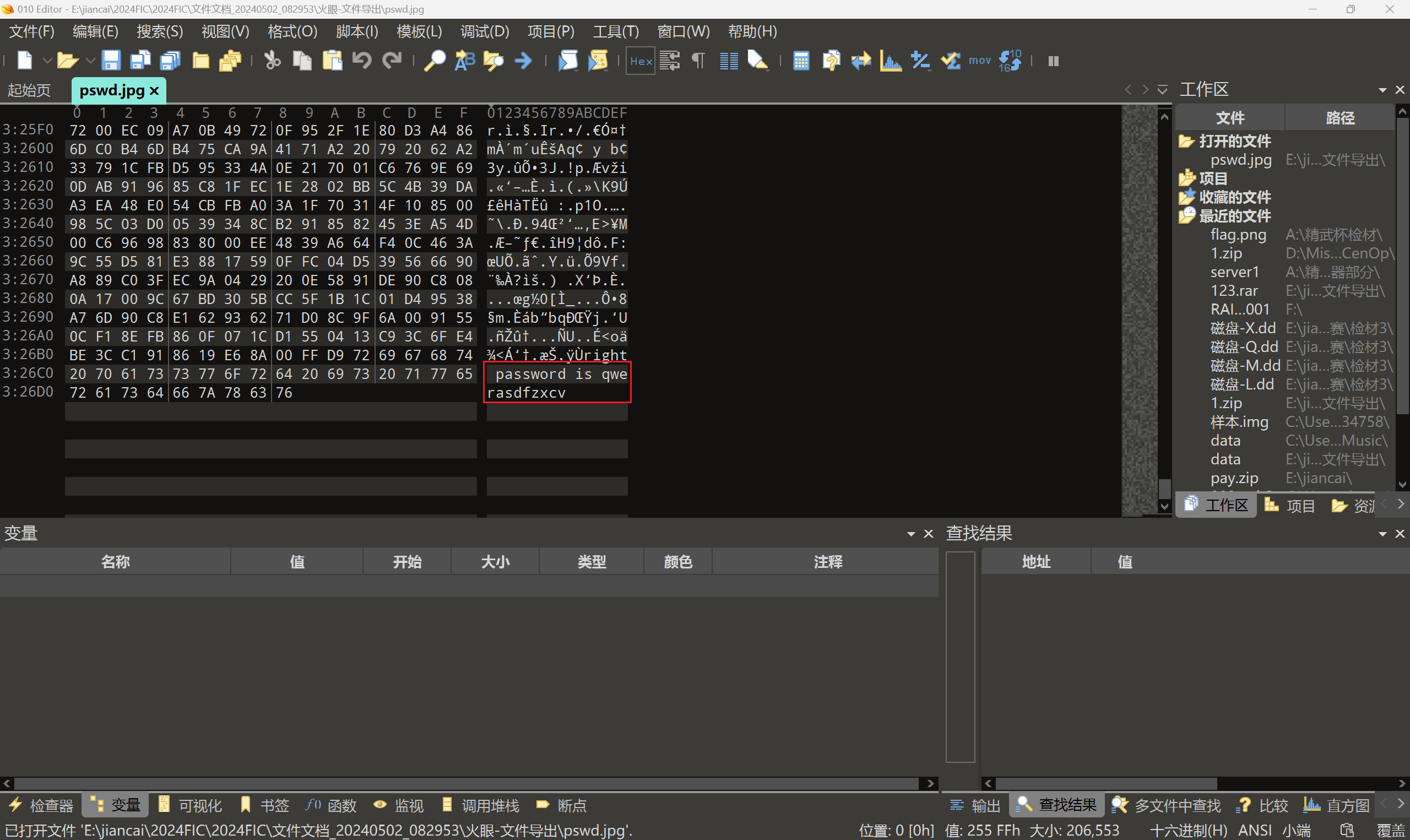

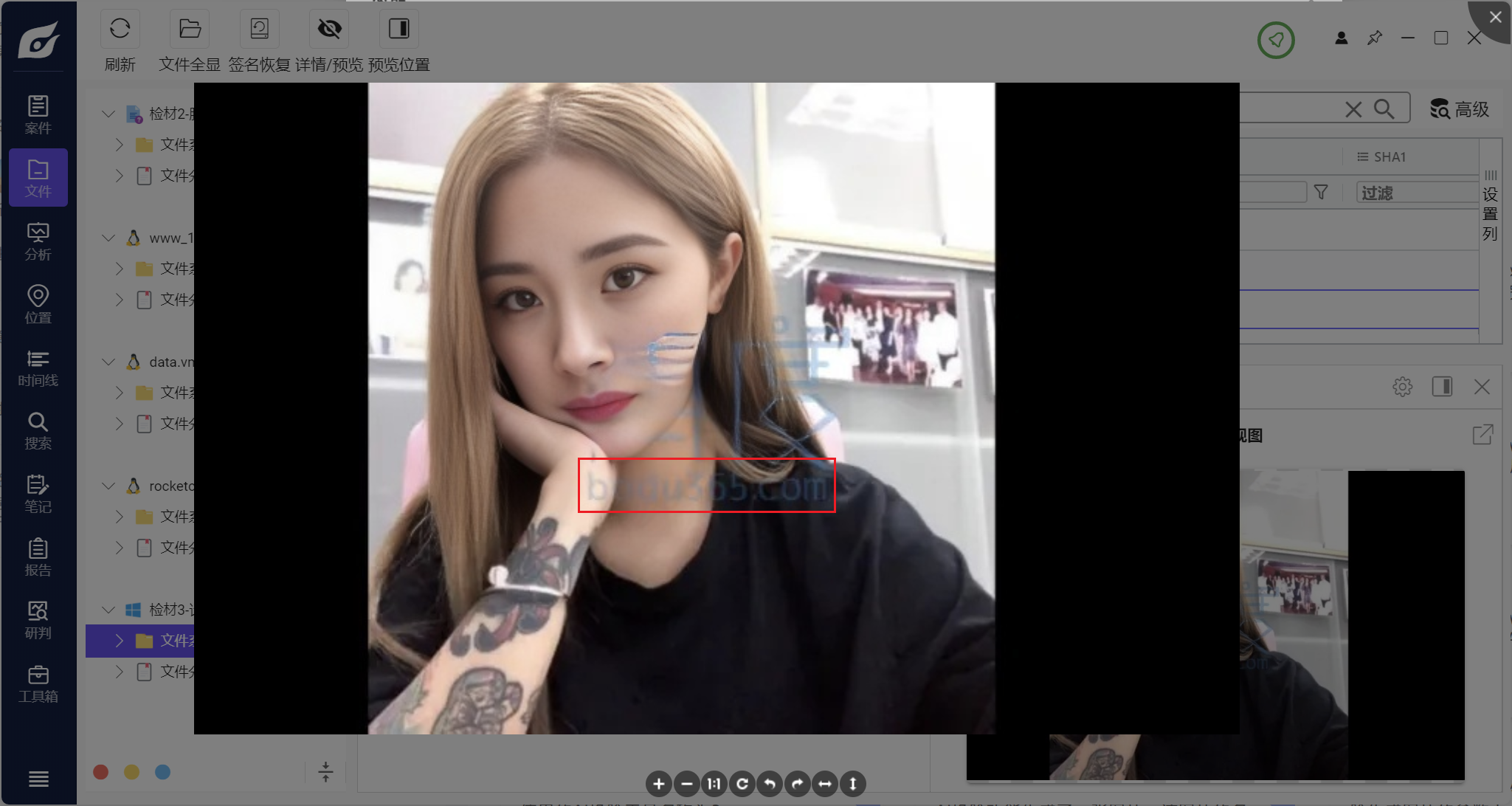

4. 据赵某供述,他将加密容器的密码隐写在一张图片内,隐写在图片中的容器密码是?

5. 分析技术员赵某的windows镜像,bitlocker的恢复密钥是什么

直接输入图片上的密码显示密码错误,而且上题说的是隐写在图片中,用010editor打开看看

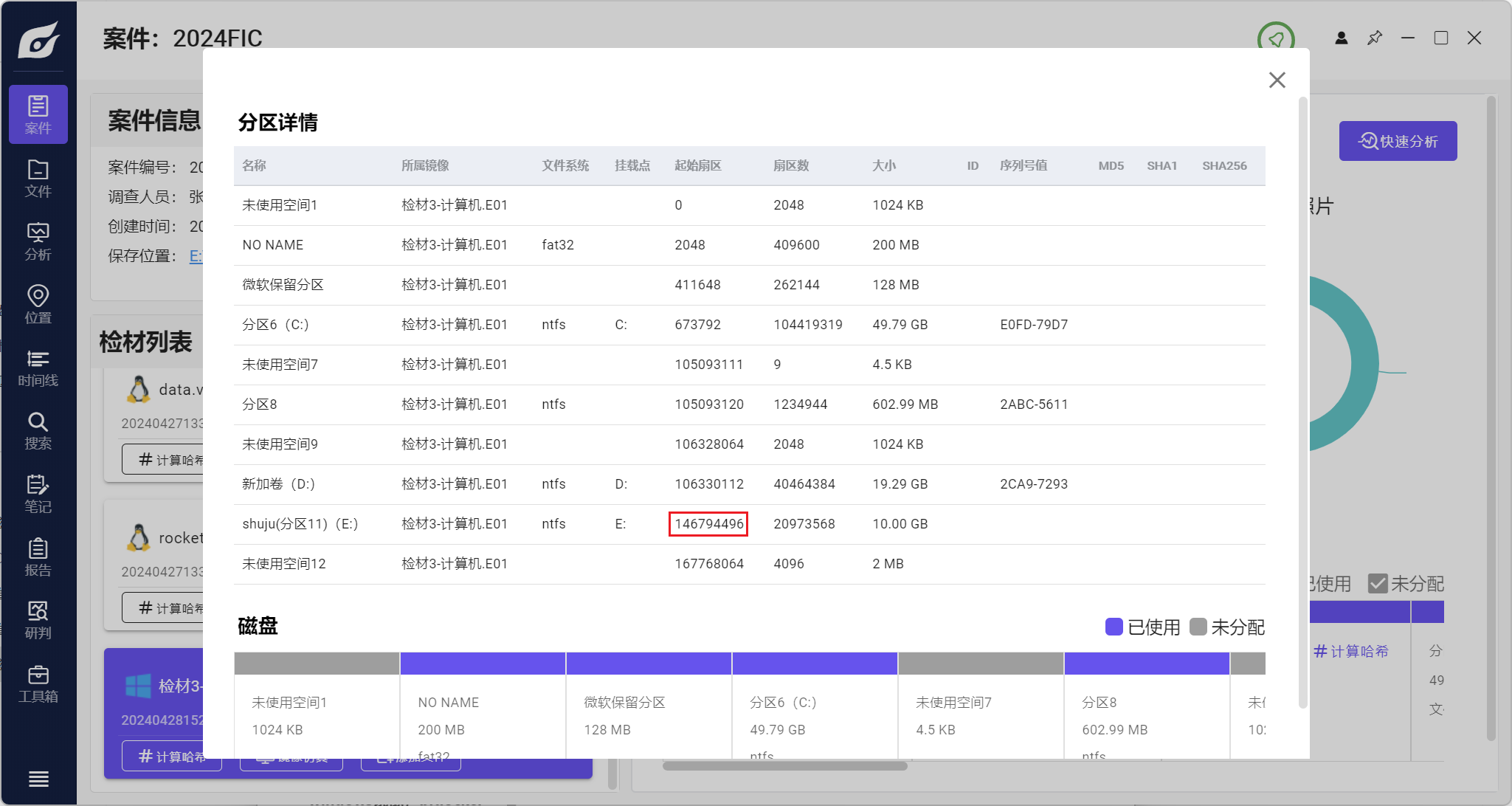

6. 分析技术员赵某的windows镜像,bitlocker分区的起始扇区数是

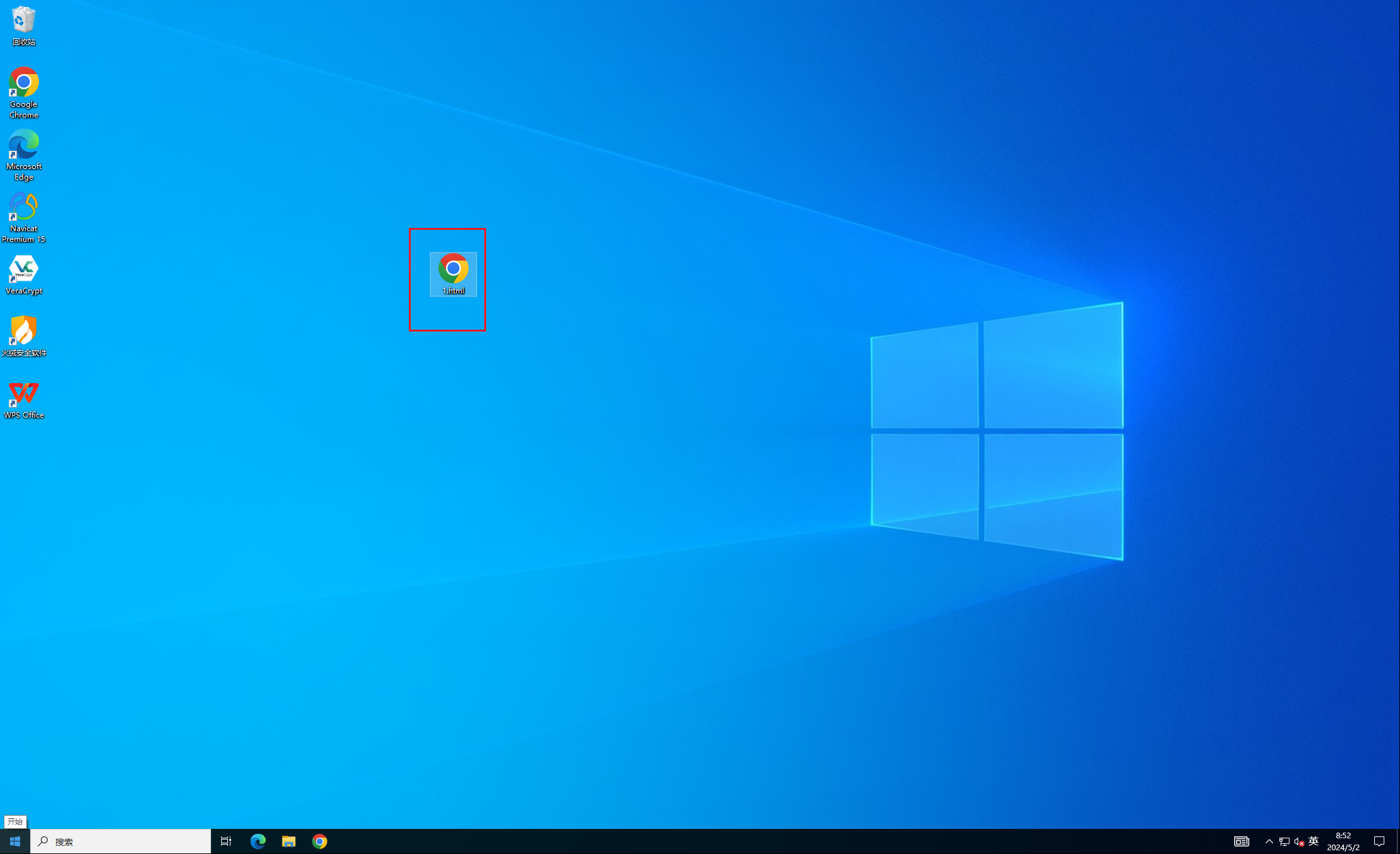

7. 分析技术员赵某的windows镜像,默认的浏览器是

8. 分析技术员赵某的windows镜像,私有聊天服务器的密码为

9. 分析技术员赵某的windows镜像,嫌疑人计算机中有疑似使用AI技术生成的进行赌博宣传的图片,该图片中,宣传的赌博网站地址为?

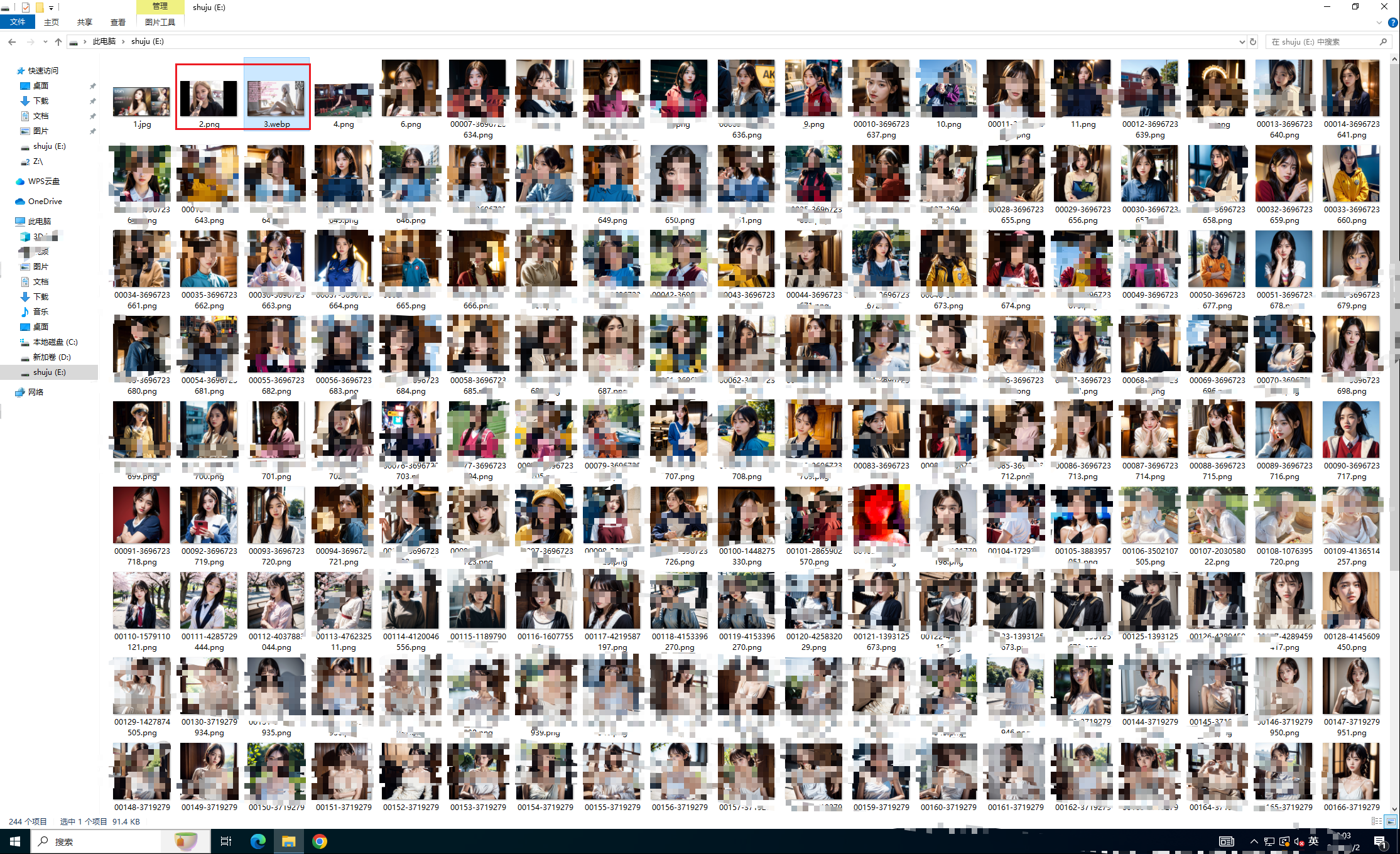

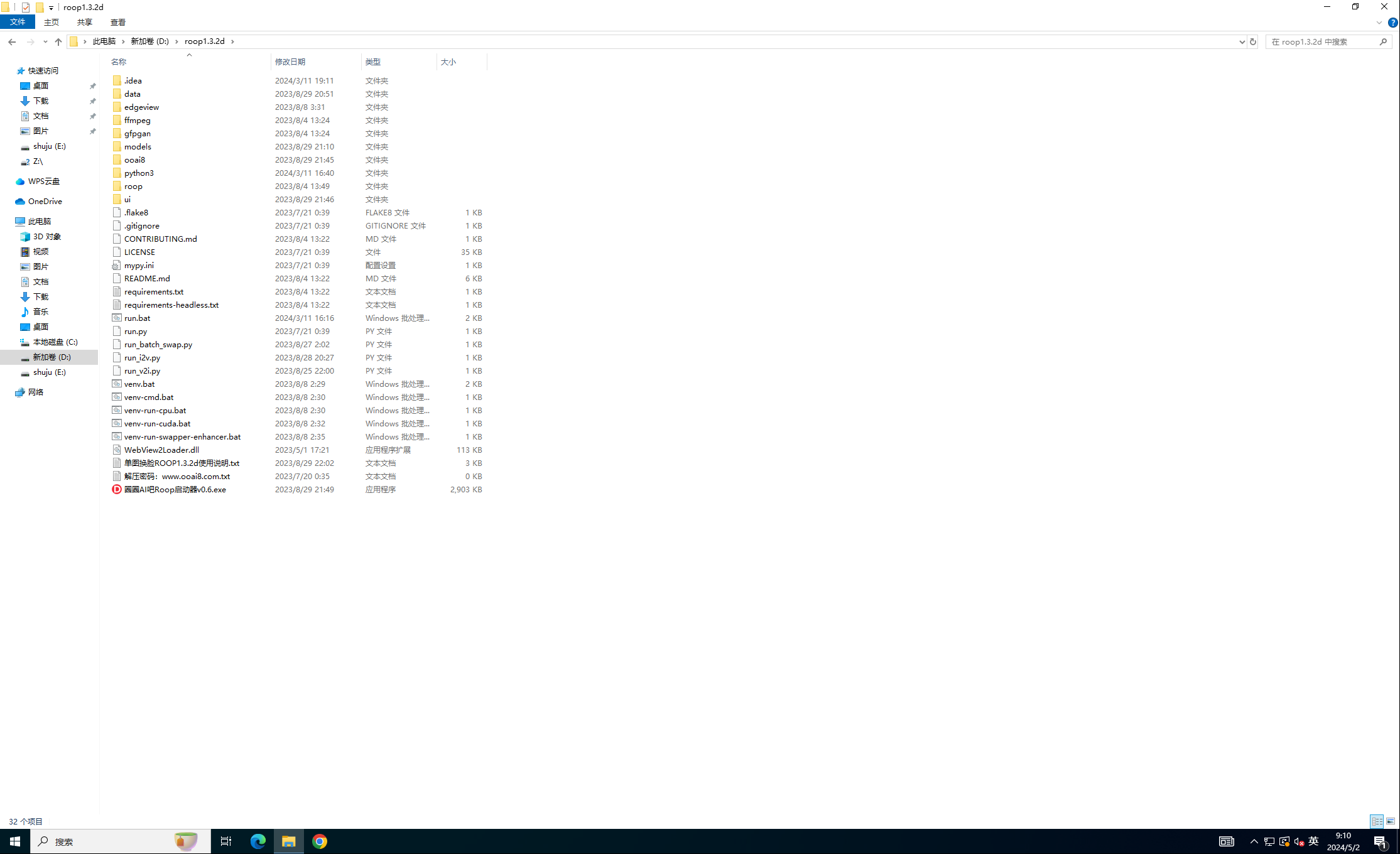

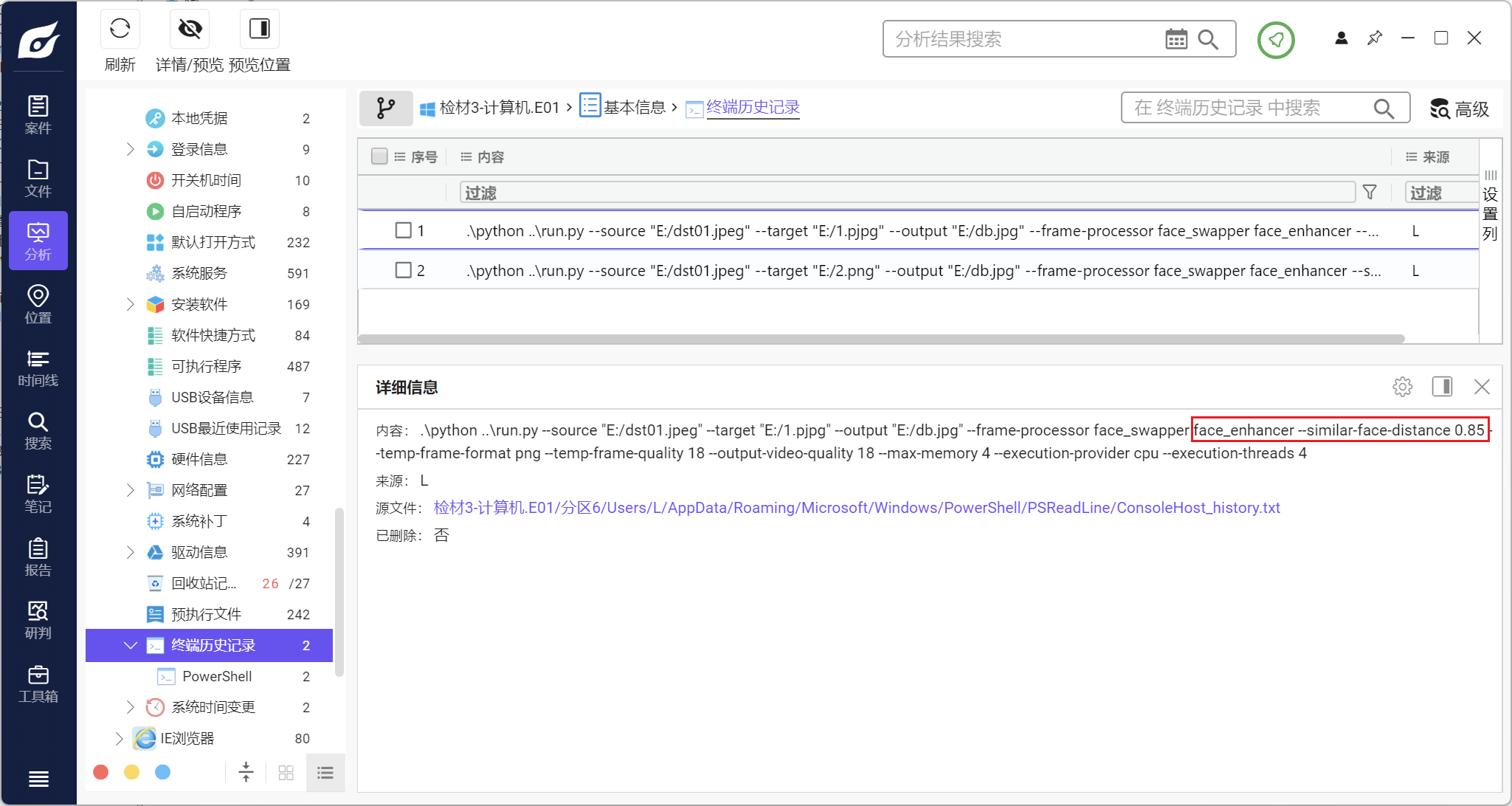

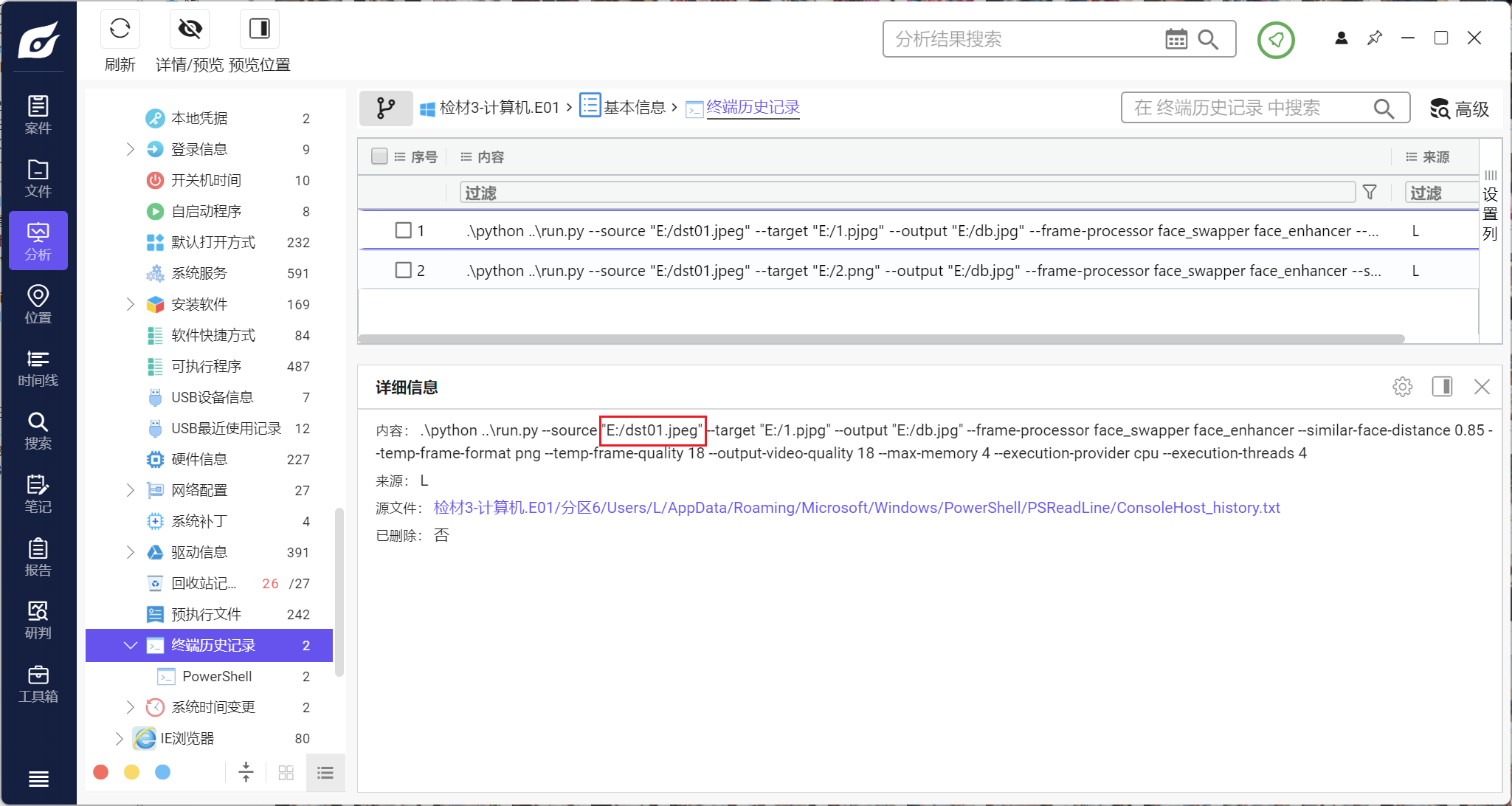

10. 分析技术员赵某的windows镜像,赵某使用的AI换脸工具名称为?

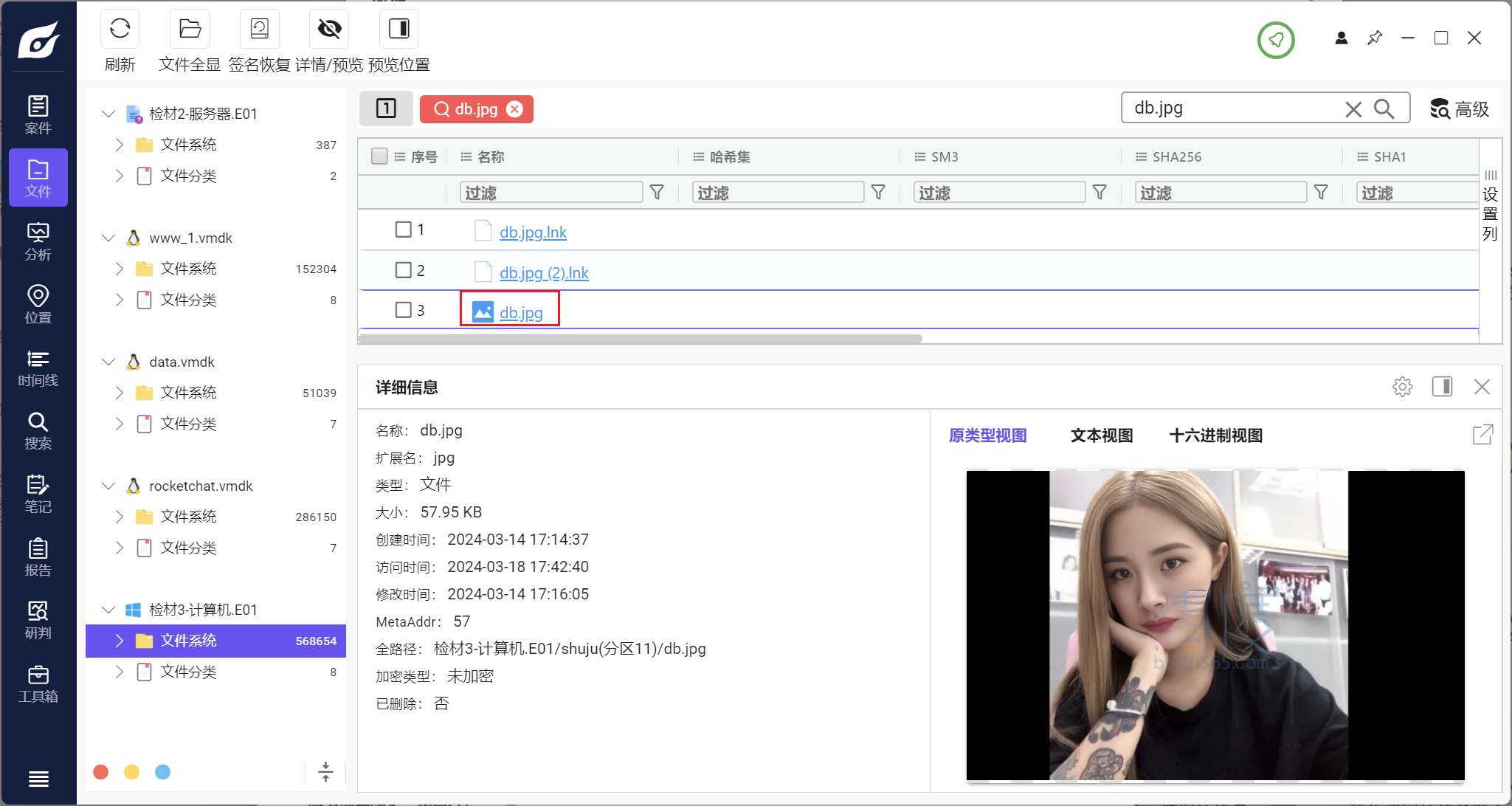

11. 分析技术员赵某的windows镜像,使用AI换脸功能生成了一张图片,该图片的名称为

12. 分析技术员赵某的windows镜像,ai换脸生成图片的参数中–similar-face-distance值为

13. 分析技术员赵某的windows镜像,嫌疑人使用AI换脸功能所使用的原始图片名称为

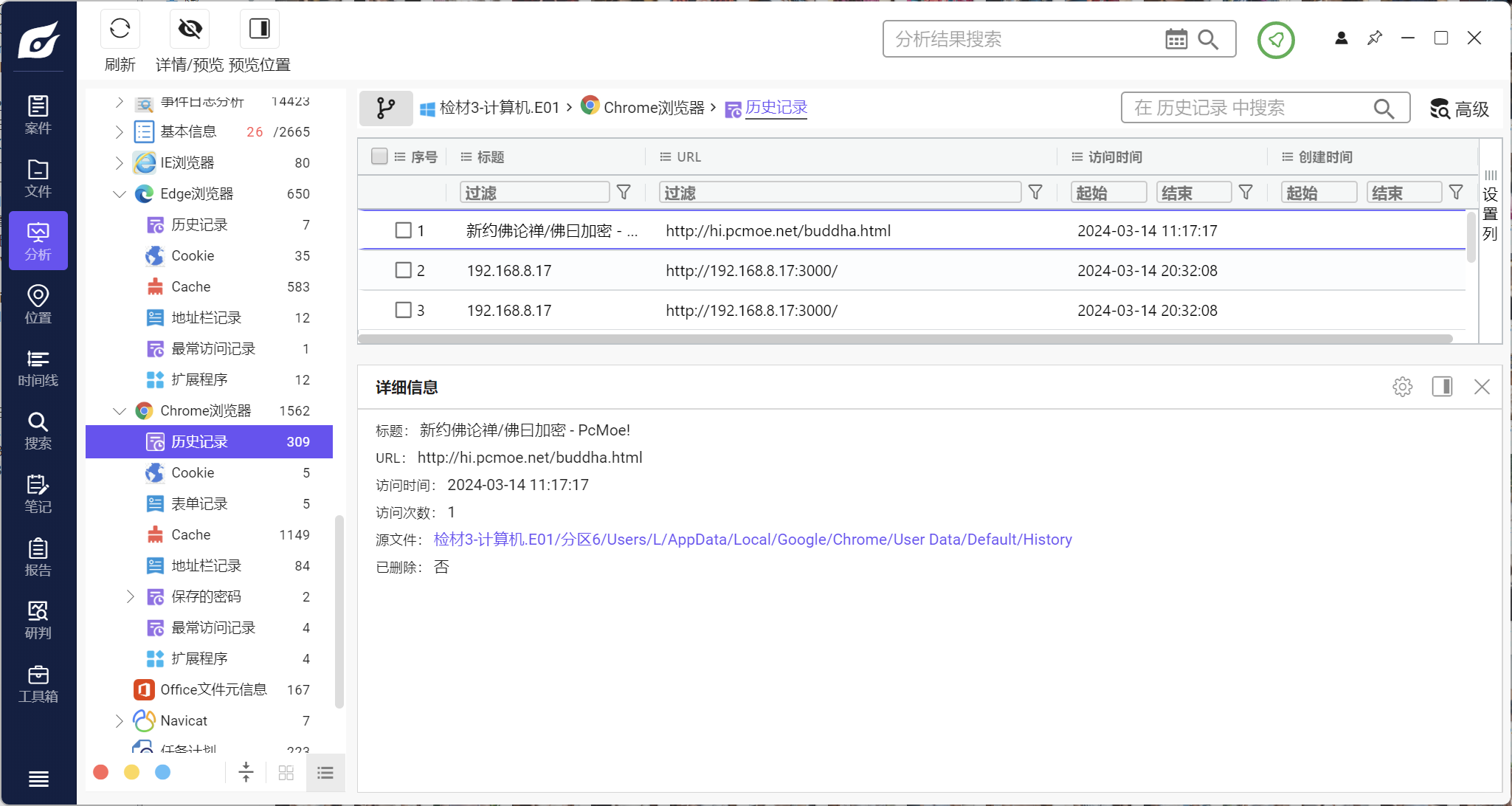

14. 分析技术员赵某的windows镜像,赵某与李某沟通中提到的“二维码”解密所用的网站url地址为?

15. 分析技术员赵某的windows镜像,赵某架设聊天服务器的原始IP地址为?

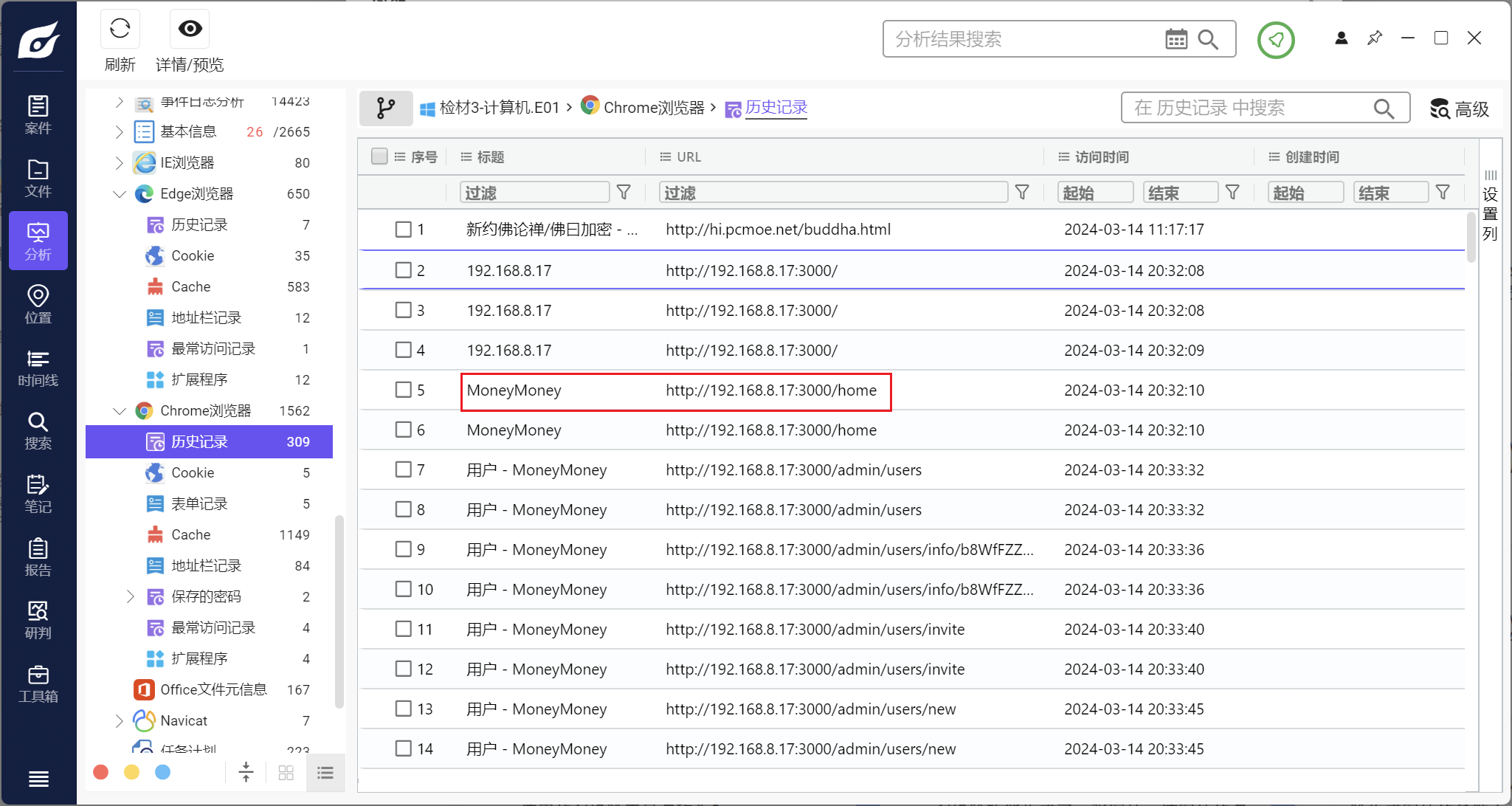

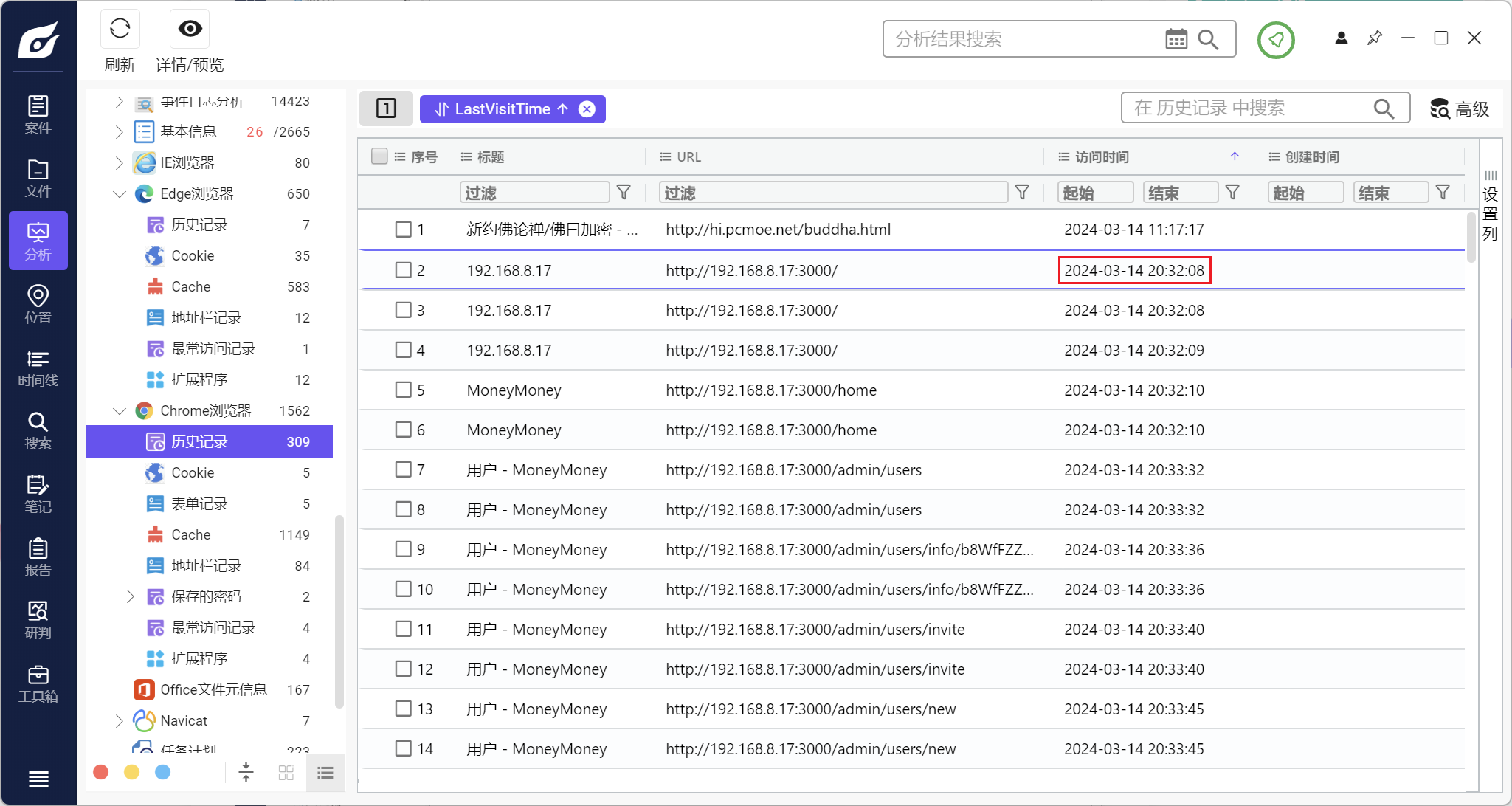

16. 分析技术员赵某的windows镜像,据赵某交代,其在窝点中直接操作服务器进行部署,环境搭建好了之后,使用个人计算机登录聊天室进行沟通,请分析赵某第一次访问聊天室的时间为?

17. 分析技术员赵某的windows镜像,openwrt的后台管理密码是

18. 分析技术员赵某的windows镜像,嫌疑人可能使用什么云来进行文件存储?

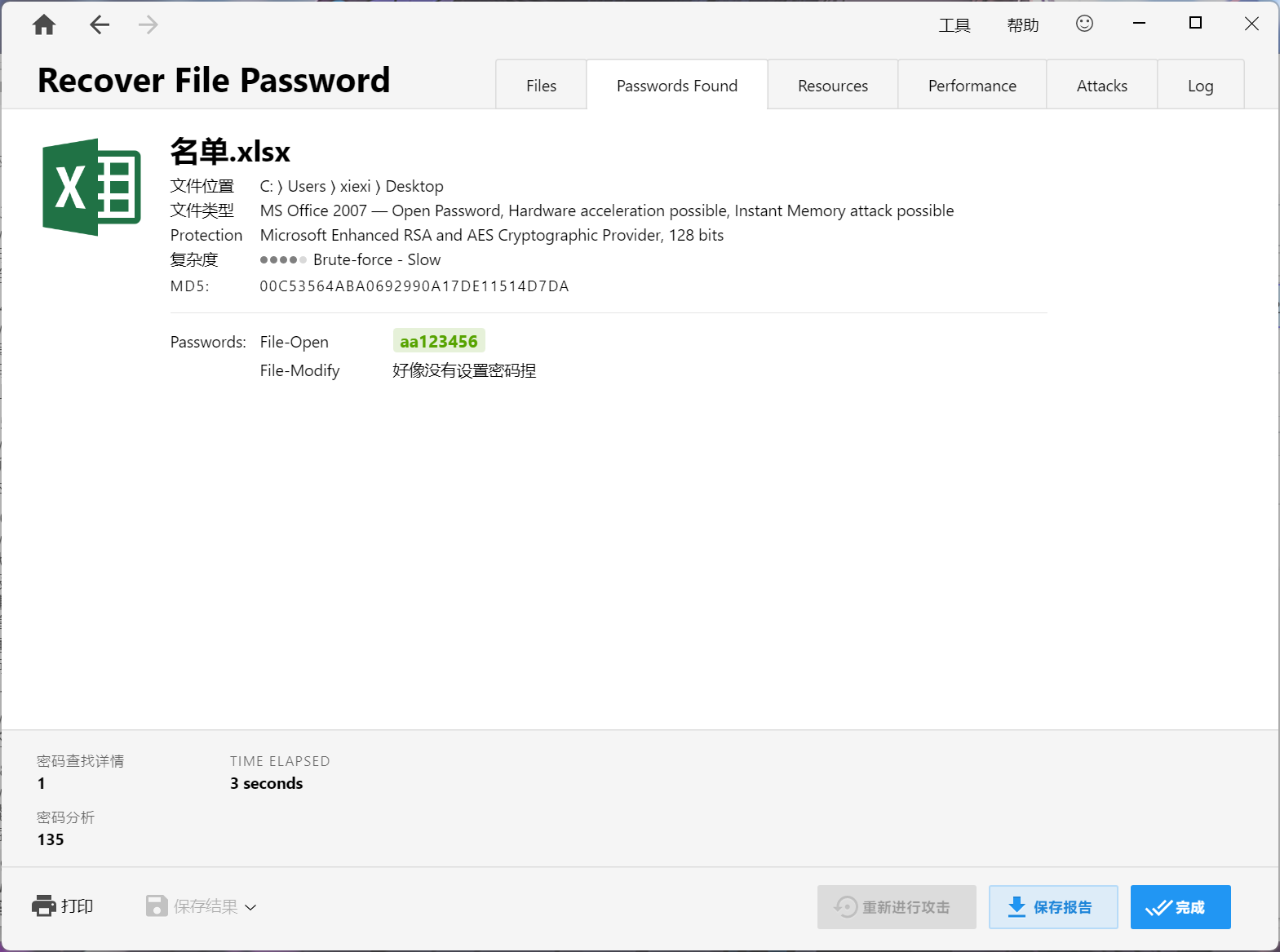

19. 分析技术员赵某的windows镜像,工资表密码是多少

用commonPwd.txt对表进行爆破

20. 分析技术员赵某的windows镜像,张伟的工资是多少