2023年全国网络安全行业职业技能大赛

2023年全国网络安全行业职业技能大赛

第一部分:电子数据提取与固定

检材一

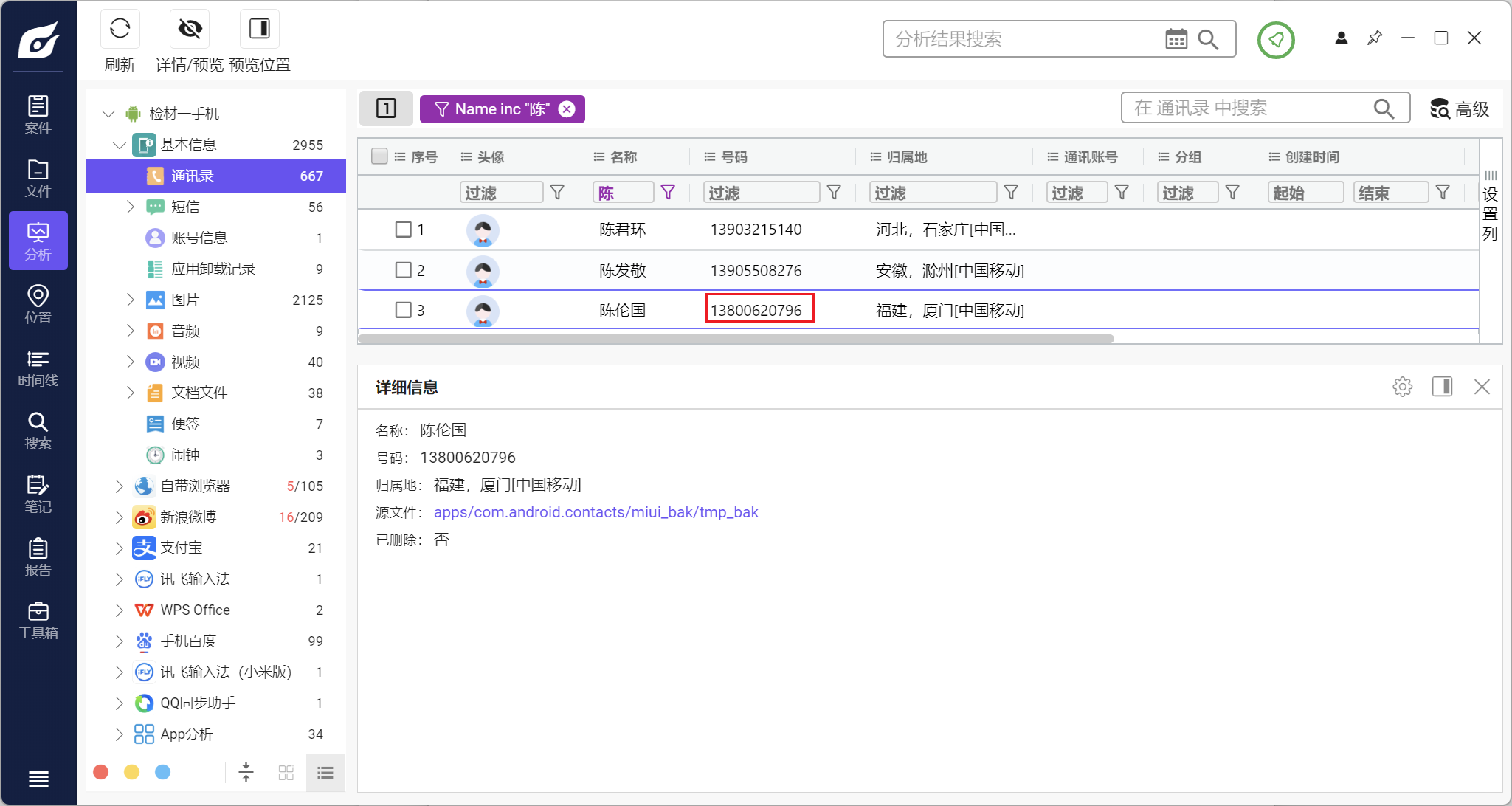

1. 提取名称为“陈伦国”的联系人的手机号码

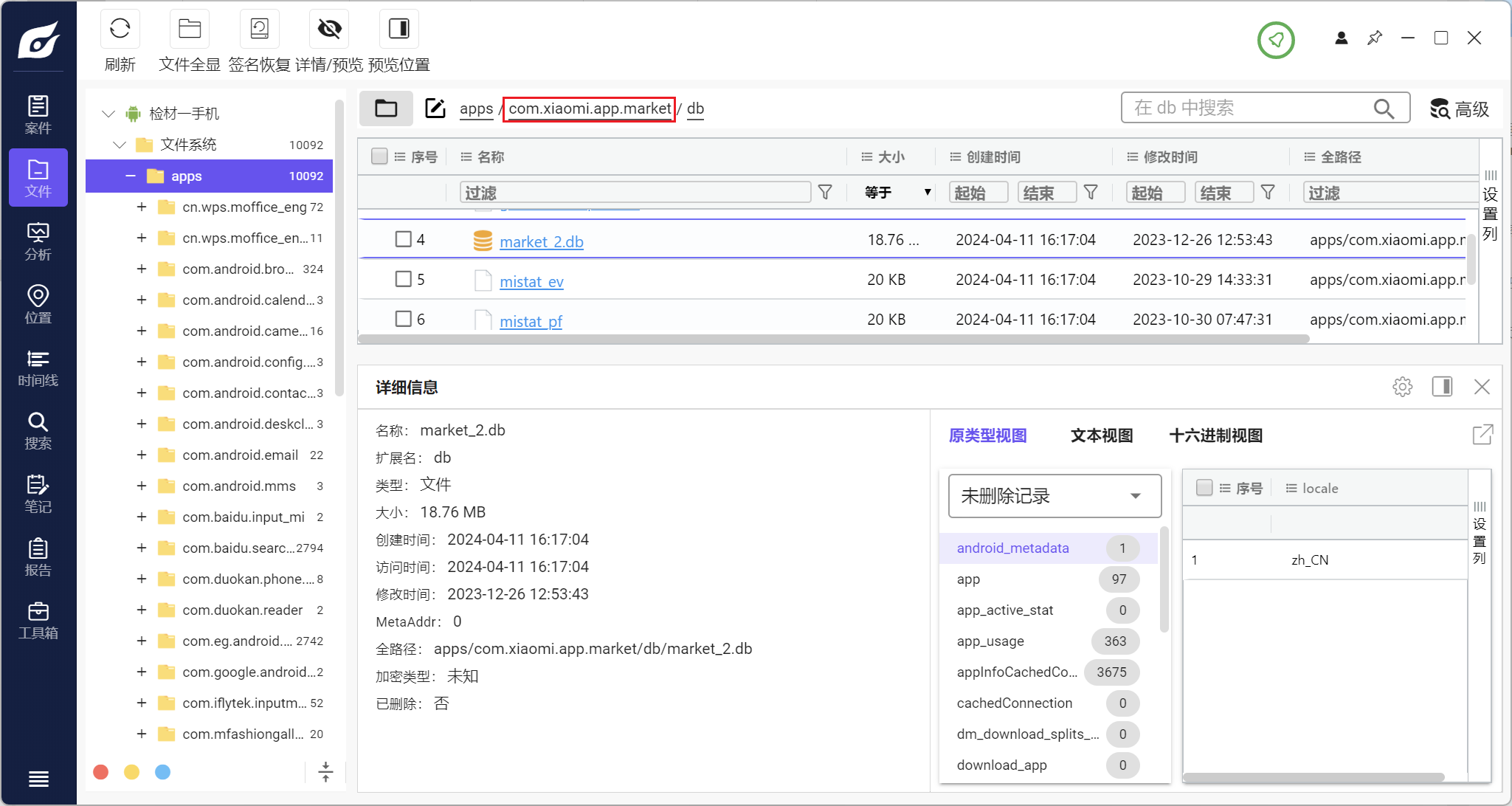

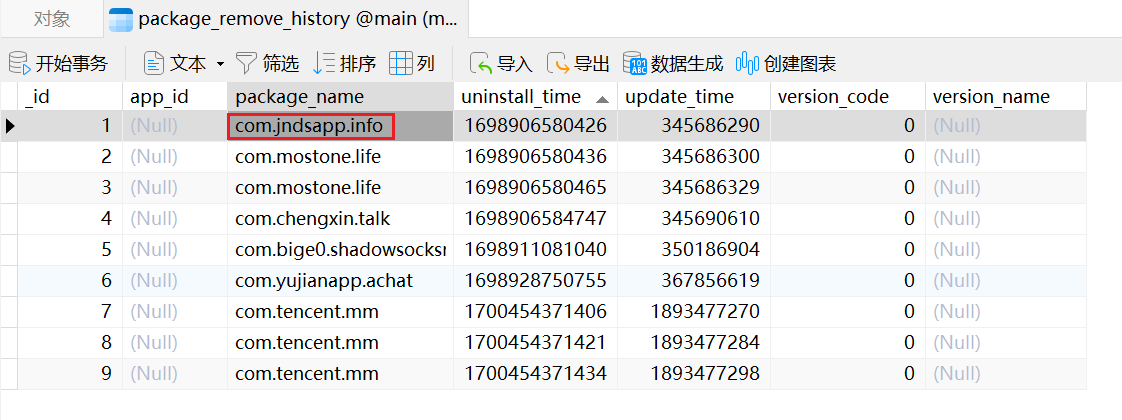

2. 提取最早卸载的软件的包名称

小米应用商店的数据库中有关于应用卸载的记录

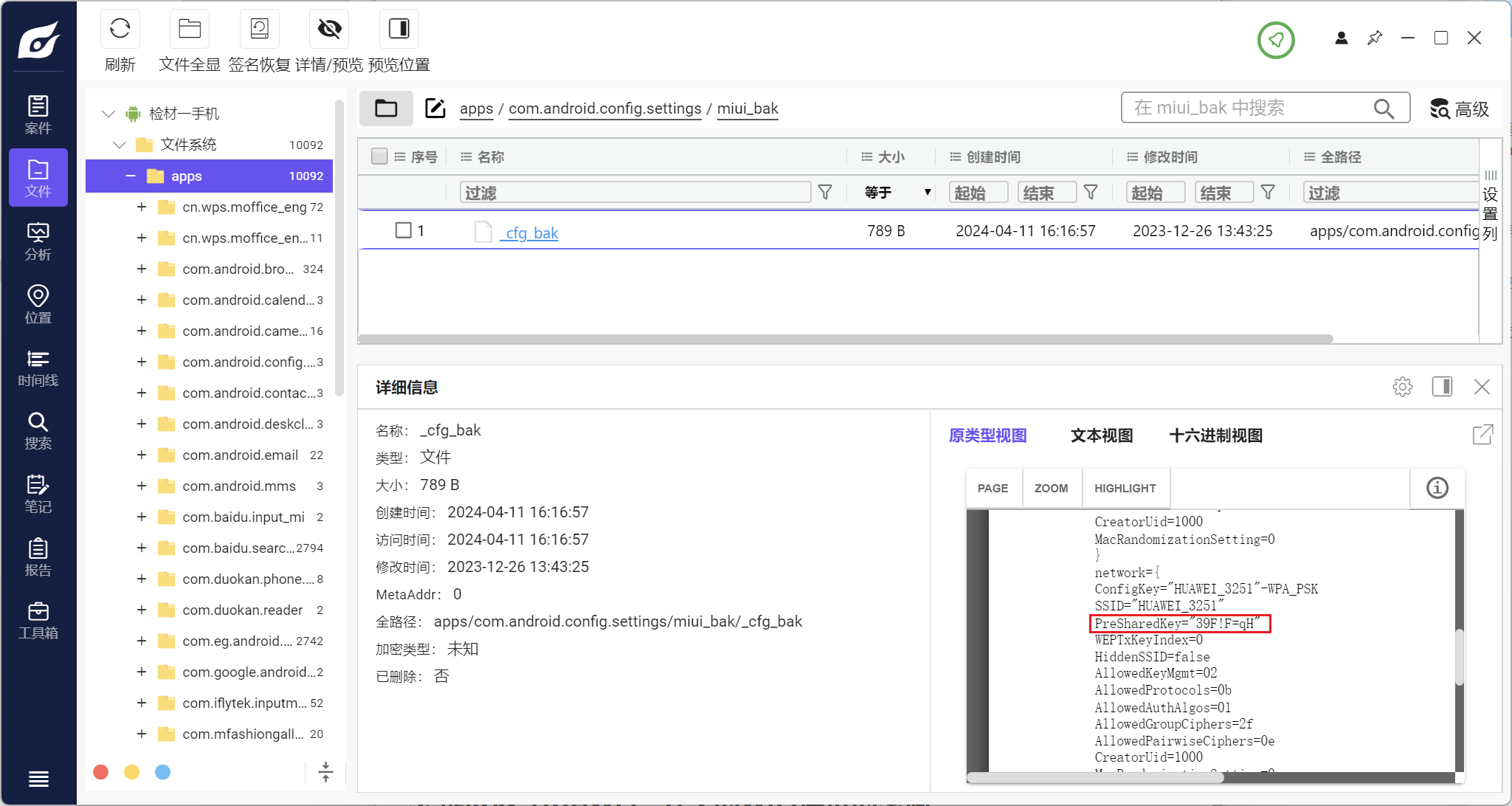

3. 提取以“HUAWEI_”开头的WIFI连接的密码

在系统设置文件夹中

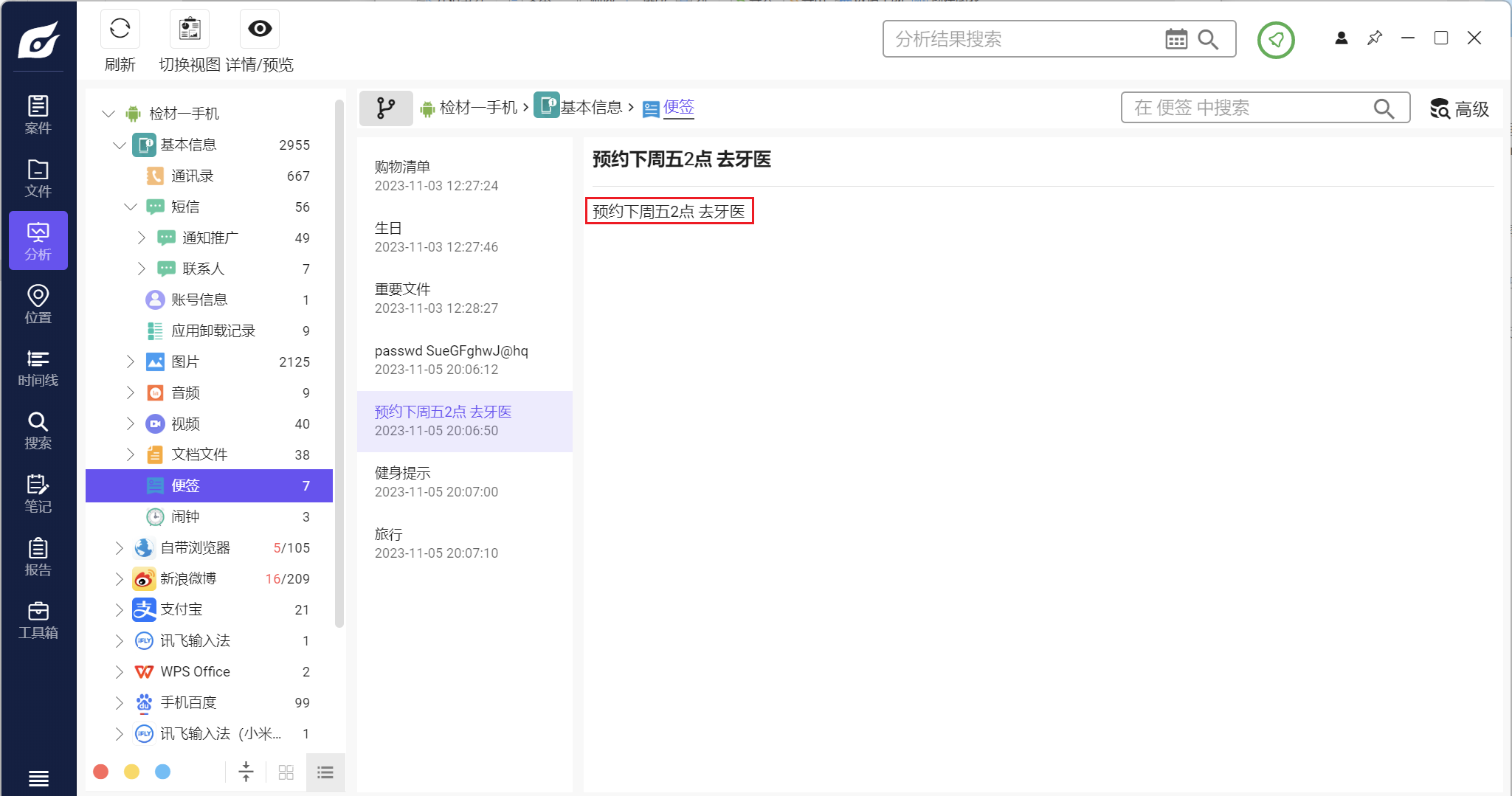

4. 提取嫌疑人预约的看牙医的时间

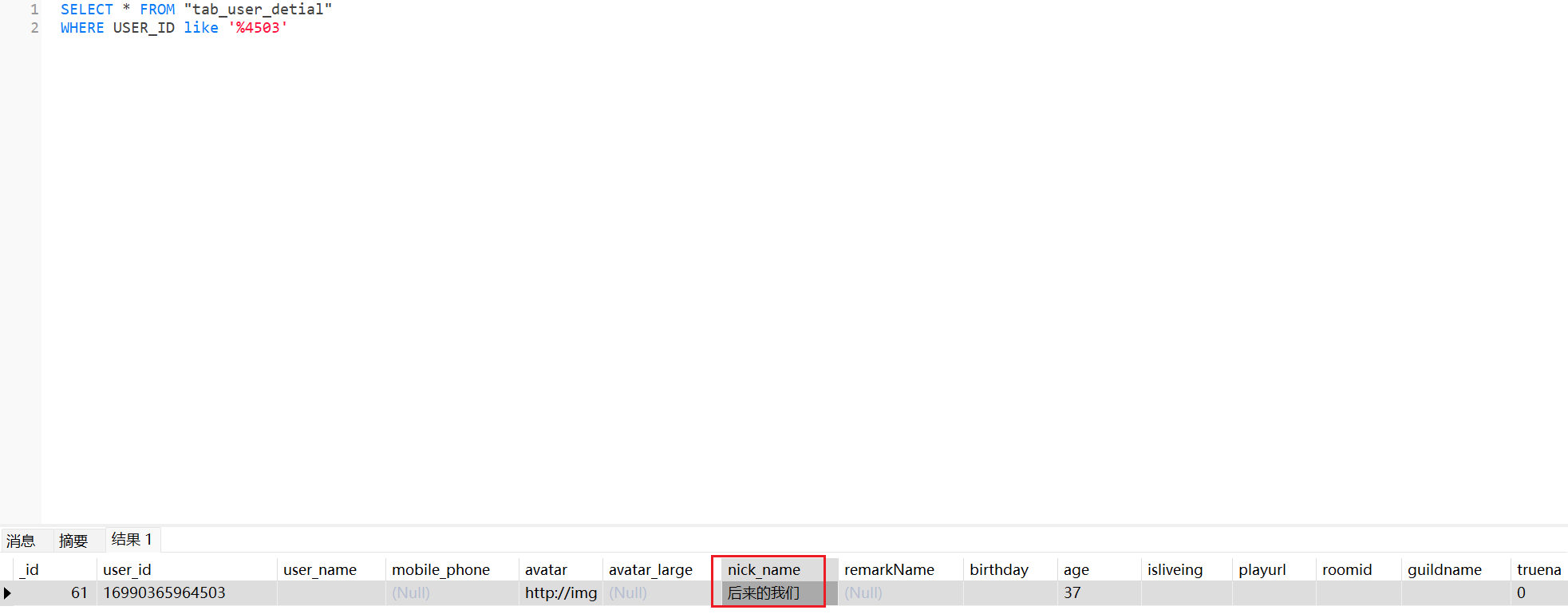

5. 提取爱聊应用中用户id 以4503结尾的用户的昵称

检材二

1. 提取本地网口ens33的IP地址

2. 提取操作系统root用户的登录密码

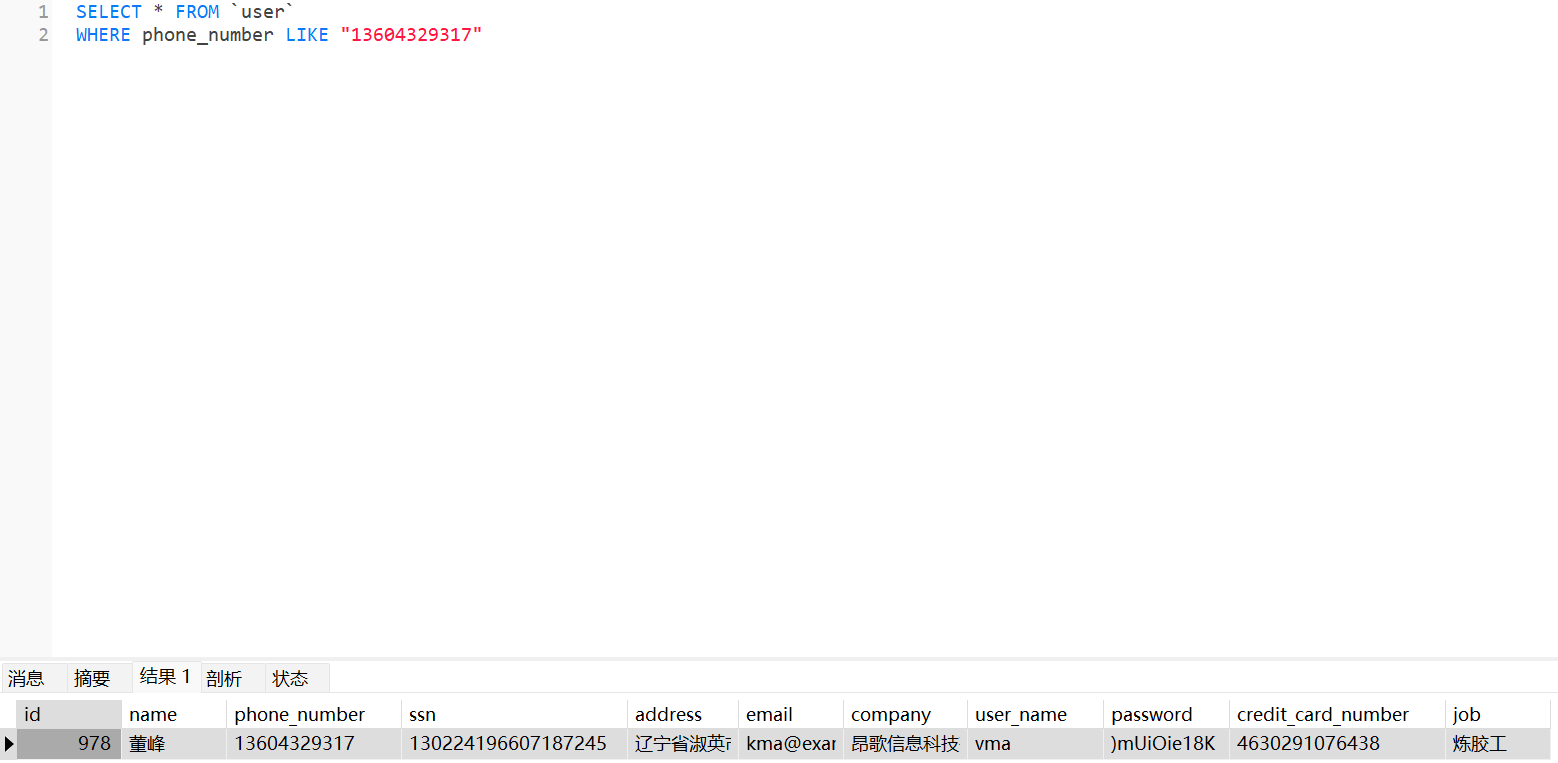

3. 数据库中存放了大量用户的信息,请找到该表,提取手机号码为“13604329317”的用户 的名称

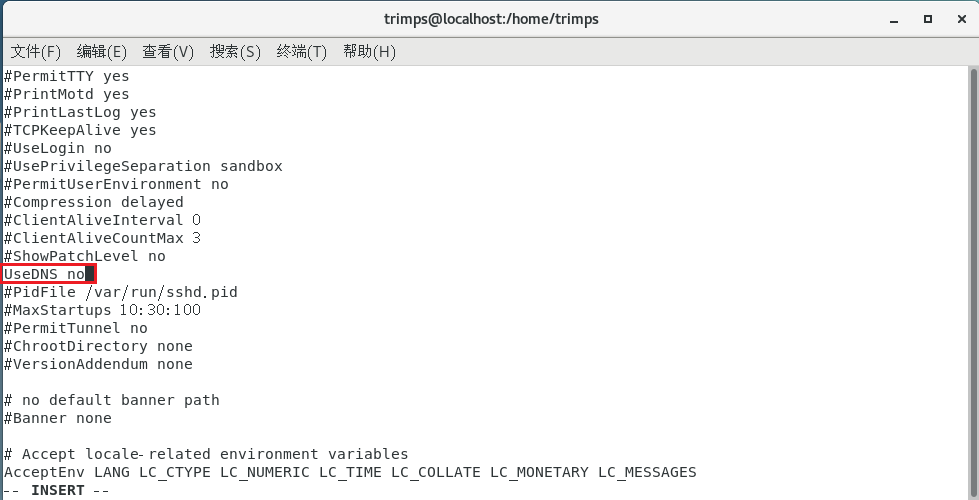

ssh连接缓慢

在linux中,默认就是开启了SSH的反向DNS解析,这个会消耗大量时间,因此需要关闭。

1 | # vi /etc/ssh/sshd_config |

连接成功

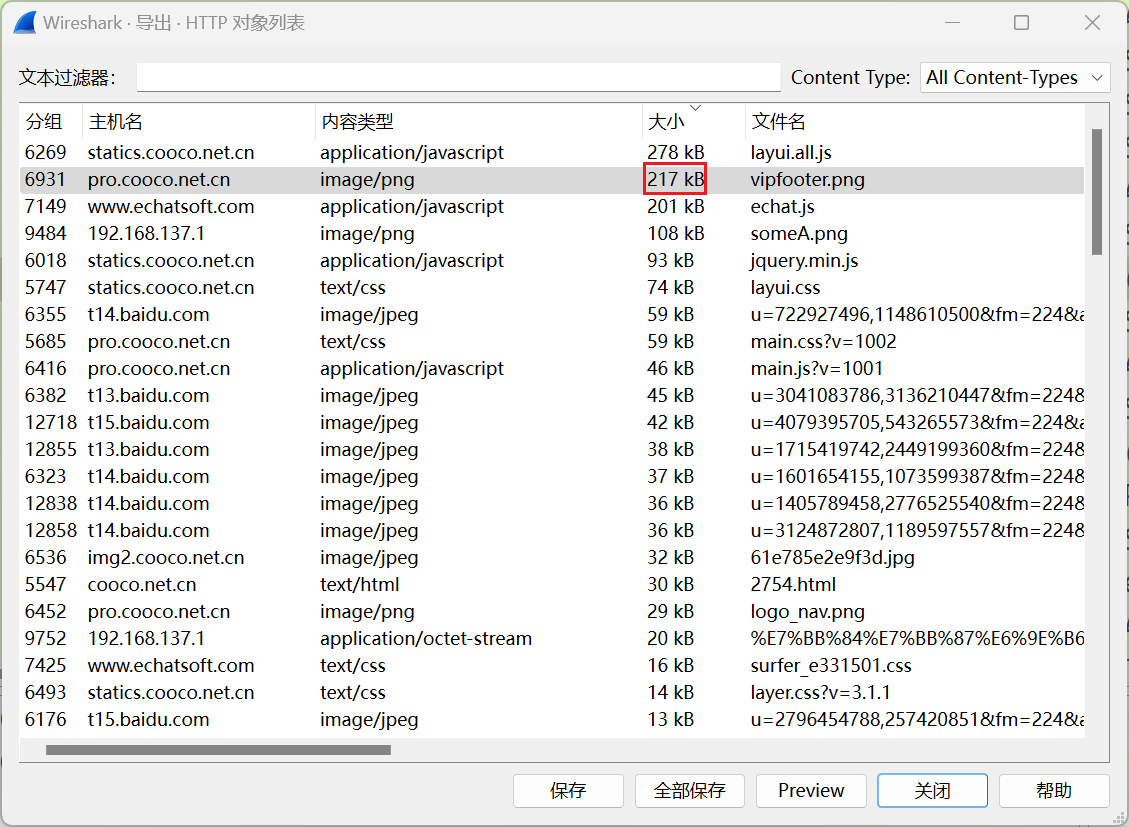

4. 已知电脑中有一个抓包文件,请对该文件进行分析,给出流量包中可以获取的最大的图片的大小(单位字节)

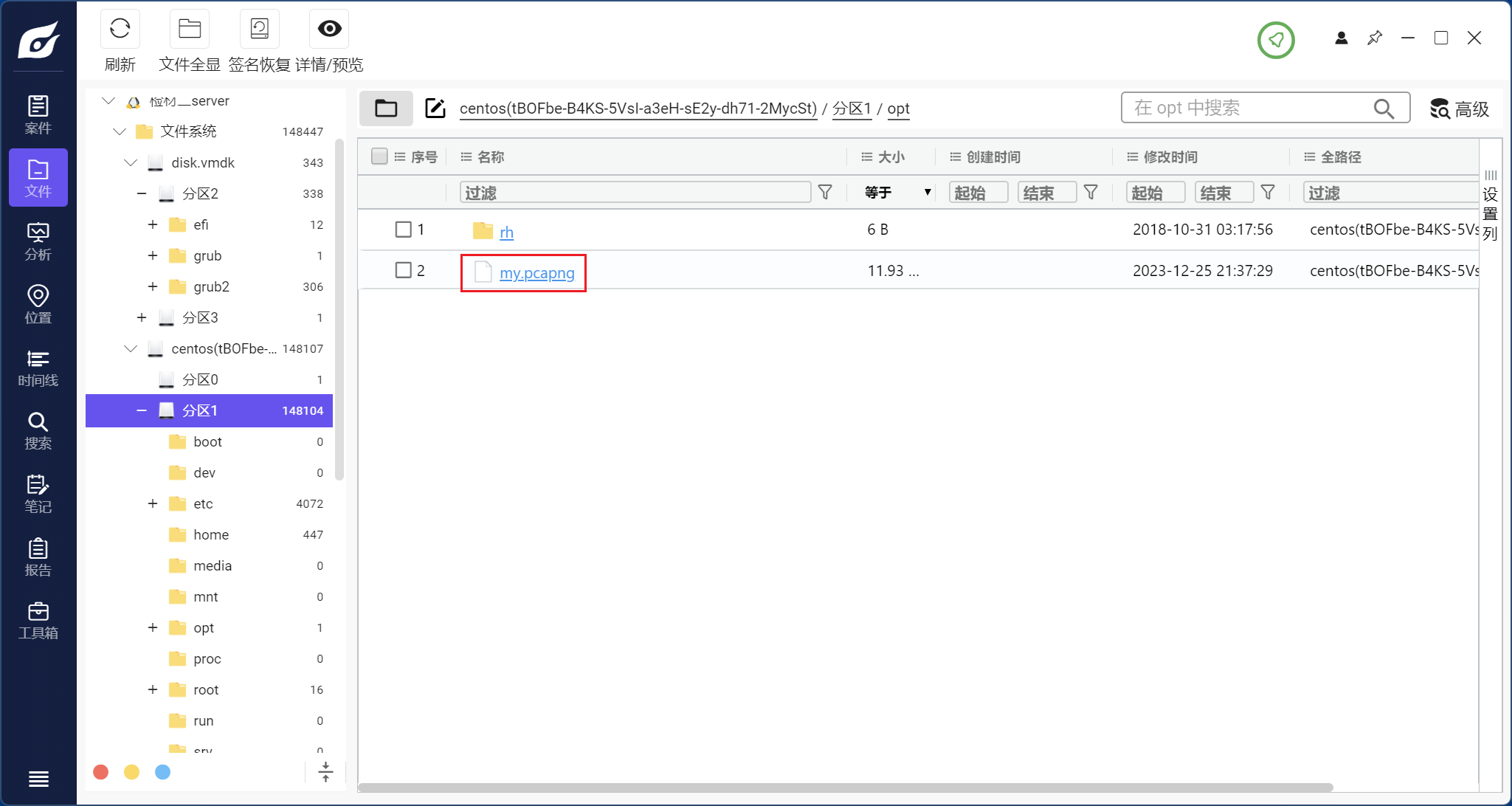

在opt目录下有my.pcapng文件

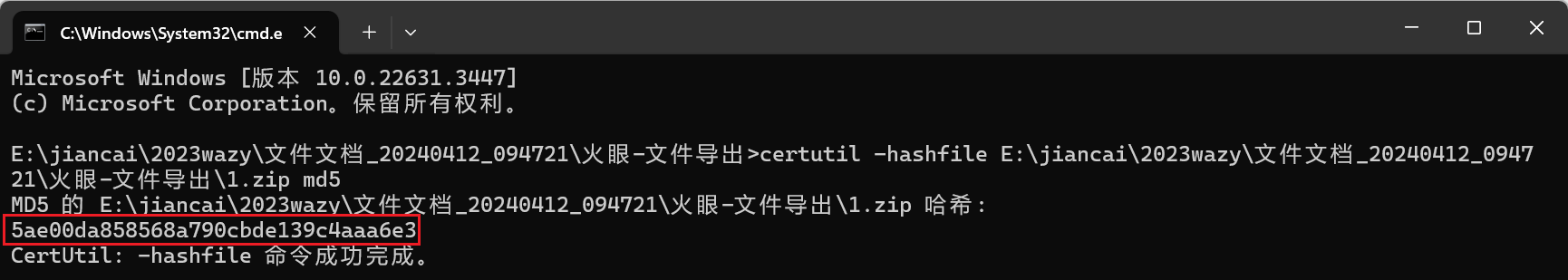

5. 请从抓包文件中找到“组织架构.zip”文件,计算其MD5(128位)值

找到相关zip文件

通过010editor将原始数据写入文件就得到了组织架构.zip文件

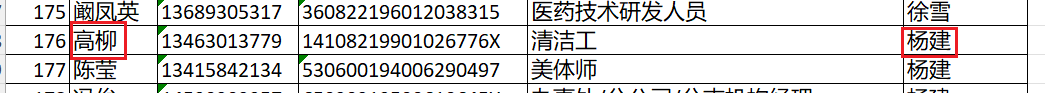

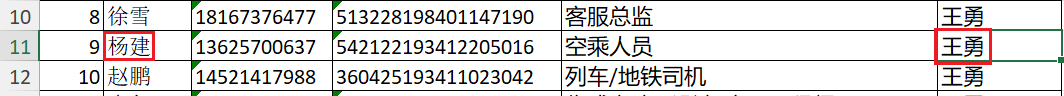

6. 请给出“高柳”的上线的上线的名称

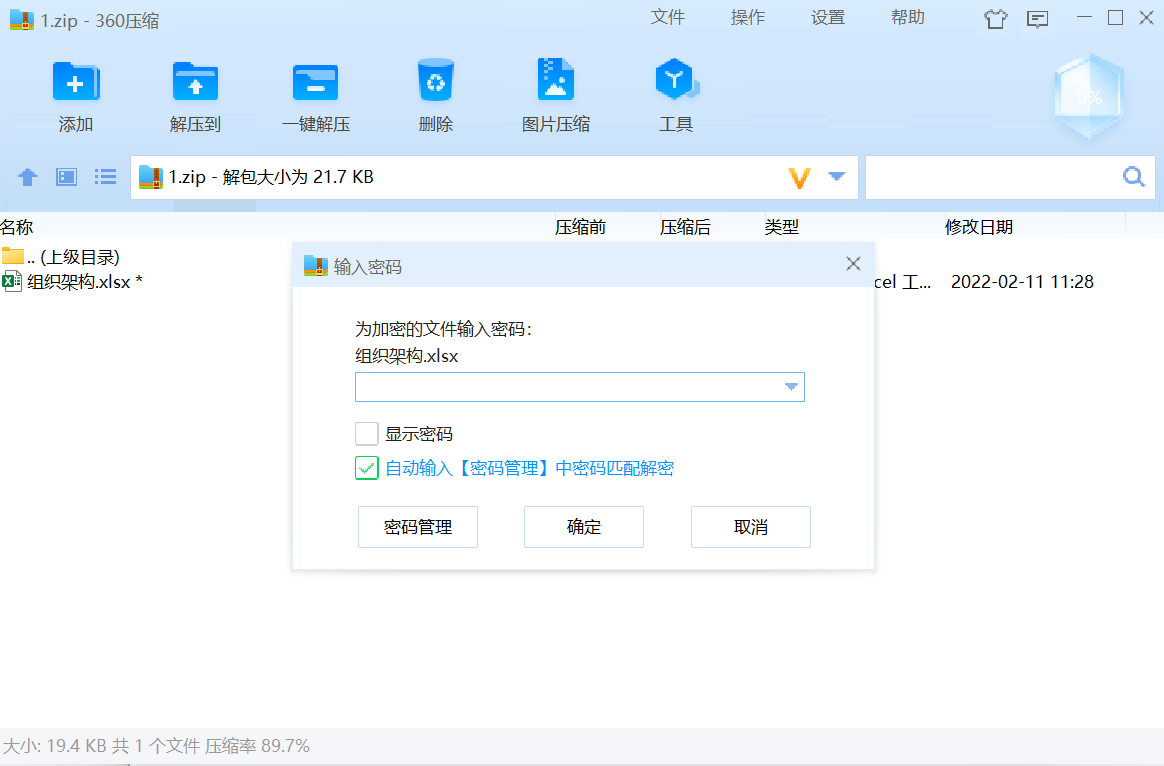

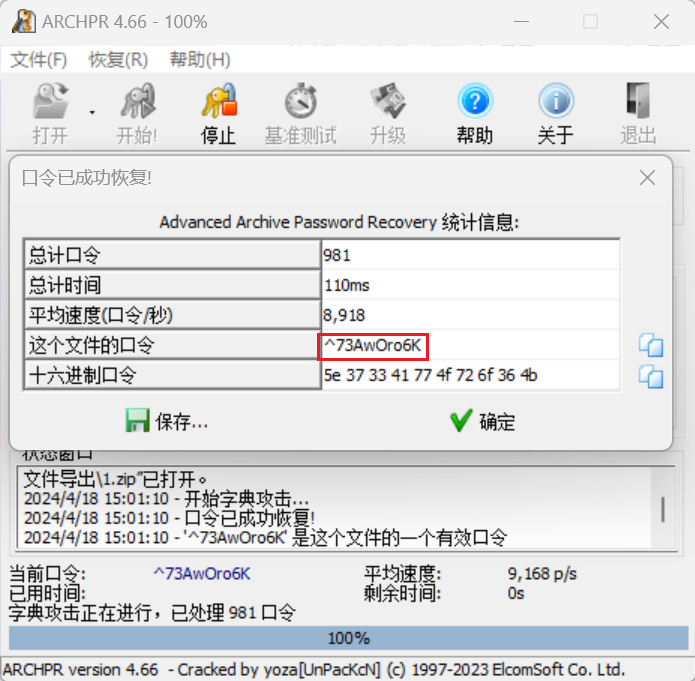

打开发现压缩包加密

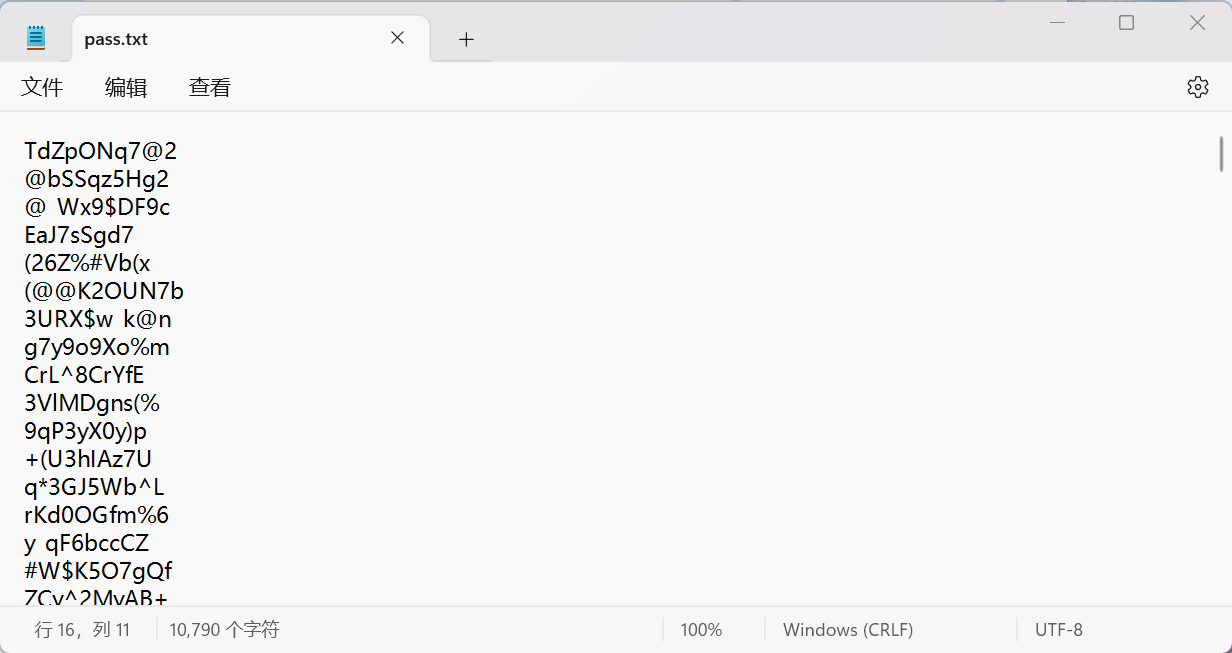

根据数据库中的user表的password进行爆破

爆破得到密码^73AwOro6K

根据execl表得到上线

第二部分:电子数据恢复

检材3

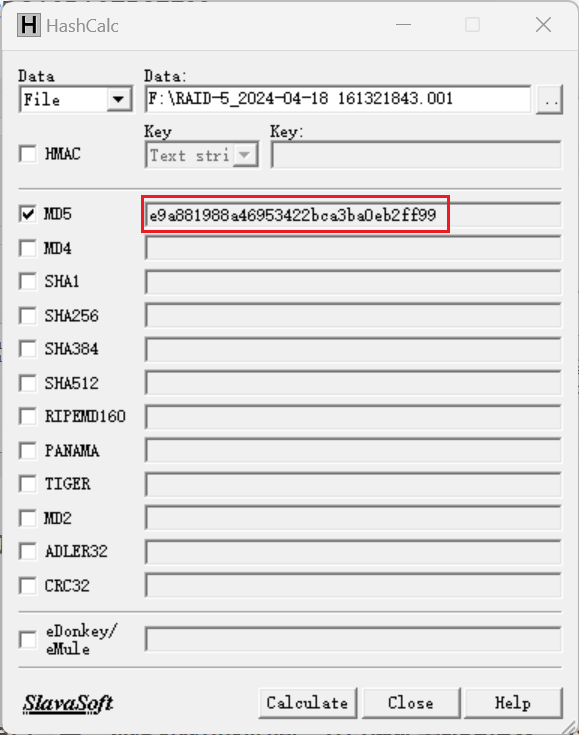

1.对磁盘进行修复并加载成功后,计算磁盘的MD5值

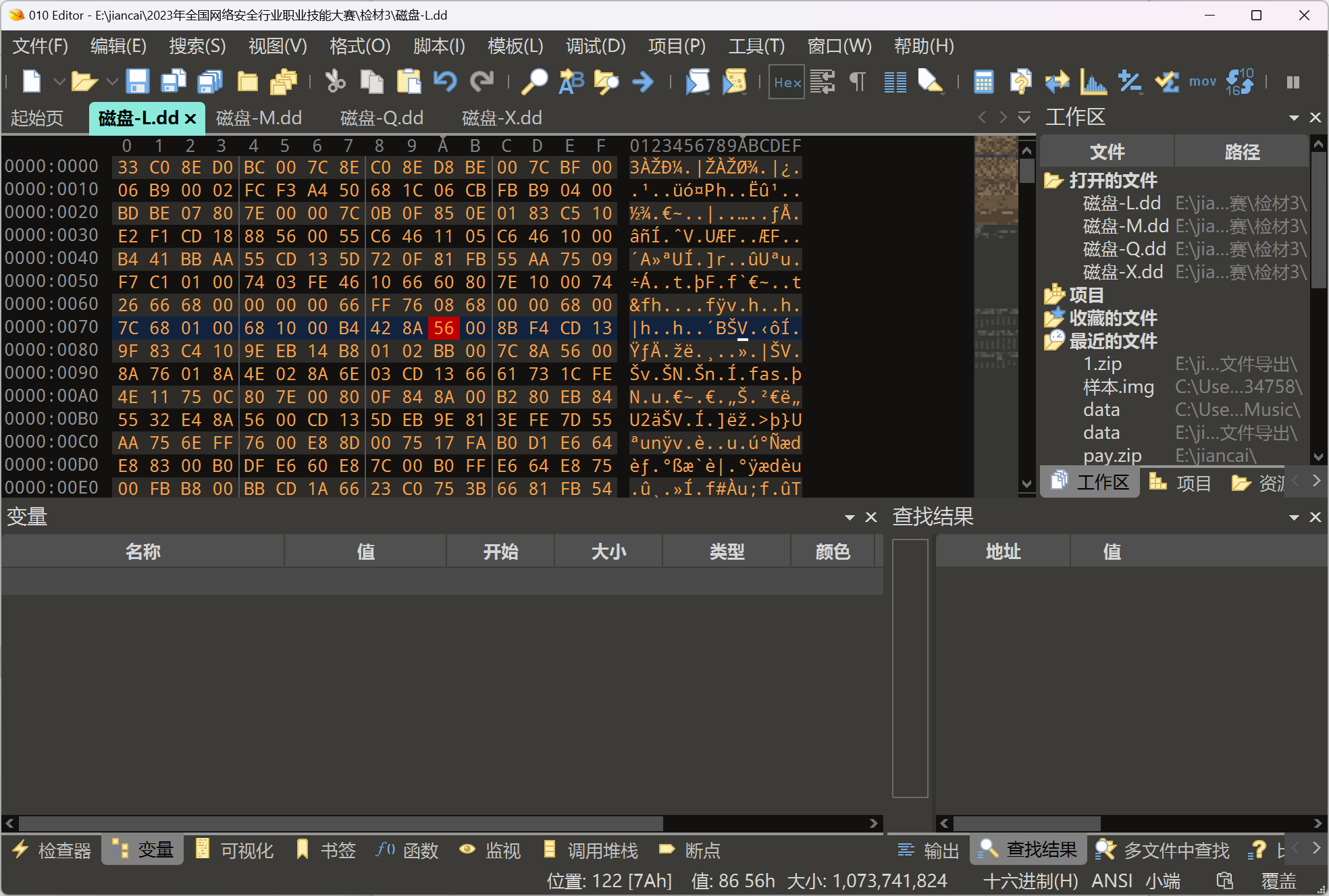

用010editor打开四个磁盘,发现L和X的磁盘头需要修复,直接复制M的磁盘头

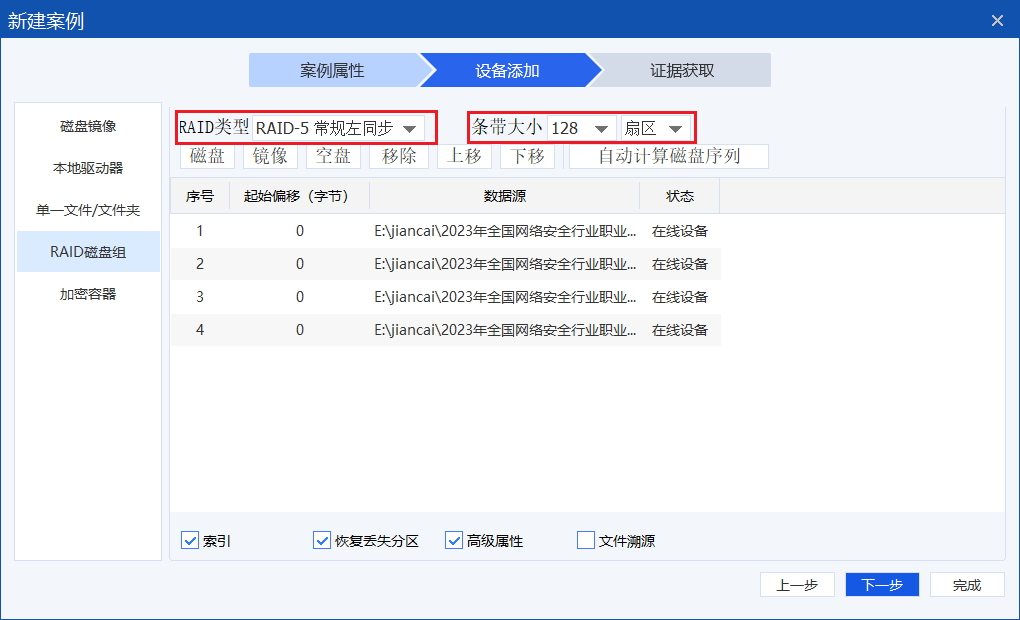

使用取证大师的RAID重组功能进行组合分析

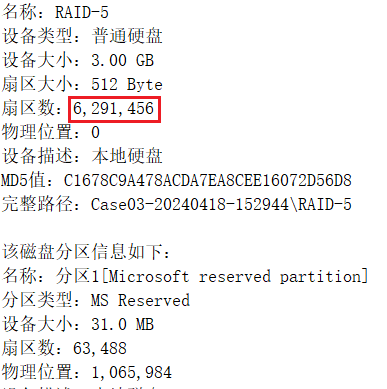

2.对磁盘进行修复并加载成功后,磁盘共计有多少个扇区。

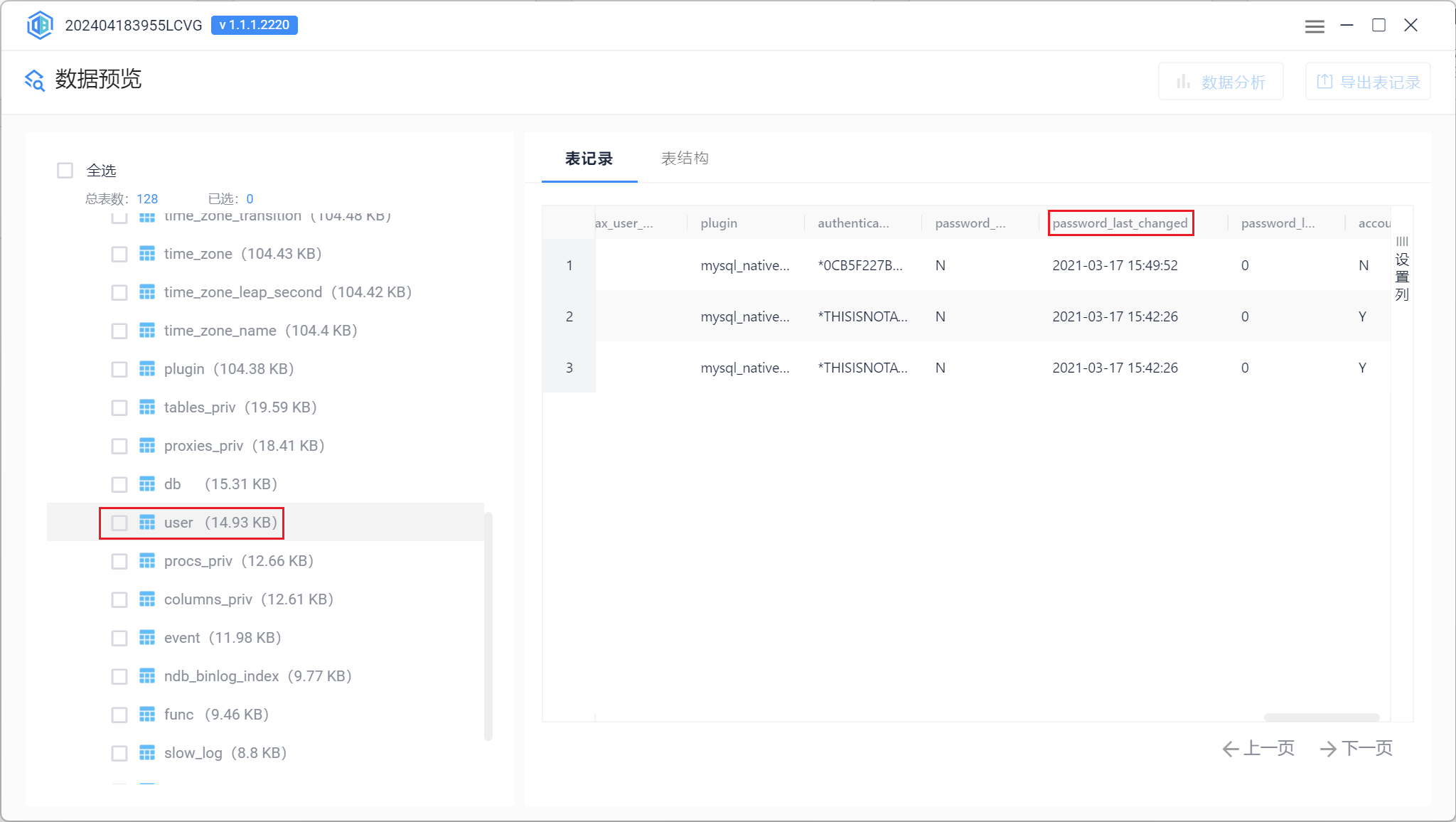

3.给出磁盘中的数据库root用户最后一次修改密码的时间

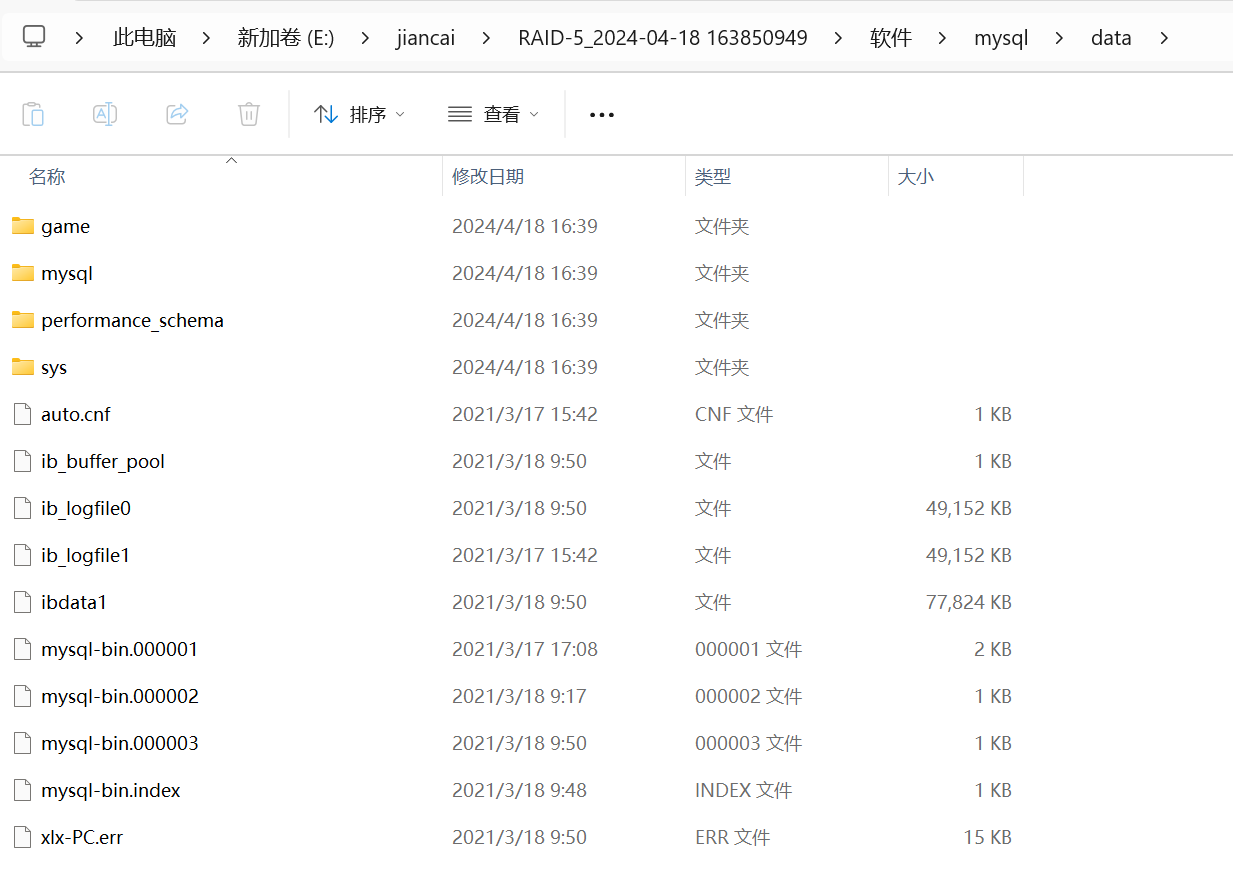

打开数据库所在文件夹即可解析数据库

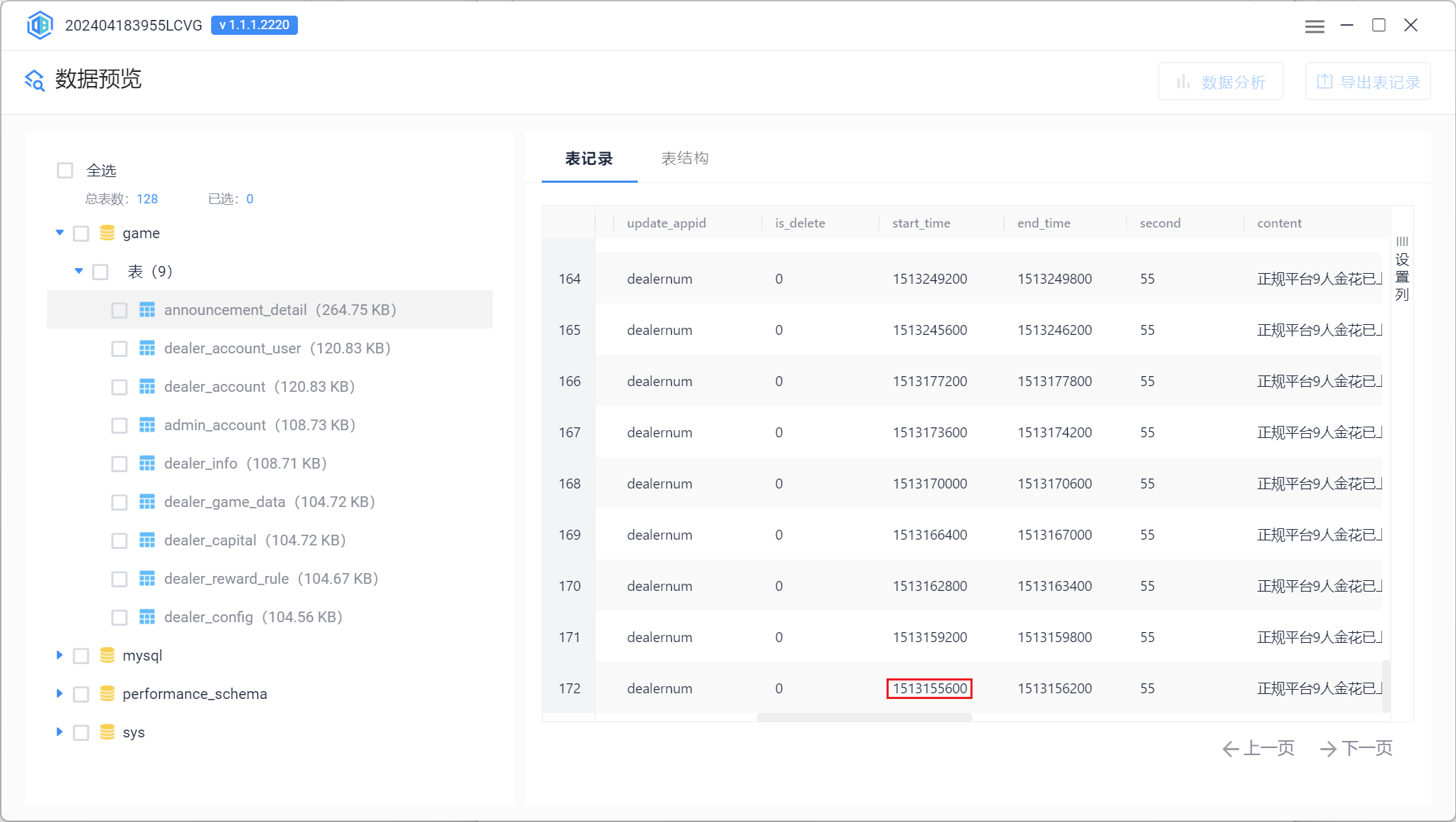

4.磁盘中的数据库里有一张表记录了发布的通知,给出最后一次通知创建的时间

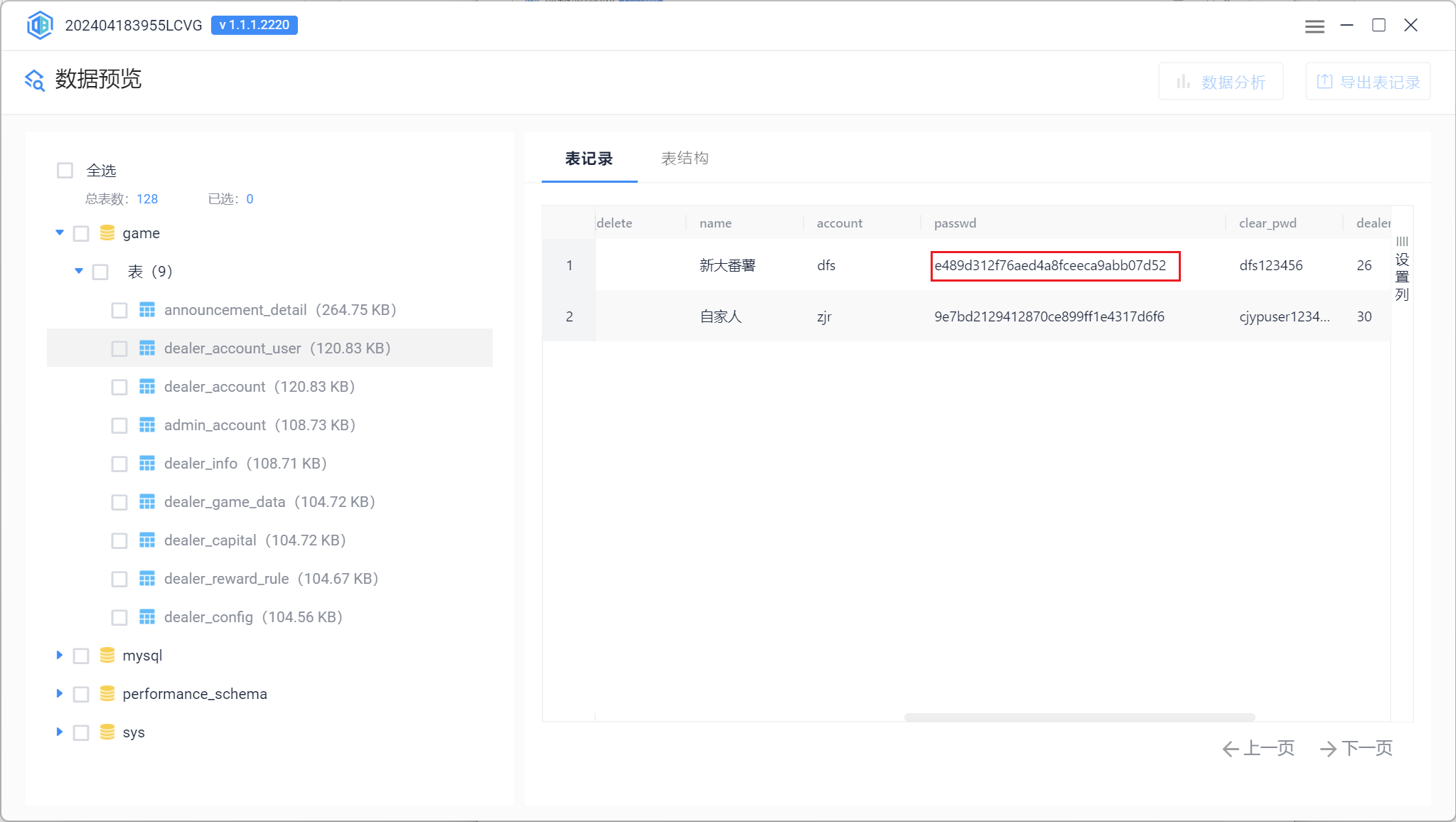

5.磁盘中的数据库里有一张表记录了管理员账号,给出这张表里记录的密码的密文

检材4

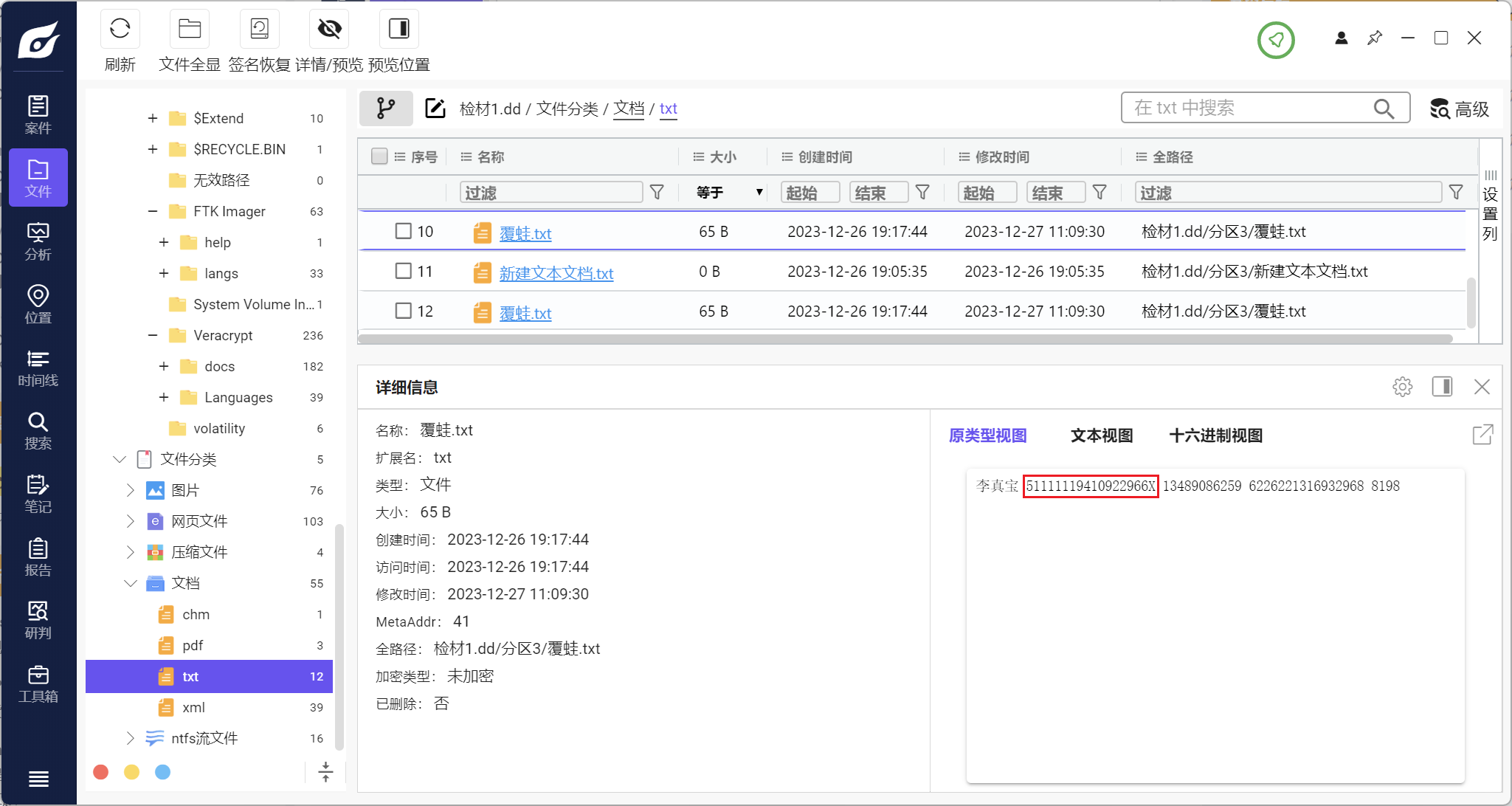

1.对虚拟机进行分析,并找出其中“李真宝”的身份证号

检材一的恢复密钥在检材二里

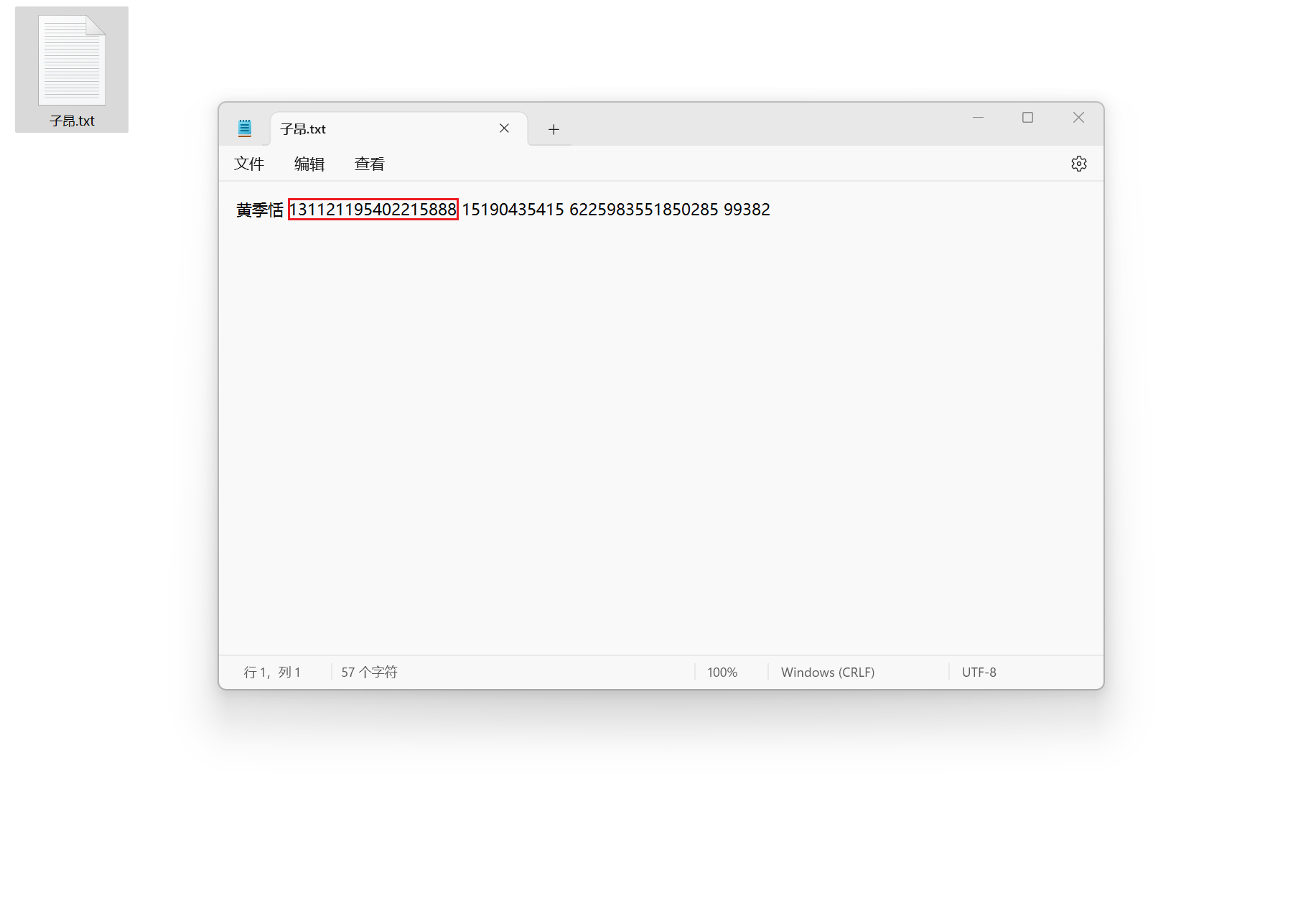

2.对虚拟机进行分析,并找出其中“黄季恬”的身份证号

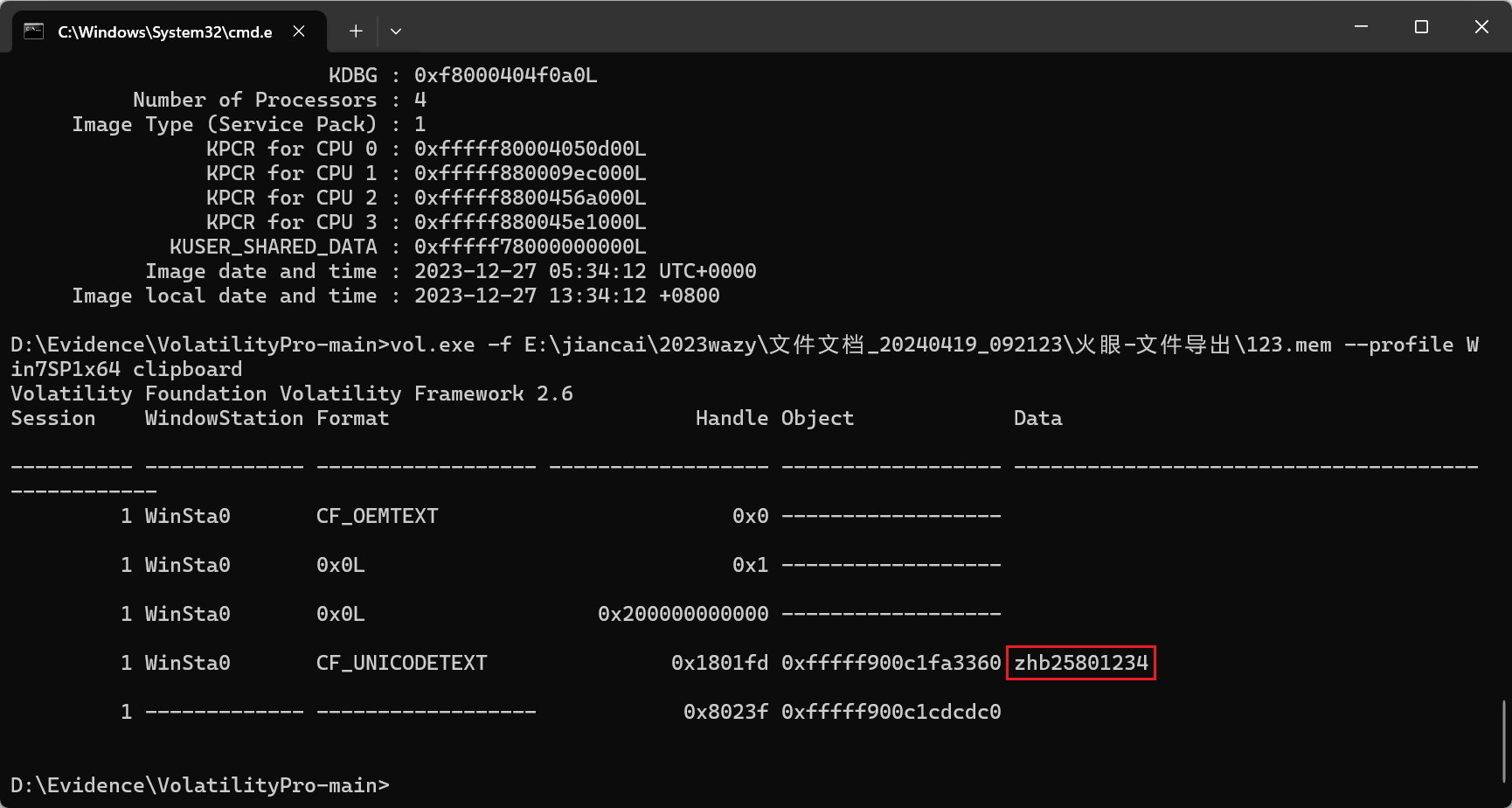

FTK Imager目录下有压缩包文件和解压密码,解压开是一个内存文件

在内存的clipboard里有密码信息

1 | volatility -f 123.mem imageinfo |

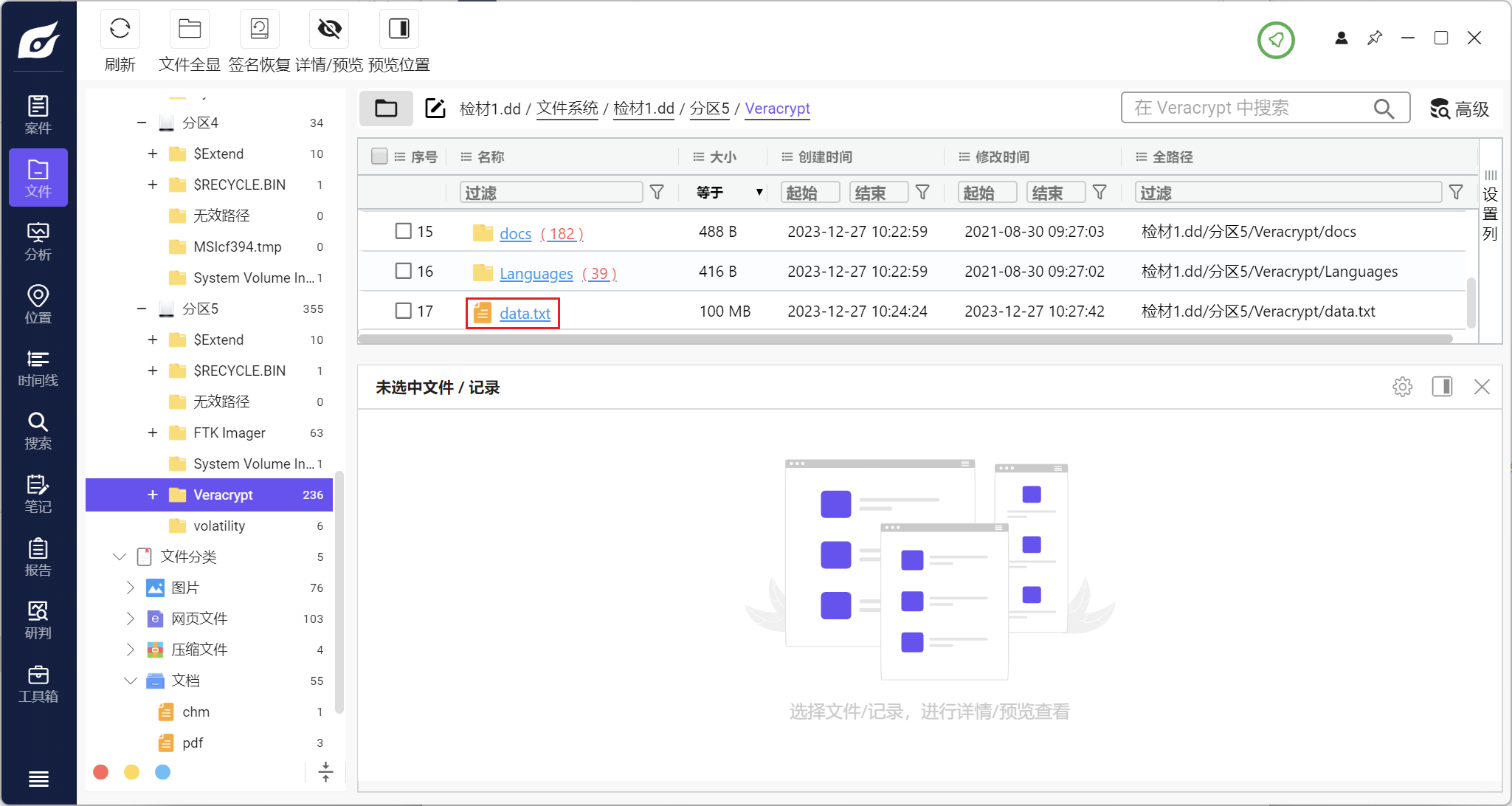

在VeraCrypt目录下有虚拟镜像文件,挂载密码就是内存的clipboard里的密码

挂载起来就能找到身份证信息

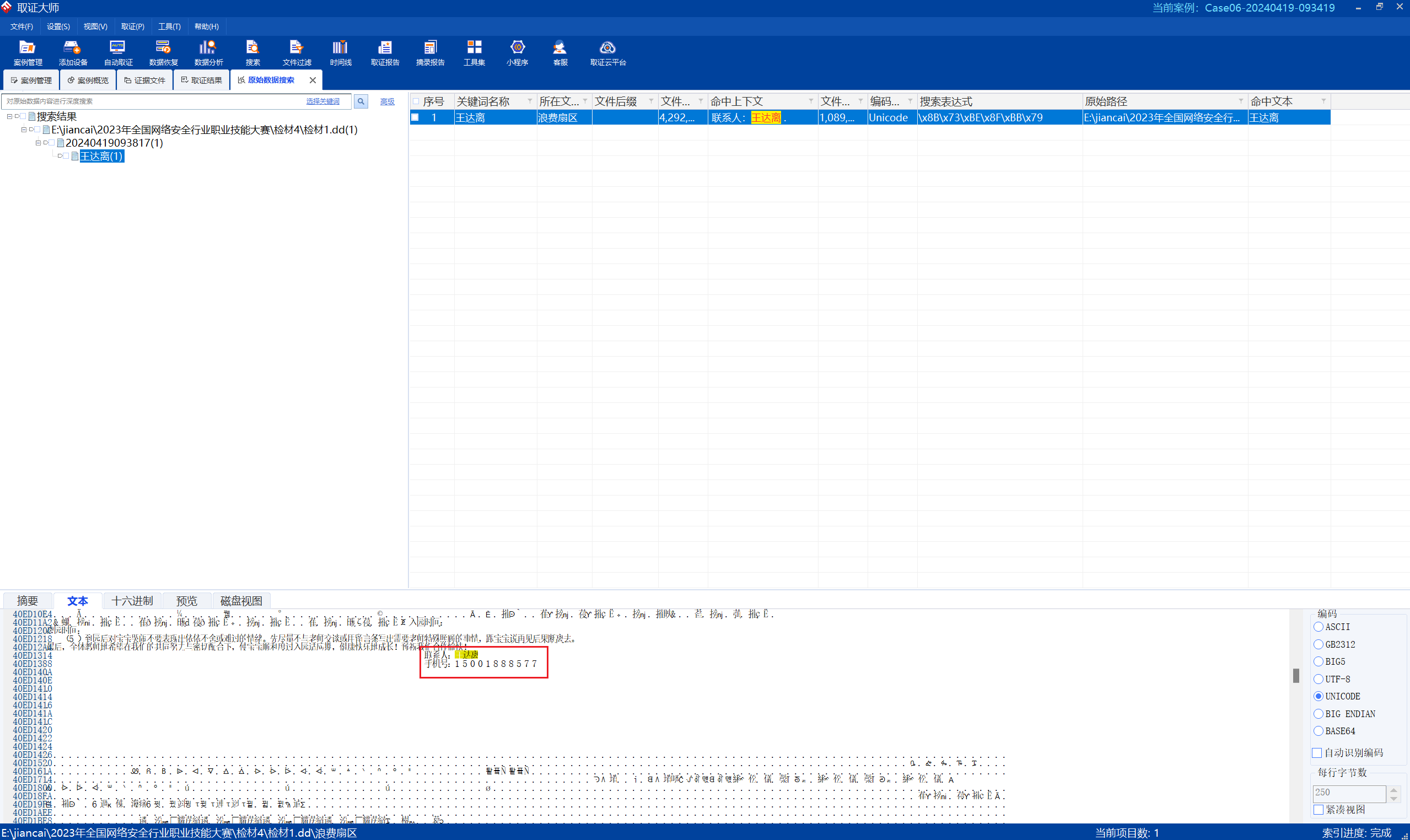

3.对虚拟机进行分析,并找出其中“王达离”的手机号

取证大师爆搜可以找到

4.对虚拟机进行分析,并找出其中“陈右绮”的手机号

5.对虚拟机进行分析,并找出其中“杜春玟”的手机号

第三部分:电子数据分析

检材5

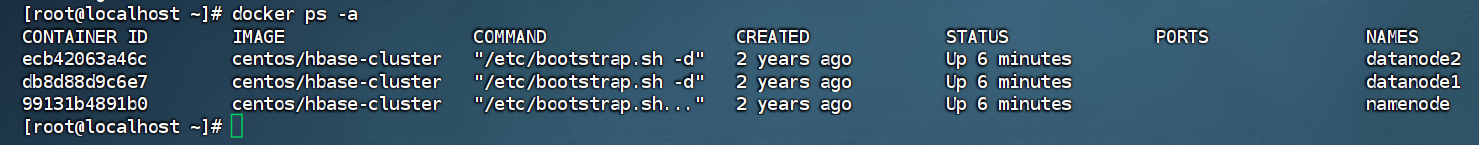

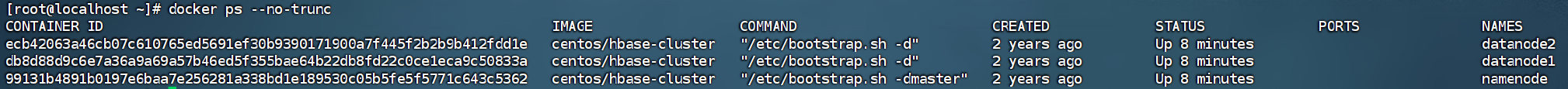

1. 提取系统中容器名称为namenode节点的容器ID

docker ps --no-trunc查看完整id

2.获取集群中的名称为“tom-xiao”的用户的card-id

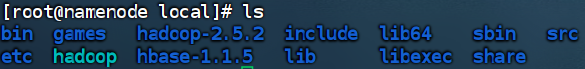

docker exec -it 99131b /bin/bas进入容器内部,cd usr/local查看有什么文件

可以看出是hadoop集群,进入hbase目录,hbase是记录hadoop集群相关信息的数据库

进入hbase的bin目录

hbase shell进入hbase的客户端命令行

list查看数据库中有哪些表

scan 查看数据表中数据

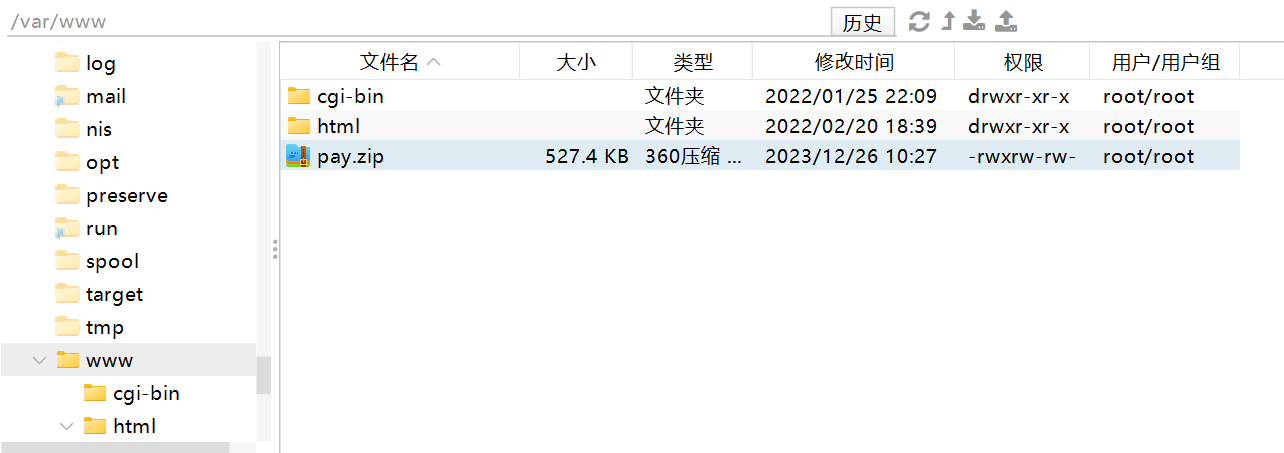

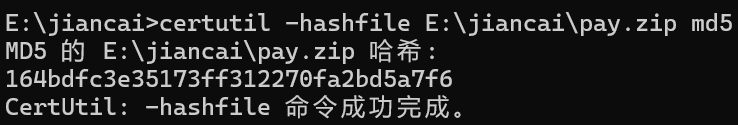

3.数据库的备份数据以扩展名为zip的文件存储在系统中,找到该zip文件计算其MD5 (128 位)校验值

在www目录下有叫pay.zip的文件夹

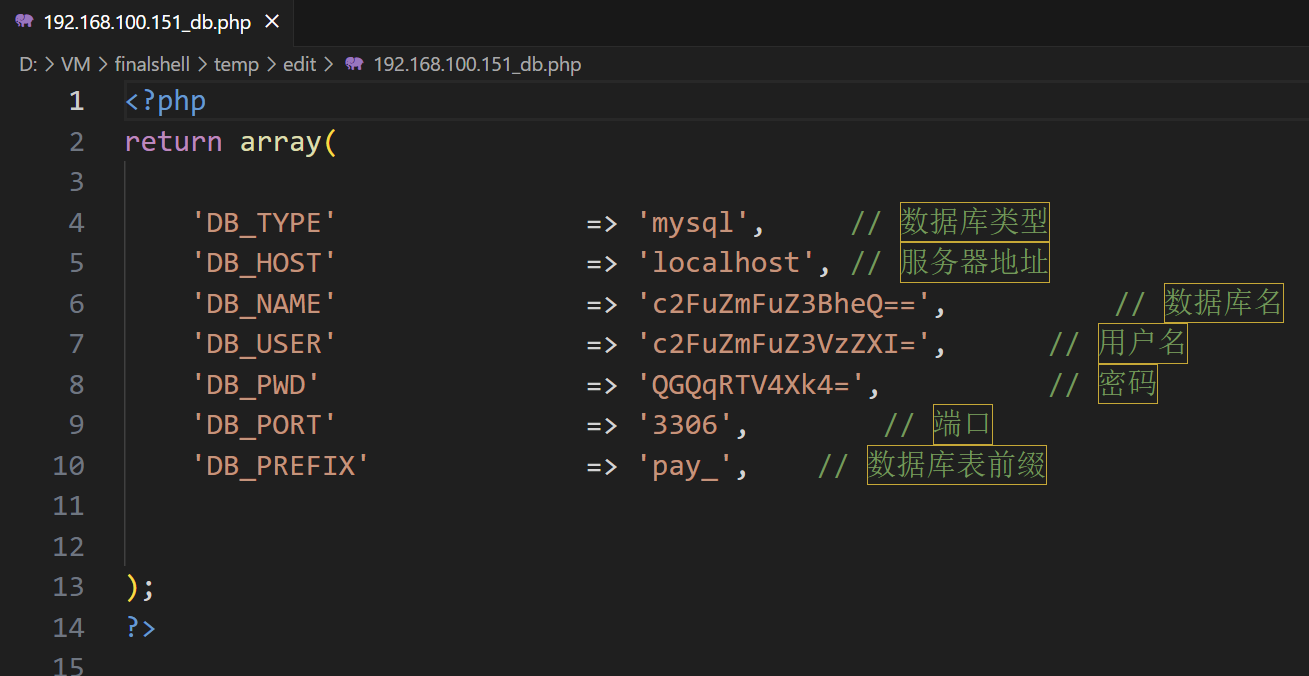

4.找到网站连接数据库的密码

/var/www/html/Conf目录下有db的配置文件

还要base64解密一下

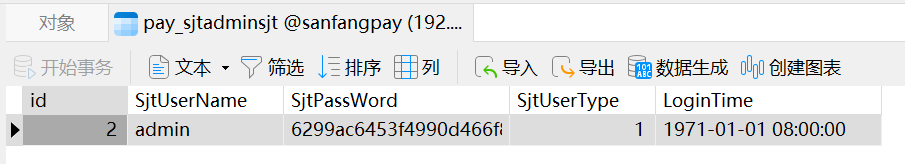

5.给出数据库中存储网站的后台管理员的数据表的名称

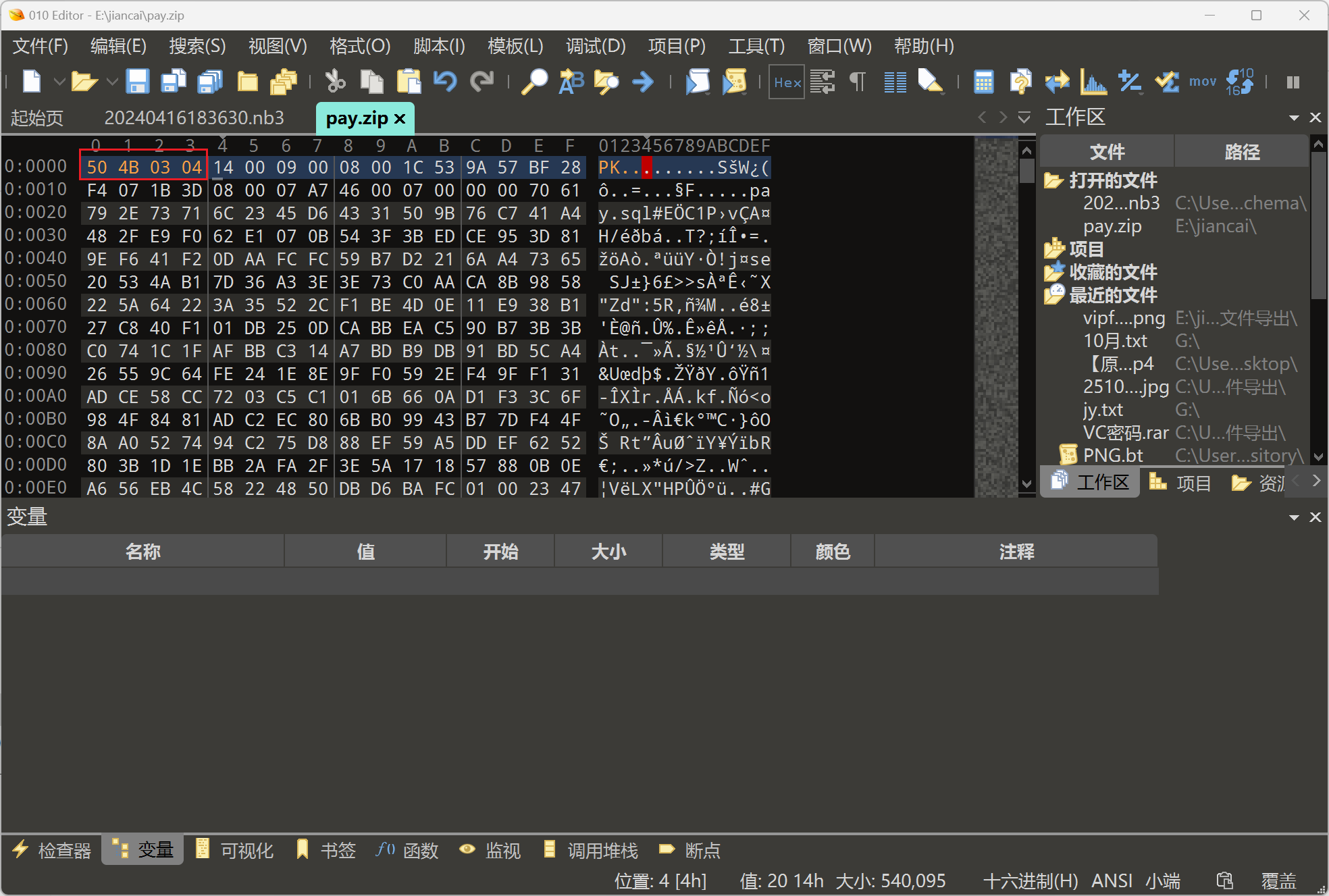

修复文件头

发现压缩包加密了

密码在前面hbase的passinfo表里

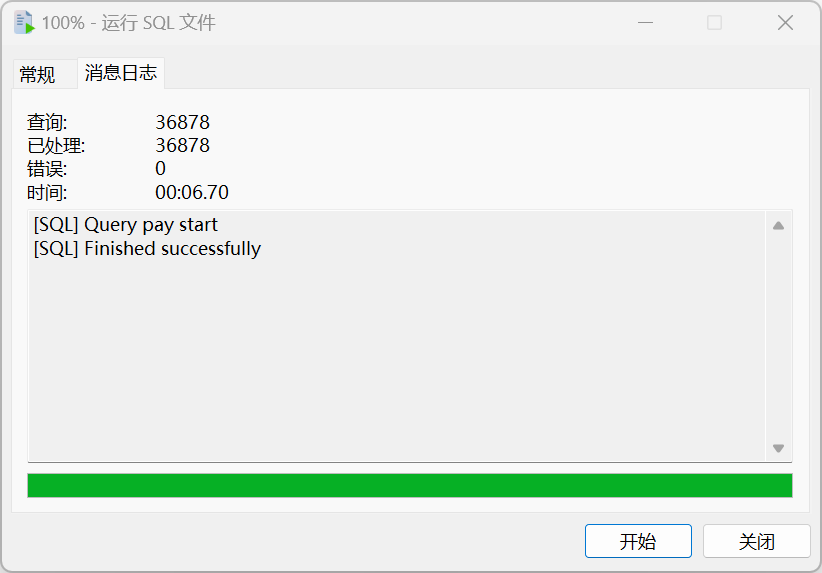

打开是一个sql文件,导入数据库中

找到相关表

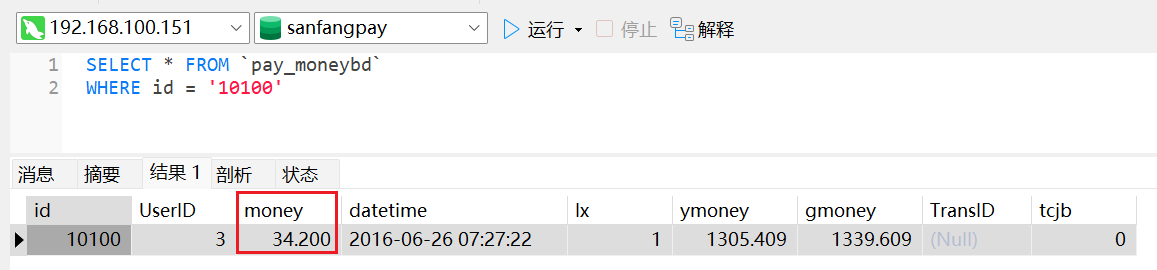

6.给出编号为10100的商户的资金交易变动后,最终的金额

先在sql文件里爆搜一下id,发现与pay_moneybd表格有关,看一下

检材6

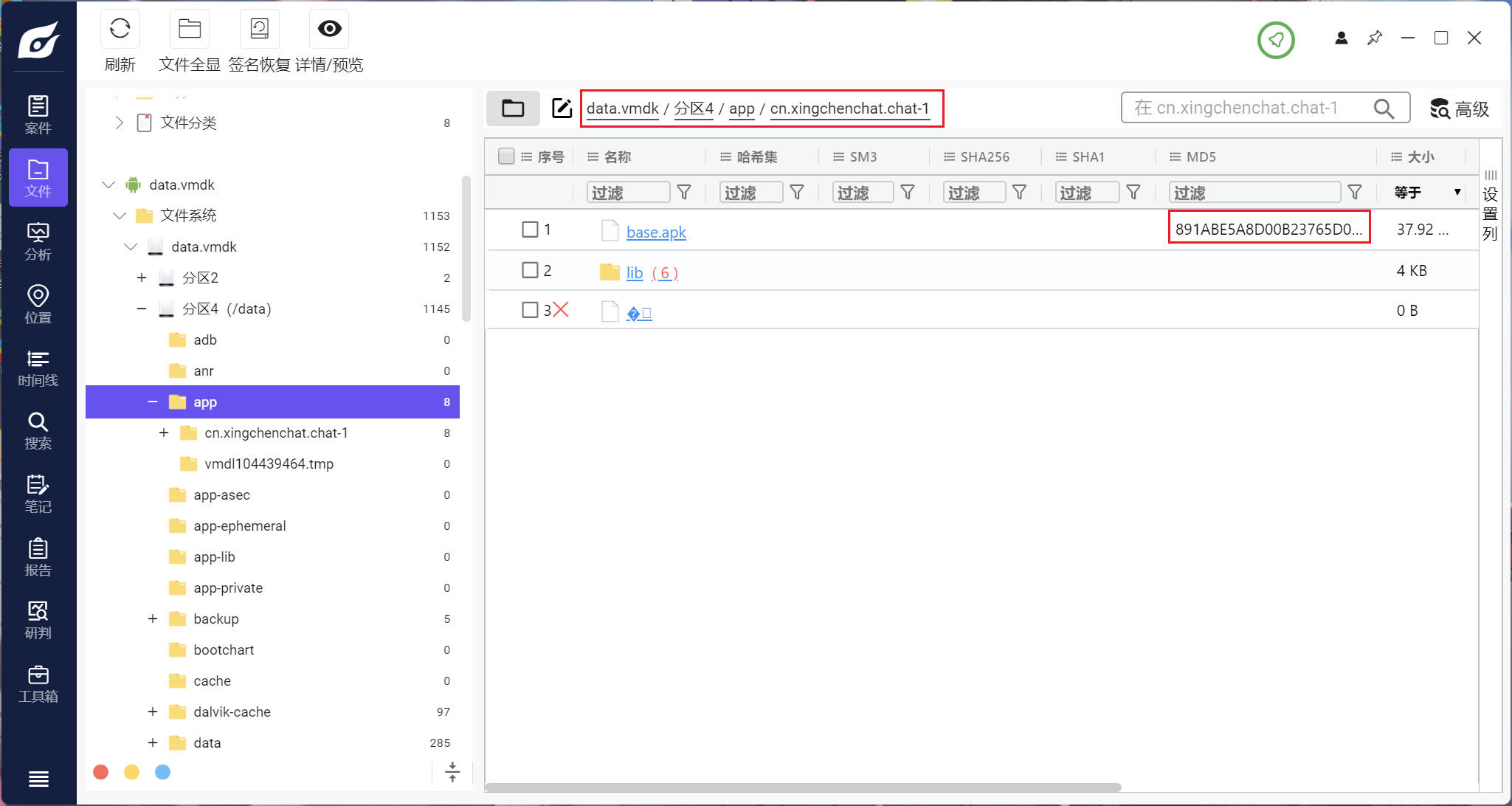

1.请分析手机模拟器中的即时通讯APP,计算该APK的MD5

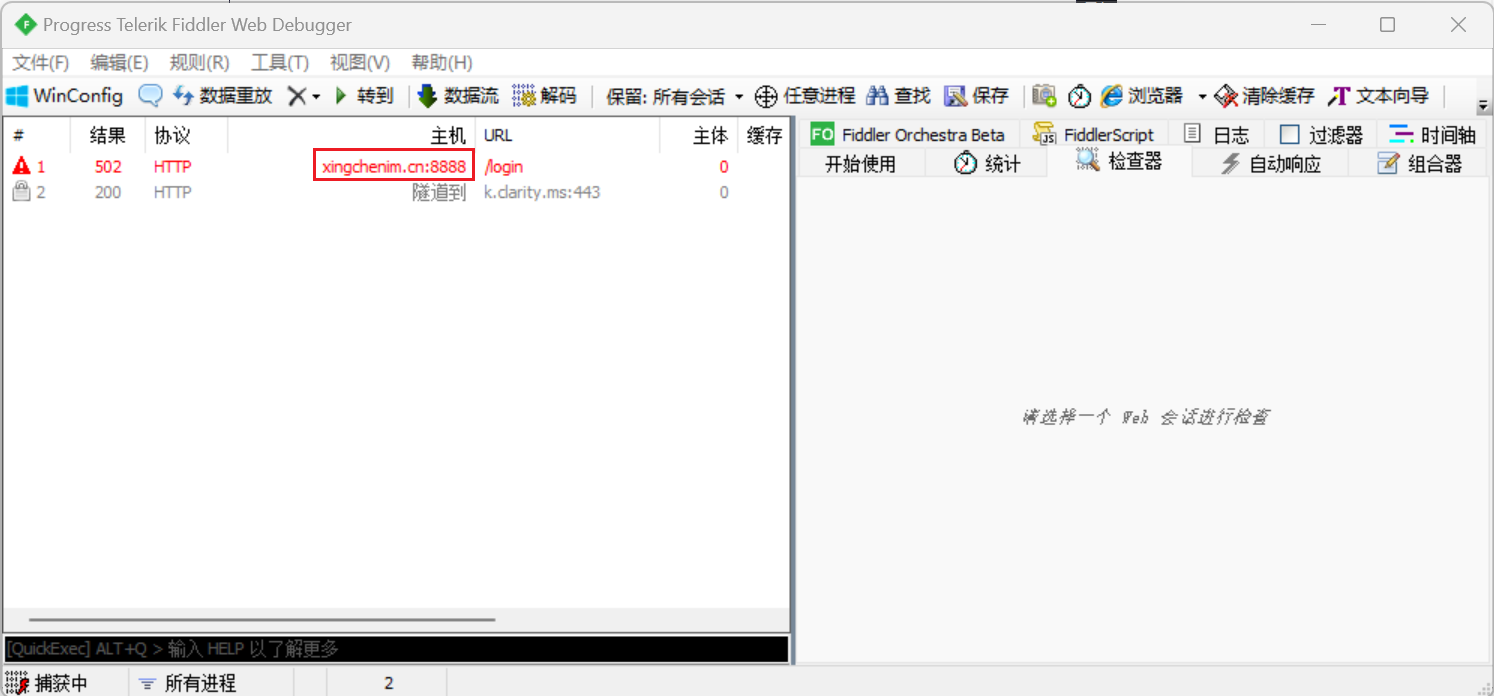

2.给出该 APP 后台服务器的域名

3.给出该 APP 当前账号加密聊天记录数据库时使用的密钥

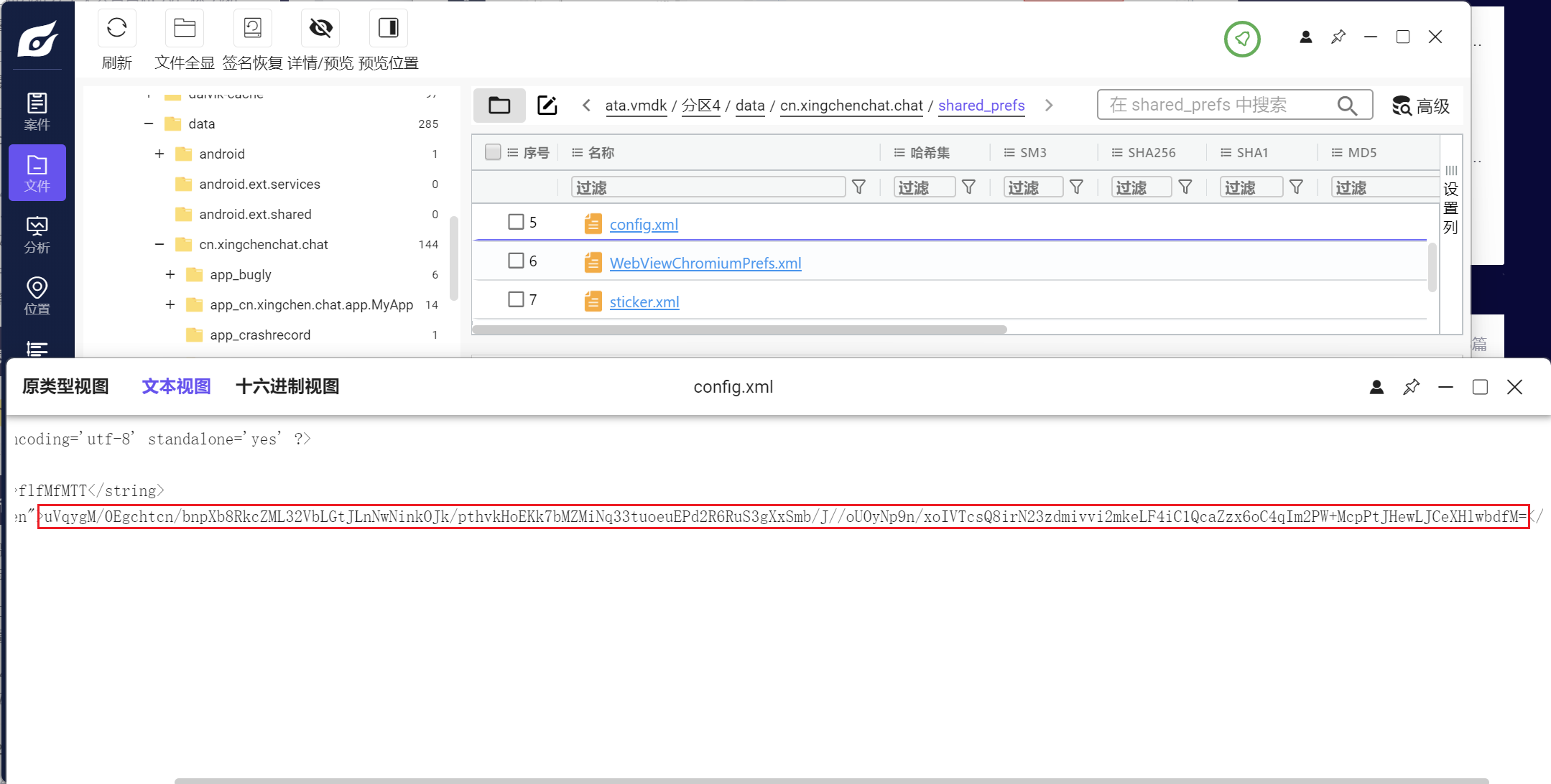

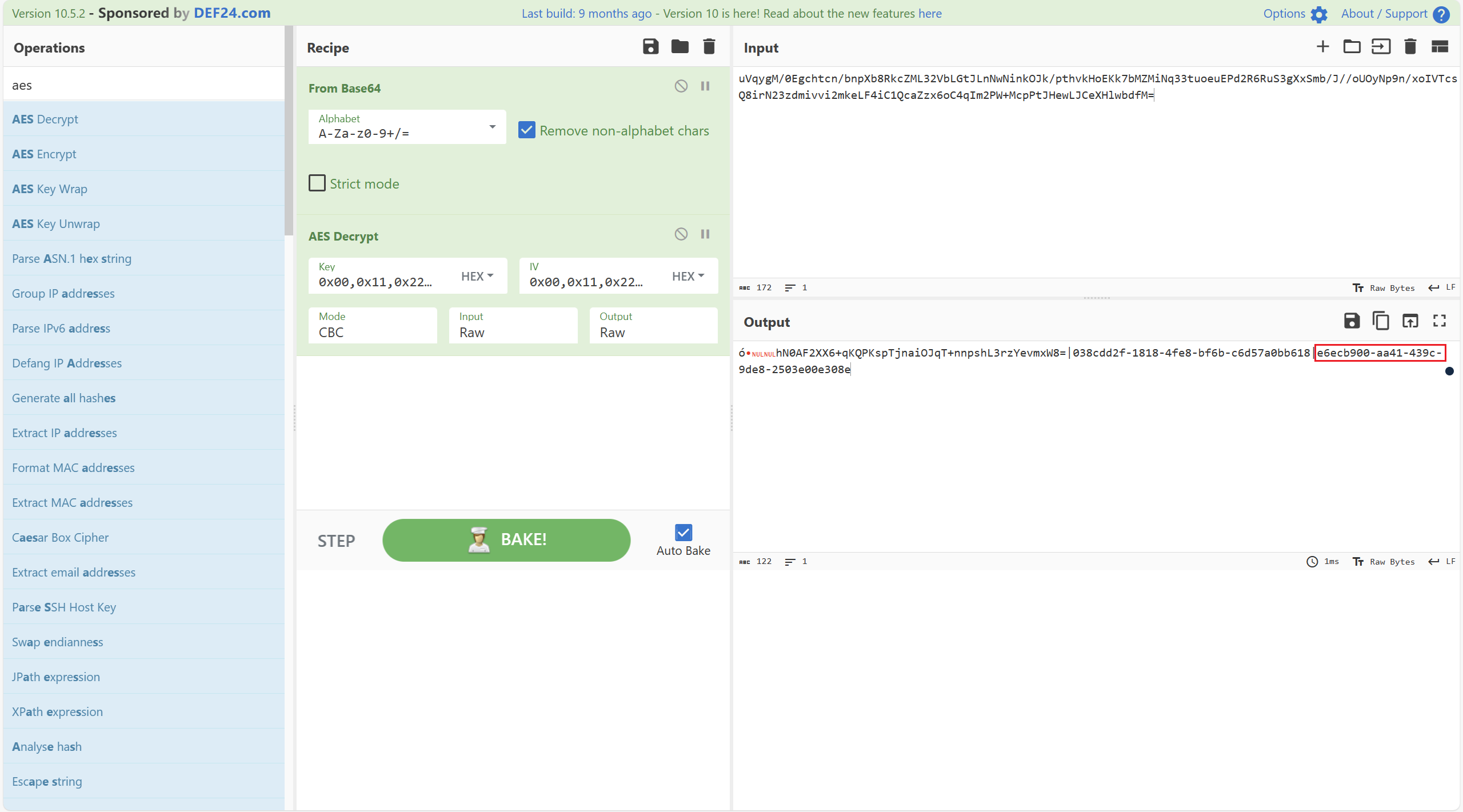

查看相关文件,发现一个配置文件,其中有一段base64编码,但base64解开又是乱码,看大佬题解

后面是AES解密 常量为:key是常量0x00,0x11,0x22,0x33,0x44,0x55,0x66,0x77,0x78,0x79,0x7A,0x7B,0x7C,0x7D,0x7E,0x7F

4.给出该 APP 中与“谭永”聊天最后一条消息的时间

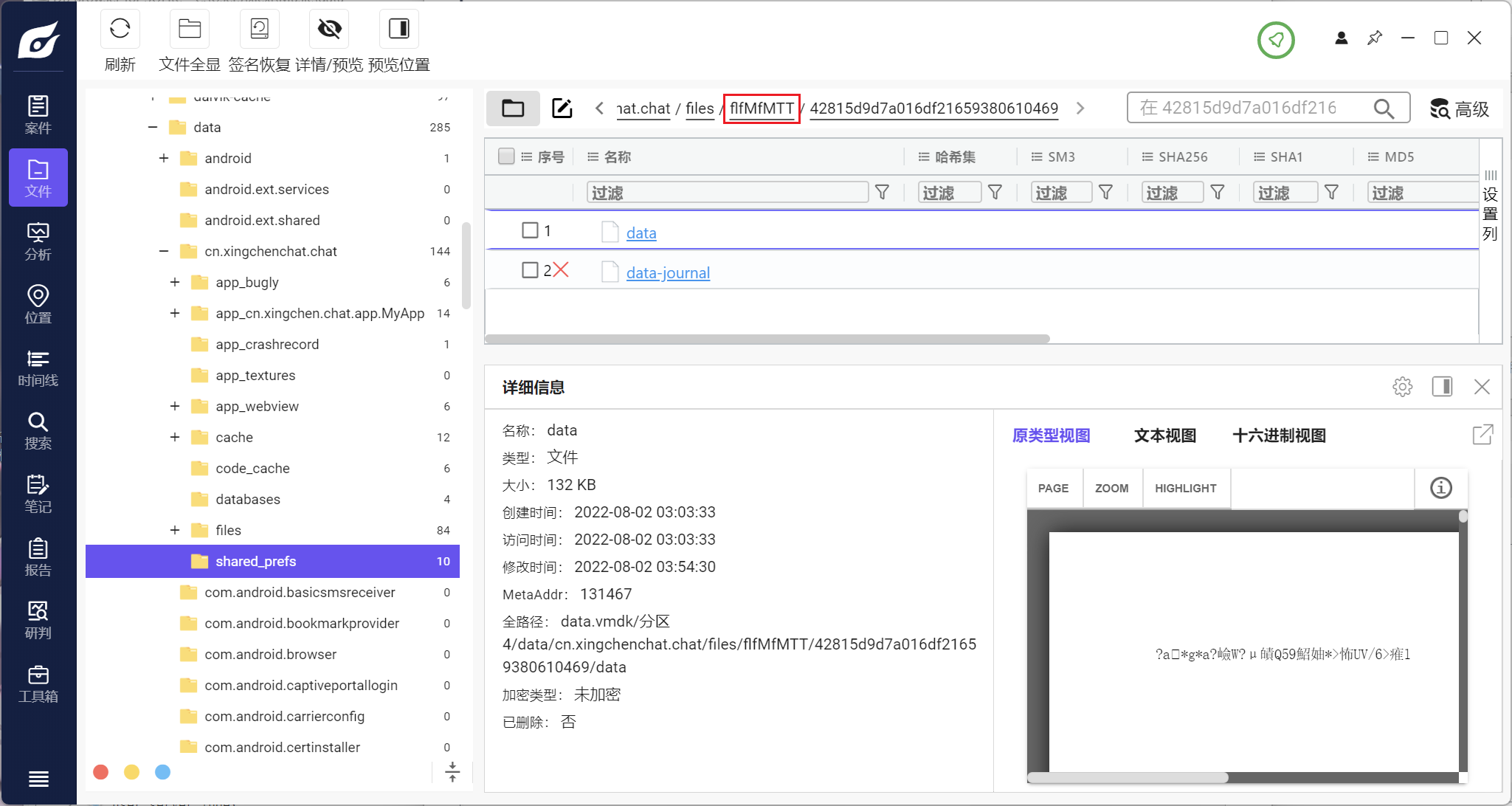

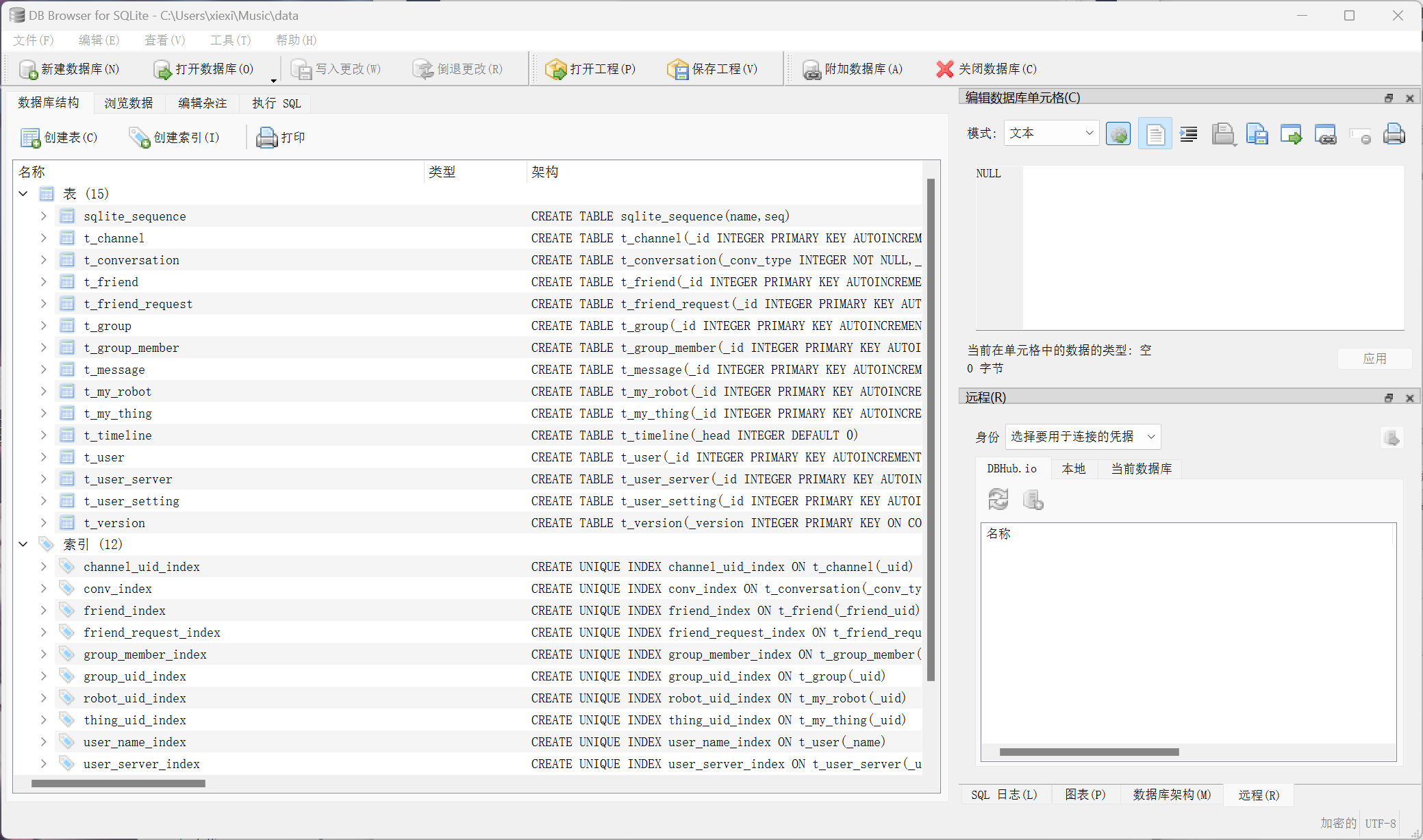

根据上题的配置文件提示,数据库文件名和flfMfMTT有关,发现相关文件夹

该数据库文件加密了,密码上题已解出

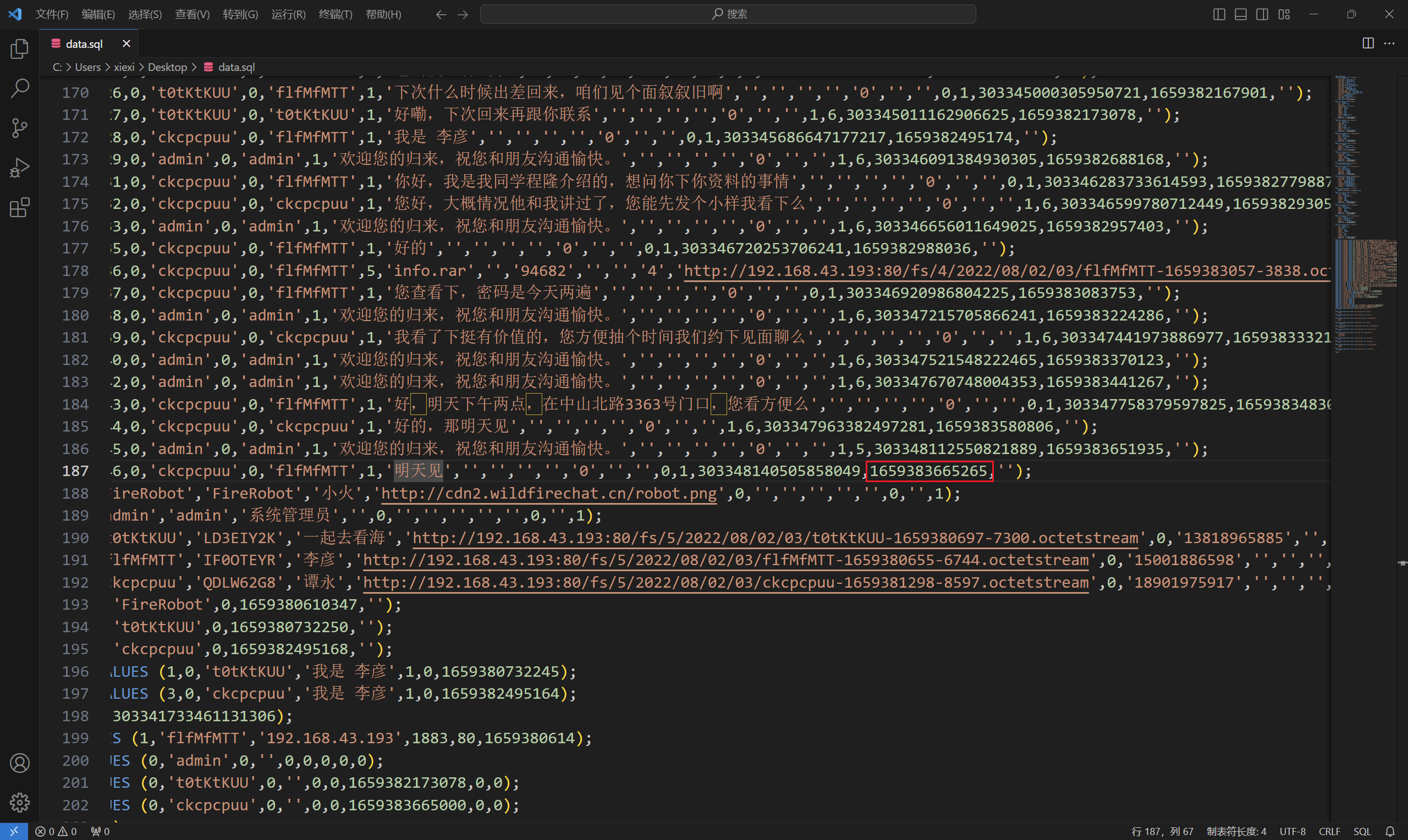

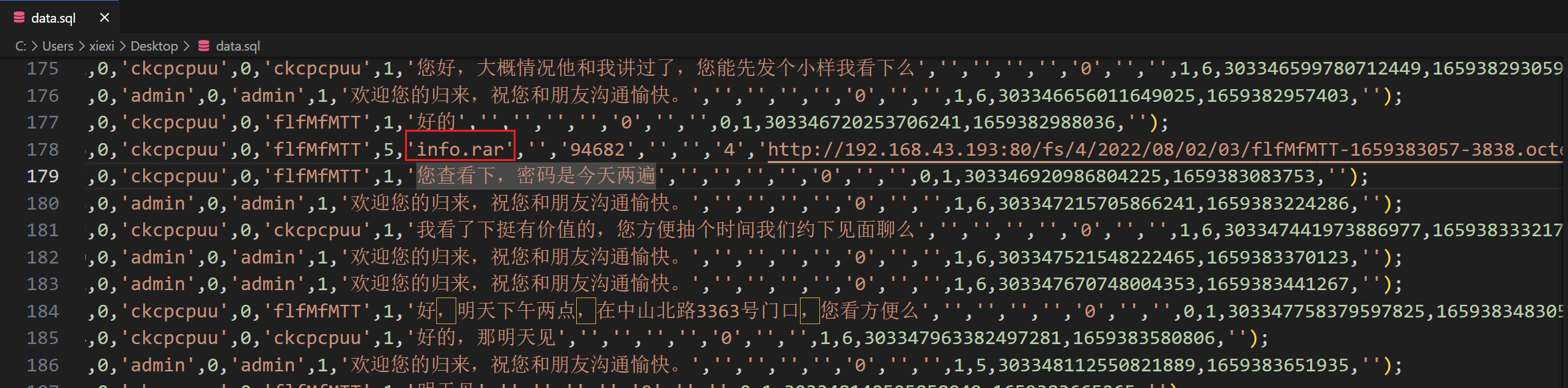

找到相关聊天的时间戳

5.给出该 APP 中用户发给“谭永”的压缩包文件的 MD5

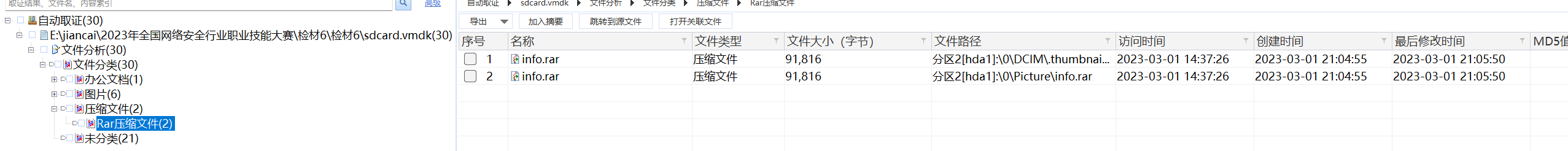

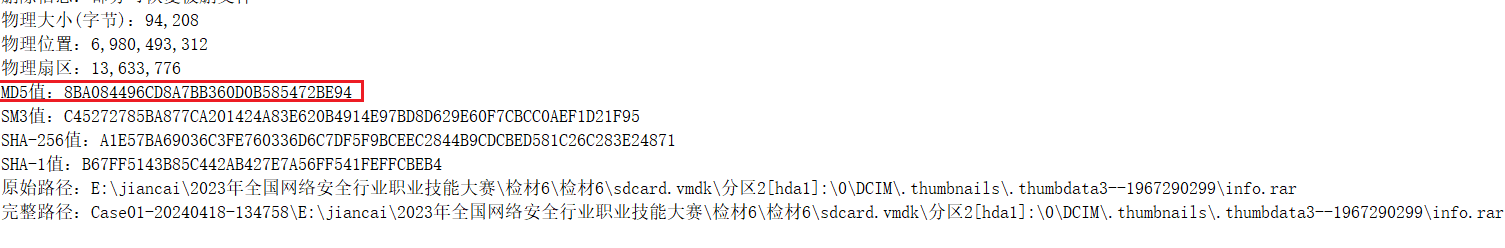

根据聊天记录得知压缩包名为info.rar

在或眼里不知道为什么找不到,取证大师能解析出,算出md5

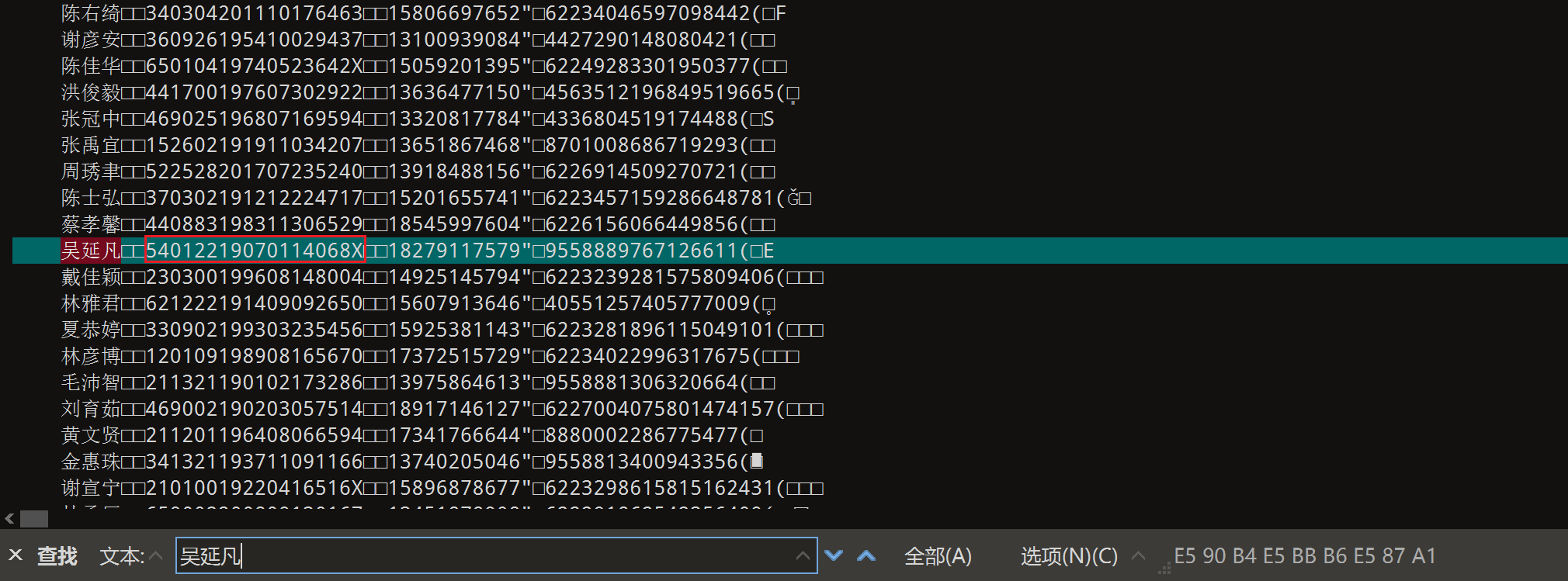

6.对上述APP进行分析,找出“吴延凡”的身份证号

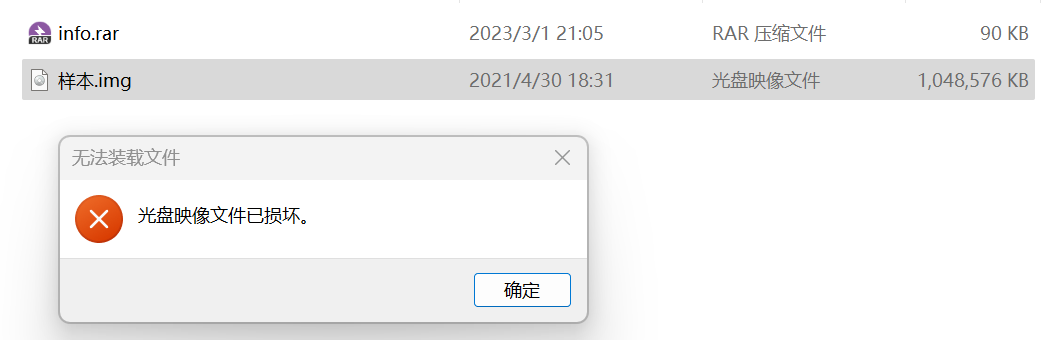

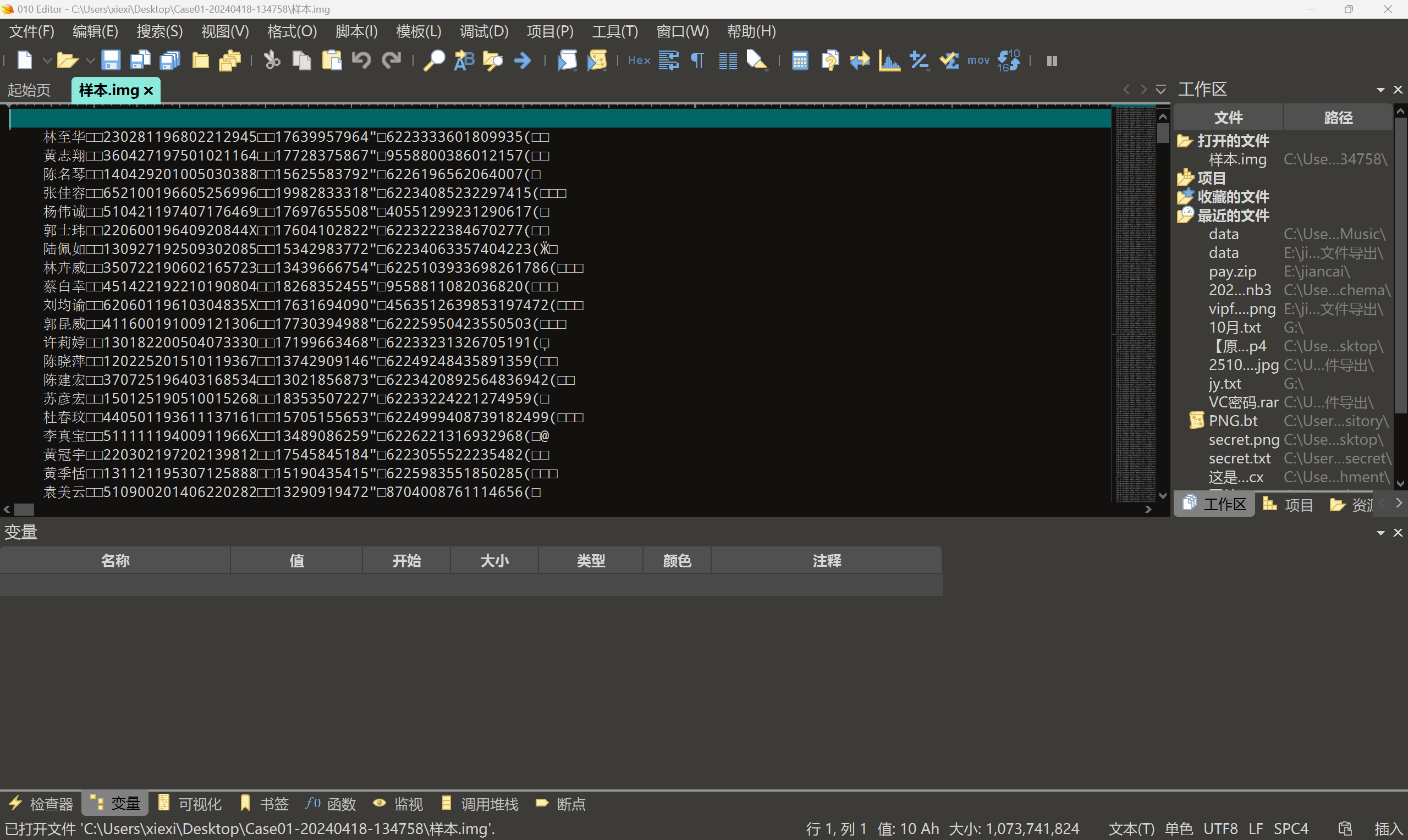

压缩包中为一个光盘映像,但显示损坏,用010editor打开看看

切换成十六进制显示发现像是信息表,切换成utf-8显示

直接搜人名

7.已知上述压缩包中的文件中包含了银行卡余额信息,请分析该压缩包,并按照省份进行 统计,余额最多的省份共计余额有多少

可以根据身份证号知道省份信息,但账户余额不知道如何查看