ZJWA

ZJWA

APK分析

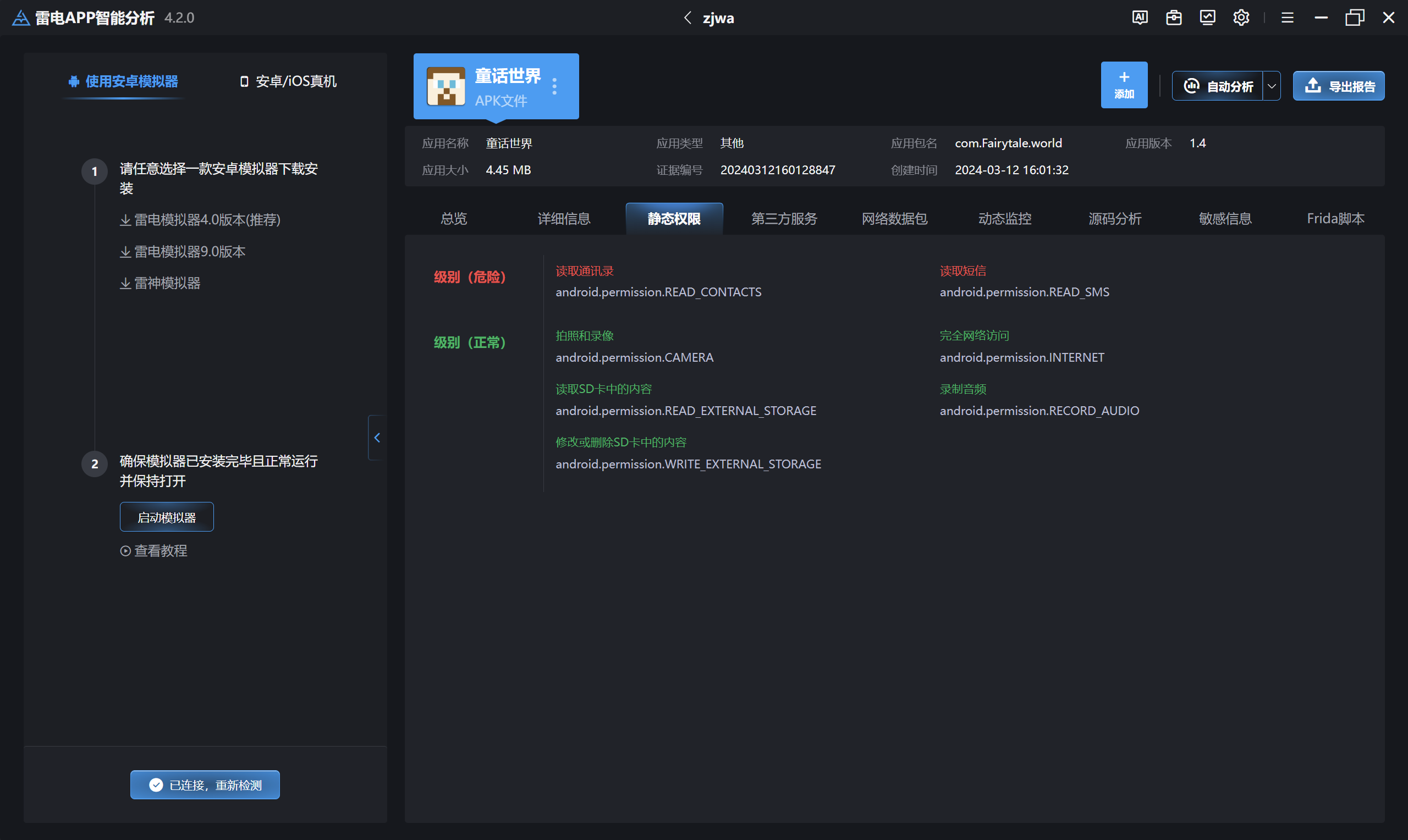

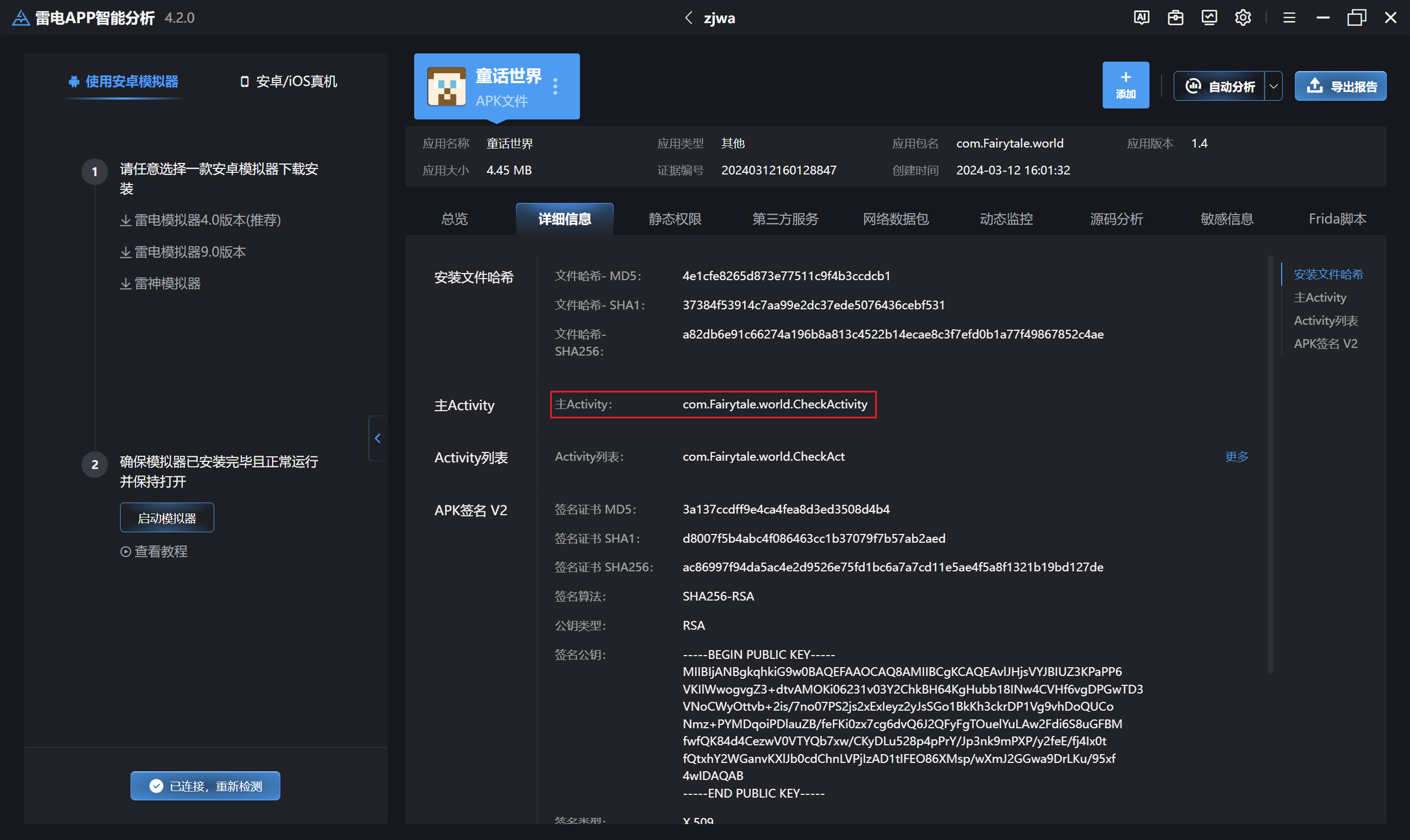

1、APK的包名

2、APK中请求读取用户隐私信息的权限数量

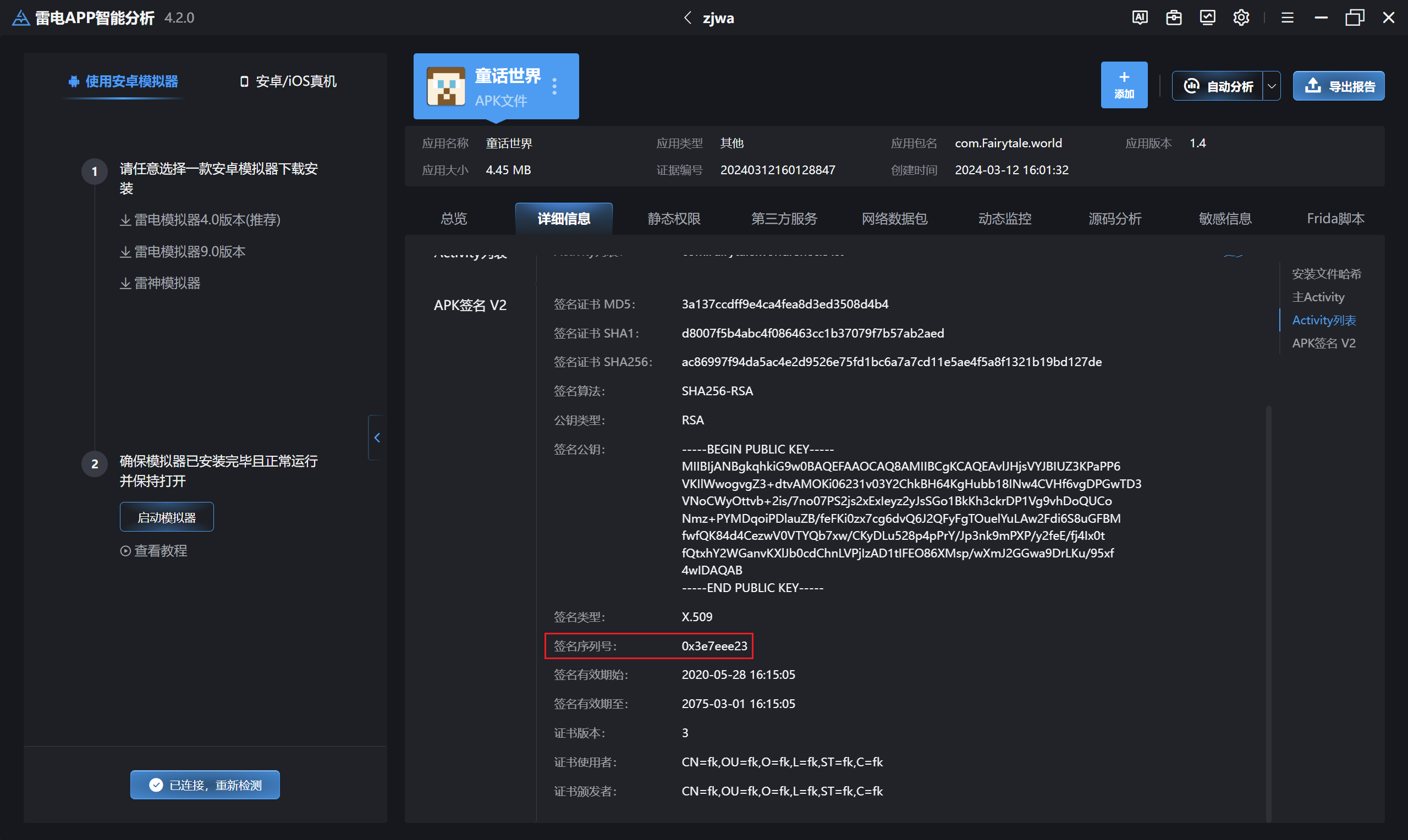

3、APK的签名序列号是

4、APK的生成方式

A.通过在线打包工具生成 B.通过离线打包工具生成

C.通过第三方SDK生成 D.通过安卓编译工具生成

5、APK的程序入口界面

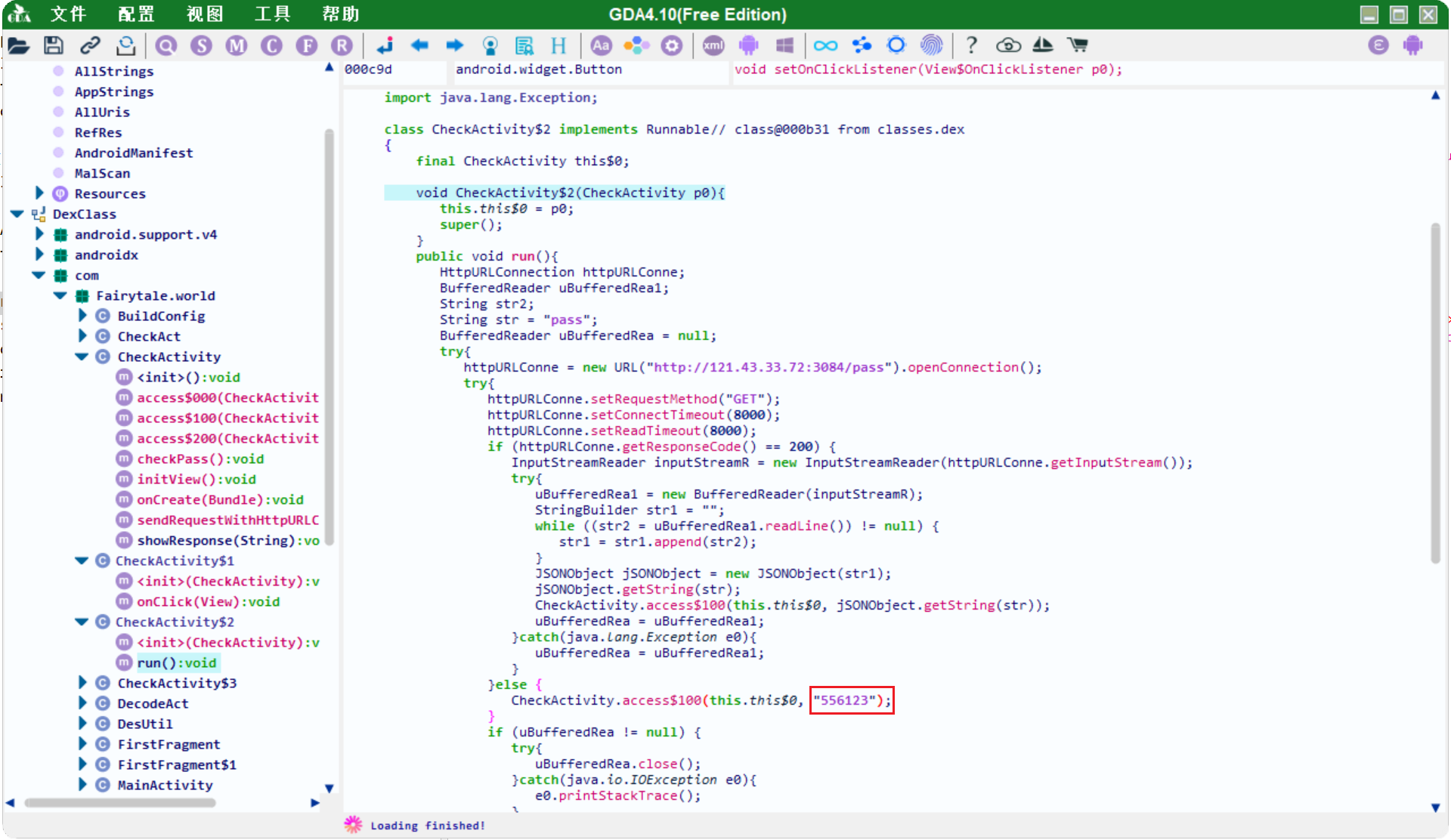

6、APK的本地安全验证码为

7、APK中设置了哪些检测函数

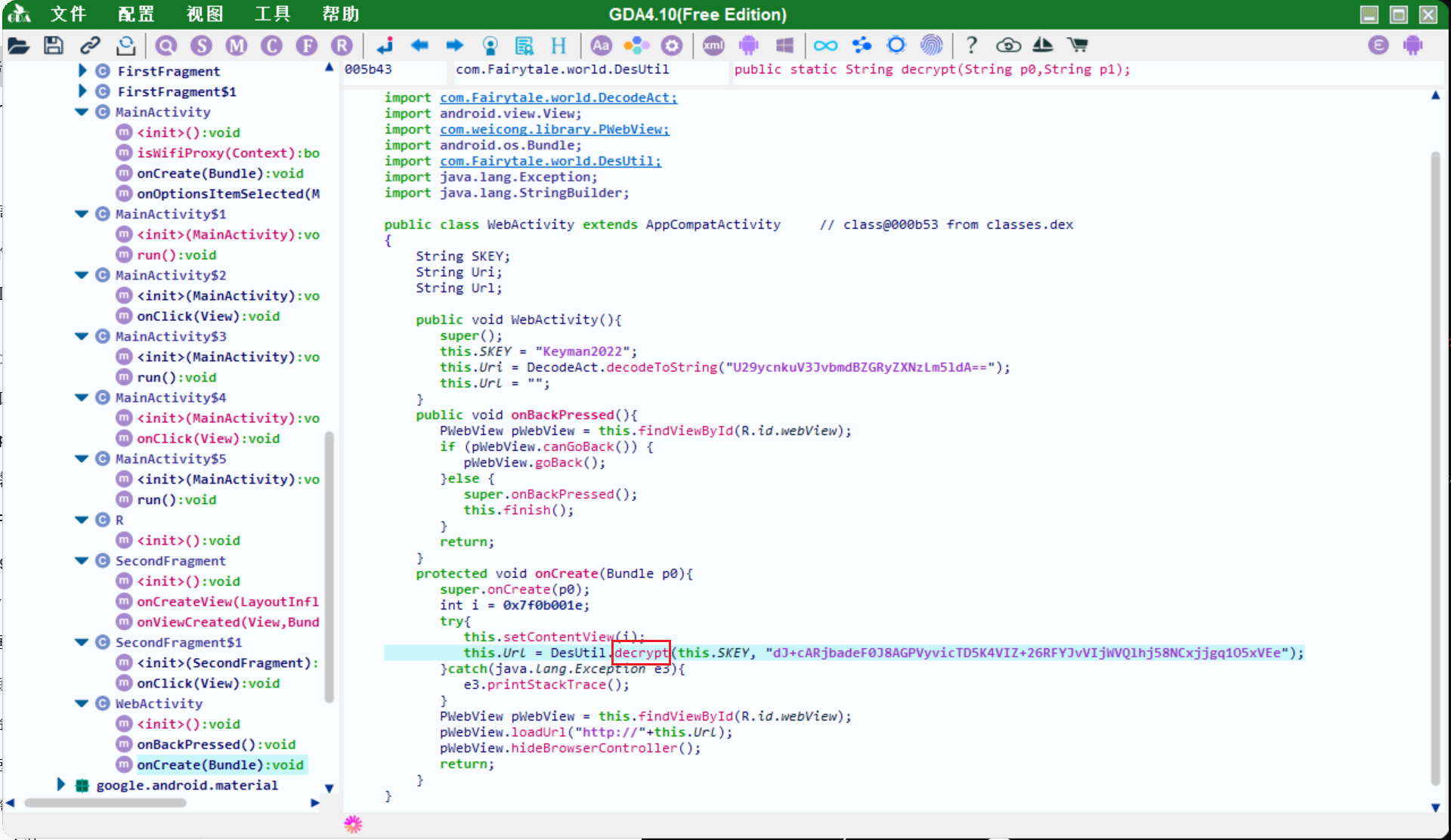

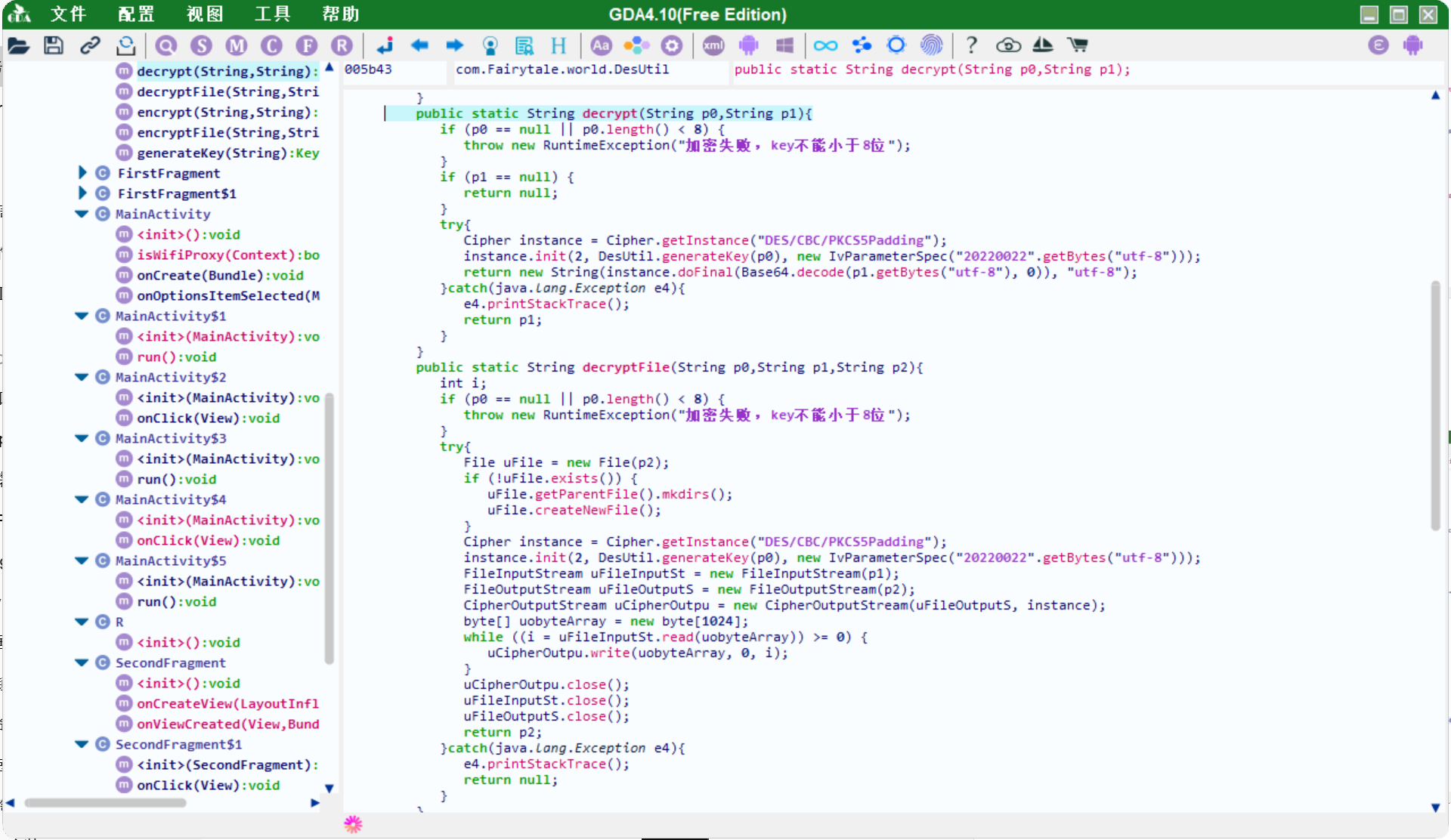

8、APK主网站的主要加密方式

9、APK主网站的加密密钥是

见上题图一

10、APK主网站的加密密文是

间上上题图二

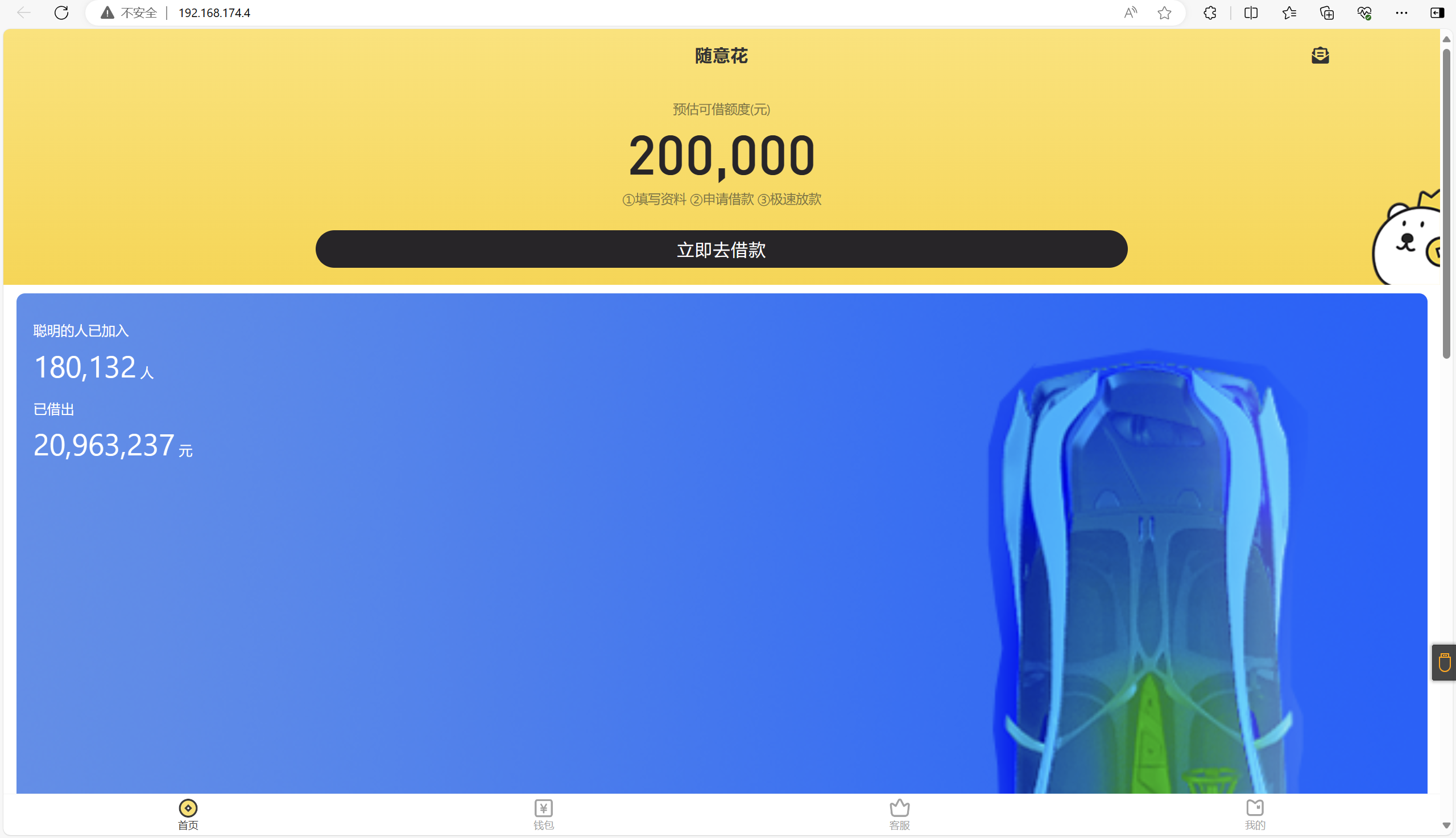

11、APK的主网站地址

192.168.165.139:8887/wap/index/login.html

1 | from Crypto.Cipher import DES |

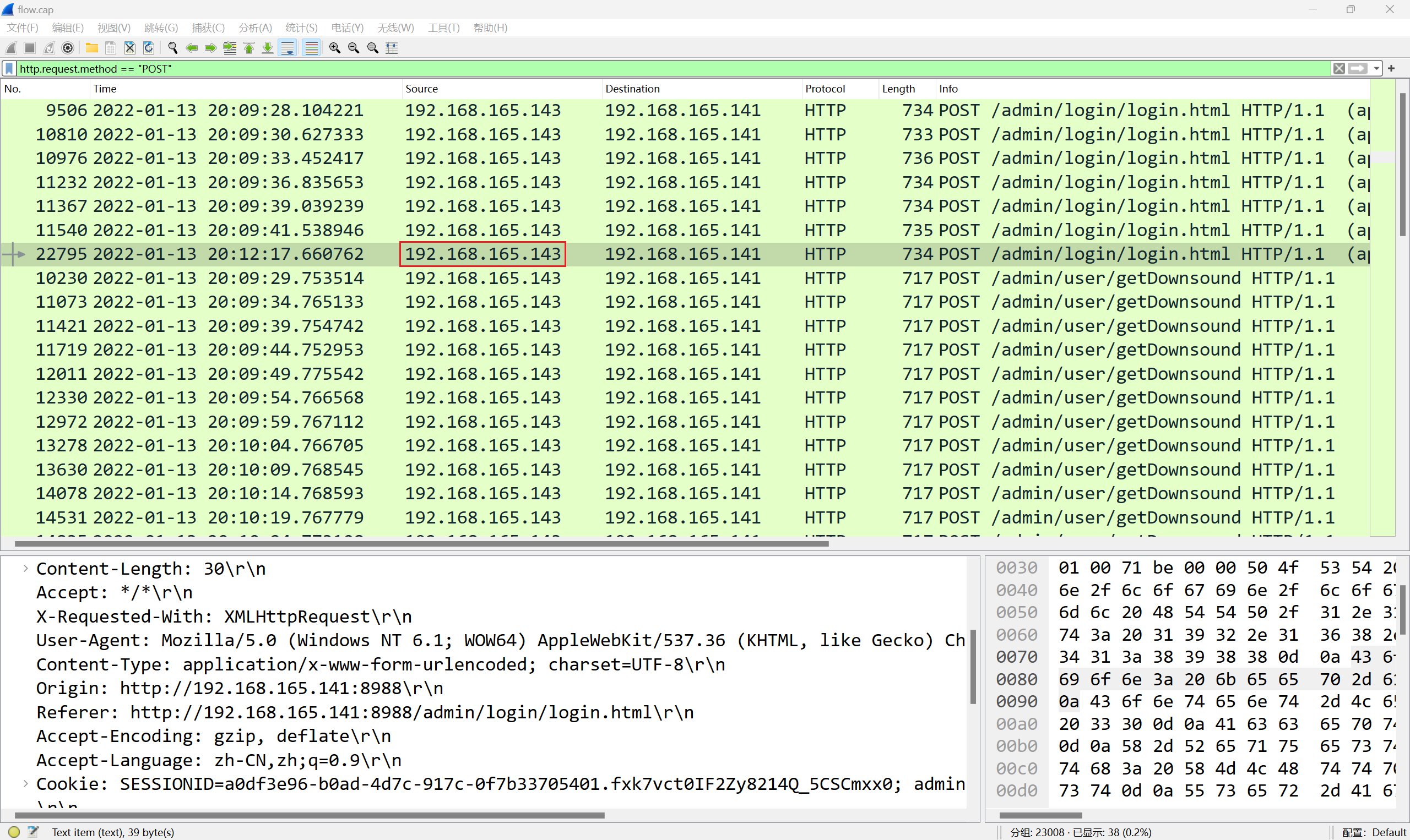

数据包分析

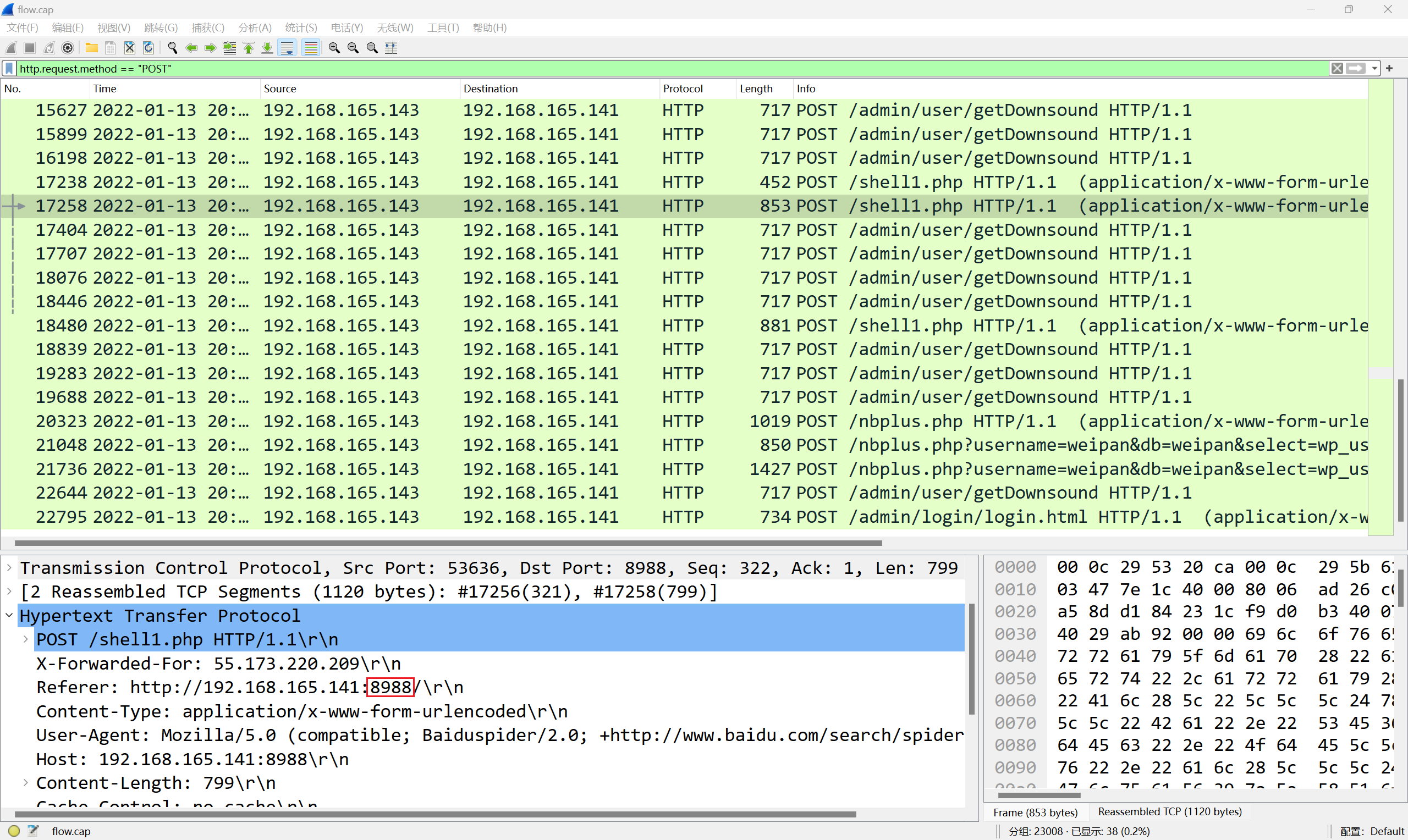

12、黑客攻击的网站的端口号为

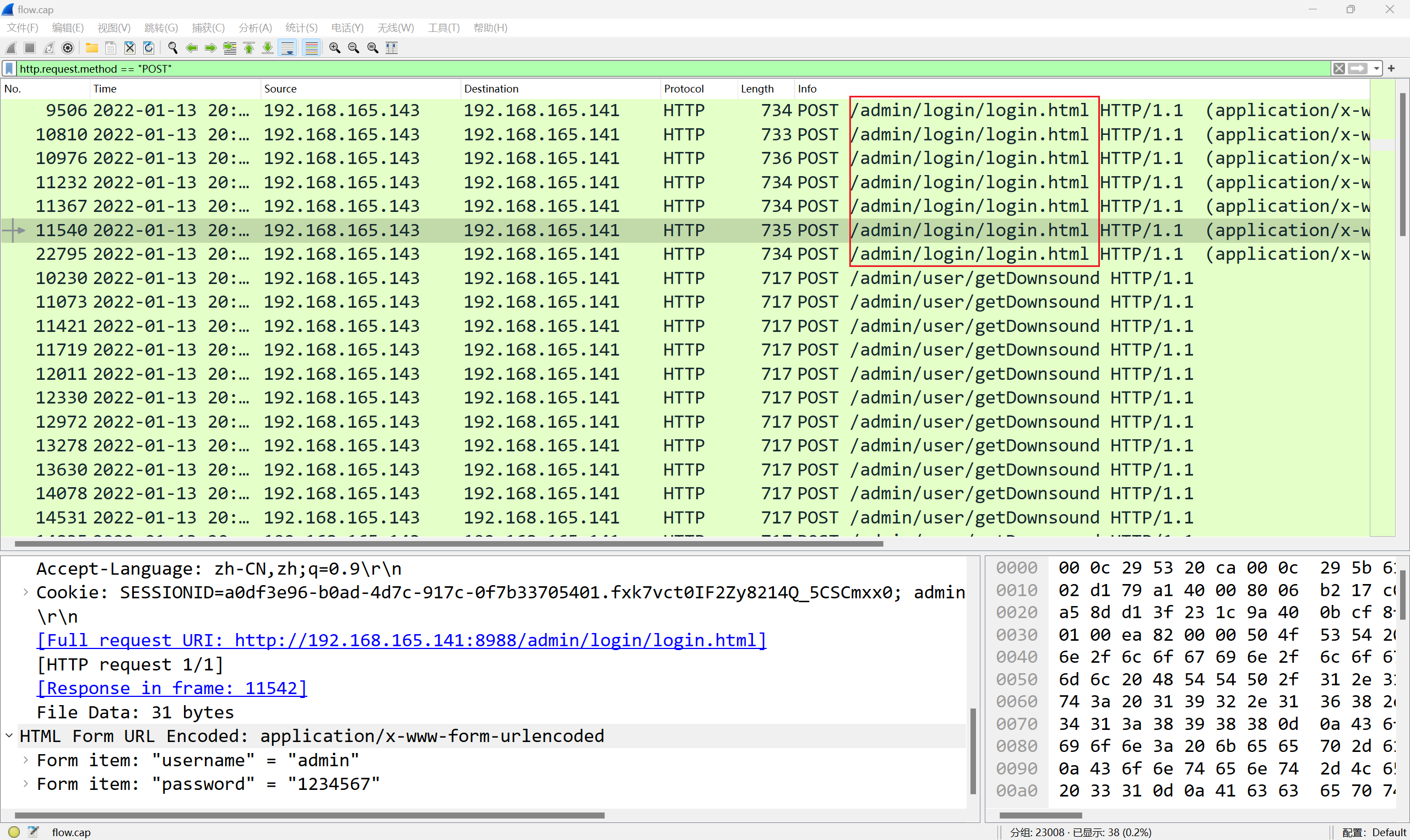

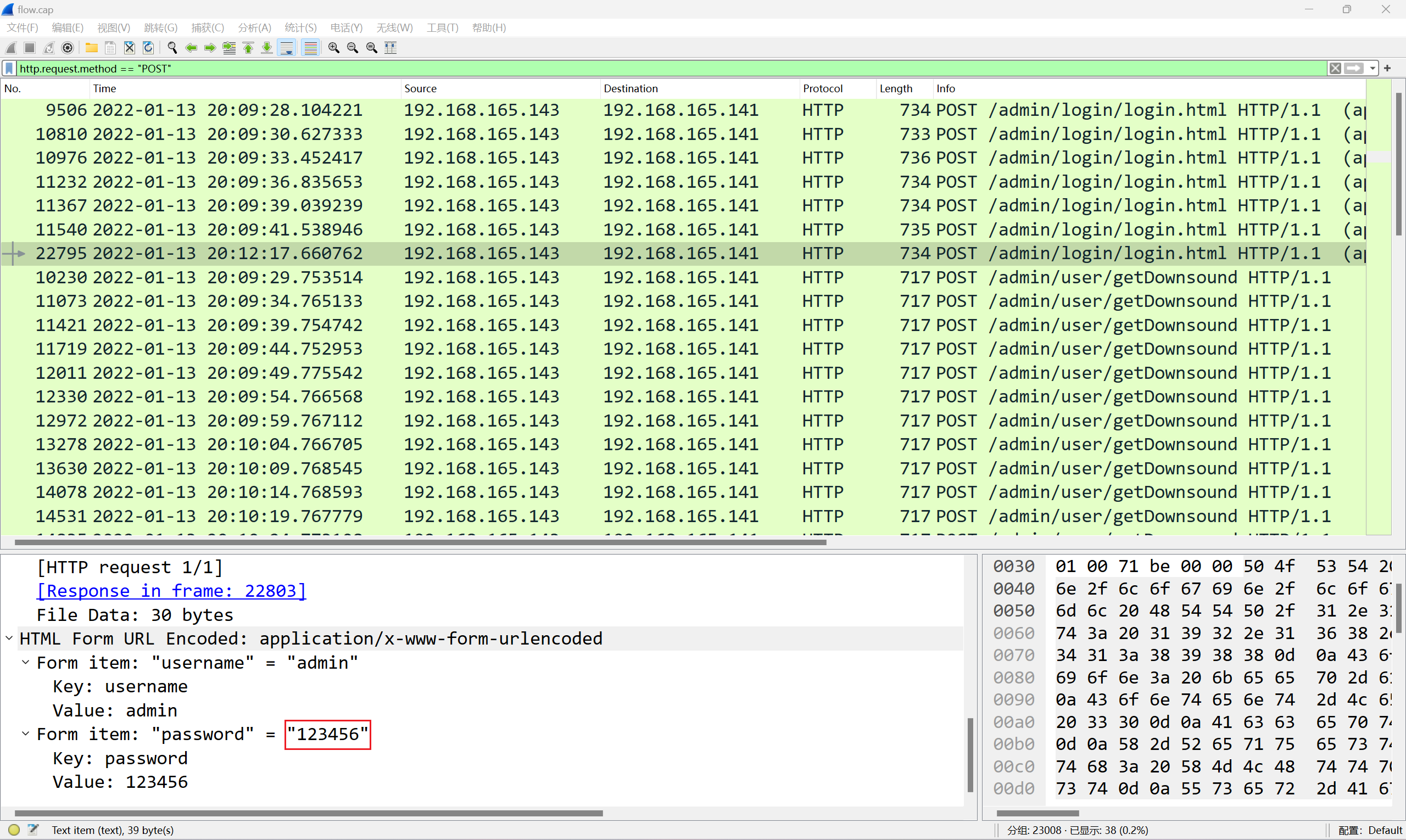

13、黑客对后台尝试弱口令但未登陆成功的次数为

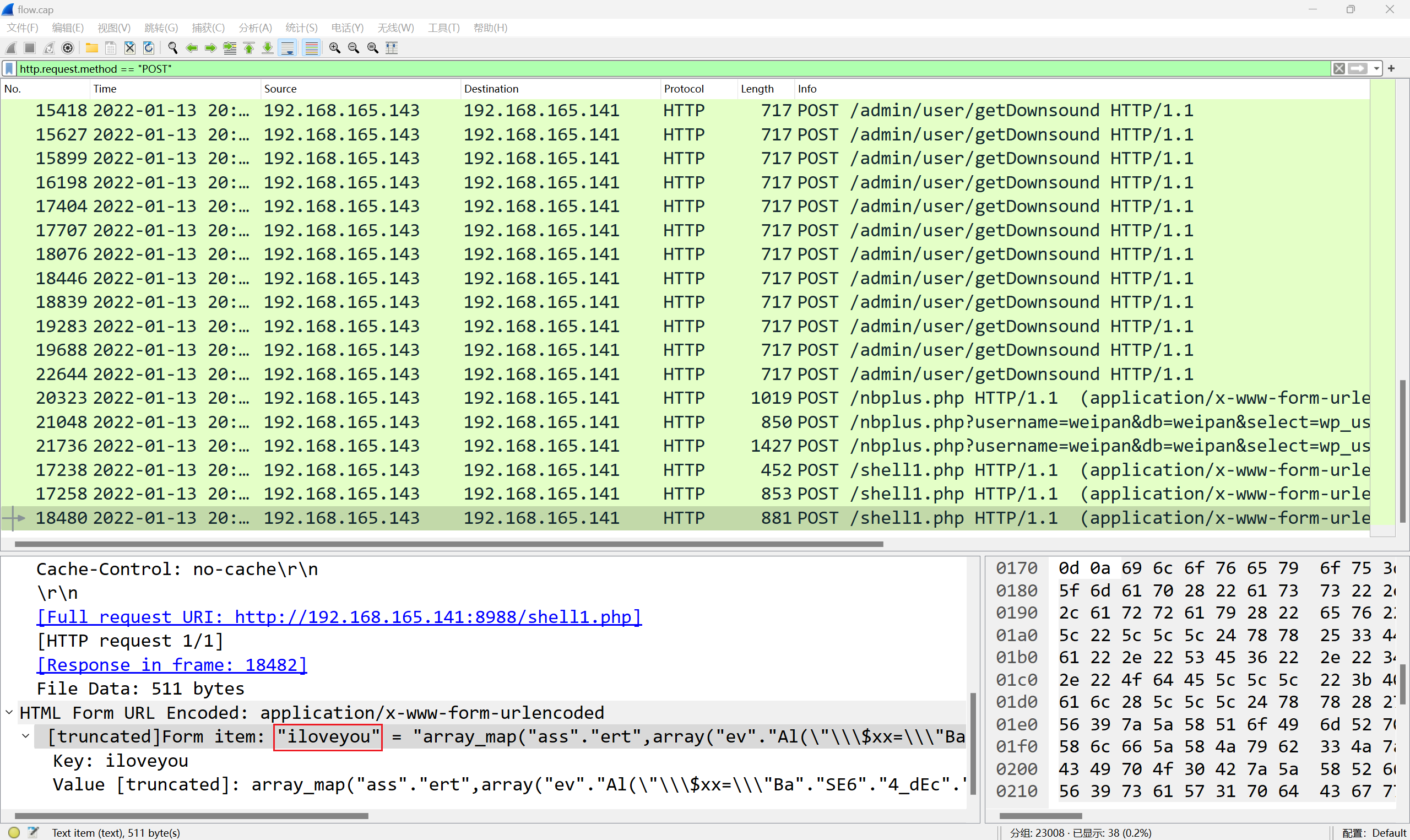

14、黑客上传的小马文件的连接密码为

15、黑客上传的小马文件在服务器中的权限为

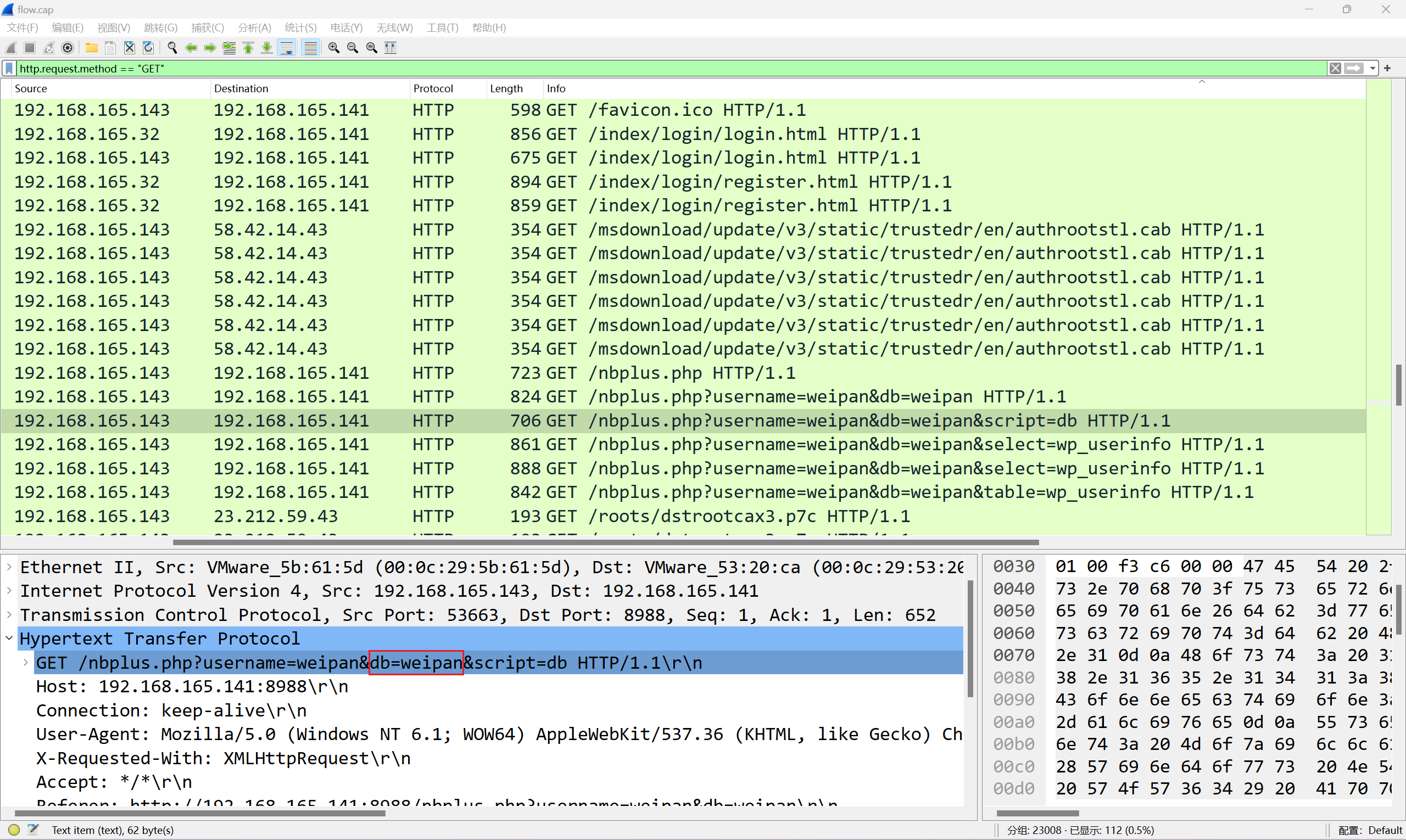

16、被攻击的网站使用的数据库名为

17、黑客成功登录该网站后台使用的密码为

18、黑客获取的在内网中且用于攻击和探测的主机IP为(主机A)

服务器分析

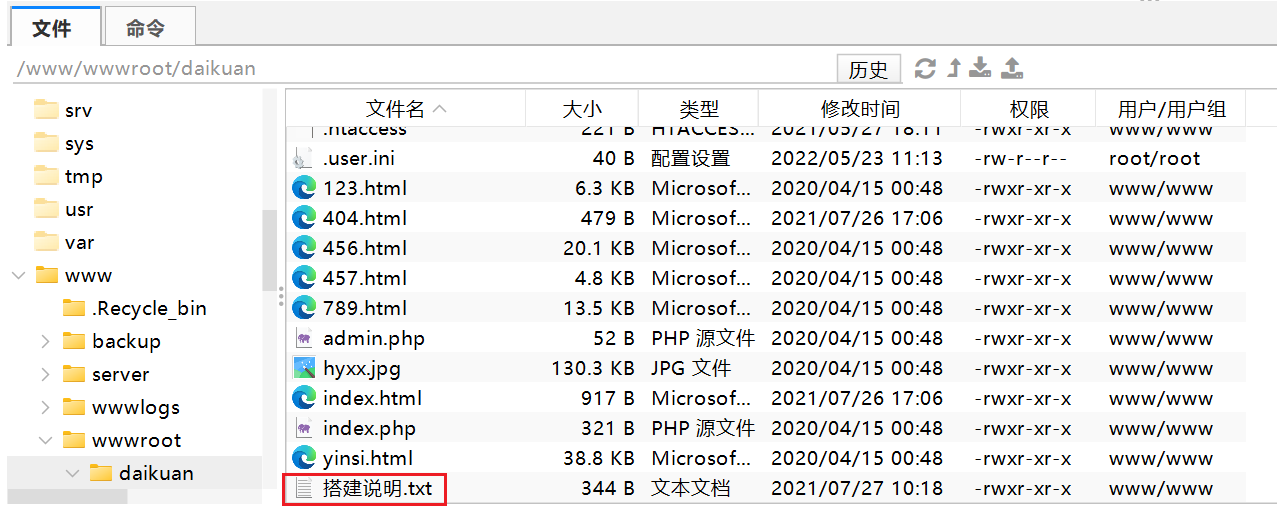

再网站的根目录下存在搭建说明

说明中提到数据库配置文件

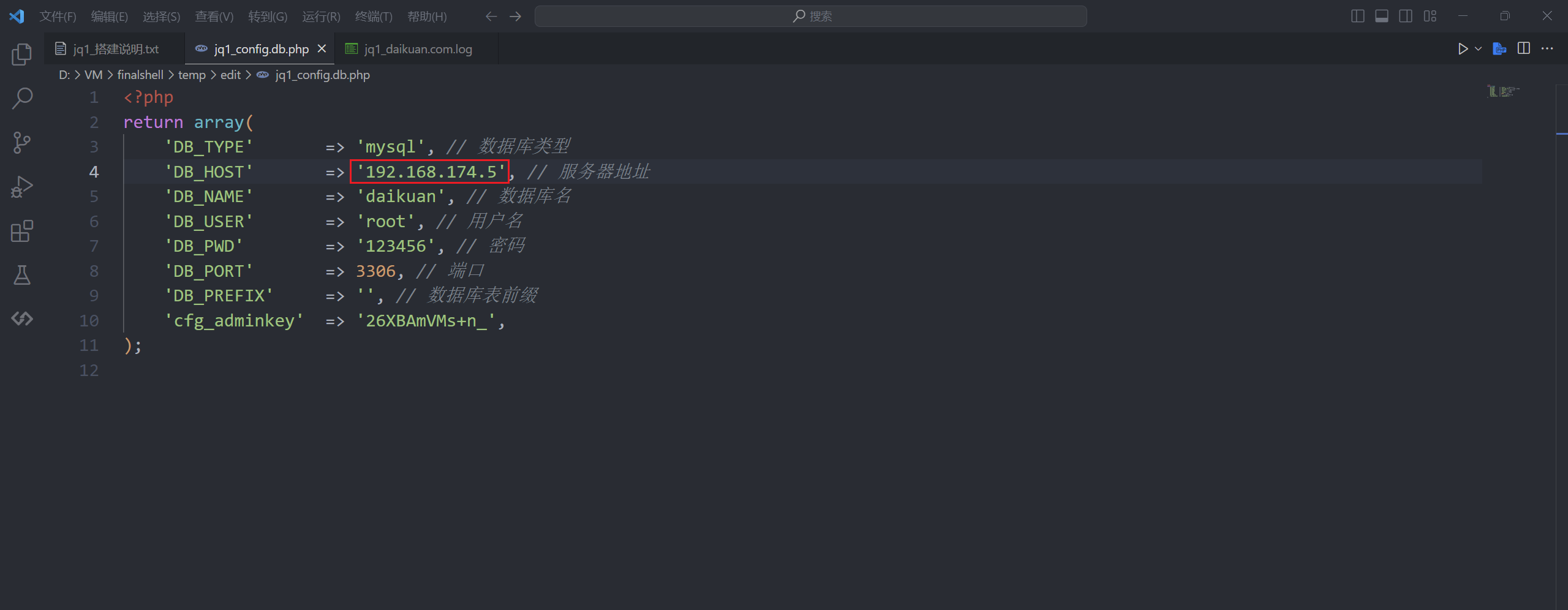

打开配置文件看一眼,修改数据库服务器地址,该数据库在第二台虚拟机里

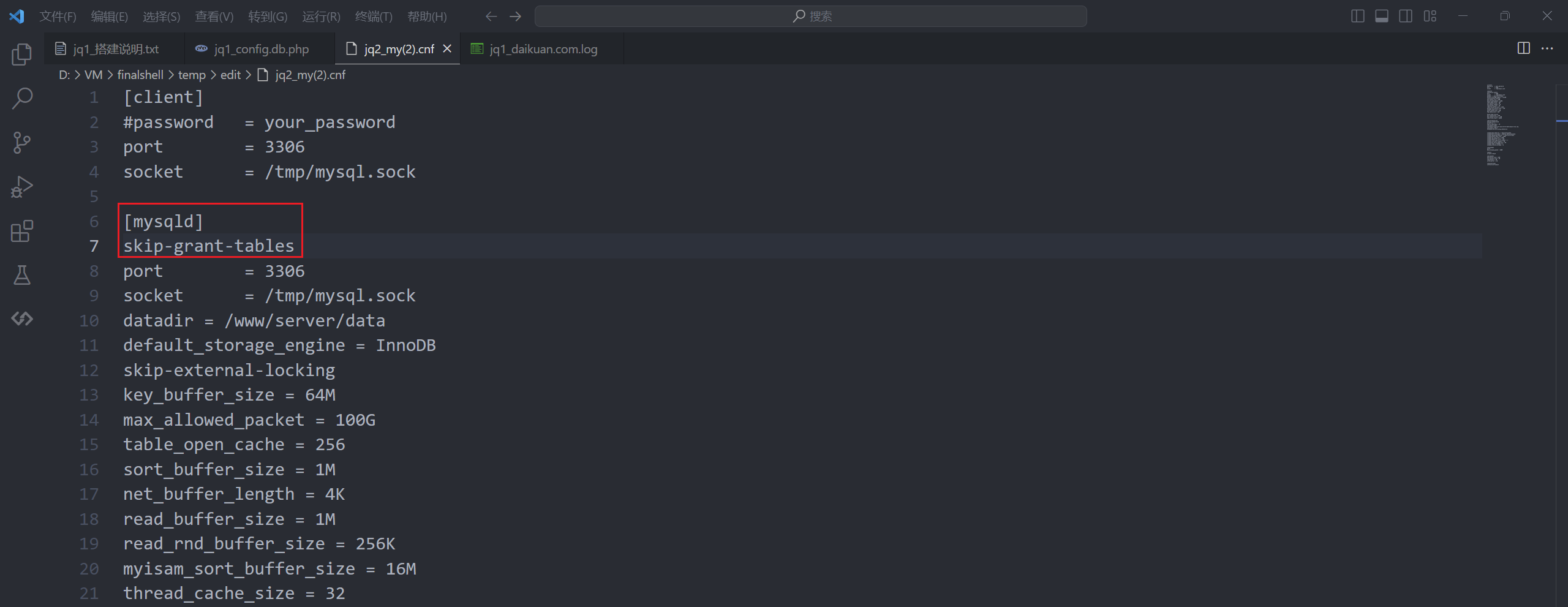

密码采取skip-grant-tables绕过,修改第二台虚拟机的/etc/my.cnf

接着重启一下网站后在宝塔中添加域名,网站就重构成功了

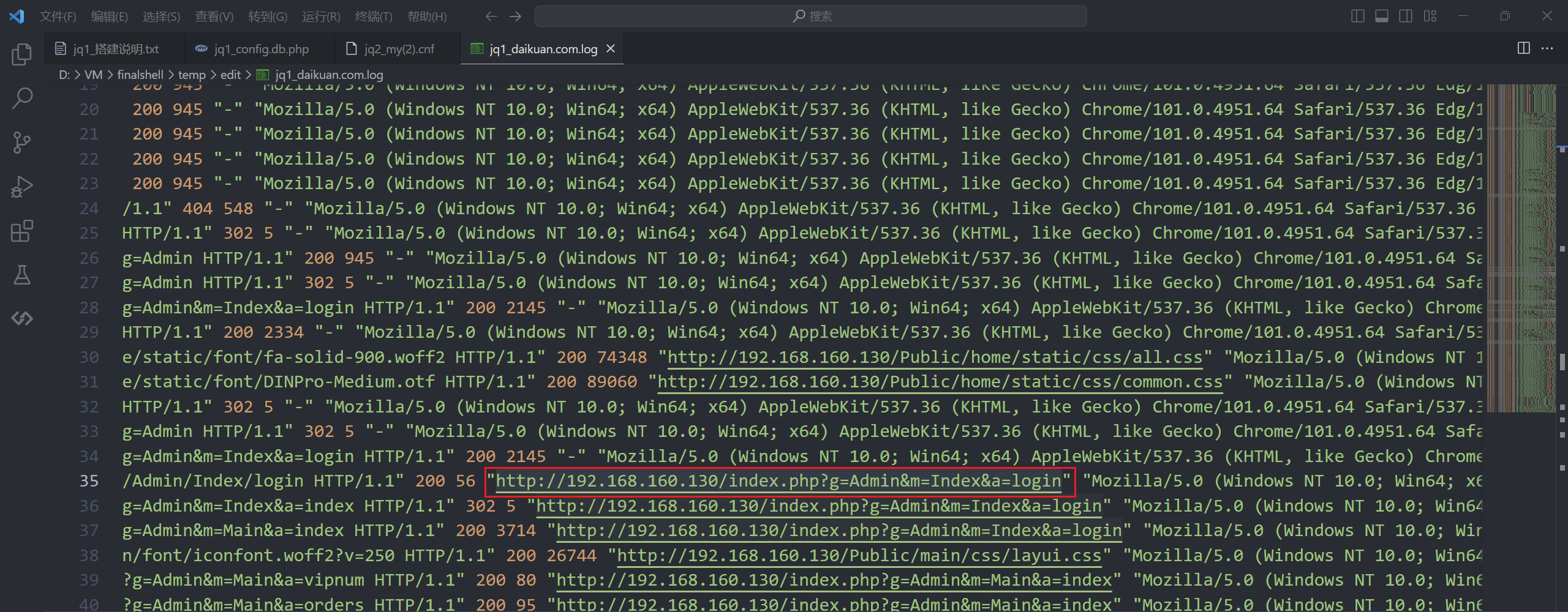

查看网站登录日志,就能找到网站后台入口

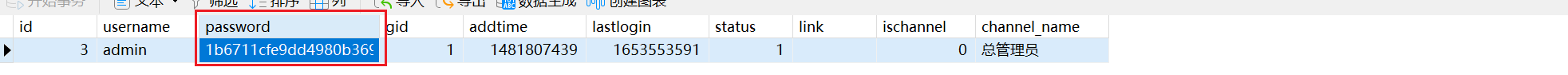

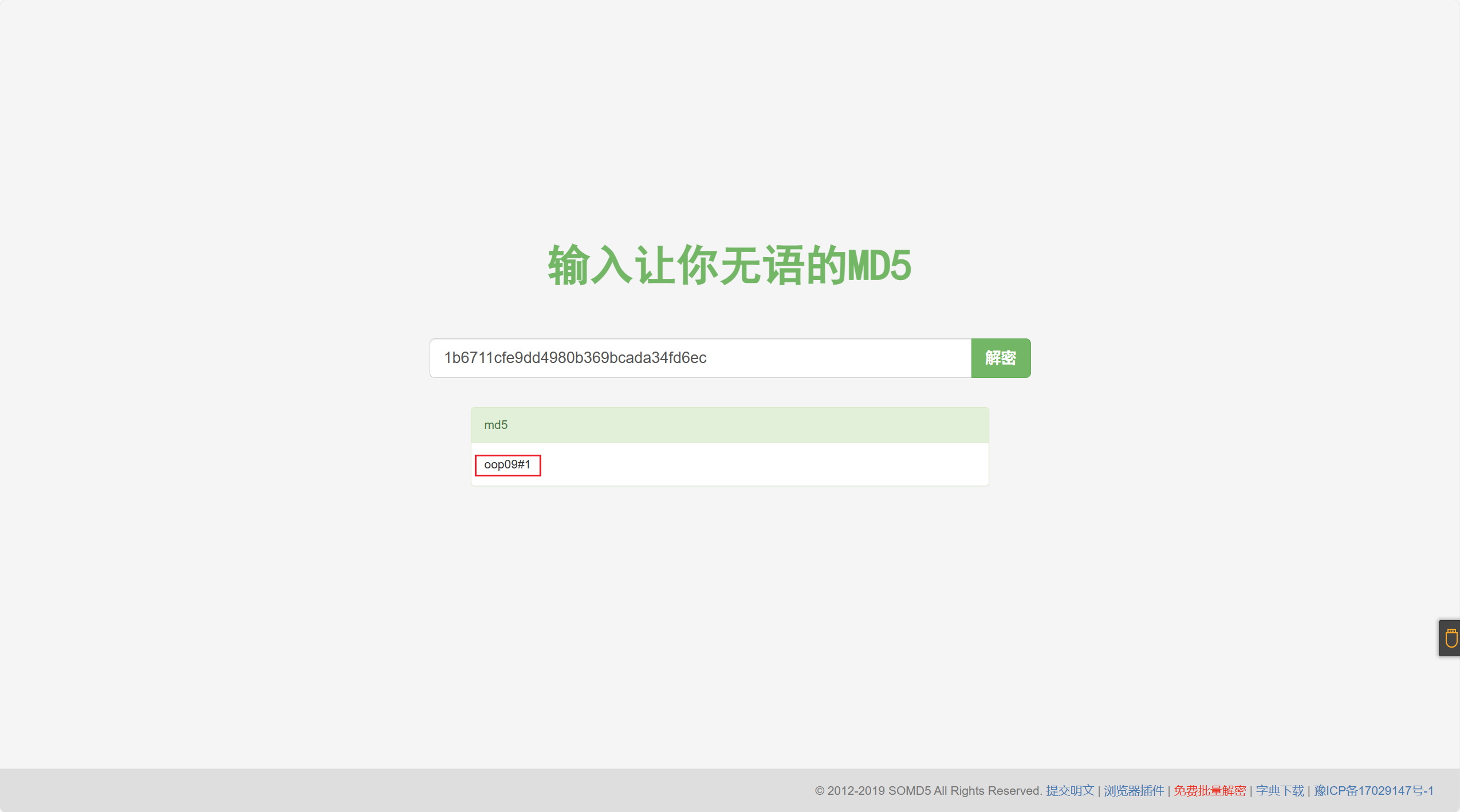

接着用navicat连接数据库查看管理员密码,好运的是密码能用md5查到

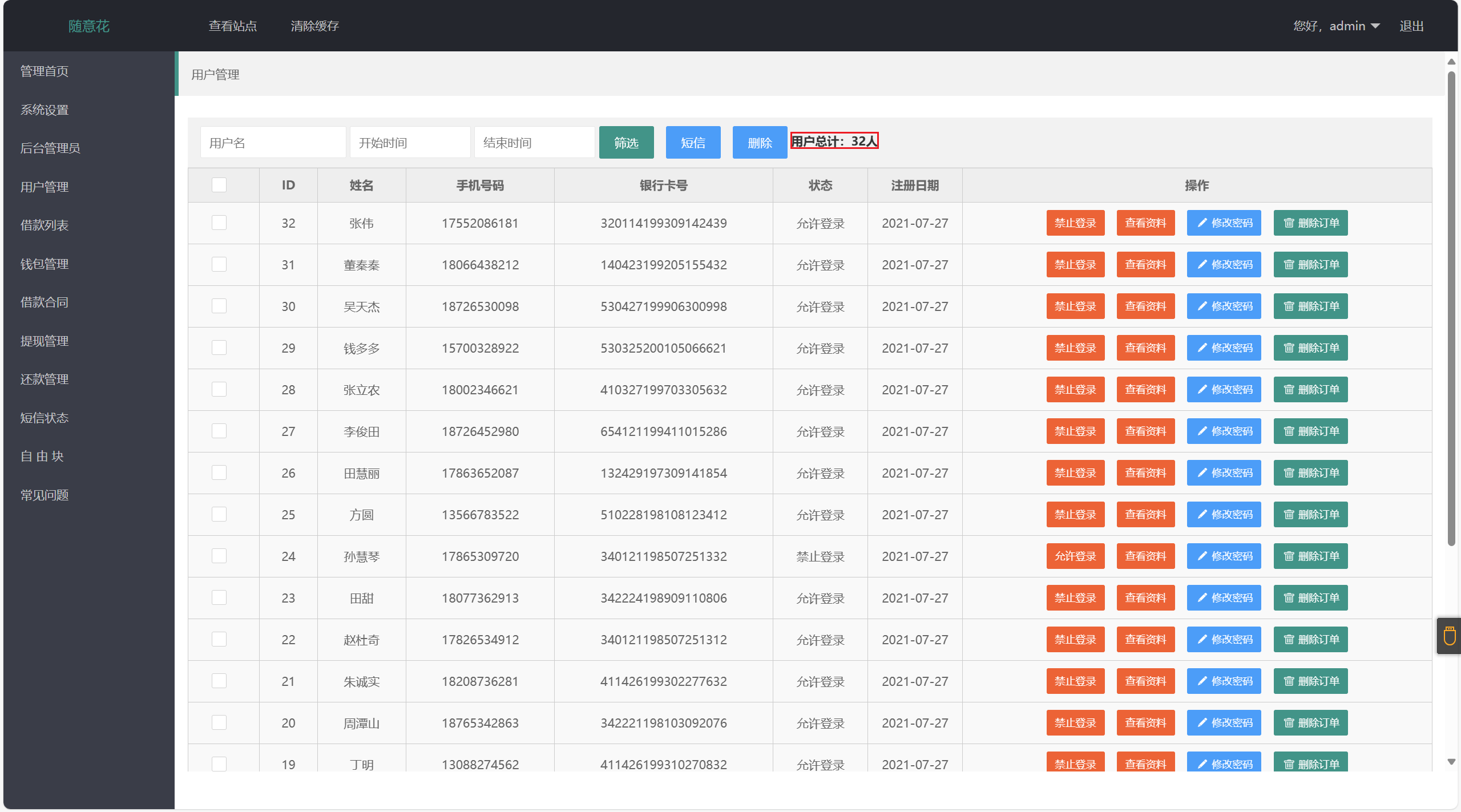

1、在服务器搭建的涉案网站中,一共注册了多少个用户

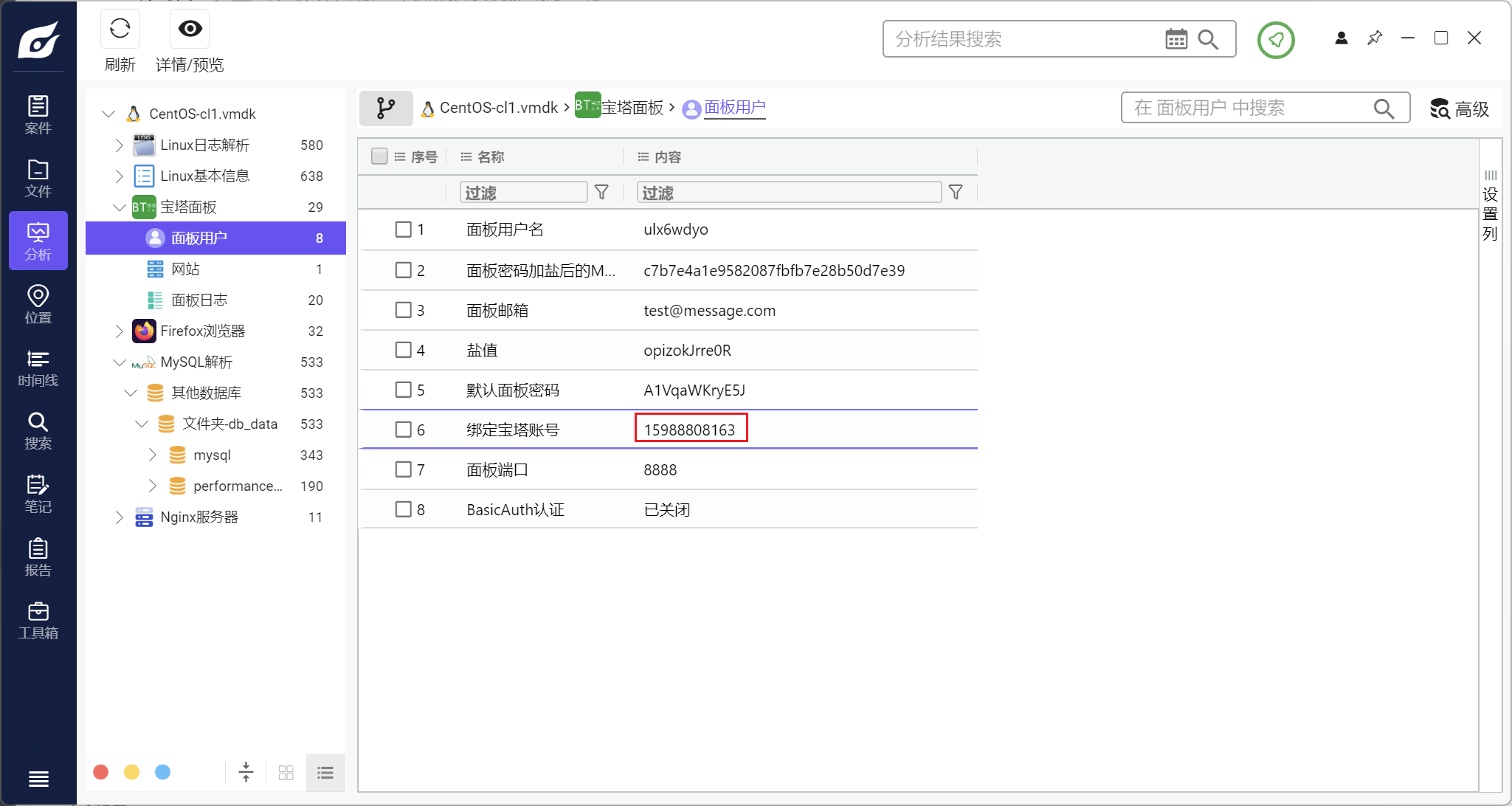

2、在该服务器中宝塔面板绑定的手机号是多少()

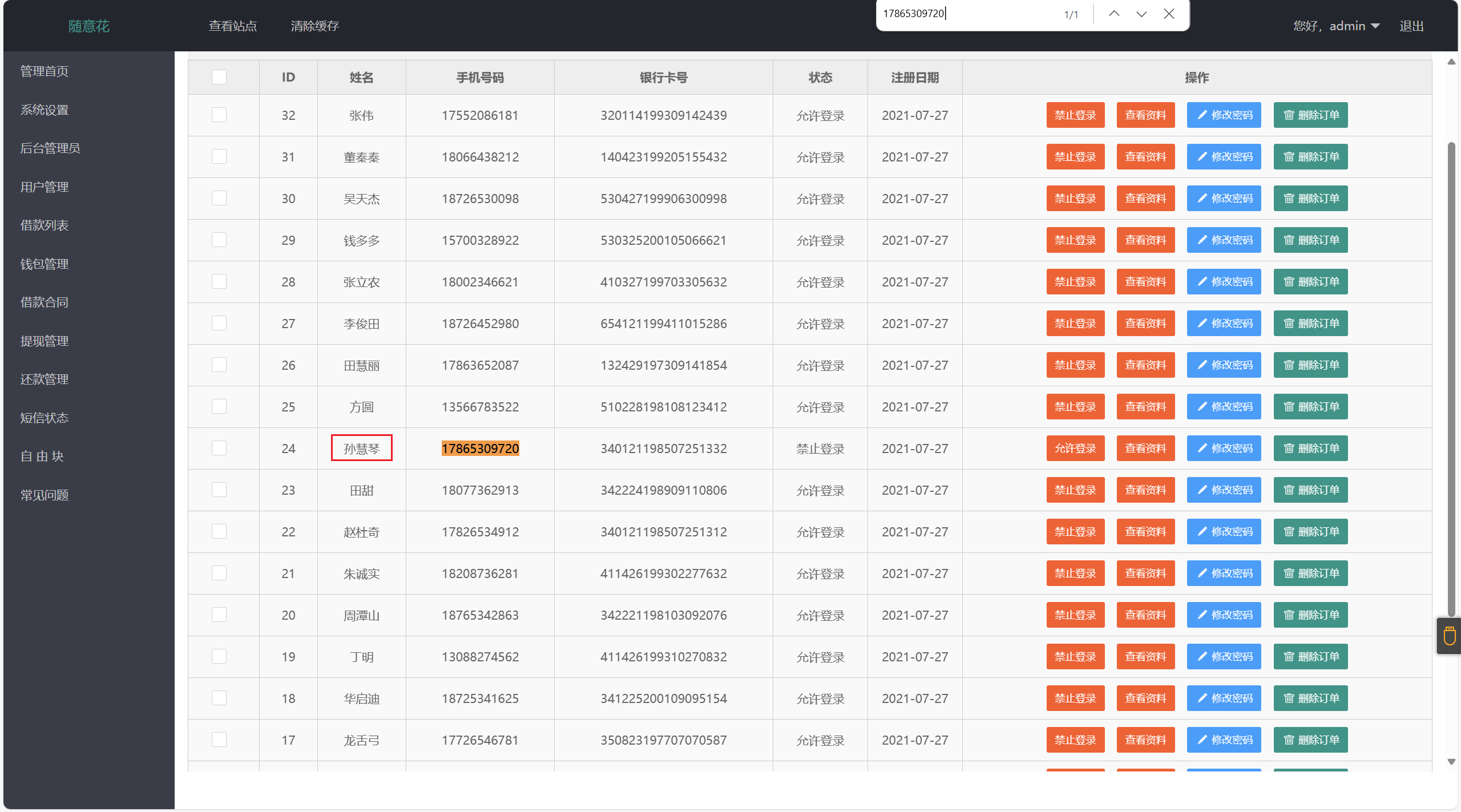

3、在该服务器中,绑定手机号“17865309720”的用户名字是什么()

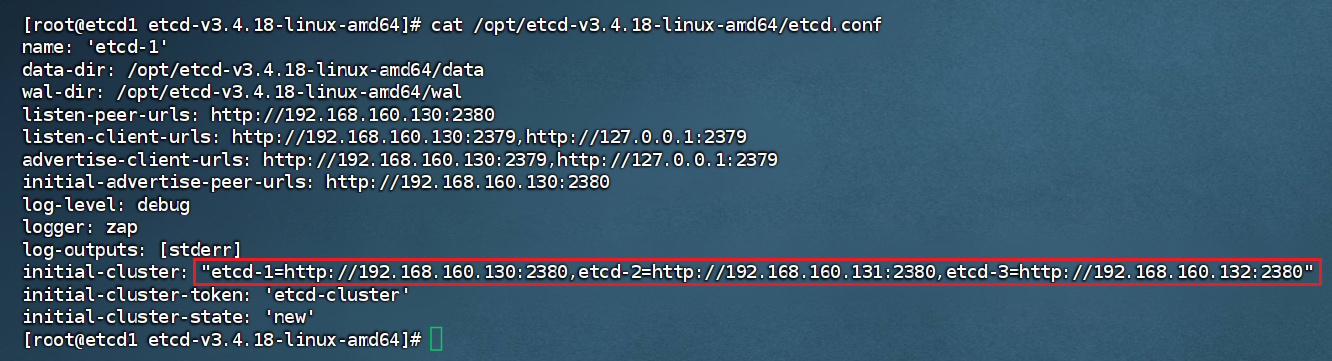

4、在该服务器中,节点etcd-2的节点ID是多少()

查看配置文件/opt/etcd-v3.4.18-linux-amd64/etcd.conf(不同虚拟机的etcd安装位置不同)

可以根据etcd配置文件修改虚拟机网卡信息,也可以直接修改配置文件。

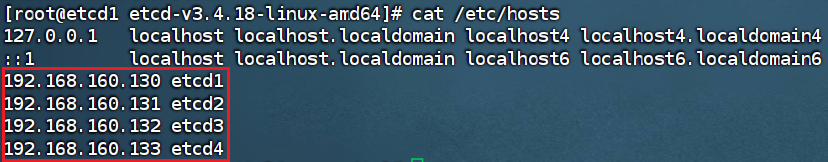

同时需要修改/etc/hosts文件

配置好后记得关闭firewall

配置好后在每台集群机器上运行命令以启动etcd服务:

1 | /opt/etcd-v3.4.18-linux-amd64/etcd --config-file=/opt/etcd-v3.4.18-linux-amd64/etcd.conf |

这样etcd集群就搭好了

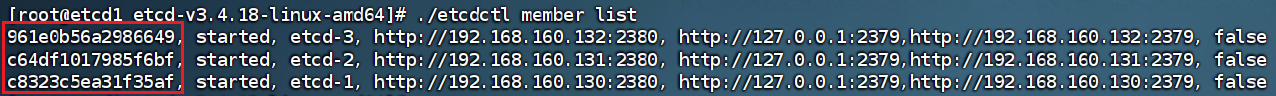

运行./etcdctl member list查看而提出的集群中虚拟机信息,可以看到每个机器的ID值

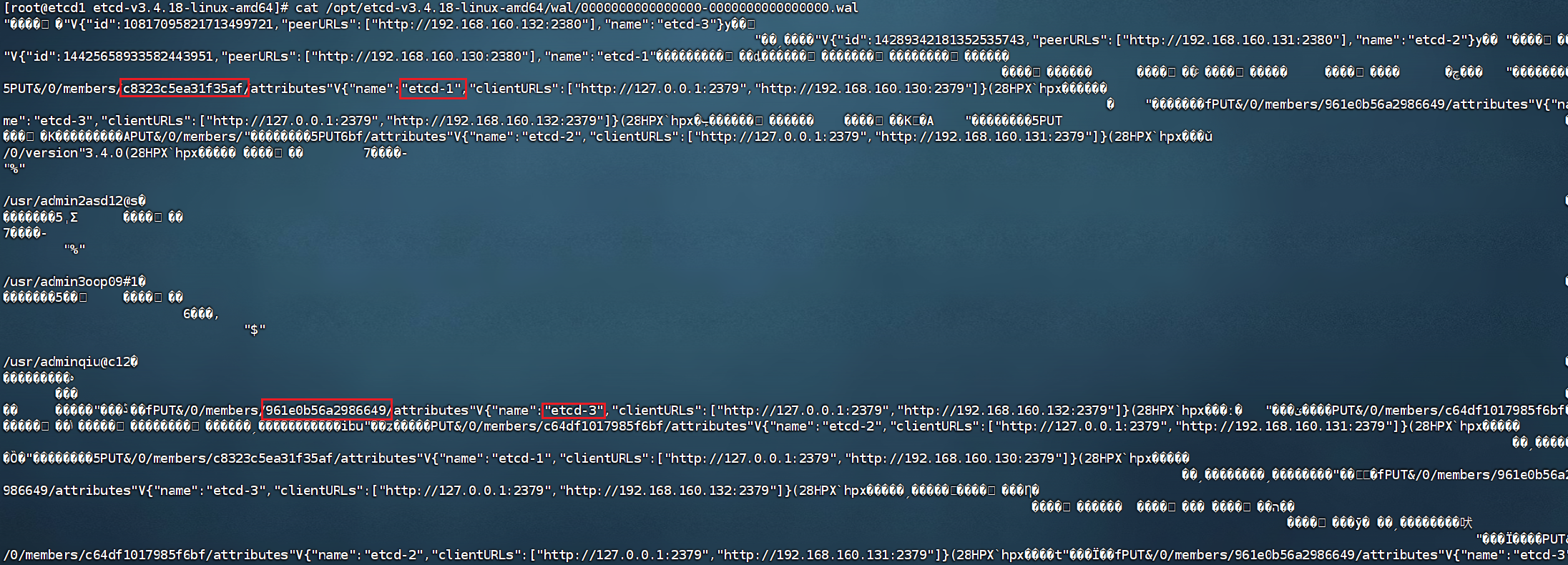

在/opt/etcd-v3.4.18-linux-amd64/walwal目录下可能会存在日志文件,查看可以看到etcd集群各虚拟机的ID

etcd

一个用于配置共享和服务发现的键值数据库,取证关注键值

常用配置项

- name:成员名称

- data-dir:数据存储路径,为空则会俺成员名生成在服务启动路径

- listen-client-urls:对外提供服务的地址,不可包含域名

- advertise-client-urls:此成员的客户端 URL 列表,用于通告集群的其余部分。这些 URL 可以包含域名

- listen-peer-urls:和成员之间通信的地址,域名无效

- initial-advertise-peer-urls:该节点成员对等 URL 地址,且回通告集群的其余成员节点

- initial-cluster:集群中的所有节点的信息

- initial-cluster-token:创建集群的 token,这个值每个集群保持唯一

- initial-cluster-state:初始集群状态,可选 new 或 existing

/etc/etcd/etcd.conf

1 | ETCD_DATA_DIR="/var/lib/etcd/default.etcd" #/var/lib/etcd/default.etcd/member/wal/0000000.wal中可能藏有被删除的键值对;/var/lib/etcd/default.etcd/member/snap/db中也会有键值对 |

取证常用命令

1 | etcdctl cluster-health #检查集群状态 |

Note

ETCD取证关键点:配置文件etcd.conf,键值对。Etcd的配置文件中会存储这个集群所有节点的ip信息,可以让我们很好的分辨有多少台服务器。然后我们也可以通过查询这个集群中的key值拿到一些数据,比如一些数据的配置信息,或者用户存储的一些密码。

单节点启ETCD

默认的单节点etcd.conf

1 | ETCD_DATA_DIR="/var/lib/etcd/default.etcd" |

替换配置文件,删wal

5、在该服务器中,集群节点的leader ID是多少()

登录主节点虚拟机,运行上题命令。

6、在该服务器中,存在一个诈骗网站,网站后台密码存放在/usr/目录的键值中,该密码的值是()

密码见上文

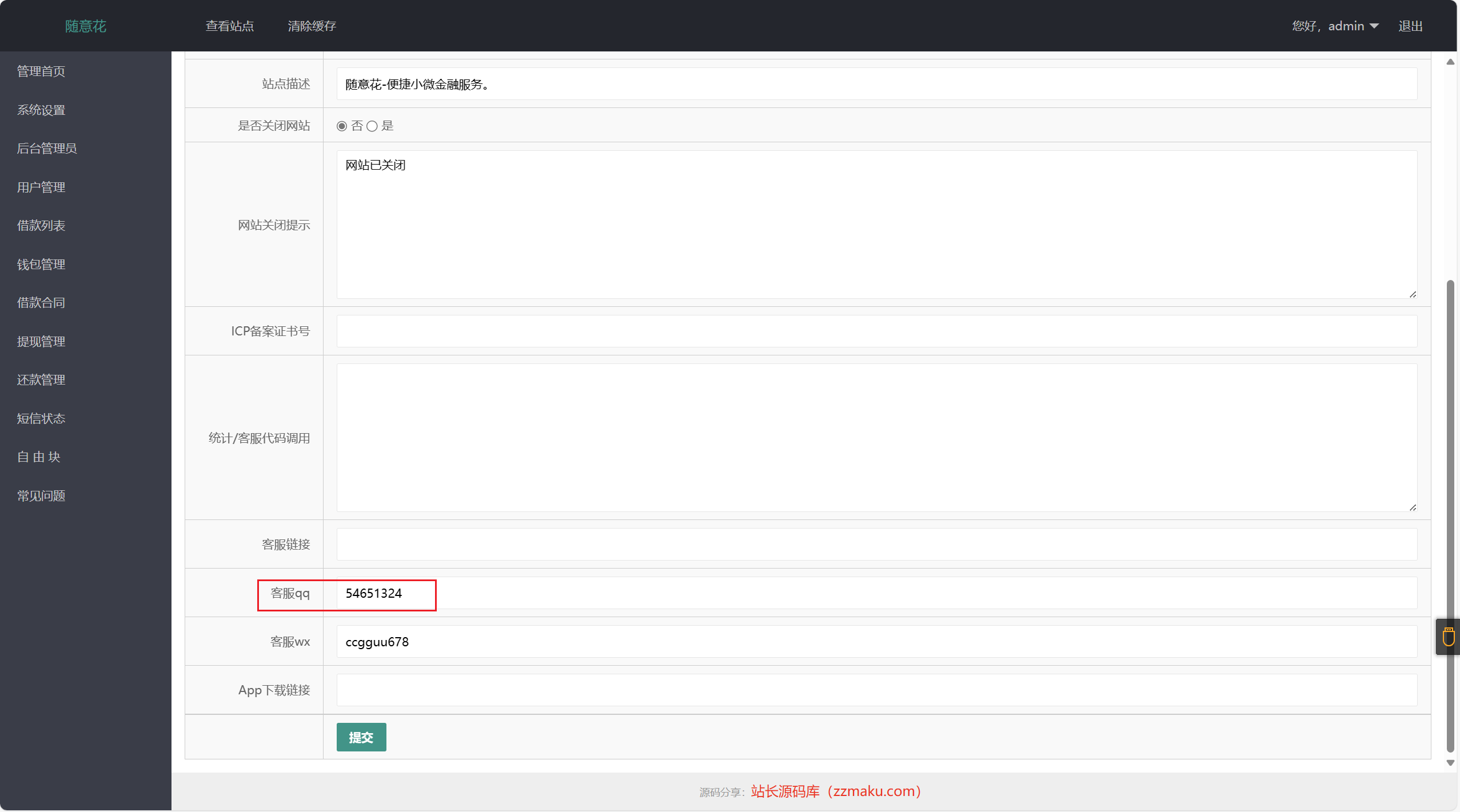

7、接上题,该诈骗网站有残留的客服qq信息,客服的qq号是多少()

见后台