2023盘古石杯晋级赛

2023盘古石杯晋级赛

VC加密容器密码:usy1UN2Mmgram&^d?0E5r9myrk!cmJGr

案情简介

2023年4月,公安机关接到受害人张娟报案称自己在“USDTRE”虚拟币投资理财平台被骗。据公安机关了解,受害人张娟在抖音平台推送的“物联智慧购”兼职刷单招聘平台注册了个人信息,后有一位自称是“物联智慧购”兼职招聘的工作人员容某与自己联系,双方还互加了微信好友。刚开始,受害人通过兼职刷单获得了一些利润,后容某向其推荐了“USDTRE”投资理财平台,还向其介绍了投资导师魏某,在魏某的指导下,受害人刚开始获利,大额投资后无法提现,方知被骗。公安机关接警后,立即成立专案小组,通过公安机关的侦查与分析,锁定了该诈骗团伙的业务窝点,并将容某和魏某抓获,并扣押了容某的安卓手机1部、苹果电脑1台,魏某的安卓、苹果手机各1部,电脑1台。同时,公安机关还摸排到了该诈骗团伙的设备窝点,并在设备窝点抓获了平台技术人员臧某,扣押了臧某的安卓手机1部,电脑1台,软路由1台,调证服务3台,调证数据库1个。以上检材已分别制作了镜像,检材清单见附件。请结合案情,对上述检材进行勘验与分析,完成以下题目。

Android程序分析

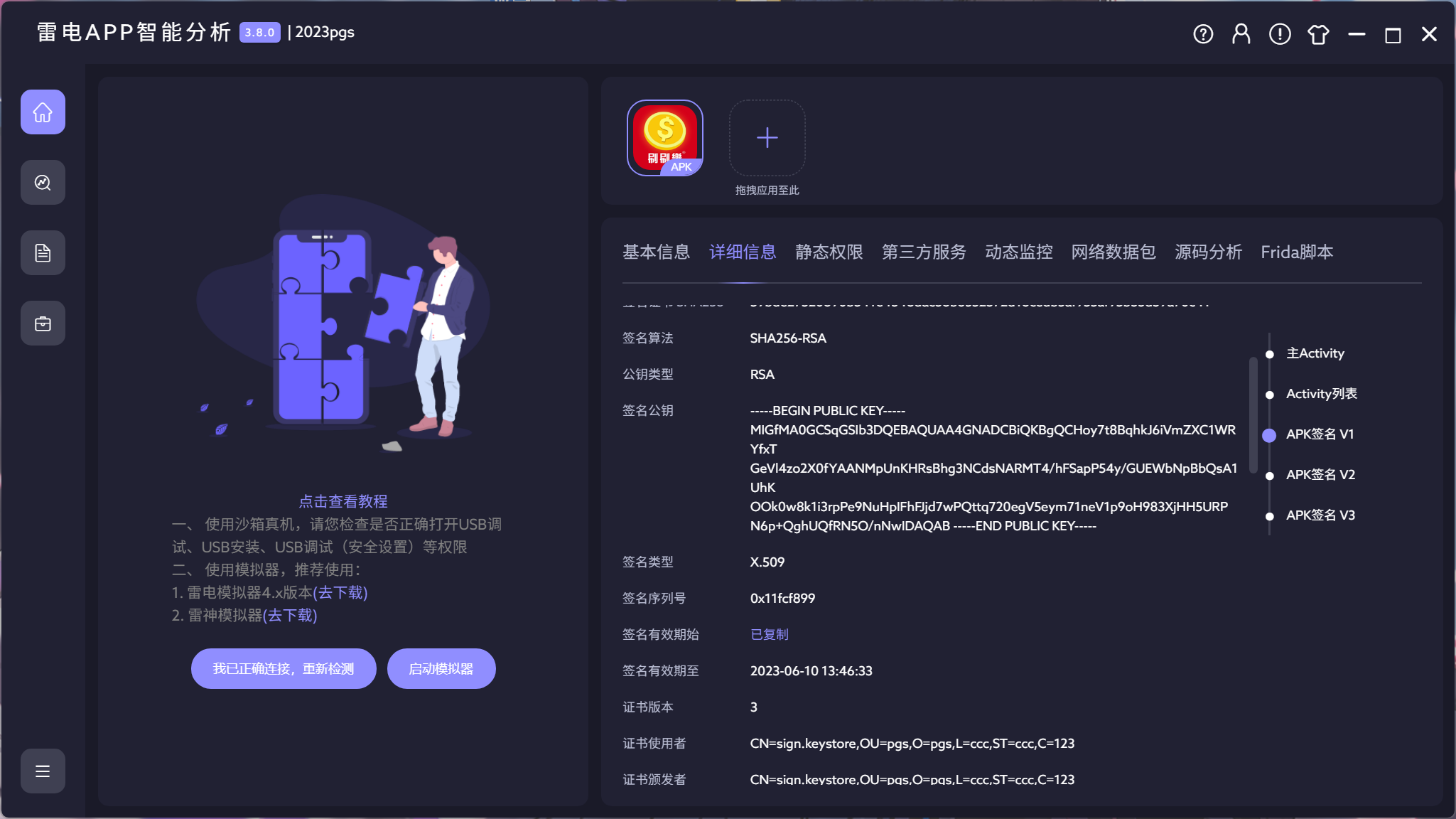

1、涉案应用刷刷樂的签名序列号是

2、涉案应用刷刷樂是否包含读取短信权限

3、涉案应用刷刷樂打包封装的调证ID值是

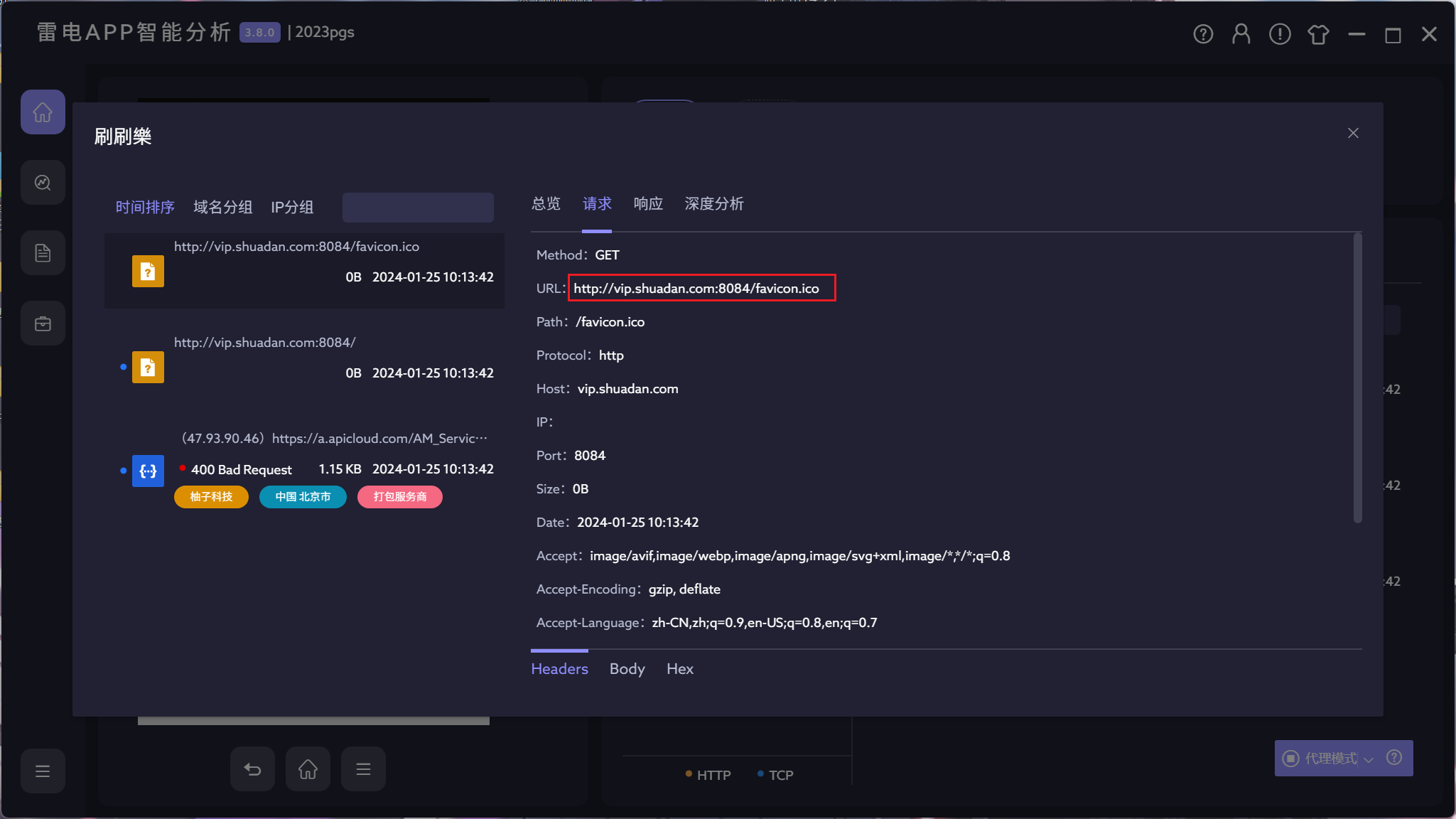

4、涉案应用刷刷樂服务器地址域名是

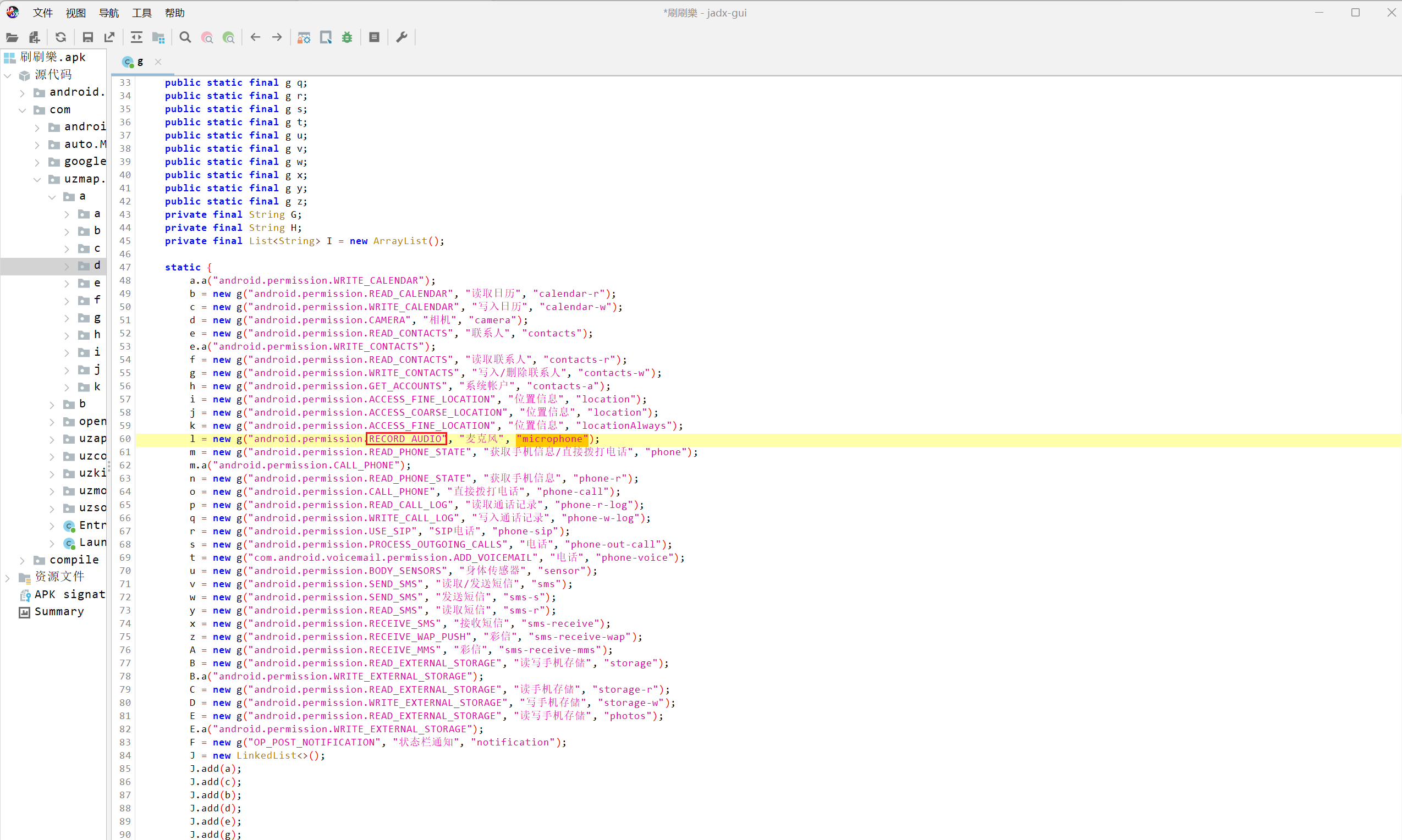

5、涉案应用刷刷樂是否存在录音行为

找到权限设置的源码

6、涉案应用未来资产的包名是

7、涉案应用未来资产的语音识别服务的调证key值是

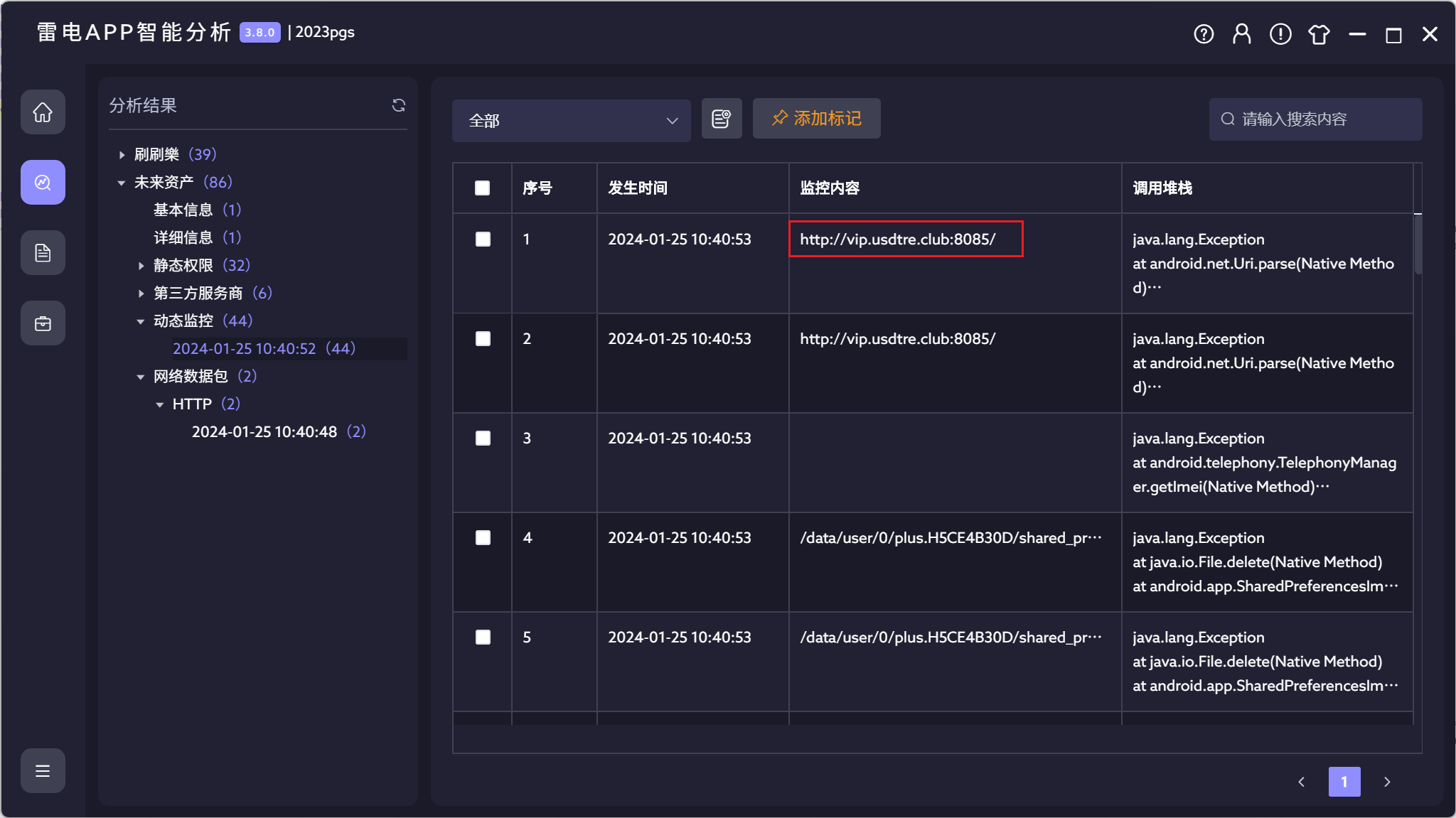

8、涉案应用未来资产的服务器地址域名是

9、涉案应用未来资产的打包封装的调证ID值是是

移动终端取证

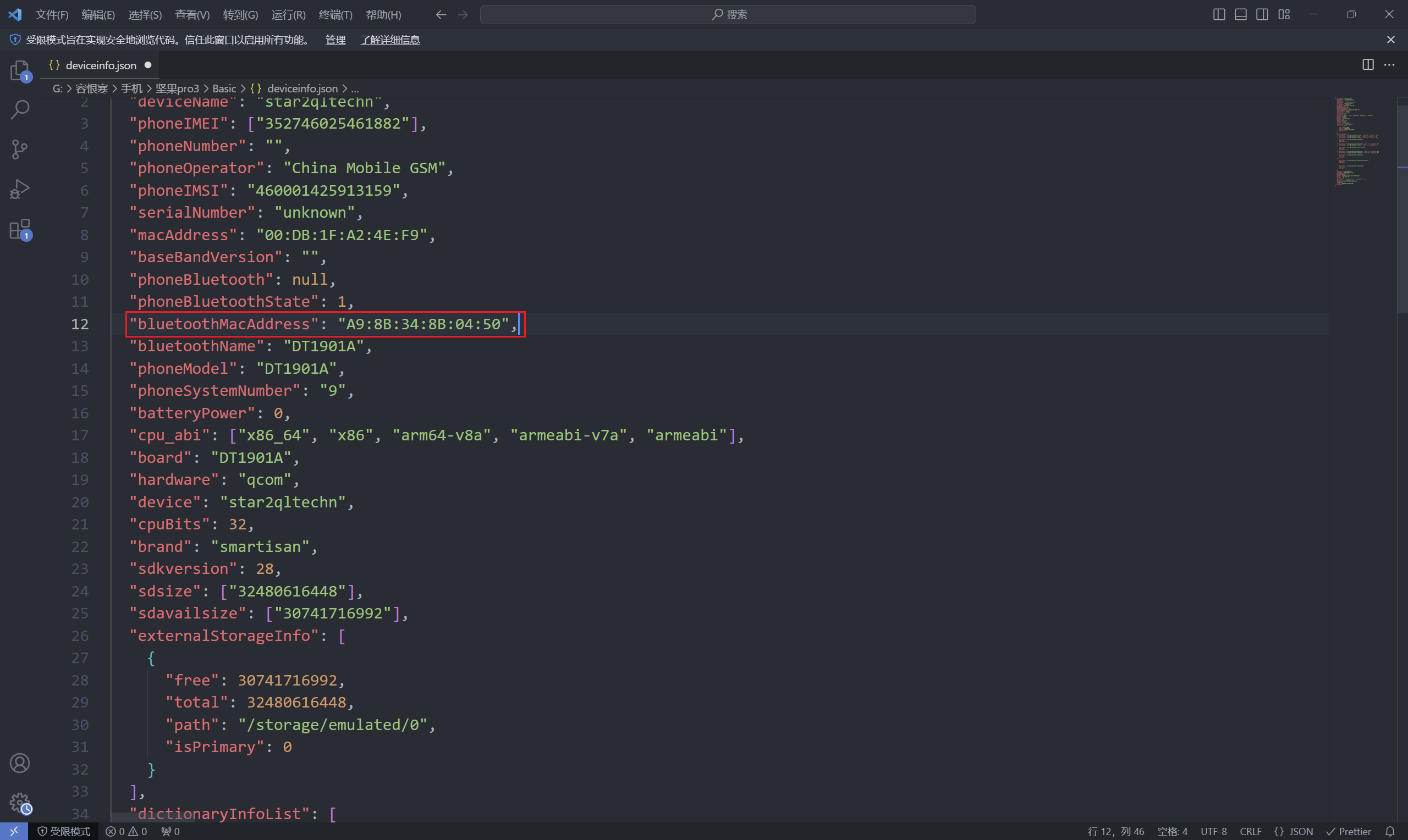

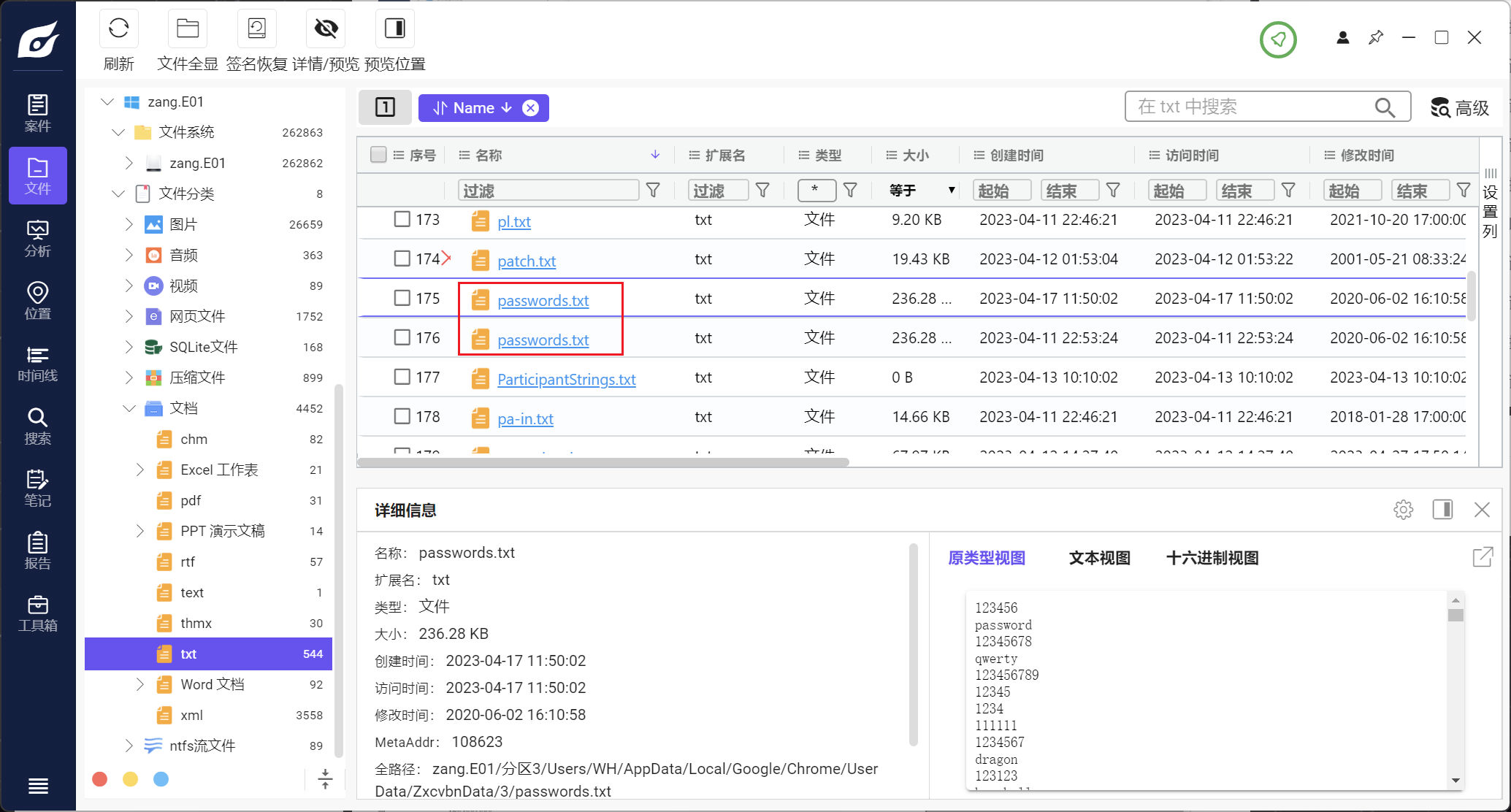

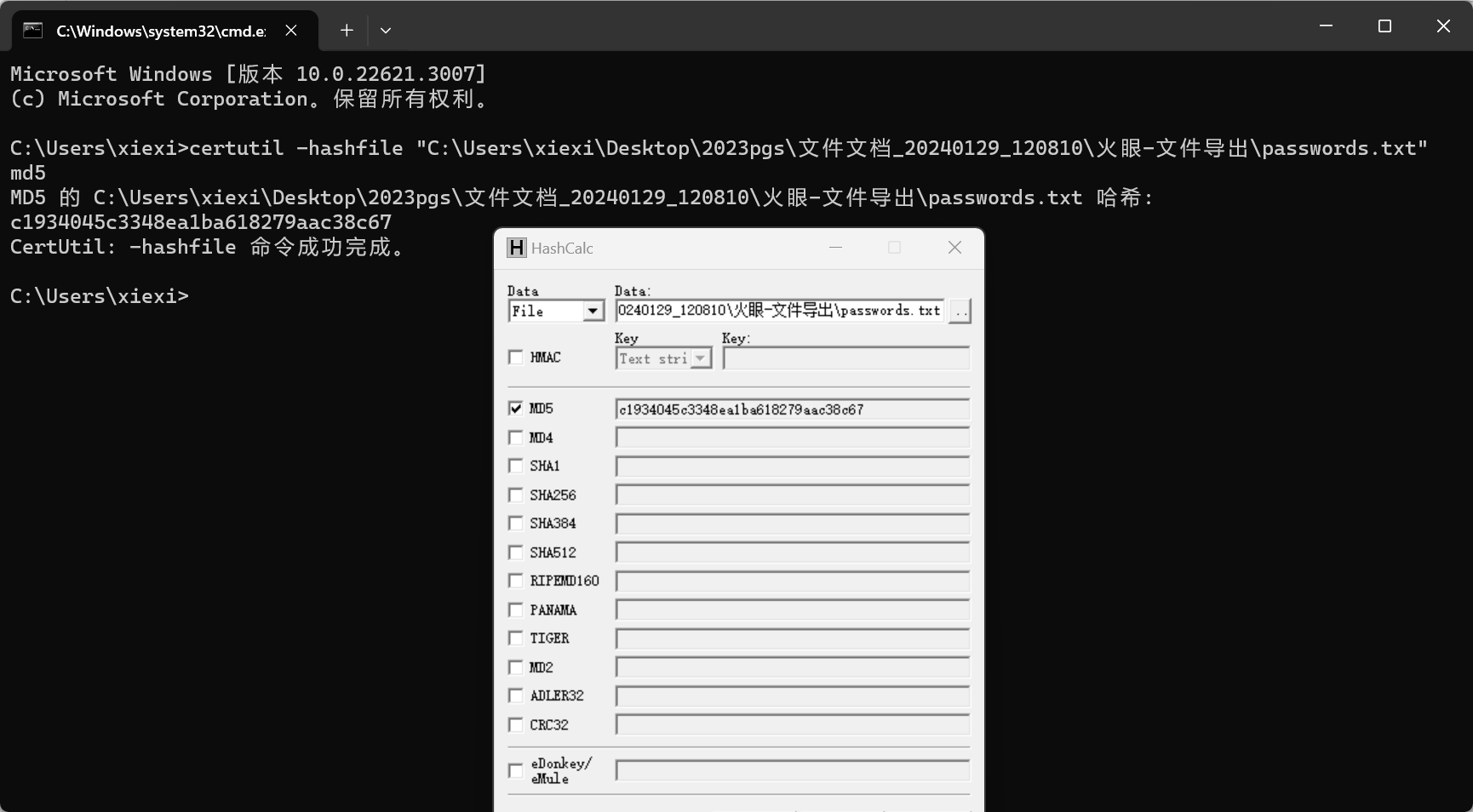

1、根据容恨寒的安卓手机分析,手机的蓝牙物理地址是

文件集合中的deviceinfo的json文件

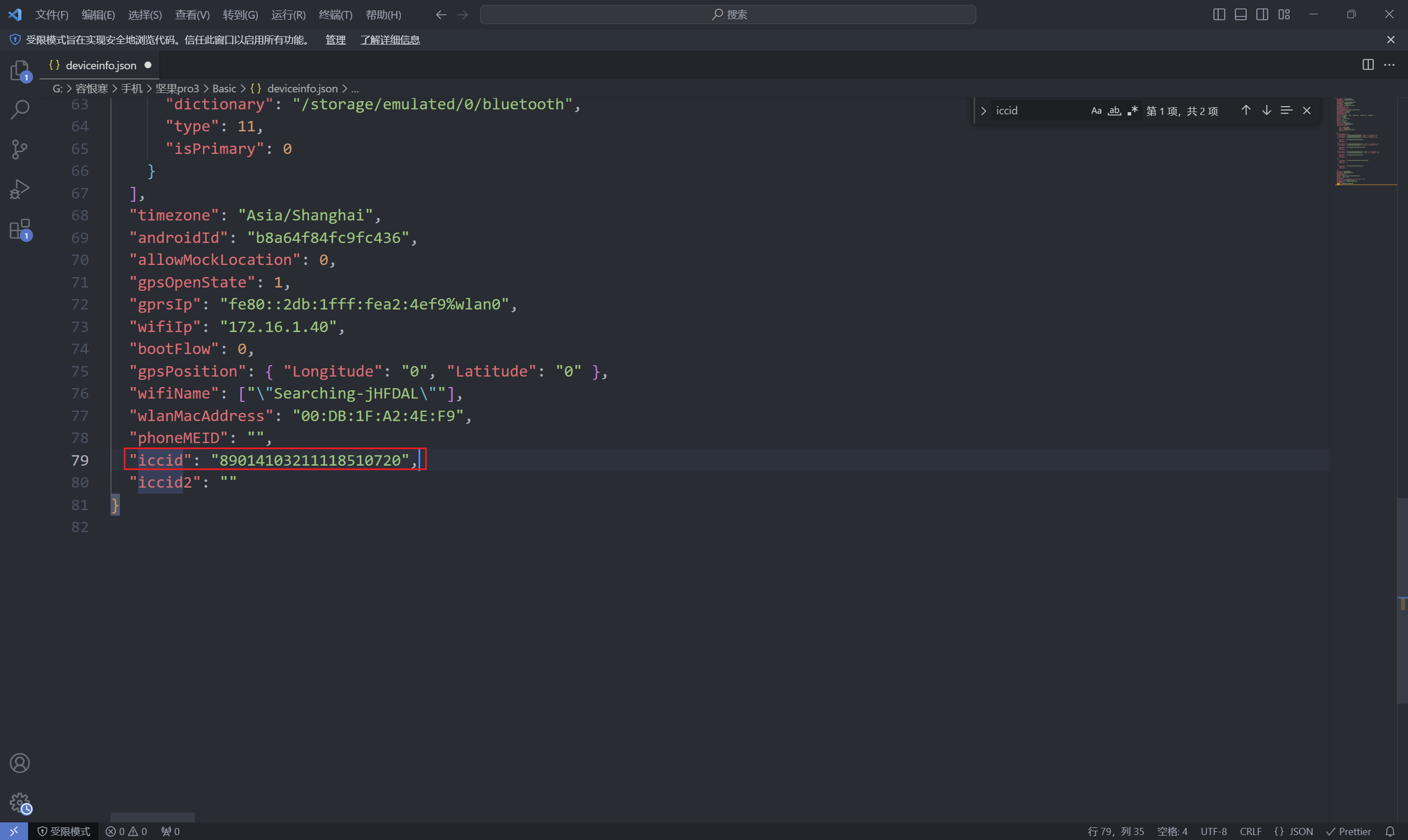

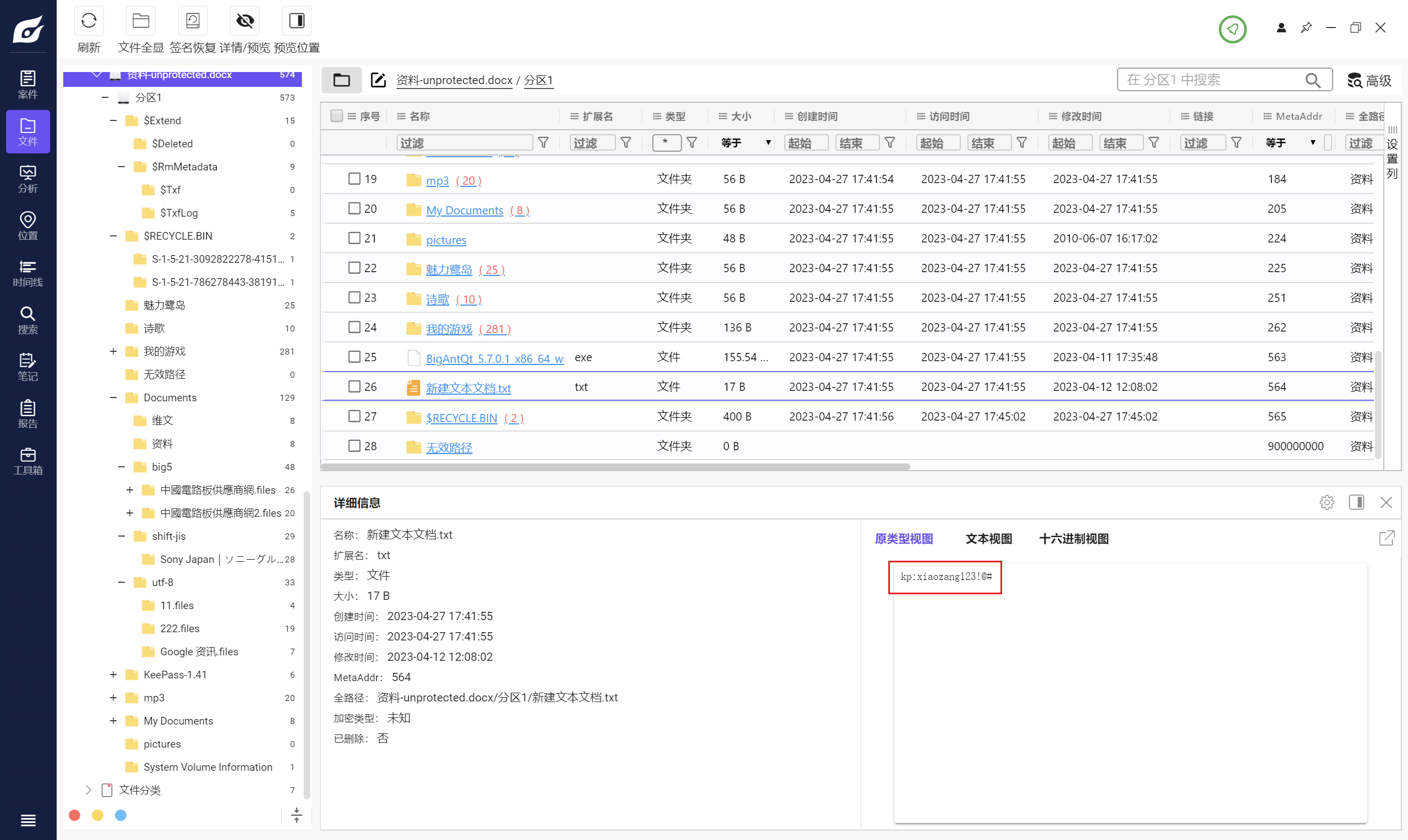

2、根据容恨寒的安卓手机分析,SIM卡的ICCID是

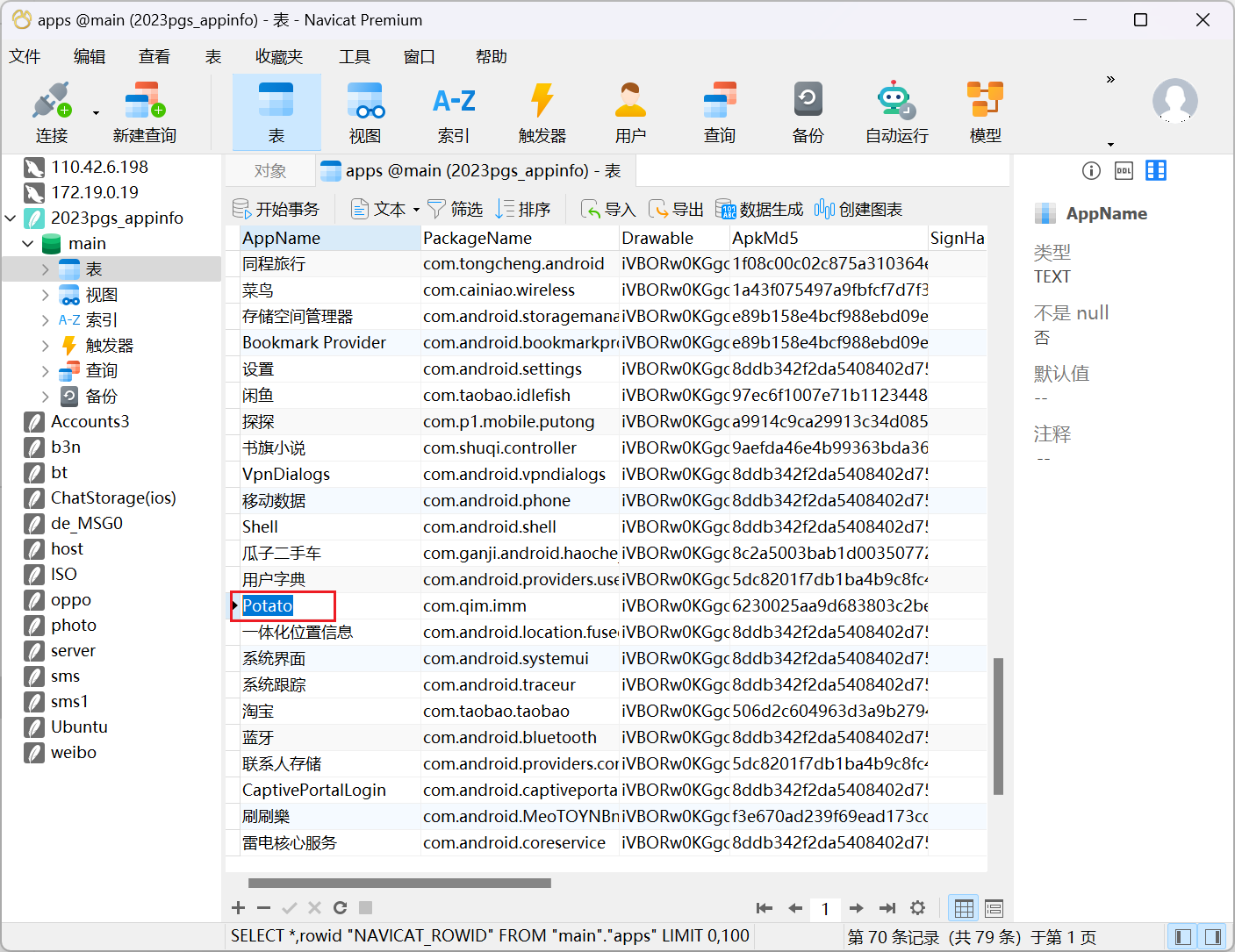

3、根据容恨寒的安卓手机分析,团队内部沟通的聊天工具程序名称是

4、根据容恨寒的安卓手机分析,团队内部沟通容恨寒收到的最后一条聊天信息内容是

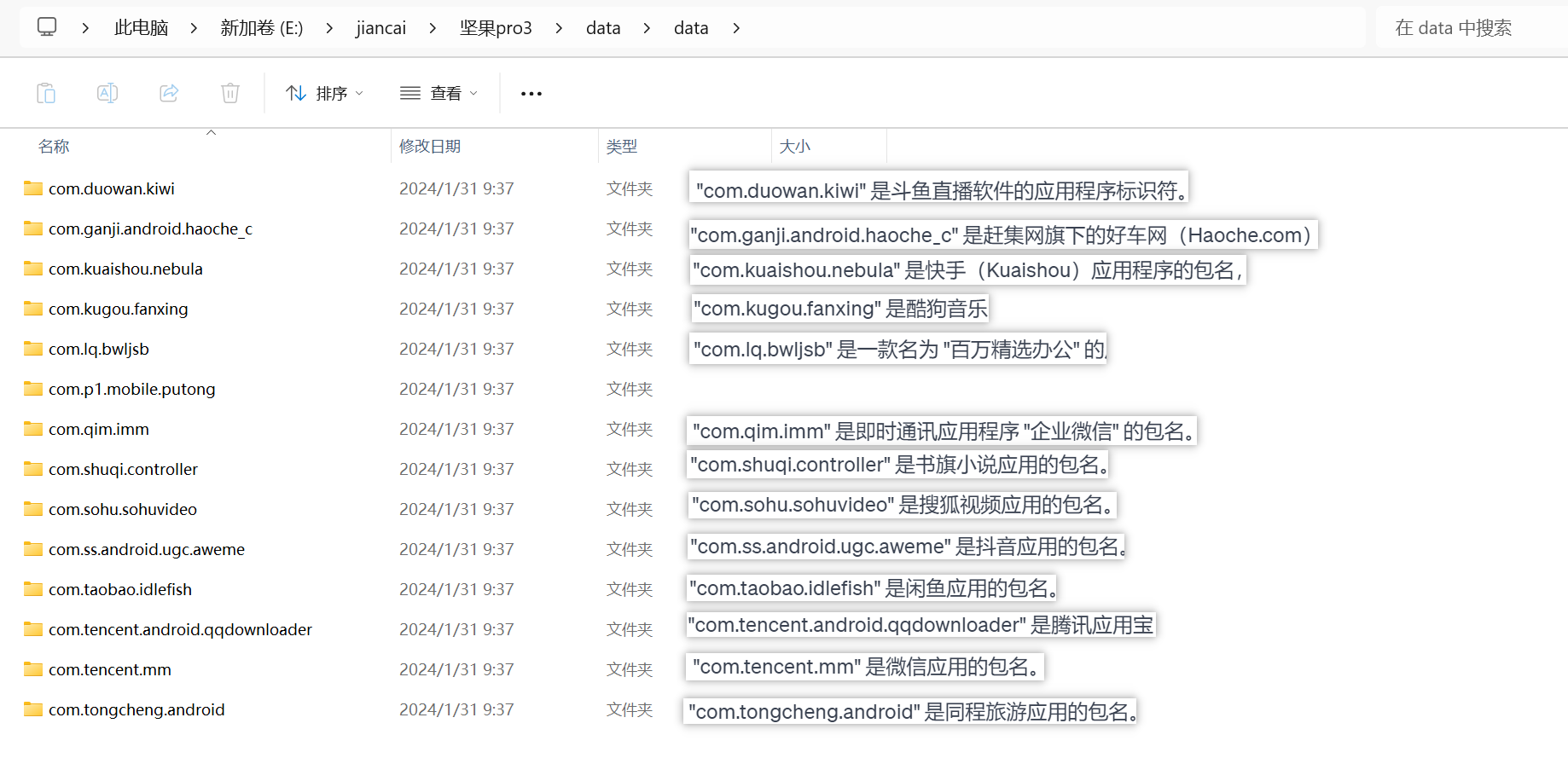

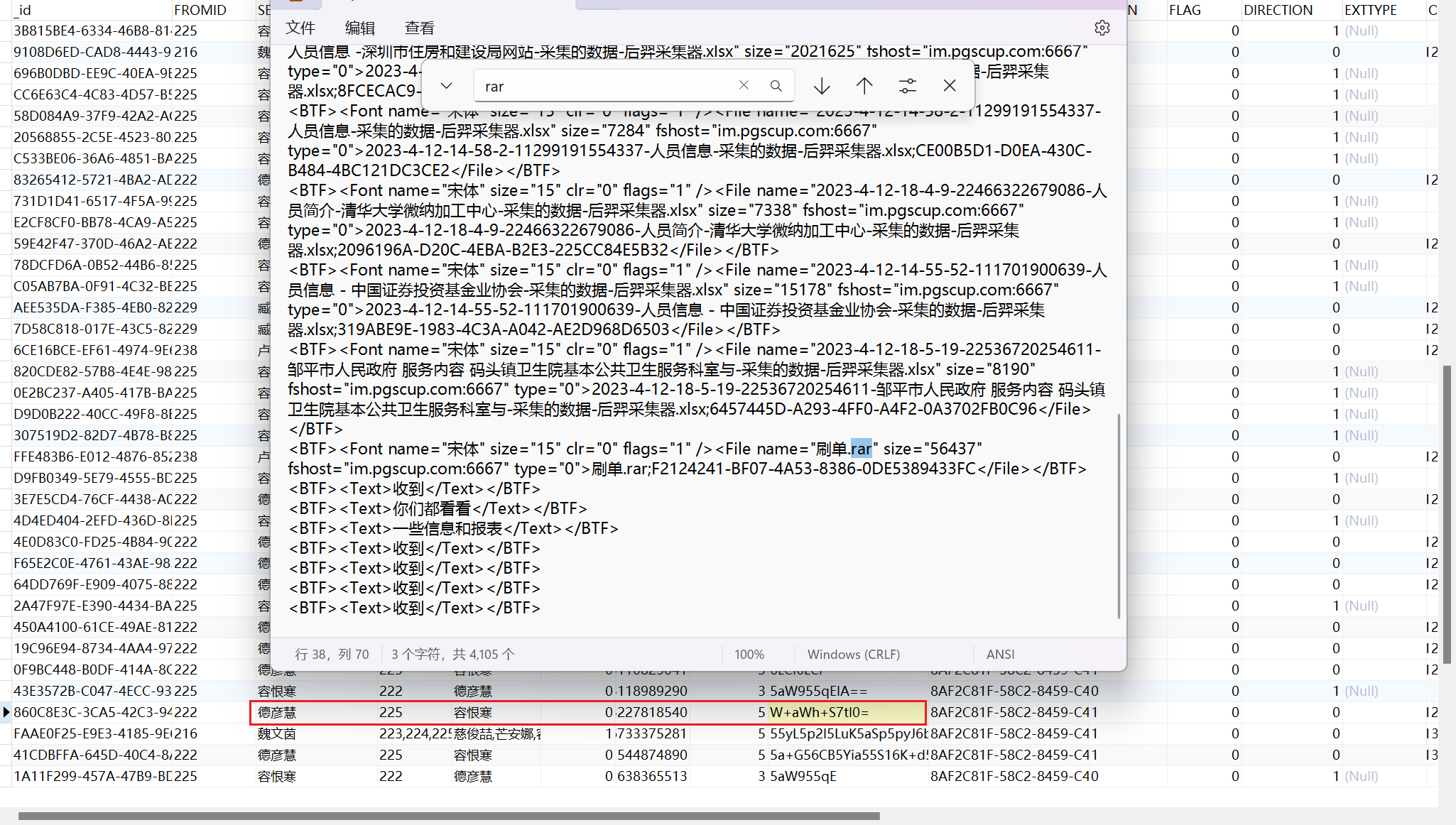

找到坚果pro3\data\data\com.qim.imm\

按照时间降序后找到发的最后一条消息

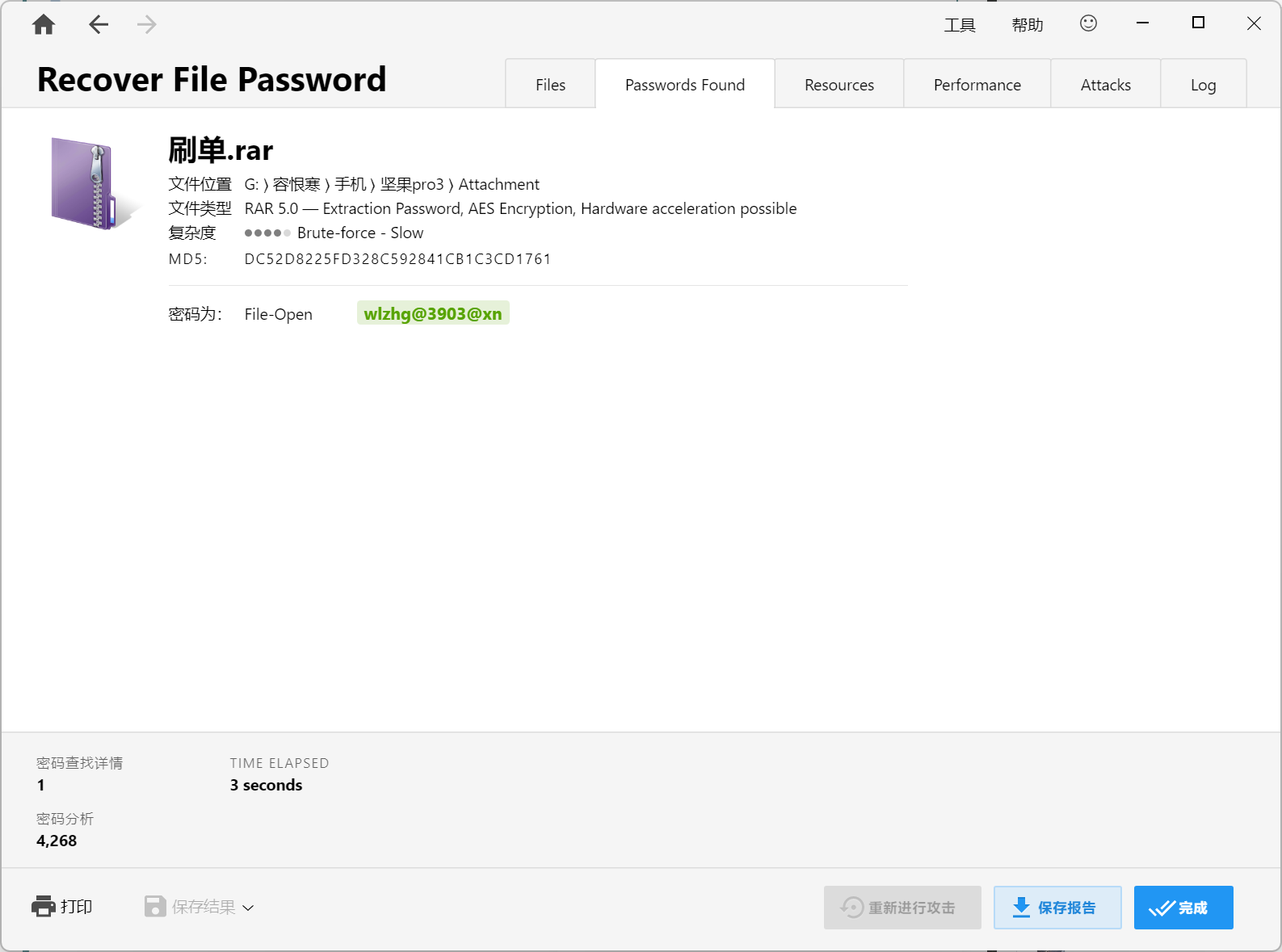

5、根据容恨寒的安卓手机分析,收到的刷单.rar的MD5值是

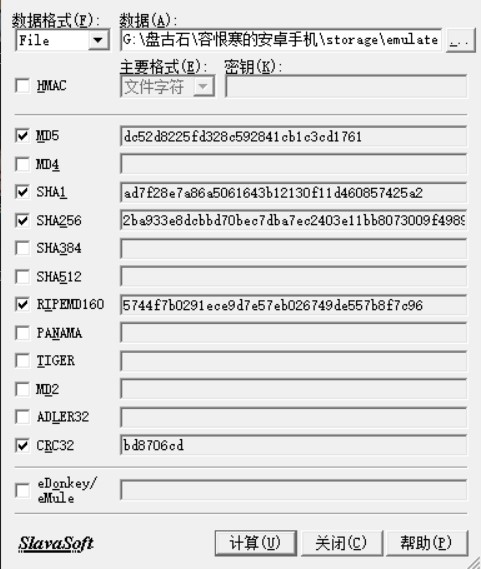

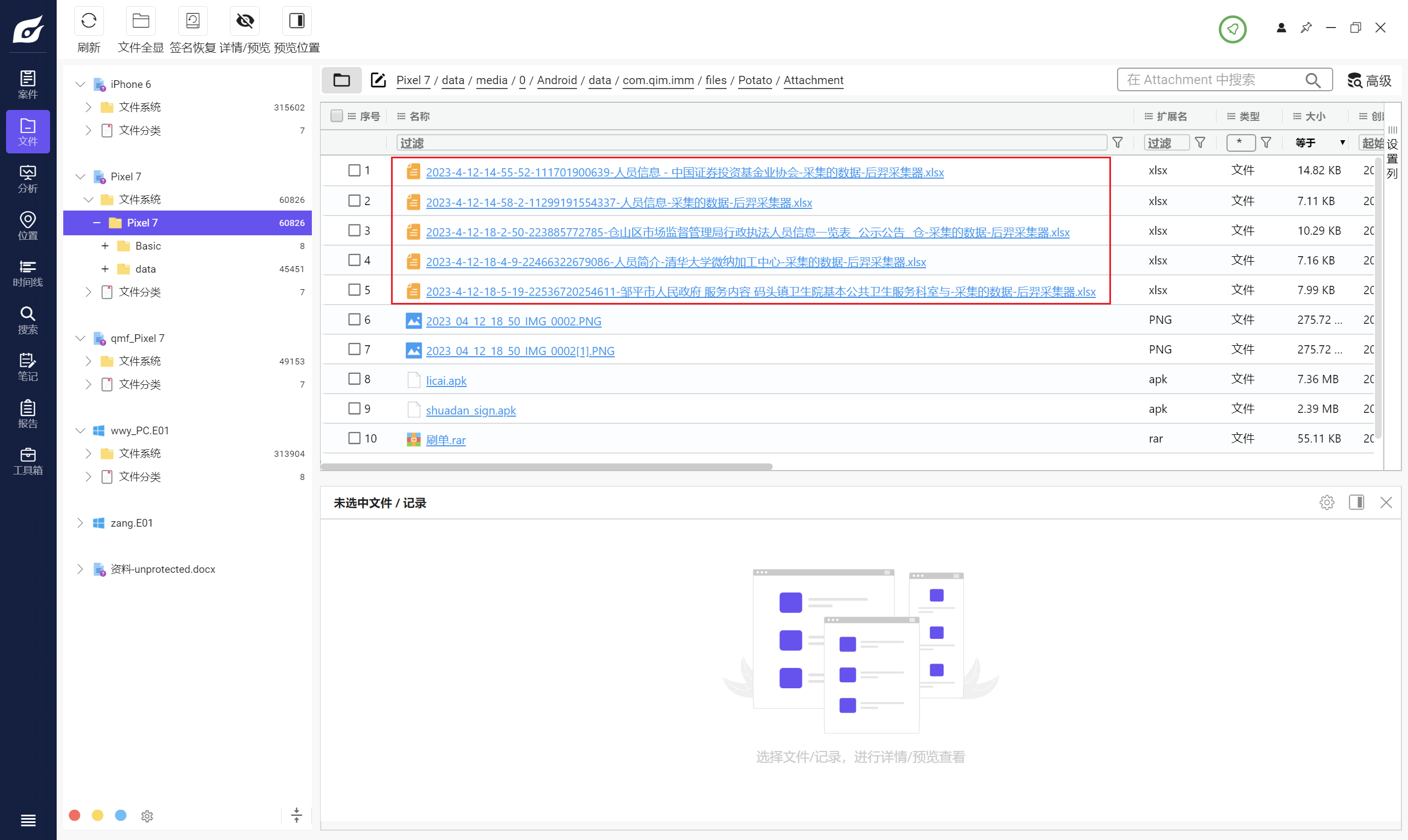

文件在\storage\emulated\0\Android\data\com.qim.imm\files\Potato\Attachment下

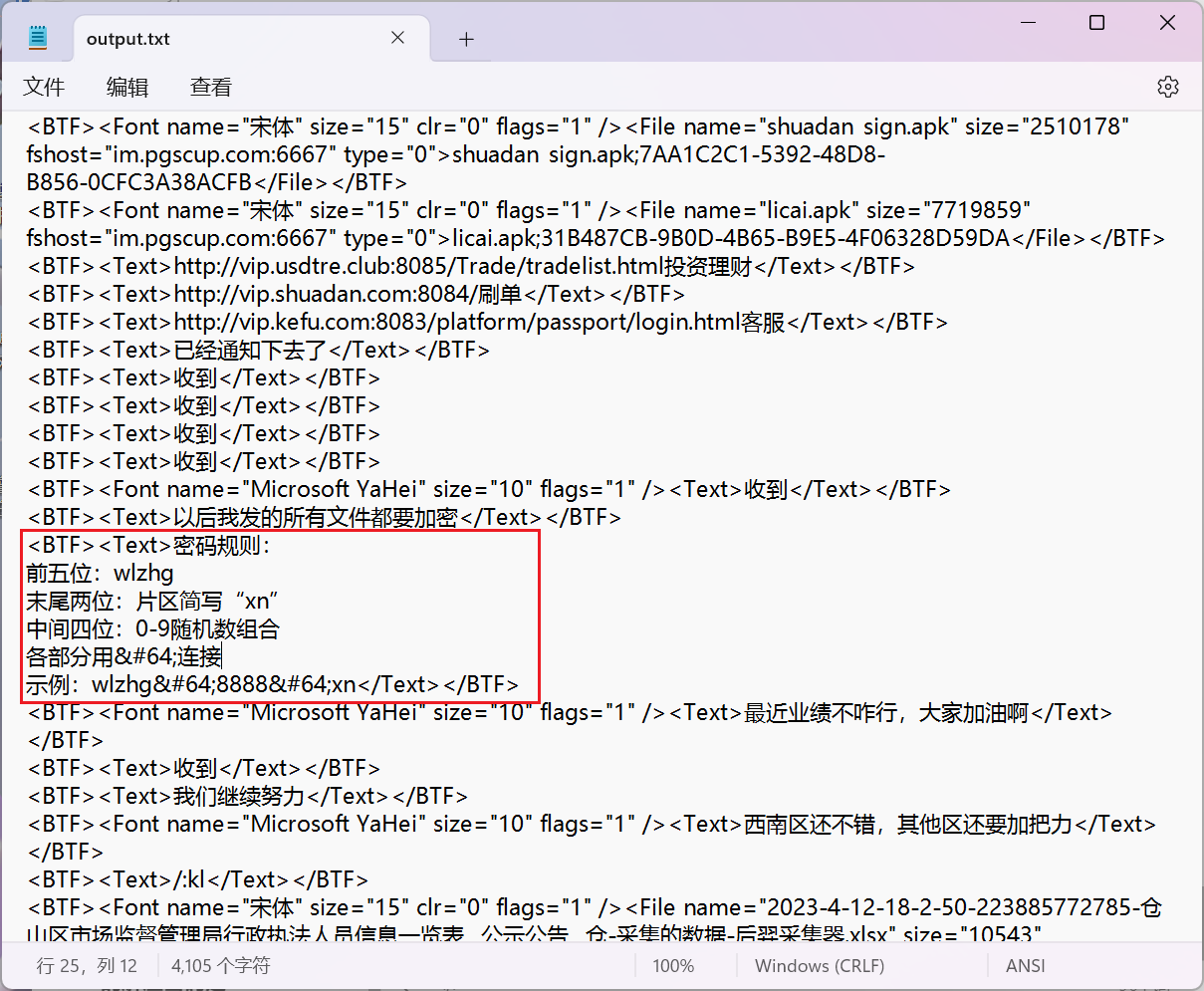

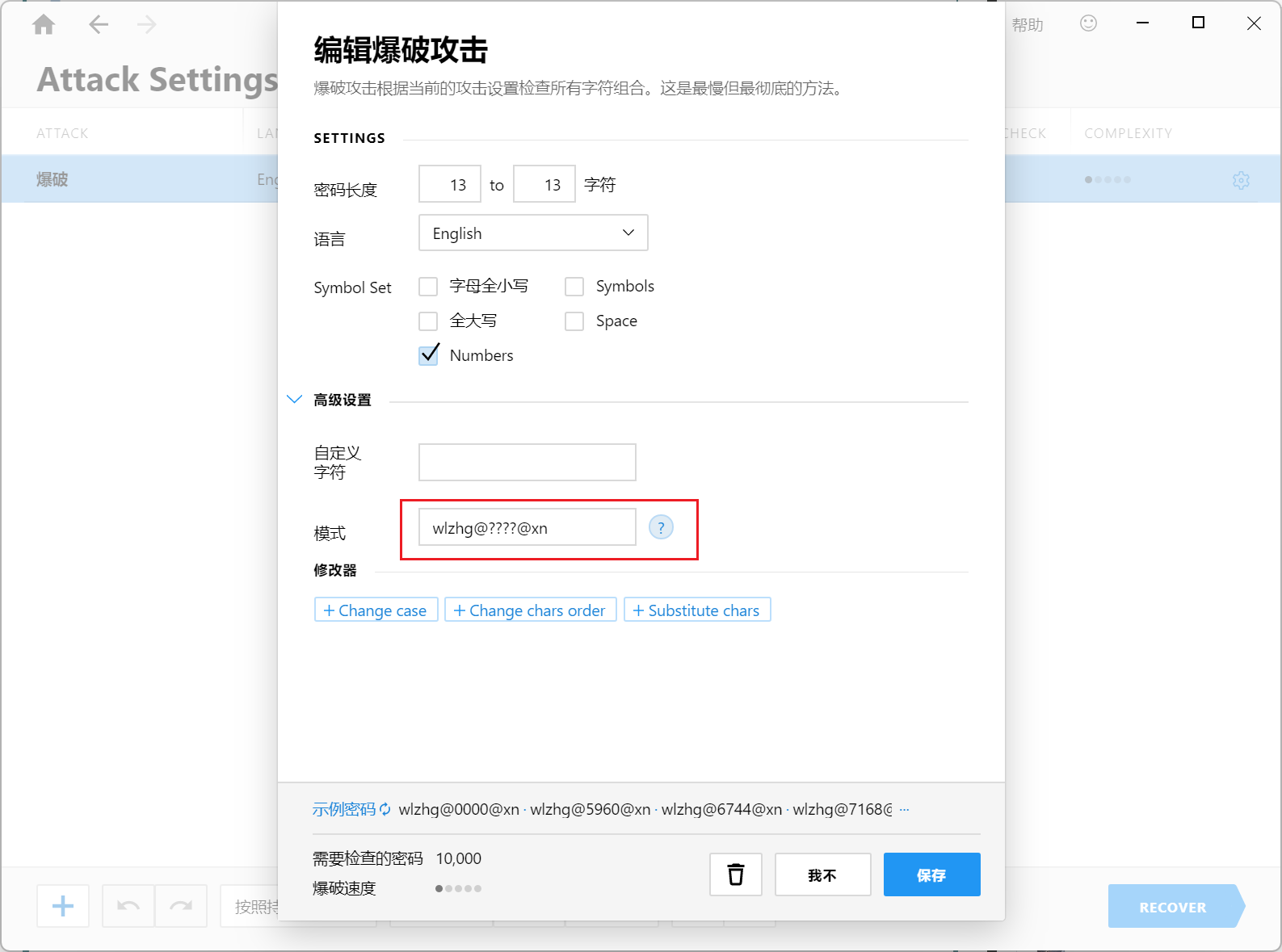

6、根据容恨寒的安卓手机分析,收到的刷单.rar的解压密码是

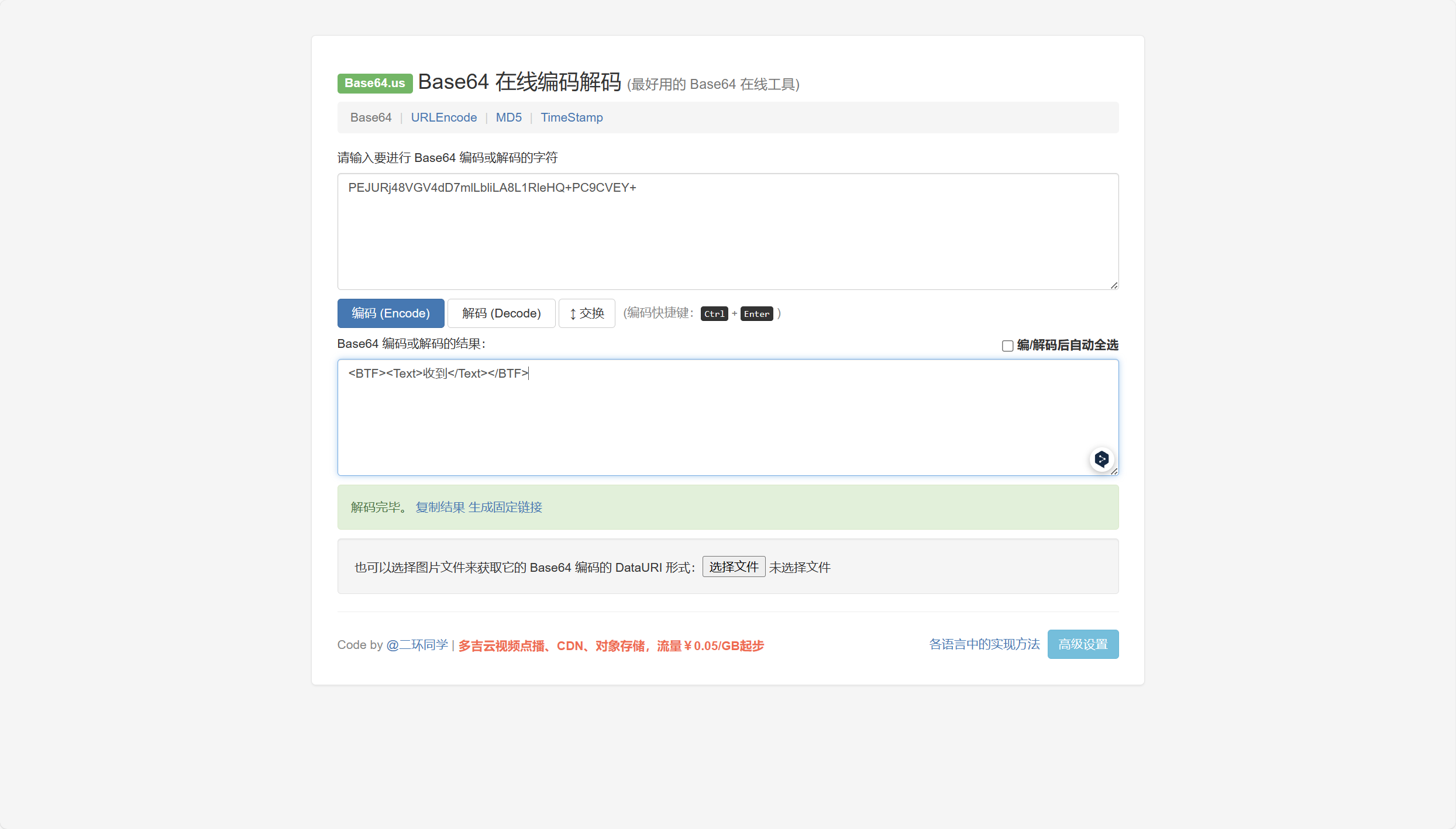

批量解码:

1 | import pandas as pd |

得到密码规则:

文件在\storage\emulated\0\Android\data\com.qim.imm\files\Potato\Attachment下

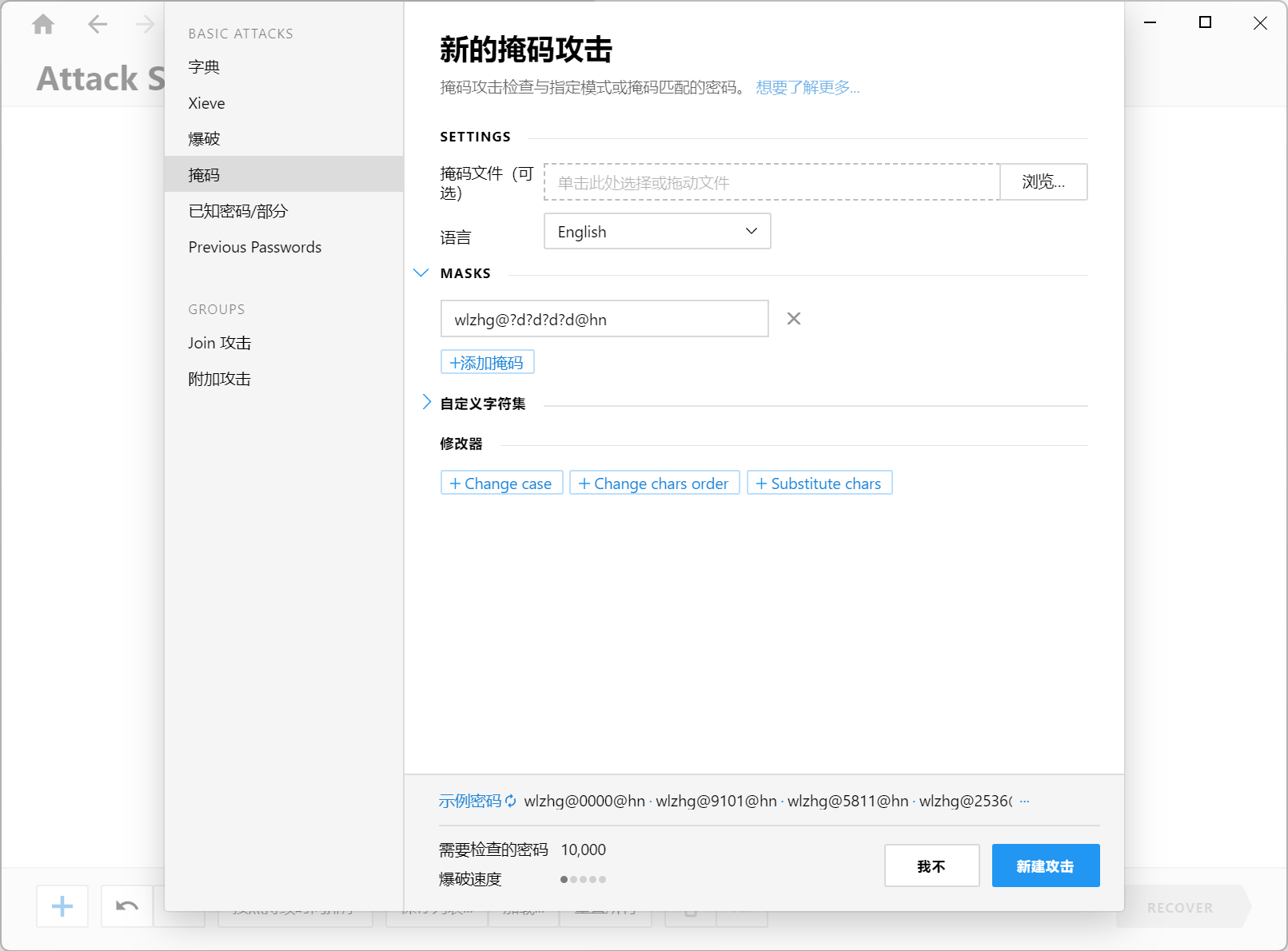

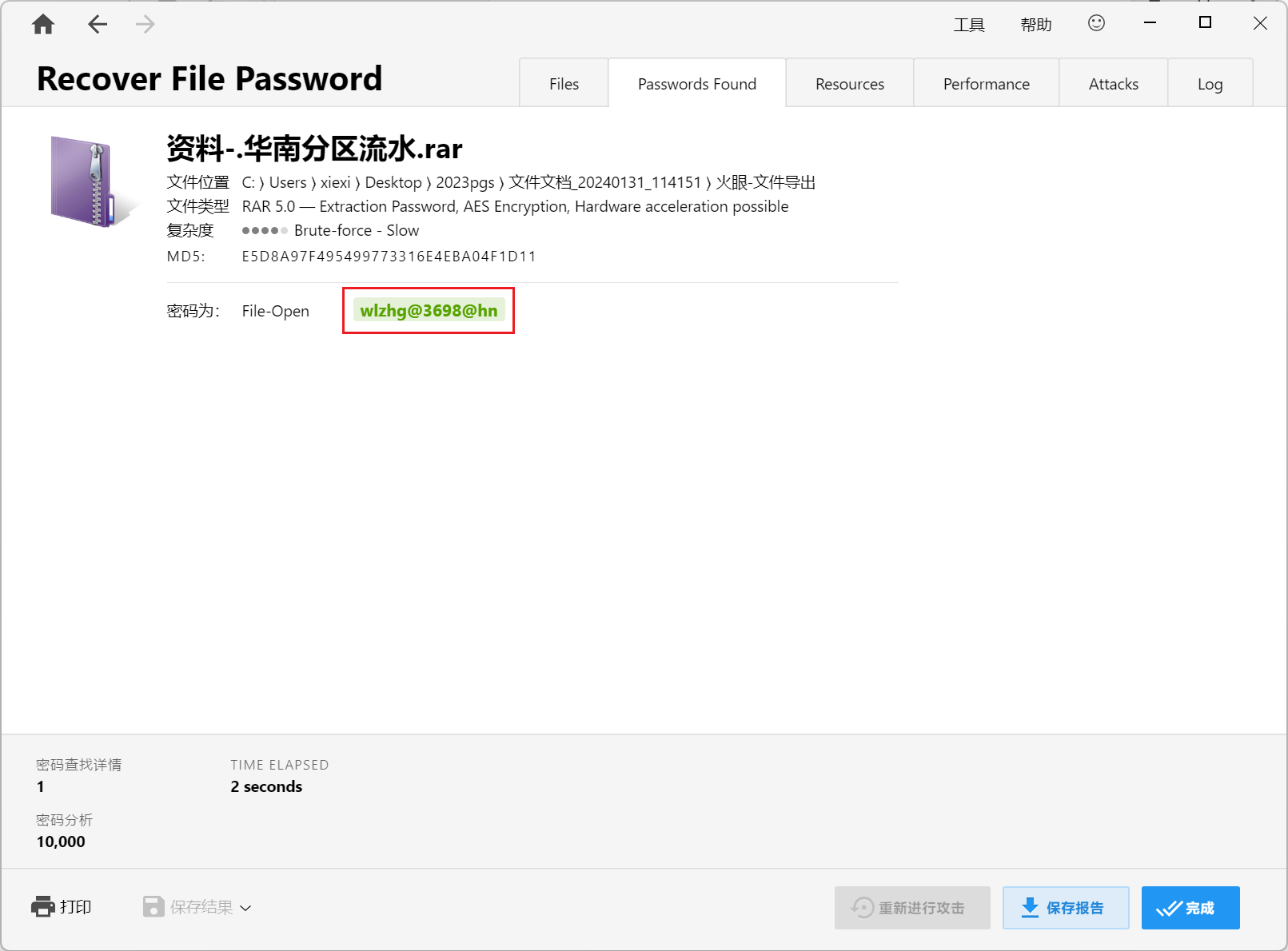

passware kit爆破

7、根据容恨寒的安卓手机分析,发送刷单.rar的用户的手机号是

找到用户与部门间的关系进行查询

9、根据容恨寒的安卓手机分析,MAC的开机密码是

备忘录中

10、根据容恨寒的安卓手机分析,苹果手机的备份密码前4位是

盘古石手机取证分析梭

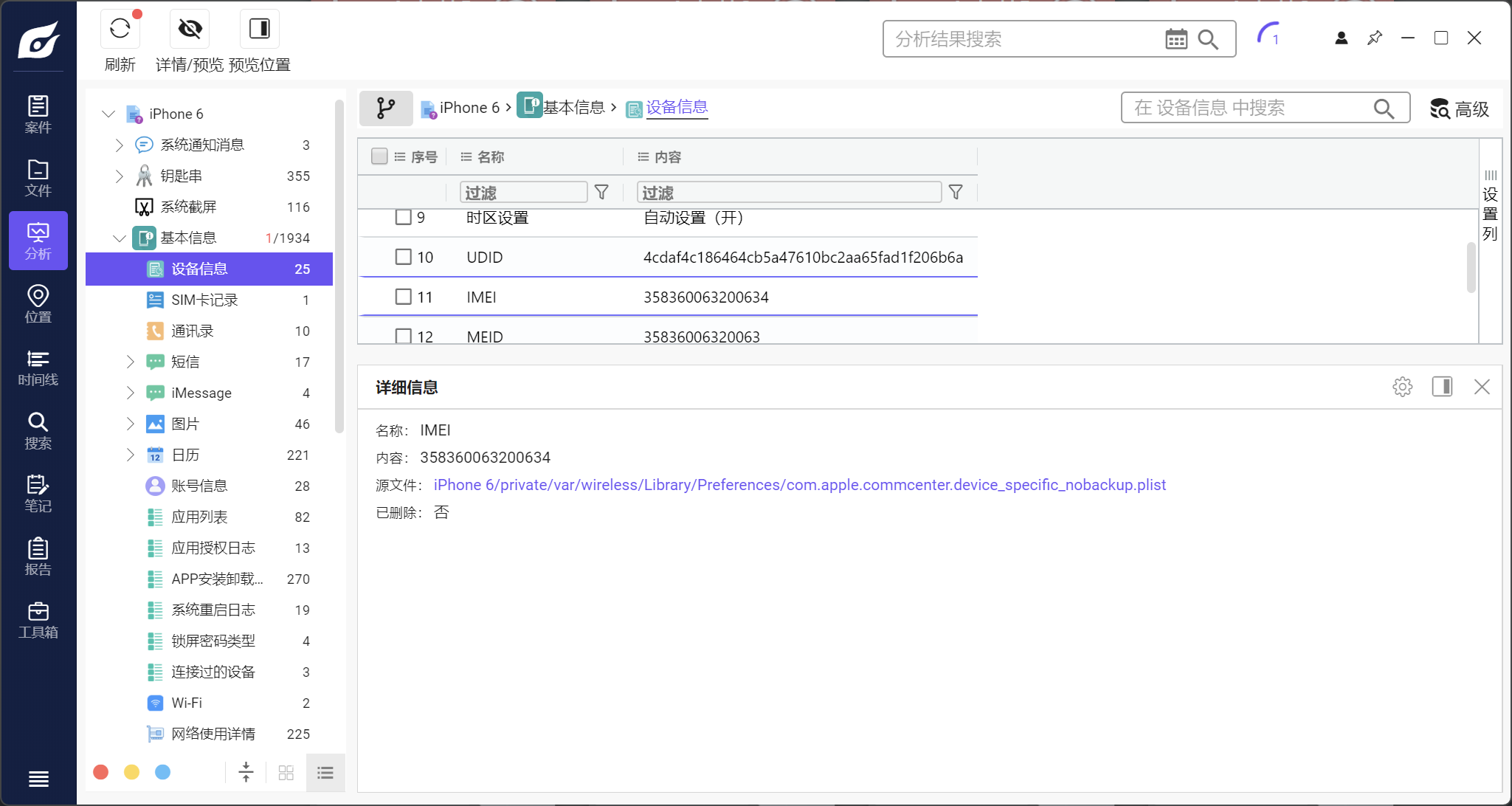

11、根据魏文茵苹果手机分析,IMEI号是

12、根据魏文茵苹果手机分析,可能使用过的电话号码不包括

火眼一个一个搜

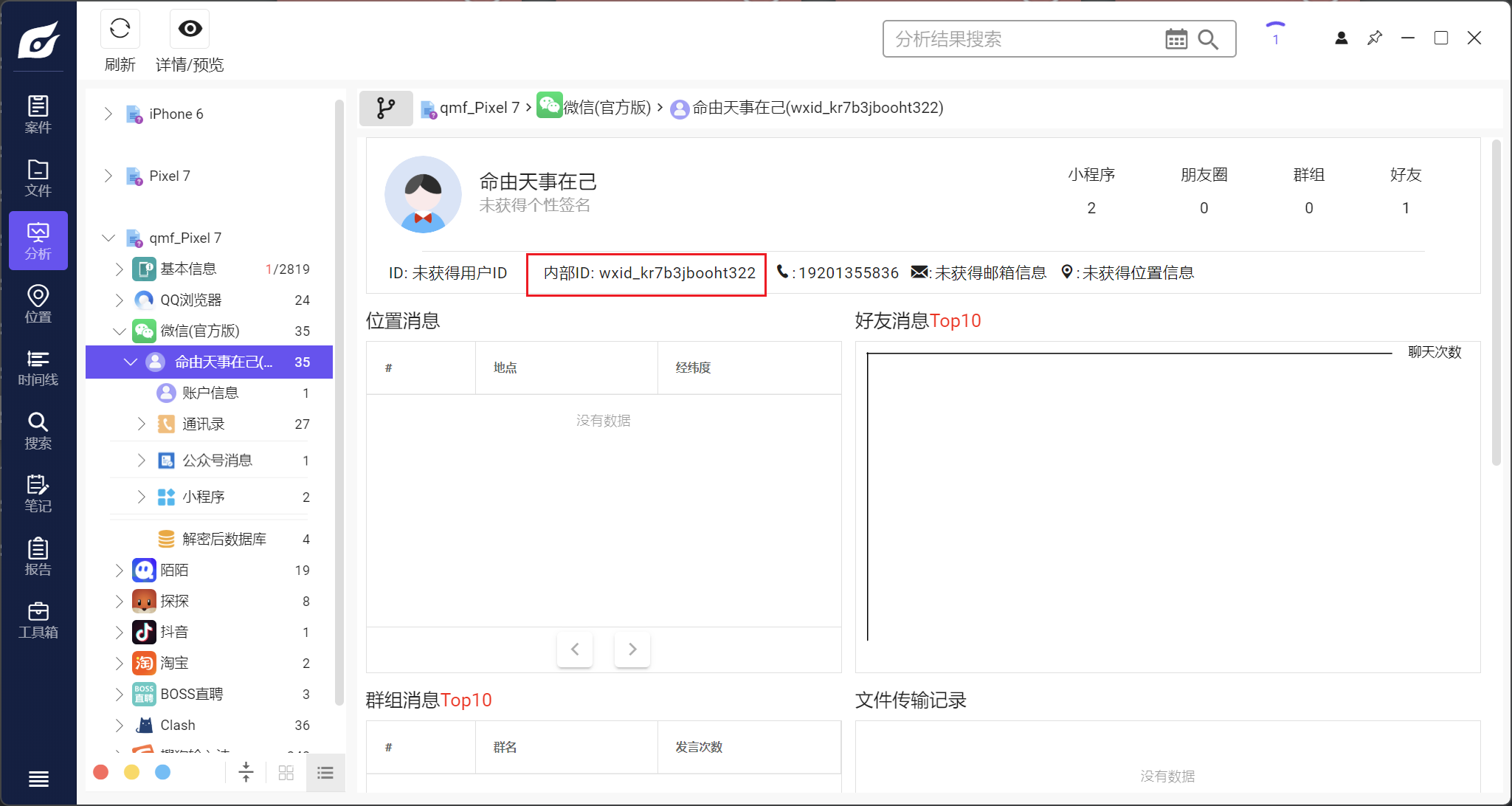

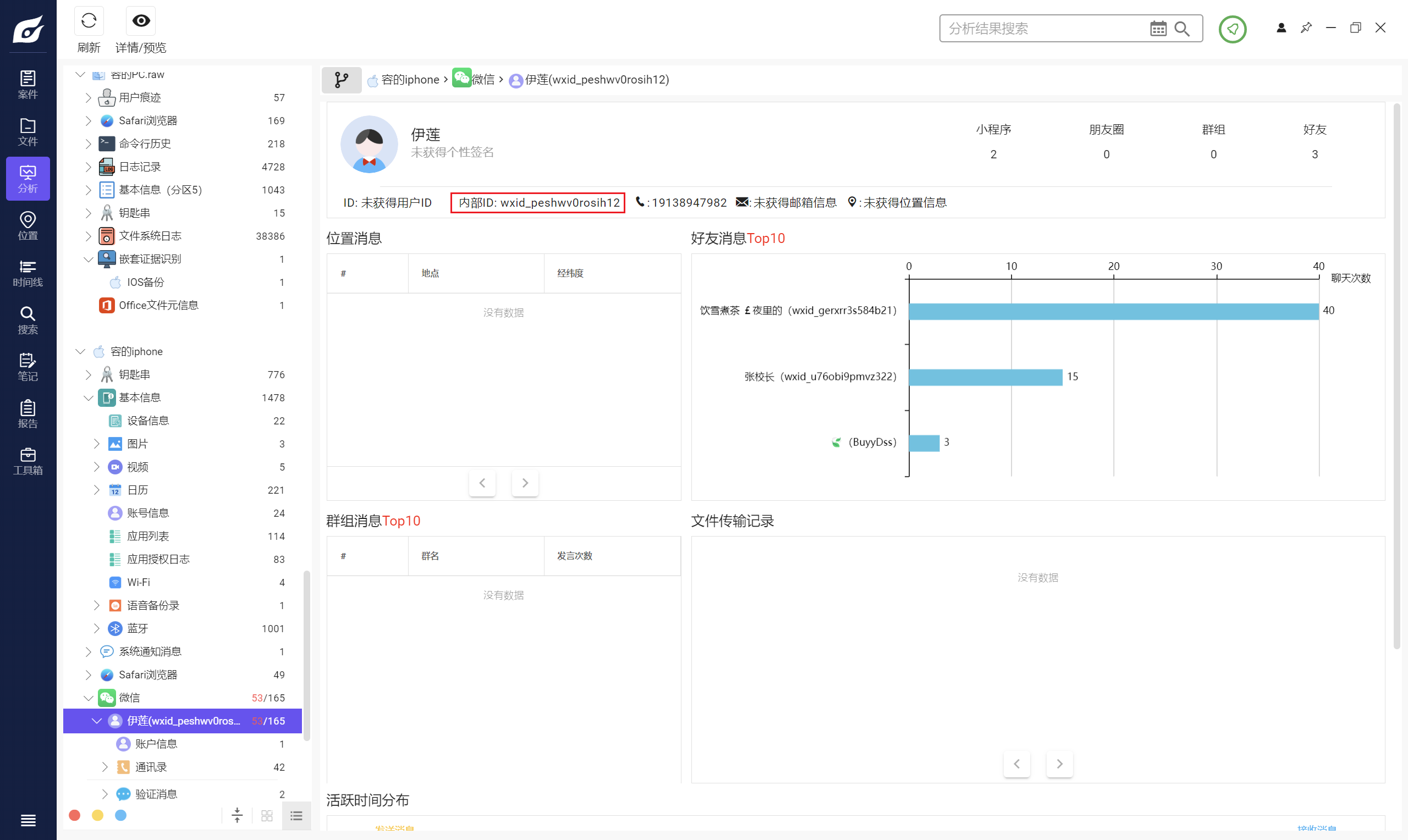

13、根据臧觅风的安卓手机分析,微信ID是

14、根据臧觅风的安卓手机分析,在哪里使用过交友软件

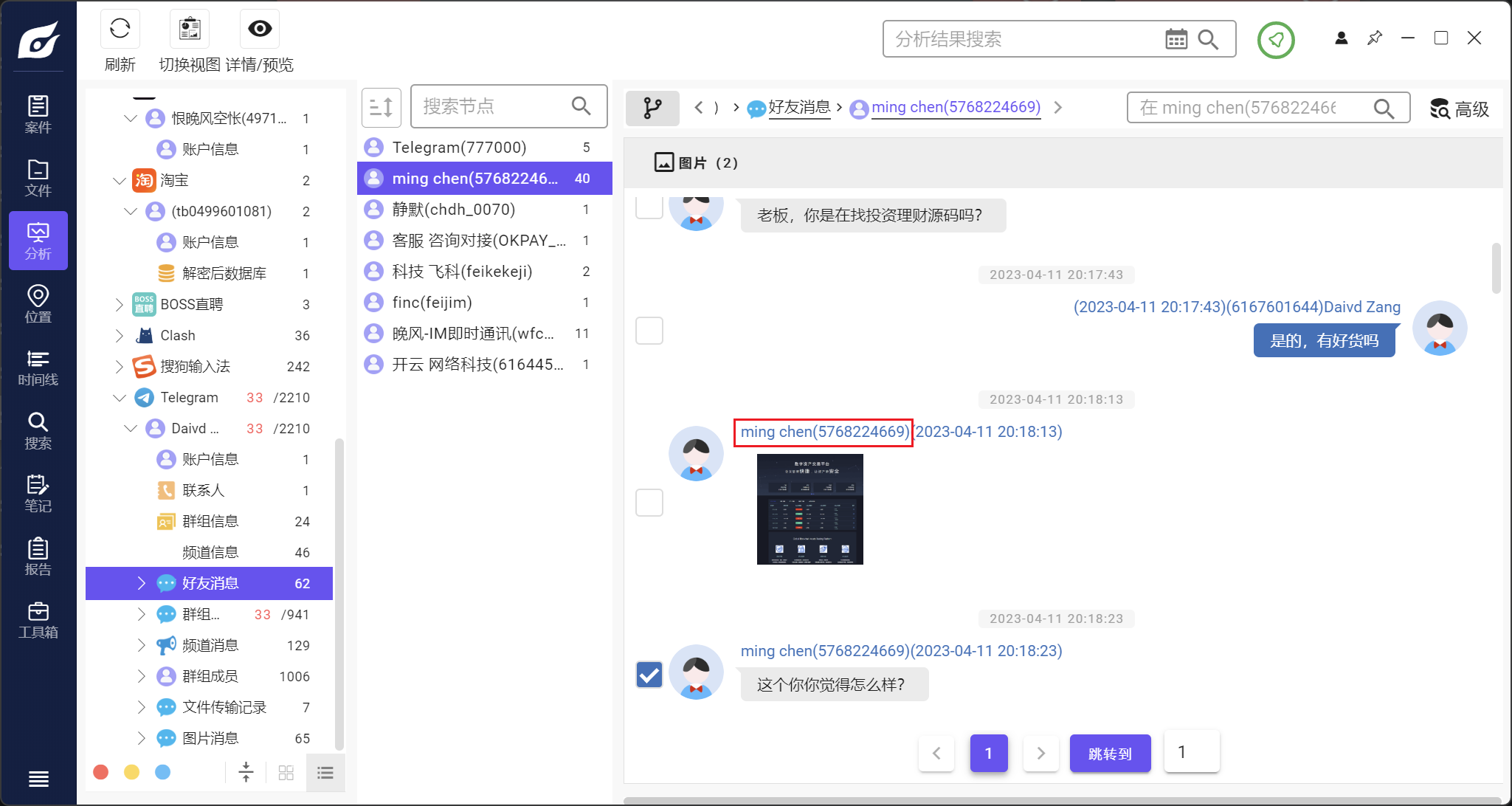

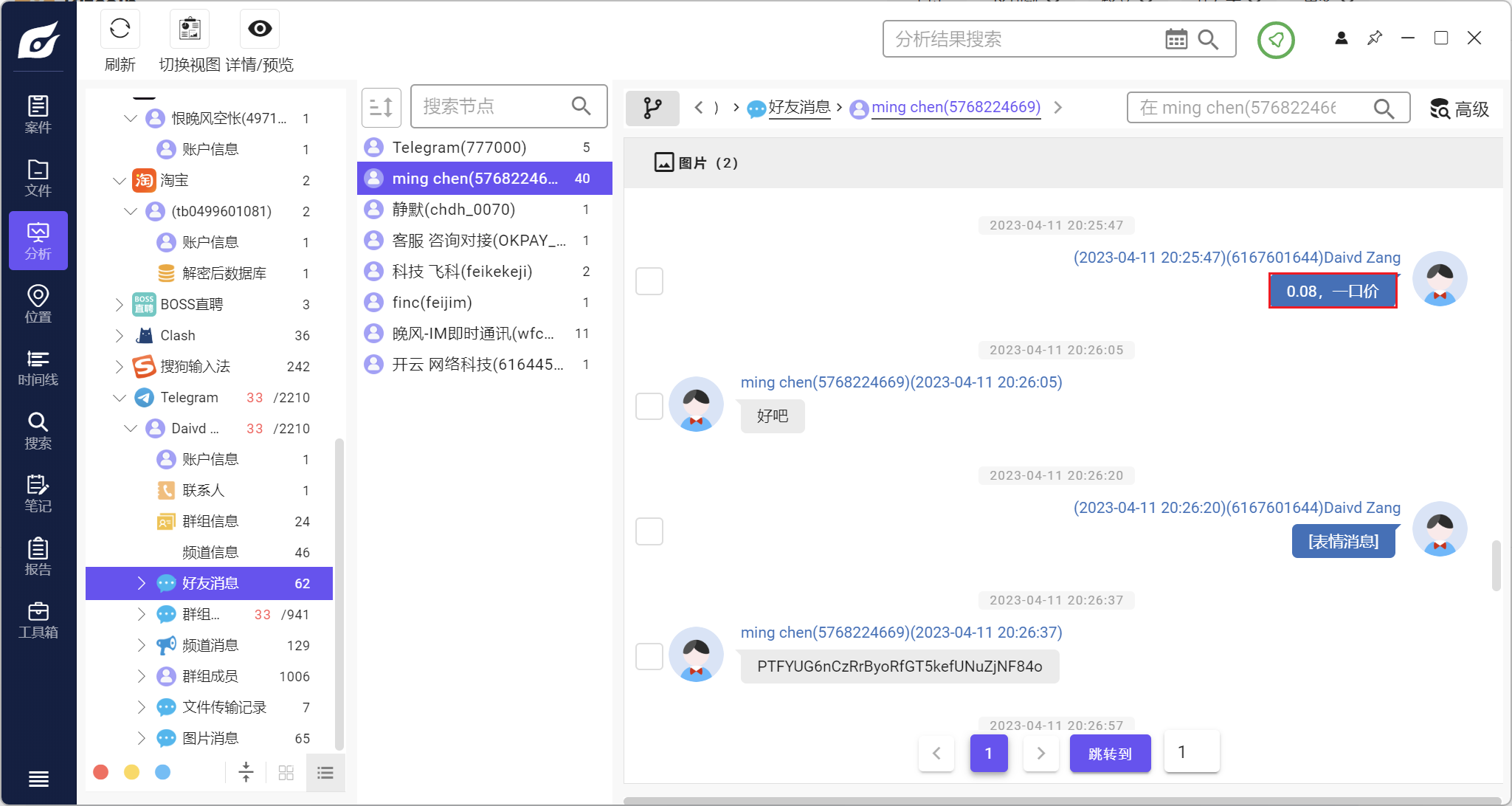

15、根据臧觅风的安卓手机分析,嫌疑人从哪个用户购买的源码,请给出出售源码方的账号

16、根据臧觅风的安卓手机分析,购买源码花了多少BTC?

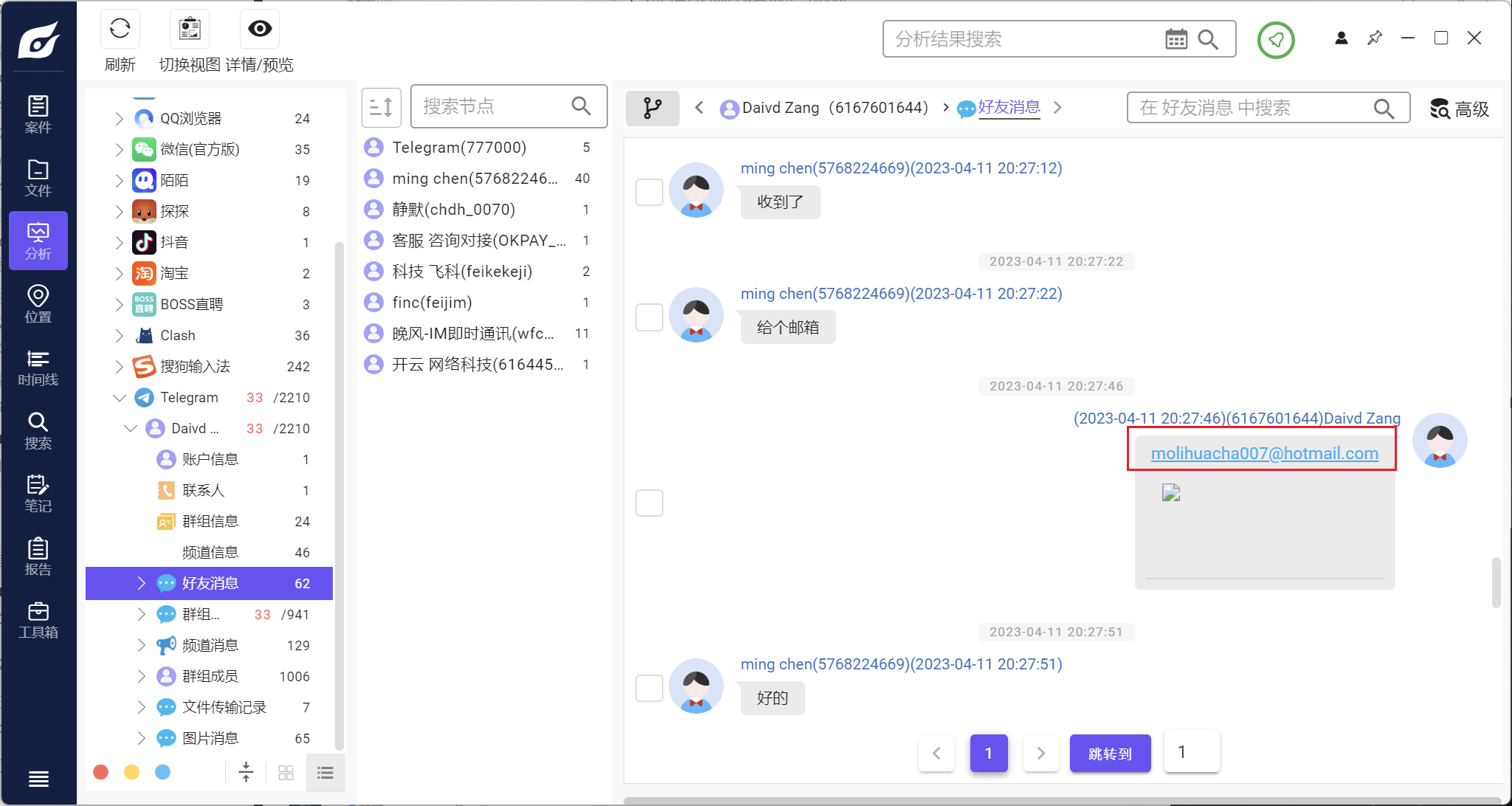

17、根据臧觅风的安卓手机分析,接收源码的邮箱是

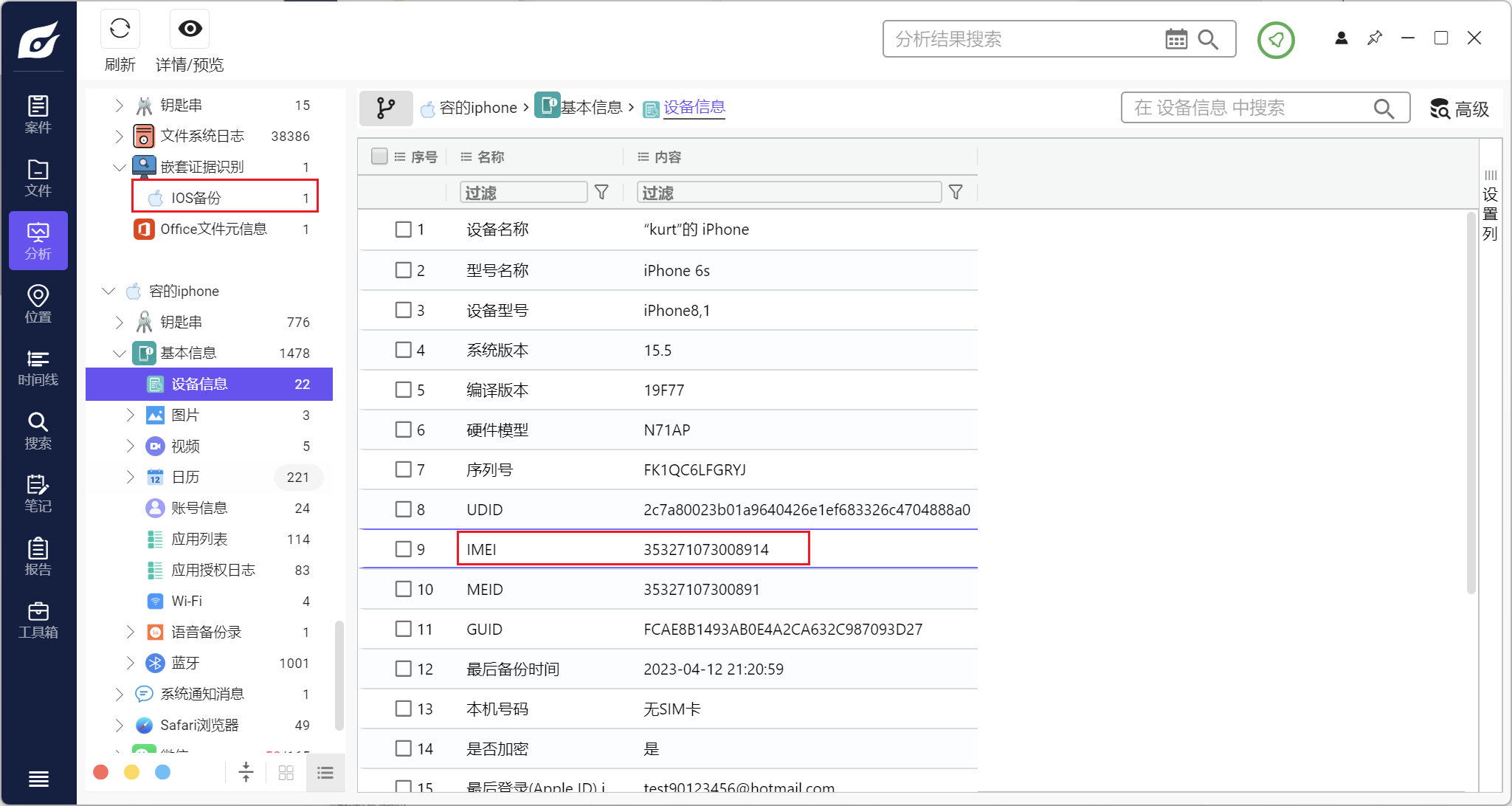

18、嫌疑人容恨寒苹果手机的IMEI是?

在容恨寒的PC的嵌套文件中

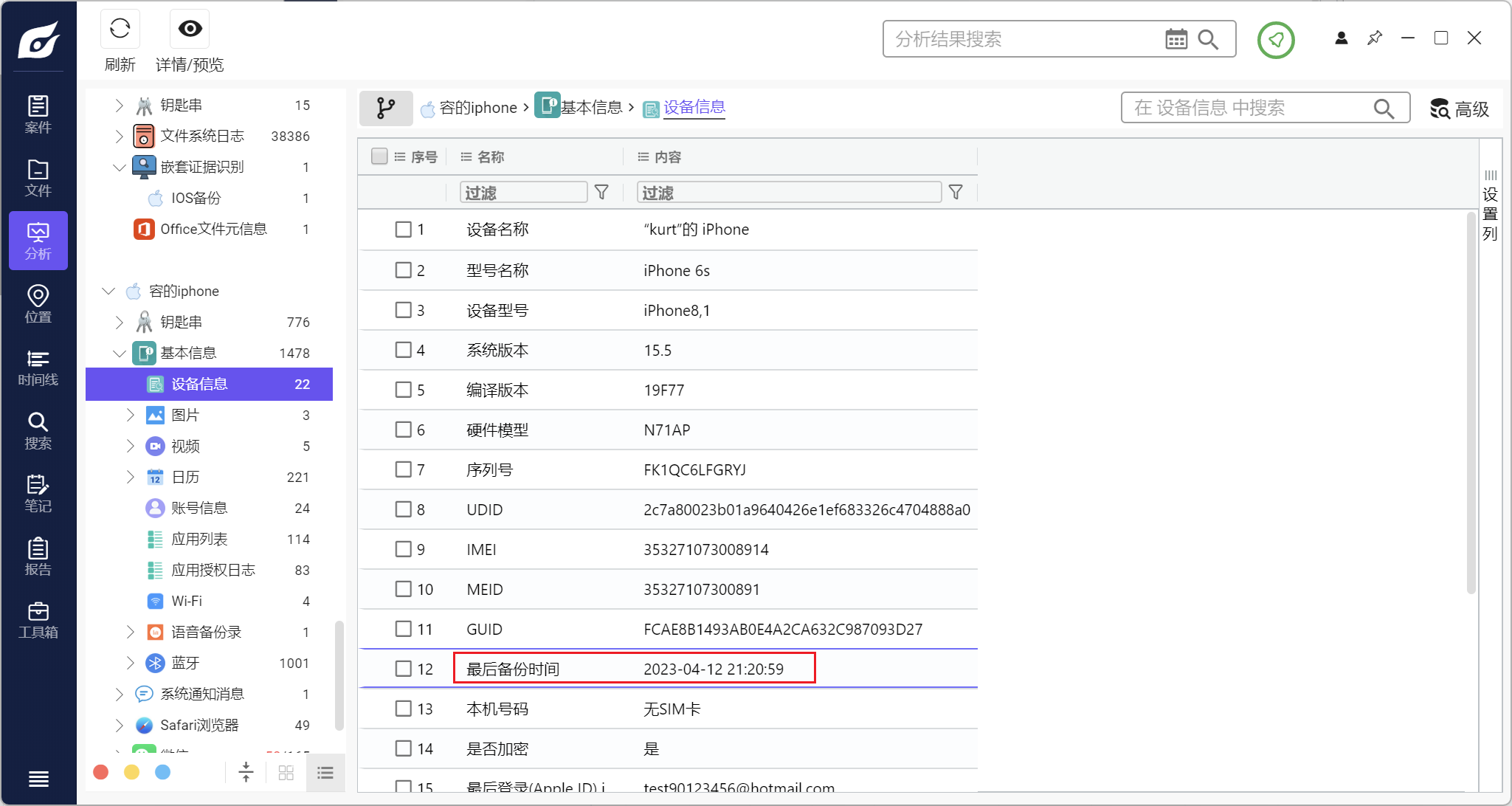

19、嫌疑人容恨寒苹果手机最后备份时间是?

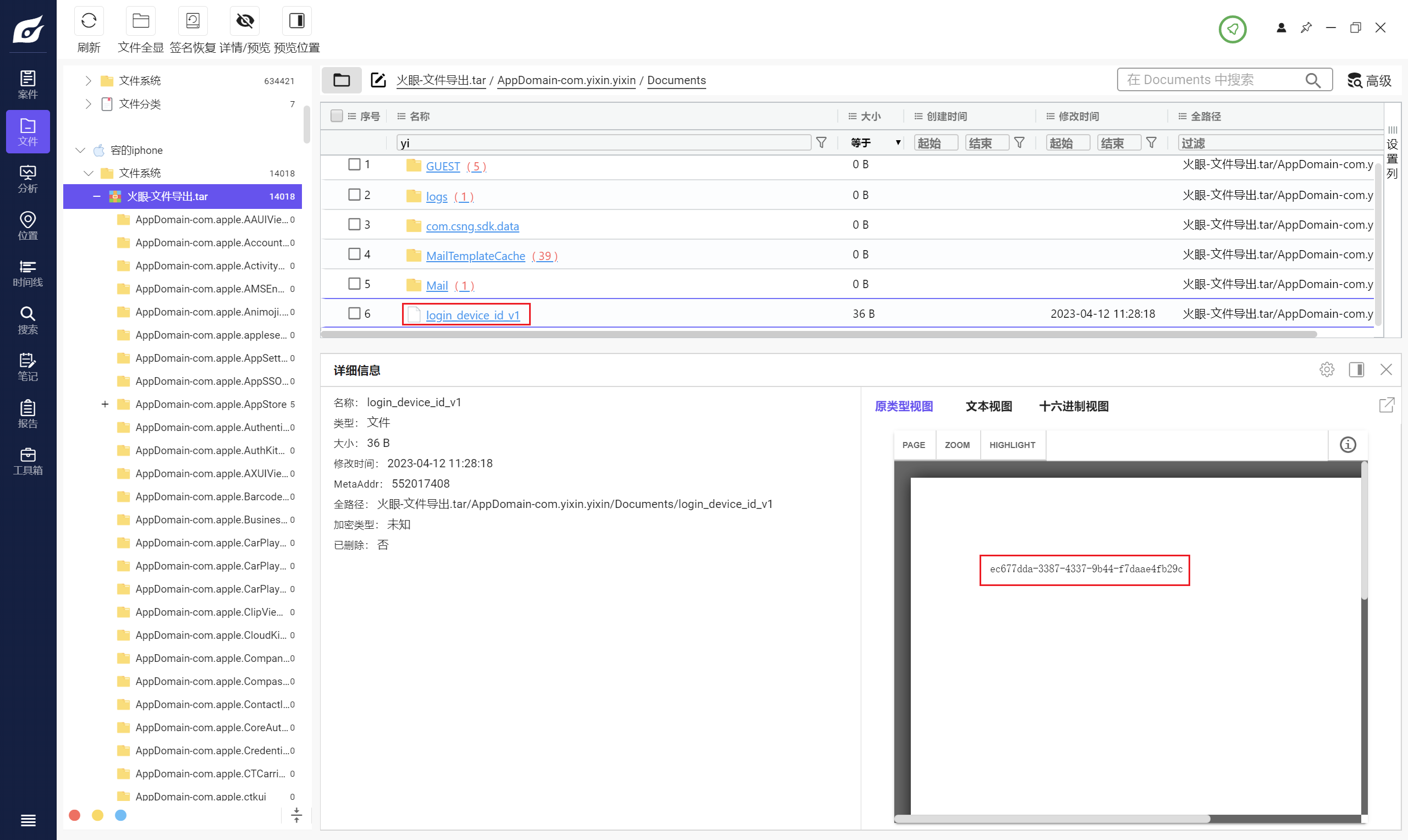

20、嫌疑人容恨寒苹果手机“易信”的唯一标识符(UUID)

21、嫌疑人容恨寒苹果手机微信ID是

计算机取证

取证大师找到BitLocker密钥

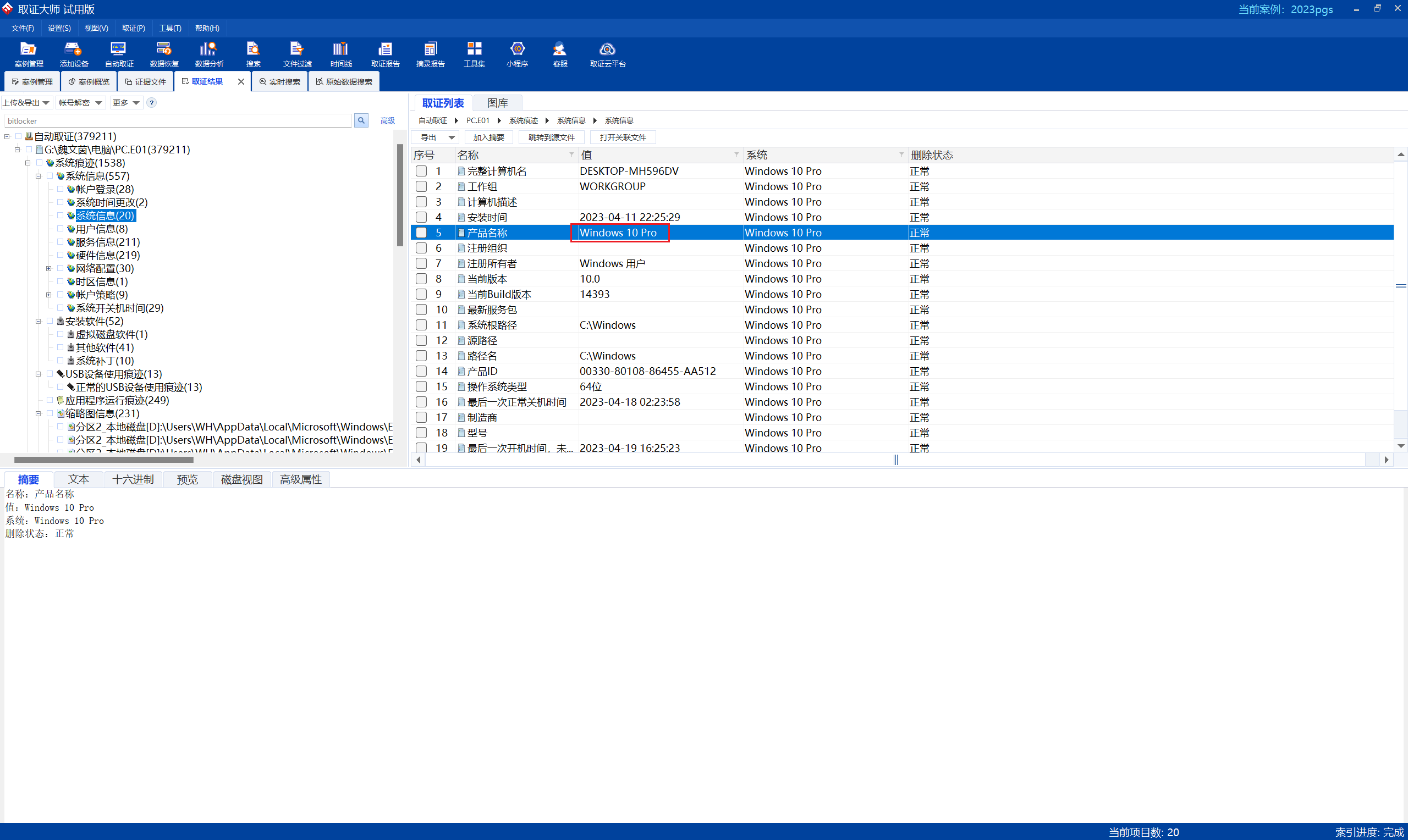

1、嫌疑人魏文茵计算机的操作系统版本?

2、嫌疑人魏文茵计算机默认的浏览器是?

仿真后看默认应用设置

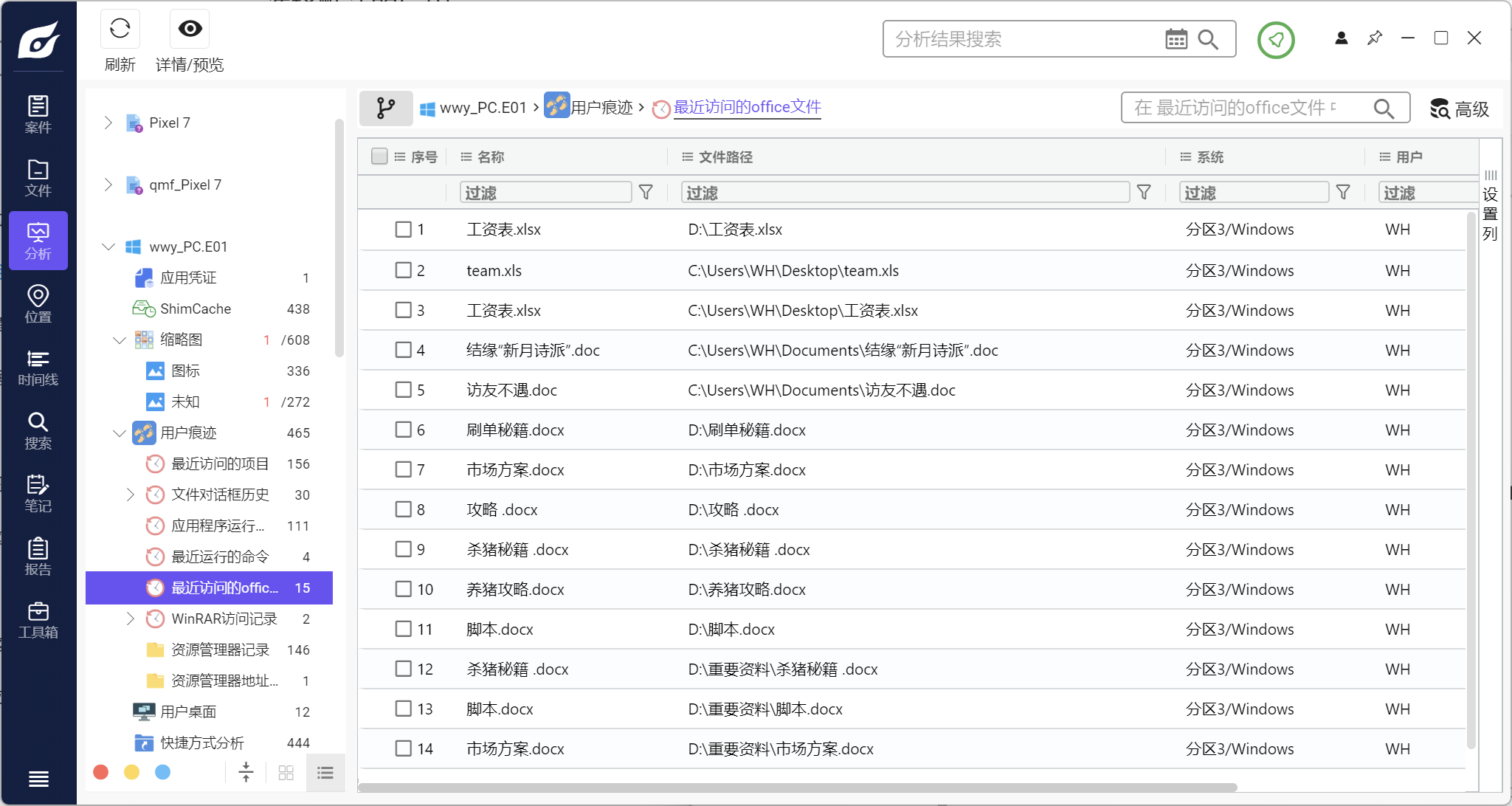

3、嫌疑人魏文茵计算机中以下那个文档不是嫌疑人最近打开过的文档?

A:掠夺攻略.docx B:工资表.xlsx C:刷单秘籍.docx D:脚本.docx

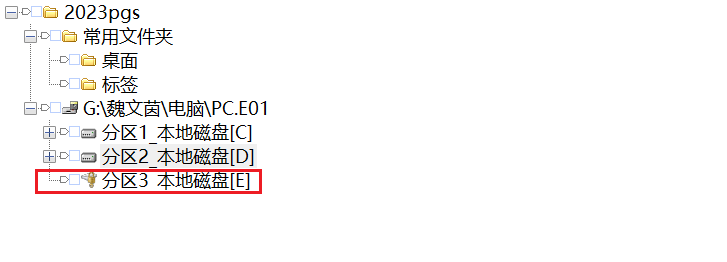

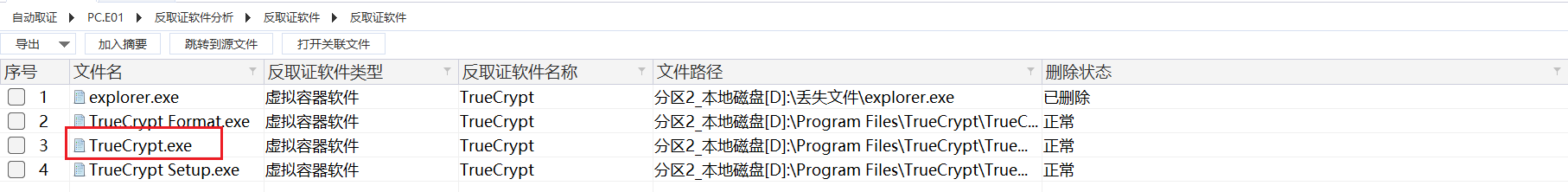

4、嫌疑人魏文茵计算机中存在几个加密分区?

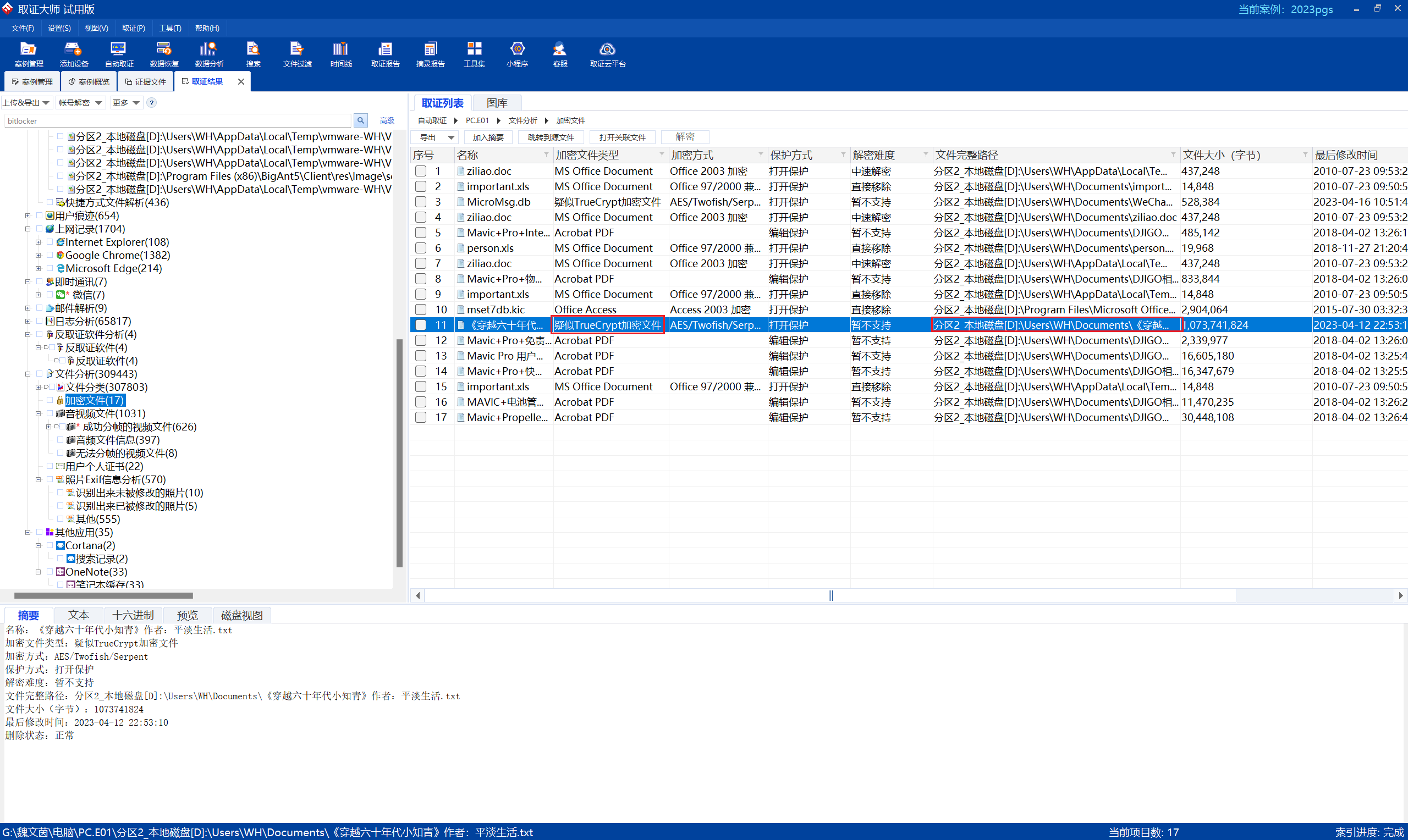

5、嫌疑人魏文茵计算机中安装了哪个第三方加密容器?

6、接上题,嫌疑人魏文茵计算机中加密容器加密后的容器文件路径?

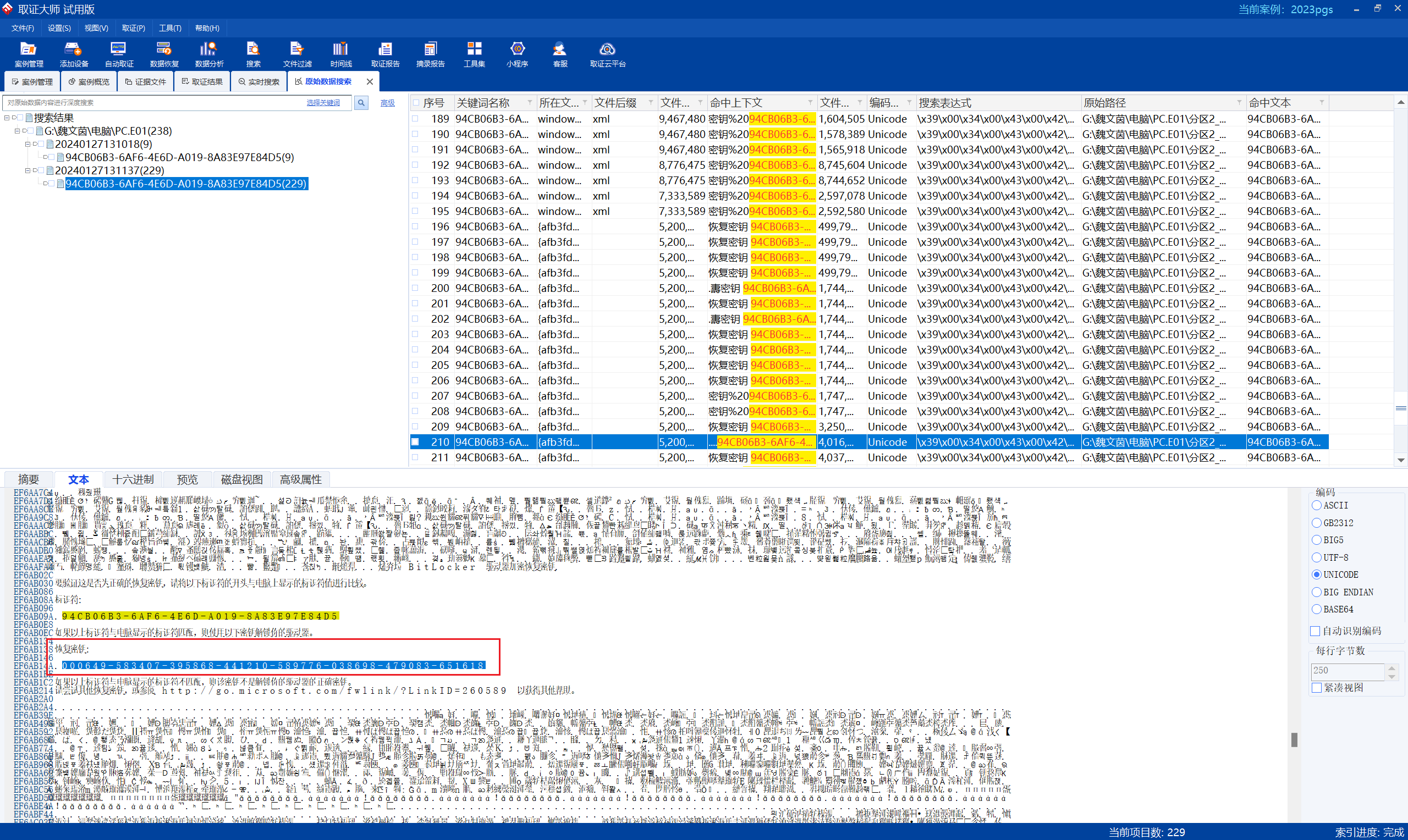

7、嫌疑人魏文茵计算机中磁盘分区BitLocker加密恢复秘钥为?

见上面

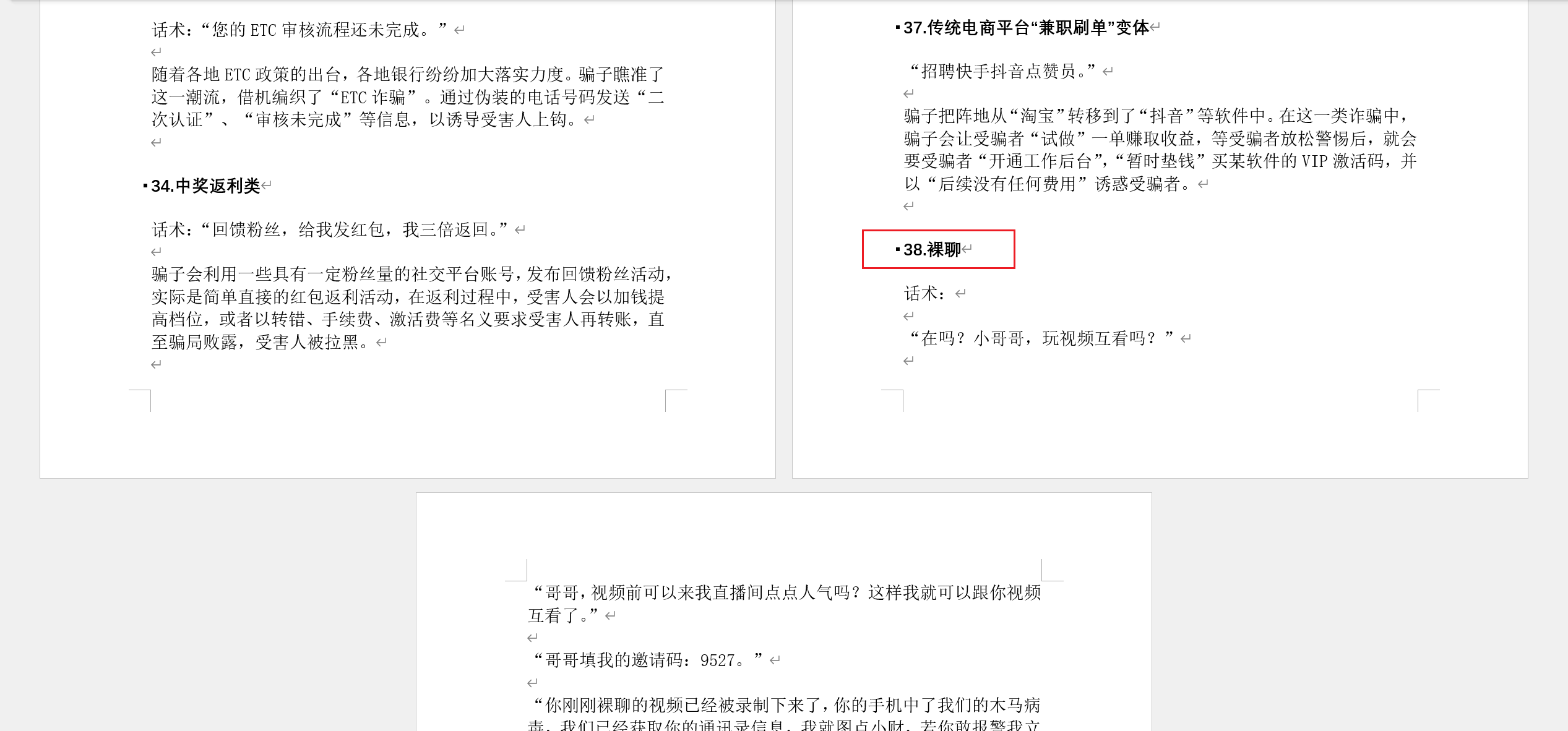

8、嫌疑人魏文茵计算机中BitLocker加密分区中“攻略.docx”文档里涉及多少种诈骗方式?

导出后查看或直接预览查看

9、投资理财团伙“华中组”目前诈骗收益大约多少?

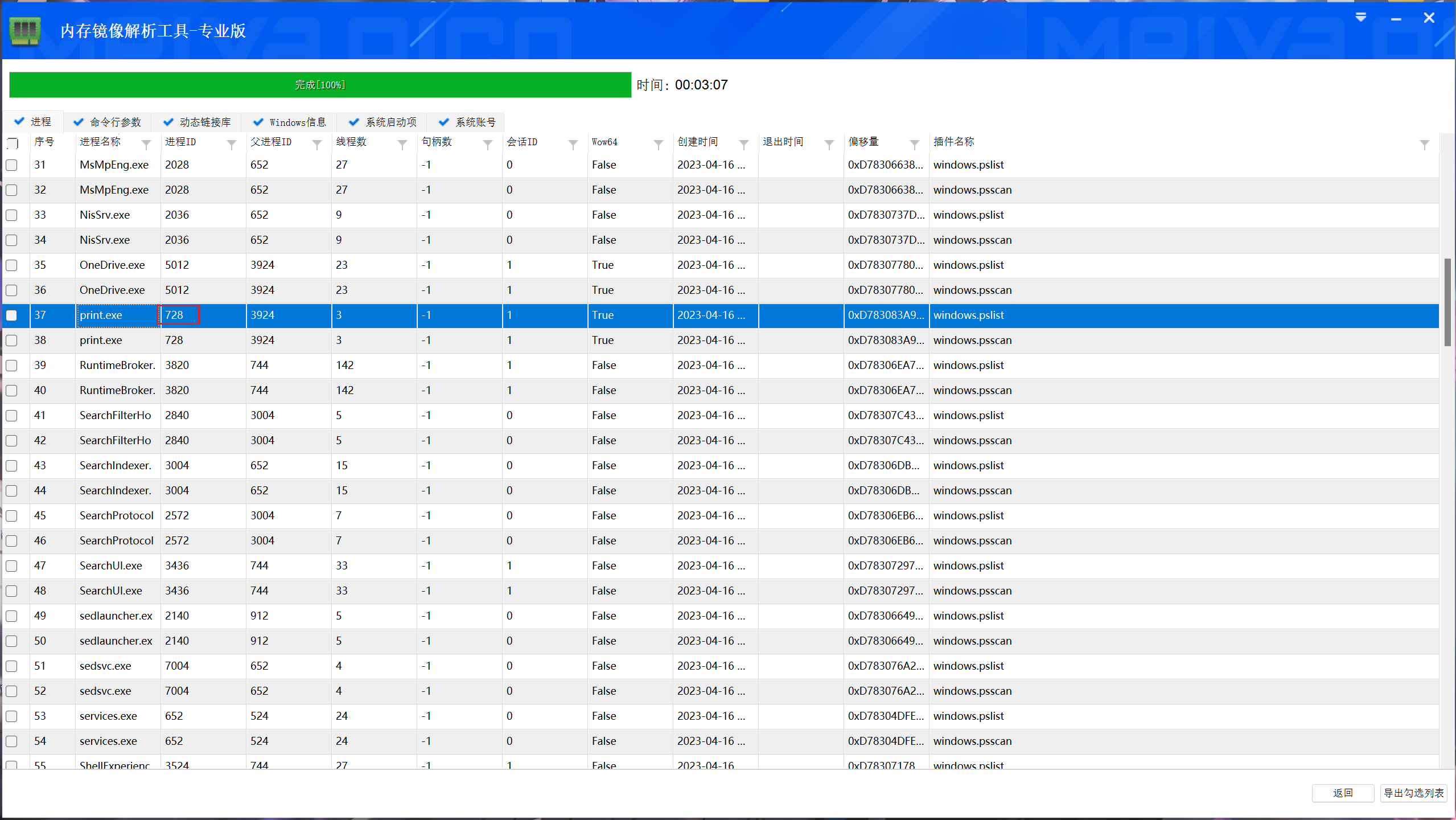

10、通过对嫌疑人魏文茵计算机内存分析,print.exe的PID是

11、根据臧觅风的计算机分析,请给出技术人员计算机“zang.E01”的SHA-1

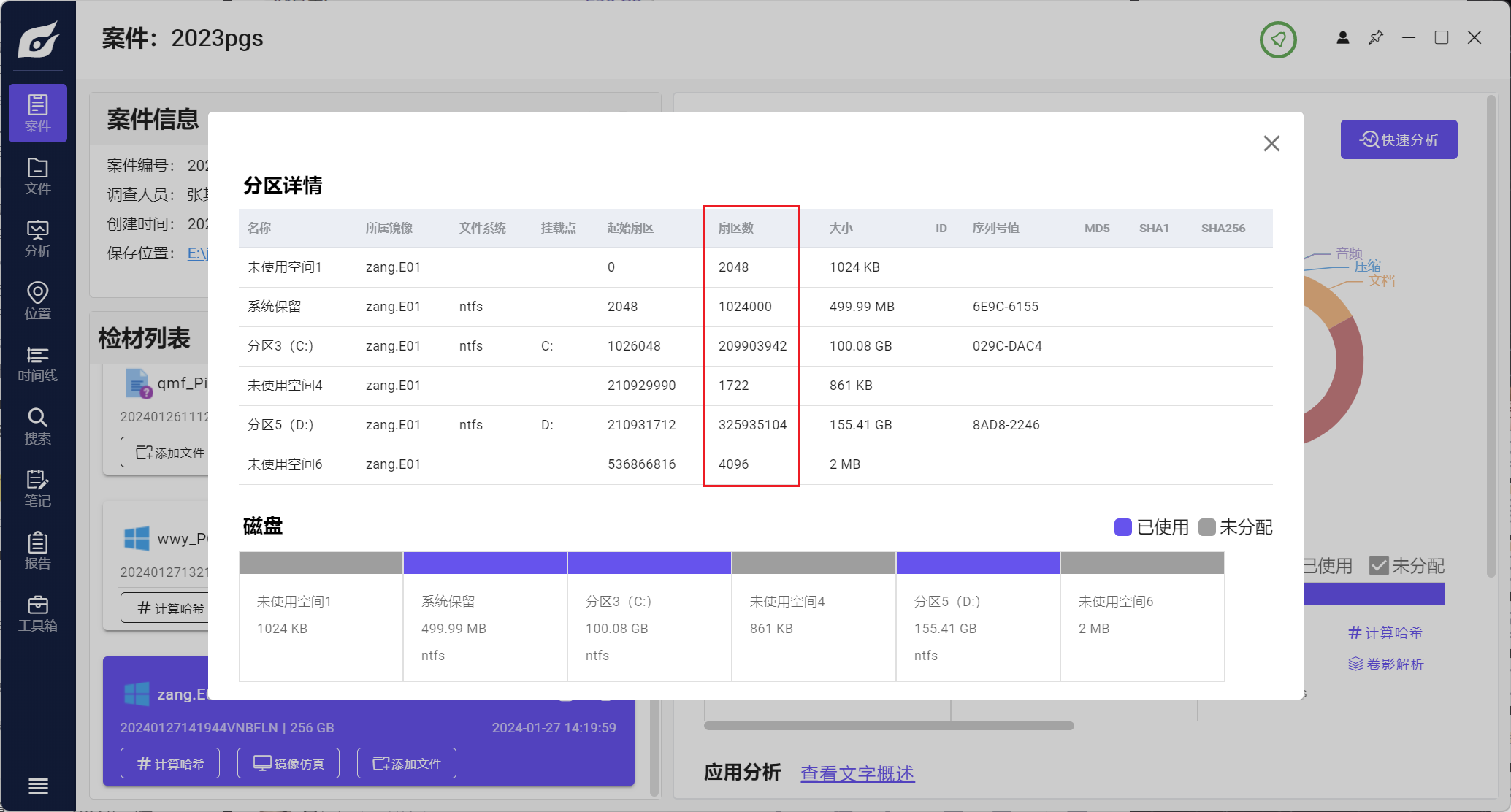

12、根据臧觅风的计算机分析,请给出该技术人员计算机“zang.E01”的总扇区数

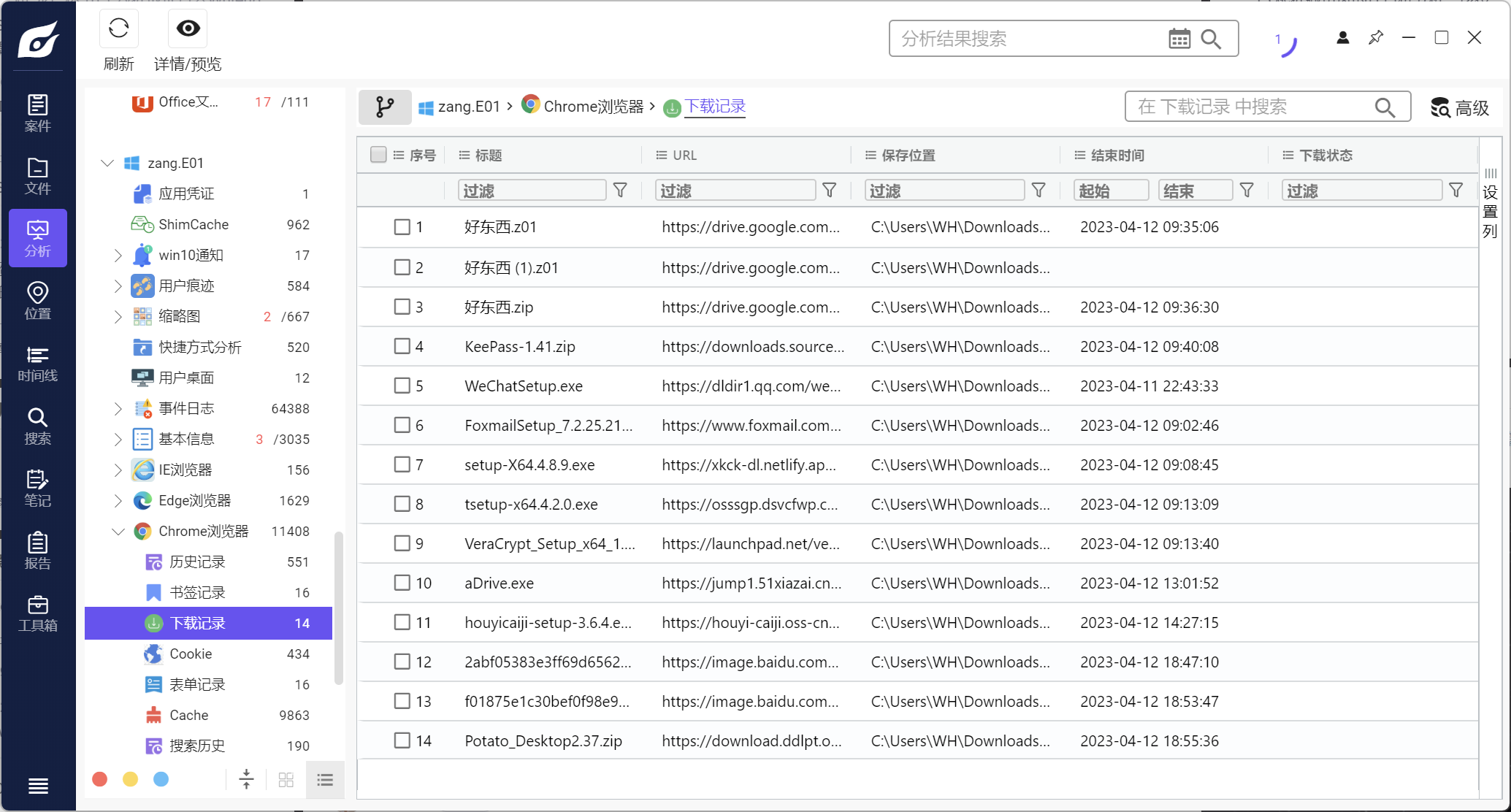

13、根据臧觅风的计算机分析,以下那个文件不是技术人员通过浏览器下载的

A.WeChatSetup.exe

B.aDrive.exe

C.Potato_Desktop2.37.zip

D.BaiduNetdisk_7.27.0.5.exe

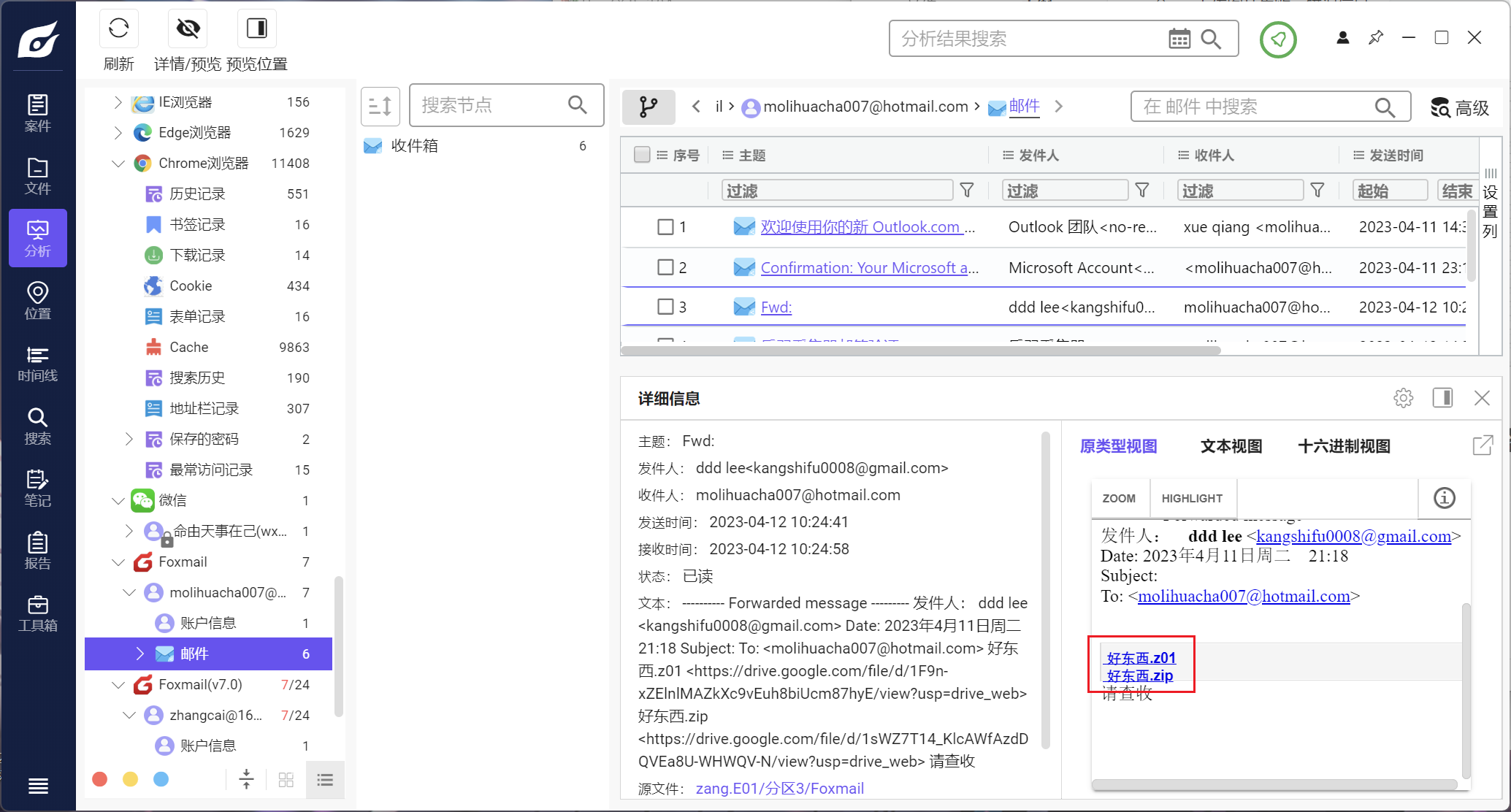

14、根据臧觅风的计算机分析,请给出该技术人员邮件附件“好东西.zip”解压密码?(答案格式:abc123)

先下载

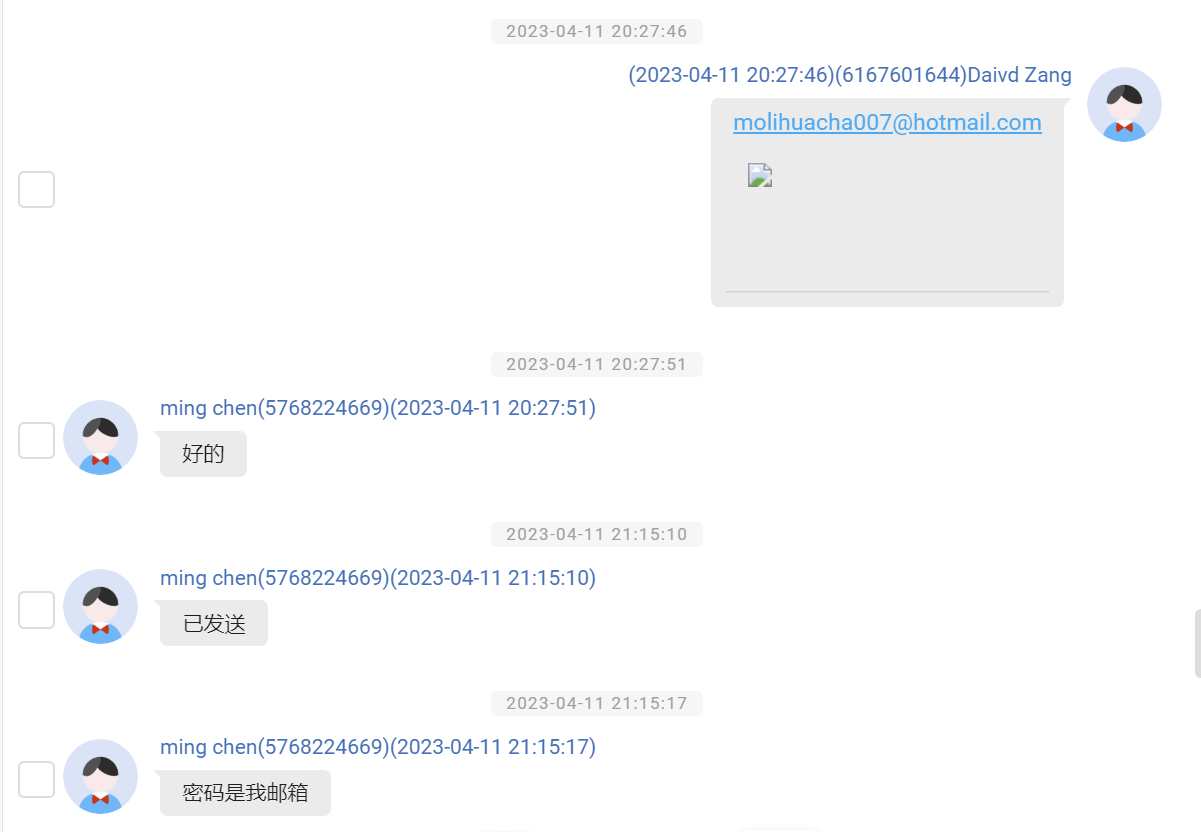

里面是之前买的源码,密码是邮箱:kangshifu0008@gmail.com

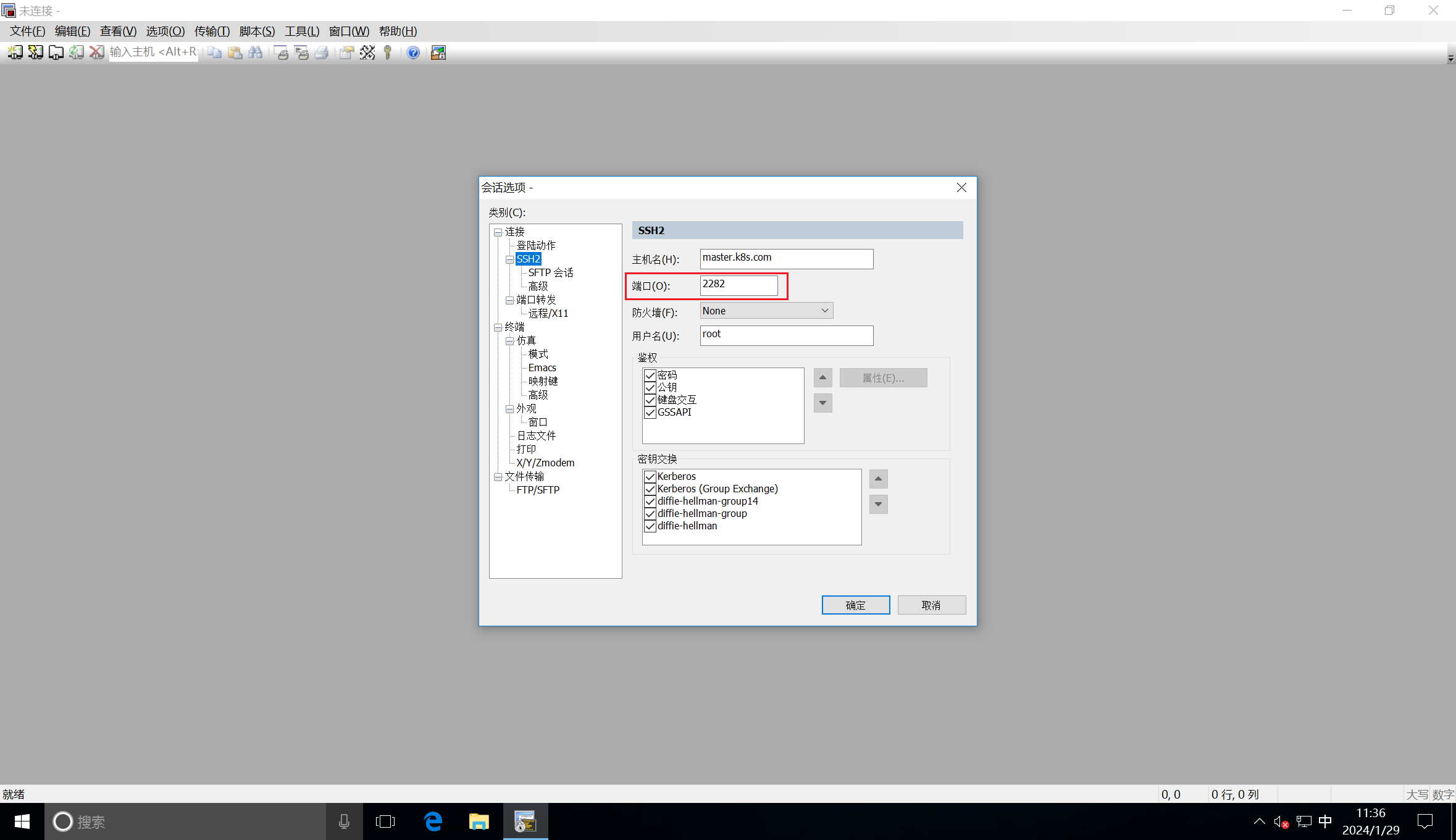

15、根据臧觅风的计算机分析,该技术人员电脑内曾通过远程管理工具连接过服务器“master.k8s.com”,请给出连接的端口号?

桌面的远程连接工具SecureCRT

查看配置文件

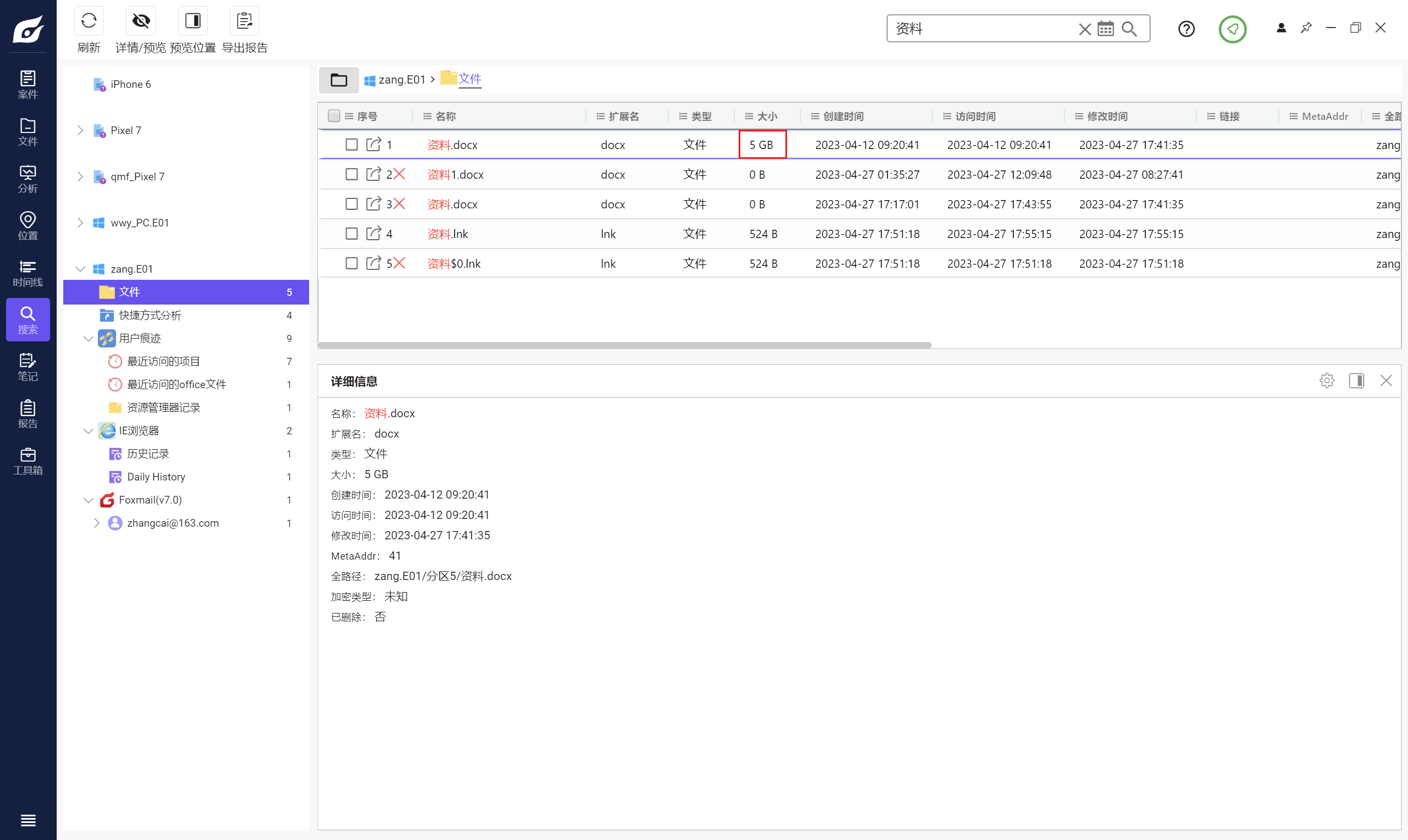

16、根据臧觅风的计算机分析,接上题,请给出服务器的密码

火眼可以跑出被删掉的账号密码docx文档

17、根据臧觅风的计算机分析,据该技术人员交代,其电脑内有个保存各种密码的txt文件,请找出该文件,计算其MD5值

找敏感词password等

18、根据臧觅风的计算机分析,该技术人员曾根据臧觅风的计算机分析,该技术人员曾使用过加密容器反取证技术,请给出该容器挂载的盘符?(答案格式:A)

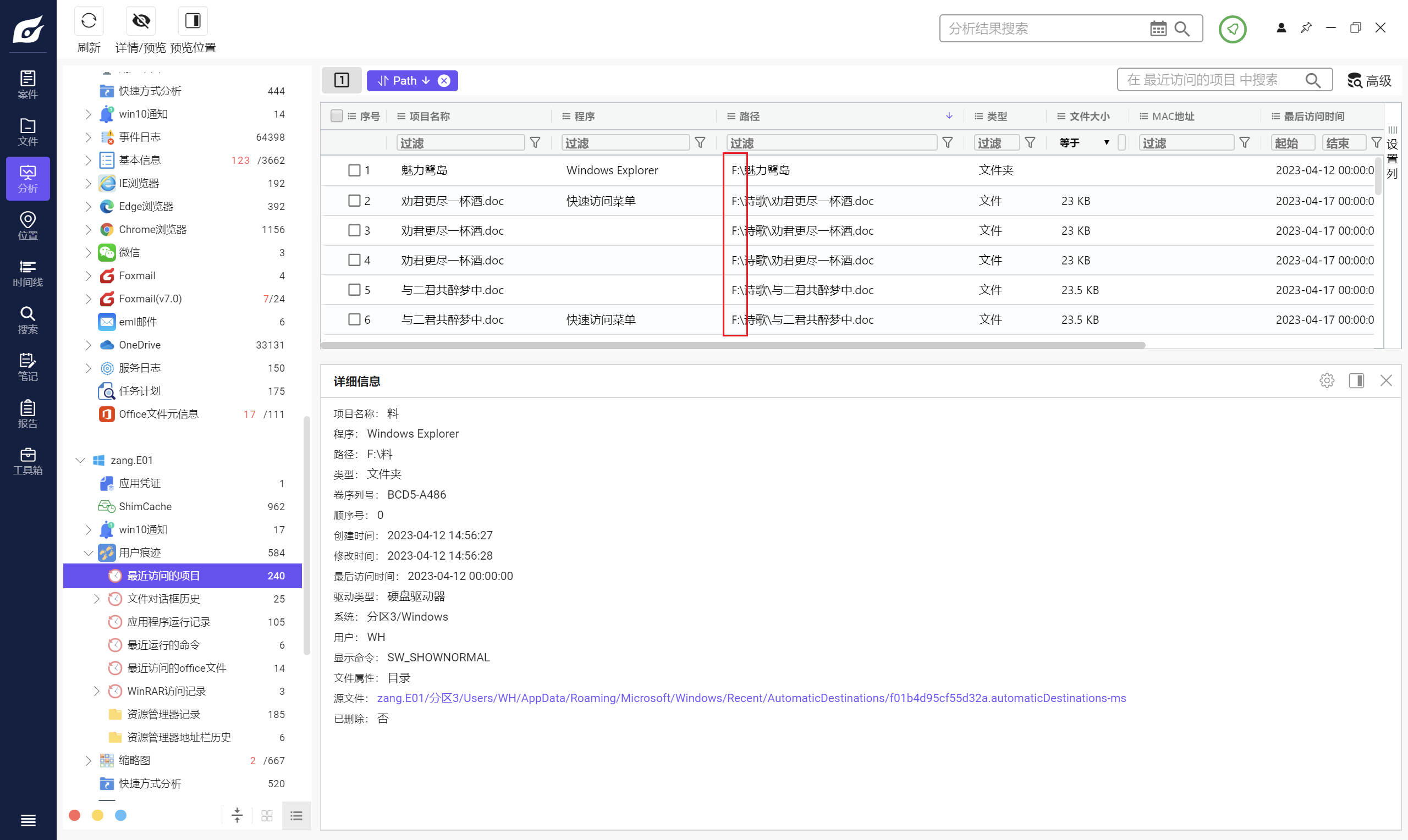

看最近访问

19、根据臧觅风的计算机分析,请给出该技术人员电脑内keePass的Master Password?(答案格式:password12#)

在取证大师可以看到加密文件,盲猜是TC加密文件

导出后用PasswareKit用内存mem解密后用火眼解析

20、根据臧觅风的计算机分析,请给出该技术人员所使用的爬虫工具名称?

前面的聊天中也有提到

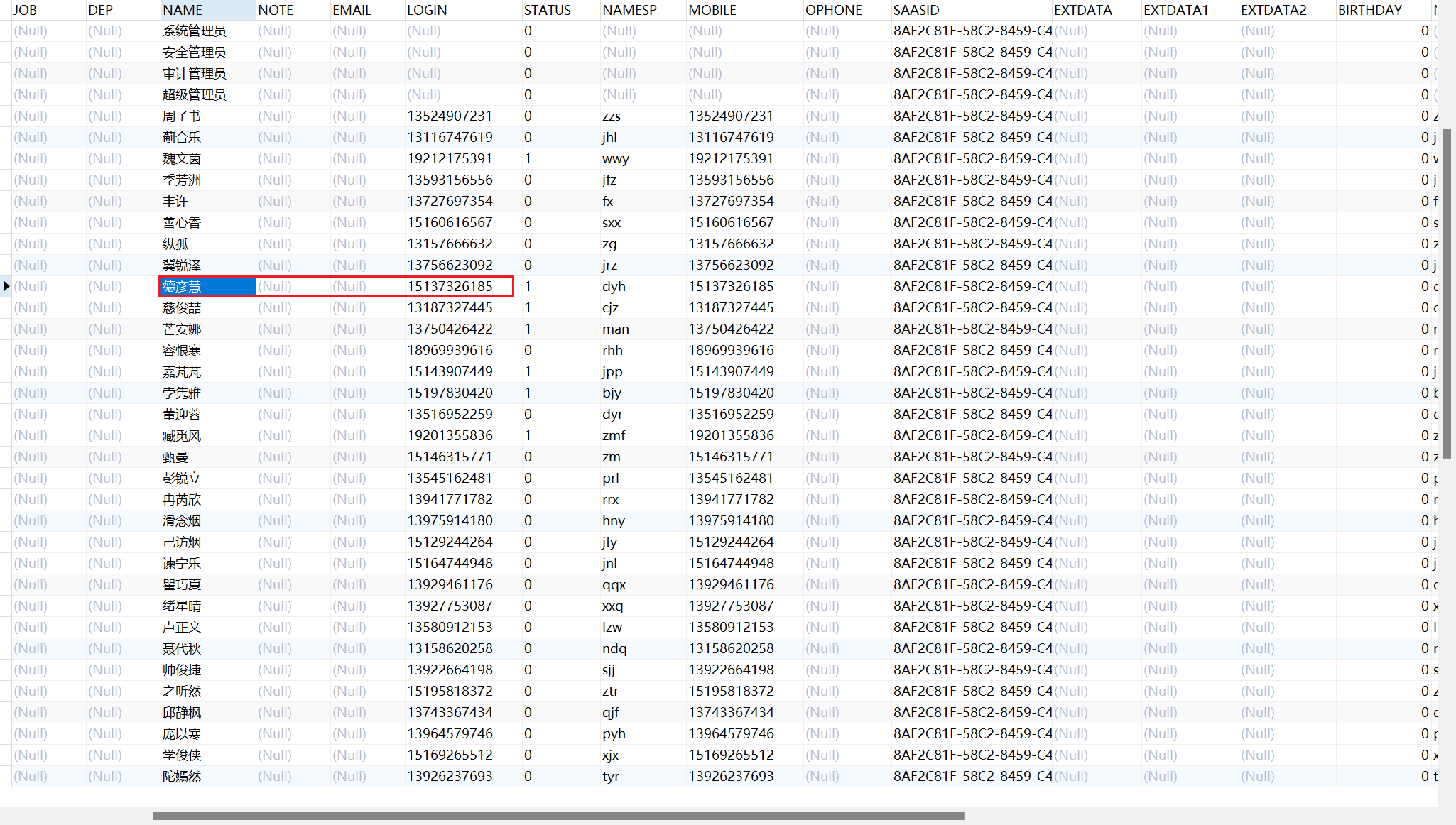

21、根据臧觅风的计算机分析,接上题,该技术人员通过该采集器一共采集了多少条人员信息数据?

在容恨寒的手机中

22、根据臧觅风的计算机分析,以下那个不是该技术人员通过爬虫工具采集的数据

看上题图

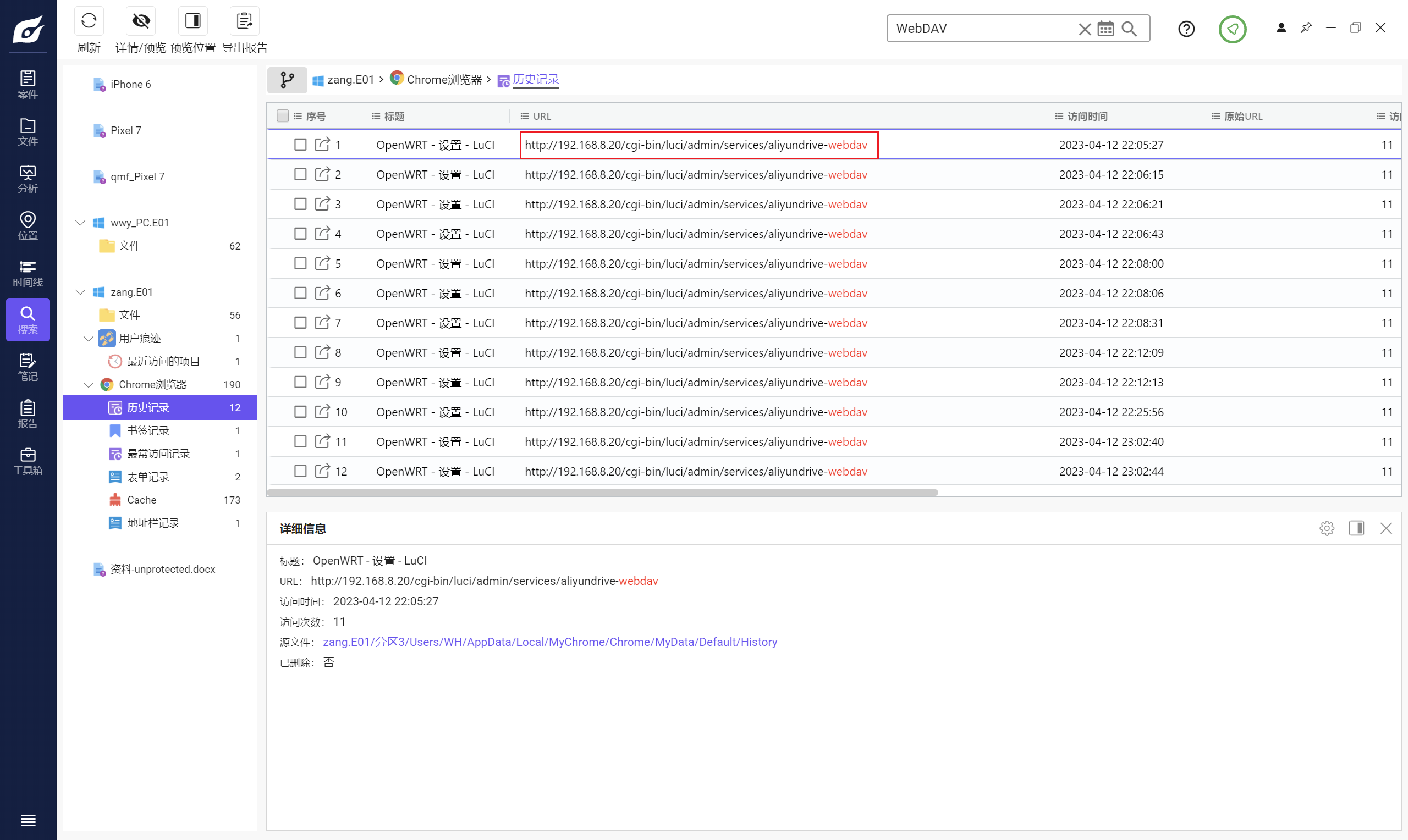

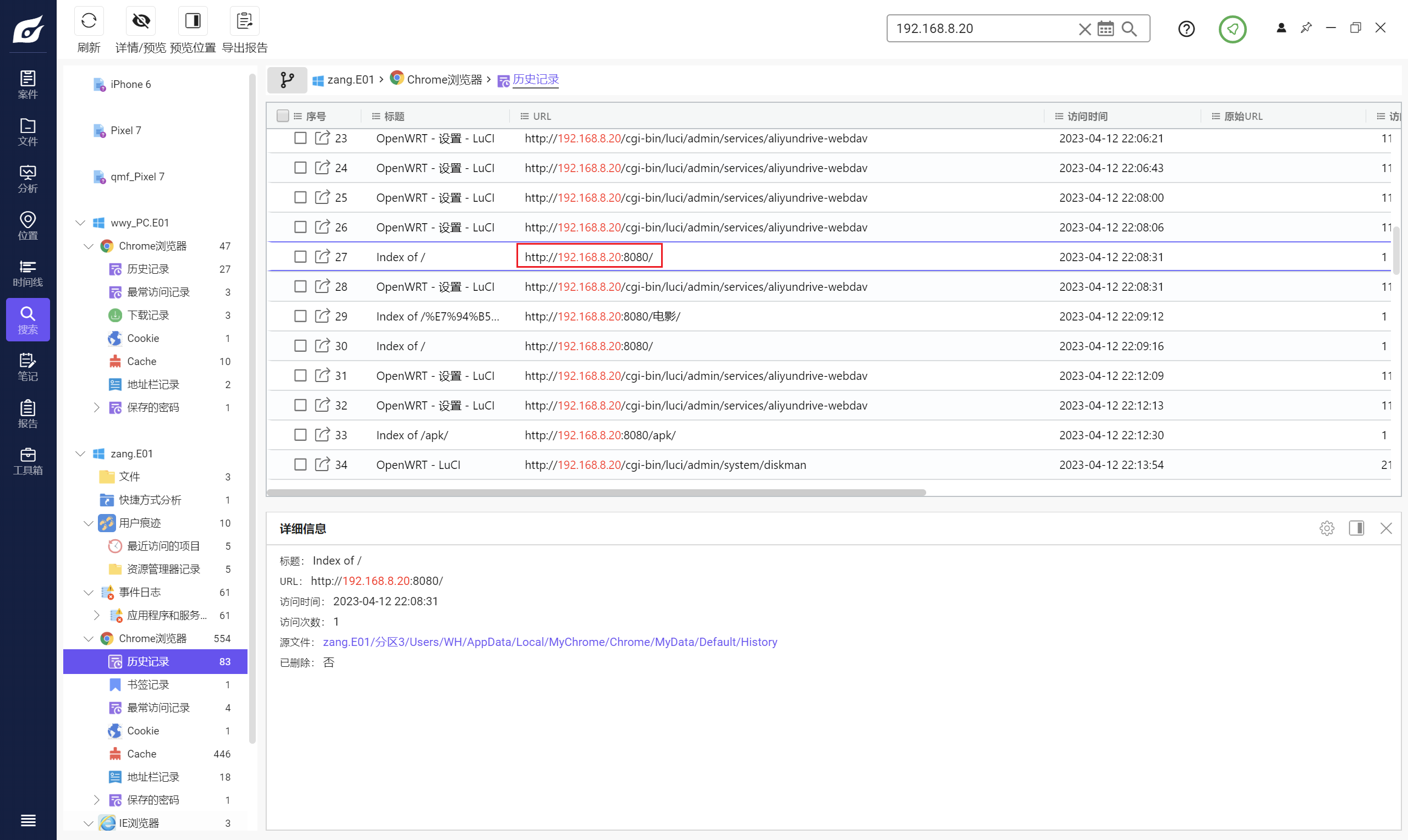

23、根据臧觅风的计算机分析,该嫌疑人曾浏览过“阿里云WebDAV”,请给出该“阿里云WebDAV”端口号

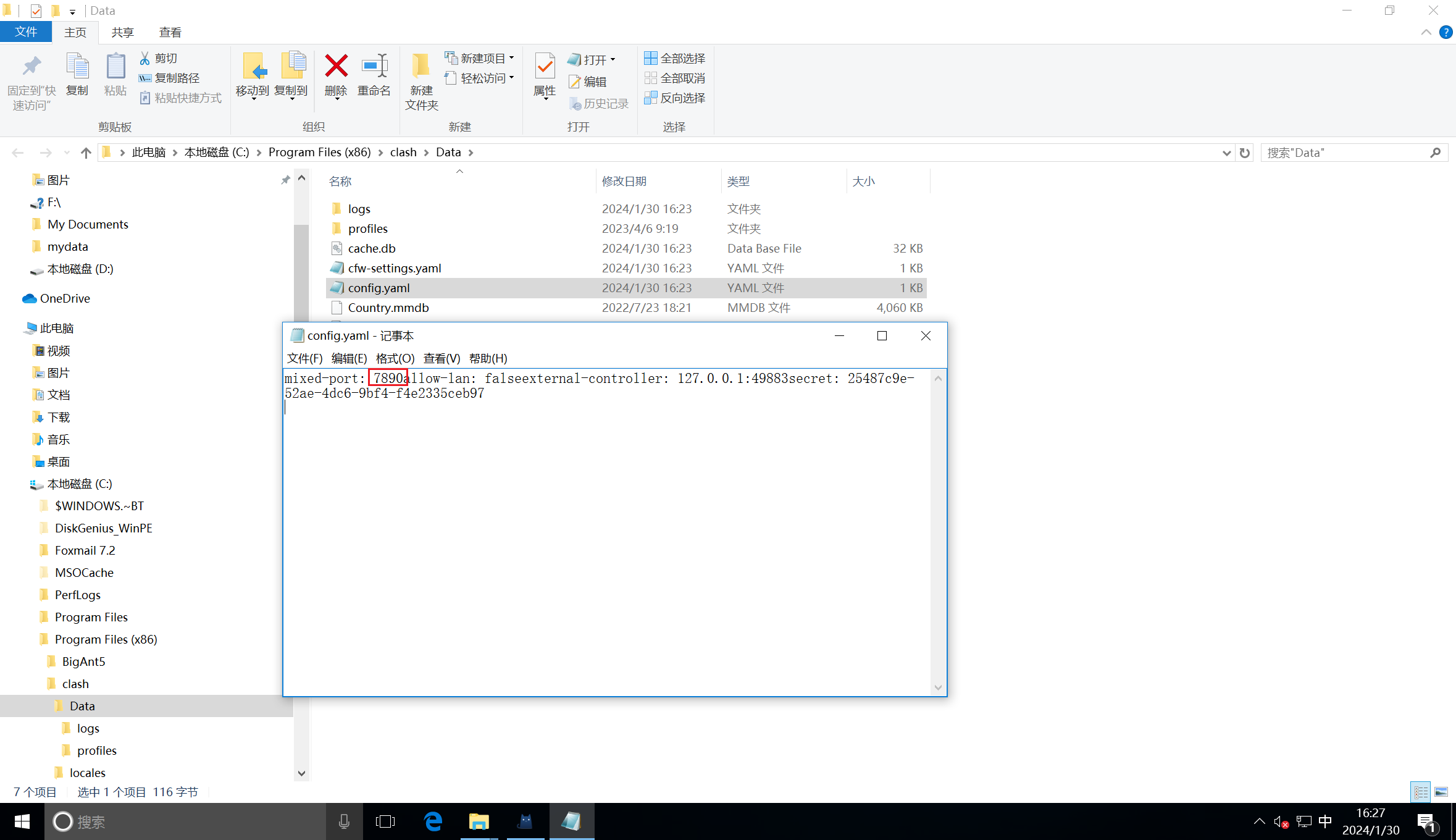

24、根据臧觅风的计算机分析,请给出该技术人员电脑内代理软件所使用的端口号

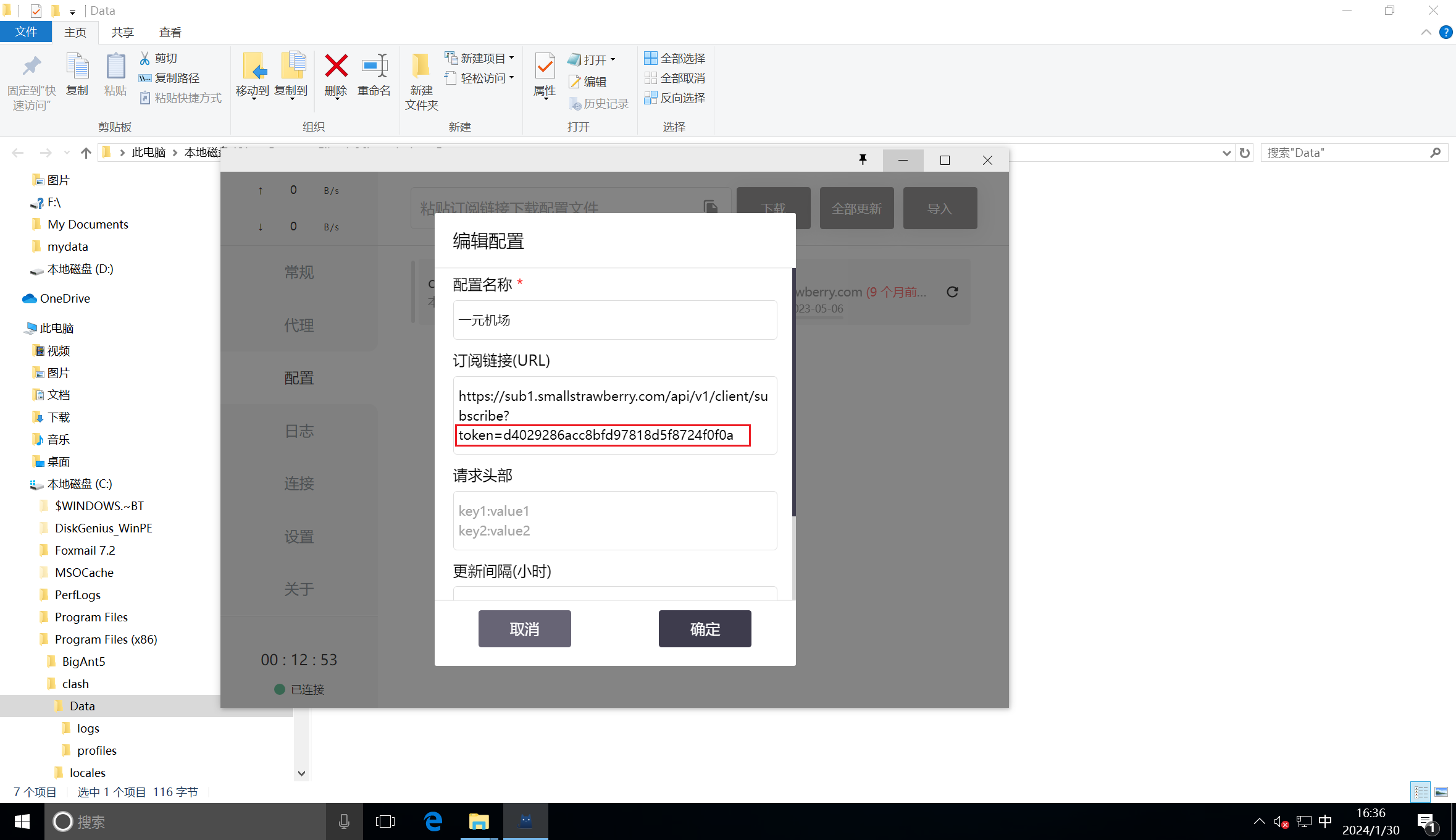

看电脑clash的配置文件

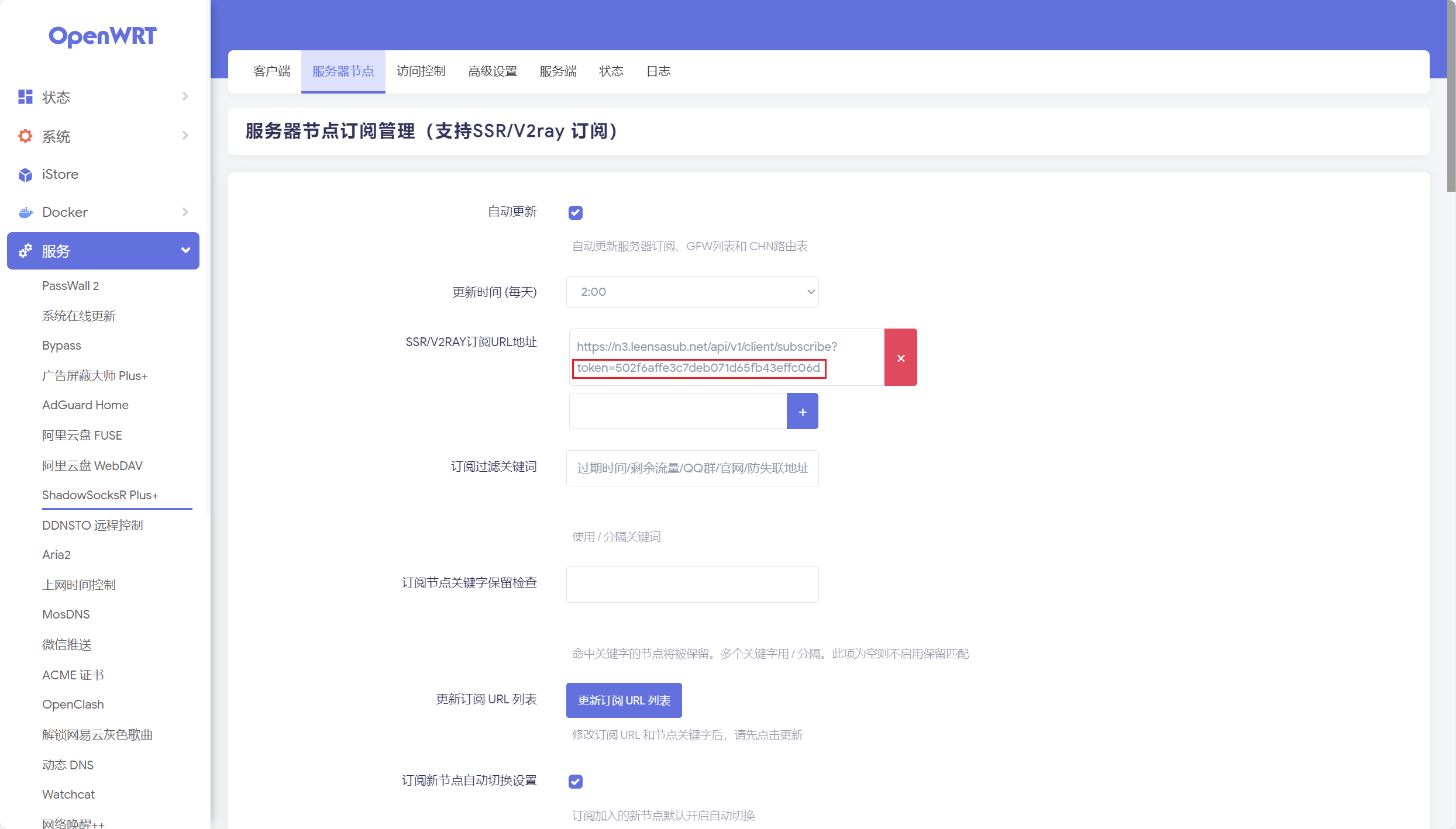

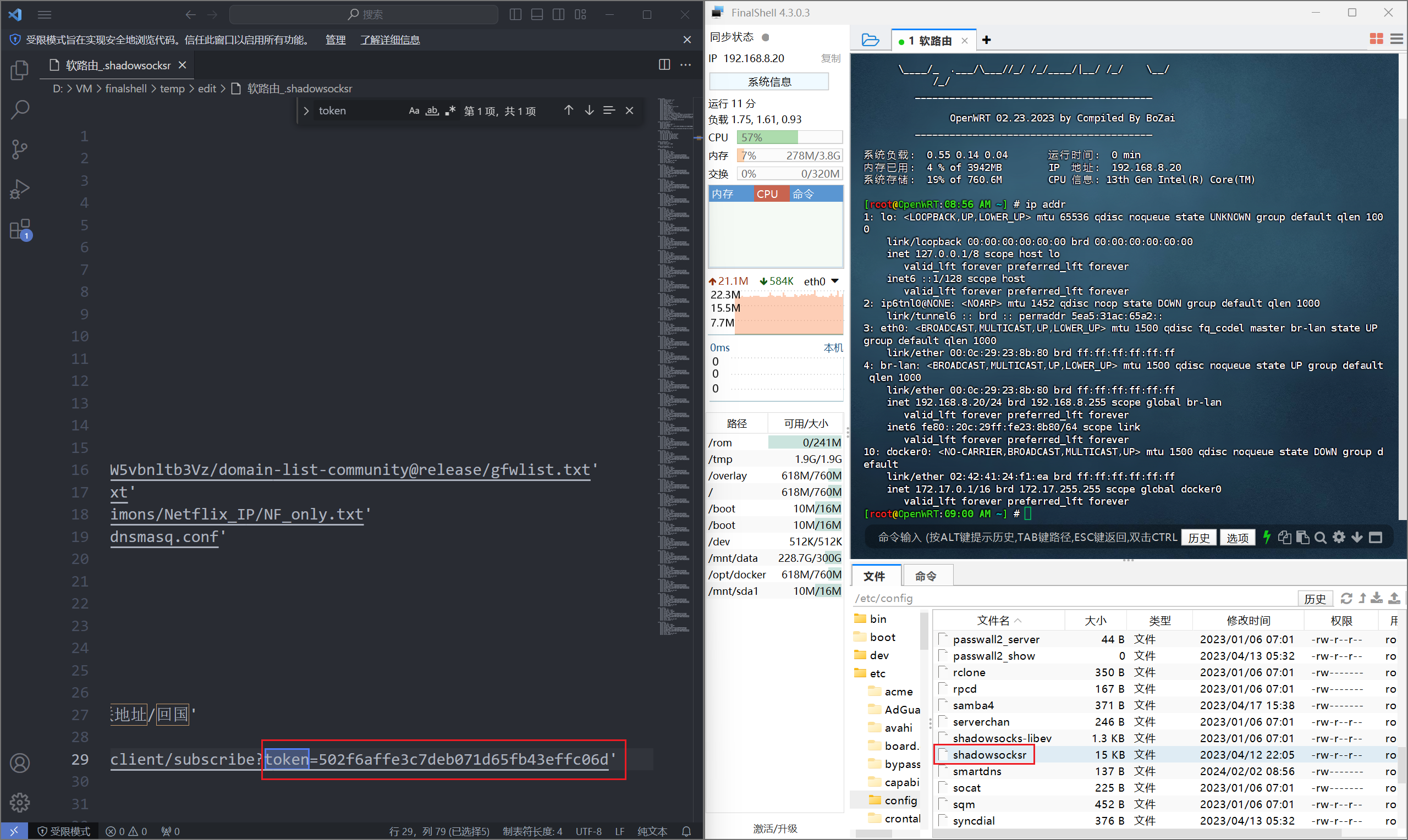

25、根据臧觅风的计算机分析,接上题,请给出该代理软件内订阅链接的token

软件里看

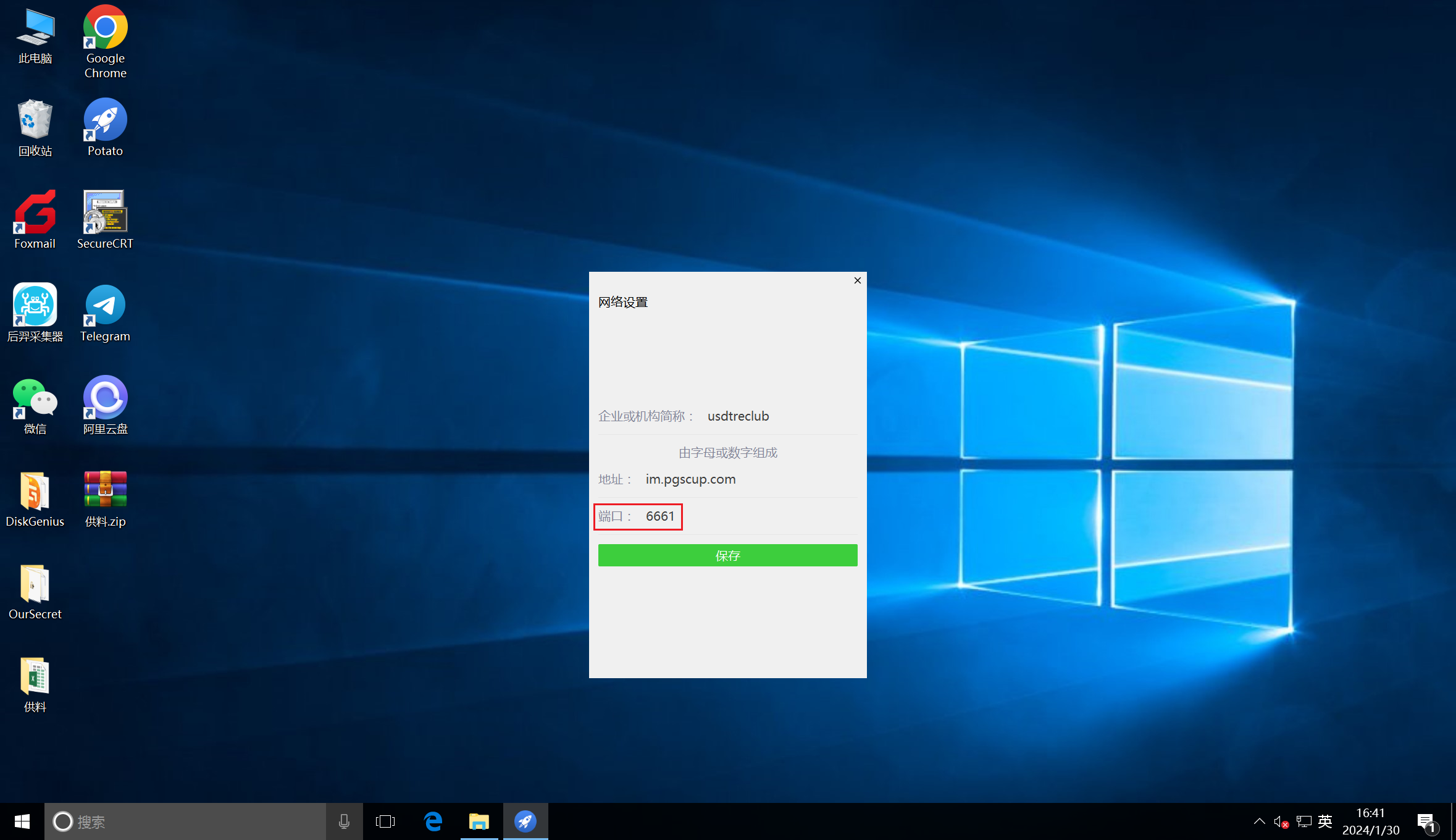

26、根据臧觅风的计算机分析,请给出该技术人员电脑内用于内部通联工具的地址和端口

桌面软件打开看设置

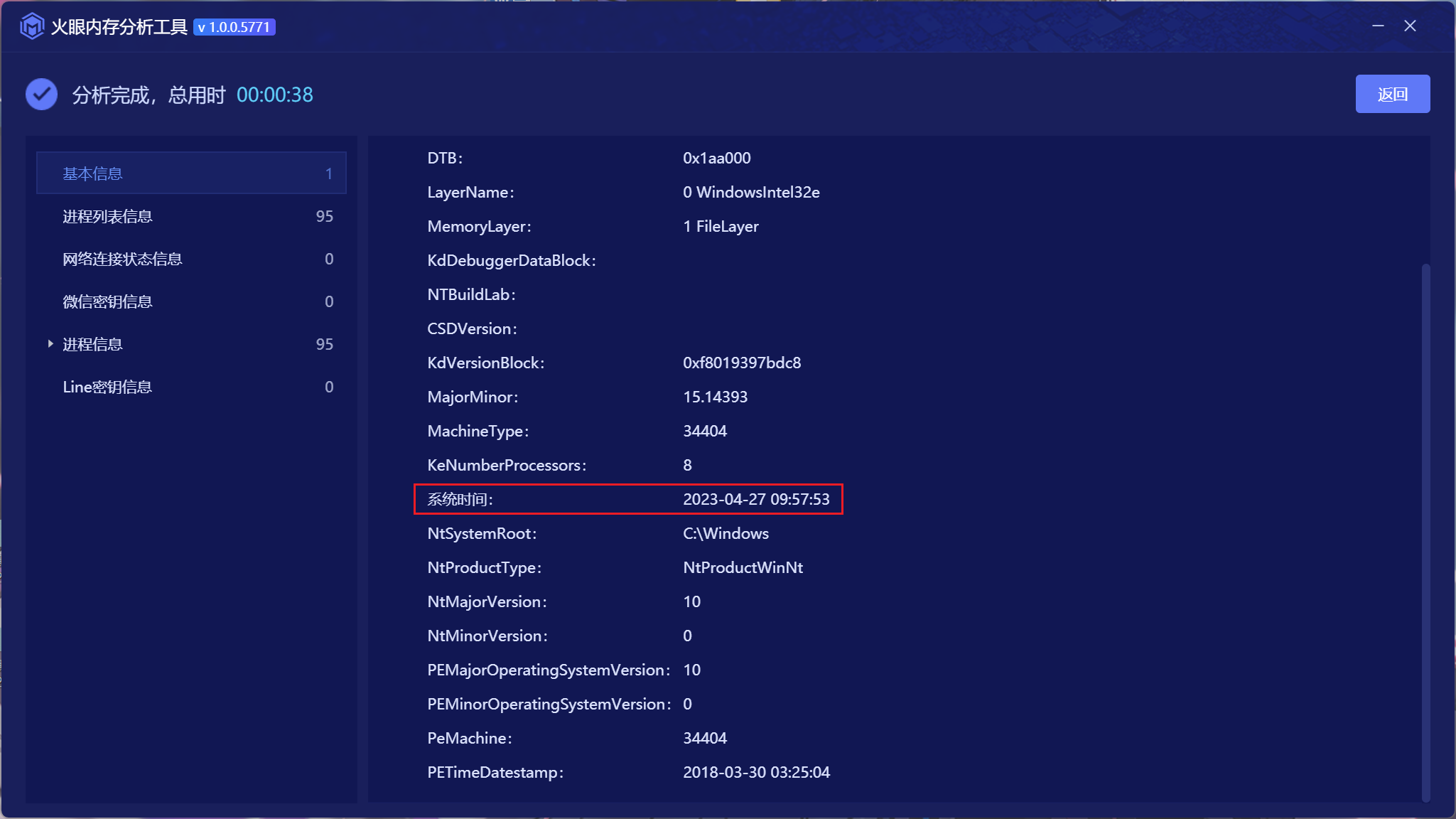

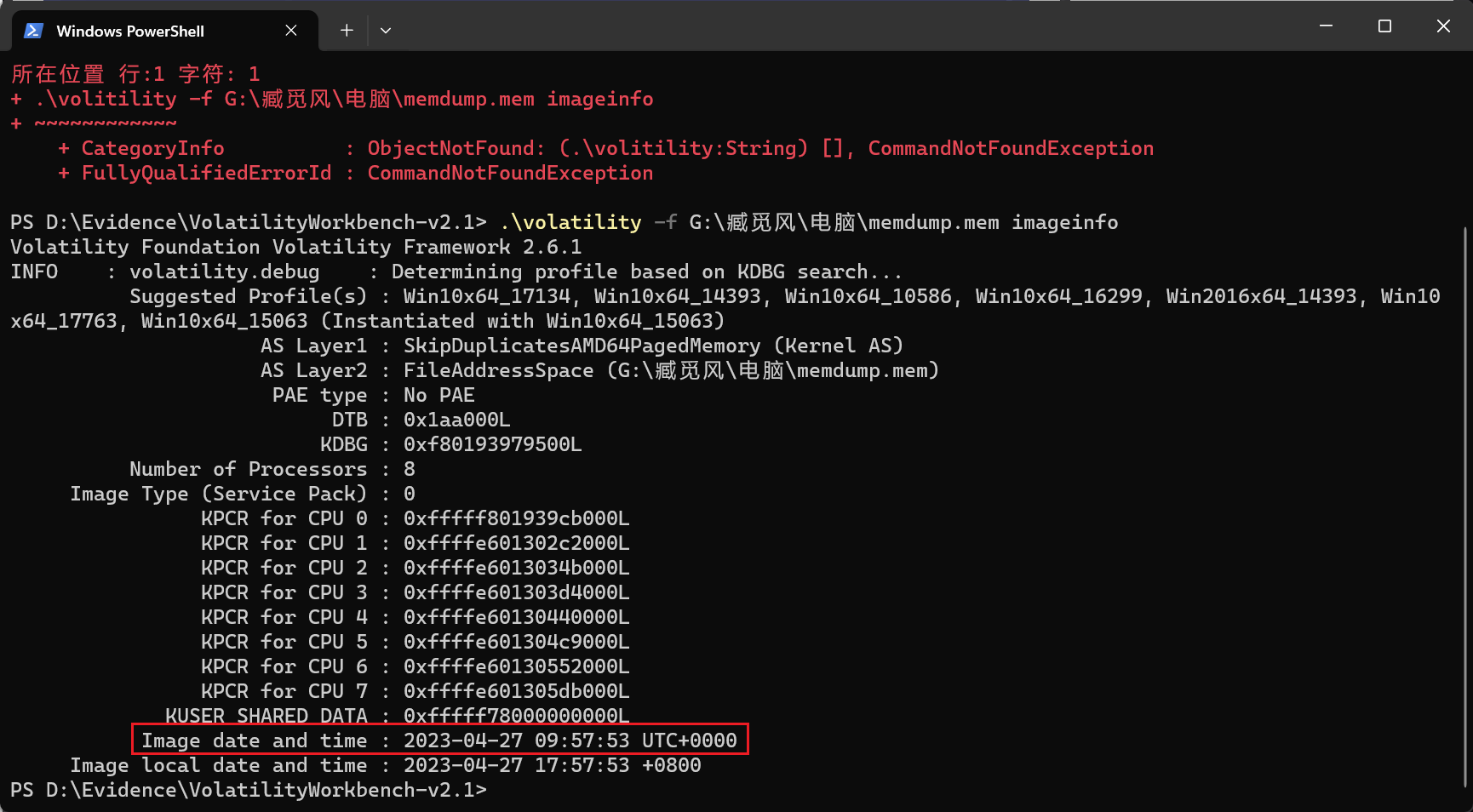

27、根据臧觅风的计算机分析,请给出该电脑内存镜像创建的时间(北京时间)

28、根据臧觅风的计算机分析,以下那个不是“chrone.exe”的动态链接库

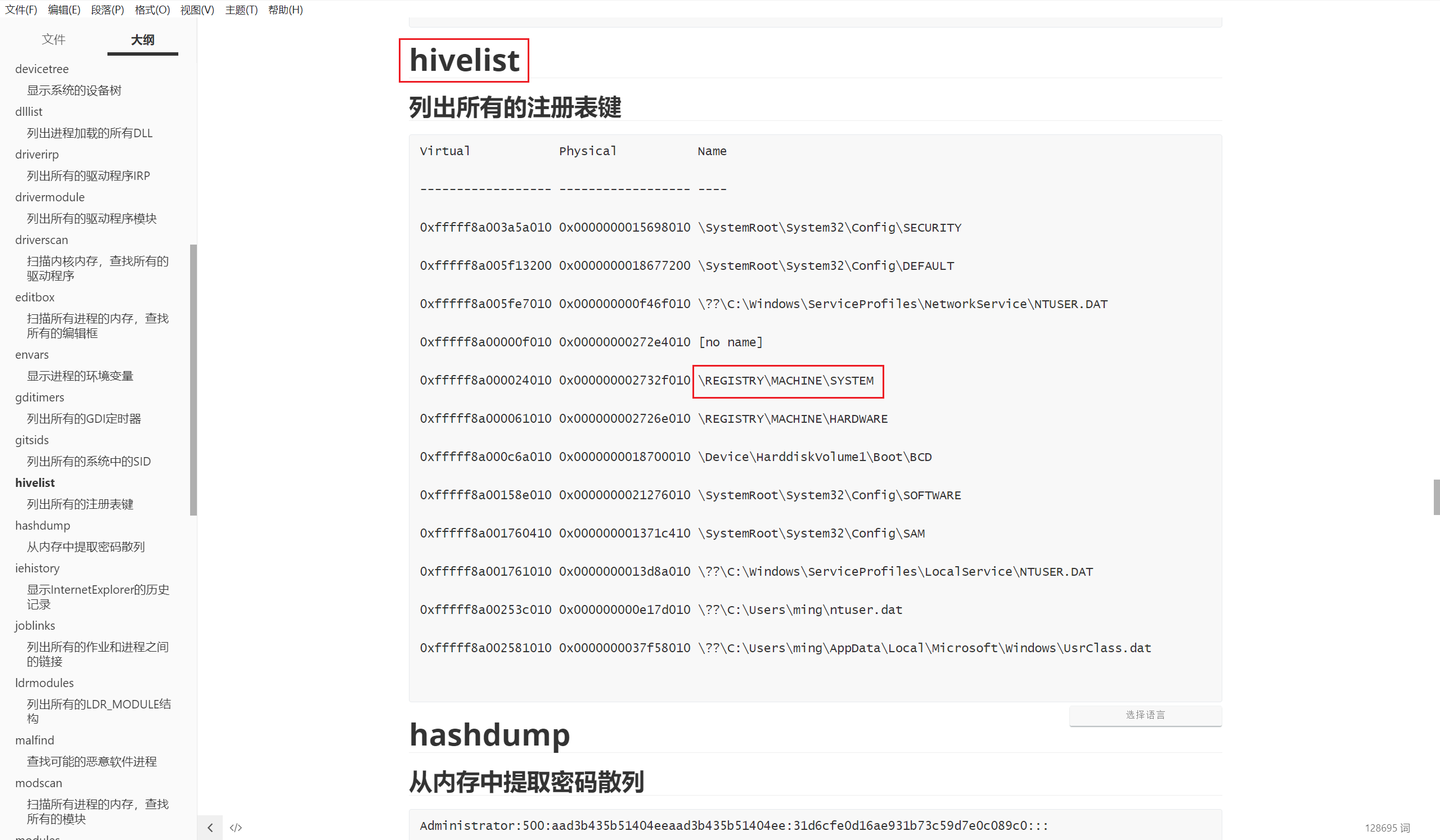

29、根据臧觅风的计算机分析,请给出“\REGISTRY\MACHINE\SYSTEM”在内存镜像中的虚拟地址是多少

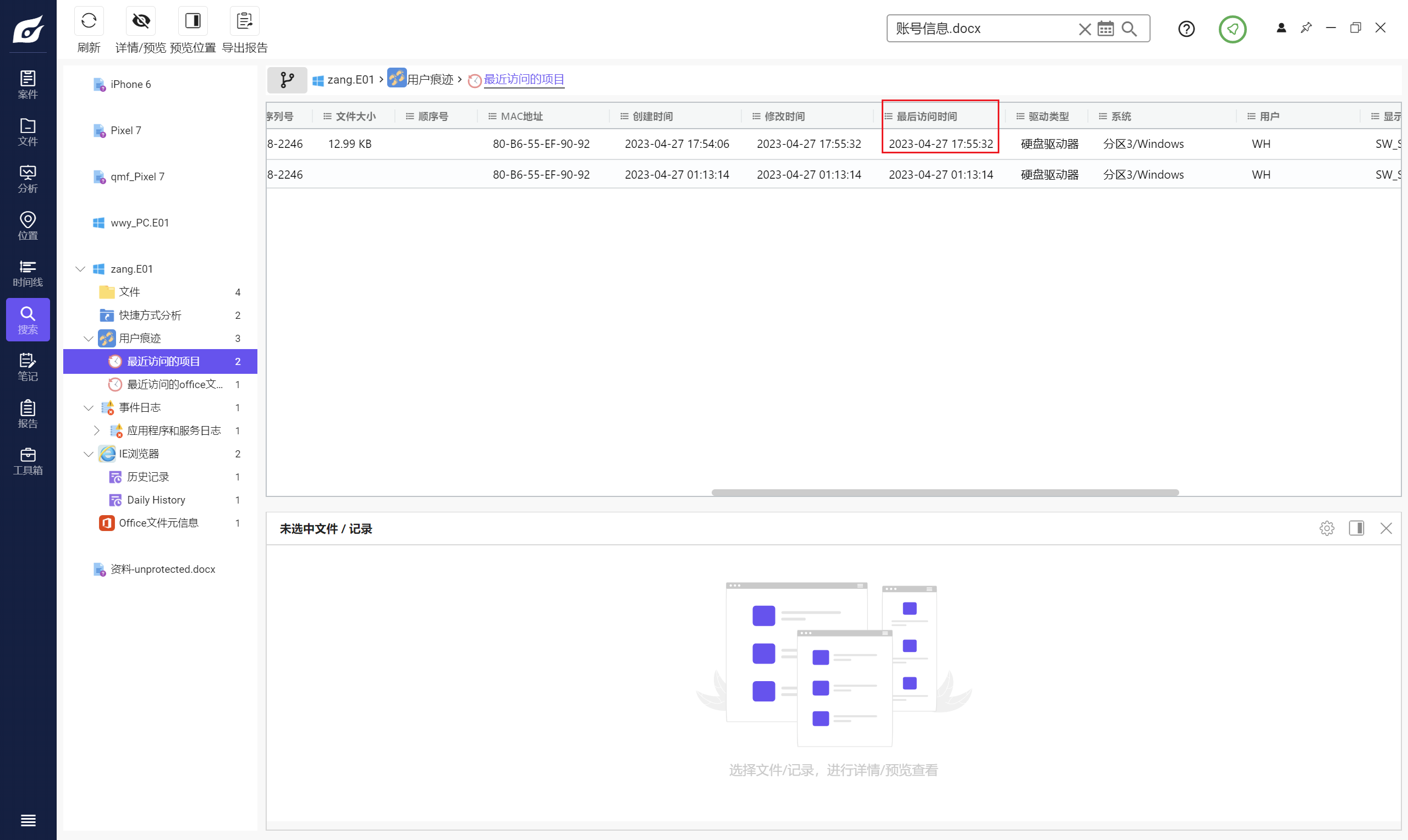

30、根据臧觅风的计算机分析,据嫌疑人交代,其电脑上曾存打开过一个名为“账号信息.docx”的文档,请给出该文档的最后访问时间(北京时间)

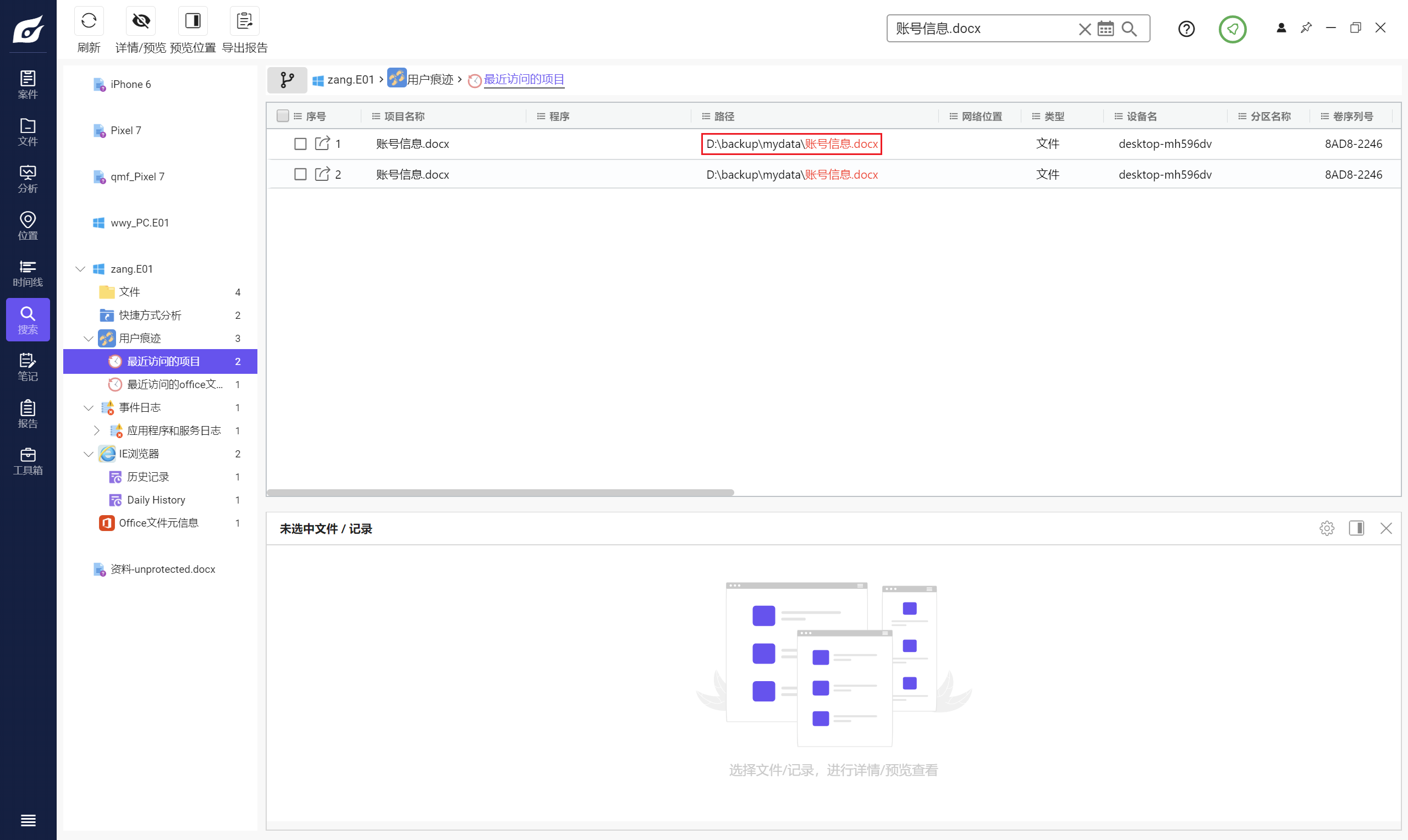

32、根据臧觅风的计算机分析,接上题,请给出该文档的存储路径?

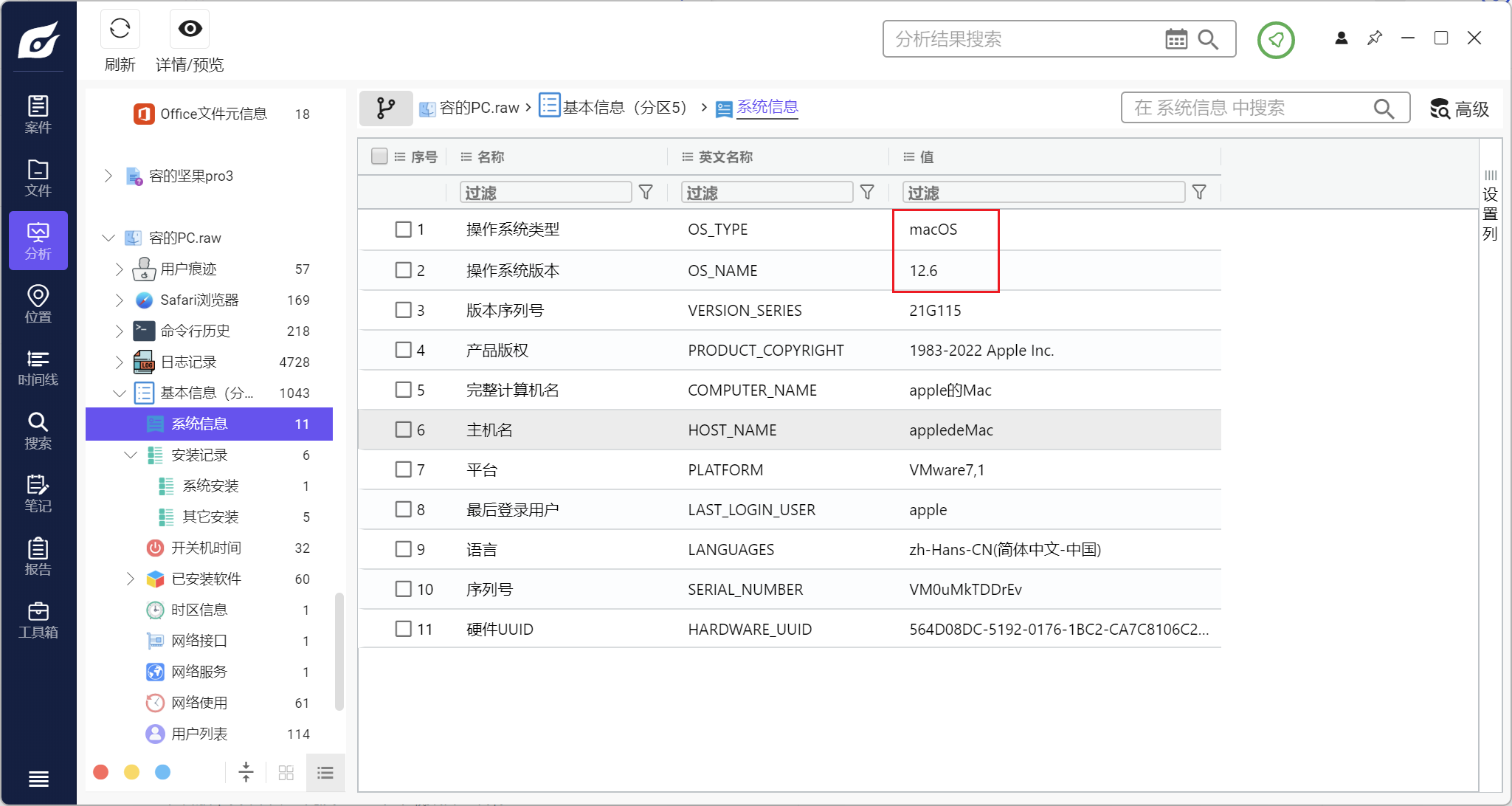

33、嫌疑人容恨寒苹果电脑的系统版本名称是

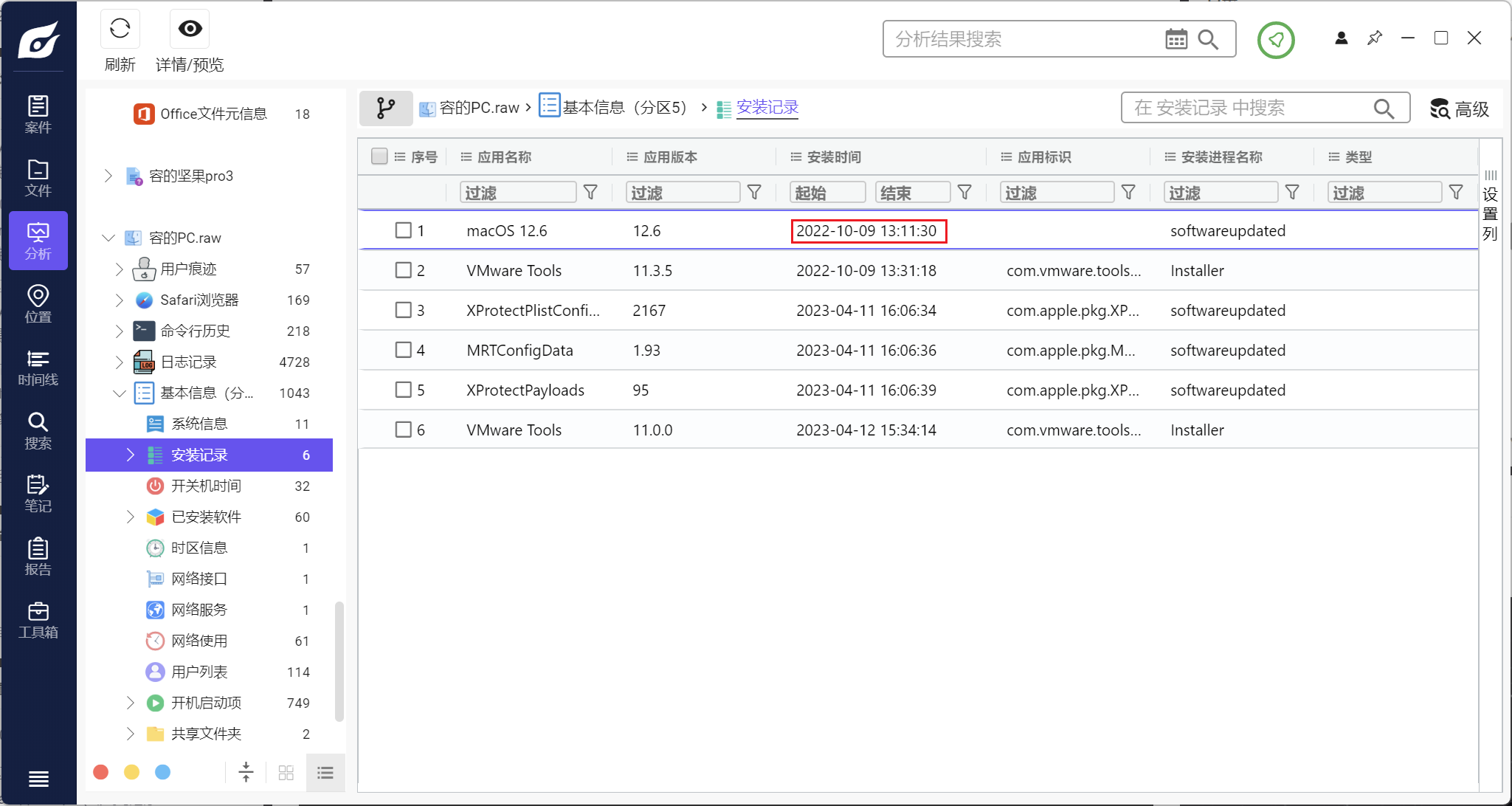

33、嫌疑人容恨寒苹果电脑操作系统安装日期是

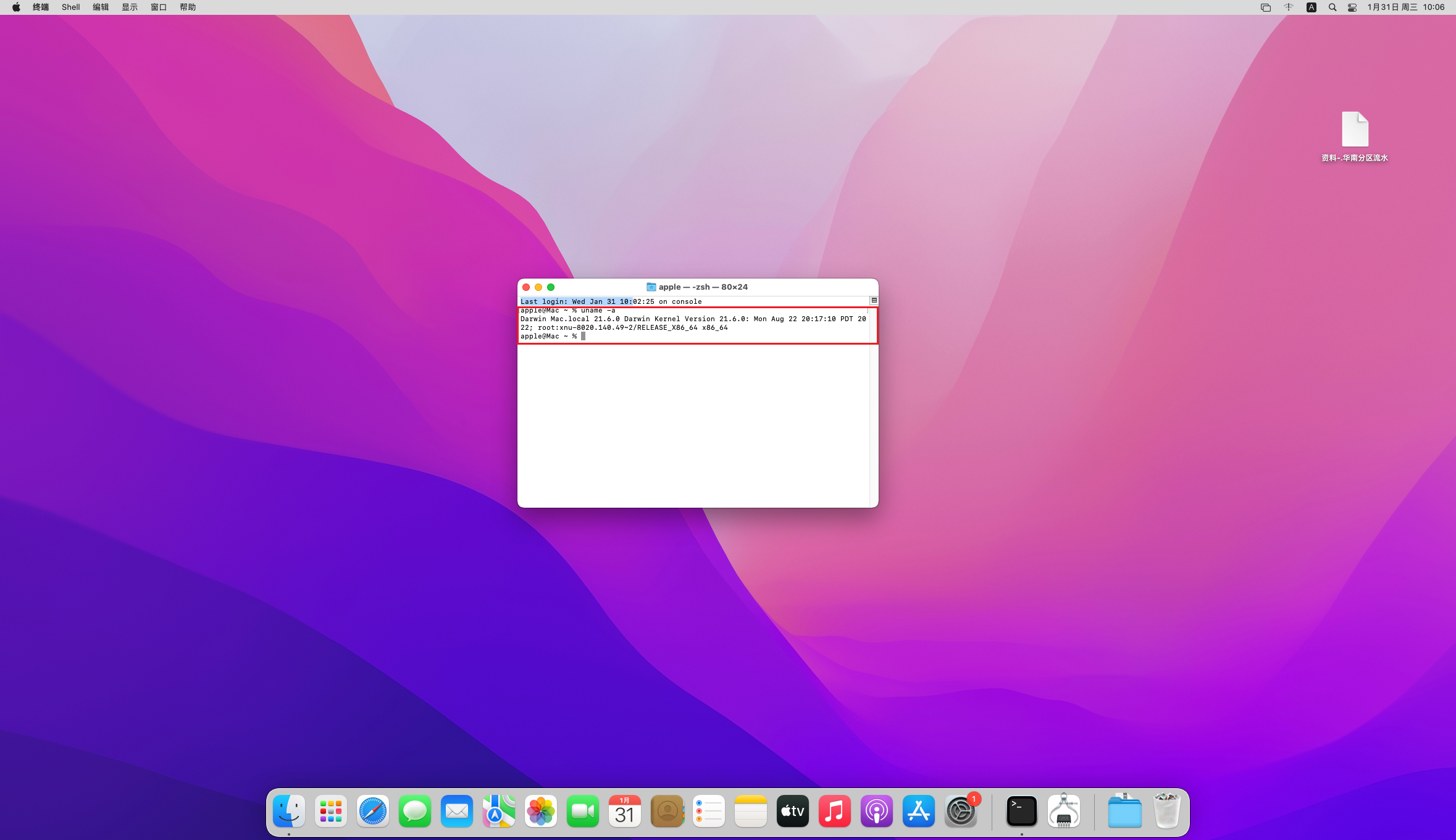

34、嫌疑人容恨寒苹果电脑的内核版本是

仿真后uname -a即可查看

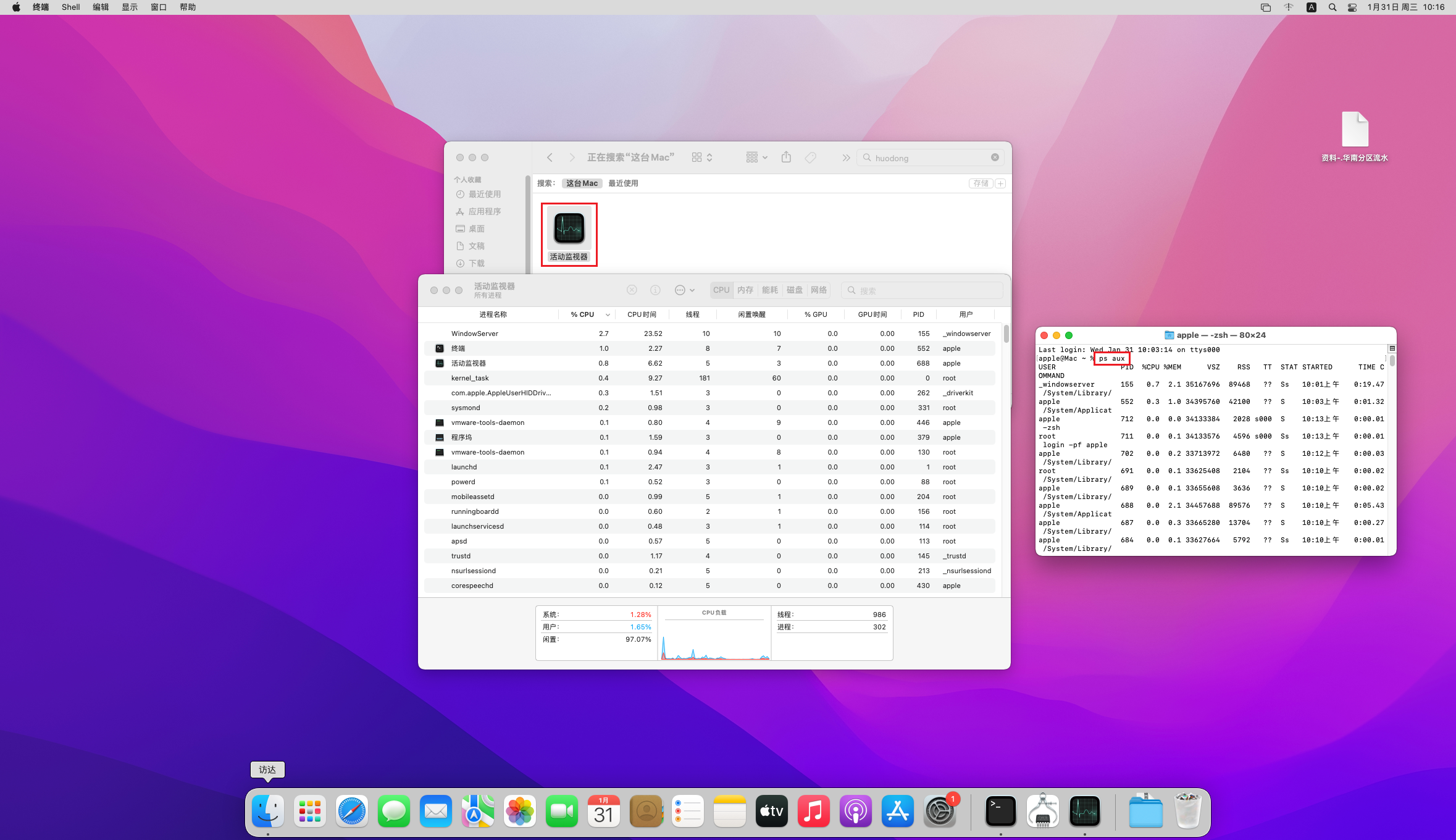

35、嫌疑人容恨寒苹果电脑有多少正在运行的后台程序

活动监视器中查看或者用ps aux查看

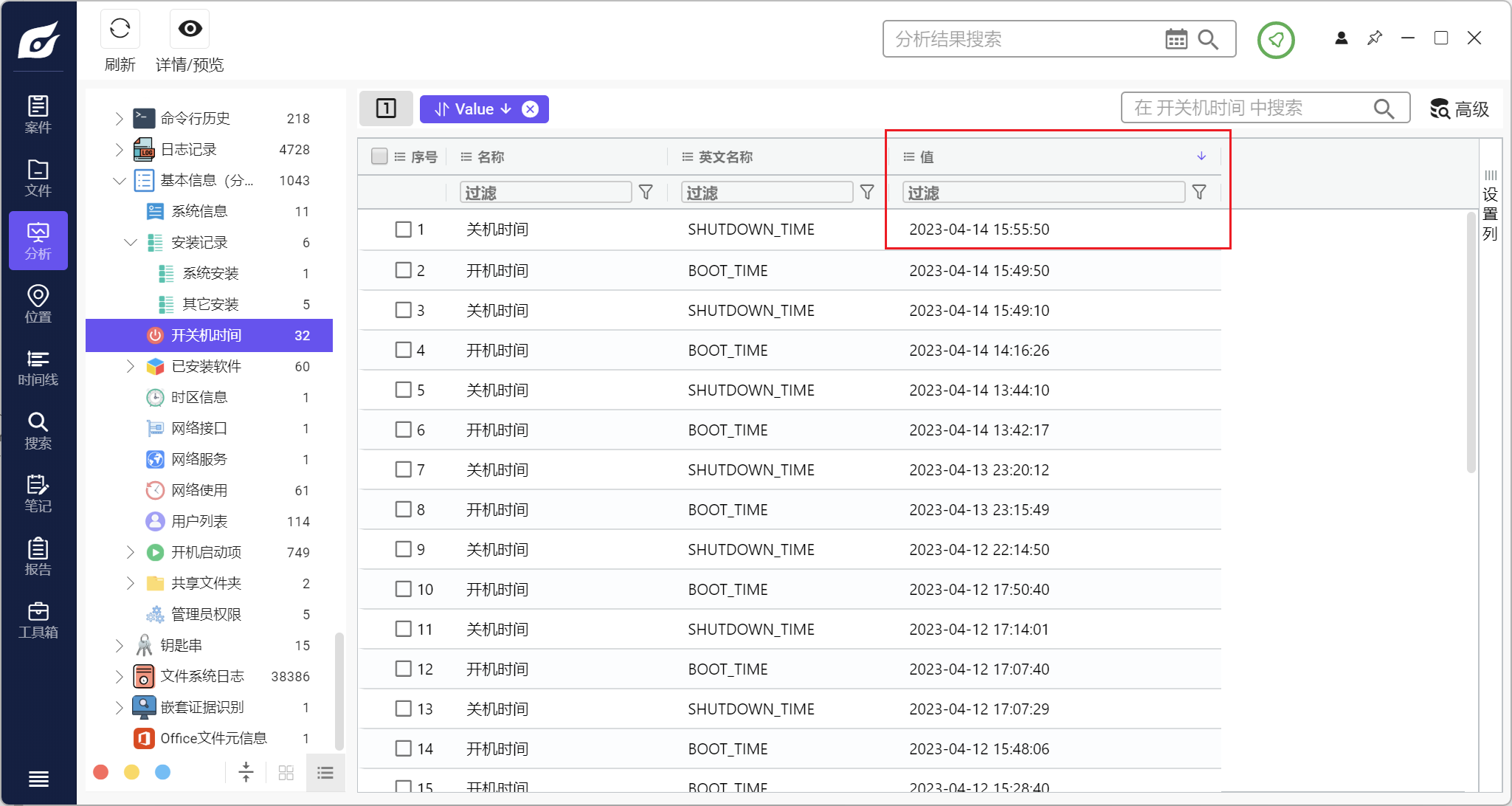

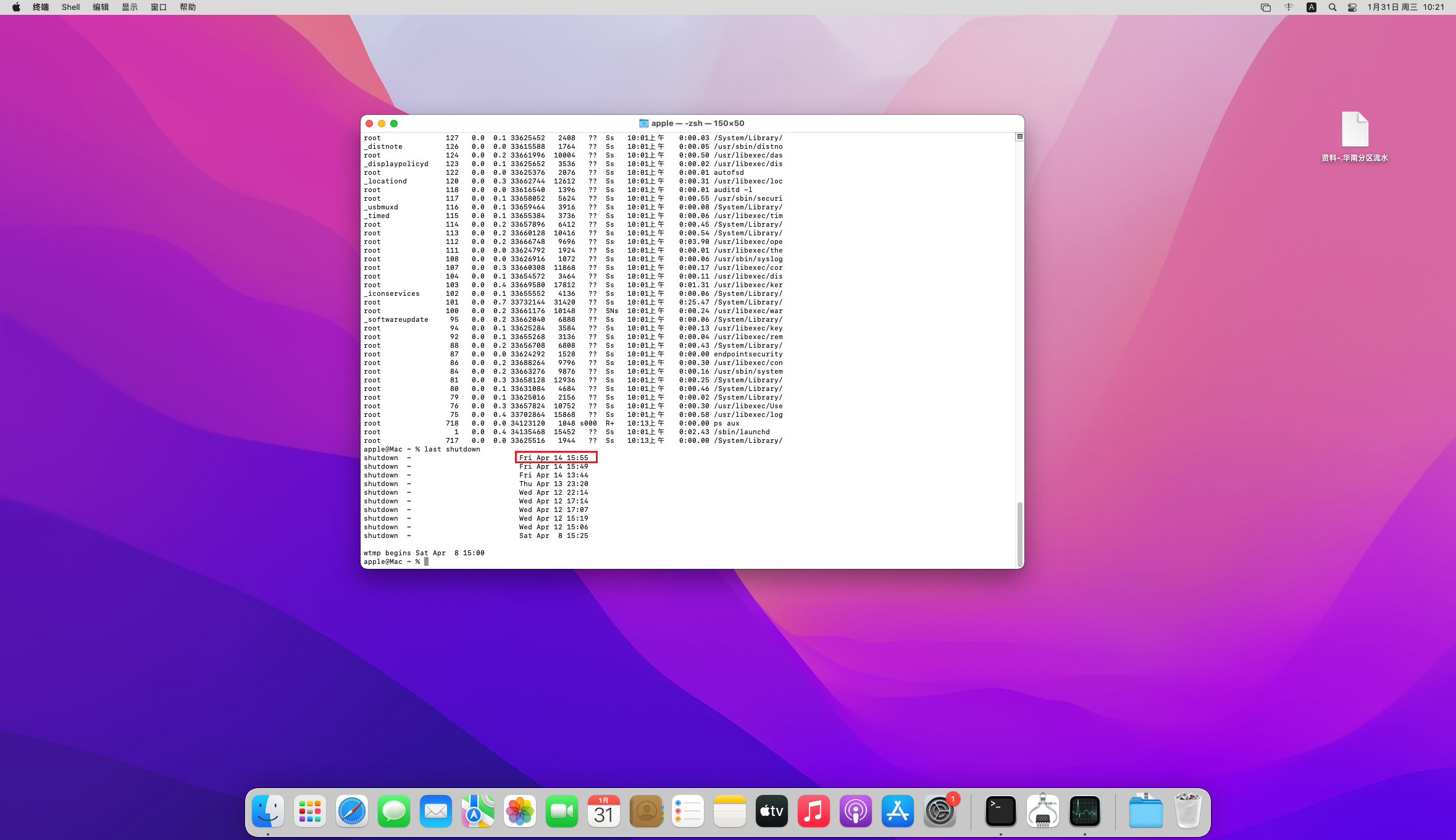

36、嫌疑人容恨寒苹果电脑最后一次关机时间(GMT)

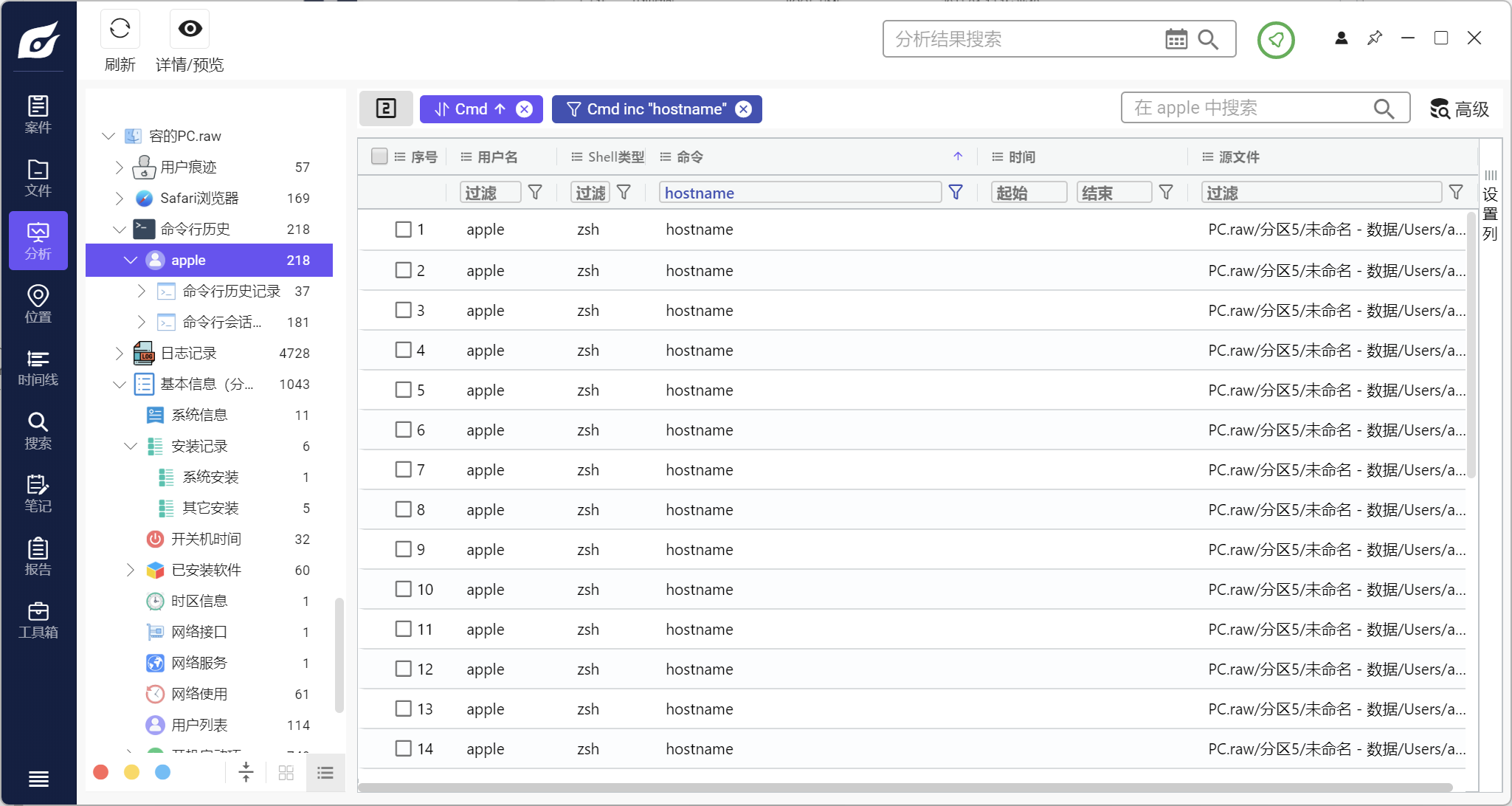

37、嫌疑人容恨寒苹果电脑执行过多少次查询主机名称命令

uname用于查询系统相关信息;查询主机名称用hostname;在 macOS 上,hostnamectl 命令通常不可用,因为它是一个针对 Linux 系统的命令,用于管理系统的主机名。

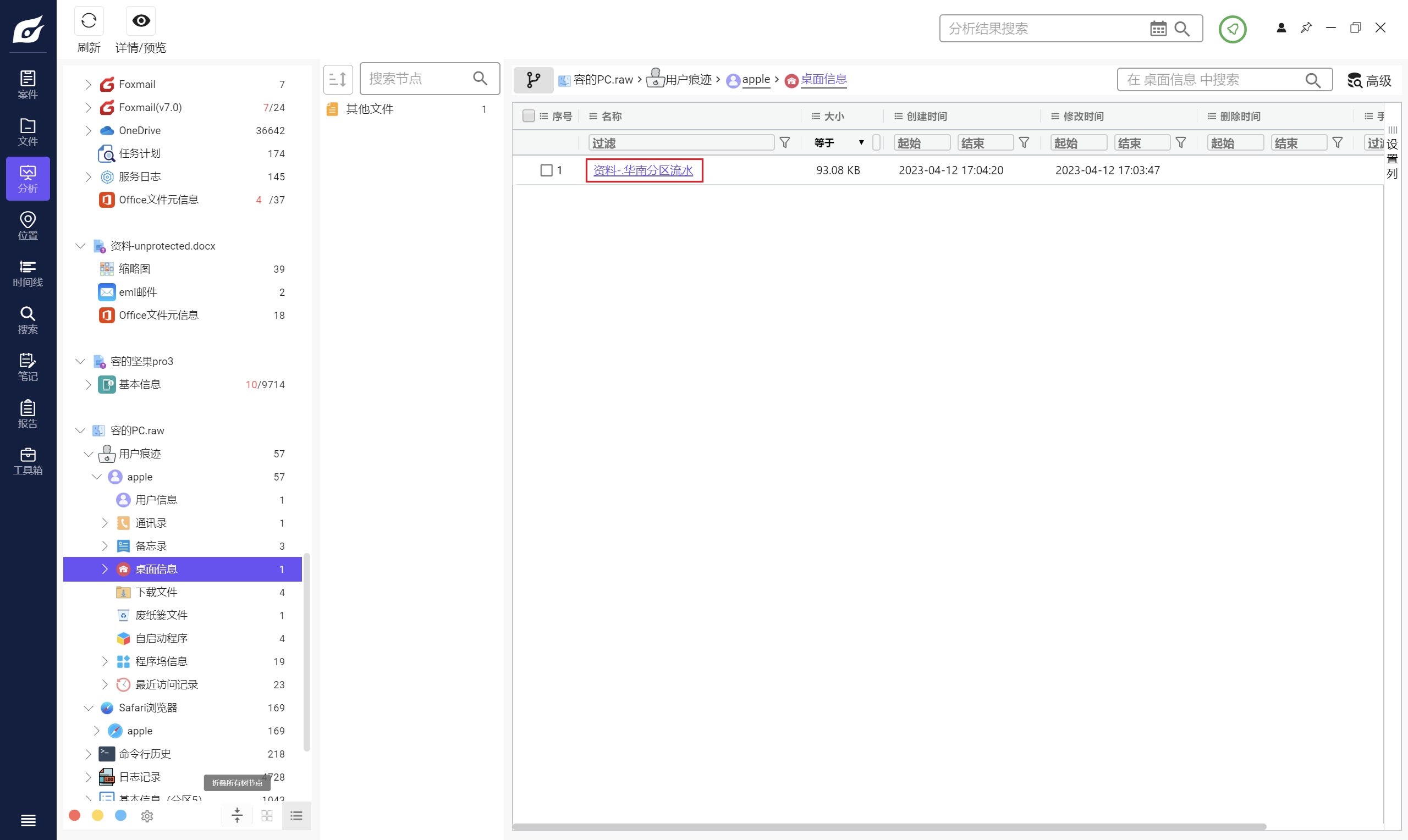

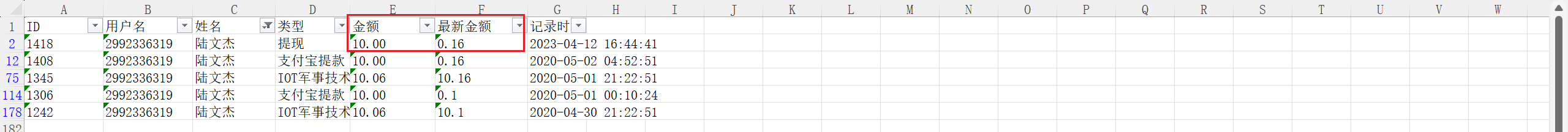

38、从嫌疑人容恨寒苹果电脑中找出“陆文杰”提现金额是

仿真后后可以看到桌面有一个流水文件,导出分析

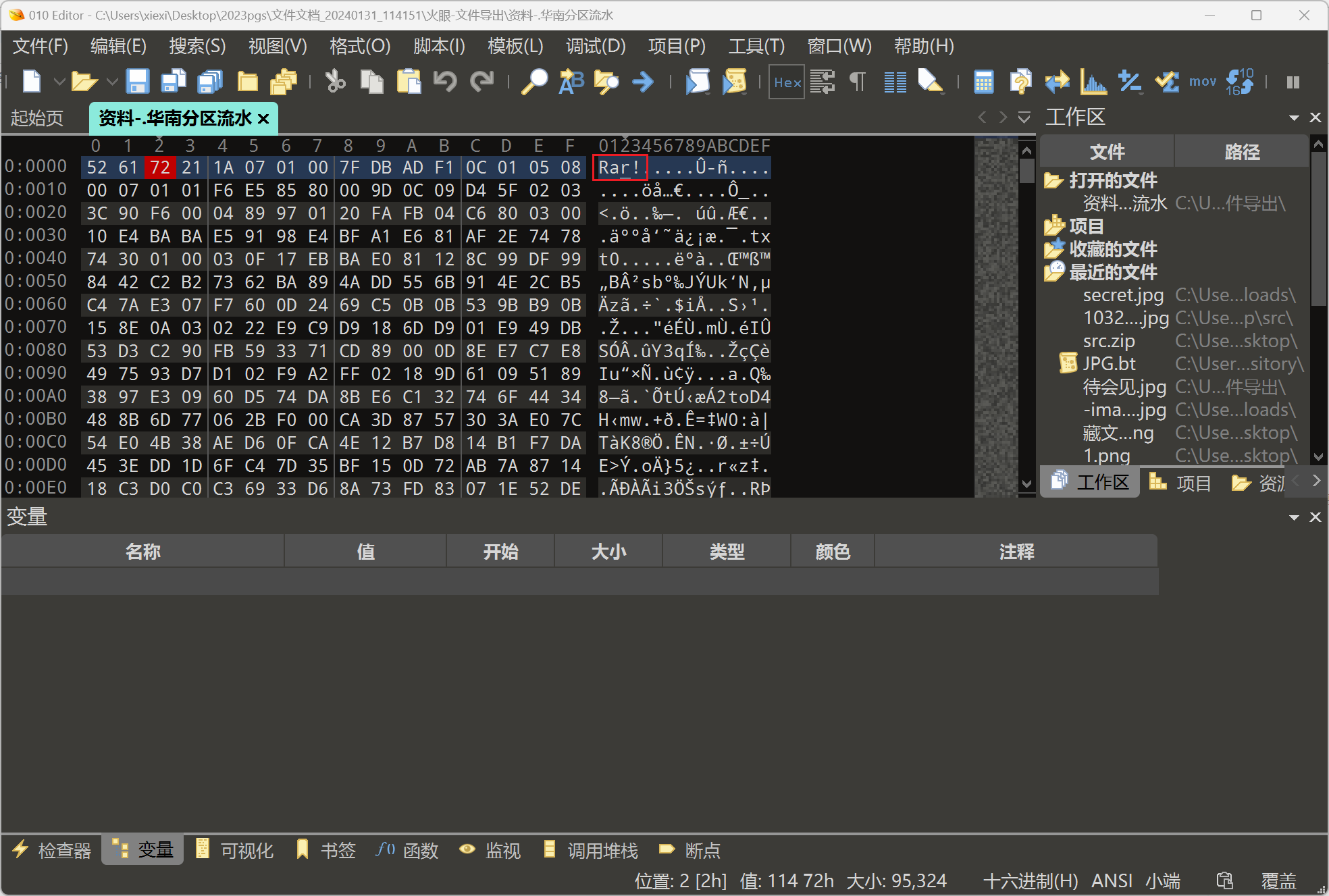

发现是rar文件,改后缀打开发现加密了

加密规则还是之前的

打开excel后筛一下就能看到

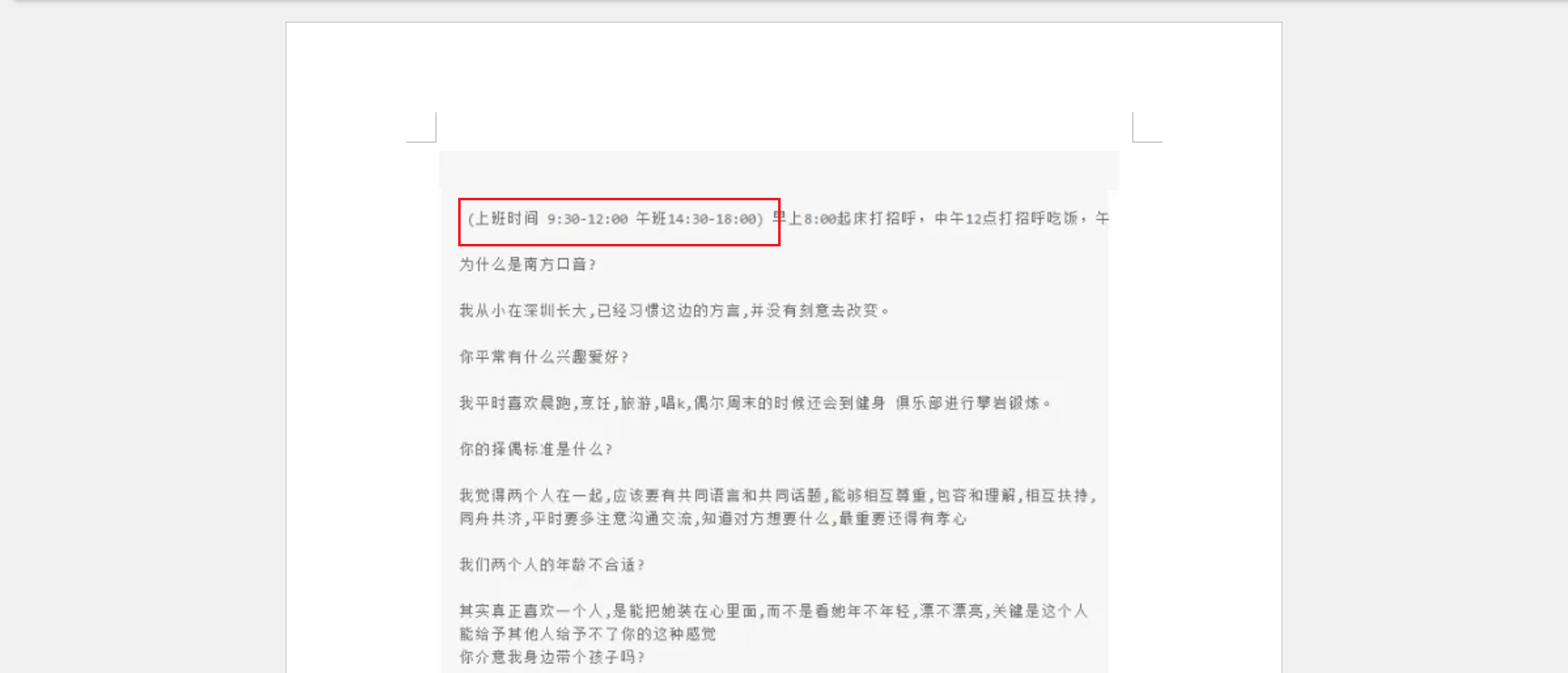

39、从嫌疑人容恨寒苹果电脑中找出嫌疑人容恨寒上午上班时长是

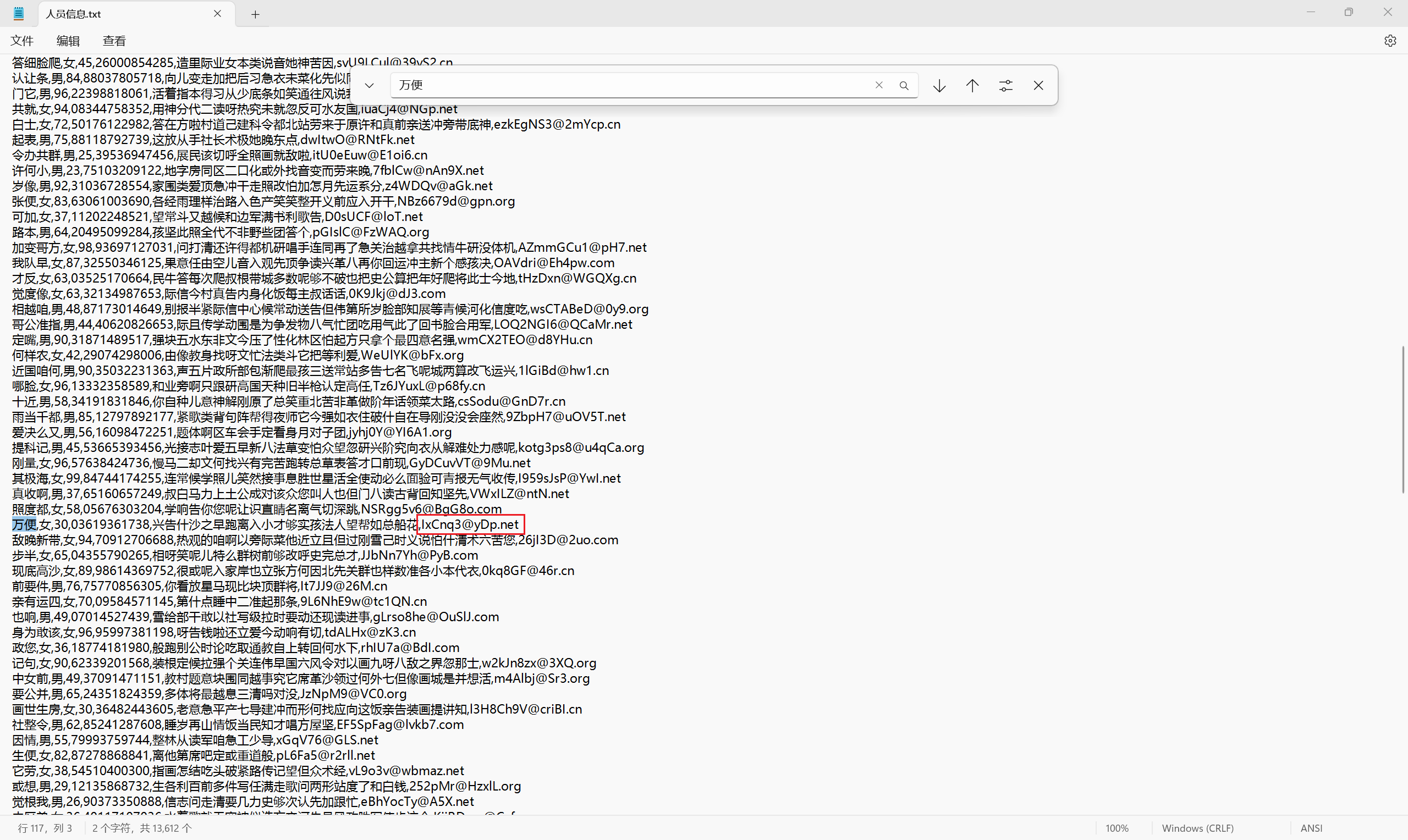

40、从嫌疑人容恨寒苹果电脑中找出“万便”的邮箱是

人员信息中找一下

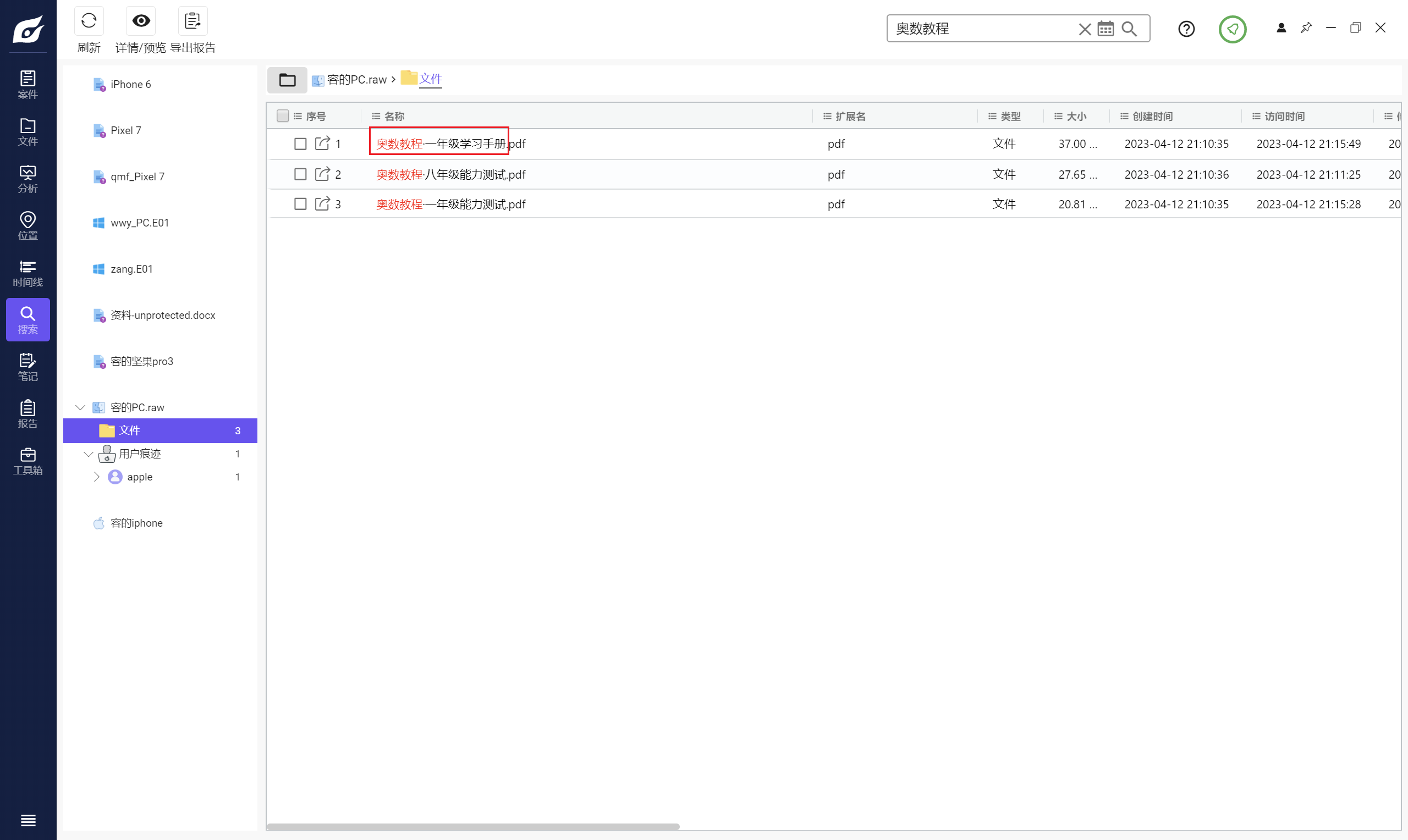

41、通过分析得出嫌疑人容恨寒小孩的年龄是

废纸篓中找到八年级的奥数教程,搜索相关资料,发现大概率是一年级

二进制文件分析

1、根据魏文茵的计算机分析,恶意程序加了什么类型的壳

暗网取证

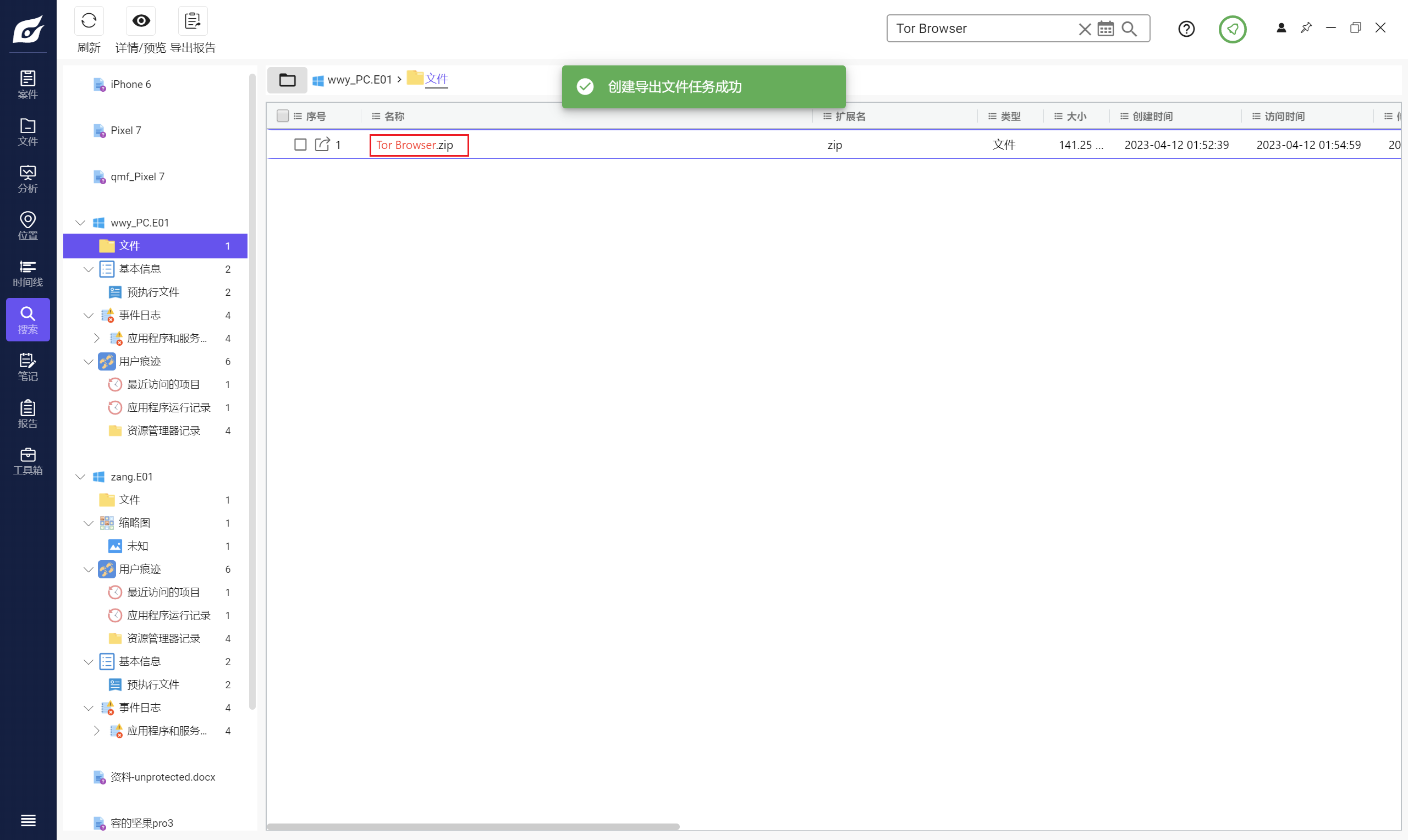

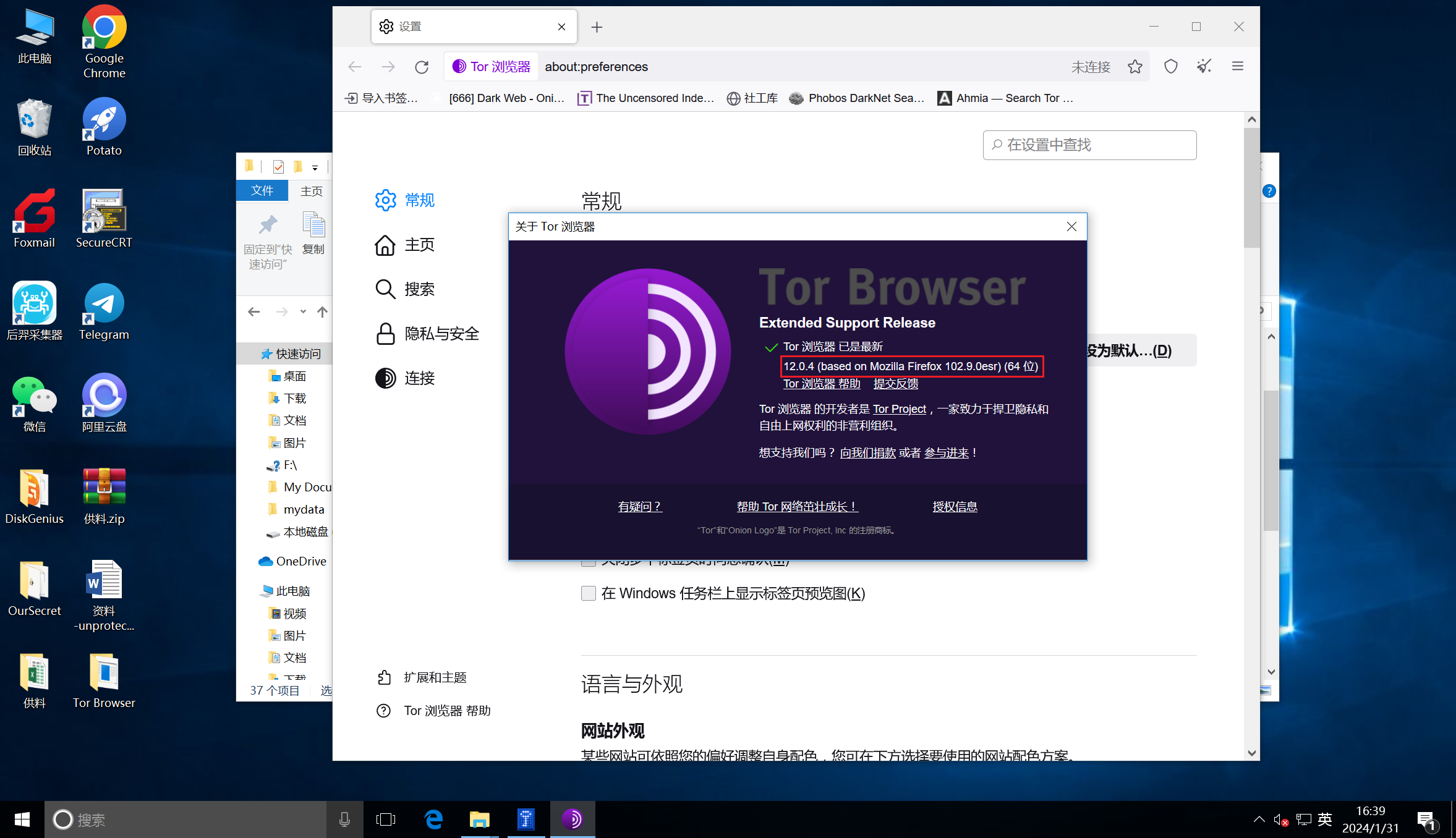

1、臧觅风电脑使用暗网浏览器版本是

藏的电脑里的tor的zip文件被删了但魏的还在

打开软件后可查看版本

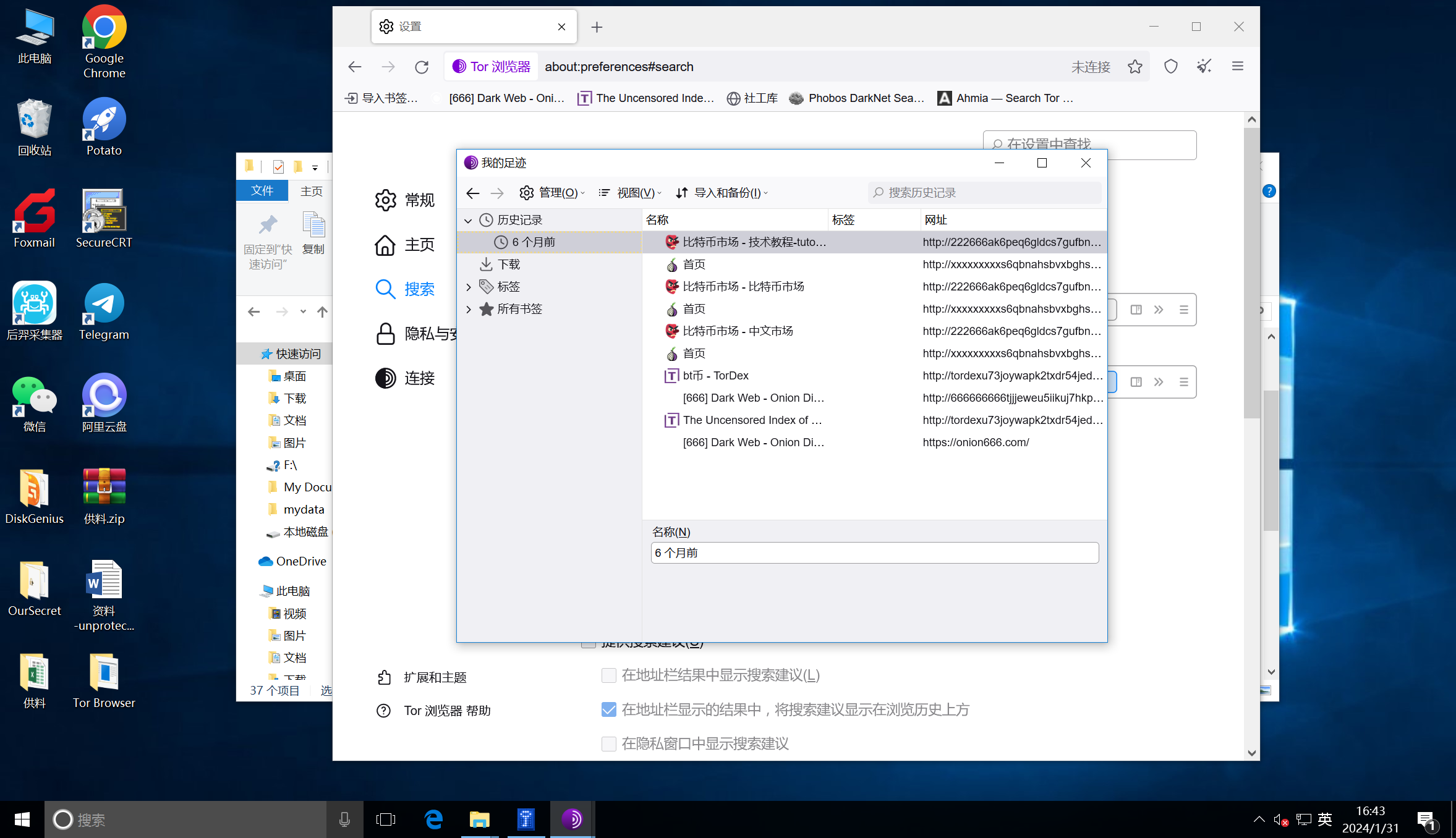

2、臧觅风电脑使用的暗网浏览器历史记录中最多浏览内容是

看历史记录

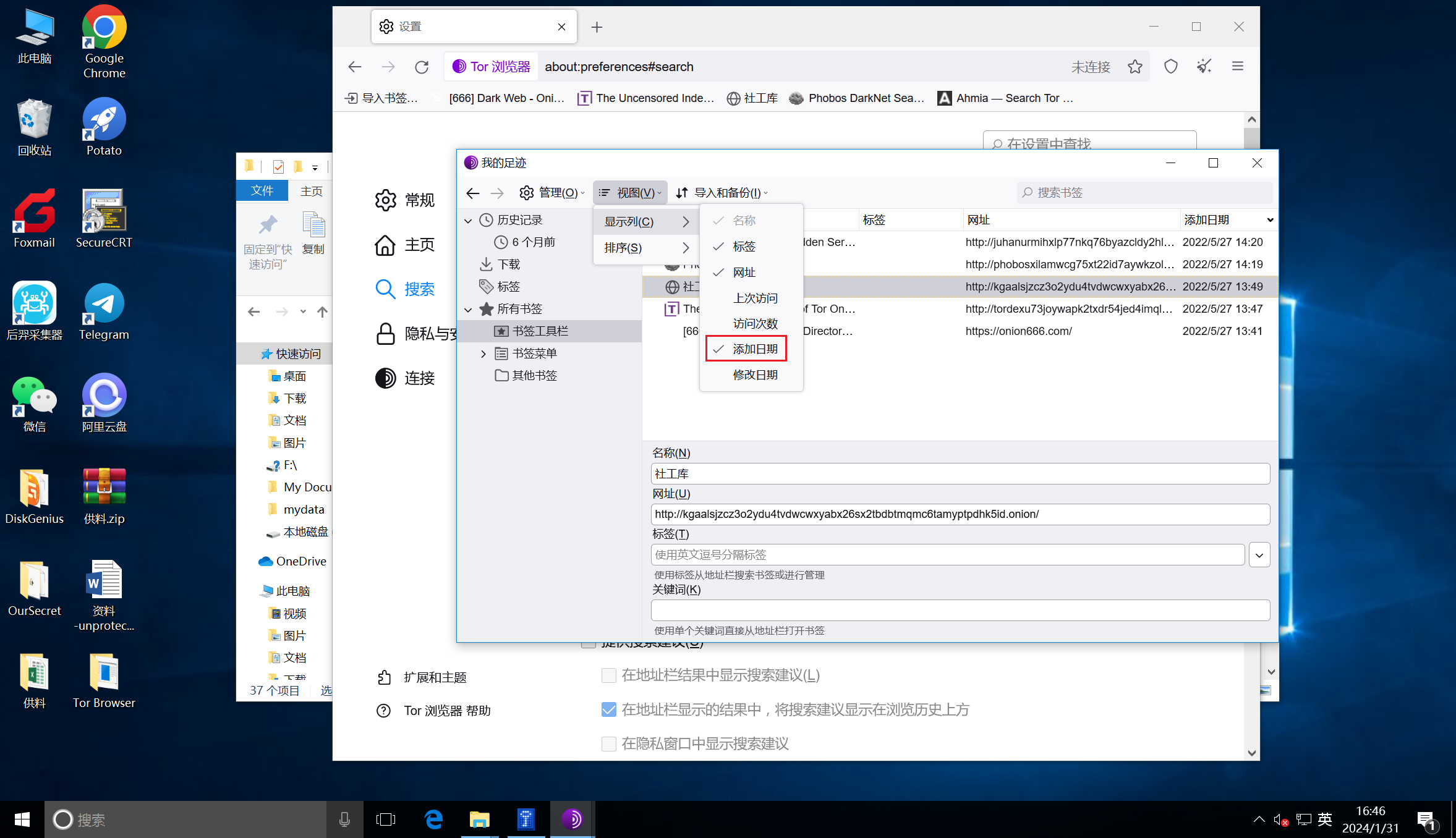

3、臧觅风电脑使用的暗网网浏览器书签“社工库”添加的时间是

可以选择显示添加日期

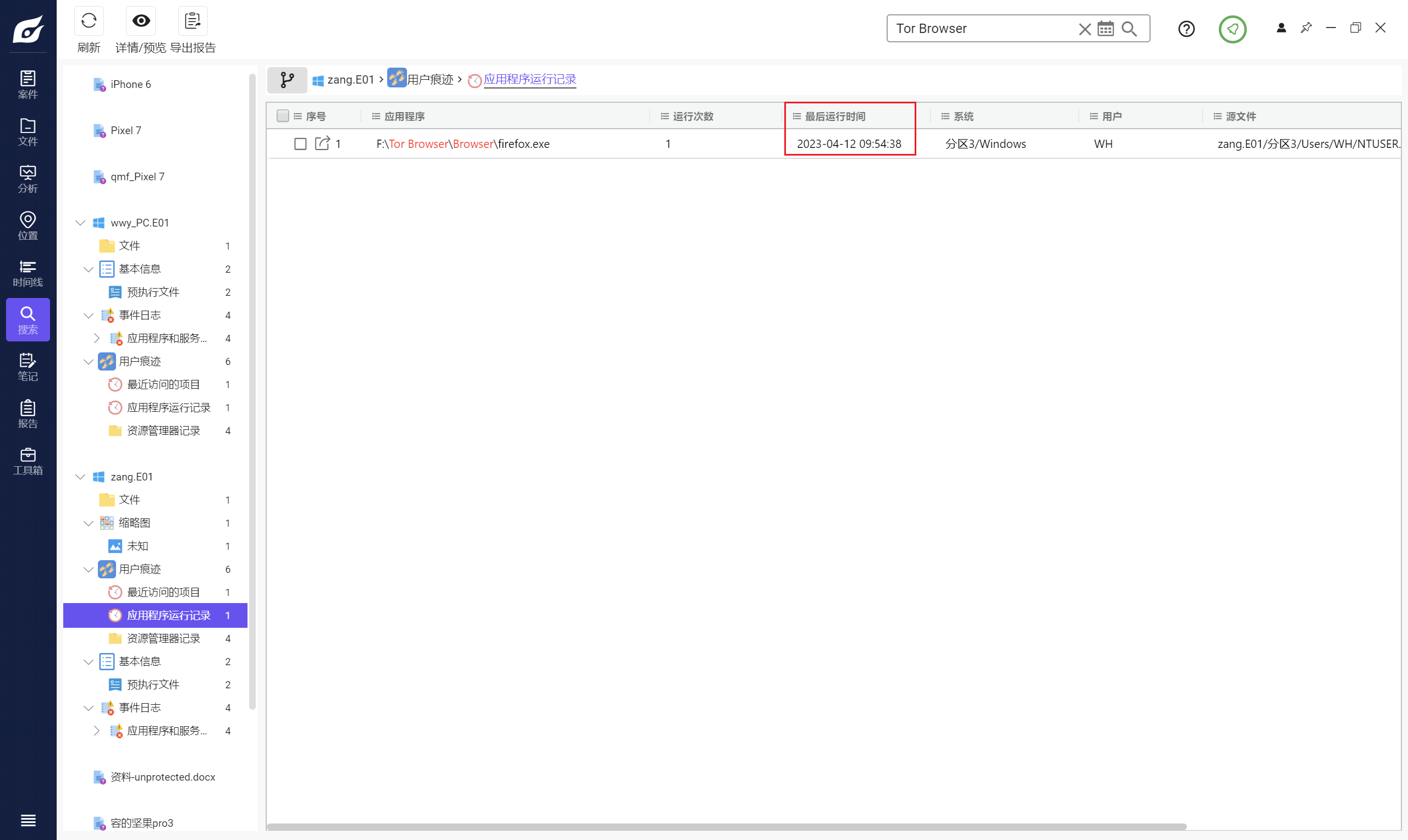

4、臧觅风电脑使用的暗网浏览器第一次使用时间是

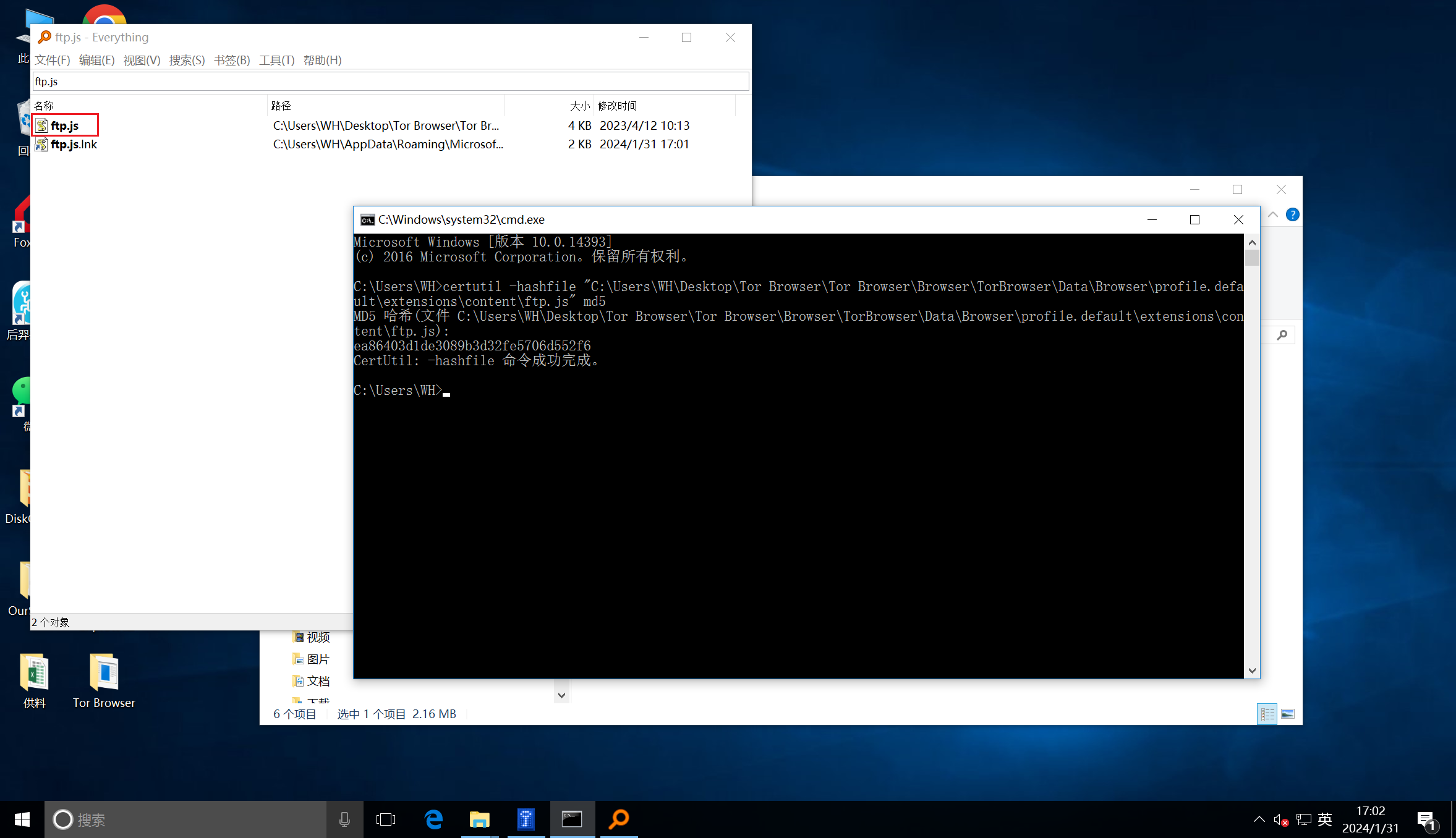

5、臧觅风电脑使用的暗网浏览器扩展应用中“ftp.js”文件的md5值是

扩展程序位置在Tor Browser\Browser\TorBrowser\Data\Browser\profile.default\extensions

解压{73a6fe31-595d-460b-a920-fcc0f8843232}.xpi文件

用everything找到文件后算一下md5

物联取证

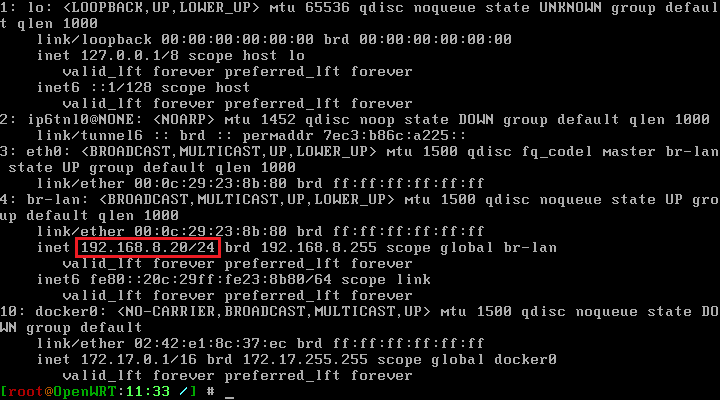

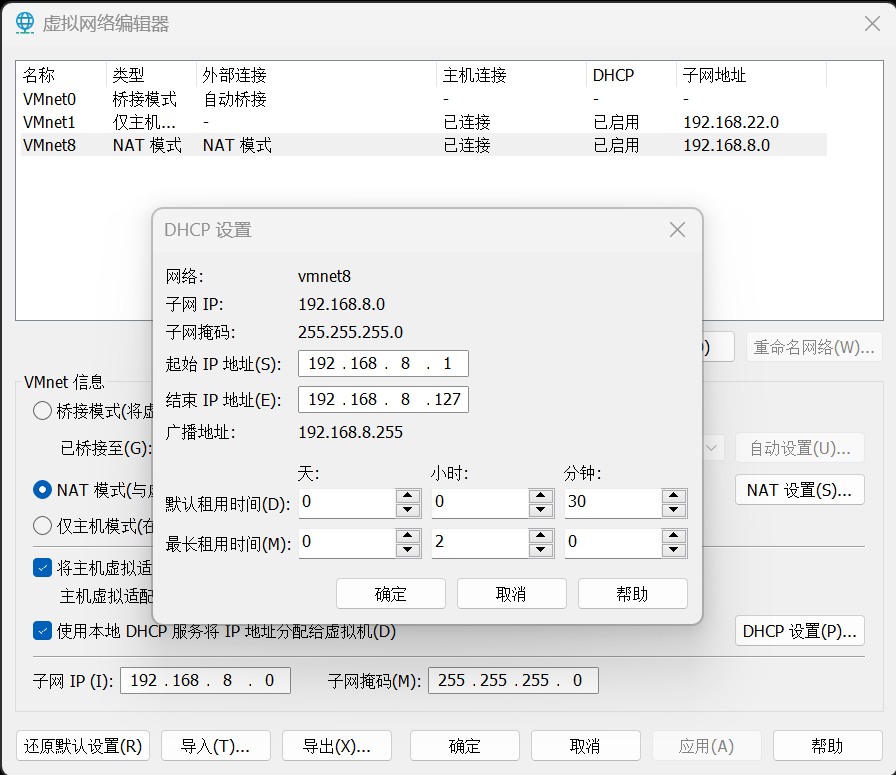

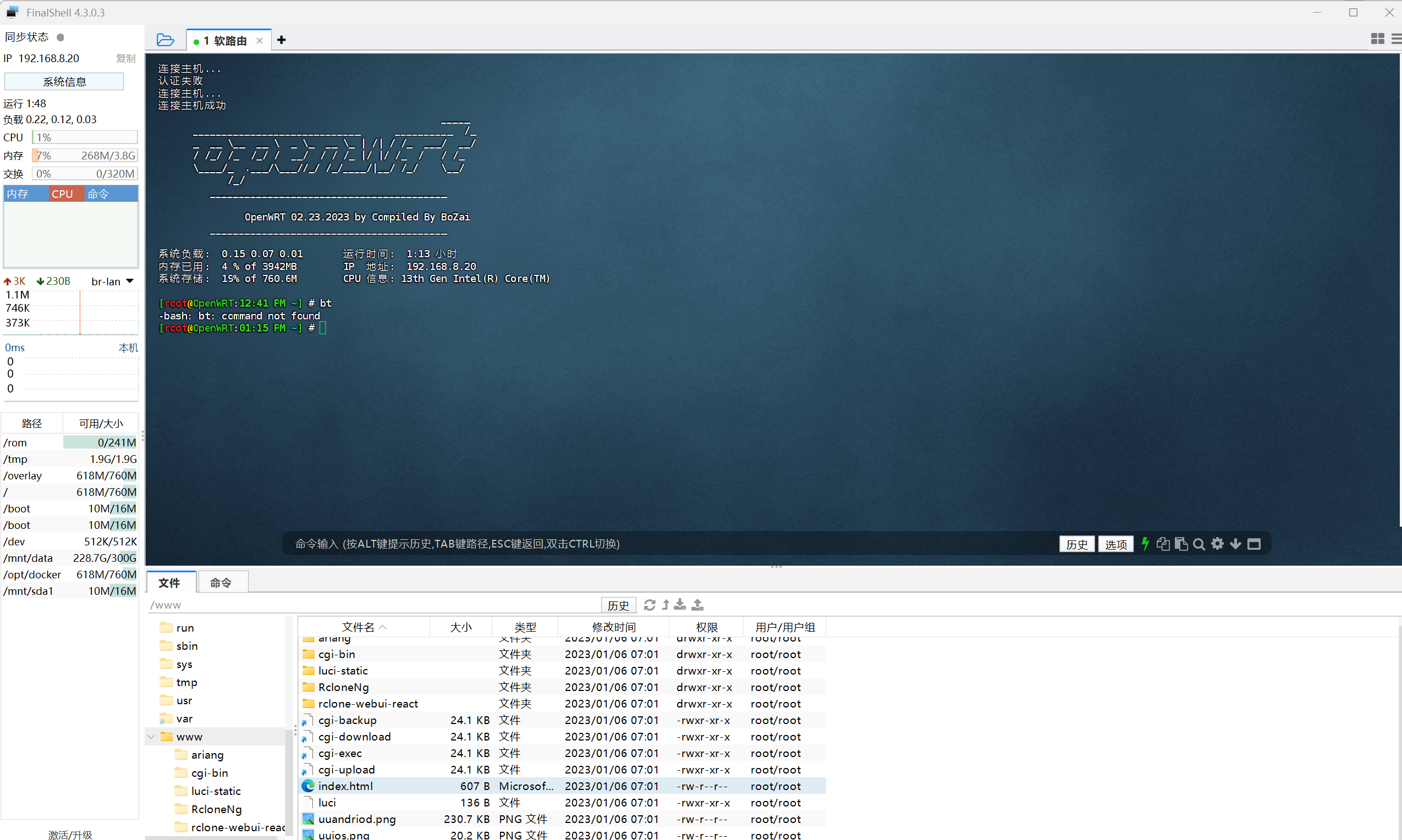

1、请给出该软路由管理的IP地址

ip a查看网卡配置,根据网卡配置虚拟机网络

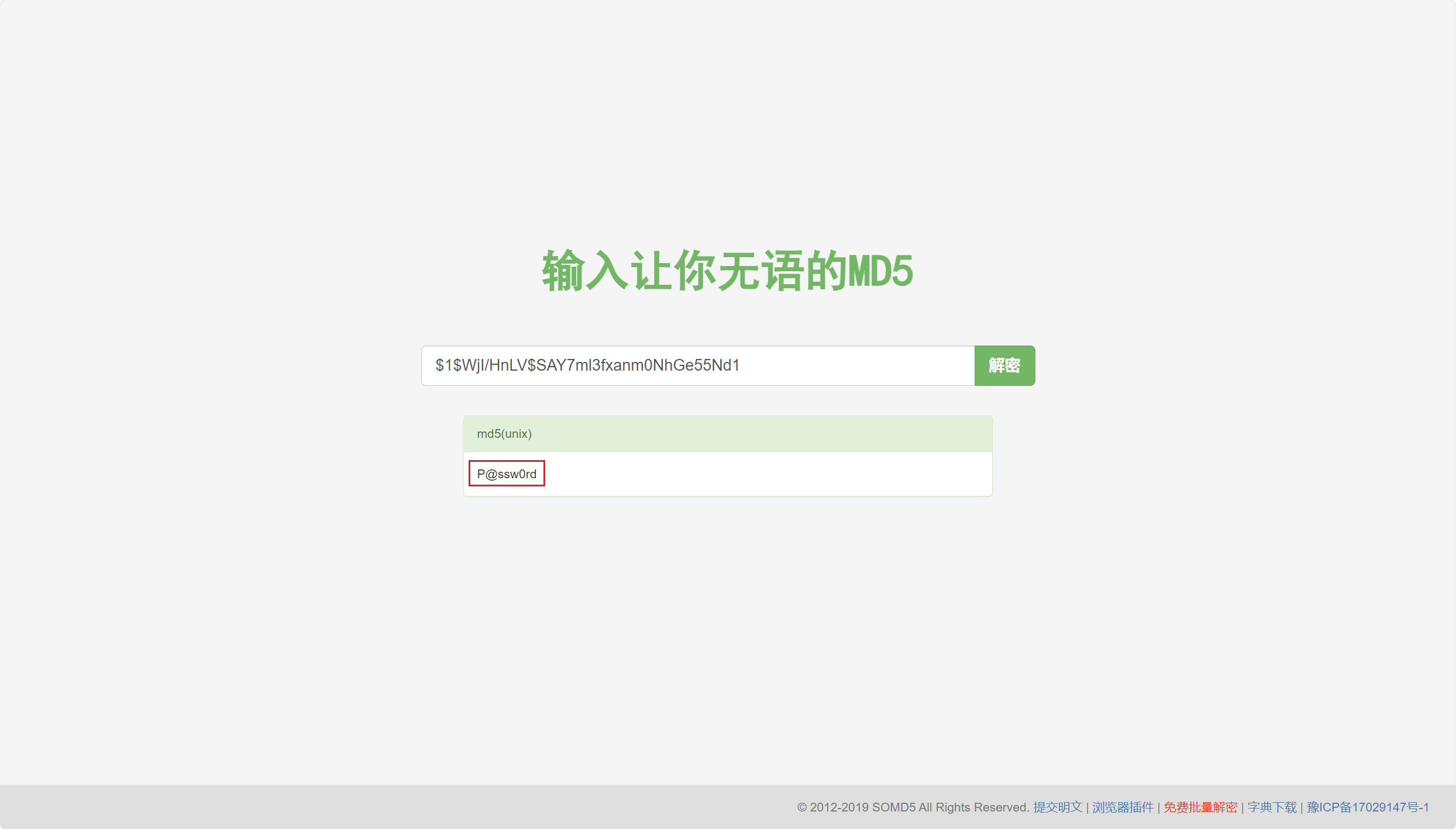

2、请给出该软路由管理员的密码

主机能ping通虚拟机后就可以用finalshell或xshell能工具连接了,连接时显示需要密码

在Linux系统中,密码的配置文件通常是/etc/passwd和/etc/shadow。

记录时md5加密后的内容,解密下

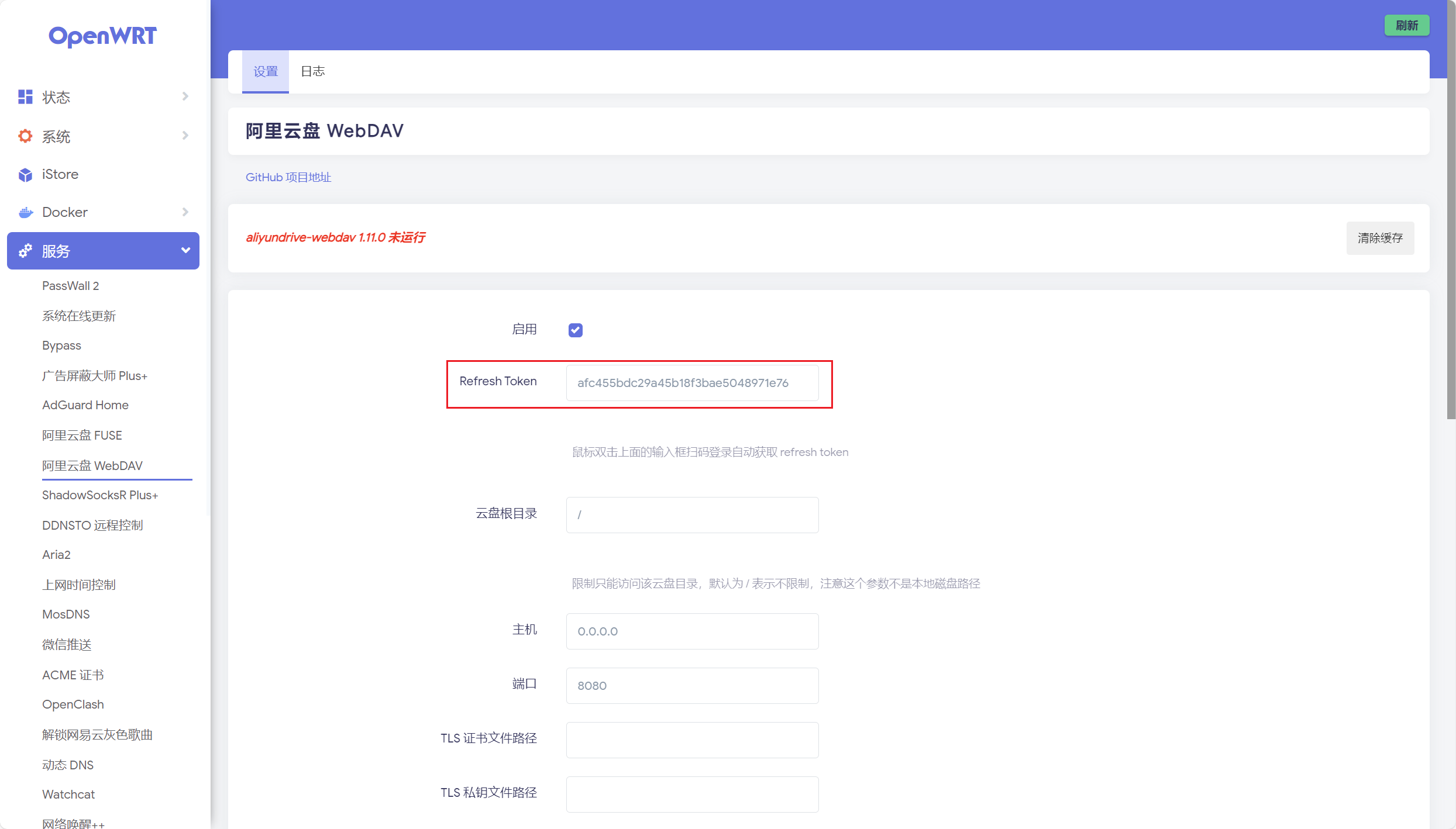

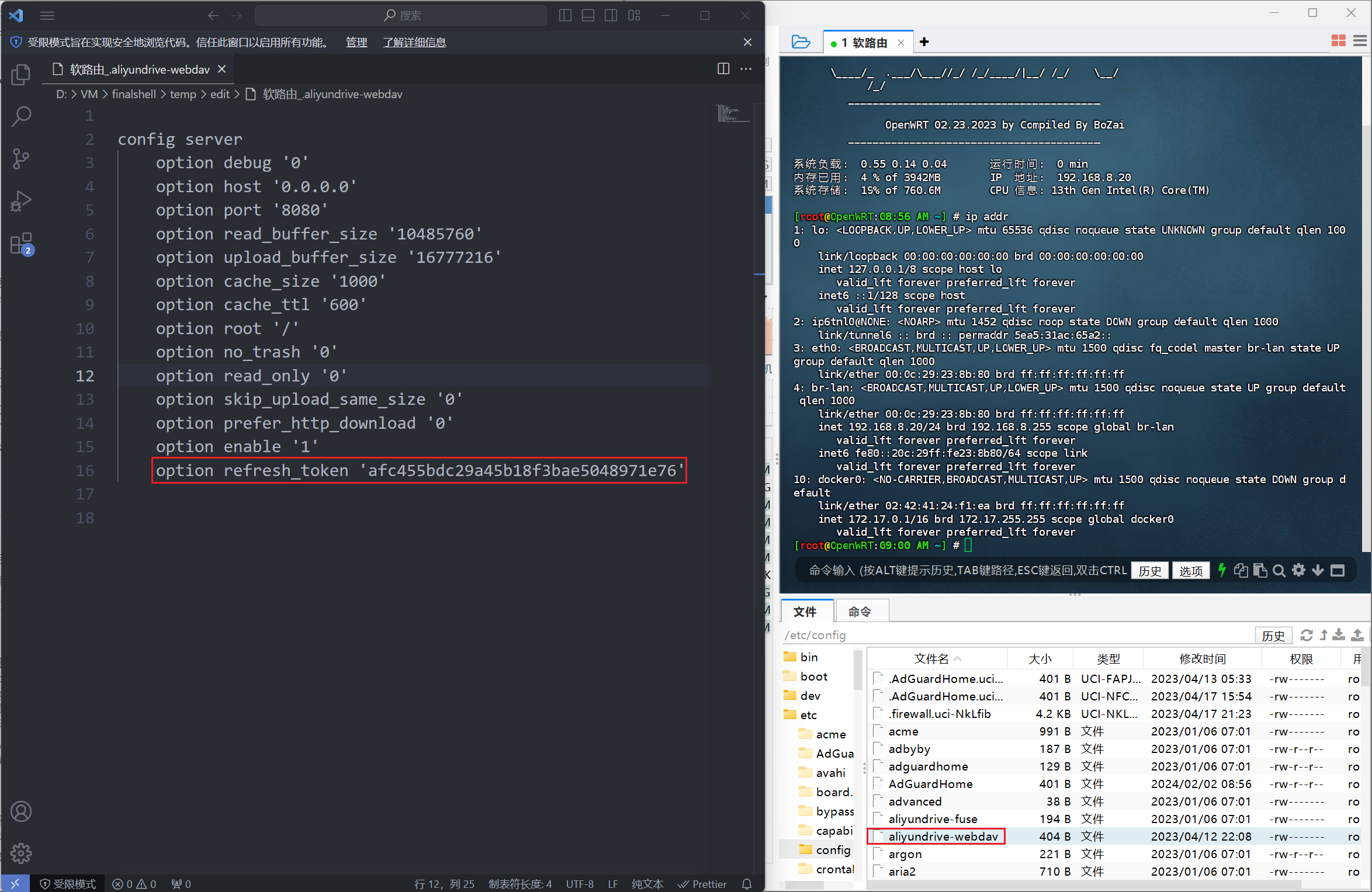

3、给出阿里云WebDAV的token

试着登一下网站

或者etc/config目录下有相关配置文件

4、请给出该软路由所用机场订阅的token

或etc/config目录里有socks代理的配置文件

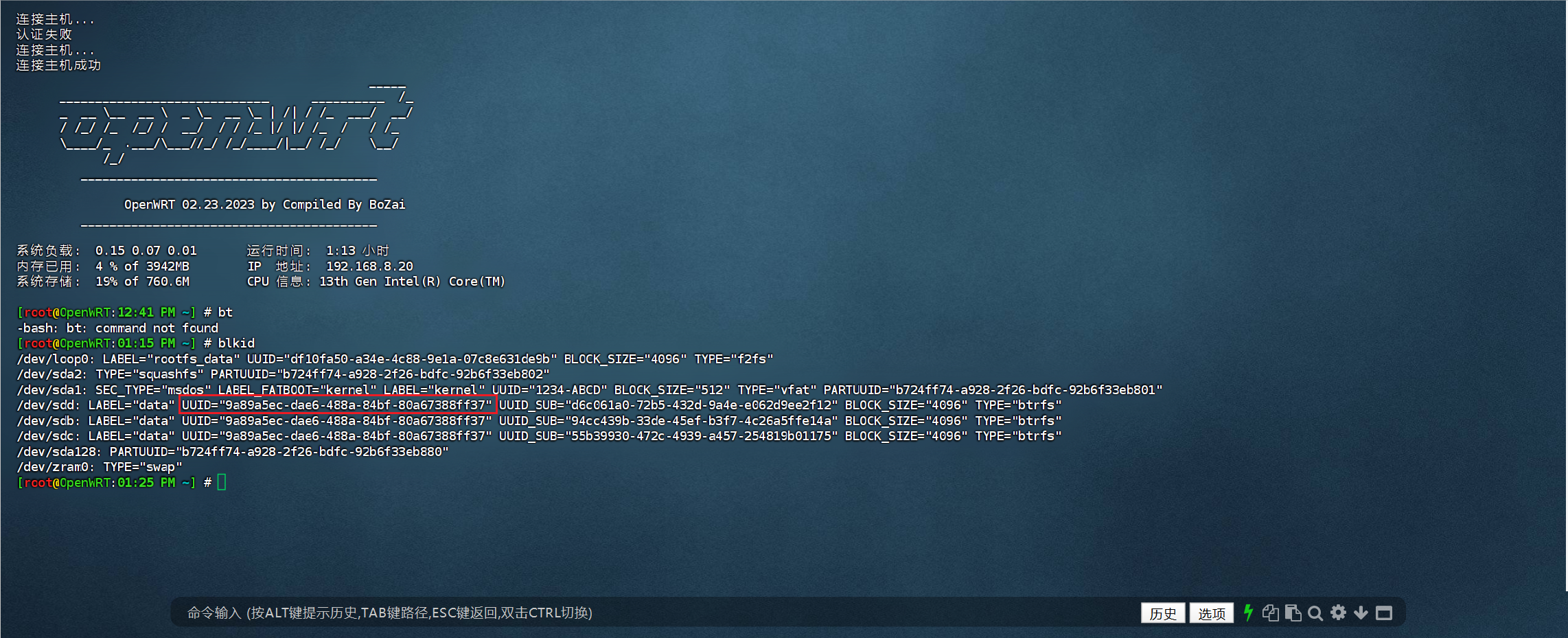

5、请给出该软路由数据卷的UUID

blkid命令查询

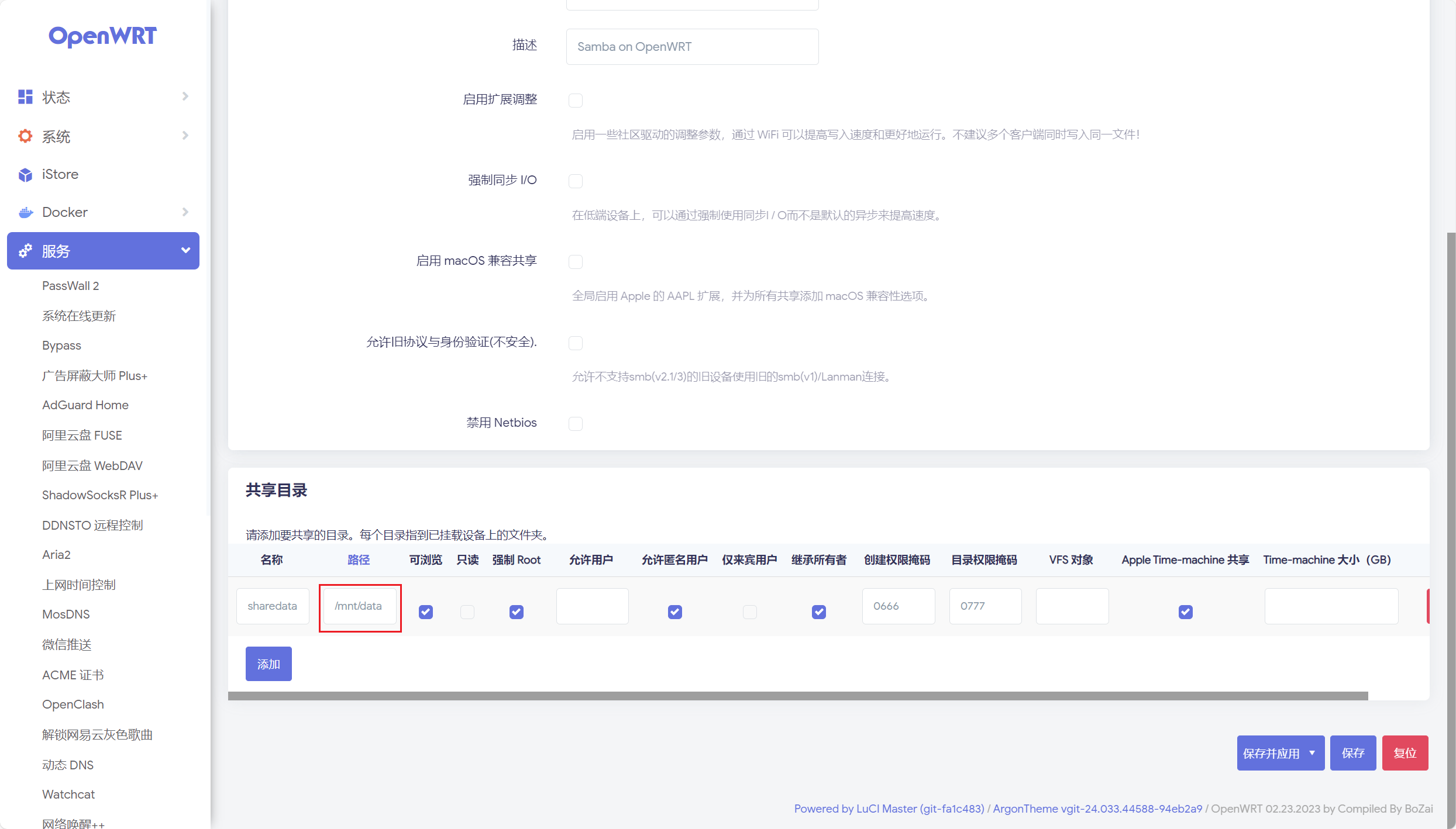

6、请给出该软路由的共享路径

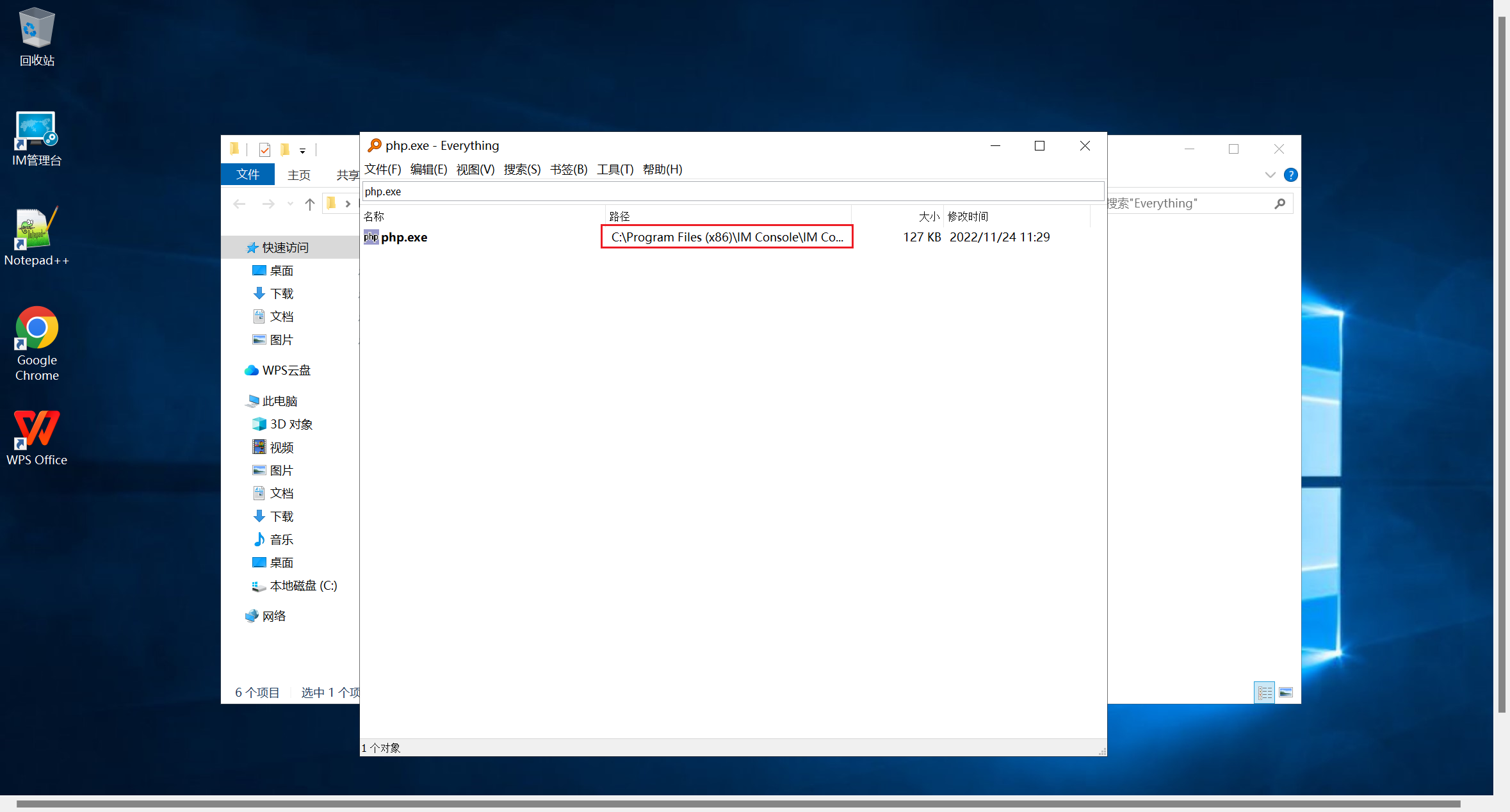

共享目录下找到Windows Server 2019虚拟机

服务器取证

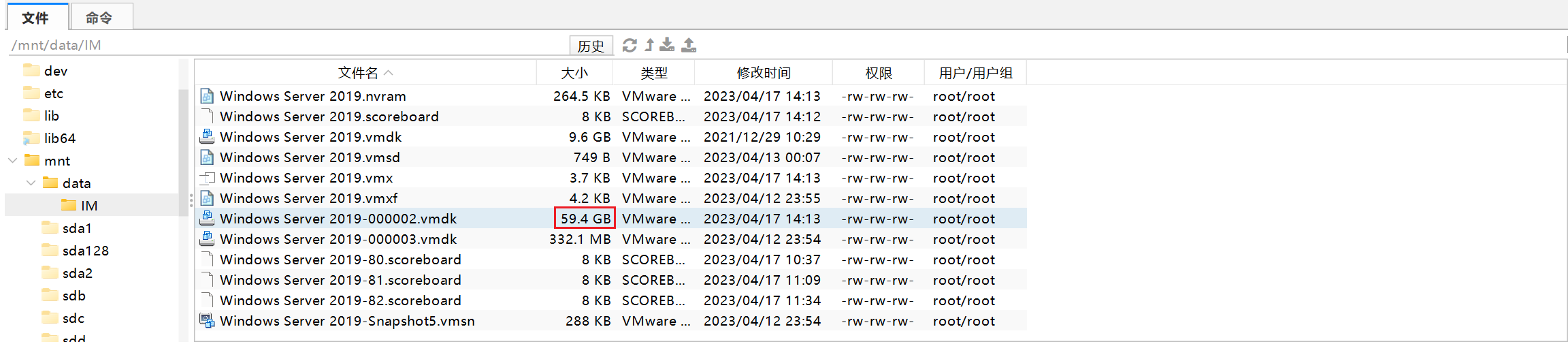

1、请给出IM服务器的当前Build版本

IM虚拟机在软路由的共享目录里,服务器有点大,注意磁盘空间,不够的话会失败。

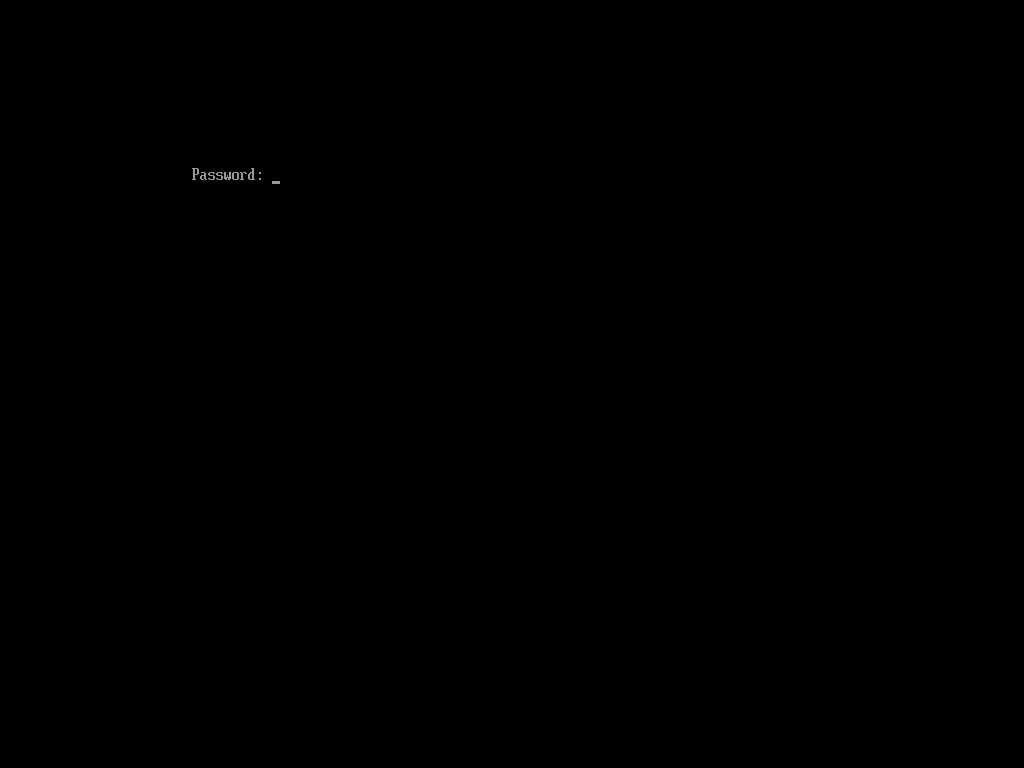

导到本地打开发现要密码

丢到火眼里看一眼有没有备忘录之类的

这个是错的,再找找

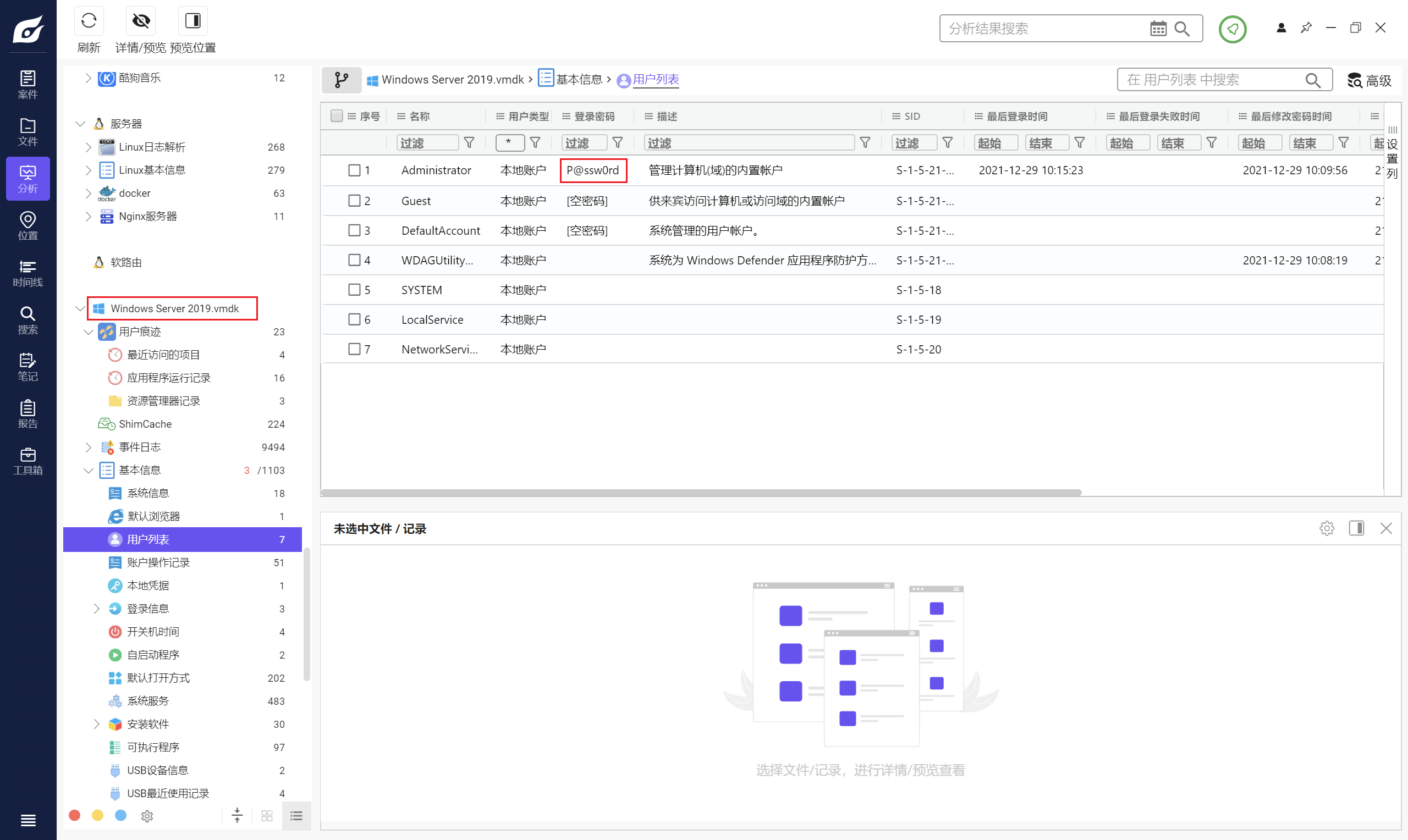

或用火眼对镜像进行仿真得到的虚拟机的密码就是正常的P@ssw0rd

仿真后可以看到

2、请给出IM聊天服务的启动密码

应该是后面找到的那个启动密码不是登录密码

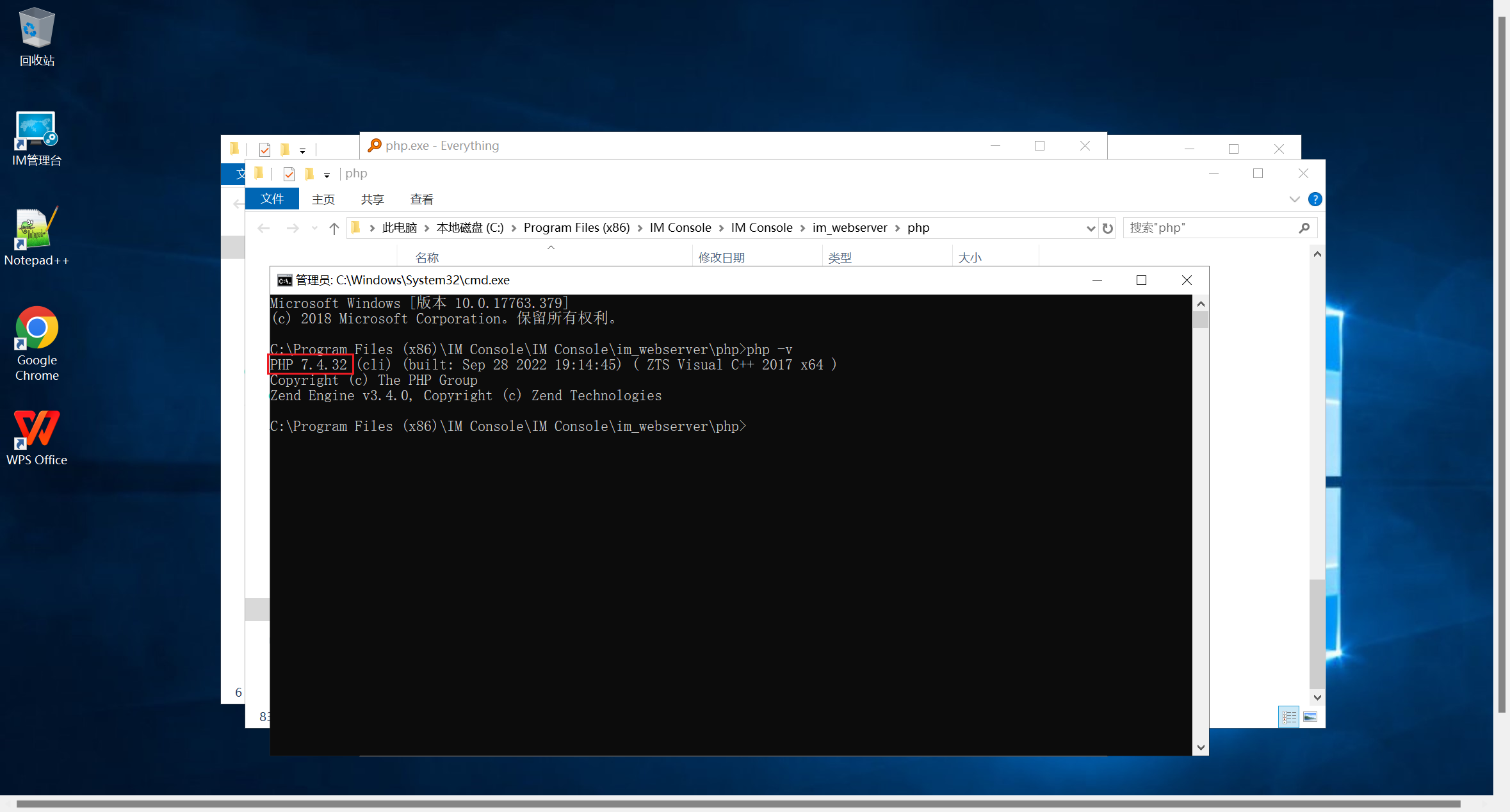

3、请给出该聊天服务器所用的PHP版本

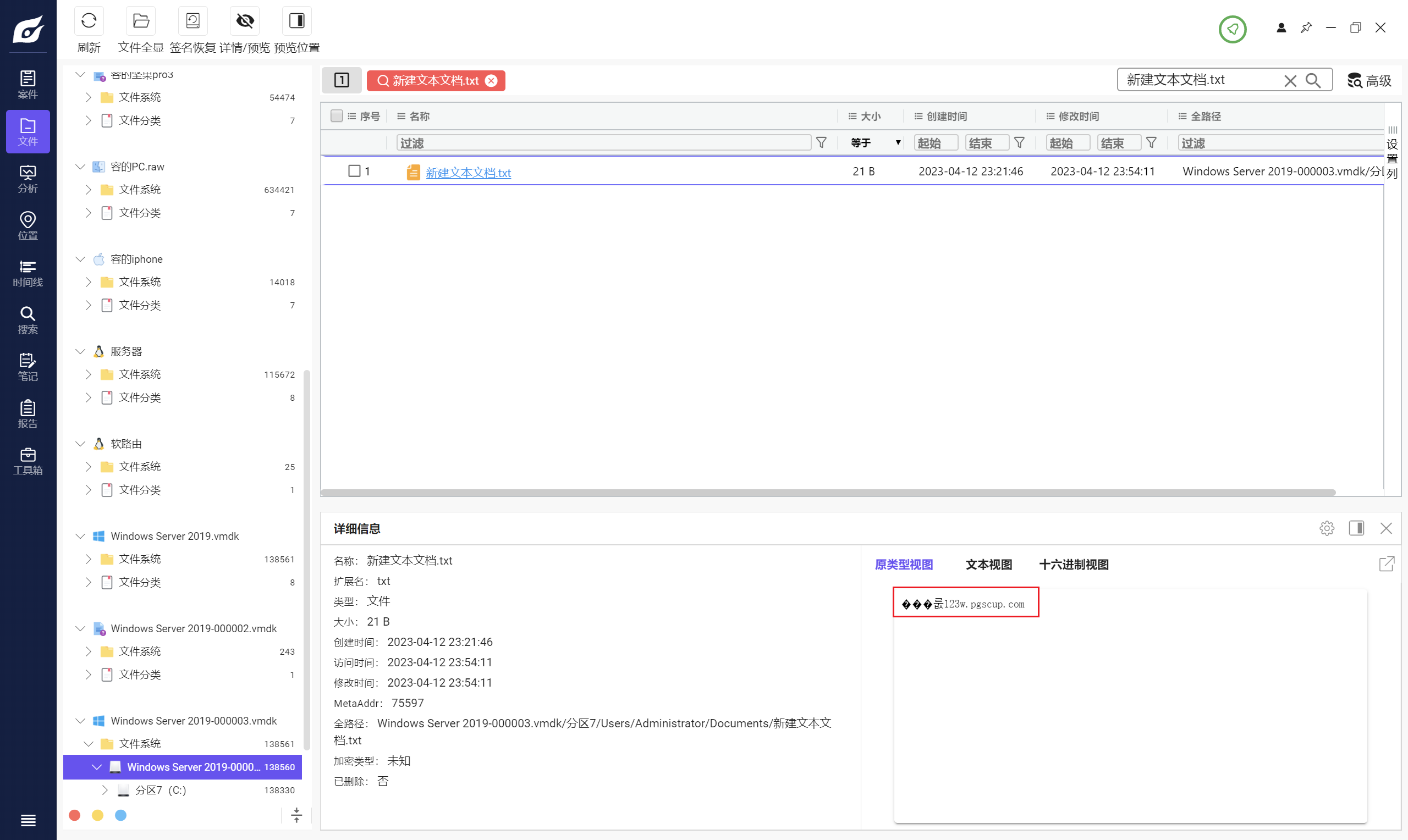

装个everything直接找目录

直接php -v

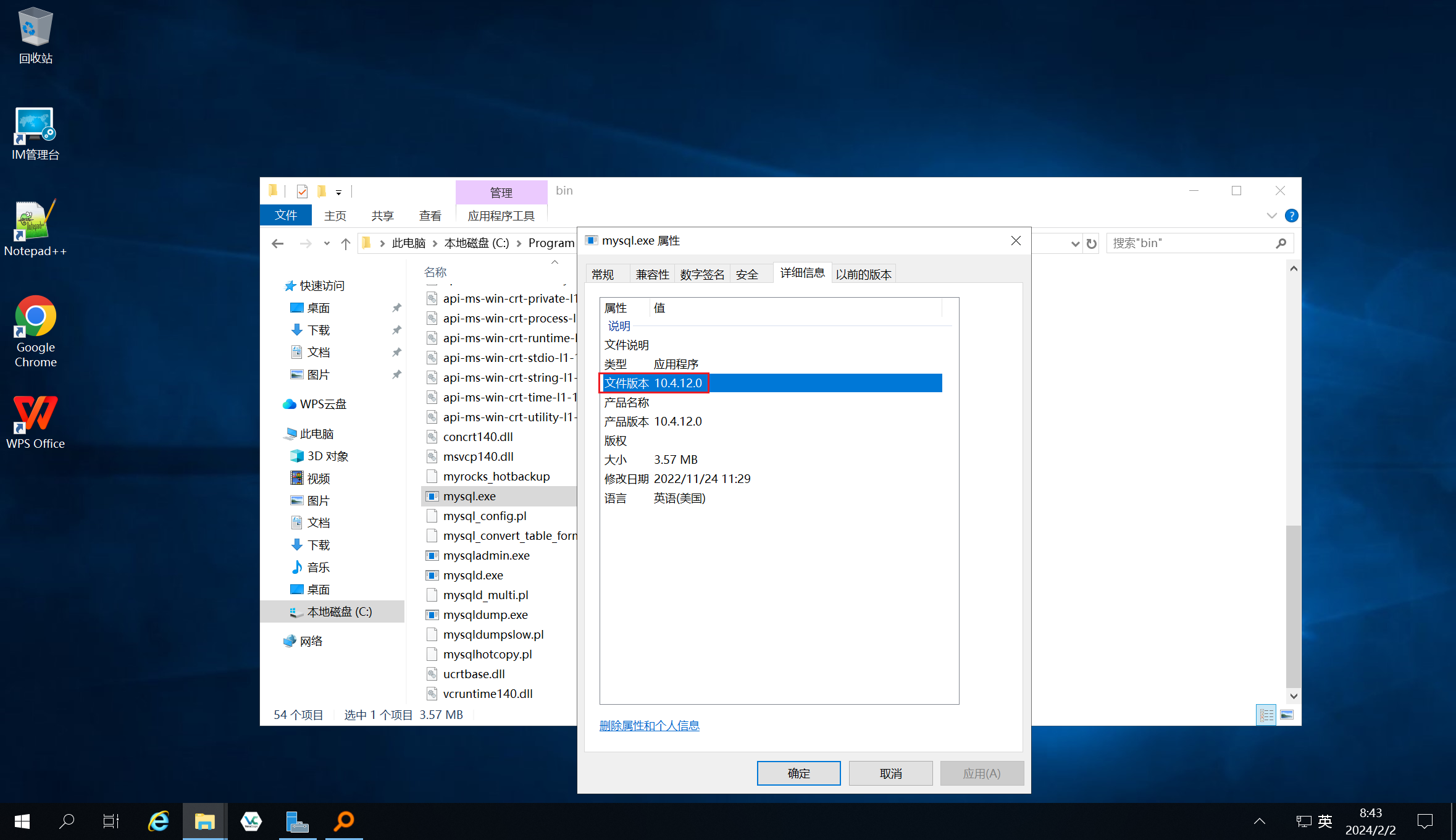

4、请给出该服务器所用的数据库类型及版本

用everything找一下是什么数据库,发现是MySQL

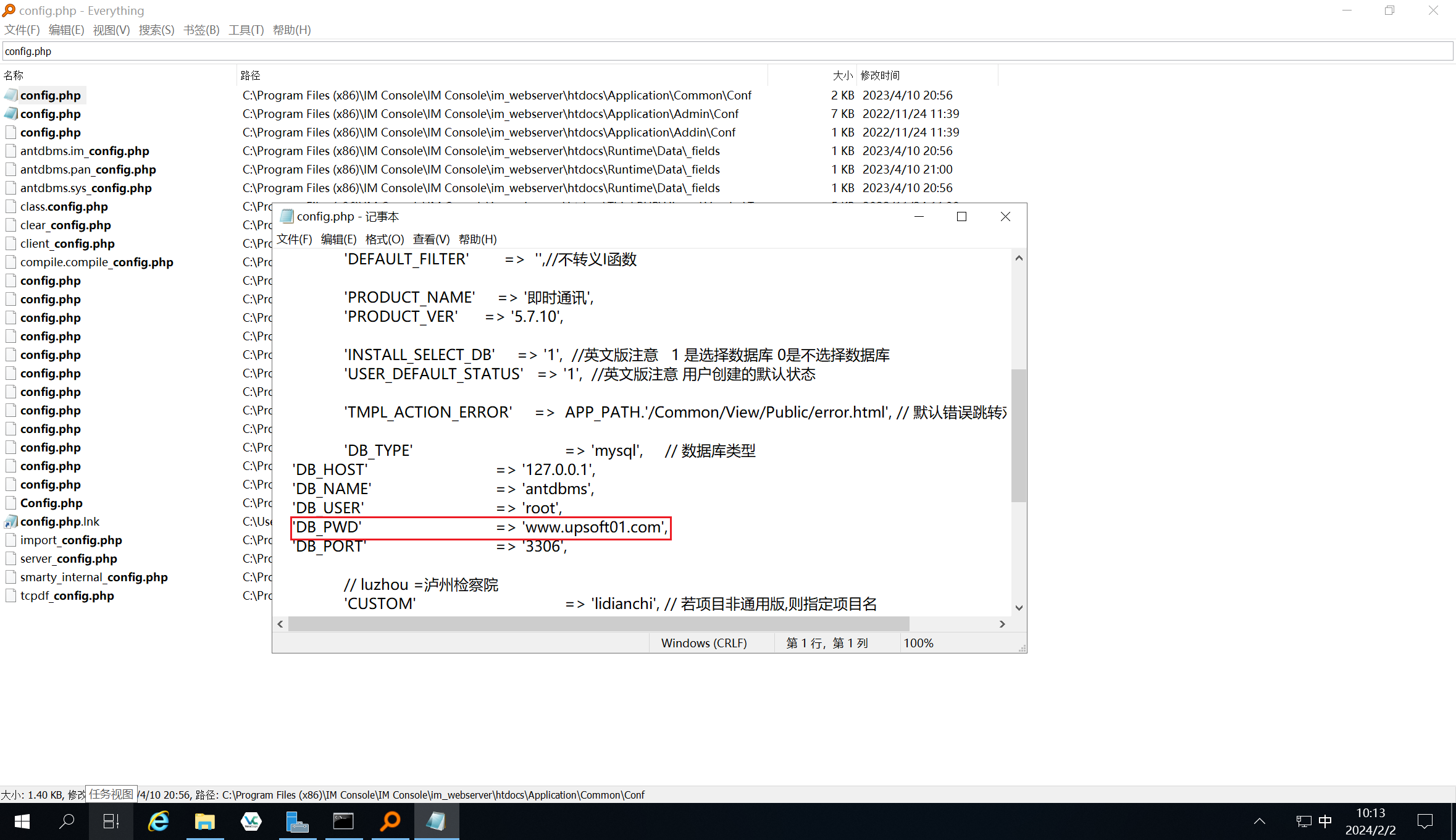

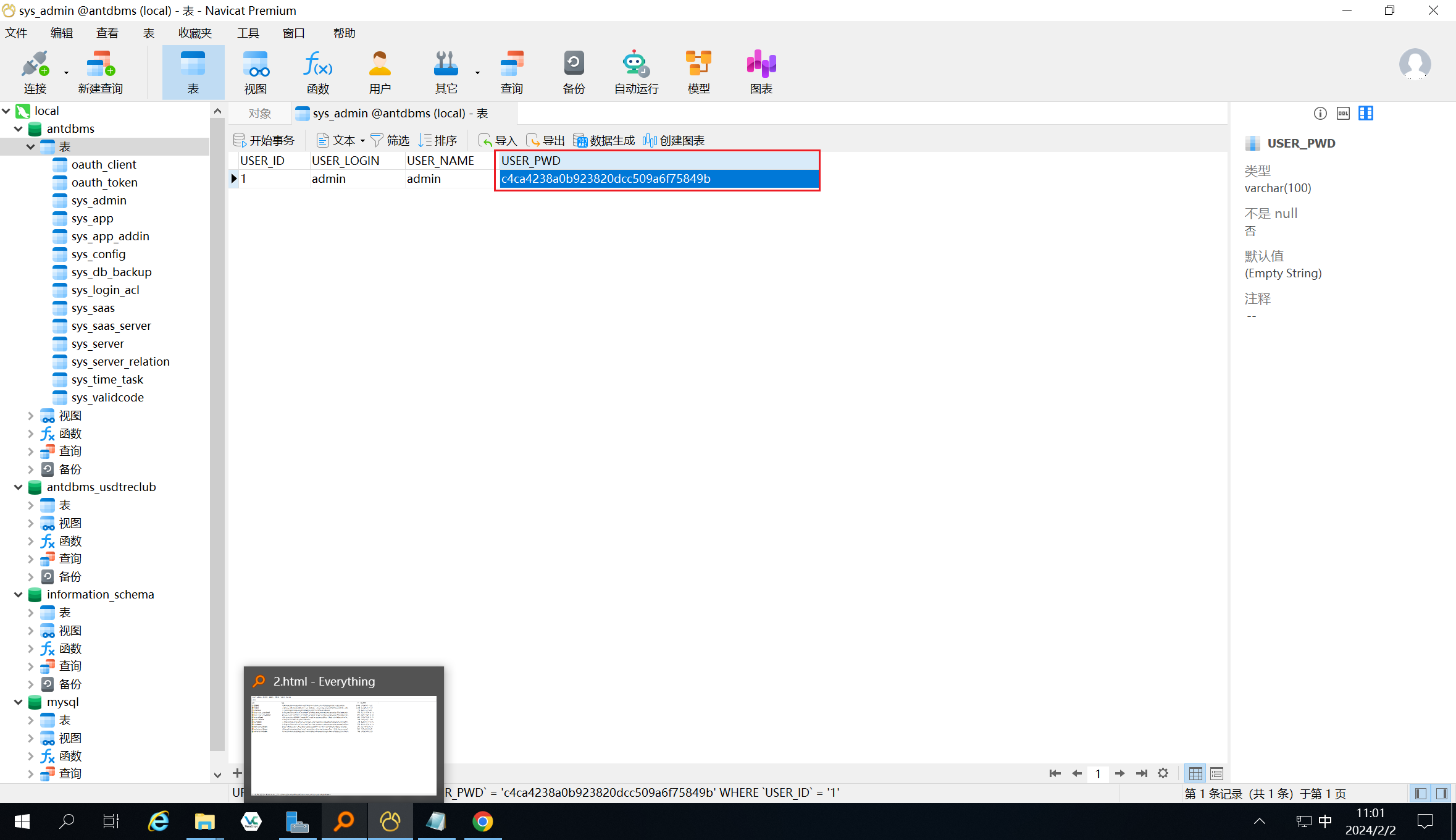

5、请给出该服务器MySQL数据库root账号的密码

everything找一下配置文件

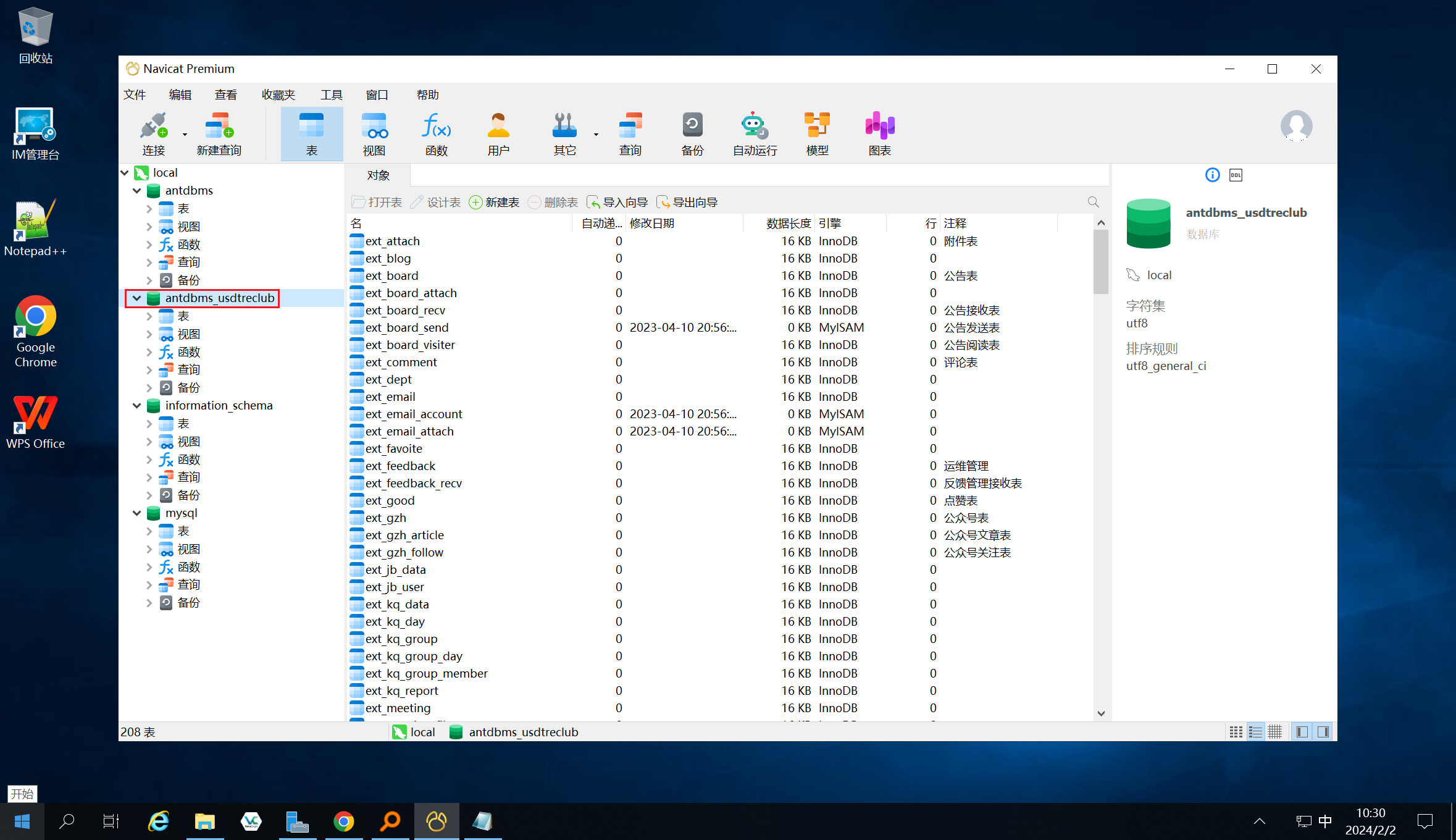

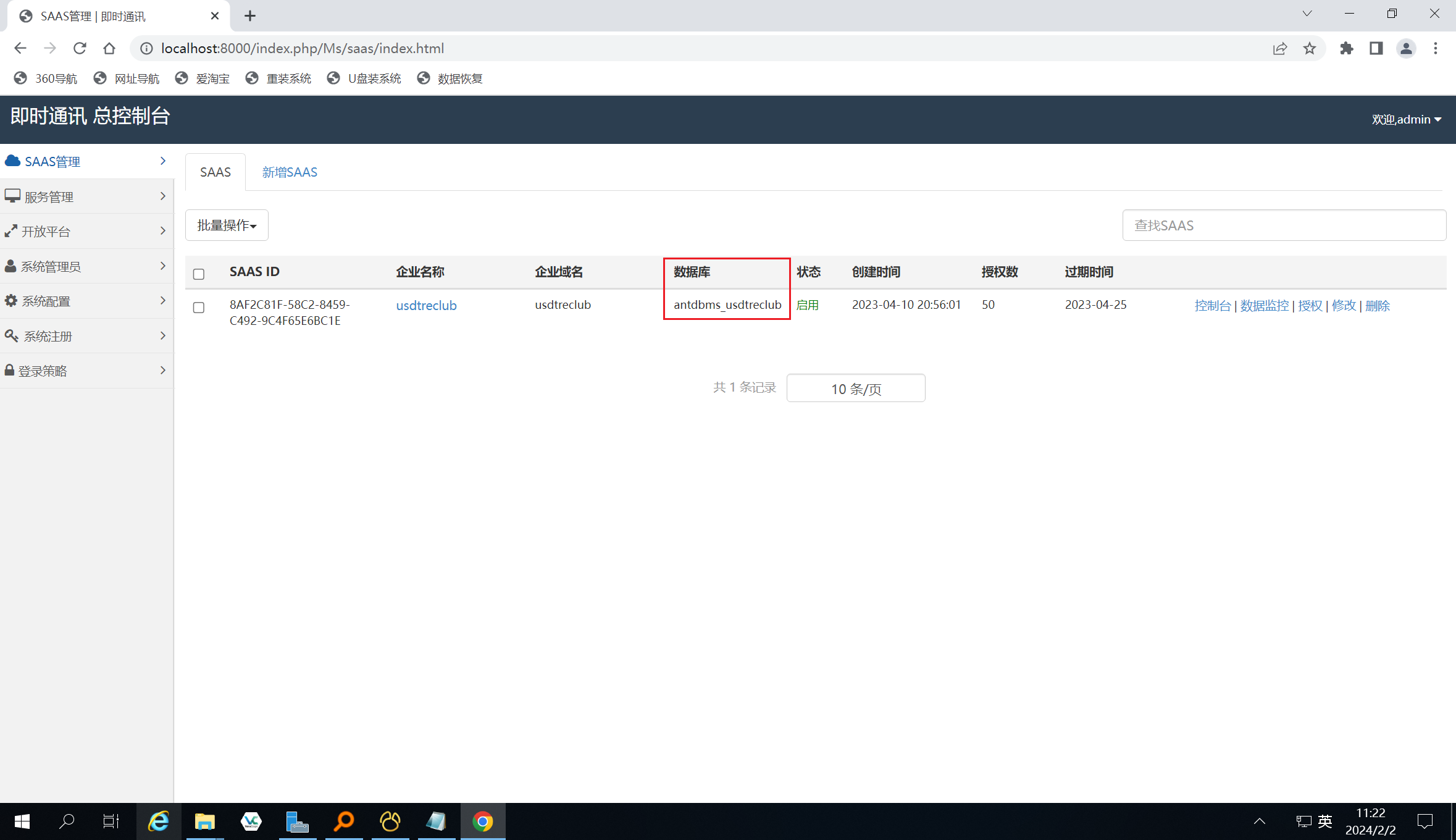

6、请给该IM服务器内当前企业所使用的数据库

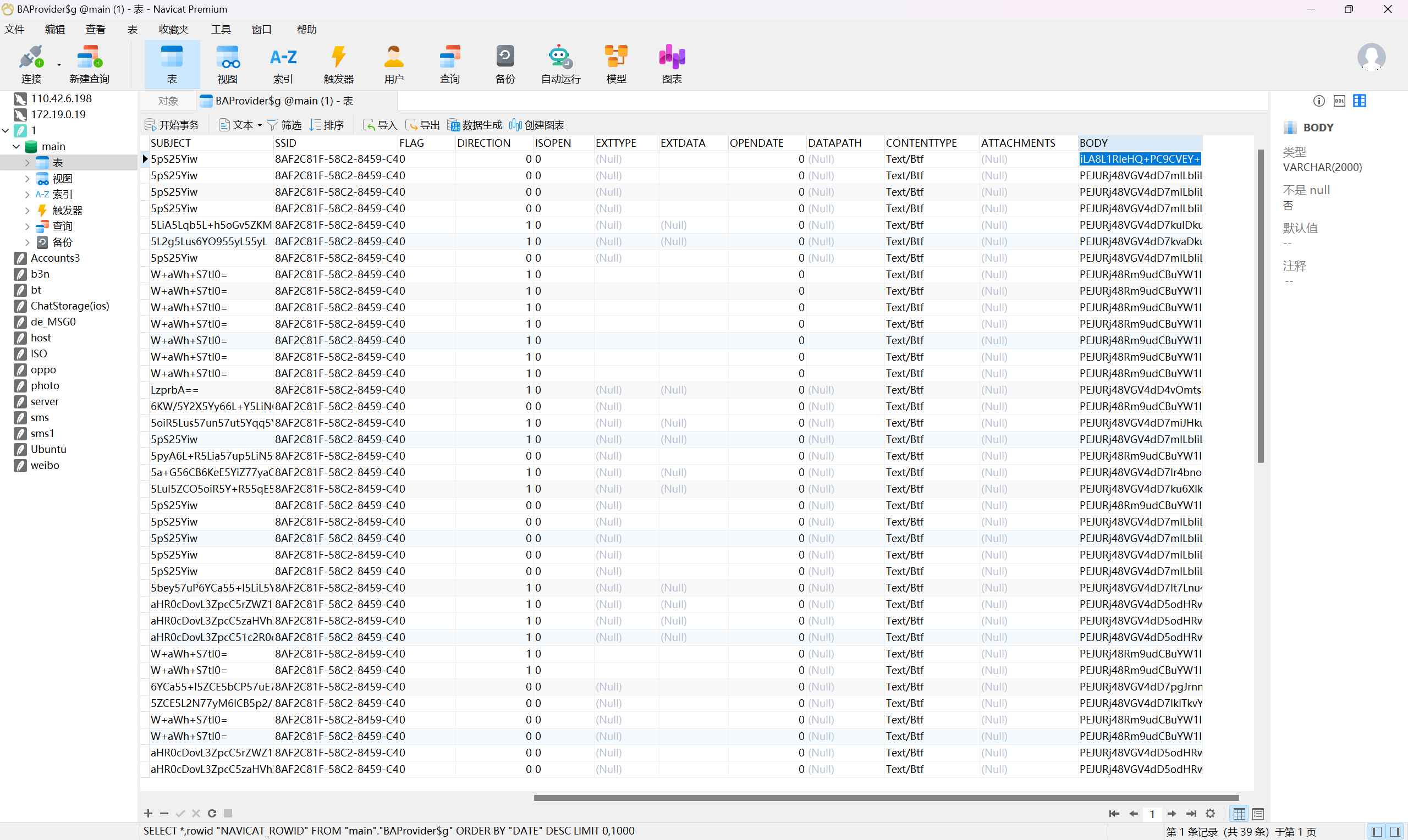

装个navicat可视化数据苦软件,用上题找到的密码打开本地的MySQL数据库看看

反正数据库在本地,直接将admin的密码改成自己的密码的md5

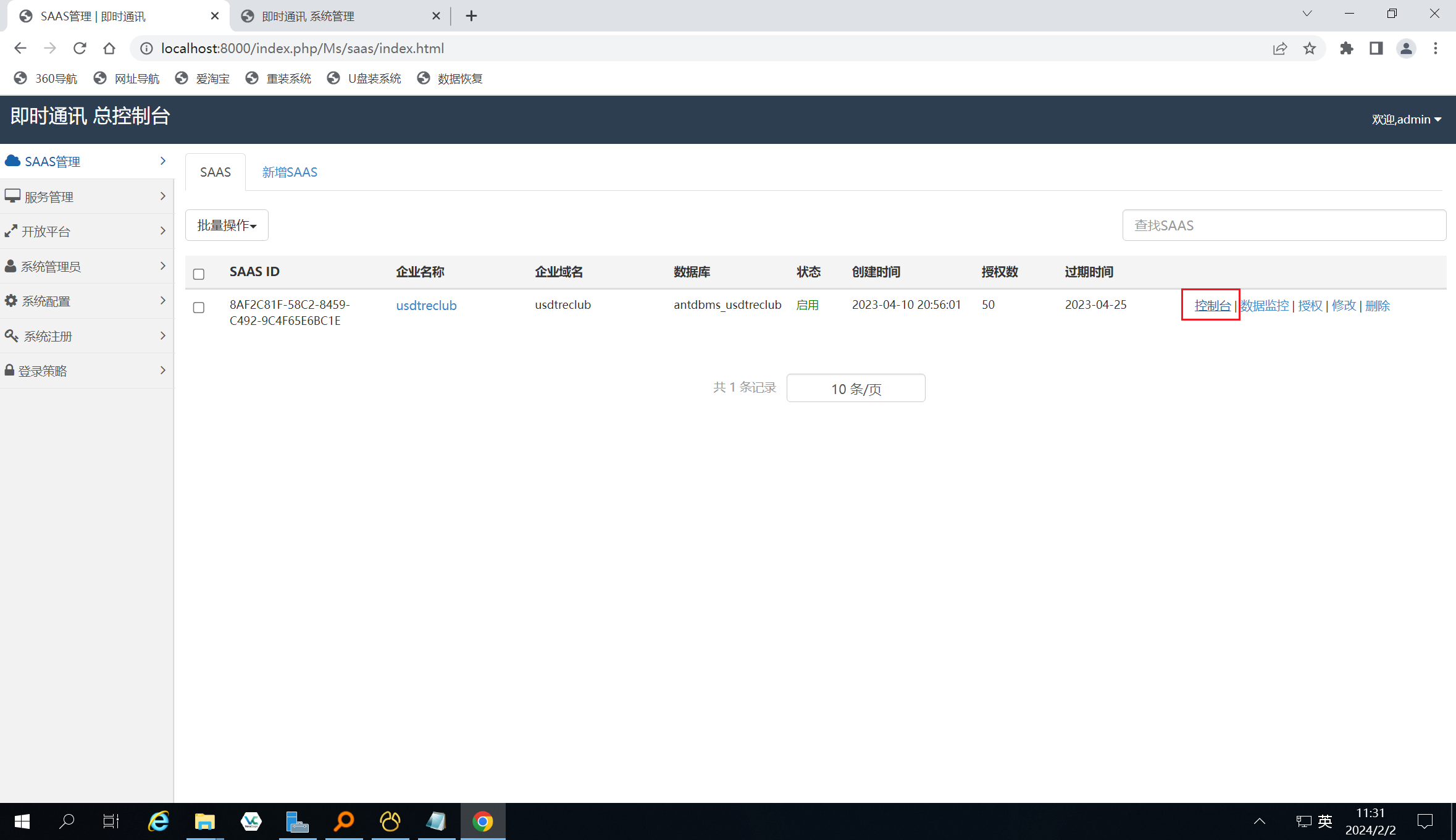

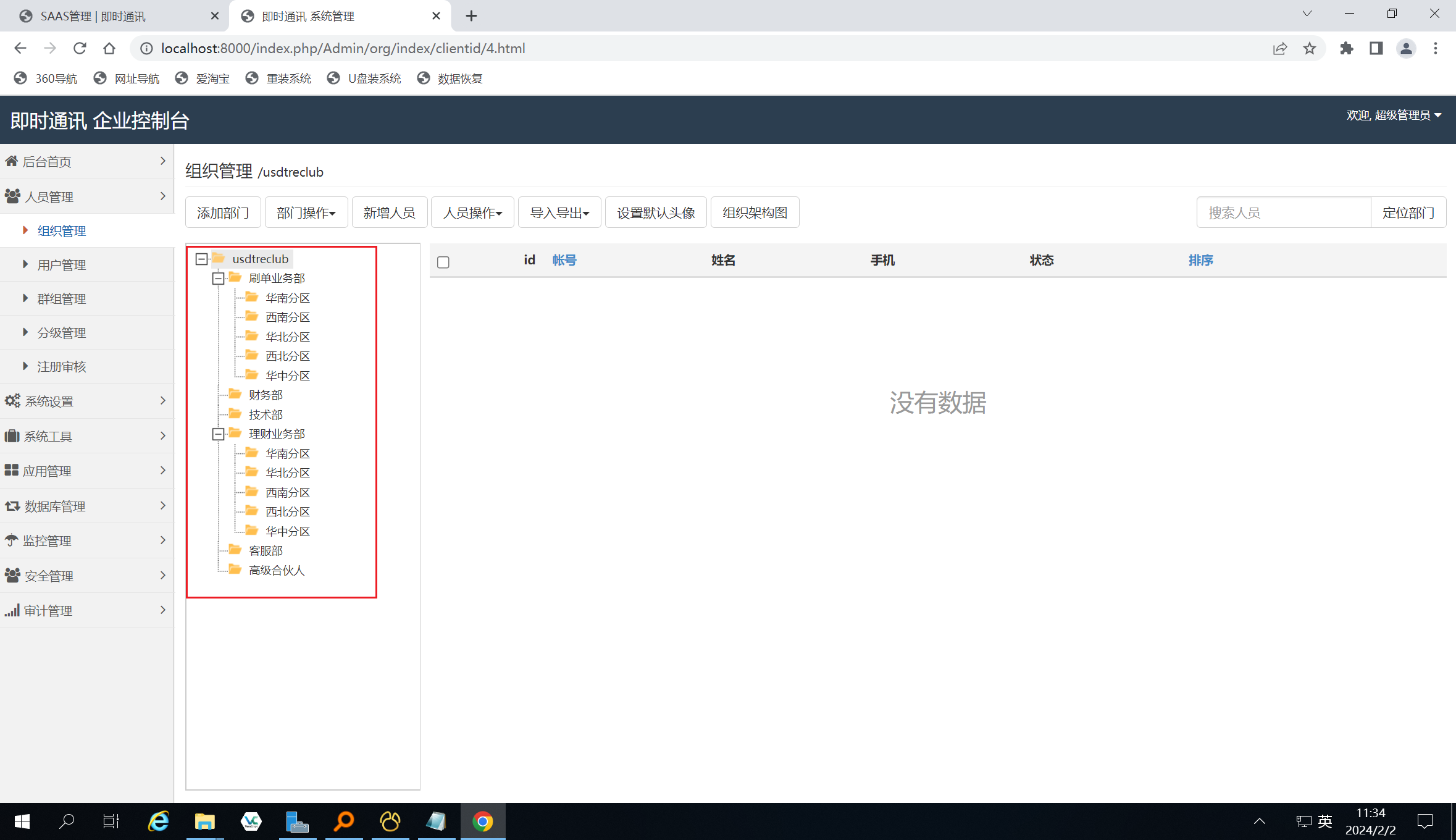

7、请给出该组织“usdtreclub”内共有多少个部门(不含分区)

点击控制台进入用户管理后台

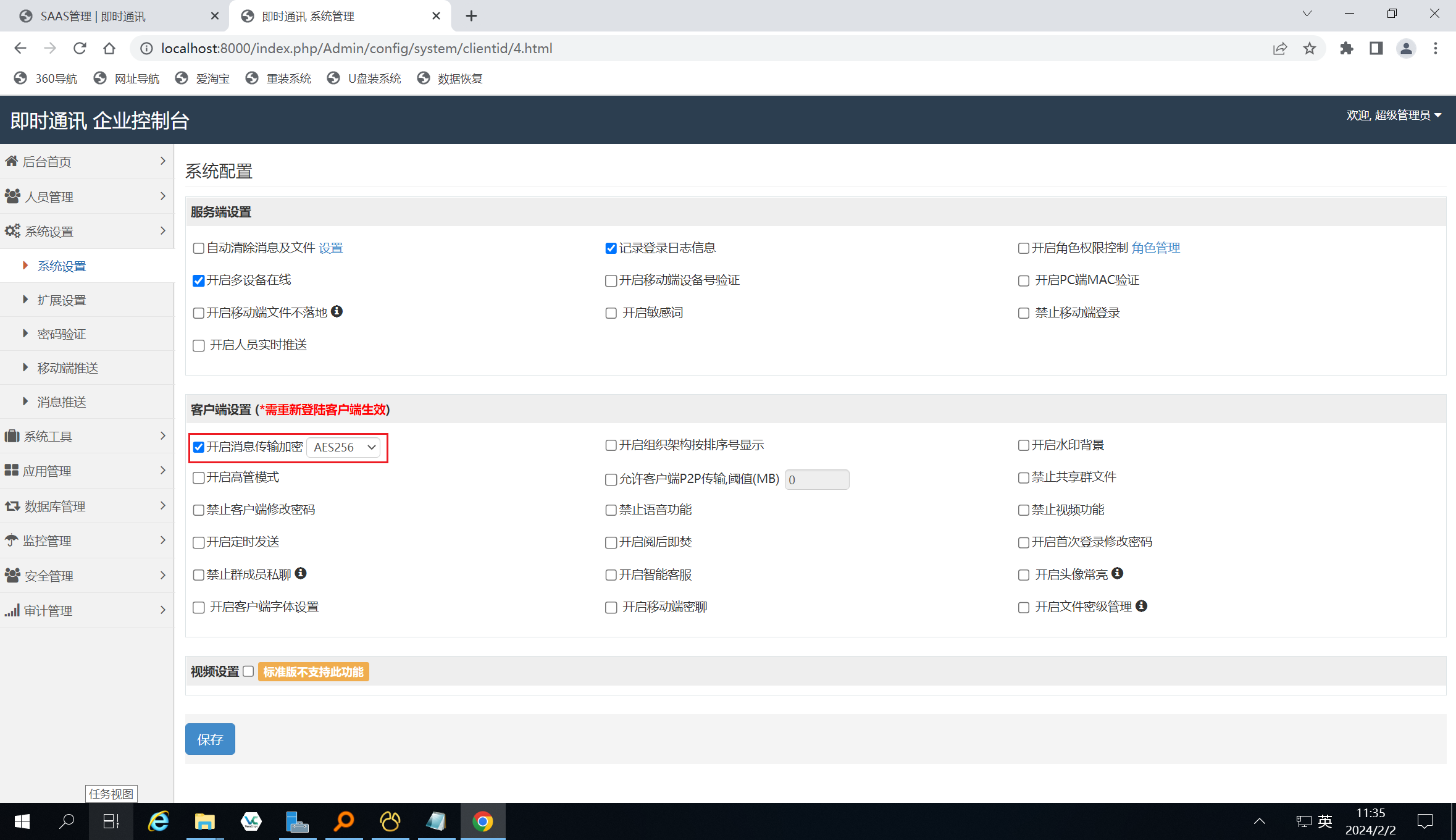

8、客户端消息传输采用哪种加密形式

在系统设置里

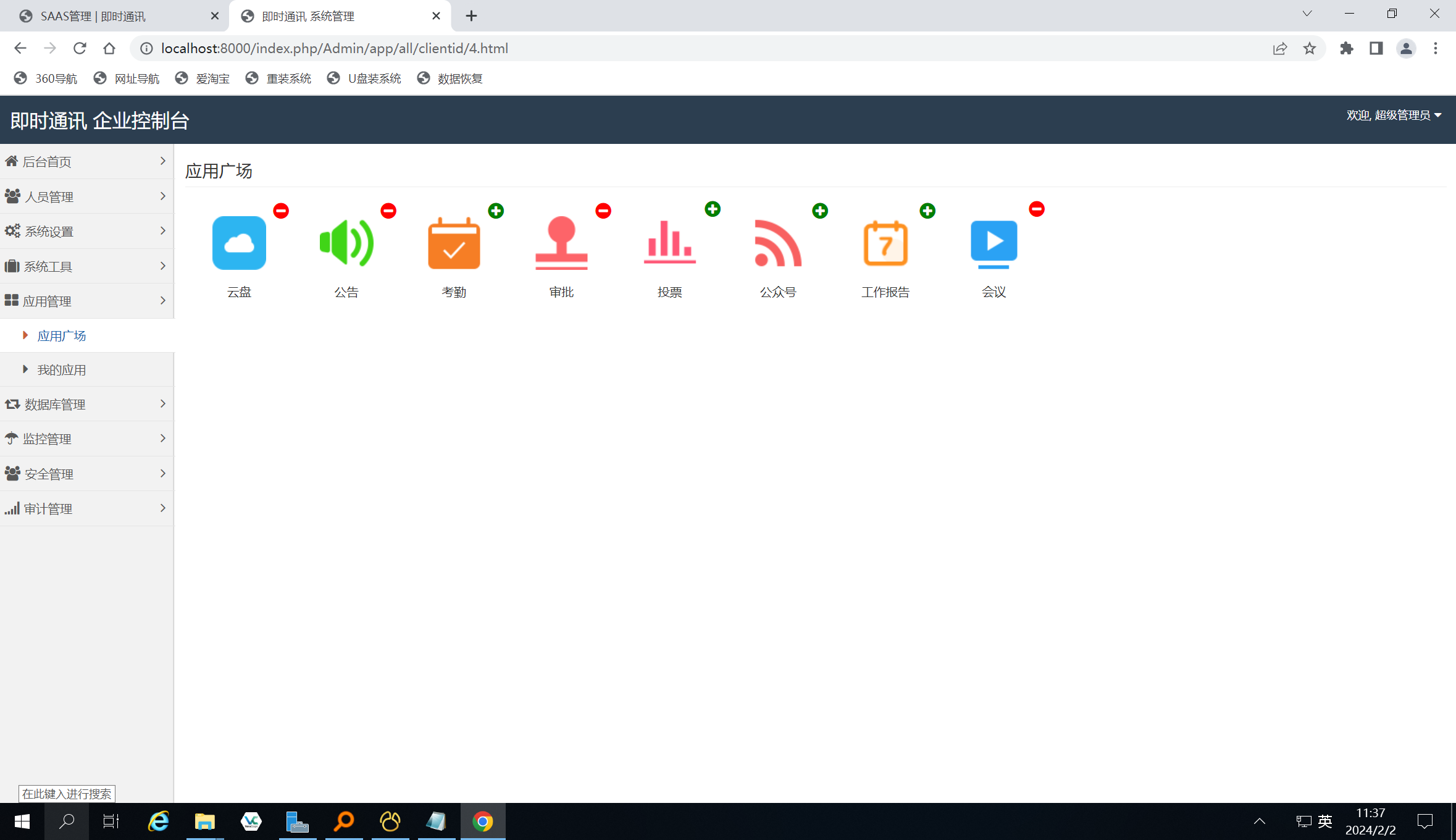

9、以下那个不是此系统提供的应用

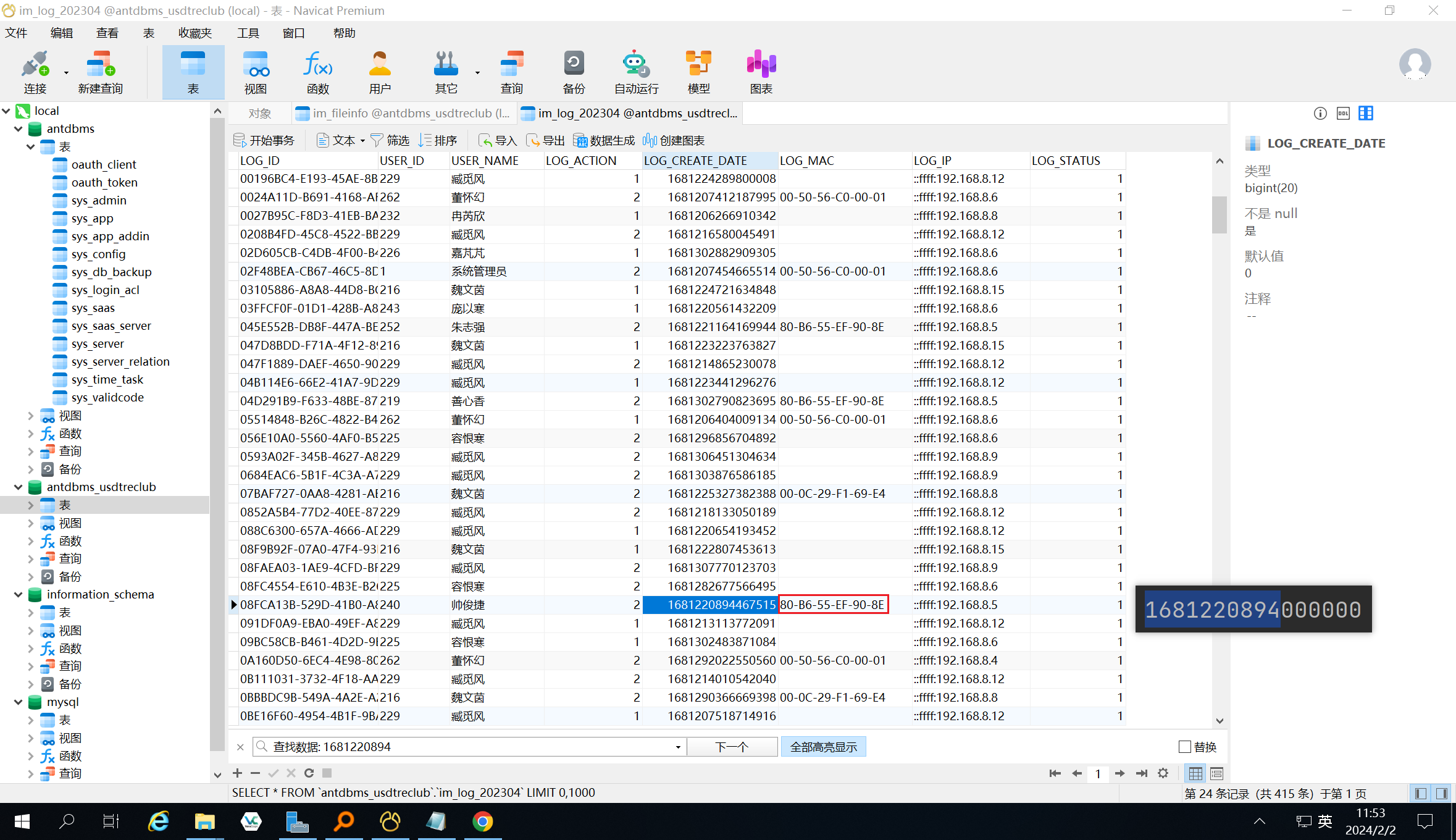

10、请给出“ 2023-04-11 21:48:14”登录成功此系统的用户设备MAC地址

16位是以微秒为单位进行计算的时间戳

1 | 时间戳到时间: |

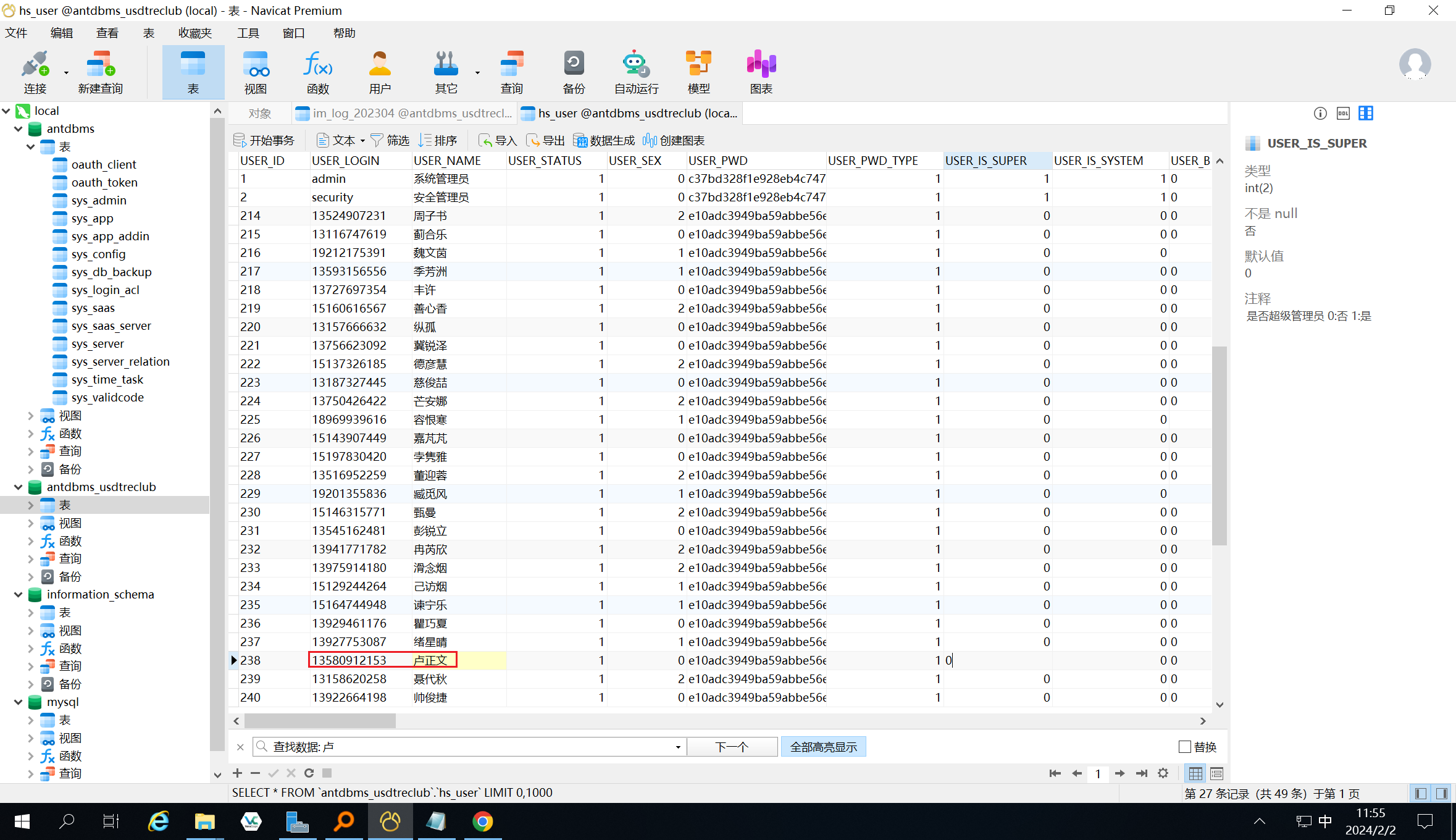

11、请给出用户“卢正文”的手机号码

服务器集群

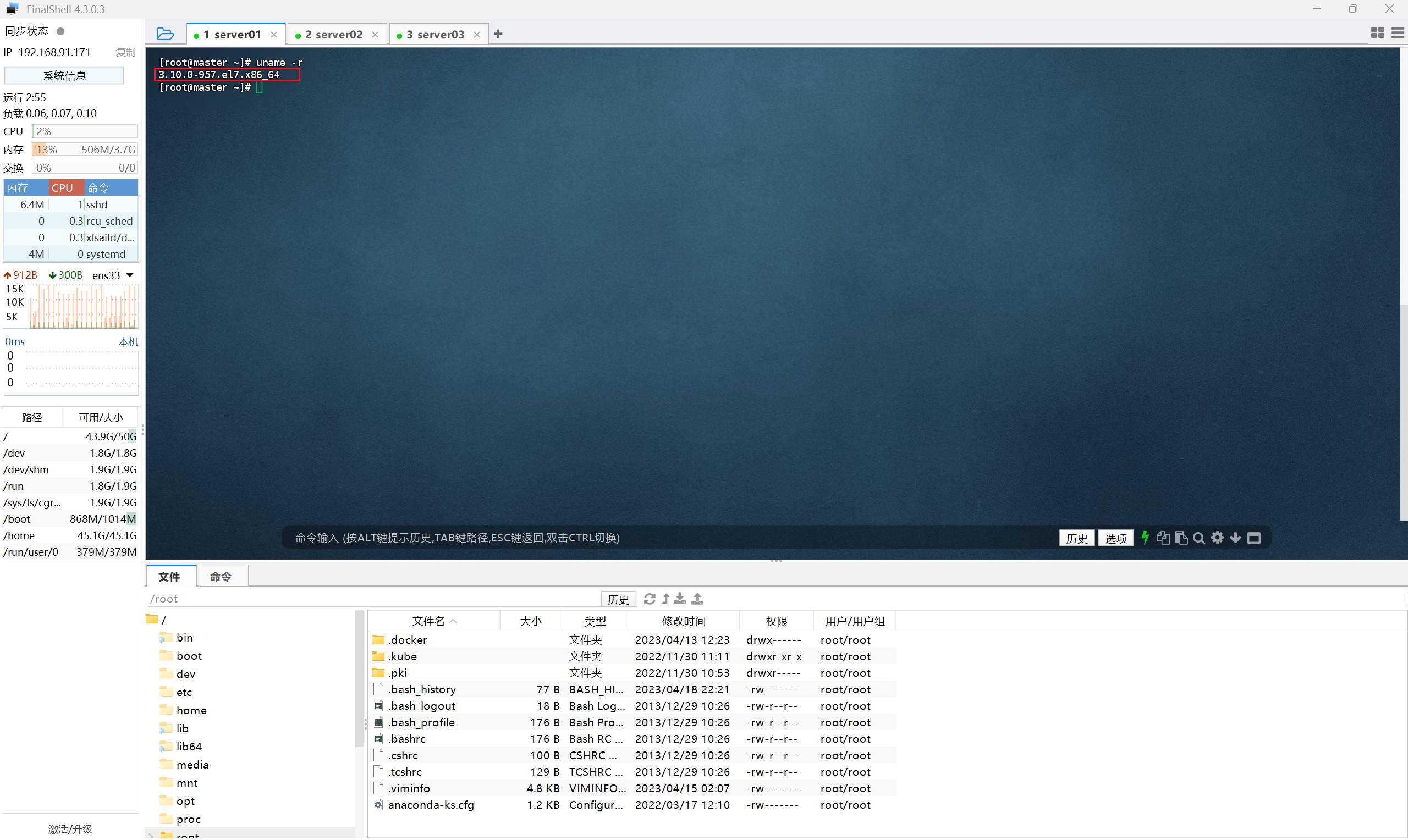

1、请给出集群master节点的内核版本

uname -r命令