2020长安杯电子数据取证

2020长安杯电子数据取证

案情简介

接群众举报,网站“www.kkzjc.com”可能涉嫌非法交易,警方调取了该网站的云服务器镜像(检材1.DD),请对检材1进行分析,获取证据,并根据线索解锁更多检材,深入挖掘出更多与案件有关的信息。

题目

第一部分

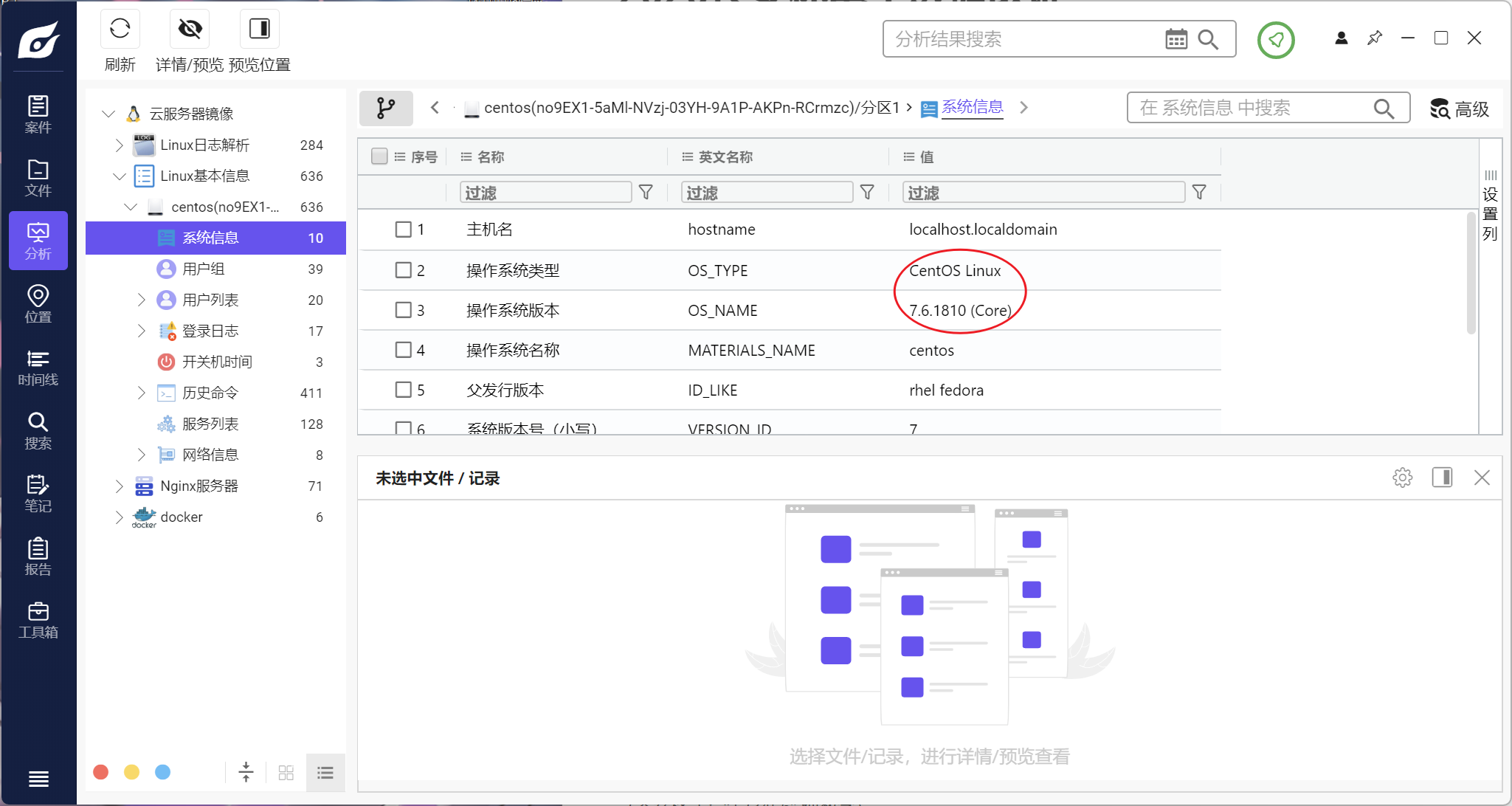

*****1.检材1的操作系统版本是(D)

- A. CentOS release 6.5 (Final)

- B. Ubuntu 16.04.3 LTS

- C. Debian GNU/Linux 7.8 (wheezy)

- D. CentOS Linux release 7.6.1810 (Core)

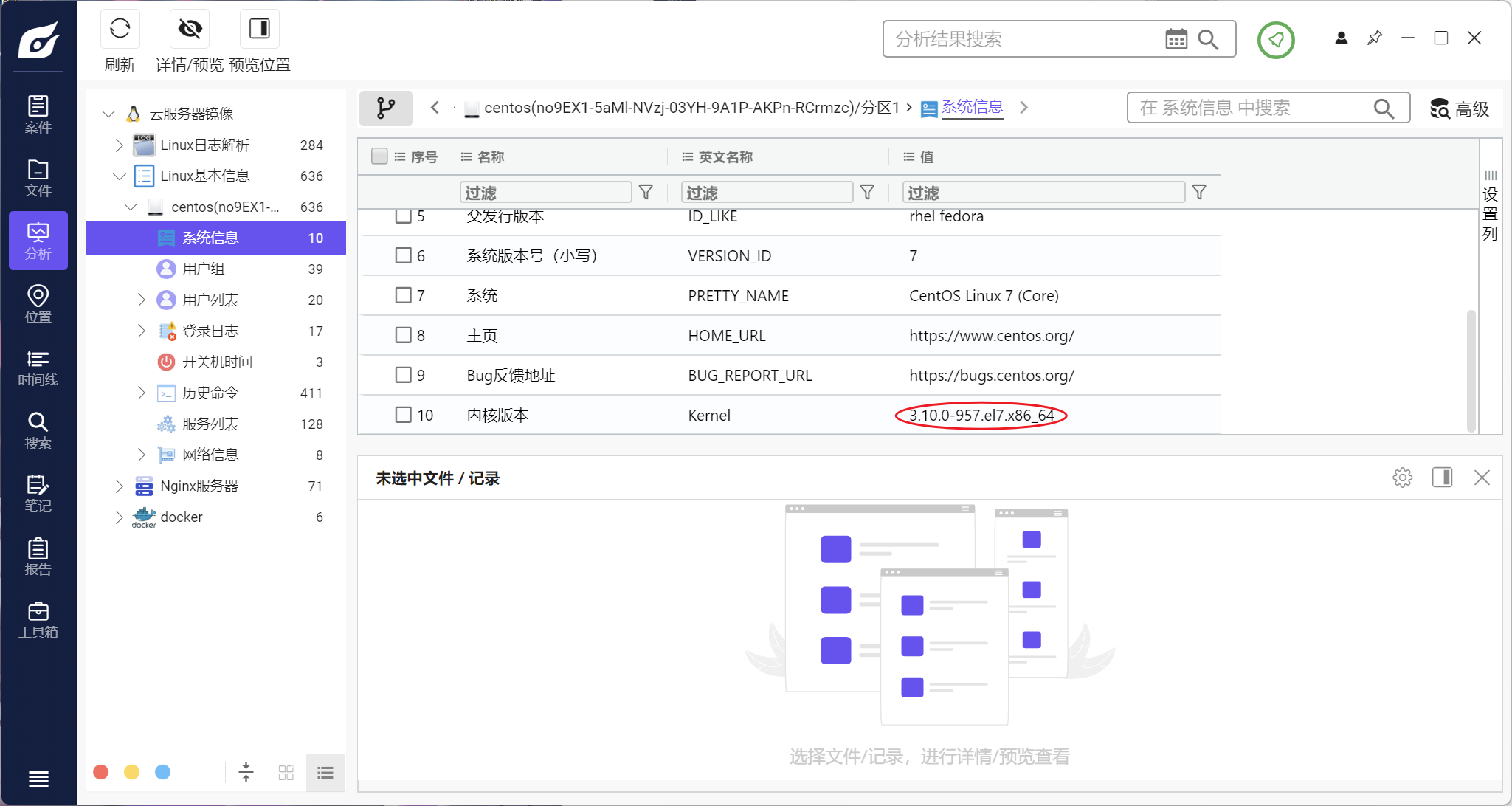

*****2.检材1中,操作系统的内核版本是(3.10.0)(答案格式:“1.2.34”数字和半角符号)

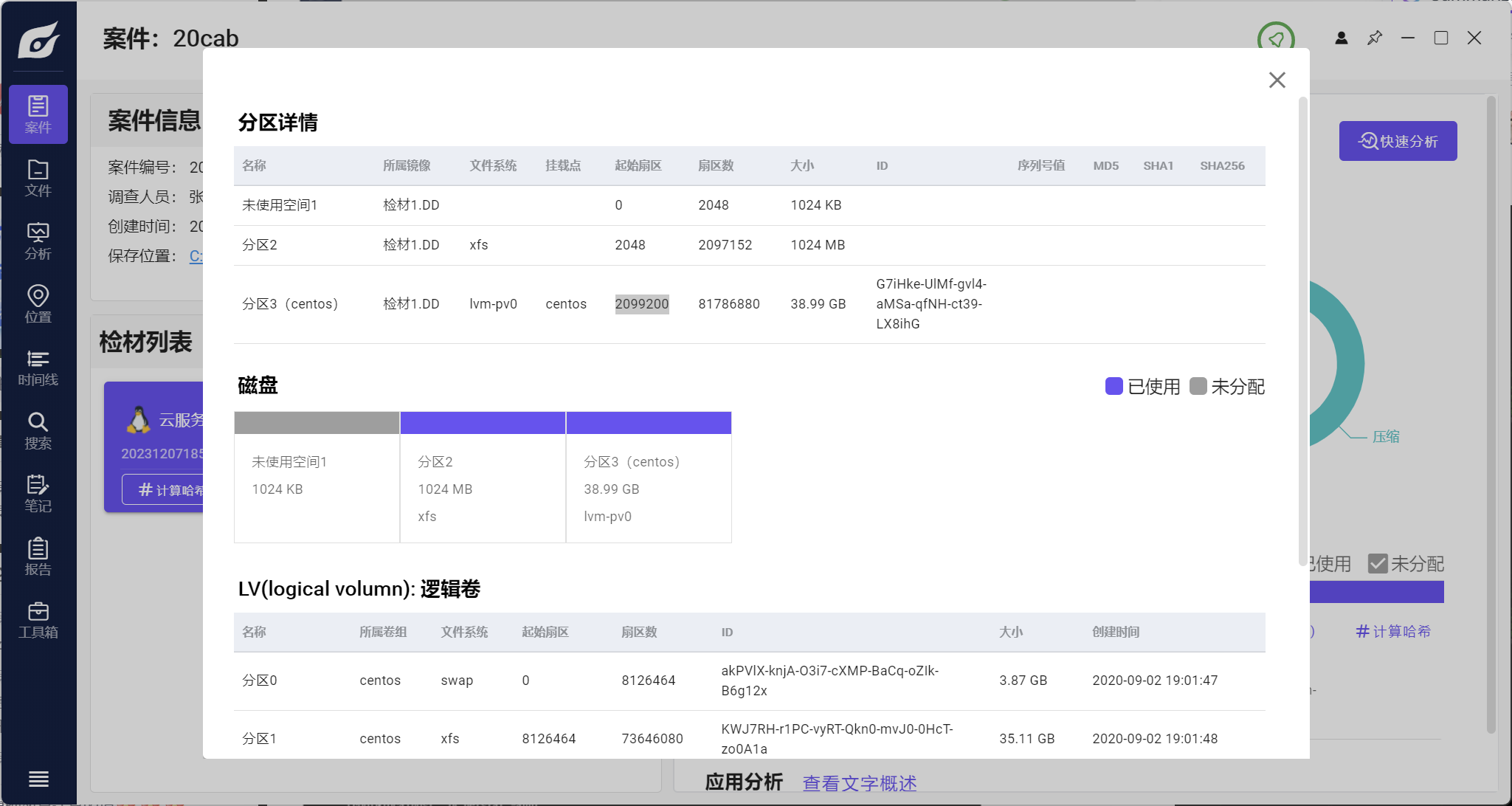

*****3.检材1中磁盘包含一个LVM逻辑卷,该 LVM 开始的逻辑区块地址(LBA)是(2099200)(答案格式:“12345678”纯数字)

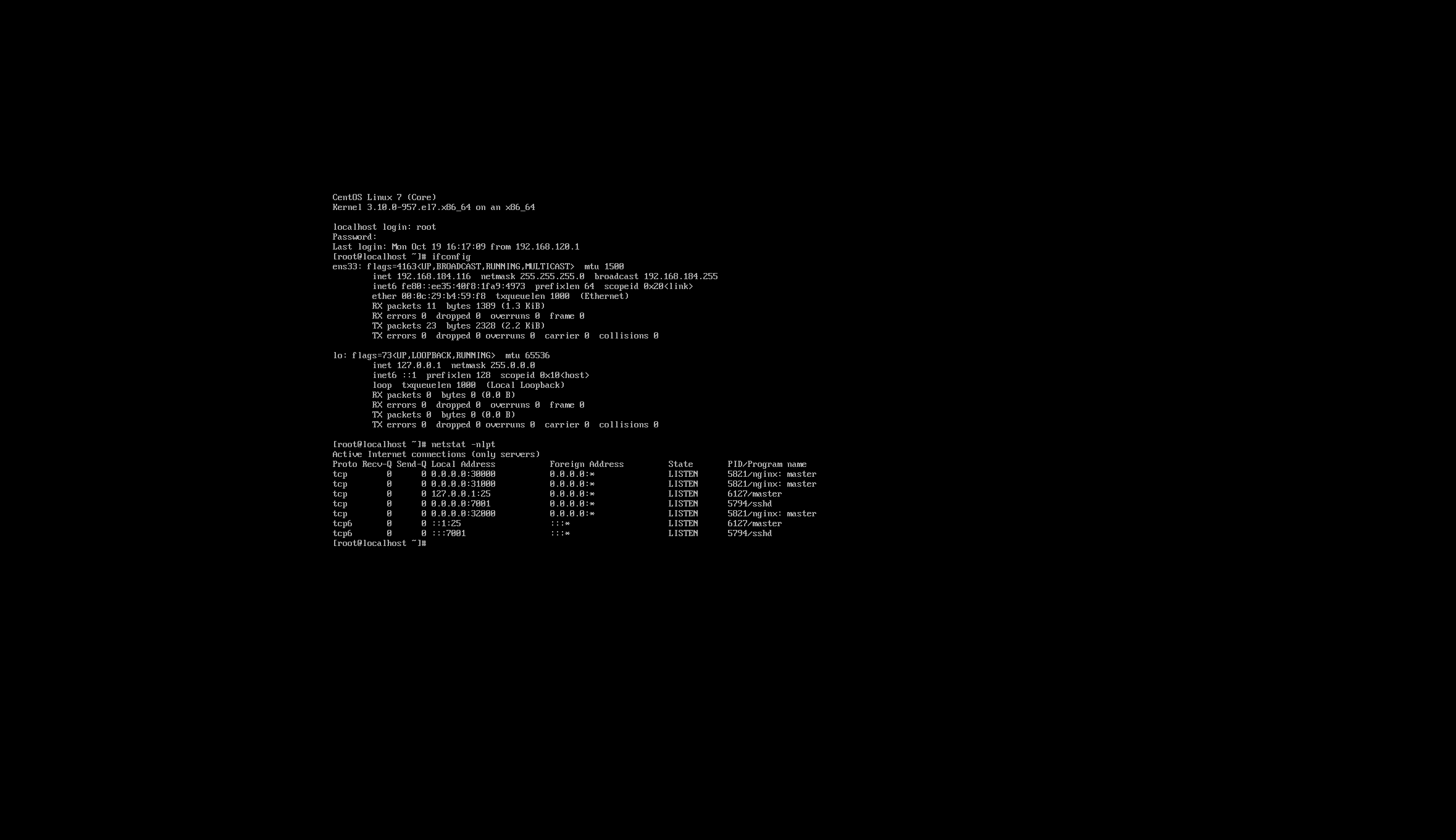

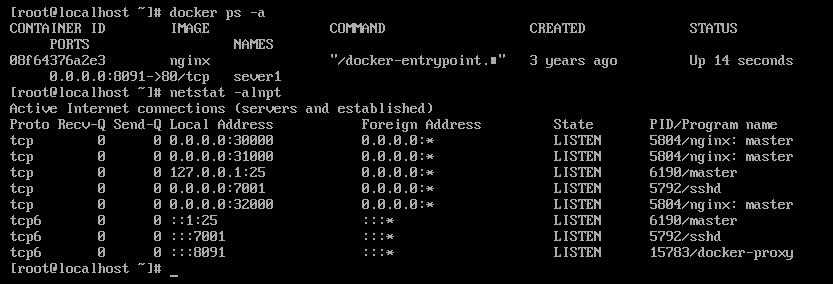

*****4.检材 1 中网站“www.kkzjc.com”对应的 Web 服务对外开放的端口是(31000)(答案格式:“123456” 纯数字)

利用火眼仿真,将服务器仿真起来

用”netstat -lnpt”查询端口开放情况

发现30000、32000、31000端口都用作/nginx:master

打开网探连接服务器(注意:ssh端口为7001)

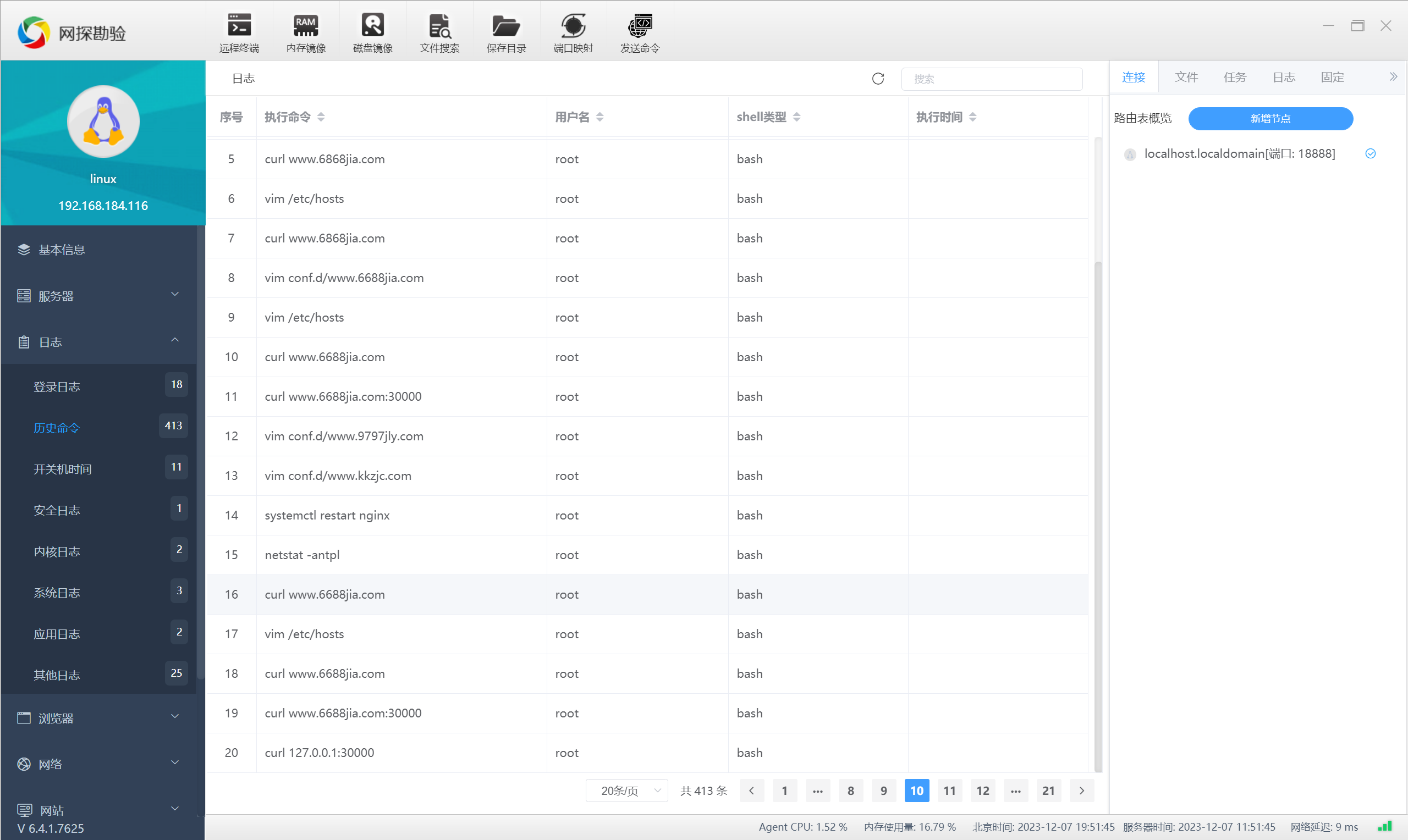

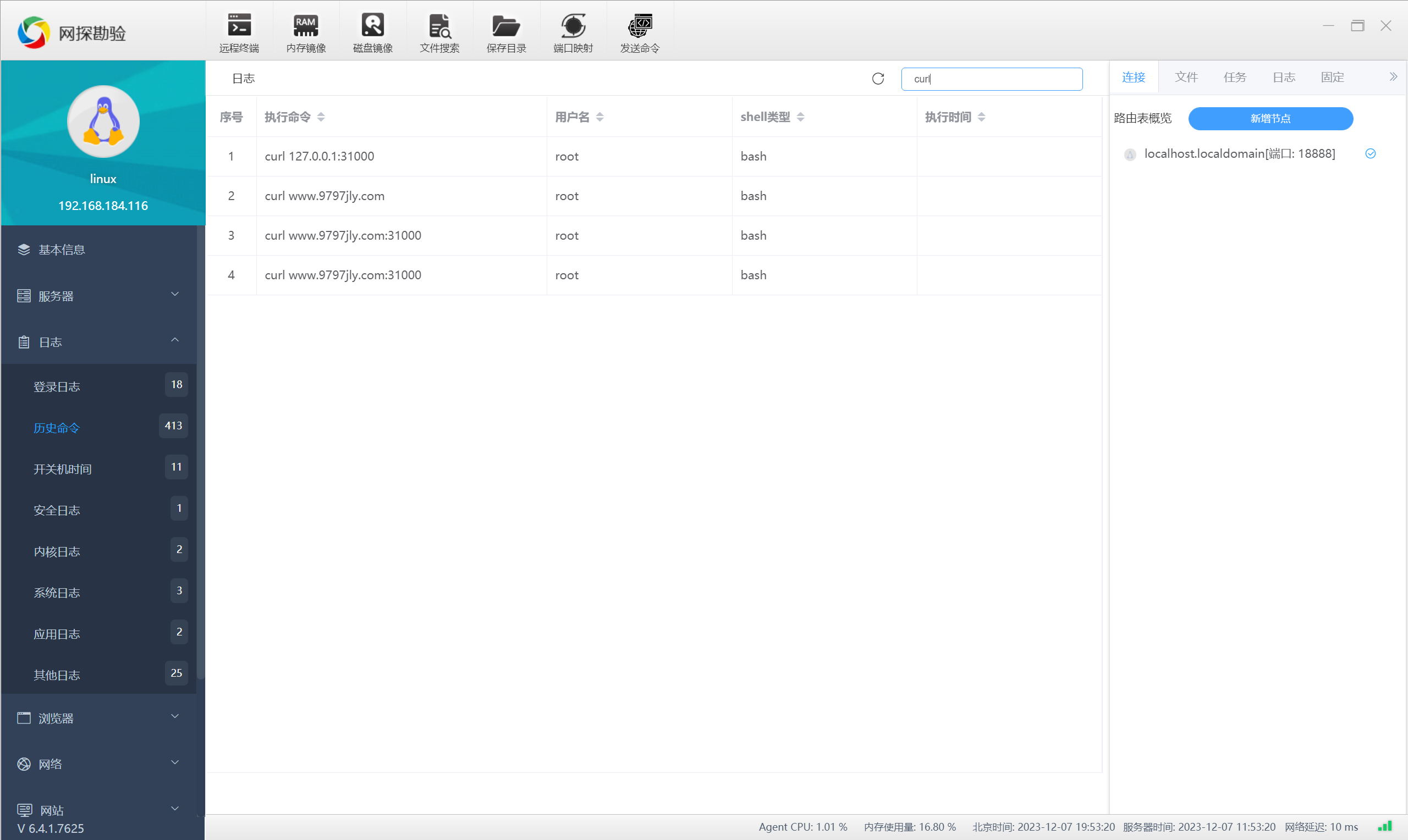

过一遍历史命令可以看到curl连接命令搜索一下相关命令

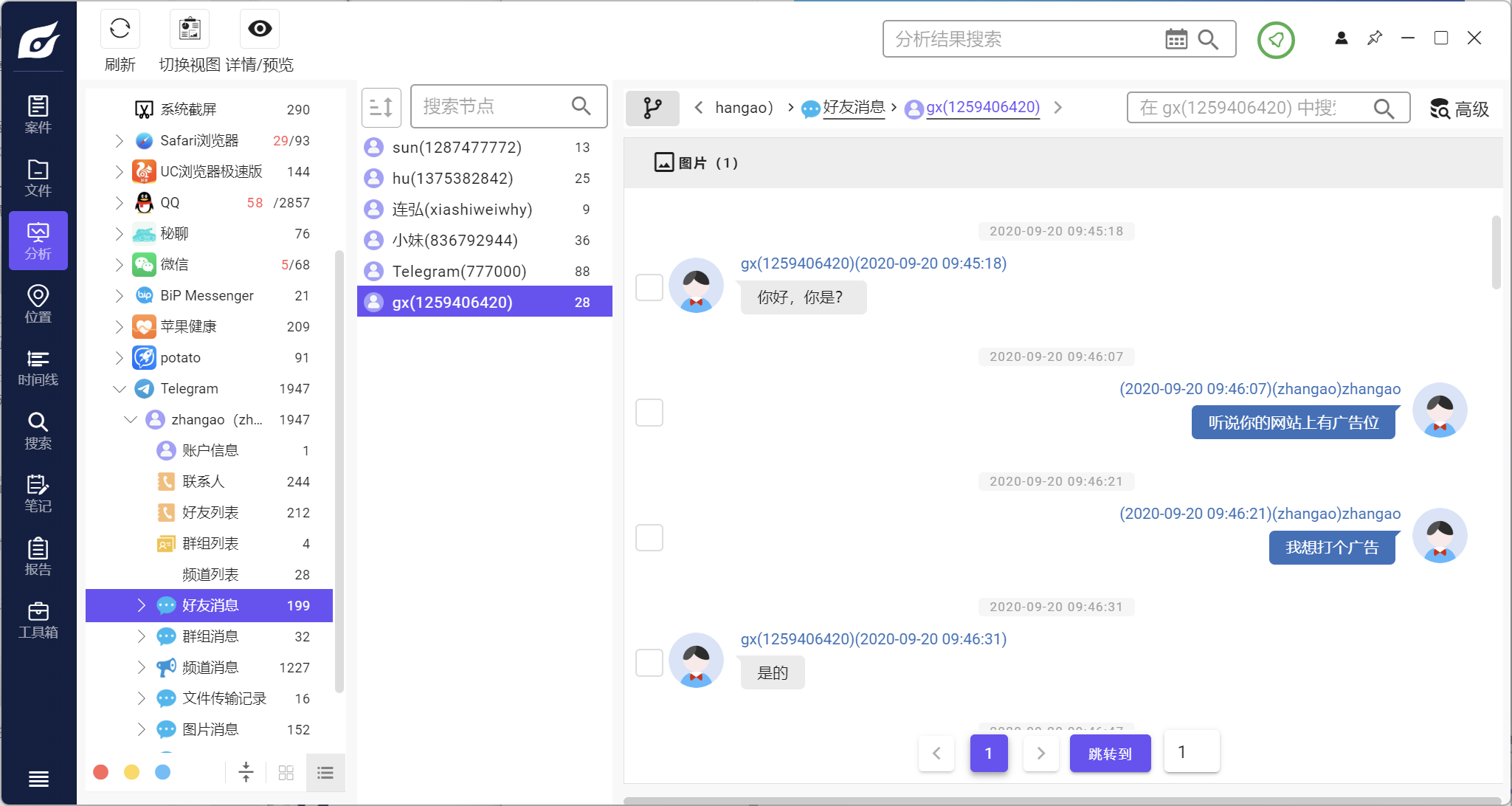

找到Web 服务对外开放的端口

*****5.

检材 1 所在的服务器共绑定了()个对外开放的域名

(答案格式:“123” 纯数字)

找服务器绑定对外开放域名应查看nginx配置文件:/etc/nginx/nginx.conf

配置文件中没有,查看关联文件:

绑定了三个域名

*****6.检材 1 所在的服务器的原始 IP 地址是()(答案格式:“172.172.172.172” 半角符号)

*****7.嫌疑人曾经远程登录过检材 1 所在的服务器,分析并找出其登录使用的 IP 地址是()(并使用该地址解压检材 2)答案格式:“172.172.172.172” 半角符号)

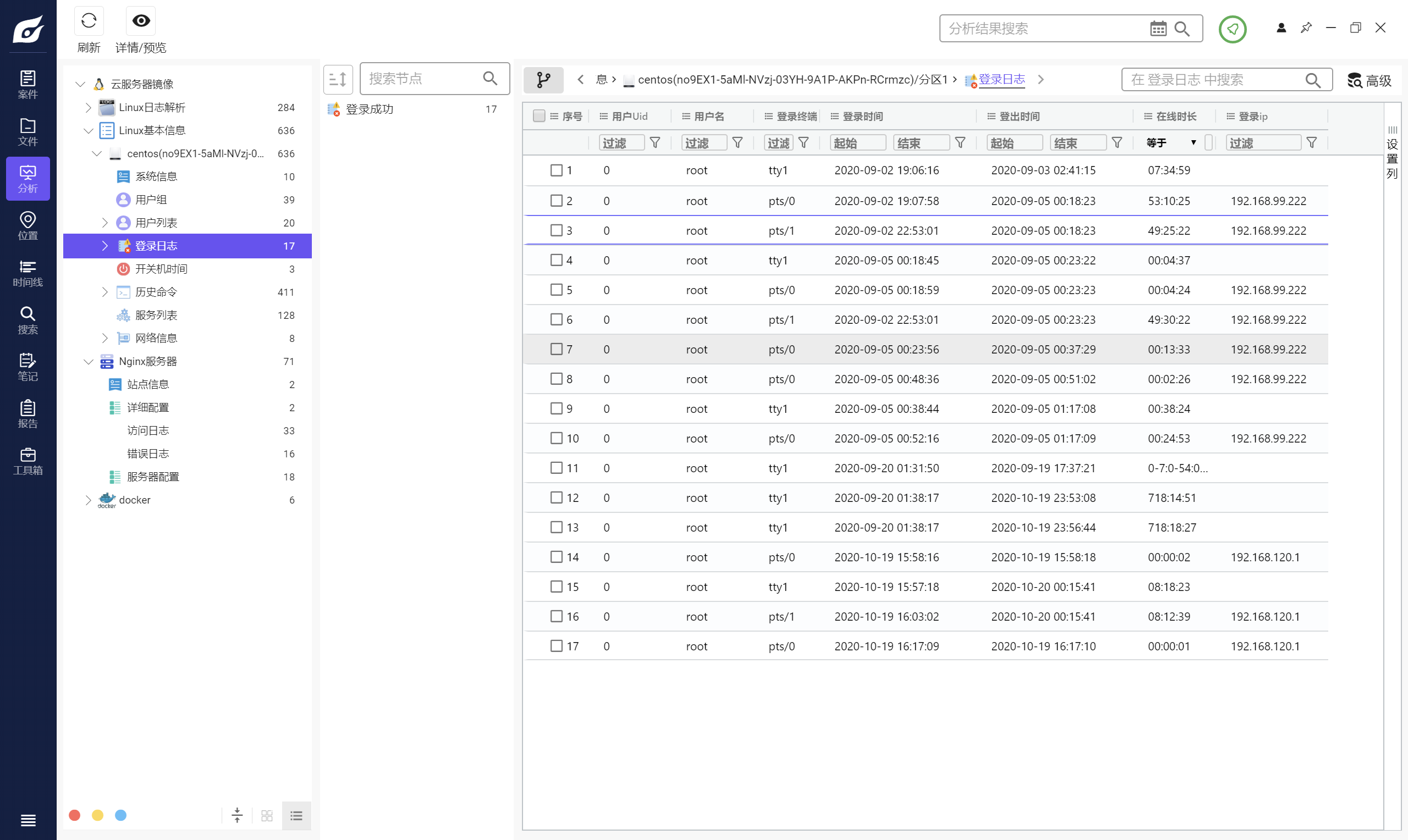

查看登录日志

*****8.检材 1 所在的服务器,其主要功能之一为反向代理。找出“www.kkzjc.com”转发的后台网站所使用的 IP 地址(192.168.1.176)(并用该 IP 地址解压检材 3)(答案格式:“172.172.172.172” 半角符号)

查看相关配置发现有8091端口,但是netstat命令没有看到,说明相关服务没开起来

开启docker后看到8091端口

进入docker容器内部查看历史记录

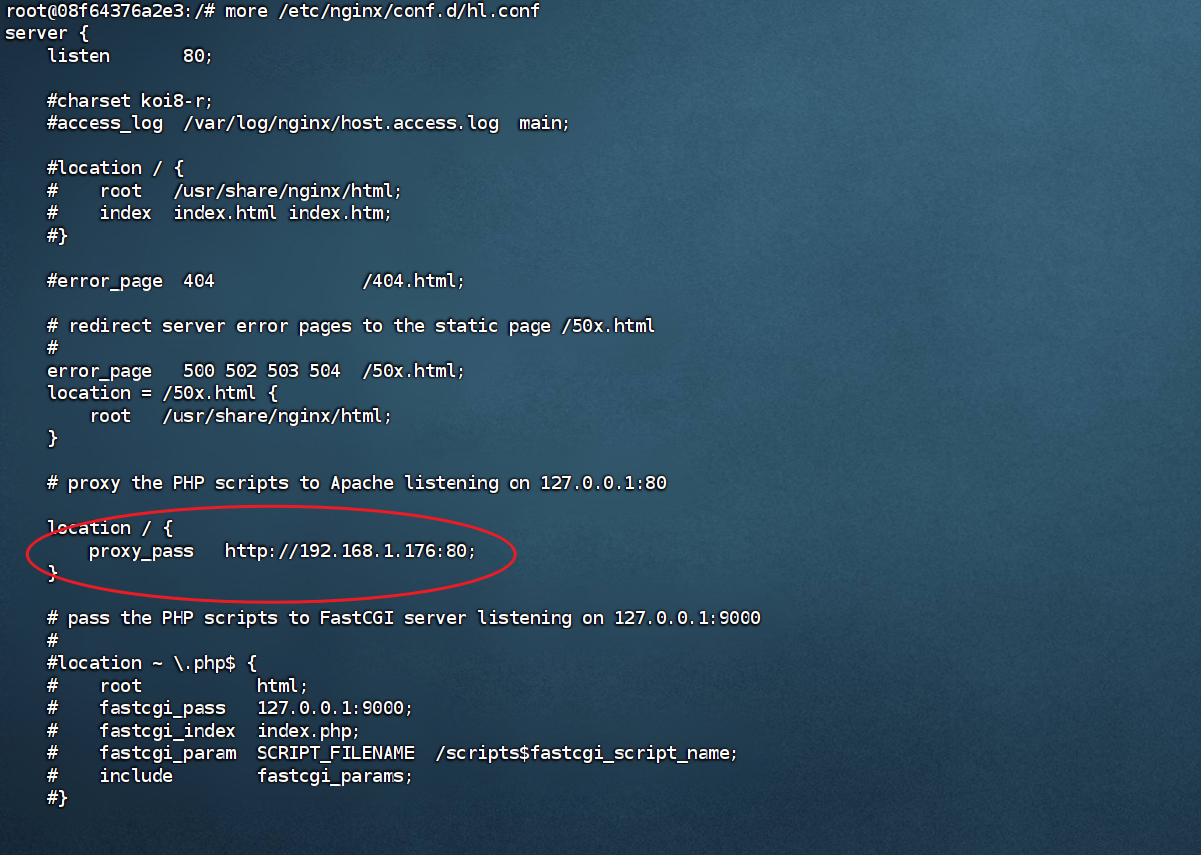

根据历史命令查看hl.conf文件,得到IP

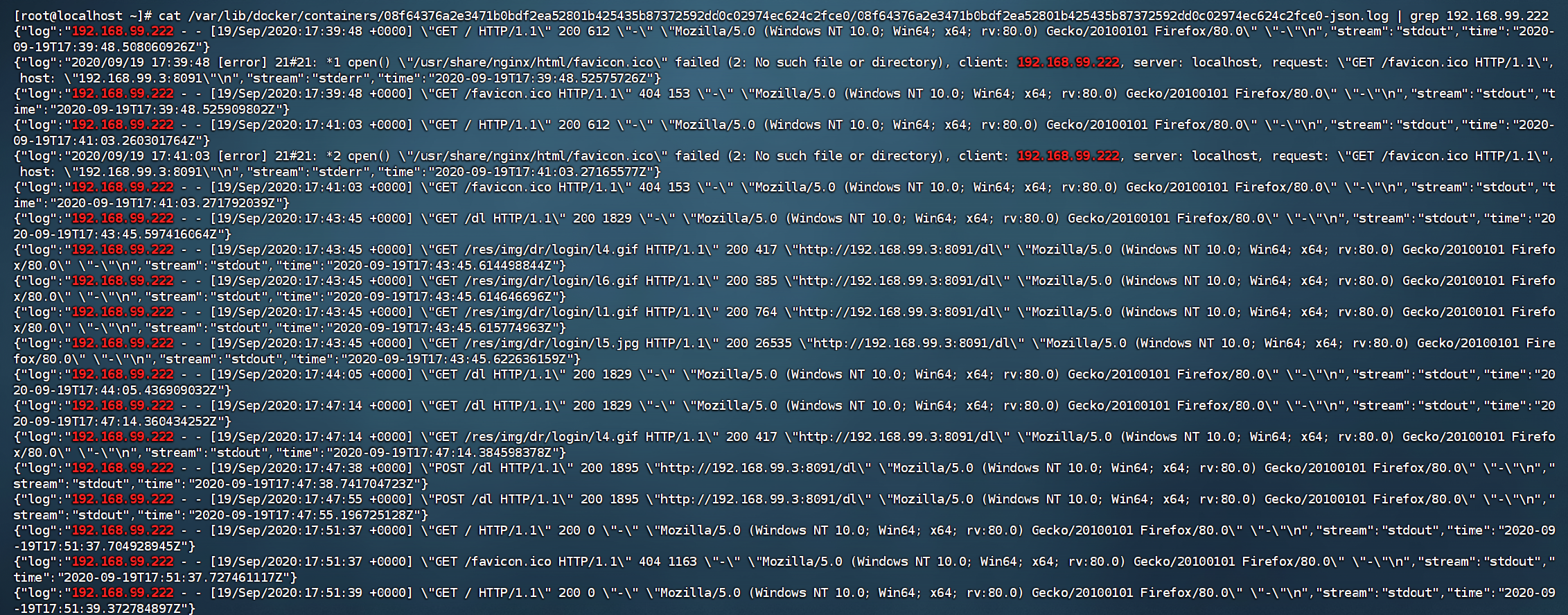

*****9.嫌疑人曾经从题 7 的 IP 地址,通过 WEB 方式远程访问过网站,统计出检材 1 中该IP 出现的次数为(18)(答案格式:“888” 纯数字)

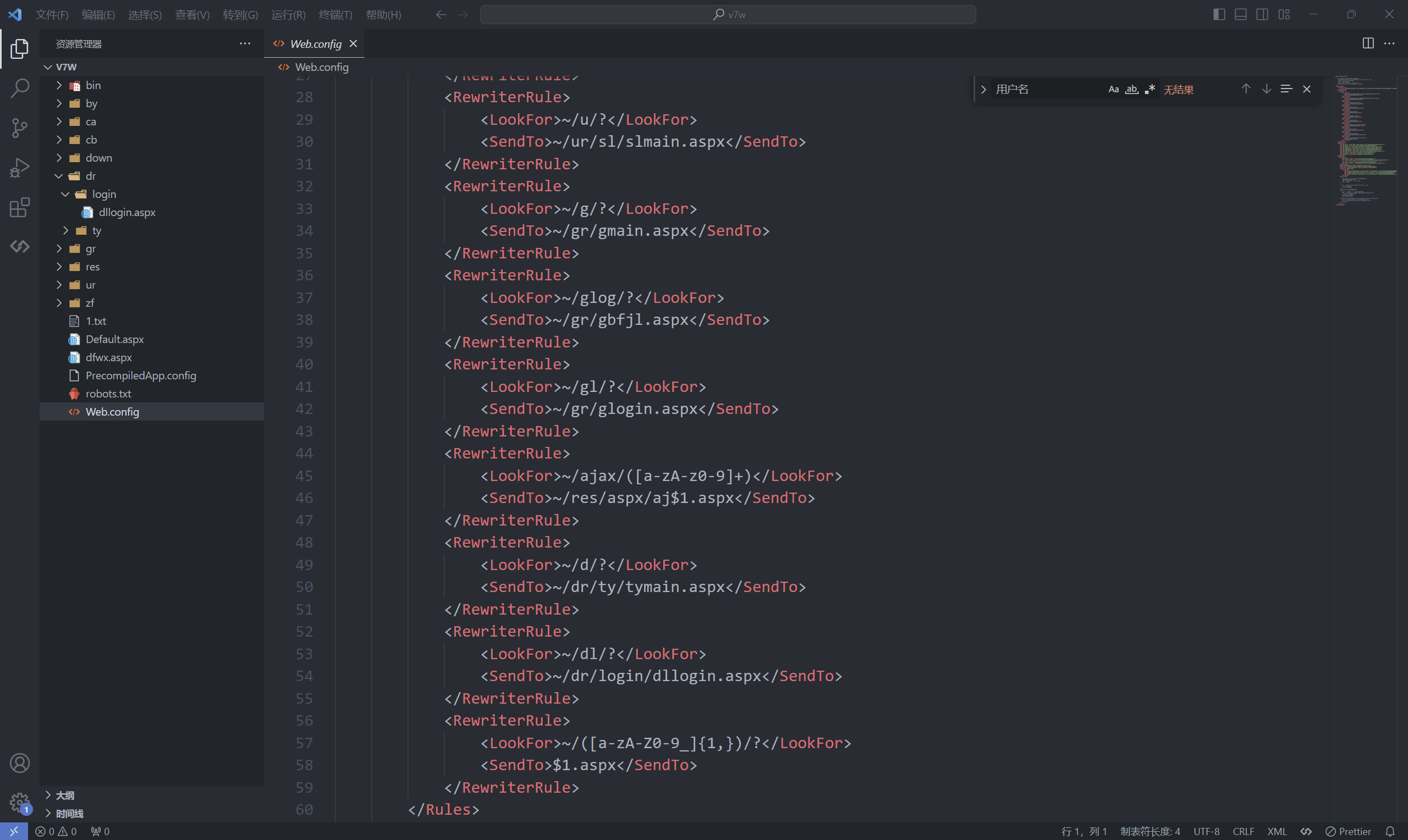

查看docker登录log,共18次

第二部分

*****10.检材 2 的原始磁盘 SHA256 值为(2D926D5E1CFE27553AE59B6152E038560D64E7837ECCAD30F2FBAD5052FABF37)(答案格式:“abcdefg” 不区分大小写)

原始文件和原始磁盘的SHA256不一样,注意审题

*****11.检材 2 所在计算机的 OS 内部版本号是()(答案格式:“12345.7895” 半角符号)

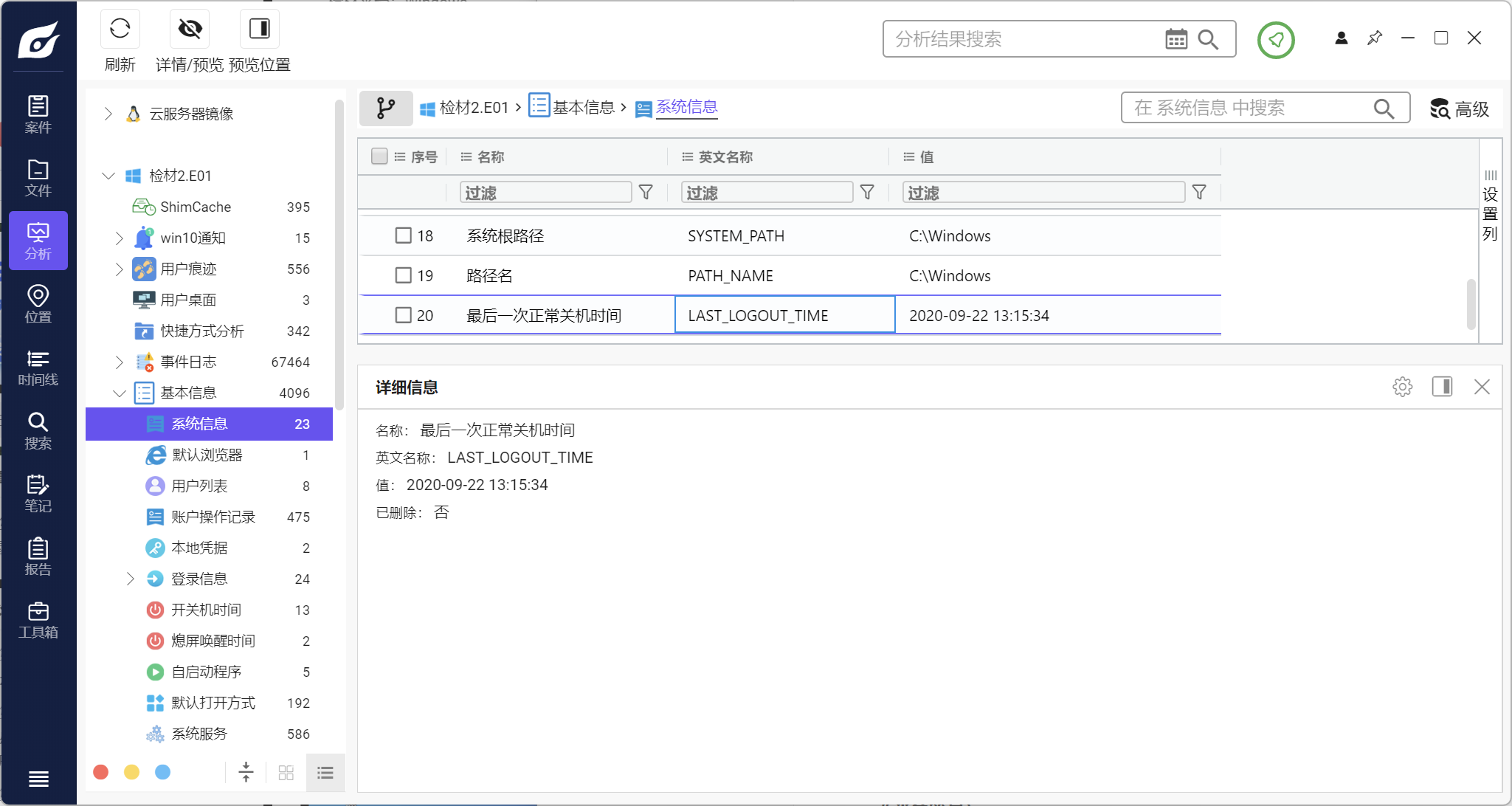

*****12.检材 2 所在计算机最后一次正常关机的时间为()(答案格式:“1970-10-01 10:01:45” 精确到秒,半角符号)

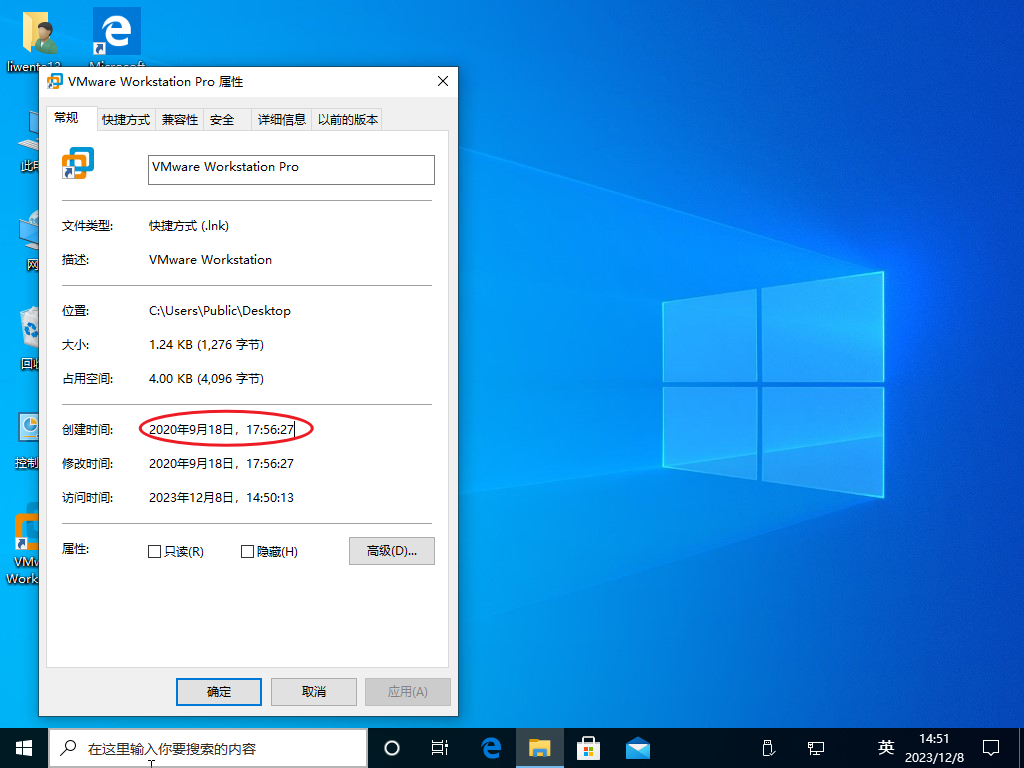

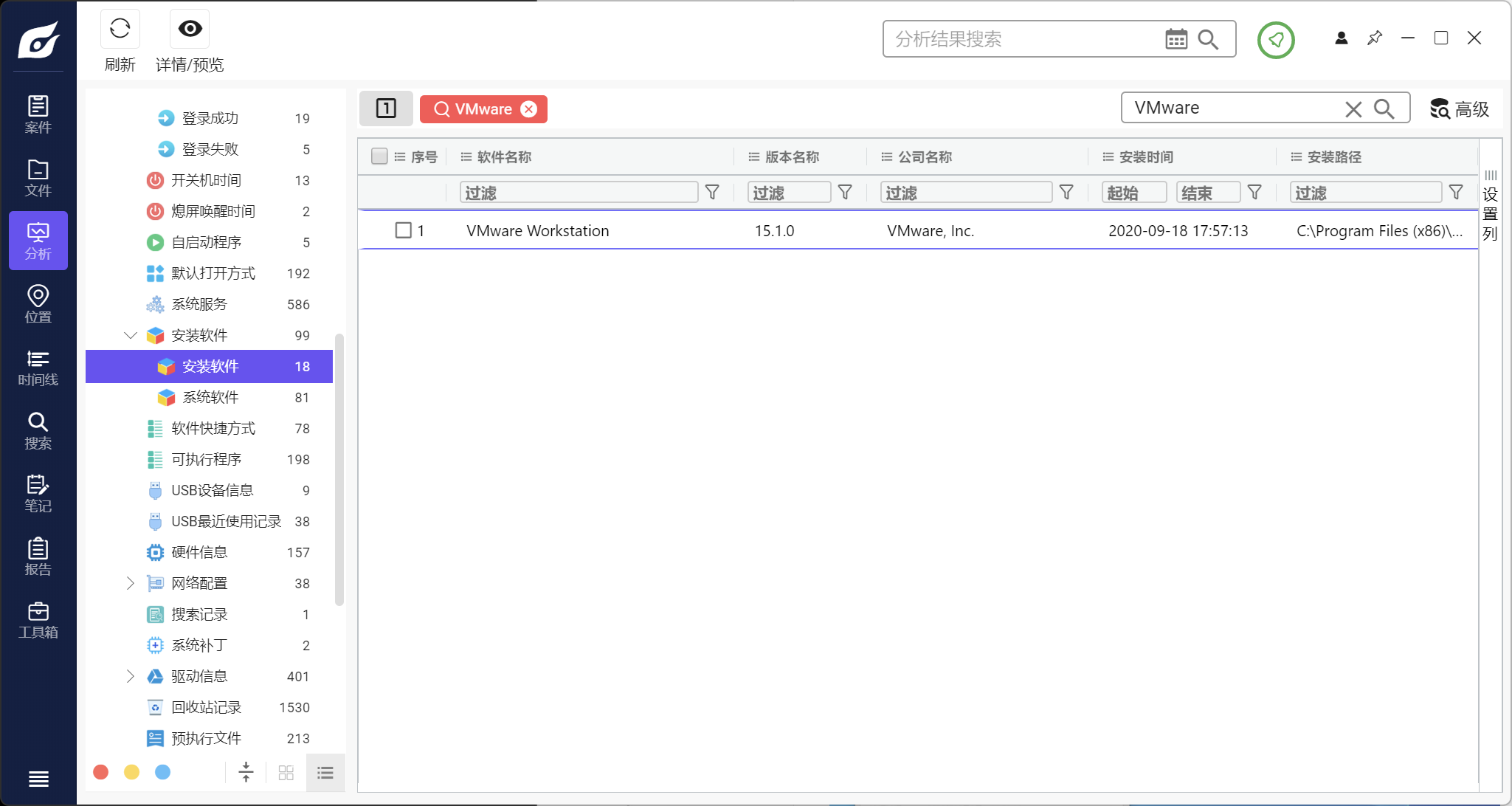

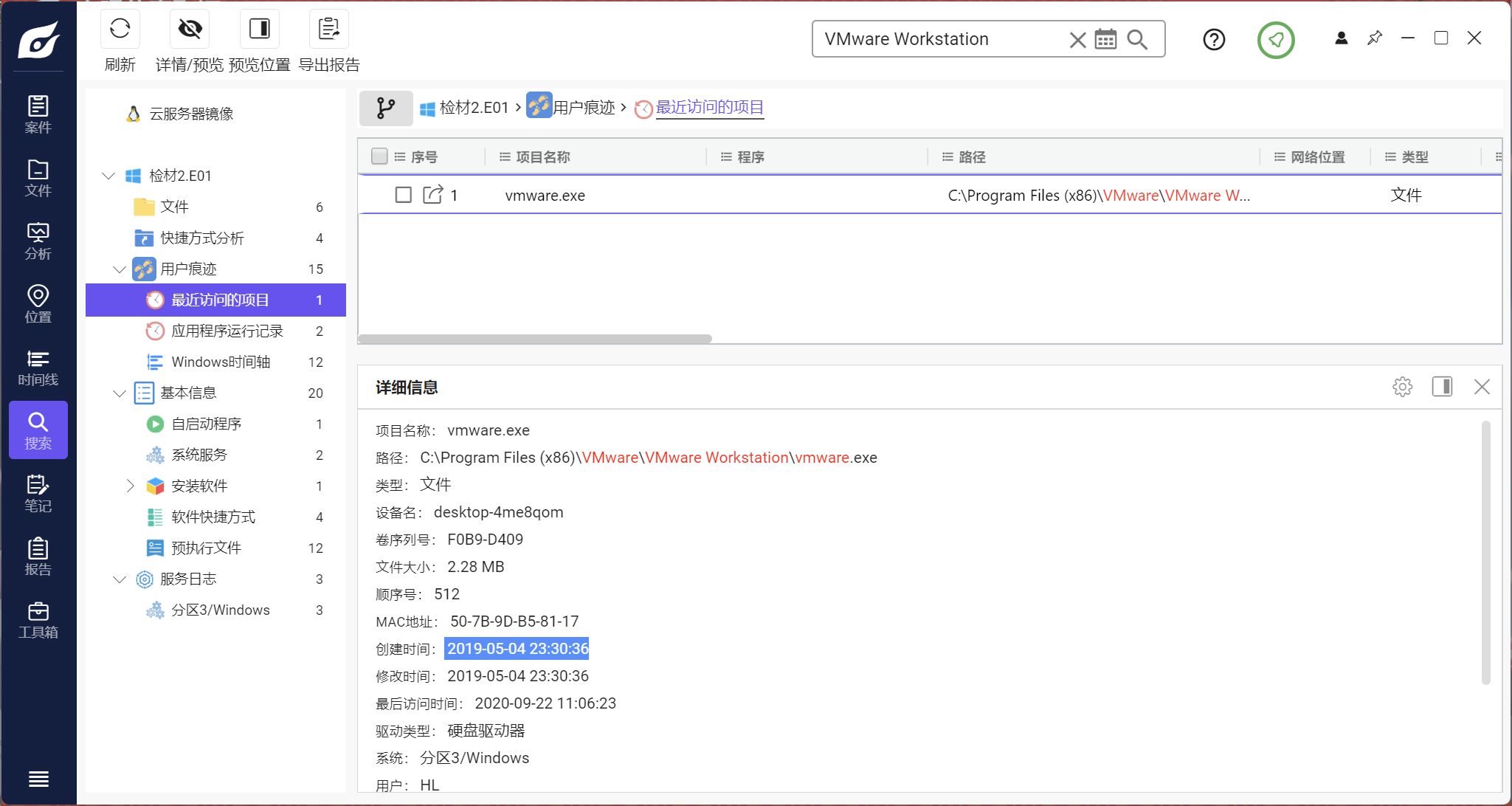

*****13.检材 2 中,VMware 程序的安装时间为()(答案格式:“2020-01-01 21:35” 精确到分钟,半角符号)

仿真后看到的创建时间和火眼里显示的时间不同,且有三个时间,不懂欸🤔

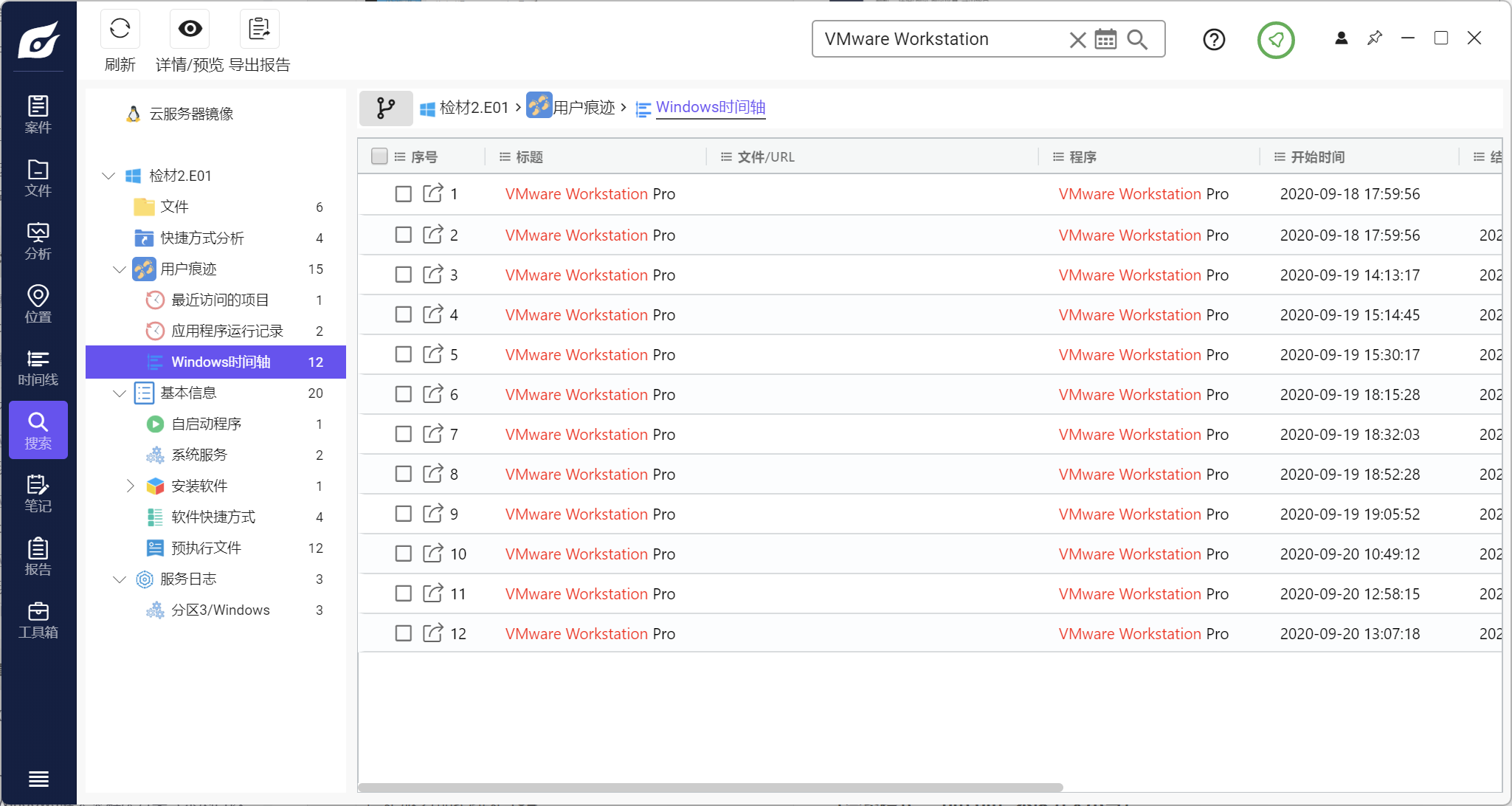

*****14.检材 2 中,Vmware.exe 程序总计启动过()次(答案格式:“5” 纯数字)

这也有两个结果,又不懂了🥵

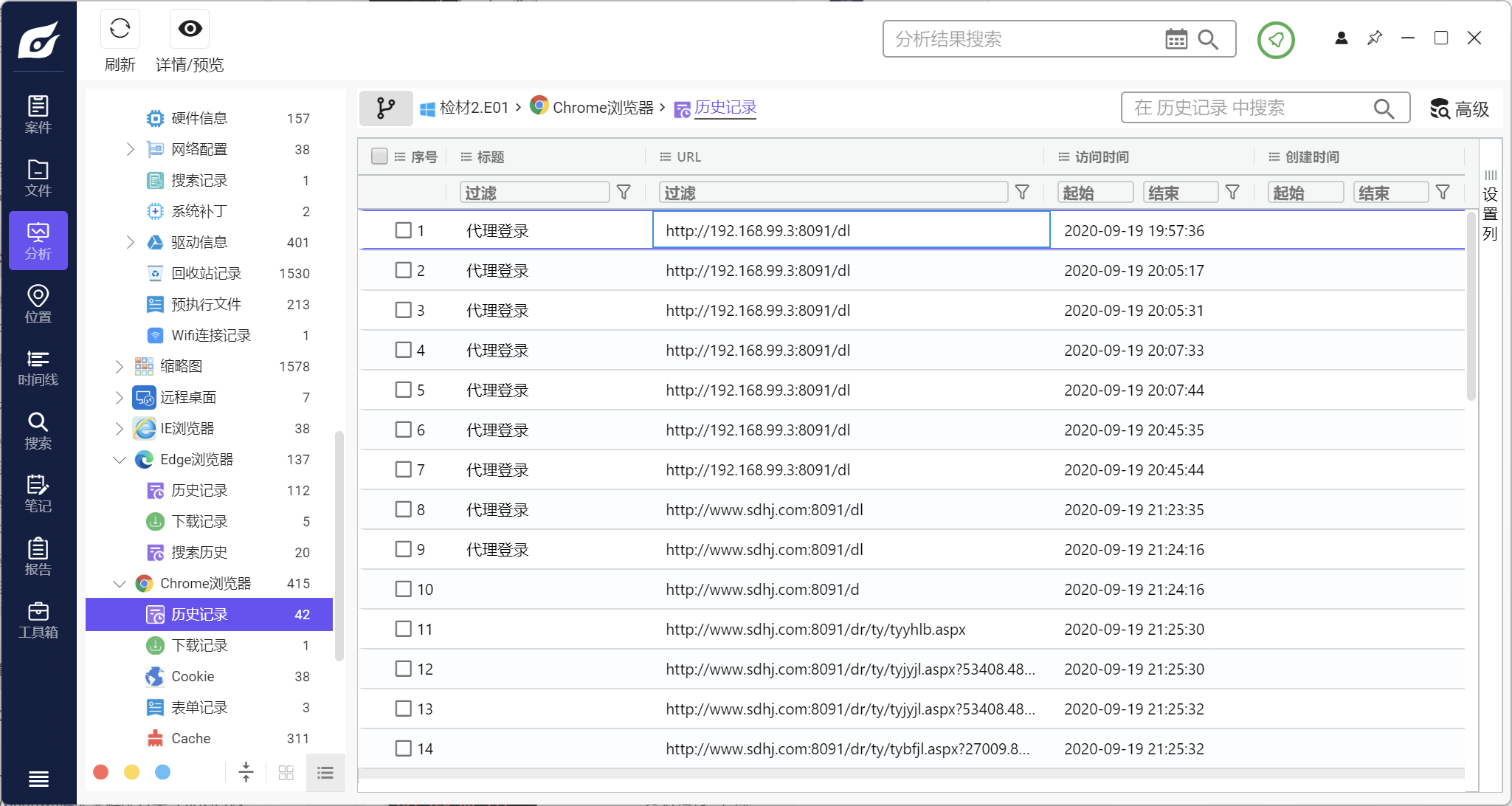

*****15.嫌疑人通过 Web 方式,从检材 2 访问检材 1 所在的服务器上的网站时,连接的目标端口是()(答案格式:“12345” 纯数字)

*****16.接 15 题,该端口上运行的进程的程序名称(Program name)为(docker-proxy)(答案格式:“avahi-deamon” 字母和半角符号组合)

*****17.嫌疑人从检材 2 上访问该网站时,所使用的域名为()(答案格式:“www.baidu.com” 半角符号)

*****18.检材 2 中,嫌疑人所使用的微信 ID 是()(答案格式:“abcde8888” 字母数字组合)

发现手机备份文件,放到火眼里跑一跑

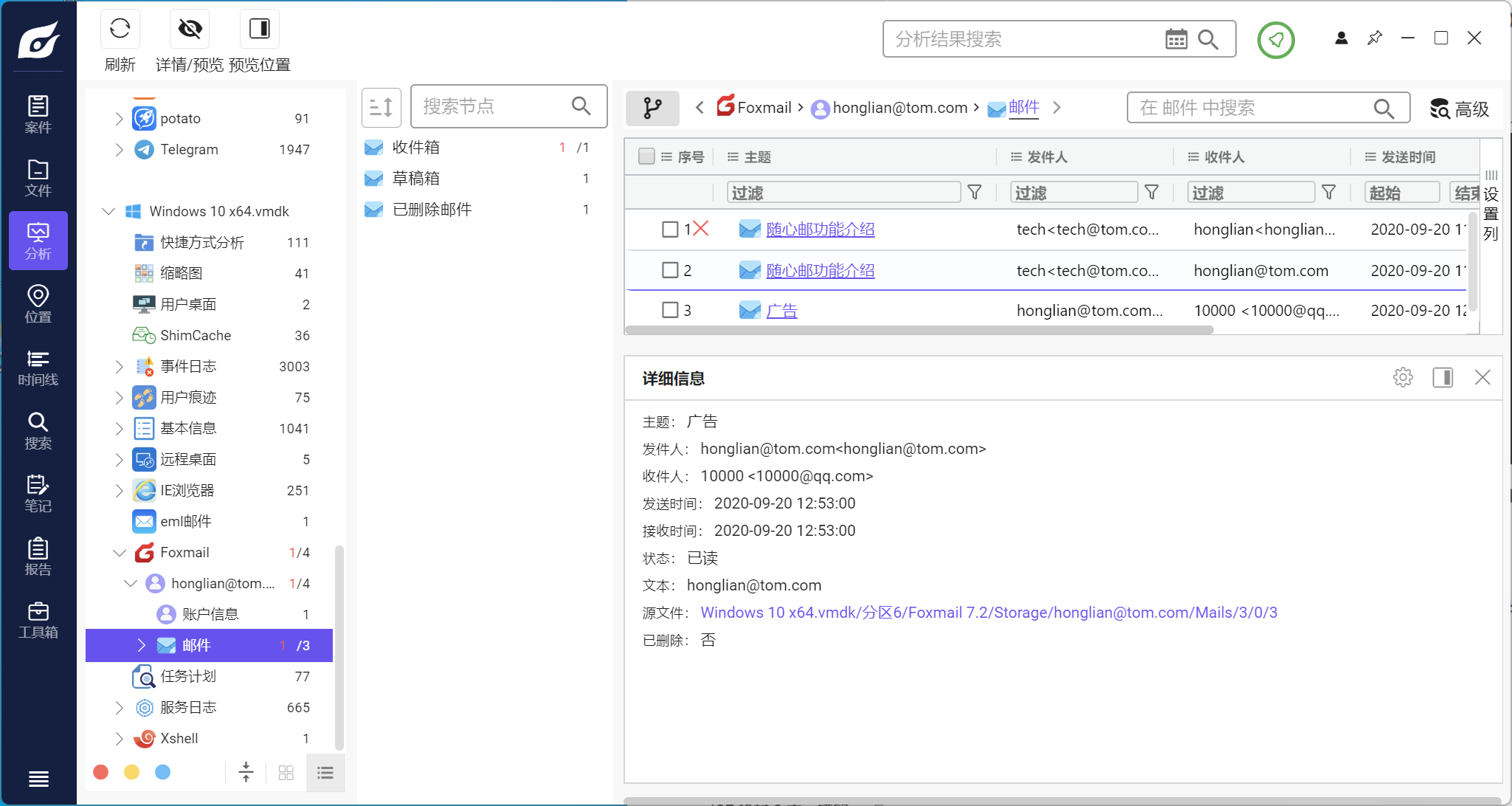

*****19.分析检材 2,嫌疑人为推广其网站,与广告位供应商沟通时使用的通联工具的名为()(答案格式:“Wechat” 不区分大小写)

*****20.分析检材 2,嫌疑人使用虚拟货币与供应商进行交易,该虚拟货币的名称是()(答案格式:“bitcoin” 不区分大小写)

*****21.上述交易中,对方的收款地址是()(答案格式:“abC1de3fghi” 大小写字母数字组合)

上题图:DPBEgbwap7VW5HbNdGi9TyKJbqTLWYYkvf

*****22.上述交易中,嫌疑人和供应商的交易时间是()(答案格式:“2020-01-01 21:35:54” 精确到秒,半角符号)

网上查收款地址即可得到

*****23.上述交易中,嫌疑人支付货币的数量为()(答案格式:“8888” 纯数字)

由上图可知

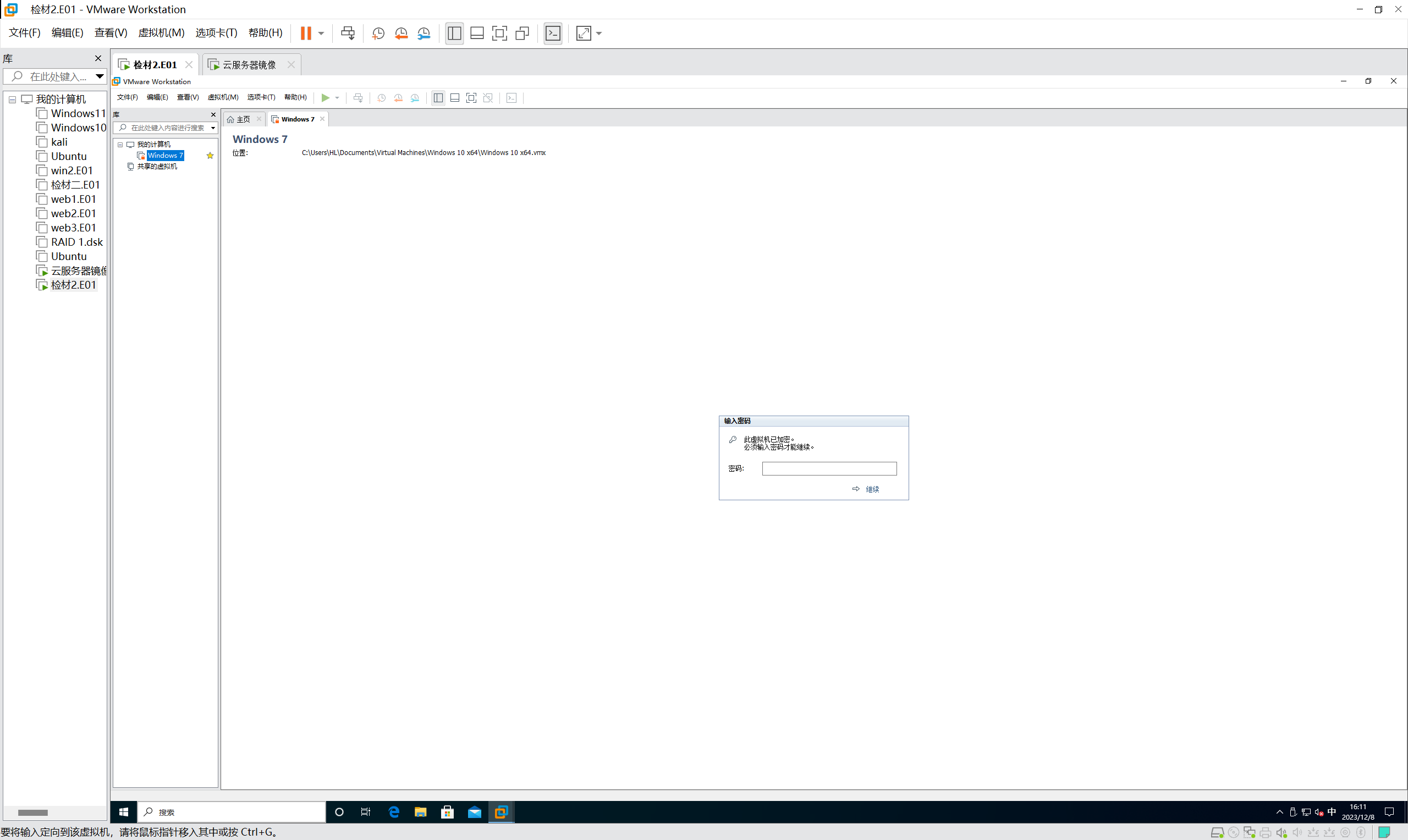

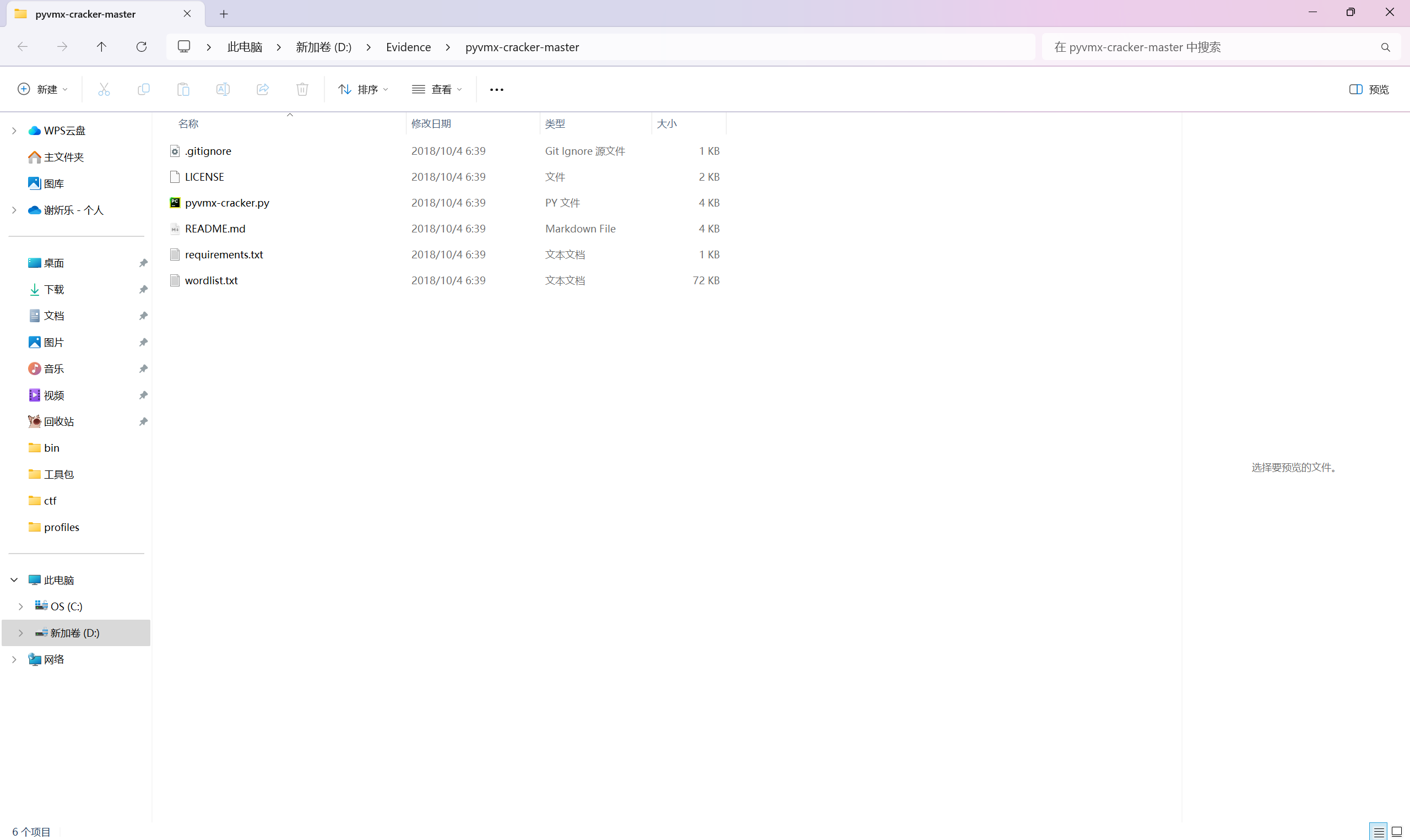

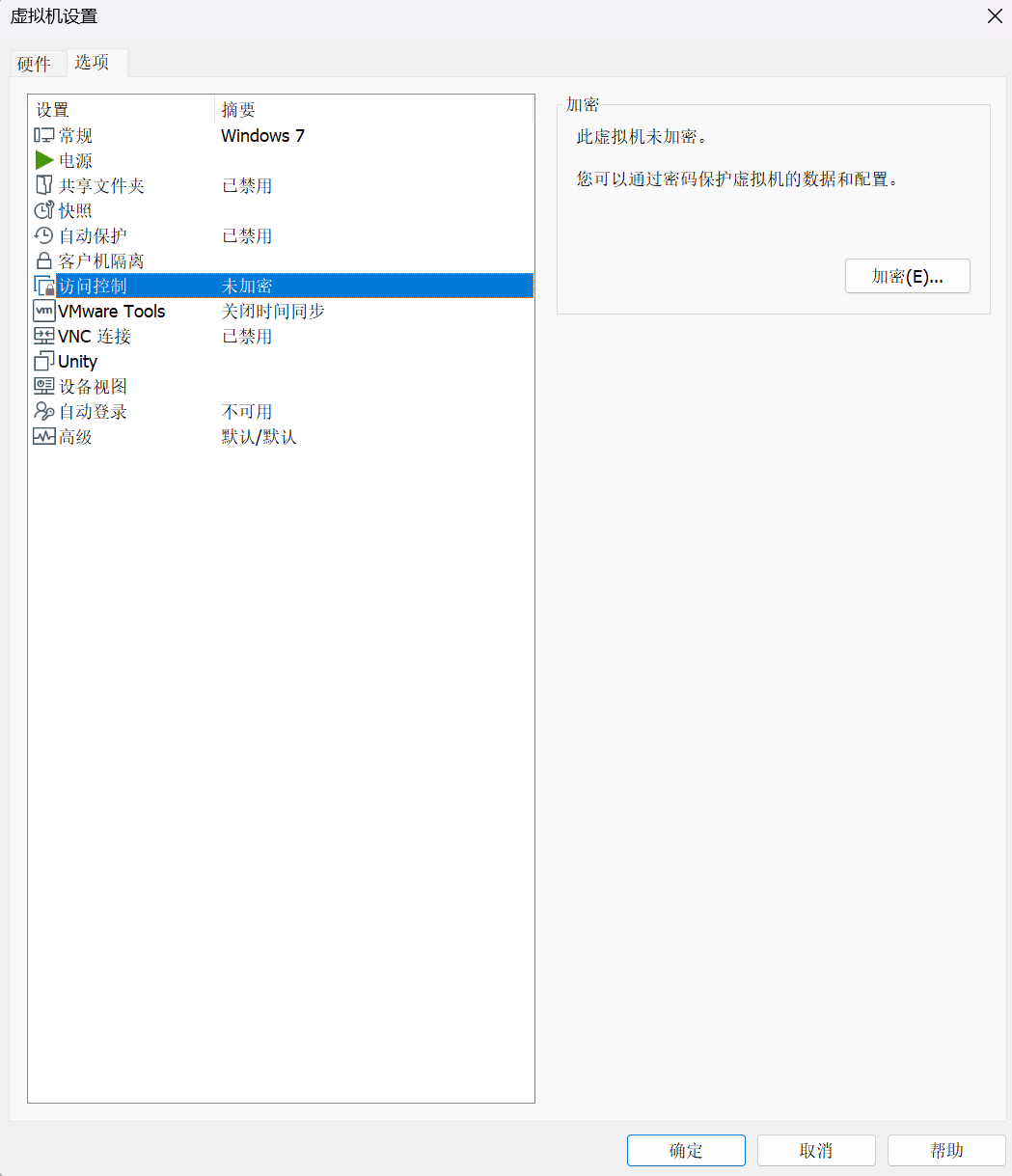

*****24.检材 2 中,嫌疑人使用的虚拟机的虚拟磁盘被加密,其密码为()(答案格式:“aoeiou”小写字母)

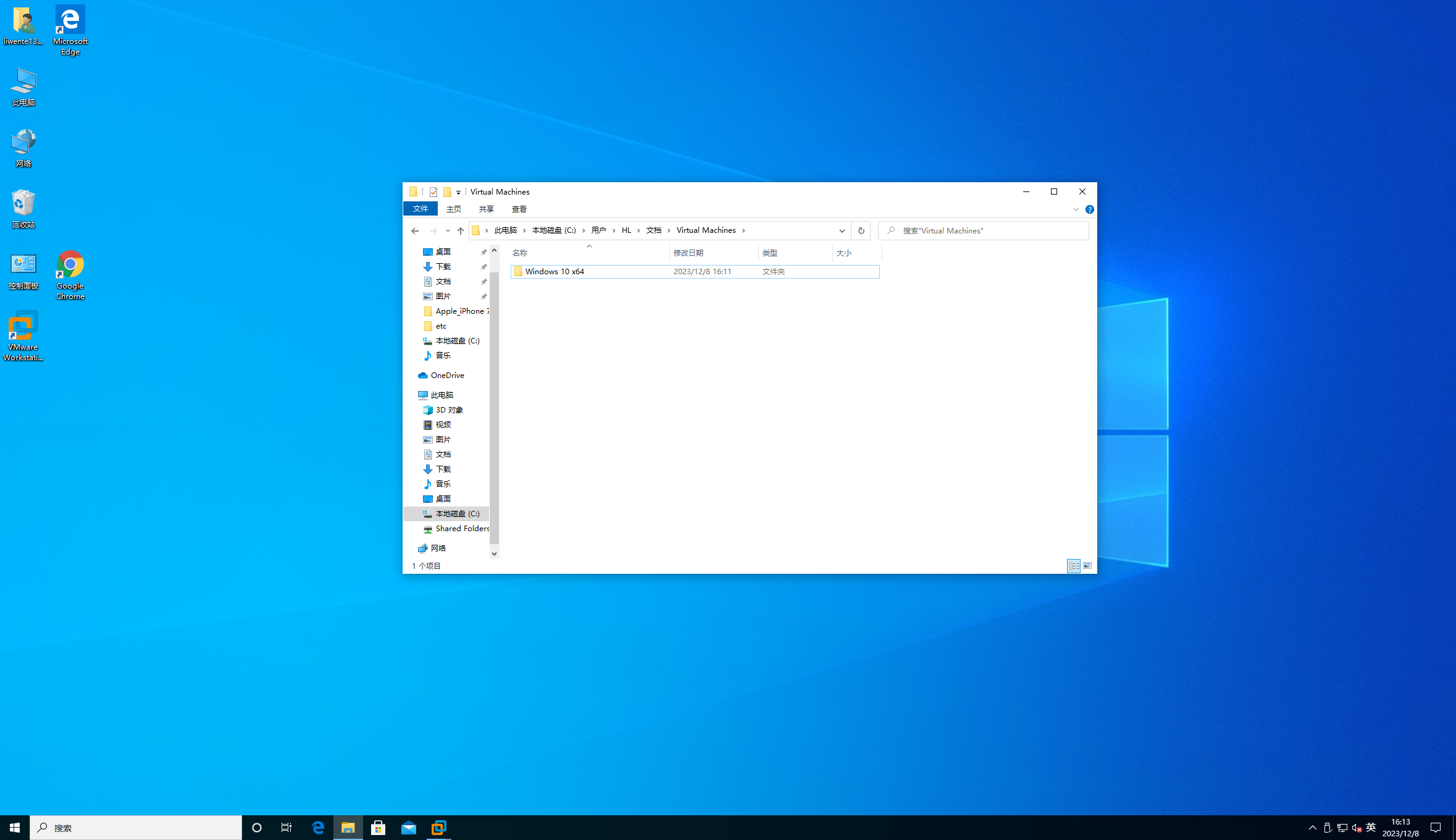

找到文件并导出

下载软件pyvmx-cracker-master

执行命令:

1 | python pyvmx-cracker.py -v "D:\Evidence\pyvmx-cracker-master\Windows 10 x64.vmx" -d wordlist.txt |

若找不到密码,可以在wordlist.txt密码库中加入密码并重新寻找

虚拟机加密后会导致火眼无法识别分析,所有应该移除加密后给火眼跑

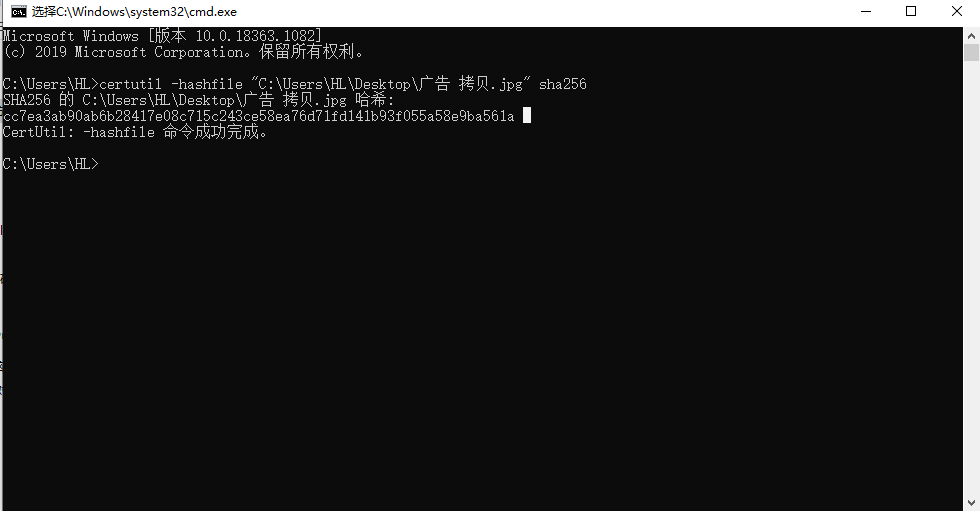

*****25.检材 2 中,嫌疑人发送给广告商的邮件中的图片附件的 SHA256 值为();(忽略邮件状态)(答案格式:“abcdefg” 小写字母)

在检材二的回收站里有拷贝的jpg

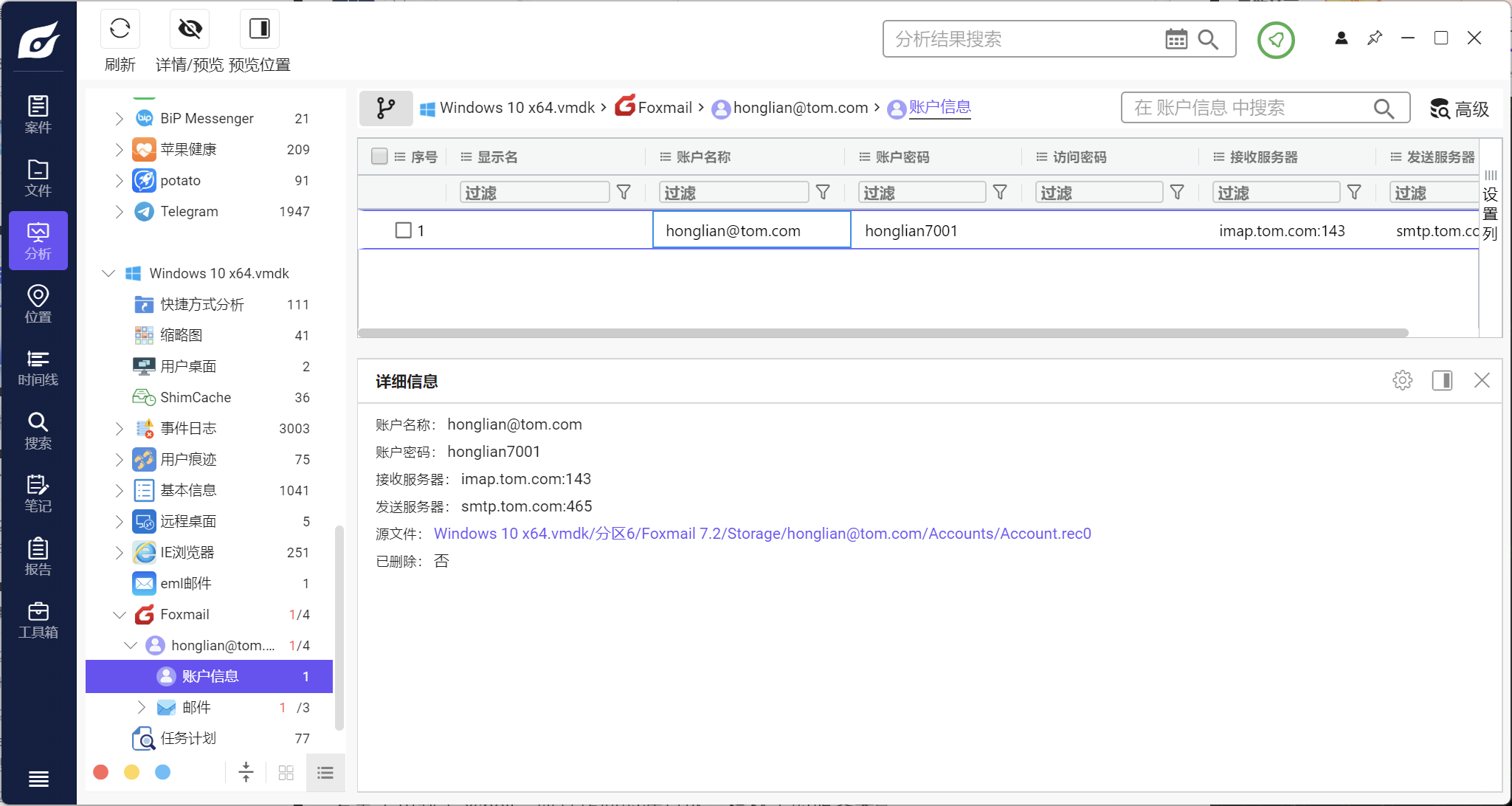

*****26.检材 2 中,嫌疑人给广告商发送广告图片邮件的发送时间是()(忽略邮件状态)(答案格式:“2020-01-01 21:35” 精确到分钟,半角符号)

*****27.检材 2 中,嫌疑人的邮箱密码是()(答案格式:“abcde123456” 字母符号数字组合,区分大小写)、

*****28.检材 2 中,嫌疑人使用了()远程管理工具,登录了检材 1 所在的服务器。(答案格式:“abcde” 字母,不区分大小写)

*****29.检材 2 中,嫌疑人使用上述工具连接服务器时,使用的登录密码为()(答案格式:“aBcd#123” 数字符号字母组合,区分大小写)

同上题图

qwer1234!@#$

第三部分

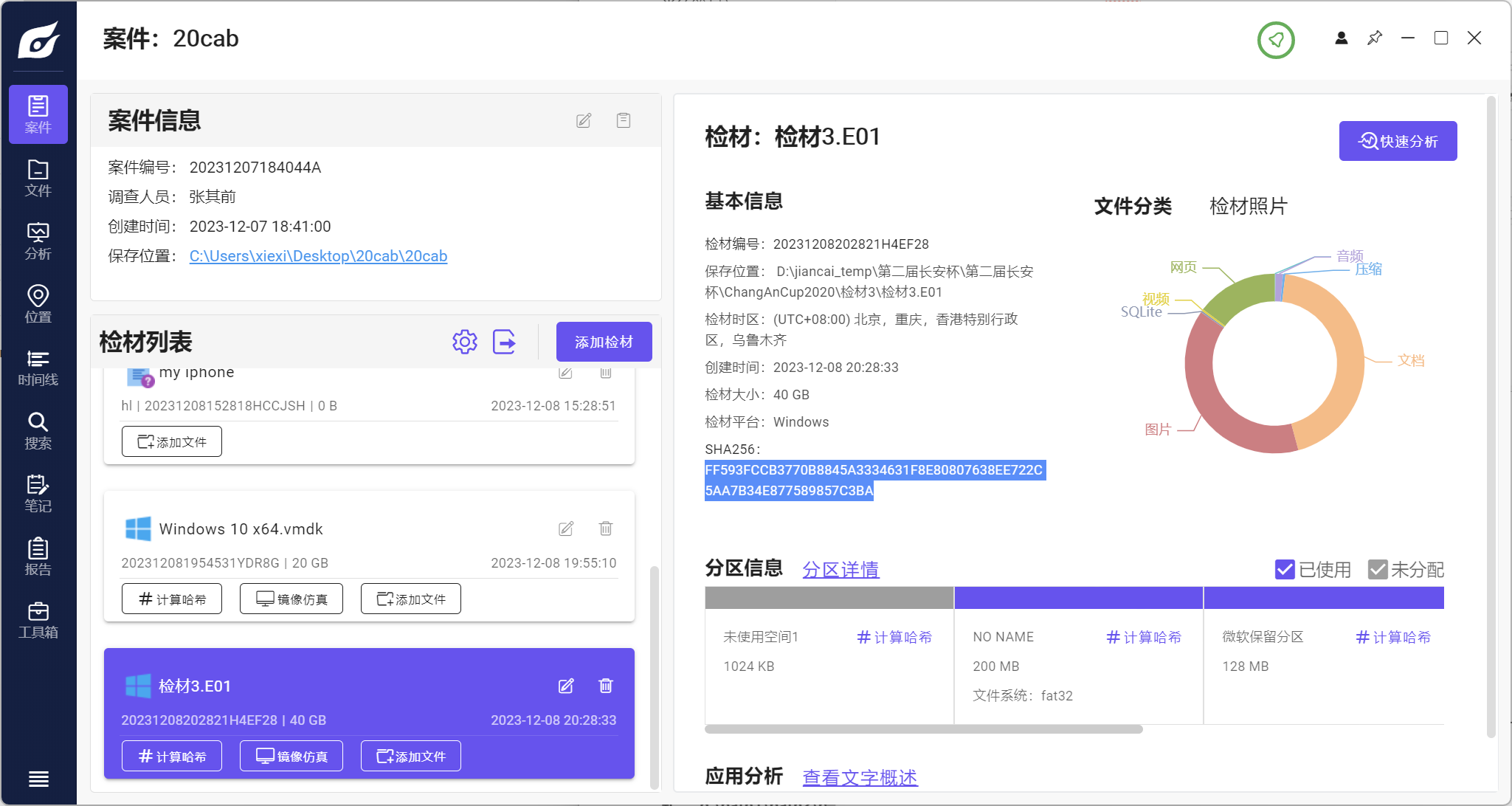

*****30.检材 3 的原始磁盘 SHA256 值为()(答案格式:“abcdefg” 不区分大小写)

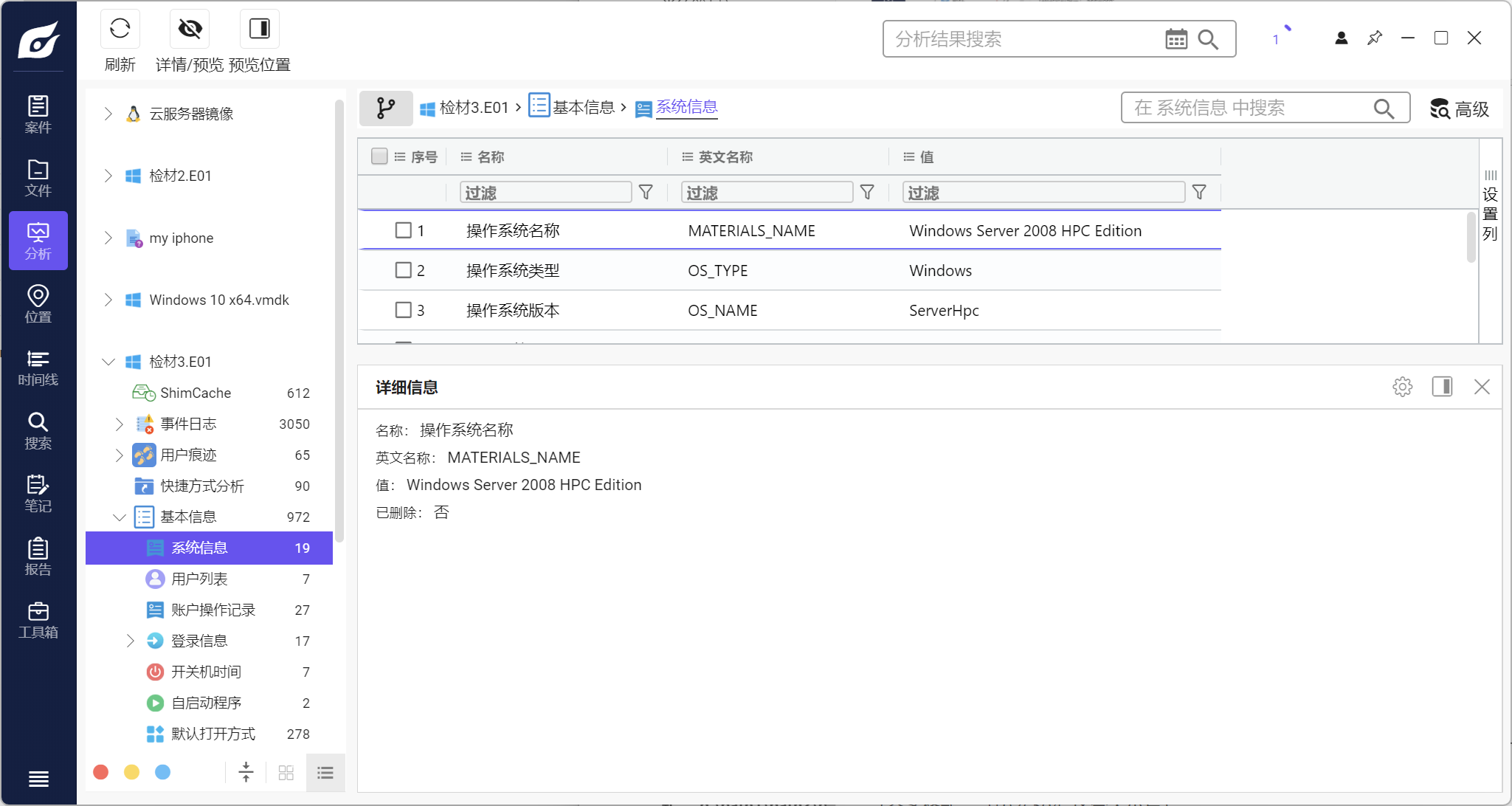

*****31.检材 3 所在的计算机的操作系统版本是()

A. Windows Server 2012

B. Windows Server 2008 R2

C. Windows Server 2008 HPC Edition

D. Windows Server 2019 LTSB

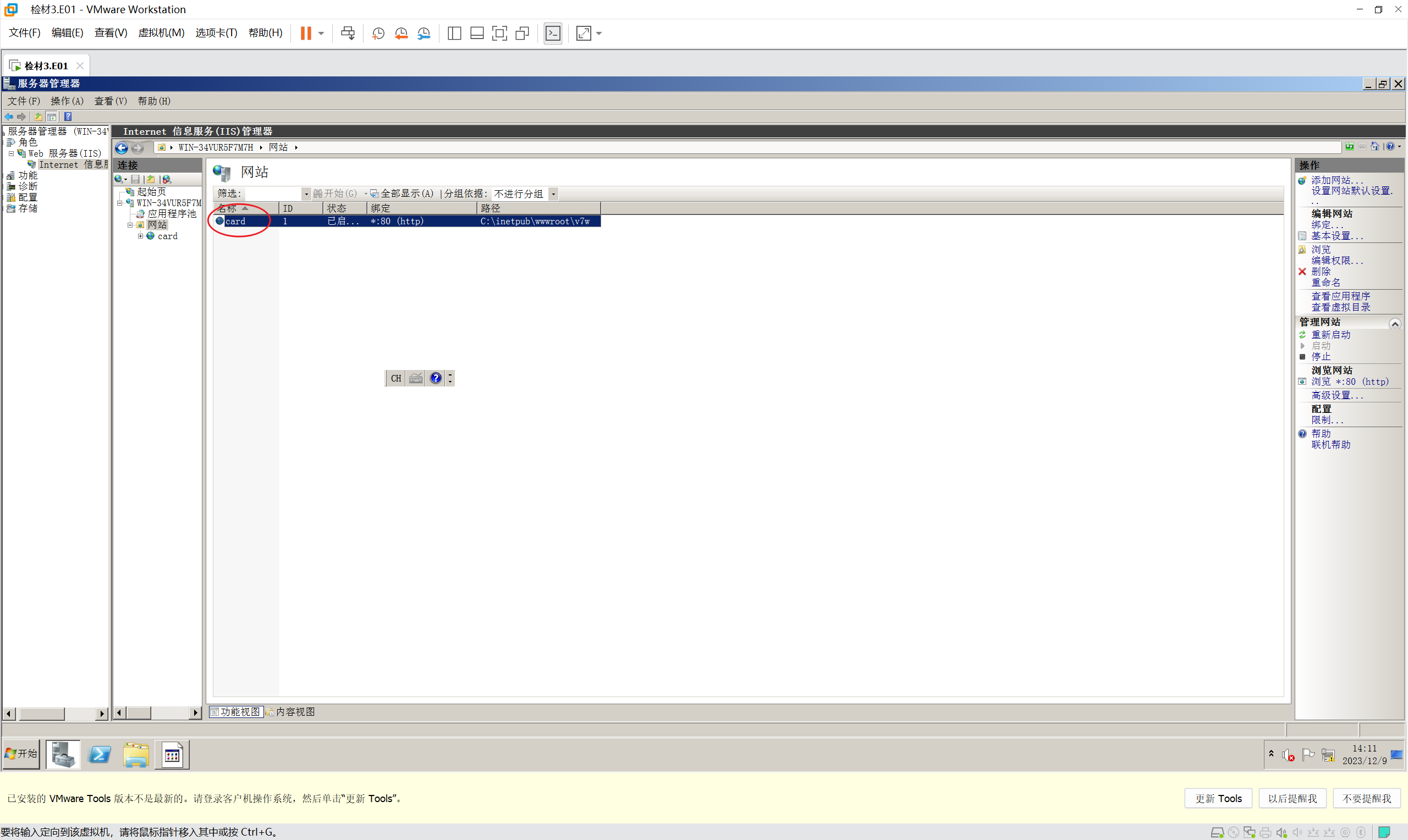

*****32.检材 3 中,部署的网站名称是()(答案格式:“abcdefg” 小写字母)

仿真后在Windows服务器管理器中查看

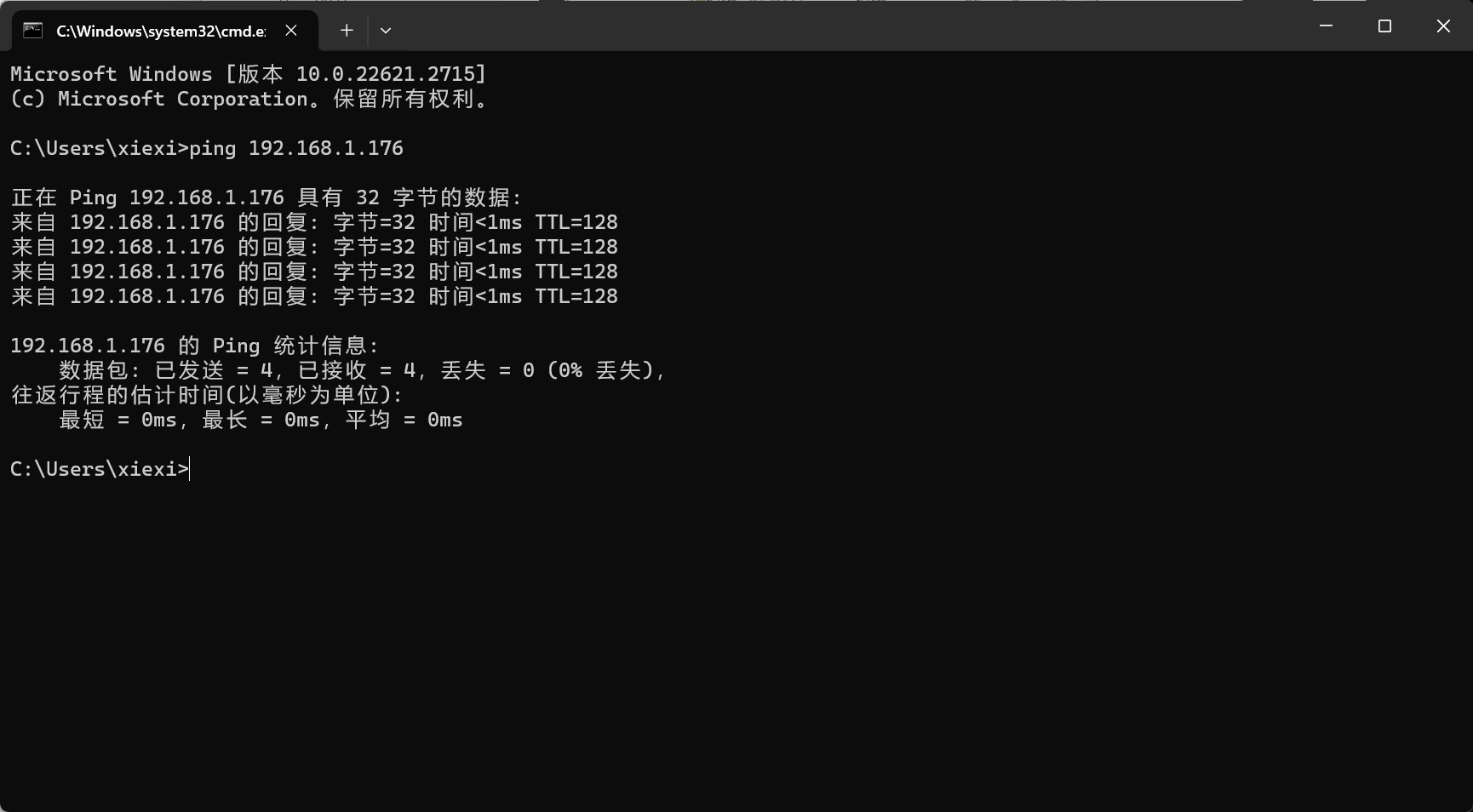

将子网IP调制虚拟机相同的网段,使虚拟机与主机间实现通讯

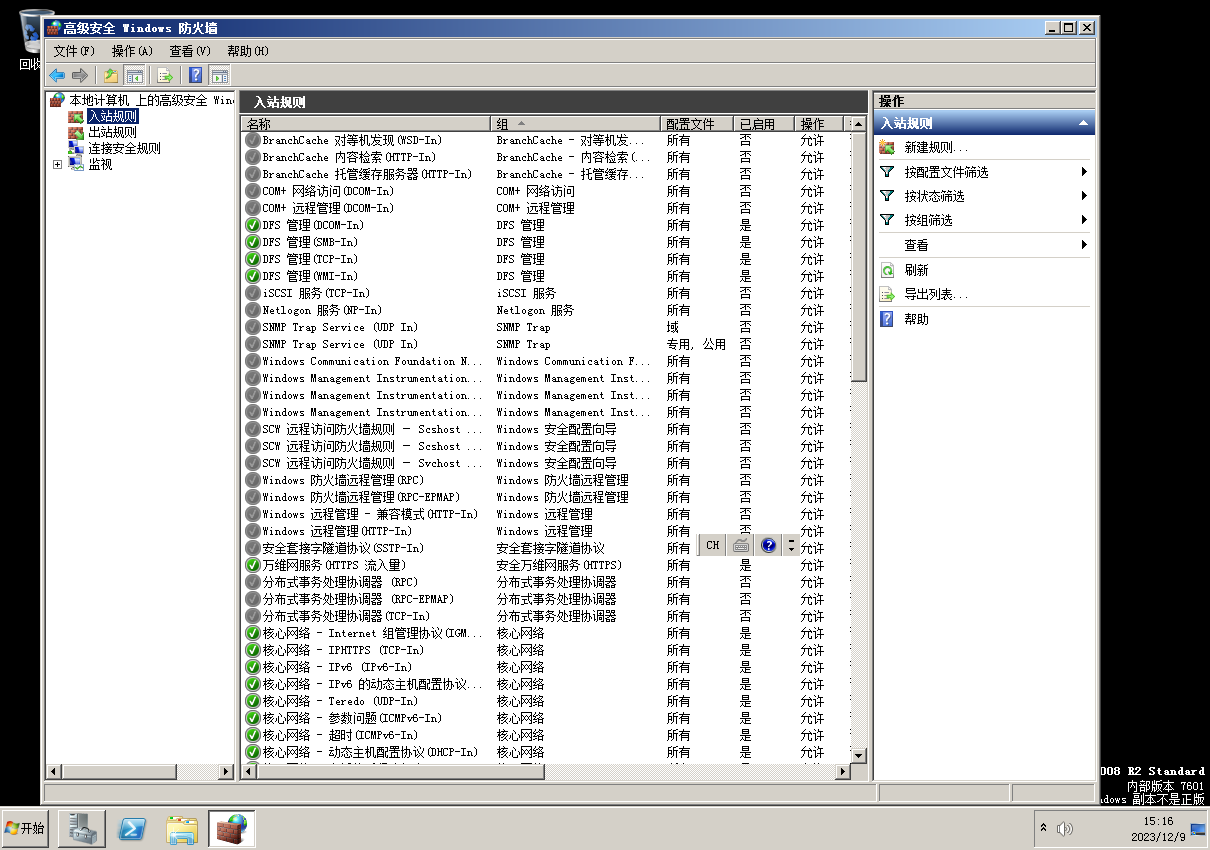

但我的Windows主机ping不通Windows虚拟机,卡了好久🥵

终于找到了解决方法:

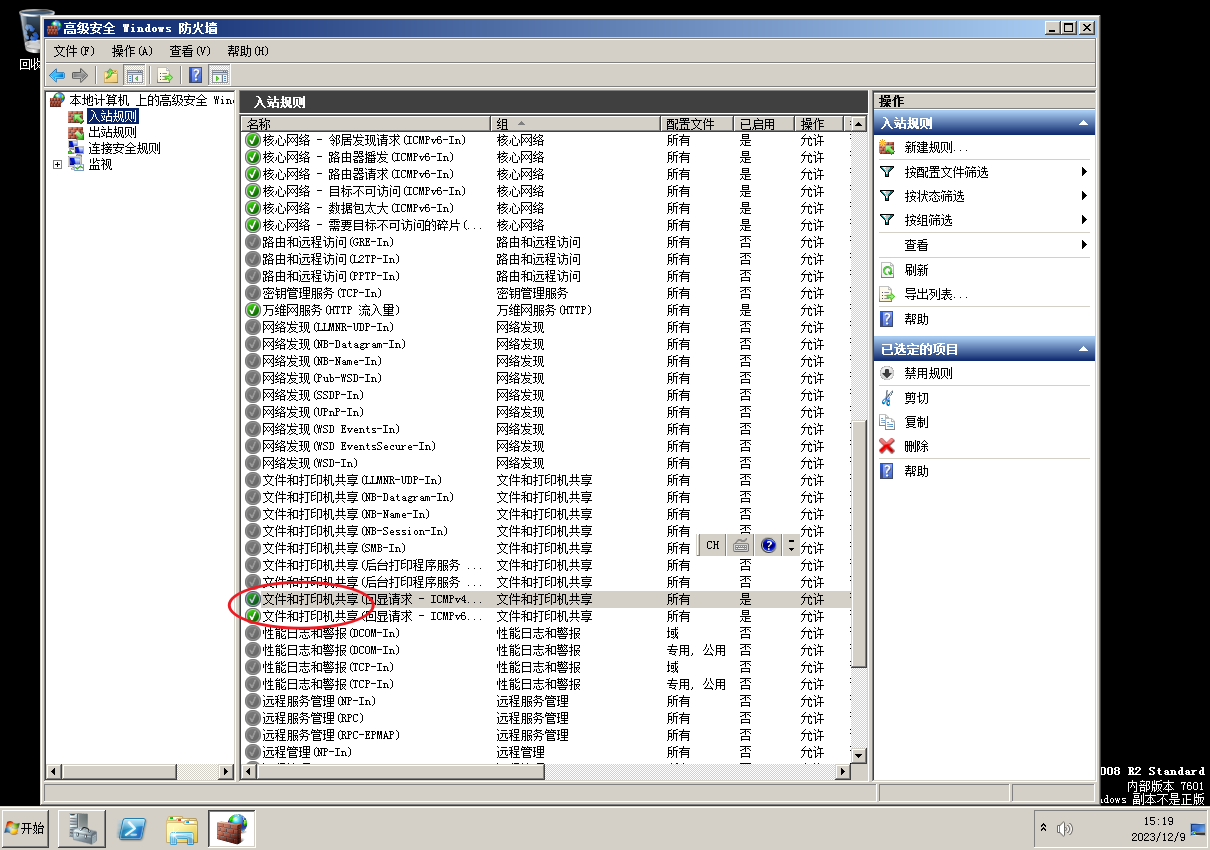

1、打开防火墙设置

2、在入站规则中启用文件和打印机共享(回显请求 -ICMPv4-In)

然后就ping通了

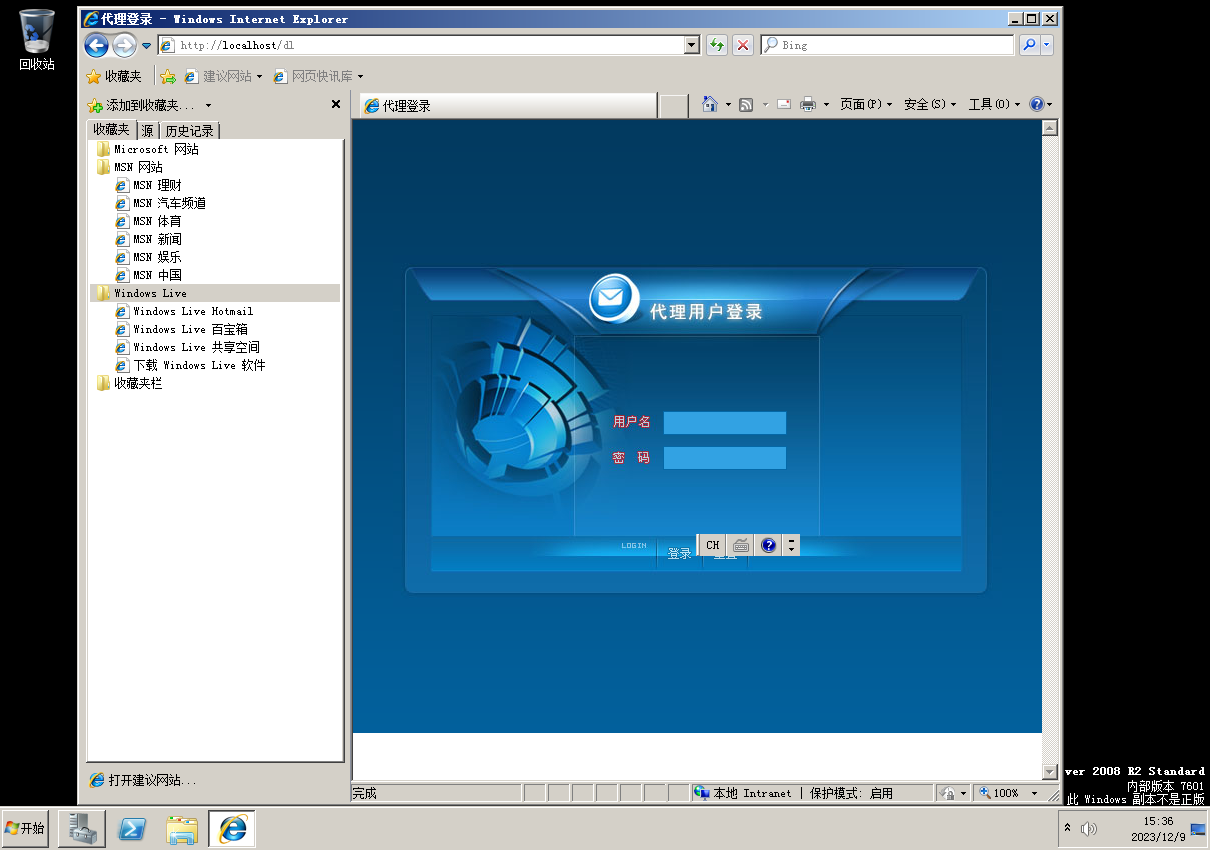

根据历史记录即可访问后台登录界面

*****33.检材 3 中,部署的网站对应的网站根目录是()(答案格式:“d:\path1\path2\path3” 绝对路径,半角符号,不区分大小写)

*****34.检材 3 中,部署的网站绑定的端口是()(答案格式:“12345” 纯数字)

*****35.检材 3 中,具备登陆功能的代码页,对应的文件名为()(答案格式:“index.html” 字母符号组合,不区分大小写)

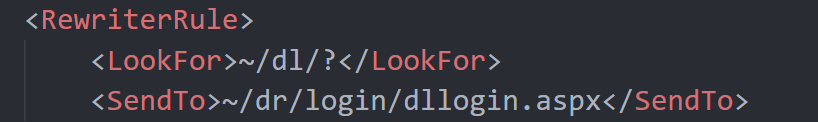

在Web.config中可以看到网页跳转规则,找到代理登录页面对应的文件名

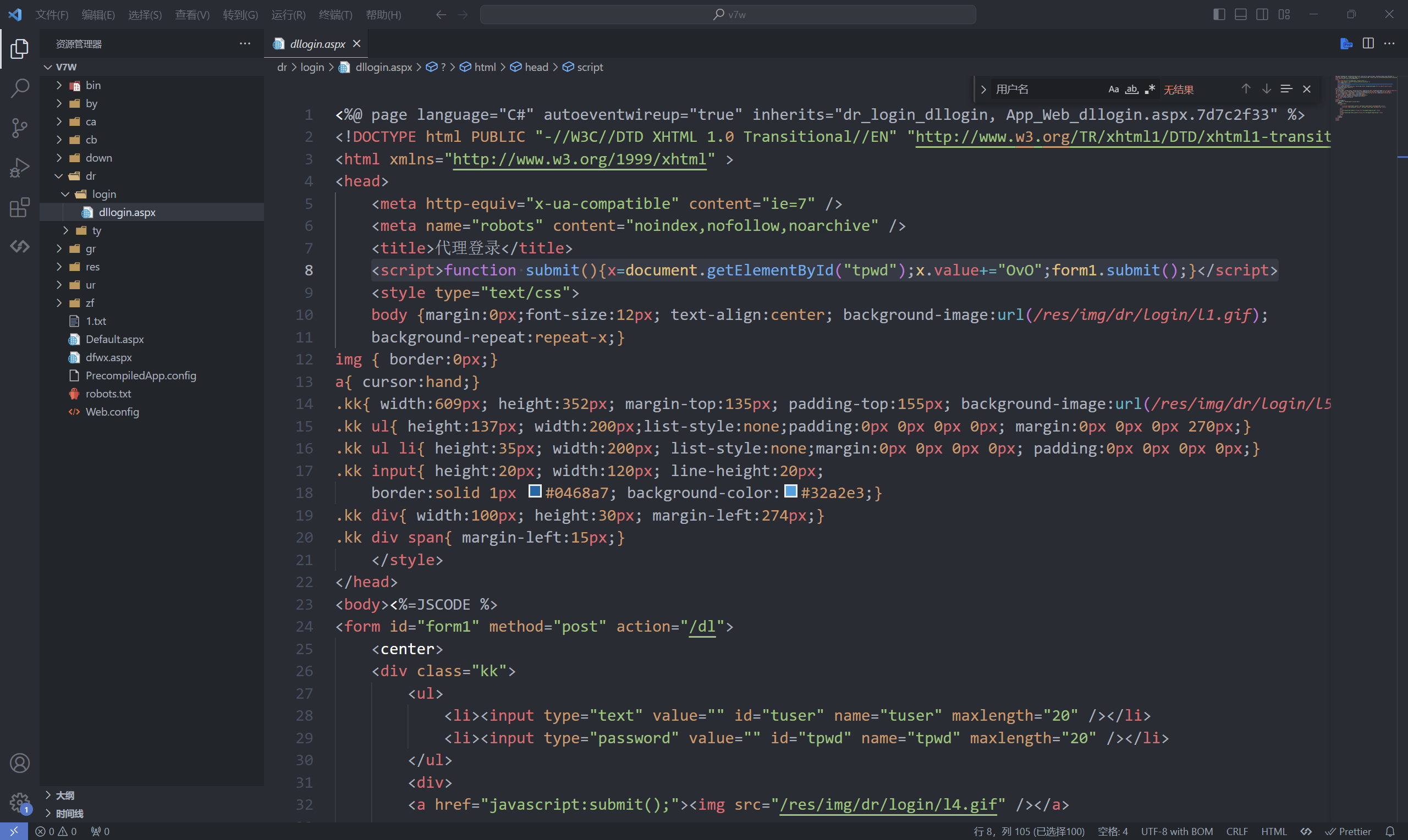

*****36.检材 3 中,请对网站代码进行分析,网站登录过程中,代码中对输入的明文密码作了追加()字符串处理(答案格式:“a1b2c3d4” 区分大小写)

这段代码讲的就是登录流程:

1 | <script> |

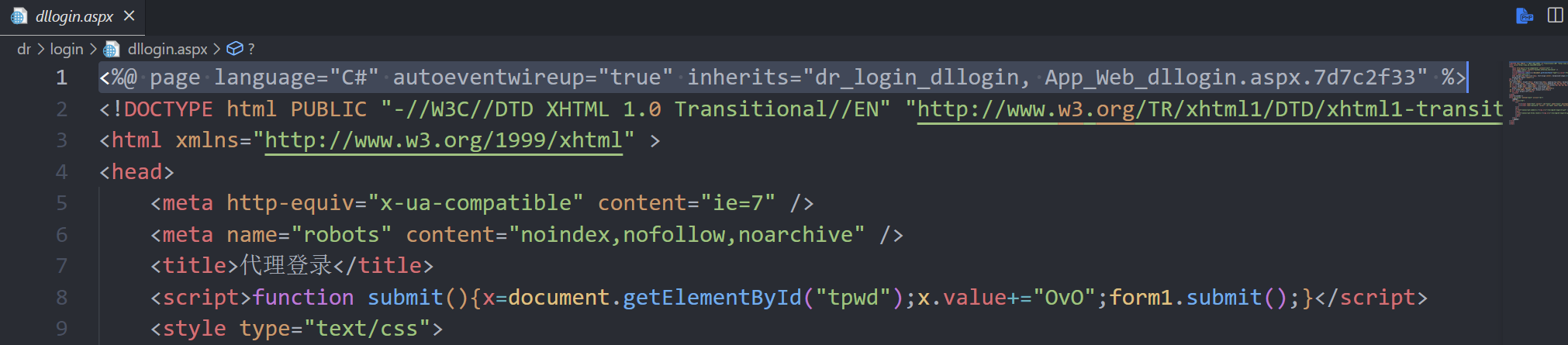

*****37.检材 3 中,请对网站代码进行分析,网站登录过程中,代码中调用的动态扩展库文件的完整名称为()(答案格式:“abc.html.ABC” 区分大小写,半角符号,包含扩展名)

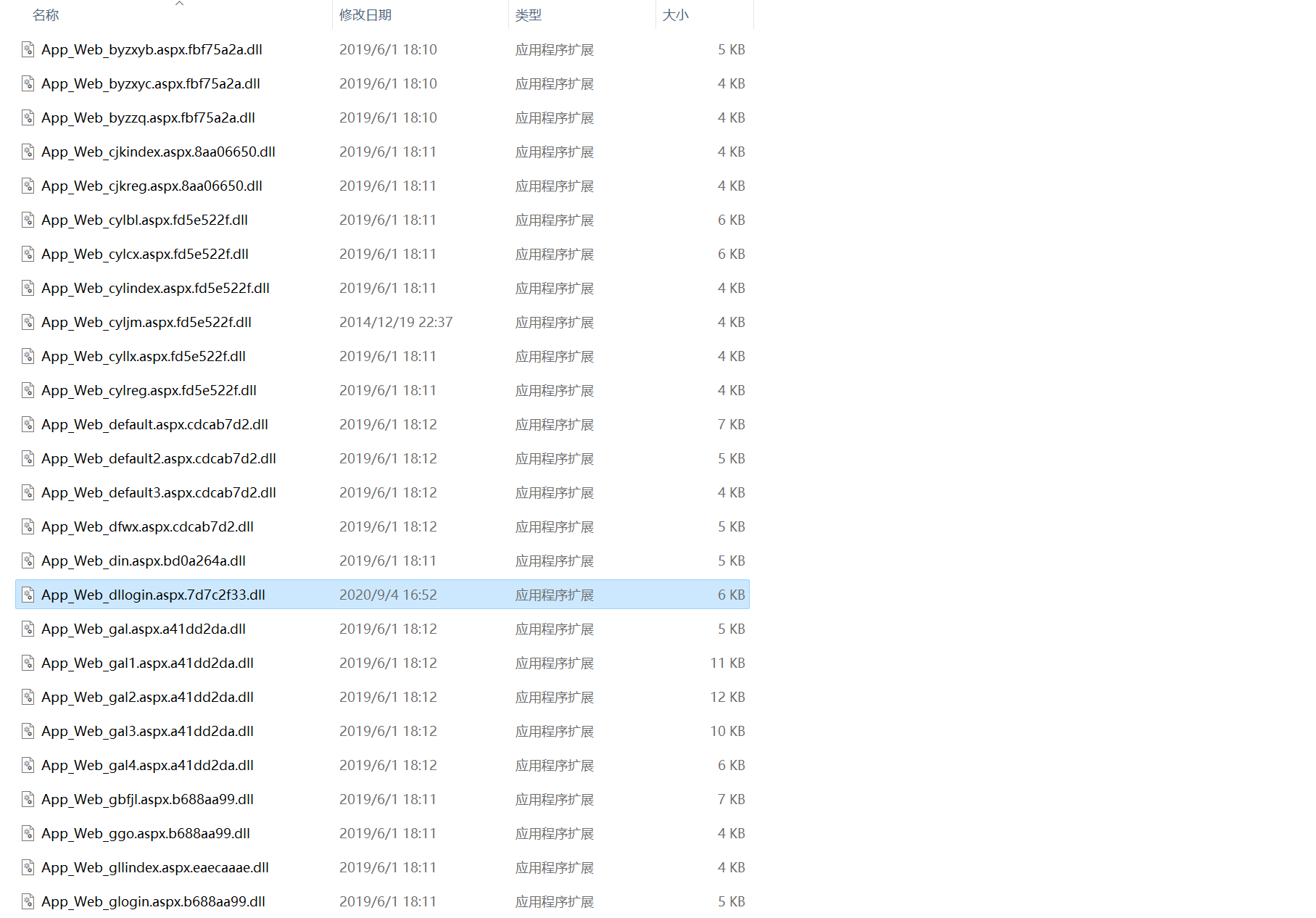

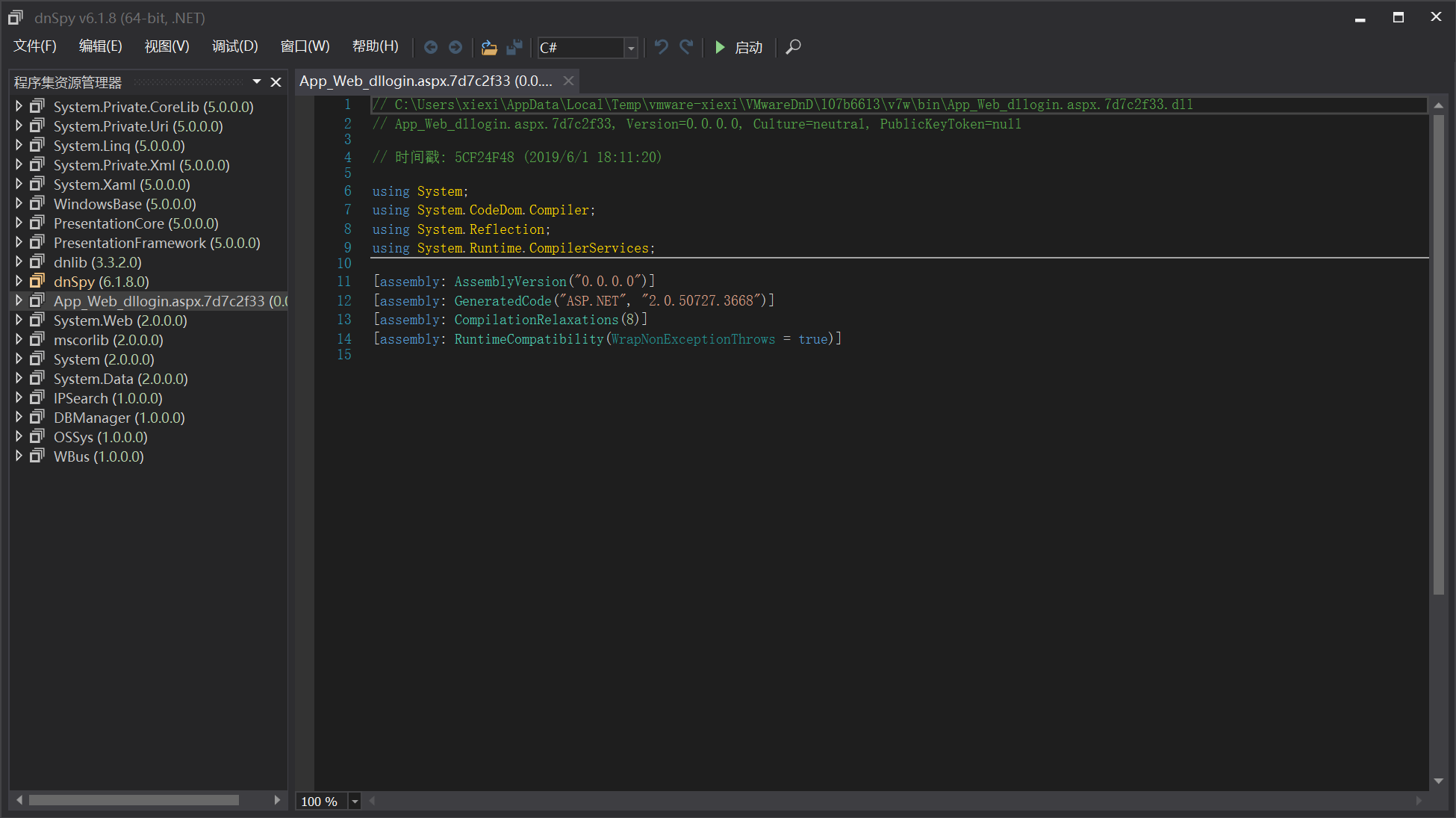

1 | inherits="dr_login_dllogin, App_Web_dllogin.aspx.7d7c2f33": 这里有两个部分。dr_login_dllogin指定了页面所继承的类名。 |

在文件夹中找到源文件,确认是一个动态扩展库文件

*****38.检材 3 中,网站登录过程中,后台接收到明文密码后进行加密处理,首先使用的算法是 Encryption 中的()函数(答案格式:“Bcrypt” 区分大小写)

用dnSpy打开.dll文件

找到登录界面的相关代码

*****39.检材 3 中,分析该网站连接的数据库地址为()并使用该地址解压检材4(答案格式:“172.172.172.172” 半角符号)

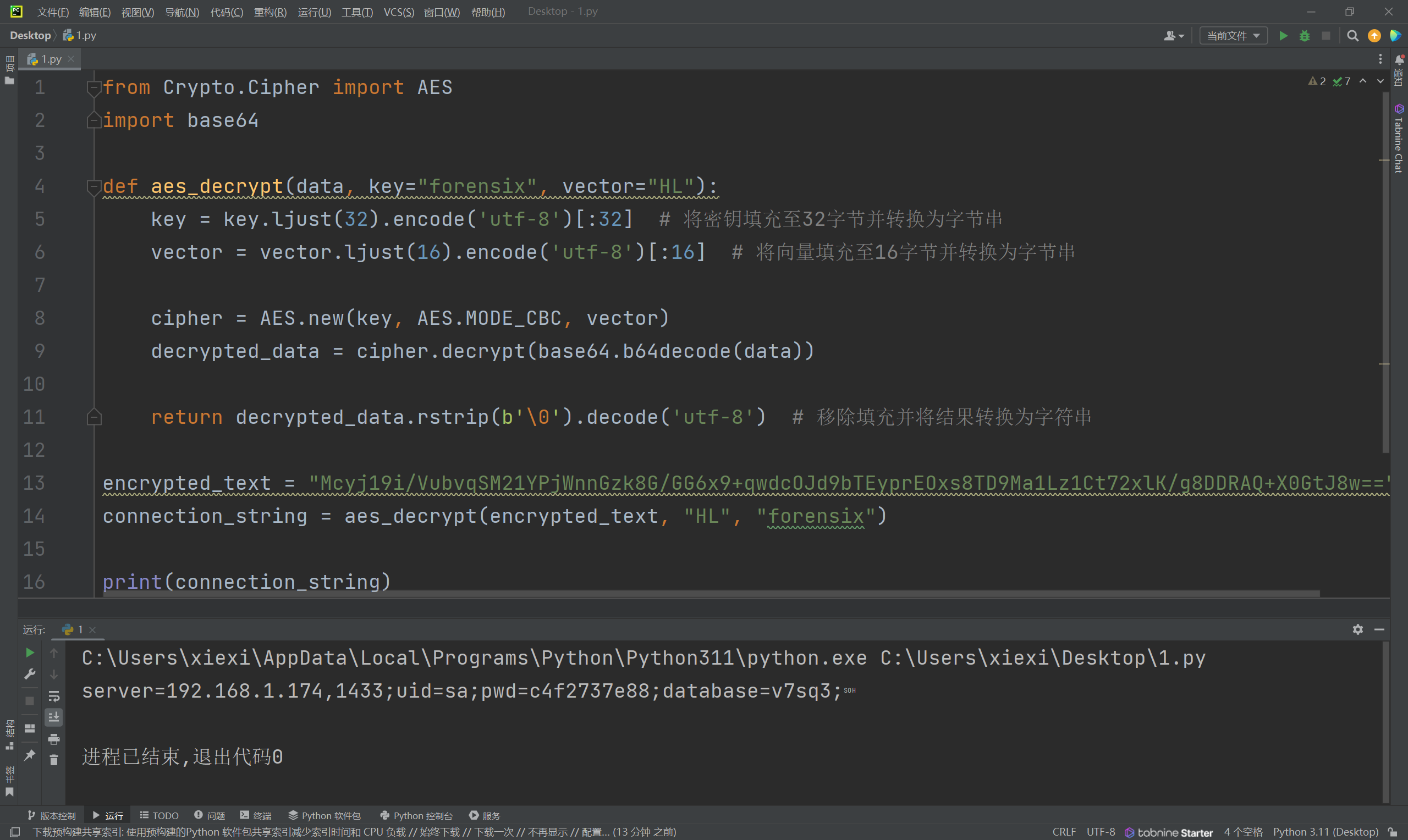

找到DBManager,数据库管理相关函数

根据反编译出的C++代码,写一段python代码跑一下就出来了(直接用C++代码跑也可以)

1 | from Crypto.Cipher import AES |

*****40.检材 3 中,网站连接数据库使用的密码为()(答案格式:“Abc123!@#” 字母数字符号组合,区分大小写)

见上题题解😋

*****41.检材 3 中,网站连接数据库服务器的端口是()(答案格式:“12345” 纯数字)

见上上题题解😋

第四部分

*****42.检材 4 的原始磁盘 SHA256 值为()(答案格式:“abcdefg” 不区分大小写)

*****43.重构该网站,分析嫌疑用户的推广链接中参数里包含的 ID 是()(答案格式:“a1b2c3d4” 字母数字组合,小写)

手动换源🥵

1 | cd /etc/yum.repos.d |

1 | yum update --更新yum |

快速换源:(这题不行)

Centos7更换yum国内源教程_centos7更换yum源-CSDN博客

配置IP:【linux】linux系统配置静态IP地址(超详细,手把手教会)-CSDN博客

1 | 1. su root //切换至特权模式,并输入密码 |

*****44.

重构该网站,该网站后台的代理用户数量为()

(答案格式:“12345” 纯数字)

*****45.

重构该网站,该网站注册用户中共有过()个代理(包含删除的数据)

(答案格式:“12345” 纯数字)

*****46.

重构该网站,对补发记录进行统计,统计 2019 年 10 月 1 日后补发成功的金额总值()

(答案格式:“123456” 纯数字)

*****47.

检材 4 中,对“TX_IpLog”表进行分析,所有在“武汉市”登录的次数为()

(答案格式:“123456” 纯数字)

*****48.

重构该网站,该嫌疑人下属代理“liyun10”账户下的余额有()元

(答案格式:“123456” 纯数字)

*****49.

接上一题,该用户的推广 ID 是()

(答案格式:“a1b2c3d4” 字母数字组合,小写)

*****50.

接上一题,该代理商户的最后一次登陆时间是()

(答案格式:“2020-01-01 21:35” 精确到秒,半角符号)