202408平航试题

202408平航试题

服务器部分

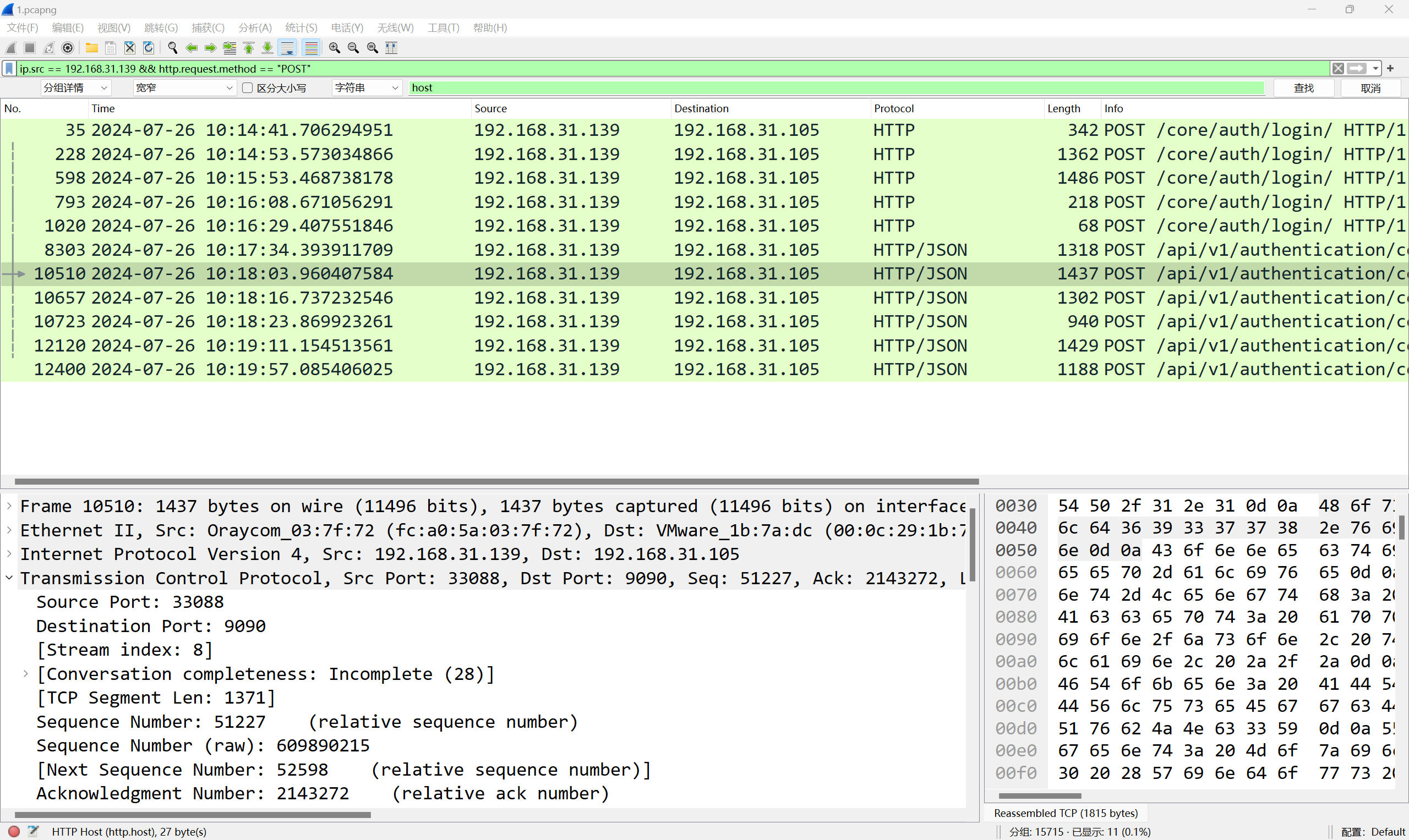

1. 分析检材,服务器1的内核编译的日期为?

uname -v

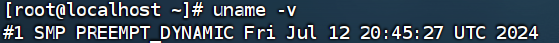

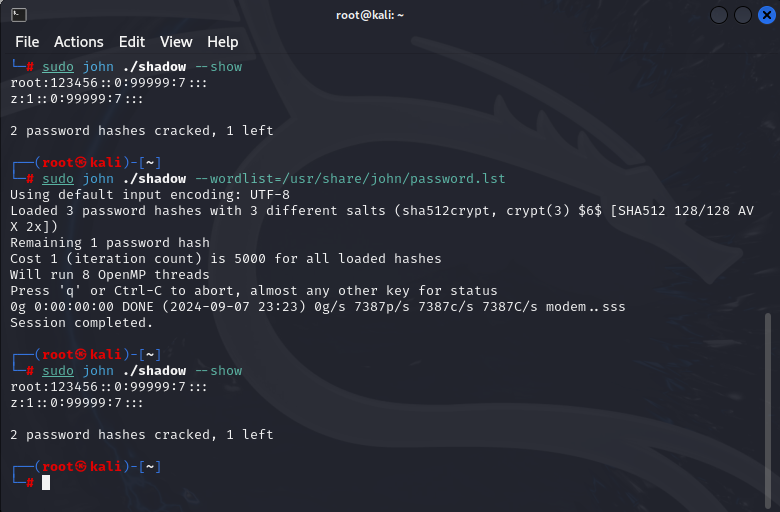

2. 分析检材,服务器2的raid阵列块顺序为?

使用R-Sdtudio自动检测一下

raid重组后得到一个镜像文件,为服务器镜像

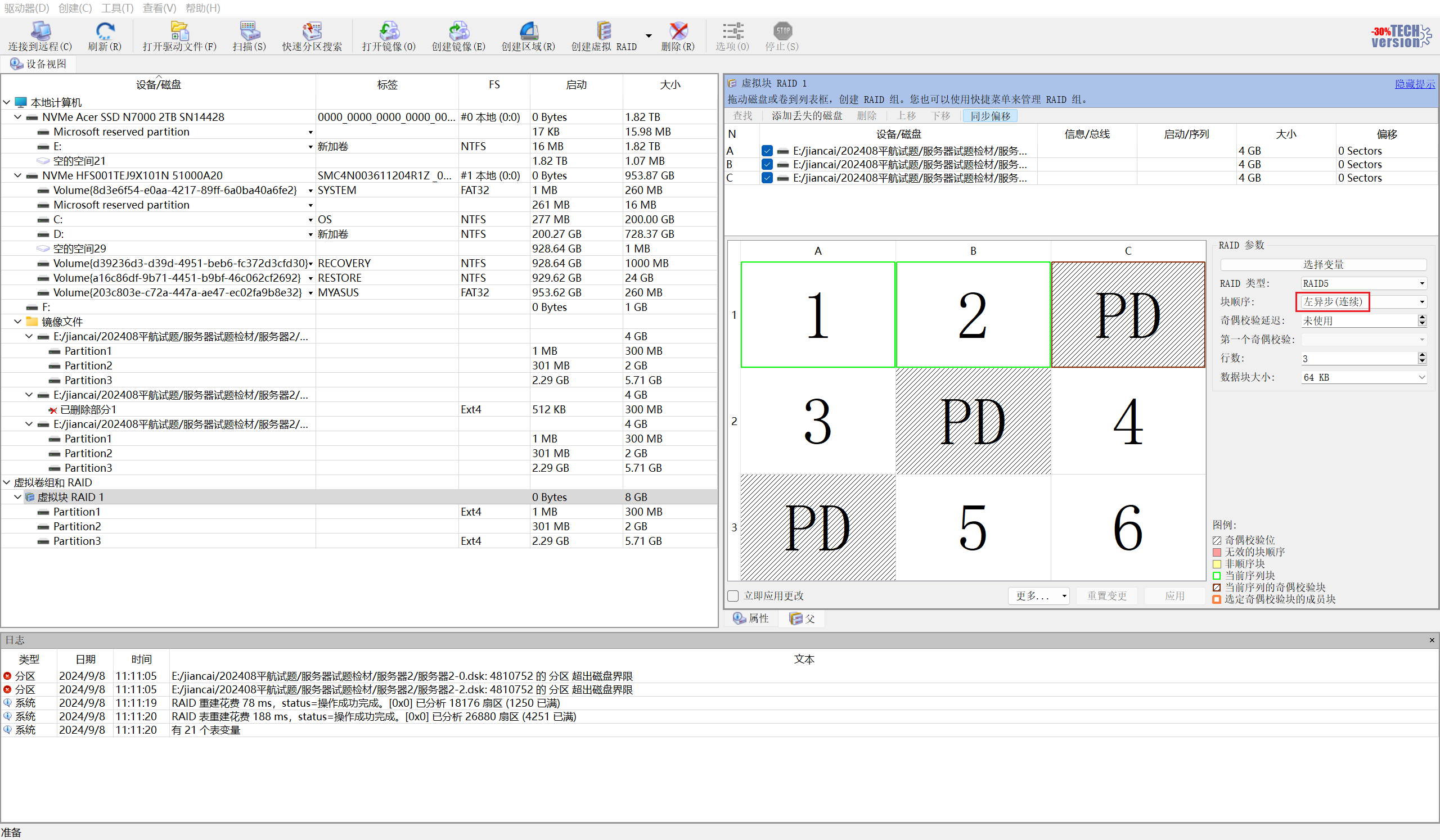

3. 分析检材,服务器1中用户“wangyu”的登录密码为

将/etc/shadow文件导出后使用kali的john工具进行爆破,但我没爆出来

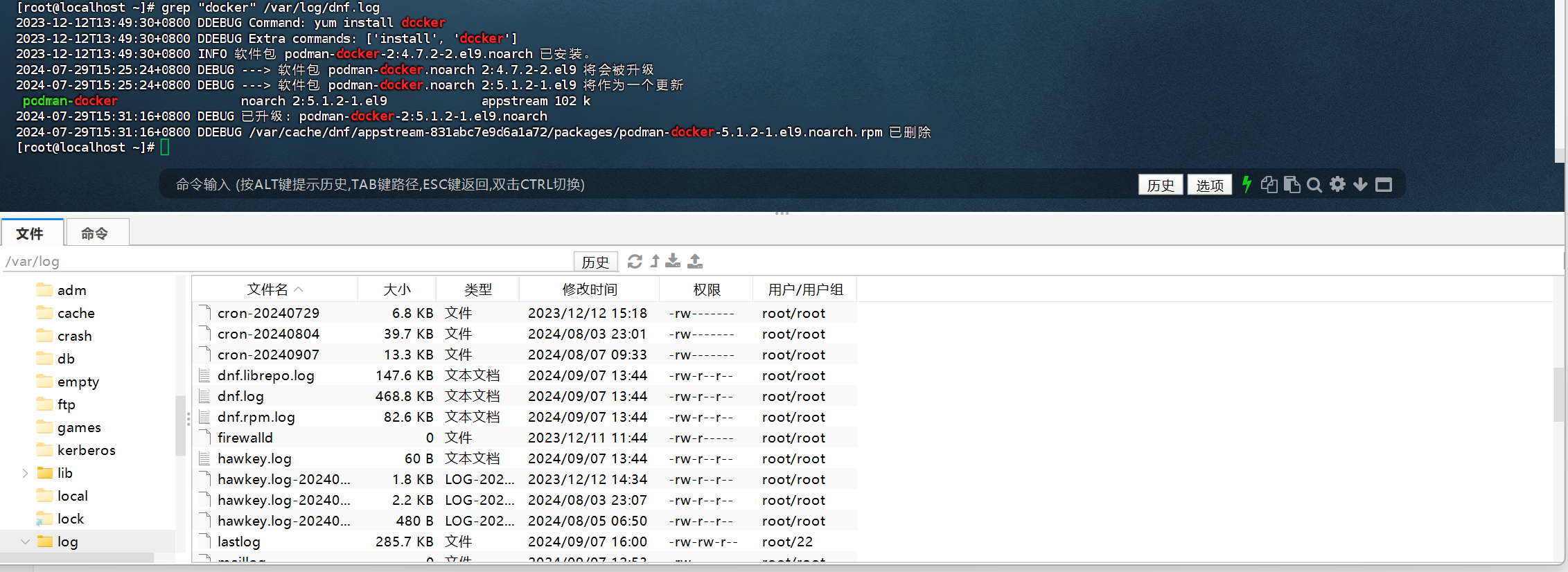

4. 分析检材,服务器1中docker的创建日期为?

/var/log目录下有许多工具的运行日志,查看dnf下载工具的下载日志

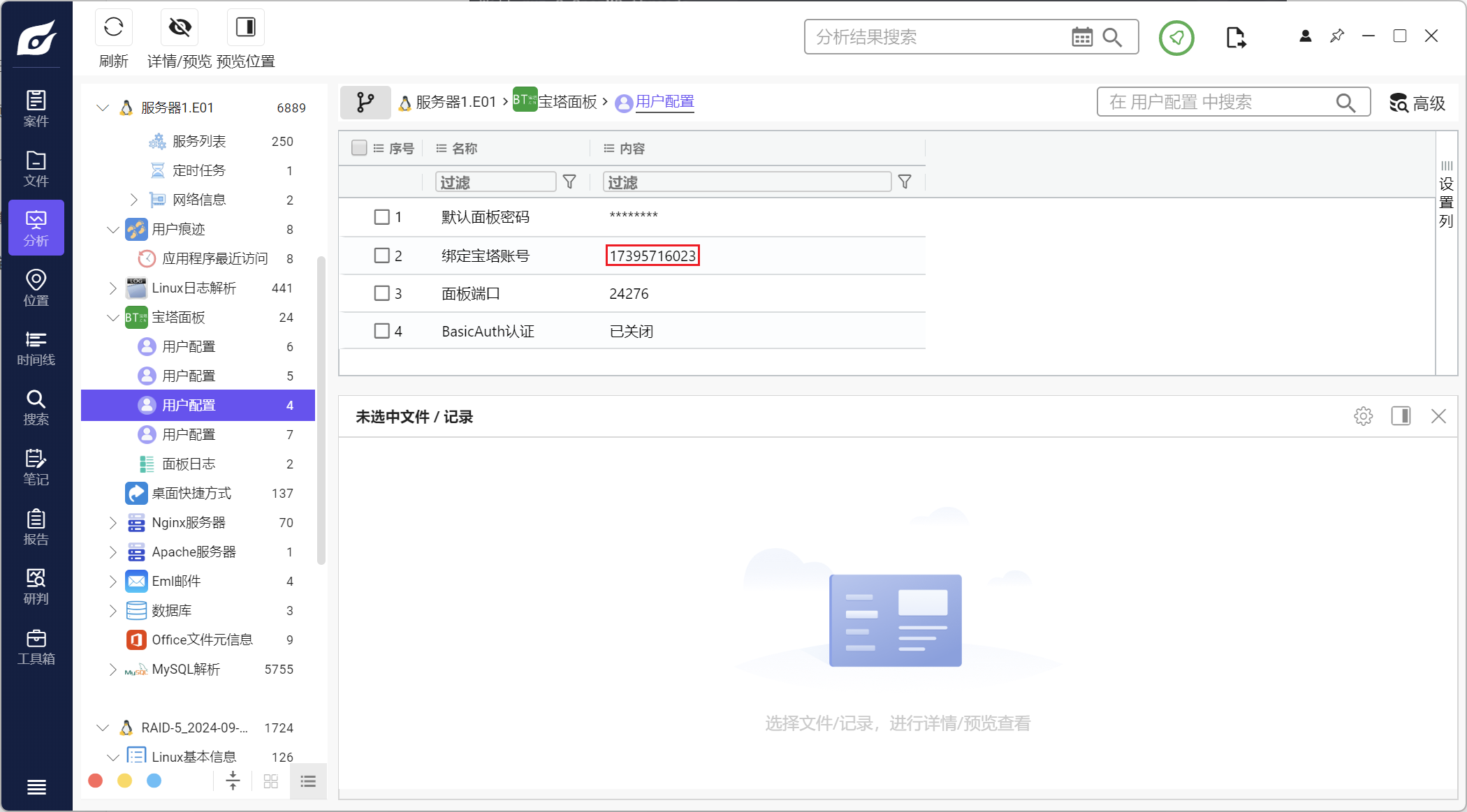

5. 分析检材,服务器1中宝塔面板绑定的手机账号为?

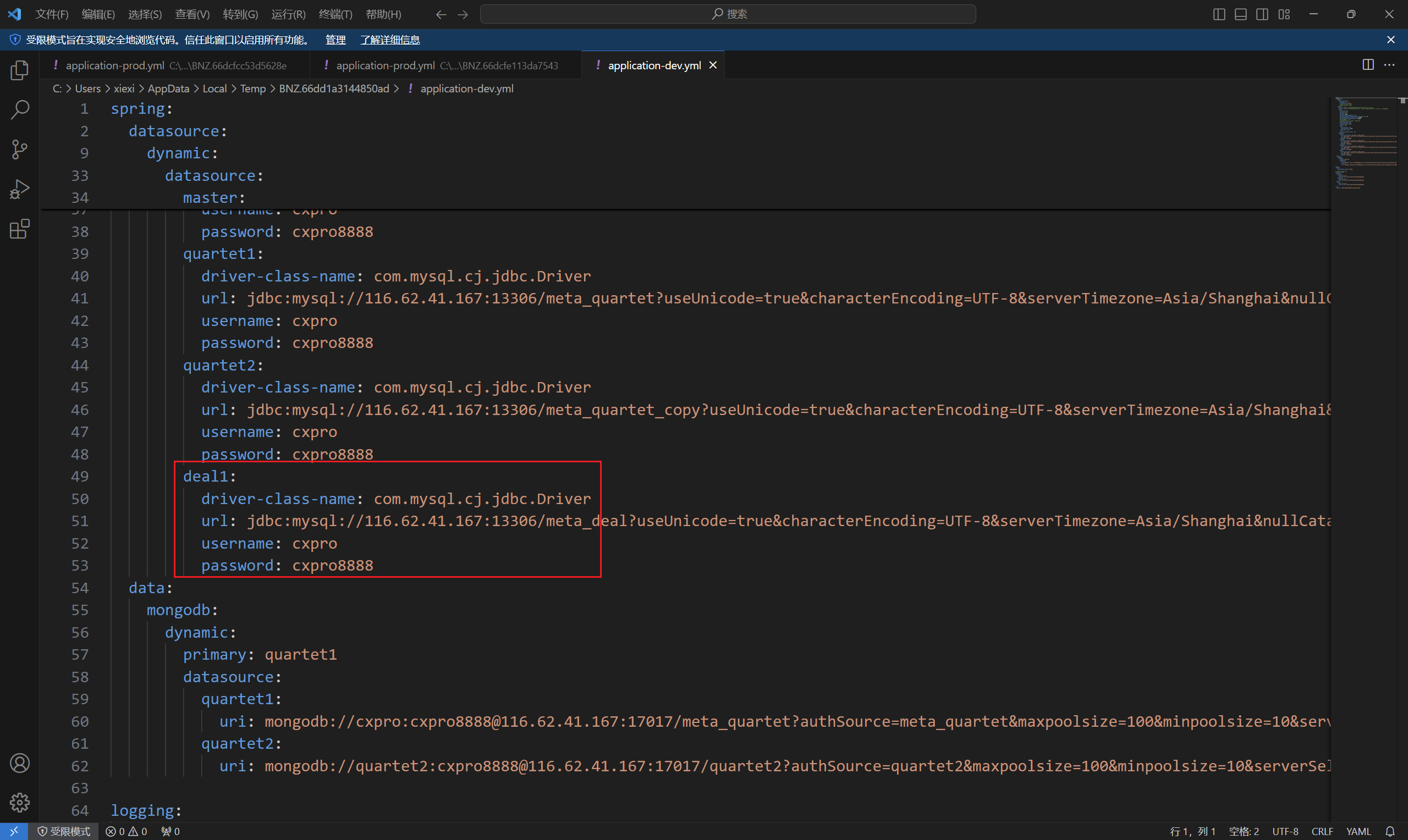

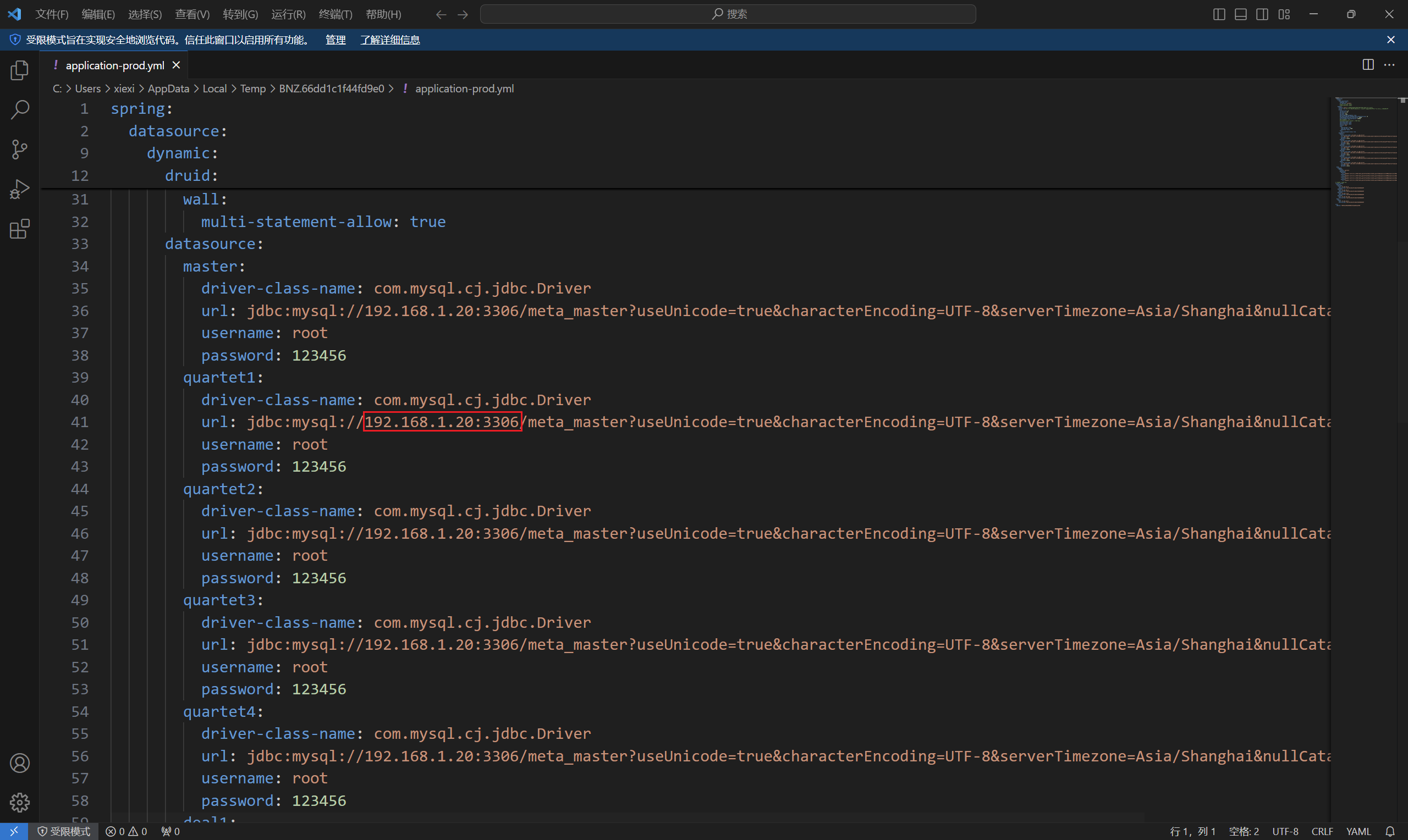

6. 分析检材,服务器1中当前集群服务器配置的“deal1” 节点的主机地址为 ?

查看原始Java文件中的配置信息

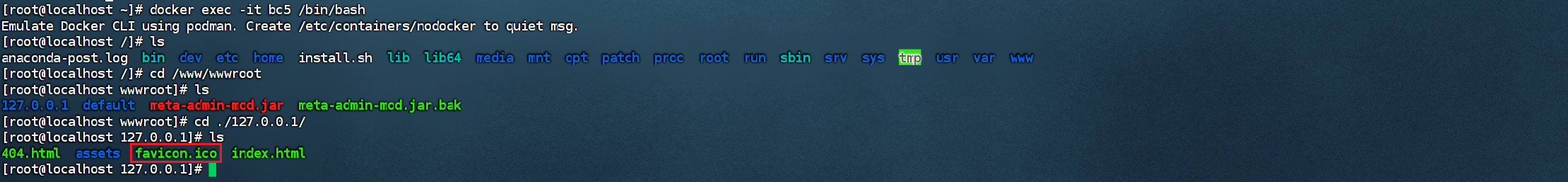

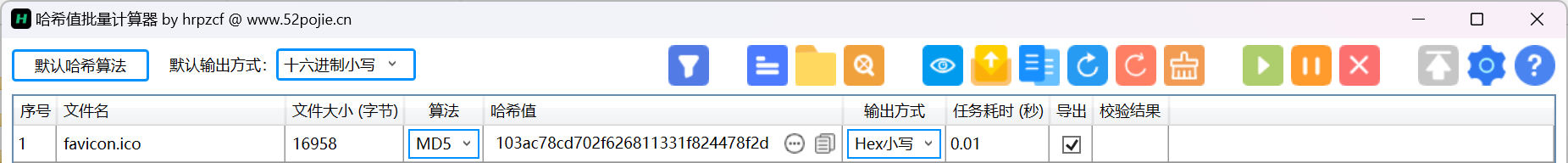

7. 分析检材,服务器1中涉案网站图标文件ico的MD5值后五位为

网站根目录在docker容器的/www/wwwroot/127.0.0.1中,导出ico文件

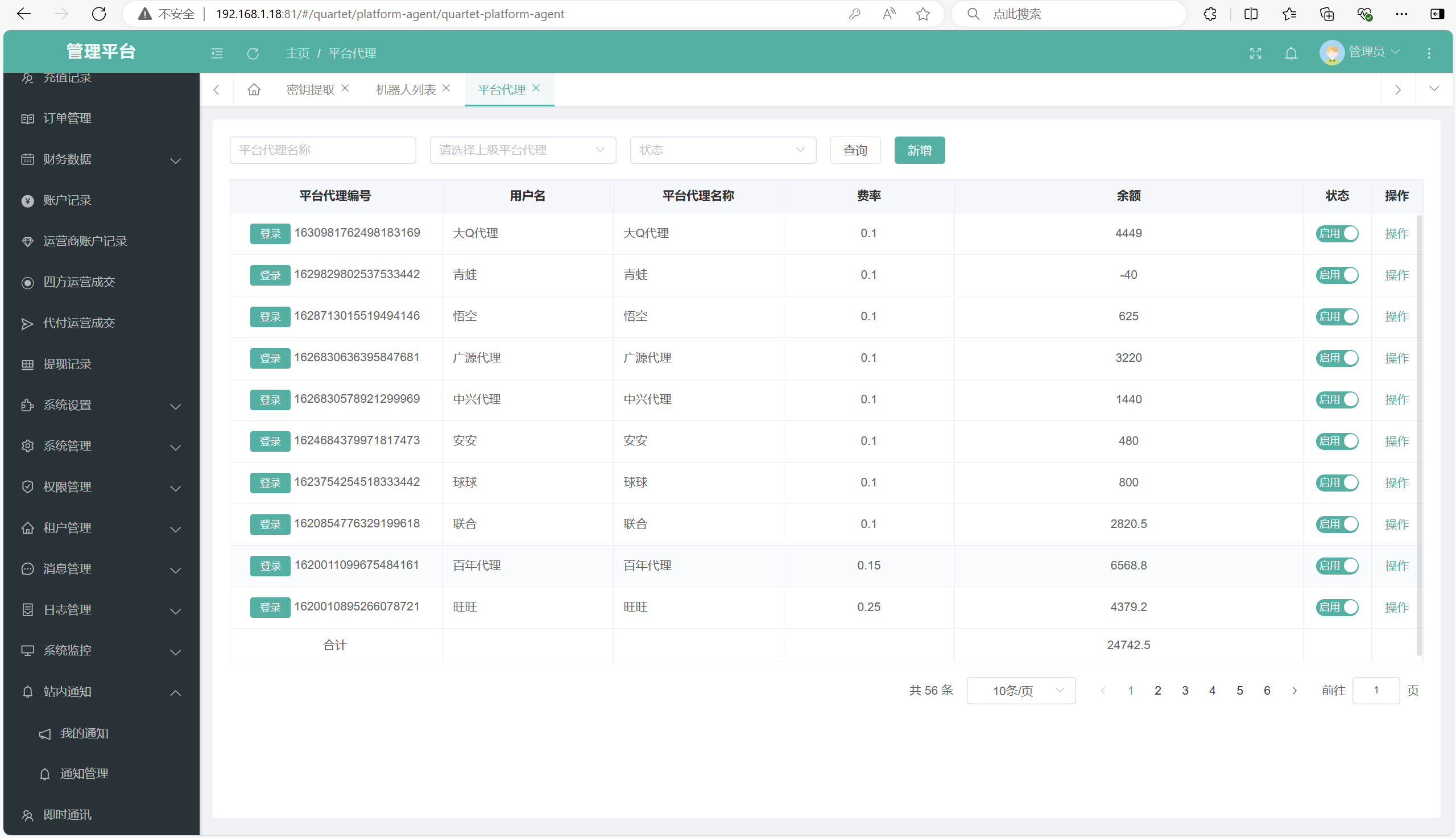

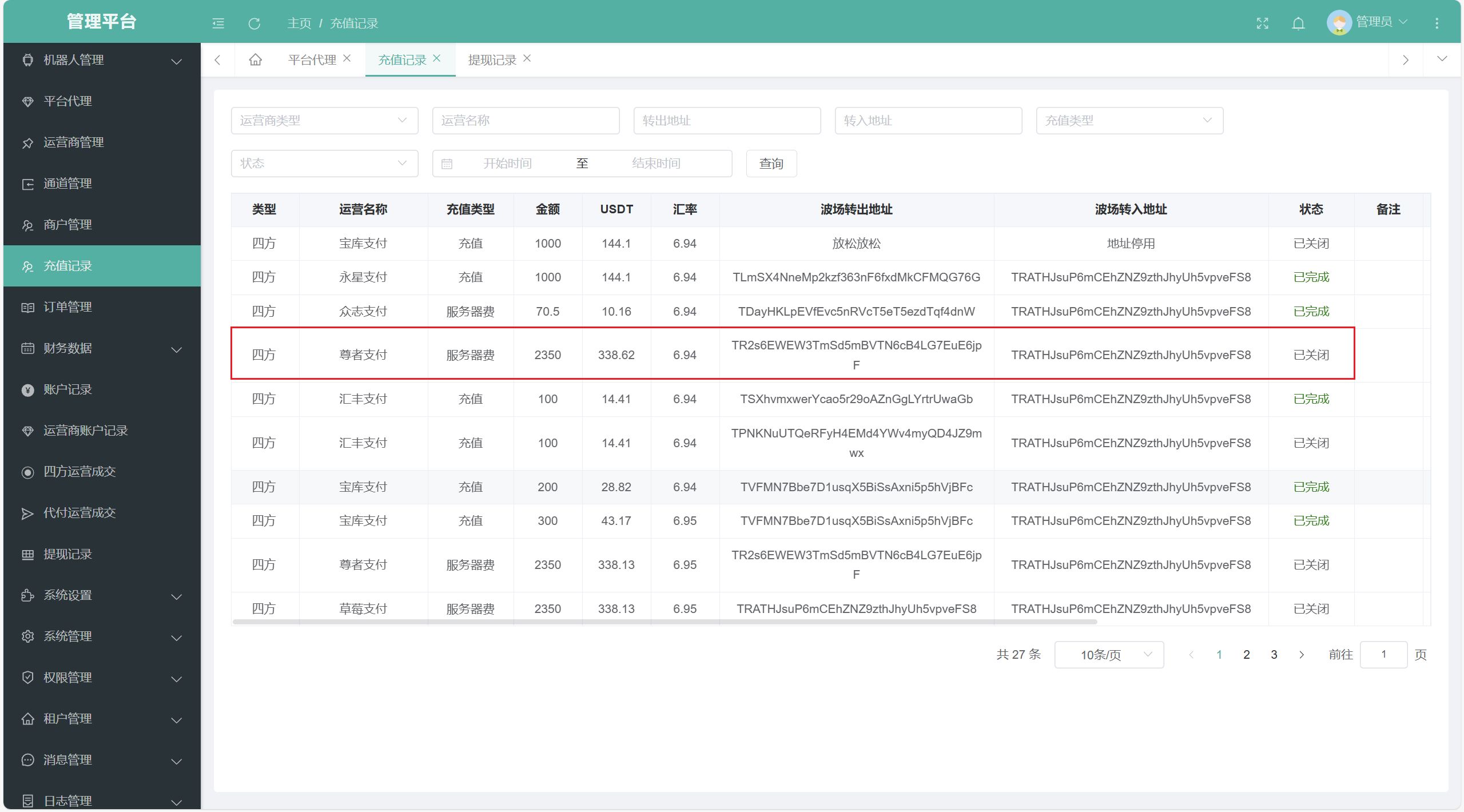

8. 综合分析检材,代理“尊者支付”的波场钱包地址后四位?

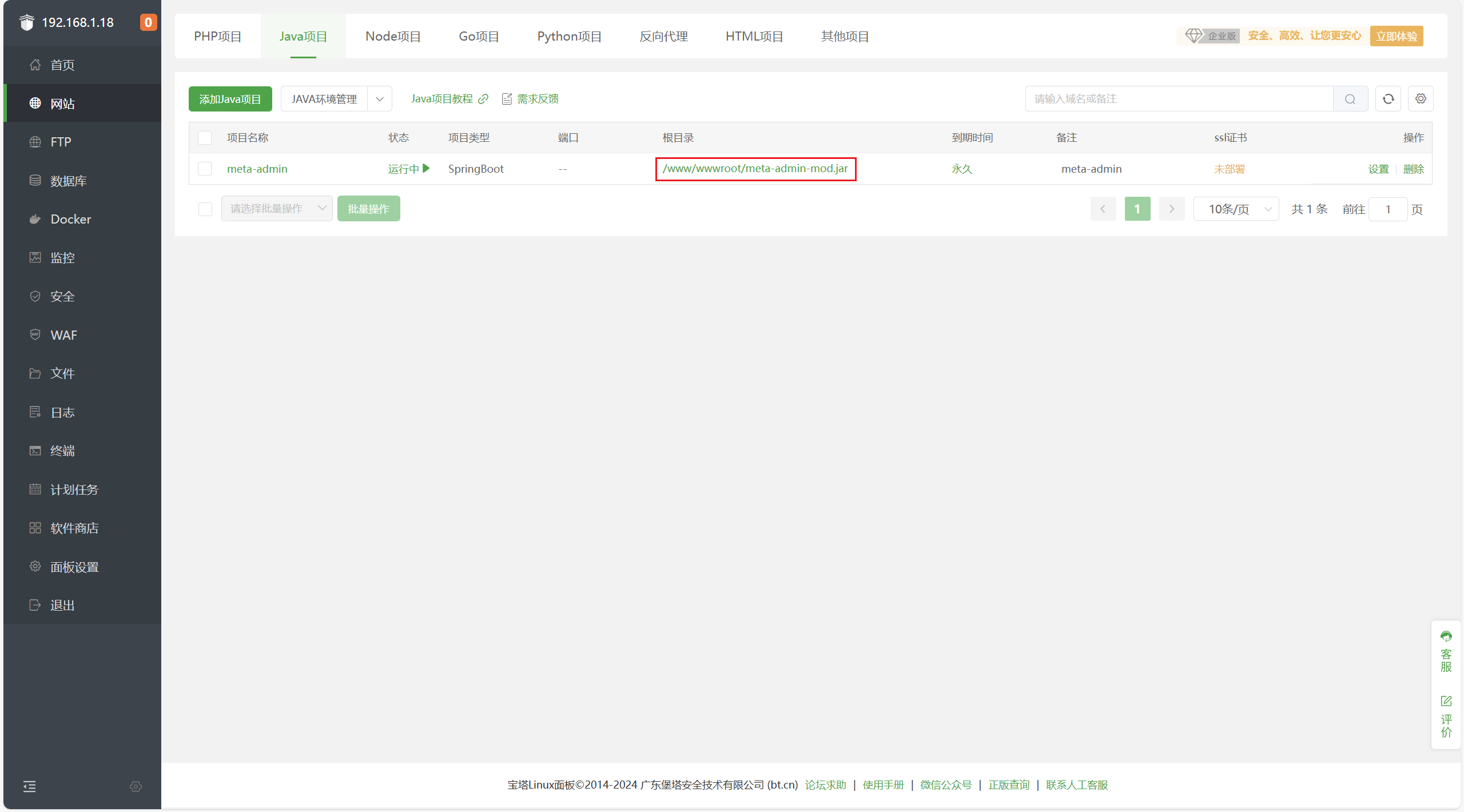

在宝塔面板中可以看到运行的jar包位置

修改jar包文件中的mysql配置

上传到网站后,启动mysql服务和mongodb服务

1 | /etc/rc.d/init.d/mysqld start |

同时需要绕过mysql数据库密码,但发现服务器运行的其实是mariadb,需要运行下面命令以绕过数据库密码

1 | service mariadb stop && mysqld_safe --skip-grant-tables & |

都成功运行后启动Java网站和apache服务

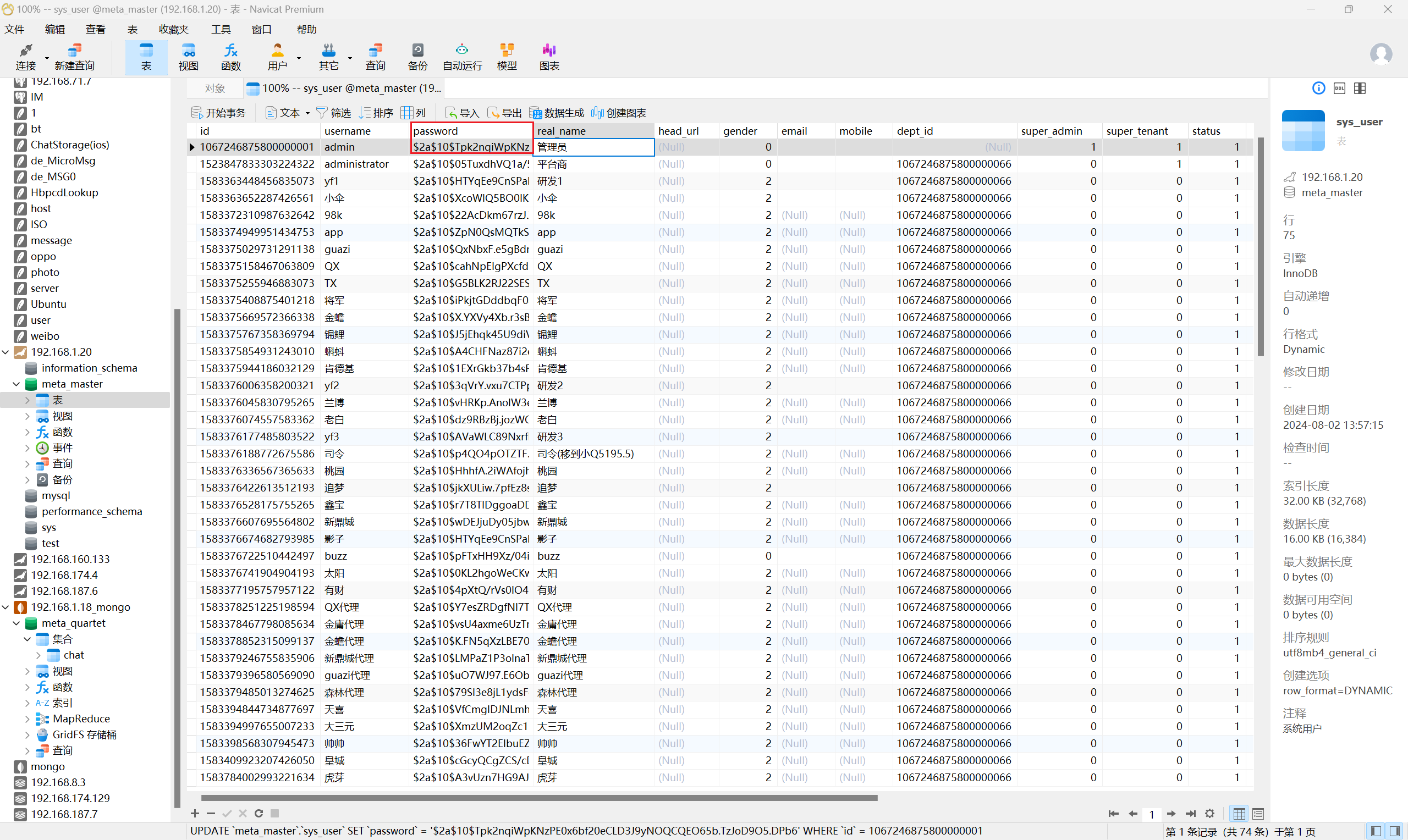

连接到mariadb,发现管理员的密码是bycrypt加密,在线网站生成密码后替换

成功登录后台

在充值记录中能查看到代理波场地址

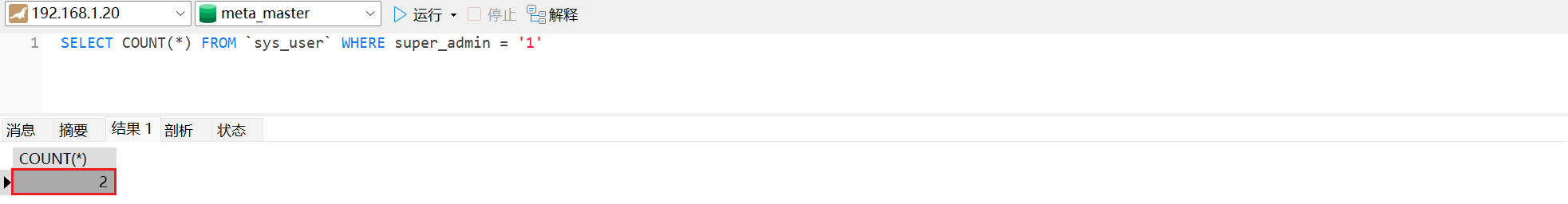

9. 综合分析检材,平台超级管理员的数量为?

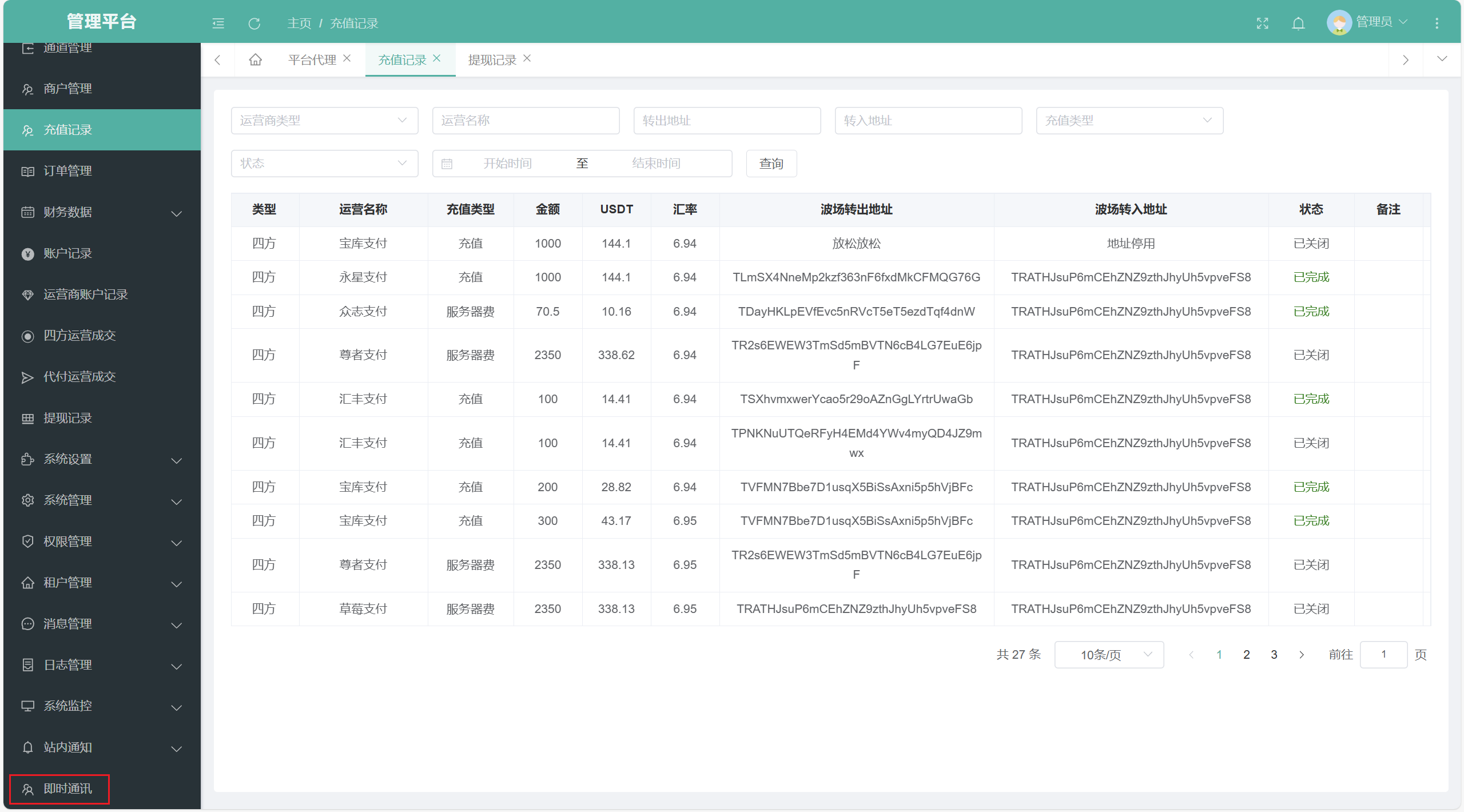

10. 综合分析检材,后台配置即使通讯功能的网站为?

点击即使通讯,看跳转

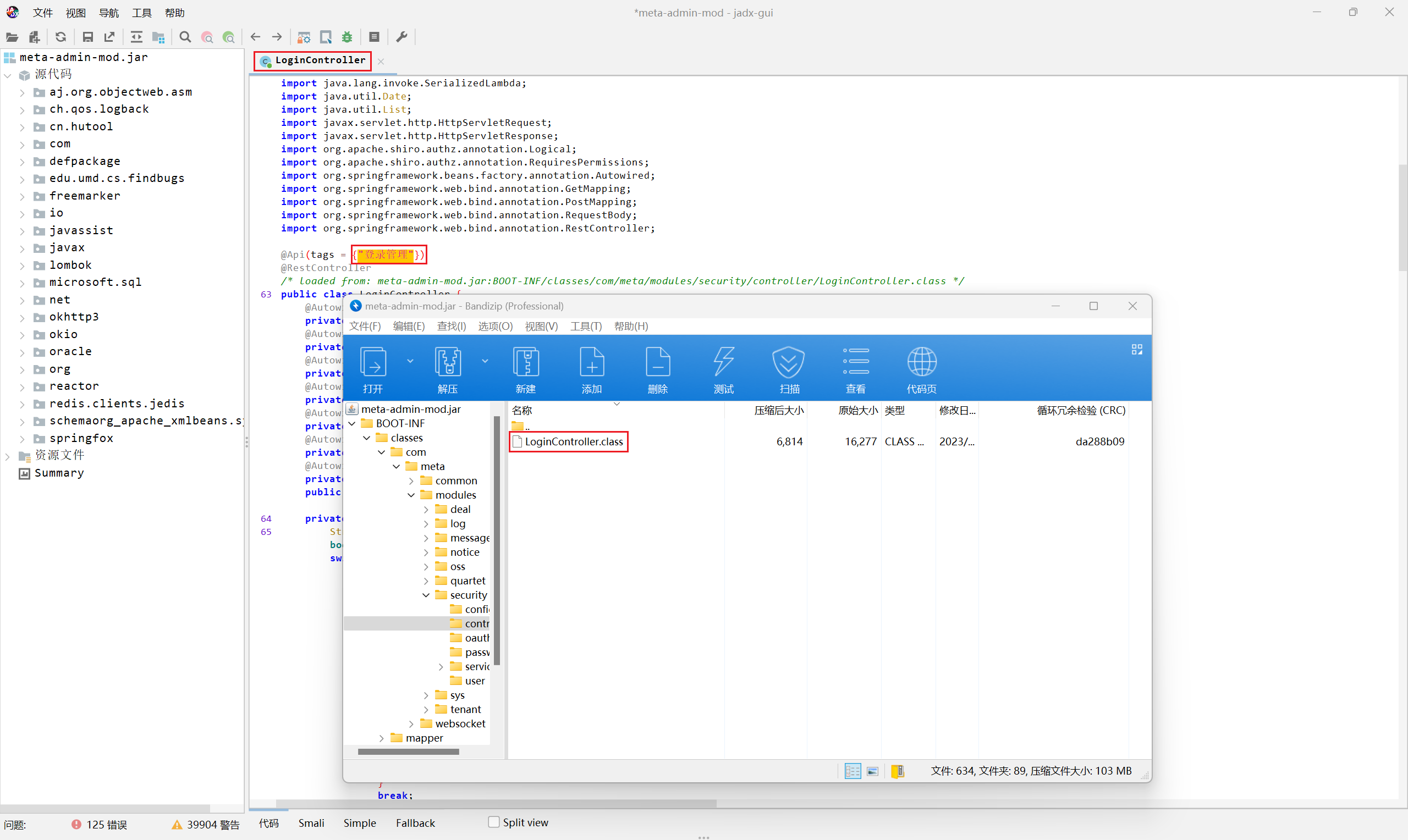

11. 综合分析检材,网站源码中控制“登录管理”模块的文件名称为?

反编译jar包后直接爆搜

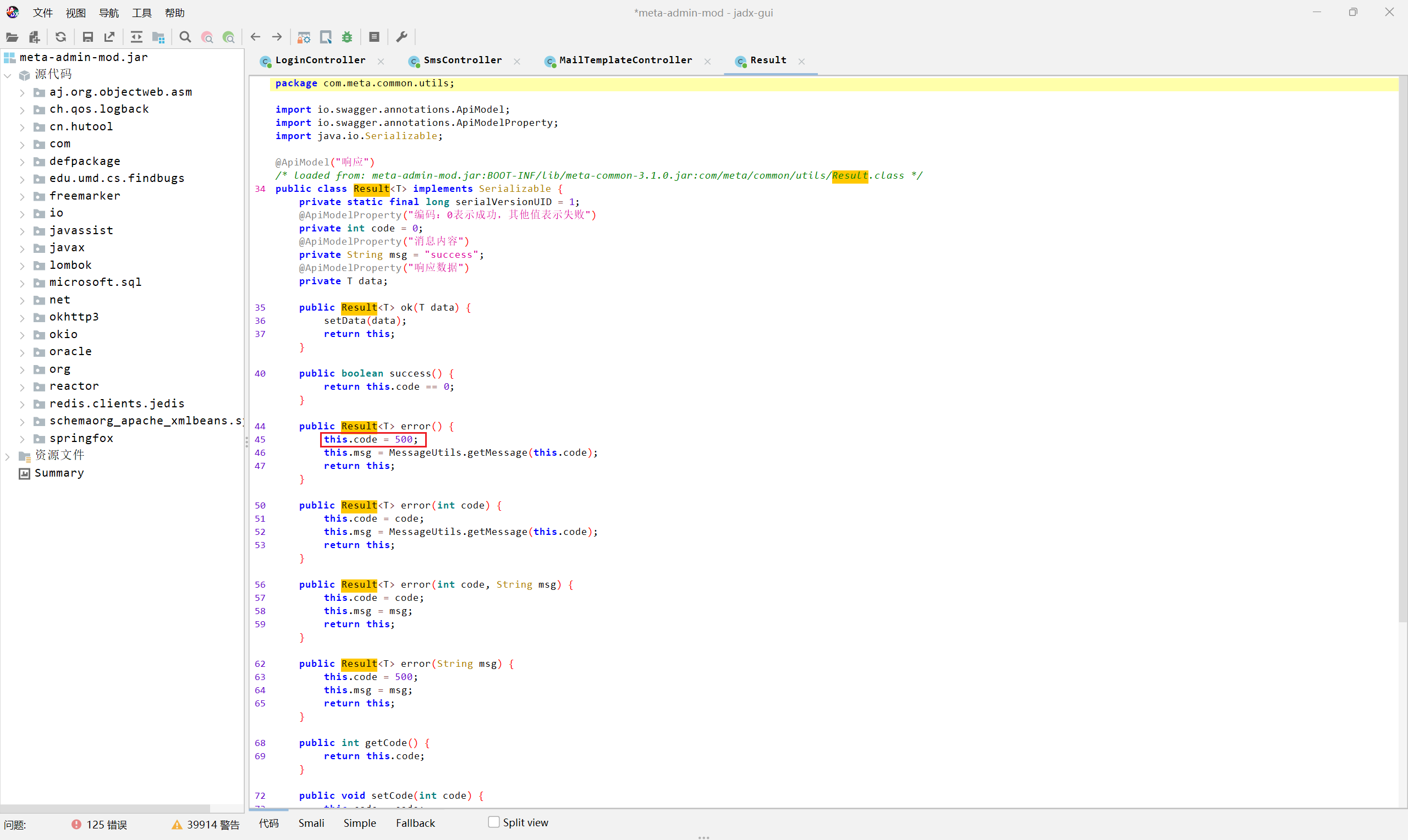

12. 综合分析检材,网站发送短信失败错误状态码为?

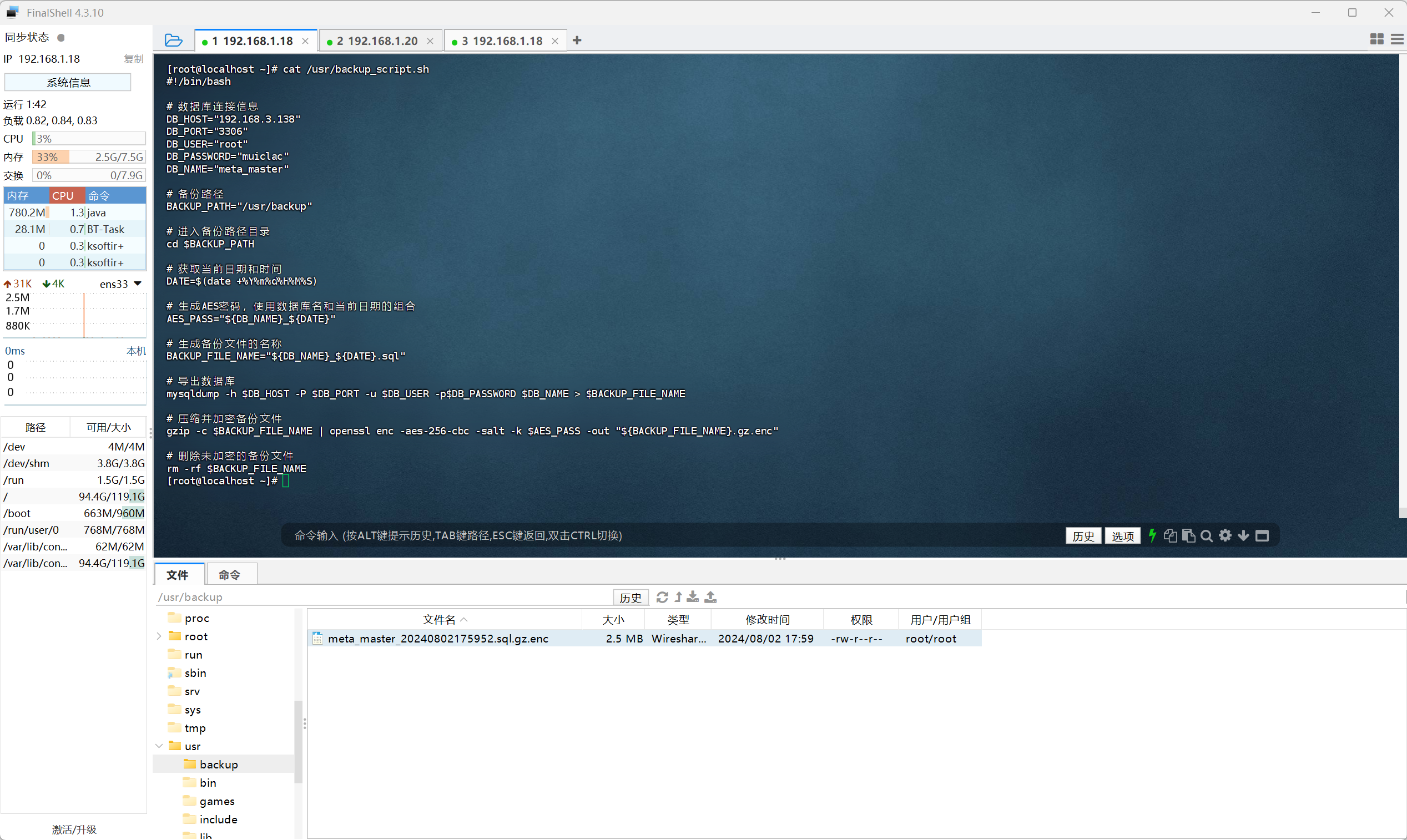

13. 综合分析检材,服务器计划备份任务的执行周期为

查看定时任务

改定时任务每周五早上 6:00 执行一次。

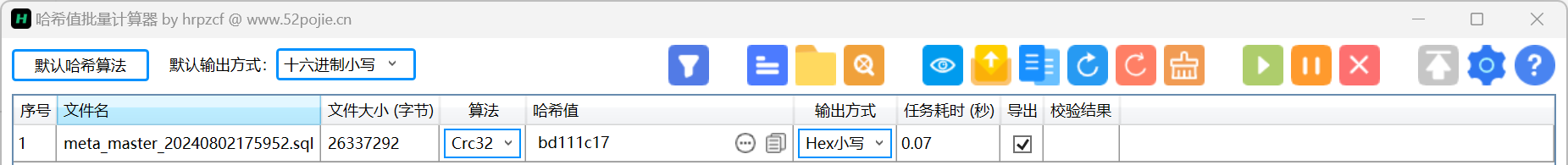

14. 综合分析检材,解密备份压缩文件,备份sql文件的CRC32哈希值?

查看备份执行文件

使用命令解密

1 | openssl enc -aes-256-cbc -d -salt -k meta_master_20240802175952 -in "meta_master_20240802175952.sql.gz.enc" -out "meta_master_20240802175952.sql.gz" |

使用命令解压

1 | gunzip meta_master_20240802175952.sql.gz |

导出文件并计算hash值

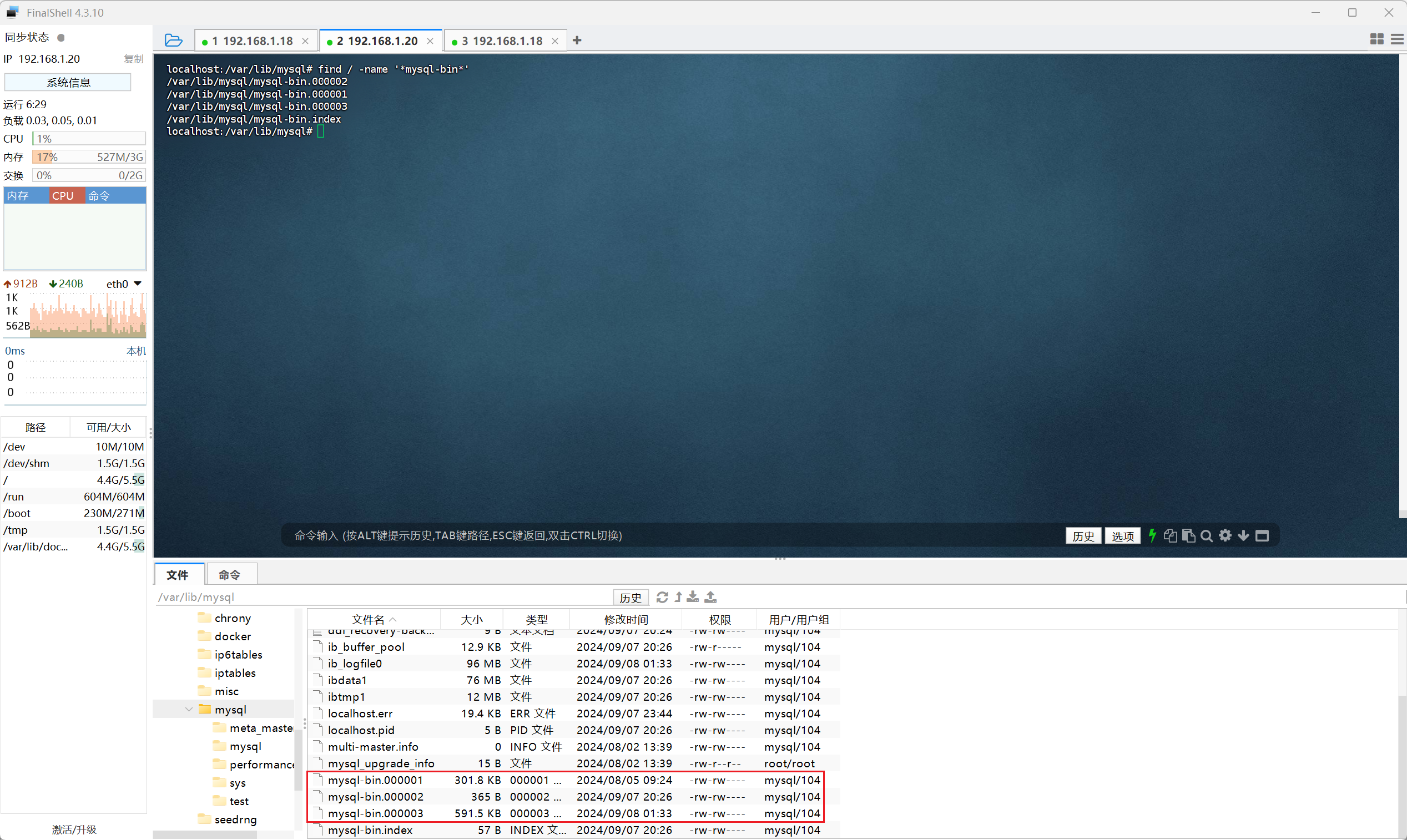

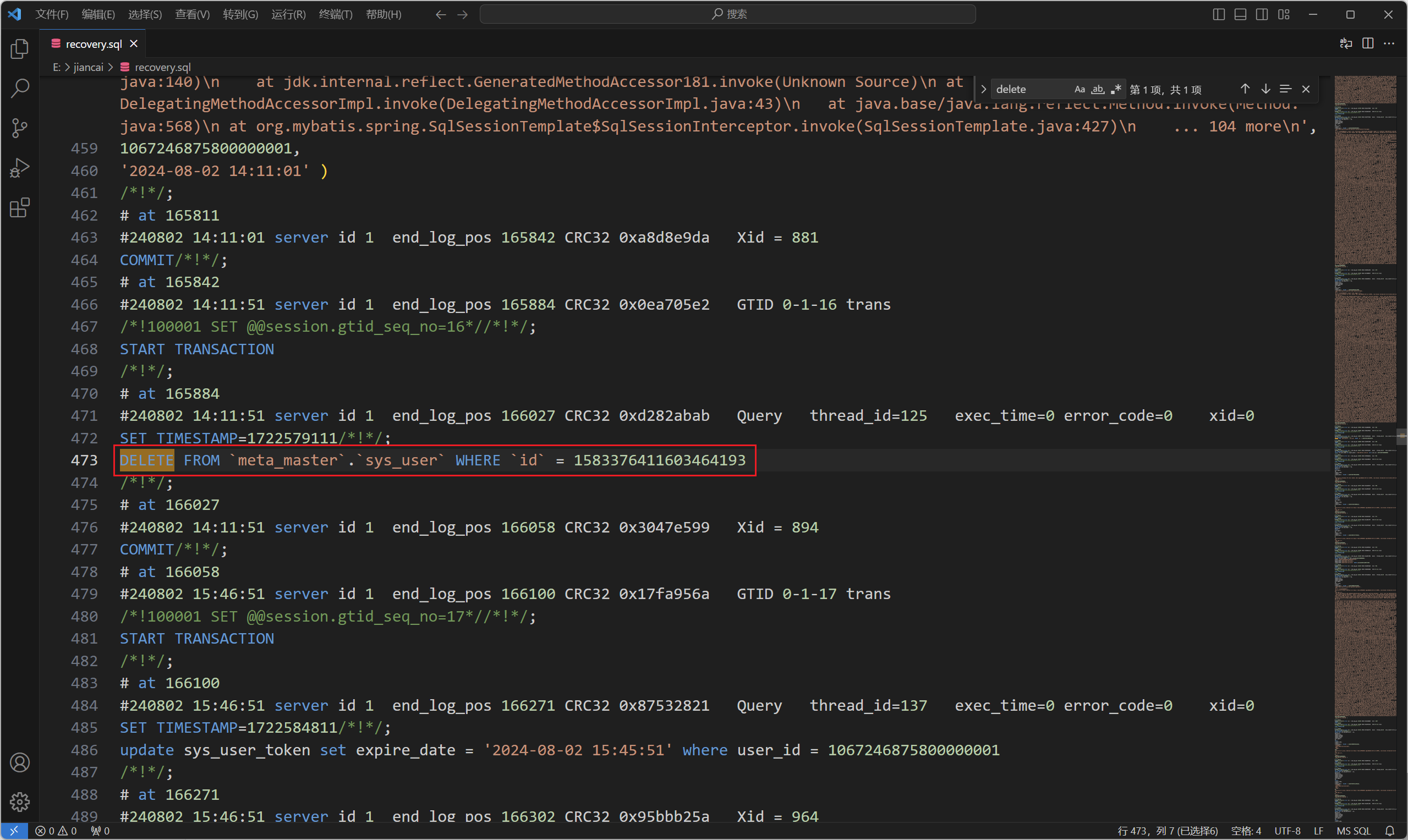

15. 综合分析检材,嫌疑人8月2日删除用户的用户id后五位为?

需要利用/var/lib/mysql目录下的mysql-bin.000001文件进行mysqlbinlog数据恢复

可以使用命令爆搜mysqlbinlog恢复文件

1 | find / -name '*mysql-bin*' |

利用mysql-bin.000001文件恢复成sql文件

1 | mysqlbinlog ./mysql-bin.000001 > /root/recovery.sql |

软路由部分

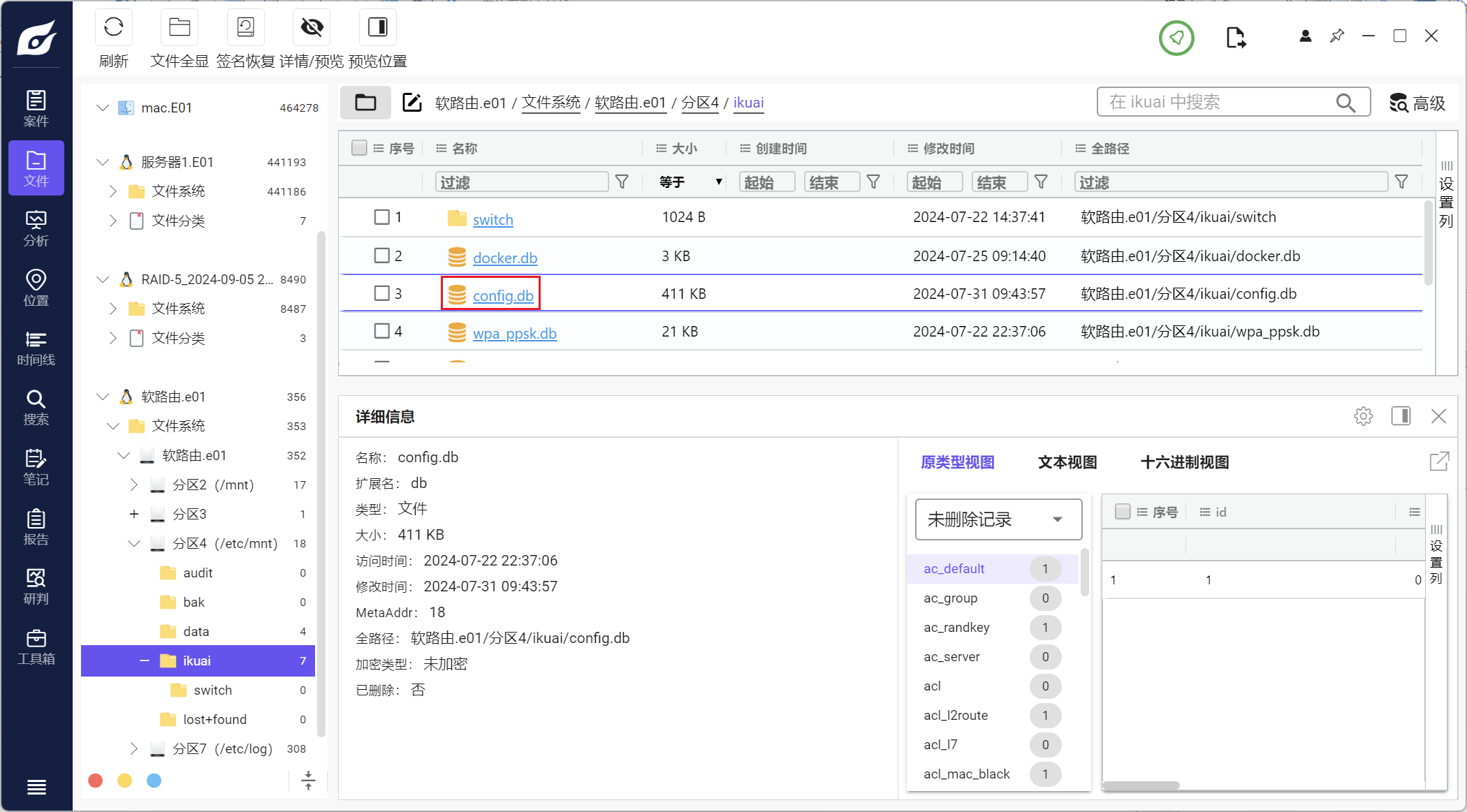

1. 分析检材,软路由后台管理员密码加密方式为

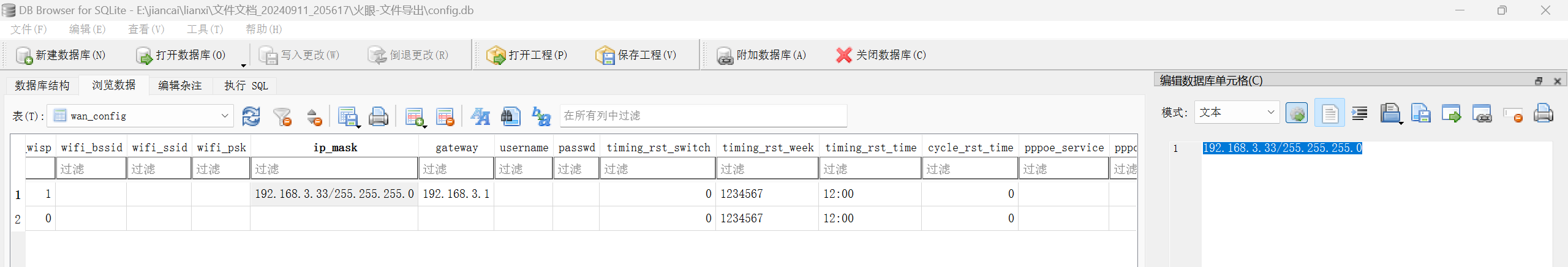

在/etc/mnt/ikuai/config.db数据库中有系统管理员的账号和密码

密码解密一下发现是单纯的md5

2. 分析检材,外网网口配置的IP地址为

看wan口的配置

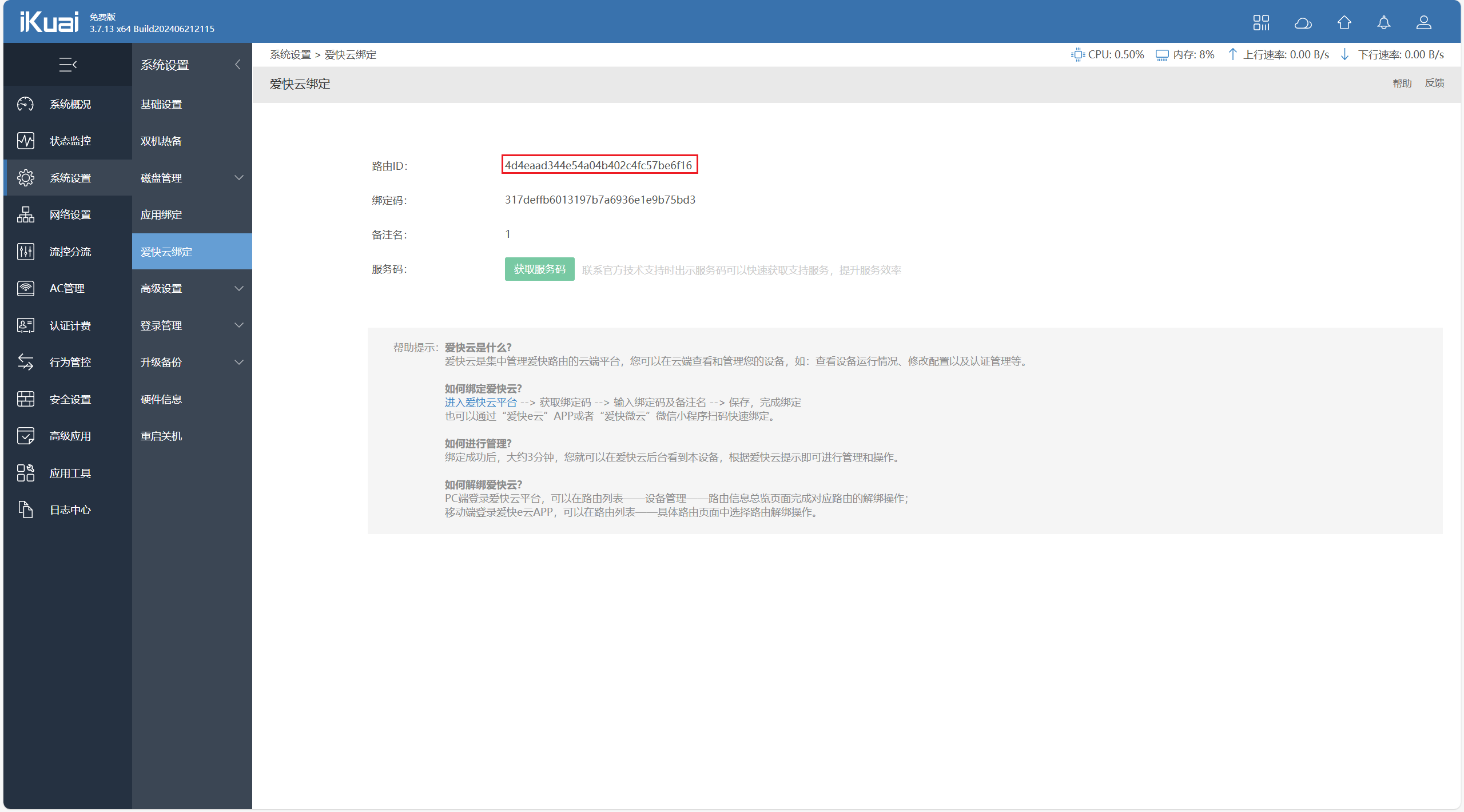

3. 分析检材,该软路由的路由ID后五位为

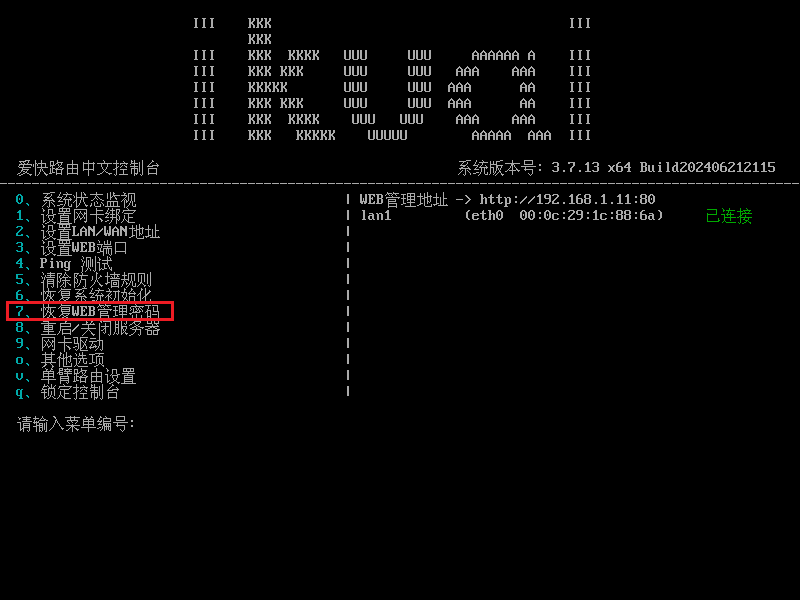

按7恢复web管理密码

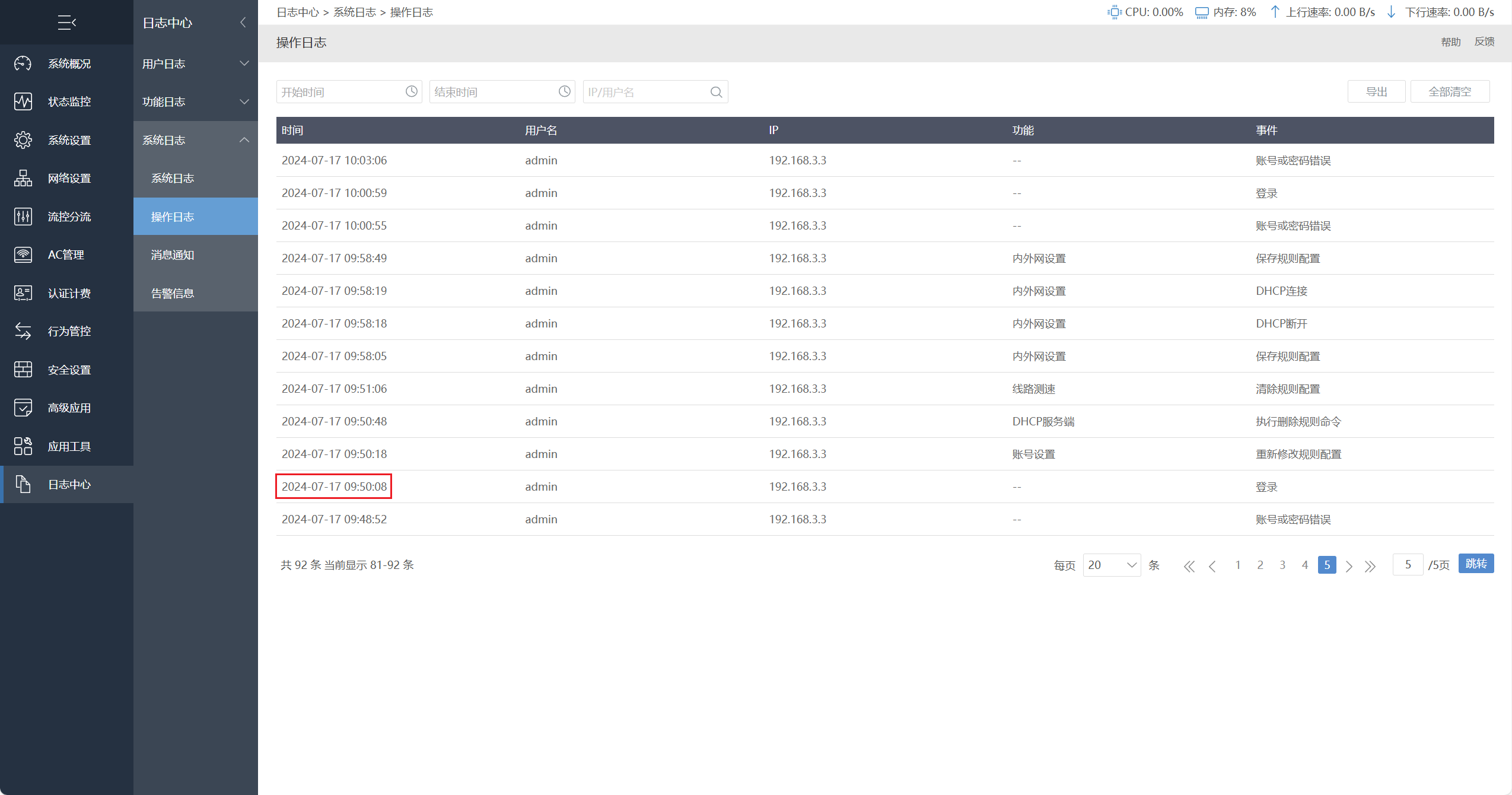

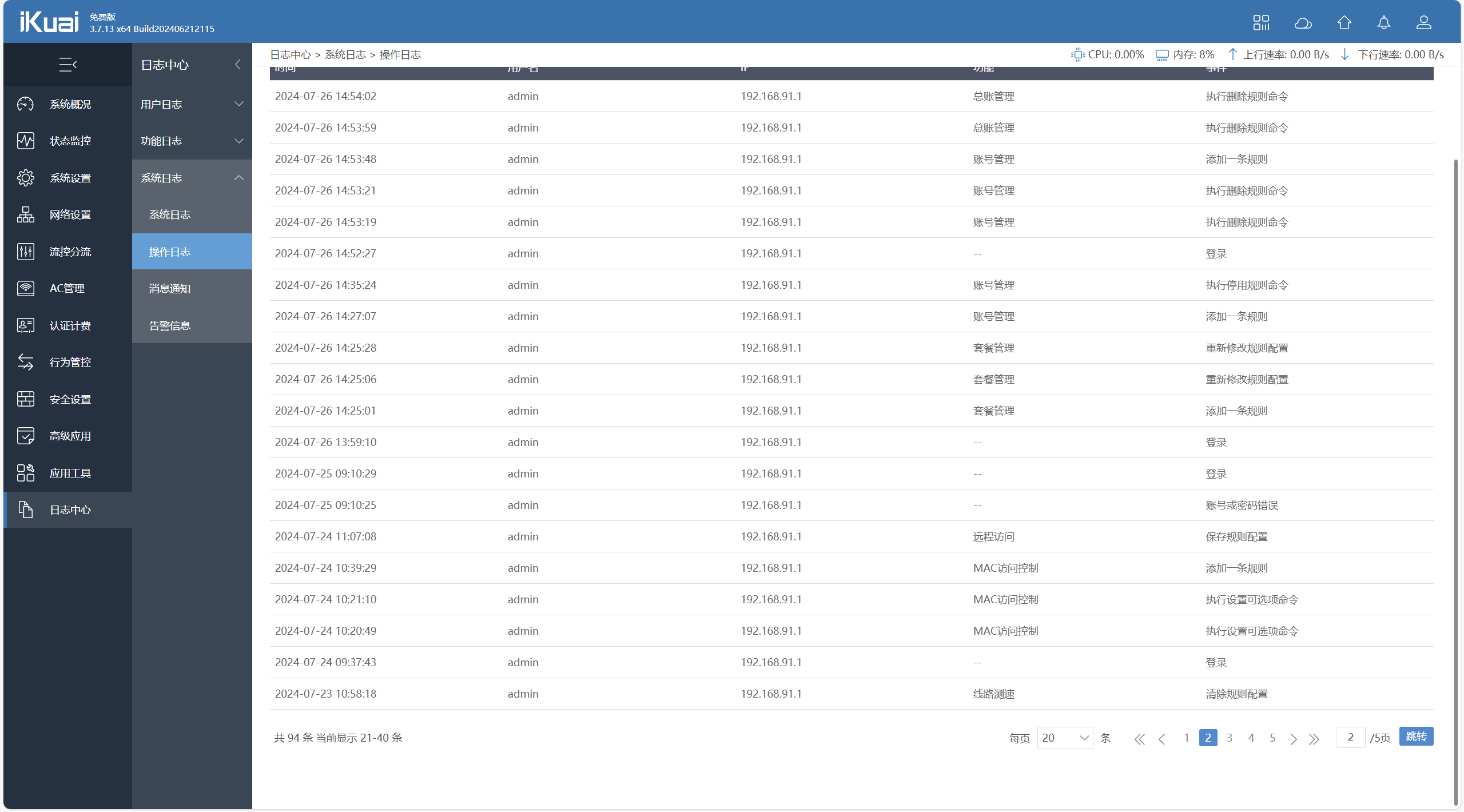

4. 分析检材,嫌疑人第一次登录软路由管理后台的日期为

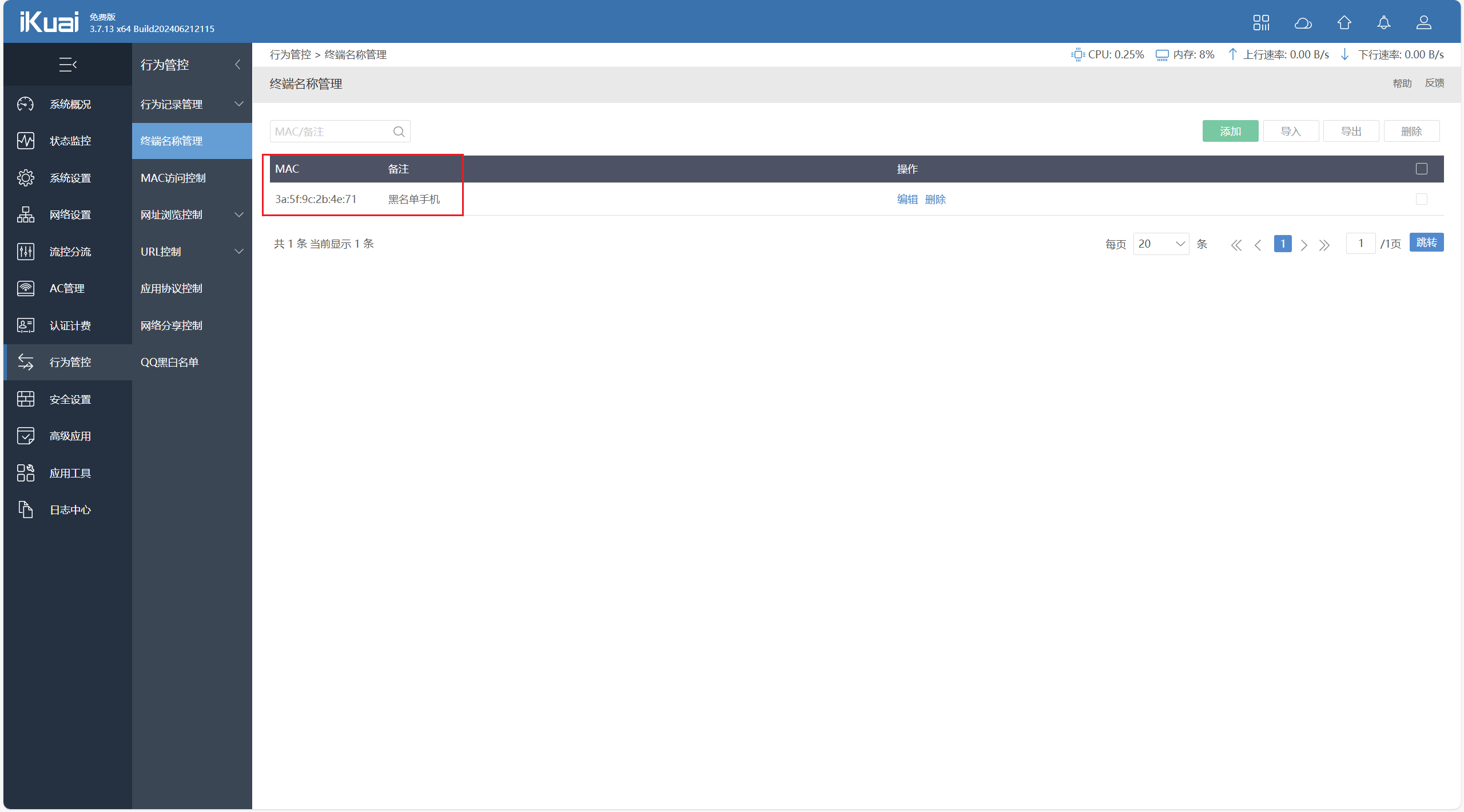

5. 分析检材,嫌疑人配置禁止访问网络设备的MAC地址为

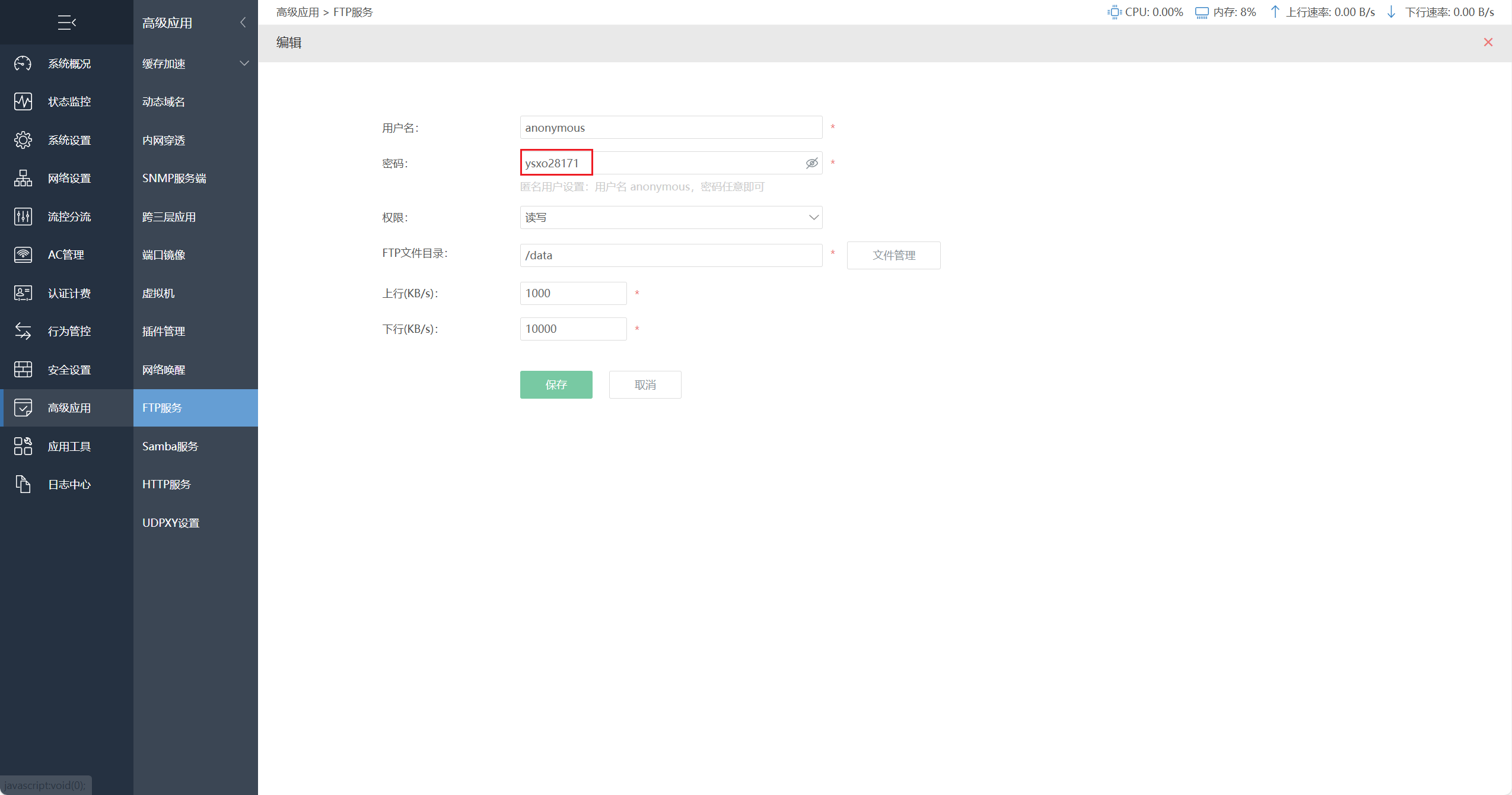

6. 分析检材,嫌疑人配置FTP共享目录的用户名“anonymous”的密码为

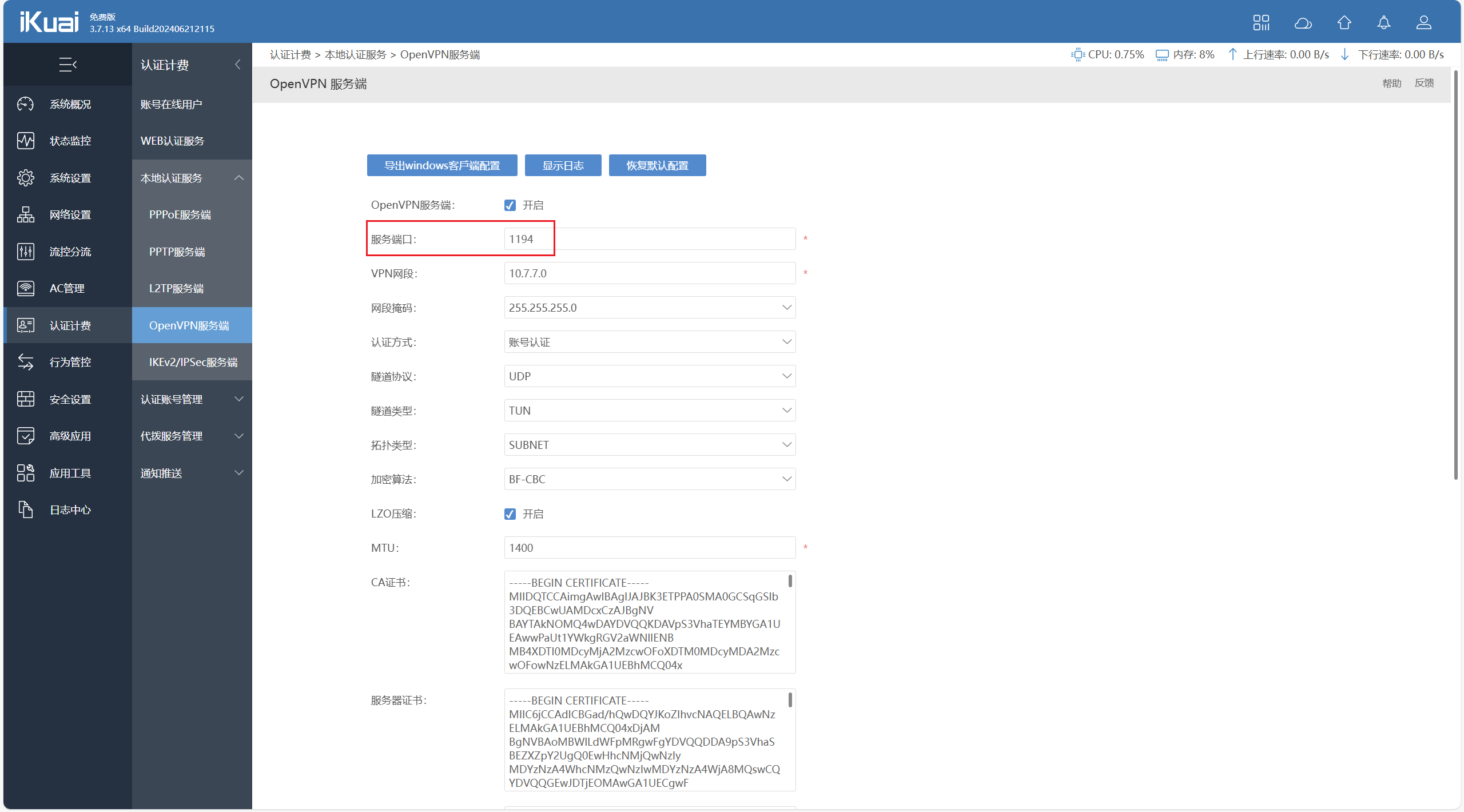

7. 分析检材,OpenVPN的服务端口为

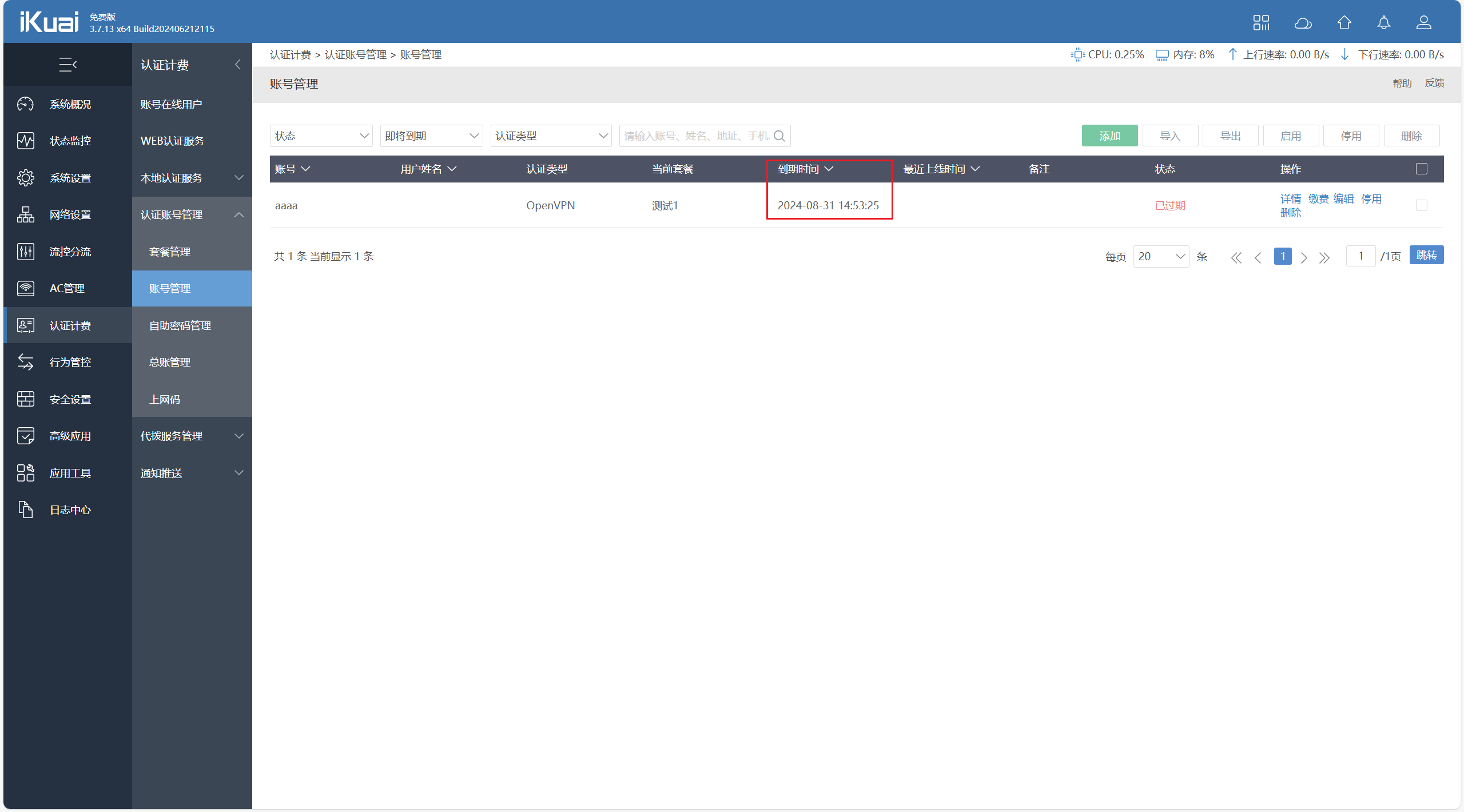

8. 分析检材,嫌疑人创建当前OpenVPN账户的日期为

9. 分析检材,以下哪天嫌疑人没有登录过OpenVPN

10. 分析检材,连接过OpenVPN的设备数量为

11. 分析检材,OpenVPN中套餐“测试1”的上行带宽是多少KB/s

12. 分析检材,OpenVPN账号“aaaa”的到期时间为

手机部分

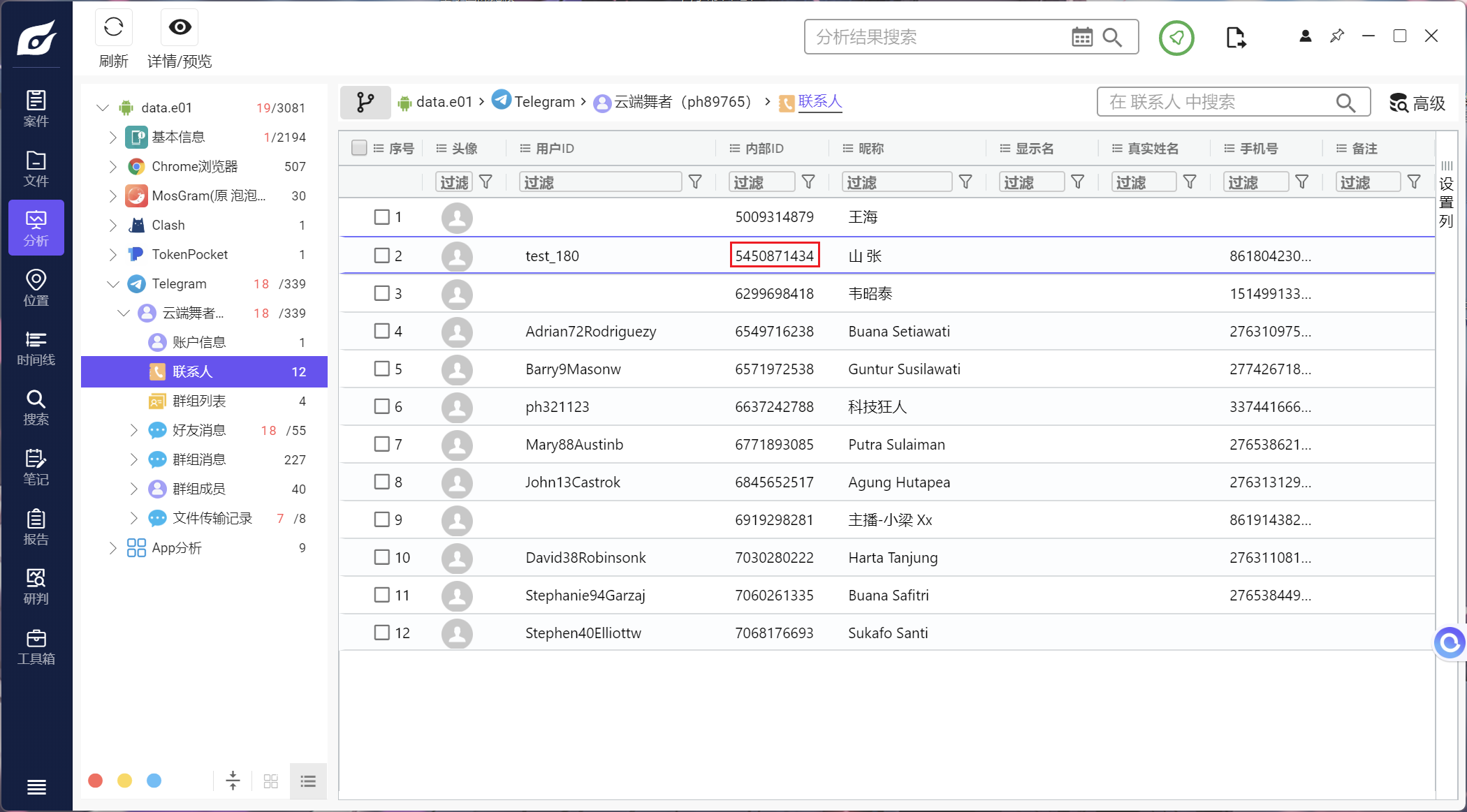

1.分析检材中的TG数据,嫌疑人同伙TG账号的内部ID为

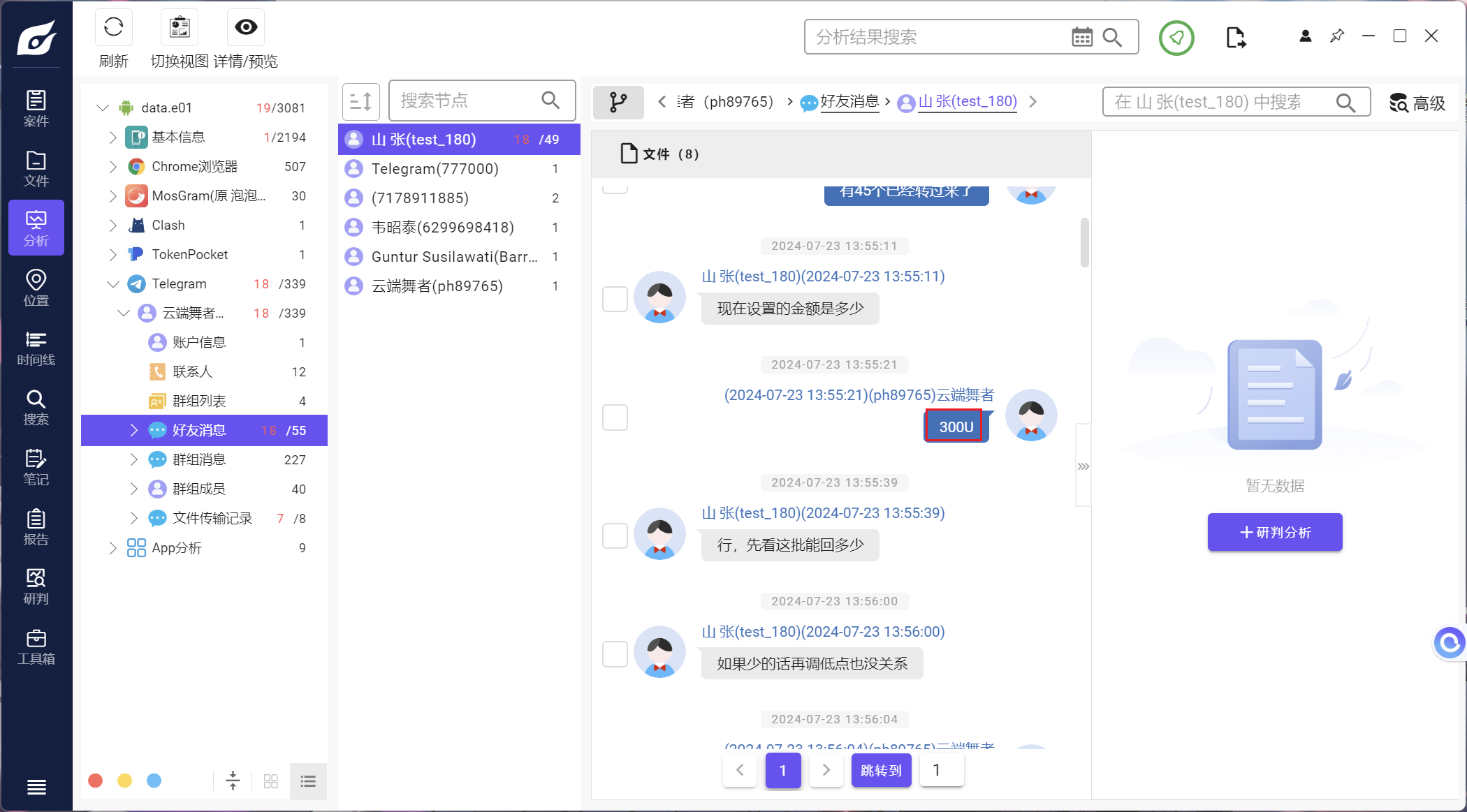

2.分析检材中的TG数据,确认嫌疑人设定的勒索金额为多少U

3.分析检材,MD5值为“488EF0C5C2D9401F6040E211ED3A1FDB”的文件名为

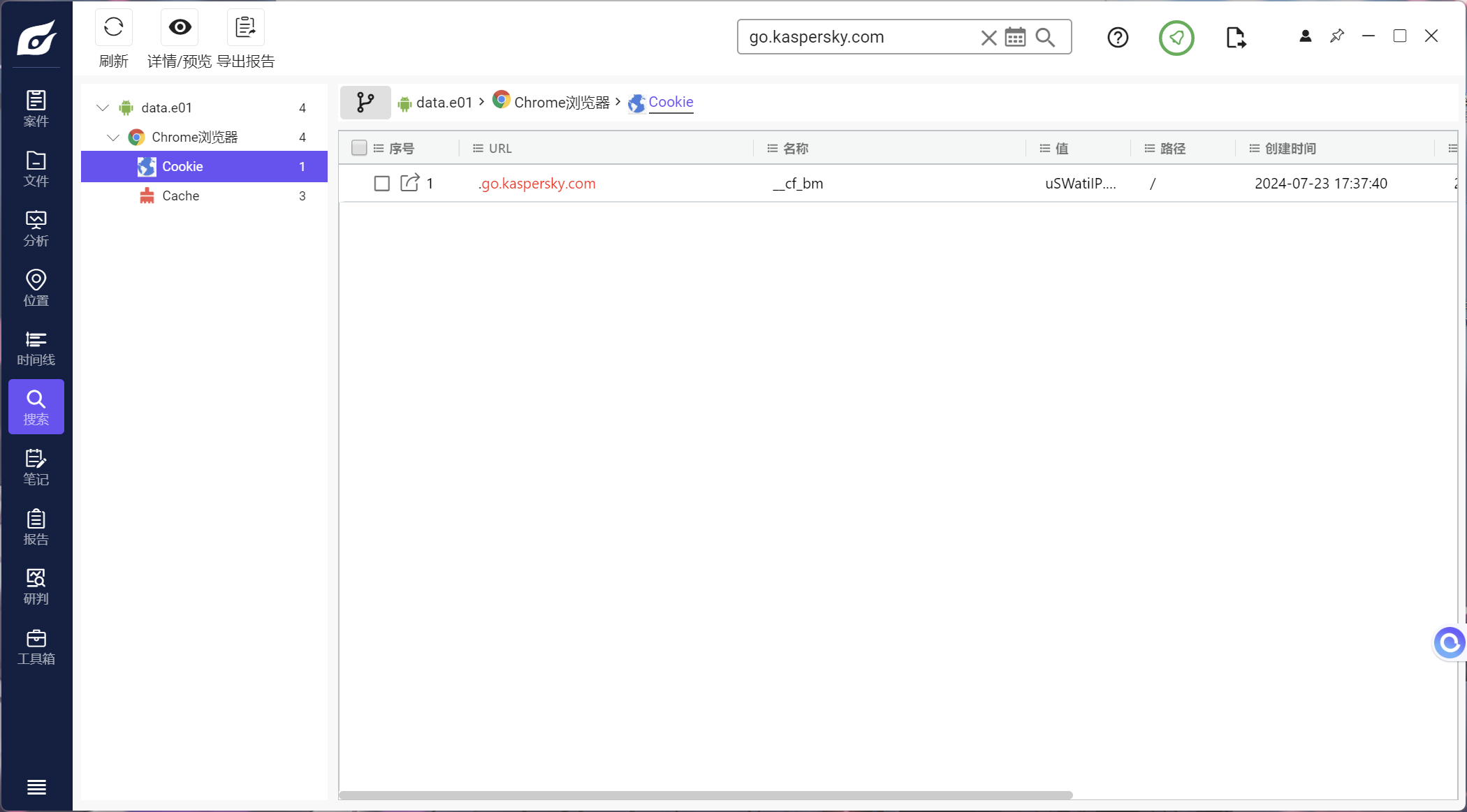

4.分析检材,嫌疑人是否访问过网站“go.kaspersky.com”

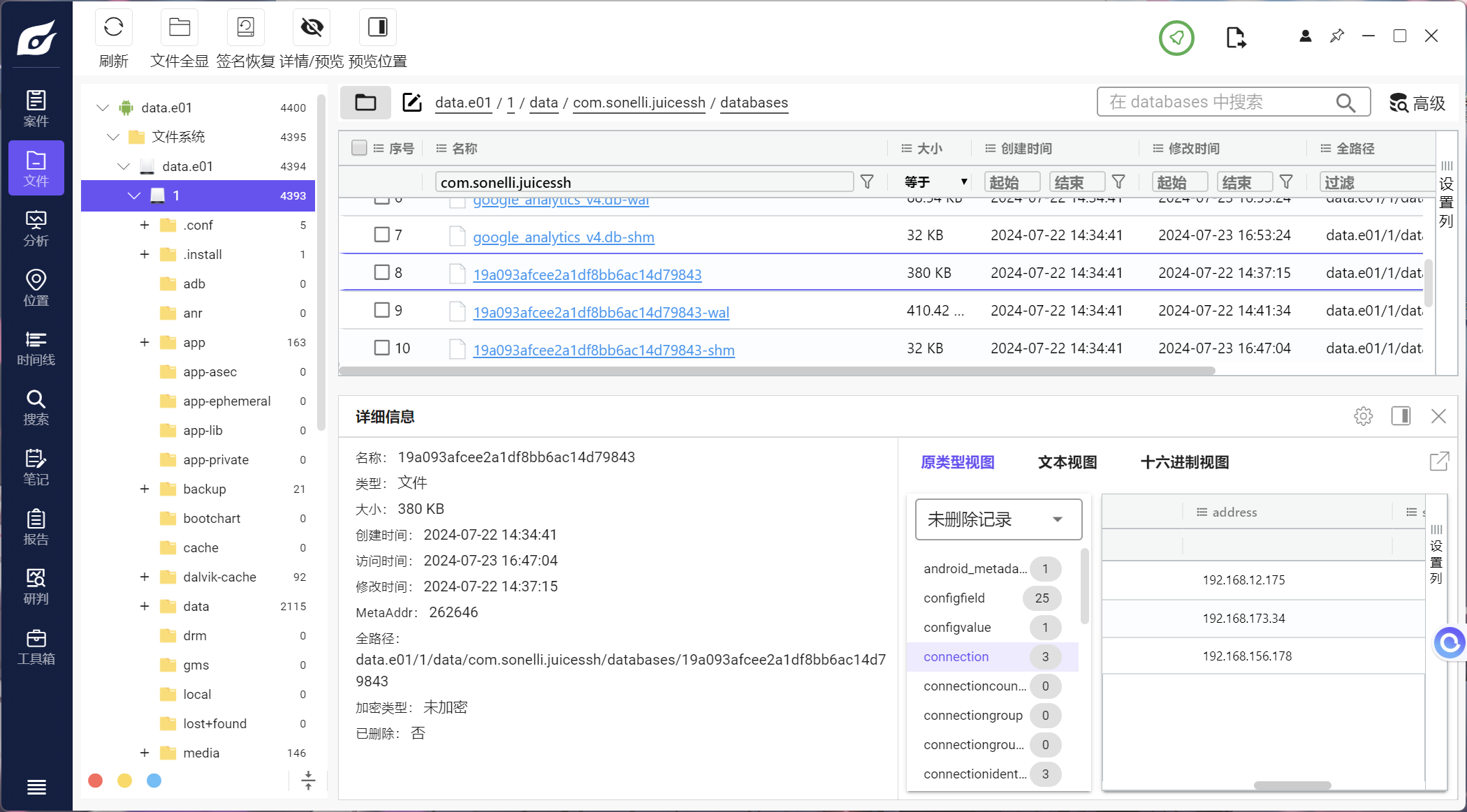

5.分析检材中的远程连接工具,嫌疑人保存的服务器IP数量为

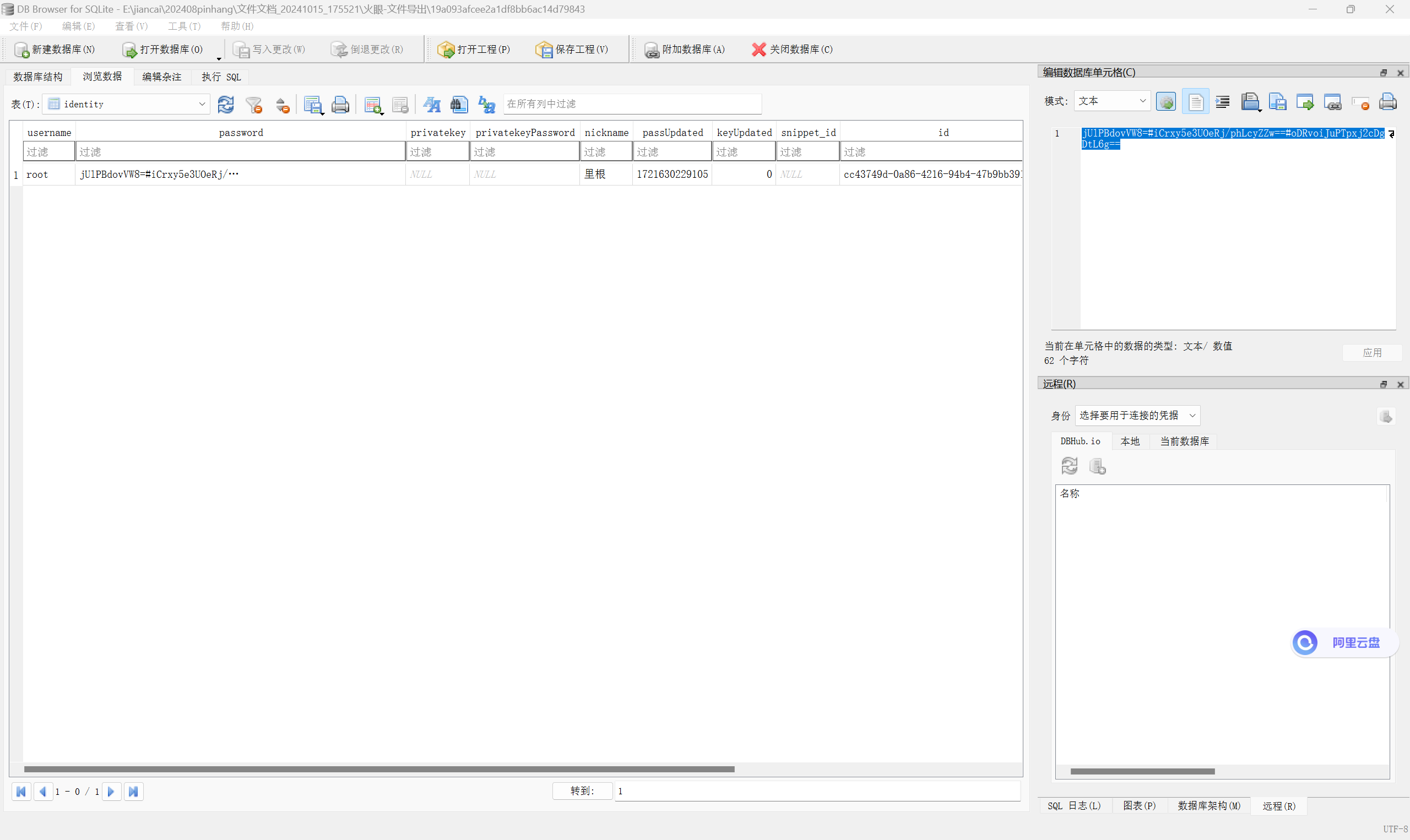

6.接上题,服务器IP“192.168.12.175”的密码为

7.分析检材中的钱包应用,其中嫌疑人的虚拟币钱包地址后五位为

8.接上题,该地址对应的助记词的第六个单词是

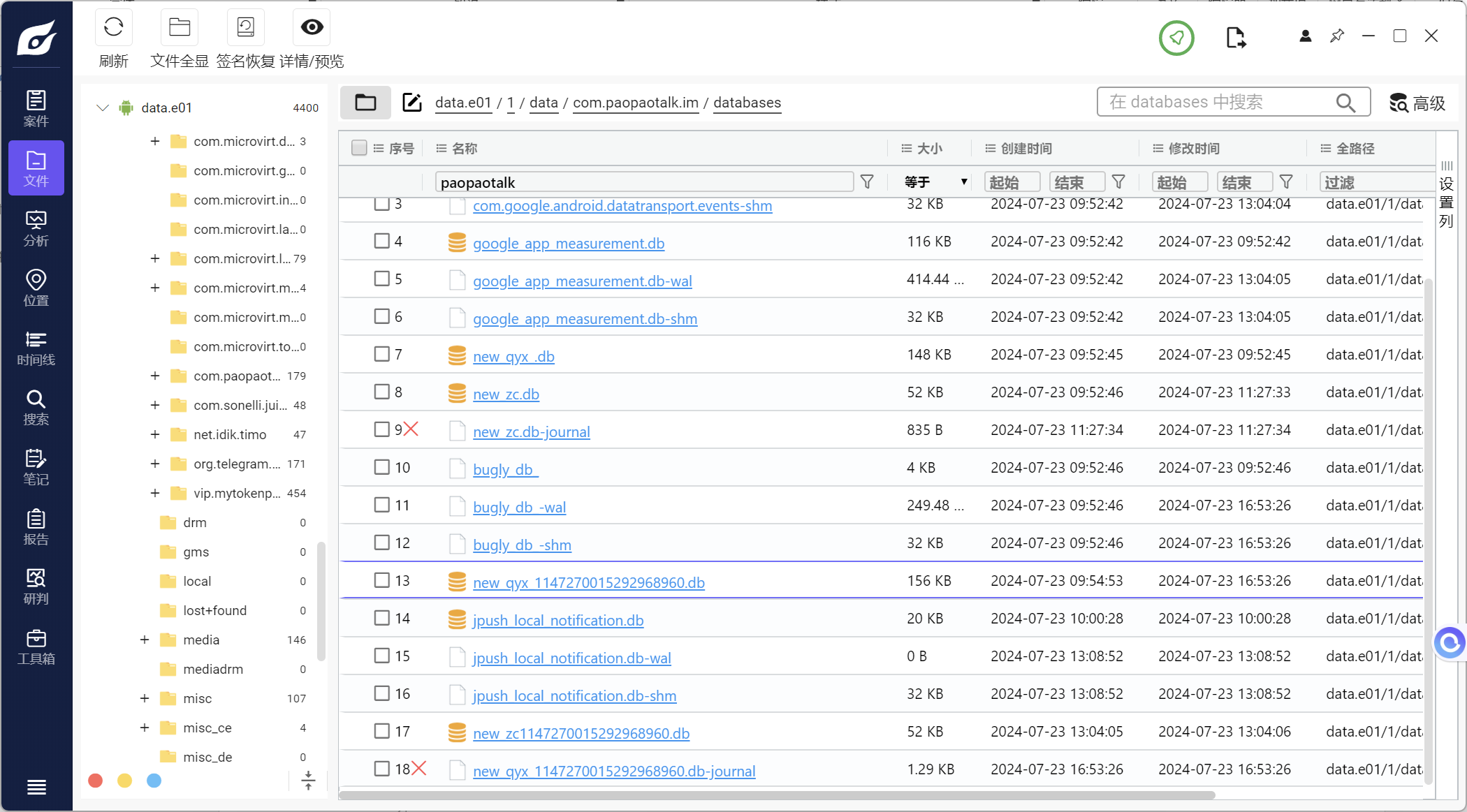

9.分析检材中的“MosGram”聊天应用,其记录聊天数据的数据库名为

10.接上题,该数据库的打开密码为

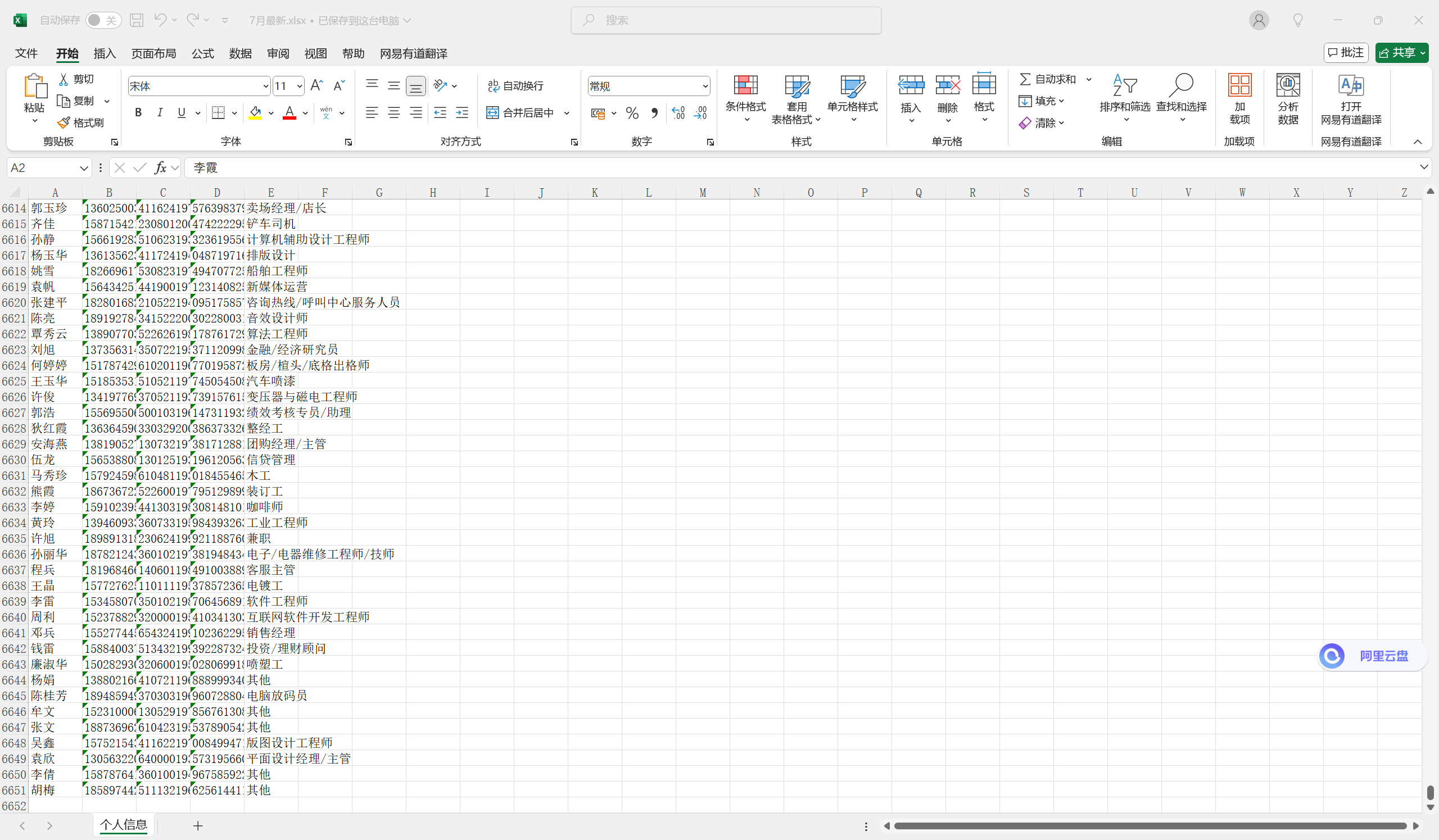

11.分析检材,统计“7月最新.zip”文件中共有多少条(不去重)公民信息

12.分析检材,嫌疑人在“7月最新.zip”文件中查询得到的126邮箱数量为

Mac部分

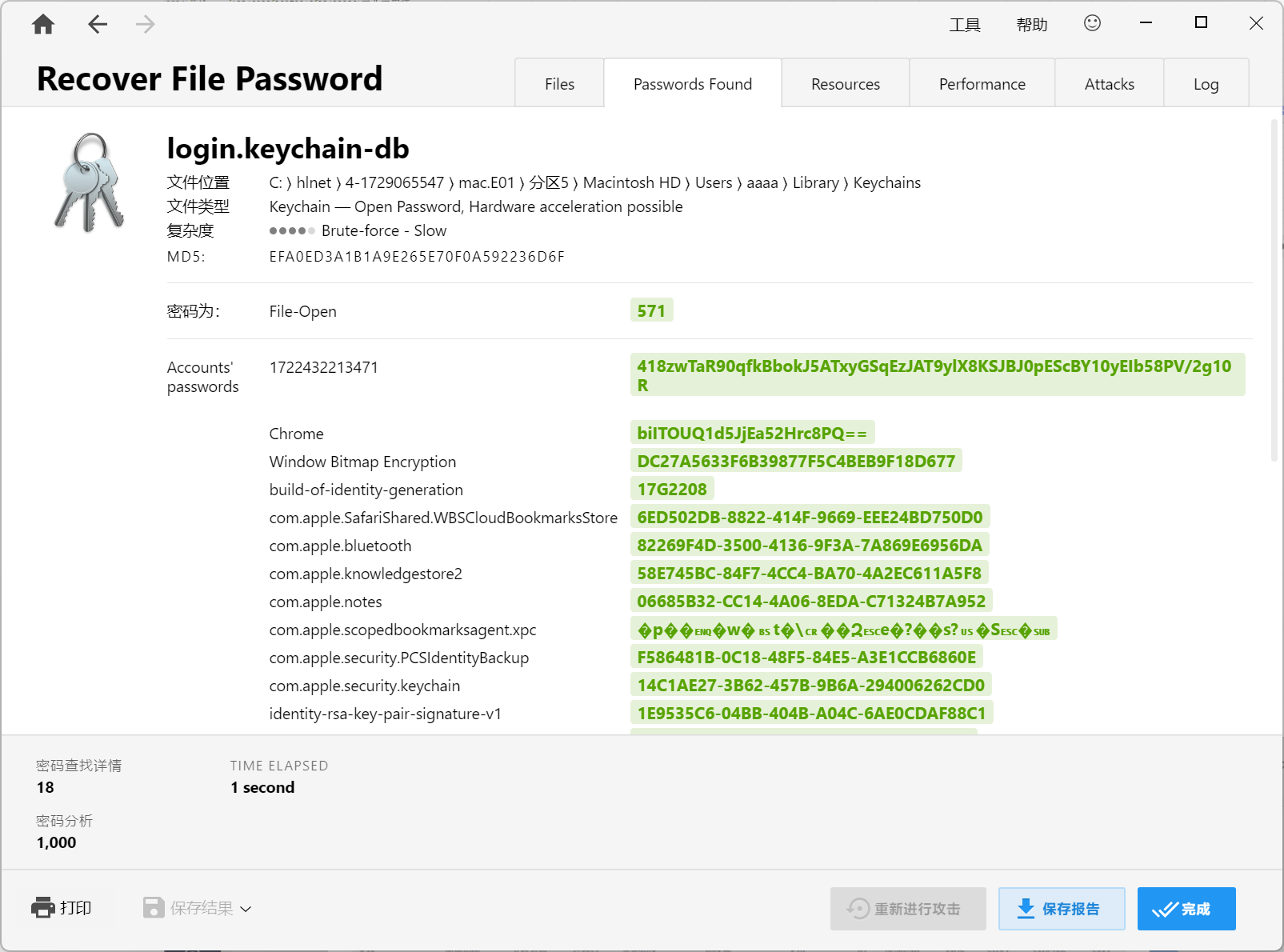

1.分析检材,Mac电脑用户名“aaaa”的开机密码为

方法一:

Login Keychain 是默认的钥匙串文件,用于存储大部分密码、安全说明和其他数据。数据存储在 /Users/<UserName>/Library/Keychains 目录中中名为 login.keychain 的文件中。

默认情况下,login.keychain 的密码与 Mac 用户密码相同。

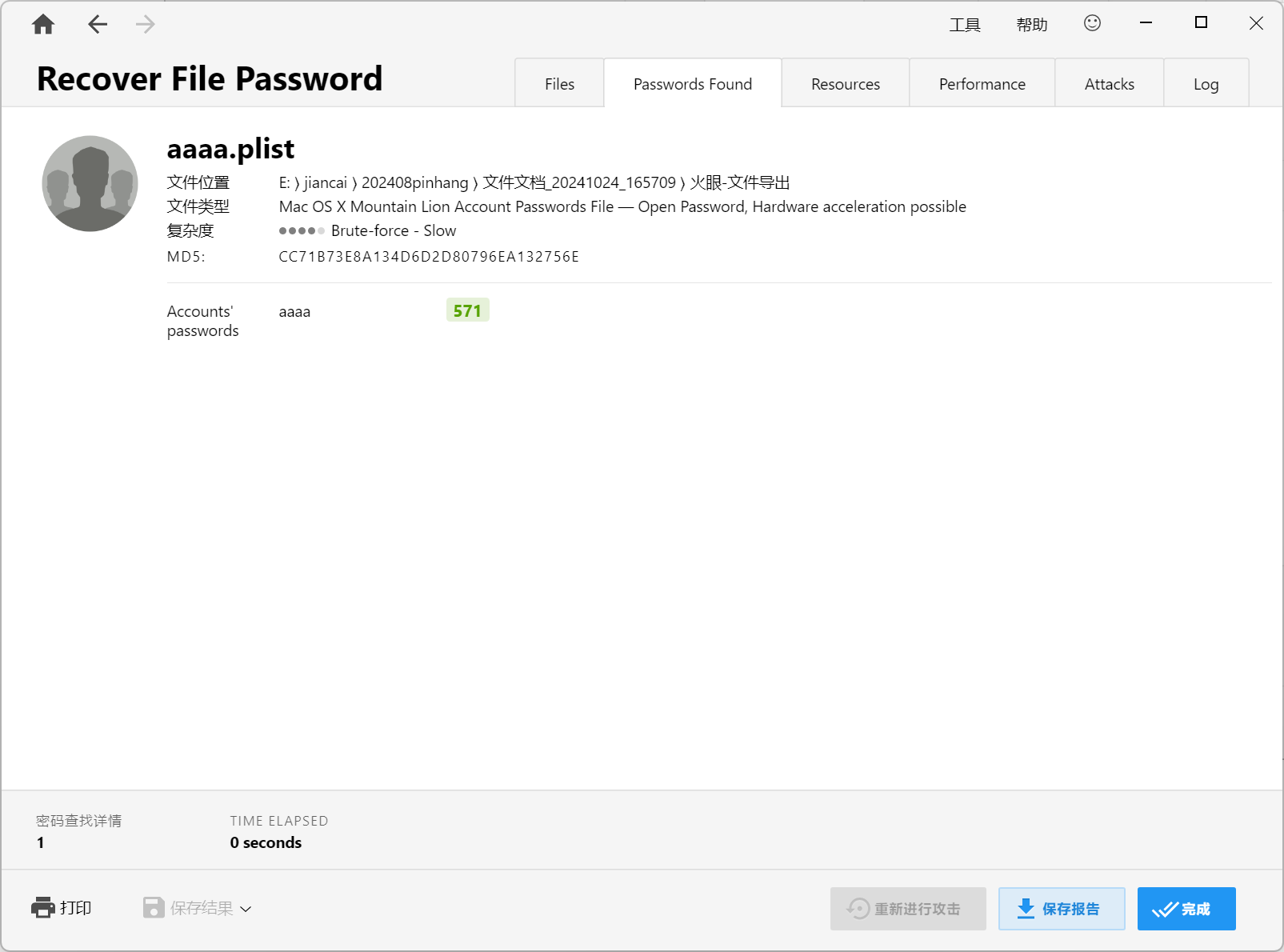

方法二:

对”用户名.plist”文件进行爆破也可以得到密码

文件位置:/Macintosh HD/private/var/db/dslocal/nodes/Default/users/aaaa.plist

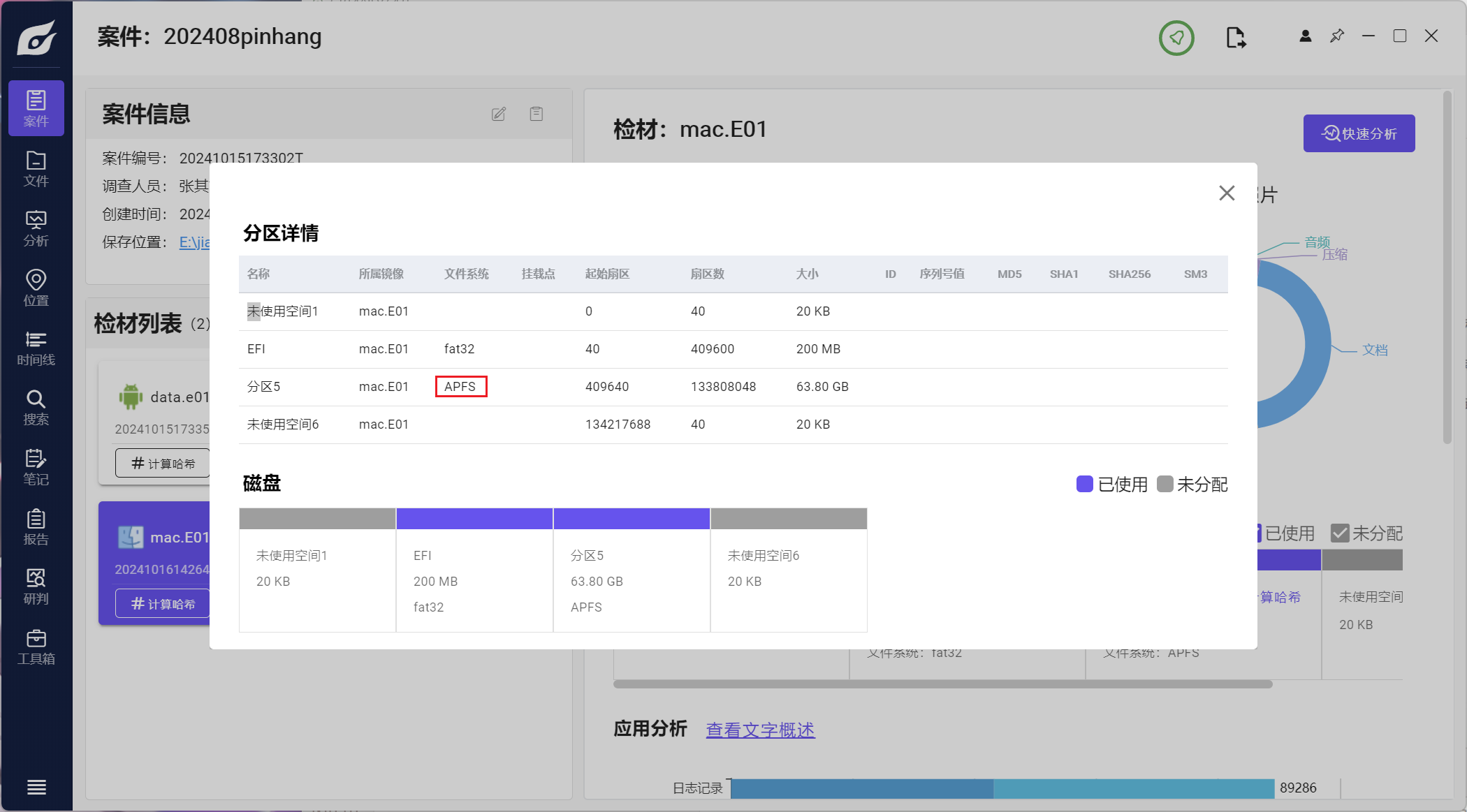

2.分析检材,Mac电脑硬盘的分区格式为

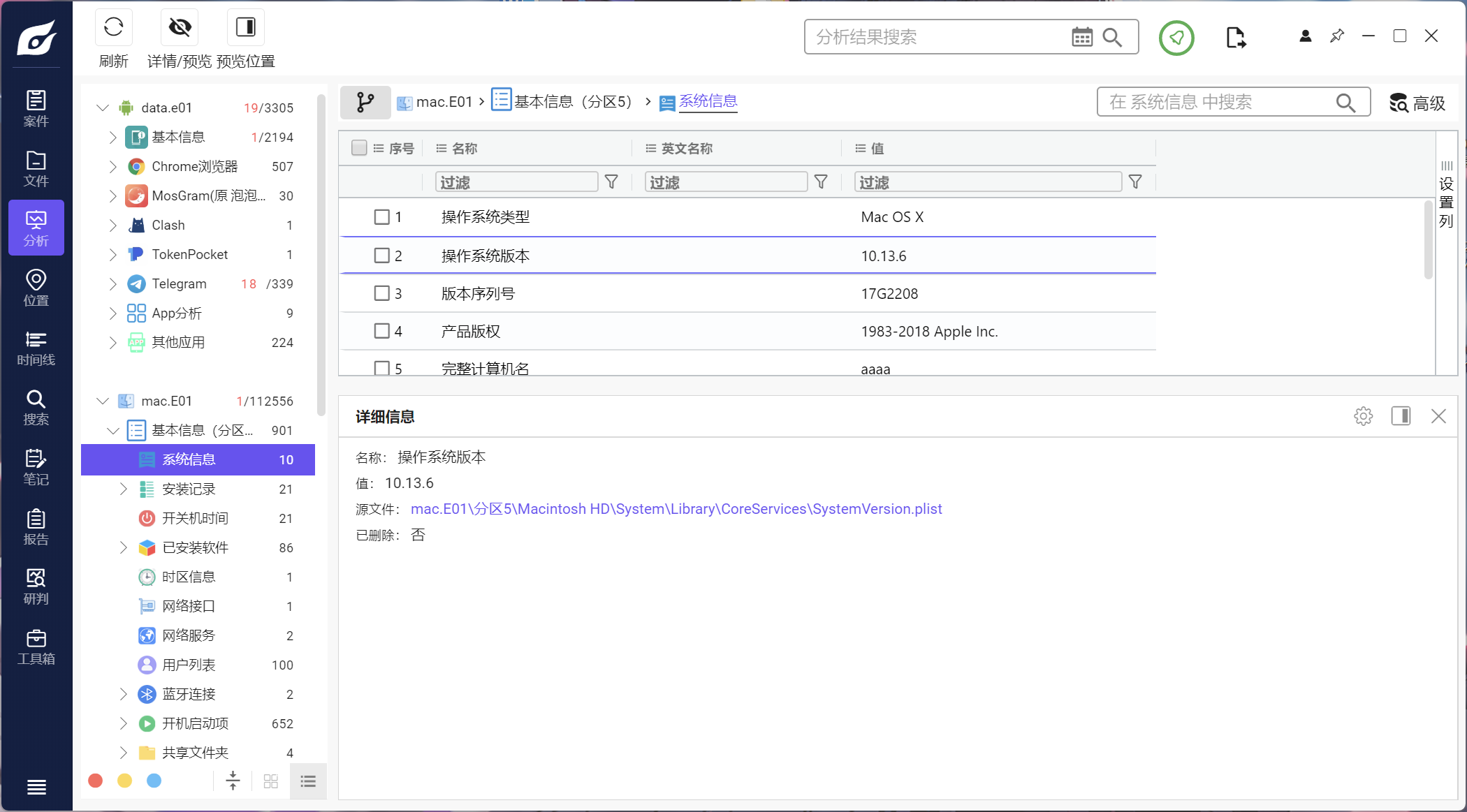

3.分析检材,Mac电脑系统版本为

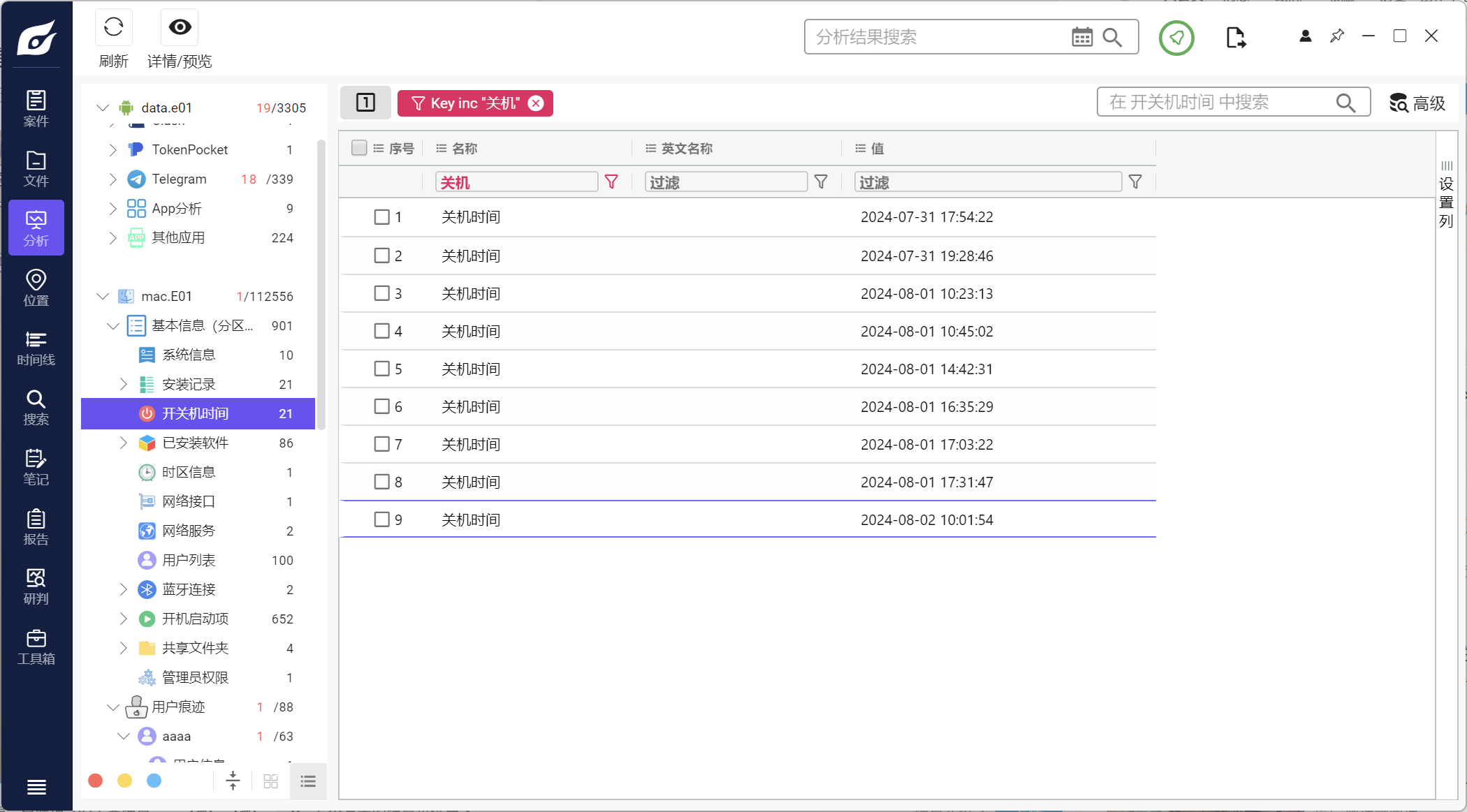

4.分析检材,Mac电脑系统最后一次关机的时间为

5.分析检材,Mac电脑中嫌疑人好友“廖航璇”的手机联系方式为

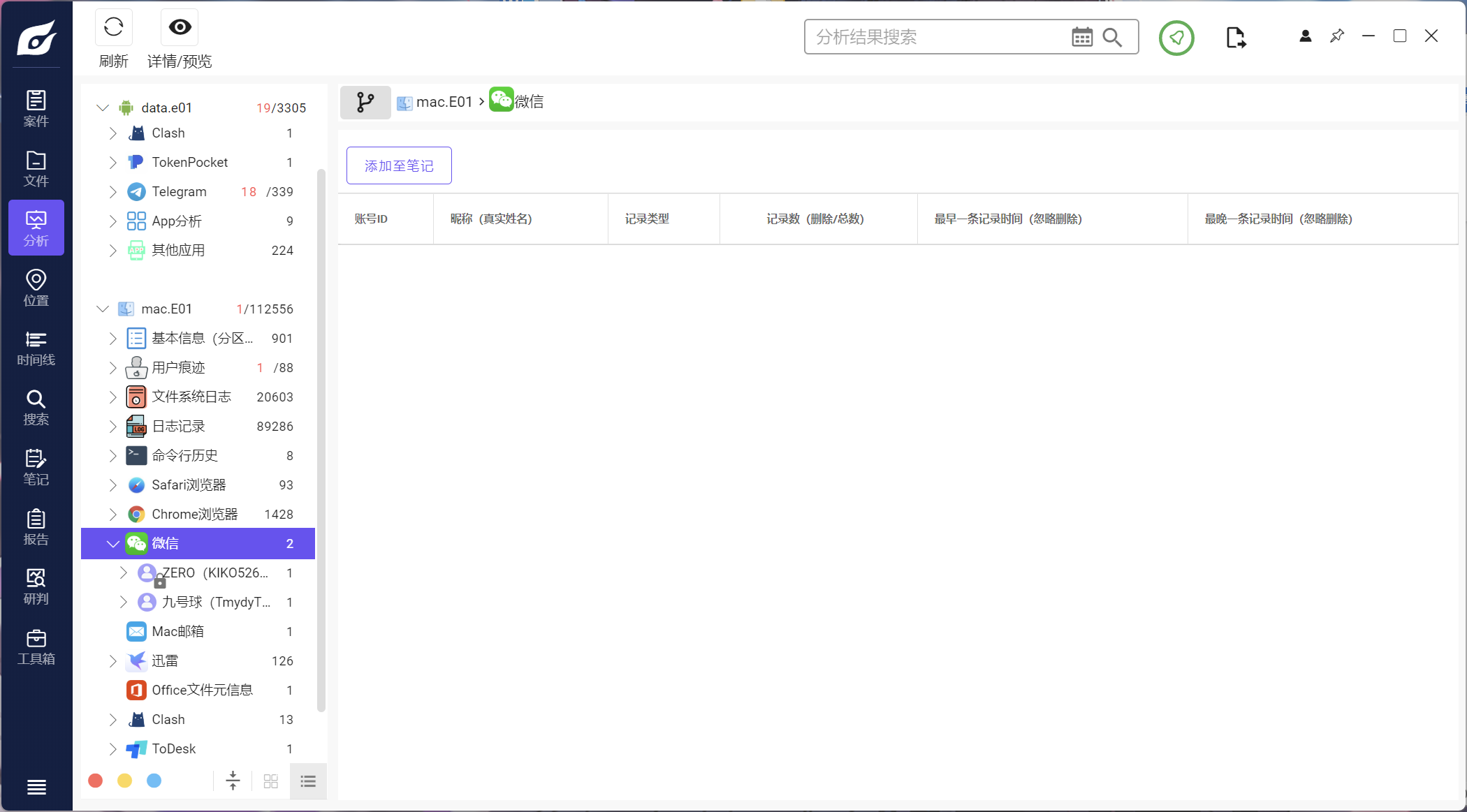

6.分析检材,Mac上登陆过多少个微信账号

7.分析检材,应用程序“QQ”的程序日志存放路径为

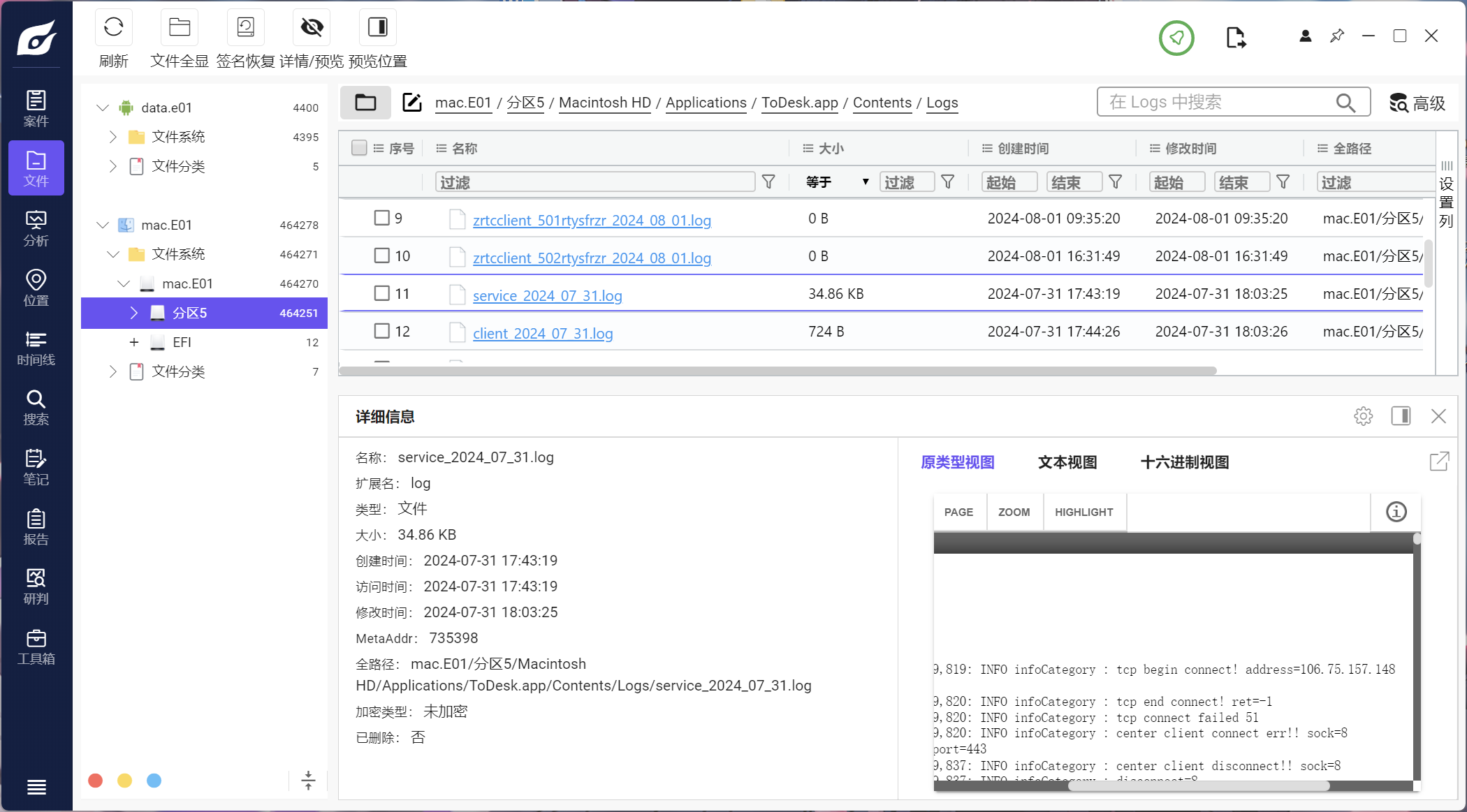

8.分析检材,Mac电脑中嫌疑人曾经远程桌面vnc连接对象ip为

9.分析检材,嫌疑人登陆网站“cytoid.cn”的密码为

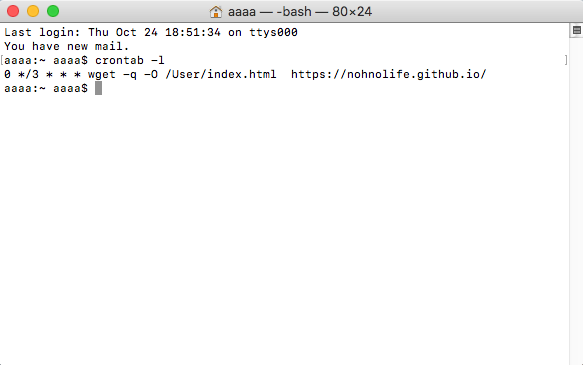

10.分析检材,Mac电脑中设置了定时任务,该任务的触发间隔为多少分钟

1 | crontab -l |

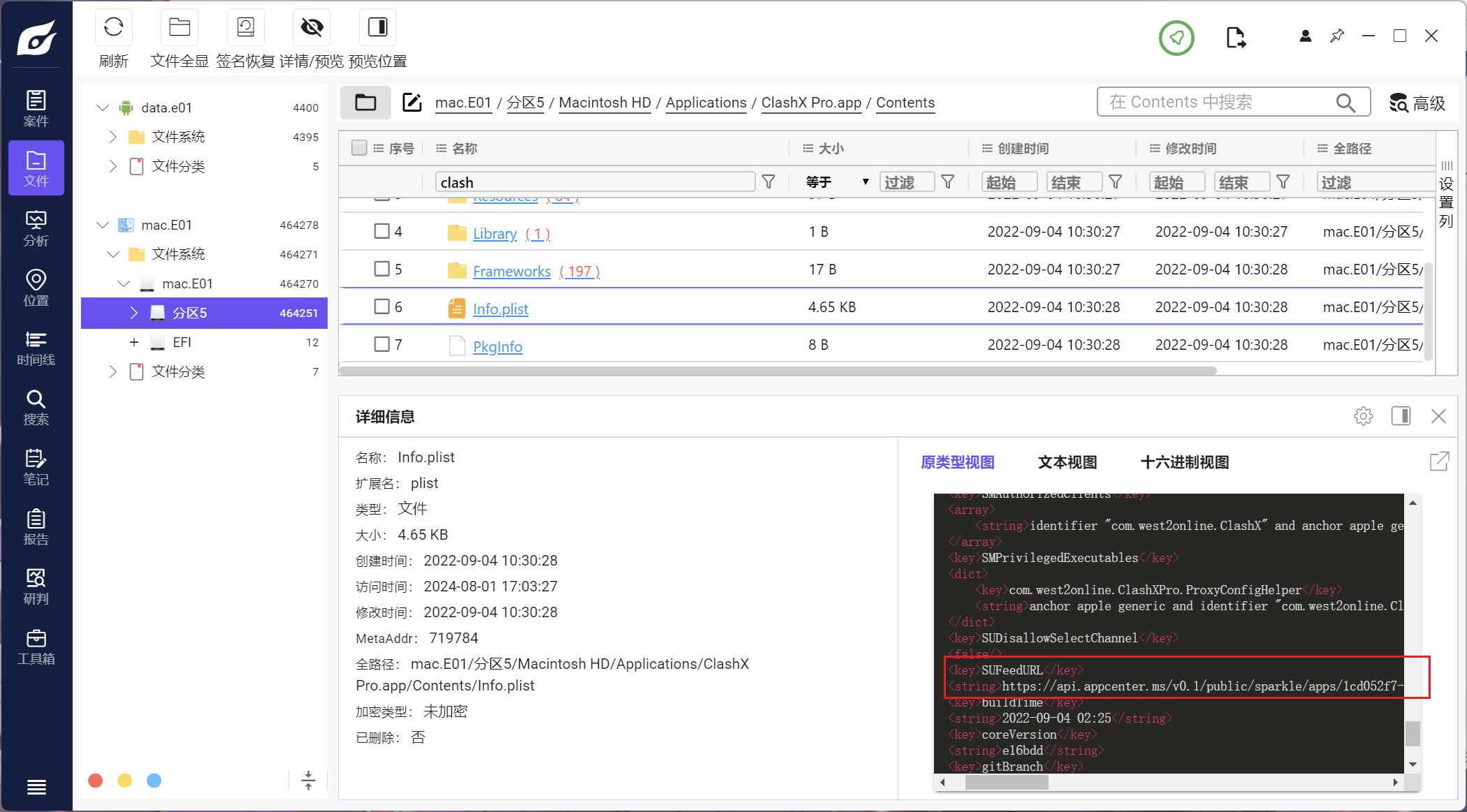

11.分析检材,嫌疑人使用代理软件clash的节点二级域名是

12.分析检材,嫌疑人通过邮件传递了一个私有云盘的账户信息,其云盘的地址为

13.分析检材,接上题,该信息接收方的服务器地址为

14.分析检材,Mac电脑中存在加密容器,其加密容器的加密算法为

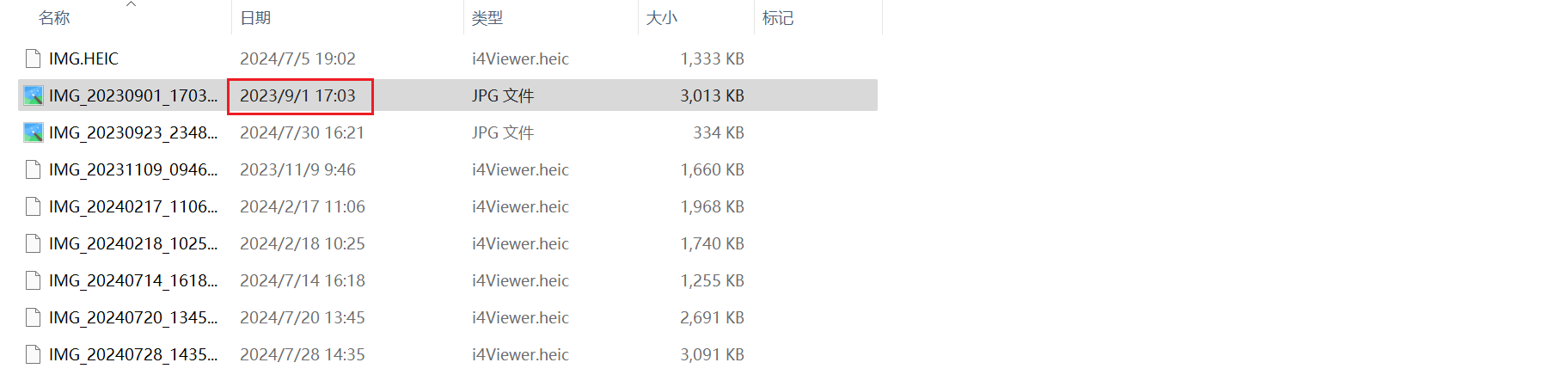

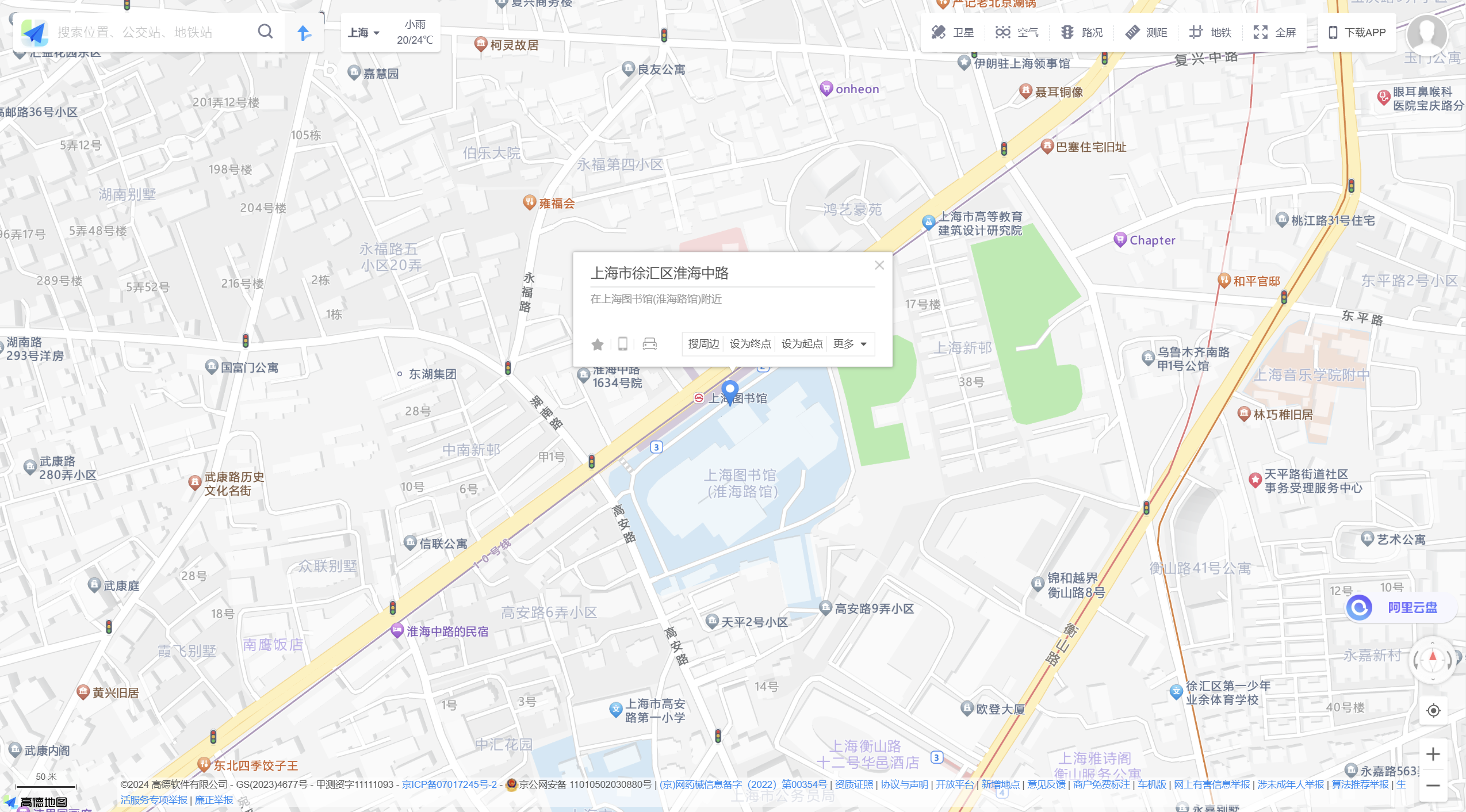

15.分析检材,结合整个检材与加密容器内部的文件分析,找出与2023年9月1日相关文件的地点

keyfile.png就是容器的加密密钥

里面有一个压缩包,密码在聊天中有提到

exif查一下图片位置信息

16.分析检材,Mac电脑中嫌疑人将密码字符串保存在一张图片中,请尝试修复该图片并还原密码字符串为

改一下宽高即可

Windows部分

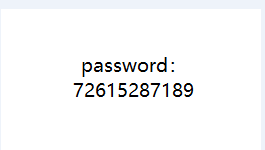

1.分析检材,计算机物理网卡“Ethernet0”的MAC地址为

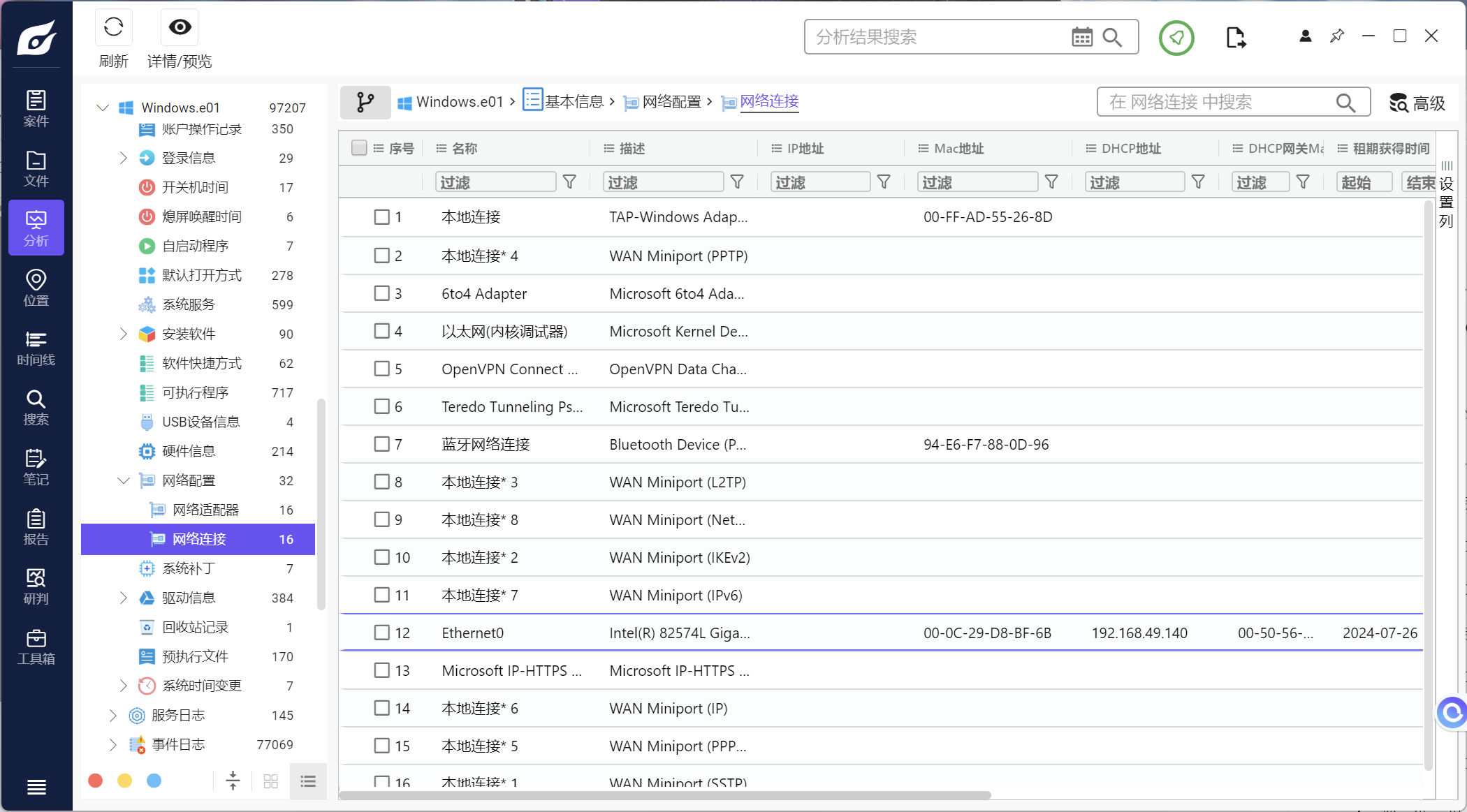

2.分析检材,计算机最近一次开机时间为

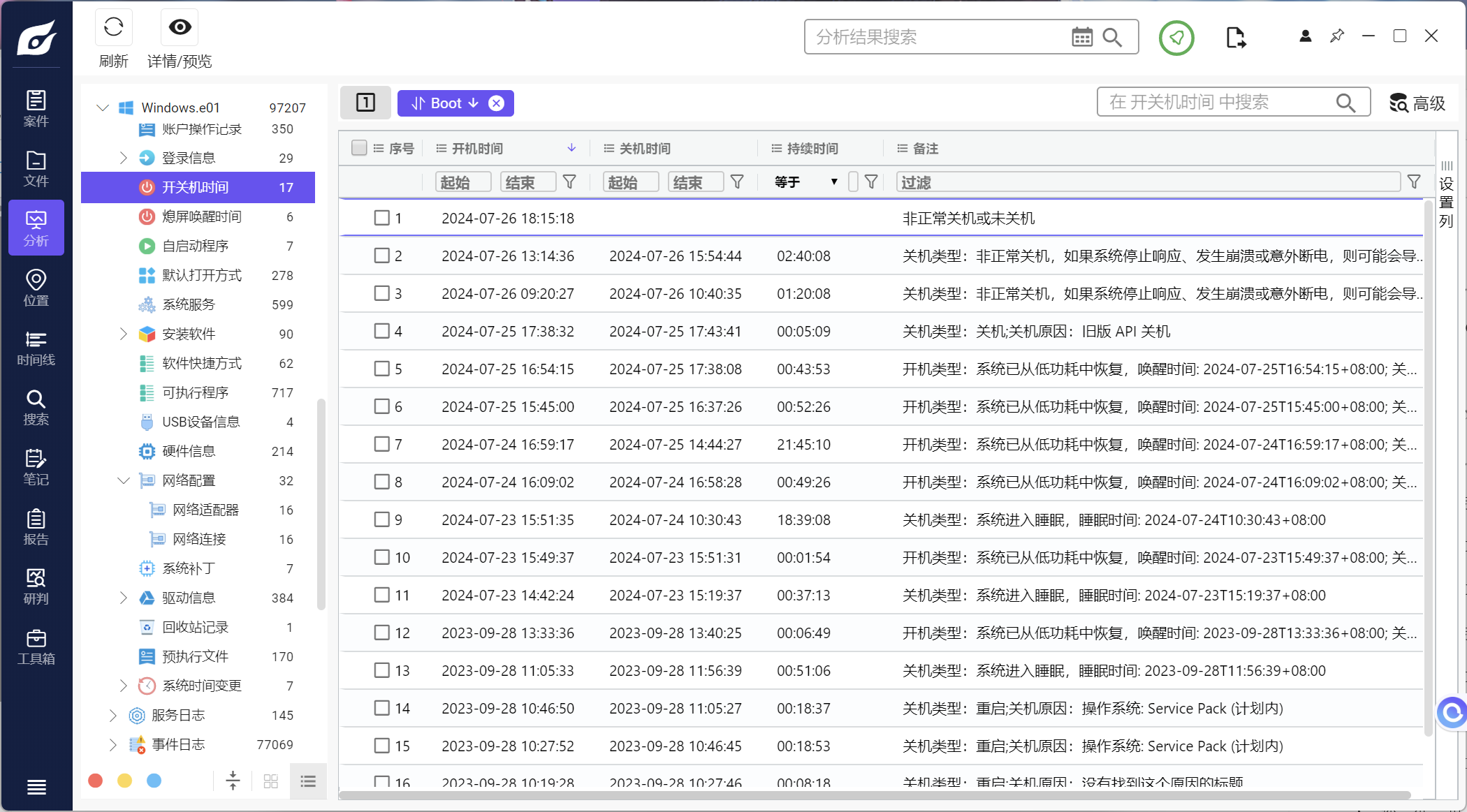

3.分析检材,软件“Xshell”的安装时间为

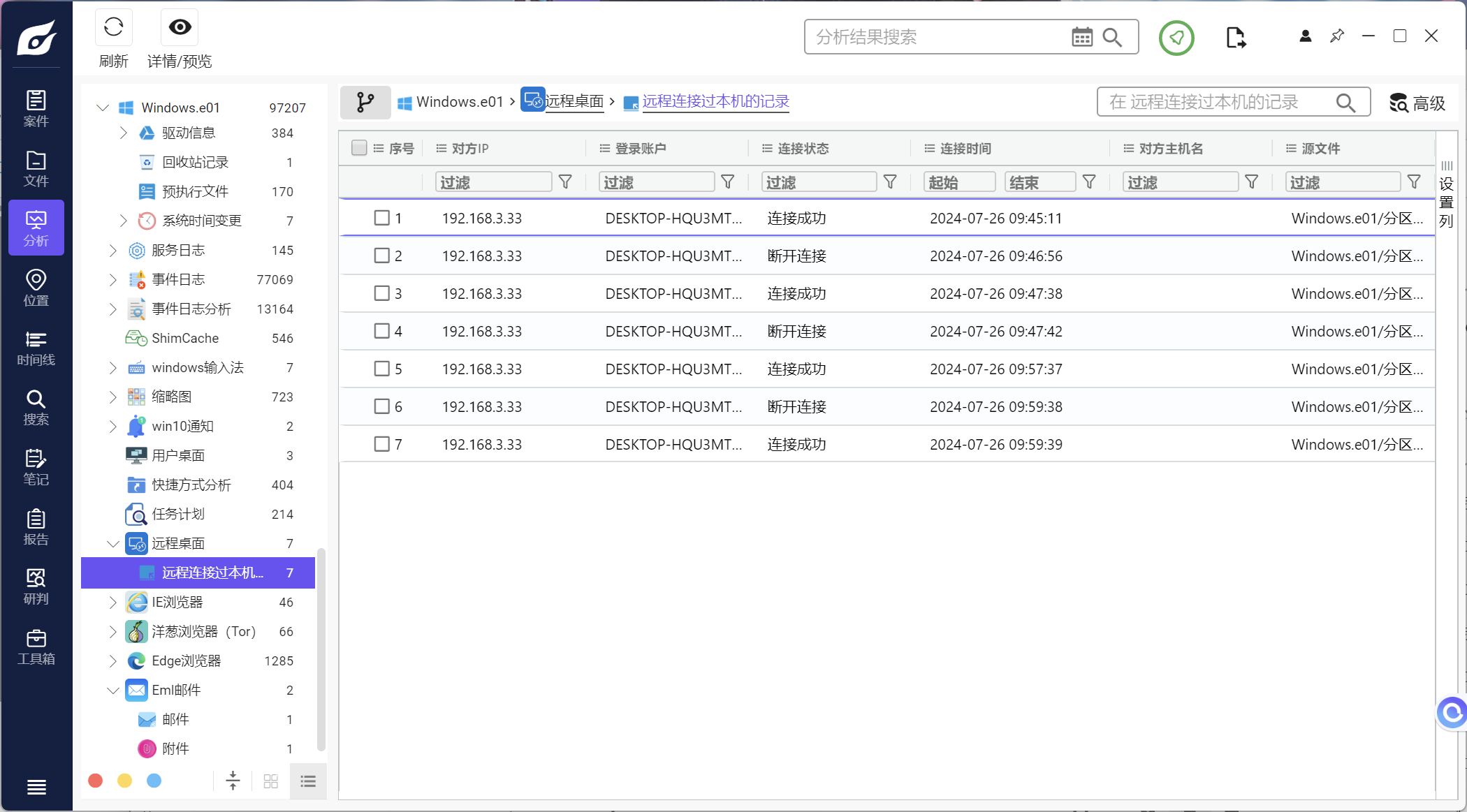

4.分析检材,嫌疑人远程登录该主机时使用的IP地址为

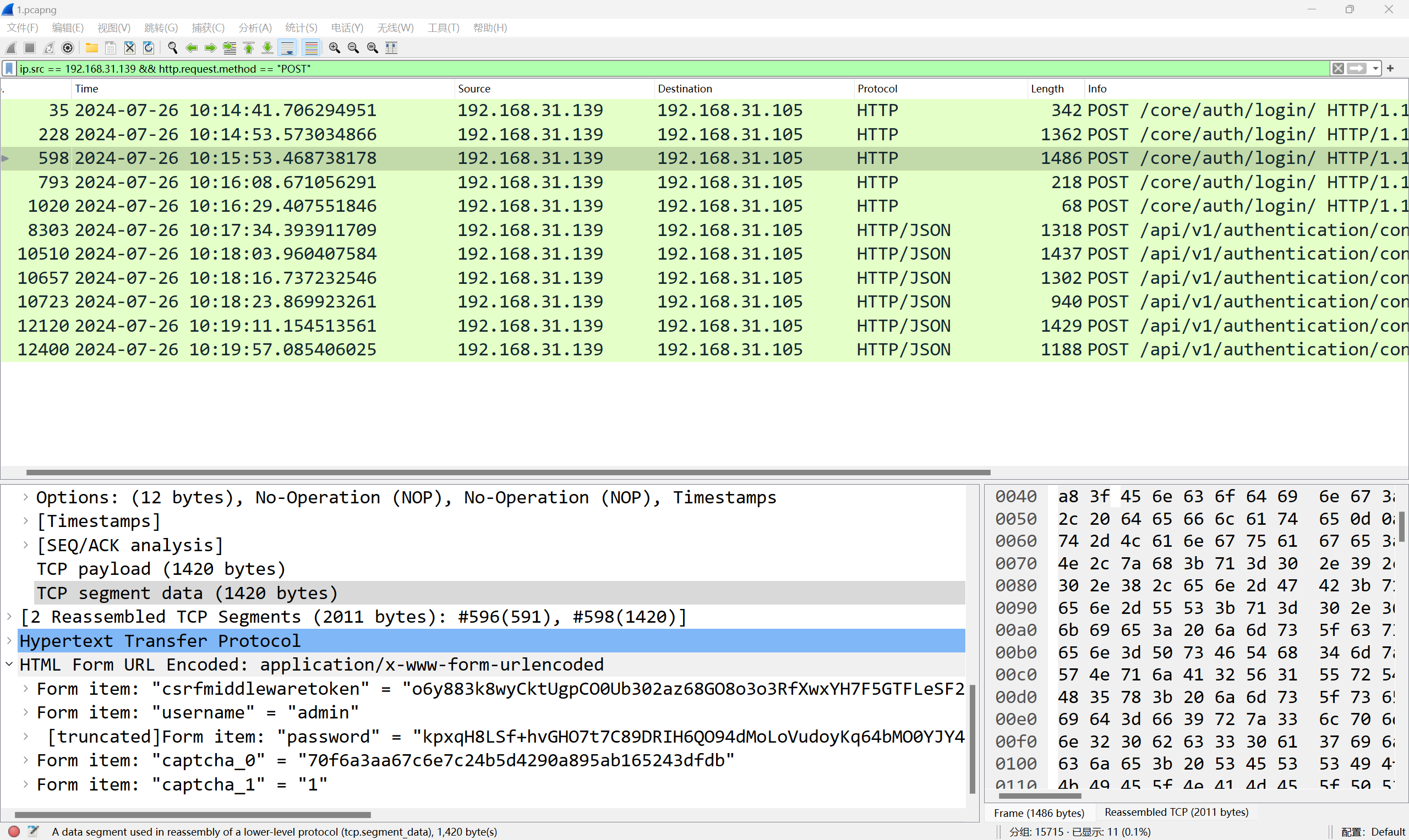

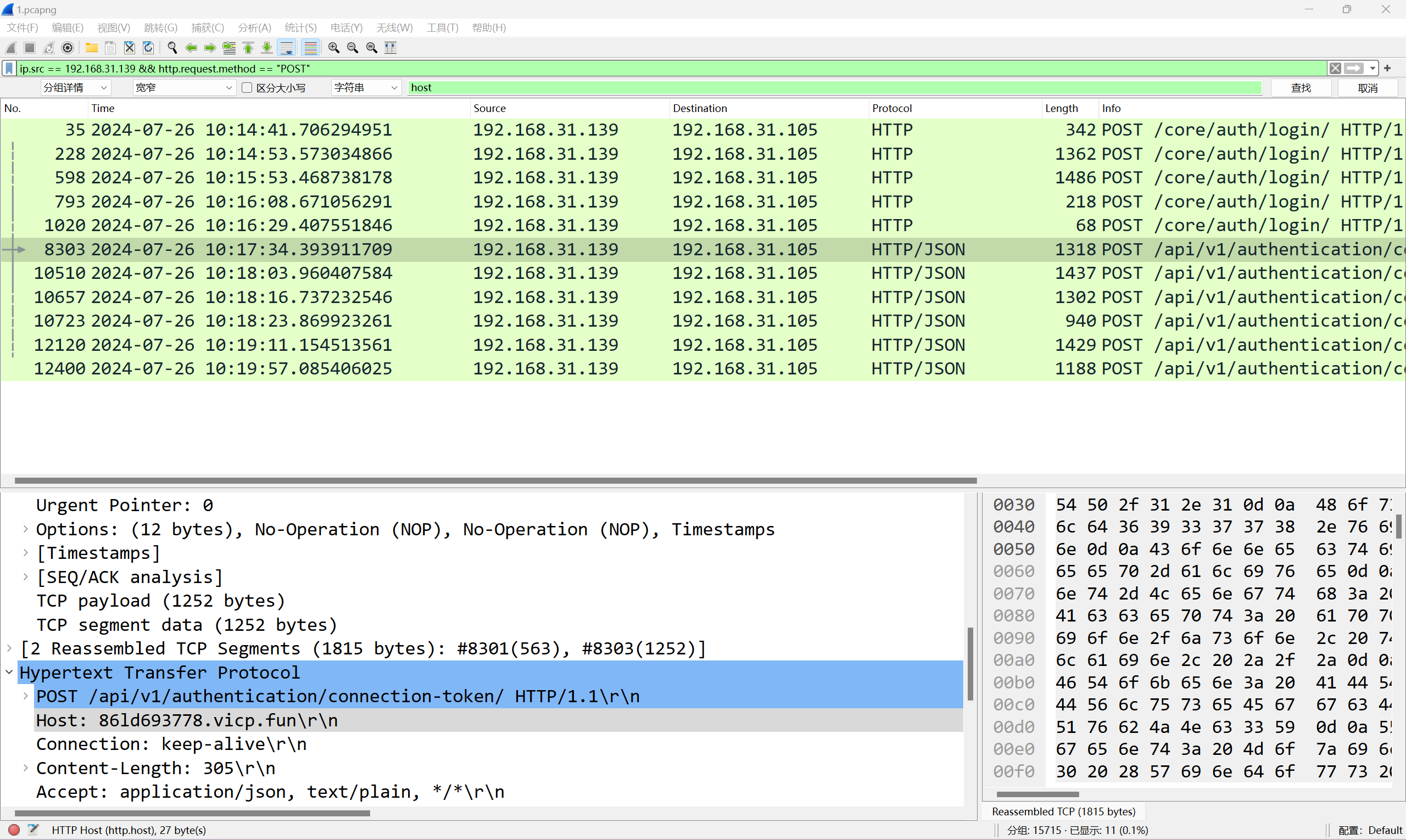

5.分析检材,网站“http://86ld693778.vicp.fun/”中用户名为“qinsu703”的密码为

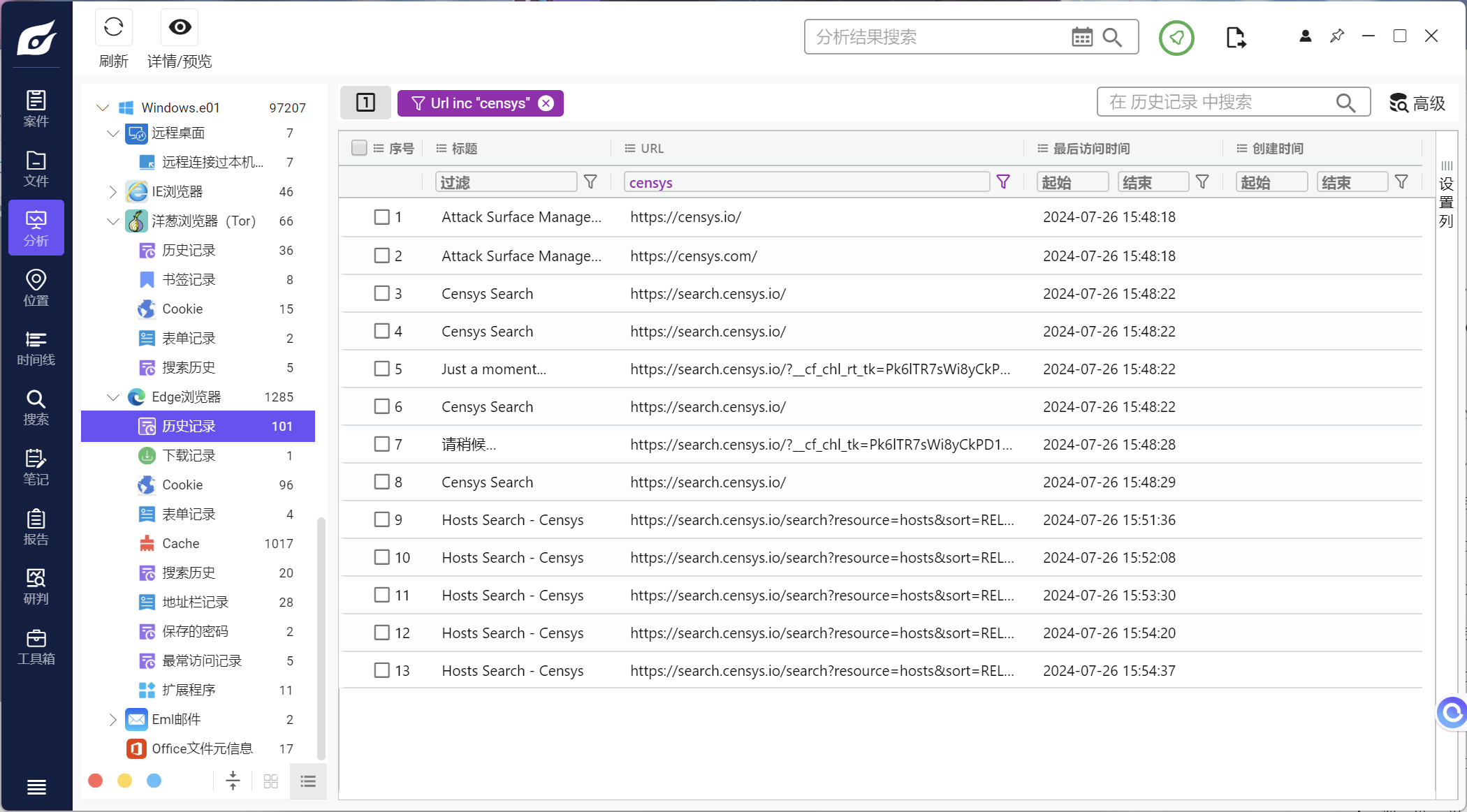

6.分析检材,嫌疑人使用Censys引擎扫描过的企业有

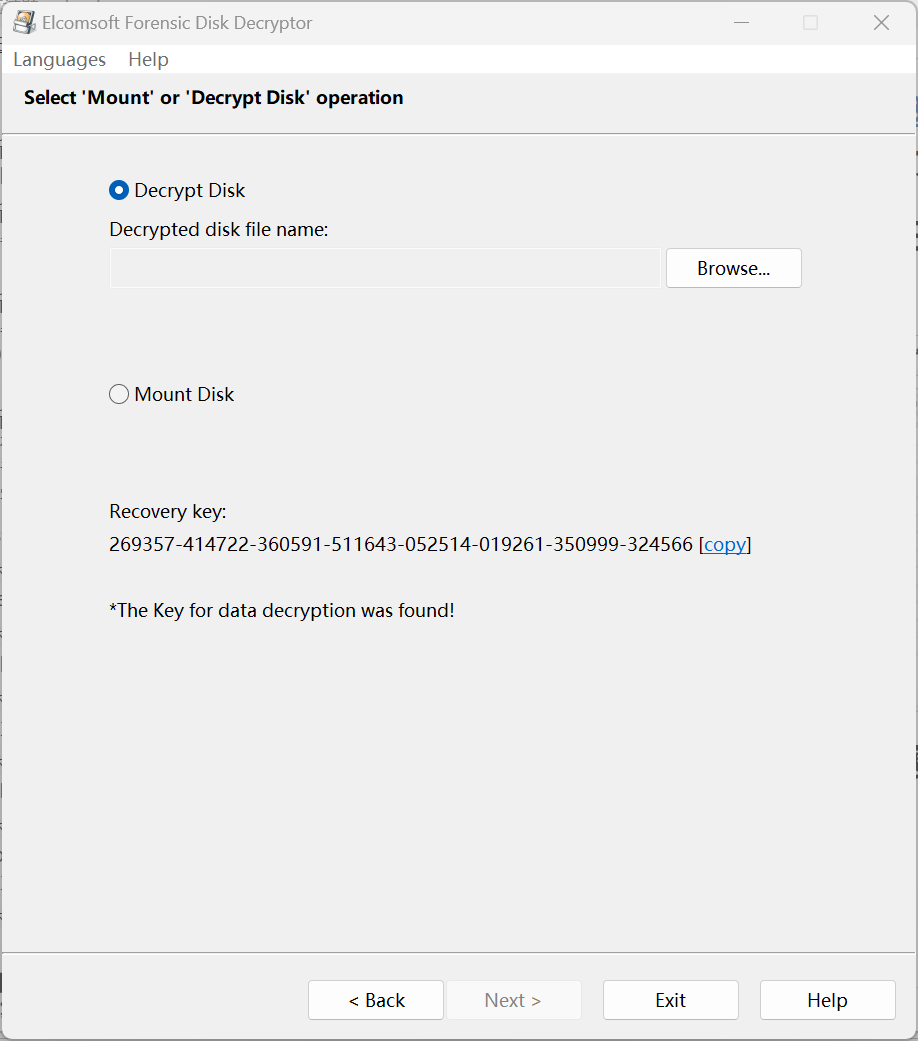

7.分析检材,BitLocker加密分区的恢复密钥后六位为

8.分析检材,嫌疑人创建的计划任务实现的功能为

9.接上题,该计划任务启动的间隔天数为

10.分析检材,查找嫌疑人记录的企业名单,其记录的共有多少家企业被攻击过

堡垒机部分

1.分析检材,管理员“admin”最后更新密码日期为

2.分析检材,管理员“admin”绑定的手机号为

3.分析检材,管理的资产主机数量为

4.分析检材,资产名为“内网电脑2”的用户名为

5.分析检材,堡垒机后台绑定的公网域名为

6.分析检材,堡垒机后台管理页面转发的公网端口为