2022首届盘古石电子数据取证比武题

2022首届盘古石电子数据取证比武题

第一部分:取证基础能力

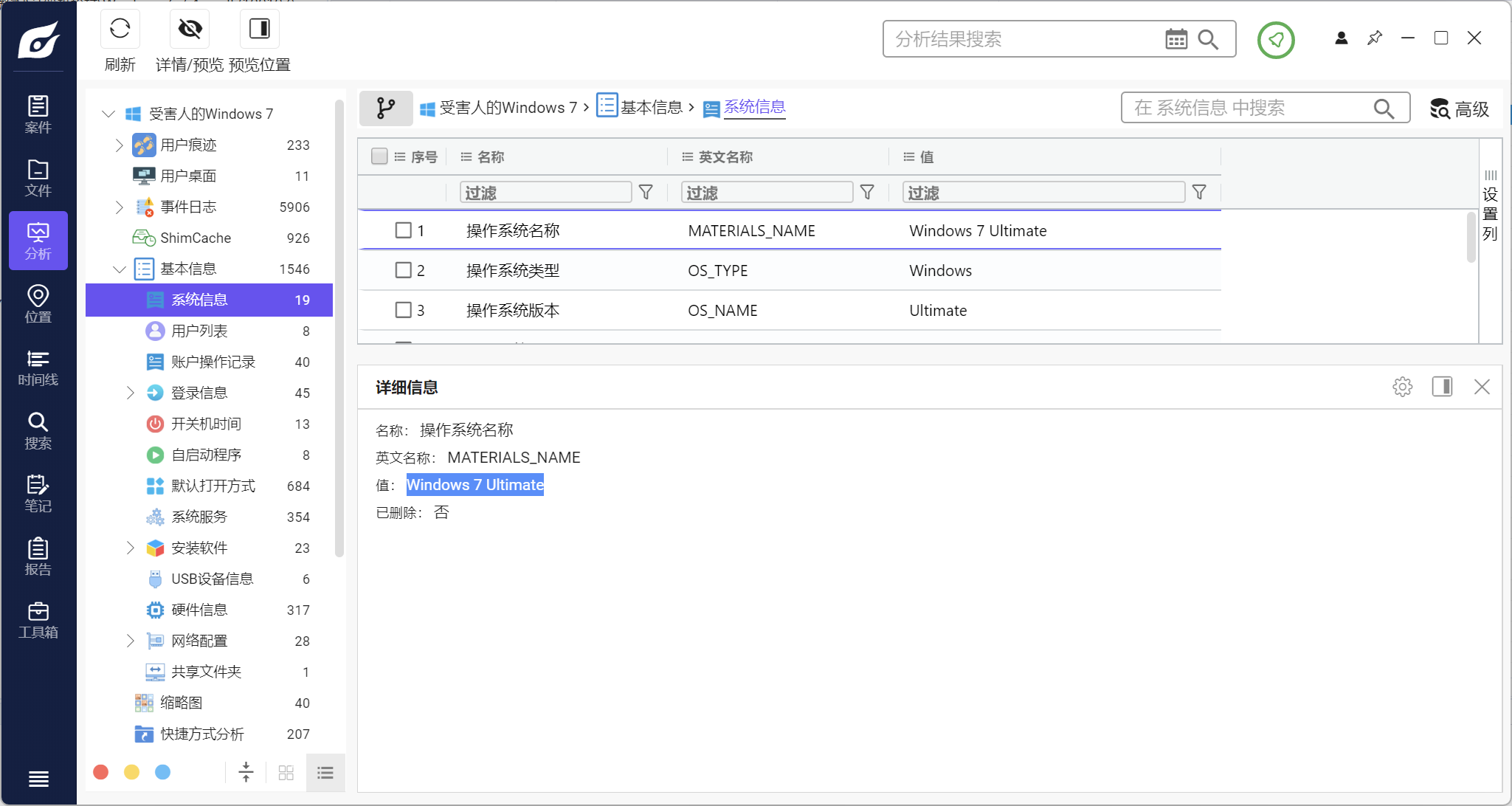

1. windows系统版本:[答案格式:windows11][计算机取证][★☆☆☆☆]

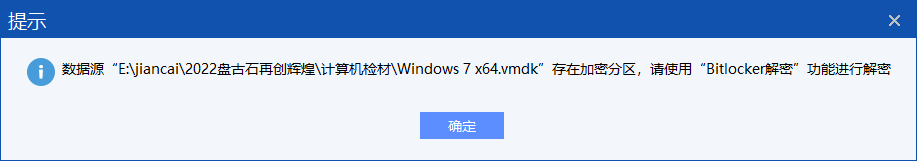

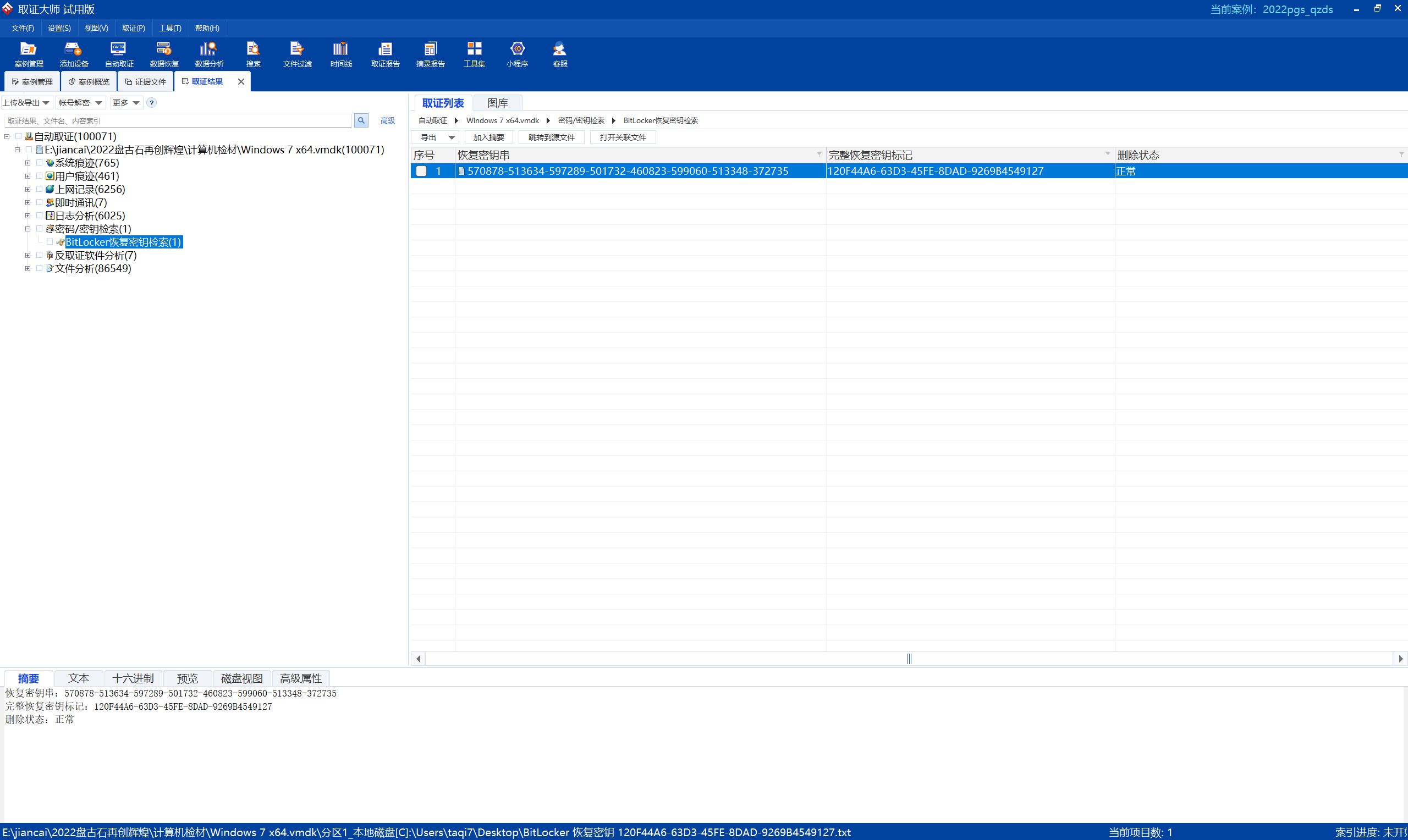

该计算机镜像存在BitLocker加密分区

通过取证大师找到恢复密钥串进行BitLocker分区恢复

查找系统版本

2. 这个系统的安装时间 UTC+8:[答案格式:2000-01-01 00:00:00 UTC+8][计算机取证][★☆☆☆☆]

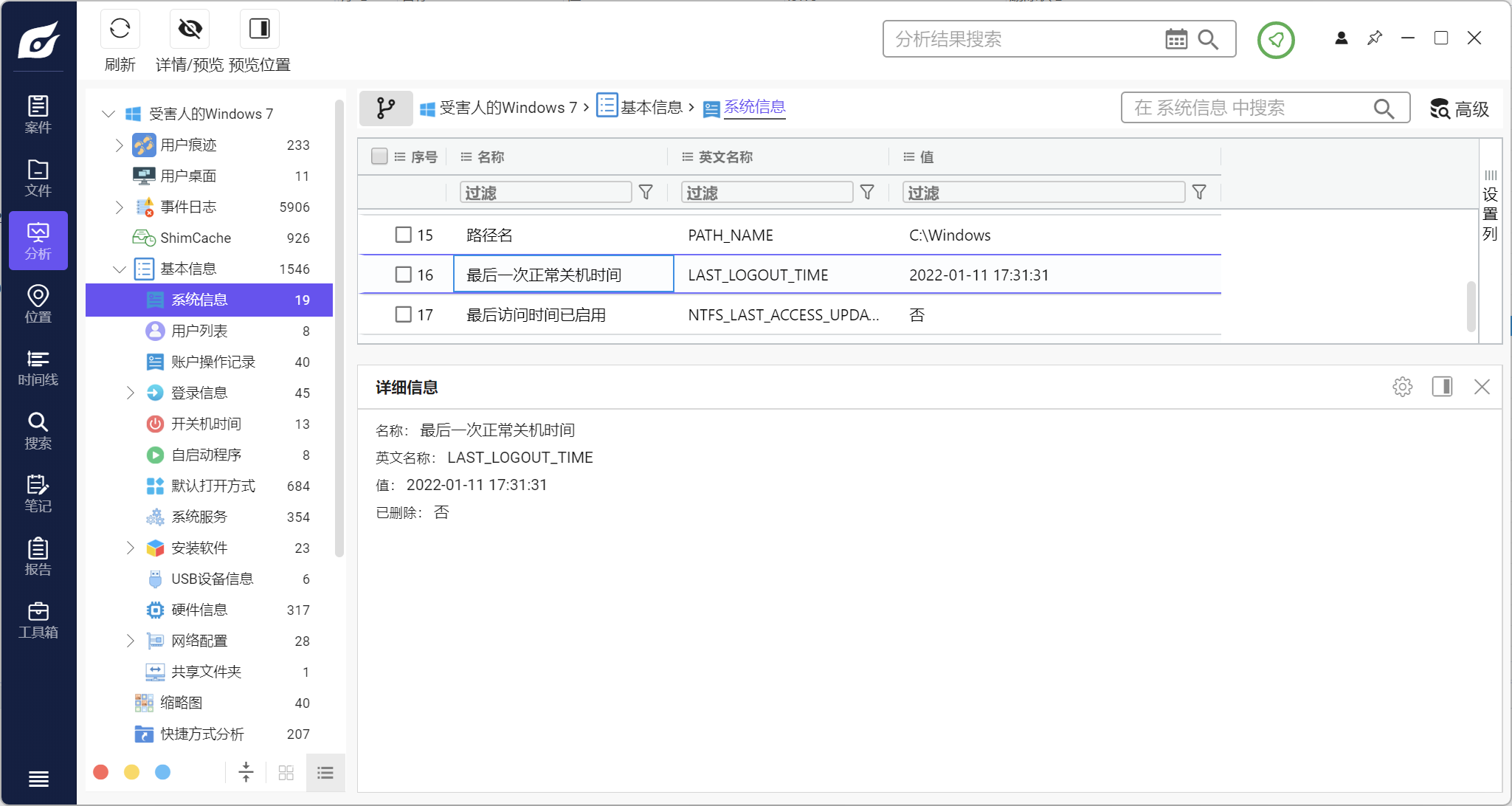

3.最后一次正常关机时间:[答案格式:2000-01-01 00:00:00 UTC+8][计算机取证][★☆☆☆☆]

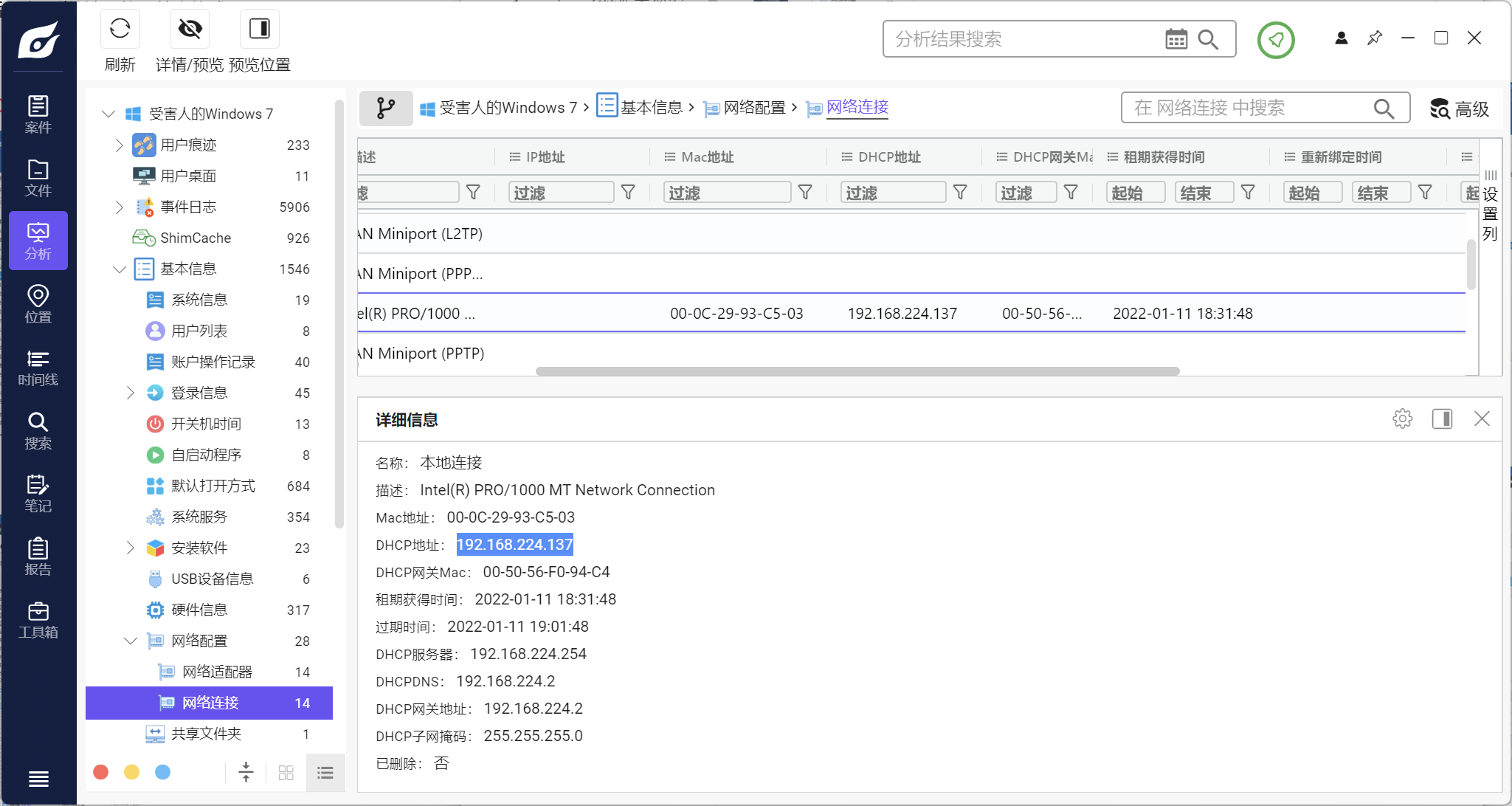

4. 本地连接的DHCP的ip地址:[答案格式:127.0.0.1][计算机取证][★☆☆☆☆]

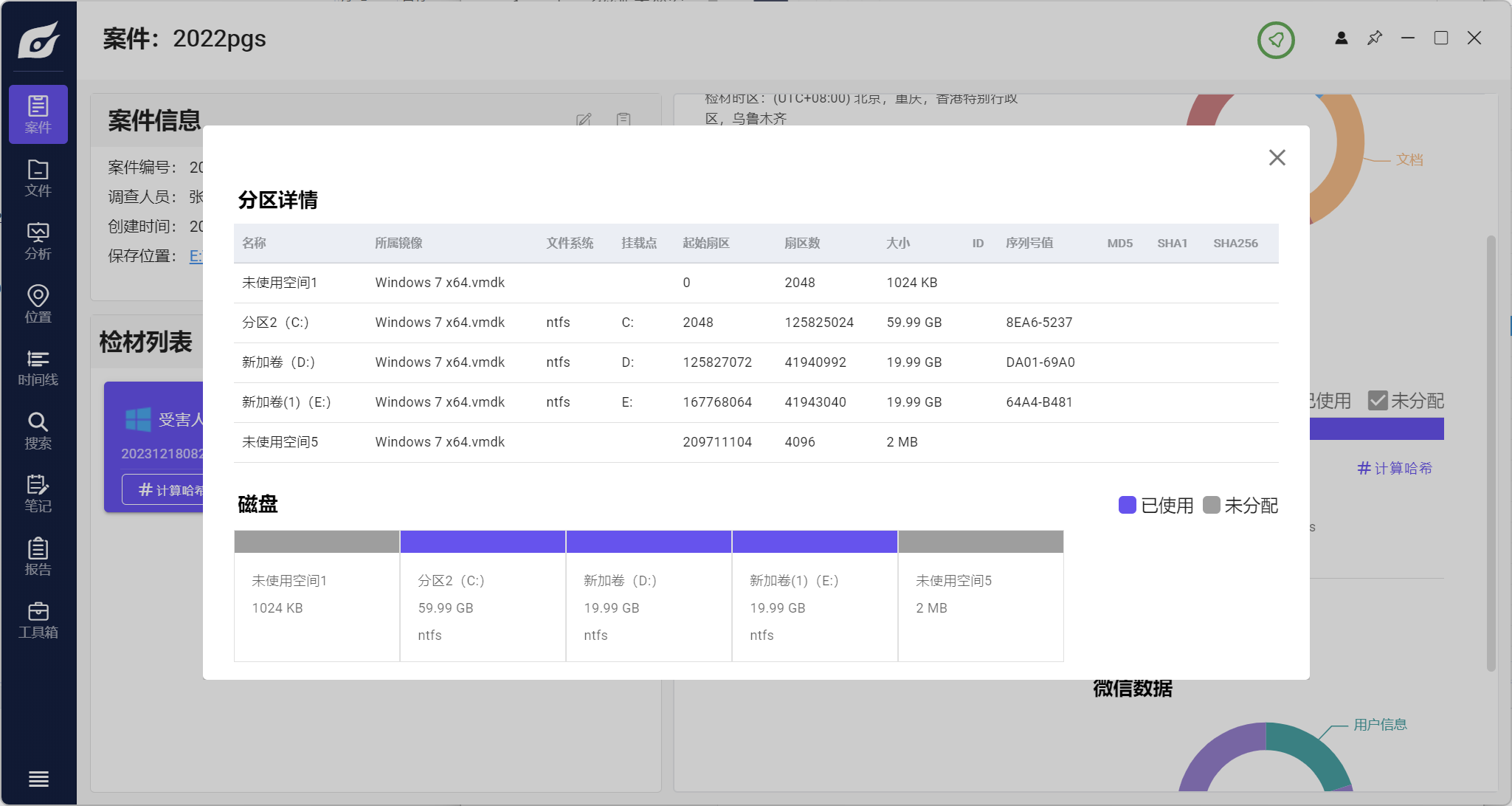

5. 计算机有几个分区:[答案格式:1][计算机取证][★☆☆☆☆]

6. 计算机bitlocker的盘符是什么:[答案格式:A][计算机取证][★☆☆☆☆]

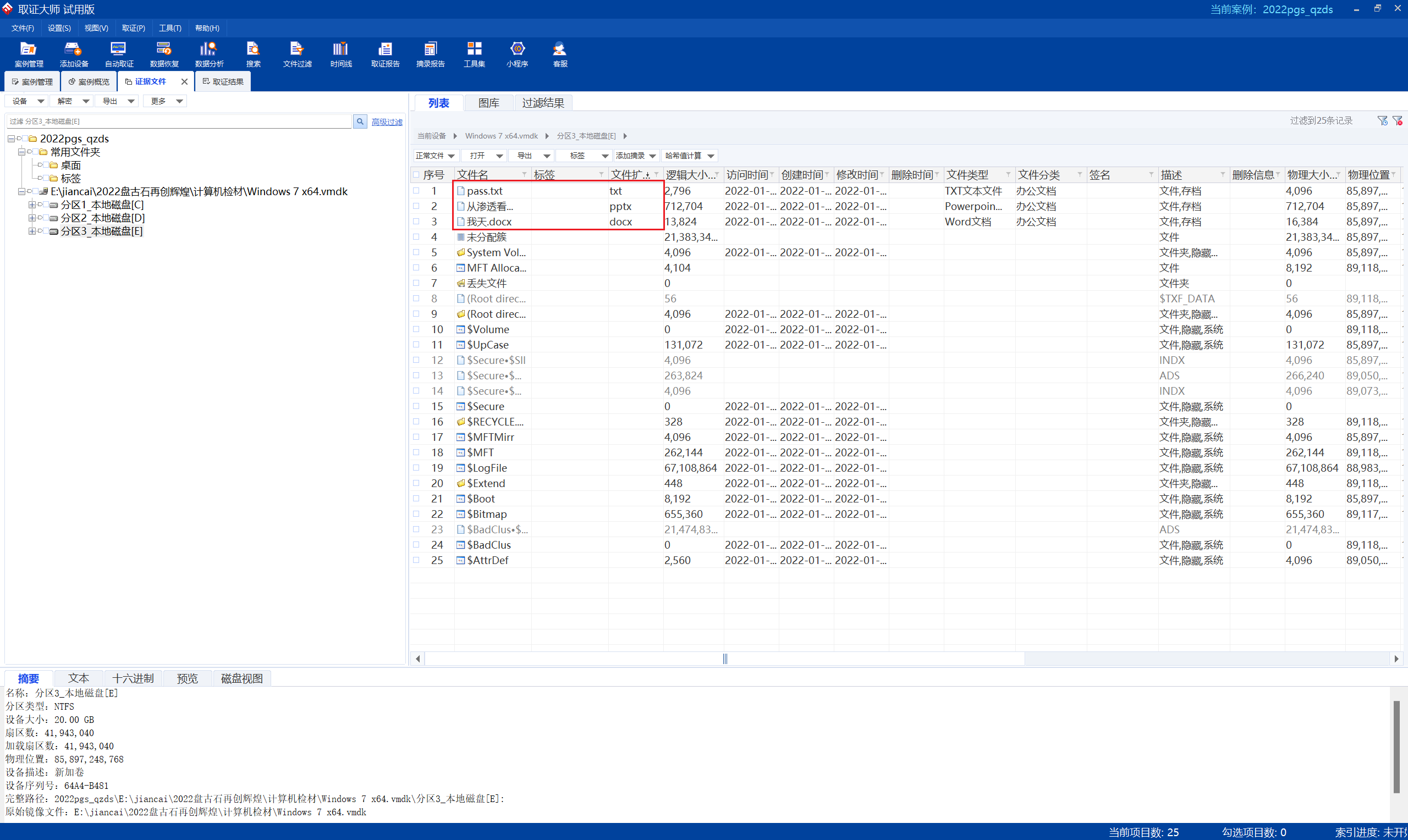

7. bitlocker加密分区里有几个文件:[答案格式:1][计算机取证][★★☆☆☆]

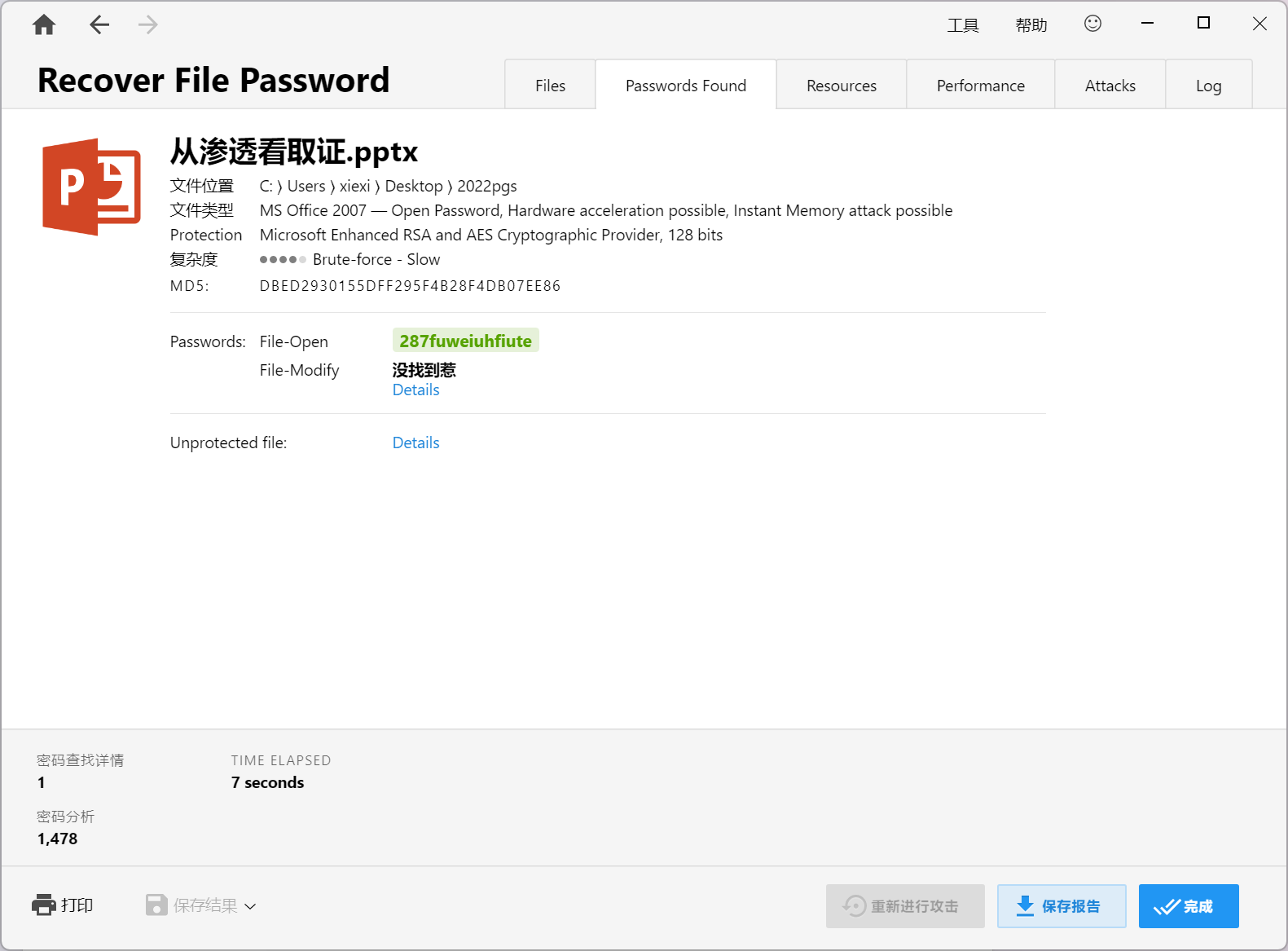

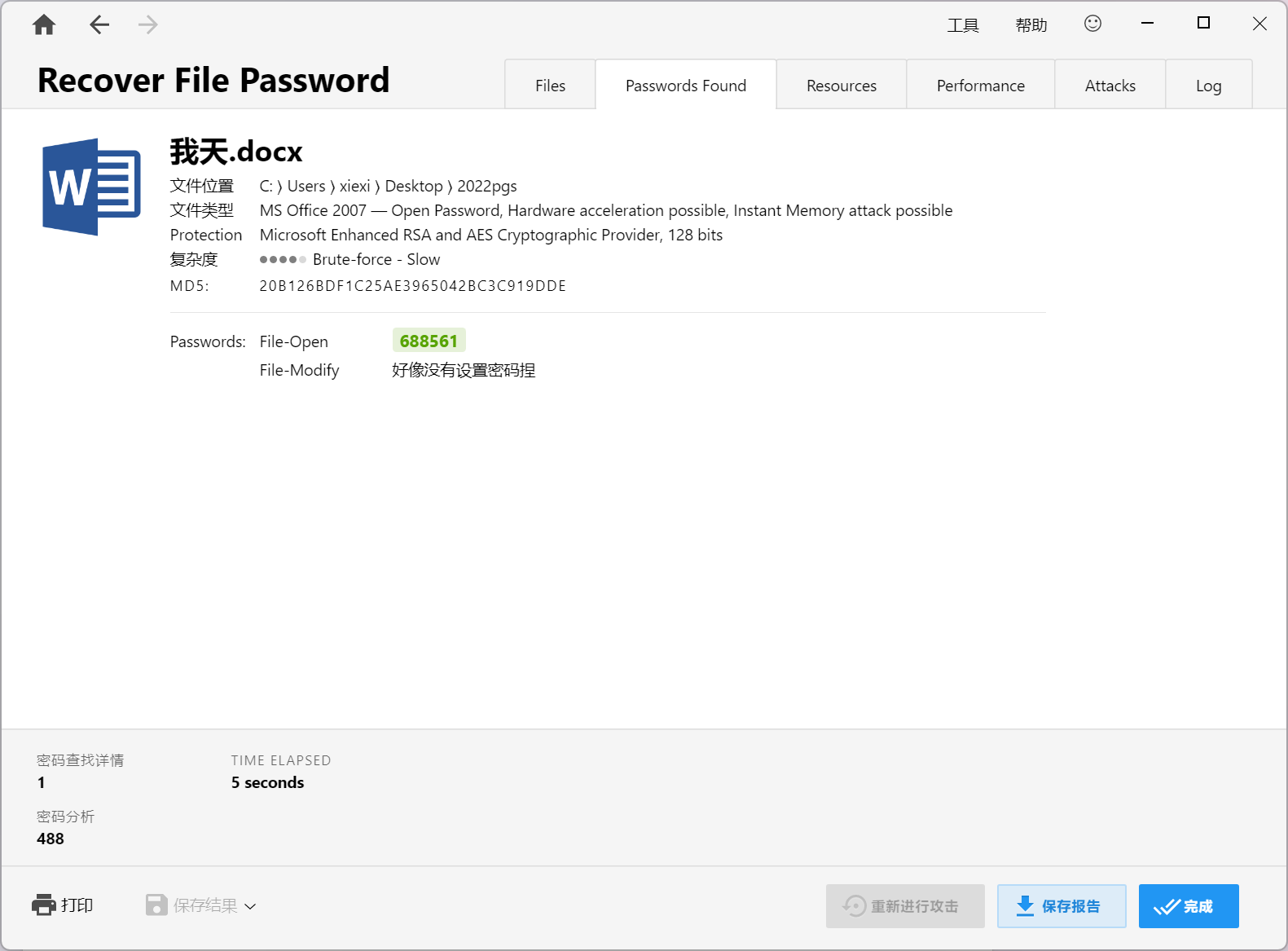

8. 利用加密分区里带的密码字典解密文档文件,找到一个flag:[答案格式:flag{}][计算机取证][★★★☆☆]

9. 我天.docx的文件密码是什么?:[答案格式:666666][计算机取证][★★★☆☆]

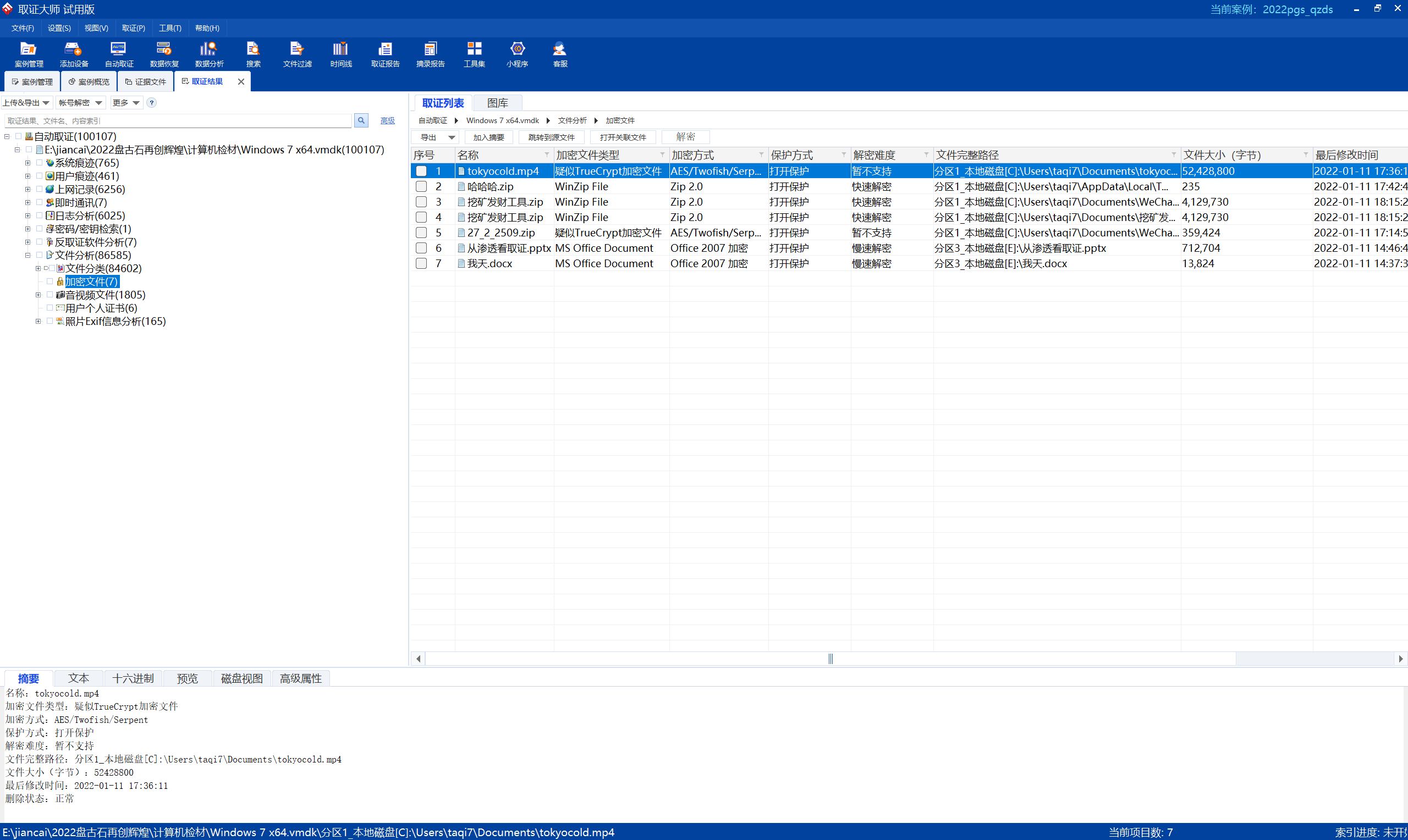

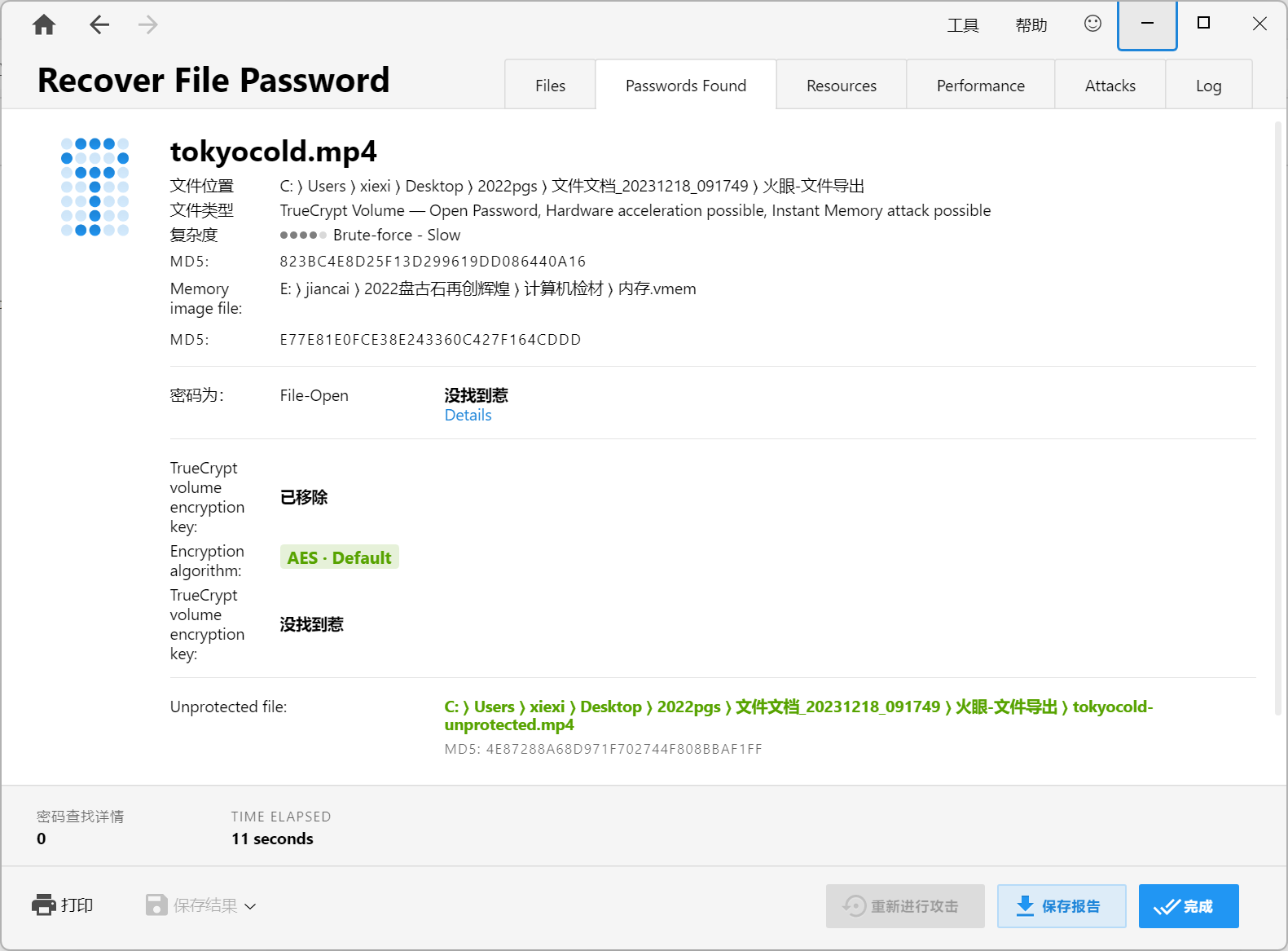

10. 找到tc加密文件的路径是什么?:[答案格式:C:Windows][计算机取证][★★☆☆☆]

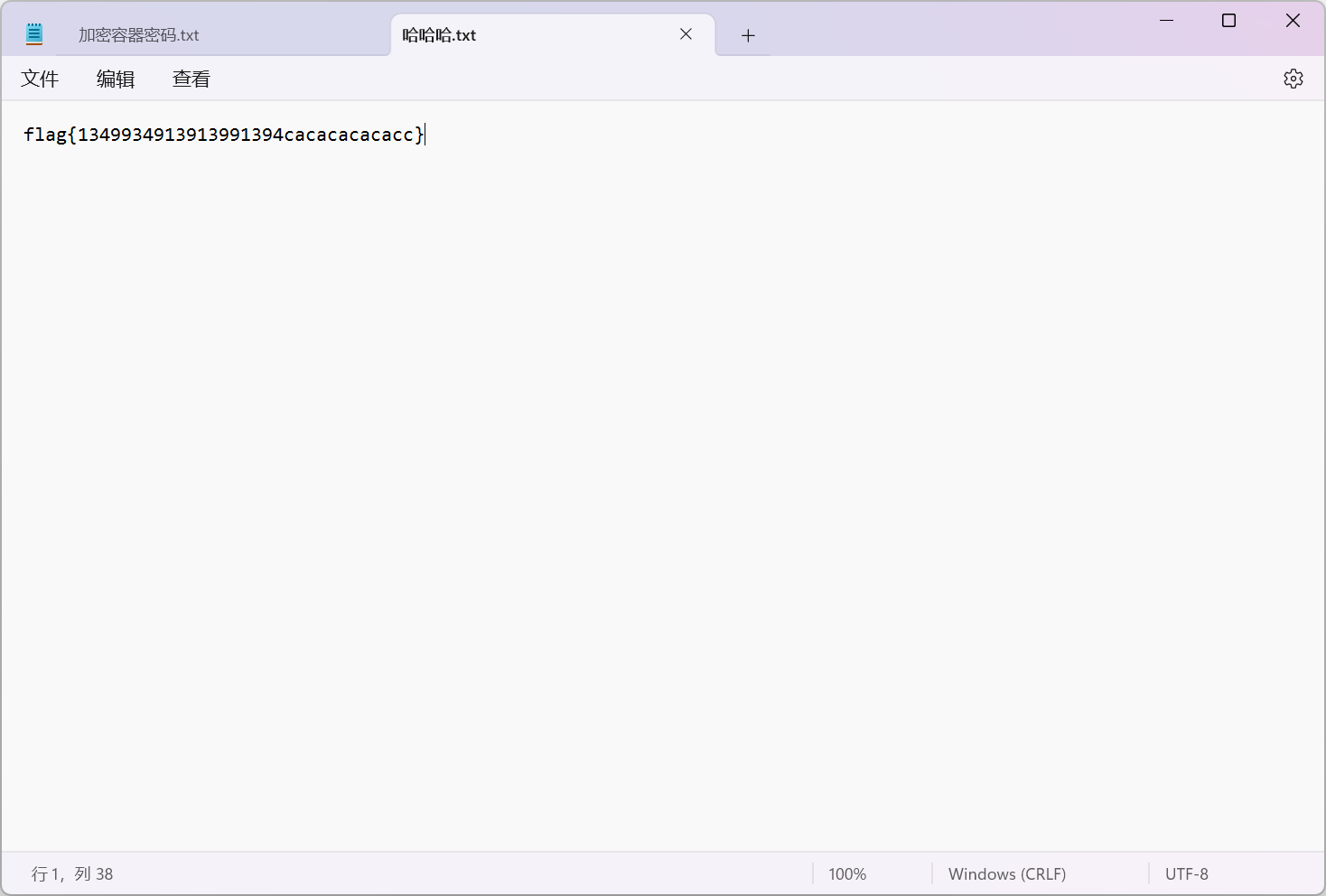

11. 解开tc加密文件,找到一个flag(6位数字):[flag{}][计算机取证][★★★★★]

找到TC加密卷

使用PassWare Kit进行解密

揭秘后得到unprotected文件

用FTK manager打开,找到可疑文件并打开

暴力破解得到压缩包密码为991314

得到flag

12. 受害人访问过哪个论坛类网站:[答案格式:盘古石][计算机取证][★☆☆☆☆]

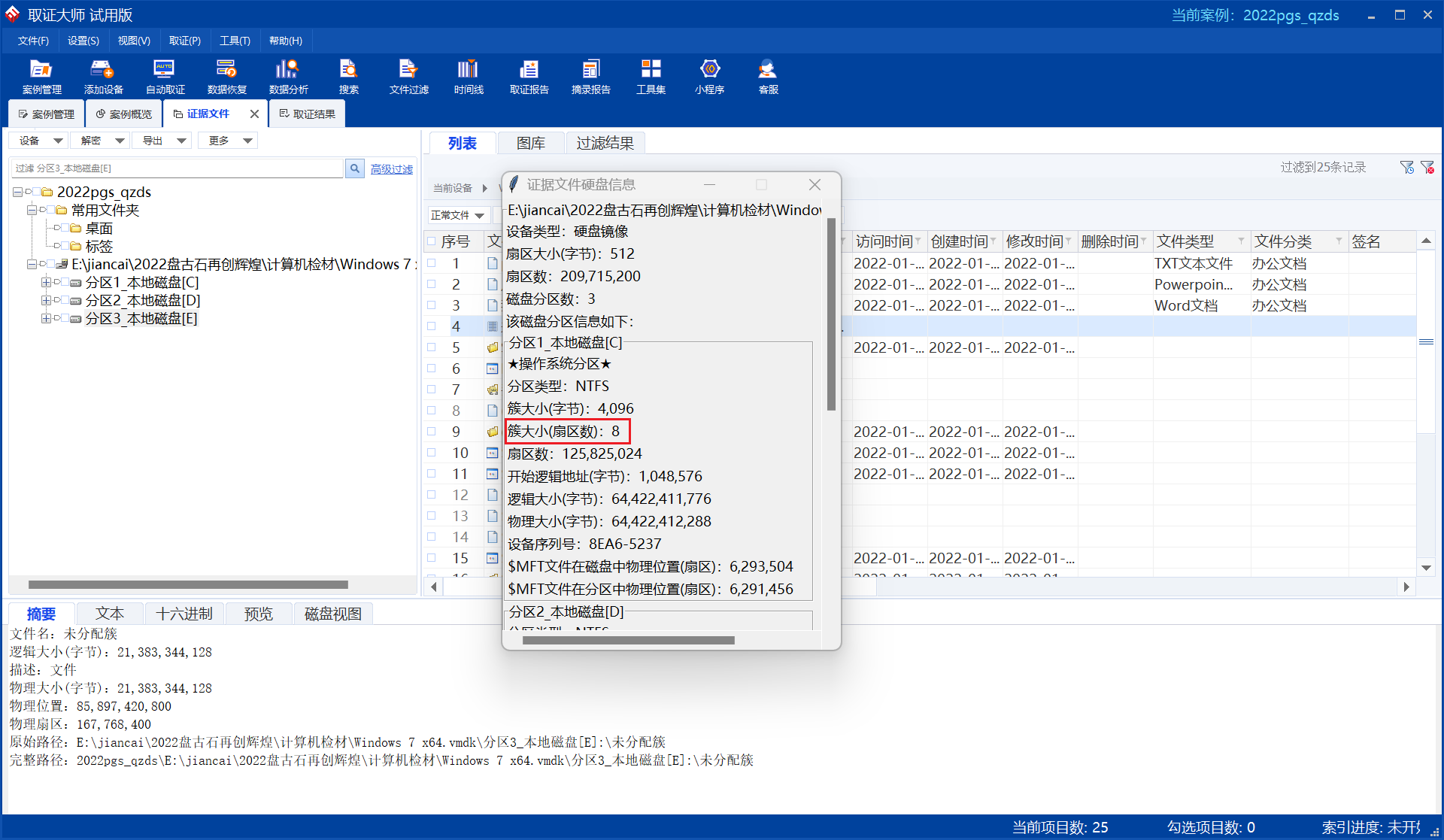

13. 该镜像系统分区的1个簇包含几个扇区?:[答案格式:1][计算机取证][★★☆☆☆]

使用取证大师的小程序进行取证

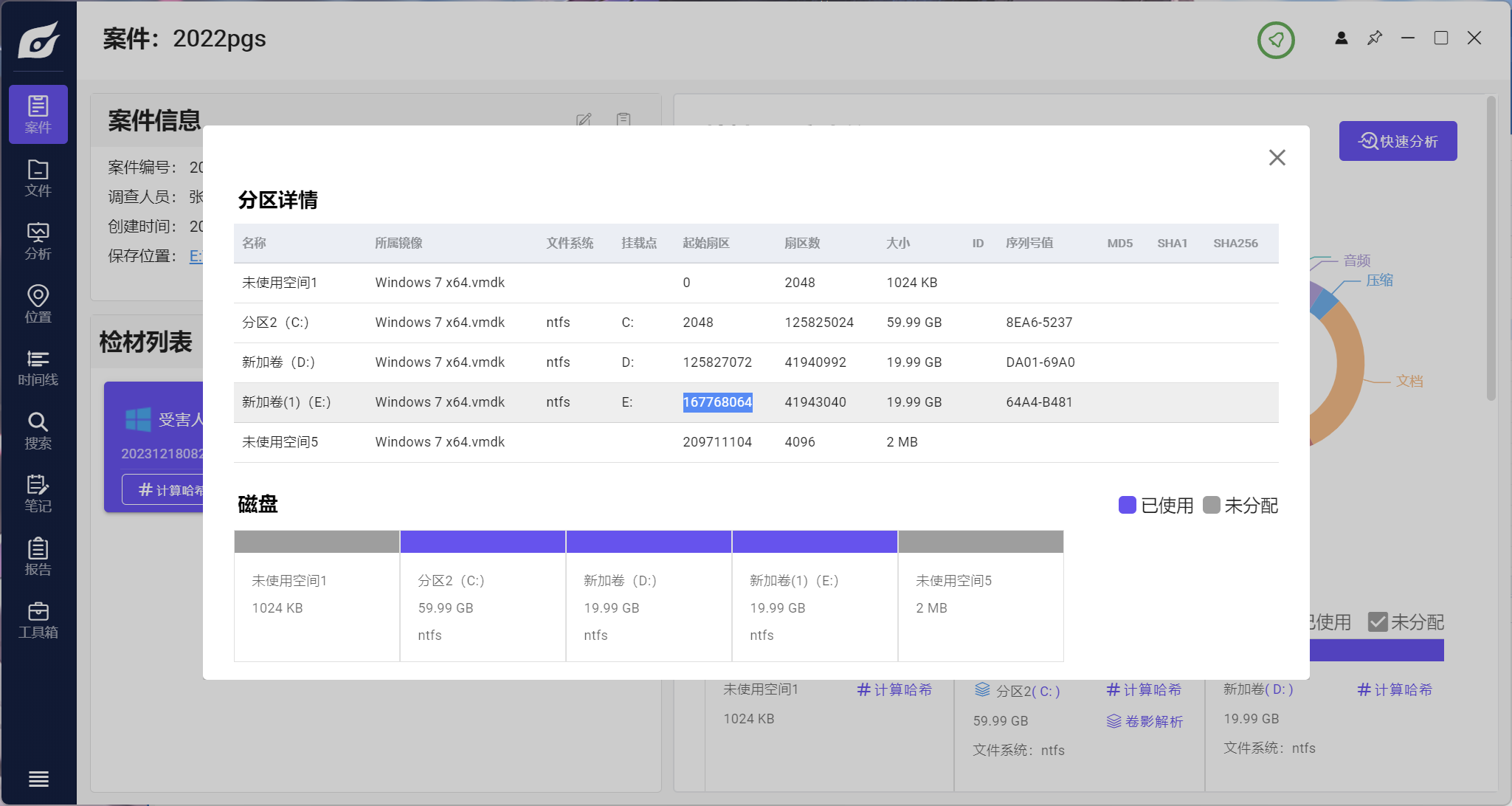

14. 该镜像分区3的起始扇区号:[答案格式:123456][计算机取证][★★☆☆☆]

即E盘的起始扇区号

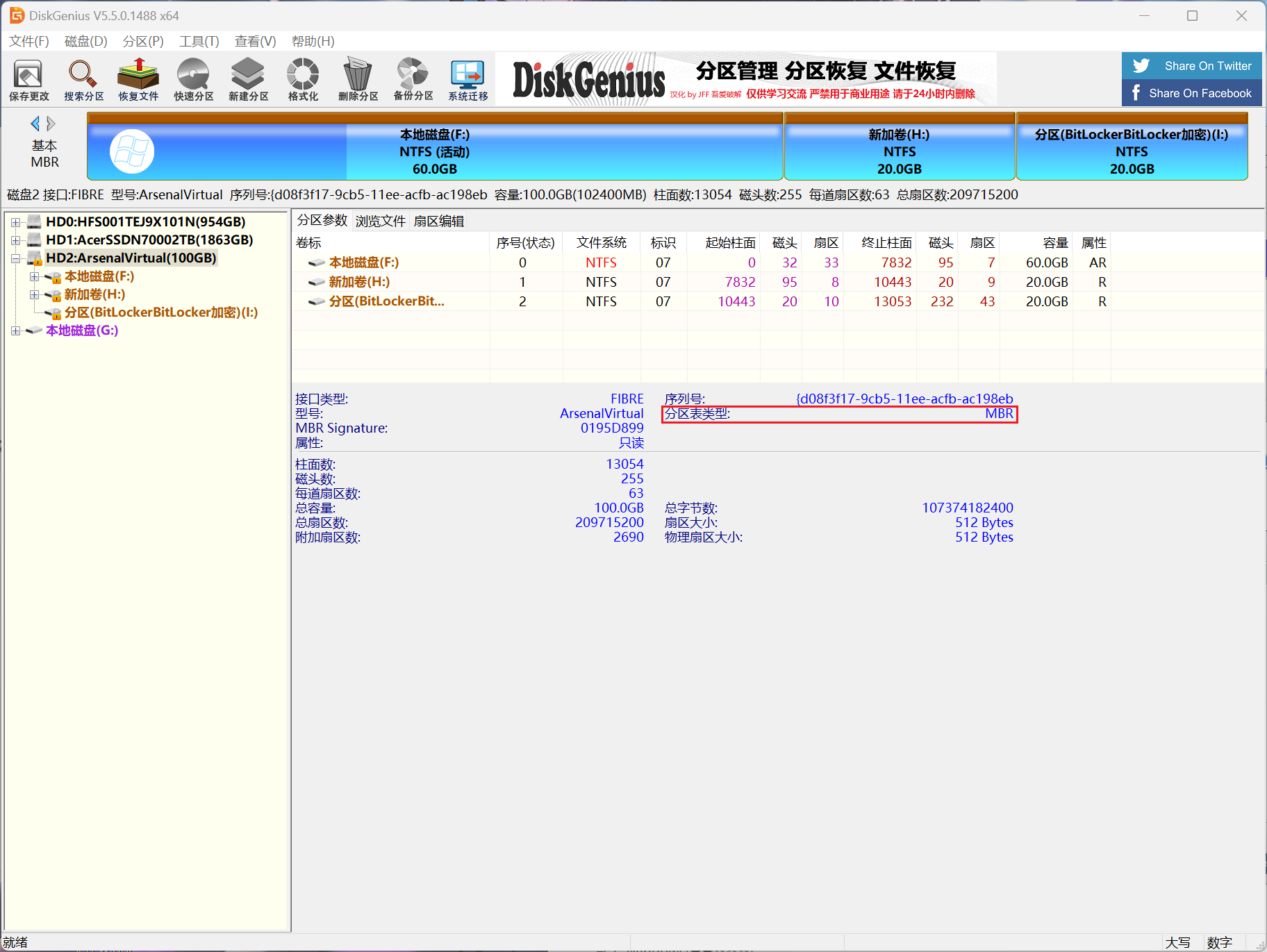

15. 该镜像用的是什么分区表:[答案格式:ABC][计算机取证][★☆☆☆☆]

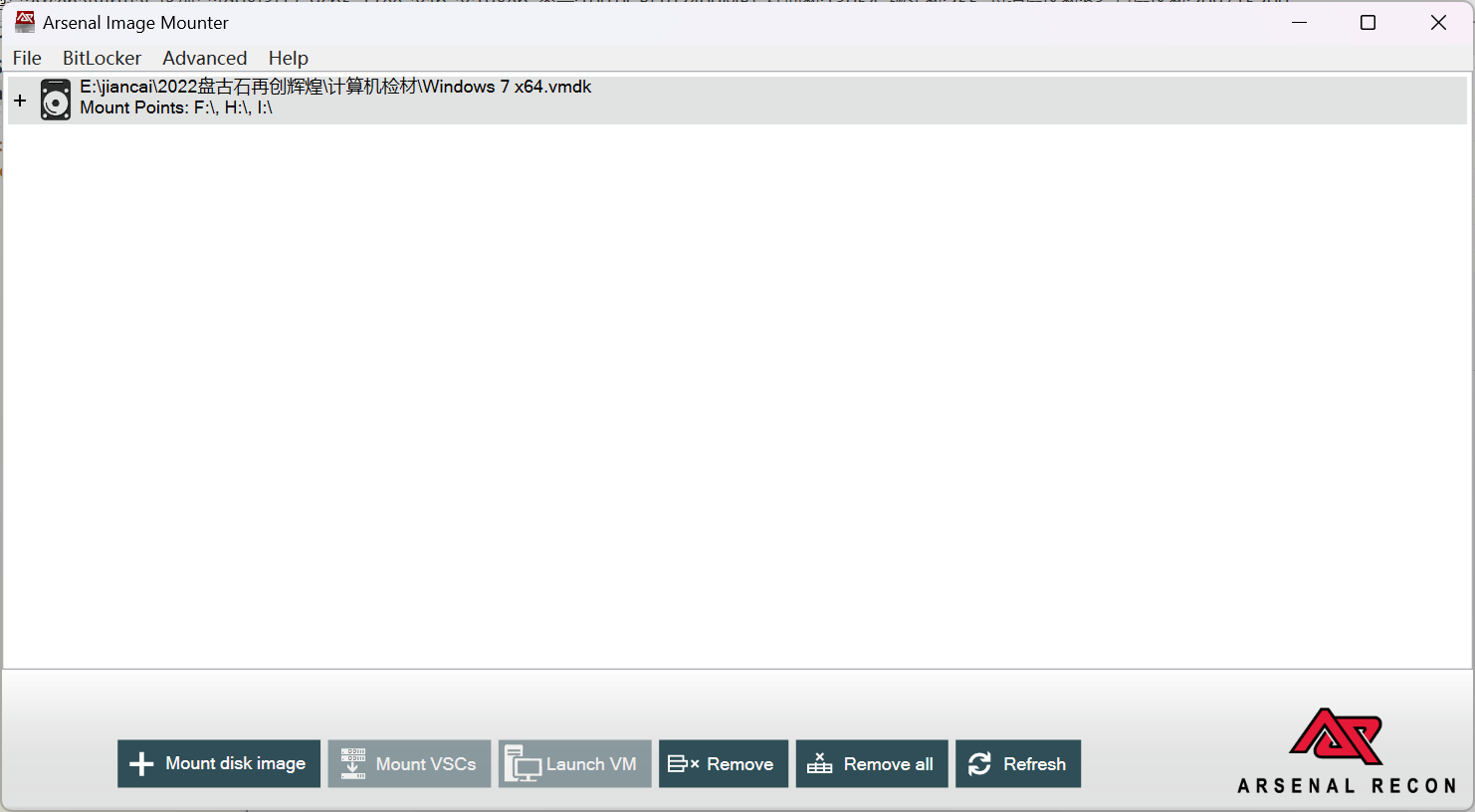

使用AIM挂载镜像

后使用DiskGenius解析

16. 远程桌面使用用户naizheng连接的ip地址:[答案格式:0.0.0.0][计算机取证][★★☆☆☆]

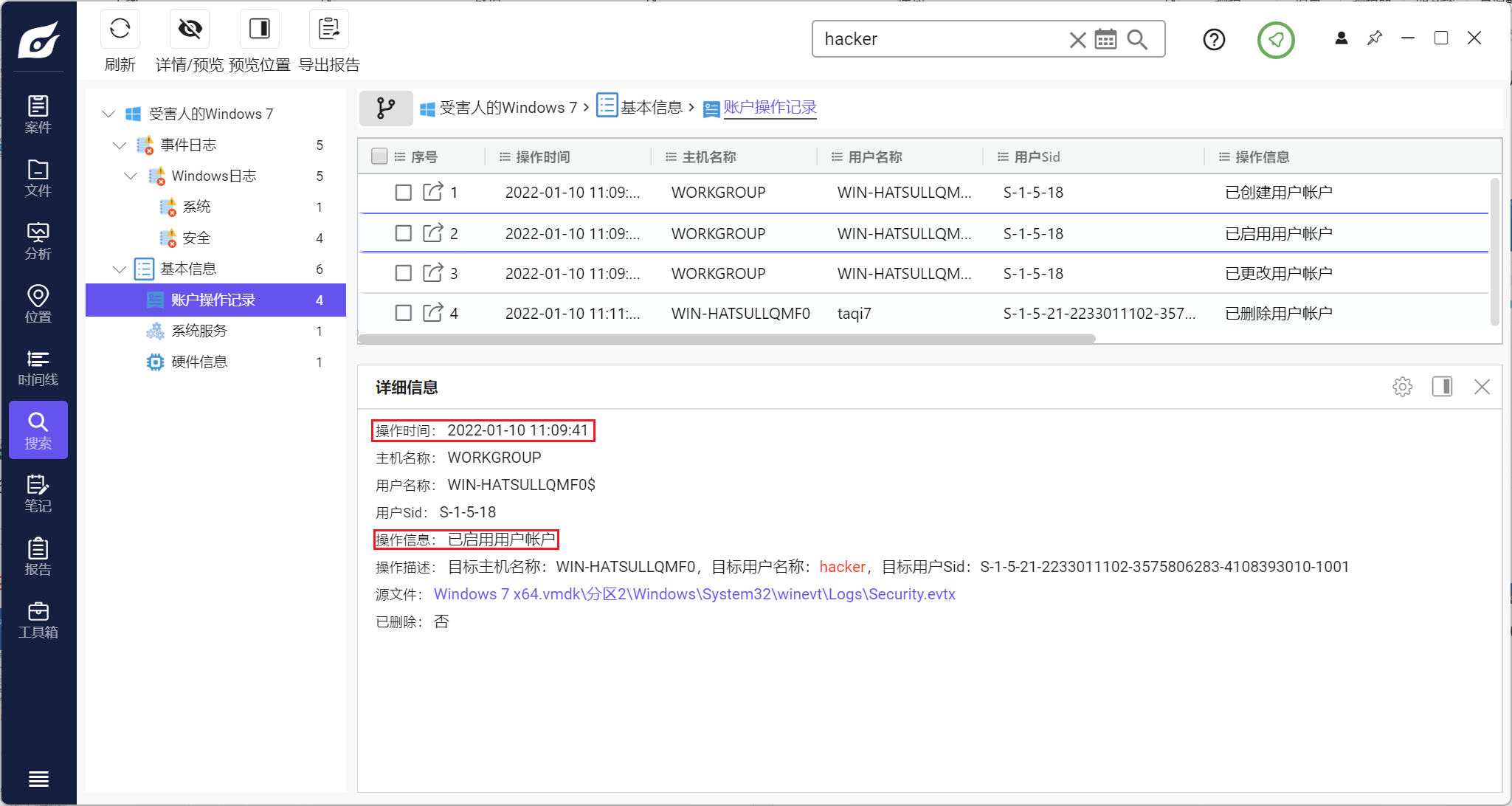

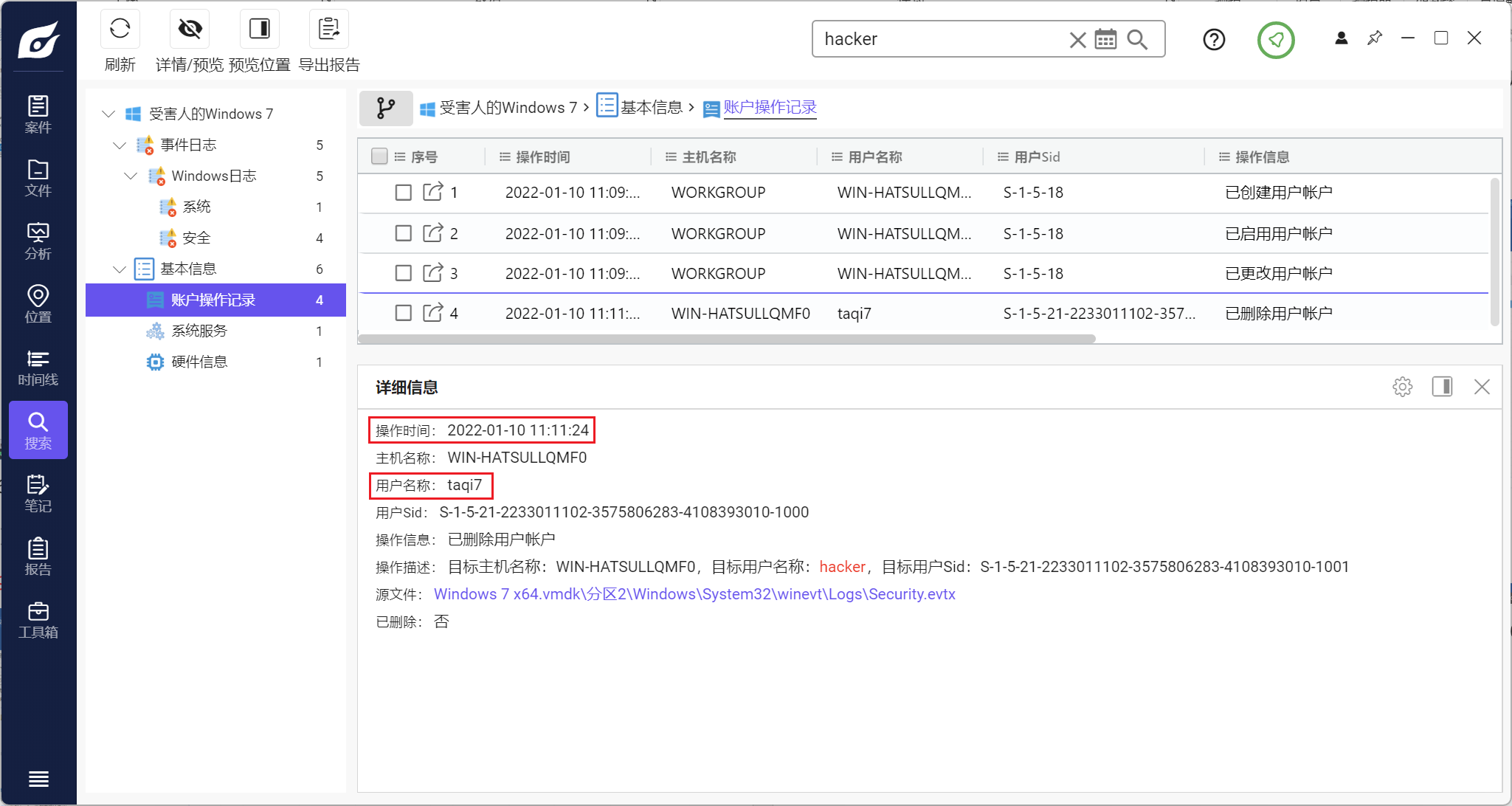

17. 什么时间启用了用户hacker:[答案格式:2000-01-01 00:00:00 UTC+8][计算机取证][★★★★☆]

18. 哪个用户什么时间删除了用户hacker:[答案格式:qianxin 2000-01-01 00:00:00 UTC+8][计算机取证][★★★★★]

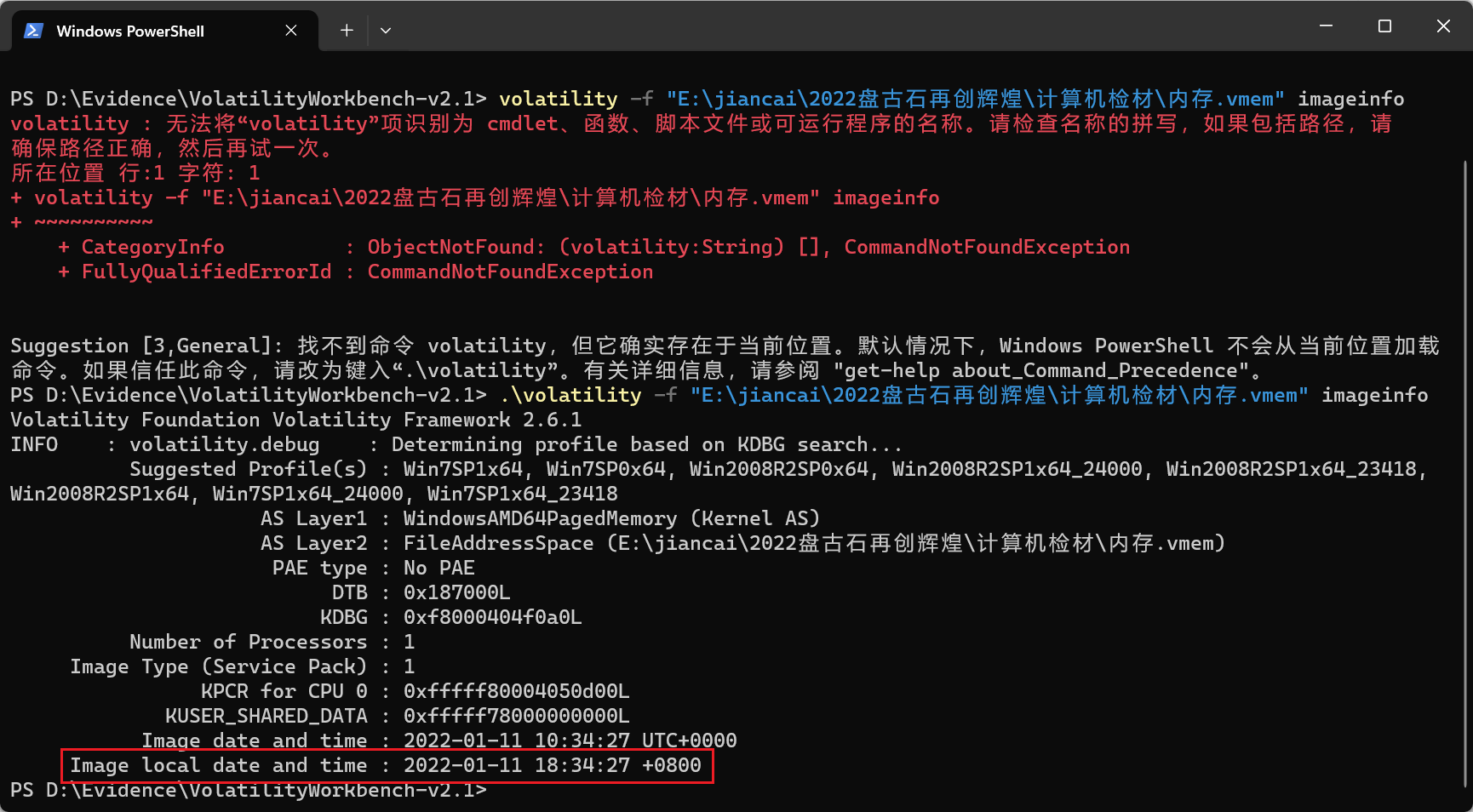

19. 内存镜像的制作时间UTC+8:[答案格式:2000-01-01 00:00:00 UTC+8][计算机取证][★★★☆☆]

使用voltality进行解析

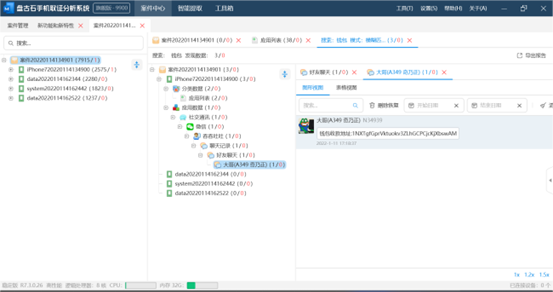

20. iPhone手机的IMEI号:[123456][手机取证][★☆☆☆☆]

21. 该手机安装了什么播放音乐的第三方应用:[答案格式:盘古石][手机取证][★★☆☆☆]

22. 该手机是否安装了telegram:[答案格式:是/否][手机取证][★★☆☆☆]

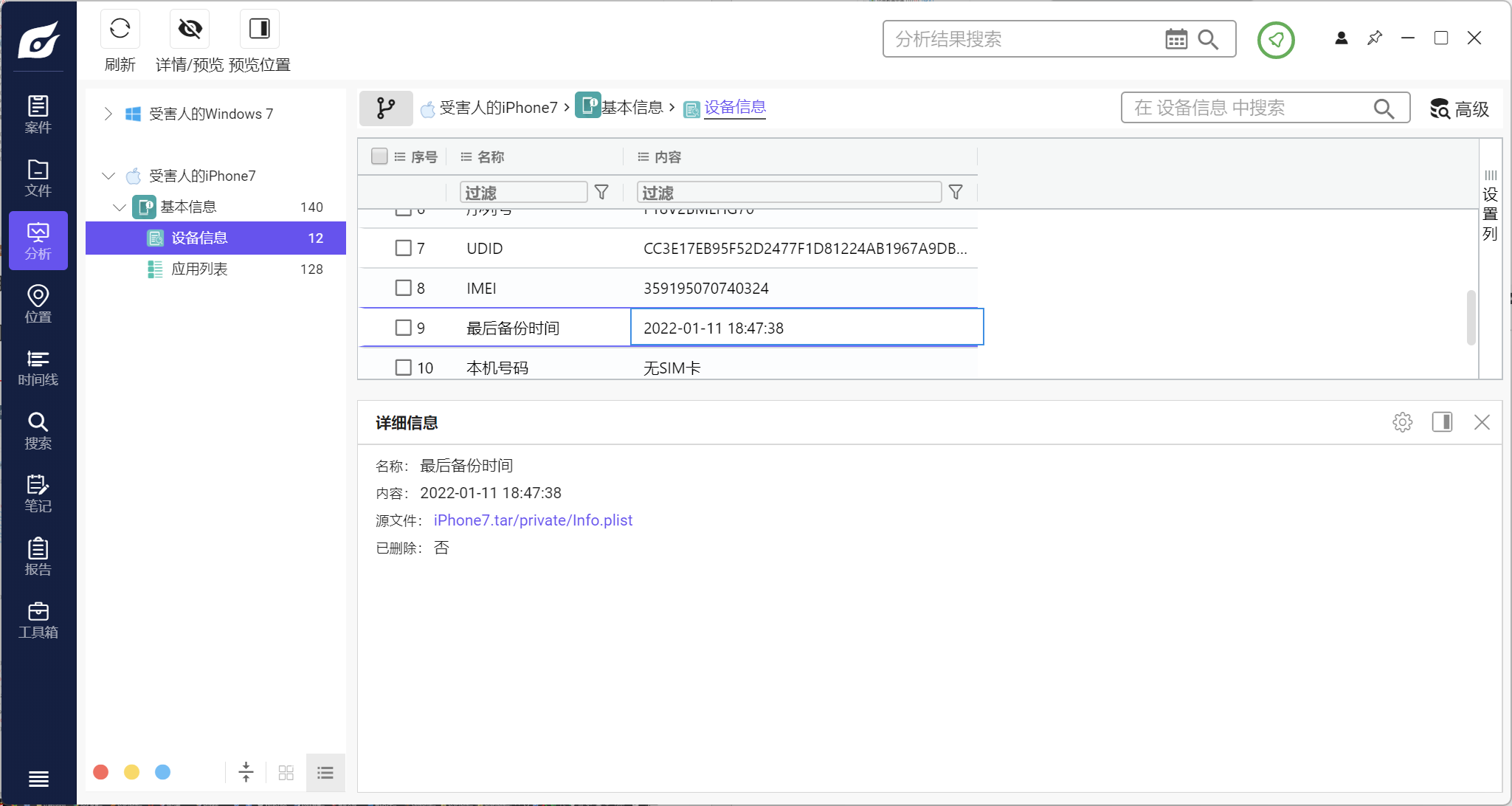

23. 该手机制作完备份的时间,非提取时间:[答案格式:2000-01-01 00:00:00 UTC+8][手机取证][★★★★☆]

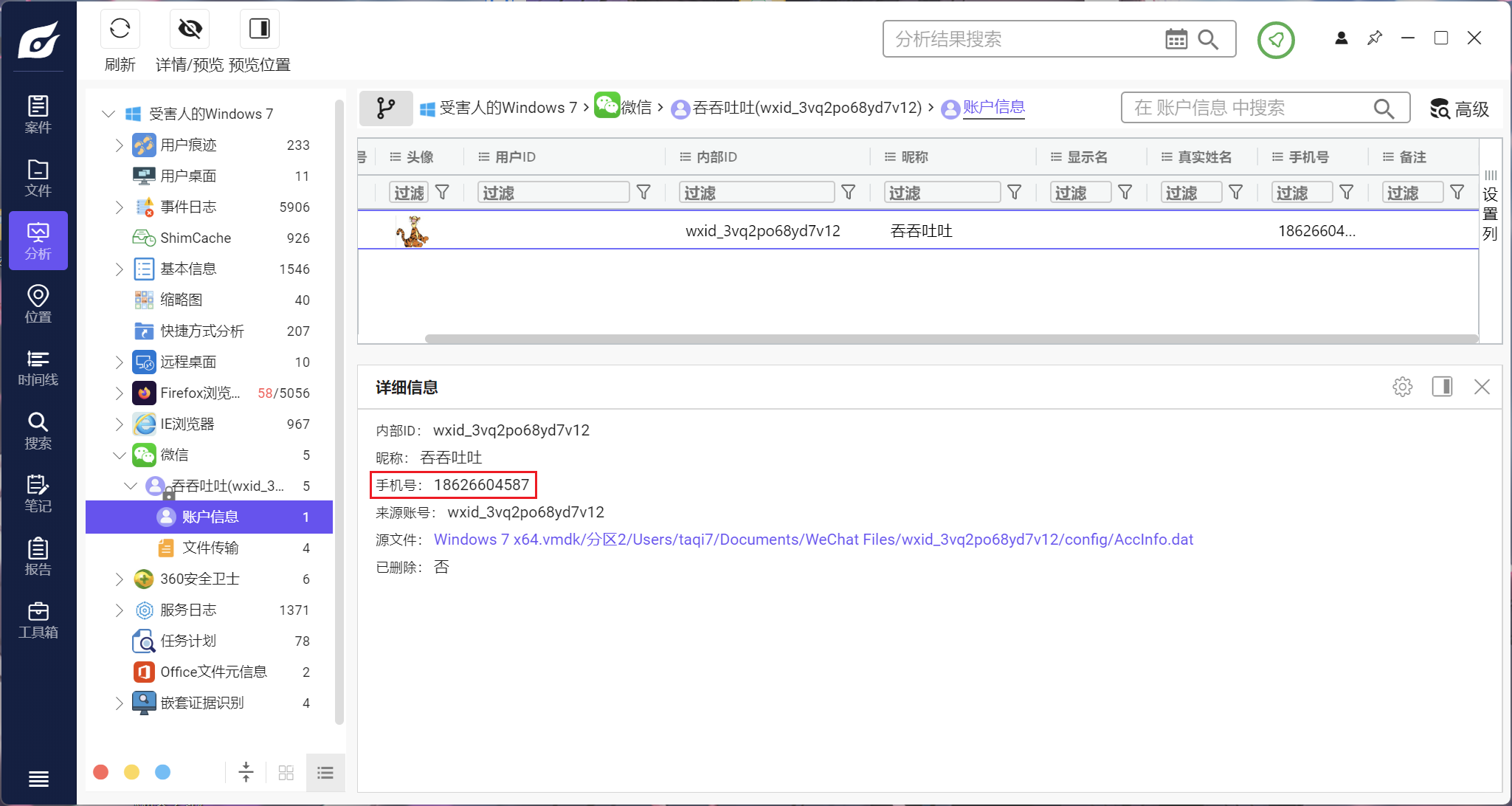

24. 微信绑定的手机号是多少?:[答案格式:13104310431][手机取证][★☆☆☆☆]

25. 该手机连接过的带有汉字的wifi名密码是?:[答案格式:123456][手机取证][★★☆☆☆]

这题好像只能用盘古石的软件

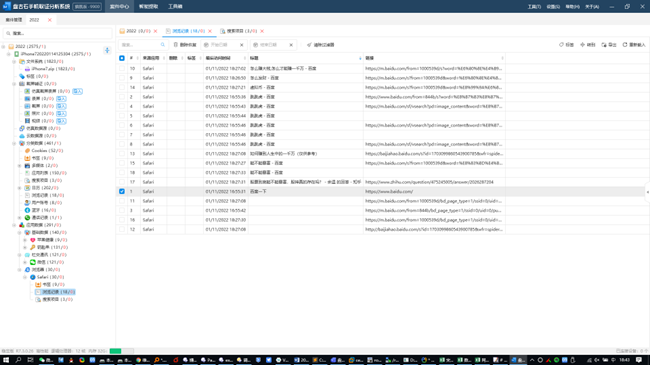

26. 该手机浏览器搜索次数最多的关键词是:[答案格式:盘古石][手机取证][★☆☆☆☆]

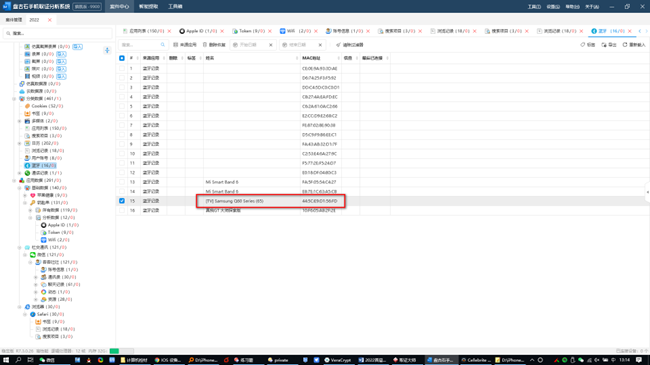

27. 该手机蓝牙连接过的三星手机的MAC地址是?:[答案格式:00:00:00:00:00:00][手机取证][★☆☆☆☆]

第二部分:程序分析能力

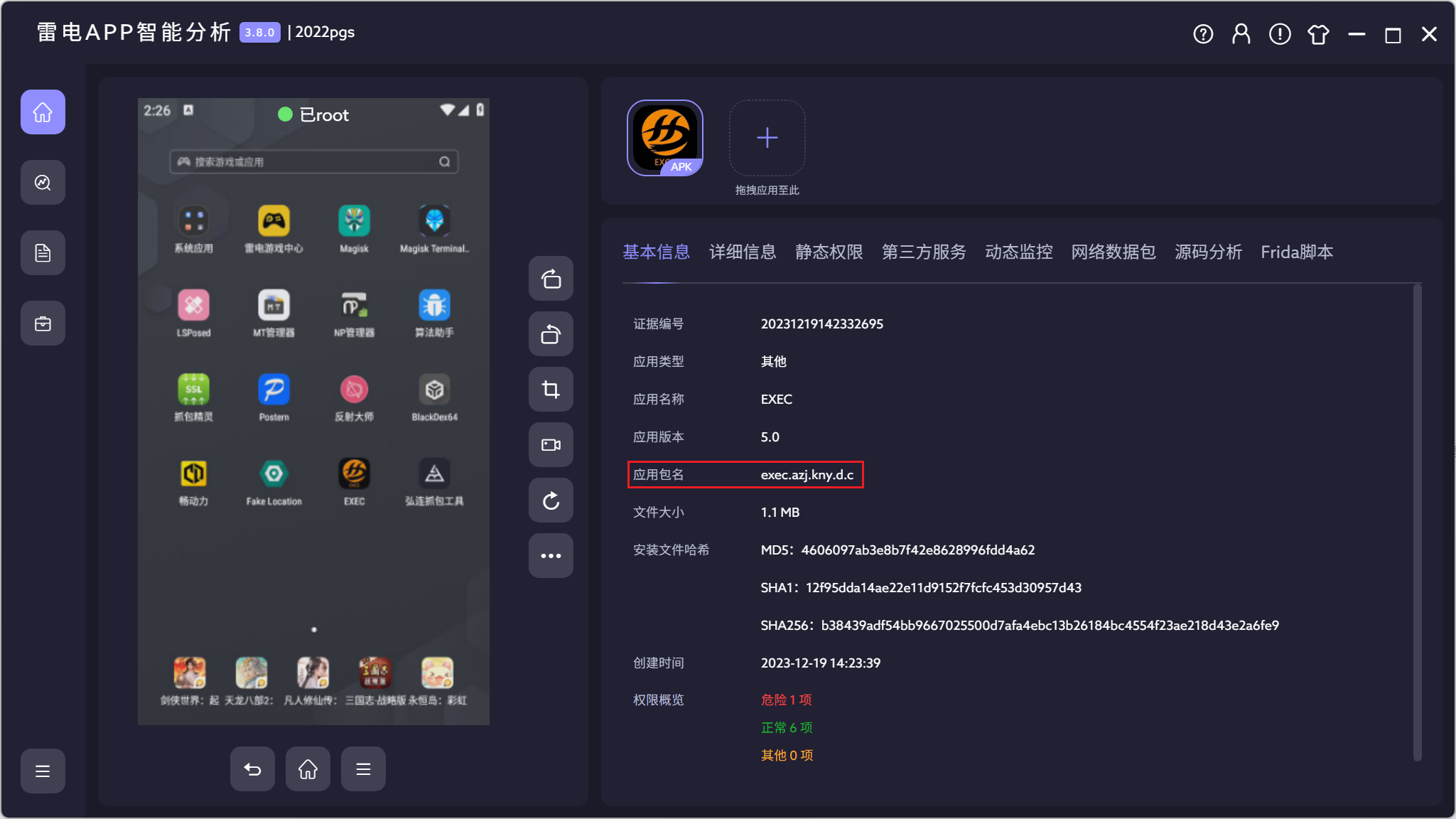

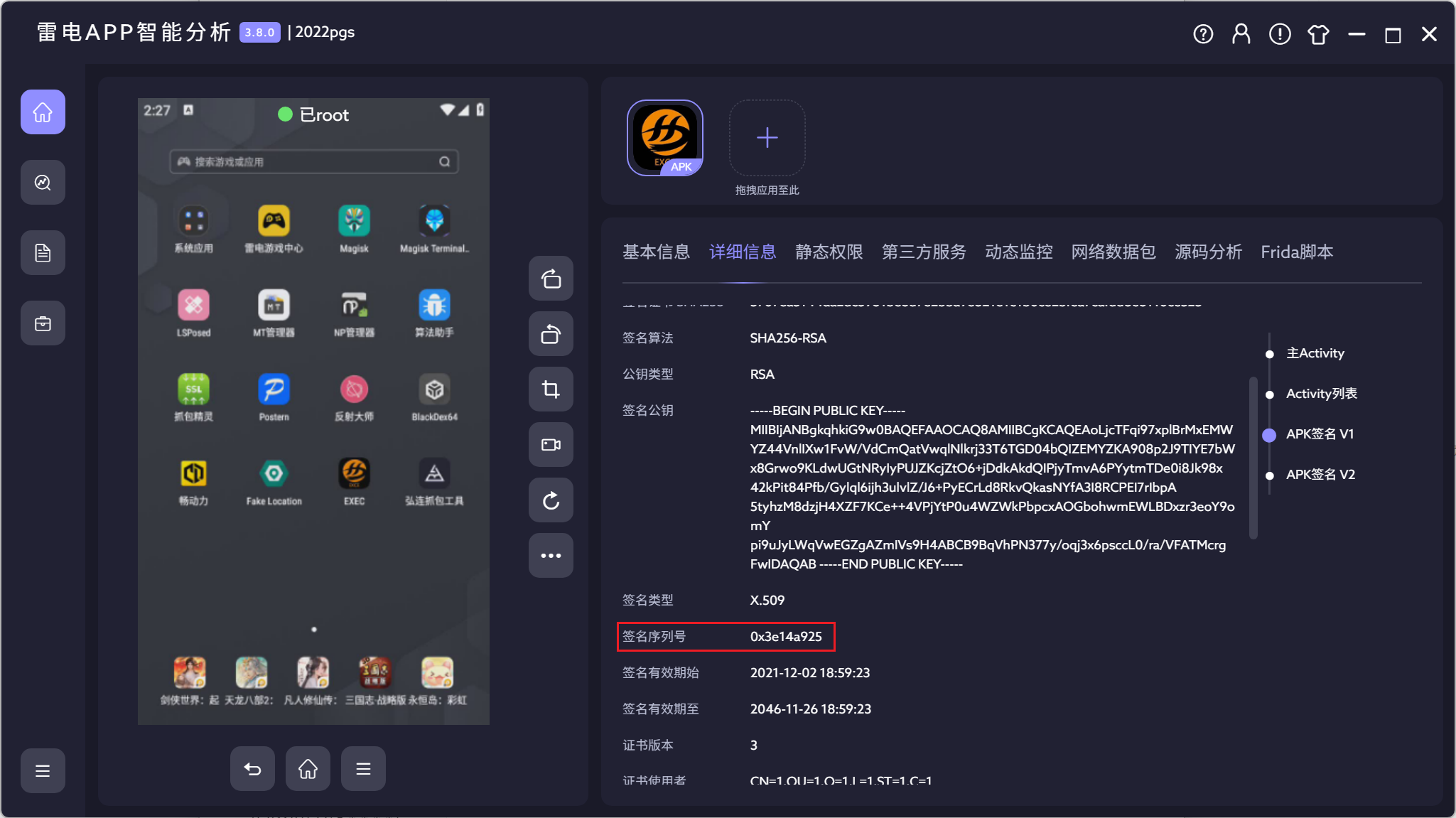

28. exec的程序包名和签名序列号是:[答案格式:adc][APK分析][★☆☆☆☆]

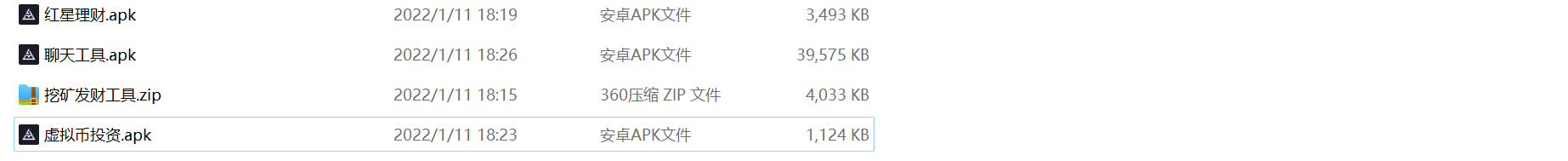

先从计算机检材中导出相关软件后分析

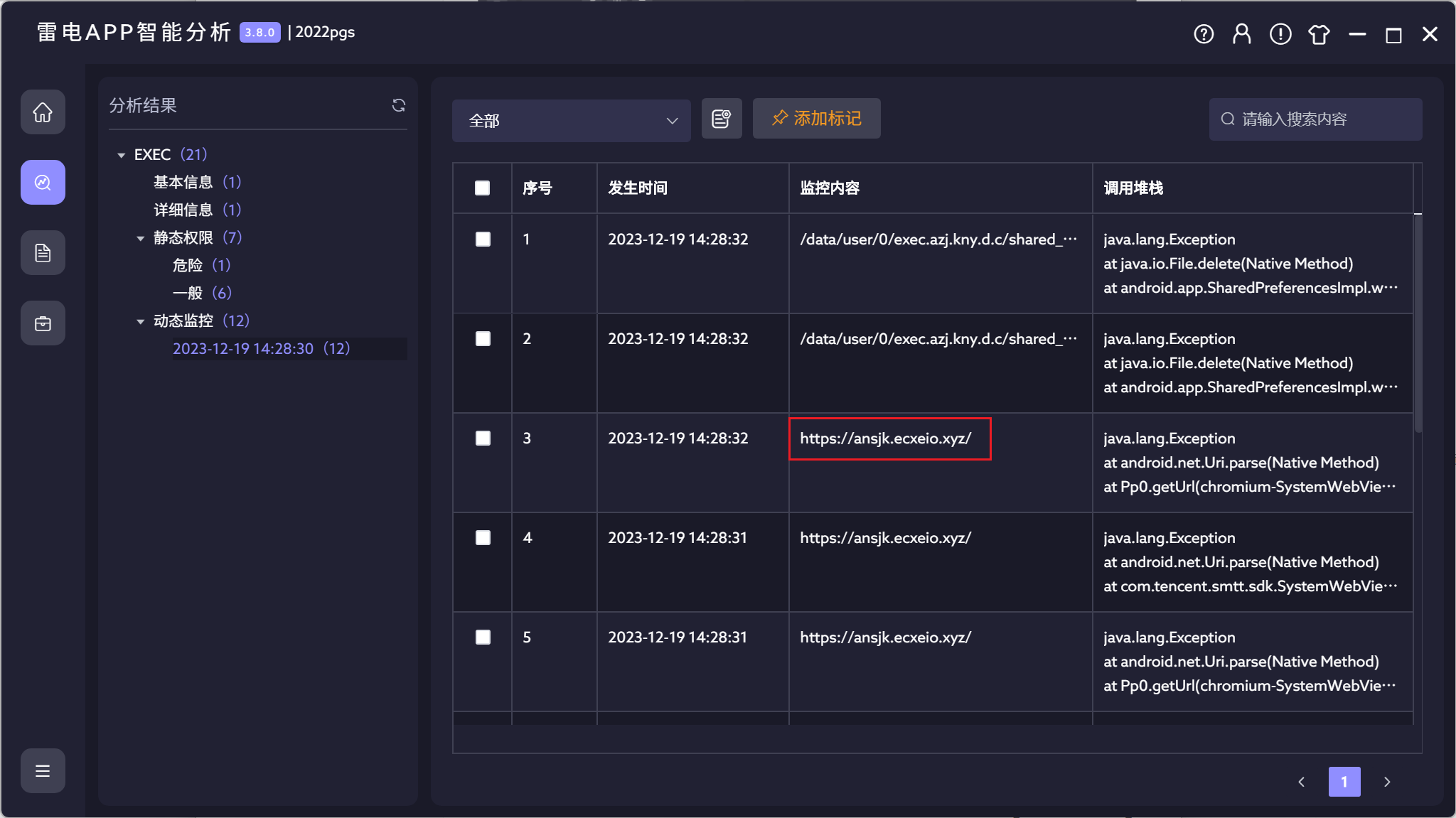

29. exec关联服务器地址是:[答案格式:asd.as.d/acz.123.ccc][网络流][★★☆☆☆]

30. exec国内服务器的联系邮箱是:[答案格式:asd.as.d][网络流][★★★☆☆]

用站长之家查一下

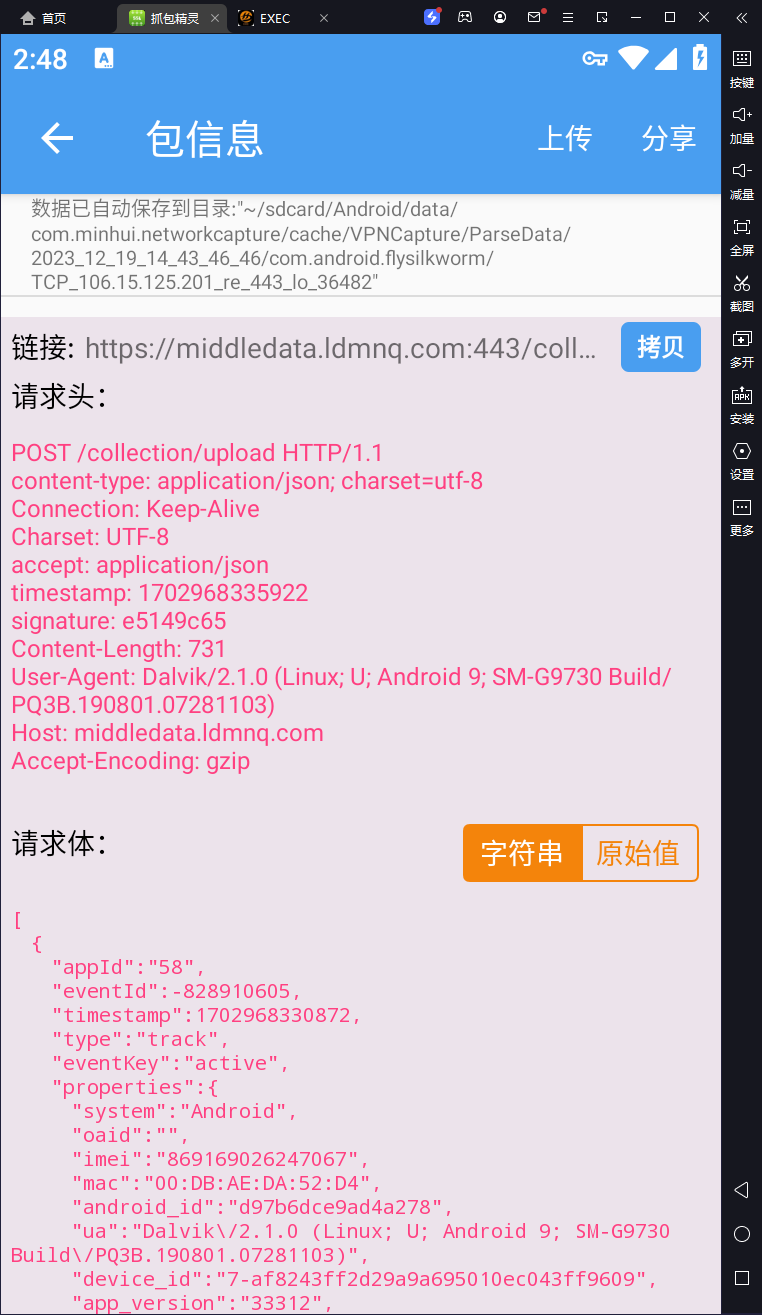

31. exec的appKey是:[答案格式:asd][网络流][★★★☆☆]

抓包可以获得,但网站挂了抓不到了😥

一般在url中出现

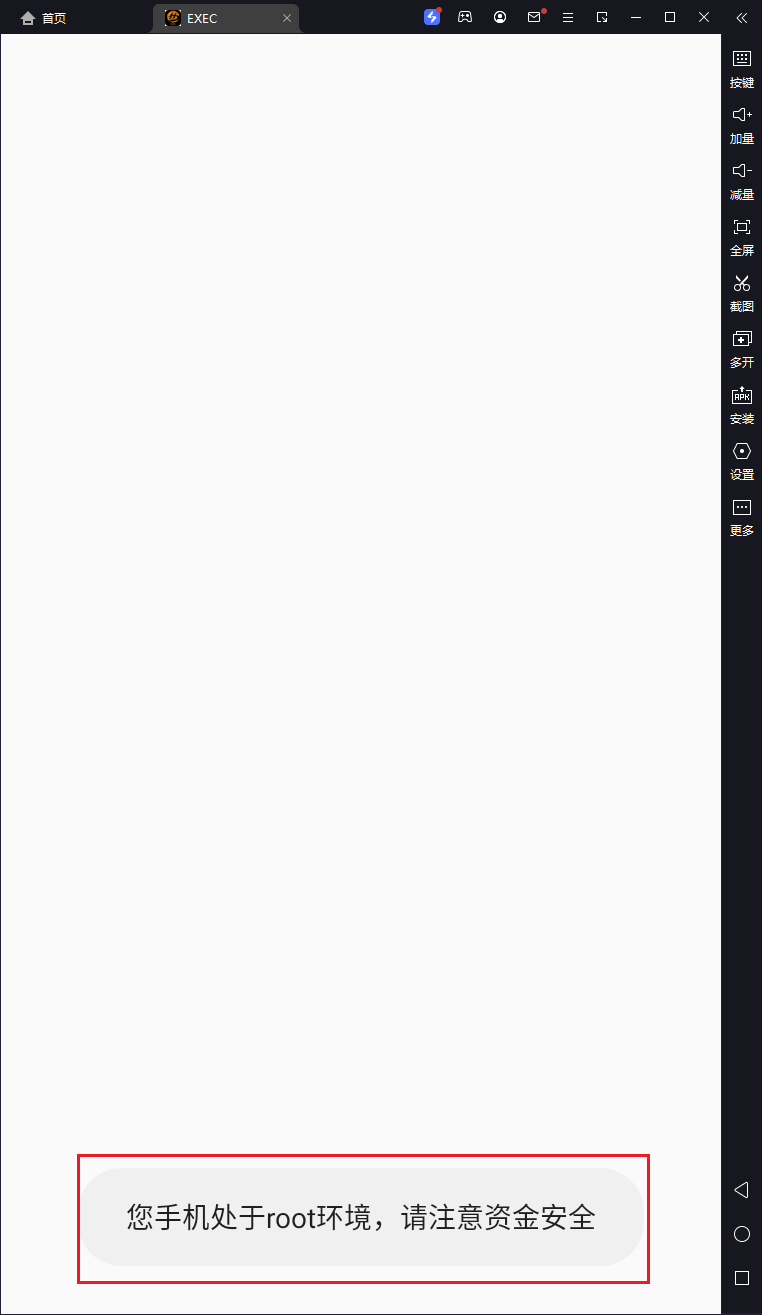

32. exec的是否有安全检测行为:[答案格式:是/否][APK分析][★★★☆☆]

打开软件的瞬间会有提示

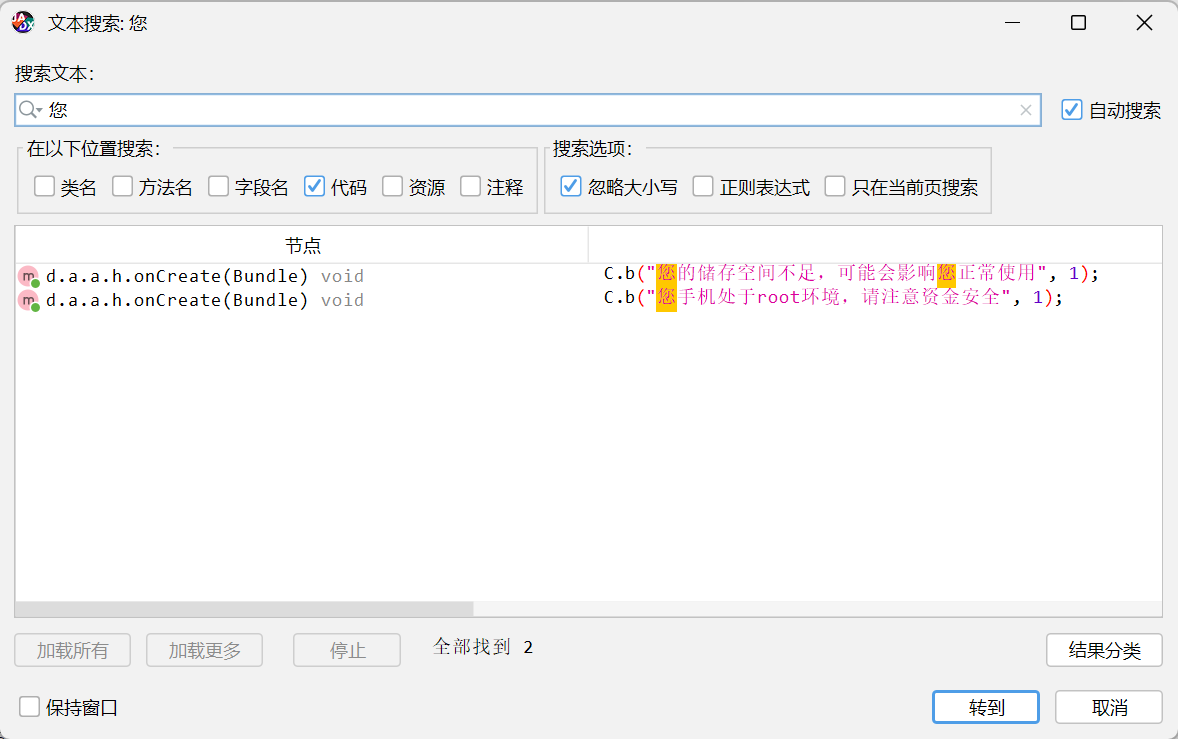

33. exec的检测方法的完整路径和方法名是:[答案格式:a.a.a()][APK分析][★★★☆☆]

34. exec的客服公司和ID是:[答案格式:asd][网络流][★★★☆☆]

抓包可以获得,但网站挂了抓不到了😥

35. 红星IPA的包名是:[答案格式:asd][IPA分析][★★☆☆☆]

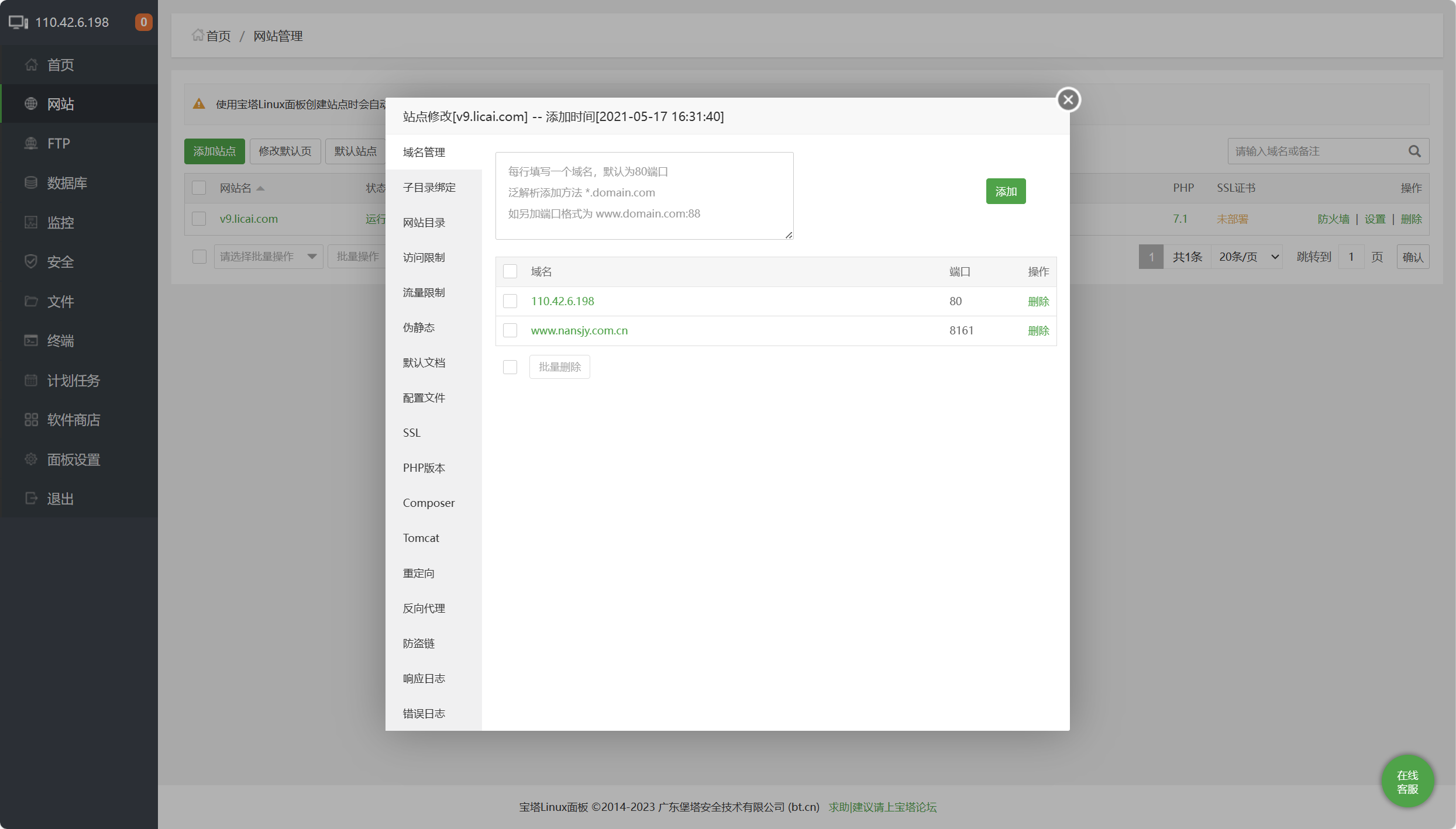

36. 红星IPA的APIKEY是:[答案格式:asd][IPA分析][★★☆☆☆]

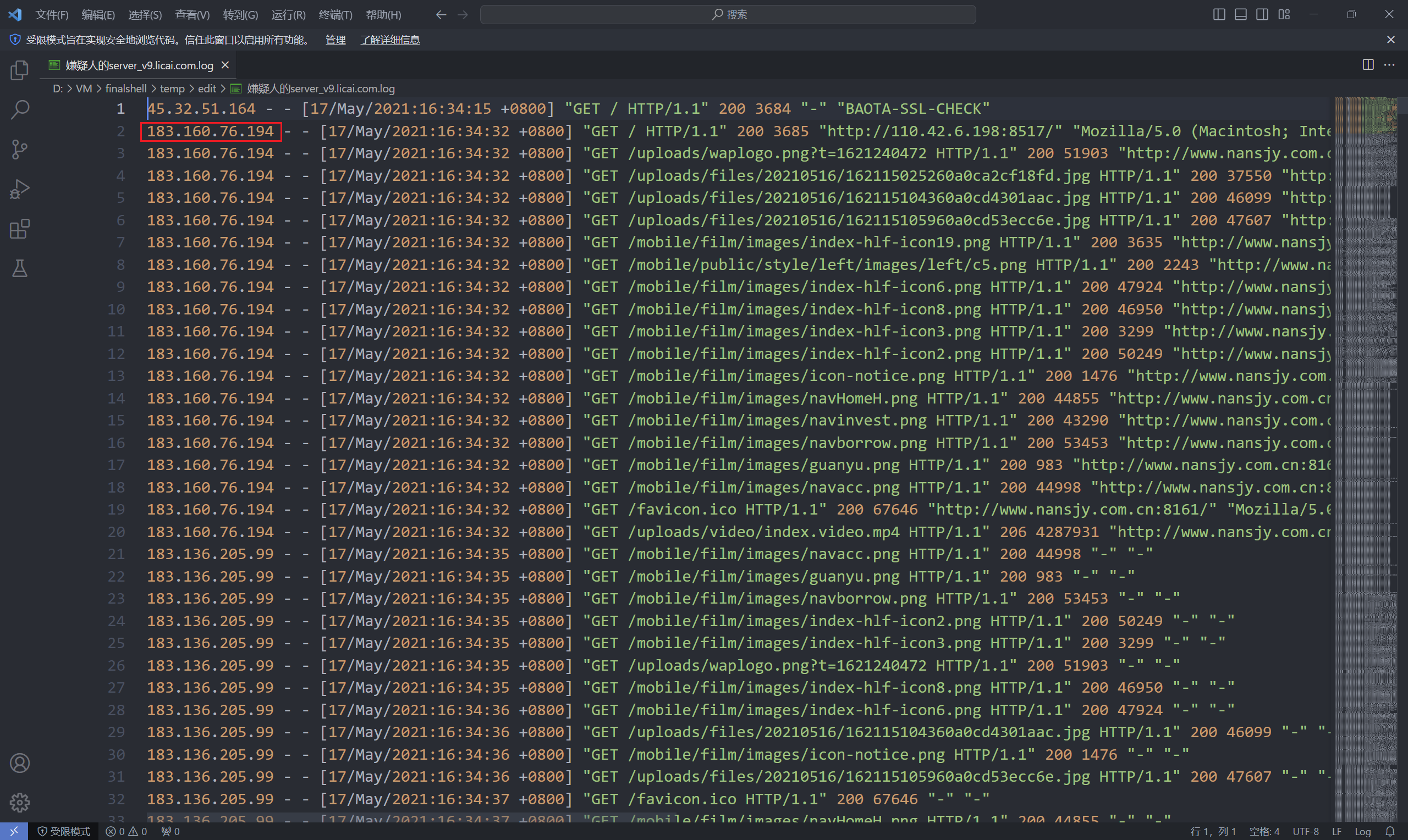

37. 红星IPA的权限有:[答案格式:as d a][IPA分析][★★☆☆☆]

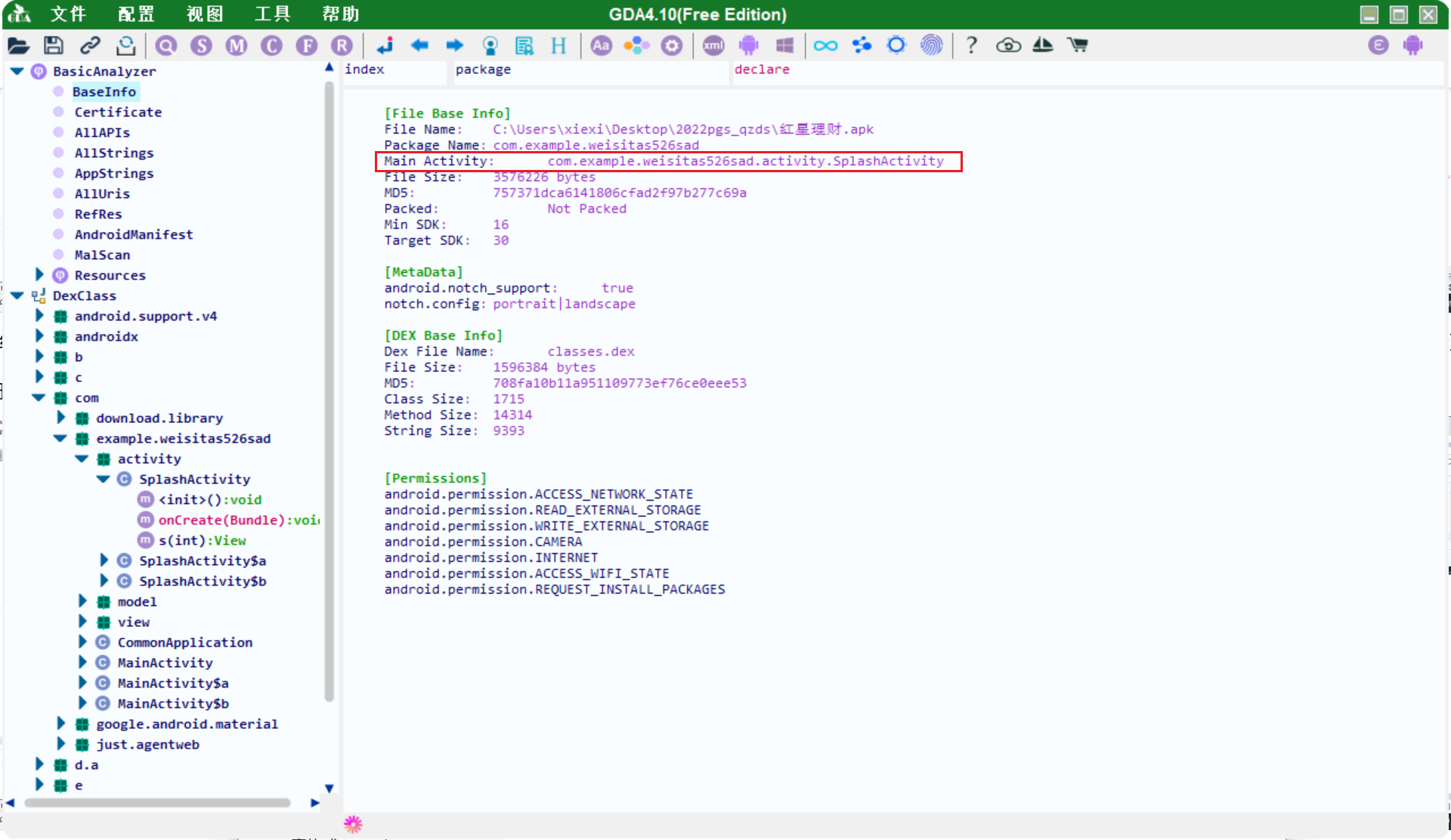

38. 红星APK的包名是:[答案格式:ass.a.d][APK分析][★☆☆☆☆]

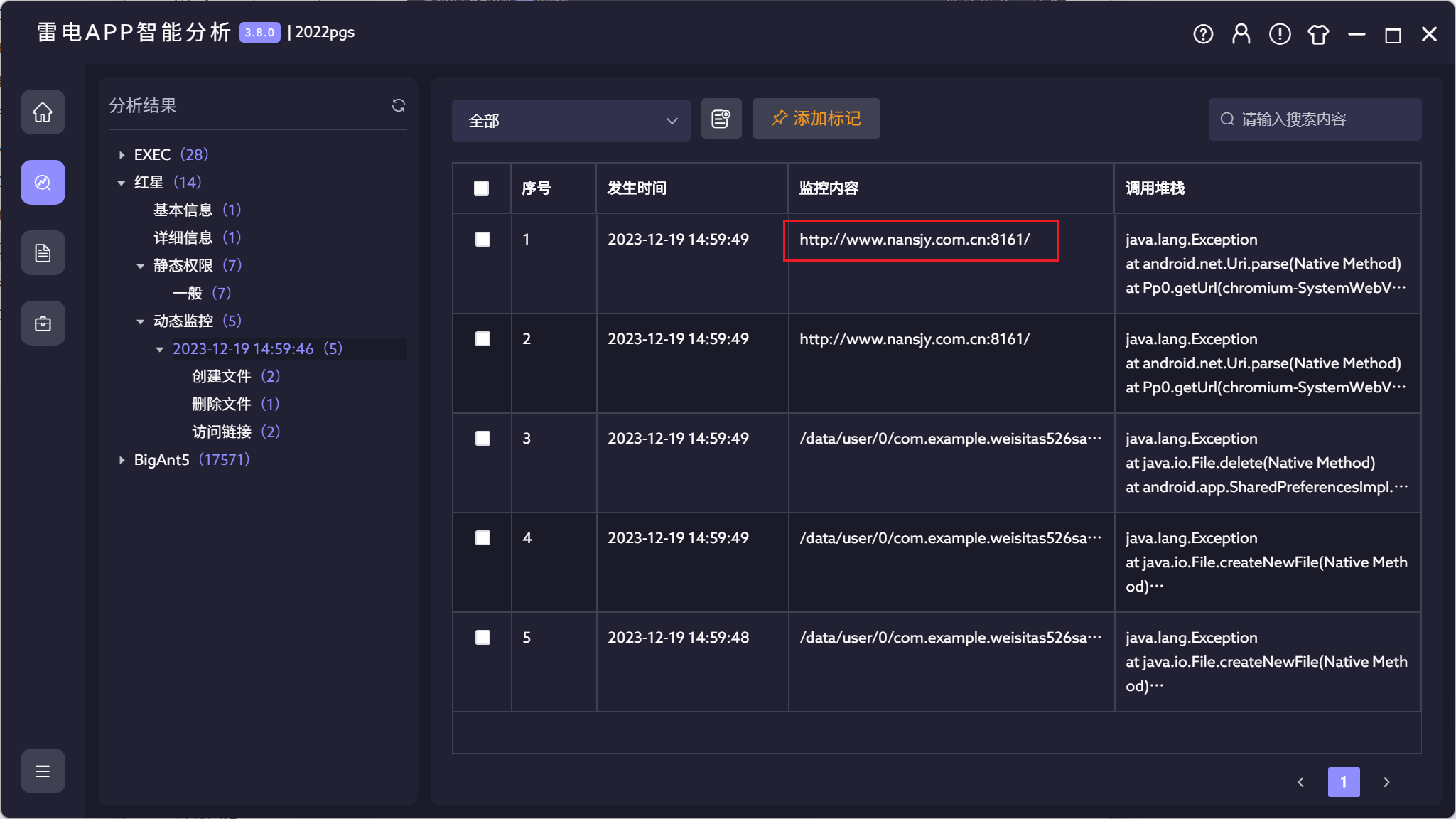

39. 红星APK的服务器地址是:[答案格式:ass.a.d:11][网络流][★☆☆☆☆]

40. 红星APK的程序入口是:[答案格式:a.v.b.n][APK分析][★☆☆☆☆]

41. 分析聊天工具,服务器的登录端口是:[答案格式:12][APK分析][★★☆☆☆]

在网络设置中可以看到

42. 分析聊天工具,用户归属的机构是:[答案格式:太阳][APK分析][★☆☆☆☆]

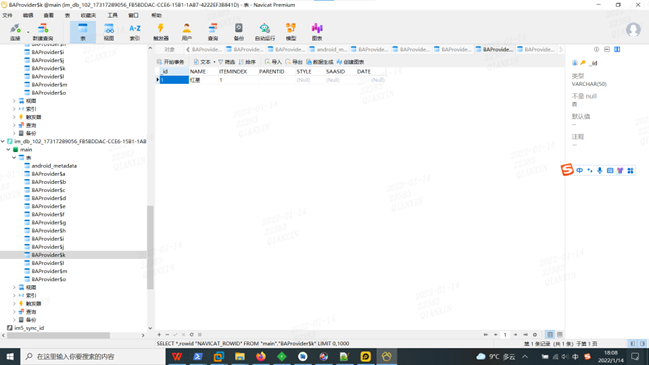

大佬的writeup说在数据库中找,但我找不到是哪个数据库

43. 结合手机流量分析聊天工具的登录账号和密码是:[答案格式:1212311/12312asd][APK分析][网络流][★★★★☆]

44. 结合手机流量分析红星APP启动了几次:[答案格式:12][网络流][★★☆☆☆]

45. 结合服务器分析聊天工具中邀请码是:[答案格式:12][APK分析][服务器分析][★★★★☆]

46. 文件services.exe创建可执行文件的路径是:[答案格式:C:Windows][exe分析][★☆☆☆☆]

47. 文件HackTool.FlyStudio.acz_unpack.exe是否调用了advapi32.dll动态函式链接库:[答案格式:是/否][exe分析][★★☆☆☆]

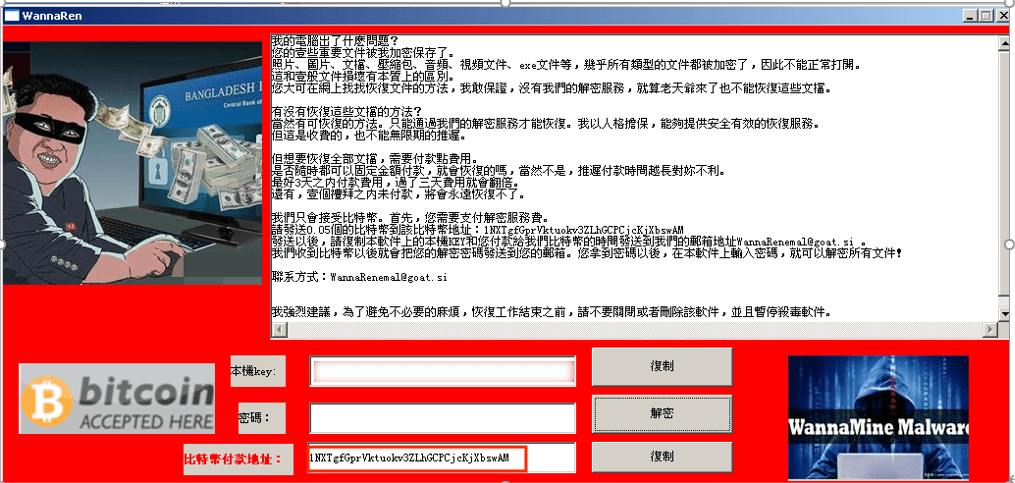

48. 文件HackTool.FlyStudio.acz.exe的远控链接url地址是:[答案格式:www.qianxin.com][exe分析][★★★☆☆]

49. 文件aspnet_wp.exe执行后的启动的进程是什么:[答案格式:qax.exe][exe分析][★★★☆☆]

50. 文件[4085034a23cccebefd374e4a77aea4f1]是什么类型的木马:[答案格式:勒索][exe分析][★★☆☆☆]

51. 文件[4085034a23cccebefd374e4a77aea4f1]网络连接的IP地址的归属地是哪个国家:[答案格式:中国][exe分析][★★★★☆]

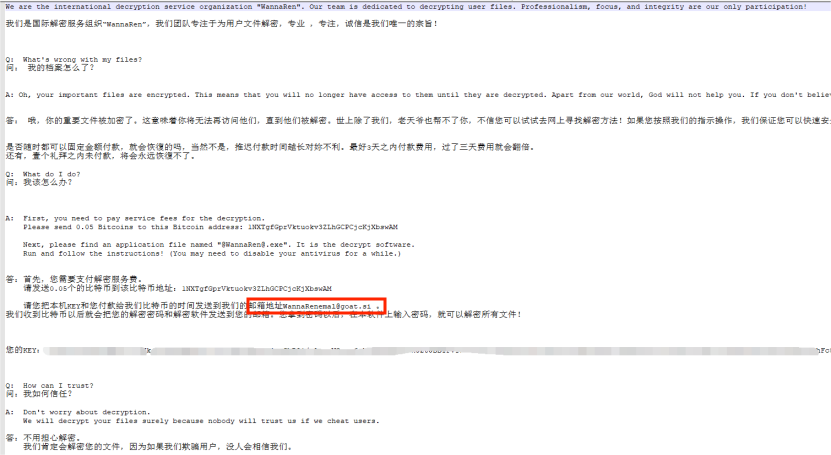

52. 文件[4085034a23cccebefd374e4a77aea4f1]释放了哪些文件:[答案格式:qax.exe][exe分析][★★★★☆](答对两个即可得分)

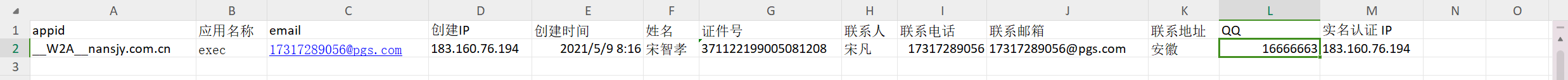

第三部分:网络取证能力

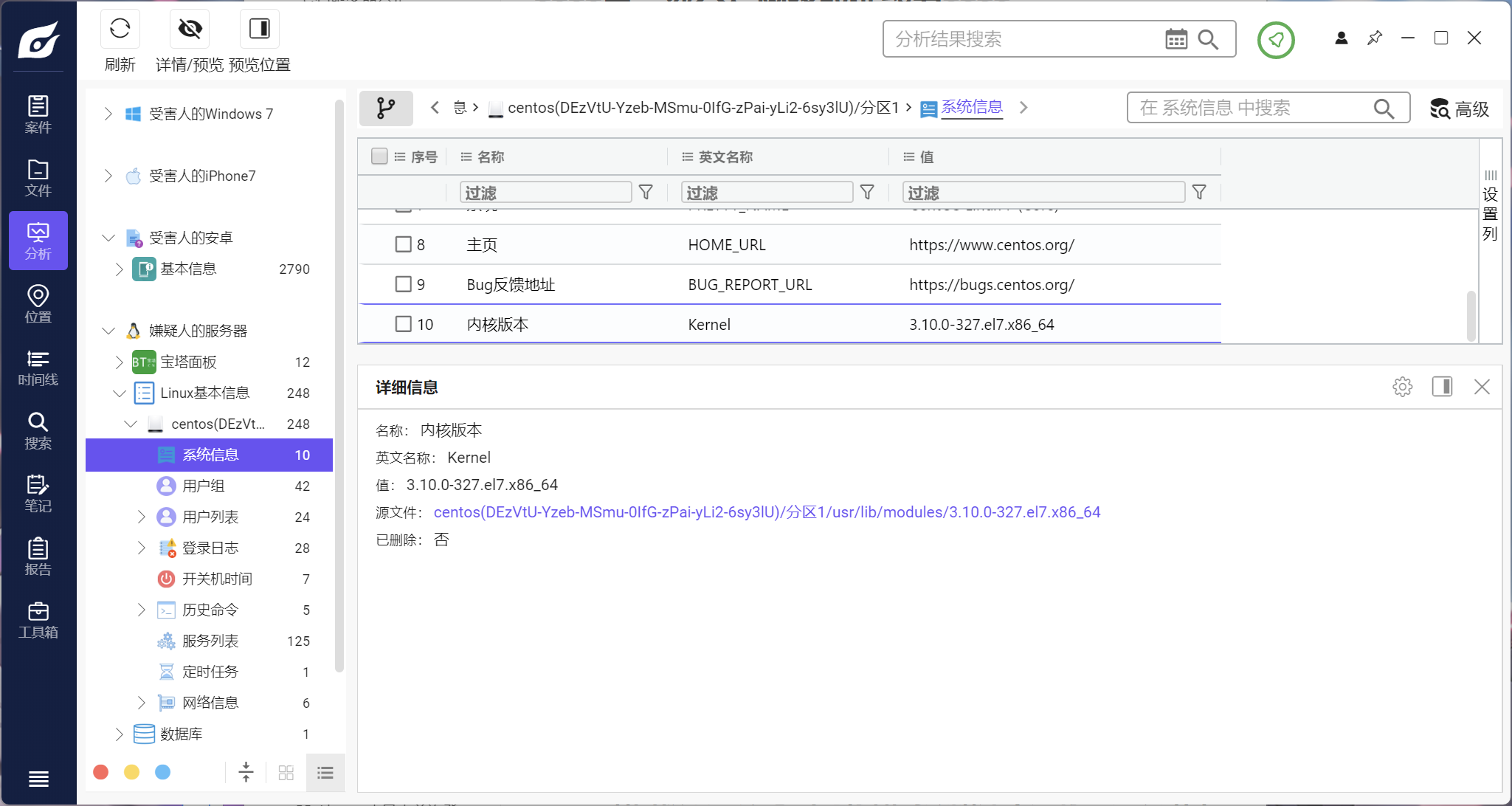

53. 系统使用的内核版本号[答题格式:3.10.0-123.el7.x86_64][服务器][★☆☆☆☆]

54. 服务器在云上的公网IP地址为[答题格式:8.8.8.8][服务器][★★☆☆☆]

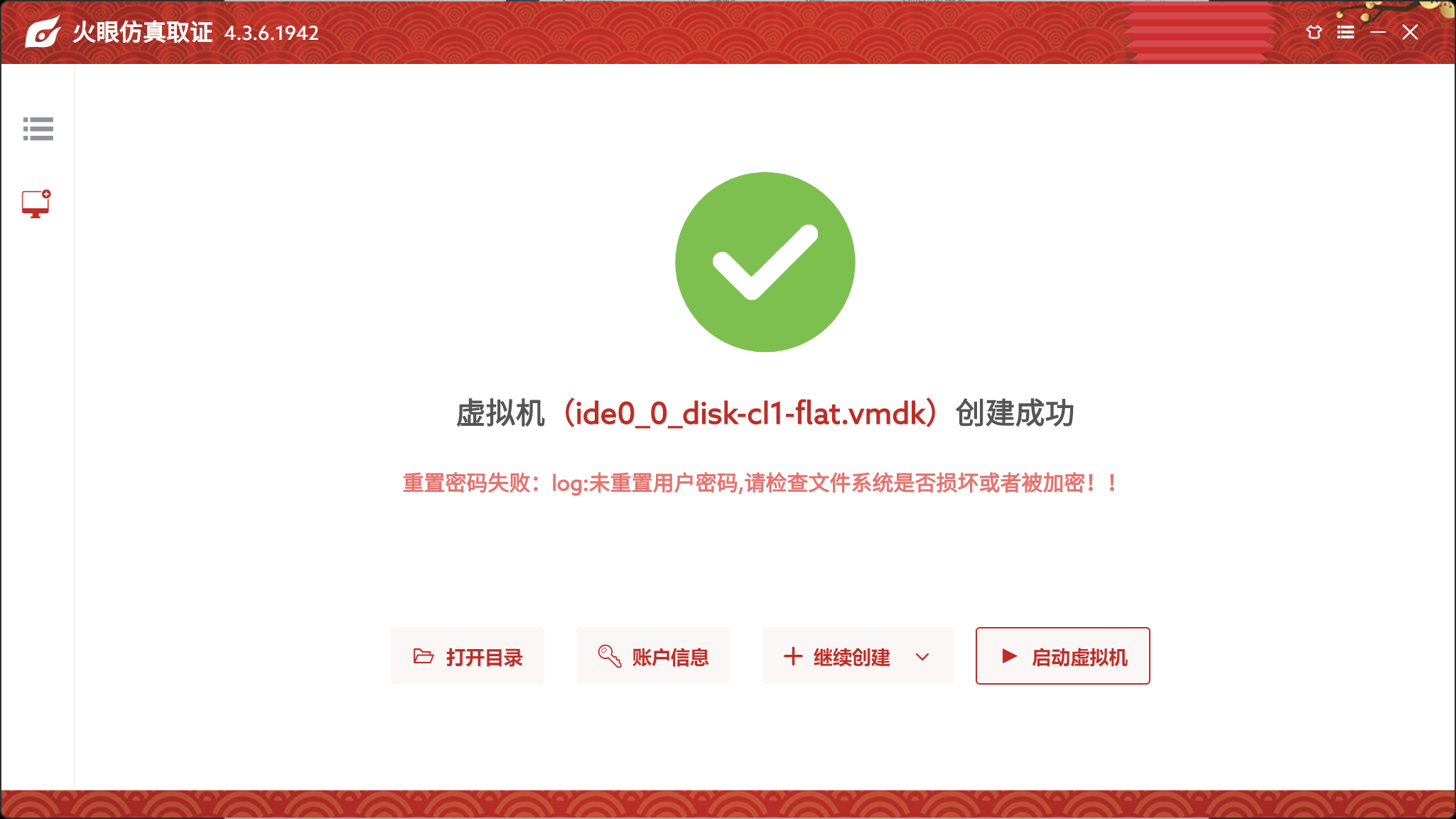

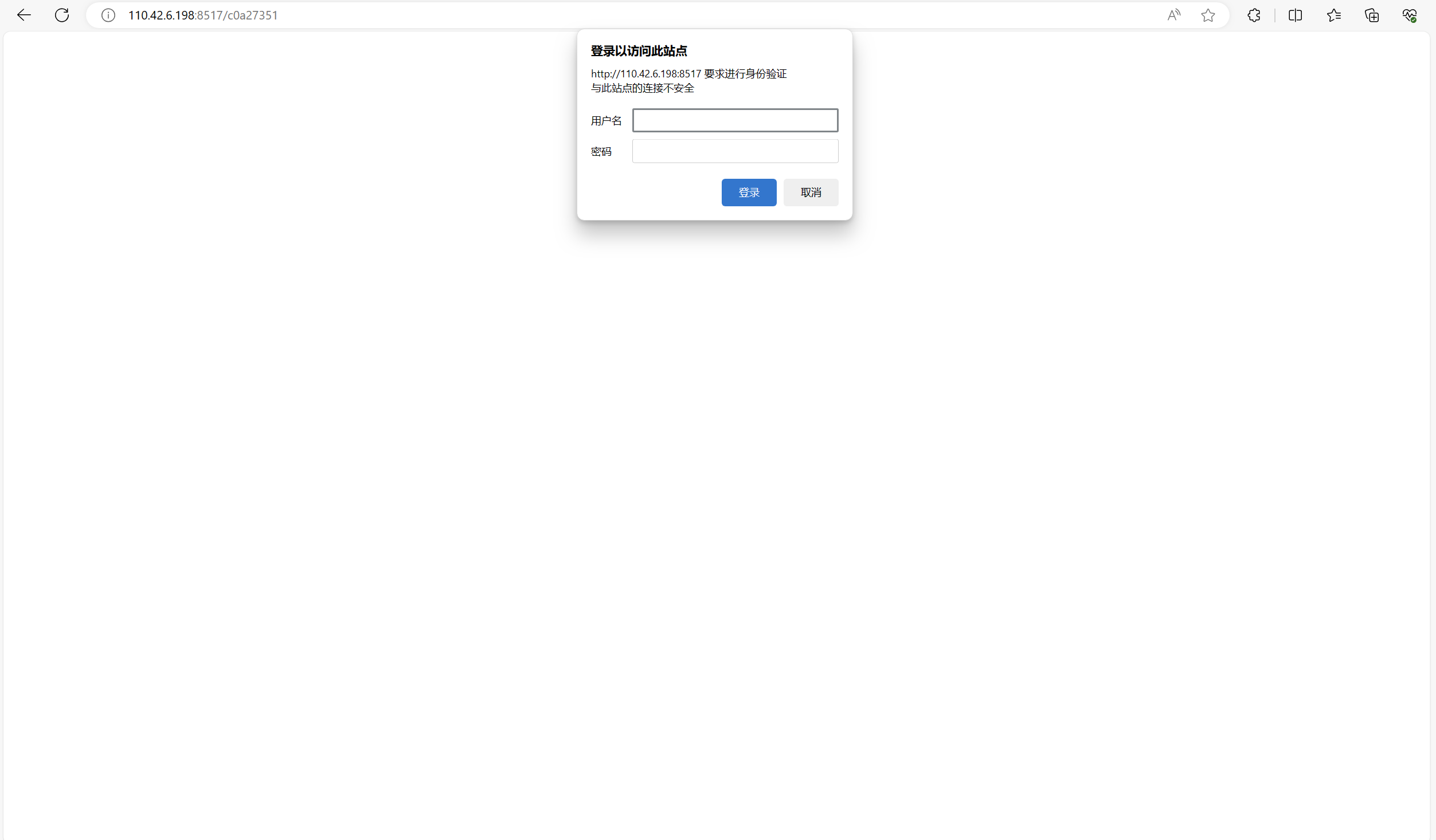

这个服务器不知为什么需要手动饶过密码🥵

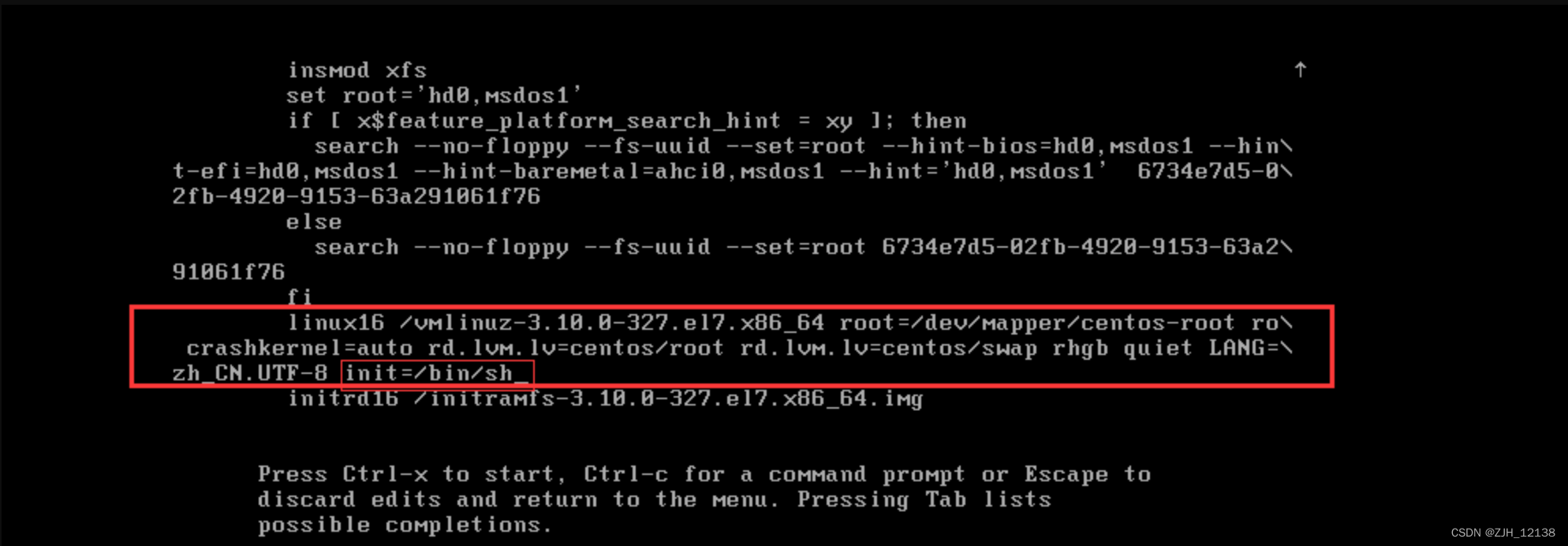

第一步重启该虚拟机,在重启之后就开始一直按e。

然后按向下箭头找到linux16开头的那一段,并且在这一段的结尾加上init=/bin/sh(友情提示:在加上这个命令之前别忘了敲一个空格)

在完成第二步之后,按下Ctrl+x进入单用户模式。

挂载根目录

1 | mount -o remount, rw / |

输入 “passwd + 用户名 ” 回车

输入 touch /.autorelable,然后回车。

输入 exec /sbin/init,重启centOS 。

查看服务器在云上的公网IP:

1 | 方法一.cat /etc/sysconfig/network-scripts/ifcfg-eth0 |

55. Linux ssh日志首次登录IP地址[答题格式:8.8.8.8][服务器][★★☆☆☆]

1 | last |

56. 服务器启动时设置了运行时间同步脚本,请查看脚本内时间同步服务器的地址[答题格式:time.windows.com][服务器][★★★★☆]

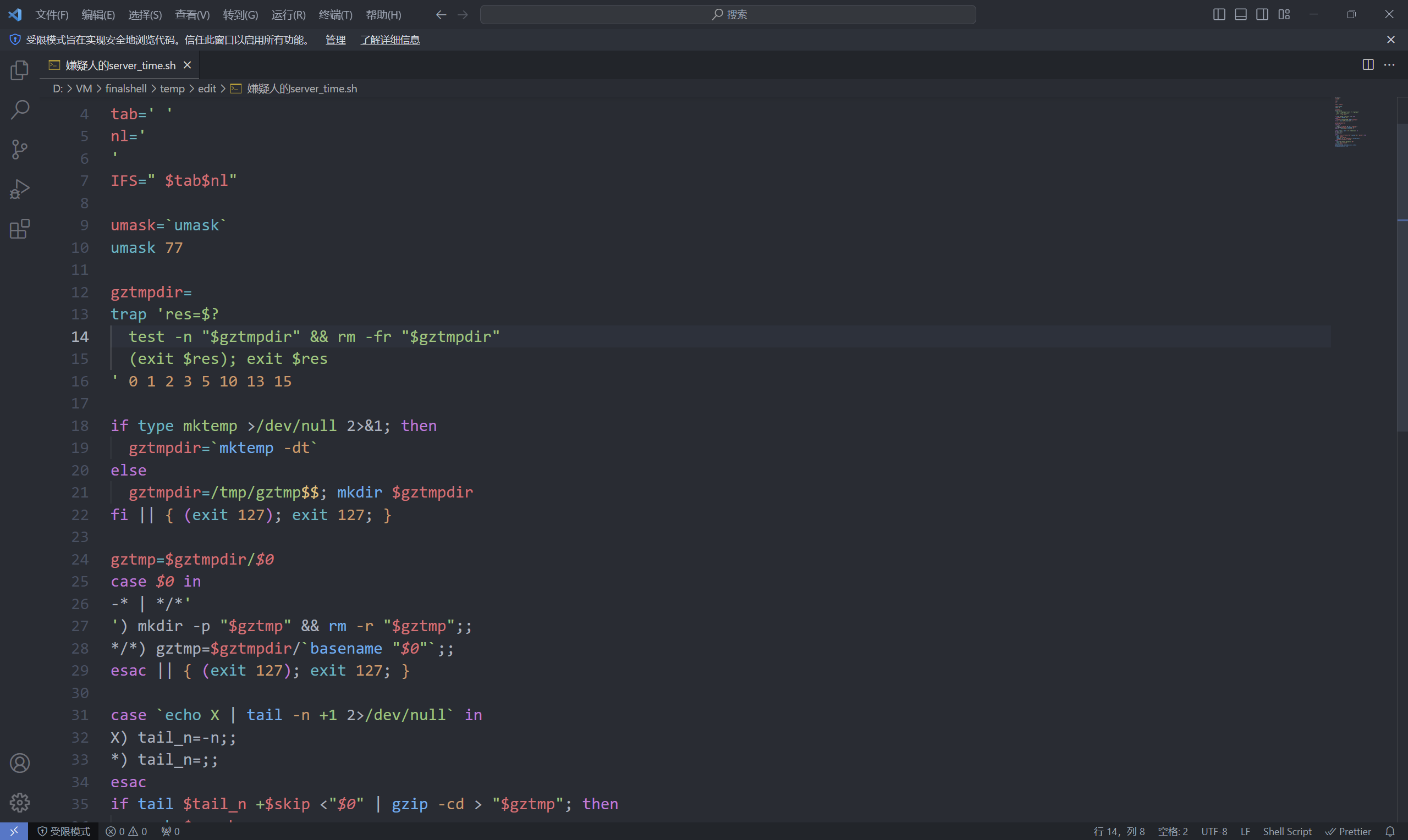

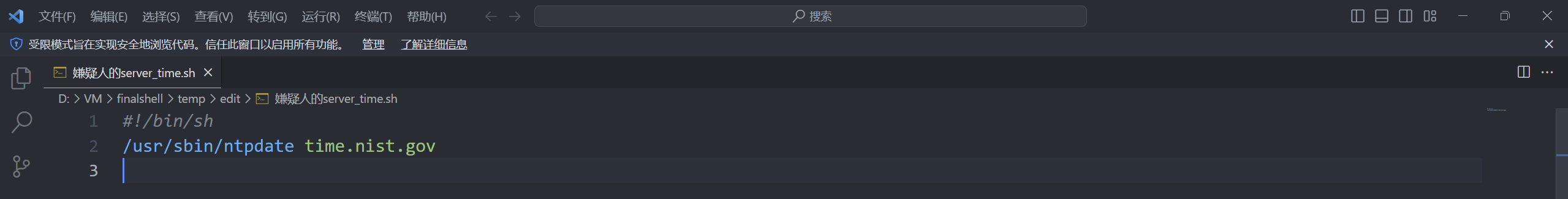

查看etc/rc.local文件

/bin/sh /root/time.sh:这行命令运行了一个名为 time.sh 的脚本文件。它使用 /bin/sh(Bourne Shell)来执行 /root/time.sh 中的命令或脚本。

查看/root/time.sh文件

这个脚本看起来是一个自解压缩的脚本,用于解压缩自身,并运行解压后的内容。让我们来看一下脚本的大致工作方式:

- 脚本开始时设置了一些变量和信号处理器,并尝试创建一个临时目录用于解压缩。

- 如果系统支持

mktemp命令,则创建一个临时目录。否则,会在/tmp目录下创建一个临时目录。 - 脚本会将自身的内容从行号

45开始截取,并将剩余内容通过gzip解压缩到临时文件中。 - 解压缩后,重新设置了文件的权限,并以异步方式删除临时目录。

- 接着运行解压后的内容,并传递脚本执行时的参数。

- 如果解压缩或执行过程出现问题,会输出相应的错误信息并以返回码

127退出。

1 | gzexe -d time.sh #gzip解压文件 |

得到服务器地址

57. 服务器在计划任务添加了备份数据库脚本,请解密该脚本后查看第二行的内容[答题格式:#叮叮当叮叮当][服务器][★★★★★]

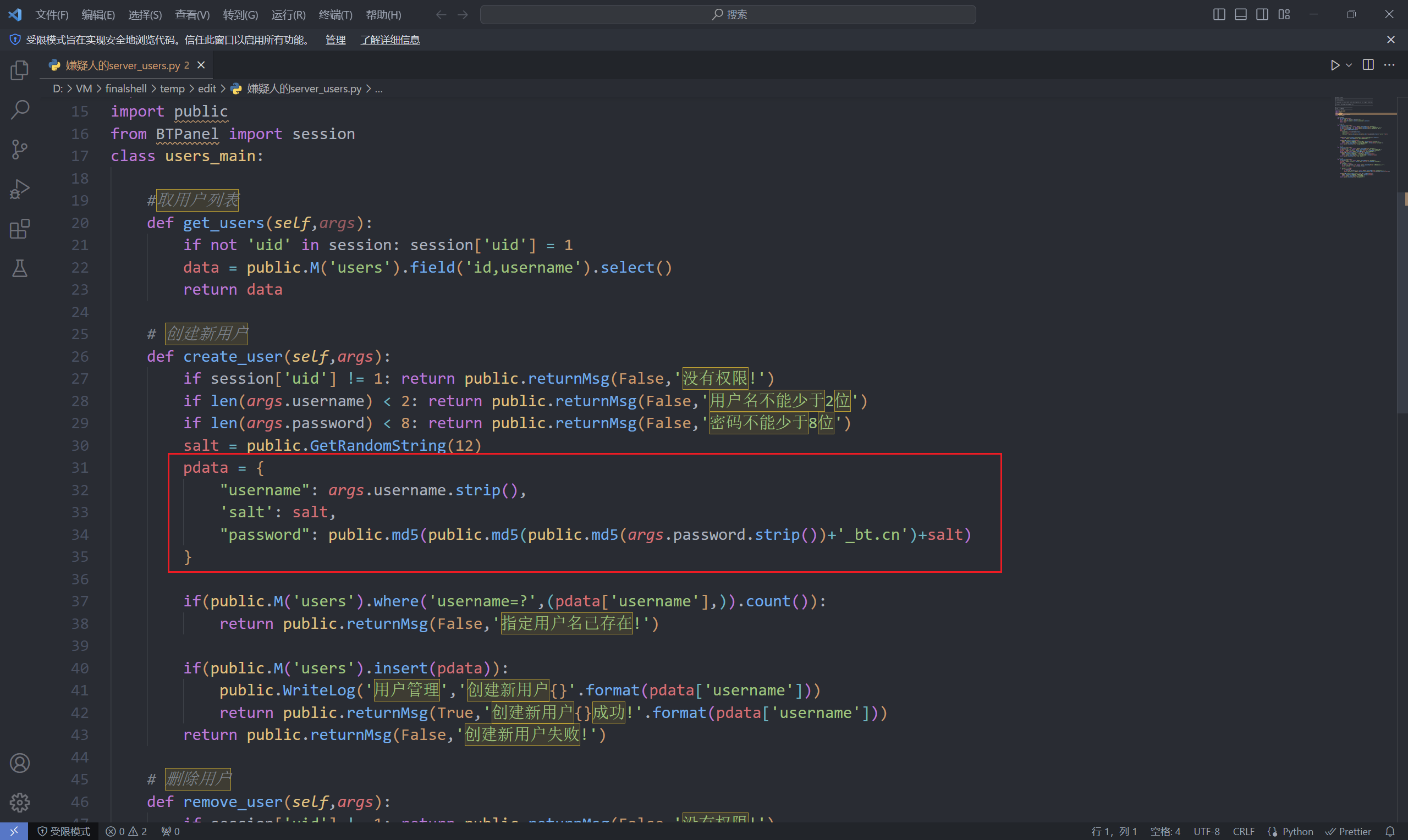

58. 宝塔面板认证账号密码存储到数据库中进行了几次哈希加密[答题格式:1][服务器][★★★☆☆]

查看/www/server/panel/class/users.py文件

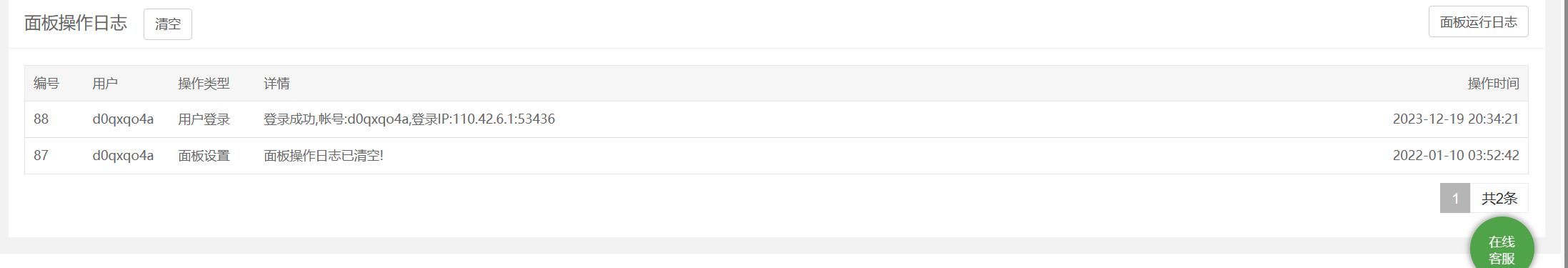

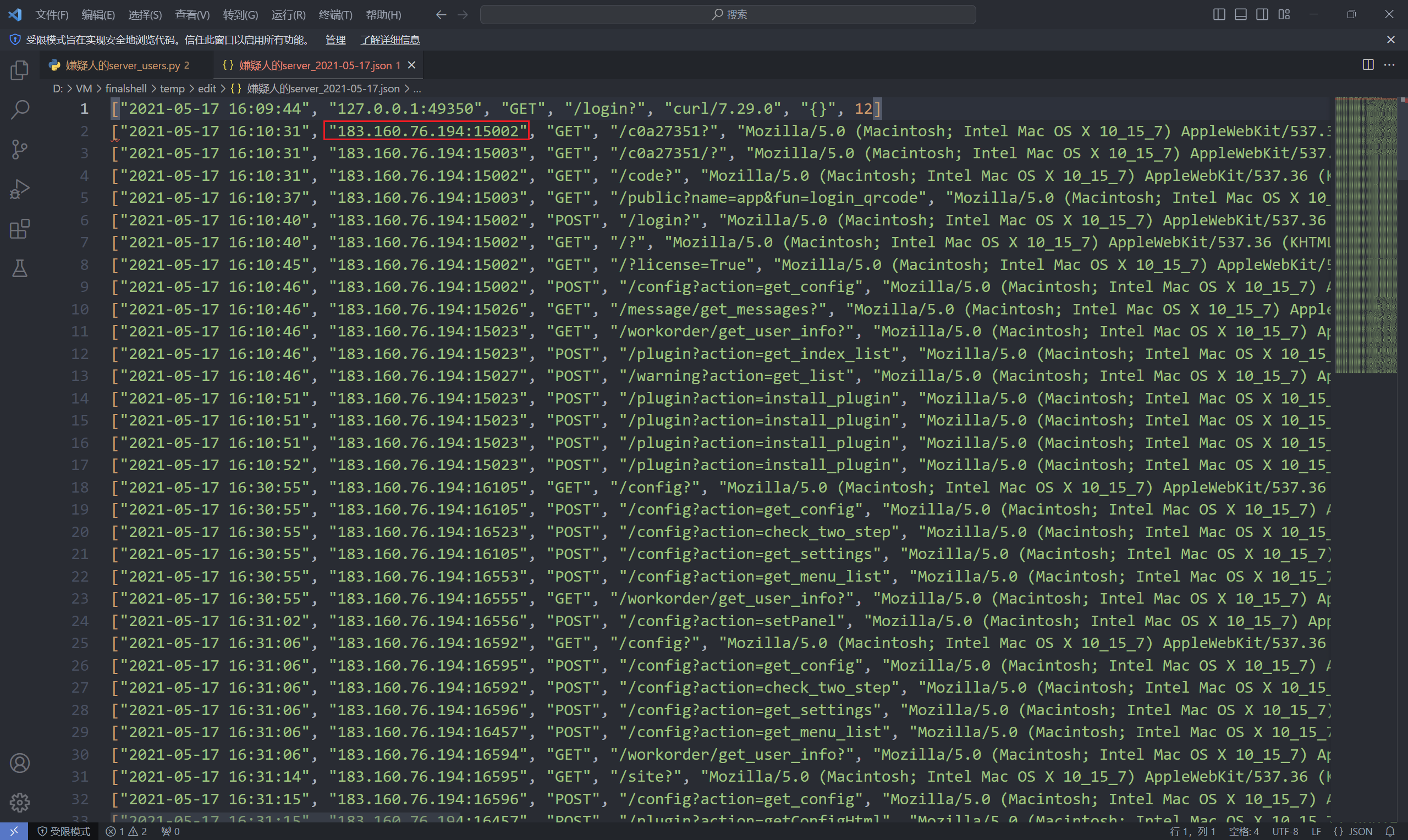

59. 宝塔面板第一次登录成功的IP地址[答题格式:8.8.8.8][服务器][★★★☆☆]

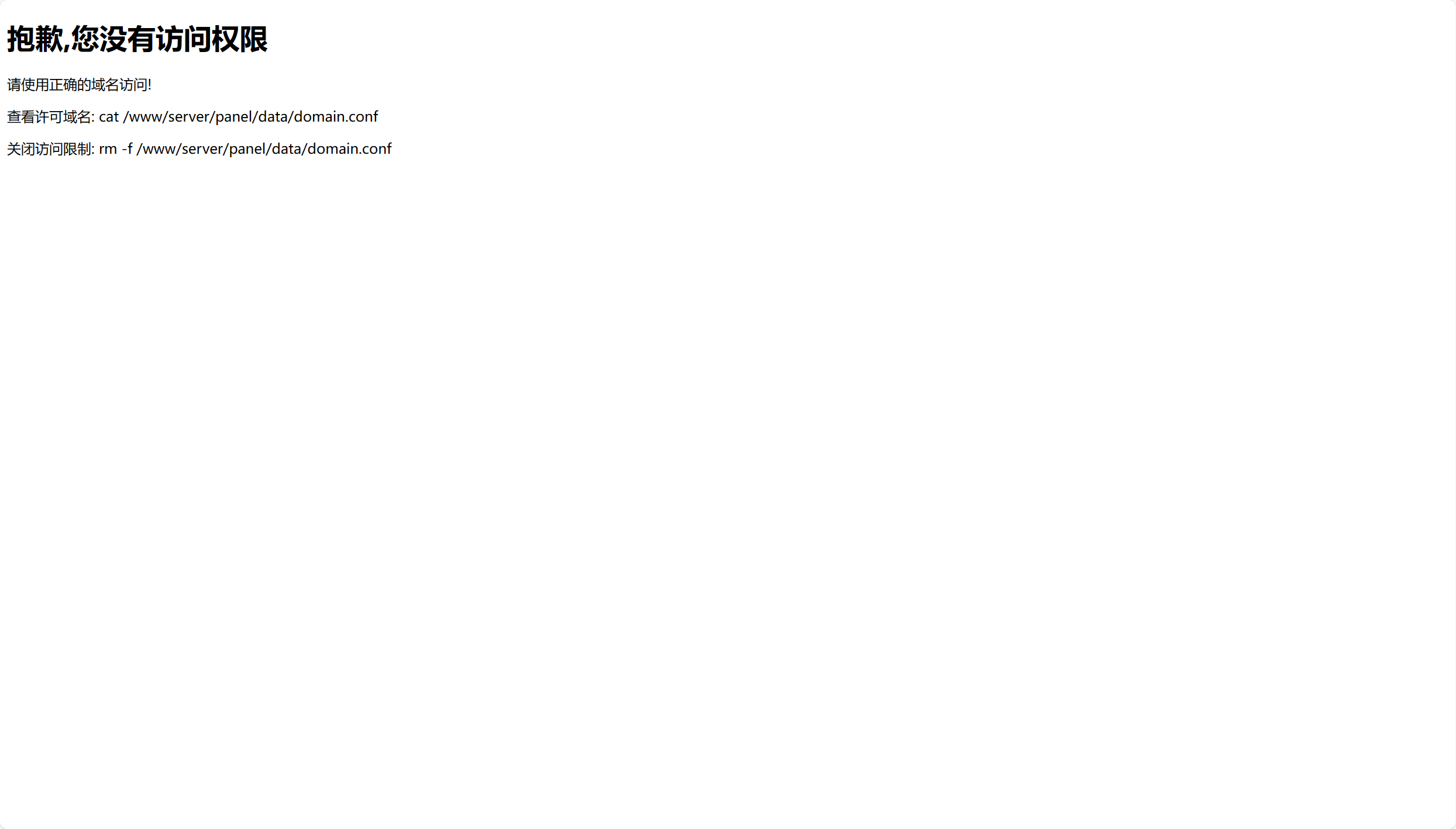

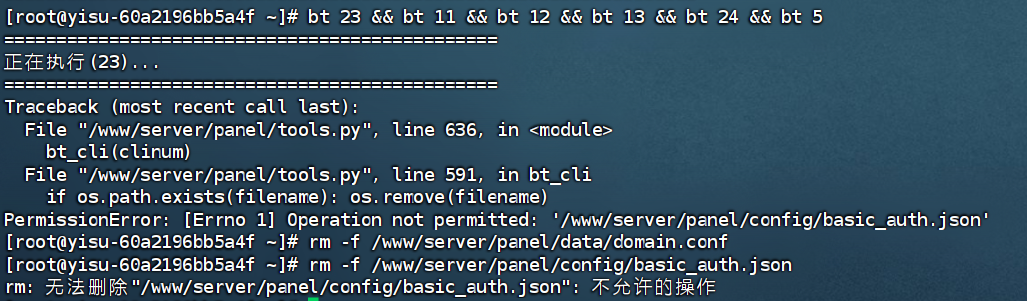

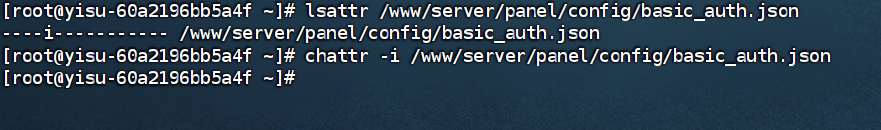

修改权限受阻

rm -rf /www/server/panel/config/basic_auth.json: 该命令尝试递归地强制删除指定路径下的文件或目录。然而,由于文件/www/server/panel/config/basic_auth.json具有i(immutable) 属性,因此无法被普通方式删除。lsattr /www/server/panel/config/basic_auth.json: 这个命令用于显示文件的属性。输出显示该文件的属性包括i,表明该文件是不可修改的(immutable)。chattr -i /www/server/panel/config/basic_auth.json: 这个命令尝试修改文件属性,具体是将basic_auth.json文件的i属性(不可修改)移除,允许对文件进行修改。rm -rf /www/server/panel/config/basic_auth.json: 在成功移除文件的不可修改属性后,再次执行删除命令,这次应该能够成功删除/www/server/panel/config/basic_auth.json文件。

登录宝塔面板发现操作日志已经清空

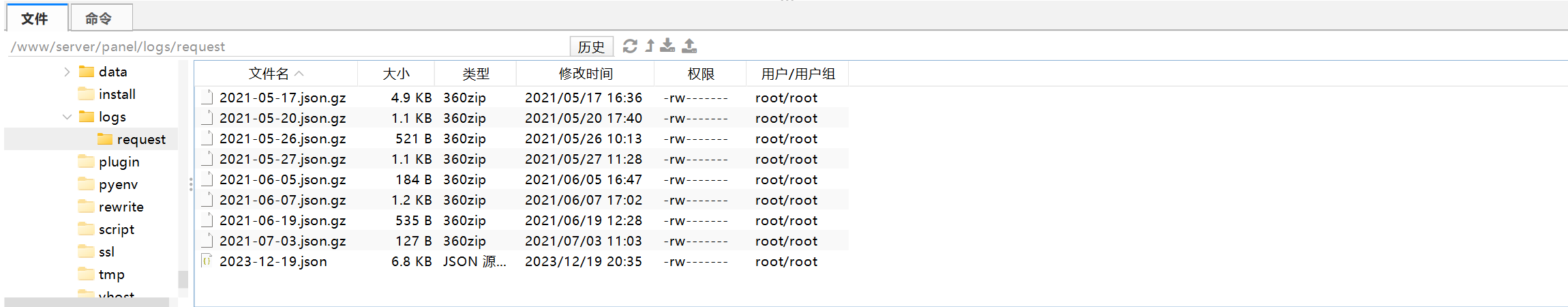

查看logs

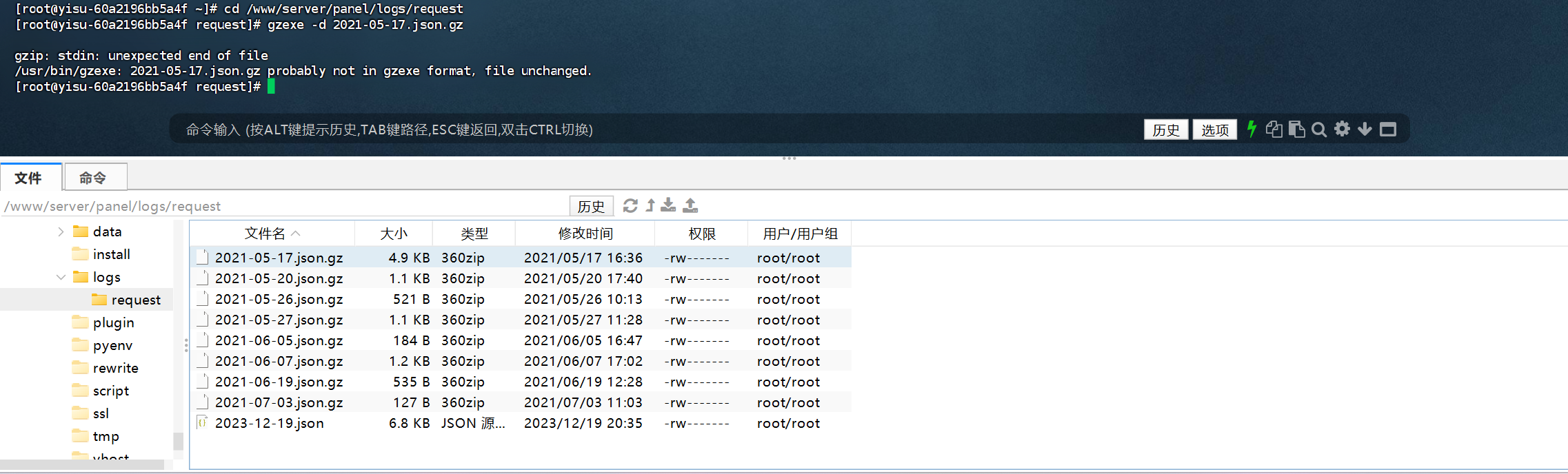

解压最早的日志文件

得到登录IP

Tips:

gunzip是用于解压缩.gz格式的文件,通常用于解压缩使用gzip压缩过的文件。zpexe是一个用于执行经过压缩的可执行文件的工具,它能够解压并执行压缩过的可执行文件。

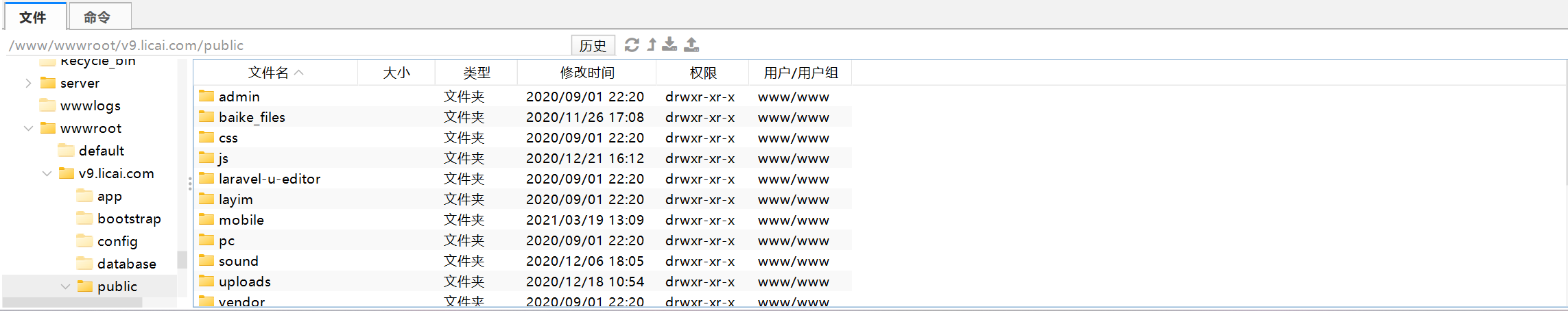

60. 涉案网站(维斯塔斯)运行目录路径为[答题格式:/var/www/html][服务器][★★★☆☆]

静态网页一般生成在根目录的public目录下

61. 最早访问涉案网站后台的IP地址为[答题格式:8.8.8.8][服务器][★★★☆☆]

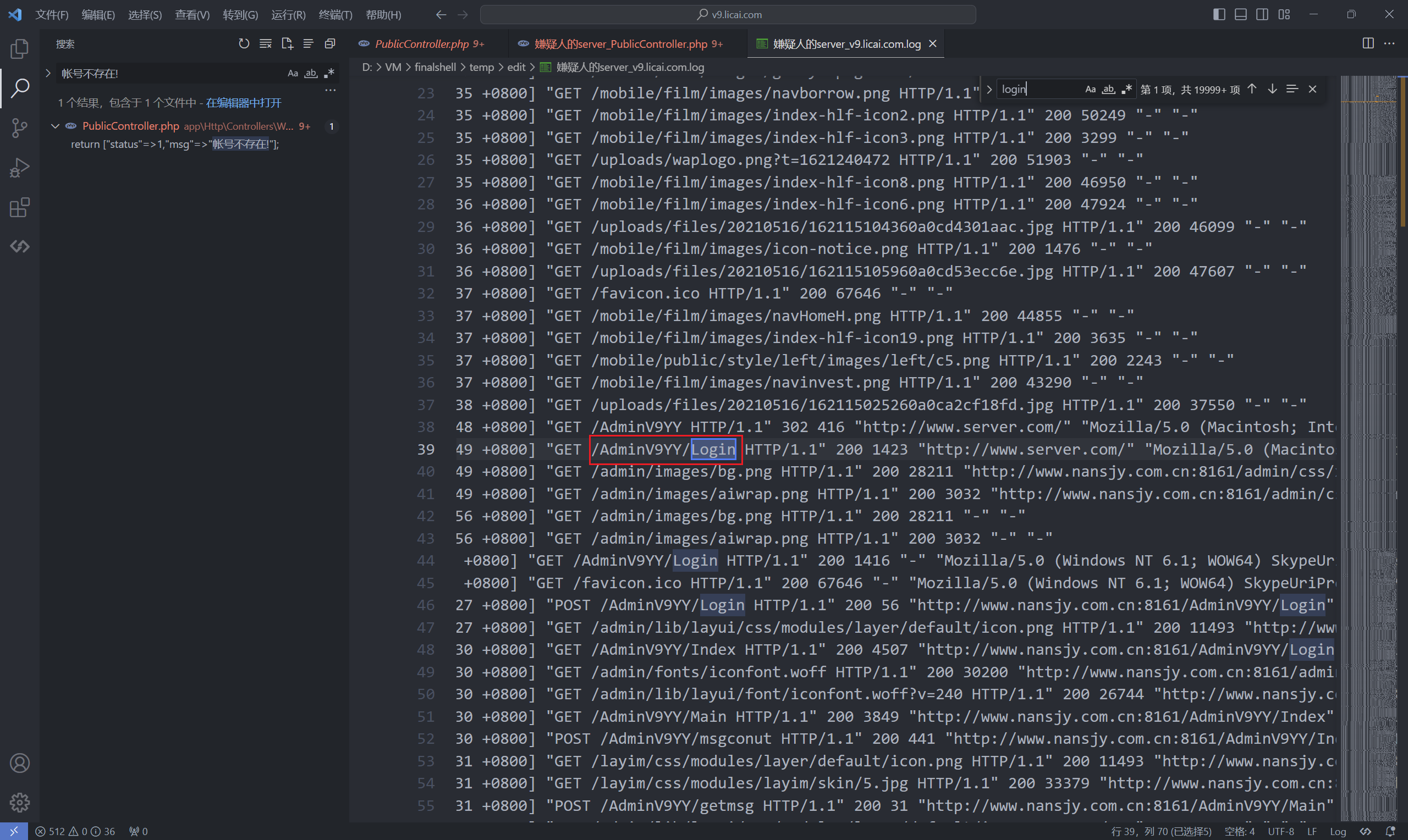

查看网站登录日志:/www/wwwlogs/v9.licai.com.log

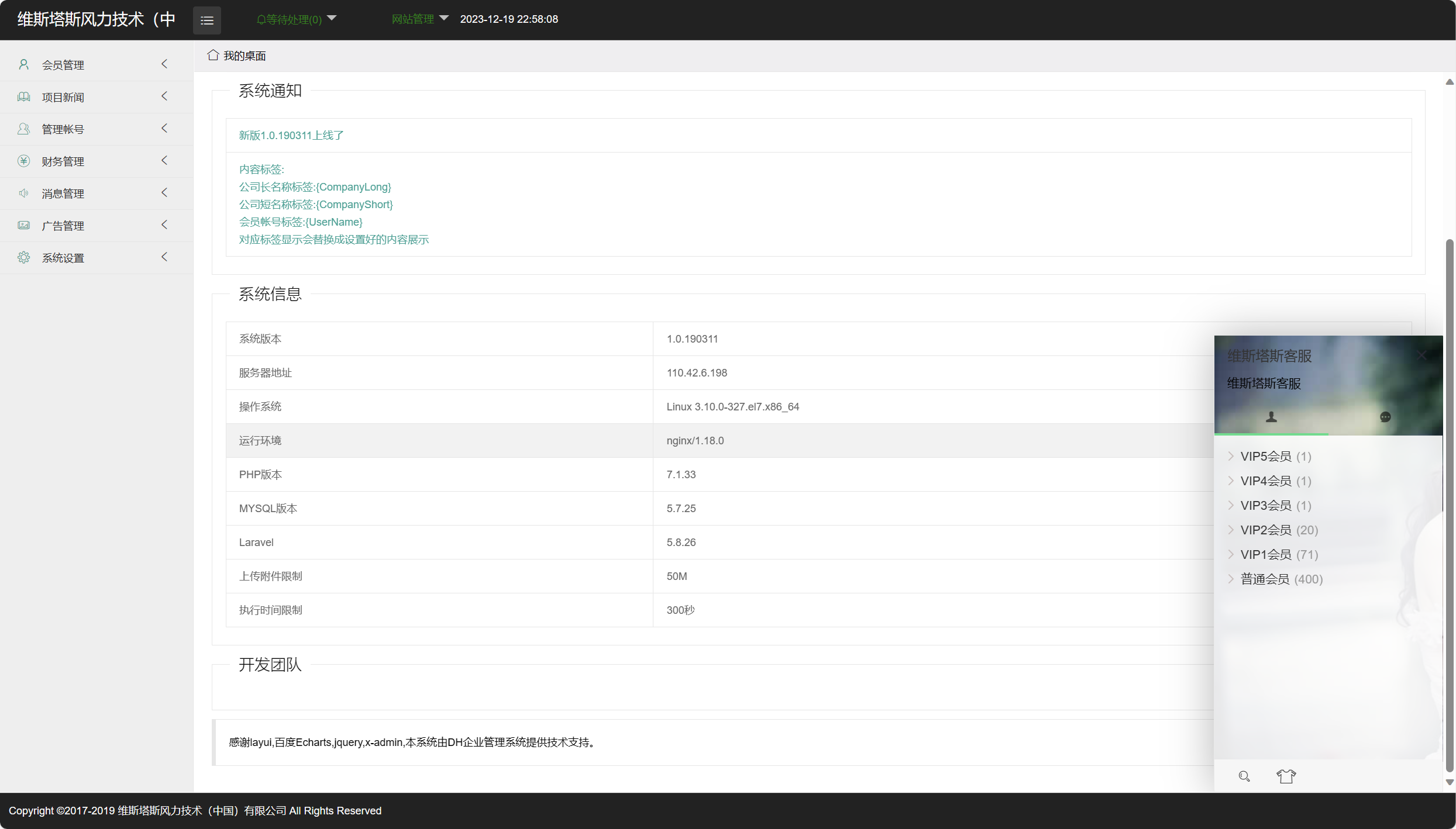

62. 涉案网站后台显示的注册会员总数[答案格式:100][数据库分析][★★☆☆☆]

开始重构网站

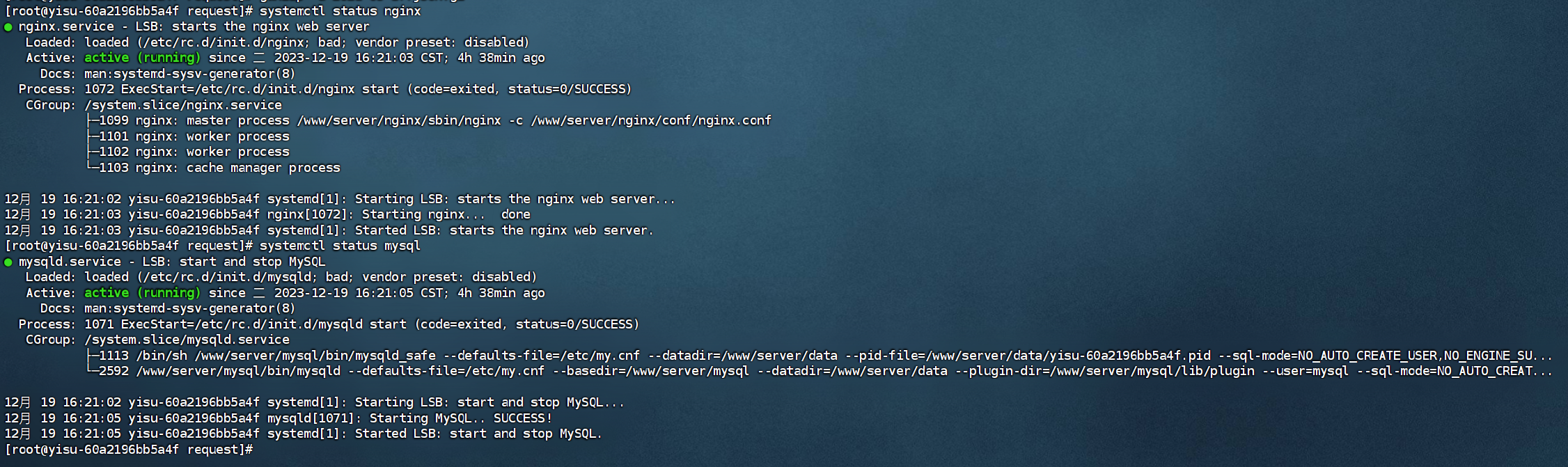

先检查mysql和nginx情况

添加本地域名

开启网站成功

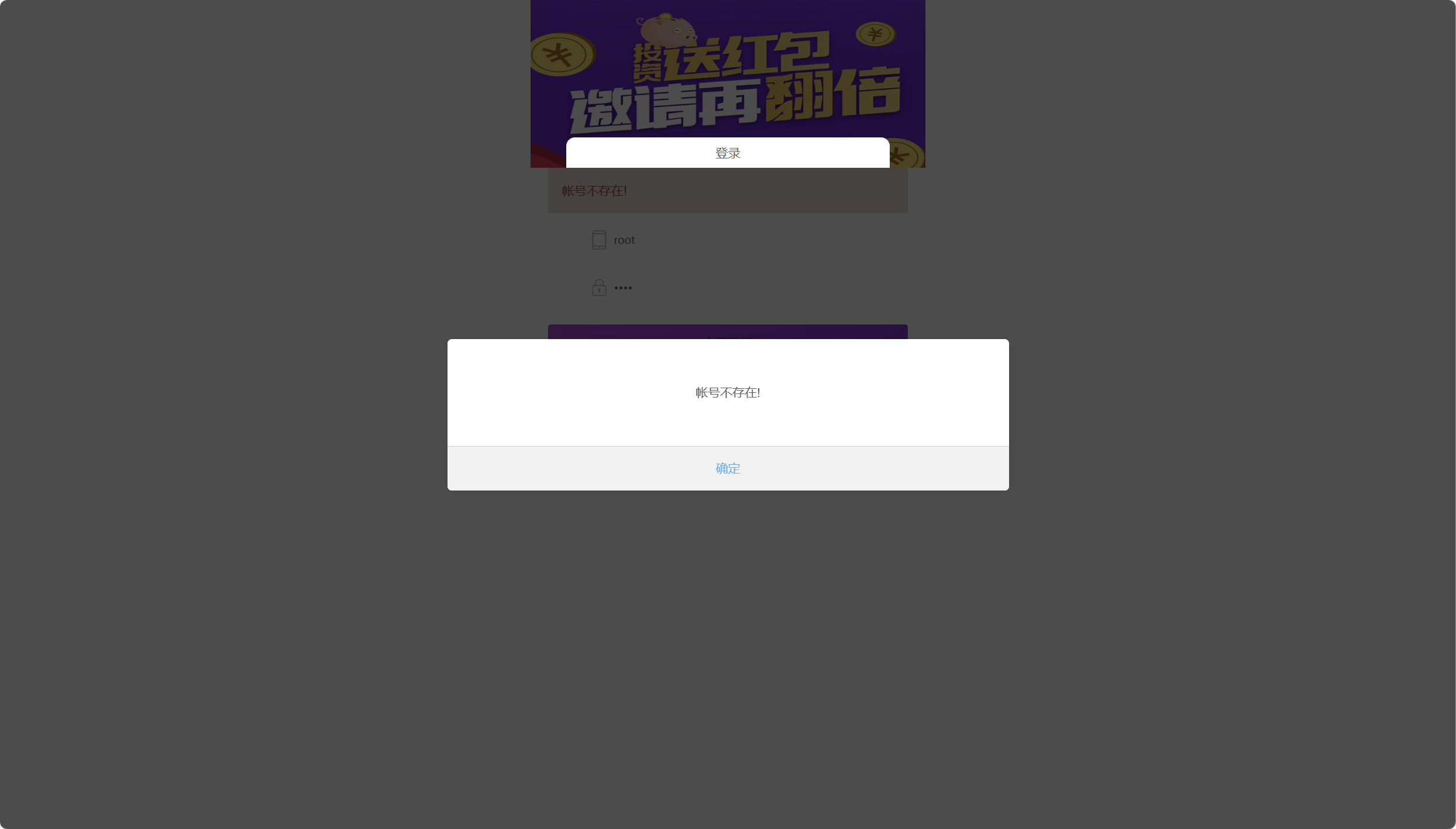

用户登录页面

在网站登录日志文件中可以找到后台登录地址

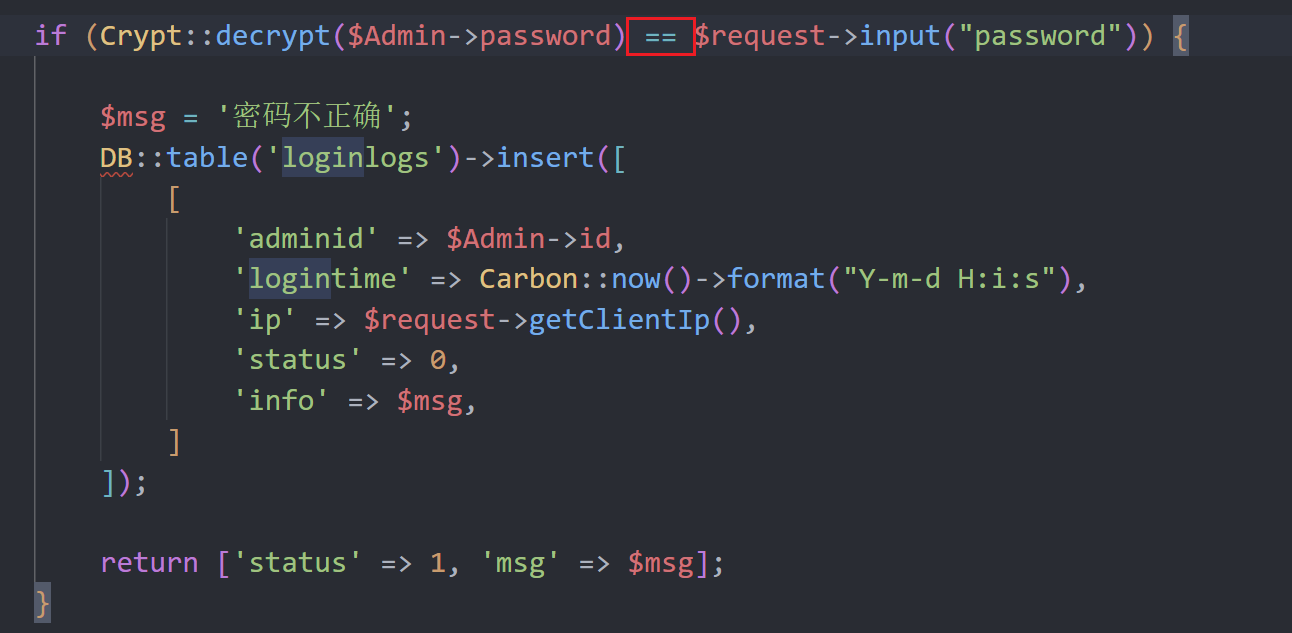

将主页文件夹导到本地,查询相关语句,找到登录的源代码

更改登录代码逻辑

成功登录后台

63. 分析涉案网站数据库的用户表中账户余额大于零且银行卡开户行归属于上海市的潜在受害人的数量为[答题格式:8][数据库分析][★★★☆☆]

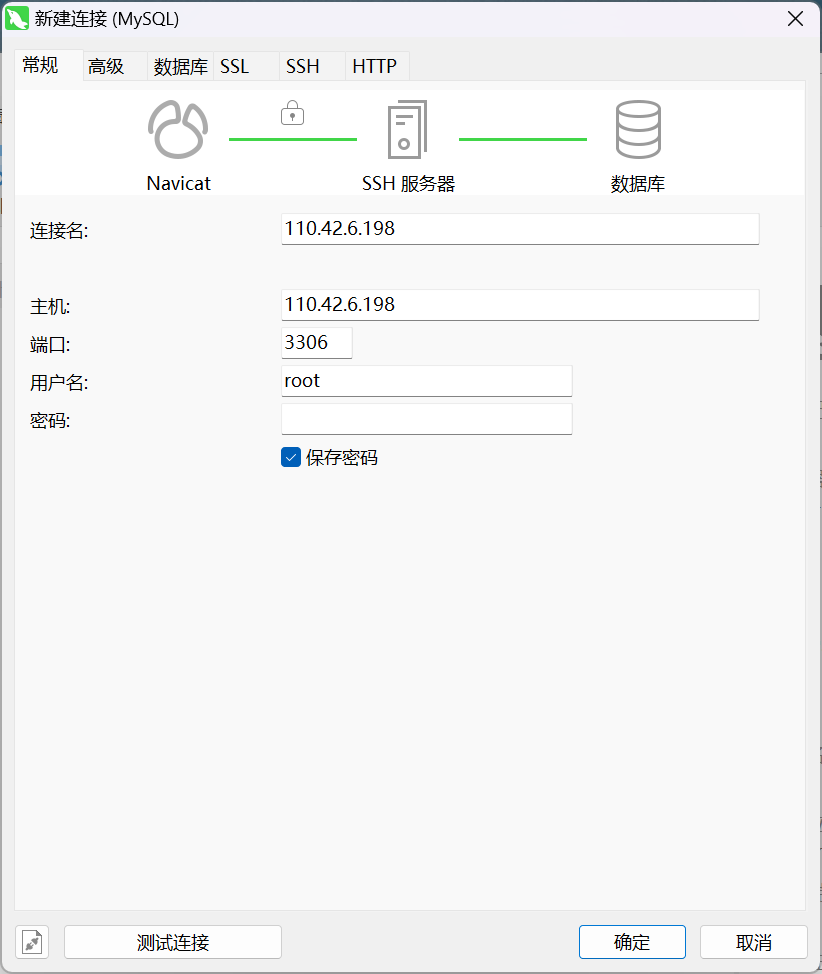

绕过密码登录:修改配置文件,新增以下内容 vi /etc/my.cnf 新增内容:skip-grant-tables(绕过密码验证)

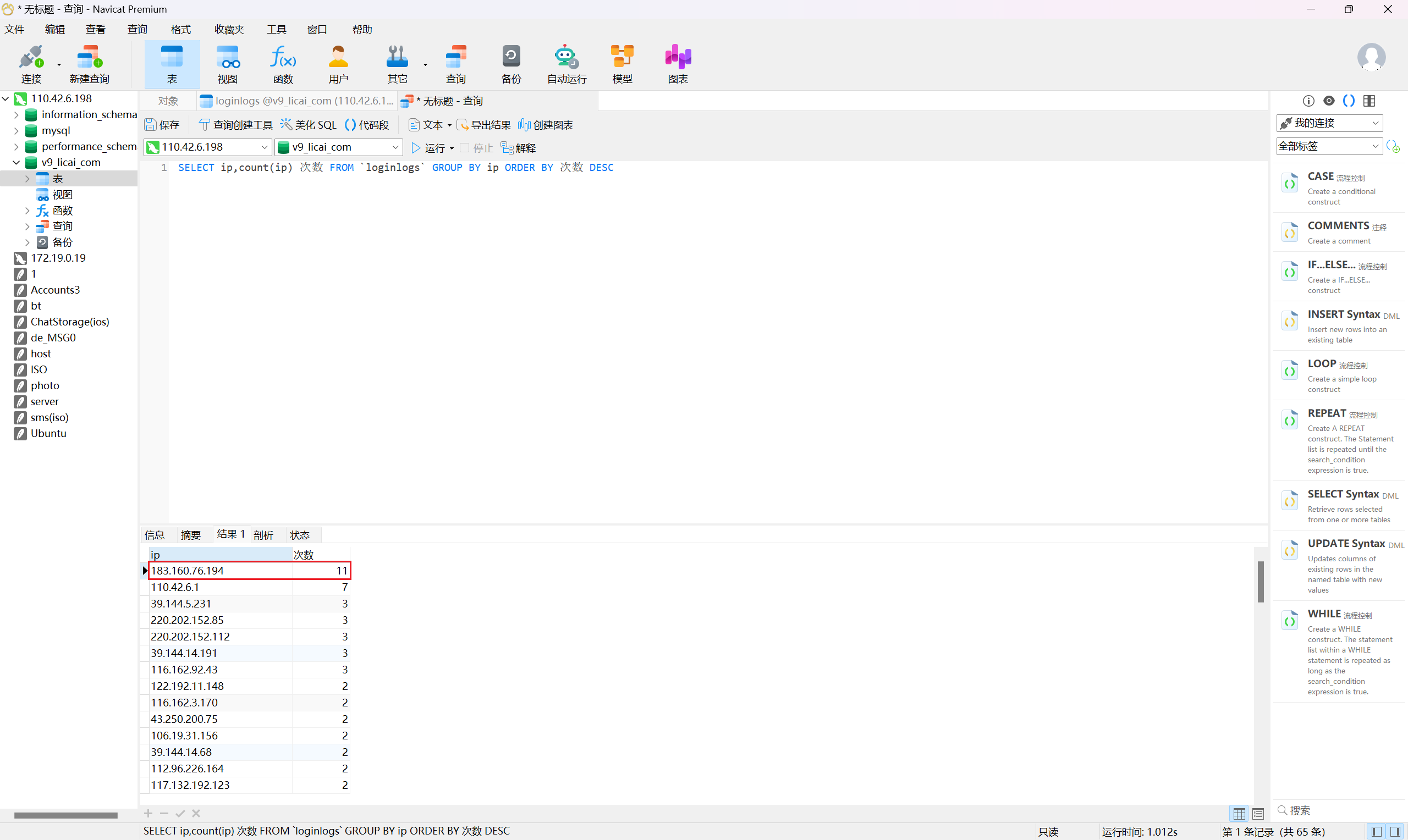

64. 后台管理员登录成功最多次的IP地址[答题格式:8.8.8.8][数据库分析][★★★☆☆]

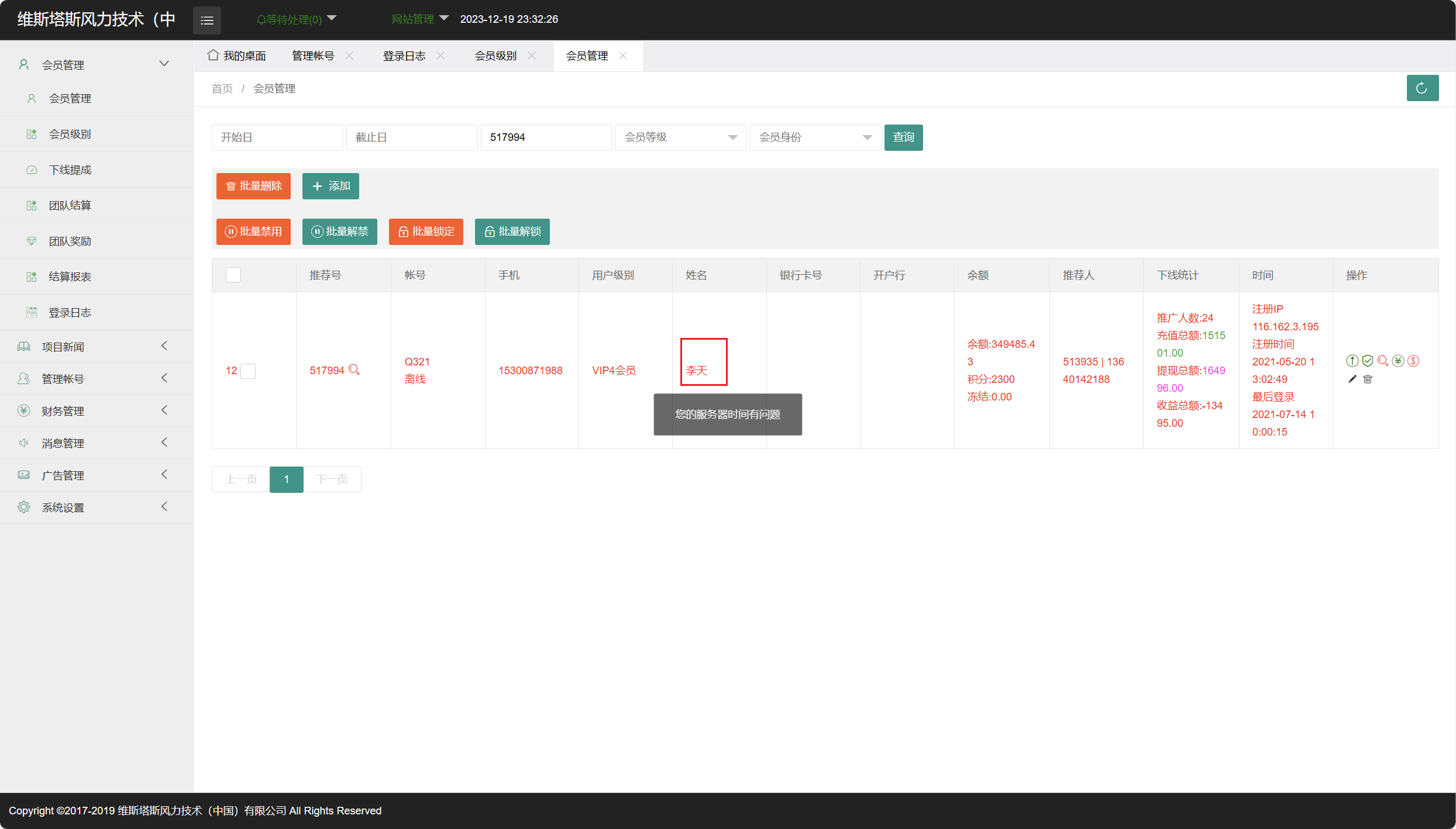

65. 分析涉案网站数据库或者后台受害人上线推荐号的账号名[答题格式:bob123][数据库分析][★★★☆☆]

后台 会员管理 搜索李天娜 查看推荐人 513935 搜索513935 查看账号

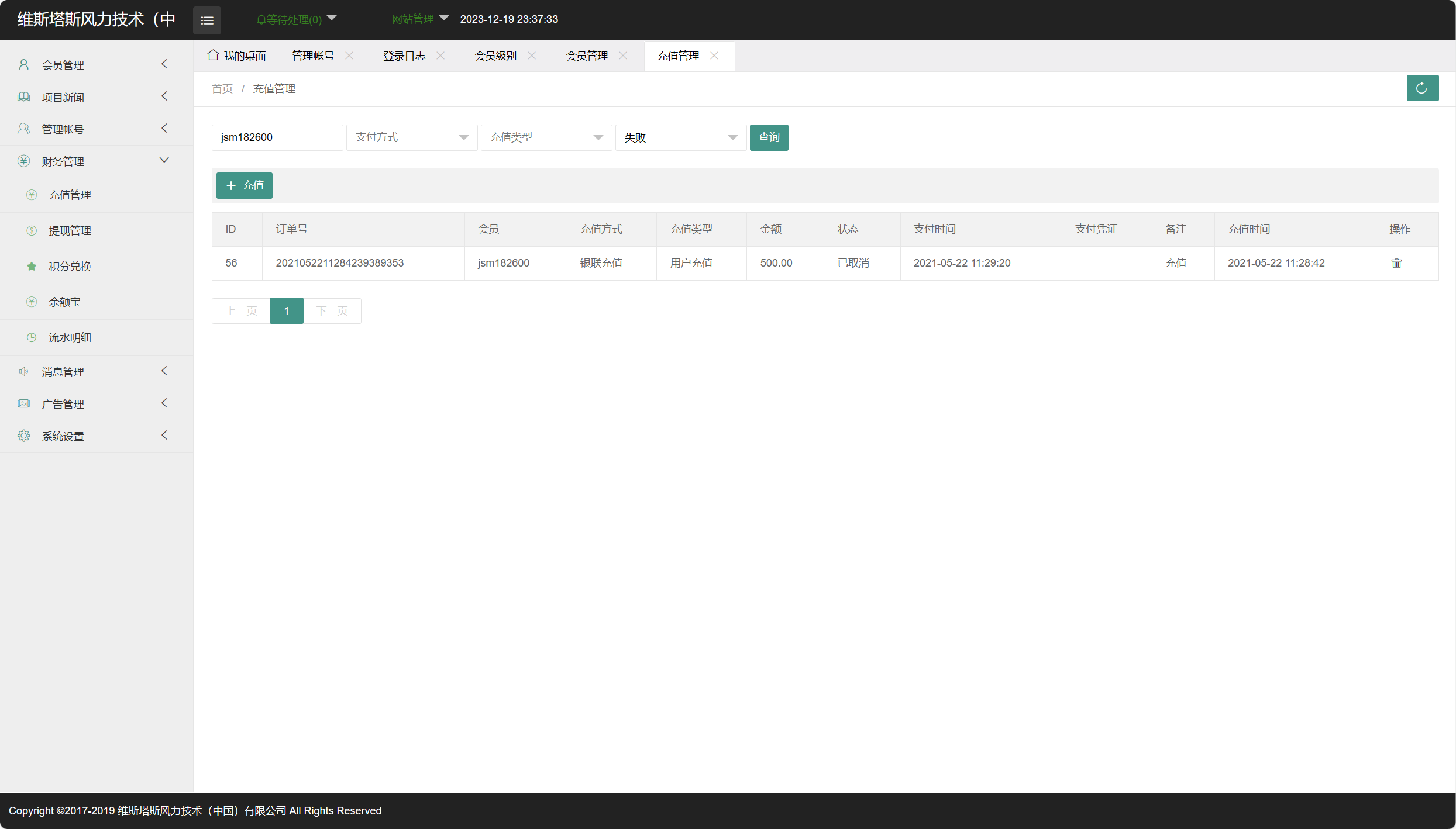

66. 分析涉案网站数据库或者后台受害人充值状态为取消的充值记录时间[答题格式:2021-01-01 12:30:22][数据库分析][★★★☆☆]

通过李天娜的用户名进行查询:

67. 分析涉案网站数据库中给客服发送“你好,怎么充值”的用户的fusername为[答题格式:lisa168][数据库分析][★★★★☆]

第四部分:数据关联分析能力

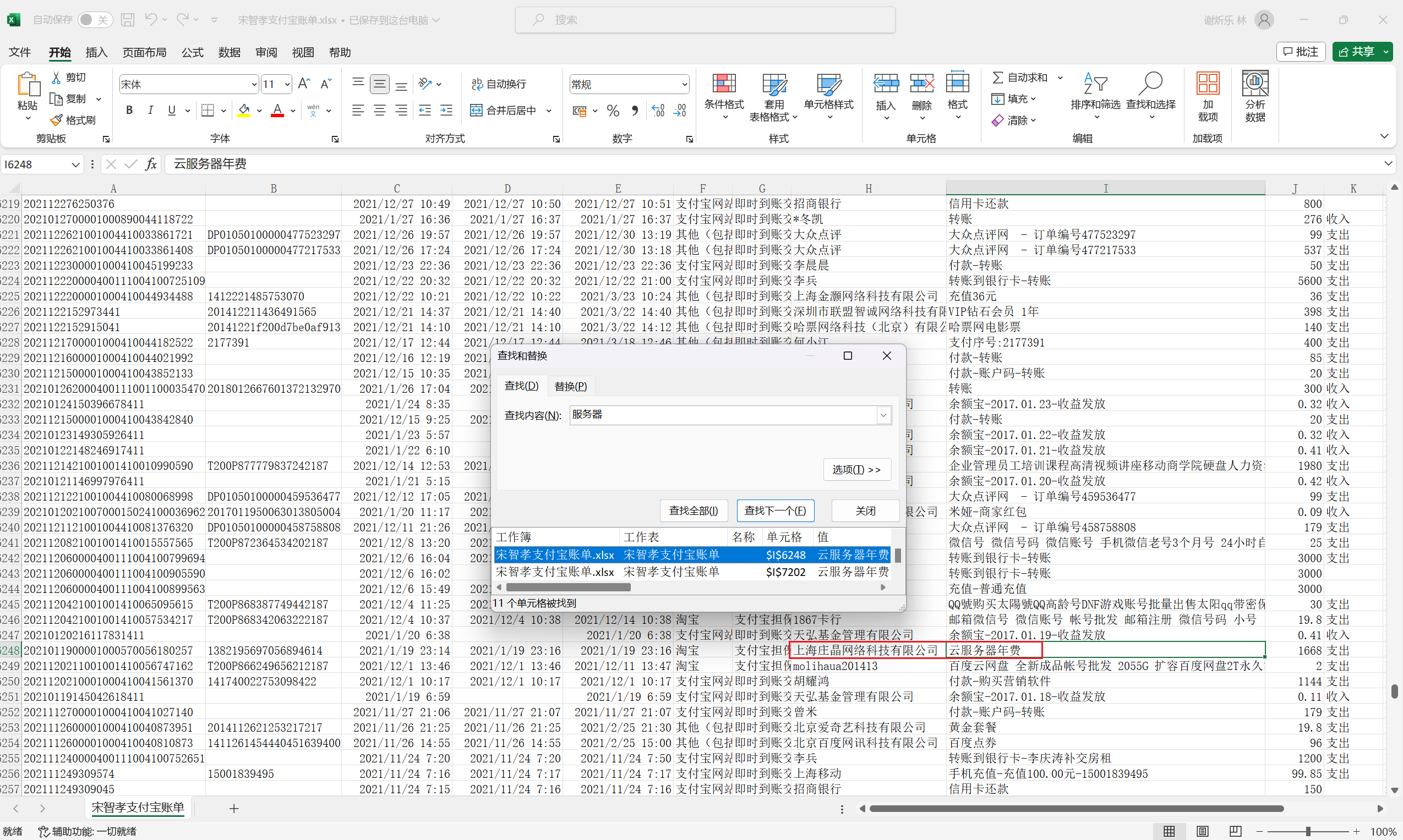

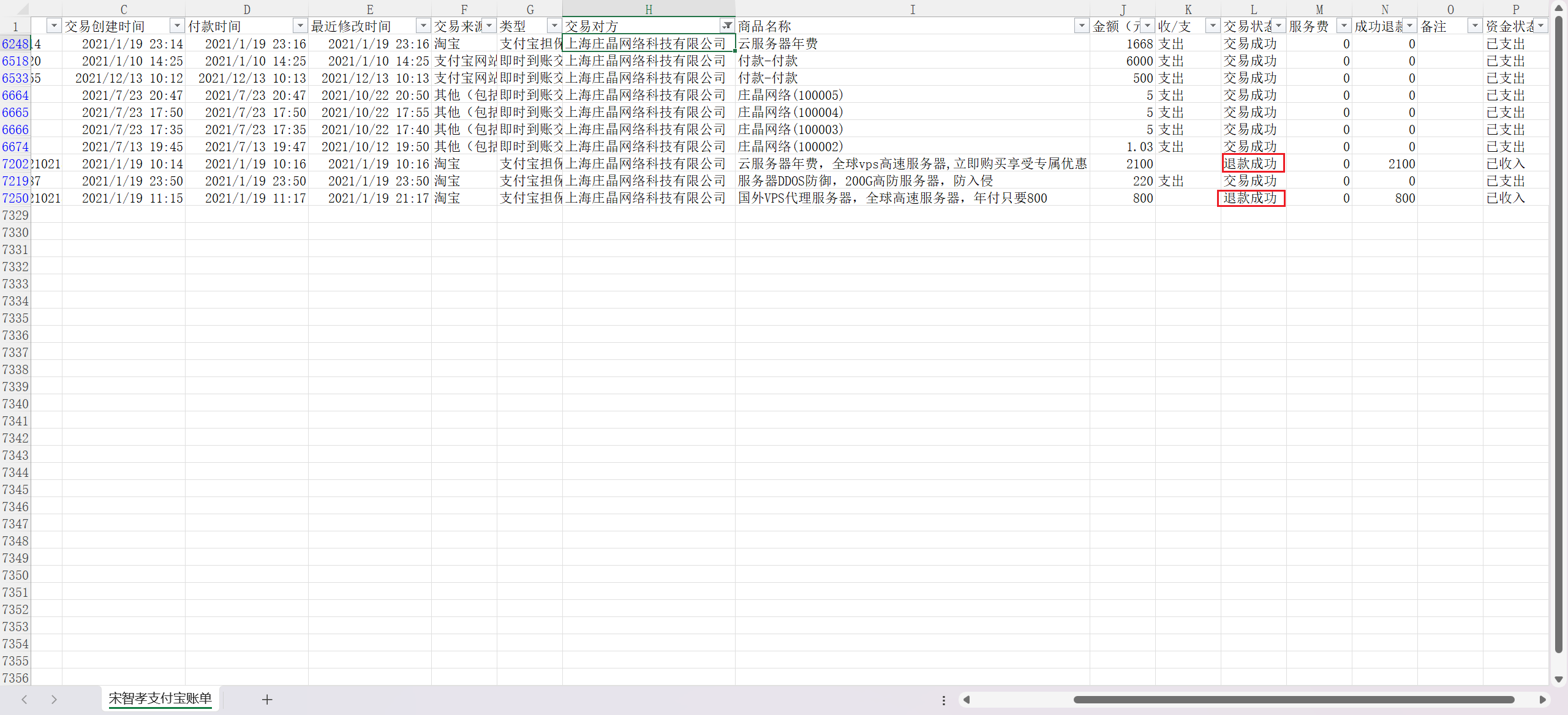

68. 请问该嫌疑人通过什么方式购买作案服务器?[答案格式:盘古石][资金分析][★☆☆☆☆]

在嫌疑人的支付宝账单中查找

69. 请问嫌疑人在哪个公司成功购买服务器?[答案格式:盘古石有限公司][资金分析][★★☆☆☆]

同上题图

70. 接上题,嫌疑人在该公司成功消费多小钱? [答案格式:盘古石][资金分析][★★★☆☆]

退款部分挖坑

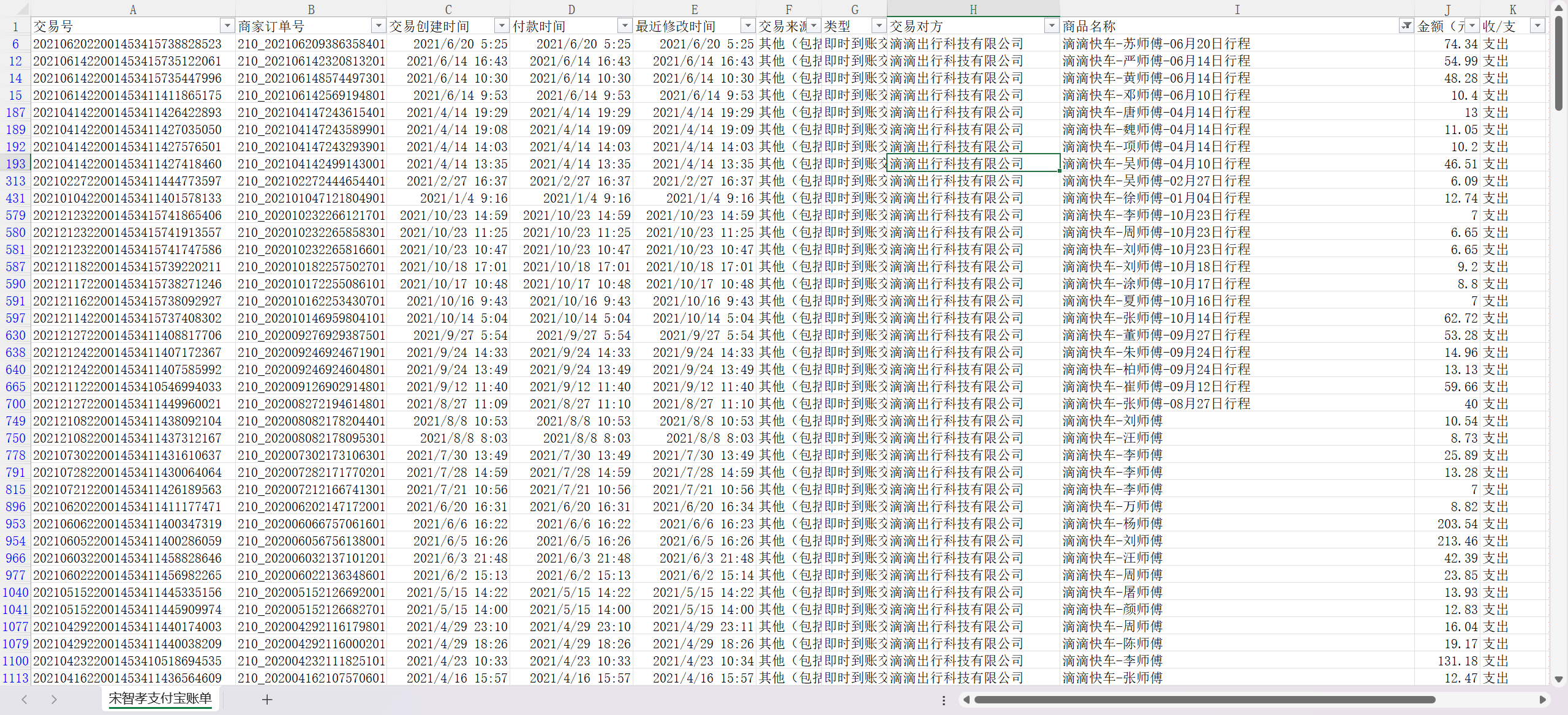

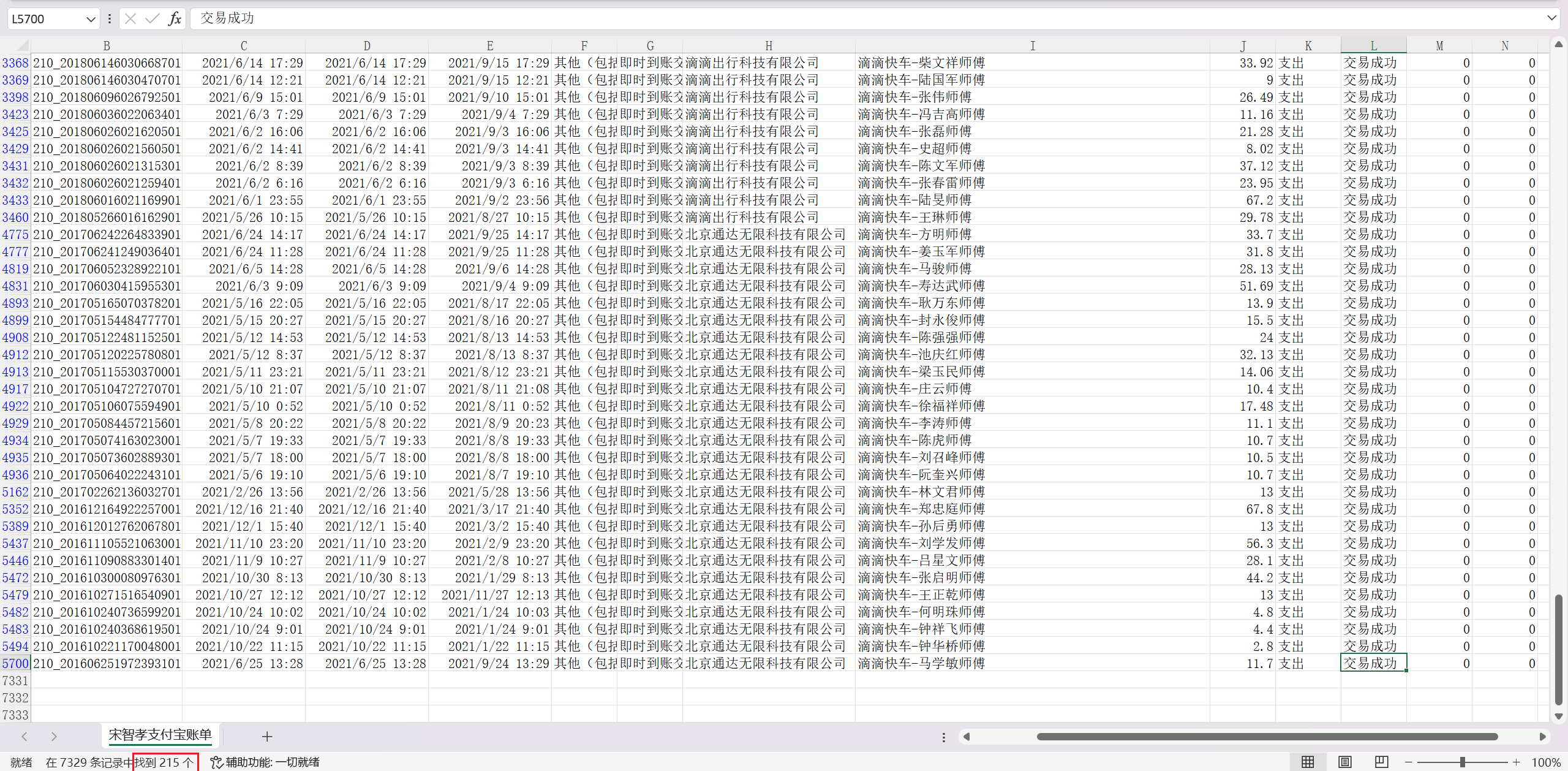

71. 嫌疑人出行喜欢打车,请问其使用最多的软件公司名称是?[答案格式:盘古石][资金分析][★☆☆☆☆]

明显滴滴出行科技有限公司

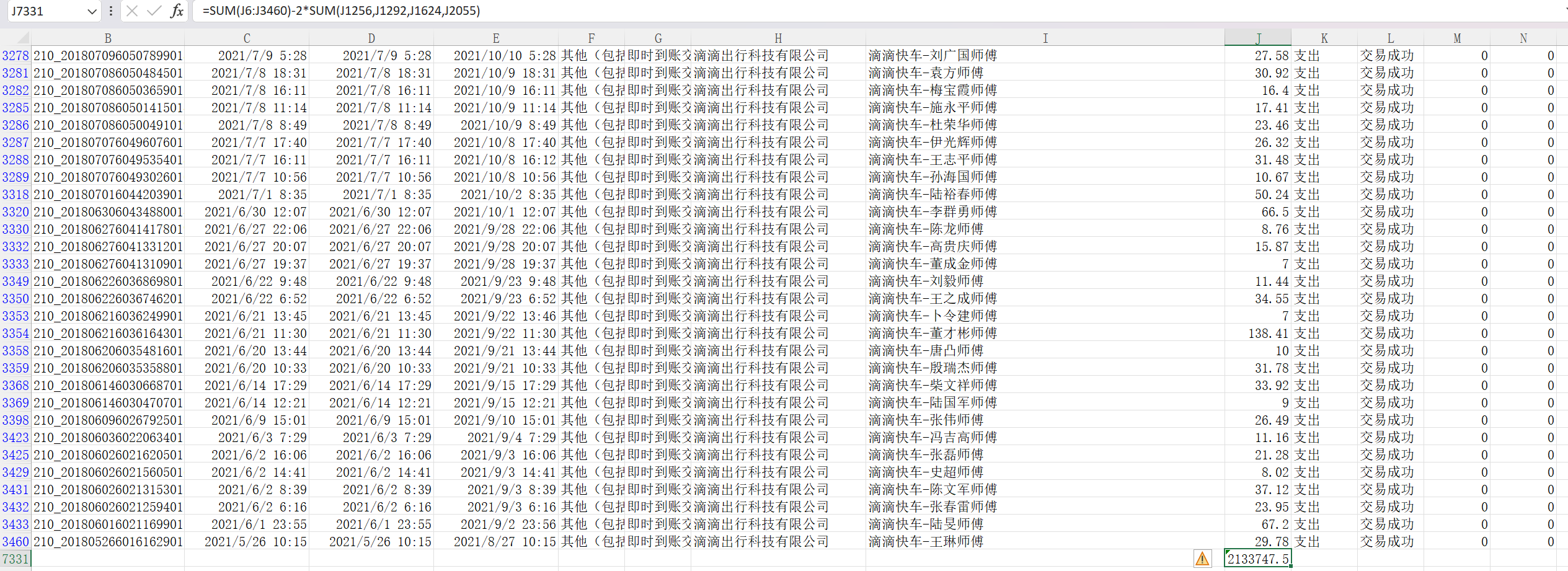

72. 接上题,其成功支付有多小笔? [答案格式:666][资金分析][★★★☆☆]

73. 接上题,共消费多小钱?[答案格式:666.66][资金分析][★★★★☆]

74. 虚拟币钱包收款地址是多小?1NXTgfGpr*******jXbswAM [答案格式:115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn][溯源分析][★★★☆☆]

好像只有盘古石软件才能解析

75. 该钱包地址共计转入交易有多小笔?[答案格式:666][溯源分析][★★☆☆☆]

通过oklink区块链查询

76. 该钱包收入最大的一笔交易是多小?[答案格式:0.00001][溯源分析][★★☆☆☆]

见上题图

77. 该钱包地址曾通过什么行为获利?[答案格式:xx病毒][溯源分析][★★★★☆][备注:这是病毒文件请在虚拟机断网执行,文件不在本地]

通过微步等情报平台搜索可以找到该地址属于WannaRen勒索软件

相关文章:针对WannaRen勒索软件的梳理与分析 (antiy.com)

78. 请问该病毒的邮箱联系地址是多小。[答案格式:666@pgs.com][溯源分析][★★★★★][备注:这是病毒文件请在虚拟机断网执行,文件不在本地]

运行软件会收到勒索信,信上有邮箱地址

79. 请问嫌疑人打包时使用的QQ号是? [答案格式:666][关系分析][★☆☆☆☆]

第三方打包公司调正信息

80. 请问嫌疑人打包APP使用的ip和端口是? [答案格式:1.1.1.1:80][关系分析][★★☆☆☆]

见上题图

81. 嫌疑人首次进行APP测试的手机型号是?[答案格式:AA-123A][关系分析][★★☆☆☆]

在第三方打包公司调正信息

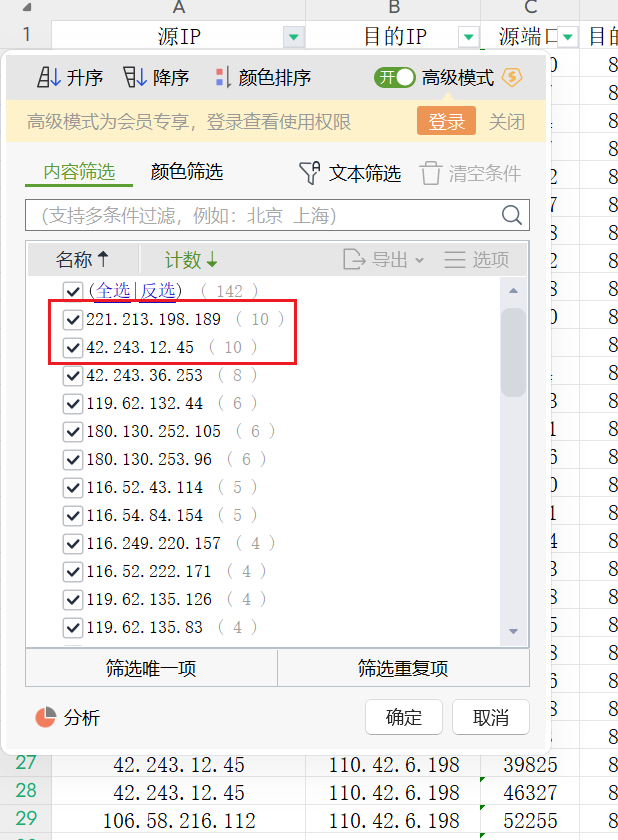

82. 网络流量中访问次数最多的IP地址是?[答案格式:1.1.1.1][关系分析][★☆☆☆☆]

83. 网络流量中嫌疑人登录网站后台使用的密码是?[答案格式:12abc][关系分析][★★☆☆☆]

84. 网络流量中嫌疑人一共登录了后台多小次? [答案格式:123][关系分析][★★☆☆☆]

见上题图,其中第二次为登录失败信息

85. 网络流量中嫌疑人成功登陆时使用的IP和端口?[答案格式:1.1.1.1:80][关系分析][★★☆☆☆]

86. 在网络流量中找出嫌疑人首次登录网站后台日期。[答案格式:2020-01-01][关系分析][★★★☆☆]

87. 在网络流量中发现嫌疑人的虚拟身份是?[答案格式:123][关系分析][★★★☆☆]